現代の複雑化したIT環境において、従来のアクセス制御手法では対応しきれない課題が増加しています。属性ベースアクセス制御(Attribute-Based Access Control、ABAC)は、このような課題を解決する次世代のアクセス制御技術として注目を集めています。応用情報技術者試験においても重要なトピックであり、情報セキュリティの最新動向を理解するために必要不可欠な知識です。

ABACは、ユーザー、リソース、環境、アクションの属性を組み合わせて、動的かつ細粒度なアクセス制御を実現する技術です。従来の役割ベースアクセス制御(RBAC)や任意アクセス制御(DAC)の限界を超えて、複雑なビジネス要件に対応できる柔軟性を提供します。

ABACの基本概念と仕組み

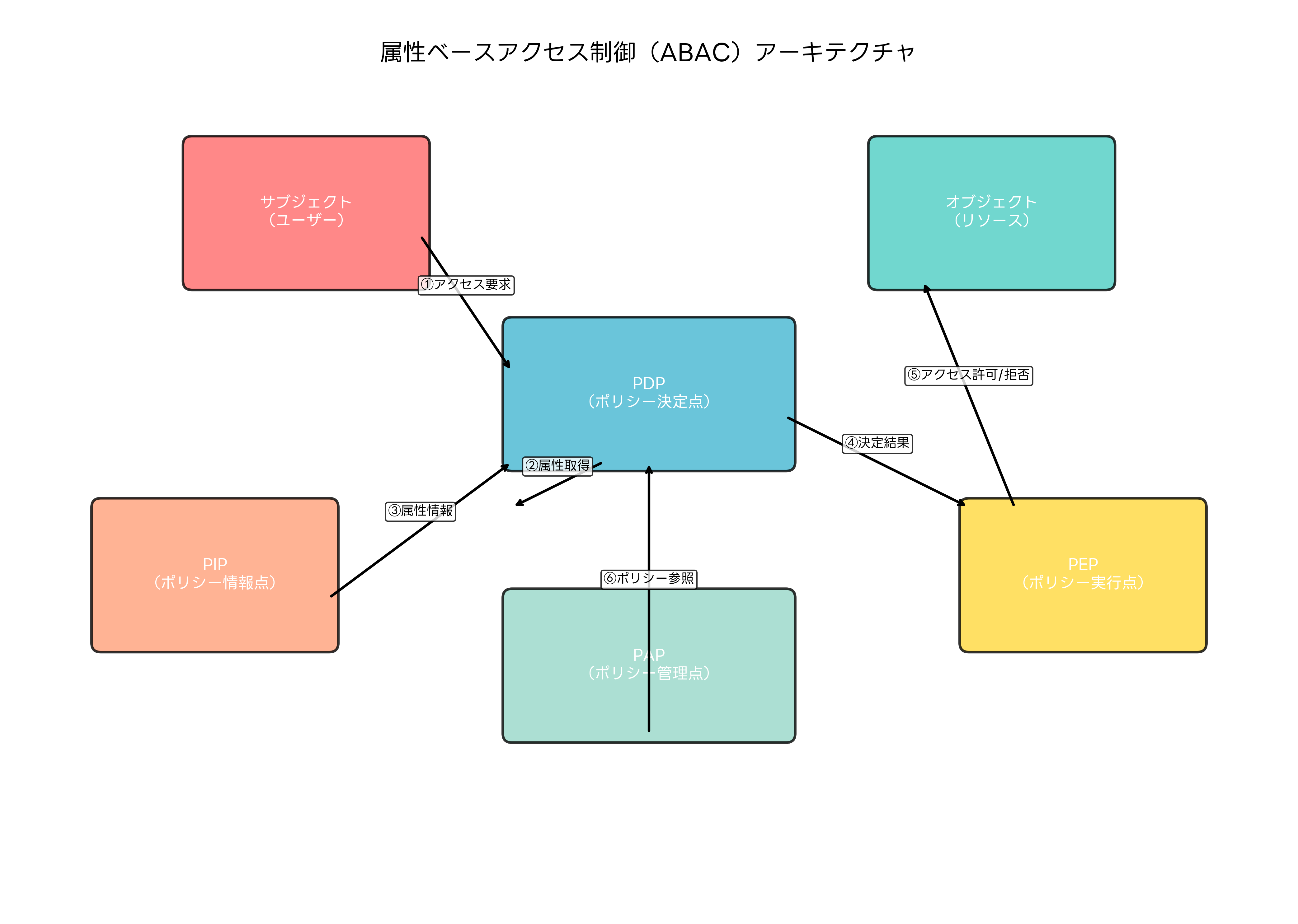

属性ベースアクセス制御は、その名前が示すとおり、様々な属性を基盤としてアクセス制御の判定を行います。これらの属性は、主体(Subject)、客体(Object)、環境(Environment)、アクション(Action)の4つのカテゴリに分類されます。

主体属性には、ユーザーの役職、部署、セキュリティクリアランス、雇用形態などが含まれます。これらの情報は、統合人事管理システムやID管理ソリューションから動的に取得されます。

客体属性は、アクセス対象となるリソースの特性を表現します。ファイルの機密レベル、データの分類、所有者情報、作成日時などがこれに該当します。適切なデータ分類を実現するため、データ分類ツールやファイル管理システムの導入が重要です。

環境属性は、アクセスが行われる状況やコンテキストを表現します。時刻、場所、IPアドレス、デバイスの種類、ネットワークの状態などが含まれます。これらの情報を効果的に収集するため、ネットワーク監視ツールやデバイス管理システムの活用が推奨されます。

アクション属性は、実行しようとする操作の種類を定義します。読み取り、書き込み、削除、実行、共有などの基本的な操作から、より具体的なビジネス操作まで幅広く定義できます。

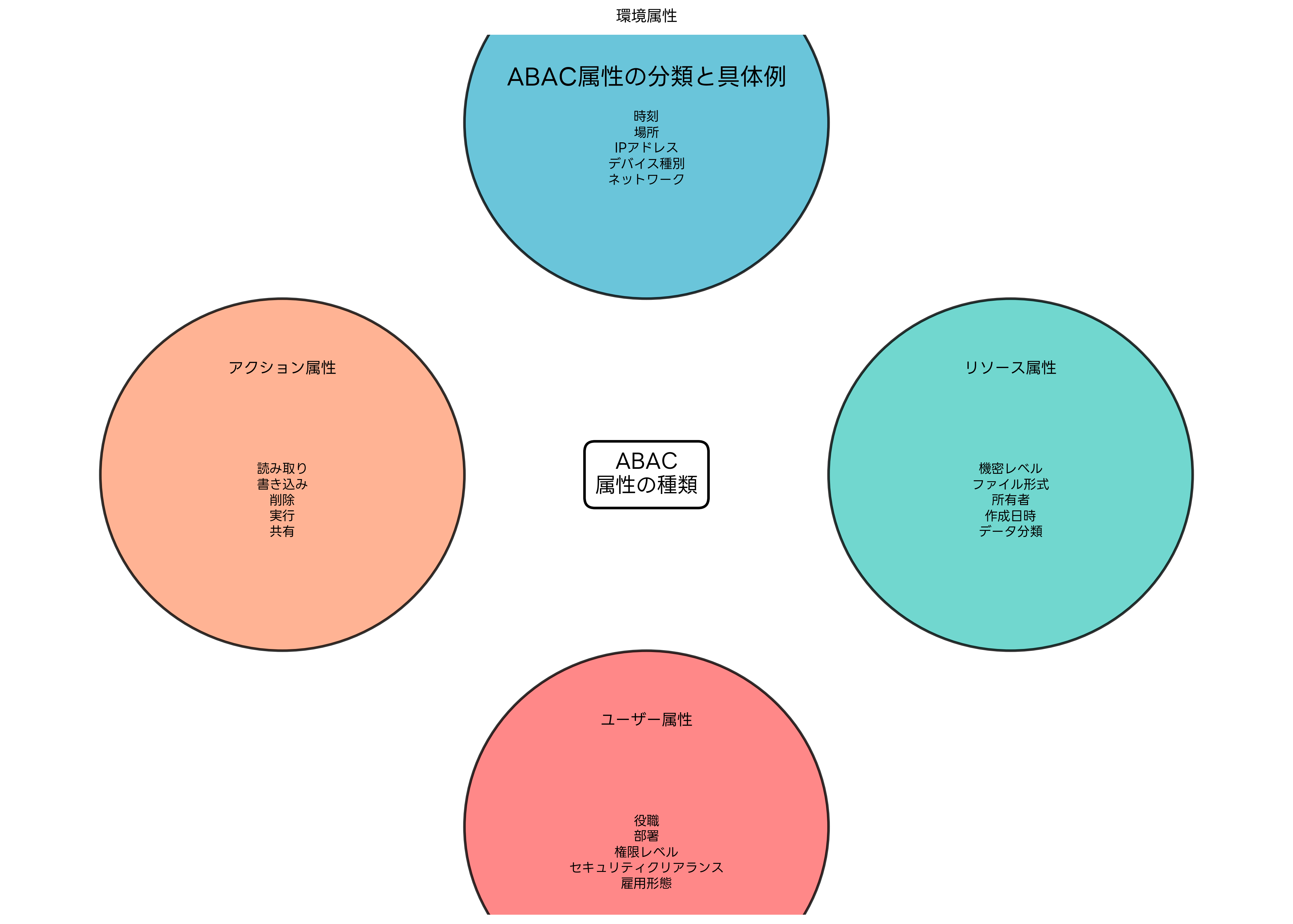

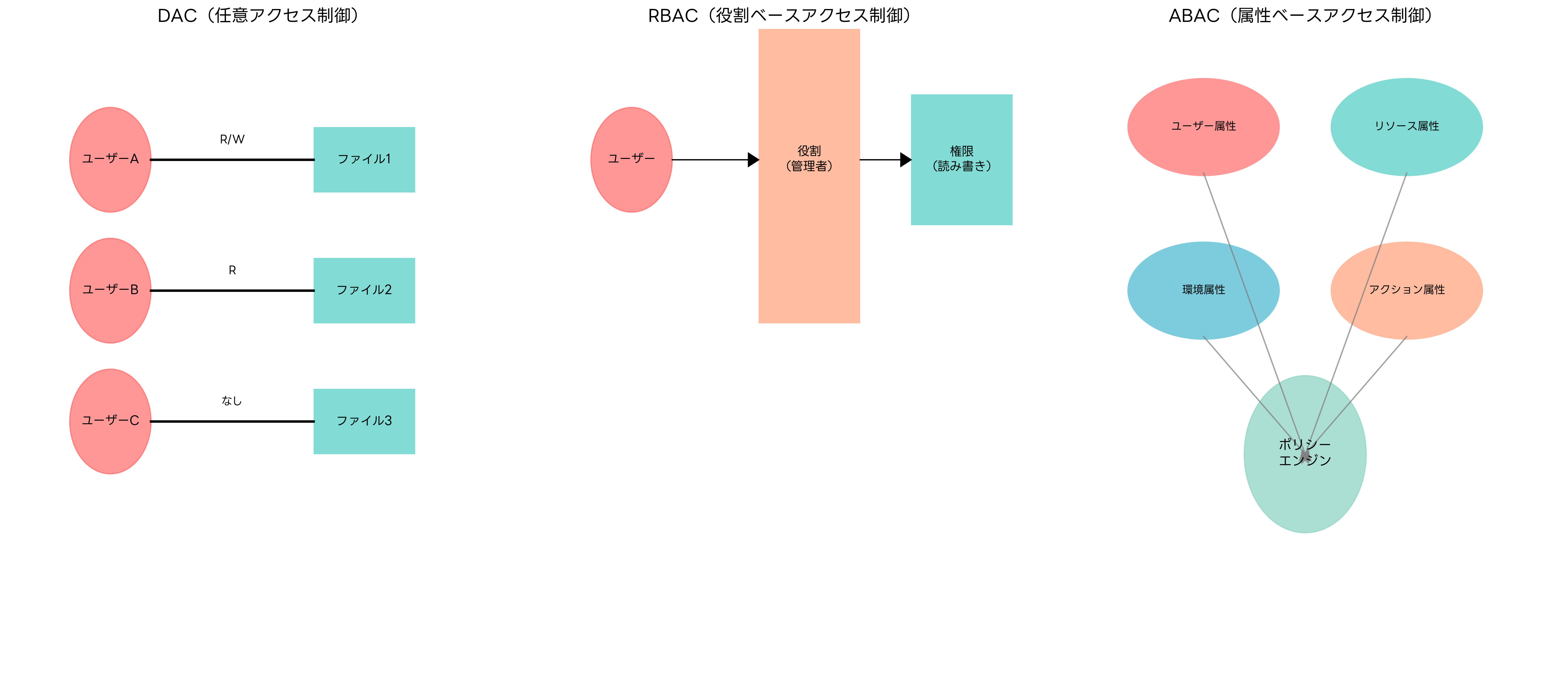

従来のアクセス制御手法との比較

ABACの価値を理解するためには、従来のアクセス制御手法との違いを明確にすることが重要です。任意アクセス制御(DAC)、役割ベースアクセス制御(RBAC)、そしてABACには、それぞれ固有の特徴と適用場面があります。

任意アクセス制御(DAC)は、リソースの所有者がアクセス権限を決定する方式です。実装が比較的簡単で、小規模な組織では有効ですが、大規模な企業環境では管理が困難になります。また、セキュリティポリシーの一貫性を保つことが難しく、特権の拡散が問題となる場合があります。

役割ベースアクセス制御(RBAC)は、ユーザーに役割を割り当て、役割に対して権限を付与する方式です。多くの企業で採用されており、RBAC対応システムも豊富に提供されています。しかし、役割の爆発(role explosion)問題や、動的な要件への対応の困難さが課題となっています。

ABACは、これらの従来手法の課題を解決し、より柔軟で細粒度なアクセス制御を実現します。複数の属性を組み合わせることで、複雑なビジネスルールを表現でき、動的な環境変化にも対応できます。ABAC対応セキュリティプラットフォームの導入により、従来手法では実現困難だった高度なアクセス制御が可能になります。

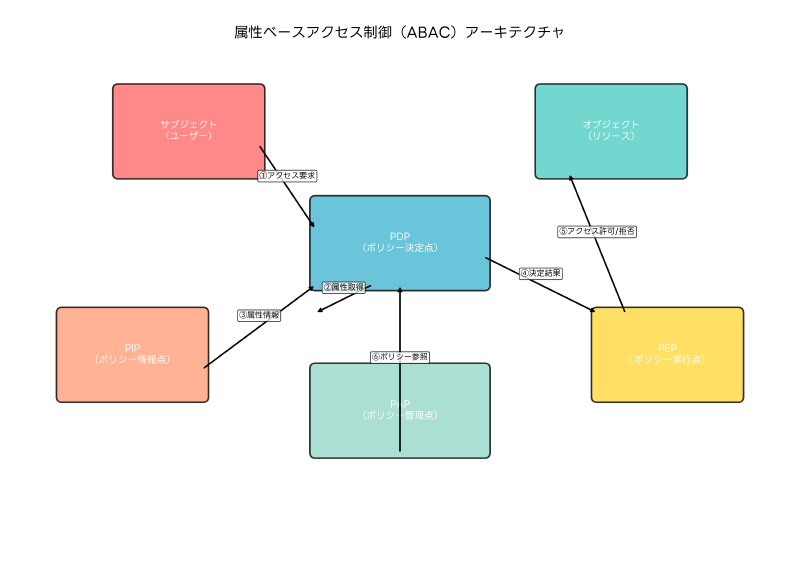

ABACのアーキテクチャとコンポーネント

ABACシステムは、複数の標準化されたコンポーネントから構成されています。これらのコンポーネントは、NIST(米国国立標準技術研究所)によって定義されたABACモデルに基づいて設計されています。

ポリシー決定点(Policy Decision Point、PDP)は、ABACシステムの中核となるコンポーネントです。アクセス要求を受け取り、関連する属性とポリシーを評価して、許可または拒否の決定を行います。高性能なポリシーエンジンの選択により、大量のアクセス要求を効率的に処理できます。

ポリシー実行点(Policy Enforcement Point、PEP)は、実際のリソースへのアクセスを制御するコンポーネントです。アプリケーション、Webサーバー、データベースなどのリソースの前に配置され、PDPからの決定に基づいてアクセスを許可または拒否します。

ポリシー情報点(Policy Information Point、PIP)は、属性情報を提供するコンポーネントです。人事システム、ディレクトリサービス、環境監視システムなどから必要な属性を取得し、PDPに提供します。属性管理システムの導入により、属性の一元管理と効率的な取得が可能になります。

ポリシー管理点(Policy Administration Point、PAP)は、ポリシーの作成、更新、管理を行うコンポーネントです。セキュリティ管理者がポリシーを定義し、システム全体に配布する役割を担います。ポリシー管理ツールを活用することで、複雑なポリシーの効率的な管理が実現できます。

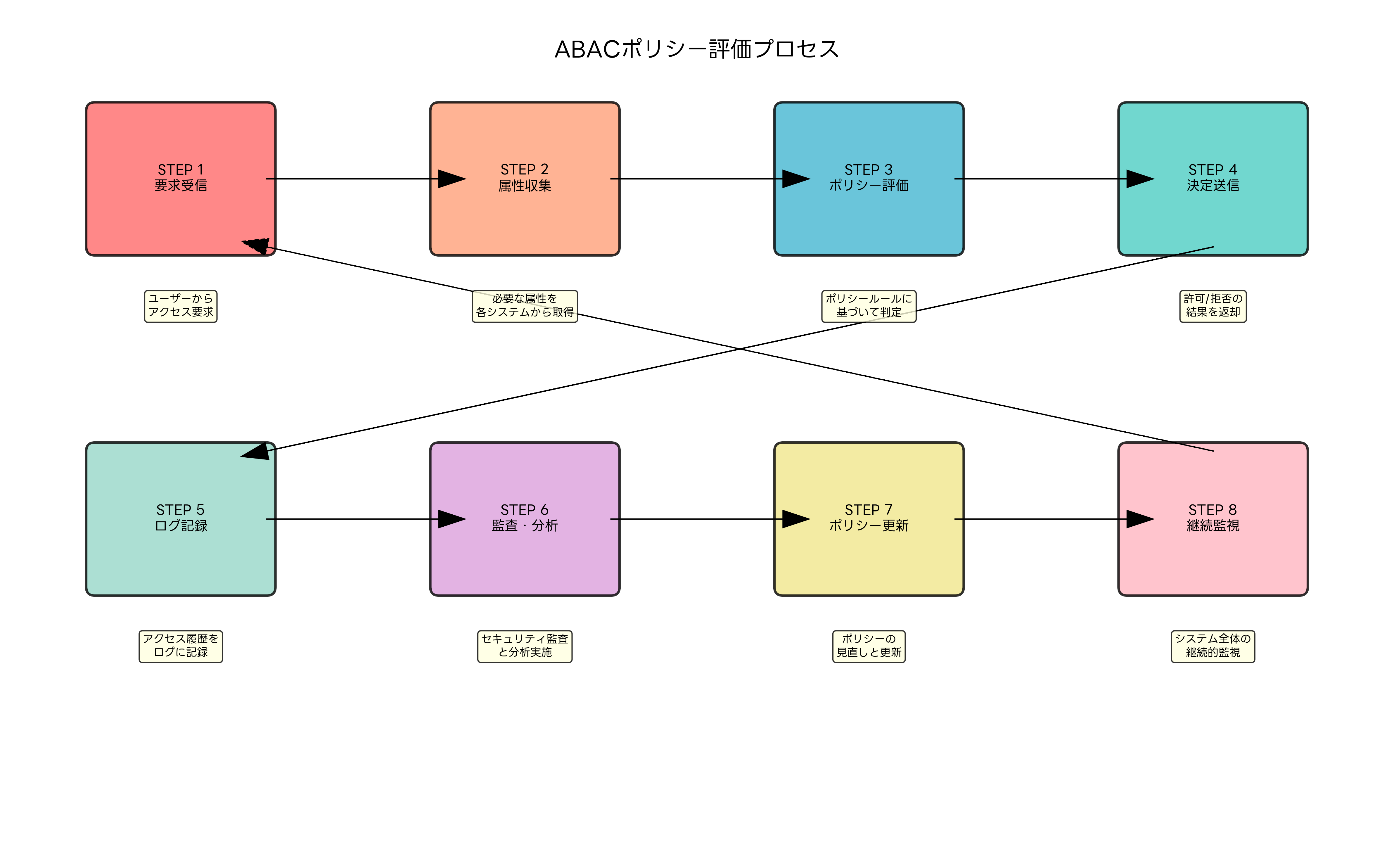

ポリシー評価プロセスの詳細

ABACにおけるポリシー評価は、複数のステップを経て実行される複雑なプロセスです。このプロセスを理解することは、ABACシステムの設計と運用において極めて重要です。

プロセスの第一段階では、ユーザーまたはアプリケーションからアクセス要求が送信されます。この要求には、主体の識別情報、アクセス対象のリソース、実行したいアクション、および環境情報が含まれます。要求の正確性と完全性を確保するため、アクセス要求検証ツールの使用が推奨されます。

第二段階では、PIPが必要な属性情報を収集します。ユーザー属性は人事システムやディレクトリサービスから、リソース属性はファイルシステムやデータベースから、環境属性はネットワーク監視システムから取得されます。統合属性収集システムにより、複数のソースからの効率的な属性収集が可能になります。

第三段階では、PDPが収集された属性とポリシールールを照合して、アクセス許可の判定を行います。この段階では、複数のポリシーが適用される場合があり、ポリシーの組み合わせアルゴリズム(Policy Combining Algorithm)によって最終的な決定が導き出されます。

第四段階では、判定結果がPEPに送信され、実際のアクセス制御が実行されます。許可された場合はリソースへのアクセスが提供され、拒否された場合は適切なエラーメッセージが返されます。

プロセスの後半では、全てのアクセス要求と判定結果がログに記録され、セキュリティ監査と分析が実施されます。セキュリティ分析プラットフォームを活用することで、アクセスパターンの分析と異常検知が可能になります。

継続的なポリシーの見直しと更新も重要なプロセスです。ビジネス要件の変化、セキュリティ脅威の進化、規制要件の更新などに対応して、ポリシーを適切に維持する必要があります。

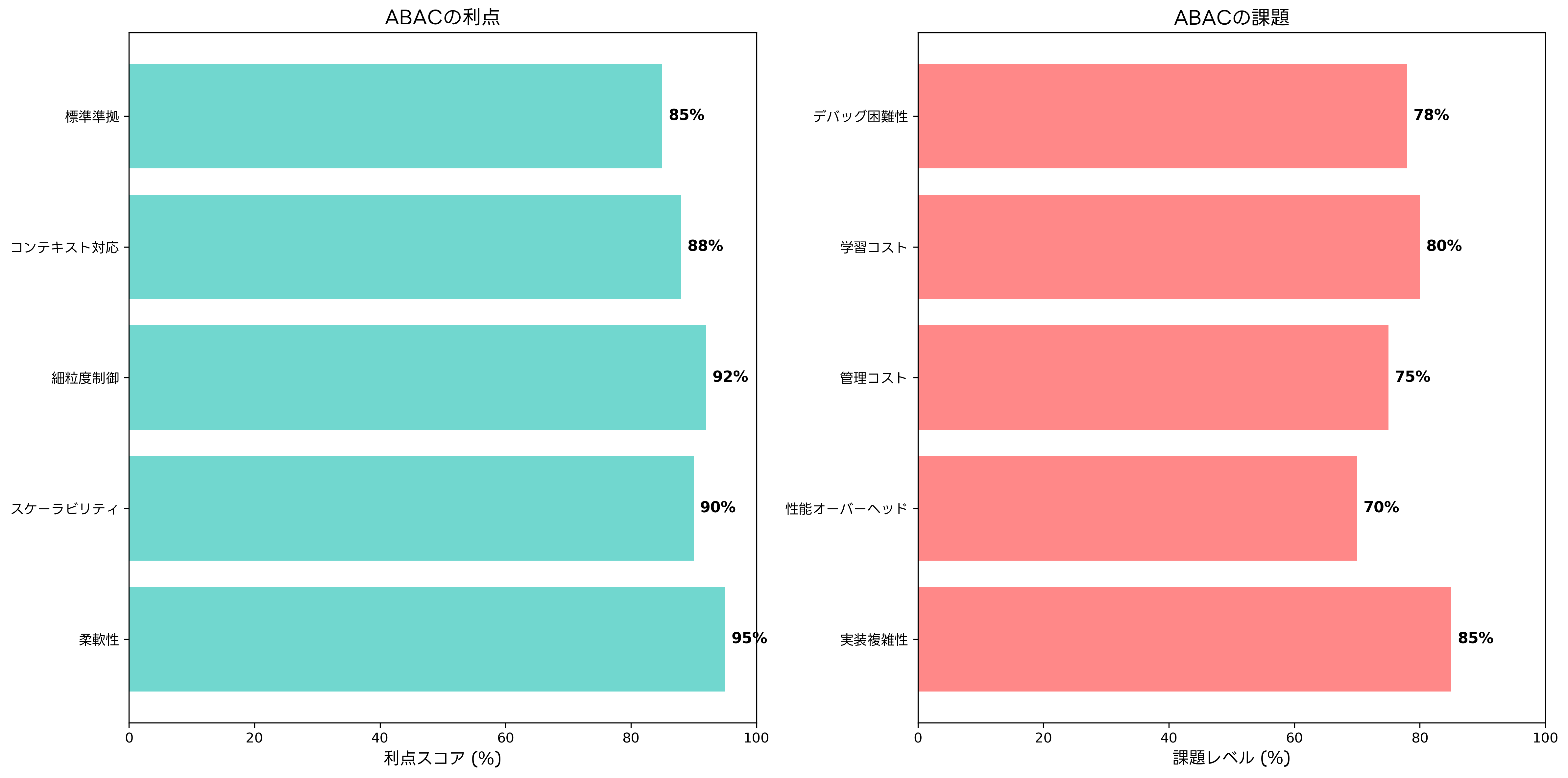

ABACの利点と導入効果

ABACの導入により、組織は多くの利点を得ることができます。これらの利点は、技術的な観点だけでなく、ビジネス的な観点からも重要な価値を提供します。

柔軟性はABACの最も重要な利点の一つです。複数の属性を組み合わせることで、複雑なビジネスルールを正確に表現できます。例えば、「営業部の管理職が、平日の業務時間内に、自部署の顧客データを閲覧する」といった細かな条件を簡単に定義できます。この柔軟性により、カスタマイズ可能なアクセス制御システムの導入効果を最大化できます。

スケーラビリティもABACの重要な利点です。組織の成長や構造変化に対して、既存のポリシーを大幅に変更することなく対応できます。新しい部署や役職が追加された場合でも、属性とポリシーの組み合わせを調整するだけで対応可能です。

細粒度制御により、必要最小限の権限のみを付与する原則(Principle of Least Privilege)を効果的に実装できます。従来のRBACでは実現困難だった、リソースレベルでの詳細なアクセス制御が可能になります。詳細アクセス制御ソリューションの活用により、データ漏洩リスクを大幅に削減できます。

コンテキスト対応機能により、動的な環境変化に応じたアクセス制御が実現できます。時間、場所、デバイス、ネットワーク状態などの環境要因を考慮した制御により、セキュリティレベルを向上させることができます。

標準準拠により、他のシステムとの相互運用性が確保されます。XACML(eXtensible Access Control Markup Language)などの標準に準拠した標準対応セキュリティシステムを選択することで、将来的なシステム統合や移行が容易になります。

ABACの課題と対策

ABACの導入には多くの利点がある一方で、いくつかの課題も存在します。これらの課題を理解し、適切な対策を講じることが成功の鍵となります。

実装複雑性は、ABAC導入の最大の課題の一つです。従来のアクセス制御手法と比較して、設計、実装、運用の全ての段階で高度な専門知識が必要です。この課題に対処するため、ABAC実装支援サービスや専門コンサルティングの活用が推奨されます。

性能オーバーヘッドも重要な課題です。複数の属性を取得し、複雑なポリシーを評価するため、従来手法と比較して処理時間が増加する可能性があります。この問題を軽減するため、高性能ポリシーエンジンや属性キャッシュシステムの導入が効果的です。

管理コストの増加も考慮すべき課題です。属性の管理、ポリシーの作成と更新、システムの監視など、様々な管理タスクが増加します。効率的な管理を実現するため、自動化ツールや統合管理プラットフォームの活用が重要です。

学習コストも無視できない課題です。管理者や開発者がABACの概念と技術を習得するために、相当な時間と労力が必要です。ABAC教育プログラムや技術研修サービスを活用して、組織内の知識レベルを向上させることが重要です。

デバッグ困難性も実運用において課題となります。複雑なポリシーにより、なぜ特定のアクセスが許可または拒否されたかを理解することが困難な場合があります。この問題に対処するため、ポリシーデバッグツールやアクセス分析ツールの導入が推奨されます。

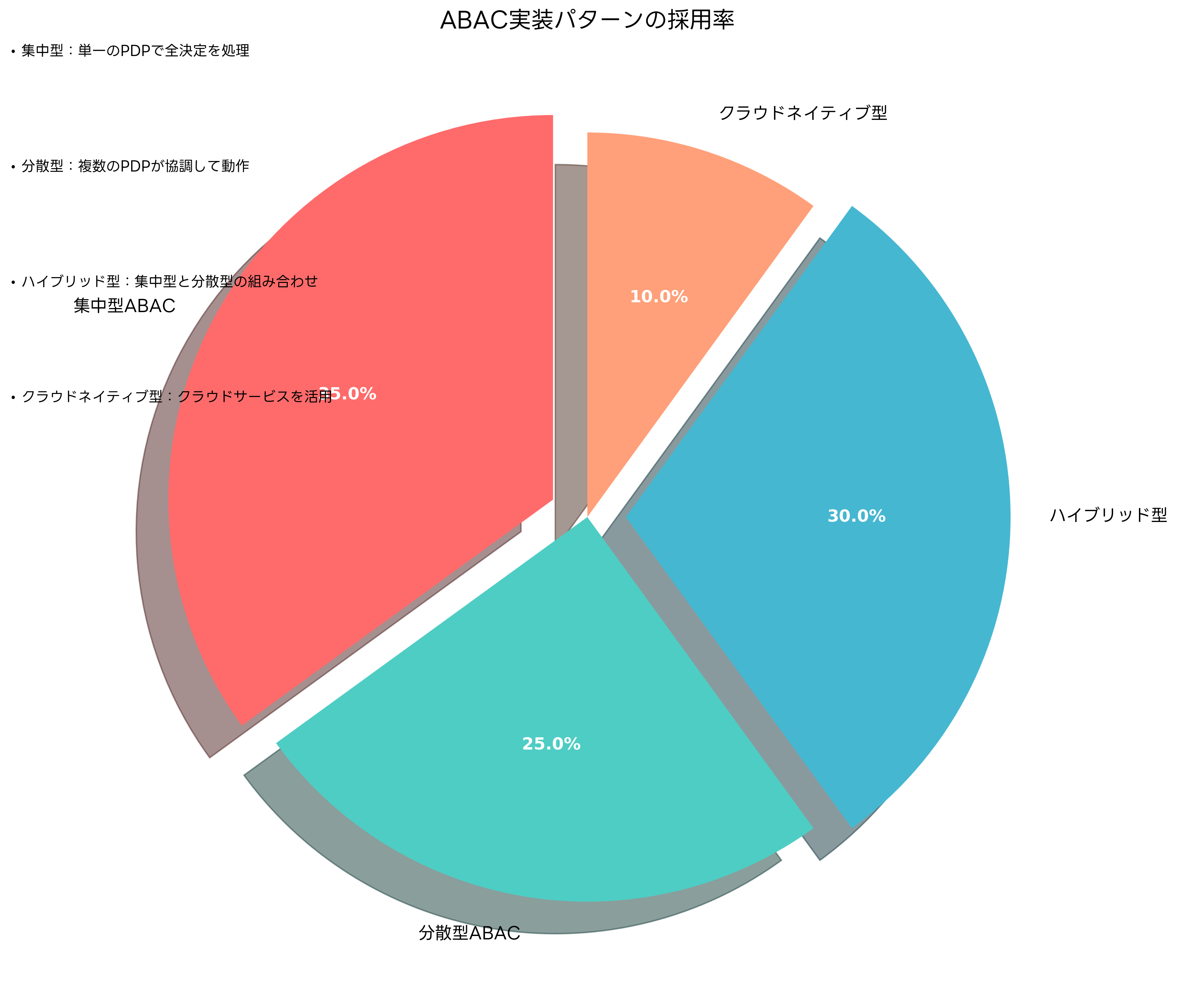

実装パターンと設計アプローチ

ABACの実装には、組織の要件や環境に応じて様々なパターンが存在します。適切な実装パターンの選択により、効果的なABACシステムを構築できます。

集中型ABACは、単一のPDPが全ての決定を行う実装パターンです。管理が比較的簡単で、ポリシーの一貫性を保ちやすい利点があります。小規模から中規模の組織に適しており、集中型セキュリティ管理システムの導入により実現できます。

分散型ABACは、複数のPDPが協調して動作する実装パターンです。大規模な組織や地理的に分散した環境に適しており、可用性と性能の向上が期待できます。ただし、ポリシーの同期や一貫性の維持が課題となるため、分散ポリシー管理ツールの活用が重要です。

ハイブリッド型ABACは、集中型と分散型の利点を組み合わせた実装パターンです。重要なポリシー決定は集中型で処理し、一般的な決定は分散型で処理することで、バランスの取れたシステムを実現できます。ハイブリッド型セキュリティアーキテクチャの採用により、柔軟で効率的なシステムを構築できます。

クラウドネイティブ型ABACは、クラウドサービスを活用した実装パターンです。クラウドプロバイダーが提供するセキュリティサービスを利用することで、導入と運用の負荷を軽減できます。クラウドベースABACサービスの活用により、迅速な導入と高い可用性を実現できます。

応用情報技術者試験での出題傾向

応用情報技術者試験において、ABACは情報セキュリティ分野の重要なトピックとして出題されています。特に、従来のアクセス制御手法との比較、ABACの構成要素、実装上の課題などが頻繁に問われます。

午前問題では、ABACの基本概念、4つの属性カテゴリ、主要コンポーネント(PDP、PEP、PIP、PAP)の役割などが出題されます。また、従来のDACやRBACとの違いや、それぞれの適用場面についても問われることが多いです。

午後問題では、より実践的な場面でのABACの応用が問われます。企業のセキュリティ要件分析、ABACシステムの設計、ポリシーの作成、性能とセキュリティのトレードオフ分析などの問題が出題されます。

試験対策としては、応用情報技術者試験セキュリティ分野の参考書やアクセス制御技術の専門書を活用して、理論的な知識を深めることが重要です。また、セキュリティ関連の過去問題集を繰り返し解くことで、出題パターンを理解し、実践的な問題解決能力を身につけることができます。

実際の業務経験がある場合は、自社のアクセス制御システムを分析し、ABACの観点から改善提案を考える練習も効果的です。セキュリティ評価ツールを使用して、現状のシステムの課題を特定し、ABACによる解決策を検討することで、理論と実践の橋渡しができます。

最新動向と将来展望

ABACの技術は継続的に進化しており、人工知能、機械学習、ブロックチェーンなどの新しい技術との統合が進んでいます。これらの技術革新により、より高度で効率的なアクセス制御が実現されています。

人工知能と機械学習の活用により、動的なポリシー最適化や異常検知が可能になっています。ユーザーの行動パターンを学習し、通常とは異なるアクセスパターンを検出することで、セキュリティ脅威の早期発見が実現できます。AI搭載アクセス制御システムの導入により、従来では検出困難だった高度な攻撃も防御できるようになりました。

ブロックチェーン技術との統合により、ポリシーとアクセス履歴の改ざん防止が強化されています。分散台帳技術を活用することで、透明性が高く、信頼性のあるアクセス制御システムを構築できます。

ゼロトラストアーキテクチャとの統合も重要な動向です。「信頼しない、常に検証する」という原則に基づいて、ABACによる継続的な認証と認可を実現します。ゼロトラストセキュリティソリューションにABACを組み込むことで、従来の境界防御を超えた包括的なセキュリティが実現できます。

エッジコンピューティング環境でのABAC実装も注目されています。IoTデバイスやエッジサーバーでの分散処理において、効率的なアクセス制御が求められています。エッジコンピューティングセキュリティソリューションの活用により、分散環境でのセキュリティ管理が可能になります。

プライバシー保護技術との統合も重要な動向です。GDPR(一般データ保護規則)などの規制要件に対応するため、プライバシーバイデザインの原則に基づいたABACシステムの設計が求められています。

組織導入のベストプラクティス

ABACの成功的な導入には、技術的な側面だけでなく、組織的な取り組みも重要です。段階的な導入アプローチにより、リスクを最小化しながら効果を最大化できます。

導入準備段階では、現状のアクセス制御システムの詳細な分析が必要です。既存のポリシー、権限設定、ユーザー管理プロセスを棚卸しし、ABACへの移行計画を策定します。セキュリティ現状分析ツールを活用することで、効率的な分析が可能になります。

パイロット実装段階では、限定された範囲でABACシステムを試験導入し、効果を検証します。重要度の低いシステムから開始し、段階的に対象を拡大することで、リスクを抑制できます。

本格導入段階では、組織全体へのABACシステムの展開を行います。この段階では、包括的な変更管理プロセスの実装により、円滑な移行を実現できます。

運用最適化段階では、システムの性能監視、ポリシーの継続的改善、ユーザーフィードバックの収集を行います。継続的改善ツールの活用により、システムの価値を最大化できます。

人材育成も重要な要素です。ABACシステムの効果的な運用には、専門知識を持つ人材が不可欠です。セキュリティ専門教育プログラムや認定資格取得支援により、組織内の専門性を向上させることが重要です。

まとめ

属性ベースアクセス制御(ABAC)は、現代の複雑なIT環境において、従来のアクセス制御手法の限界を超える画期的な技術です。柔軟性、スケーラビリティ、細粒度制御、コンテキスト対応などの優れた特徴により、組織のセキュリティレベルを大幅に向上させることができます。

応用情報技術者試験においても重要なトピックであり、情報セキュリティの最新動向を理解するために必要不可欠な知識です。基本概念の理解から実践的な応用まで、幅広い知識が求められます。

ABACの導入には課題も存在しますが、適切な計画と実装により、これらの課題を克服できます。組織の要件に応じた実装パターンの選択、段階的な導入アプローチ、継続的な改善プロセスにより、ABACの価値を最大化できます。

技術の進歩とともに、ABACはさらなる発展を続けています。人工知能、ブロックチェーン、ゼロトラストアーキテクチャなどの新技術との統合により、より高度で効率的なアクセス制御が実現されています。継続的な学習と実践により、変化する技術環境に対応できる能力を身につけることが重要です。

ABACの理解と実践により、組織は安全で効率的な情報システムを構築し、ビジネス価値の向上と競争優位の確立を実現できます。