現代の情報社会において、適切なアクセス制御は組織の情報資産を守るための最も重要な仕組みの一つです。応用情報技術者試験でも頻出の重要トピックであるアクセス制御は、誰がどのような情報にアクセスできるかを管理し、不正なアクセスを防ぐための包括的なセキュリティメカニズムです。

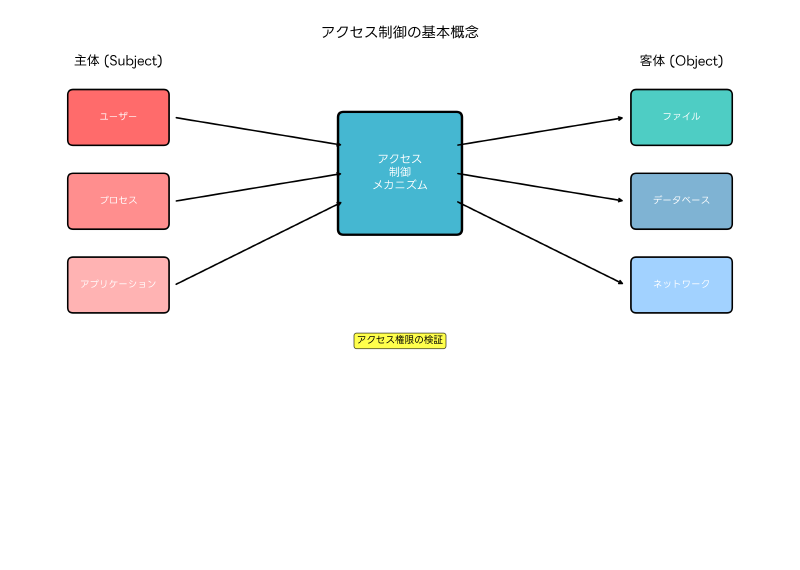

アクセス制御とは、情報システムにおいて、主体(Subject)が客体(Object)に対して行うアクセスを制御する仕組みです。主体にはユーザー、プロセス、アプリケーションなどが含まれ、客体にはファイル、データベース、ネットワークリソースなどが含まれます。これらの間に適切なアクセス制御メカニズムを設けることで、情報の機密性、完全性、可用性を保護します。

アクセス制御の基本要素

アクセス制御システムは、識別(Identification)、認証(Authentication)、認可(Authorization)、監査(Auditing)の4つの基本要素から構成されます。これらの要素は相互に連携し、包括的なセキュリティを提供します。

識別は、システムにアクセスしようとする主体が誰であるかを特定するプロセスです。一般的にはユーザーIDやアカウント名を使用します。この段階では、高度なID管理システムを導入することで、組織全体でのユーザー識別を効率化できます。

認証は、識別された主体が本当にその人物であることを確認するプロセスです。パスワード、生体認証、ICカードなどの認証要素を使用します。セキュリティを向上させるために、多要素認証システムの導入が推奨されています。特に重要なシステムには、生体認証デバイスを組み合わせることで、より強固な認証を実現できます。

認可は、認証された主体がどのようなリソースにアクセスできるかを決定するプロセスです。アクセス権限の管理には、権限管理ソフトウェアを活用することで、複雑な権限設定も効率的に管理できます。

監査は、アクセス活動を記録し、分析するプロセスです。すべてのアクセス試行を記録し、不正なアクセスや異常な活動を検出します。ログ管理システムを導入することで、大量のアクセスログを効率的に分析し、セキュリティインシデントの早期発見が可能になります。

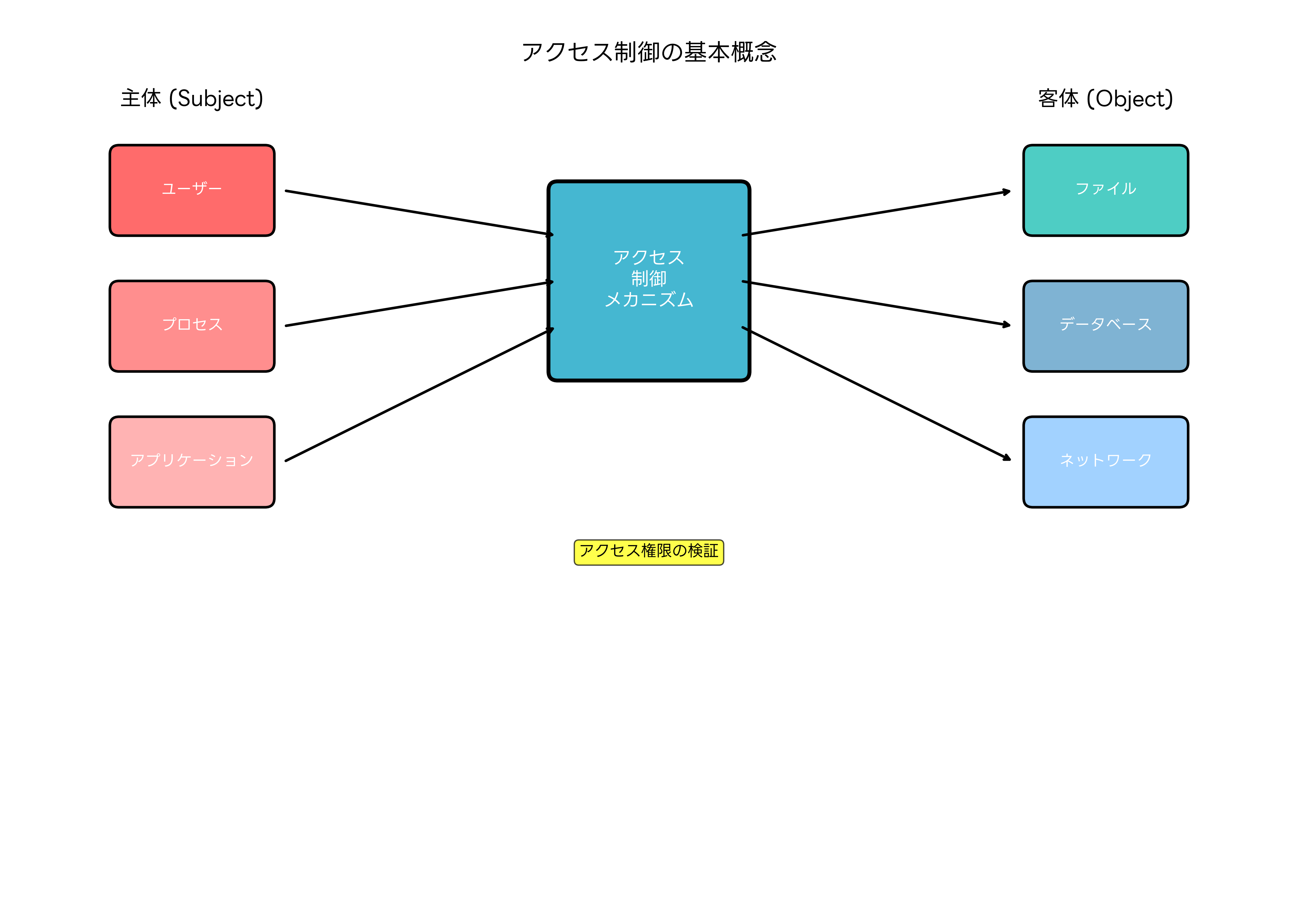

アクセス制御モデルの種類と特徴

アクセス制御には複数のモデルが存在し、それぞれ異なる特徴と適用場面があります。組織の要件に応じて適切なモデルを選択することが重要です。

任意アクセス制御(DAC:Discretionary Access Control)は、リソースの所有者が他のユーザーに対するアクセス権限を決定するモデルです。UNIXやWindowsなどの一般的なオペレーティングシステムで広く採用されています。DACは柔軟性が高い反面、権限の管理が複雑になりやすく、セキュリティホールが生じる可能性があります。効果的なDAC実装には、ファイルサーバーセキュリティソリューションの導入が有効です。

強制アクセス制御(MAC:Mandatory Access Control)は、システムが定めたセキュリティポリシーに基づいて、アクセス権限を強制的に決定するモデルです。軍事機関や政府機関などの高いセキュリティが要求される環境で使用されます。MACでは、セキュリティレベルやセキュリティラベルを使用して、厳格なアクセス制御を実現します。高セキュリティOSソリューションを導入することで、MAC環境を構築できます。

役割ベースアクセス制御(RBAC:Role-Based Access Control)は、ユーザーの役割に基づいてアクセス権限を決定するモデルです。企業環境で最も広く採用されており、管理が容易で拡張性に優れています。ユーザーには役割が割り当てられ、役割には権限が関連付けられます。エンタープライズRBACシステムを導入することで、大規模組織でも効率的な権限管理が可能になります。

属性ベースアクセス制御(ABAC:Attribute-Based Access Control)は、主体、客体、環境の属性を組み合わせて、動的にアクセス権限を決定するモデルです。時間、場所、デバイスの種類などの環境属性も考慮に入れるため、非常に細かなアクセス制御が可能です。クラウド対応ABACソリューションにより、複雑な業務要件にも対応できます。

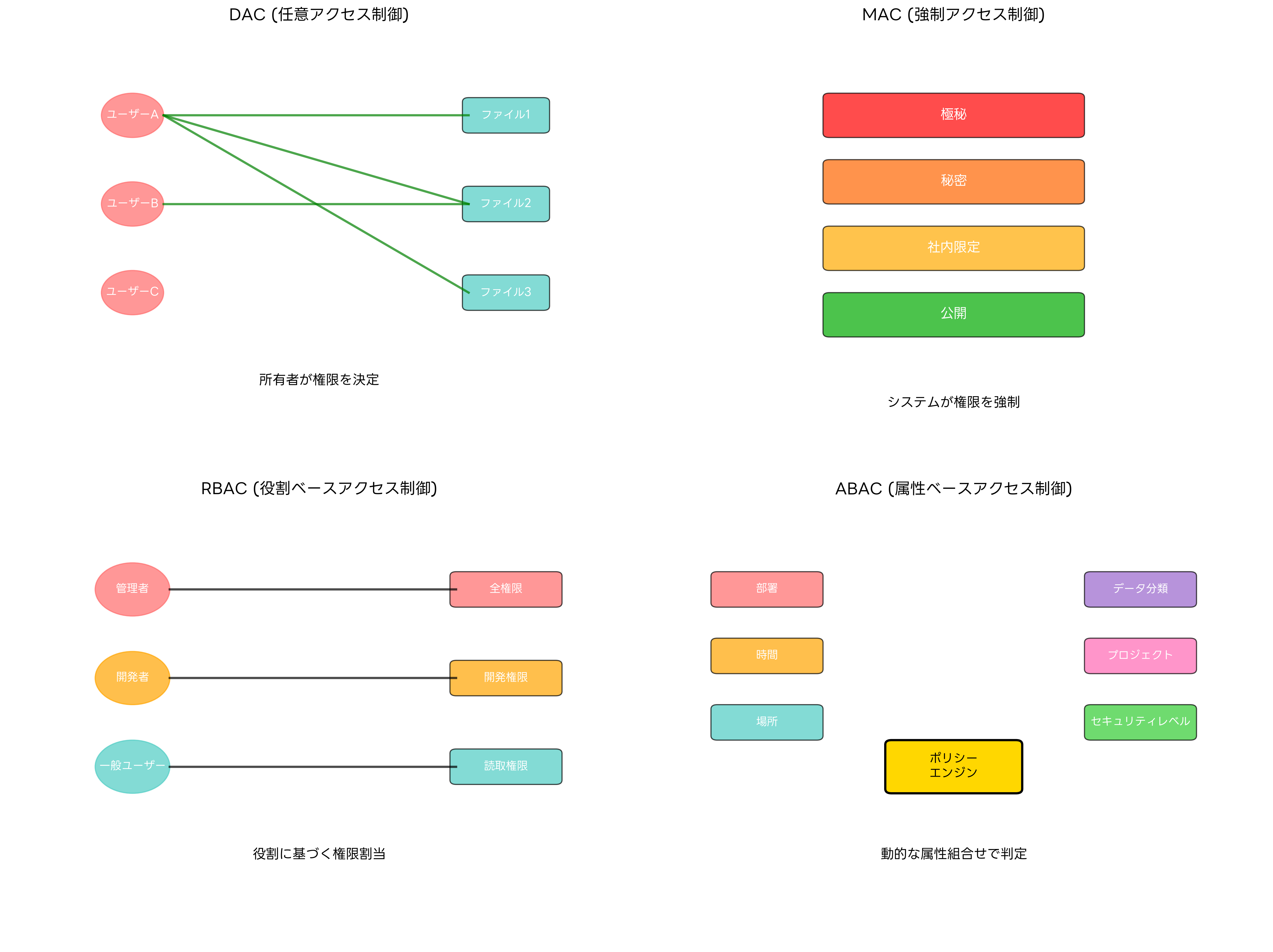

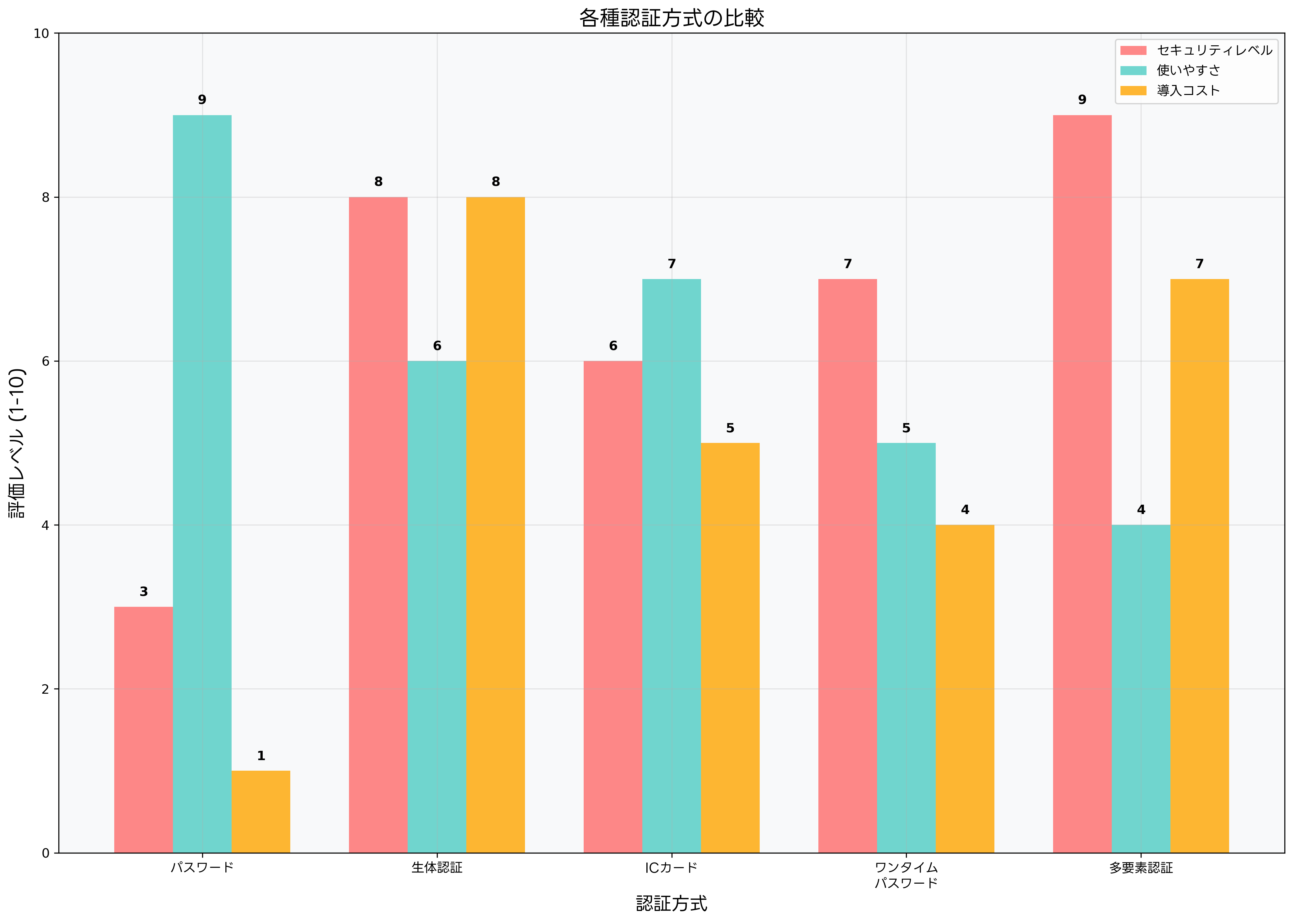

認証技術の進歩と多要素認証

認証技術は情報セキュリティの発展とともに大きく進歩してきました。従来のパスワード認証から、より安全で利便性の高い認証方式へと進化しています。

パスワード認証は最も基本的な認証方式ですが、推測攻撃や辞書攻撃などの脅威に脆弱です。強固なパスワードポリシーの実装には、パスワード管理システムの導入が効果的です。組織レベルでは、エンタープライズパスワード管理ツールを活用することで、従業員のパスワード管理を支援できます。

生体認証は指紋、虹彩、声紋、顔認証などの生体的特徴を利用する認証方式です。偽造が困難で高いセキュリティレベルを提供しますが、導入コストが高く、生体的特徴が変化した場合の対応が課題となります。最新の指紋認証システムや顔認証システムは、従来の課題を解決し、より実用的になっています。

ICカード認証は物理的なカードに埋め込まれたチップを利用する認証方式です。所有認証の要素を持ち、紛失や盗難のリスクはありますが、適切な管理により高いセキュリティを実現できます。ICカード認証システムと組み合わせて、カードリーダーを配置することで、オフィス環境での認証システムを構築できます。

ワンタイムパスワード(OTP)は一度限り使用可能なパスワードを生成する認証方式です。時間同期型とチャレンジレスポンス型があり、リプレイ攻撃に対して強い耐性を持ちます。ハードウェアトークンやソフトウェアトークンを活用することで、OTP認証を実装できます。

多要素認証(MFA)は複数の認証要素を組み合わせる方式で、知識認証(パスワード)、所有認証(ICカード)、生体認証(指紋)の3つの要素のうち2つ以上を使用します。セキュリティレベルが大幅に向上しますが、利便性とのバランスを考慮した設計が必要です。統合多要素認証プラットフォームを導入することで、様々な認証要素を統合管理できます。

アクセスログの管理と分析

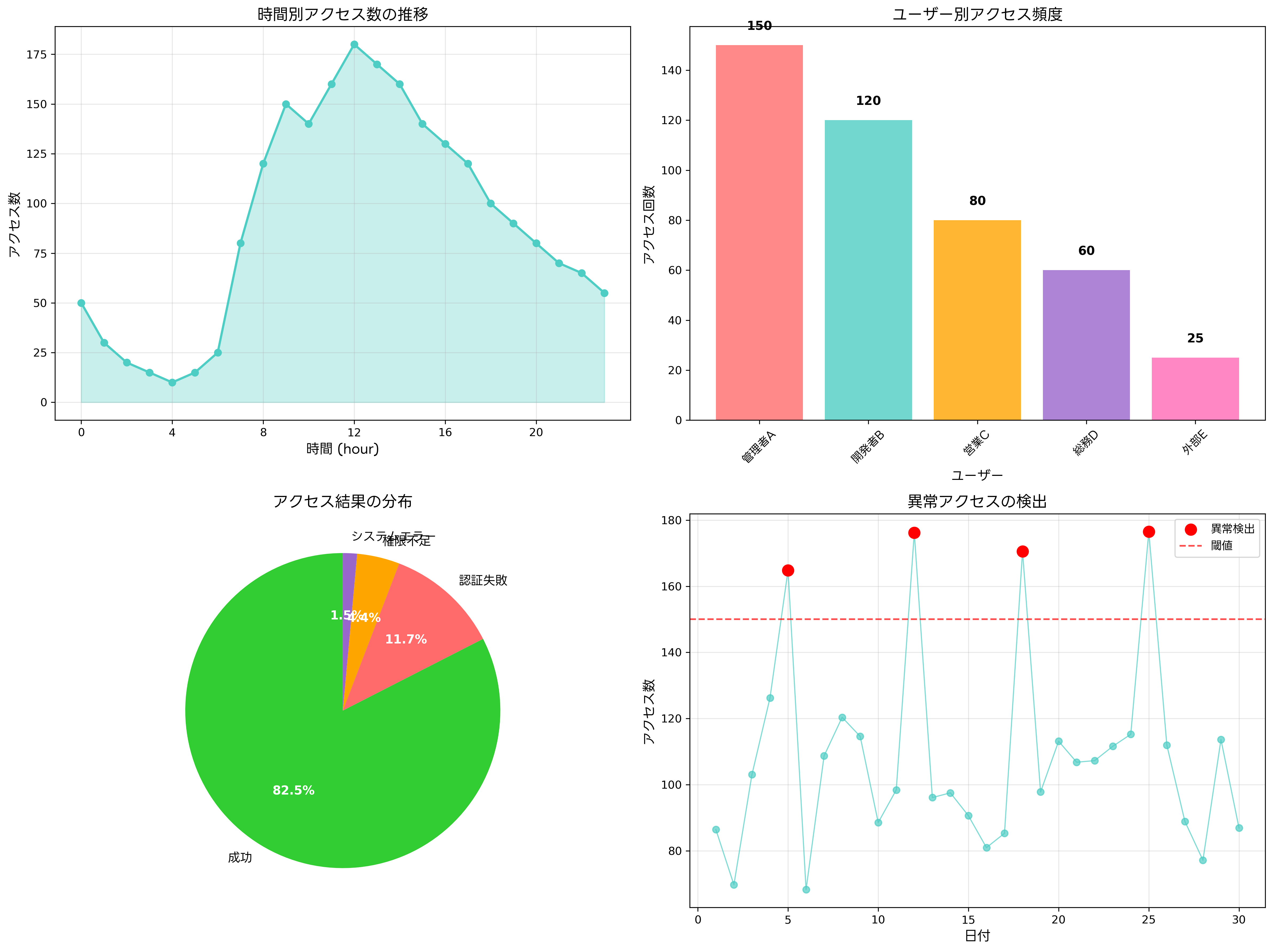

適切なアクセス制御を実現するためには、すべてのアクセス活動を記録し、分析することが不可欠です。アクセスログは、セキュリティインシデントの検出、フォレンジック調査、コンプライアンス対応などに重要な役割を果たします。

アクセスログには、ユーザー識別情報、アクセス時間、アクセス対象、アクセス結果、送信元IPアドレスなどの情報が含まれます。これらの情報を組み合わせて分析することで、正常なアクセスパターンと異常なアクセスパターンを識別できます。ログ分析プラットフォームを活用することで、大量のログデータから有用な情報を効率的に抽出できます。

時間別アクセス分析では、業務時間外のアクセスや異常に多いアクセス回数を検出できます。通常のビジネスパターンから逸脱したアクセスは、不正アクセスの可能性を示唆している場合があります。リアルタイム監視システムにより、異常なアクセスパターンを即座に検出し、アラートを発出できます。

ユーザー別アクセス分析では、各ユーザーのアクセス頻度や行動パターンを分析します。突然アクセス頻度が増加したり、通常とは異なるリソースにアクセスしたりするユーザーは、アカウントの乗っ取りや内部脅威の可能性があります。ユーザー行動分析ツールを導入することで、より高度な分析が可能になります。

失敗アクセスの分析は、攻撃の早期発見に重要です。連続した認証失敗、存在しないアカウントへのアクセス試行、権限不足によるアクセス拒否などは、攻撃者による侵入試行を示している可能性があります。セキュリティ情報イベント管理(SIEM)システムにより、これらの兆候を自動的に検出し、セキュリティ担当者に通知できます。

異常検知技術の活用により、機械学習アルゴリズムを使用して正常なアクセスパターンを学習し、それから逸脱した活動を自動的に検出できます。AI搭載セキュリティ分析プラットフォームを導入することで、従来の手法では発見が困難な高度な攻撃も検出可能になります。

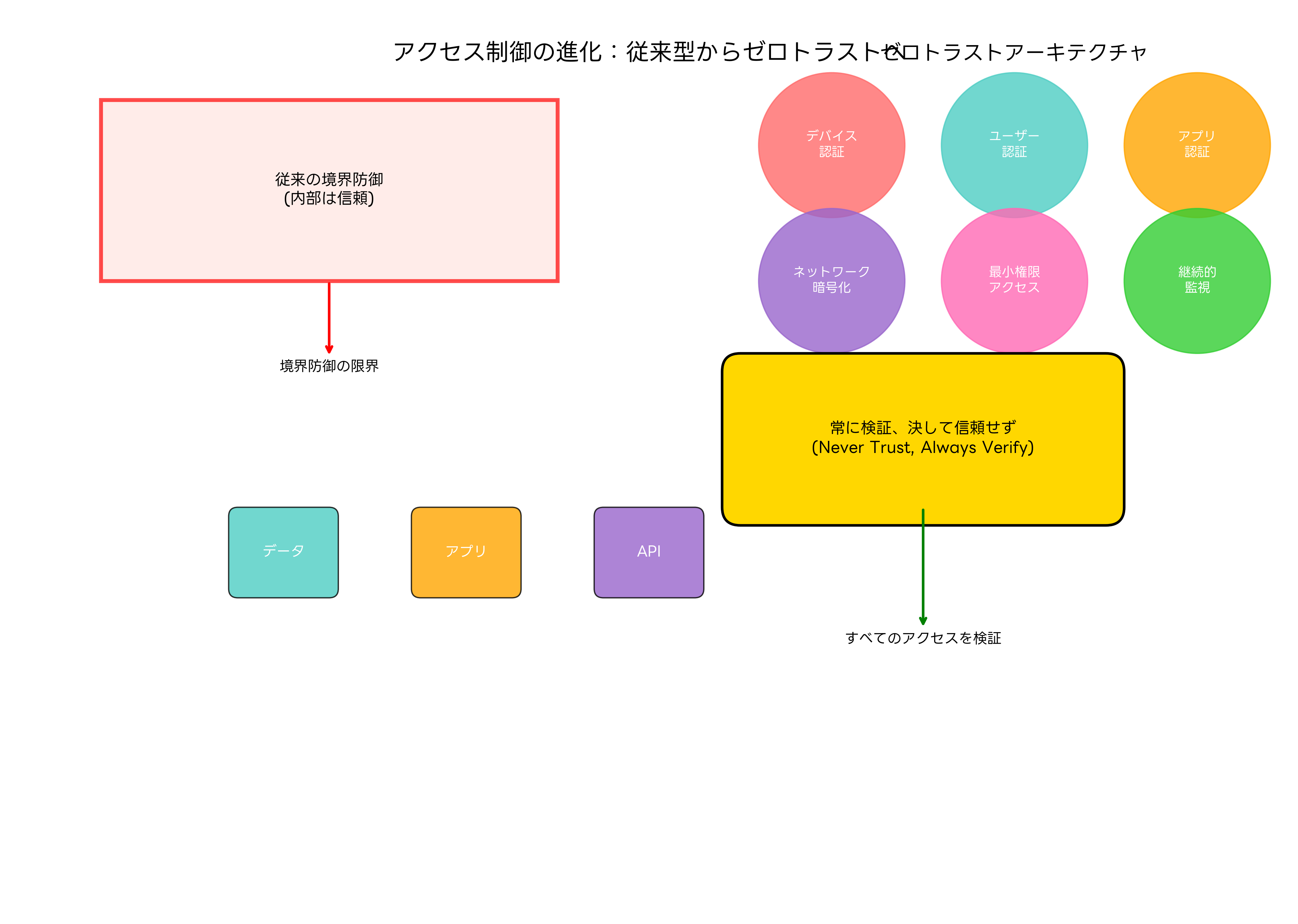

ゼロトラストアーキテクチャの概念と実装

従来のネットワークセキュリティモデルは境界防御に依存していましたが、クラウド化やリモートワークの普及により、新しいセキュリティアプローチが必要になりました。ゼロトラストアーキテクチャは、「決して信頼せず、常に検証する」という原則に基づく革新的なセキュリティモデルです。

ゼロトラストでは、ネットワークの内部と外部を区別せず、すべてのアクセス要請に対して厳格な認証と認可を実行します。この approach により、内部からの脅威や侵害されたデバイスからの攻撃を効果的に防ぐことができます。ゼロトラストネットワークアクセス(ZTNA)ソリューションを導入することで、ゼロトラスト環境を構築できます。

デバイスの信頼性検証は、ゼロトラストの重要な要素です。すべてのデバイスが適切にセキュリティパッチを適用し、マルウェアに感染していないことを確認してからネットワークアクセスを許可します。エンドポイント検出・対応(EDR)システムにより、デバイスの健全性を継続的に監視できます。

ユーザーの継続的認証では、初回ログイン時だけでなく、セッション中も定期的にユーザーの身元を確認します。行動パターンの変化や異常なアクセス要求を検出した場合、追加認証を要求したり、アクセスを制限したりします。適応認証システムにより、リスクベースの動的認証を実現できます。

最小権限アクセスの原則により、ユーザーには業務遂行に必要最小限の権限のみを付与します。アクセス権限は定期的に見直し、不要になった権限は速やかに削除します。特権アクセス管理(PAM)システムを活用することで、管理者権限などの特権アクセスを適切に制御できます。

マイクロセグメンテーションにより、ネットワークを細かく分割し、横方向の移動を制限します。たとえ攻撃者がネットワーク内に侵入しても、他のシステムへの展開を防ぐことができます。ネットワークセグメンテーションツールにより、効果的なマイクロセグメンテーションを実装できます。

クラウド環境でのアクセス制御

クラウドコンピューティングの普及により、アクセス制御の考え方も変化しています。従来のオンプレミス環境とは異なる課題と機会が存在し、新しいアプローチが必要です。

クラウドサービスプロバイダー(CSP)が提供するIdentity and Access Management(IAM)サービスを活用することで、クラウドリソースへの適切なアクセス制御を実現できます。クラウドIAMソリューションにより、マルチクラウド環境での統合的なアクセス管理が可能になります。

フェデレーション認証により、組織内のIDプロバイダーとクラウドサービス間で認証情報を連携できます。ユーザーは一度の認証で複数のクラウドサービスにアクセスでき、利便性とセキュリティの両立を図れます。クラウドフェデレーション管理ツールを導入することで、複雑なフェデレーション環境も効率的に管理できます。

APIアクセス制御は、クラウド環境での重要な課題です。アプリケーション間の通信やマイクロサービス間の連携において、適切なAPI認証と認可が必要です。API管理プラットフォームにより、APIレベルでのセキュリティ制御を実現できます。

モバイルデバイスとアクセス制御

スマートフォンやタブレットなどのモバイルデバイスの業務利用が普及し、モバイルデバイス管理(MDM)とモバイルアプリケーション管理(MAM)が重要になっています。

BYOD(Bring Your Own Device)環境では、個人所有のデバイスから企業リソースにアクセスする際の適切な制御が必要です。モバイルデバイス管理(MDM)ソリューションにより、デバイスの設定や規約遵守を管理できます。また、モバイルアプリケーション管理(MAM)システムによって、アプリケーションレベルでのセキュリティ制御が可能です。

コンテナ化技術により、個人データと企業データを分離し、セキュリティリスクを軽減できます。企業データは暗号化されたコンテナ内に保存され、デバイスの紛失や盗難時でもデータの安全性を確保できます。エンタープライズモビリティ管理(EMM)プラットフォームにより、包括的なモバイルセキュリティ管理を実現できます。

応用情報技術者試験での出題傾向

応用情報技術者試験においては、アクセス制御に関する問題が情報セキュリティ分野の中核として頻繁に出題されます。特に、アクセス制御モデルの特徴、認証方式の比較、アクセスログの分析手法などが重点的に問われます。

午前問題では、DAC、MAC、RBAC、ABACの特徴と適用場面の理解が求められます。また、認証の3要素(知識認証、所有認証、生体認証)の組み合わせや、多要素認証の効果についても出題されます。具体的には、「RBACの特徴として最も適切なものはどれか」といった選択問題や、「生体認証の課題として考えられるものはどれか」といった問題が出題されます。

午後問題では、より実践的な場面でのアクセス制御設計や運用が問われます。企業のセキュリティポリシー策定、アクセス権限の設計、インシデント対応におけるログ分析などの文脈で、アクセス制御の知識を活用する能力が評価されます。

試験対策としては、応用情報技術者試験の対策書を活用して基礎知識を固めることが重要です。特に、情報セキュリティ専門書でアクセス制御の理論的背景を深く理解し、過去問題集で実際の出題パターンに慣れることが効果的です。

実務経験がある場合は、自社のアクセス制御システムを分析し、改善点を考える練習も有効です。セキュリティ診断ツールを使用して実際のシステムを評価し、理論と実践の結びつきを理解することで、より深い知識を身につけることができます。

新技術とアクセス制御の未来

人工知能(AI)と機械学習の技術進歩により、アクセス制御システムはより高度で自動化されたものに進化しています。ユーザーの行動パターンを学習し、異常なアクセスを自動的に検出する適応型セキュリティシステムが実用化されています。

ブロックチェーン技術を活用したアクセス制御では、分散型の認証・認可システムが可能になります。中央集権的な管理者に依存しない、より透明性の高いアクセス制御システムの実現が期待されています。ブロックチェーンセキュリティソリューションにより、次世代のアクセス制御システムを体験できます。

量子コンピューティングの発展は、現在の暗号化技術に大きな脅威をもたらしますが、同時に量子暗号による新しいセキュリティ技術の可能性も開きます。将来のアクセス制御システムでは、量子耐性暗号の実装が重要になると予想されます。

まとめ

アクセス制御は情報セキュリティの基盤となる重要な概念であり、組織の情報資産を守るための不可欠な仕組みです。識別、認証、認可、監査の4つの要素を適切に組み合わせることで、効果的なセキュリティ体制を構築できます。

DAC、MAC、RBAC、ABACなどの様々なアクセス制御モデルは、それぞれ異なる特徴と適用場面を持ちます。組織の要件とリスクレベルに応じて適切なモデルを選択し、実装することが重要です。

クラウド化、モバイル化、リモートワークの普及により、アクセス制御の要件も複雑化しています。ゼロトラストアーキテクチャなどの新しいアプローチを採用し、変化する脅威に対応できる柔軟性の高いセキュリティシステムを構築することが求められています。

応用情報技術者試験においても重要なトピックであるアクセス制御は、理論的な理解と実践的な応用能力の両方が評価されます。継続的な学習と実務経験を通じて、情報セキュリティの専門知識を深めることが重要です。

技術の進歩とともに、AI、ブロックチェーン、量子コンピューティングなどの新技術がアクセス制御システムにも影響を与えています。これらの新技術を適切に活用し、組織のセキュリティレベルを向上させることで、安全で信頼性の高い情報システムを実現できます。