アクセス制御は、情報システムにおいて最も重要なセキュリティ機能の一つです。組織の重要な情報資産を不正なアクセスから保護し、適切な権限を持つユーザーのみがリソースにアクセスできるようにする仕組みです。応用情報技術者試験においても頻出の重要トピックであり、現代のサイバーセキュリティ対策の根幹を成す概念として、深い理解が求められています。

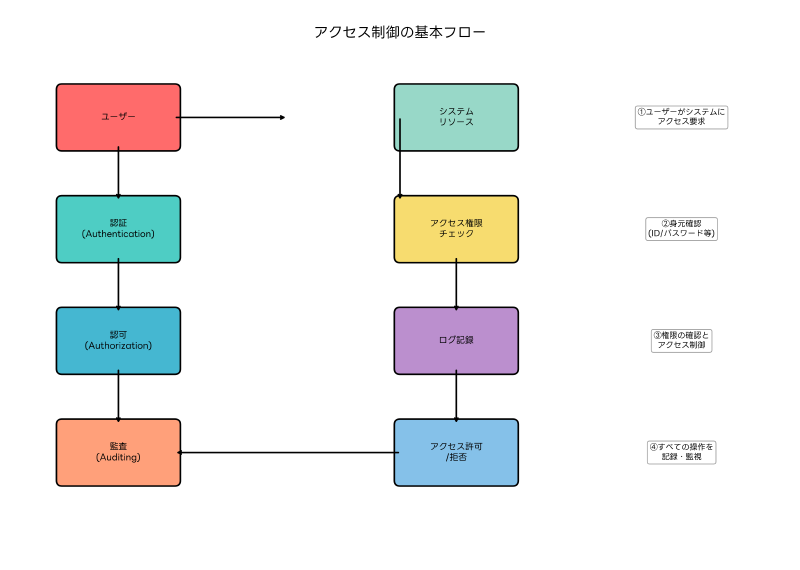

アクセス制御システムは、認証(Authentication)、認可(Authorization)、監査(Auditing)の3つの要素から構成されており、これらが連携することで強固なセキュリティを実現します。現代の企業では、クラウドサービスの普及やリモートワークの増加により、従来の境界防御だけでは不十分となり、より高度なアクセス制御の仕組みが必要となっています。

アクセス制御の基本概念と重要性

アクセス制御とは、コンピューターシステムやネットワークリソースへのアクセスを管理し、許可されたユーザーのみが適切な権限でリソースにアクセスできるようにする仕組みです。この概念は、情報セキュリティの基本原則であるCIA三要素(機密性、完全性、可用性)すべてに関わる重要な技術です。

効果的なアクセス制御を実現するためには、まず組織内の情報資産を適切に分類し、それぞれのリソースに対する適切なアクセス権限を定義する必要があります。企業向けアクセス管理ソフトウェアを導入することで、大規模な組織でも効率的にアクセス権限を管理できます。

アクセス制御の実装には、物理的な制御と論理的な制御の両方が必要です。物理的な制御では、データセンターやサーバールームへの入退室管理、機密文書の保管管理などが含まれます。高性能入退室管理システムやセキュリティキャビネットの導入により、物理的なセキュリティレベルを向上させることができます。

論理的な制御では、ユーザーID、パスワード、アクセス権限の管理が中心となります。現代の企業では、複数のシステムやアプリケーションを使用するため、統合ID管理システムの導入により、一元的なアクセス制御を実現することが重要です。

アクセス制御の失敗は、データ漏洩、システムの不正利用、内部不正などの深刻なセキュリティインシデントを引き起こす可能性があります。そのため、組織のリスク管理戦略において、アクセス制御は最優先で取り組むべき課題となっています。

アクセス制御モデルの種類と特徴

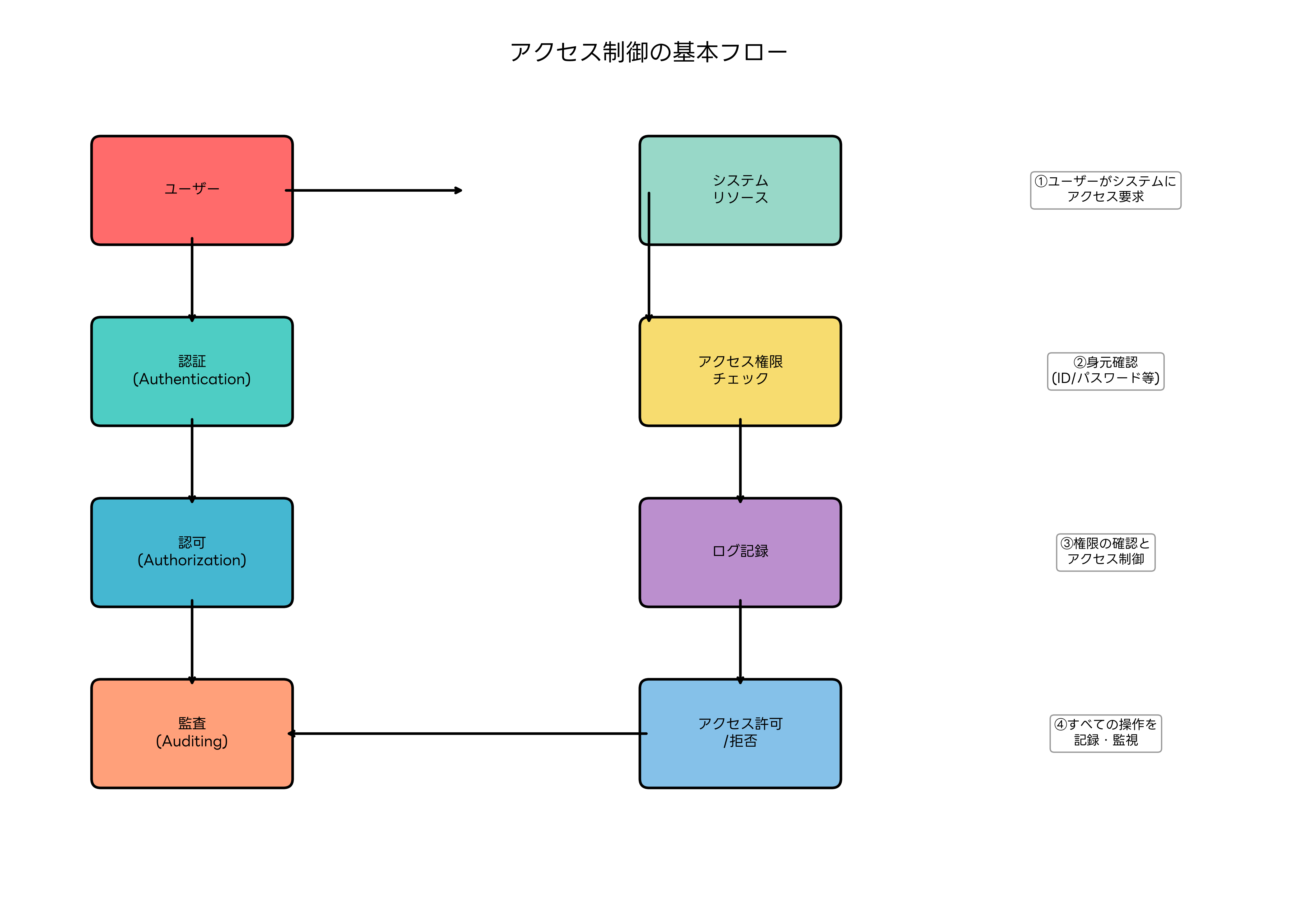

アクセス制御には、組織のニーズやセキュリティ要件に応じて、様々なモデルが存在します。それぞれのモデルには固有の特徴と適用場面があり、適切なモデルの選択が効果的なセキュリティ対策の鍵となります。

任意アクセス制御(DAC: Discretionary Access Control)

任意アクセス制御は、リソースの所有者がアクセス権限を決定できるモデルです。UNIXやWindowsなどの一般的なオペレーティングシステムで広く採用されており、柔軟性が高いことが特徴です。ファイルの所有者が他のユーザーに対して読み取り、書き込み、実行の権限を個別に設定できます。

DACの実装では、ファイル暗号化ソフトウェアを併用することで、より強固なセキュリティを実現できます。また、アクセスログ監視ツールにより、ファイルアクセスの状況を継続的に監視することが重要です。

強制アクセス制御(MAC: Mandatory Access Control)

強制アクセス制御は、システム管理者が中央集権的にアクセス権限を管理するモデルです。軍事組織や政府機関などの高度なセキュリティが要求される環境で使用されます。セキュリティレベルに基づいてアクセス制御を行い、上位レベルから下位レベルへの情報フローは許可されますが、その逆は厳格に制限されます。

MACの実装には、セキュリティレベル管理システムや情報分類管理ツールが必要です。これらのツールにより、情報の機密度に応じた適切なアクセス制御を自動化できます。

役割ベースアクセス制御(RBAC: Role-Based Access Control)

役割ベースアクセス制御は、ユーザーの組織内での役割に基づいてアクセス権限を管理するモデルです。現代の企業で最も広く採用されており、管理の効率性とセキュリティのバランスが取れていることが特徴です。ユーザーには役割が割り当てられ、その役割に応じた権限が自動的に付与されます。

RBACの効果的な実装には、役割管理システムや権限管理ツールの導入が推奨されます。また、組織の変更に伴う役割の見直しを定期的に実施し、アクセス権限監査ソフトウェアにより権限の適切性を継続的に検証することが重要です。

属性ベースアクセス制御(ABAC: Attribute-Based Access Control)

属性ベースアクセス制御は、ユーザー、リソース、環境、アクションの各属性を組み合わせてアクセス制御を行う最も柔軟なモデルです。時間、場所、デバイスの種類、セキュリティクリアランスなどの様々な属性を考慮して、動的にアクセス権限を決定します。

ABACの実装には、高度なポリシーエンジンや属性管理システムが必要です。また、複雑なポリシーを管理するため、ポリシー管理ツールの導入により、一貫性のあるアクセス制御ポリシーを維持できます。

認証技術の進歩と多要素認証

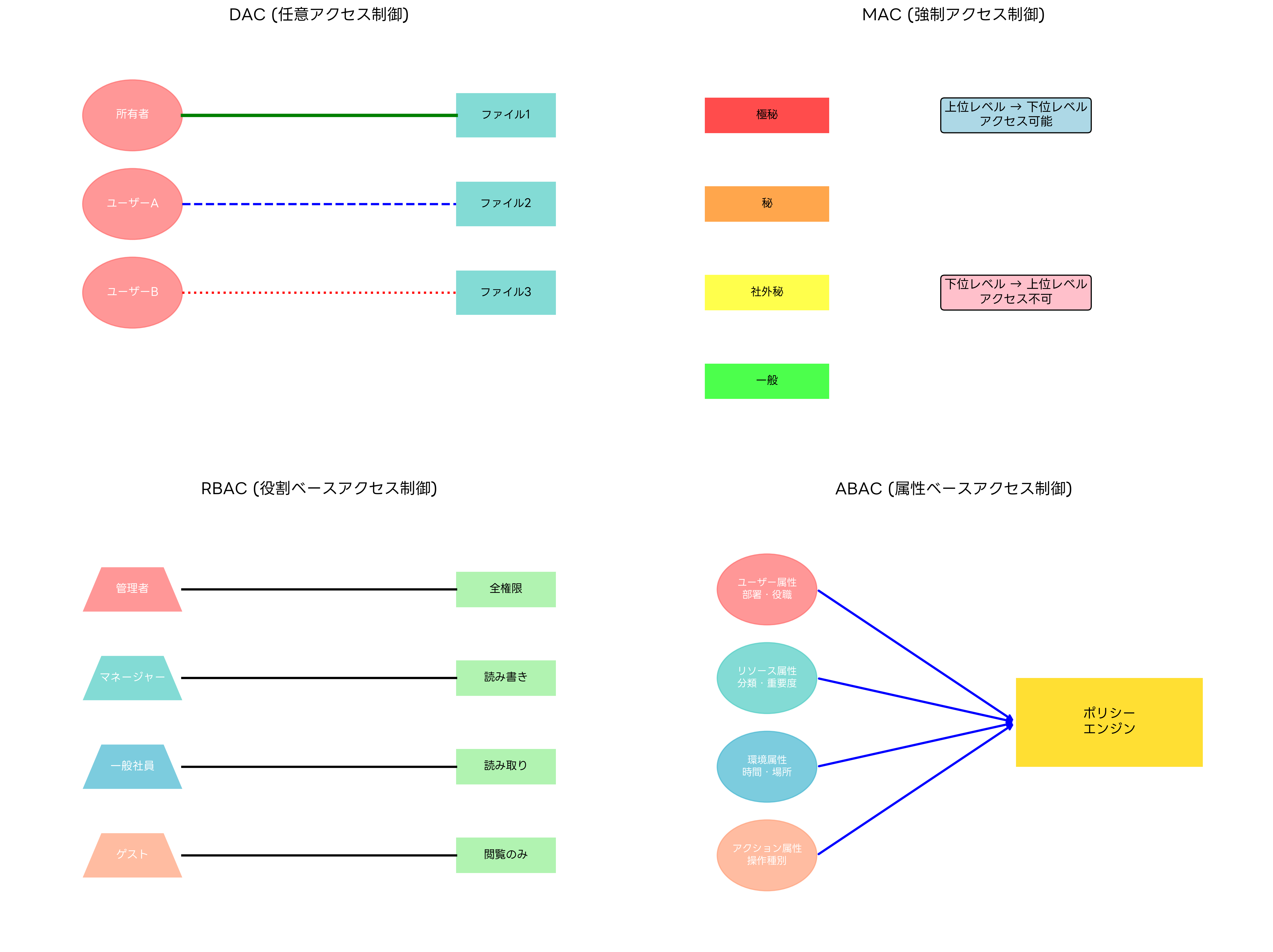

アクセス制御の第一歩である認証技術は、近年大きく進歩しています。従来のパスワードベースの認証から、より安全で使いやすい認証方式への移行が進んでいます。

パスワード認証の限界と課題

従来のパスワード認証は、実装が簡単で広く普及していますが、パスワードの使い回し、弱いパスワードの使用、フィッシング攻撃などの脅威により、セキュリティ上の課題が多く指摘されています。パスワード管理ソフトウェアの導入により、強固なパスワードの生成と管理を自動化することが重要です。

生体認証技術の活用

指紋、虹彩、顔、音声などの生体情報を利用した生体認証は、高いセキュリティレベルを実現できる認証方式です。企業向け指紋認証システムや顔認証システムの導入により、パスワードレス認証を実現できます。

多要素認証(MFA)の必要性

多要素認証は、「知識要素」「所有要素」「生体要素」の複数の認証要素を組み合わせることで、セキュリティレベルを大幅に向上させる手法です。ハードウェアトークンや多要素認証アプリの活用により、実用的な多要素認証を実現できます。

シングルサインオン(SSO)の利便性

複数のシステムへの認証を一度で済ませるシングルサインオンは、セキュリティと利便性を両立する重要な技術です。エンタープライズSSO解決方案の導入により、ユーザーの利便性を向上させながら、一元的なアクセス管理を実現できます。

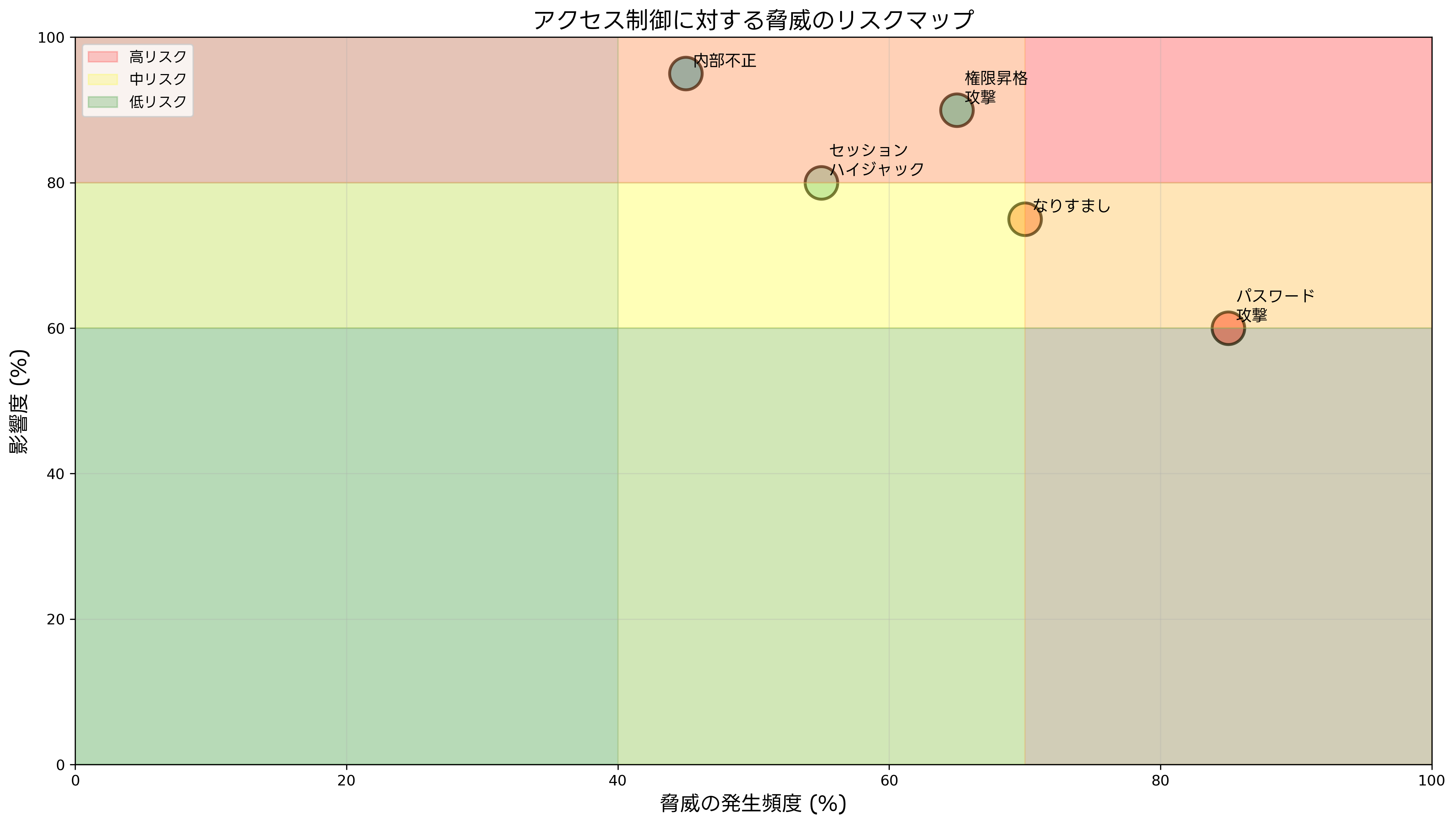

アクセス制御に対する脅威と対策

アクセス制御システムは、様々な脅威にさらされており、これらの脅威を理解し、適切な対策を講じることが重要です。

パスワード攻撃とその対策

ブルートフォース攻撃、辞書攻撃、レインボーテーブル攻撃などのパスワード攻撃は、最も一般的な脅威の一つです。パスワード攻撃検出システムの導入により、攻撃の早期発見と対処が可能になります。また、アカウントロックアウト機能や不正アクセス検知ツールにより、攻撃の成功率を大幅に下げることができます。

権限昇格攻撃の防止

攻撃者が低い権限から高い権限へと段階的にアクセス権限を拡大する権限昇格攻撃は、深刻な脅威となります。権限監視システムや異常行動検知ソフトウェアにより、不正な権限変更や異常なアクセスパターンを検出できます。

内部不正対策

組織内部からの不正アクセスは、検出が困難で大きな被害をもたらす可能性があります。内部不正検知システムやユーザー行動分析ツールの導入により、内部からの脅威を効果的に監視できます。

なりすまし攻撃への対処

正当なユーザーになりすましてシステムにアクセスする攻撃に対しては、デジタル証明書管理システムや強固な認証システムにより、ユーザーの身元を確実に確認することが重要です。

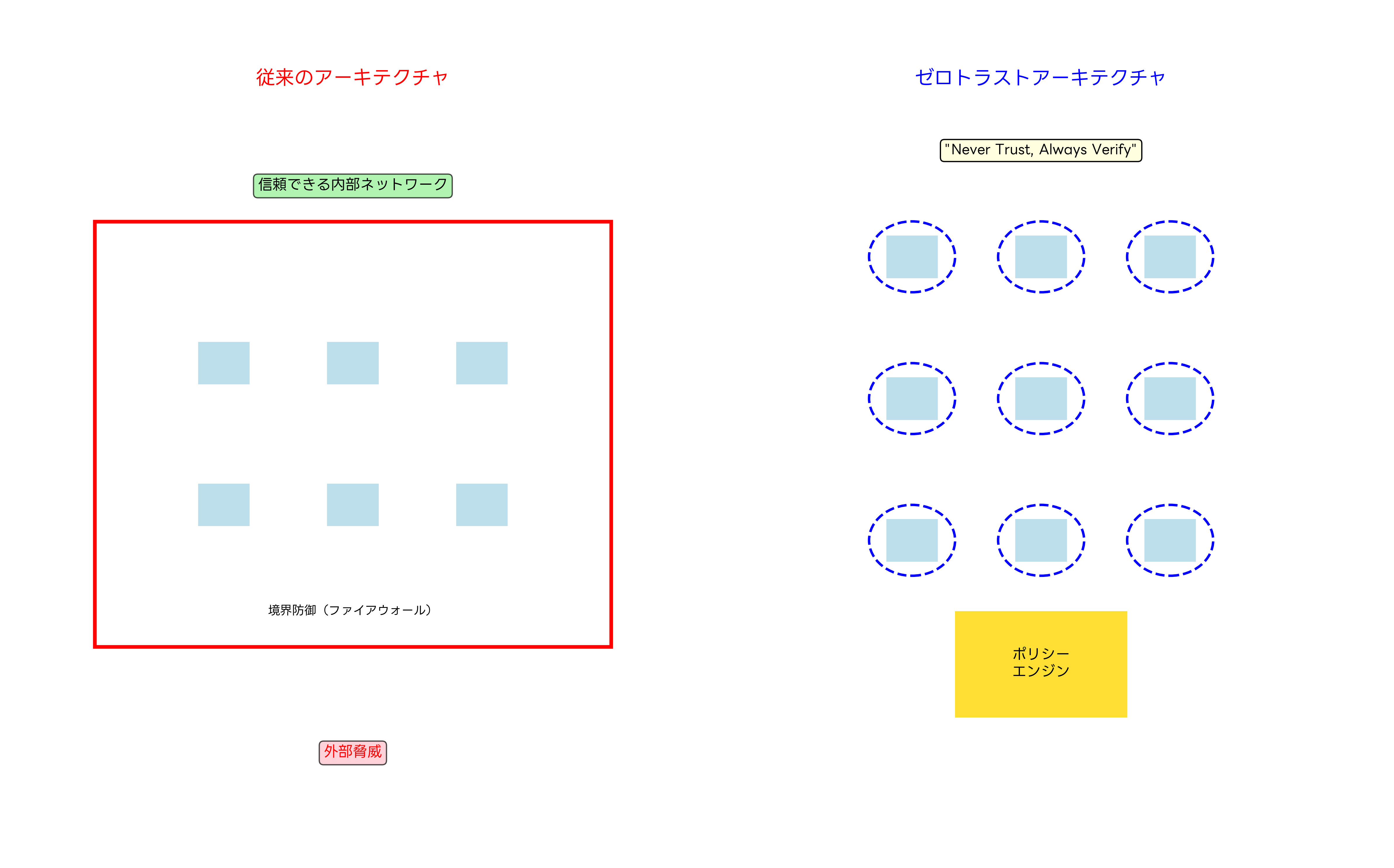

ゼロトラストアーキテクチャの台頭

従来の境界防御モデルから、「決して信頼せず、常に検証する」というゼロトラストアーキテクチャへの移行が進んでいます。この新しいアプローチは、現代のサイバーセキュリティの課題に対する有効な解決策として注目されています。

従来の境界防御の限界

従来のセキュリティモデルでは、ネットワークの境界線でセキュリティを確保し、境界内部は信頼できるものとして扱われていました。しかし、クラウドサービスの普及、リモートワークの増加、内部からの脅威の増大により、この境界防御モデルの限界が明らかになっています。

ゼロトラストの基本原則

ゼロトラストアーキテクチャでは、すべてのアクセス要求を疑い、継続的に検証することが基本原則となります。ユーザー、デバイス、アプリケーション、データのすべてについて、アクセスのたびに認証と認可を実行し、最小権限の原則に基づいてアクセスを制御します。

ゼロトラストセキュリティプラットフォームの導入により、包括的なゼロトラスト環境を構築できます。また、ネットワークセグメンテーションツールにより、ネットワークをマイクロセグメント化し、ラテラルムーブメント攻撃を防ぐことができます。

ソフトウェア定義境界(SDP)

ソフトウェア定義境界は、ゼロトラストアーキテクチャを実現するための重要な技術です。従来の静的な境界線に代わり、動的でソフトウェアベースの境界を作成し、認証されたユーザーのみが必要なリソースにアクセスできるようにします。

継続的な監視と分析

ゼロトラスト環境では、すべてのアクセスとトランザクションを継続的に監視し、異常な行動を検出することが重要です。SIEM(Security Information and Event Management)システムやUEBAツールにより、高度な脅威検知と分析が可能になります。

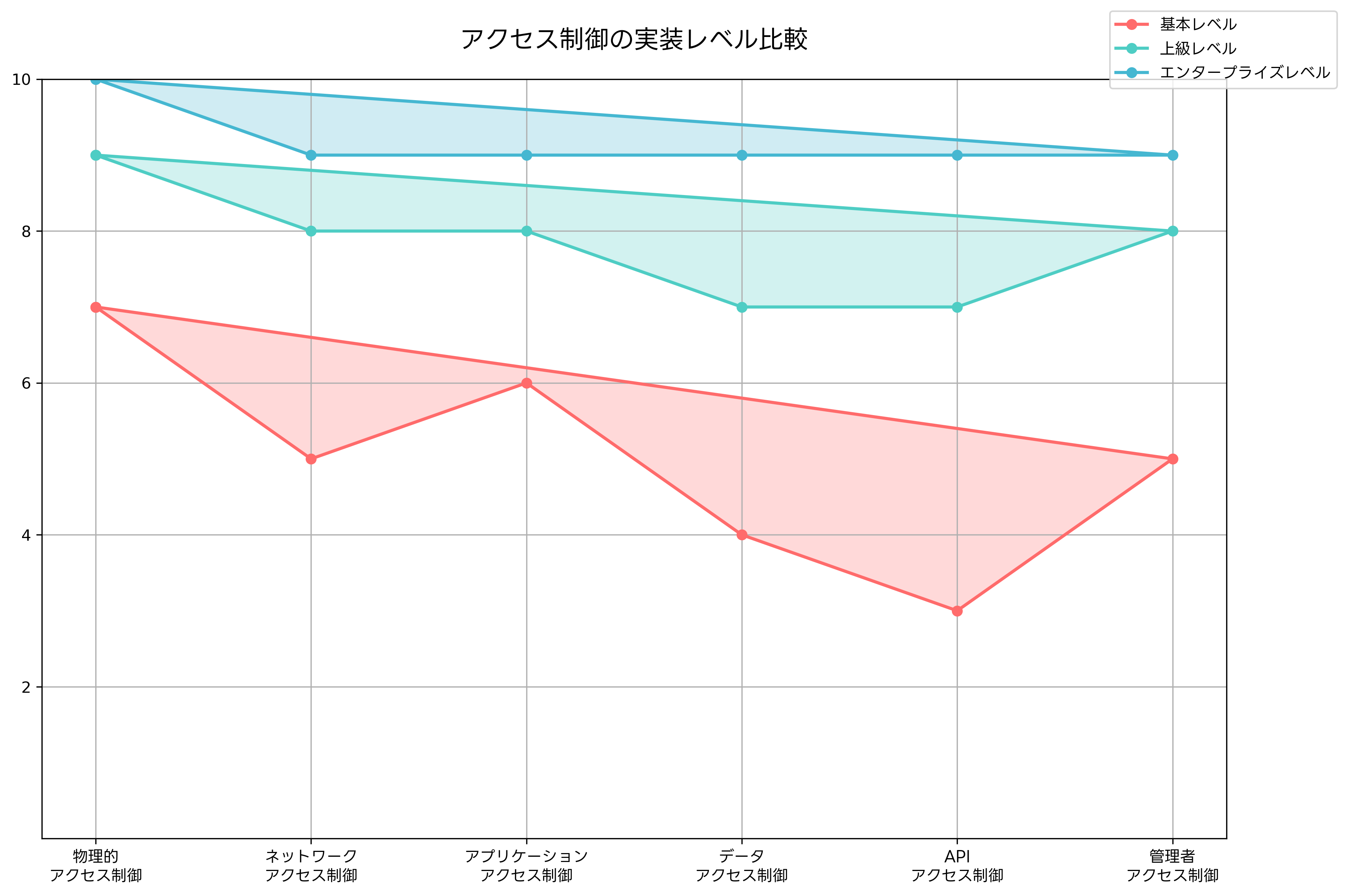

実装レベルと成熟度モデル

アクセス制御の実装は、組織の成熟度やリソースに応じて段階的に進める必要があります。効果的な実装のためには、現在のレベルを正確に評価し、目標とするレベルへの段階的な移行計画を策定することが重要です。

基本レベルの実装

基本レベルでは、パスワードベースの認証、基本的な役割管理、簡単なアクセスログの記録などが実装されます。基本的なアクセス管理ソフトウェアやシンプルなログ管理ツールの導入から始めることが推奨されます。

上級レベルの実装

上級レベルでは、多要素認証、詳細な権限管理、リアルタイム監視、自動化されたアクセス制御などが実装されます。高度なID管理システムやリアルタイム監視ソリューションにより、より強固なセキュリティを実現できます。

エンタープライズレベルの実装

エンタープライズレベルでは、ゼロトラストアーキテクチャ、AI駆動の脅威検知、統合セキュリティオーケストレーション、クロスドメイン認証などの最先端技術が実装されます。エンタープライズセキュリティプラットフォームやAI駆動セキュリティシステムにより、最高レベルのセキュリティを実現できます。

クラウド環境でのアクセス制御

クラウドサービスの普及により、従来のオンプレミス環境とは異なるアクセス制御の課題が生まれています。クラウド環境では、複数のサービスプロバイダー、異なるセキュリティモデル、分散したリソースなどを考慮したアクセス制御が必要です。

Identity and Access Management(IAM)

クラウド環境でのアクセス制御の中核となるのがIAMサービスです。AWS、Azure、Google Cloudなどの主要なクラウドプロバイダーは、それぞれ独自のIAMサービスを提供しており、これらを効果的に活用することが重要です。クラウドIAM管理ツールにより、マルチクラウド環境でのアクセス制御を一元管理できます。

フェデレーション認証

異なるドメインやクラウドサービス間でのシームレスな認証を実現するフェデレーション認証は、現代のハイブリッド環境では必須の技術です。SAML、OAuth、OpenID Connectなどの標準プロトコルを活用し、フェデレーション認証システムにより、統一されたアクセス管理を実現できます。

Container Security

コンテナ化されたアプリケーションの普及により、コンテナレベルでのアクセス制御も重要になっています。コンテナセキュリティプラットフォームやKubernetesセキュリティツールにより、コンテナ環境での包括的なアクセス制御を実現できます。

応用情報技術者試験での出題傾向

応用情報技術者試験において、アクセス制御は情報セキュリティ分野の中核的なトピックとして頻繁に出題されています。試験では、理論的な知識だけでなく、実践的な応用能力も問われます。

午前問題での出題パターン

午前問題では、アクセス制御モデルの特徴、認証方式の比較、権限管理の手法、監査ログの活用などが問われます。例えば、「RBACとDACの違いを説明せよ」や「多要素認証の組み合わせとして最も適切なものはどれか」といった問題が出題されます。

午後問題での実践的応用

午後問題では、企業のセキュリティポリシー策定、アクセス制御システムの設計、セキュリティインシデントの対応などの実践的な場面でのアクセス制御の応用が問われます。実際の業務経験を踏まえた解答が求められるため、情報セキュリティ実践ガイドやセキュリティ監査ハンドブックを活用した学習が効果的です。

試験対策のポイント

効果的な試験対策のためには、応用情報技術者試験対策書による理論学習と、セキュリティ実習キットを使った実践的な演習を組み合わせることが重要です。また、最新の脅威動向や技術トレンドについても継続的に学習し、サイバーセキュリティ専門誌で最新情報を収集することが推奨されます。

新技術との統合と将来展望

アクセス制御技術は、AI、機械学習、暗号技術の進歩とともに急速に進化しています。これらの新技術を活用することで、より高度で効率的なアクセス制御システムを構築できます。

AI・機械学習による高度化

人工知能と機械学習技術により、ユーザーの行動パターンを学習し、異常なアクセスを自動的に検出するシステムが実現されています。AI搭載アクセス制御システムや機械学習セキュリティプラットフォームにより、従来では検出困難だった高度な攻撃も発見できるようになります。

ブロックチェーン技術の活用

分散台帳技術であるブロックチェーンを活用することで、改ざん困難なアクセスログの管理や、分散型アイデンティティ管理が可能になります。ブロックチェーンセキュリティソリューションにより、次世代のアクセス制御システムを構築できます。

量子暗号技術への対応

量子コンピュータの実用化を見据えて、量子耐性暗号の導入が進んでいます。量子暗号通信システムやポスト量子暗号ライブラリにより、将来的な量子コンピュータからの攻撃に対しても安全なアクセス制御を実現できます。

まとめ

アクセス制御は、情報セキュリティの根幹を成す重要な技術であり、組織の情報資産を様々な脅威から保護するための必須の仕組みです。従来のパスワードベースの認証から、多要素認証、生体認証、ゼロトラスト、AI駆動のセキュリティへと技術は進化し続けています。

現代の企業では、クラウドサービスの活用、リモートワークの普及、IoTデバイスの増加により、アクセス制御の複雑性が増しています。これらの課題に対応するためには、最新の技術動向を理解し、組織のニーズに応じた適切なアクセス制御システムを構築することが重要です。

応用情報技術者試験においても、アクセス制御は重要な出題分野であり、理論的な理解と実践的な応用能力の両方が求められます。継続的な学習と実践により、変化する脅威環境に対応できる知識とスキルを身につけることが、情報セキュリティ専門家として成功するための鍵となります。

技術の進歩とともに、アクセス制御の手法も進化し続けています。AI、機械学習、ブロックチェーン、量子暗号などの新技術を活用し、より安全で効率的なアクセス制御システムを構築することで、組織の競争優位を維持し、顧客や社会からの信頼を獲得することができます。