現代の情報システムにおいて、アクセス制御リスト(Access Control List:ACL)は、情報資産を保護するための最も基本的かつ重要な仕組みの一つです。応用情報技術者試験においても頻出のトピックであり、セキュリティエンジニアや情報システム管理者にとって必須の知識となっています。ACLは、誰がどのリソースにアクセスできるかを詳細に定義し、情報の機密性、完全性、可用性を確保する役割を果たします。

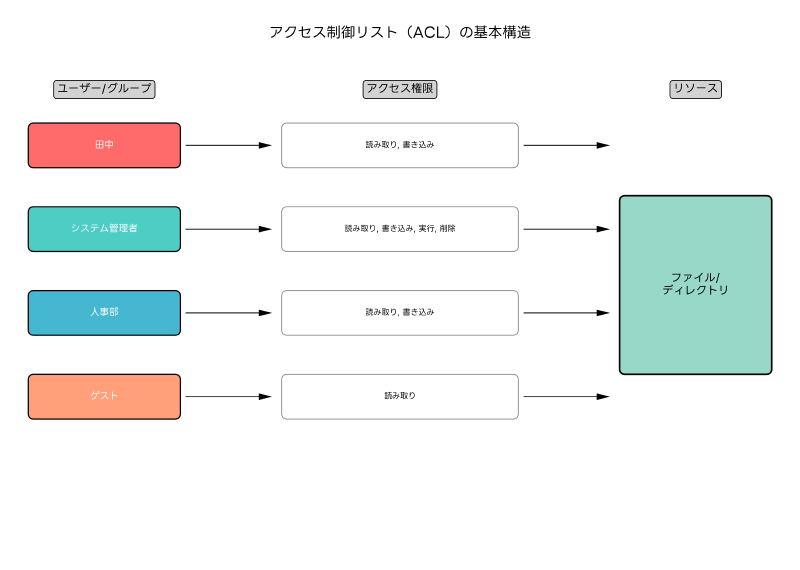

ACLは、ユーザーやグループとリソースの間の関係を明確に定義する仕組みです。各リソースに対して、特定のユーザーまたはグループがどのような操作を実行できるかを詳細にリスト化したものがアクセス制御リストです。この仕組みにより、組織内の情報資産を適切に保護し、業務の効率性と安全性の両立を実現できます。

ACLの基本概念と仕組み

アクセス制御リストは、主体(Subject)、オブジェクト(Object)、アクセス権限(Permission)の三つの要素から構成されます。主体とは、リソースにアクセスしようとするユーザーやプロセスのことを指し、オブジェクトはファイル、ディレクトリ、データベースなどの保護対象となるリソースです。アクセス権限は、主体がオブジェクトに対して実行できる操作の種類を定義します。

現代のシステムでは、ACLの実装と管理を効率化するため、統合アクセス制御システムが広く採用されています。これらのシステムにより、複雑な権限管理を一元的に行うことができ、セキュリティポリシーの一貫性を保つことが可能です。

ACLの動作プロセスは、認証、認可、監査の三段階に分けることができます。まず認証段階では、ユーザーの身元を確認し、正当なユーザーであることを検証します。次に認可段階では、認証されたユーザーがリクエストしたリソースに対する適切な権限を持っているかどうかをACLと照合して判定します。最後に監査段階では、アクセスの記録を取得し、後の分析や調査に備えます。

権限の種類は、システムによって異なりますが、一般的には読み取り(Read)、書き込み(Write)、実行(Execute)、削除(Delete)、変更(Modify)などが定義されます。ファイルシステムでは、これらの基本権限に加えて、ファイルの所有権変更や属性変更などの特殊な権限も設定できます。データベースシステムでは、SELECT、INSERT、UPDATE、DELETE、CREATE、DROPなどのSQL操作に対応した権限が定義されます。

セキュリティの原則である「最小権限の原則」に基づいて、各ユーザーには業務上必要最小限の権限のみを付与することが重要です。権限管理ソフトウェアを活用することで、この原則を効率的に実装し、定期的な権限レビューを自動化することが可能です。

ACLの種類と特徴

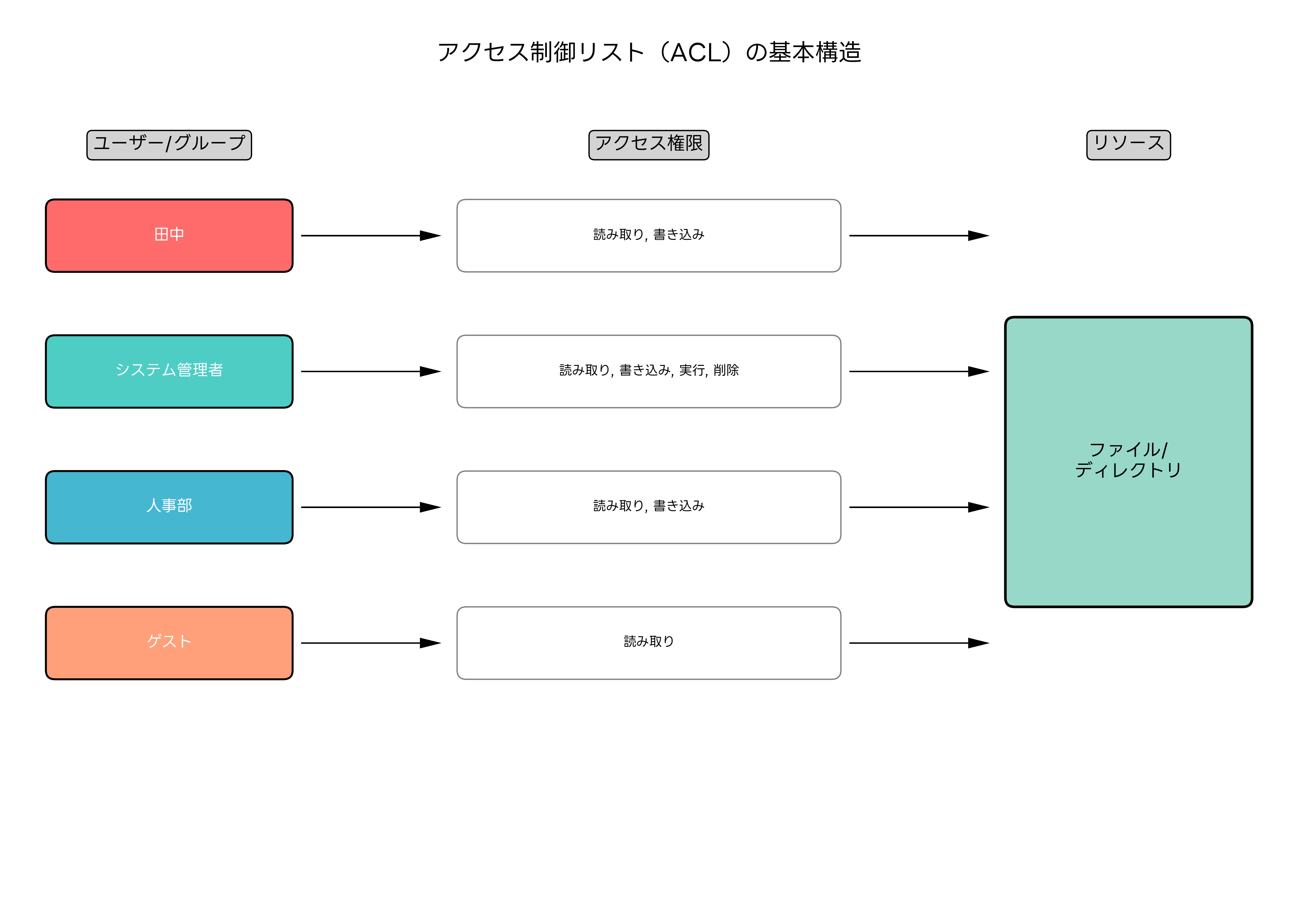

アクセス制御リストには、実装方法や機能の違いによっていくつかの種類があります。最も基本的な分類として、標準ACLと拡張ACLがあります。標準ACLは、送信元IPアドレスのみに基づいてアクセス制御を行う簡単な仕組みです。設定が容易で処理負荷も軽いため、基本的なネットワークセキュリティ対策として広く使用されています。

一方、拡張ACLは、送信元と送信先のIPアドレス、プロトコル、ポート番号など、より詳細な条件に基づいてアクセス制御を実行します。柔軟で細かな制御が可能である反面、設定の複雑さと処理負荷の増加がデメリットとなります。企業ネットワークでは、高性能ルーターやファイアウォールを使用して、拡張ACLによる詳細なアクセス制御を実装することが一般的です。

ファイルシステムレベルでは、POSIX ACLとWindows ACLが代表的な実装方式です。POSIX ACLは、UNIXやLinuxシステムで使用される標準的な方式で、ユーザー、グループ、その他の三つの主体に対して読み取り、書き込み、実行の権限を設定します。シンプルで理解しやすい反面、複雑な権限設定には限界があります。

Windows ACLは、より柔軟で詳細な権限設定が可能です。複数のユーザーやグループに対して、異なる権限レベルを細かく設定できるため、企業環境での複雑な要件に対応できます。Windowsサーバー管理ツールを使用することで、大規模な環境でのACL管理を効率化できます。

データベース管理システムにおけるACLは、テーブル、ビュー、ストアドプロシージャなどのデータベースオブジェクトに対するアクセス権限を制御します。Oracle、SQL Server、MySQL、PostgreSQLなど、各データベースシステムには独自のACL実装があり、それぞれに特徴的な機能と管理方法があります。データベースセキュリティツールを活用することで、複数のデータベースシステムを統一的に管理できます。

権限マトリックスとアクセス制御の実装

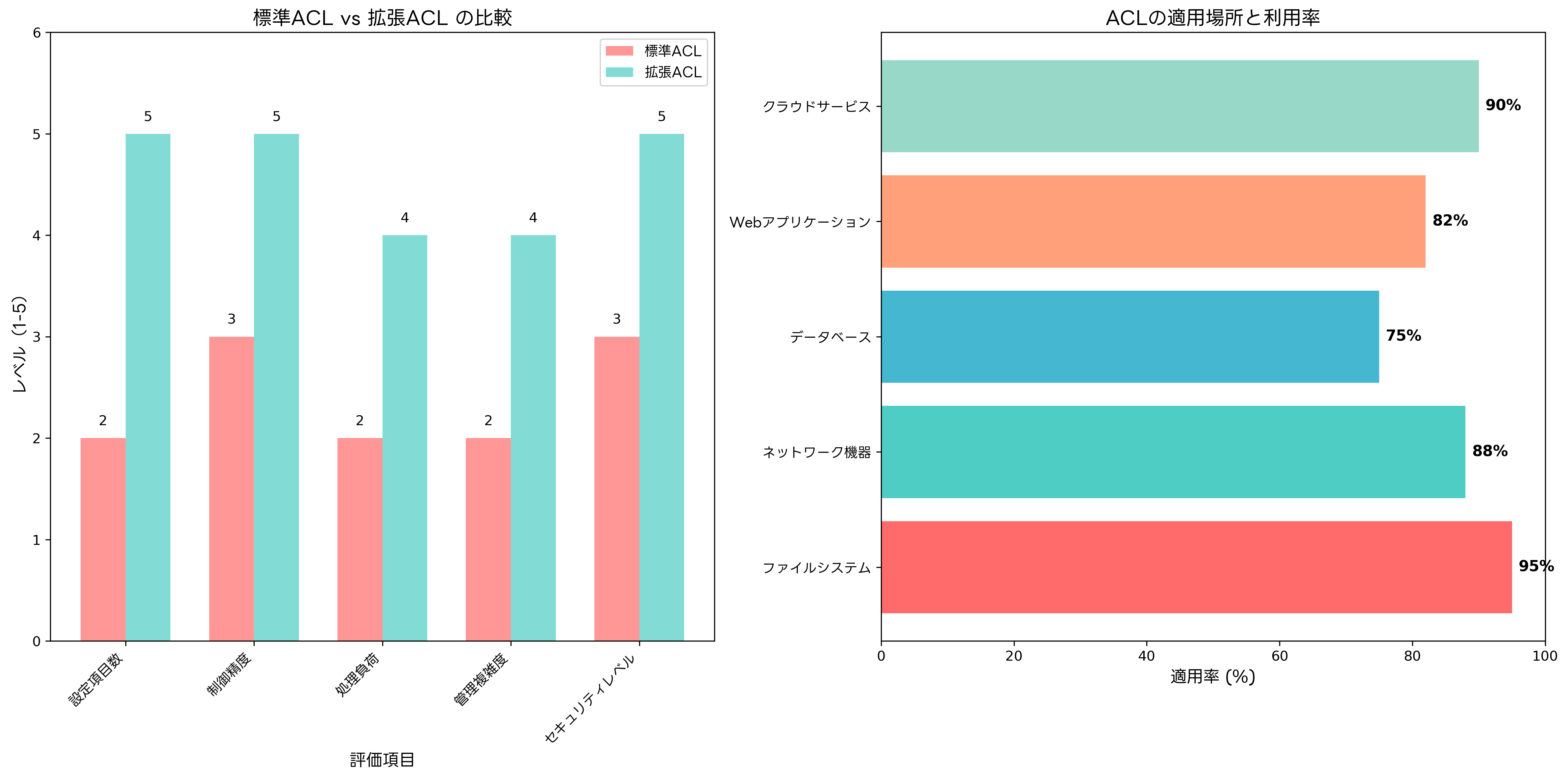

効果的なアクセス制御を実装するためには、組織内の役割と責任を明確に定義し、それに基づいて権限マトリックスを作成することが重要です。権限マトリックスは、ユーザーの役割やグループと、各リソースに対するアクセス権限の関係を表形式で整理したものです。この表により、誰がどのリソースにどのような権限でアクセスできるかを一目で把握できます。

管理者レベルのユーザーには、システム設定、ユーザー管理、セキュリティ設定などの重要な機能に対するフルアクセス権限が付与されます。しかし、この高い権限レベルは同時に大きなリスクも伴うため、多要素認証システムや特権アクセス管理ソリューションを併用することが推奨されます。

開発者やプロジェクトマネージャーなどの中間レベルのユーザーには、業務に必要なリソースに対する適切な権限を付与します。ソースコードリポジトリへの読み書きアクセス、テスト環境への実行権限、プロジェクト文書への編集権限などが典型的な例です。これらの権限管理には、プロジェクト管理ツールと連携したアクセス制御システムが有効です。

一般ユーザーには、日常業務に必要最小限の権限のみを付与し、セキュリティリスクを最小化します。個人の作業ファイルや共有文書への限定的なアクセス、業務アプリケーションの利用権限などが含まれます。ユーザーの利便性を損なうことなくセキュリティを確保するため、シングルサインオン(SSO)システムの導入が効果的です。

ゲストユーザーや外部パートナーに対しては、最も制限的な権限設定を適用します。公開情報へのアクセスのみを許可し、機密情報や重要なシステムリソースへのアクセスは完全に遮断します。一時的なアクセス権限の付与には、一時アクセス管理システムを使用して、適切な期限管理を行うことが重要です。

継承とオーバーライドの仕組みも、ACLの重要な機能の一つです。ディレクトリ構造やオブジェクト階層において、上位レベルで設定された権限が下位レベルに自動的に継承されることで、管理の効率化が図れます。ただし、特定の要件に応じて継承された権限を明示的にオーバーライドすることも可能で、柔軟な権限設計を実現できます。

セキュリティ効果と脅威対策

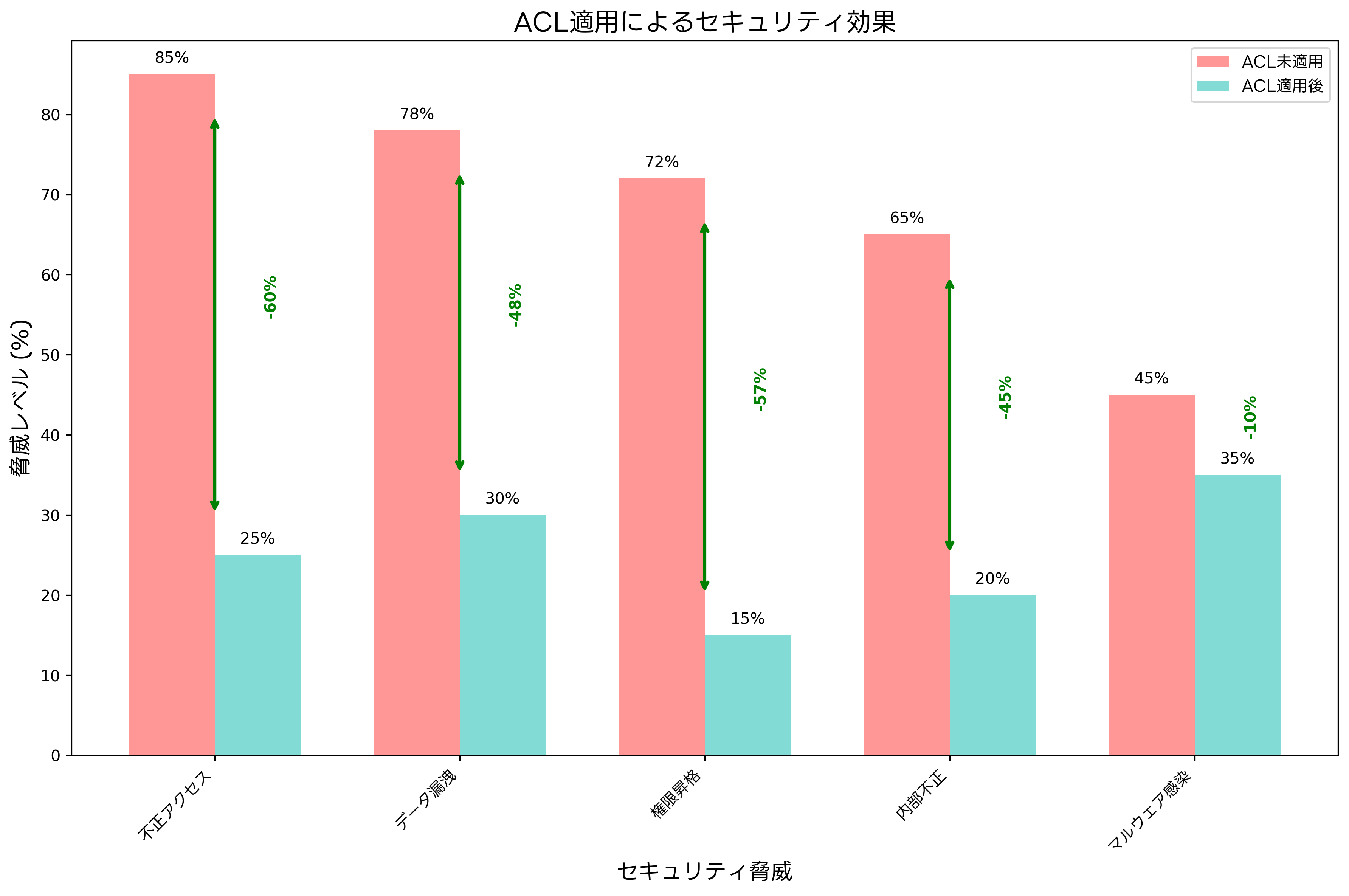

アクセス制御リストの適切な実装により、組織は様々なセキュリティ脅威に対する効果的な防御を実現できます。不正アクセスに対しては、事前に定義された権限リストによって、許可されていないユーザーのアクセスを自動的に拒否します。この仕組みにより、外部からの侵入だけでなく、内部ユーザーによる権限外アクセスも防ぐことができます。

データ漏洩の防止においても、ACLは重要な役割を果たします。機密情報へのアクセスを必要最小限のユーザーに制限することで、意図的または偶発的な情報漏洩のリスクを大幅に軽減できます。データ漏洩防止(DLP)システムと連携することで、より包括的な情報保護を実現できます。

権限昇格攻撃に対する防御も、ACLの重要な機能です。攻撃者が一般ユーザーアカウントを侵害しても、適切に設定されたACLにより、管理者権限やより高いレベルの権限を取得することを阻止できます。エンドポイントセキュリティソリューションと組み合わせることで、多層防御を構築できます。

内部不正への対策として、ACLは職務分離の原則を技術的に実装する手段を提供します。重要な業務プロセスを複数の人員に分散し、単独では完了できないように権限を設計することで、内部者による不正行為のリスクを低減できます。また、すべてのアクセスを記録することで、不正行為の早期発見と事後調査を可能にします。

マルウェア感染時においても、ACLは被害の拡大を防ぐ重要な役割を果たします。感染したユーザーアカウントの権限の範囲内でしかマルウェアは活動できないため、適切に制限された権限設定により、システム全体への影響を最小限に抑えることができます。統合脅威管理(UTM)システムと連携することで、包括的なセキュリティ対策を実現できます。

ログ記録と監査機能も、ACLの重要な要素です。すべてのアクセス試行、成功・失敗の記録、実行された操作の詳細などを包括的に記録することで、セキュリティインシデントの分析と対応を効率化できます。セキュリティ情報・イベント管理(SIEM)システムを使用することで、大量のログデータから異常なパターンを自動的に検出できます。

実装コストと投資対効果

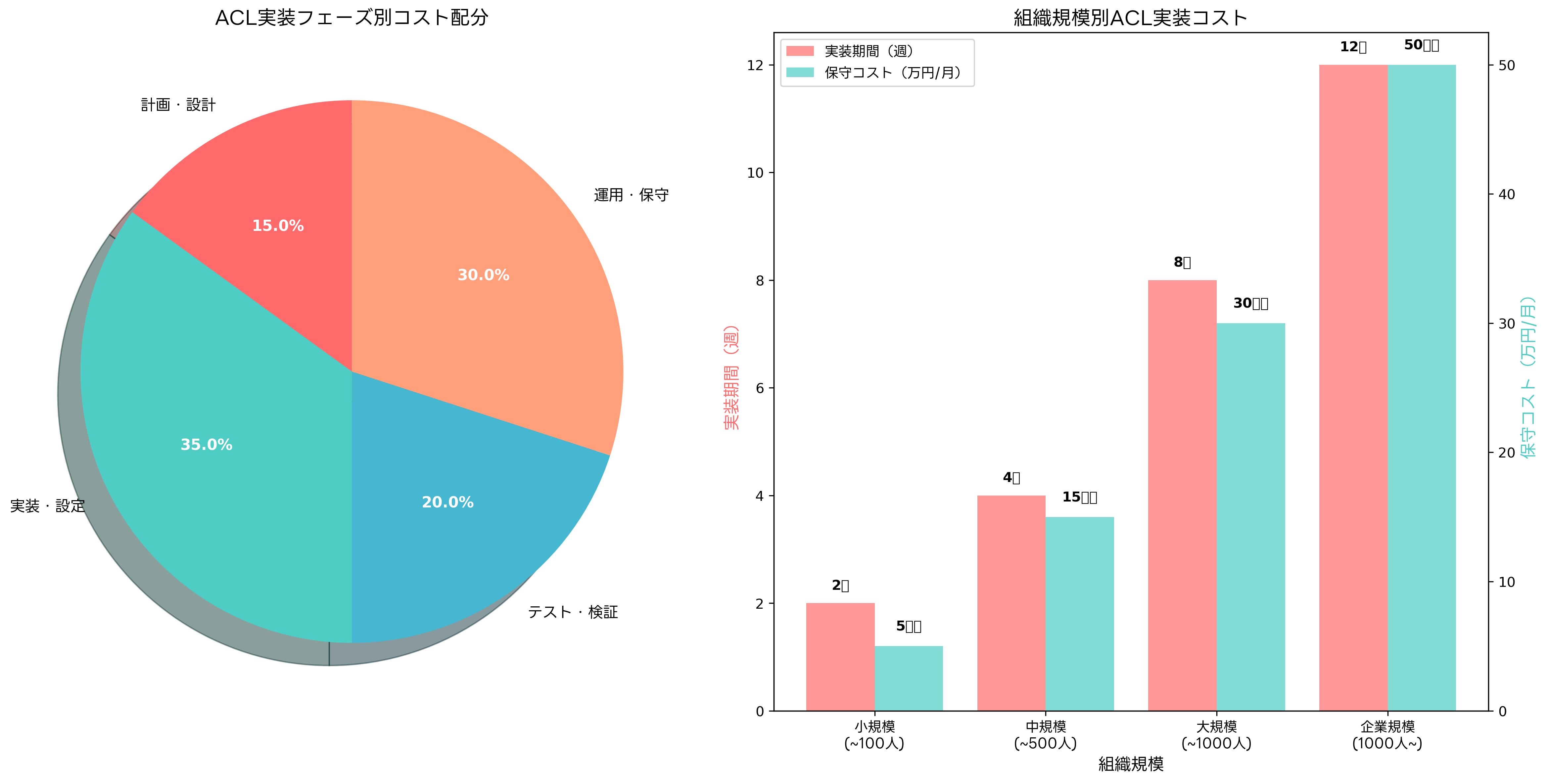

アクセス制御リストの実装には、初期投資と継続的な運用コストが発生しますが、適切に計画・実行することで高い投資対効果を実現できます。実装フェーズは計画・設計、実装・設定、テスト・検証、運用・保守の四段階に分けることができ、各段階で異なるリソースと専門知識が必要になります。

計画・設計段階では、組織の業務プロセス分析、リスク評価、セキュリティ要件の定義などを行います。この段階で十分な時間と労力を投資することで、後の実装や運用での問題を大幅に軽減できます。セキュリティコンサルティングサービスを活用することで、専門的な知見を効率的に活用できます。

実装・設定段階では、実際のシステムへのACLの導入、権限設定、テストユーザーの作成などを行います。この段階では技術的な専門知識が重要であり、システム管理者向けトレーニングへの投資が効果的です。また、実装の効率化のため、自動化ツールの活用も検討すべきです。

テスト・検証段階では、設定したACLが意図した通りに動作するかを詳細に確認します。様々なシナリオでのテスト、負荷テスト、セキュリティテストなどを実施し、本格運用前に問題を発見・修正します。セキュリティテストツールを使用することで、テストの品質と効率性を向上させることができます。

運用・保守段階では、日常的な監視、権限の追加・変更・削除、定期的なレビューと監査などを継続的に実施します。この段階のコストが全体の約30%を占めるため、効率的な運用体制の構築が重要です。IT運用管理ツールを活用することで、運用コストを削減しながら品質を向上させることができます。

組織規模による実装コストの違いも考慮する必要があります。小規模組織では、シンプルなACL実装により短期間で導入できますが、大規模組織では複雑な要件に対応するため、より長期間と高額な投資が必要になります。スケーラブルなセキュリティソリューションを選択することで、将来の拡張性を確保できます。

投資対効果の測定では、セキュリティインシデントの減少、コンプライアンス対応の効率化、業務効率の向上などの定量的・定性的効果を総合的に評価します。多くの組織では、ACL導入により年間セキュリティコストの20-30%削減を実現しており、2-3年で投資回収が可能とされています。

応用情報技術者試験での出題パターン

応用情報技術者試験においては、アクセス制御リストに関する問題が情報セキュリティ分野で頻繁に出題されています。午前問題では、ACLの基本概念、権限の種類、実装方式の違いなどの理論的知識が問われることが多く、特に標準ACLと拡張ACLの違い、継承とオーバーライドの仕組み、最小権限の原則などが重要なポイントです。

午後問題では、より実践的な場面でのACL設計と運用が出題されます。企業のシステム構成図を示して適切なACL設計を求める問題や、セキュリティインシデントの原因分析と対策立案において、ACLの設定ミスや不適切な権限設定を指摘する問題などが典型的です。これらの問題を解くためには、理論的知識に加えて実務経験や実践的な思考力が必要です。

試験対策としては、応用情報技術者試験の専門書籍での基礎学習に加えて、セキュリティ関連の技術書による知識の深化が効果的です。また、過去問題集を活用して出題パターンを理解し、時間配分の練習を行うことも重要です。

実際のシステムでのACL設定経験がある場合は、その経験を試験問題に活用できるよう整理しておきます。Linux、Windows、データベースシステムなど、異なるプラットフォームでのACL実装の違いを理解し、それぞれの特徴と適用場面を把握することが有効です。仮想環境構築ソフトウェアを使用して、実際にACLを設定・テストする実習を行うことも推奨されます。

最新技術動向と将来展望

クラウドコンピューティングの普及により、ACLの実装と管理方法も大きく変化しています。従来のオンプレミス環境では、物理的なサーバーやネットワーク機器でのACL設定が中心でしたが、クラウド環境では、仮想化されたリソースに対する動的なアクセス制御が重要になっています。クラウドアクセス制御サービスを活用することで、スケーラブルで柔軟なアクセス制御を実現できます。

ゼロトラストアーキテクチャの概念も、ACLの発展に大きな影響を与えています。従来の境界防御モデルでは、内部ネットワークを信頼できる領域として扱っていましたが、ゼロトラストでは、すべてのアクセスを検証・認証する必要があります。この変化により、より細かく動的なACLの実装が求められています。ゼロトラストセキュリティプラットフォームは、この新しいパラダイムを支援する重要な技術です。

人工知能と機械学習の活用により、ACLの管理と運用も大きく改善されています。ユーザーの行動パターンを学習し、異常なアクセス試行を自動的に検出する機能や、業務の変化に応じて権限を動的に調整する機能などが実装されています。AI搭載アクセス制御システムにより、従来では実現困難だった高度な制御が可能になっています。

マイクロサービスアーキテクチャやコンテナ技術の普及も、ACLの実装に新たな課題と機会をもたらしています。細分化されたサービス間での認証・認可、短時間で作成・削除されるコンテナリソースへのアクセス制御など、従来の静的なACL設計では対応困難な要件が増加しています。コンテナセキュリティソリューションを活用することで、これらの新しい要件に対応できます。

実践的な実装ガイドライン

効果的なACL実装のためには、組織の特性と要件に適した設計方針を策定することが重要です。まず、情報資産の分類と重要度評価を実施し、それぞれに適切な保護レベルを定義します。高機密情報、業務情報、公開情報などのカテゴリに分類し、各カテゴリに対する標準的なアクセス権限テンプレートを作成します。

ユーザーグループの設計では、組織構造と業務プロセスを考慮した階層的なグループ構造を構築します。部門別グループ、役職別グループ、プロジェクト別グループなどを適切に組み合わせ、権限の重複や漏れを防ぎます。アイデンティティ管理システムを使用することで、複雑なグループ構造を効率的に管理できます。

権限の付与では、最小権限の原則に従い、各ユーザーに必要最小限の権限のみを与えます。新規ユーザーにはデフォルトで最も制限的な権限を設定し、業務要件に応じて段階的に権限を追加する方針を採用します。また、権限の時限設定機能を活用し、一時的なアクセス権限は自動的に失効するよう設定します。

定期的な権限レビューと監査も、ACL管理の重要な要素です。月次または四半期ごとに、すべてのユーザーアカウントと権限設定を見直し、不要な権限の削除や新たな要件への対応を行います。アクセス権限監査ツールを活用することで、大規模環境でも効率的な監査を実現できます。

インシデント対応計画にも、ACLの観点を組み込む必要があります。セキュリティインシデント発生時には、関連するユーザーアカウントの権限を迅速に停止または制限し、被害の拡大を防ぎます。インシデント対応管理システムと連携することで、自動化された対応を実現できます。

法的要件とコンプライアンス

現代の企業環境では、個人情報保護法、サイバーセキュリティ基本法、業界固有の規制要件など、様々な法的要件への対応が求められています。ACLは、これらの要件を技術的に実装する重要な手段の一つです。特に、個人情報へのアクセス制御、監査ログの記録、データの保存期間管理などの要件に対して、ACLは直接的な解決策を提供します。

金融機関では、金融商品取引法や銀行法などの厳格な規制要件への対応が必要です。顧客情報や取引データへのアクセスを厳密に制御し、すべてのアクセスを詳細に記録する必要があります。金融業界向けセキュリティソリューションは、これらの特殊要件に対応した機能を提供します。

医療機関では、医療情報の保護に関する厳格な要件があります。患者の診療情報へのアクセスは、治療に直接関わる医療従事者に限定し、アクセスの目的と時期を明確に記録する必要があります。医療情報システム向けアクセス制御により、これらの要件を満たすことができます。

製造業では、知的財産や製造ノウハウの保護が重要です。設計図面、製造プロセス、品質データなどへのアクセスを適切に制御し、産業スパイや情報漏洩を防ぐ必要があります。産業制御システムセキュリティは、製造環境特有のセキュリティ要件に対応します。

まとめ

アクセス制御リスト(ACL)は、現代の情報システムにおいて不可欠なセキュリティ機能です。適切に設計・実装されたACLにより、組織は情報資産を効果的に保護し、業務効率性とセキュリティ要件の両立を実現できます。応用情報技術者試験においても重要なトピックであり、理論的理解と実践的応用能力の両方が求められます。

技術の進歩とビジネス環境の変化に伴い、ACLの実装方法と管理手法も継続的に進化しています。クラウド化、ゼロトラストアーキテクチャ、AI活用、マイクロサービス化など、新しい技術トレンドに対応したACL設計が重要になっています。

組織がACLを効果的に活用するためには、継続的な学習と改善が必要です。最新の脅威動向、技術トレンド、法的要件を常に把握し、それらに対応したACL戦略を策定・実行することで、強固で持続可能なセキュリティ基盤を構築できます。適切な投資と専門知識の活用により、ACLは組織の競争優位性を支える重要な資産となるでしょう。