アカウントは、情報システムにおいて利用者を識別し、アクセス権限を管理するための基本的な仕組みです。応用情報技術者試験においても重要な出題範囲であり、情報セキュリティ、システム管理、アクセス制御の理解に欠かせない概念です。現代の企業情報システムでは、適切なアカウント管理がセキュリティの要となっており、組織の情報資産を保護するための第一線の防御機能を担っています。

アカウントとは、コンピューターシステムやネットワーク上で個々の利用者を識別するための仕組みであり、通常はユーザーID、パスワード、権限情報などの要素から構成されます。この概念は単なる技術的な識別子を超えて、組織の情報セキュリティポリシーを具現化し、適切なアクセス制御を実現するための重要な管理要素として機能しています。

アカウントの基本概念と構成要素

アカウントの基本的な構成要素には、ユーザーID、認証情報、プロファイル情報、権限情報があります。ユーザーIDは利用者を一意に識別するための識別子であり、システム内で重複することは許されません。この識別子は、監査ログやアクセス記録において利用者の行動を追跡するための重要な要素となります。

認証情報は、利用者がそのアカウントの正当な所有者であることを証明するための情報です。従来のパスワード認証に加えて、現代では多要素認証が広く採用されており、高度な認証システムの導入により、セキュリティレベルの向上が図られています。生体認証技術の進歩により、指紋認証デバイスや顔認証システムが企業環境でも実用的な選択肢となっています。

プロファイル情報には、利用者の基本情報、所属部署、役職、連絡先などが含まれます。これらの情報は、アクセス制御の判断材料として使用されるだけでなく、組織内でのコラボレーションや連絡体制の構築にも活用されます。また、個人情報保護の観点から、プロファイル情報の適切な管理と保護が重要な課題となっています。

権限情報は、そのアカウントがアクセス可能なリソースと実行可能な操作を定義します。最小権限の原則に基づき、業務遂行に必要最小限の権限のみを付与することが推奨されています。権限の過度な付与は、内部脅威やアカウント乗っ取り時の被害拡大につながるリスクを高めます。

アカウントの種類と特性

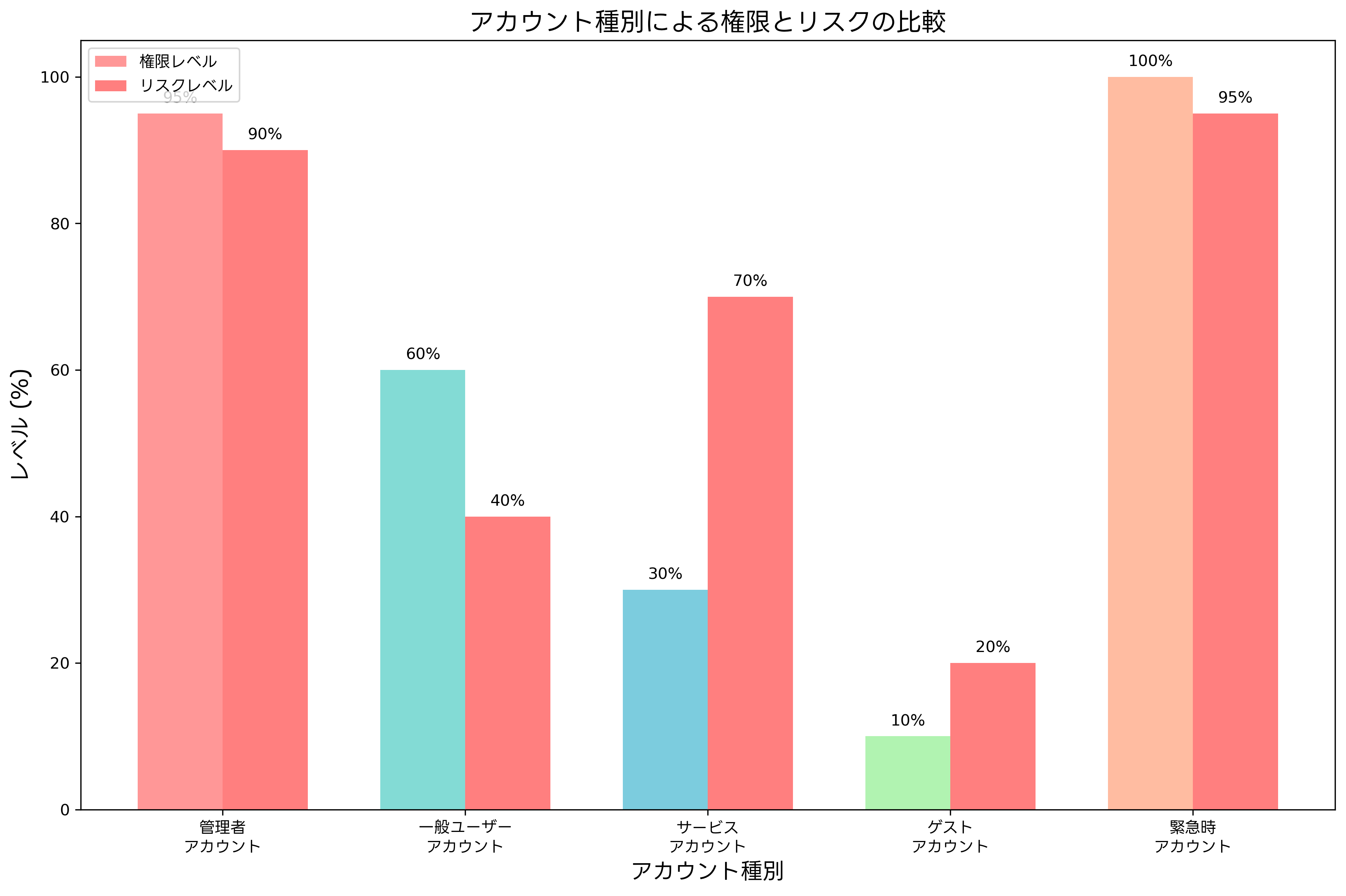

アカウントは、その用途と権限レベルに応じて複数の種類に分類されます。管理者アカウントは、システムの設定変更、他のアカウントの管理、重要なリソースへのフルアクセスが可能な高権限アカウントです。これらのアカウントは組織の情報システムの根幹を制御する能力を持つため、特に厳格な管理が必要です。

一般ユーザーアカウントは、日常業務に必要な標準的な権限を持つアカウントです。これらのアカウントは組織内の大多数を占めるため、効率的な管理プロセスと自動化されたライフサイクル管理が重要になります。ユーザーアカウント管理ソフトウェアの導入により、大規模組織でも効率的なアカウント管理が実現できます。

サービスアカウントは、アプリケーションやシステムプロセスが他のシステムにアクセスするために使用される特殊なアカウントです。これらのアカウントは人間が直接使用するものではありませんが、システム間の連携において重要な役割を果たします。サービスアカウントの管理には、API管理プラットフォームやサービスアカウント管理ツールの活用が効果的です。

ゲストアカウントは、一時的な利用者や外部パートナーに提供される制限された権限を持つアカウントです。これらのアカウントは、セキュリティリスクを最小化しながら、必要な業務遂行を可能にするバランスを取る必要があります。

緊急時アカウントは、システム障害や緊急事態において、通常のアクセス制御メカニズムが機能しない場合に使用される特別なアカウントです。これらのアカウントは、通常時は無効化されており、緊急時のみ有効化される厳格な運用が求められます。

認証メカニズムとセキュリティ強化

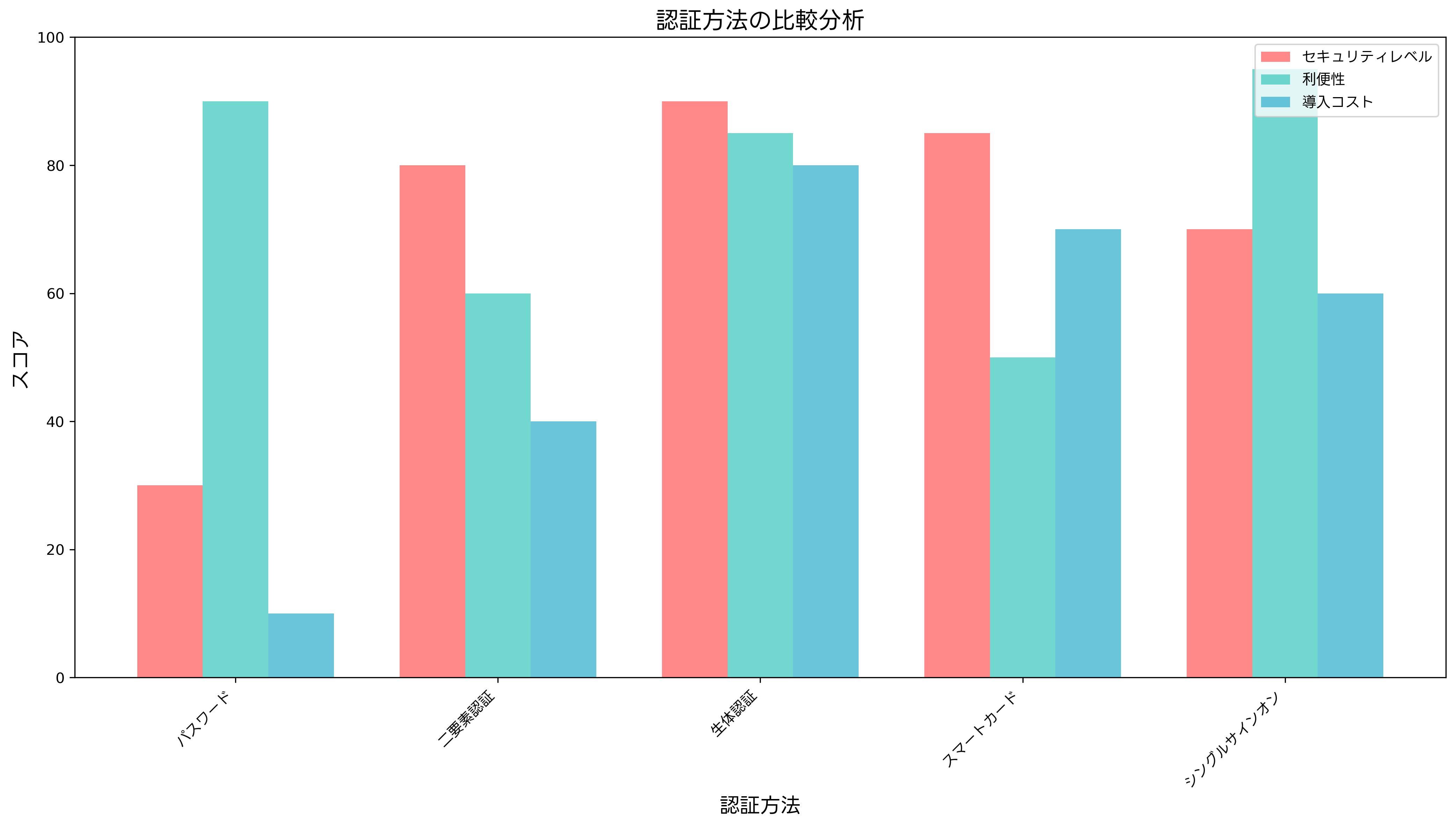

アカウントのセキュリティを確保するためには、適切な認証メカニズムの実装が不可欠です。パスワード認証は最も基本的な認証方法ですが、近年では単独での使用は推奨されておらず、多要素認証との組み合わせが標準的になっています。

パスワードポリシーの策定と実装は、アカウントセキュリティの基礎となります。複雑性要件、定期的な変更、過去のパスワードとの重複禁止などの要素を含む包括的なポリシーが必要です。パスワード管理ソフトウェアの導入により、利用者の利便性を保ちながら強固なパスワード管理が実現できます。

二要素認証(2FA)は、知識要素(パスワード)と所有要素(スマートフォン、トークン)を組み合わせることで、セキュリティレベルを大幅に向上させます。ハードウェアトークンやスマートフォン認証アプリの普及により、実用的な二要素認証の導入が容易になっています。

生体認証は、指紋、虹彩、顔認識、声紋などの生体的特徴を利用した認証方法です。これらの特徴は個人固有であり、偽造や盗難が困難であるため、高いセキュリティレベルを提供します。企業向け生体認証システムの導入により、利便性とセキュリティを両立した認証環境を構築できます。

スマートカード認証は、ICカードに格納された証明書を利用した認証方法です。公開鍵暗号化技術を基盤としており、高いセキュリティレベルを提供します。スマートカードリーダーとPKI証明書管理システムを組み合わせることで、企業レベルの認証基盤を構築できます。

シングルサインオン(SSO)は、一度の認証で複数のシステムにアクセスできる仕組みです。利便性の向上とパスワード管理の簡素化を実現しますが、一方で単一障害点となるリスクも存在します。エンタープライズSSOソリューションの選択と実装には、セキュリティと利便性のバランスを慎重に考慮する必要があります。

アクセス制御モデルとアカウント管理

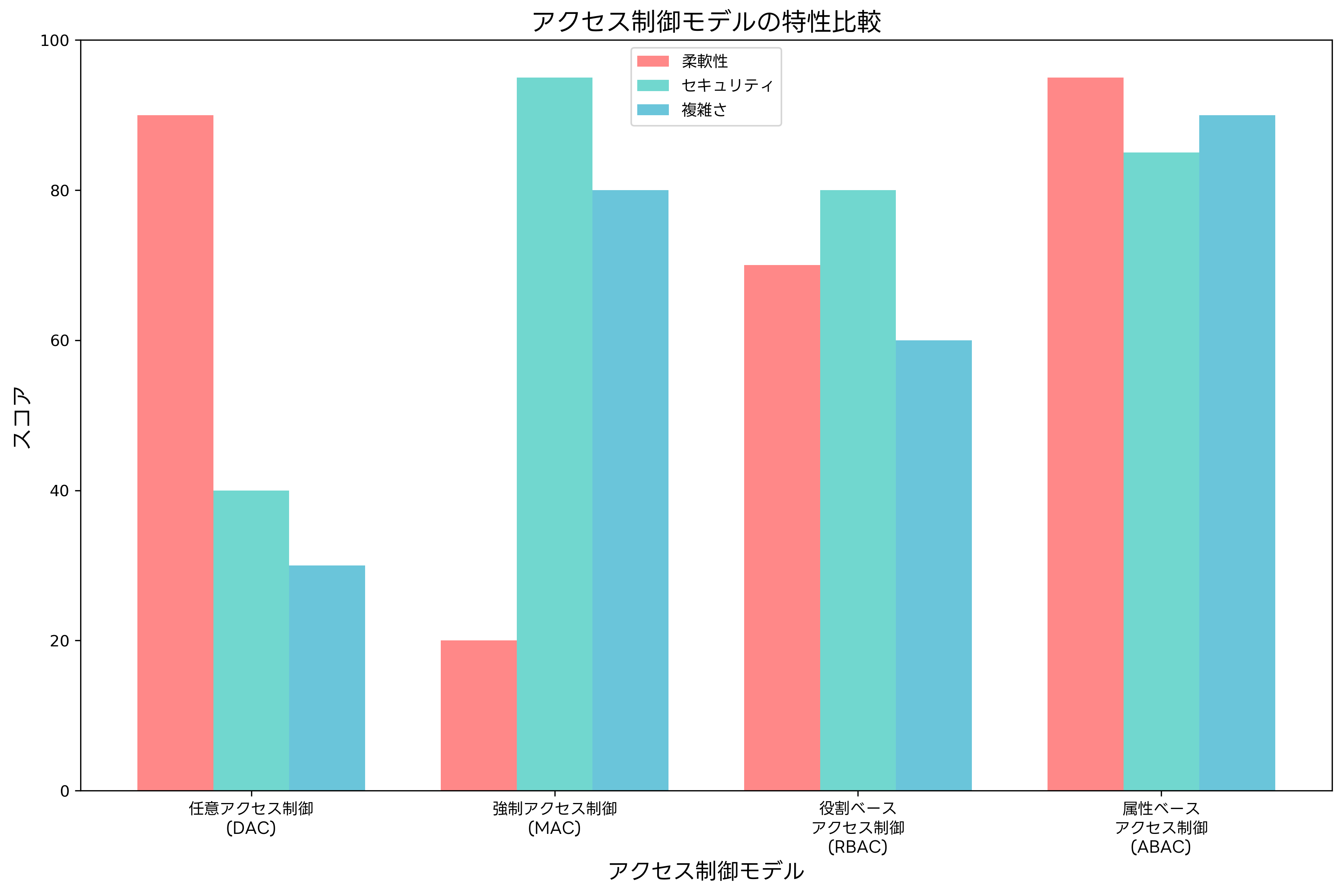

アカウント管理において、適切なアクセス制御モデルの選択と実装は極めて重要です。任意アクセス制御(DAC)は、リソースの所有者がアクセス権限を決定するモデルです。柔軟性が高く実装が容易である一方で、権限の分散化によりセキュリティリスクが生じる可能性があります。

強制アクセス制御(MAC)は、システム管理者が中央集権的にアクセス権限を管理するモデルです。高いセキュリティレベルを提供しますが、柔軟性に欠け、運用の複雑性が高くなる傾向があります。政府機関や軍事組織など、極めて高いセキュリティが要求される環境で採用されています。

役割ベースアクセス制御(RBAC)は、利用者の役割に基づいてアクセス権限を付与するモデルです。組織の階層構造や職務分掌に適合しやすく、管理の効率化とセキュリティの向上を両立できます。RBAC管理システムの導入により、大規模組織でも効率的な権限管理が実現できます。

属性ベースアクセス制御(ABAC)は、利用者、リソース、環境の属性を総合的に評価してアクセス制御を行うモデルです。最も柔軟で細かな制御が可能ですが、実装と運用の複雑性が高くなります。ABAC対応セキュリティプラットフォームを活用することで、高度なアクセス制御を実現できます。

最小権限の原則は、すべてのアクセス制御モデルに共通する重要な概念です。利用者には業務遂行に必要最小限の権限のみを付与し、定期的に権限の見直しを行うことで、セキュリティリスクを最小化します。権限の棚卸しと最適化を支援する権限管理ツールの活用が効果的です。

アカウントセキュリティの脅威と対策

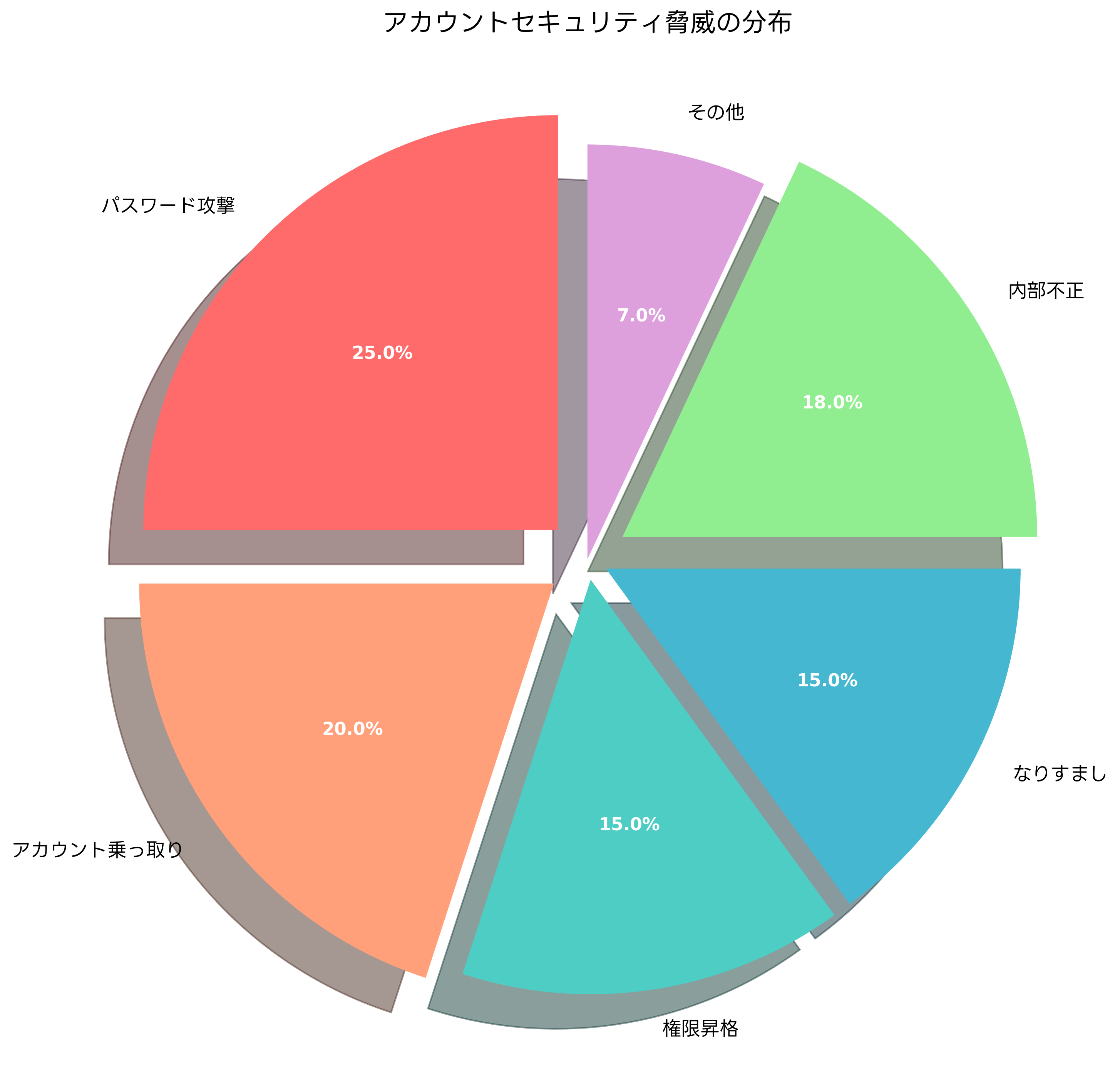

アカウントを標的とした様々な脅威が存在し、それぞれに対する適切な対策が必要です。パスワード攻撃には、ブルートフォース攻撃、辞書攻撃、レインボーテーブル攻撃などがあります。これらの攻撃に対しては、強固なパスワードポリシー、アカウントロックアウト機能、多要素認証の実装が有効です。

アカウント乗っ取りは、正当な利用者のアカウントが不正に使用される深刻な脅威です。フィッシング攻撃、マルウェア感染、ソーシャルエンジニアリングなどの手法により、認証情報が窃取されます。フィッシング対策ソリューションとエンドポイントセキュリティの導入により、これらの脅威から組織を保護できます。

権限昇格攻撃は、低権限のアカウントから高権限のアカウントへと権限を昇格させる攻撃です。システムの脆弱性を悪用したり、設定ミスを利用したりして実行されます。定期的な脆弱性スキャンとパッチ管理、最小権限の原則の徹底により、権限昇格攻撃のリスクを軽減できます。

なりすまし攻撃は、他人のアイデンティティを偽装して不正なアクセスを試みる攻撃です。身元確認の強化、デジタル証明書の活用、行動分析による異常検知などの対策が有効です。身元確認システムと行動分析ツールの組み合わせにより、高度ななりすまし対策を実現できます。

内部不正は、組織内部の関係者による不正行為です。アクセスログの監視、職務分離、定期的な権限レビューなどの対策が重要です。内部脅威対策ソリューションを導入することで、内部不正の早期発見と予防が可能になります。

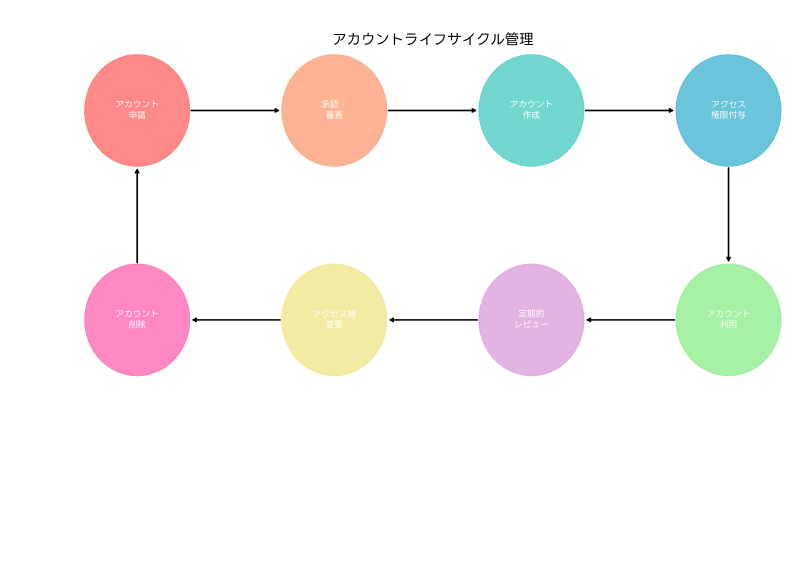

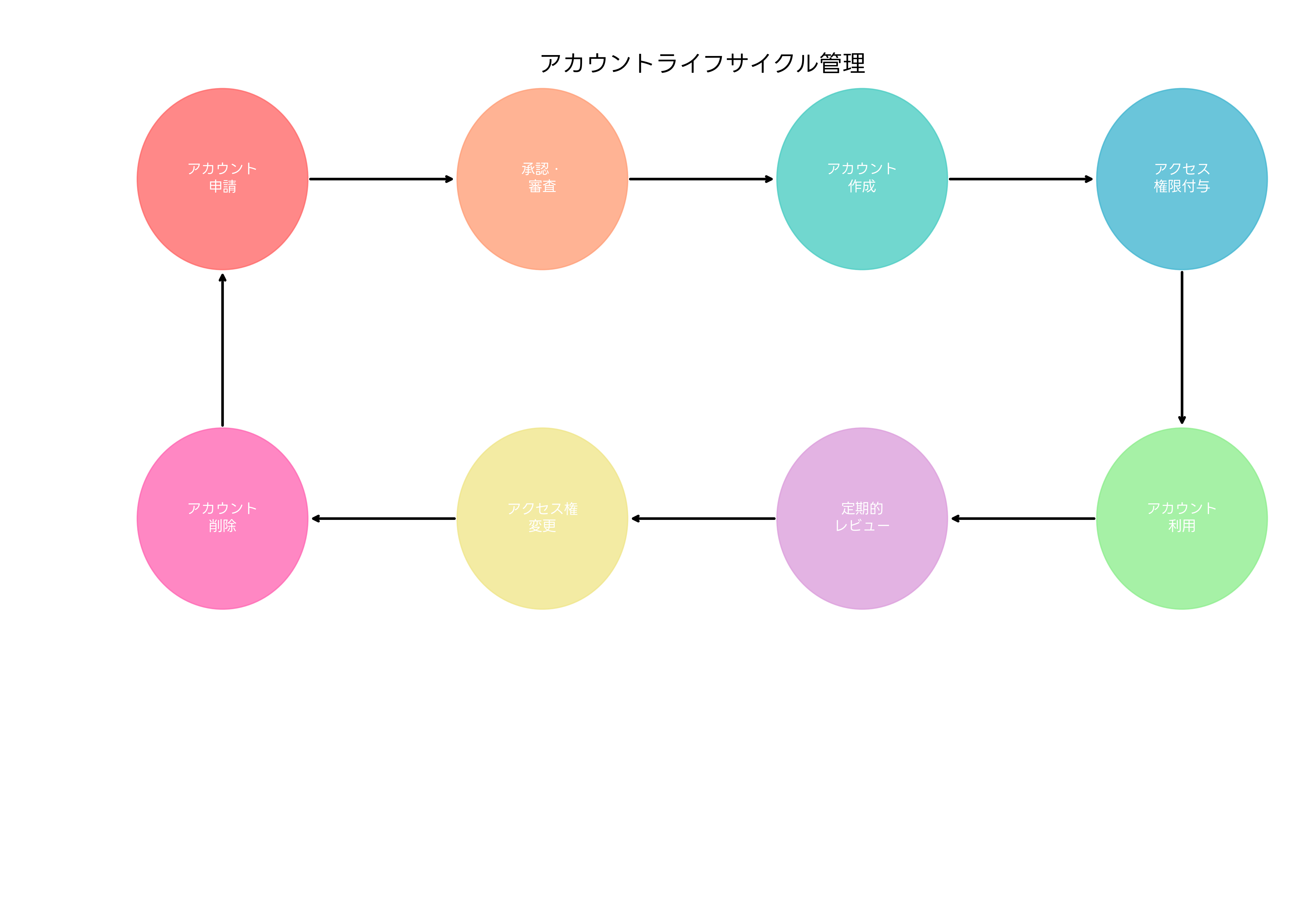

アカウントライフサイクル管理

効果的なアカウント管理には、アカウントの作成から削除までの全ライフサイクルを通じた統一的な管理プロセスが必要です。アカウント申請プロセスでは、申請者の身元確認、業務上の必要性の検証、適切な承認者による審査が重要です。アカウント申請管理システムにより、申請から承認までのプロセスを自動化し、効率化できます。

アカウント作成時には、命名規則の統一、初期パスワードの設定、必要最小限の権限付与が重要です。大量のアカウントを効率的に管理するため、一括アカウント作成ツールや[Active Directory管理ツール](https://www.amazon.co.jp/s?k=Active Directory管理ツール&tag=amazon-product-items-22)の活用が推奨されます。

アカウントの利用期間中は、定期的な権限レビュー、アクセスログの監視、異常行動の検知が必要です。組織の変更(異動、昇進、転職)に伴い、アカウントの権限を適時に更新することが重要です。人事システム連携ツールにより、人事情報の変更を自動的にアカウント管理に反映できます。

アカウントの無効化と削除は、セキュリティリスクを最小化するために迅速に実行される必要があります。退職者のアカウントは即座に無効化し、一定期間後に完全削除するプロセスが推奨されます。アカウント自動無効化システムにより、このプロセスを自動化できます。

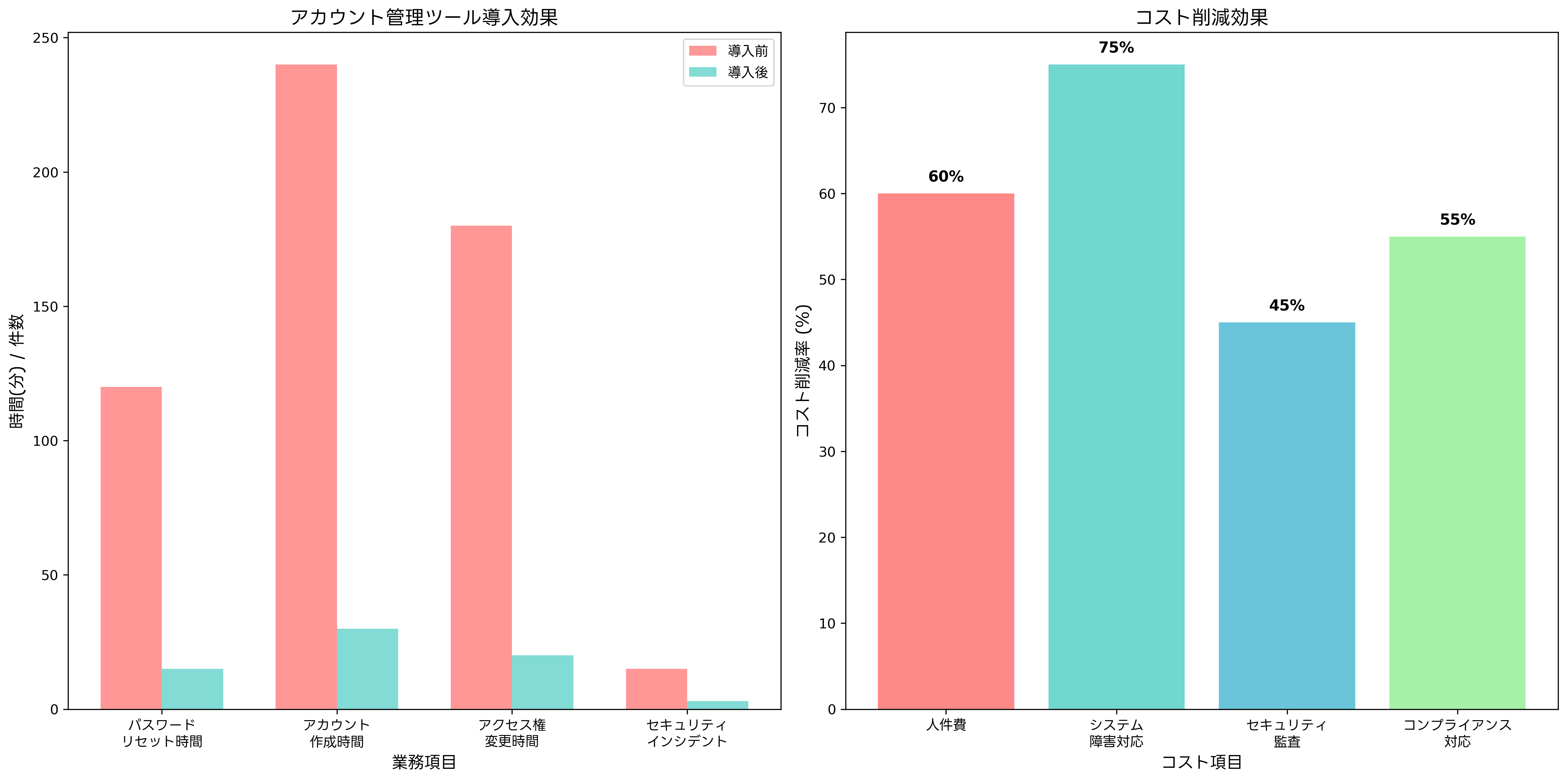

アカウント管理ツールと自動化

現代の企業環境では、手動でのアカウント管理は現実的ではなく、専用のツールと自動化が不可欠です。IDaaS(Identity as a Service)は、クラウドベースのアイデンティティ管理サービスであり、スケーラブルで効率的なアカウント管理を提供します。エンタープライズIDaaSソリューションにより、複雑な要件にも対応できます。

アイデンティティガバナンス・アンド・アドミニストレーション(IGA)ツールは、包括的なアカウント管理機能を提供します。プロビジョニング、デプロビジョニング、権限管理、コンプライアンス報告などの機能を統合し、効率的な管理を実現します。IGA統合管理プラットフォームの導入により、企業レベルのアカウント管理が可能になります。

特権アカウント管理(PAM)ソリューションは、高権限アカウントの特別な管理を提供します。パスワードの自動変更、セッションの記録、ジャストインタイム権限付与などの機能により、特権アカウントのセキュリティを強化します。PAM専用ソリューションは、内部脅威や高権限アカウントの悪用リスクを大幅に軽減します。

ディレクトリサービスは、アカウント情報の中央集権的な管理を提供します。Microsoft Active Directory、LDAP、Azure Active Directoryなどが広く使用されており、組織全体のアカウント情報を統一的に管理できます。ディレクトリサービス管理ツールにより、これらのサービスをより効果的に活用できます。

監査とコンプライアンス

アカウント管理における監査とコンプライアンスは、法規制遵守と内部統制の確保において重要な要素です。SOX法、GDPR、PCI DSS、ISO 27001などの規制や標準では、アカウント管理に関する具体的な要件が定められています。

アクセスログの記録と分析は、監査の基礎となります。誰が、いつ、何にアクセスしたかを詳細に記録し、定期的に分析することで、不正アクセスや異常な行動を検出できます。ログ管理・分析システムにより、大量のログデータを効率的に処理し、意味のある情報を抽出できます。

権限の定期レビューは、コンプライアンス要件の重要な要素です。すべてのアカウントの権限を定期的に見直し、業務上の必要性を確認し、不要な権限を削除する必要があります。権限レビュー自動化ツールにより、このプロセスを効率化し、レビューの品質を向上させることができます。

職務分離(SoD)の実装と監視は、内部統制の重要な要素です。競合する業務を同一人物が実行することを防ぎ、不正行為のリスクを軽減します。職務分離監視システムにより、職務分離違反を自動的に検出し、適切な対応を促すことができます。

応用情報技術者試験での出題傾向

応用情報技術者試験におけるアカウント関連の出題は、情報セキュリティ分野を中心に、システム開発、データベース、ネットワークなど幅広い分野にわたります。午前問題では、認証方式の特徴、アクセス制御モデルの比較、パスワードポリシーの要件などが頻出です。

午後問題では、より実践的な場面でのアカウント管理が問われます。企業の情報システムにおけるアカウント設計、セキュリティインシデント対応、コンプライアンス要件への対応などの文脈で、アカウント管理の知識を活用する能力が評価されます。

試験対策としては、応用情報技術者試験対策書による理論学習と、情報セキュリティマネジメント参考書による実践的な知識の習得が重要です。また、セキュリティ資格対策問題集を活用した演習により、問題解決能力を向上させることができます。

新技術とアカウント管理の未来

人工知能と機械学習の進歩により、アカウント管理にも新たな可能性が生まれています。行動分析AI、異常検知システム、リスクベース認証などの技術により、より高度で適応的なアカウント管理が実現されています。AI搭載アカウント管理システムにより、従来では困難だった高度な脅威の検出と対応が可能になります。

ブロックチェーン技術は、分散型アイデンティティ管理の新たな可能性を提供します。自己主権型アイデンティティ(SSI)の概念により、個人が自身のアイデンティティ情報を完全に制御できる仕組みが構築されています。ブロックチェーンIDソリューションは、プライバシー保護と利便性を両立した次世代のアカウント管理を実現します。

ゼロトラストアーキテクチャの普及により、従来の境界防御中心のセキュリティから、アイデンティティ中心のセキュリティへのパラダイムシフトが進んでいます。すべてのアクセス要求を検証し、コンテキストに基づいた動的な認証・認可を行う仕組みが求められています。

IoTデバイスの普及に伴い、デバイスアイデンティティの管理も重要な課題となっています。人間のアカウントだけでなく、数百万のIoTデバイスを効率的に管理するための新たなアプローチが必要です。IoTデバイス管理プラットフォームにより、大規模なデバイス環境でも安全で効率的な管理が実現できます。

まとめ

アカウント管理は、現代の情報システムにおいて極めて重要な基盤技術です。適切なアカウント管理により、組織の情報資産を保護し、業務効率を向上させ、法規制遵守を確保することができます。技術の進歩とともに、アカウント管理の手法も進化し続けており、新たな脅威に対応するための継続的な学習と改善が必要です。

応用情報技術者試験の観点からも、アカウント管理は重要な出題範囲であり、理論的な理解と実践的な応用能力の両方が求められます。企業の情報システム担当者にとって、アカウント管理の専門知識は必須のスキルであり、組織のセキュリティレベル向上に直接貢献する重要な能力です。

将来に向けて、AI、ブロックチェーン、ゼロトラスト、IoTなどの新技術を活用した革新的なアカウント管理ソリューションが登場し続けるでしょう。これらの技術動向を理解し、適時に導入することで、組織は競争優位を維持し、安全で効率的な情報システム環境を構築することができます。