現代の企業活動において、情報システムのセキュリティ確保は最重要課題の一つです。その中でも、アカウント管理は情報システムへのアクセスを制御する最前線の防御機構として機能しています。応用情報技術者試験においても、アカウント管理に関する問題は頻出であり、情報セキュリティの基礎知識として欠かせない分野です。

アカウント管理とは、情報システムにアクセスするユーザーのアカウントを適切に管理することで、認証、認可、監査という三つの基本要素を通じて情報資産の保護を実現します。これには、アカウントの作成から削除まで、そして権限の付与から取り消しまで、すべてのプロセスが含まれます。

アカウント管理の基本概念

アカウント管理の根幹を成すのは、3つのA(Authentication、Authorization、Accounting)と呼ばれる概念です。認証(Authentication)は、ユーザーが本人であることを確認するプロセスです。これには、従来のIDとパスワードによる認証から、多要素認証システムを用いた高度な認証方法まで、様々な手法が存在します。

認可(Authorization)は、認証されたユーザーがどのリソースにアクセスできるかを決定するプロセスです。これは単にアクセスの可否を決めるだけでなく、読み取り、書き込み、実行といった具体的な操作レベルでの制御も含みます。効果的な認可システムを構築するためには、統合アクセス管理ソリューションの導入が推奨されます。

監査(Accounting)は、ユーザーの活動を記録し、追跡するプロセスです。これにより、セキュリティインシデントの調査や、コンプライアンス要件の遵守を確認できます。包括的な監査機能を実現するためには、ログ管理・分析システムの導入が不可欠です。

アカウント管理の重要性は、企業のデジタル化が進む中でますます高まっています。クラウドサービスの利用拡大、リモートワークの普及、BYOD(Bring Your Own Device)の導入などにより、管理すべきアカウントの種類と数が急激に増加しています。このような環境変化に対応するため、クラウドベースのアイデンティティ管理システムの導入が多くの企業で検討されています。

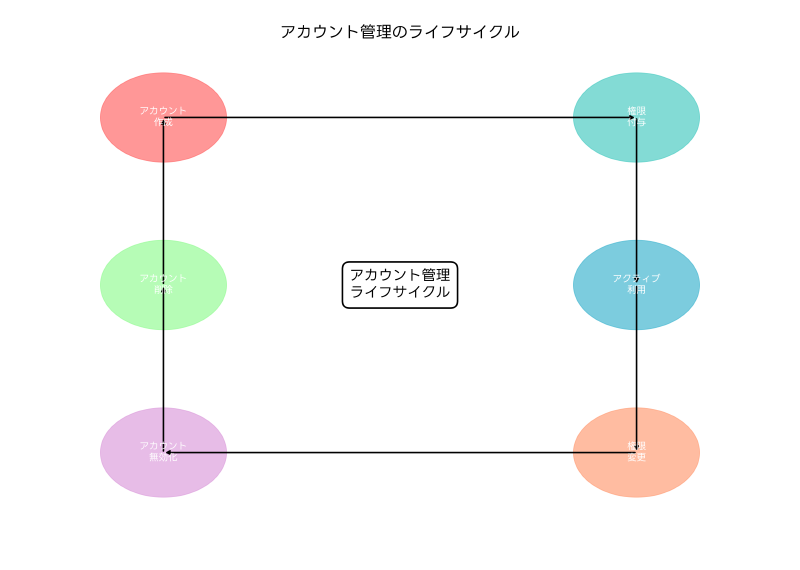

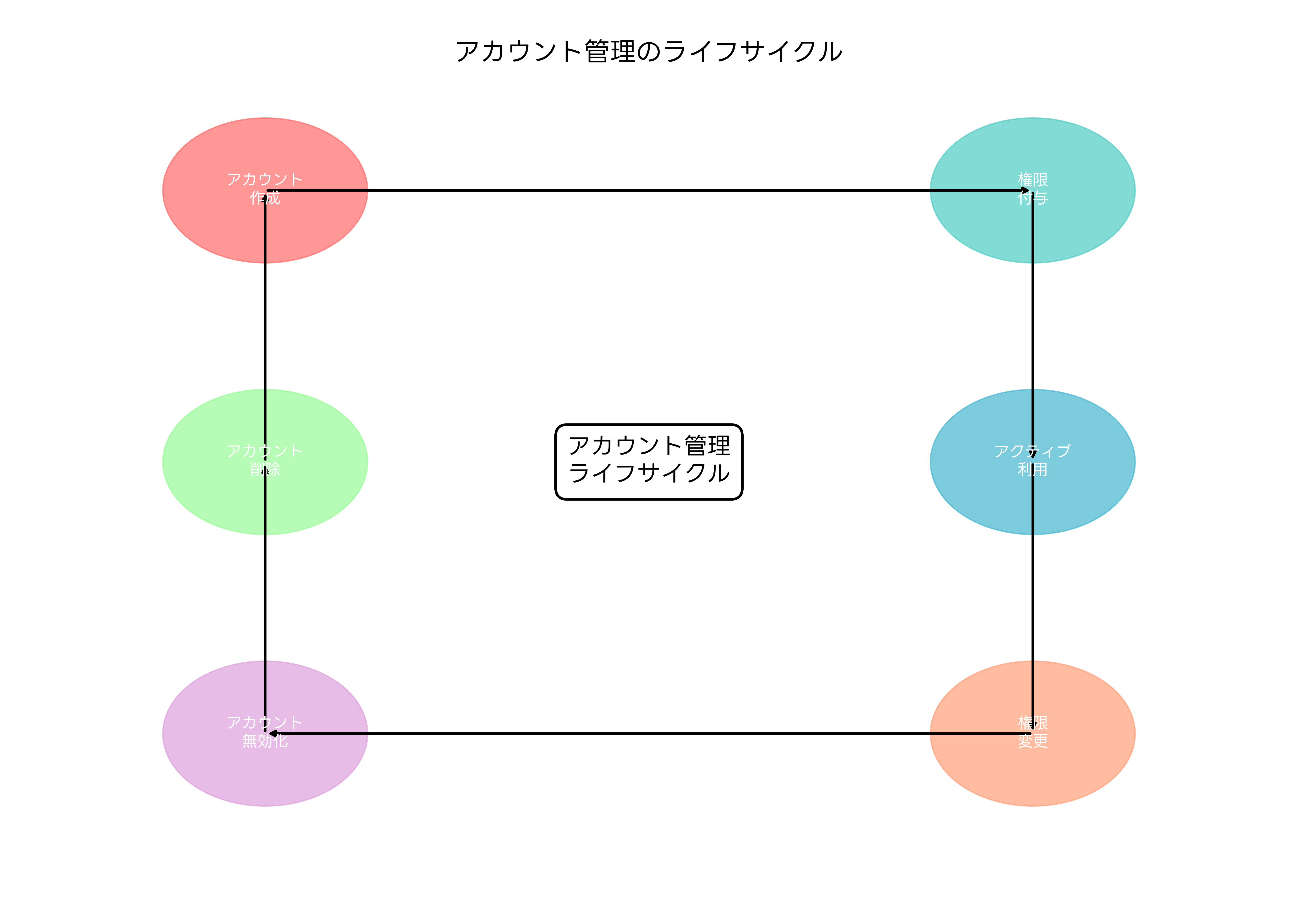

アカウントライフサイクル管理

アカウント管理において最も重要な概念の一つが、アカウントライフサイクル管理です。これは、アカウントの作成から削除まで、一連のプロセスを体系的に管理するアプローチです。ライフサイクルの各段階では、異なる課題と要件があり、それぞれに適切な対策を講じる必要があります。

アカウント作成段階では、新入社員や異動者に対して適切なアカウントを迅速に提供することが求められます。しかし同時に、セキュリティポリシーに従った適切な権限設定も重要です。この段階での課題を解決するため、自動プロビジョニングシステムの導入により、人的ミスを削減し、効率的なアカウント作成を実現できます。

権限付与段階では、業務に必要な最小限の権限のみを付与する「最小権限の原則」を適用することが重要です。過度な権限付与は内部不正のリスクを高め、権限不足は業務効率の低下を招きます。適切な権限管理を実現するためには、役割ベースアクセス制御(RBAC)システムの導入が効果的です。

アクティブ利用段階では、継続的な監視と管理が必要です。ユーザーの行動パターンを分析し、異常なアクセスを検出することで、セキュリティインシデントの早期発見が可能になります。このような監視機能を提供するユーザー行動分析システムは、現代のセキュリティ対策において不可欠な要素となっています。

権限変更段階では、人事異動や職務変更に伴う権限の調整が必要です。この過程で、不要になった権限の取り消しを忘れることがよくありますが、これがセキュリティリスクの原因となります。定期的な権限レビューを自動化する権限管理ツールの活用により、このリスクを軽減できます。

アカウント無効化と削除段階では、退職者や契約終了者のアカウントを適切に処理することが重要です。アカウントの即座の無効化により、不正アクセスのリスクを排除し、一定期間後の完全削除により、データの整合性を保つことができます。

アクセス制御方式の理解と選択

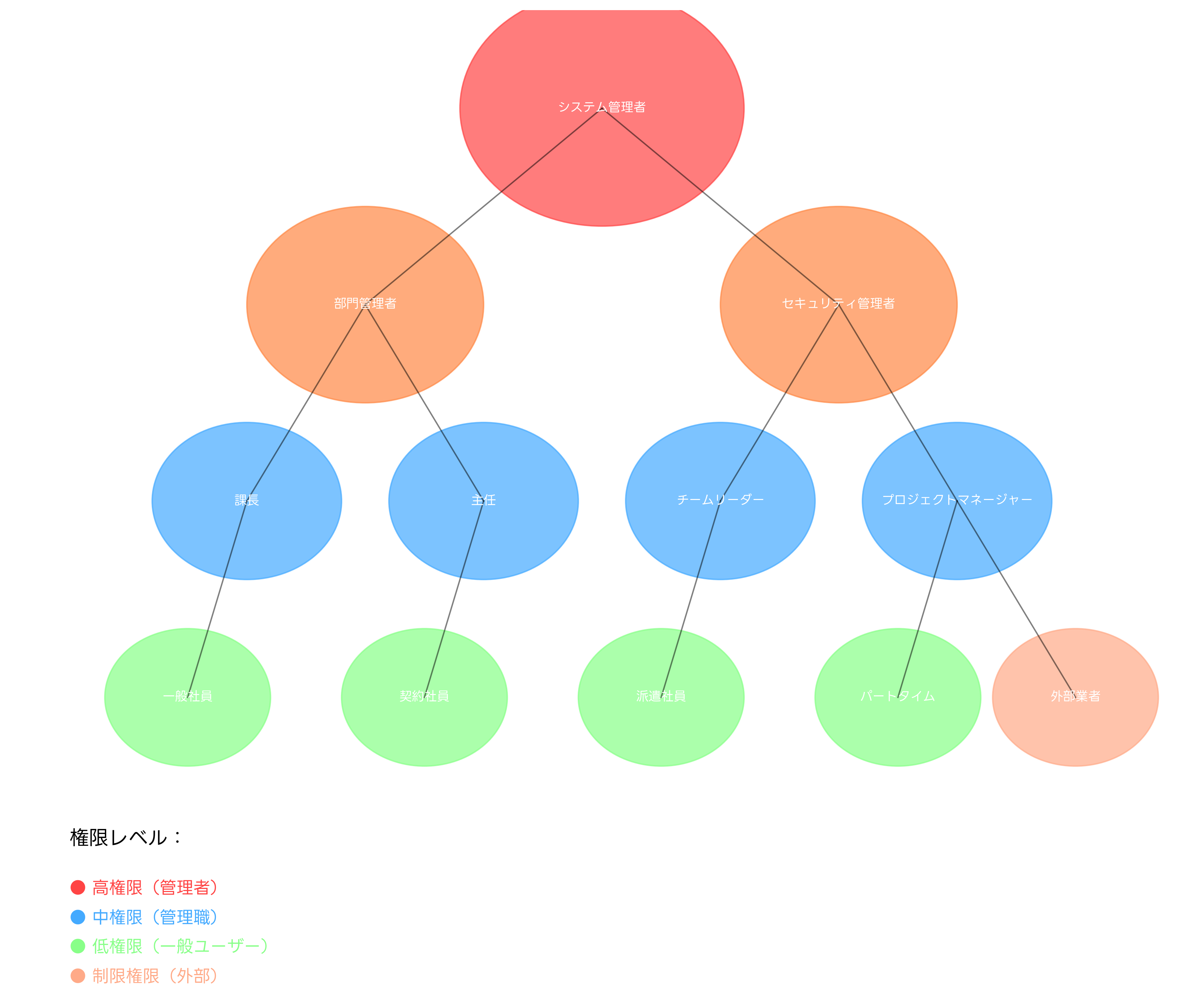

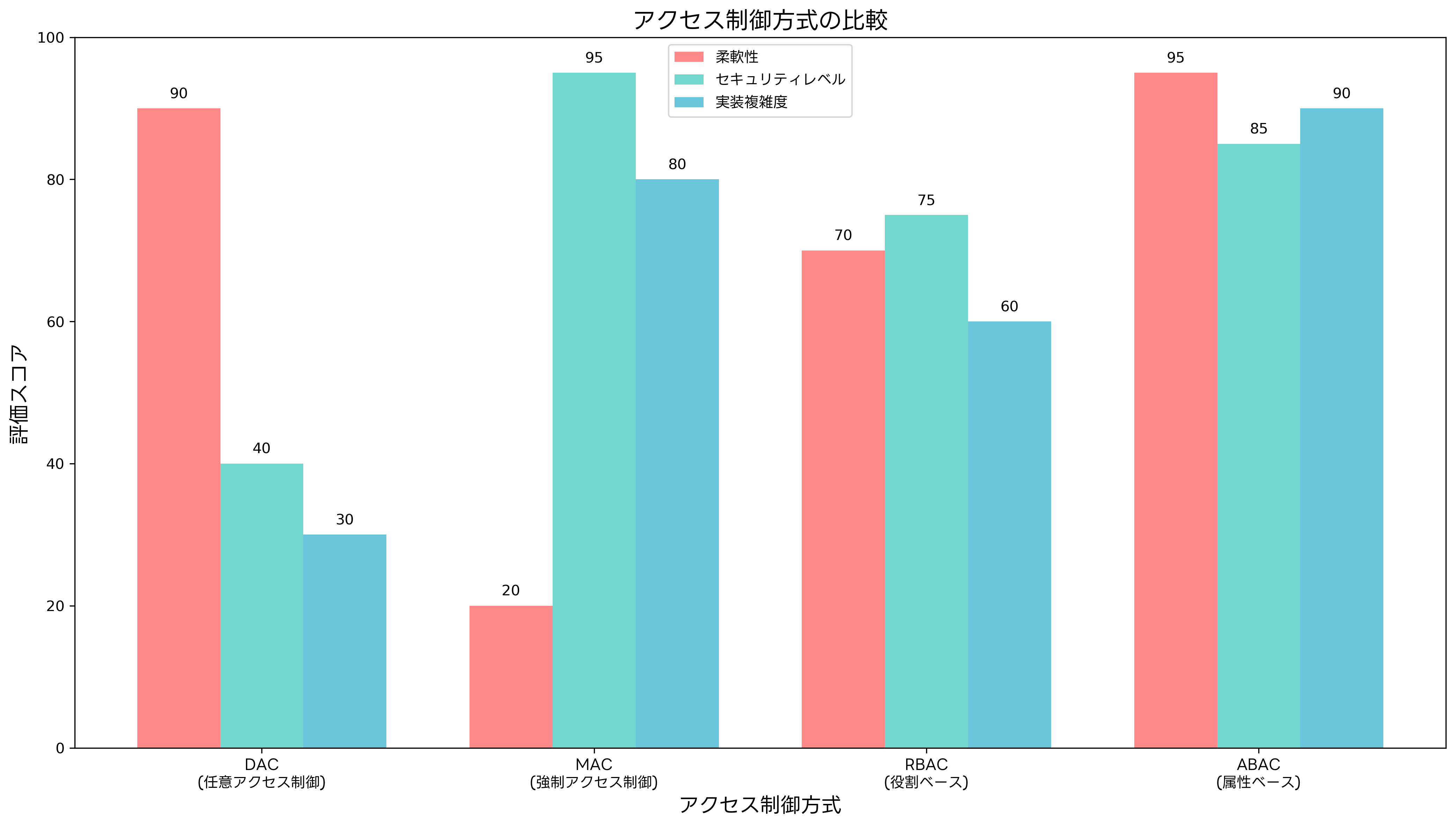

アカウント管理において、適切なアクセス制御方式の選択は極めて重要です。主要なアクセス制御方式には、任意アクセス制御(DAC)、強制アクセス制御(MAC)、役割ベースアクセス制御(RBAC)、属性ベースアクセス制御(ABAC)があり、それぞれに特徴と適用場面があります。

任意アクセス制御(DAC)は、リソースの所有者がアクセス権限を決定する方式です。柔軟性が高い反面、セキュリティレベルの維持が困難という課題があります。小規模な組織や、柔軟な権限管理が重要な環境では有効ですが、厳格なセキュリティが求められる環境では適していません。

強制アクセス制御(MAC)は、システム管理者が中央集権的にアクセス権限を管理する方式です。高いセキュリティレベルを実現できますが、柔軟性に欠けるという欠点があります。軍事システムや政府機関など、最高レベルのセキュリティが要求される環境で主に使用されます。このような環境では、高セキュリティアクセス制御システムの導入が必要です。

役割ベースアクセス制御(RBAC)は、ユーザーの役割に基づいてアクセス権限を管理する方式です。管理の効率性とセキュリティのバランスが良く、多くの企業で採用されています。RBACの実装には、エンタープライズ向けRBACソリューションが有効です。

属性ベースアクセス制御(ABAC)は、ユーザー、リソース、環境の属性を組み合わせてアクセス制御を行う最も柔軟な方式です。複雑な業務要件に対応できますが、実装と管理の複雑さが課題となります。大規模で複雑な組織では、ABAC対応統合セキュリティプラットフォームの導入が検討されます。

アクセス制御方式の選択にあたっては、組織の規模、業務の複雑さ、セキュリティ要件、コンプライアンス要件などを総合的に検討する必要があります。多くの場合、単一の方式ではなく、複数の方式を組み合わせたハイブリッドアプローチが採用されます。

アカウント管理における脅威と対策

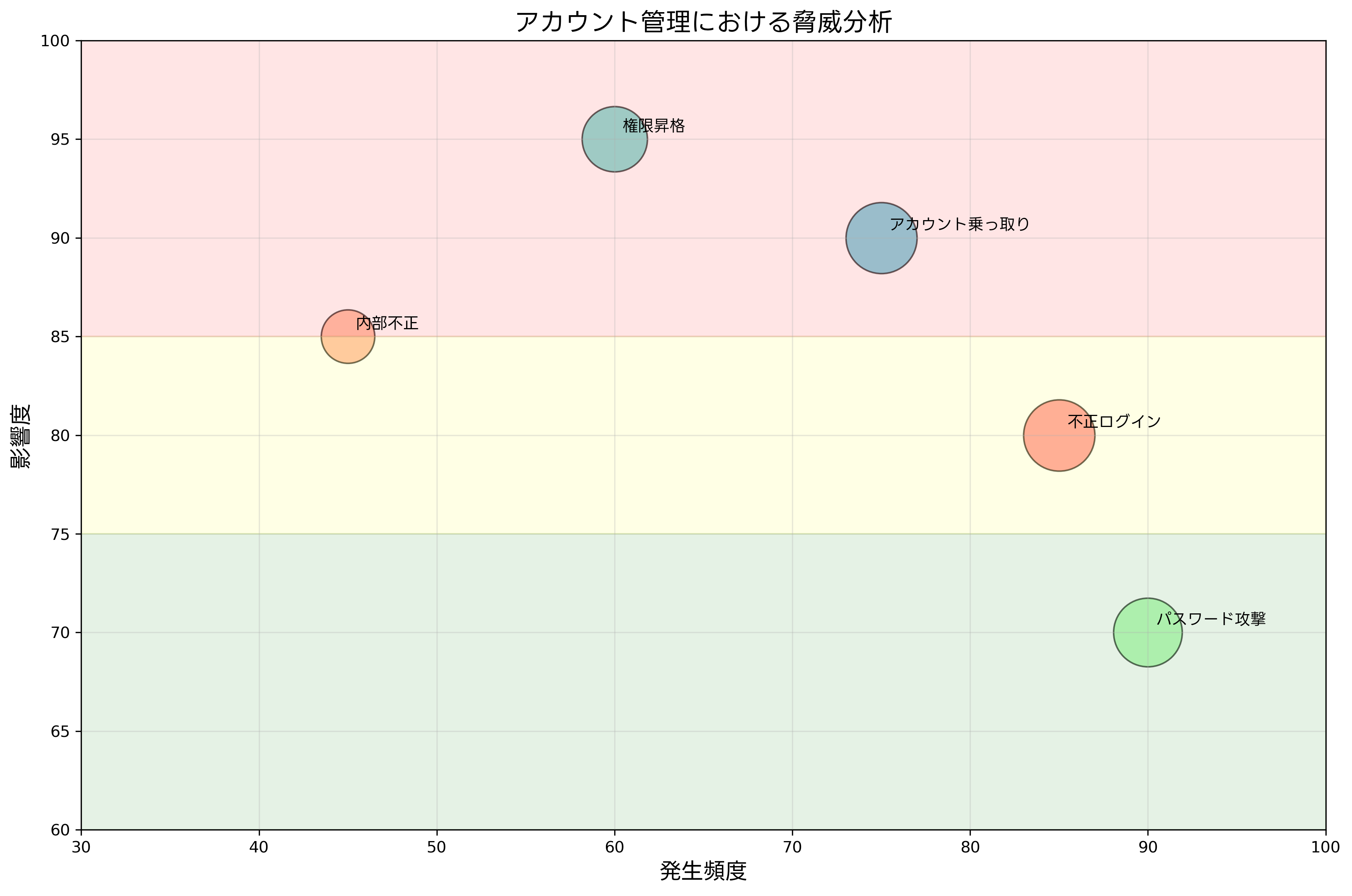

アカウント管理は、様々なセキュリティ脅威の標的となります。これらの脅威を理解し、適切な対策を講じることは、情報システムの安全性を確保するために不可欠です。主要な脅威には、不正ログイン、権限昇格、アカウント乗っ取り、内部不正、パスワード攻撃などがあります。

不正ログインは、最も一般的な脅威の一つです。攻撃者は盗取したパスワードや総当たり攻撃により、正規ユーザーのアカウントに不正にアクセスを試みます。この脅威への対策として、不正ログイン検出システムの導入が効果的です。また、ログイン試行の監視と異常検知により、攻撃を早期に発見できます。

権限昇格攻撃は、攻撃者が正規ユーザーとしてシステムにアクセスした後、より高い権限を不正に取得しようとする攻撃です。この脅威への対策には、権限の定期的なレビューと、不要な権限の迅速な取り消しが重要です。権限昇格検知ツールを使用することで、異常な権限変更を自動的に検出できます。

アカウント乗っ取りは、攻撃者が正規ユーザーのアカウントを完全に制御下に置く攻撃です。フィッシングメールやマルウェアを通じてクレデンシャルを盗取し、アカウントを乗っ取ります。この脅威への対策として、多要素認証の導入と、フィッシング対策ソリューションの活用が推奨されます。

内部不正は、組織内部の人間による悪意ある行為です。正規の権限を悪用するため、従来のセキュリティ対策では検出が困難です。内部不正への対策には、内部脅威検知システムの導入と、職務の分離、定期的な監査が有効です。

パスワード攻撃は、弱いパスワードや使い回しパスワードを狙った攻撃です。辞書攻撃、総当たり攻撃、レインボーテーブル攻撃などの手法が使用されます。この脅威への対策として、強固なパスワードポリシーの策定と、パスワード管理ソリューションの導入が重要です。

パスワード管理とセキュリティポリシー

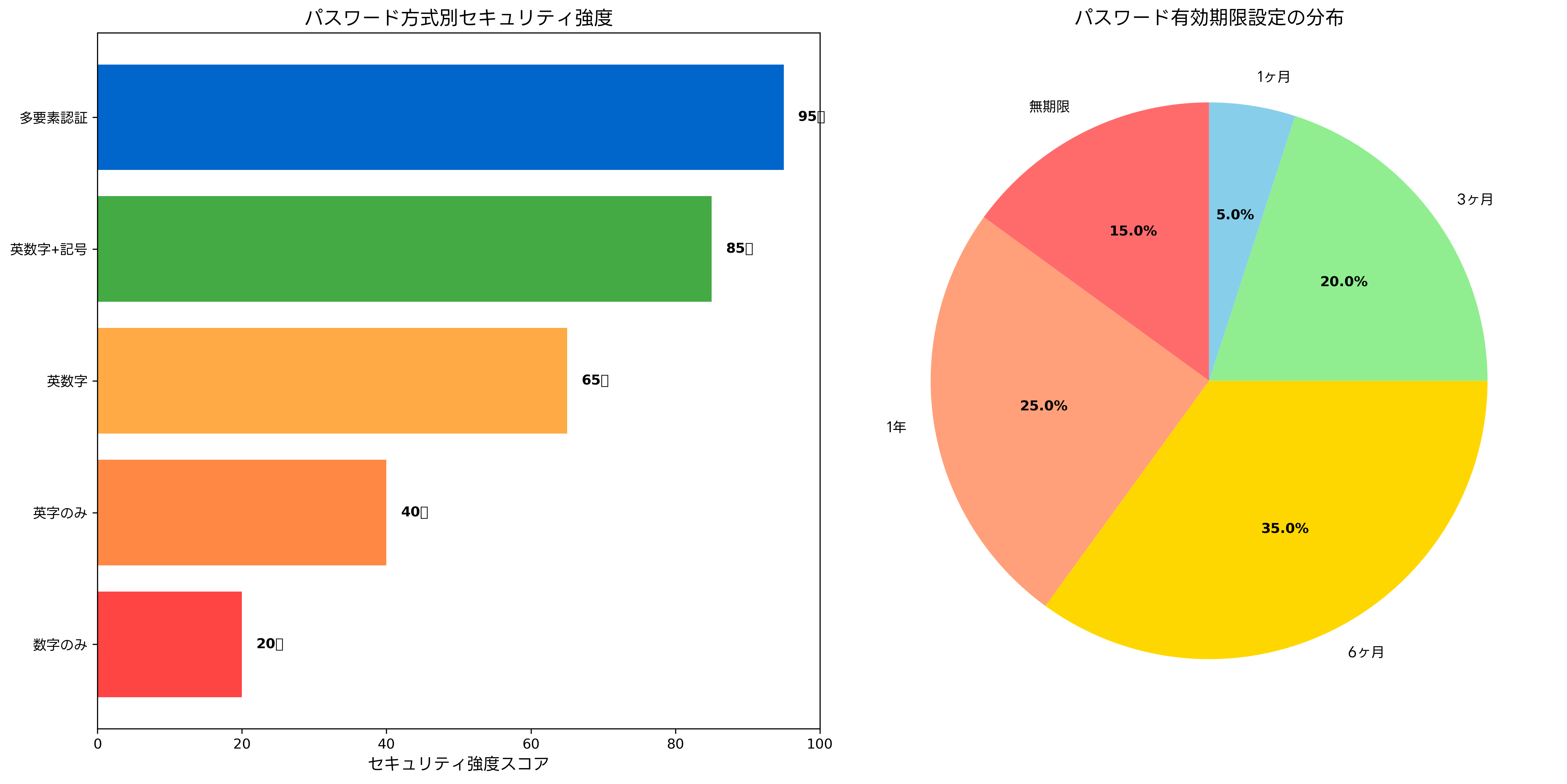

パスワードは、アカウント管理における最も基本的な認証手段ですが、同時に最も脆弱な要素でもあります。効果的なパスワード管理を実現するためには、技術的な対策と組織的な対策を組み合わせたアプローチが必要です。

パスワードポリシーの策定においては、複雑さと利便性のバランスを考慮することが重要です。過度に複雑なパスワード要件は、ユーザーの利便性を損ない、結果として付箋にパスワードを書いて貼るなどの不適切な行動を誘発する可能性があります。現代のベストプラクティスでは、長さを重視し、定期的な変更よりも多要素認証の導入を推奨しています。

パスワードの保存においては、ハッシュ化とソルトの使用が基本です。平文でのパスワード保存は絶対に避けなければなりません。また、適切なハッシュアルゴリズム(bcrypt、scrypt、Argon2など)の使用により、総当たり攻撃に対する耐性を高めることができます。

パスワード管理ツールの導入は、現代の企業において必須の対策となっています。エンタープライズ向けパスワード管理システムを導入することで、従業員は複雑で一意なパスワードを各システムで使用できるようになり、セキュリティレベルの大幅な向上が期待できます。

多要素認証(MFA)の導入は、パスワードの脆弱性を補完する重要な対策です。何か知っているもの(パスワード)、何か持っているもの(トークン)、何かであるもの(生体認証)の組み合わせにより、セキュリティレベルを飛躍的に向上させることができます。企業向け多要素認証システムの導入により、パスワード単体では実現できない高いセキュリティレベルを実現できます。

シングルサインオン(SSO)の実装は、ユーザビリティとセキュリティを同時に向上させる有効な手段です。ユーザーは一度の認証で複数のシステムにアクセスでき、管理者は中央集権的なアクセス制御を実現できます。エンタープライズSSO ソリューションの導入により、生産性の向上とセキュリティの強化を両立できます。

特権アカウント管理の重要性

特権アカウントは、システムの重要な機能やデータに対して高レベルのアクセス権限を持つアカウントです。これらのアカウントが悪用されると、組織に甚大な被害をもたらす可能性があるため、通常のユーザーアカウントよりも厳格な管理が必要です。

特権アカウント管理(PAM:Privileged Access Management)は、これらの高リスクアカウントを専門的に管理するアプローチです。PAMソリューションでは、特権アカウントのパスワードの自動変更、アクセスの記録と監視、セッションの録画、承認ワークフローの実装などの機能を提供します。

特権アカウントの種類には、システム管理者アカウント、データベース管理者アカウント、ネットワーク管理者アカウント、アプリケーション管理者アカウントなどがあります。それぞれに異なるリスクプロファイルがあり、適切な管理戦略が必要です。統合特権アカウント管理システムを導入することで、これらの多様なアカウントを一元的に管理できます。

特権アカウントの利用には、事前承認制の導入が推奨されます。管理者が特権アカウントを使用する際には、事前に申請し、適切な承認を得る仕組みを構築することで、不正使用のリスクを大幅に削減できます。また、特権アクセスの期間を制限し、使用後は自動的にアクセス権を取り消すメカニズムの実装も重要です。

特権セッションの監視と記録は、コンプライアンス要件の満足とセキュリティインシデントの調査において重要な役割を果たします。特権セッション監視ツールにより、管理者の活動をリアルタイムで監視し、詳細なログを記録することで、異常な活動を即座に検出できます。

アカウント管理の自動化と効率化

現代の企業では、管理すべきアカウント数の増加により、手動でのアカウント管理は現実的ではなくなっています。自動化ツールとプロセスの導入により、効率性とセキュリティの両方を向上させることが可能です。

アカウントプロビジョニングの自動化は、新入社員のオンボーディングプロセスを大幅に改善します。人事システムと連携し、新入社員の情報に基づいて自動的に必要なアカウントを作成し、適切な権限を付与することで、手動作業によるミスを削減し、迅速なアクセス提供を実現できます。

デプロビジョニングの自動化も同様に重要です。退職者や異動者のアカウントを自動的に無効化することで、セキュリティリスクを最小化できます。自動化されたアカウントライフサイクル管理システムの導入により、人的ミスによるセキュリティホールを防ぐことができます。

権限の定期レビューの自動化は、過剰権限や不要権限の蓄積を防ぐ重要な対策です。システムが自動的に権限の使用状況を分析し、未使用権限や異常な権限を特定してアラートを発出することで、管理者の負担を軽減しながらセキュリティレベルを維持できます。

アイデンティティガバナンスの自動化により、コンプライアンス要件への対応も効率化できます。アイデンティティガバナンス・管理(IGA)ソリューションを導入することで、規制要件に準拠したアカウント管理を自動化し、監査対応の負担を大幅に軽減できます。

機械学習とAIの活用により、より高度な自動化が可能になっています。ユーザーの行動パターンを学習し、異常なアクセスパターンを自動検出するAI搭載セキュリティ分析システムにより、従来の手法では検出困難な脅威も早期に発見できます。

クラウド環境でのアカウント管理

クラウドサービスの普及により、アカウント管理の複雑さは大幅に増加しています。オンプレミス環境とクラウド環境の両方を管理する必要があり、さらに複数のクラウドプロバイダーを使用するマルチクラウド環境では、一貫したアカウント管理戦略の実装が困難になっています。

クラウドアイデンティティ管理では、従来のActive Directoryなどのオンプレミスアイデンティティサービスとクラウドサービスとの統合が重要な課題となります。Azure AD、AWS IAM、Google Cloud Identityなどのクラウドアイデンティティサービスと既存システムとの連携により、シームレスなアカウント管理を実現する必要があります。

フェデレーション認証の実装により、ユーザーはオンプレミスのアカウントでクラウドサービスにアクセスできるようになります。クラウド統合認証ソリューションを使用することで、複雑なフェデレーション環境でも一貫したセキュリティポリシーを適用できます。

クラウドアクセスセキュリティブローカー(CASB)の導入により、クラウドサービスへのアクセスを詳細に制御し、監視することが可能になります。これにより、シャドーITの問題に対処し、承認されていないクラウドサービスの使用を制限できます。

コンテナ化とマイクロサービスアーキテクチャの普及により、サービスアカウントやAPIアクセスの管理も重要な課題となっています。コンテナセキュリティ管理プラットフォームにより、動的な環境でのアカウント管理を効果的に実現できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、アカウント管理は情報セキュリティ分野の重要なトピックとして頻繁に出題されています。出題パターンを理解し、適切な対策を講じることで、効率的な学習が可能です。

午前問題では、アカウント管理の基本概念、アクセス制御方式の特徴、パスワードポリシーの設計、認証方式の種類と特徴などが問われます。特に、DAC、MAC、RBAC、ABACの違いと適用場面、多要素認証の種類と効果、パスワードハッシュアルゴリズムの特徴などは頻出問題です。

午後問題では、より実践的なシナリオでのアカウント管理戦略の策定、セキュリティインシデントへの対応、コンプライアンス要件への対応などが問われます。企業の具体的な状況を想定した問題が多く、理論的な知識を実際の業務に適用する能力が評価されます。

試験対策としては、まず基本概念の確実な理解が重要です。応用情報技術者試験対策書を活用して体系的な学習を行い、情報セキュリティ専門書で詳細な技術的知識を補完することが効果的です。

実践的な知識を身につけるためには、セキュリティ関連の実習書を使用して、実際にシステムを構築し、アカウント管理機能を実装してみることが有効です。また、過去問題集を継続的に解くことで、出題パターンを理解し、解答スピードを向上させることができます。

最新の技術動向についても理解を深めることが重要です。ゼロトラストアーキテクチャ、SASE(Secure Access Service Edge)、アイデンティティファブリックなどの新しい概念も出題される可能性があります。

アカウント管理の将来展望と新技術

アカウント管理の分野は、技術の進歩とともに急速に進化しています。人工知能、機械学習、ブロックチェーン、量子コンピューティングなどの新技術が、アカウント管理の方法を根本的に変革する可能性があります。

バイオメトリクス認証の進歩により、より安全で利便性の高い認証方法が実現されています。指紋認証、顔認証、虹彩認証、声紋認証など、様々な生体認証技術が実用化されています。最新バイオメトリクス認証システムの導入により、パスワードに依存しない認証環境の構築が可能になります。

行動バイオメトリクスは、ユーザーの行動パターン(タイピングリズム、マウスの動き、歩行パターンなど)を分析して本人確認を行う新しい認証手法です。従来の生体認証と組み合わせることで、より高いセキュリティレベルを実現できます。

ブロックチェーン技術の活用により、分散型アイデンティティ管理システムの実現が期待されています。ユーザーが自分のアイデンティティを完全に制御し、必要に応じて検証可能な資格情報を提供するセルフソブリンアイデンティティの概念が注目されています。

量子コンピューティングの実用化は、現在の暗号技術に大きな影響を与える可能性があります。量子耐性暗号の研究開発が進められており、将来のアカウント管理システムではこれらの新しい暗号技術の採用が必要になると予想されます。

まとめ

アカウント管理は、現代の情報システムにおける最重要な セキュリティ要素の一つです。適切なアカウント管理により、情報資産の保護、コンプライアンス要件の満足、業務効率の向上を同時に実現することができます。応用情報技術者として、アカウント管理の基本概念から最新技術動向まで幅広い知識を身につけることが重要です。

技術の進歩とともに、アカウント管理の方法も継続的に進化しています。従来の静的なアプローチから、動的で適応的なアプローチへの移行が進んでいます。次世代アカウント管理ソリューションを活用することで、変化する脅威環境に対応できる柔軟なセキュリティ体制を構築できます。

継続的な学習と実践により、アカウント管理のエキスパートとしてのスキルを向上させ、組織の情報セキュリティに貢献することが求められています。新しい技術やベストプラクティスを積極的に取り入れ、常に最新の知識を維持することで、効果的なアカウント管理を実現できるでしょう。