Active Directory(AD)は、マイクロソフト社が開発した企業向けの統合認証・管理システムであり、現代の企業ITインフラストラクチャにおいて中核的な役割を果たしています。応用情報技術者試験においても重要なトピックとして頻繁に出題されており、企業のネットワーク管理者やシステム管理者にとって必須の知識となっています。

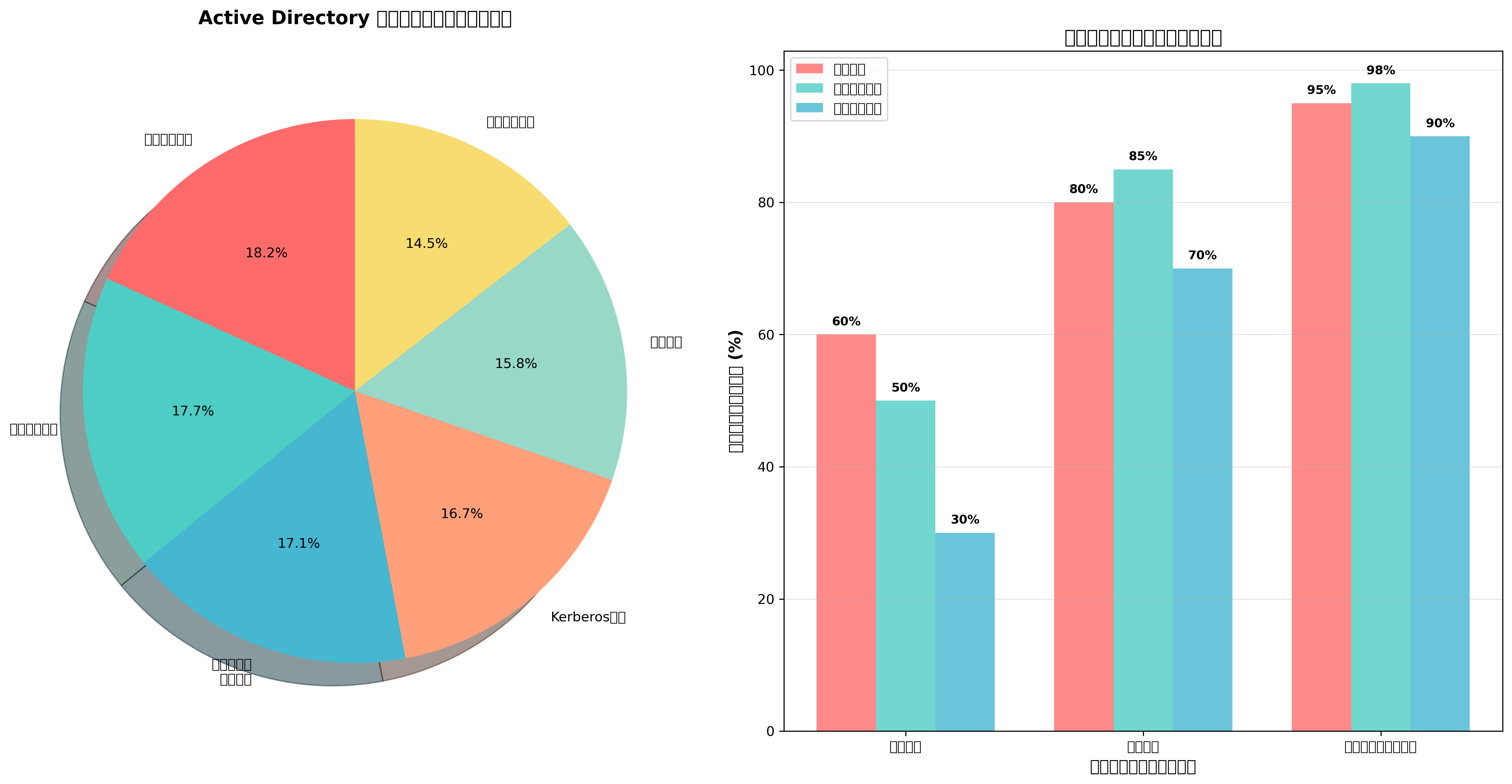

Active Directoryは、ドメインサービス、軽量ディレクトリサービス、証明書サービス、フェデレーションサービス、権限管理サービスなどの複数のコンポーネントから構成されています。これらのサービスが連携することで、企業全体のユーザー認証、アクセス制御、ポリシー管理、リソース共有を効率的に実現しています。

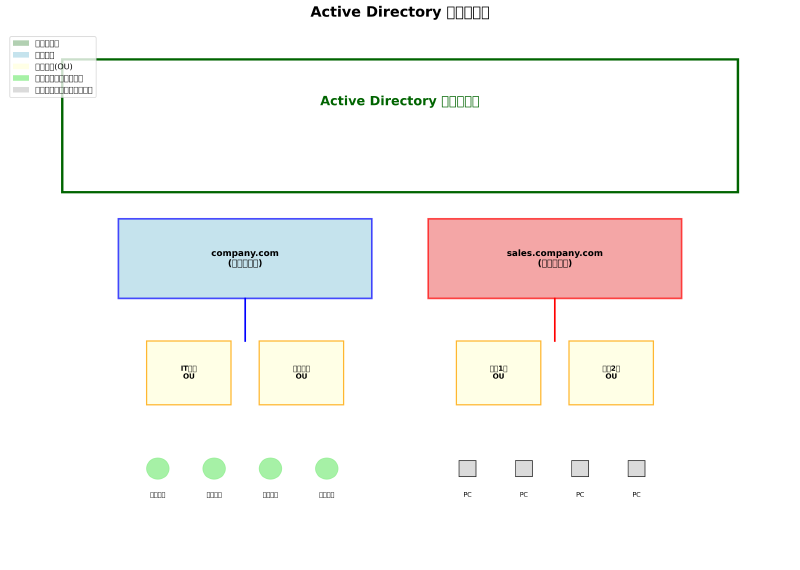

Active Directoryの基本概念と階層構造

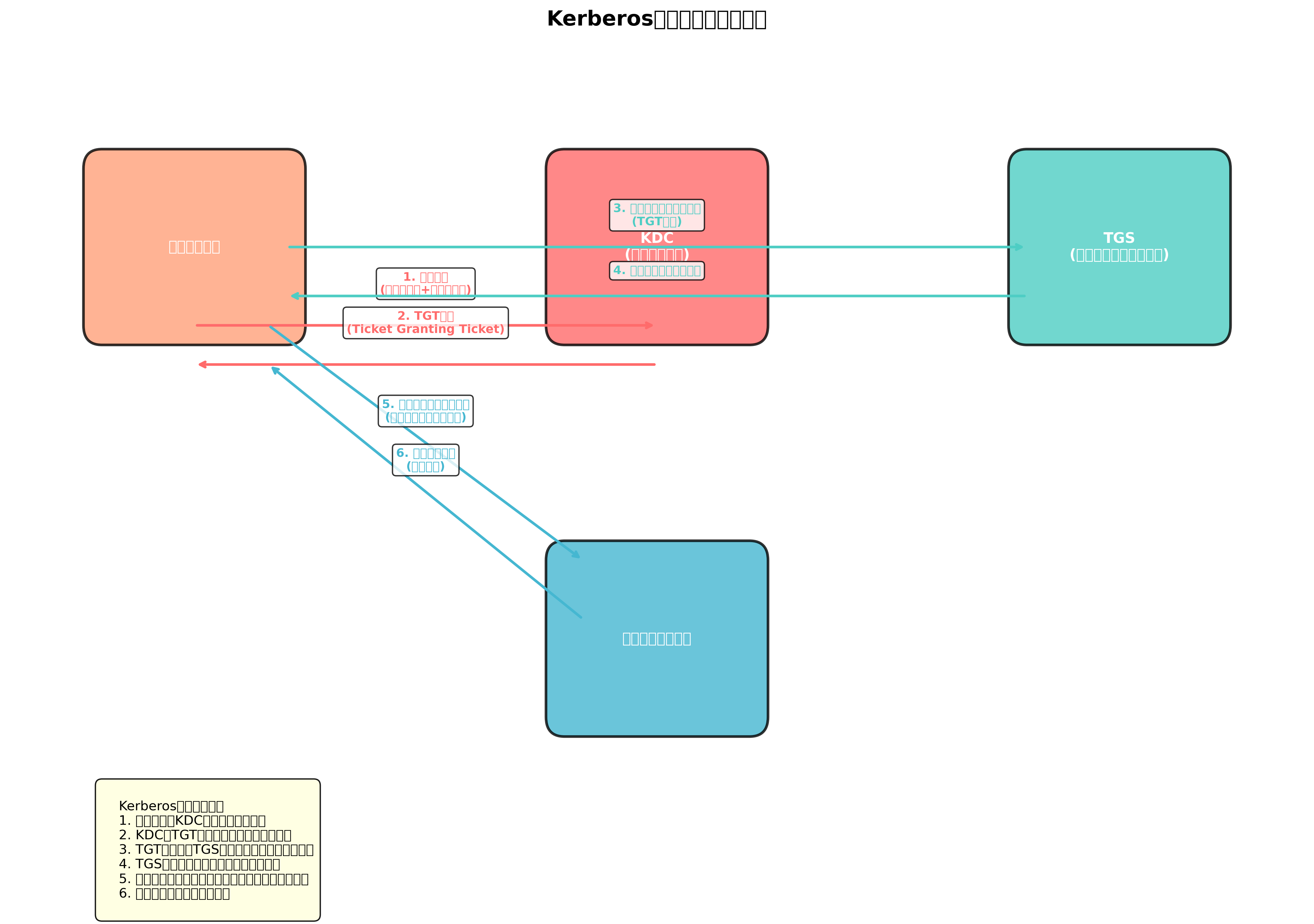

Active Directoryの基本構造は、階層的なディレクトリサービスとして設計されています。最上位にはフォレストがあり、その下にドメイン、組織単位(OU)、そしてユーザーやコンピューターなどのオブジェクトが配置されます。この階層構造により、大規模な企業でも効率的な管理が可能になります。

フォレストは、単一の管理境界を形成するドメインの集合体です。同一フォレスト内のドメインは、共通のスキーマ、設定情報、グローバルカタログを共有し、相互に信頼関係を持ちます。これにより、複数の事業部門や地理的に分散した拠点を持つ企業でも、統合的な管理が実現できます。

ドメインは、Active Directoryの基本的な管理単位であり、共通のセキュリティポリシーとデータベースを共有するオブジェクトの集合です。各ドメインには、ドメインコントローラーと呼ばれるサーバーが配置され、認証や認可の処理を行います。企業においては、高性能なサーバーハードウェアを導入してドメインコントローラーの安定稼働を確保することが重要です。

組織単位(OU)は、ドメイン内でユーザーやコンピューターをグループ化するための論理的なコンテナです。部門別、地域別、機能別などの組織構造に合わせてOUを設計することで、効率的な管理が可能になります。各OUには個別のグループポリシーを適用でき、きめ細かい設定管理が実現できます。

オブジェクトは、Active Directory内で管理される実体であり、ユーザーアカウント、コンピューターアカウント、グループ、プリンターなどがあります。各オブジェクトは属性と呼ばれる情報を持ち、名前、所属部署、電話番号、メールアドレスなどの詳細な情報を格納できます。

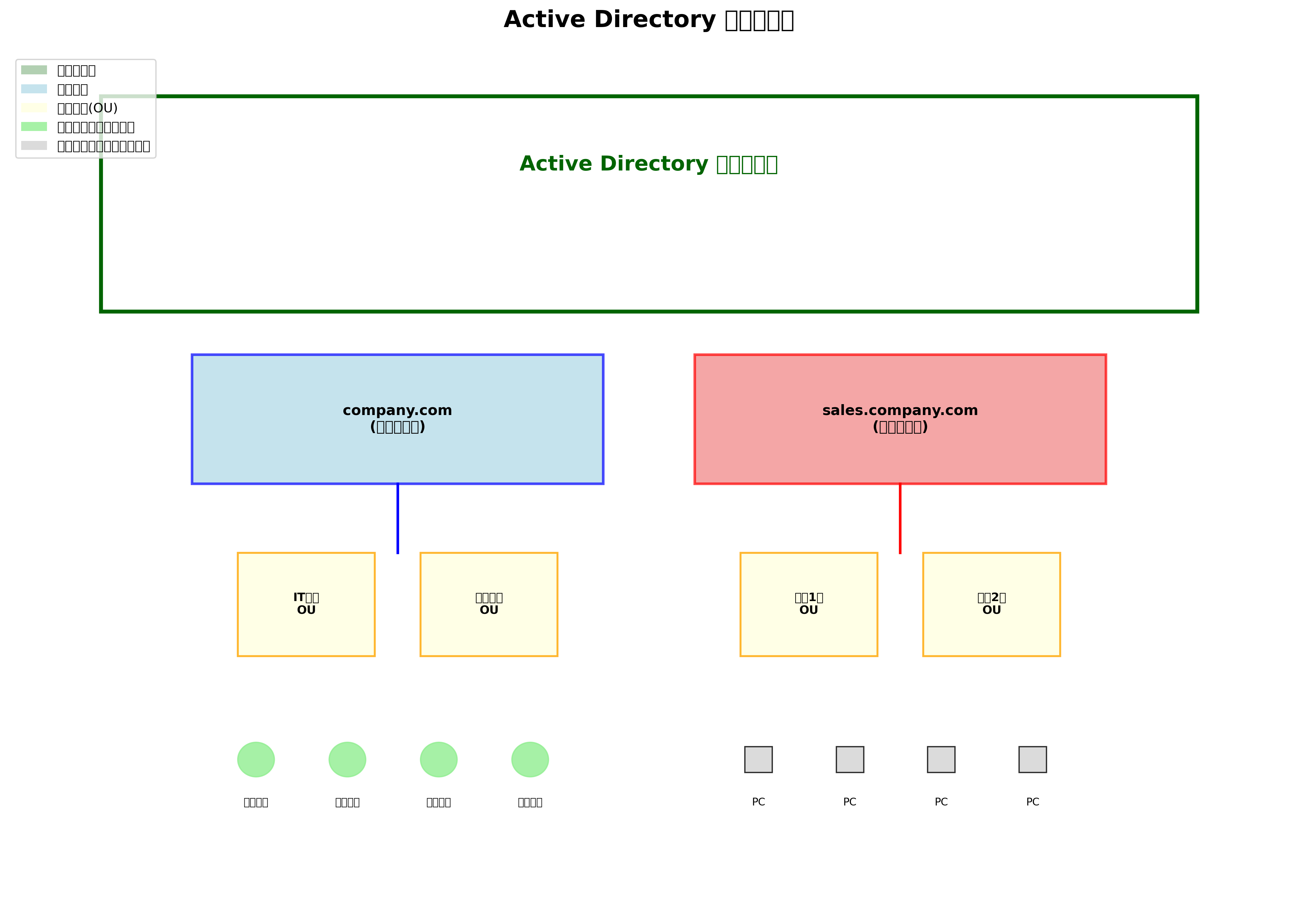

ドメインコントローラーの役割と機能

ドメインコントローラーは、Active Directoryドメインの中心的な役割を果たすサーバーです。主な機能として、認証処理、認可処理、ディレクトリサービス、レプリケーション、グループポリシーの配布などがあります。企業の規模や可用性要件に応じて、複数のドメインコントローラーを配置することが一般的です。

プライマリドメインコントローラー(PDC)エミュレータは、特別な役割を持つドメインコントローラーです。パスワード変更の処理、時刻同期のマスター、アカウントロックアウトの管理など、ドメイン全体の重要な機能を担当します。時刻同期装置との連携により、ドメイン全体の正確な時刻管理を実現します。

リッドマスター(RID Master)は、セキュリティ識別子(SID)の一意性を保証する役割を担います。新しいユーザーアカウントやグループが作成される際に、一意のRIDを割り当てることで、ドメイン内での重複を防ぎます。大規模な環境では、データベース管理システムとの連携により、効率的なID管理を実現できます。

インフラストラクチャマスターは、オブジェクト間の参照整合性を維持する役割を持ちます。グループのメンバーシップ情報や、オブジェクトの移動に伴う参照の更新などを処理します。複数ドメイン環境では、この機能により一貫性のあるディレクトリ情報が維持されます。

スキーママスターは、Active Directoryのスキーマ(オブジェクトクラスと属性の定義)を管理します。新しいアプリケーションの導入や、ディレクトリ拡張の際には、スキーマの変更が必要になる場合があります。[スキーマ管理ツール](https://www.amazon.co.jp/s?k=Active Directoryスキーマ管理&tag=amazon-product-items-22)を使用して、安全なスキーマ変更を実施できます。

ドメインネーミングマスターは、フォレスト内でのドメインの追加や削除を制御します。企業の成長や組織変更に伴うドメイン構造の変更は、この役割を持つドメインコントローラーでのみ実行できます。

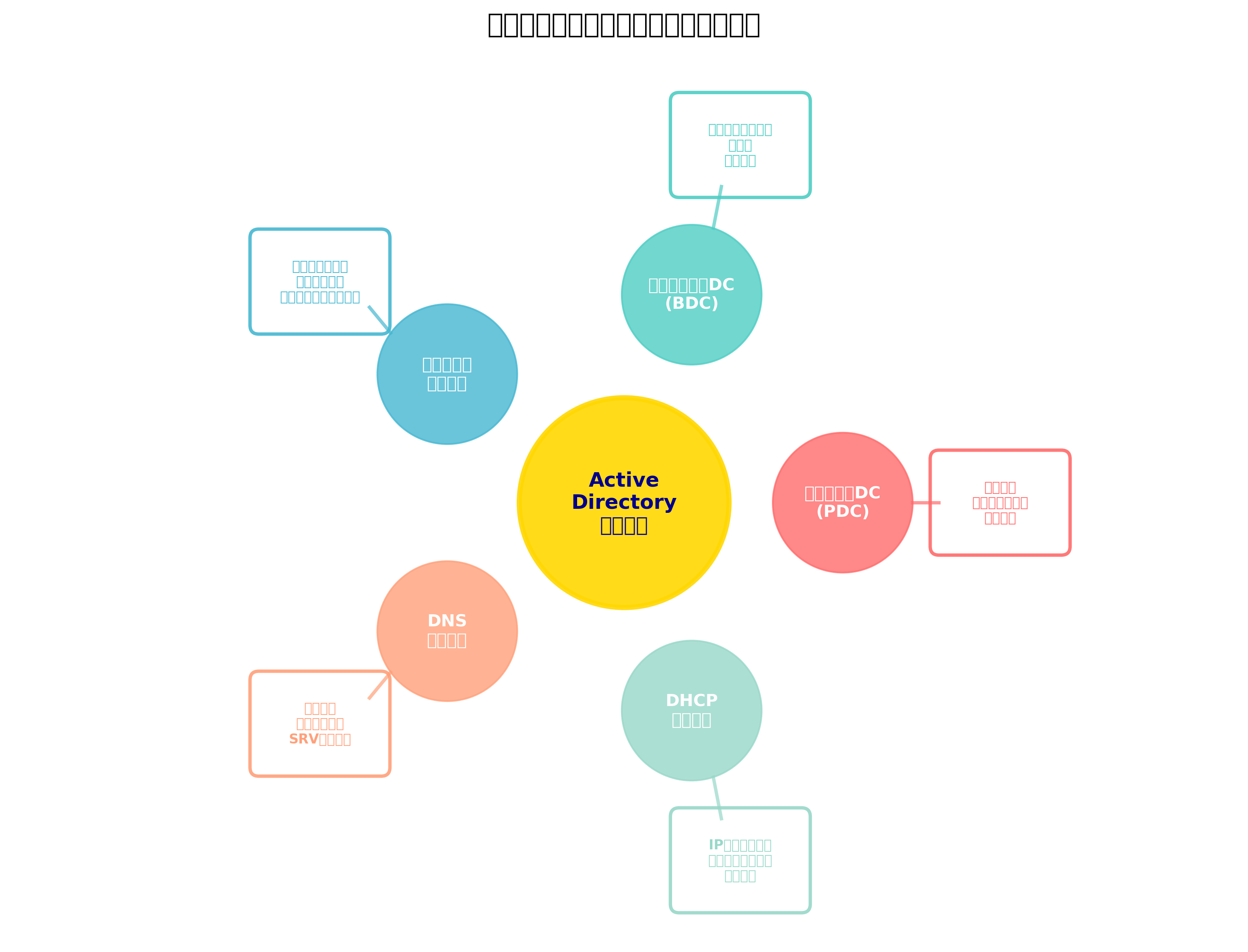

Kerberos認証プロトコル

Active Directoryの認証システムの中核を成すのがKerberosプロトコルです。Kerberosは、ネットワーク上での安全な認証を実現するプロトコルであり、チケットベースの認証方式を採用しています。この仕組みにより、ユーザーは一度認証を受けると、ネットワーク上の複数のサービスにシングルサインオンでアクセスできます。

Kerberos認証プロセスは、キー配布センター(KDC)、認証サーバー(AS)、チケット発行サーバー(TGS)の3つのコンポーネントで構成されます。ユーザーが最初にログインする際、認証サーバーがユーザーの身元を確認し、TGT(Ticket Granting Ticket)を発行します。このTGTは、後続のサービスアクセス時に使用されます。

実際のサービスにアクセスする際には、ユーザーはTGTをチケット発行サーバーに提示し、特定のサービス用のサービスチケットを取得します。このチケットには暗号化されたアクセス情報が含まれており、サービスサーバーがこれを検証することでアクセスが許可されます。

Kerberosプロトコルの重要な特徴として、相互認証があります。クライアントがサーバーを認証するだけでなく、サーバーもクライアントを認証することで、なりすまし攻撃を防ぐことができます。また、チケットには有効期限が設定されており、認証管理システムにより自動的な更新と期限切れチケットの無効化が行われます。

暗号化技術の観点から見ると、KerberosはAESなどの強力な暗号化アルゴリズムを使用してチケットとメッセージを保護しています。暗号化ハードウェアとの連携により、さらに高度なセキュリティを実現できます。

グループポリシーによる統合管理

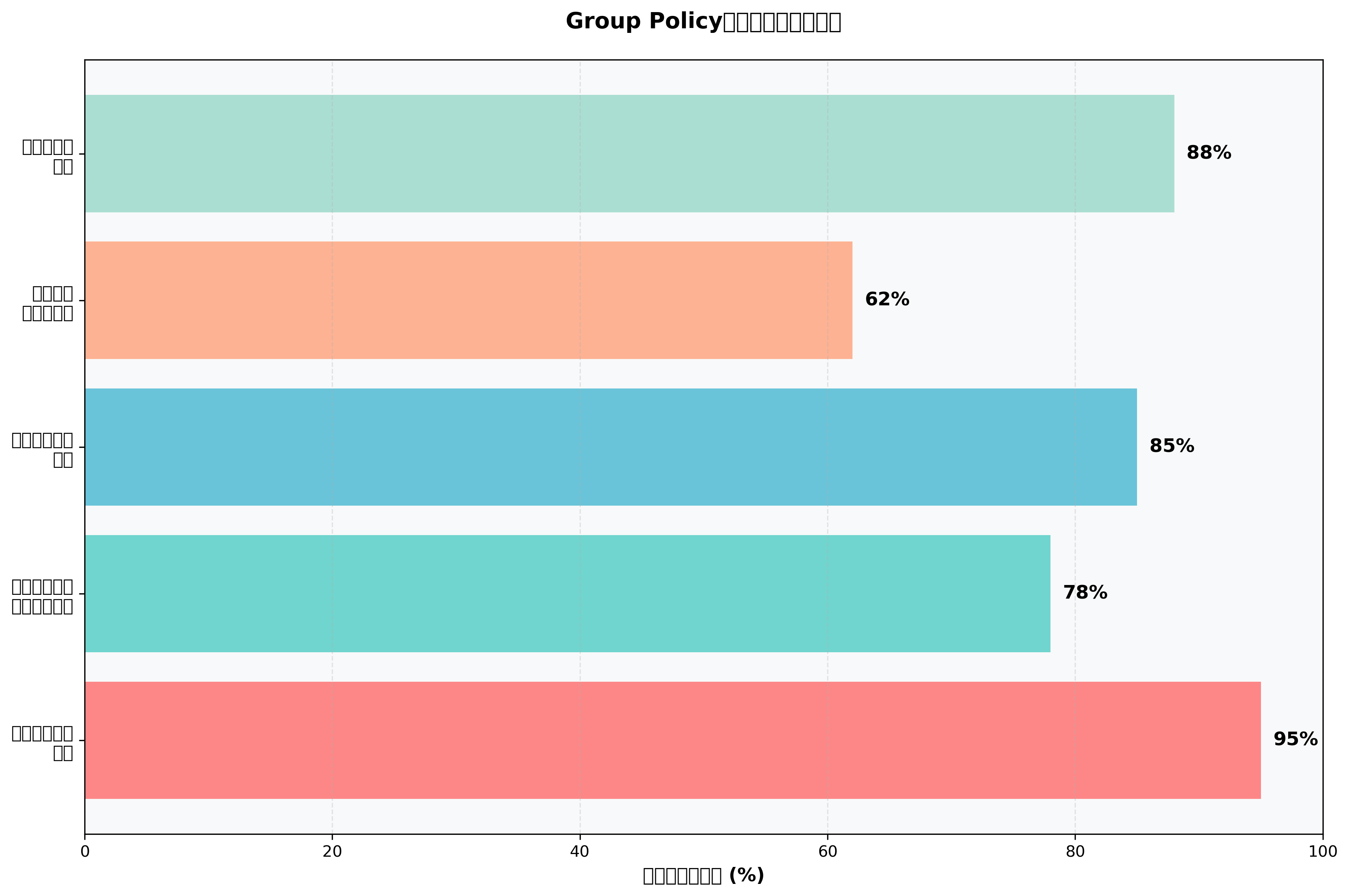

グループポリシーは、Active Directoryの強力な機能の一つであり、ドメイン内のコンピューターとユーザーの設定を一元的に管理することができます。セキュリティポリシー、ソフトウェアインストール、デスクトップ環境、ログオンスクリプトなど、様々な設定を組織全体に適用することが可能です。

グループポリシーオブジェクト(GPO)は、設定情報をまとめたコンテナであり、サイト、ドメイン、組織単位のレベルで適用できます。継承と優先順位の仕組みにより、上位の設定を下位で上書きしたり、特定の設定を強制的に適用したりすることができます。

セキュリティ設定の管理では、パスワードポリシー、アカウントロックアウトポリシー、監査ポリシー、ユーザー権利の割り当てなどを組織全体に統一的に適用できます。パスワード管理システムとの連携により、より高度なパスワードポリシーの実装も可能です。

ソフトウェア展開機能では、MSIパッケージを使用してアプリケーションの自動インストールや更新を行うことができます。ユーザーがログオンした時点で必要なソフトウェアが自動的にインストールされるため、管理者の負荷軽減と標準化された環境の維持が可能になります。ソフトウェア配布システムとの統合により、より効率的な展開が実現できます。

レジストリ設定の管理により、WindowsレジストリのキーやValue を組織全体に適用することができます。アプリケーションの設定、セキュリティオプション、システムの動作パラメーターなど、細かい設定まで一元管理できます。

スクリプト実行機能では、ログオン、ログオフ、スタートアップ、シャットダウンのタイミングで自動的にスクリプトを実行できます。ネットワークドライブのマッピング、環境変数の設定、一時ファイルの削除など、様々な管理業務を自動化できます。

Active Directoryのセキュリティ機能

Active Directoryは、企業のセキュリティ要件を満たすための包括的なセキュリティ機能を提供しています。アクセス制御、認証、監査、暗号化など、多層防御の観点から設計されたセキュリティアーキテクチャを採用しています。

アクセス制御リスト(ACL)は、オブジェクトレベルでの細かいアクセス制御を実現します。各オブジェクトに対して、読み取り、書き込み、削除、実行などの権限を個別に設定でき、最小権限の原則に基づいた運用が可能です。アクセス制御管理システムとの連携により、より高度な権限管理を実現できます。

グループ管理機能では、セキュリティグループと配布グループを使用して効率的な権限管理を行います。役割ベースアクセス制御(RBAC)の考え方に基づき、業務役割に応じたグループを作成し、必要な権限のみを付与することで、セキュリティリスクを最小化できます。

委任機能により、管理権限を適切に分散できます。本部の管理者は全体的な設定を管理し、各拠点の管理者は自分の管轄範囲のみを管理するといった権限分離が可能です。これにより、管理効率の向上とセキュリティの強化を両立できます。

監査機能は、セキュリティイベントの記録と分析を行います。ログオン試行、オブジェクトアクセス、権限の変更、管理操作などのイベントを詳細に記録し、セキュリティインシデントの検出と調査に活用できます。[SIEM(Security Information and Event Management)システム](https://www.amazon.co.jp/s?k=SIEM システム&tag=amazon-product-items-22)との連携により、リアルタイムでの脅威検出が可能になります。

パスワードポリシーの機能では、複雑性要件、有効期限、履歴管理、アカウントロックアウトなどの設定を組織全体に適用できます。パスワードの強度を確保し、ブルートフォース攻撃やパスワードクラッキングから保護します。多要素認証システムとの統合により、さらに強固な認証を実現できます。

LDAP(Lightweight Directory Access Protocol)

LDAPは、ディレクトリサービスにアクセスするための標準プロトコルであり、Active DirectoryもLDAPプロトコルをサポートしています。これにより、異なるプラットフォームやアプリケーションからActive Directoryにアクセスし、認証や情報取得を行うことができます。

LDAPの階層構造は、識別名(DN)により表現されます。例えば、「CN=John Smith,OU=Sales,DC=company,DC=com」という形式で、オブジェクトの位置を一意に特定できます。この構造により、大規模なディレクトリでも効率的な検索と管理が可能です。

LDAP検索機能では、フィルター式を使用して条件に合致するオブジェクトを検索できます。「(&(objectClass=user)(department=Sales))」のような複合条件による検索も可能で、LDAP管理ツールを使用することで、より効率的な運用が実現できます。

バインド操作により、LDAPクライアントがディレクトリサーバーに接続し、認証を行います。匿名バインド、簡単認証、SASL認証など、セキュリティ要件に応じた認証方式を選択できます。

LDAP over SSL(LDAPS)やStart TLSにより、通信内容を暗号化して保護することができます。機密性の高い情報を扱う企業では、SSL証明書管理システムとの連携により、安全な通信を確保することが重要です。

ドメインコントローラーの配置設計

企業のネットワーク構成や可用性要件に応じて、ドメインコントローラーの適切な配置設計が必要です。地理的分散、ネットワーク帯域幅、ユーザー数、セキュリティ要件などを総合的に考慮した設計が求められます。

本社と支社を持つ企業では、各拠点にドメインコントローラーを配置することで、WAN回線の負荷軽減と応答性能の向上を図ることができます。読み取り専用ドメインコントローラー(RODC)を活用することで、セキュリティを維持しながら分散配置を実現できます。

サイト設計では、物理的なネットワークトポロジーに基づいてActive Directoryサイトを定義します。サイト間リンクのコスト設定により、レプリケーショントラフィックを最適化し、ネットワーク監視システムとの連携により帯域幅の効率的な利用を実現できます。

仮想化環境では、仮想ドメインコントローラーの配置により、ハードウェアコストの削減と運用効率の向上を図ることができます。ただし、仮想化特有の課題として、時刻同期、スナップショット、リソース競合などに注意が必要です。仮想化管理システムとの統合により、安定した運用を実現できます。

災害復旧の観点では、異なる地理的場所に複数のドメインコントローラーを配置し、事業継続性を確保することが重要です。災害復旧システムとの連携により、迅速な復旧を実現できます。

レプリケーションと整合性

Active Directoryの分散アーキテクチャでは、複数のドメインコントローラー間でディレクトリ情報を同期するレプリケーション機能が重要な役割を果たします。マルチマスターレプリケーションにより、各ドメインコントローラーで変更を受け付け、他のコントローラーに複製することができます。

レプリケーショントポロジーは、サイト設計とサイト間リンクの設定により決定されます。Knowledge Consistency Checker(KCC)が自動的に最適なレプリケーション経路を計算し、効率的なトポロジーを構築します。大規模な環境では、[レプリケーション監視ツール](https://www.amazon.co.jp/s?k=Active Directoryレプリケーション監視&tag=amazon-product-items-22)による継続的な監視が重要です。

変更の検出と追跡では、Update Sequence Number(USN)とタイムスタンプを使用して変更の順序と内容を管理します。競合が発生した場合は、タイムスタンプとオリジネーターの情報に基づいて自動的に解決されます。

フォレスト全体での情報共有は、グローバルカタログサーバーにより実現されます。グローバルカタログには、フォレスト内の全オブジェクトの部分的な情報が格納され、クロスドメイン検索やユニバーサルグループメンバーシップの解決に使用されます。

Active Directoryの運用管理

効果的なActive Directoryの運用には、継続的な監視、メンテナンス、セキュリティ管理が必要です。システムの健全性を維持し、セキュリティインシデントを予防するための包括的な運用体制が求められます。

パフォーマンス監視では、CPU使用率、メモリ使用量、ディスクI/O、ネットワークトラフィックなどのシステムメトリクスを継続的に監視します。システム監視ツールを使用して、閾値設定やアラート通知により、問題の早期発見と対応を実現できます。

バックアップとリストアの戦略では、システム状態バックアップ、Active Directoryデータベースのバックアップ、Sysvol共有のバックアップを定期的に実行します。エンタープライズバックアップシステムとの統合により、信頼性の高いバックアップ運用を実現できます。

セキュリティ管理では、定期的なセキュリティ評価、脆弱性スキャン、ペネトレーションテストを実施し、セキュリティホールの早期発見と対策を行います。[セキュリティ評価ツール](https://www.amazon.co.jp/s?k=Active Directoryセキュリティ評価&tag=amazon-product-items-22)を活用することで、効率的なセキュリティチェックが可能です。

変更管理プロセスでは、スキーマの変更、新しいドメインの追加、重要な設定変更などを適切に計画し、テスト環境での検証を経て本番環境に適用します。変更履歴の記録と承認プロセスにより、システムの安定性を保つことができます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験においては、Active Directoryに関する問題が情報セキュリティマネジメント、ネットワーク、システム構成技術の分野で頻繁に出題されています。理論的な知識だけでなく、実践的な設計や運用に関する理解も求められます。

午前問題では、Active Directoryの基本概念、階層構造、認証プロトコル、セキュリティ機能などが問われます。特に、ドメイン、フォレスト、OUの関係性、Kerberosの動作原理、グループポリシーの適用順序などは頻出項目です。

午後問題では、企業のシステム要件に基づいたActive Directoryの設計、セキュリティ対策の立案、運用上の課題の解決策などが出題されます。実際の業務経験を踏まえた実践的な回答が求められることが多いです。

試験対策としては、[応用情報技術者試験の専門書](https://www.amazon.co.jp/s?k=応用情報技術者試験Active Directory&tag=amazon-product-items-22)や[Active Directory技術書](https://www.amazon.co.jp/s?k=Active Directory技術書&tag=amazon-product-items-22)を活用して、理論と実践の両面から理解を深めることが重要です。また、仮想環境構築ソフトウェアを使用して実際にActive Directory環境を構築し、実習を行うことで理解を深めることができます。

新技術との統合と将来展望

クラウドコンピューティングの普及により、Active Directoryもクラウドサービスとのハイブリッド構成が一般的になっています。Azure Active Directory(Azure AD)との連携により、オンプレミスとクラウドを統合した認証基盤を構築できます。

ゼロトラストセキュリティモデルの導入では、Active Directoryの認証情報を基盤として、条件付きアクセス、多要素認証、デバイス管理などを統合的に実装します。ゼロトラストセキュリティソリューションとの連携により、現代的なセキュリティアーキテクチャを実現できます。

モバイルデバイス管理(MDM)との統合では、スマートフォンやタブレットなどのモバイルデバイスも企業ドメインに参加させ、統一的な管理とセキュリティポリシーの適用を行います。モバイルデバイス管理システムとの連携により、BYOD(Bring Your Own Device)環境でのセキュリティ確保が可能です。

人工知能と機械学習技術の活用により、異常行動の検出、セキュリティリスクの予測、自動化された管理作業などが実現されています。AI搭載セキュリティシステムとの統合により、次世代の企業セキュリティ基盤を構築できます。

まとめ

Active Directoryは、現代の企業ITインフラストラクチャにおいて不可欠な基盤技術です。統合認証、一元管理、セキュリティ強化など、企業が求める要件を包括的に満たす機能を提供しており、効率的かつ安全なIT運用を実現しています。

応用情報技術者試験においても重要な出題分野であり、理論的な理解と実践的な応用能力の両方が求められます。継続的な学習と実務経験により、変化するIT環境に対応できる知識とスキルを身につけることが重要です。

クラウド化、モビリティ、ゼロトラストなどの新しい技術トレンドに対応しながら、Active Directoryを中核とした企業セキュリティ基盤の進化が続いています。最新の技術動向を把握し、適切な設計と運用により、企業の競争力向上とセキュリティ強化を両立することが求められています。