AES(Advanced Encryption Standard)は、現代における最も重要で広く使用されている暗号化標準です。2001年にアメリカ国立標準技術研究所(NIST)によって制定されたこの暗号化アルゴリズムは、政府機関から民間企業まで、世界中の組織で機密情報の保護に使用されています。応用情報技術者試験においても重要な出題分野であり、情報セキュリティの専門知識として必須の概念です。

AESは、ベルギーの暗号学者Joan DaemenとVincent Rijmenによって開発されたRijndael(ライダール)アルゴリズムをベースとしています。このアルゴリズムは、その優れたセキュリティ性能と効率性により、従来のDES(Data Encryption Standard)に代わる新たな標準として採用されました。現在では、インターネット通信、ファイル暗号化、データベース保護など、あらゆる場面でAESが活用されています。

AESの基本概念と特徴

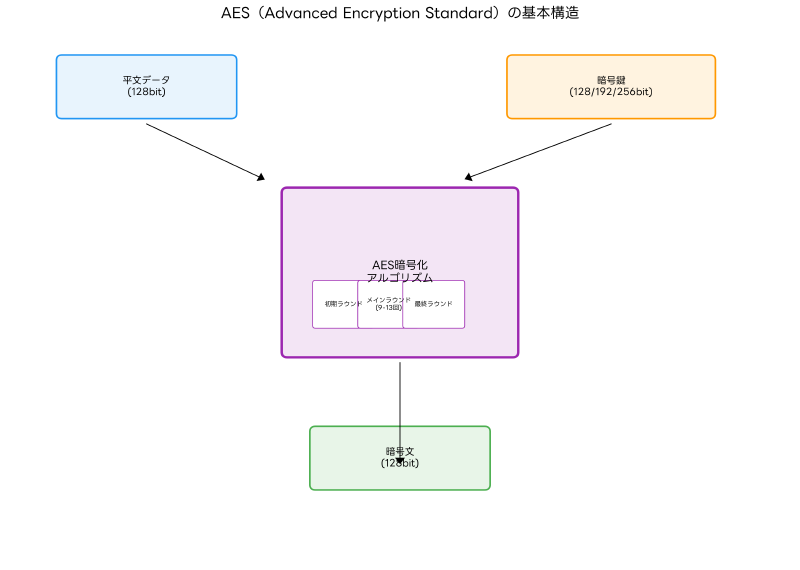

AESは対称鍵暗号方式の一種で、暗号化と復号化に同じ鍵を使用します。ブロック暗号として設計されており、128ビットの固定長ブロック単位でデータを処理します。AESの最大の特徴は、128ビット、192ビット、256ビットの3つの鍵長をサポートしていることです。これにより、セキュリティ要件に応じて適切な強度を選択することができます。

AESアルゴリズムは、SubBytes(バイト置換)、ShiftRows(行シフト)、MixColumns(列混合)、AddRoundKey(ラウンド鍵の追加)という4つの基本操作を組み合わせて構成されています。これらの操作を複数回繰り返すことで、高いセキュリティを実現しています。鍵長が128ビットの場合は10ラウンド、192ビットの場合は12ラウンド、256ビットの場合は14ラウンドの処理が実行されます。

暗号化の実装において、高性能な暗号化処理ユニットやハードウェアセキュリティモジュールを活用することで、AESの処理速度を大幅に向上させることができます。特に大容量データの暗号化や、リアルタイム通信の暗号化において、専用ハードウェアの導入は必須となっています。

AES暗号化アルゴリズムの詳細構造

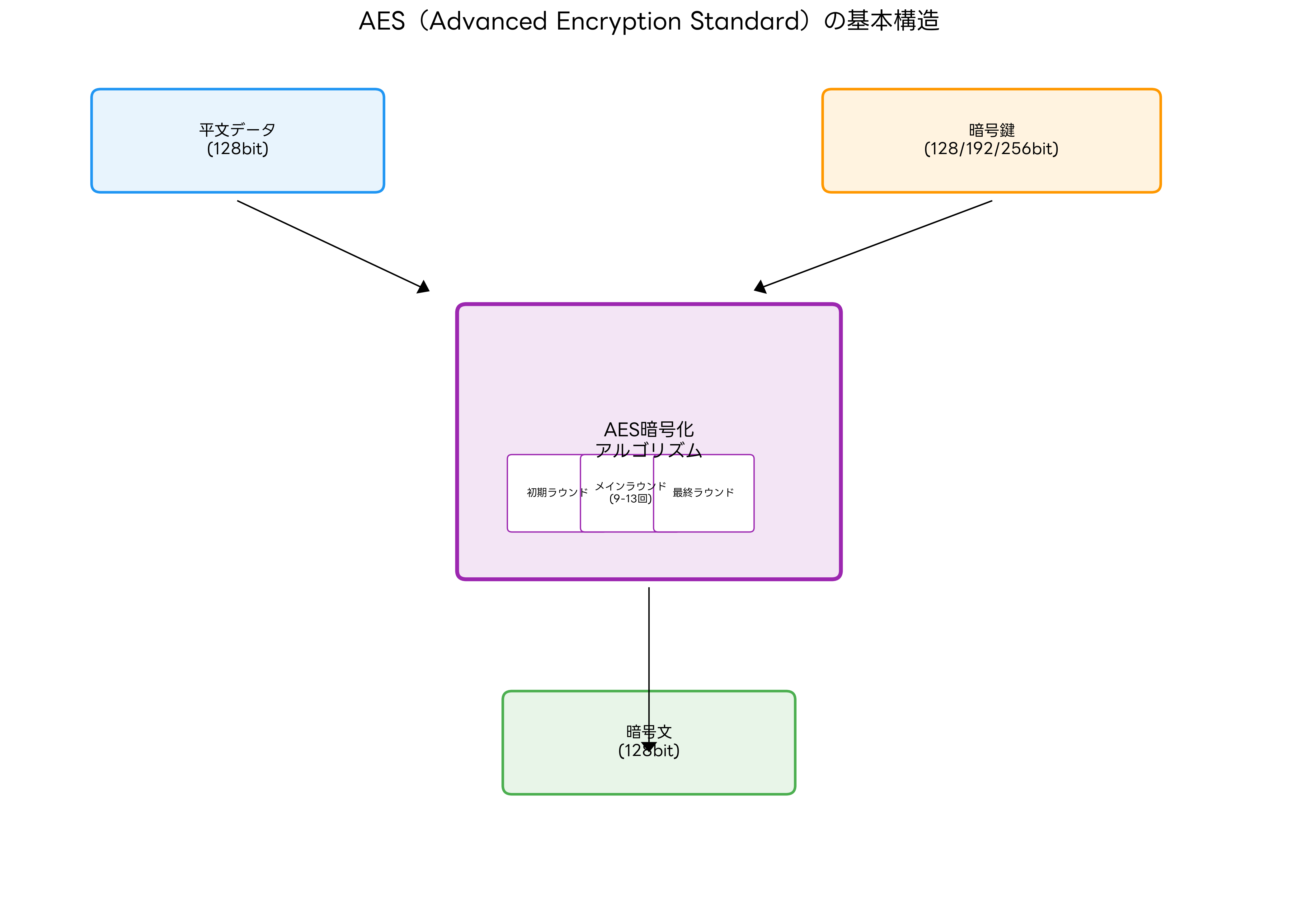

AESの暗号化プロセスは、初期ラウンド、メインラウンド、最終ラウンドの3段階に分かれています。各段階で異なる操作が実行され、段階的にデータの暗号化強度を高めていきます。

初期ラウンドでは、平文データに対してAddRoundKey操作のみが実行されます。この操作により、元の鍵から導出された初期ラウンド鍵が平文と排他的論理和(XOR)演算により結合されます。この処理は比較的単純ですが、暗号化プロセスの基盤となる重要な段階です。

メインラウンドでは、SubBytes、ShiftRows、MixColumns、AddRoundKeyの4つの操作がすべて実行されます。SubBytes操作では、各バイトを非線形なS-box(置換表)を使用して置換し、線形攻撃に対する耐性を提供します。ShiftRows操作では、行単位でのバイトシフトを実行し、拡散効果を高めます。MixColumns操作では、列単位での線形変換を実行し、さらなる拡散効果をもたらします。

最終ラウンドでは、MixColumns操作を除く3つの操作が実行されます。これは、アルゴリズムの対称性を保つための設計上の工夫です。各ラウンドで使用される鍵は、鍵スケジュールアルゴリズムによってマスター鍵から動的に生成されます。

実際のシステム実装では、暗号化ライブラリやセキュリティフレームワークを活用してAESアルゴリズムを組み込みます。OpenSSL、Bouncy Castle、Java Cryptography Extensionなど、多くの実装が利用可能です。

他暗号方式との比較とAESの優位性

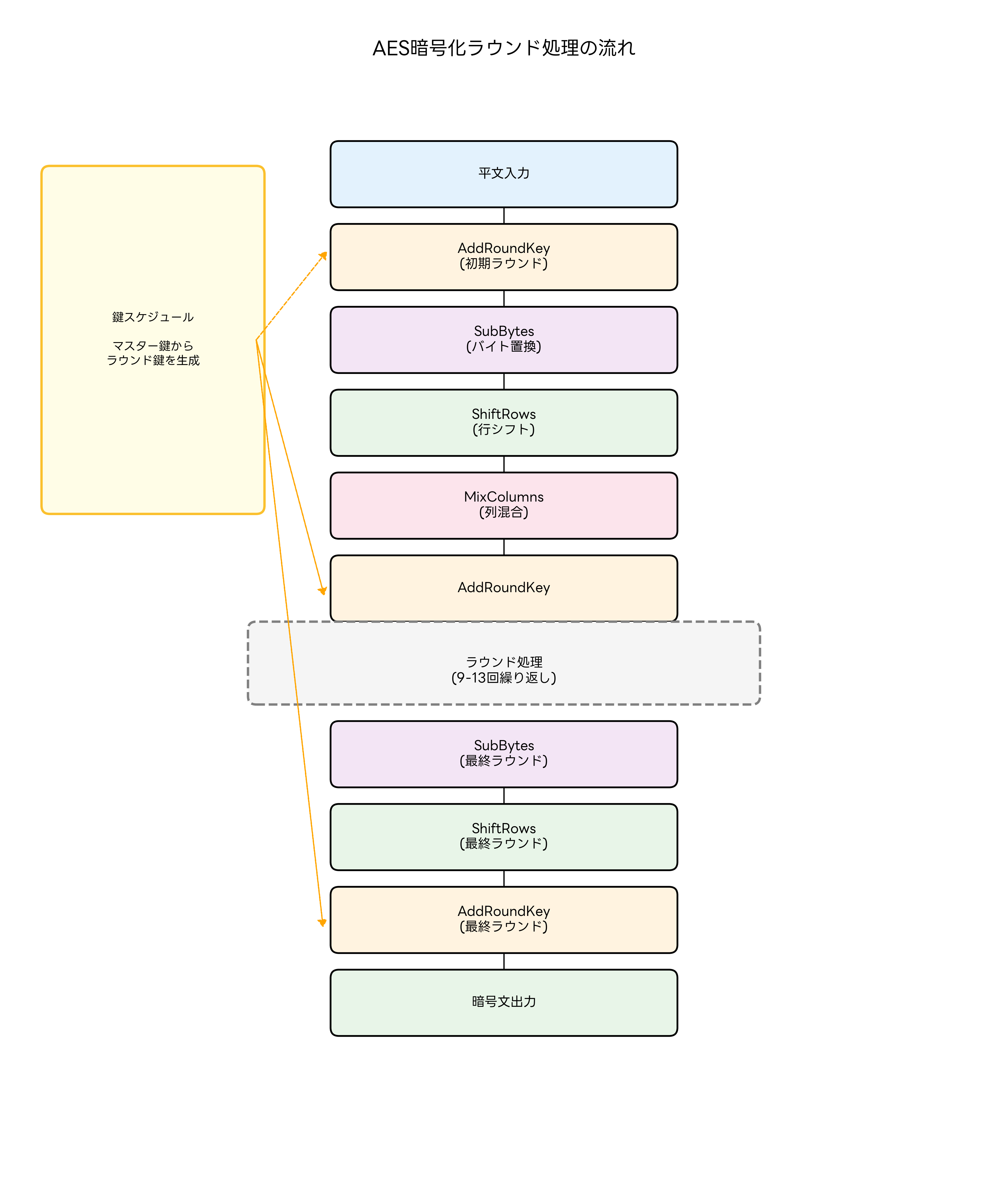

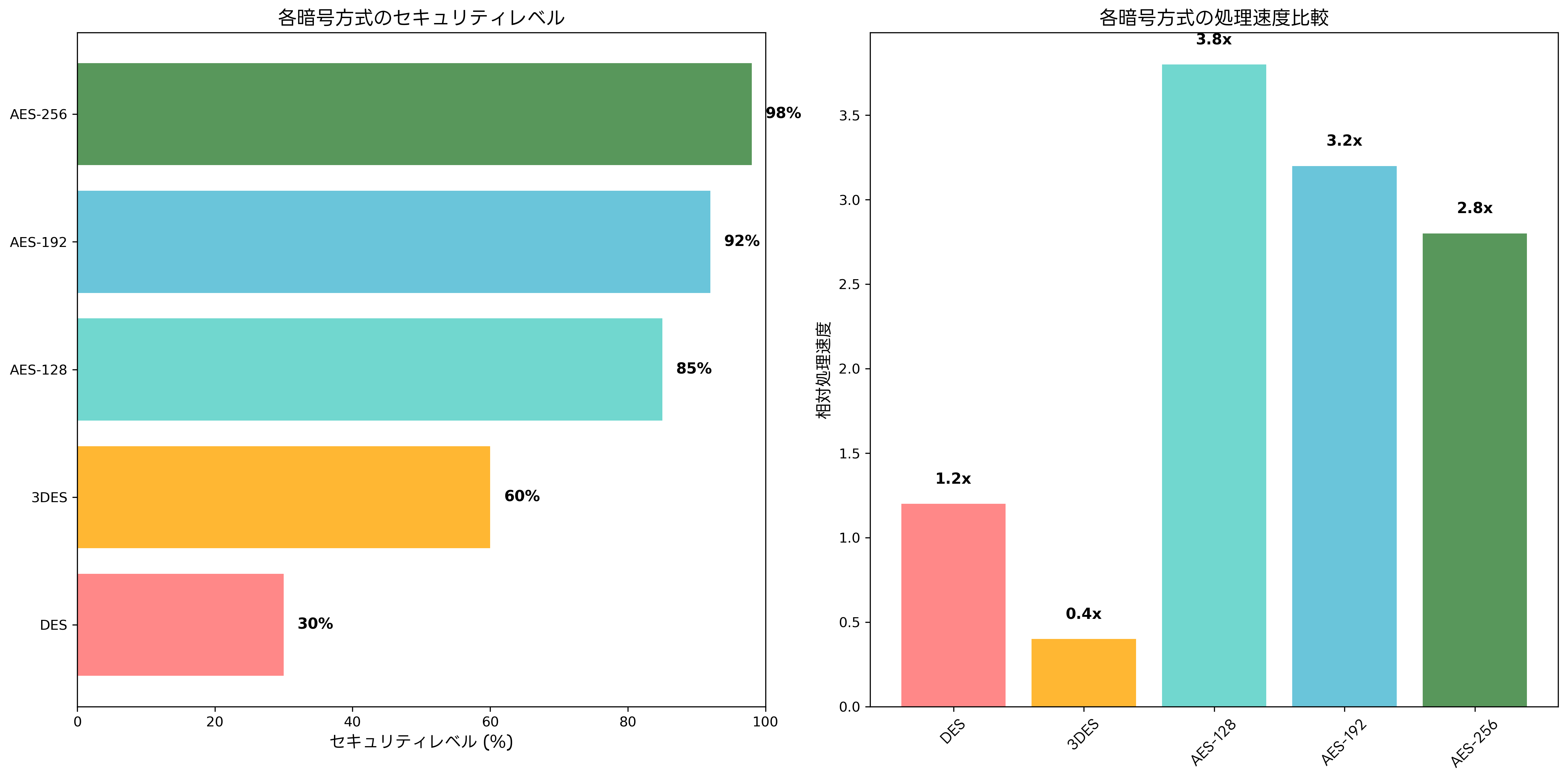

AESは、従来の暗号方式と比較して多くの優位性を持っています。特にDESとの比較では、セキュリティ強度、処理効率、将来性の観点で大きな差があります。

DES(Data Encryption Standard)は56ビットの鍵長しか持たず、現在では総当たり攻撃によって比較的短時間で解読される可能性があります。一方、AES-128でさえ128ビットの鍵長を持ち、理論上は2^128回の試行が必要となるため、現在の技術では実質的に解読不可能です。3DES(Triple DES)はDESの改良版として開発されましたが、処理速度の面でAESに劣り、また設計の複雑さから実装上の問題も発生しやすいとされています。

処理速度の面では、AESは現代のプロセッサアーキテクチャに最適化されており、特にAES-NI(AES New Instructions)をサポートするCPUでは、ハードウェアアクセラレーションにより高速な処理が可能です。AES-NI対応CPUを搭載したサーバーでは、従来のソフトウェア実装と比較して10倍以上の性能向上が期待できます。

メモリ使用量の観点でも、AESは効率的に設計されています。S-boxのサイズが比較的小さく、組み込みシステムやIoTデバイスでの実装にも適しています。特に、エッジコンピューティング環境でのセキュリティ実装において、AESの軽量性は重要な利点となります。

暗号学的安全性の観点では、AESは差分解読法、線形解読法、代数的攻撃など、様々な暗号解読手法に対する耐性を考慮して設計されています。20年以上にわたる暗号学コミュニティでの検証により、その安全性が確認されています。

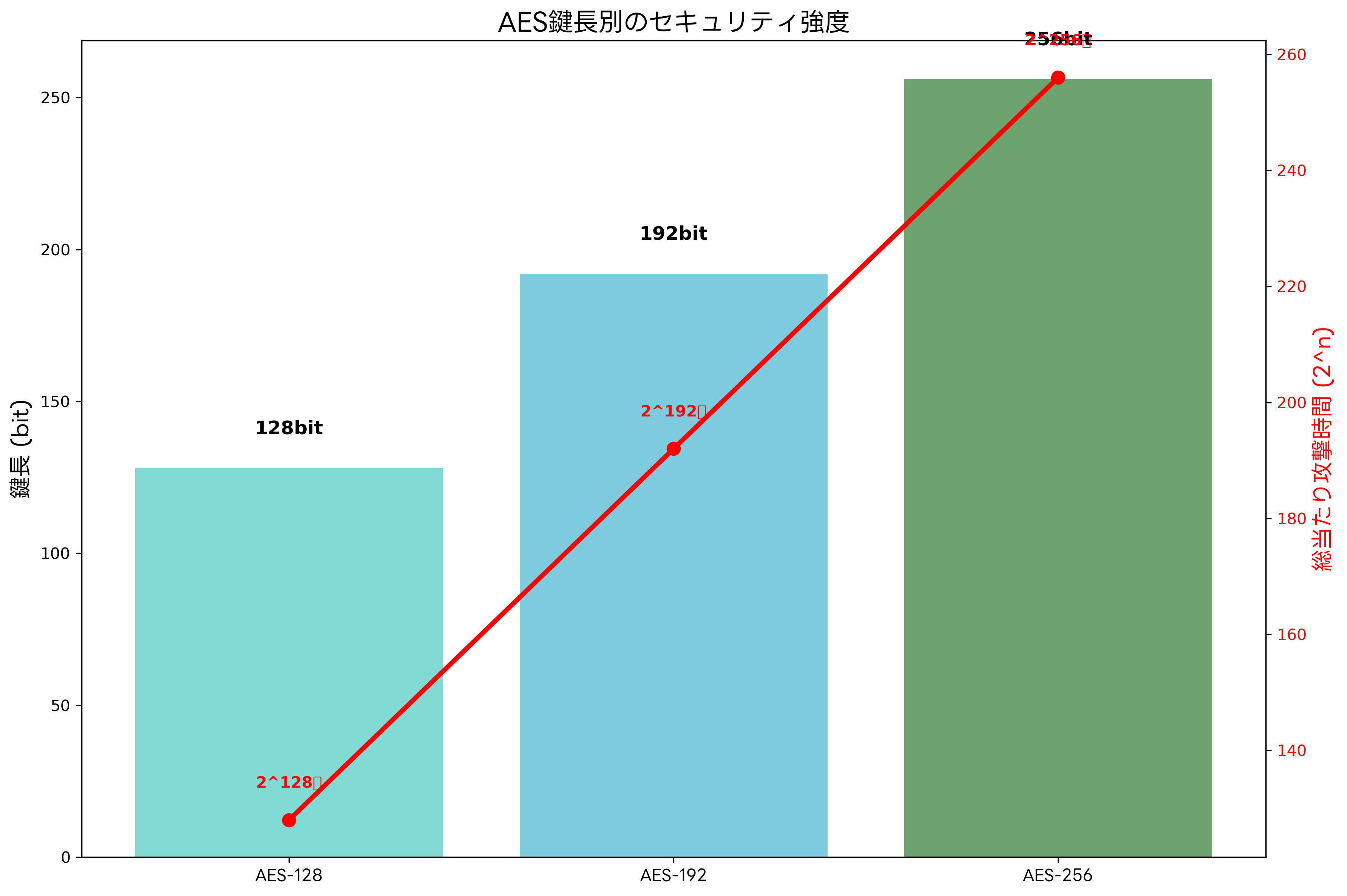

AES鍵長別のセキュリティ強度

AESでは、128ビット、192ビット、256ビットの3つの鍵長が定義されており、それぞれ異なるセキュリティレベルを提供します。鍵長の選択は、保護対象データの機密性要求レベルと処理性能のバランスを考慮して決定されます。

AES-128は、128ビット(16バイト)の鍵長を持ち、10ラウンドの処理を実行します。理論上は2^128通りの鍵の組み合わせが存在し、総当たり攻撃による解読には天文学的な時間が必要です。現在の技術レベルでは、実用的な時間内での解読は不可能とされており、多くの商用アプリケーションでAES-128が採用されています。

AES-192は、192ビット(24バイト)の鍵長を持ち、12ラウンドの処理を実行します。AES-128と比較してより高いセキュリティレベルを提供しますが、処理時間がわずかに増加します。金融機関や政府機関など、より高度なセキュリティが要求される環境で使用されることが多く、金融システム向けセキュリティソリューションでは標準的に採用されています。

AES-256は、256ビット(32バイト)の鍵長を持ち、14ラウンドの処理を実行します。最高レベルのセキュリティを提供し、量子コンピューターの脅威に対してもある程度の耐性を持つとされています。軍事機密や国家機密レベルの情報保護に使用され、軍事グレードの暗号化装置では必須の仕様となっています。

実際のシステム選択では、セキュリティ要件と性能要件のバランスを考慮する必要があります。暗号化性能測定ツールを使用してベンチマークを実施し、最適な鍵長を選択することが推奨されます。また、将来的な技術進歩を考慮して、長期間の運用が予想されるシステムではより長い鍵長を選択することが賢明です。

AESの実装モードと運用方式

AESアルゴリズム自体は128ビットのブロック暗号ですが、実際のデータ暗号化では、より大きなデータを処理するための運用モードが必要です。Electronic Codebook(ECB)、Cipher Block Chaining(CBC)、Counter(CTR)、Galois/Counter Mode(GCM)など、様々なモードが定義されています。

ECBモードは最もシンプルな実装ですが、同じ平文ブロックが同じ暗号文ブロックになるため、パターン攻撃に脆弱です。そのため、実用システムでの使用は推奨されません。CBCモードは初期化ベクトル(IV)を使用してブロック間の依存関係を作り出し、ECBモードの脆弱性を解決します。多くの暗号化ソフトウェアでデフォルトモードとして採用されています。

CTRモードはストリーム暗号のような特性を持ち、並列処理が可能なため高速な実装が可能です。特に、高速データ転送システムやリアルタイム通信システムで重宝されています。

GCMモードは認証付き暗号(AEAD:Authenticated Encryption with Associated Data)の一種で、暗号化と認証を同時に実現します。TLS 1.3やIPSecなどの現代的なプロトコルで標準採用されており、次世代ネットワークセキュリティ機器では必須の機能となっています。

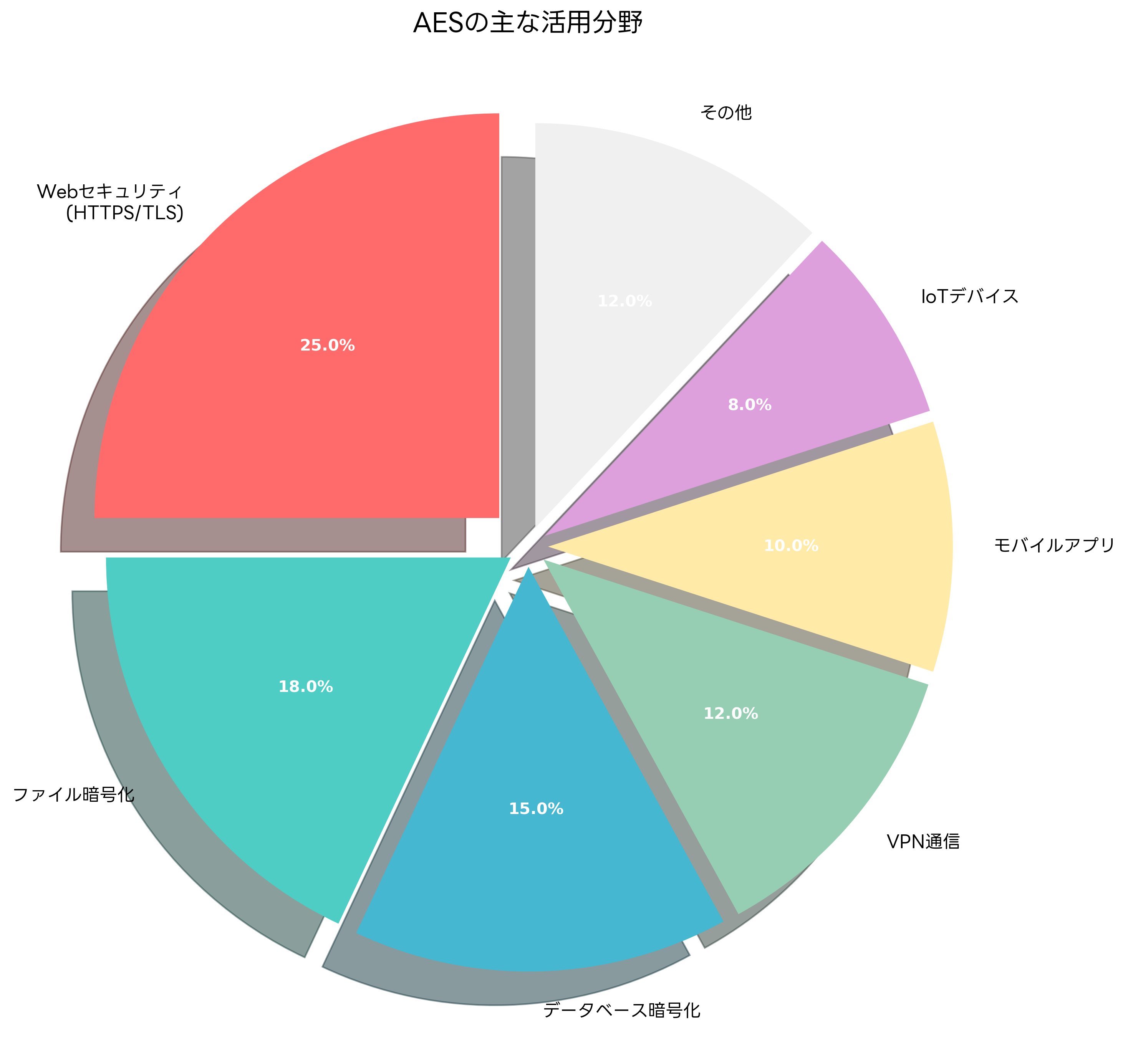

AESの活用分野と実装例

AESは、その優れた特性により、現代の情報システムのあらゆる場面で活用されています。Webセキュリティ、ファイル暗号化、データベース保護、VPN通信、モバイルアプリケーション、IoTデバイスなど、多岐にわたる分野での実装事例があります。

Webセキュリティの分野では、HTTPS/TLS通信でAESが中核的な役割を果たしています。Webブラウザとサーバー間の通信は、TLSハンドシェイクによって確立されたAES暗号化チャネルを通じて保護されます。SSL/TLS証明書と組み合わせることで、エンドツーエンドの暗号化通信が実現されます。

ファイル暗号化では、個人ファイルから企業の機密文書まで、様々なレベルでAESが使用されています。ファイル暗号化ソフトウェアでは、ユーザーが指定したパスワードからAES鍵を導出し、ファイル全体を暗号化します。特に、クラウドストレージサービスでは、アップロード前にクライアント側でAES暗号化を実行するゼロナレッジ暗号化が普及しています。

データベース暗号化では、Transparent Data Encryption(TDE)と呼ばれる技術により、データベースファイル自体をAESで暗号化します。データベース暗号化ソリューションを導入することで、データベース管理者からも内容を秘匿できる強力なセキュリティが実現されます。

VPN通信では、IPSecやOpenVPNなどのプロトコルでAESが標準的に使用されています。企業向けVPN機器では、AES-256の実装により、リモートワーカーと企業ネットワーク間の安全な通信が確保されます。

モバイルアプリケーションでは、アプリ内データの保護や通信の暗号化にAESが広く使用されています。モバイルセキュリティSDKを活用することで、開発者は簡単にAES暗号化機能をアプリに組み込むことができます。

IoTデバイスでは、限られた計算資源の中でAESを効率的に実装する必要があります。IoTセキュリティチップには、ハードウェアレベルでAESアクセラレーションが実装されており、低消費電力での暗号化処理を実現しています。

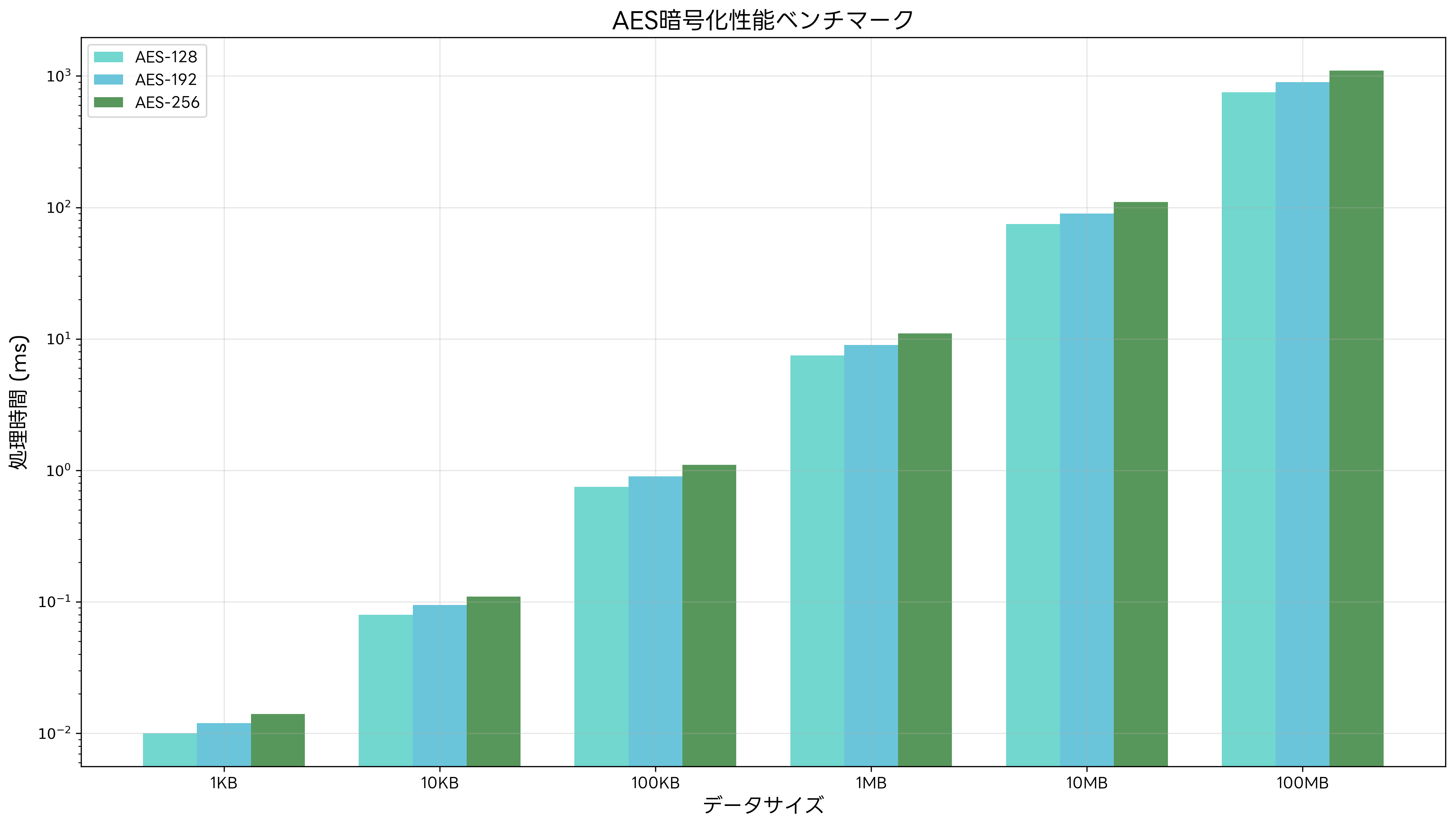

AES性能特性とベンチマーク

AESの実装性能は、使用するハードウェア、ソフトウェア実装、データサイズなどの要因によって大きく変化します。適切な性能評価を行うことで、システム要件に最適な実装方式を選択することができます。

現代的なx86_64プロセッサでは、AES-NIという専用命令セットにより、ハードウェアアクセラレーションされたAES実装が可能です。AES-NI対応プロセッサでは、ソフトウェア実装と比較して5倍から10倍の性能向上が期待できます。特に、大容量データの処理や継続的な暗号化処理が必要なサーバー環境では、この性能差は決定的な要因となります。

ARM系プロセッサでも、ARMv8アーキテクチャ以降でCryptography Extensionsが導入され、AESハードウェアアクセラレーションがサポートされています。ARM系セキュリティプロセッサを使用することで、モバイルデバイスや組み込みシステムでも高性能なAES実装が可能です。

GPUを活用したAES実装も注目されています。多数の並列処理ユニットを持つGPUでは、複数のAESブロックを同時に処理することで、従来のCPU実装を大幅に上回る性能を実現できます。GPU暗号化アクセラレーターは、ビッグデータの暗号化や暗号通貨のマイニングなど、大規模な暗号化処理で活用されています。

メモリ帯域幅もAES性能に大きな影響を与えます。高速なDDR4/DDR5メモリや高帯域幅メモリを使用することで、データの読み書きボトルネックを解消し、暗号化処理全体の性能向上が図れます。

キャッシュ効率も重要な要素です。AESのS-boxがL1キャッシュに収まるよう最適化された実装では、キャッシュミスによる性能低下を最小限に抑えることができます。高性能CPUキャッシュを持つプロセッサでは、この効果がより顕著に現れます。

量子コンピューターとAESの将来性

量子コンピューターの発展に伴い、従来の暗号方式のセキュリティが脅威にさらされる可能性が指摘されています。しかし、AESは量子コンピューターに対してもある程度の耐性を持つとされており、長期的な運用においても重要な役割を果たすと期待されています。

Shorのアルゴリズムは、RSAや楕円曲線暗号などの公開鍵暗号を効率的に解読できますが、AESのような対称鍵暗号に対しては、Groverのアルゴリズムしか有効な攻撃方法がありません。Groverのアルゴリズムでも、鍵長の半分のビット数の安全性は維持されるため、AES-256は128ビット相当、AES-128は64ビット相当のセキュリティを保持します。

このため、量子コンピューター時代に備えて、現在からAES-256の採用を検討する組織が増えています。量子耐性暗号ソリューションでは、AES-256を基盤として、追加的な量子耐性アルゴリズムを組み合わせるハイブリッド方式が提案されています。

NIST(米国国立標準技術研究所)では、Post-Quantum Cryptography Standardizationプロジェクトにより、量子耐性アルゴリズムの標準化を進めています。しかし、新しいアルゴリズムの安全性評価には長期間を要するため、AESは移行期間中の重要な暗号化手段として位置づけられています。

量子鍵配送(QKD:Quantum Key Distribution)との組み合わせも注目されています。量子鍵配送システムにより量子力学的に安全な鍵を生成し、それをAESの暗号鍵として使用することで、現在技術の範囲内で最高レベルのセキュリティが実現できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、AESに関する問題は情報セキュリティ分野の重要な出題範囲です。アルゴリズムの基本概念、鍵長による差異、運用モード、性能特性、他暗号方式との比較など、幅広い観点からの理解が求められます。

午前問題では、AESの基本仕様(ブロック長、鍵長、ラウンド数)、暗号化モード(ECB、CBC、CTR、GCMなど)、セキュリティ強度の比較、実装上の考慮事項などが出題されます。例えば、「AES-192の暗号化ラウンド数はいくつか」や「CBCモードで必要となるパラメータは何か」といった具体的な知識を問う問題が頻出します。

午後問題では、システム設計におけるAESの選択理由、性能要件に基づく鍵長の決定、セキュリティインシデントへの対応など、より実践的な場面での判断力が評価されます。企業のセキュリティ戦略立案や暗号化システムの要件定義などの文脈で、AESの特性を活用した解決策の提示が求められることがあります。

効果的な学習のためには、AES暗号化の専門書籍や暗号学の教科書を活用して理論的基礎を固めることが重要です。また、暗号化実習キットを使用して実際にAESの実装を体験することで、理論と実践の橋渡しができます。

過去問題の分析では、AES関連の出題パターンを理解し、頻出する知識ポイントを重点的に学習することが効率的です。応用情報技術者試験対策書に含まれるAES関連問題を繰り返し解くことで、出題傾向への対応力を身につけることができます。

実務経験がある場合は、自社システムでのAES実装例を分析し、設計判断の根拠を理解することも有効です。システムセキュリティ監査ツールを使用して、実際のAES実装を評価し、改善提案を考える練習も試験対策として効果的です。

AES実装時のセキュリティ考慮事項

AESアルゴリズム自体は暗号学的に安全ですが、実装時には様々なセキュリティ上の考慮事項があります。適切な実装を行わないと、アルゴリズム自体のセキュリティが無効化される可能性があります。

鍵管理は最も重要な考慮事項の一つです。AES鍵は適切な乱数生成器を使用して生成し、安全な方法で保存・配送する必要があります。ハードウェアセキュリティモジュール(HSM)を使用することで、鍵の生成・保存・処理を物理的に保護された環境で実行できます。

初期化ベクトル(IV)の扱いも重要です。CBCモードやGCMモードでは、暗号化ごとにユニークなIVを使用する必要があります。IVの再利用は深刻なセキュリティ脆弱性を引き起こすため、セキュア乱数生成器を使用してランダムなIVを生成することが必須です。

サイドチャネル攻撃への対策も必要です。AESの実装によっては、実行時間、電力消費、電磁放射などの物理的な情報漏洩により、秘密鍵が推測される可能性があります。サイドチャネル攻撃対策チップを使用することで、このような攻撃に対する耐性を高めることができます。

パディング処理も注意が必要です。ブロック暗号であるAESでは、最後のブロックが128ビットに満たない場合にパディングが必要ですが、不適切なパディング実装はパディングオラクル攻撃の脆弱性を引き起こします。標準的なPKCS#7パディングを正しく実装し、暗号化ライブラリの検証ツールで動作確認を行うことが推奨されます。

まとめ

AES(Advanced Encryption Standard)は、現代における最も重要で実用的な暗号化標準として、世界中で広く採用されています。その優れたセキュリティ性能、処理効率、実装の柔軟性により、WebセキュリティからIoTデバイスまで、あらゆる場面でデータ保護の中核的役割を果たしています。

応用情報技術者試験においても、AESは重要な出題分野であり、基本概念から実装上の考慮事項まで、幅広い知識が求められます。理論的な理解と実践的な応用能力を両方身につけることで、情報セキュリティ専門家としての基礎を築くことができます。

技術の進歩とともに、AESの実装方法や活用場面も進化し続けています。量子コンピューターの脅威や新しいハードウェアアーキテクチャへの対応など、将来的な課題も存在しますが、AESは引き続き情報セキュリティの基盤技術として重要な役割を果たし続けることでしょう。継続的な学習と実践により、変化する技術環境に対応できる知識とスキルを維持することが重要です。