現代のデジタル社会において、暗号技術は情報の保護と信頼性の確保に欠かせない基盤技術です。インターネット上での通信、電子商取引、デジタル決済、クラウドサービスまで、私たちの日常生活のあらゆる場面で暗号技術が活用されています。応用情報技術者試験においても、暗号技術は情報セキュリティ分野の中核を成す重要なトピックであり、深い理解が求められる分野です。

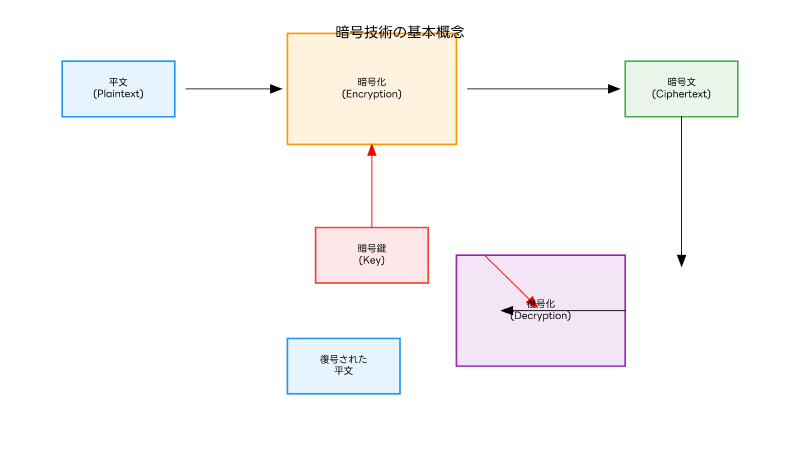

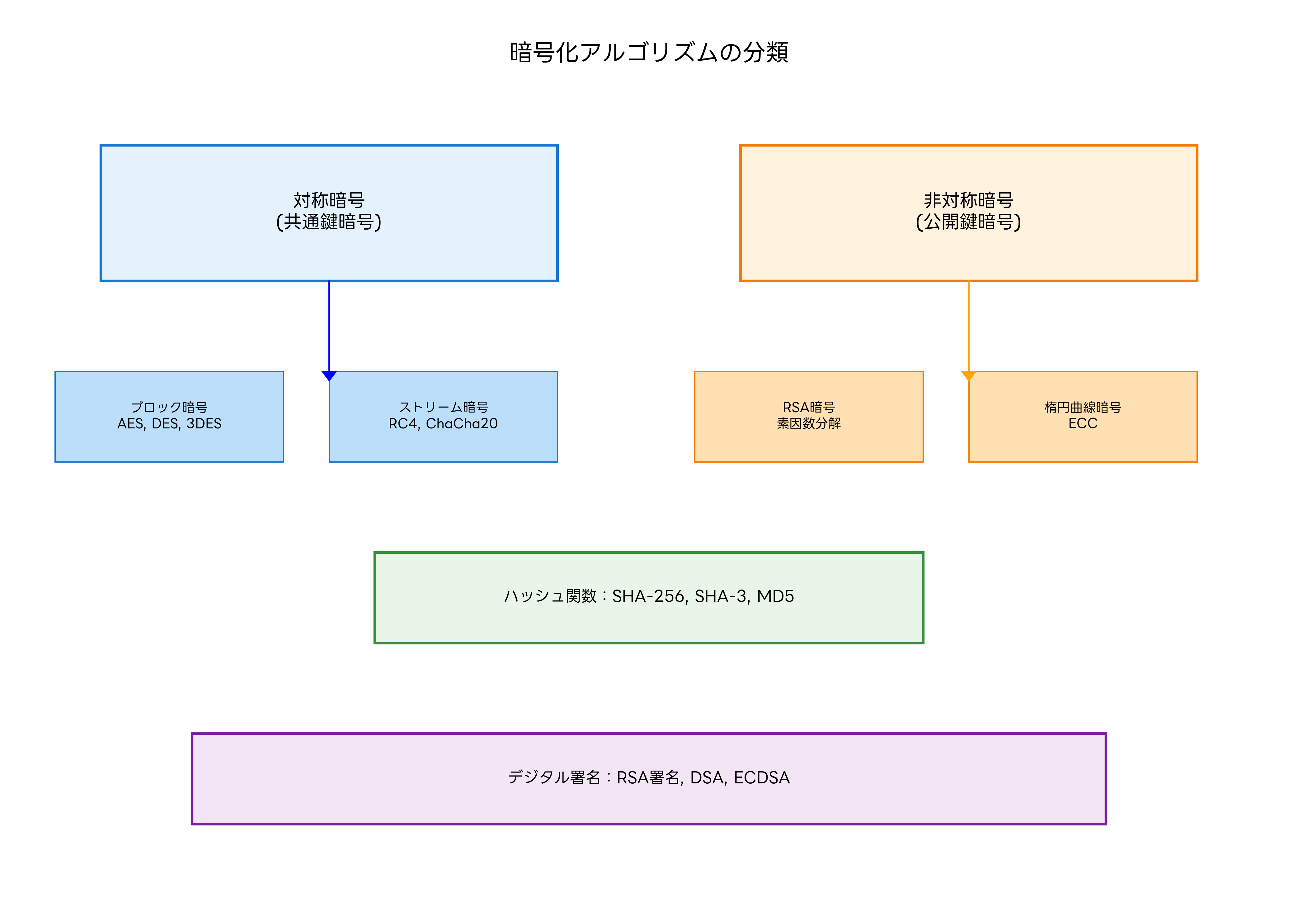

暗号技術とは、平文(暗号化されていない元の情報)を暗号鍵を使用して暗号文(第三者には理解できない形式)に変換し、必要に応じて元の平文に復号する技術の総称です。この技術により、機密情報の漏洩防止、データの完全性保証、送信者の認証、否認防止などの多様なセキュリティ要件を満たすことができます。

暗号技術の歴史と発展

暗号技術の歴史は古代から始まり、現代のデジタル暗号に至るまで長い発展の歴史があります。古代ローマ時代のカエサル暗号から始まり、第二次世界大戦で使用されたエニグマ暗号機、そして現代のAES暗号まで、時代とともに暗号技術は飛躍的に進歩してきました。

20世紀後半のコンピュータ技術の発達により、暗号技術は大きな転換点を迎えました。1970年代にはデータ暗号化標準(DES)が制定され、1976年にはディフィー・ヘルマン鍵交換が発表されて公開鍵暗号の概念が確立されました。これらの技術革新により、現代的な暗号システムの基礎が築かれました。

現在では、暗号技術の専門書や情報セキュリティの教科書を通して、これらの技術的発展の詳細を学ぶことができます。また、実践的な暗号実装を学ぶために、暗号プログラミングの参考書も活用されています。

対称暗号方式:高速処理を実現する共通鍵暗号

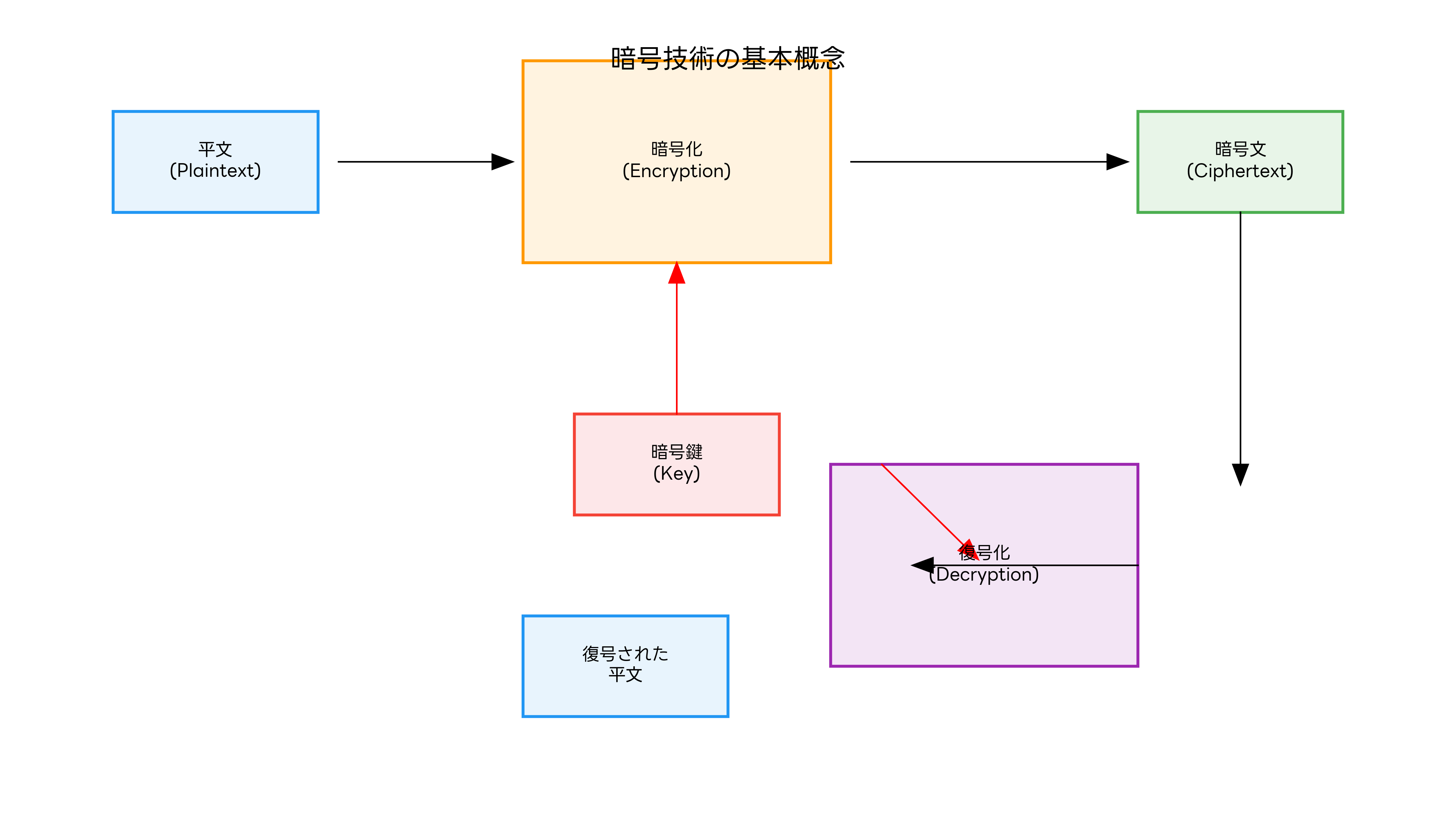

対称暗号方式は、暗号化と復号化に同じ鍵を使用する暗号方式です。この方式では、送信者と受信者が事前に同じ秘密鍵を共有し、その鍵を使用してデータの暗号化と復号化を行います。対称暗号の最大の特徴は処理速度の高さであり、大量のデータを効率的に暗号化できることから、実用的なシステムで広く採用されています。

対称暗号は、ブロック暗号とストリーム暗号の二つの主要なカテゴリに分類されます。ブロック暗号は固定長のデータブロック(通常64ビットまたは128ビット)を単位として暗号化を行う方式で、AES(Advanced Encryption Standard)、DES(Data Encryption Standard)、3DES(Triple DES)などが代表例です。

AESは現在最も広く使用されている対称暗号アルゴリズムで、128ビット、192ビット、256ビットの鍵長をサポートしています。特にAES-256は非常に高いセキュリティレベルを提供し、政府機関や金融機関などで機密情報の保護に使用されています。AES暗号化ソフトウェアを使用することで、個人や企業でも高度な暗号化を実装できます。

ストリーム暗号は、データを1ビットまたは1バイト単位で連続的に暗号化する方式です。RC4やChaCha20などがストリーム暗号の代表例で、リアルタイム通信や無線通信などの用途で使用されています。ストリーム暗号の利点は、データを受信しながら同時に復号化できることであり、音声通話や動画ストリーミングなどの用途に適しています。

対称暗号の課題は鍵管理の複雑さです。通信を行う全ての参加者が安全に鍵を共有する必要があり、参加者数が増加すると鍵の数が指数的に増加します。この問題を解決するため、鍵管理システムやHSM(Hardware Security Module)などの専門的なソリューションが開発されています。

非対称暗号方式:公開鍵暗号による革新的な暗号化

非対称暗号方式は、数学的に関連する二つの異なる鍵(公開鍵と秘密鍵)を使用する暗号方式です。この革新的なアプローチにより、事前の鍵共有なしに安全な通信を確立できるようになりました。公開鍵は誰でもアクセス可能な場所に公開され、秘密鍵は所有者のみが知る秘密の情報として厳重に管理されます。

非対称暗号の最も重要な特徴は、公開鍵で暗号化されたデータは対応する秘密鍵でのみ復号でき、秘密鍵で暗号化されたデータは対応する公開鍵でのみ復号できることです。この特性により、暗号化だけでなく、デジタル署名による認証と否認防止も実現できます。

RSA暗号は最も有名な非対称暗号アルゴリズムで、大きな整数の素因数分解の困難性に基づいています。RSA暗号は1024ビット、2048ビット、4096ビットなどの鍵長で実装され、鍵長が長いほど高いセキュリティを提供します。現在では2048ビット以上の鍵長が推奨されており、重要なシステムでは4096ビットの使用も検討されています。

楕円曲線暗号(ECC:Elliptic Curve Cryptography)は、楕円曲線上の離散対数問題の困難性に基づく暗号方式です。ECCの特徴は、RSAと同等のセキュリティレベルをより短い鍵長で実現できることであり、モバイルデバイスやIoTデバイスなどの計算資源が限られた環境で有用です。例えば、256ビットのECC鍵は3072ビットのRSA鍵と同等のセキュリティレベルを提供します。

非対称暗号の実装には、PKI(公開鍵基盤)構築ツールやデジタル証明書管理システムが使用されます。これらのツールにより、証明書の発行、管理、失効などの複雑な処理を自動化し、大規模な組織でも効率的にPKIシステムを運用できます。

暗号化アルゴリズムの分類と特徴

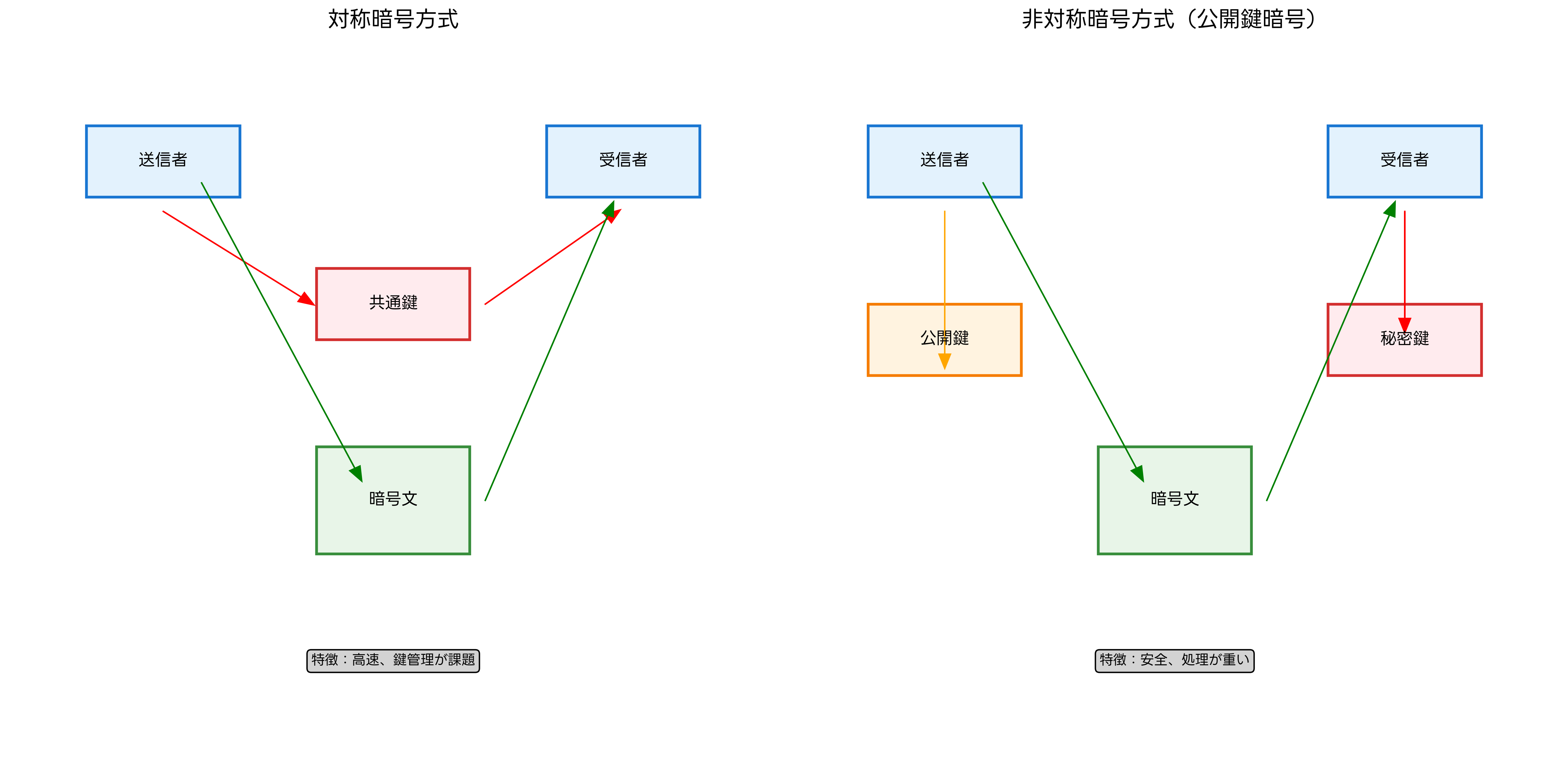

暗号化アルゴリズムは、その動作原理と用途に応じて様々な方法で分類されます。最も基本的な分類は、対称暗号と非対称暗号の区別ですが、それ以外にも暗号学的ハッシュ関数、デジタル署名、鍵交換プロトコルなど、多様な暗号技術が存在します。

ブロック暗号は固定長のデータブロックを処理単位とする対称暗号で、AES、DES、Blowfish、Twofish などが代表例です。ブロック暗号では、平文をブロック単位に分割し、各ブロックに対して暗号化処理を適用します。ブロック暗号の動作モードには、ECB(Electronic Codebook)、CBC(Cipher Block Chaining)、CFB(Cipher Feedback)、OFB(Output Feedback)、CTR(Counter)などがあり、用途に応じて適切なモードを選択する必要があります。

ストリーム暗号は、平文と疑似乱数列(キーストリーム)をビット単位またはバイト単位で排他的論理和(XOR)演算することで暗号化を行います。RC4、A5/1、ChaCha20などがストリーム暗号の例で、リアルタイム処理が重要な用途で使用されます。ストリーム暗号の利点は、データの長さに関係なく効率的に処理できることと、エラーの伝播が局所的であることです。

暗号学的ハッシュ関数は、任意の長さの入力データから固定長のハッシュ値を生成する一方向関数です。SHA-256、SHA-3、BLAKE2などが現代の標準的なハッシュ関数で、デジタル署名、パスワード保存、データ完全性の検証などに使用されます。優秀なハッシュ関数は、同一の出力を生成する異なる入力を見つけることが計算量的に困難である性質(衝突耐性)を持ちます。

暗号解析ツールを使用することで、これらの異なる暗号アルゴリズムの強度や性能を比較評価できます。また、暗号実装ライブラリを活用することで、開発者は安全で効率的な暗号化機能をアプリケーションに組み込むことができます。

暗号強度と安全性評価

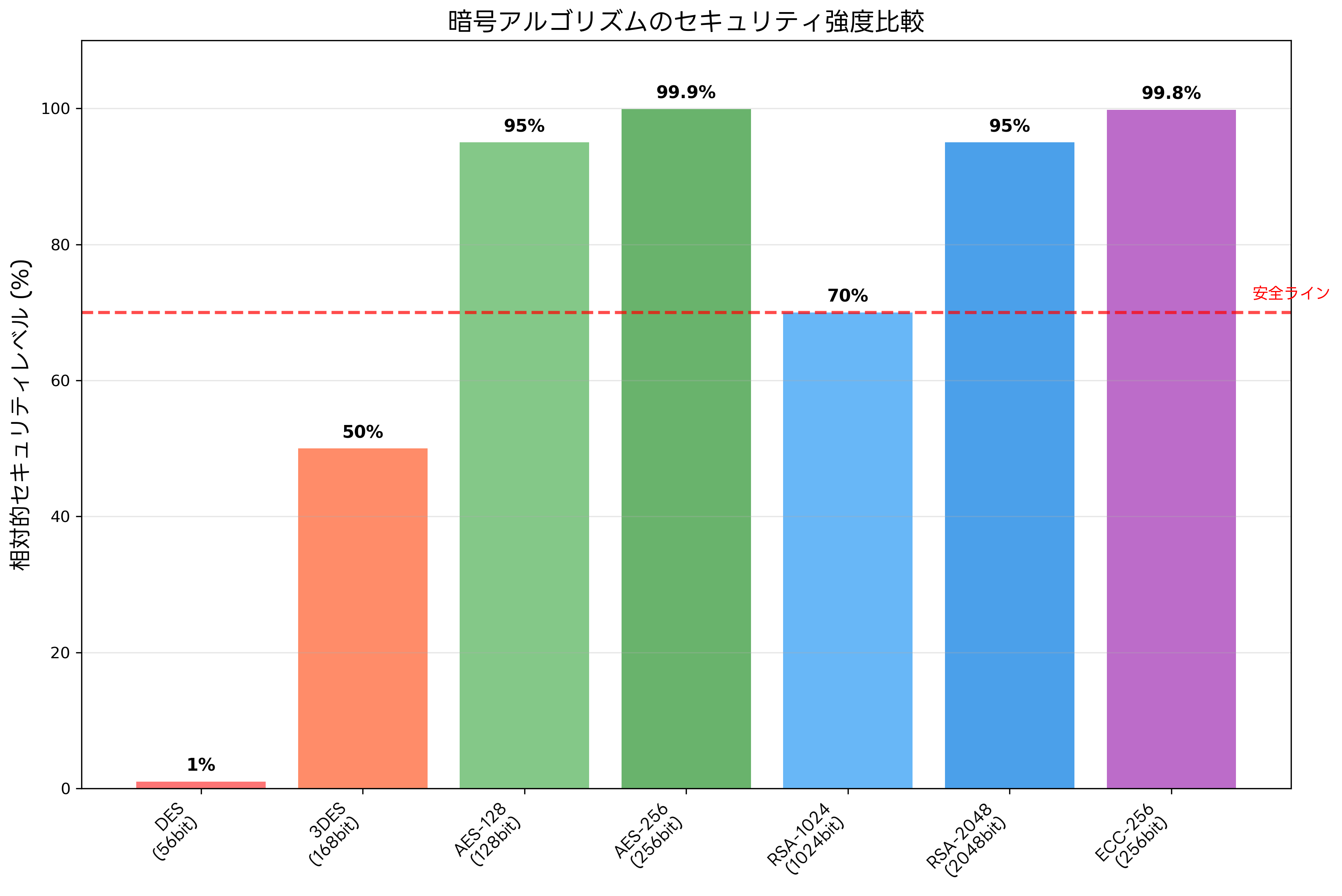

暗号アルゴリズムの強度は、そのアルゴリズムを破るために必要な計算量によって評価されます。理論的には、総当たり攻撃(ブルートフォース攻撃)による鍵空間の全探索が最も確実な攻撃手法ですが、実用的な暗号システムでは、この攻撃に要する時間が現実的でない長さになるよう設計されています。

暗号強度の評価には、鍵長、アルゴリズムの設計、既知の攻撃手法に対する耐性などが考慮されます。例えば、128ビットの鍵を持つAES暗号を総当たり攻撃で破るには、理論的に2^128回の試行が必要で、現在の計算技術では実質的に不可能な時間を要します。しかし、量子コンピュータの発展により、将来的にはこの前提が変わる可能性があります。

DES暗号は56ビットの鍵長を持ちますが、現在の計算能力では比較的短時間で破ることが可能になっており、新しいシステムでの使用は推奨されません。一方、3DESは実質的に168ビットの鍵長を持ち、DESよりも高いセキュリティを提供しますが、処理速度の問題からAESへの移行が進んでいます。

RSA暗号の場合、鍵長とセキュリティレベルの関係はより複雑です。1024ビットのRSA鍵は現在では安全性が不十分とされ、2048ビット以上の使用が推奨されています。将来的には、量子コンピュータによるShorのアルゴリズムの実用化により、現在のRSA暗号は破られる可能性があるため、耐量子暗号の研究が活発に行われています。

暗号強度の評価には、暗号解析ソフトウェアやセキュリティ評価ツールが使用されます。これらのツールにより、実装された暗号システムの脆弱性を発見し、適切な対策を講じることができます。

PKI(公開鍵基盤)の構築と運用

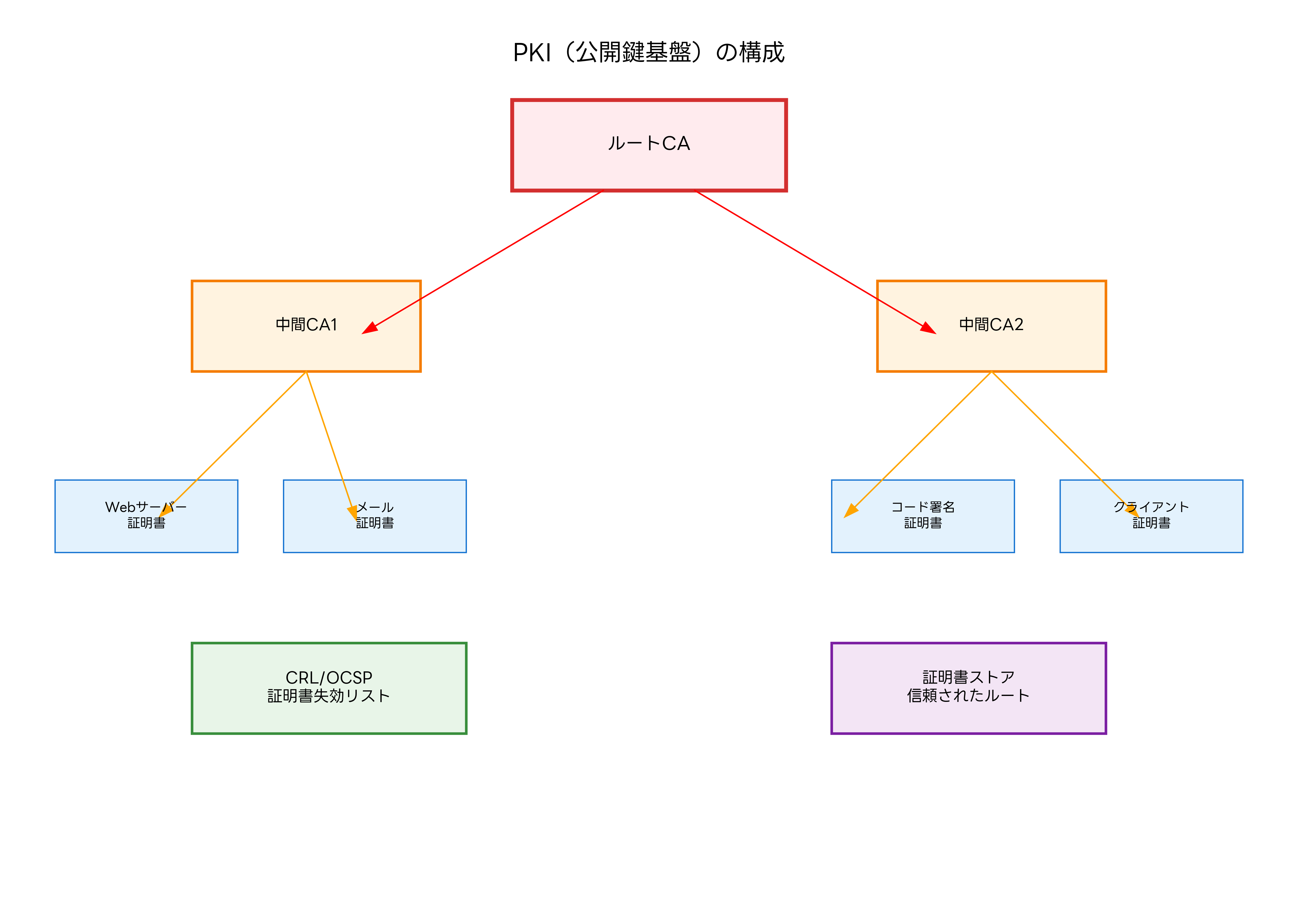

PKI(Public Key Infrastructure)は、公開鍵暗号を実用的に利用するための基盤システムです。PKIは、デジタル証明書の発行、管理、検証、失効などの機能を提供し、大規模なネットワーク環境での安全な通信を実現します。PKIの中核となるのは認証局(CA:Certificate Authority)で、信頼できる第三者として公開鍵の真正性を保証する役割を果たします。

PKIの階層構造は、ルートCA、中間CA、エンドエンティティ証明書の三層で構成されることが一般的です。ルートCAは最上位の認証局で、自己署名証明書を持ち、信頼の起点となります。中間CAはルートCAによって認証された認証局で、実際の証明書発行業務を担当します。この階層構造により、ルートCAの秘密鍵を安全に保管しながら、日常的な証明書発行業務を効率的に行うことができます。

デジタル証明書には、証明書所有者の公開鍵、識別情報、有効期限、CAのデジタル署名などが含まれます。証明書の形式はX.509標準に準拠しており、異なるシステム間での相互運用性が確保されています。証明書の種類には、Webサーバー証明書、メール証明書、コード署名証明書、クライアント証明書などがあり、それぞれ特定の用途に最適化されています。

証明書の失効管理は、PKIシステムの重要な機能の一つです。証明書が漏洩や不正使用などの理由で信頼できなくなった場合、CRL(Certificate Revocation List)やOCSP(Online Certificate Status Protocol)を使用して失効情報を配布します。これにより、システムは失効した証明書を無効として扱い、セキュリティを維持できます。

企業でのPKI構築には、PKI構築ソリューションや認証局ソフトウェアが使用されます。また、PKIの運用には、証明書管理システムや鍵管理HSMなどの専門的なツールが必要です。

デジタル署名による認証と否認防止

デジタル署名は、公開鍵暗号技術を応用して、データの真正性と完全性を保証し、送信者の否認を防止する技術です。デジタル署名の仕組みでは、送信者が自分の秘密鍵を使用してメッセージのハッシュ値を暗号化し、その結果をデジタル署名として添付します。受信者は送信者の公開鍵を使用して署名を復号し、メッセージのハッシュ値と比較することで、メッセージの真正性を検証できます。

デジタル署名の最も重要な特徴は、秘密鍵を知らない第三者には同じ署名を生成できないことです。これにより、メッセージの送信者を確実に特定でき、送信者が後でメッセージの送信を否認することを防げます。この特性は、電子契約、電子商取引、電子政府システムなどで重要な役割を果たしています。

RSA署名、DSA(Digital Signature Algorithm)、ECDSA(Elliptic Curve Digital Signature Algorithm)が代表的なデジタル署名アルゴリズムです。RSA署名はRSA暗号と同じ数学的基盤を使用し、実装が比較的簡単であることから広く普及しています。ECDSAは楕円曲線暗号を基盤とし、短い鍵長で高いセキュリティを実現できるため、モバイルデバイスや組み込みシステムでの利用が増加しています。

デジタル署名の検証プロセスでは、証明書チェーンの検証も重要な要素です。署名者の証明書が信頼できるCAによって発行されているか、証明書の有効期限が切れていないか、証明書が失効リストに含まれていないかなどを確認する必要があります。この検証プロセスにより、デジタル署名の信頼性が確保されます。

実際のシステムでデジタル署名を実装する際には、デジタル署名ライブラリや電子署名ソフトウェアが使用されます。また、法的効力を持つ電子署名を実装するために、電子署名法対応システムも重要なツールとなります。

暗号技術の実用的応用分野

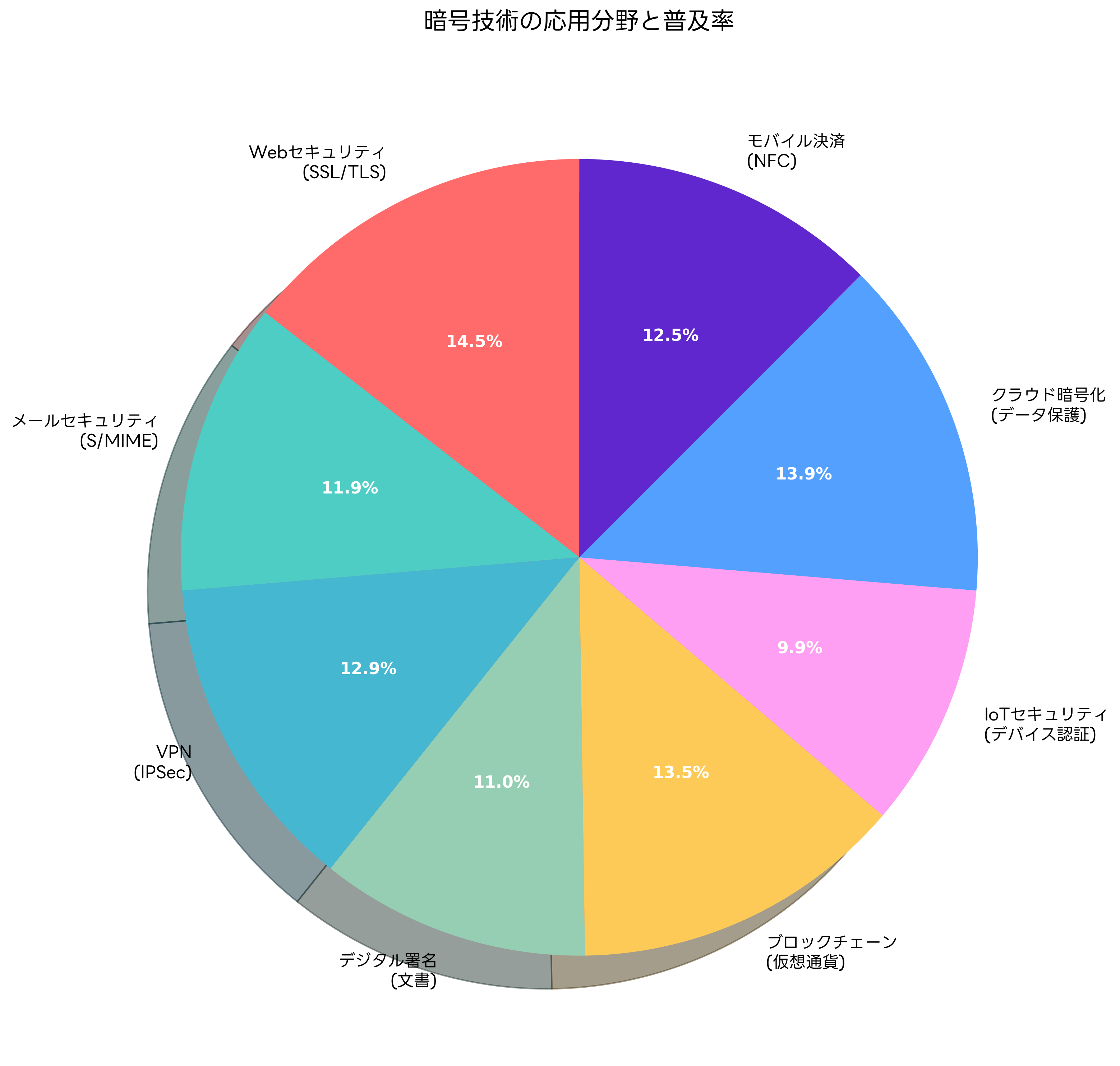

暗号技術は、現代社会の様々な分野で実用的に活用されており、私たちの日常生活を見えないところで支えています。Webブラウザでのオンラインショッピング、メールの送受信、モバイル決済、クラウドストレージ、VPN接続など、あらゆる場面で暗号技術による保護が行われています。

Webセキュリティの分野では、SSL/TLS暗号化通信が標準的に使用されています。HTTPSプロトコルは、HTTP通信をSSL/TLSで暗号化することで、Webサーバーとクライアント間の通信を盗聴や改ざんから保護します。現在広く使用されているTLS 1.3では、AES暗号やChaCha20暗号による対称暗号化、RSAやECDHによる鍵交換、SHA-256によるメッセージ認証などが組み合わされています。

電子メールセキュリティでは、S/MIME(Secure/Multipurpose Internet Mail Extensions)やPGP(Pretty Good Privacy)による暗号化と電子署名が使用されます。これらの技術により、メールの内容を暗号化して機密性を保護し、デジタル署名によってメールの真正性と完全性を保証できます。企業環境では、メール暗号化ソリューションの導入により、機密情報の漏洩を防止しています。

VPN(Virtual Private Network)技術では、IPSec、SSL VPN、WireGuardなどの暗号化プロトコルが使用されています。これらの技術により、公衆ネットワーク上でも安全な通信トンネルを構築し、企業の内部ネットワークへのリモートアクセスを実現できます。企業向けVPNソリューションの普及により、テレワーク環境でも安全な業務遂行が可能になっています。

ブロックチェーン技術では、暗号学的ハッシュ関数とデジタル署名が中核的な役割を果たしています。ビットコインをはじめとする仮想通貨では、SHA-256ハッシュ関数による採掘(マイニング)、ECDSAによるトランザクション署名、Merkle Treeによるデータ構造などが使用されています。ブロックチェーン開発ツールを使用することで、これらの暗号技術を活用したアプリケーションを開発できます。

IoT(Internet of Things)セキュリティでは、計算資源が限られたデバイスでも実装可能な軽量暗号が重要です。AES-128、楕円曲線暗号、軽量ハッシュ関数などが使用され、デバイス認証、データ暗号化、ファームウェア署名などに活用されています。IoTセキュリティソリューションにより、大規模なIoTネットワークでも包括的な暗号化保護を実現できます。

量子コンピュータと次世代暗号技術

量子コンピュータの発展は、現在の暗号技術に根本的な変革をもたらす可能性があります。量子コンピュータは、従来のコンピュータでは膨大な時間を要する特定の数学的問題を効率的に解くことができ、RSA暗号や楕円曲線暗号の基盤となる素因数分解問題や離散対数問題を多項式時間で解けるとされています。

Shorのアルゴリズムは、量子コンピュータ上で素因数分解を効率的に行う量子アルゴリズムで、十分に大きな量子コンピュータが実現されれば、現在のRSA暗号は実用的な時間内で破られる可能性があります。同様に、Shorのアルゴリズムは楕円曲線上の離散対数問題も効率的に解けるため、楕円曲線暗号も同様の脅威に直面します。

この量子脅威に対応するため、耐量子暗号(Post-Quantum Cryptography)の研究開発が活発に行われています。耐量子暗号は、量子コンピュータを使用しても効率的に解くことができない数学的問題に基づく暗号方式です。格子暗号、符号暗号、多変数暗号、ハッシュベース署名などが有力な候補として研究されています。

アメリカ国立標準技術研究所(NIST)では、耐量子暗号の標準化プロセスを進めており、2024年には最初の標準が発表される予定です。CRYSTALS-KYBER(鍵交換)、CRYSTALS-DILITHIUM(デジタル署名)、FALCON(デジタル署名)、SPHINCS+(デジタル署名)などが標準化候補として選定されています。

企業や組織では、量子脅威への対策として、暗号アジリティ(Crypto Agility)の確保が重要になります。これは、暗号アルゴリズムを容易に変更できるシステム設計のことで、将来的な暗号技術の変更に迅速に対応できるようにします。量子セーフ暗号ソリューションや耐量子暗号実装ライブラリの活用により、量子時代に備えた暗号システムの構築が可能になります。

暗号技術の実装における課題と対策

暗号技術を実際のシステムに実装する際には、理論的な安全性だけでなく、実装上の様々な課題を考慮する必要があります。暗号アルゴリズム自体は安全であっても、実装の不備や運用の問題により、システム全体の安全性が損なわれる可能性があります。

サイドチャネル攻撃は、暗号処理中に発生する電力消費、電磁波放射、処理時間などの物理的な情報を解析して暗号鍵を推定する攻撃手法です。特に、スマートカードやIoTデバイスなどの組み込みシステムでは、この種の攻撃に対する対策が重要です。対策としては、処理時間の一定化、ダミー演算の挿入、電力消費のランダム化などが用いられます。

鍵管理は暗号システムの最も重要な要素の一つです。強力な暗号アルゴリズムを使用していても、鍵の生成、配布、保管、更新、廃棄のいずれかに問題があれば、システム全体の安全性が損なわれます。適切な鍵管理には、ハードウェアセキュリティモジュール(HSM)、鍵管理システム(KMS)、鍵エスクローシステムなどの専門的なソリューションが使用されます。

乱数生成も暗号システムの重要な要素です。暗号鍵、初期化ベクトル、ソルト、ナンスなどの生成には、予測困難な高品質の乱数が必要です。疑似乱数生成器(PRNG)の実装に問題があると、生成される値が予測可能になり、暗号システム全体の安全性が損なわれます。ハードウェア乱数生成器や暗号学的乱数生成ライブラリの使用により、高品質な乱数を確保できます。

暗号ライブラリの選択と使用も重要な判断要素です。自作の暗号実装は脆弱性を含む可能性が高いため、十分に検証された標準的な暗号ライブラリの使用が推奨されます。OpenSSL、Libsodium、Bouncy Castle、Microsoft CryptoAPIなどが代表的な暗号ライブラリで、これらは多くのセキュリティ専門家によって検証されています。

応用情報技術者試験での暗号技術

応用情報技術者試験において、暗号技術は情報セキュリティ分野の中核的なトピックとして頻繁に出題されます。試験では、暗号アルゴリズムの種類と特徴、鍵長とセキュリティレベルの関係、PKIの構成要素、デジタル署名の仕組み、ハッシュ関数の性質などについて問われます。

午前問題では、対称暗号と非対称暗号の違い、各種暗号アルゴリズムの特徴、暗号強度の比較、PKIの構成要素、デジタル証明書の役割などが選択問題として出題されます。例えば、「AES-256の鍵長は何ビットか」「RSA暗号で使用される数学的問題は何か」「デジタル署名の検証に使用される鍵はどれか」といった基本的な知識が問われます。

午後問題では、より実践的なシナリオでの暗号技術の応用が出題されます。企業のセキュリティ戦略立案、暗号化システムの設計、PKI導入計画の策定、暗号化通信プロトコルの選択などの文脈で、暗号技術の知識を総合的に活用する能力が評価されます。

試験対策としては、応用情報技術者試験対策書による基礎知識の習得、情報セキュリティ試験問題集による演習、暗号技術解説書による深い理解の促進が有効です。

実務経験がある場合は、自社のシステムで使用されている暗号技術を分析し、その選択理由やセキュリティレベルを評価する練習も効果的です。暗号強度評価ツールを使用して実際のシステムを分析することで、理論と実践の橋渡しができます。

まとめ

暗号技術は、デジタル社会の基盤を支える重要な技術分野です。対称暗号による高速なデータ暗号化、非対称暗号による安全な鍵交換と認証、ハッシュ関数によるデータ完全性の保証、デジタル署名による否認防止など、多様な技術が組み合わされて包括的なセキュリティソリューションを提供しています。

応用情報技術者試験においても、暗号技術は重要な出題分野であり、理論的な理解と実践的な応用能力の両方が求められます。基礎的な暗号アルゴリズムの知識から、PKIの構築運用、量子コンピュータ時代への対応まで、幅広い知識が必要です。

技術の進歩とともに、暗号技術も継続的に発展しています。量子コンピュータの脅威に対応する耐量子暗号、IoTデバイス向けの軽量暗号、プライバシー保護技術、同期暗号などの新しい分野が活発に研究されています。これらの新技術を理解し、適切に活用することで、変化する脅威環境に対応できる強固なセキュリティシステムを構築できます。

暗号技術の学習と実践においては、理論的な知識だけでなく、実際のシステムでの実装経験も重要です。継続的な学習により、デジタル社会の安全性向上に貢献できる暗号技術の専門性を身につけることができます。