現代社会において、情報の保護は企業や個人の生存に直結する重要な課題となっています。その中でも暗号技術は、機密情報を守る最後の砦として機能し、暗号強度はその防御力を測る重要な指標です。応用情報技術者試験においても、暗号強度の理解は情報セキュリティ分野の中核的な知識として位置づけられており、現実のビジネス環境での実践的な応用が求められています。

暗号強度とは、暗号化されたデータを不正に解読することの困難さを表す指標です。この強度は主に鍵長、アルゴリズムの設計、実装の品質、そして攻撃者の能力や利用可能なリソースによって決定されます。強固な暗号強度を持つシステムは、現実的な時間とコストの範囲内では解読が不可能とされ、機密情報の保護において信頼性の高い防御を提供します。

暗号強度を決定する主要要因

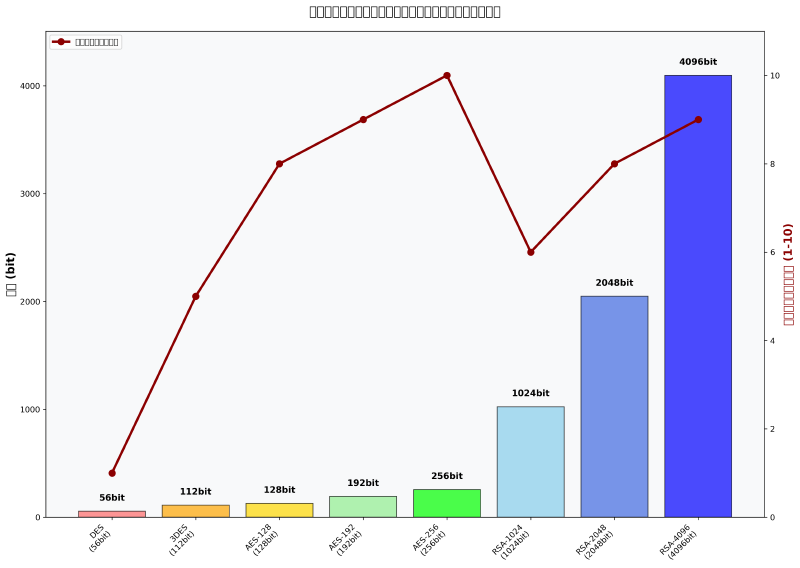

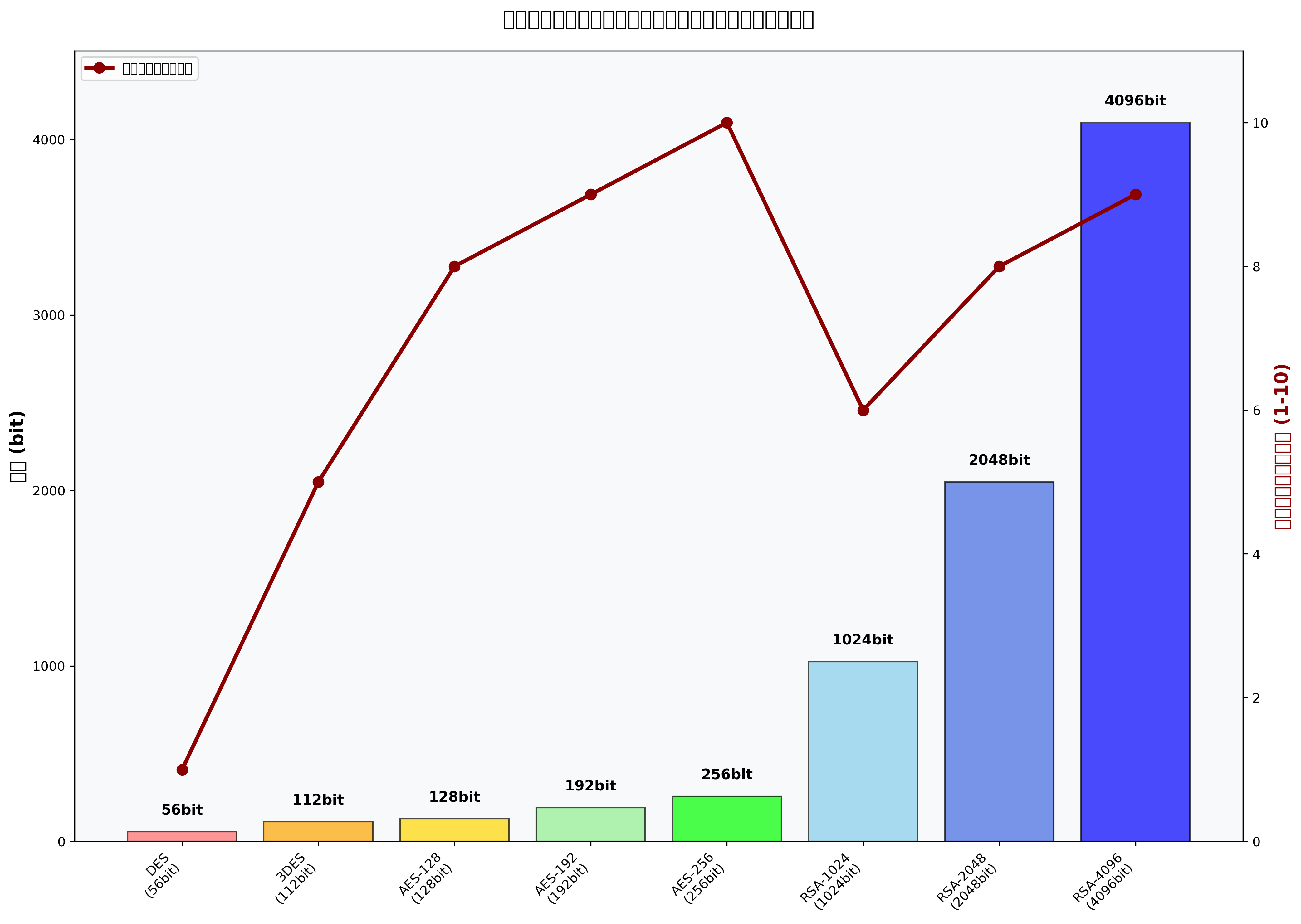

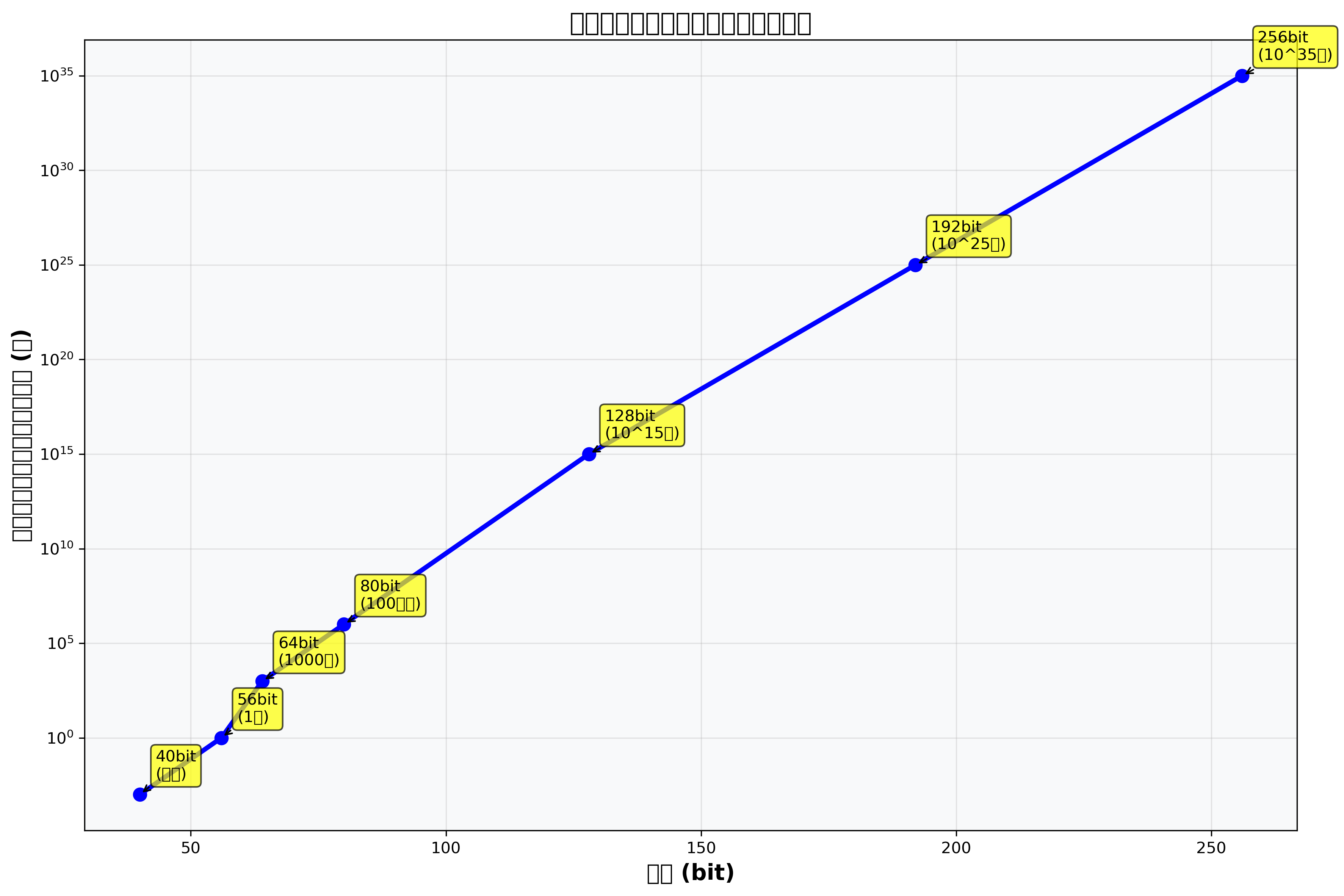

暗号強度を理解するためには、その根幹を成す要因を詳細に把握する必要があります。最も重要な要因の一つが鍵長です。鍵長が長いほど、総当たり攻撃に対する耐性が指数関数的に向上します。例えば、56ビットの鍵を持つDESでは2の56乗通りの鍵の組み合わせが存在しますが、256ビットのAESでは2の256乗通りという天文学的な数の組み合わせが存在します。

アルゴリズムの設計も暗号強度に大きく影響します。数学的に証明された安全性を持つアルゴリズムは、既知の攻撃手法に対して高い耐性を示します。AES(Advanced Encryption Standard)は、世界中の暗号学者による厳格な評価を経て標準化されており、設計レベルでの脆弱性が発見されていない堅牢なアルゴリズムです。現代の企業では、最新の暗号化ソフトウェアを導入することで、これらの標準的なアルゴリズムを利用できます。

実装の品質は、理論的な強度を実際のセキュリティレベルに変換する重要な要素です。優れたアルゴリズムであっても、実装に欠陥があると暗号強度が大幅に低下します。サイドチャネル攻撃、タイミング攻撃、電力解析攻撃などは、実装の脆弱性を突く攻撃手法として知られています。そのため、セキュリティ専門家はハードウェアセキュリティモジュール(HSM)を使用して、物理的な攻撃に対する耐性を確保します。

主要暗号アルゴリズムの強度分析

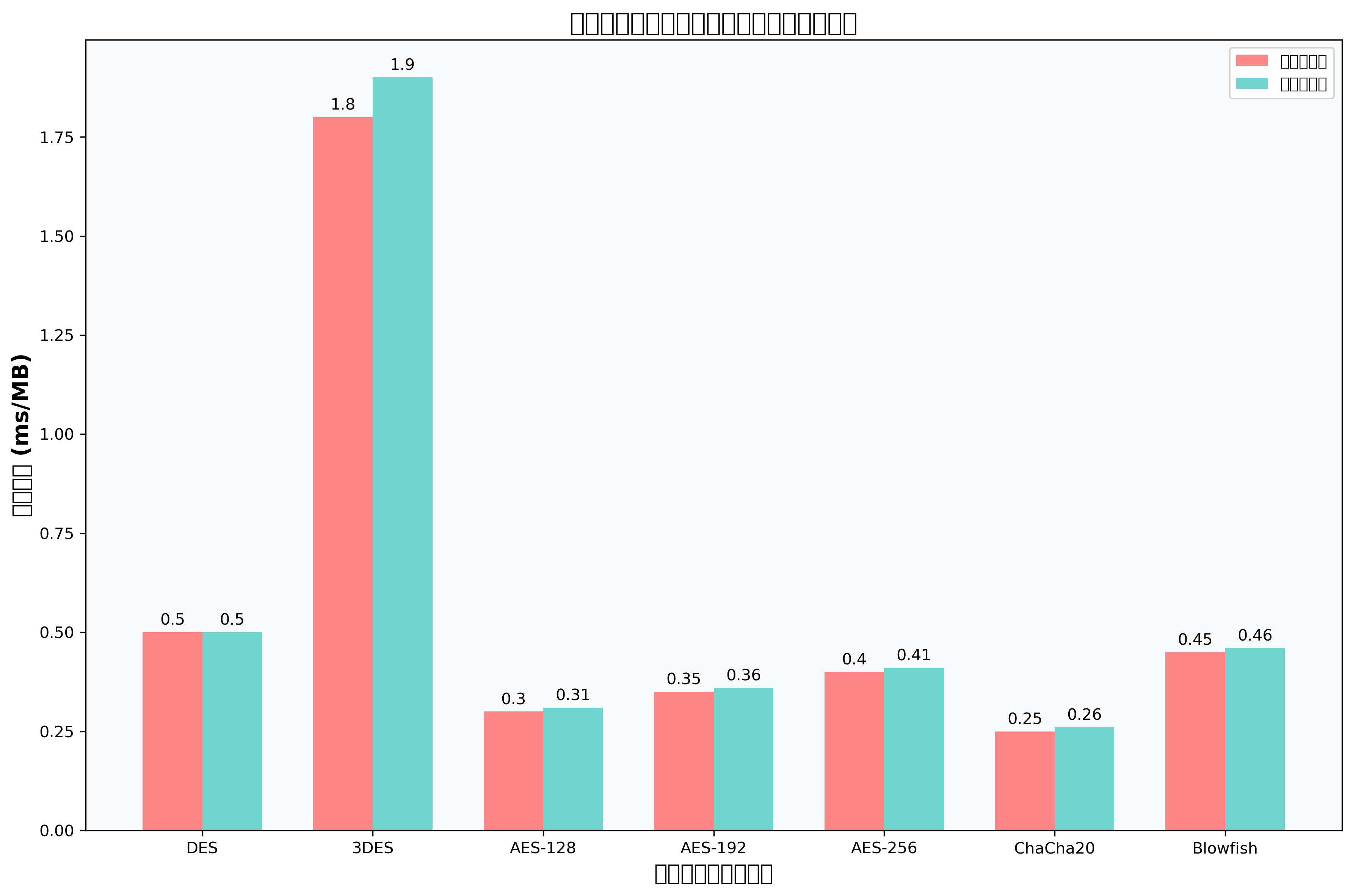

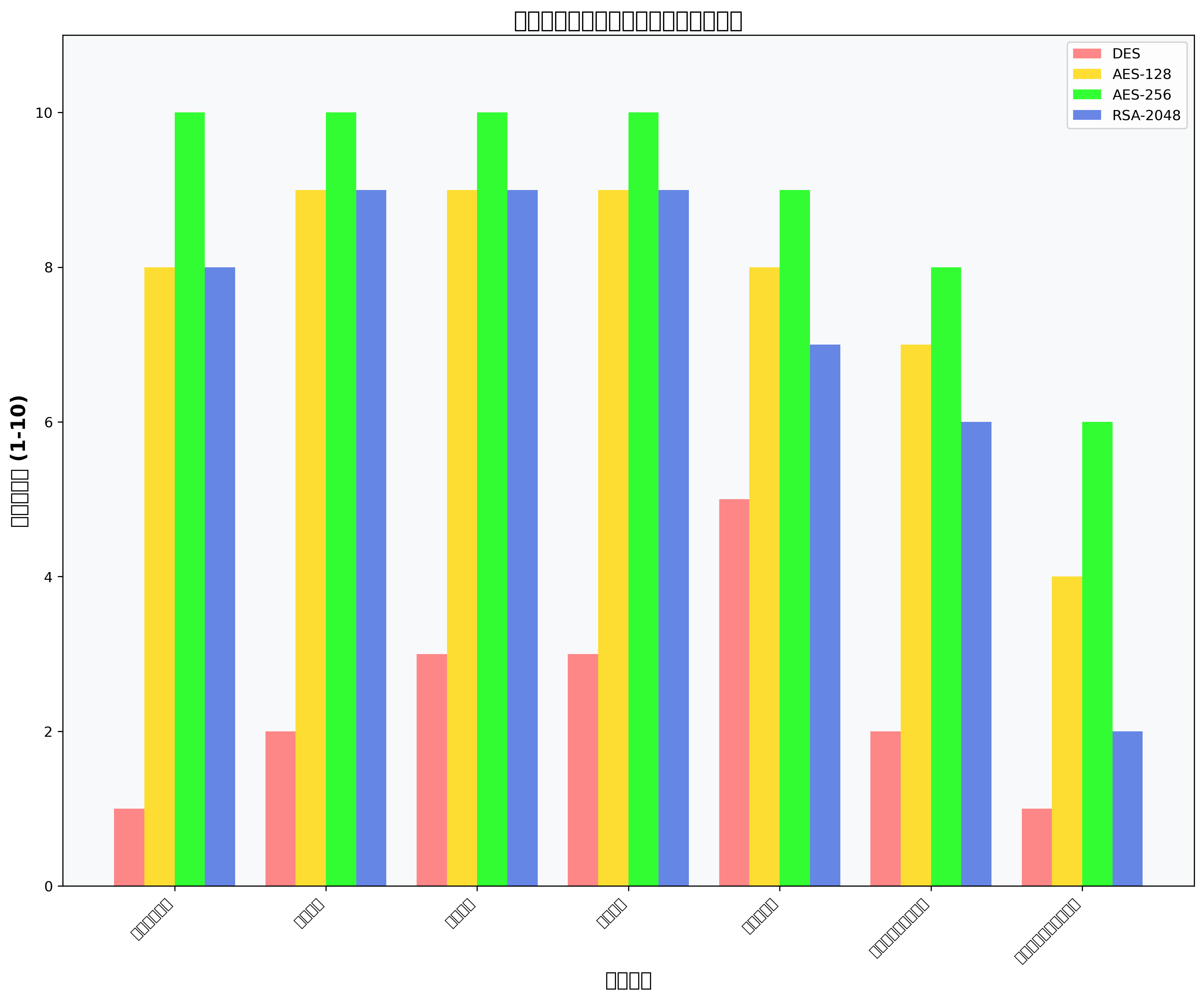

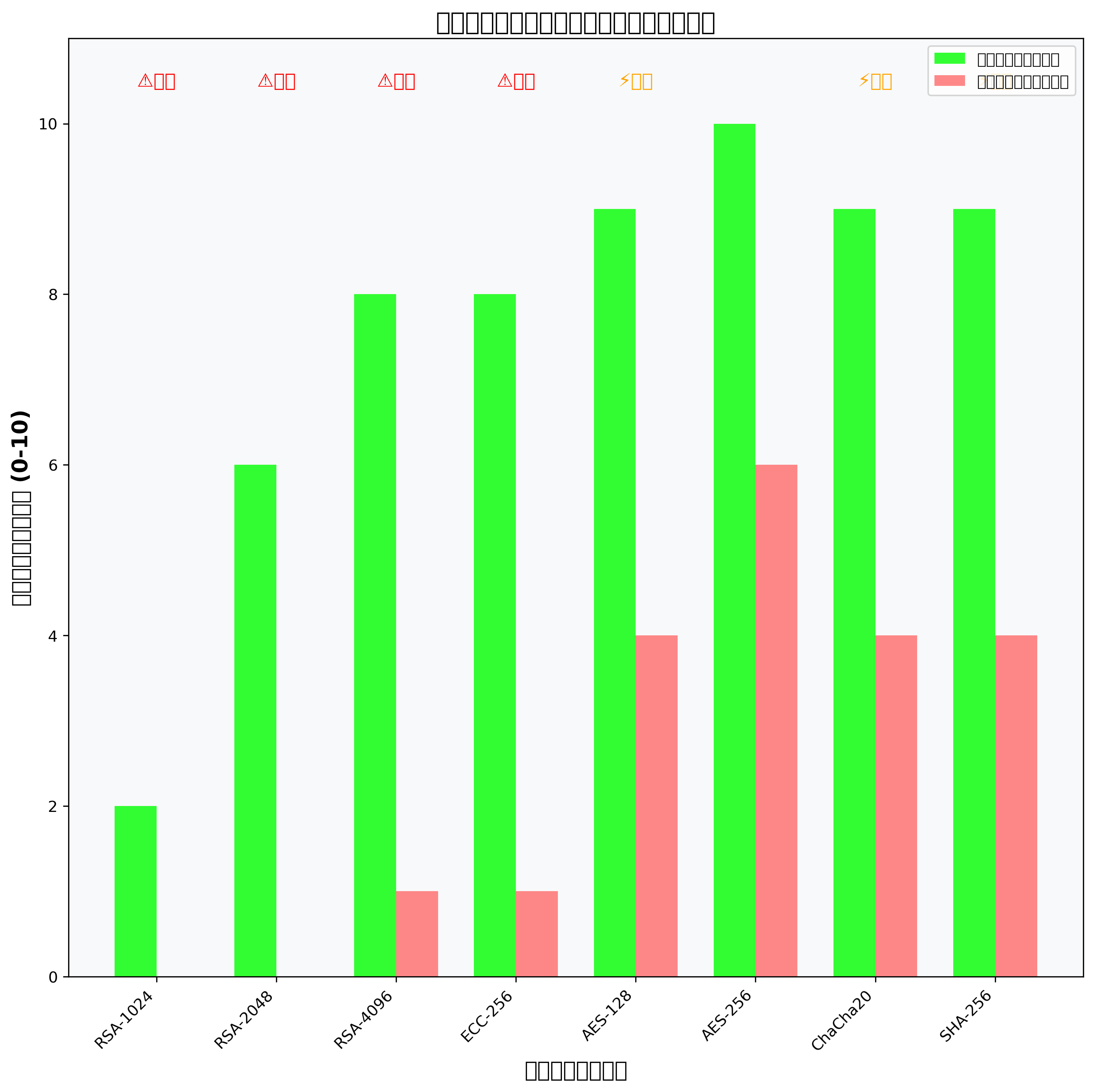

現在広く使用されている暗号アルゴリズムの強度を理解することは、適切なセキュリティ戦略を立案する上で不可欠です。DES(Data Encryption Standard)は56ビットの鍵長を持ち、1970年代に開発された対称鍵暗号です。しかし、現在では計算能力の向上により、現実的な時間内での解読が可能となっており、セキュリティ上の観点から使用は推奨されていません。

3DES(Triple DES)は、DESを3回適用することで実効的な鍵長を112ビットに拡張したアルゴリズムです。DESよりも高い安全性を提供しますが、処理速度が遅く、現代の要求水準を満たすには不十分とされています。多くの組織では、暗号化アクセラレータカードを使用して、処理速度の向上を図っています。

AES(Advanced Encryption Standard)は、現在最も広く使用されている対称鍵暗号アルゴリズムです。128ビット、192ビット、256ビットの鍵長をサポートし、それぞれが異なるレベルのセキュリティを提供します。AES-128は一般的なビジネス用途に十分な強度を持ち、AES-256は最高機密レベルの情報保護に適用されます。企業での実装においては、AES対応の暗号化ハードウェアを活用することで、高速かつ安全な暗号化処理が実現できます。

RSA(Rivest-Shamir-Adleman)は、公開鍵暗号の代表的なアルゴリズムです。1024ビット、2048ビット、4096ビットの鍵長が一般的に使用されており、鍵長が長いほど高い安全性を提供します。しかし、RSAは素因数分解問題の困難性に基づいており、量子コンピュータの実用化により脅威にさらされる可能性があります。現在、多くの組織ではPKI証明書管理システムを導入して、RSA鍵の適切な管理を行っています。

攻撃手法に対する耐性評価

暗号強度を正確に評価するためには、様々な攻撃手法に対する耐性を理解する必要があります。総当たり攻撃(ブルートフォース攻撃)は、可能なすべての鍵を試行する最も基本的な攻撃手法です。この攻撃に対する耐性は、主に鍵長によって決定され、鍵長が1ビット増加するごとに必要な計算量が2倍になります。

辞書攻撃は、よく使用されるパスワードや鍵のリストを用いた攻撃手法です。この攻撃は、人間が選択しがちな予測可能なパスワードや弱い鍵に対して特に効果的です。対策として、強力なパスワード生成ツールや暗号学的乱数生成器を使用して、予測困難な鍵を生成することが重要です。

差分攻撃と線形攻撃は、暗号アルゴリズムの内部構造に着目した高度な攻撃手法です。これらの攻撃は、入力の微小な変化が出力に与える影響を分析したり、入出力間の線形関係を探ったりすることで、秘密鍵の情報を推定しようとします。現代の標準的なアルゴリズムは、これらの攻撃に対する耐性を持つよう設計されていますが、独自開発されたアルゴリズムではこれらの脅威が現実的なリスクとなります。

中間者攻撃は、通信路上で暗号化されたデータを傍受し、解読を試みる攻撃手法です。この攻撃に対する防御には、強力な暗号化に加えて、ネットワークセキュリティ監視システムによる通信の監視が効果的です。

サイドチャネル攻撃は、暗号化処理中に漏洩する物理的な情報(電力消費、電磁放射、処理時間など)を利用した攻撃手法です。この攻撃は、理論的には安全な暗号アルゴリズムであっても、実装レベルでの脆弱性を突くことで秘密鍵を推定します。対策として、セキュア暗号プロセッサや電磁シールド装置の使用が推奨されます。

鍵長と解読時間の関係性

鍵長と解読に要する時間の関係を理解することは、適切なセキュリティレベルを選択する上で極めて重要です。この関係は指数関数的であり、鍵長の増加が解読困難性を劇的に向上させることを意味します。

40ビットの鍵は、現代のコンピュータでは数秒から数分で解読可能です。この鍵長は、1990年代には輸出規制の対象となっていましたが、現在では実用的なセキュリティを提供しません。56ビットのDESは、専用のハードウェアを使用することで約1年で解読可能とされており、重要な情報の保護には不適切です。

64ビットの鍵では、総当たり攻撃による解読に約1000年を要しますが、現在の技術進歩のペースを考慮すると、長期的な情報保護には不十分とされています。80ビットの鍵は約100万年の解読時間を要し、中程度のセキュリティレベルとして位置づけられています。

128ビットの鍵長は、現在の標準的なセキュリティレベルとして広く採用されています。総当たり攻撃による解読には約10の38乗年を要し、宇宙の年齢(約138億年)をはるかに超える時間が必要です。この鍵長は、一般的なビジネス用途において十分な安全性を提供します。企業では、128ビット暗号化対応のストレージシステムを導入することで、データの安全性を確保しています。

192ビットと256ビットの鍵長は、最高機密レベルの情報保護に使用されます。これらの鍵長による解読時間は天文学的な数値となり、現実的な脅威の範囲を大きく超えています。政府機関や金融機関では、256ビット暗号化対応のセキュリティアプライアンスを導入して、最高レベルのデータ保護を実現しています。

暗号技術の歴史的変遷

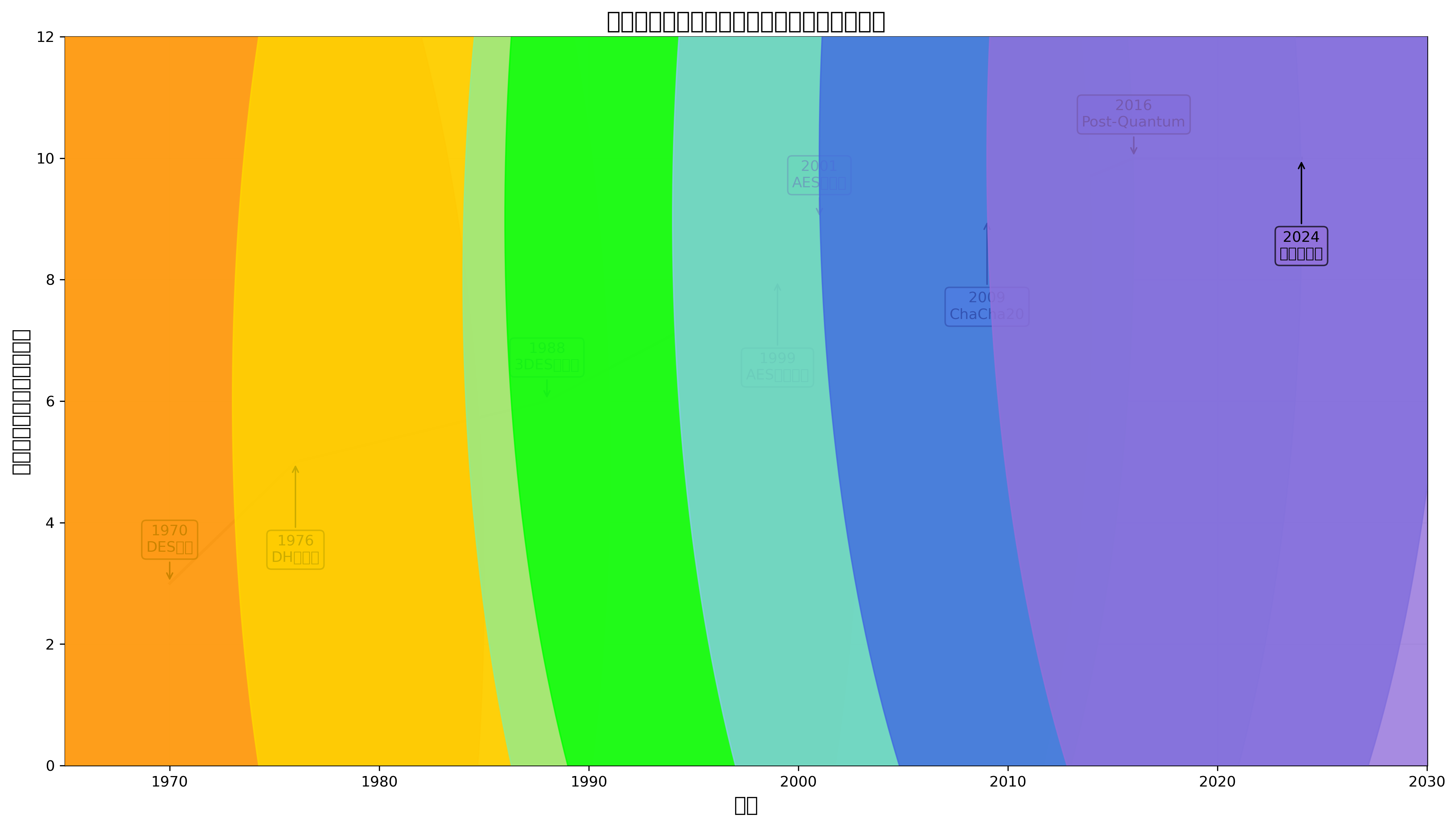

暗号技術の発展を理解することは、現在の暗号強度の位置づけを把握し、将来の技術動向を予測する上で重要です。暗号技術の歴史は、攻撃技術との絶え間ない競争の歴史でもあります。

1970年代のDES登場は、現代暗号学の出発点となりました。当時としては革新的な56ビットの鍵長を持つDESは、コンピュータの計算能力が限定的だった時代には十分な安全性を提供していました。しかし、ムーアの法則に従った計算能力の指数関数的増加により、DESの安全性は徐々に低下していきました。

1976年のDiffie-Hellman鍵交換アルゴリズムの発表は、公開鍵暗号の概念を世界に紹介し、暗号学の新たな地平を開きました。この技術により、事前に秘密鍵を共有することなく、安全な通信が可能になりました。現在でも、多くのセキュア通信システムでこの原理が応用されています。

1988年の3DES標準化は、DESの限界を認識した業界の対応でした。DESを3回適用することで実効的な鍵長を拡張し、セキュリティレベルの向上を図りました。しかし、処理速度の問題と根本的な設計の古さから、暫定的な解決策としての位置づけでした。

1999年のAES公募開始は、暗号学史上最も重要な出来事の一つです。世界中の暗号学者が参加したこの公募により、現在のAESが選定されました。AESは、従来のDESの問題点を解決し、高速処理と強固なセキュリティを両立した革新的なアルゴリズムでした。

2001年のAES標準化により、現代暗号学の基礎が確立されました。AESは、その後20年以上にわたって世界標準として使用され続け、現在でも最も信頼性の高い暗号アルゴリズムの地位を保持しています。多くの企業がAES暗号化機能付きのセキュリティ製品を導入し、データ保護を強化しています。

2009年のChaCha20登場は、ストリーム暗号の新たな可能性を示しました。ChaCha20は、モバイルデバイスでの高速処理に最適化されており、IoT時代の暗号化ニーズに応えています。モバイルセキュリティソリューションにおいて、ChaCha20の採用が進んでいます。

量子コンピュータの脅威と耐量子暗号

量子コンピュータの実用化は、現在の暗号体系に根本的な変革をもたらす可能性があります。この技術的進歩は、従来の暗号強度の概念を大きく変える革命的な影響を持っています。

量子コンピュータの最も重要な特徴は、特定の数学的問題に対して指数関数的な高速化を実現することです。ショアのアルゴリズムは、素因数分解と離散対数問題を多項式時間で解くことができ、RSAやECC(楕円曲線暗号)の基盤となっている数学的困難性を無効化します。これにより、現在広く使用されている公開鍵暗号システムが脆弱になる可能性があります。

RSA暗号に対する量子コンピュータの脅威は特に深刻です。1024ビットのRSAは、量子コンピュータが実用化されると即座に解読可能になり、2048ビットや4096ビットのRSAも、十分な能力を持つ量子コンピュータの前では効果的な保護を提供できません。そのため、RSA暗号を使用している組織は、耐量子暗号対応のセキュリティシステムへの移行を検討する必要があります。

対称鍵暗号に対する量子コンピュータの影響は、非対称鍵暗号ほど深刻ではありませんが、それでも重要な考慮事項です。グローバーのアルゴリズムにより、対称鍵暗号の実効的な鍵長は半減します。例えば、128ビットのAESは64ビット相当の安全性に、256ビットのAESは128ビット相当の安全性に低下します。これを受けて、将来的には256ビット以上の鍵長が標準となる可能性があります。

耐量子暗号(Post-Quantum Cryptography)の研究開発が急速に進んでいます。これらの新しい暗号アルゴリズムは、量子コンピュータでも解読が困難な数学的問題に基づいています。格子問題、符号理論、多変数多項式問題、同種写像問題などが、耐量子暗号の基盤として研究されています。

米国国立標準技術研究所(NIST)は、耐量子暗号の標準化プロセスを進めており、2024年には初の耐量子暗号標準が発表されました。企業や組織は、耐量子暗号移行計画策定サービスを活用して、将来の脅威に備えた準備を進めています。

実装における暗号強度の最適化

理論的な暗号強度を実際のシステムで実現するためには、実装レベルでの最適化が不可欠です。この最適化は、セキュリティ、性能、コストのバランスを取りながら進める必要があります。

暗号化処理の性能最適化では、ハードウェアアクセラレーションの活用が重要です。現代のCPUの多くは、AES-NIなどの暗号化命令セットを内蔵しており、ソフトウェア実装と比較して大幅な性能向上を実現できます。企業では、暗号化処理専用ハードウェアを導入することで、高速かつ安全な暗号化処理を実現しています。

鍵管理は、暗号システム全体のセキュリティを左右する重要な要素です。強力な暗号アルゴリズムを使用していても、鍵の管理が不適切であれば全体のセキュリティが損なわれます。企業向け鍵管理システムを導入することで、鍵の生成、配布、更新、廃棄を適切に管理できます。

暗号学的乱数の品質も、暗号強度に直接影響します。予測可能な擬似乱数を使用すると、暗号の安全性が大幅に低下します。真性乱数生成器や量子乱数生成器を使用することで、予測不可能な高品質の乱数を生成できます。

サイドチャネル攻撃対策は、実装レベルでの重要なセキュリティ考慮事項です。暗号化処理中の電力消費パターンや処理時間の変動から秘密鍵を推定される可能性があります。サイドチャネル攻撃対策済みの暗号モジュールを使用することで、これらの脅威に対する防御を強化できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験における暗号強度の出題は、理論的な知識と実践的な応用能力の両方を問う形式が主流です。午前問題では、暗号アルゴリズムの特徴、鍵長の意味、攻撃手法の種類などが基本的な選択問題として出題されます。

典型的な出題例として、「128ビットのAESと256ビットのAESの安全性の違い」「RSA暗号とAES暗号の用途の違い」「量子コンピュータが暗号に与える影響」などがあります。これらの問題に対応するためには、応用情報技術者試験対策書での基礎知識の習得が重要です。

午後問題では、より実践的な場面での暗号技術の選択や設計が問われます。例えば、「特定のビジネス要件に対して適切な暗号化方式を選択する」「セキュリティインシデントの原因を暗号強度の観点から分析する」「暗号化システムの移行計画を策定する」などの問題が出題されます。

実際の業務経験を試験対策に活用することも効果的です。自社のセキュリティシステムで使用されている暗号技術を調査し、その選択理由や運用上の課題を分析することで、実践的な理解を深めることができます。暗号技術評価ツールを使用して、実際のシステムの暗号強度を評価する経験も有効です。

最新の技術動向への対応も重要です。量子コンピュータ、耐量子暗号、ホモモルフィック暗号などの新しい技術に関する知識は、今後の試験でより重要になると予想されます。最新暗号技術解説書を活用して、技術の最前線を把握することが推奨されます。

セキュリティ投資における暗号強度の考慮

企業のセキュリティ投資において、暗号強度は重要な判断基準の一つです。適切な暗号強度の選択は、セキュリティレベルとコストのバランスを最適化し、効果的なリスク管理を実現します。

セキュリティ投資の配分を決定する際には、保護対象の情報資産の価値と想定される脅威レベルを考慮する必要があります。高価値の機密情報には最高レベルの暗号強度を適用し、一般的なビジネスデータには標準的なレベルを適用するという階層的なアプローチが効果的です。セキュリティ投資計画策定ツールを使用することで、適切な投資配分を決定できます。

長期的な視点での投資計画も重要です。現在は十分な暗号強度でも、将来的には技術進歩により不十分になる可能性があります。特に、量子コンピュータの実用化を見据えた投資計画は、多くの企業にとって重要な戦略的課題となっています。長期暗号化戦略コンサルティングサービスを活用することで、将来を見据えた投資計画を策定できます。

まとめ

暗号強度は、現代の情報セキュリティにおいて中核的な概念です。鍵長、アルゴリズムの設計、実装の品質が複合的に作用して決定される暗号強度は、機密情報を様々な脅威から保護する最後の砦として機能します。応用情報技術者試験においても、この概念の理解は情報セキュリティ分野の基礎知識として位置づけられており、理論的な知識と実践的な応用能力の両方が求められます。

技術の進歩とともに、攻撃手法も高度化しており、特に量子コンピュータの実用化は既存の暗号体系に根本的な変革をもたらす可能性があります。このような環境変化に対応するため、継続的な学習と最新技術動向への対応が不可欠です。

企業や組織は、適切な暗号強度の選択により、セキュリティレベルとコストのバランスを最適化し、効果的なリスク管理を実現できます。将来を見据えた戦略的な投資計画により、変化する脅威環境に対応できる堅牢なセキュリティ基盤を構築することが可能です。暗号強度の正しい理解と適切な実装により、安全で信頼性の高い情報システムの実現が可能になります。