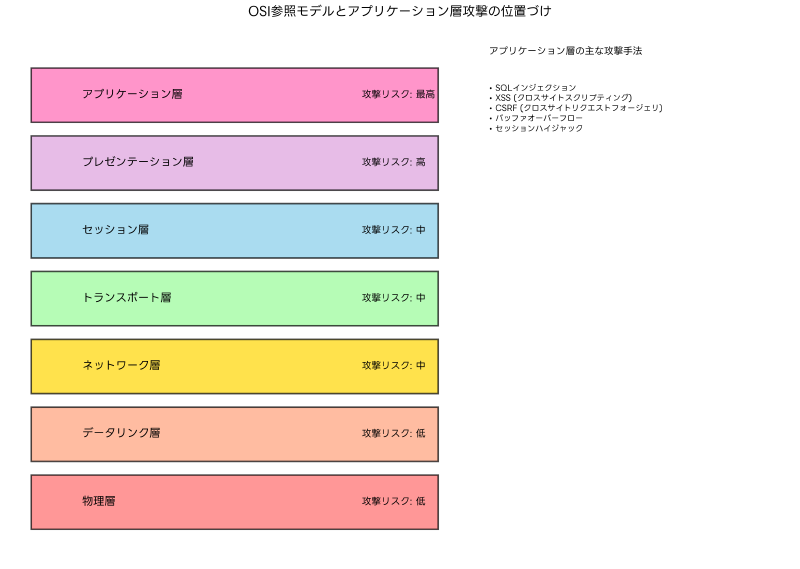

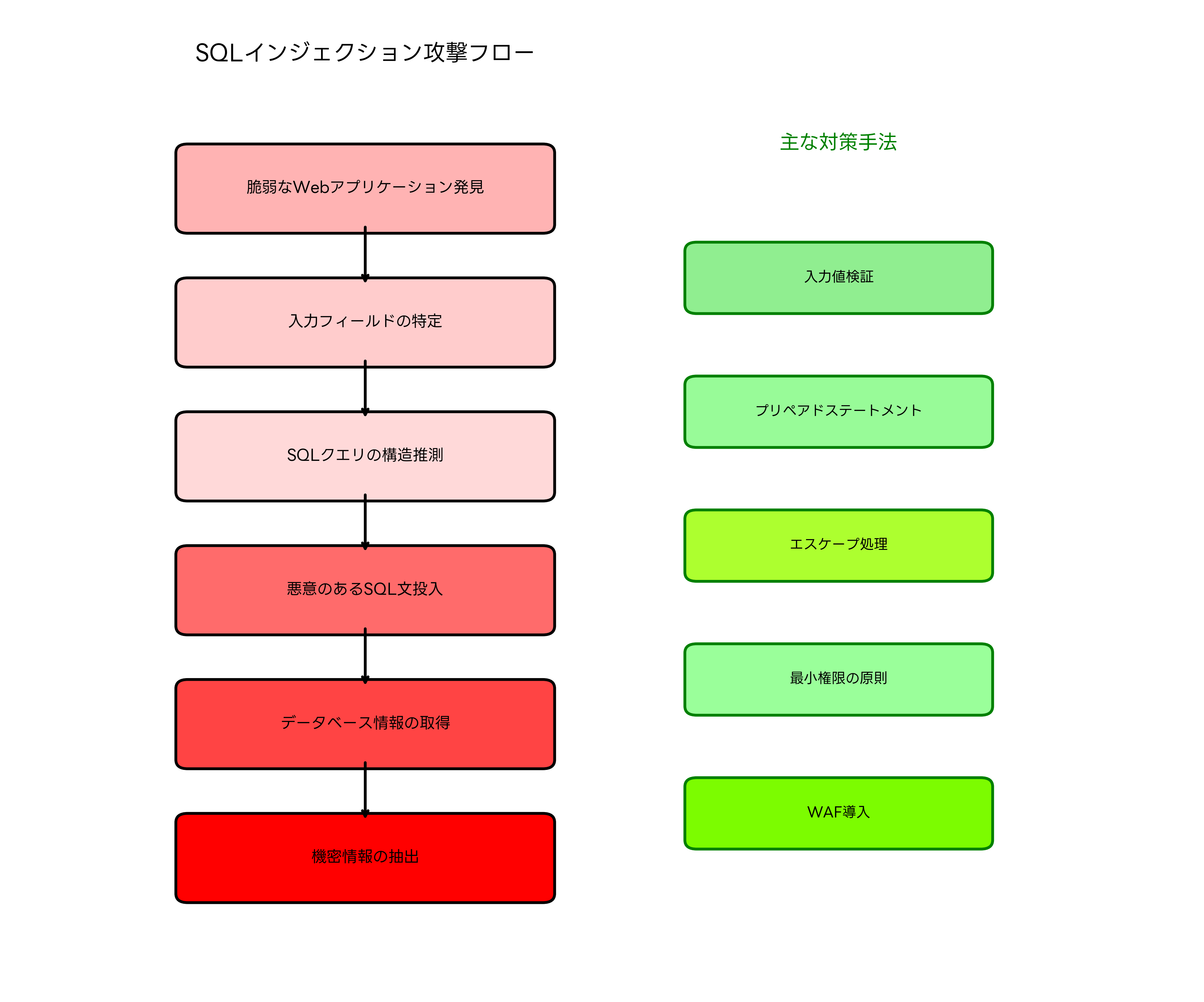

現代のサイバーセキュリティにおいて、アプリケーション層攻撃は最も深刻で複雑な脅威の一つとして位置づけられています。OSI参照モデルの第7層に位置するアプリケーション層は、ユーザーが直接操作するインターフェースであり、同時に攻撃者にとって最も魅力的な標的でもあります。応用情報技術者試験においても、アプリケーション層攻撃に関する問題は頻出しており、情報セキュリティ分野の重要な知識として求められています。

アプリケーション層攻撃は、従来のネットワークレベルやシステムレベルの防御をすり抜けて、アプリケーションの脆弱性を直接標的とする攻撃手法です。これらの攻撃は、正常なトラフィックとして偽装されることが多く、従来のファイアウォールやIDS(侵入検知システム)では検出が困難な場合があります。そのため、アプリケーション層の攻撃を理解し、適切な対策を講じることは、現代の組織にとって極めて重要な課題となっています。

アプリケーション層攻撃の特徴と分類

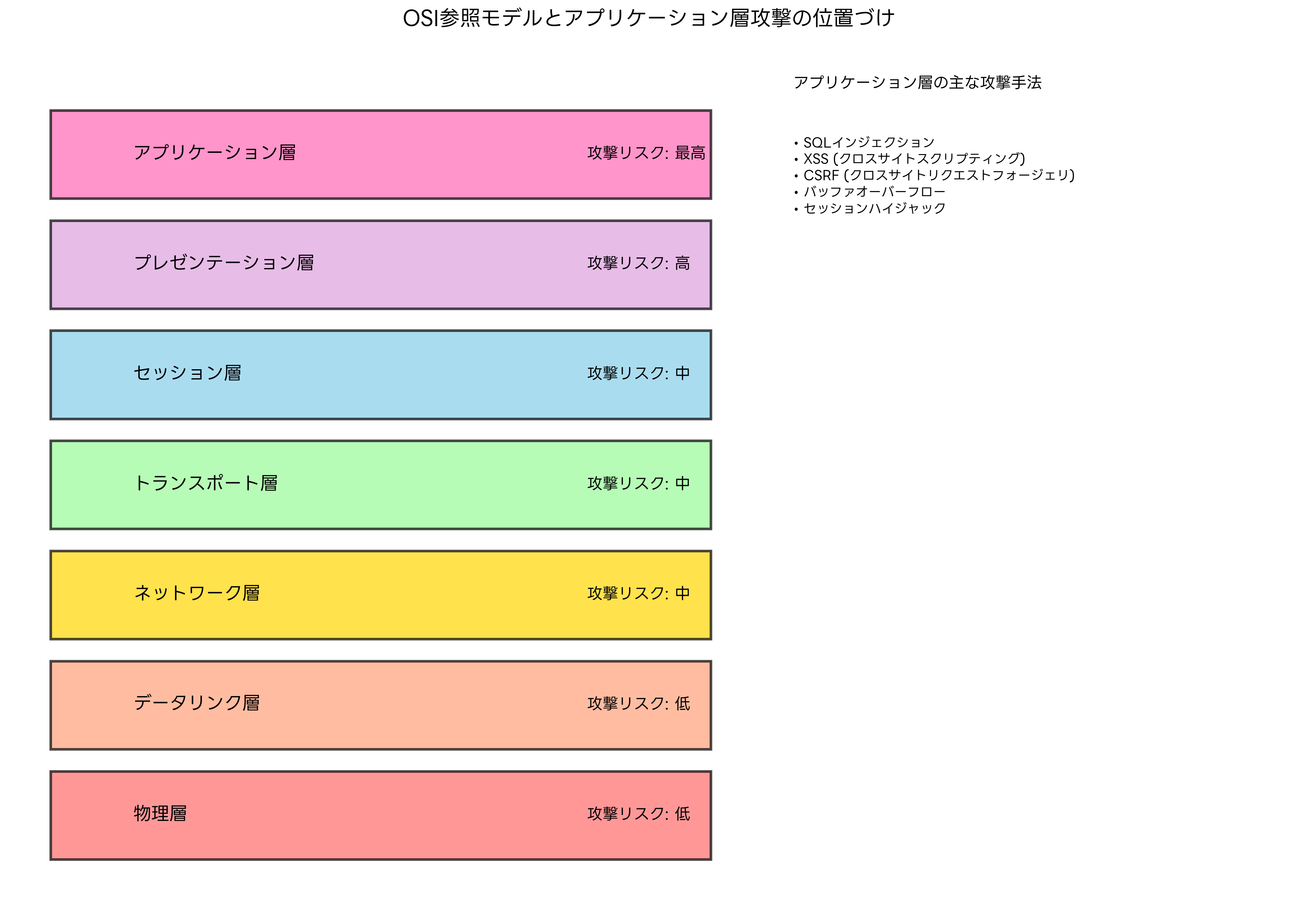

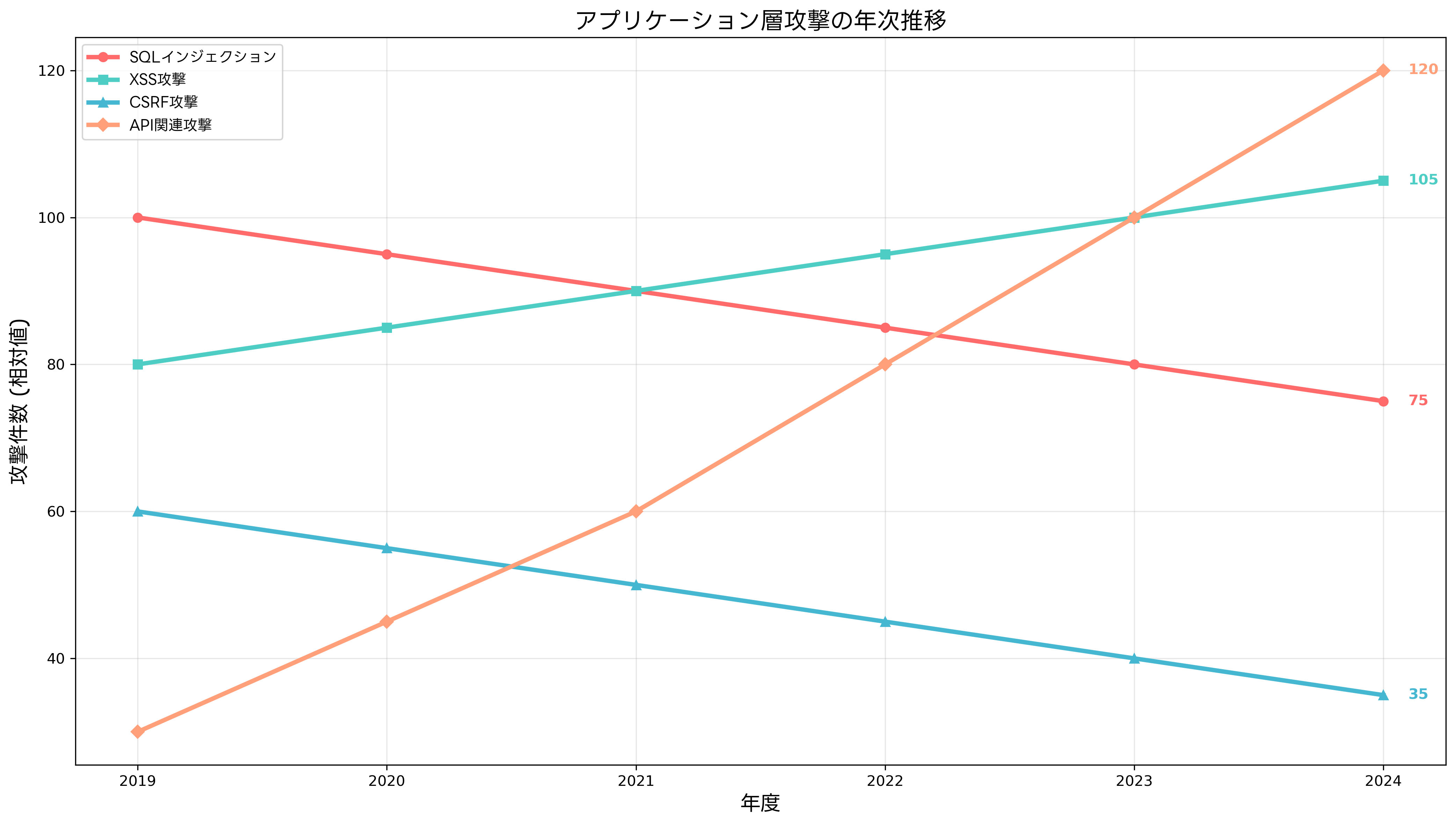

アプリケーション層攻撃は、その手法と標的によって様々な種類に分類されます。最も一般的で危険性の高い攻撃手法には、SQLインジェクション、クロスサイトスクリプティング(XSS)、クロスサイトリクエストフォージェリ(CSRF)、コマンドインジェクション、バッファオーバーフローなどがあります。これらの攻撃は、アプリケーションの入力検証やセッション管理の不備を悪用して実行されます。

アプリケーション層攻撃の最大の特徴は、その巧妙性と検出の困難さにあります。攻撃者は、正常なHTTP通信やAPIリクエストを通じてアプリケーションにアクセスし、アプリケーションの処理ロジックの隙を突いて不正な操作を実行します。この攻撃手法は、ネットワークレベルでは正常なトラフィックとして見えるため、従来のセキュリティ機器では検出が困難です。

現代のWebアプリケーションでは、高度なWebアプリケーションファイアウォール(WAF)の導入が不可欠になっています。WAFは、アプリケーション層の通信を詳細に解析し、悪意のあるリクエストを検出・ブロックする機能を提供します。特に、機械学習を活用した次世代WAFソリューションは、新しい攻撃パターンの検出において高い有効性を示しています。

SQLインジェクション攻撃:データベースへの不正侵入

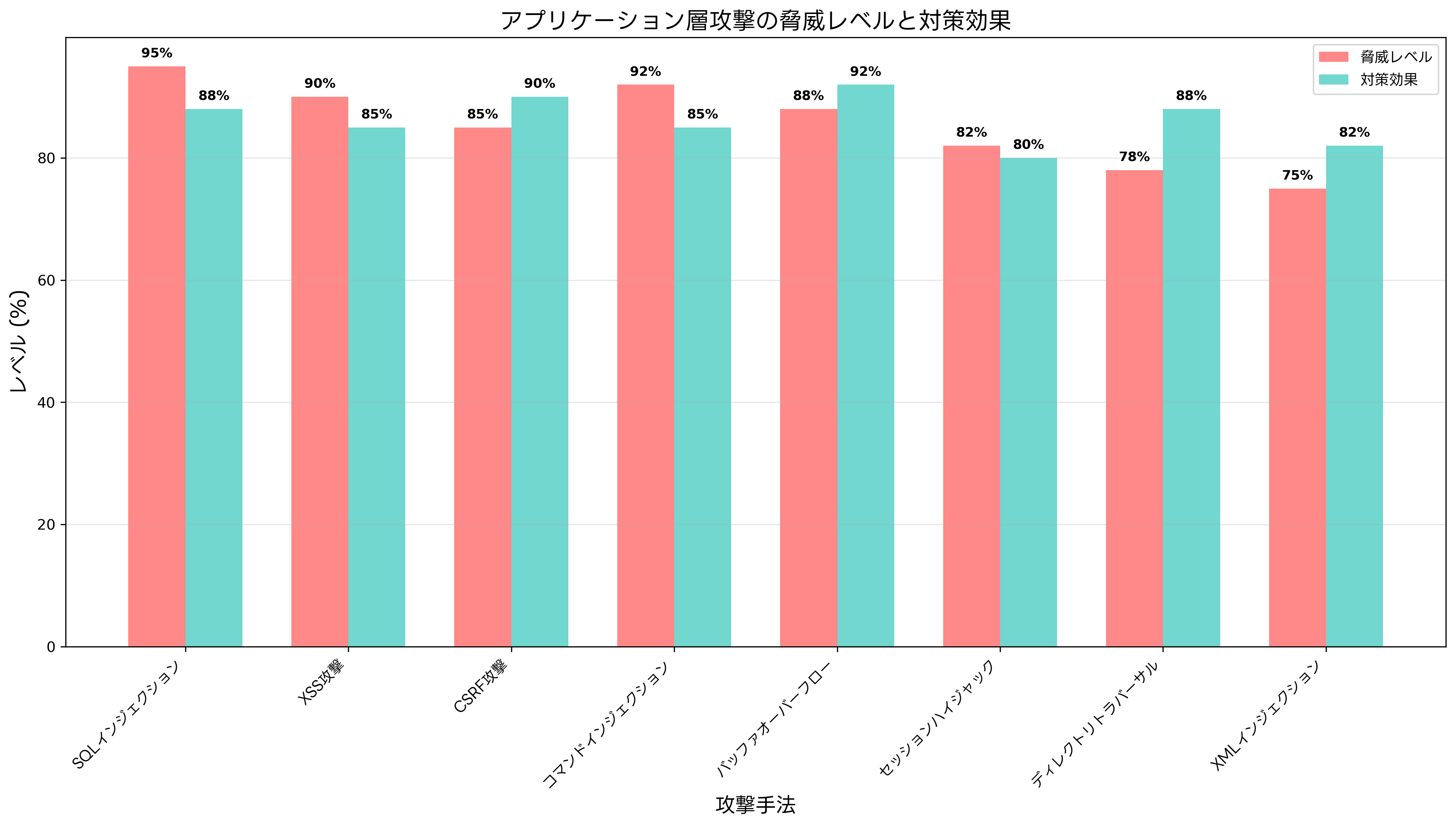

SQLインジェクション攻撃は、アプリケーション層攻撃の中でも最も深刻で影響の大きい攻撃手法の一つです。この攻撃は、Webアプリケーションの入力フィールドに悪意のあるSQL文を挿入することで、データベースに不正にアクセスし、機密情報を取得したり、データを改ざん・削除したりする攻撃です。

SQLインジェクション攻撃の脅威は、その影響範囲の広さにあります。成功した攻撃により、攻撃者は顧客の個人情報、財務データ、企業の機密情報など、データベースに格納されているあらゆる情報にアクセスできる可能性があります。さらに、データベースの管理者権限を取得された場合、システム全体が乗っ取られるリスクも存在します。

SQLインジェクション攻撃を防ぐためには、複数の対策を組み合わせた多層防御が必要です。最も効果的な対策は、プリペアドステートメント(パラメータ化クエリ)の使用です。この手法により、SQLクエリの構造とデータを分離し、攻撃者が悪意のあるSQL文を注入することを防げます。セキュアコーディングガイドを参照することで、開発者は適切な実装方法を学習できます。

入力値検証も重要な対策の一つです。アプリケーションに入力されるすべてのデータについて、想定される形式、長さ、文字種などの制約を設け、これらの制約に違反するデータを拒否します。入力値検証ライブラリを活用することで、効率的で確実な検証処理を実装できます。

データベースアクセス権限の最小化も重要です。アプリケーションからデータベースにアクセスするアカウントには、必要最小限の権限のみを付与し、不要なテーブルやデータへのアクセスを制限します。データベースセキュリティ管理ツールを使用することで、権限管理を効率的に行うことができます。

クロスサイトスクリプティング(XSS)攻撃:ブラウザを標的とした攻撃

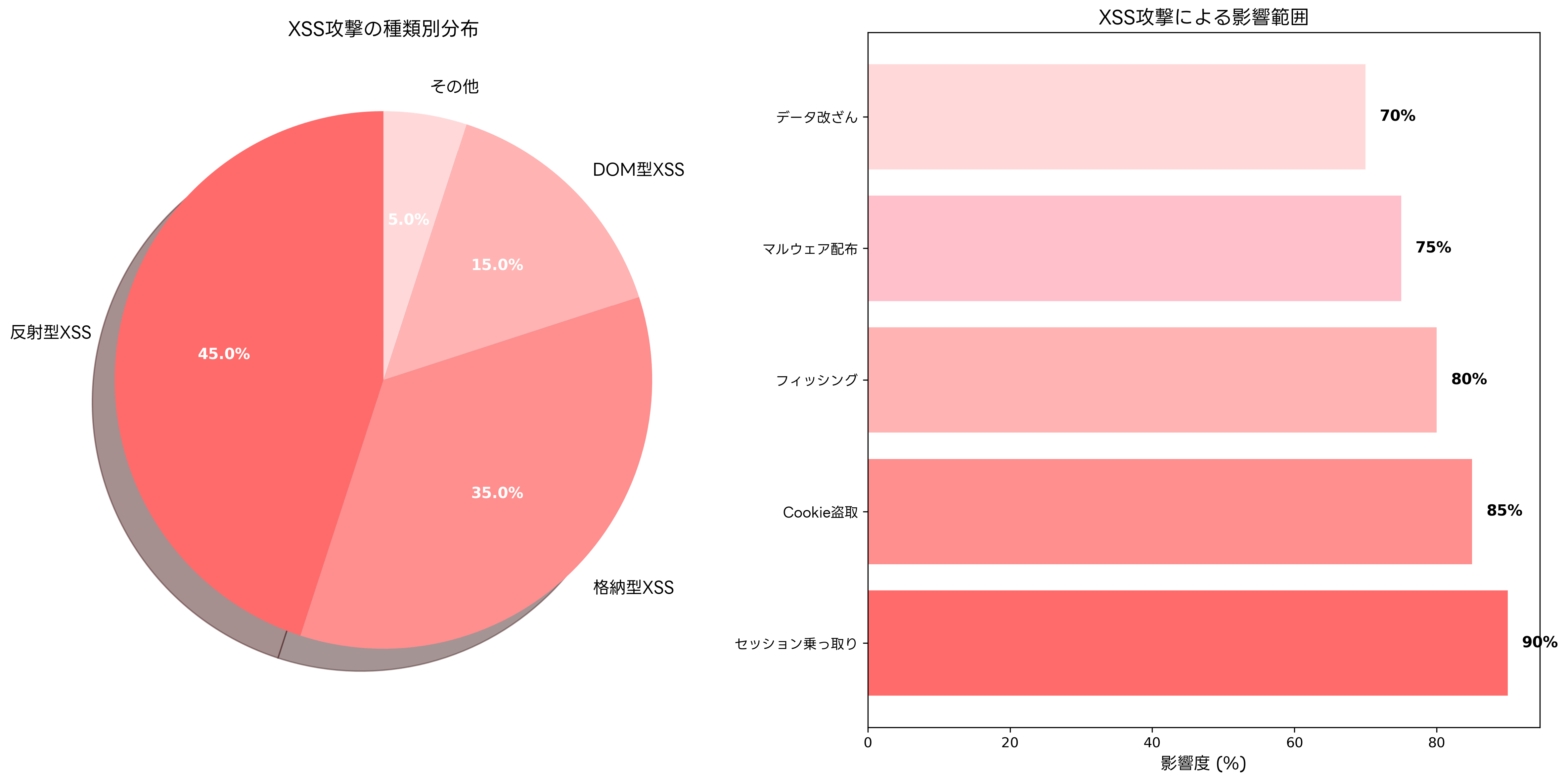

クロスサイトスクリプティング(XSS)攻撃は、Webアプリケーションの出力処理の脆弱性を悪用して、悪意のあるスクリプトをWebページに埋め込む攻撃手法です。この攻撃により、攻撃者はユーザーのブラウザ上で任意のJavaScriptコードを実行し、セッション情報の窃取、フィッシング攻撃、マルウェアの配布などを行うことができます。

XSS攻撃は、その実行方法により反射型XSS、格納型XSS、DOM型XSSの3つの主要なタイプに分類されます。反射型XSSは、攻撃者が作成した悪意のあるURLをユーザーにクリックさせることで実行される攻撃です。格納型XSSは、攻撃者が掲示板やコメント欄などに悪意のあるスクリプトを投稿し、それを閲覧したユーザーのブラウザで実行される攻撃です。DOM型XSSは、クライアント側のJavaScriptの処理の脆弱性を悪用した攻撃です。

XSS攻撃の対策には、出力エスケープ処理が最も重要です。Webアプリケーションがユーザーの入力データをHTMLとして出力する際に、HTMLの特殊文字(<、>、&、“など)を適切にエスケープすることで、スクリプトの実行を防ぎます。XSS対策ライブラリを使用することで、確実なエスケープ処理を実装できます。

Content Security Policy(CSP)の実装も効果的な対策です。CSPは、Webページで実行可能なスクリプトのソースを制限するHTTPヘッダーです。適切にCSPを設定することで、インラインスクリプトの実行を防ぎ、XSS攻撃の影響を大幅に軽減できます。CSP設定ガイドを参考にして、効果的なポリシーを策定できます。

入力値検証とサニタイゼーションも重要な対策です。ユーザーからの入力データについて、想定される形式に合致しない文字や文字列を除去または無害化します。入力サニタイゼーションツールを活用することで、効率的な処理を実現できます。

クロスサイトリクエストフォージェリ(CSRF)攻撃:セッションの悪用

CSRF攻撃は、ユーザーが知らないうちに悪意のあるリクエストを送信させる攻撃手法です。攻撃者は、ユーザーが信頼しているWebサイトにログインした状態で、攻撃者が用意した悪意のあるWebページを閲覧させ、そのページからユーザーの意図しないリクエストを送信させます。

CSRF攻撃は、Webアプリケーションのセッション管理の仕組みを悪用しています。多くのWebアプリケーションでは、ユーザーの認証状態をセッションクッキーで管理していますが、ブラウザは同じドメインへのリクエストに対して自動的にクッキーを送信します。攻撃者はこの仕組みを悪用して、ユーザーになりすましてリクエストを送信します。

CSRF攻撃の対策には、CSRFトークンの実装が最も効果的です。CSRFトークンは、フォーム送信時にランダムな値を含めることで、正当なリクエストかどうかを検証する仕組みです。CSRF対策フレームワークを使用することで、確実なトークン検証を実装できます。

SameSite Cookieの設定も重要な対策です。SameSite属性を適切に設定することで、クロスサイトリクエストでのクッキー送信を制限し、CSRF攻撃を防ぐことができます。Cookieセキュリティ設定ガイドを参考にして、適切な設定を行うことが重要です。

コマンドインジェクション攻撃:システムコマンドの不正実行

コマンドインジェクション攻撃は、Webアプリケーションがユーザーの入力データを基にシステムコマンドを実行する際の脆弱性を悪用した攻撃です。攻撃者は、入力フィールドに悪意のあるコマンドを注入することで、サーバー上で任意のコマンドを実行し、システムの乗っ取りや機密情報の取得を行います。

この攻撃は、特にファイルアップロード機能、画像処理機能、システム管理機能などでよく発生します。例えば、アップロードされたファイルを処理するためにシステムコマンドを実行する際、ファイル名に悪意のあるコマンドが含まれていると、そのコマンドが実行されてしまいます。

コマンドインジェクション攻撃の対策には、まず入力値の厳格な検証が必要です。システムコマンドで使用される特殊文字(;、|、&、$など)を含む入力を拒否するか、適切にエスケープする必要があります。コマンドインジェクション対策ツールを使用することで、効果的な検証処理を実装できます。

可能な限り、システムコマンドの直接実行を避け、APIやライブラリを使用することが推奨されます。どうしてもシステムコマンドを実行する必要がある場合は、実行権限を最小限に制限し、chroot環境やコンテナなどの分離された環境で実行します。セキュアプログラミング実践ガイドには、安全なコマンド実行の手法が詳しく解説されています。

バッファオーバーフロー攻撃:メモリ操作による攻撃

バッファオーバーフロー攻撃は、プログラムのメモリ管理の脆弱性を悪用した攻撃手法です。攻撃者は、プログラムが想定している以上の大量のデータを入力することで、メモリ上のバッファ領域を溢れさせ、隣接するメモリ領域を書き換えます。これにより、プログラムの実行フローを変更し、任意のコードを実行することが可能になります。

この攻撃は、C言語やC++言語で開発されたアプリケーションで特に発生しやすく、strcpy、sprintf、getsなどの安全でない関数の使用が主な原因となります。近年では、Webアプリケーションでもネイティブコードとのインターフェースやプラグインの脆弱性により、バッファオーバーフロー攻撃が発生する場合があります。

バッファオーバーフロー攻撃の対策には、安全なプログラミング手法の採用が重要です。境界チェックを行う関数(strncpy、snprintfなど)の使用、入力データのサイズ検証、スタック保護機能の有効化などが効果的です。セキュアコーディング標準を参考にして、安全なコードを作成することが重要です。

Address Space Layout Randomization(ASLR)やData Execution Prevention(DEP)などのOSレベルの保護機能も有効です。これらの機能により、攻撃者がメモリレイアウトを予測することが困難になり、攻撃の成功率を大幅に低下させることができます。システムセキュリティ強化ツールを使用することで、これらの保護機能を効率的に管理できます。

セッションハイジャック攻撃:認証情報の窃取

セッションハイジャック攻撃は、ユーザーのセッション情報を窃取し、そのセッションを乗っ取ることで、ユーザーになりすましてアプリケーションにアクセスする攻撃です。攻撃者は、ネットワーク盗聴、XSS攻撃、セッション固定攻撃などの手法により、セッションIDやセッションクッキーを取得します。

セッションハイジャック攻撃の脅威は、攻撃者がユーザーの権限で任意の操作を実行できることにあります。特に、管理者権限を持つユーザーのセッションが乗っ取られた場合、システム全体に深刻な影響を与える可能性があります。また、金融サイトやECサイトでセッションが乗っ取られると、不正な取引や個人情報の漏洩につながります。

セッションハイジャック攻撃の対策には、セッション管理の強化が重要です。セッションIDの定期的な再生成、HTTPSによる通信の暗号化、セッションタイムアウトの適切な設定などが効果的です。セッション管理フレームワークを使用することで、安全なセッション管理を実現できます。

セッションクッキーのセキュリティ属性の適切な設定も重要です。Secure属性、HttpOnly属性、SameSite属性を適切に設定することで、クッキーの窃取や悪用を防ぐことができます。Webセキュリティ設定ガイドには、適切なクッキー設定の方法が詳しく説明されています。

API攻撃:現代のアプリケーション統合における新たな脅威

近年、マイクロサービスアーキテクチャやSPA(Single Page Application)の普及に伴い、API(Application Programming Interface)を標的とした攻撃が急増しています。API攻撃は、RESTful APIやGraphQL APIの脆弱性を悪用して、データの不正取得、サービス妨害、権限昇格などを行う攻撃です。

API攻撃の特徴は、その多様性と検出の困難さにあります。従来のWebアプリケーション攻撃と異なり、API攻撃は構造化されたデータ形式(JSON、XMLなど)を使用し、複雑なビジネスロジックを標的とします。また、APIは機械的にアクセスされることが前提であるため、大量のリクエストによる攻撃も発生しやすくなっています。

API攻撃の対策には、API Gateway の導入が効果的です。API Gatewayは、すべてのAPIリクエストを一元的に管理し、認証・認可、レート制限、入力検証、ログ記録などの機能を提供します。エンタープライズAPI Gatewayソリューションを導入することで、包括的なAPI保護を実現できます。

OAuth 2.0やOpenID Connectなどの標準的な認証・認可フレームワークの使用も重要です。これらのフレームワークにより、APIへのアクセス制御を適切に管理し、不正なアクセスを防ぐことができます。API認証セキュリティツールを活用することで、効率的な認証システムを構築できます。

セキュリティテストと脆弱性評価

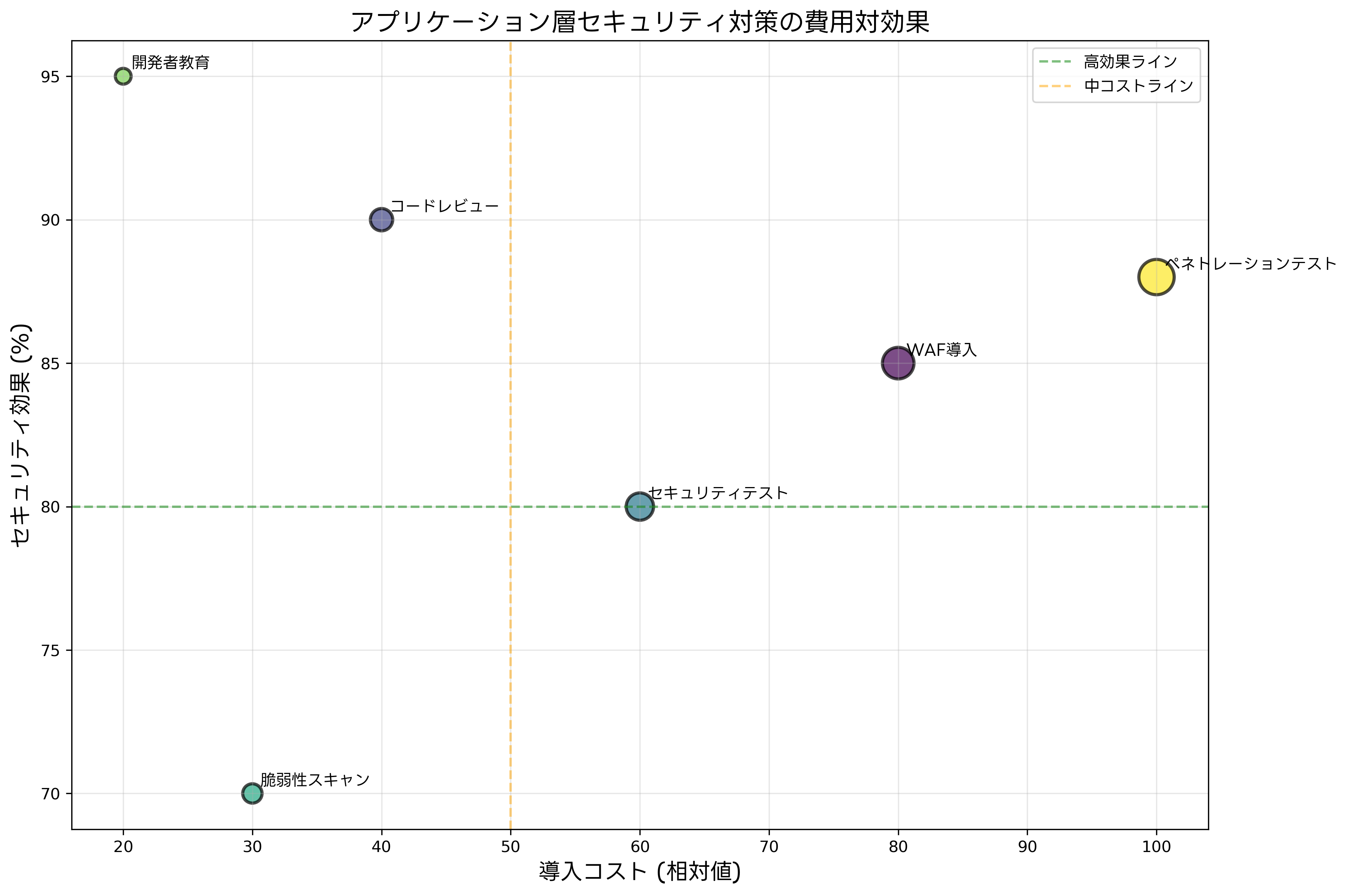

アプリケーション層攻撃に対する効果的な防御を構築するためには、定期的なセキュリティテストと脆弱性評価が不可欠です。これらの活動により、アプリケーションの脆弱性を事前に発見し、攻撃者に悪用される前に修正することができます。

セキュリティテストには、静的解析、動的解析、ペネトレーションテストなどの手法があります。静的解析は、ソースコードを直接解析して脆弱性を発見する手法で、開発段階での早期発見に有効です。静的解析ツールを開発プロセスに組み込むことで、効率的な脆弱性検出を実現できます。

動的解析は、実際にアプリケーションを動作させながら脆弱性を検出する手法です。Webアプリケーションの場合、自動化されたスキャナーを使用してSQLインジェクション、XSS、CSRFなどの脆弱性を検出します。Webアプリケーション脆弱性スキャナーを定期的に実行することで、新たな脆弱性の早期発見が可能になります。

ペネトレーションテストは、実際の攻撃者の手法を模擬して、システムの脆弱性を評価する手法です。専門的な知識と経験が必要ですが、自動化されたツールでは発見できない複合的な脆弱性や、ビジネスロジックの欠陥を発見することができます。ペネトレーションテスト支援ツールを活用することで、効率的なテストを実施できます。

開発ライフサイクルにおけるセキュリティ統合

アプリケーション層攻撃に対する根本的な対策は、開発ライフサイクル全体にセキュリティを統合することです。これは、DevSecOpsと呼ばれるアプローチで、開発、運用、セキュリティの各チームが連携して、セキュアなアプリケーションを継続的に開発・運用することを目指します。

セキュアコーディング標準の策定と遵守は、セキュリティ統合の基盤となります。組織は、使用する開発言語とフレームワークに応じたセキュアコーディングガイドラインを策定し、すべての開発者が遵守するよう徹底する必要があります。セキュアコーディング教育プログラムを通じて、開発者のスキル向上を図ることが重要です。

継続的インテグレーション(CI)パイプラインにセキュリティチェックを組み込むことも効果的です。コードのコミット時に自動的にセキュリティスキャンを実行し、脆弱性が発見された場合はビルドを停止するよう設定します。CI/CDセキュリティツールを活用することで、効率的なセキュリティチェックを実現できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、アプリケーション層攻撃に関する問題は情報セキュリティ分野の中核として頻出しています。午前問題では、各攻撃手法の定義、特徴、対策手法に関する基本的な知識が問われます。特に、SQLインジェクション、XSS、CSRFについては、攻撃の仕組みと効果的な対策を正確に理解していることが重要です。

午後問題では、より実践的な場面でのアプリケーションセキュリティの知識が問われます。企業のWebシステムにおけるセキュリティ課題の分析、適切な対策の選択、セキュリティポリシーの策定などが出題されます。これらの問題では、技術的な知識だけでなく、リスク評価やコスト対効果の観点からの判断能力も求められます。

試験対策としては、まず各攻撃手法の技術的な詳細を理解することが重要です。情報セキュリティ技術解説書やWebアプリケーションセキュリティ専門書を活用して、理論的な知識を深めることが効果的です。

実際の攻撃事例やセキュリティインシデントの分析も有効な学習方法です。サイバーセキュリティ事例集を読むことで、実際の攻撃がどのように実行され、どのような被害をもたらすかを理解できます。また、応用情報技術者試験過去問題集を繰り返し解くことで、出題パターンを把握し、実践的な問題解決能力を向上させることができます。

新技術とアプリケーション層攻撃の進化

技術の進歩とともに、アプリケーション層攻撃の手法も進化し続けています。人工知能(AI)と機械学習の普及により、攻撃者はより巧妙で自動化された攻撃を実行できるようになっています。同時に、防御側もAIを活用した高度な検出・防御システムを開発しており、攻撃と防御の技術競争が激化しています。

クラウドネイティブアプリケーションの普及により、コンテナやマイクロサービスを標的とした新しい攻撃手法も登場しています。これらの攻撃は、従来のモノリシックなアプリケーションとは異なる特性を悪用するため、新しい対策手法の開発が必要です。クラウドセキュリティ対策ガイドを参考にして、クラウド環境でのセキュリティ強化を図ることが重要です。

IoT(Internet of Things)デバイスの普及も新たなセキュリティ課題をもたらしています。IoTデバイス上で動作するアプリケーションは、リソース制約やアップデートの困難さなど、従来のWebアプリケーションとは異なる制約があります。IoTセキュリティソリューションの導入により、IoT環境でのアプリケーション保護を実現できます。

まとめ

アプリケーション層攻撃は、現代のサイバーセキュリティにおいて最も深刻な脅威の一つです。SQLインジェクション、XSS、CSRF、コマンドインジェクション、バッファオーバーフローなどの攻撃手法は、それぞれ異なる脆弱性を悪用し、様々な被害をもたらします。これらの攻撃に対する効果的な防御を構築するためには、技術的な対策だけでなく、組織的な取り組み、プロセスの改善、人材の育成が必要です。

応用情報技術者試験においても、アプリケーション層攻撃は重要な出題分野として位置づけられており、理論的な知識と実践的な応用能力の両方が求められます。継続的な学習と実践により、変化する脅威に対応できる能力を身につけることが重要です。

技術の進歩とともに攻撃手法も進化し続けますが、基本的なセキュリティ原則と対策手法を確実に理解し、実装することで、多くの攻撃を防ぐことができます。組織全体でセキュリティ意識を共有し、継続的な改善を行うことで、安全で信頼性の高いアプリケーション環境を構築することが可能です。