現代のデジタル社会において、アプリケーションセキュリティは企業や組織にとって最も重要な課題の一つとなっています。Webアプリケーション、モバイルアプリケーション、デスクトップアプリケーションなど、様々な形態のソフトウェアが日常的に使用される中で、これらのアプリケーションを狙った攻撃は年々増加し、手法も巧妙化しています。応用情報技術者試験においても、アプリケーションセキュリティは重要な出題分野として位置づけられており、現代のIT専門家にとって欠かせない知識領域です。

アプリケーションセキュリティとは、アプリケーションソフトウェアの設計、開発、テスト、運用の各段階において、セキュリティ脅威から保護するための包括的なアプローチです。これには、セキュアコーディング、脆弱性テスト、セキュリティ監視、インシデント対応など、幅広い技術と手法が含まれます。

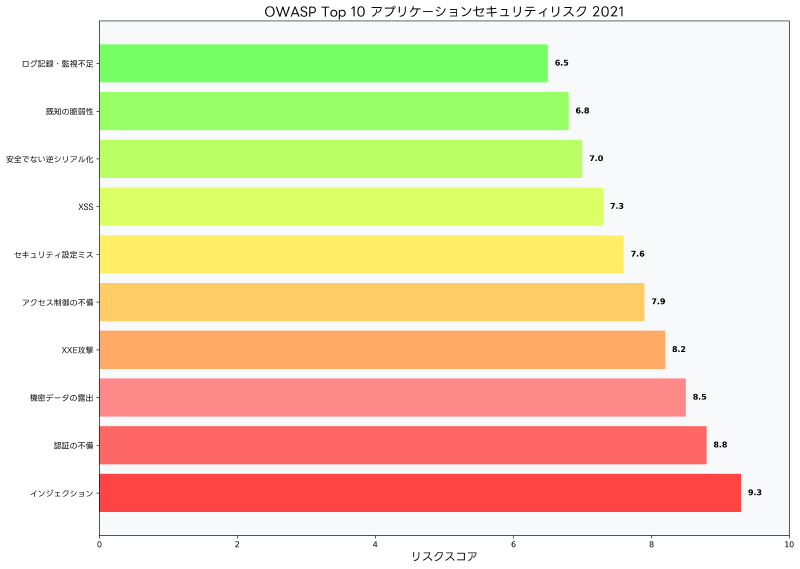

OWASP Top 10:現代のアプリケーション脅威

Open Web Application Security Project(OWASP)が発表するOWASP Top 10は、Webアプリケーションにおける最も深刻なセキュリティリスクのランキングです。この指標は世界中のセキュリティ専門家によって広く参照され、アプリケーションセキュリティ対策の優先順位を決定する際の重要な指針となっています。

2021年版のOWASP Top 10では、インジェクション攻撃が依然として最も深刻な脅威として位置づけられています。SQLインジェクション、コマンドインジェクション、LDAPインジェクションなどの攻撃手法により、攻撃者はアプリケーションの機密データにアクセスしたり、システムを完全に制御したりすることが可能になります。これらの攻撃を防ぐためには、専門的なセキュリティスキャナーを使用した定期的な脆弱性検査が不可欠です。

認証の不備は第2位にランクされており、パスワード攻撃、セッションハイジャック、認証バイパスなどの手法により、不正なアクセスが可能になります。これらの脅威に対抗するため、多要素認証システムの導入が推奨されています。現代の企業では、ハードウェアセキュリティキーや生体認証デバイスを活用した強固な認証システムを構築しています。

機密データの露出は第3位の脅威として挙げられており、暗号化の不備、設定ミス、アクセス制御の問題により、機密情報が漏洩するリスクがあります。データ保護のためには、高度な暗号化ソフトウェアの導入と、適切な鍵管理システムの構築が重要です。

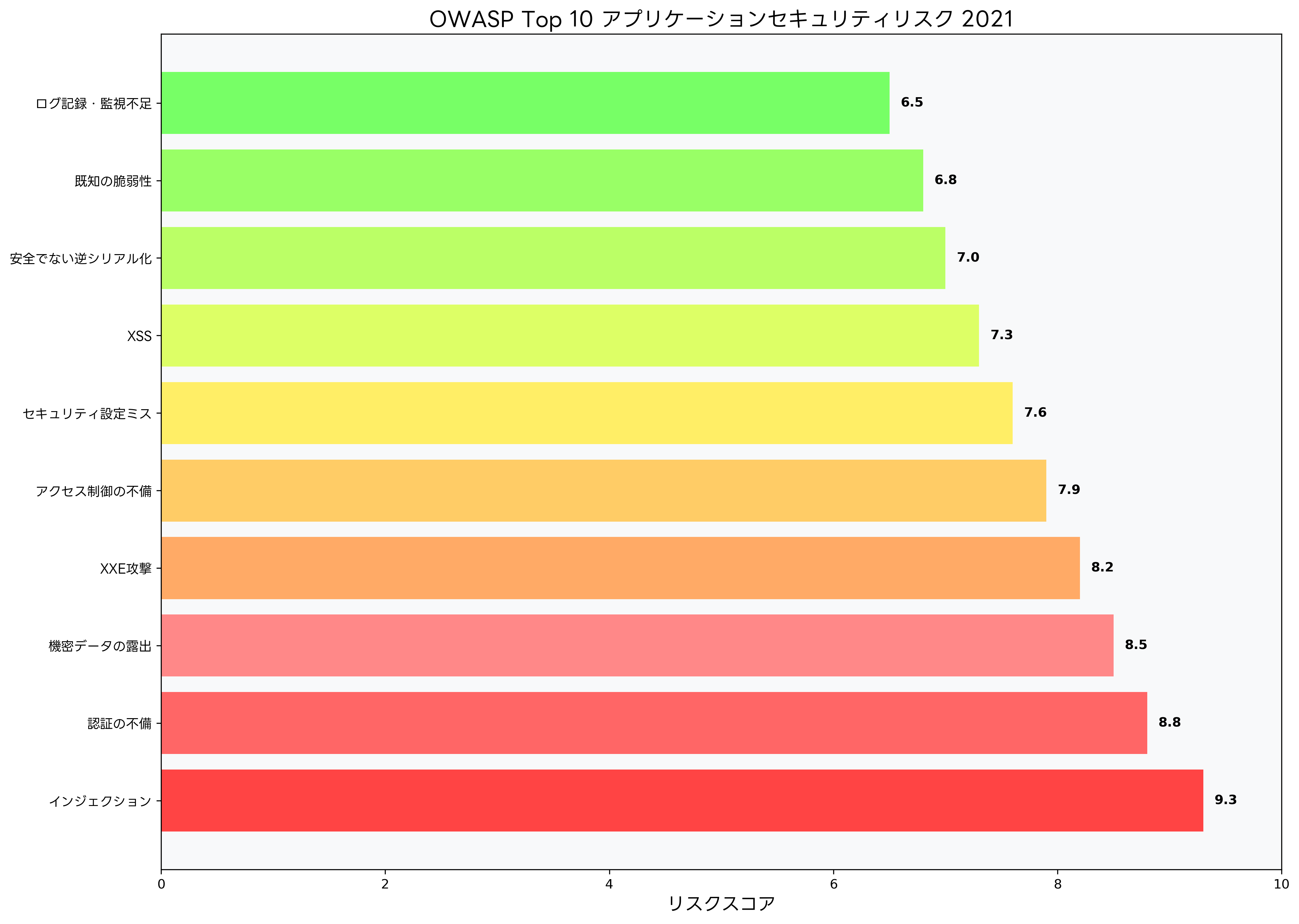

セキュア開発ライフサイクル(SDLC)の実装

セキュア開発ライフサイクルは、ソフトウェア開発の各段階にセキュリティ対策を組み込むアプローチです。従来の開発完了後にセキュリティテストを実施する手法と比較して、開発プロセス全体を通じてセキュリティを考慮することで、より効果的で経済的なセキュリティ対策を実現できます。

要件定義段階では、セキュリティ要件の明確化と脅威モデリングが重要です。システムの機能要件と同様に、セキュリティ要件も詳細に定義し、想定される脅威を分析します。この段階では、脅威モデリングツールを活用して、システマティックな脅威分析を実施することが推奨されます。

設計段階では、セキュアアーキテクチャの設計とセキュリティ制御の組み込みが行われます。認証・認可メカニズム、データ暗号化、セッション管理、入力検証などのセキュリティ機能を、システム設計に統合します。この段階で適切な設計を行うことで、後の実装段階でのセキュリティ問題を大幅に削減できます。

実装段階では、セキュアコーディングガイドラインの遵守と静的解析ツールの活用が重要です。開発者は、セキュアコーディング参考書を参照し、言語固有の脆弱性パターンを理解して、安全なコードを作成します。また、静的解析ツールを統合開発環境に組み込むことで、コーディング段階でのリアルタイムな脆弱性検出が可能になります。

テスト段階では、従来の機能テストに加えて、セキュリティテストが実施されます。動的解析、ペネトレーションテスト、ファジングテストなどの手法により、実行時の脆弱性を検出します。これらのテストには、専門的なペネトレーションテストツールの使用が効果的です。

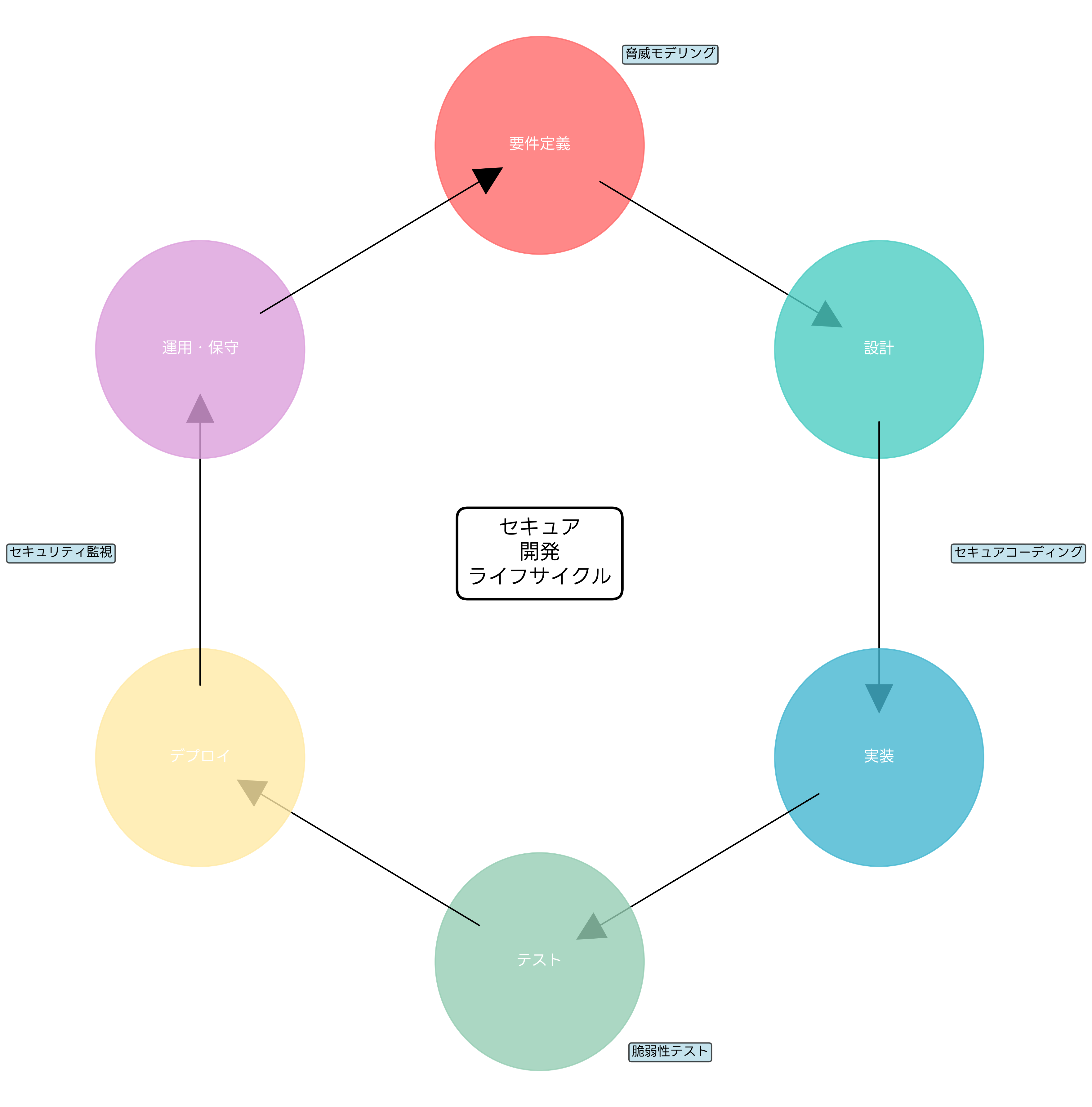

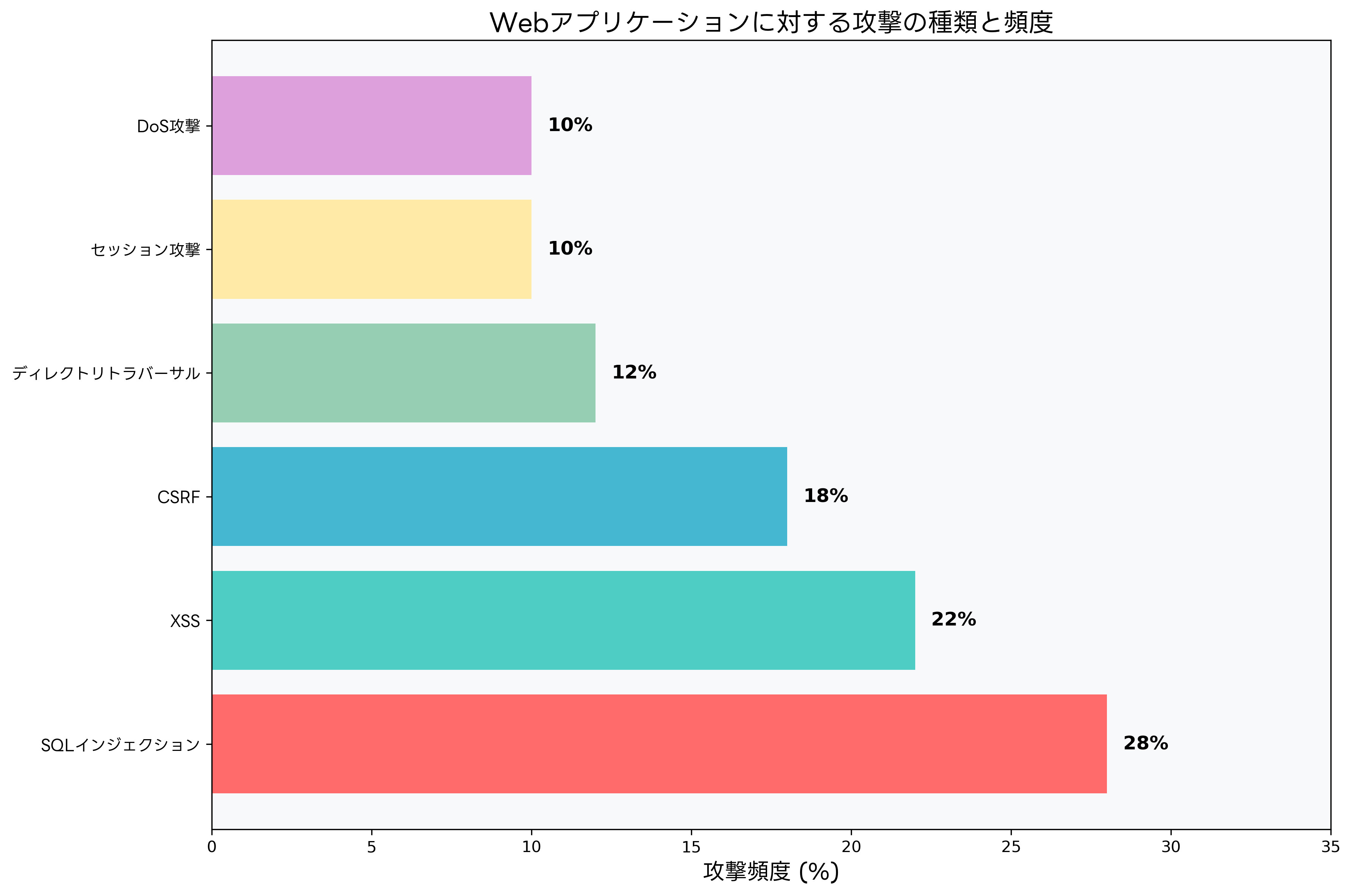

Web攻撃の種類と対策技術

現代のWebアプリケーションは、様々な攻撃手法に晒されています。これらの攻撃を理解し、適切な対策を講じることが、アプリケーションセキュリティの基本となります。

SQLインジェクション攻撃は、最も一般的で危険な攻撃手法の一つです。攻撃者は、Webアプリケーションの入力フィールドに悪意のあるSQLコードを挿入し、データベースの不正操作を試みます。この攻撃により、機密データの漏洩、データの改ざん、システムの完全な制御が可能になります。対策としては、パラメータ化クエリの使用、入力検証の強化、最小権限の原則の適用が重要です。開発環境では、SQLインジェクション検出ツールを活用して、早期の脆弱性発見を実現できます。

クロスサイトスクリプティング(XSS)攻撃は、Webページに悪意のあるスクリプトを埋め込み、ユーザーのブラウザで実行させる攻撃です。この攻撃により、セッション情報の盗取、ユーザーのなりすまし、フィッシング攻撃などが可能になります。XSS対策には、出力エスケープ、Content Security Policy(CSP)の実装、HTTPOnlyフラグの設定などが有効です。XSS対策ライブラリを使用することで、効果的な防御を実装できます。

クロスサイトリクエストフォージェリ(CSRF)攻撃は、ユーザーの意図しない操作を強制的に実行させる攻撃です。攻撃者は、認証済みユーザーのブラウザを利用して、不正なリクエストを送信します。CSRF対策には、CSRFトークンの実装、SameSite Cookieの使用、リファラーヘッダーの検証が効果的です。

ディレクトリトラバーサル攻撃は、Webアプリケーションのファイルアクセス機能を悪用して、想定外のファイルやディレクトリにアクセスする攻撃です。この攻撃により、設定ファイルやソースコードなどの機密情報が漏洩する可能性があります。対策としては、入力検証の強化、ホワイトリスト方式のファイルアクセス制御、chroot環境の使用が有効です。

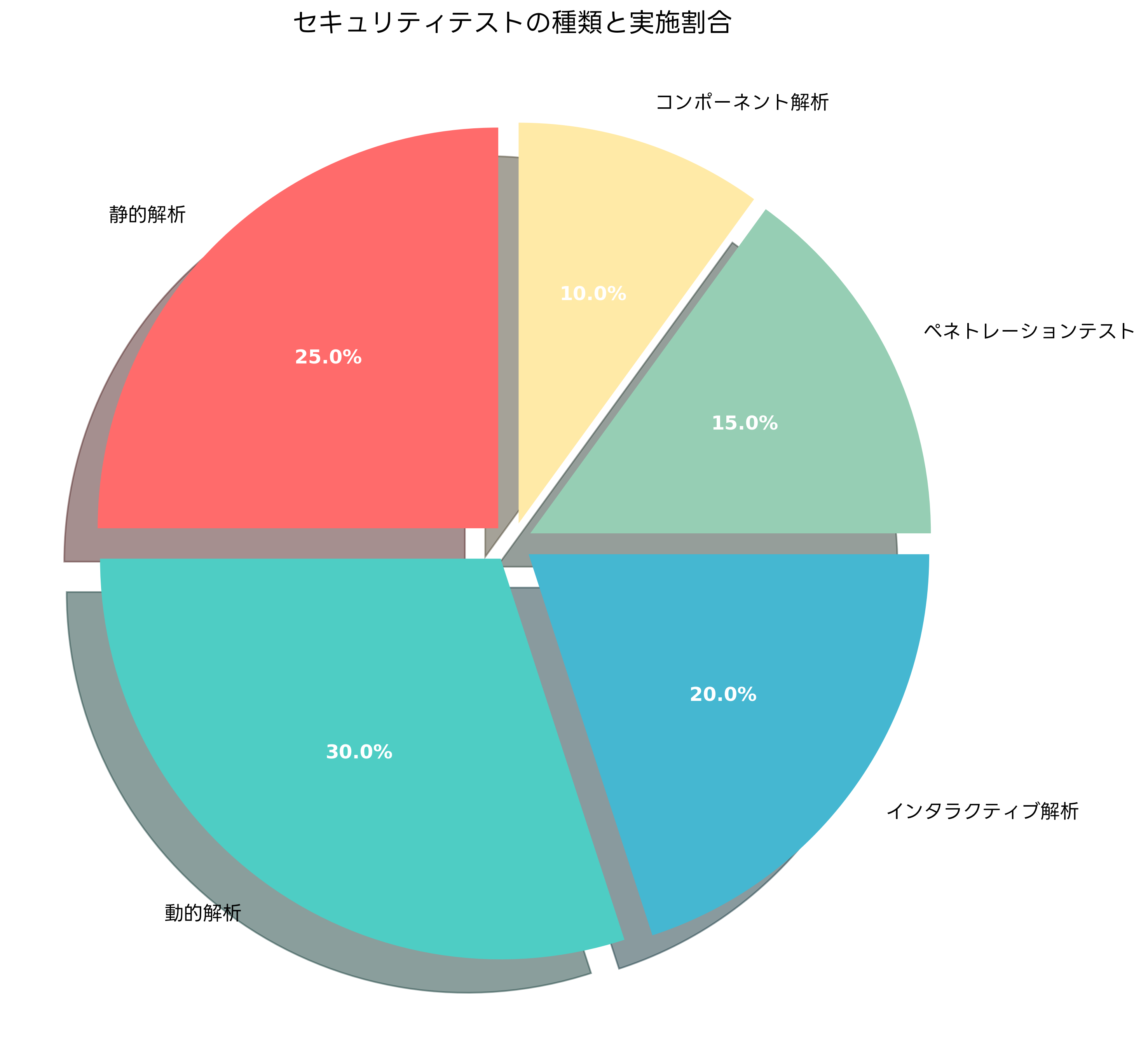

セキュリティテストの実装戦略

アプリケーションセキュリティを確保するためには、包括的なセキュリティテスト戦略が必要です。異なるテスト手法を組み合わせることで、より効果的な脆弱性検出が可能になります。

静的解析(SAST: Static Application Security Testing)は、ソースコードを実行することなく、コード構造を分析して脆弱性を検出する手法です。この手法の利点は、開発の早い段階で脆弱性を発見できることと、カバレッジの高さです。しかし、実行時の動的な問題や設定ミスは検出できないという制限があります。効果的な静的解析のためには、高性能なSASTツールの導入と、継続的インテグレーション(CI)パイプラインへの組み込みが重要です。

動的解析(DAST: Dynamic Application Security Testing)は、実行中のアプリケーションに対してテストを実施し、実際の攻撃を模擬して脆弱性を検出する手法です。この手法により、SQLインジェクション、XSS、認証バイパスなどの実行時脆弱性を効果的に発見できます。DASTツールを使用することで、自動化されたセキュリティテストを実現し、継続的なセキュリティ監視が可能になります。

インタラクティブ解析(IAST: Interactive Application Security Testing)は、静的解析と動的解析の利点を組み合わせた手法です。アプリケーションの実行時に内部の動作を監視し、より正確な脆弱性検出を実現します。偽陽性率が低く、詳細なコンテキスト情報を提供することが特徴です。

ランタイム保護(RASP: Runtime Application Self-Protection)は、アプリケーション実行時にリアルタイムで攻撃を検出し、自動的に防御する技術です。従来の外部からの保護に加えて、アプリケーション内部からの保護を提供し、ゼロデイ攻撃に対しても効果的です。RASPソリューションを導入することで、プロアクティブなセキュリティ保護を実現できます。

ソフトウェアコンポジション解析(SCA: Software Composition Analysis)は、オープンソースコンポーネントやサードパーティライブラリの既知の脆弱性を検出する手法です。現代のアプリケーション開発では、多数の外部ライブラリが使用されるため、これらの脆弱性管理が重要になっています。

脆弱性管理と修正プロセス

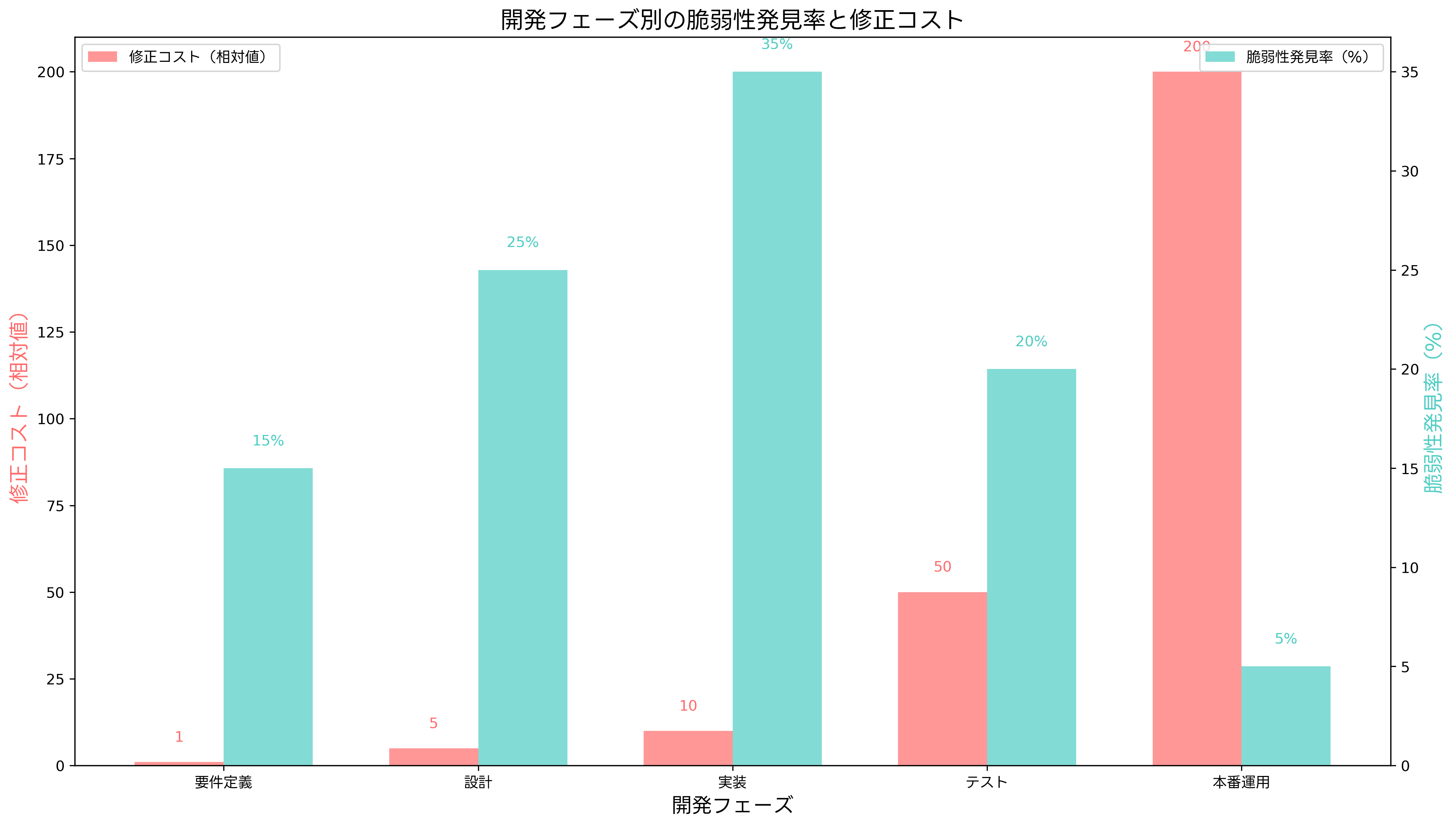

効果的なアプリケーションセキュリティには、体系的な脆弱性管理プロセスが不可欠です。脆弱性の早期発見、適切な優先順位付け、迅速な修正、継続的な監視が重要な要素となります。

脆弱性の発見時期は、修正コストに大きな影響を与えます。開発の初期段階で発見された脆弱性の修正コストを1とすると、設計段階では5倍、実装段階では10倍、テスト段階では50倍、本番運用段階では200倍ものコストがかかるとされています。この理由から、セキュア開発ライフサイクルの実装により、早期の脆弱性発見が経済的にも重要となります。

脆弱性の優先順位付けには、CVSS(Common Vulnerability Scoring System)スコア、ビジネスへの影響度、攻撃の容易さ、資産の重要度などを総合的に評価します。脆弱性管理システムを使用することで、これらの要素を自動的に分析し、効率的な優先順位付けが可能になります。

修正プロセスでは、パッチ管理、設定変更、ワークアラウンドの実装などの対応策を検討します。クリティカルな脆弱性については、緊急パッチの適用や一時的な回避策の実装が必要になる場合があります。本番環境への影響を最小限に抑えるため、テスト環境構築ツールを活用して、安全な修正の検証を実施します。

継続的な監視には、脆弱性スキャナー、セキュリティ情報イベント管理(SIEM)システム、侵入検知システム(IDS)などの技術を組み合わせます。これらのシステムにより、新たな脅威の早期発見と迅速な対応が可能になります。

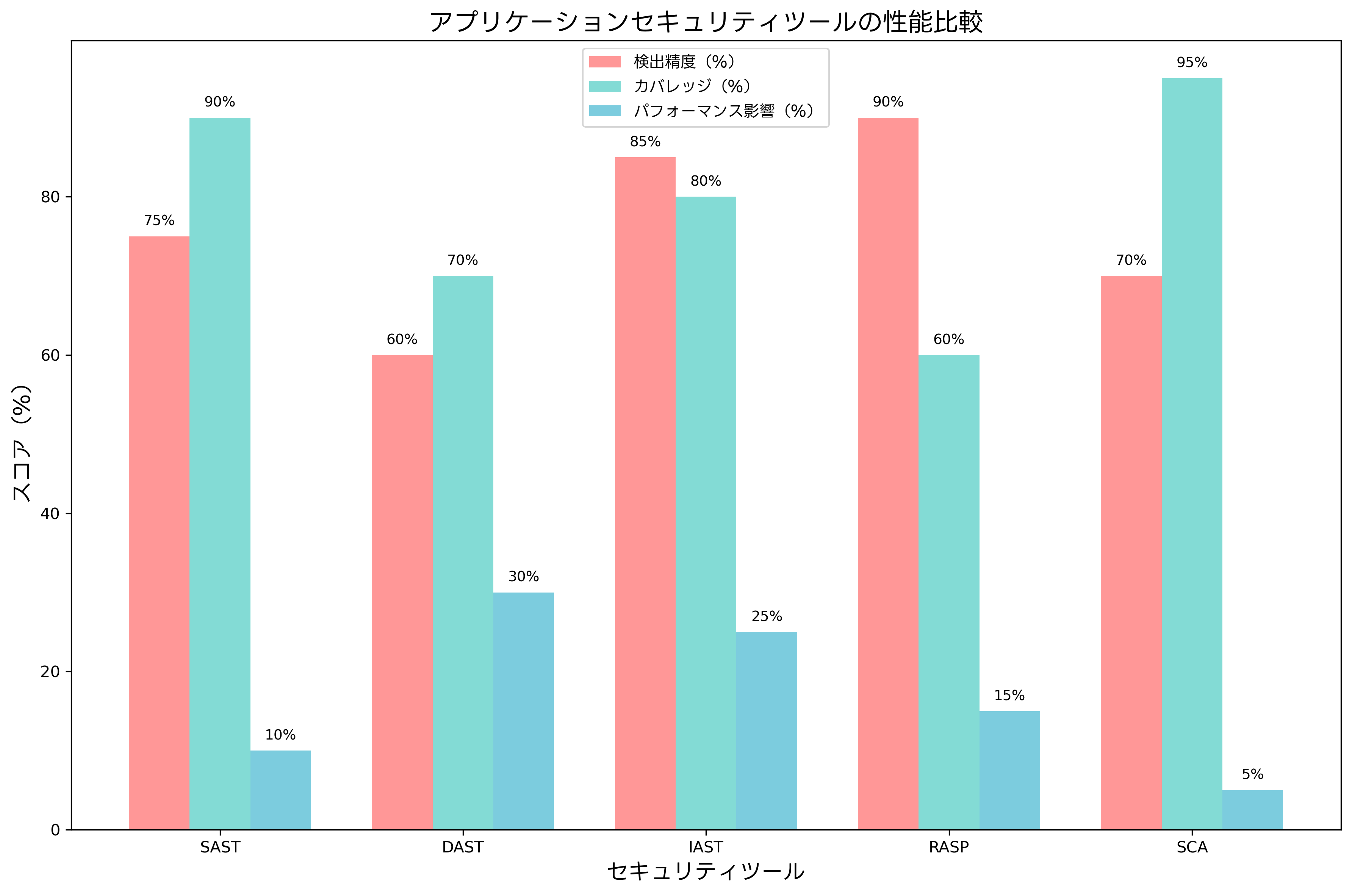

セキュリティツールの選択と導入

アプリケーションセキュリティを効果的に実装するためには、適切なセキュリティツールの選択と導入が重要です。組織の規模、技術環境、予算、スキルレベルなどを考慮して、最適なツールセットを構築する必要があります。

静的解析ツール(SAST)の選択では、対応プログラミング言語、統合開発環境(IDE)との連携性、継続的インテグレーション(CI/CD)との統合性、偽陽性率、カスタマイズ性などを評価します。エンタープライズ環境では、商用SASTソリューションが高い検出精度と包括的なサポートを提供します。一方、小規模な組織では、オープンソースのSASTツールから始めることも有効です。

動的解析ツール(DAST)の選択では、Webアプリケーションの種類、テスト対象の技術スタック、認証メカニズムへの対応、スケーラビリティ、レポート機能などを考慮します。現代のWebアプリケーションは複雑な認証メカニズムを持つため、高度なDASTツールの使用が推奨されます。

セキュリティ監視ツールでは、ログ収集、イベント相関分析、アラート機能、ダッシュボード、レポート機能が重要な評価要素となります。大規模な組織では、統合セキュリティ監視プラットフォームにより、包括的なセキュリティ可視性を実現できます。

API セキュリティの重要性

現代のアプリケーション開発では、マイクロサービスアーキテクチャとAPIファーストアプローチが主流となっており、APIセキュリティの重要性が急速に高まっています。RESTful API、GraphQL API、WebSocket APIなど、様々な形態のAPIが使用される中で、これらを狙った攻撃も増加しています。

APIセキュリティの基本要素には、認証と認可、レート制限、入力検証、出力フィルタリング、暗号化、ログ記録などがあります。OAuth 2.0、OpenID Connect、JWT(JSON Web Token)などの標準的な認証・認可メカニズムの実装により、安全なAPIアクセス制御を実現できます。API管理プラットフォームを使用することで、これらのセキュリティ機能を統合的に管理できます。

APIに対する一般的な攻撃には、過度なデータ露出、機能レベルの認可不備、一括代入、セキュリティ設定ミス、資産管理不備などがあります。これらの脅威に対抗するため、API脆弱性スキャナーを使用した定期的なセキュリティテストが重要です。

モバイルアプリケーションセキュリティ

スマートフォンとタブレットの普及により、モバイルアプリケーションのセキュリティも重要な課題となっています。iOS、Android、ハイブリッドアプリケーションなど、異なるプラットフォームに応じたセキュリティ対策が必要です。

モバイルアプリケーション特有のセキュリティ課題には、デバイスの紛失・盗難、ルート化・ジェイルブレイク、アプリストアでの不正アプリ配布、モバイルマルウェア、中間者攻撃などがあります。これらの脅威に対抗するため、アプリケーション内でのデータ暗号化、証明書ピニング、アンチデバッグ機能、コード難読化などの対策を実装します。

モバイルアプリケーションセキュリティテストツールを使用することで、モバイル固有の脆弱性を効果的に検出できます。また、Mobile Application Security Verification Standard(MASVS)やMobile Security Testing Guide(MSTG)などの業界標準を参照して、包括的なセキュリティ対策を実装することが重要です。

クラウドネイティブアプリケーションセキュリティ

クラウド環境でのアプリケーション開発が主流となる中で、クラウドネイティブアプリケーションセキュリティの重要性が高まっています。コンテナ、Kubernetes、サーバーレス、マイクロサービスなどの技術を活用したアプリケーションには、従来とは異なるセキュリティアプローチが必要です。

コンテナセキュリティでは、ベースイメージの脆弱性管理、実行時保護、ネットワークセグメンテーション、シークレット管理が重要な要素となります。コンテナセキュリティスキャナーを使用して、イメージビルド時とランタイムの両方でセキュリティ監視を実施します。

Kubernetesセキュリティでは、Pod Security Standards、Network Policies、Role-Based Access Control(RBAC)、Admission Controllers、Service Meshなどの機能を活用して、多層防御を実現します。Kubernetes セキュリティツールにより、クラスター全体のセキュリティ状況を可視化し、継続的な監視を実施できます。

サーバーレスアプリケーションセキュリティでは、関数レベルでのアクセス制御、依存関係の管理、イベントソースの検証、実行時間制限などが重要です。クラウドプロバイダーの提供するセキュリティサービスを効果的に活用することで、スケーラブルで安全なサーバーレスアプリケーションを構築できます。

DevSecOps の実装

DevSecOpsは、従来のDevOpsにセキュリティを統合したアプローチであり、開発、運用、セキュリティの各チームが連携して、継続的でセキュアなソフトウェア配信を実現します。このアプローチにより、セキュリティがボトルネックとならずに、迅速で安全なソフトウェア開発が可能になります。

DevSecOpsの実装には、セキュリティの自動化、セキュリティテストのCI/CDパイプラインへの統合、Infrastructure as Code(IaC)のセキュリティ管理、セキュリティメトリクスの継続的な監視が重要です。DevSecOpsプラットフォームを使用することで、これらの要素を統合的に管理できます。

セキュリティの自動化では、静的解析、動的解析、依存関係スキャン、コンテナスキャン、Infrastructure as Codeスキャンなどを、開発プロセスの各段階で自動実行します。この自動化により、手動テストでは発見が困難な脆弱性も効率的に検出できます。

文化的な変化も DevSecOps の重要な要素です。開発者、運用担当者、セキュリティ担当者が共通の目標を持ち、コラボレーションを促進する環境の構築が必要です。定期的なセキュリティトレーニング、脅威モデリングワークショップ、セキュリティチャンピオンプログラムなどの取り組みにより、組織全体のセキュリティ意識を向上させることができます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験においては、アプリケーションセキュリティに関する問題が午前問題、午後問題ともに継続的に出題されています。特に、情報セキュリティ分野では、技術的な知識に加えて、実践的な問題解決能力が求められます。

午前問題では、OWASP Top 10の脆弱性、セキュアコーディング技法、セキュリティテスト手法、暗号化技術、認証・認可メカニズムなどの基礎知識が問われます。これらの知識を体系的に学習するためには、応用情報技術者試験セキュリティ分野の専門書を活用することが効果的です。

午後問題では、より実践的なシナリオでのアプリケーションセキュリティ対策が問われます。企業のWebアプリケーション開発プロジェクトにおけるセキュリティ要件の定義、脆弱性検査結果の分析、セキュリティインシデントの対応計画策定などが典型的な出題パターンです。

試験対策としては、理論的な知識の習得に加えて、実際のツールを使用した実習も重要です。セキュリティテスト実習環境を構築して、SQLインジェクション、XSS、CSRF などの攻撃手法と対策技術を実際に体験することで、理解が深まります。

また、最新のセキュリティ動向についても継続的に学習することが重要です。情報セキュリティ技術雑誌やセキュリティカンファレンス資料を活用して、新しい脅威や対策技術について学習し、試験問題に対応できる知識を身につけることが推奨されます。

新興技術とアプリケーションセキュリティ

人工知能(AI)と機械学習(ML)の普及により、アプリケーションセキュリティの分野でも新たな可能性と課題が生まれています。AI/MLを活用したセキュリティソリューションは、従来の手法では検出が困難な高度な攻撃を識別し、自動的な対応を可能にします。

異常検知システムでは、機械学習アルゴリズムを使用して、正常なアプリケーション動作のベースラインを学習し、異常なパターンを自動的に検出します。AI搭載セキュリティ監視システムにより、未知の攻撃パターンに対しても効果的な防御が可能になります。

しかし、AI/ML システム自体も新たなセキュリティ課題を生み出します。敵対的サンプル攻撃、モデル抽出攻撃、データ汚染攻撃などの脅威に対して、適切な対策を実装する必要があります。AI/MLセキュリティの専門知識を深めるため、AI/MLセキュリティ専門書を活用した学習が推奨されます。

ブロックチェーン技術の活用により、アプリケーションの完全性保護と分散型セキュリティアーキテクチャが実現できます。スマートコントラクトのセキュリティ、分散型アイデンティティ管理、暗号資産のセキュリティなど、新たな分野でのセキュリティ専門知識が必要になっています。

量子コンピューティングの発展は、現在の暗号化技術に大きな影響を与える可能性があります。量子耐性暗号の実装、量子鍵配送、ポスト量子暗号への移行計画など、将来のセキュリティアーキテクチャを考慮した準備が重要になっています。

まとめ

アプリケーションセキュリティは、現代のデジタル社会において不可欠な技術分野です。OWASP Top 10で示される脅威から、新興技術がもたらす新たな課題まで、幅広い知識と実践的なスキルが求められます。セキュア開発ライフサイクルの実装、適切なセキュリティツールの選択、継続的な脆弱性管理、DevSecOpsの導入により、効果的なアプリケーションセキュリティを実現できます。

応用情報技術者試験においても、これらの知識は重要な出題分野として位置づけられており、IT専門家としてのキャリア発展にも欠かせない要素です。技術の進歩とともに新たな脅威が生まれ続ける中で、継続的な学習と実践を通じて、最新のセキュリティ知識とスキルを維持することが重要です。

組織のセキュリティレベルを向上させるためには、技術的な対策だけでなく、人材育成、プロセス改善、文化的な変革も必要です。包括的なアプローチにより、安全で信頼性の高いアプリケーションを構築し、デジタルトランスフォーメーションを支援することが、現代のIT専門家に求められる役割です。