現代のデジタル社会において、サイバー攻撃は企業や個人にとって最も深刻な脅威の一つとなっています。応用情報技術者試験においても、攻撃手法とその対策に関する知識は必須の分野であり、情報セキュリティの専門家として理解しておくべき重要な概念です。本記事では、サイバー攻撃の分類、手法、対策について詳細に解説し、実践的な防御戦略まで包括的に取り扱います。

サイバー攻撃とは、コンピューターシステム、ネットワーク、またはそれらに保存されている情報に対して、不正にアクセス、改ざん、破壊、または機能停止を引き起こす意図的な行為を指します。攻撃者の動機は様々であり、金銭的利益の追求、政治的目的、企業機密の窃取、単純な愉快犯まで多岐にわたります。

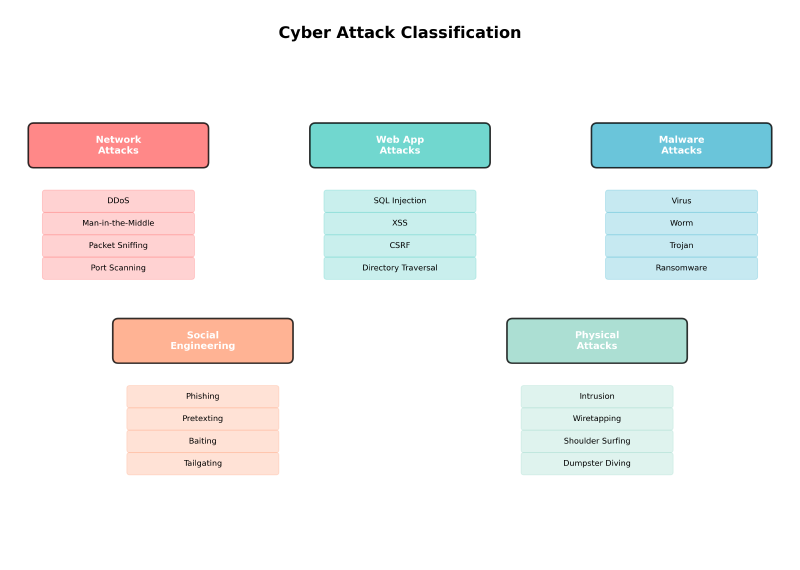

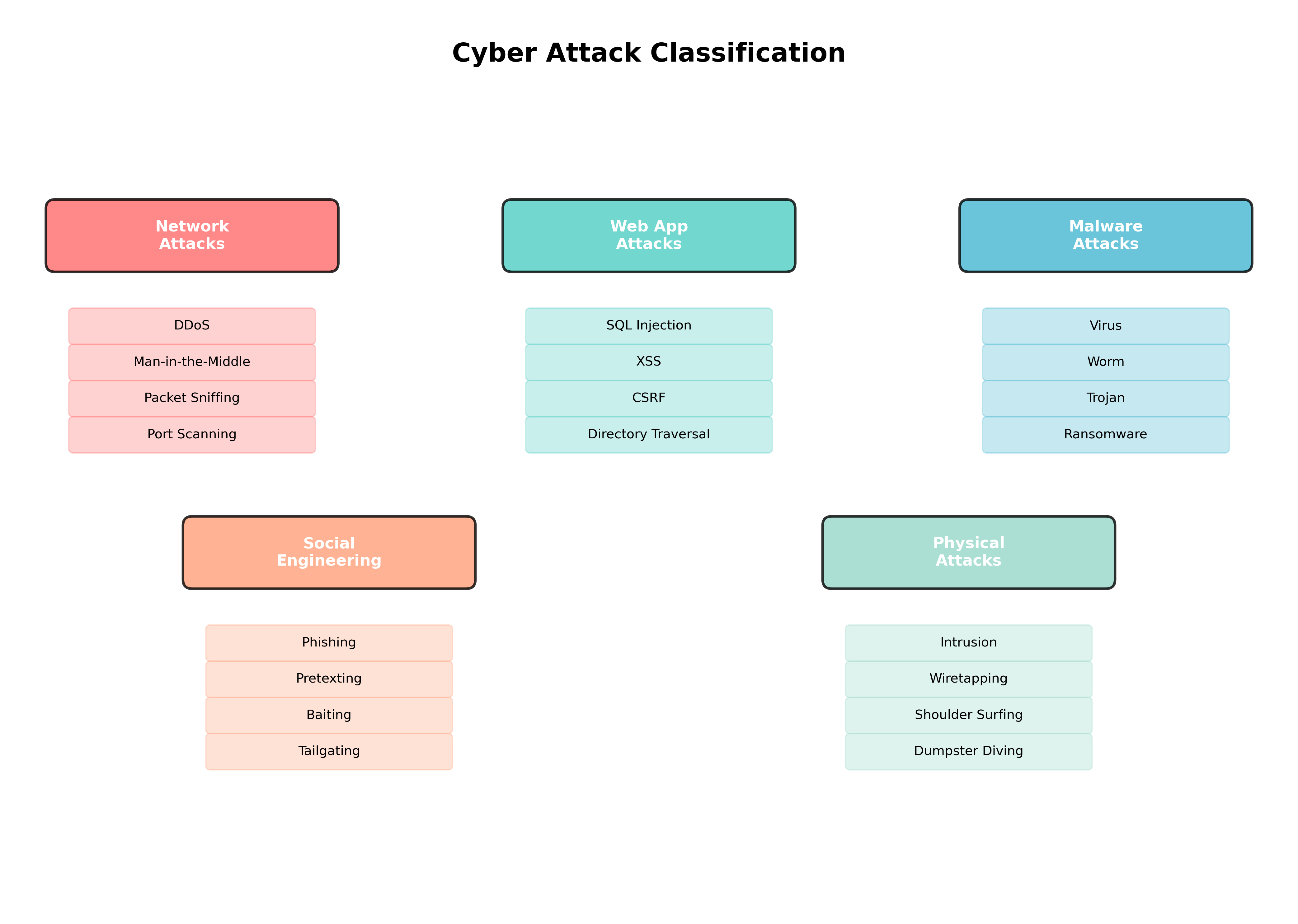

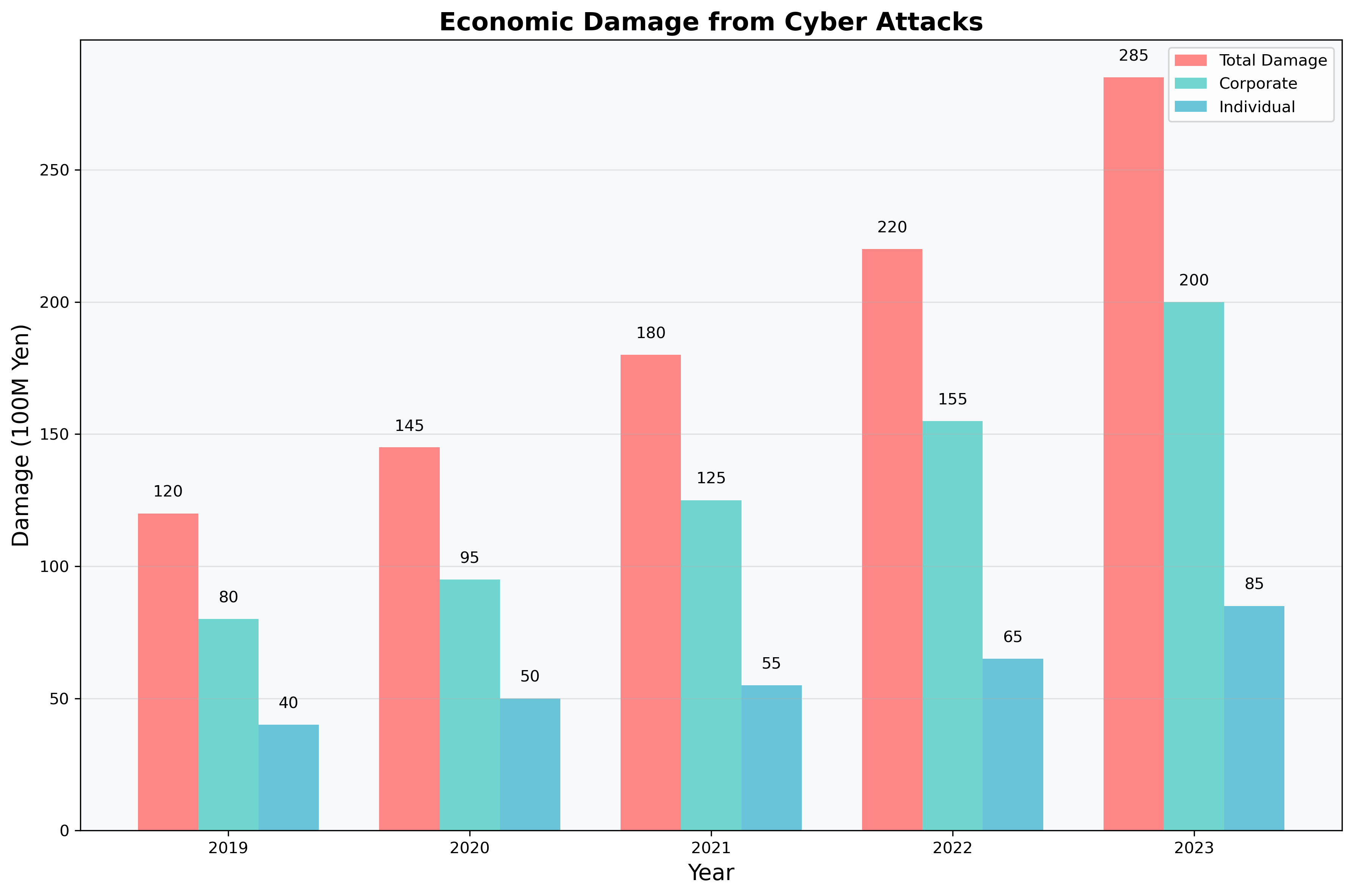

サイバー攻撃の現状と統計

近年のサイバー攻撃は、その頻度と巧妙さにおいて飛躍的な増加を見せています。2023年度の統計によると、マルウェア攻撃が全体の28%を占め、最も多い攻撃手法となっています。次いでフィッシング攻撃が24%、DDoS攻撃が18%と続いています。

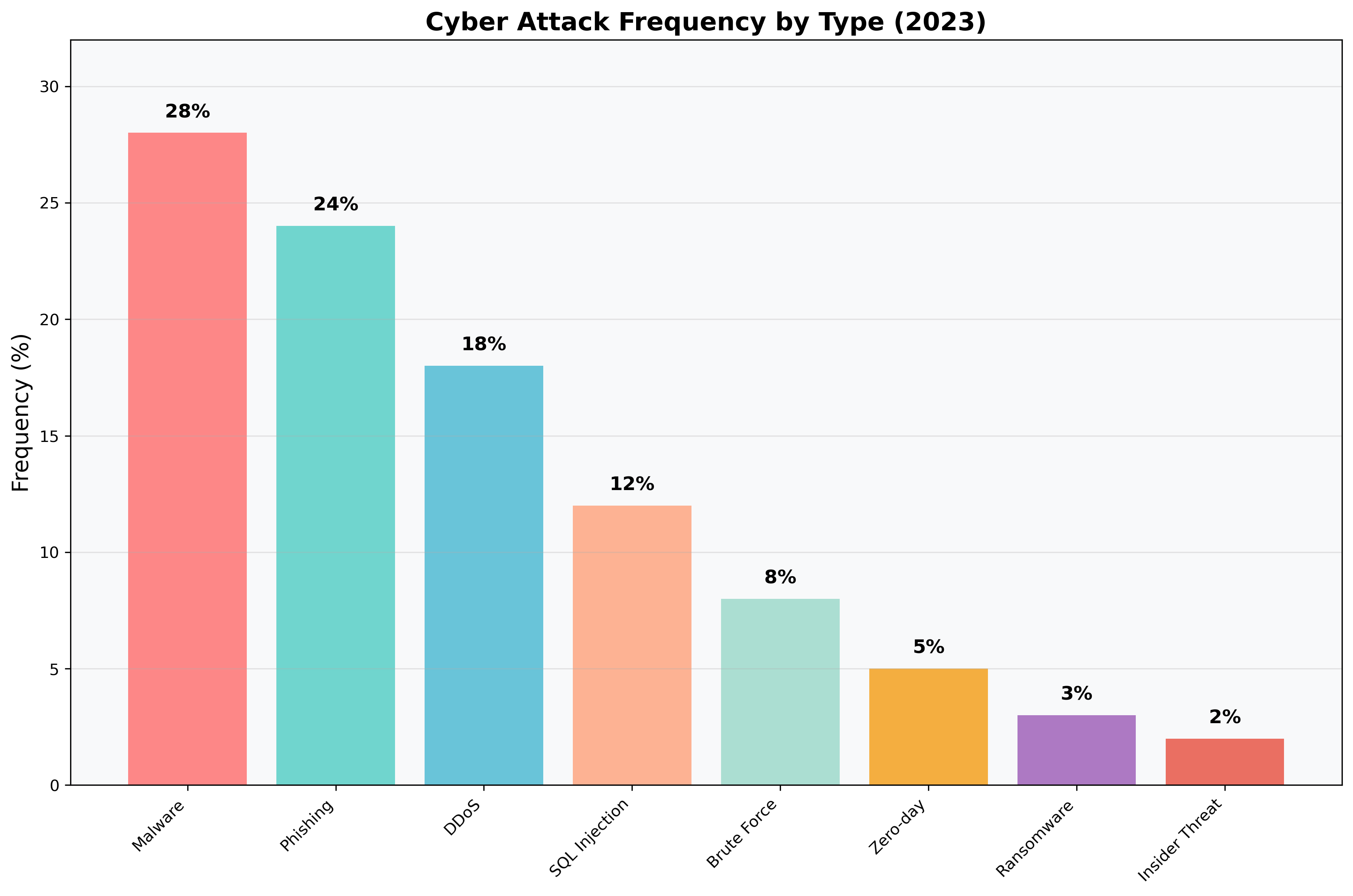

サイバー攻撃による経済的損失も深刻化しており、日本国内だけでも年間285億円の被害が報告されています。特に企業を対象とした攻撃による被害額は200億円に達し、個人への被害85億円を大きく上回る結果となっています。この背景には、企業が保有する大量の機密情報や金融データが攻撃者にとって魅力的なターゲットとなっていることがあります。

攻撃手法の高度化に伴い、高性能なセキュリティソリューションへの投資が急務となっています。組織の規模に関わらず、包括的なセキュリティ対策の導入が不可欠な状況となっており、統合セキュリティ管理プラットフォームの需要が高まっています。

ネットワーク攻撃の詳細分析

ネットワーク攻撃は、通信インフラを標的とした攻撃手法の総称であり、現代のサイバー攻撃の中核を成しています。DDoS攻撃は分散型サービス拒否攻撃として知られ、複数のコンピューターから同時に大量のリクエストを送信することで、ターゲットのサーバーを機能停止に追い込みます。この攻撃は比較的簡単に実行できる一方で、サービス停止による被害は甚大です。

Man-in-the-Middle攻撃は、通信の途中で攻撃者が割り込み、データの盗聴や改ざんを行う手法です。特に公衆Wi-Fiなどの安全でないネットワーク環境では、この攻撃のリスクが高まります。パケット盗聴は、ネットワーク上を流れるデータパケットを傍受し、機密情報を取得する手法であり、暗号化されていない通信は特に脆弱です。

ポートスキャンは攻撃の前段階として実行される偵察行為であり、ターゲットシステムの開放ポートを調査することで、攻撃の足がかりを見つける手法です。これらのネットワーク攻撃に対抗するため、次世代ファイアウォールや侵入検知システム(IDS)の導入が効果的です。

Webアプリケーション攻撃の脅威

Webアプリケーション攻撃は、Webサイトやオンラインサービスの脆弱性を狙った攻撃手法です。SQLインジェクション攻撃は、データベースクエリに不正なSQL文を挿入することで、データベースの情報を不正に取得したり、改ざんしたりする攻撃です。この攻撃により、顧客情報や機密データが漏洩する可能性があります。

クロスサイトスクリプティング(XSS)攻撃は、Webページに悪意のあるスクリプトを埋め込み、そのページを閲覧したユーザーのブラウザ上でスクリプトを実行させる攻撃です。これにより、セッション情報の窃取やフィッシングサイトへの誘導が可能になります。クロスサイトリクエストフォージェリ(CSRF)攻撃は、ユーザーが意図しない操作を実行させる攻撃であり、特にオンラインバンキングなどの金融サービスで深刻な被害をもたらします。

ディレクトリトラバーサル攻撃は、Webアプリケーションのファイルパス処理の脆弱性を悪用し、本来アクセスできないファイルやディレクトリにアクセスする攻撃です。これらのWebアプリケーション攻撃を防ぐため、Webアプリケーションファイアウォール(WAF)の導入が推奨されています。

マルウェア攻撃の進化

マルウェア攻撃は、悪意のあるソフトウェアを使用してシステムに侵入し、様々な不正行為を実行する攻撃手法です。コンピューターウイルスは、他のプログラムに感染して自己複製を行い、システムの破壊やデータの改ざんを引き起こします。ワームは、ネットワークを通じて自動的に拡散し、大規模な感染を引き起こす特徴があります。

トロイの木馬は、正常なソフトウェアを装いながら、バックドア機能を持つマルウェアです。一見無害に見えるため、ユーザーが気づかないうちにシステムに侵入し、機密情報の窃取や遠隔操作を可能にします。ランサムウェアは近年急激に増加している攻撃手法で、システムやファイルを暗号化し、復号のための身代金を要求します。

マルウェア攻撃の巧妙化に対抗するため、AIを活用したアンチマルウェアソリューションが注目されています。従来のシグネチャベースの検出では対応できない未知のマルウェアも、行動分析により検出することが可能になっています。また、エンドポイント検出・対応(EDR)ソリューションにより、リアルタイムでの脅威監視と迅速な対応が実現されています。

ソーシャルエンジニアリングの巧妙な手口

ソーシャルエンジニアリングは、技術的な脆弱性ではなく、人間の心理的な隙を突いた攻撃手法です。フィッシング攻撃は、正規の企業や組織を装ったメールやWebサイトを通じて、ユーザーの認証情報や個人情報を詐取する手法です。近年のフィッシング攻撃は非常に巧妙で、本物と見分けがつかないほど精巧に作られています。

プリテキスティングは、事前に調査した情報を基に、信頼できる人物や組織の関係者を装って情報を聞き出す手法です。ベイティングは、好奇心を刺激するような内容で攻撃対象を誘い、マルウェアに感染させたり、機密情報を窃取したりする手法です。テイルゲーティングは、物理的なセキュリティを突破するため、正規の利用者に続いて制限区域に侵入する手法です。

ソーシャルエンジニアリング攻撃への対策には、技術的な防御だけでなく、従業員教育が重要な役割を果たします。セキュリティ意識向上トレーニングプログラムやフィッシング攻撃シミュレーションツールを活用することで、組織全体のセキュリティ意識を向上させることができます。

物理的攻撃の現実的脅威

物理的攻撃は、デジタル空間だけでなく、現実世界でのセキュリティ侵害を含む攻撃手法です。不正侵入は、オフィスビルやデータセンターなどの物理的なセキュリティを突破し、コンピューターシステムに直接アクセスする攻撃です。一度物理的なアクセスを得られると、多くのセキュリティ対策を回避することが可能になります。

盗聴デバイスの設置は、会議室や重要な業務エリアに小型の録音・録画機器を設置し、機密情報を収集する手法です。ショルダーサーフィンは、背後から画面を覗き見したり、キーボード入力を観察したりして、パスワードや機密情報を窃取する手法です。ダンプスターダイビングは、廃棄された書類やハードディスクから情報を収集する手法で、適切な廃棄処理が行われていない場合に深刻な情報漏洩につながります。

物理的攻撃への対策として、アクセス制御システムや監視カメラシステムの導入が効果的です。また、セキュリティシュレッダーやデータ消去装置を使用した適切な廃棄処理も重要な対策の一つです。

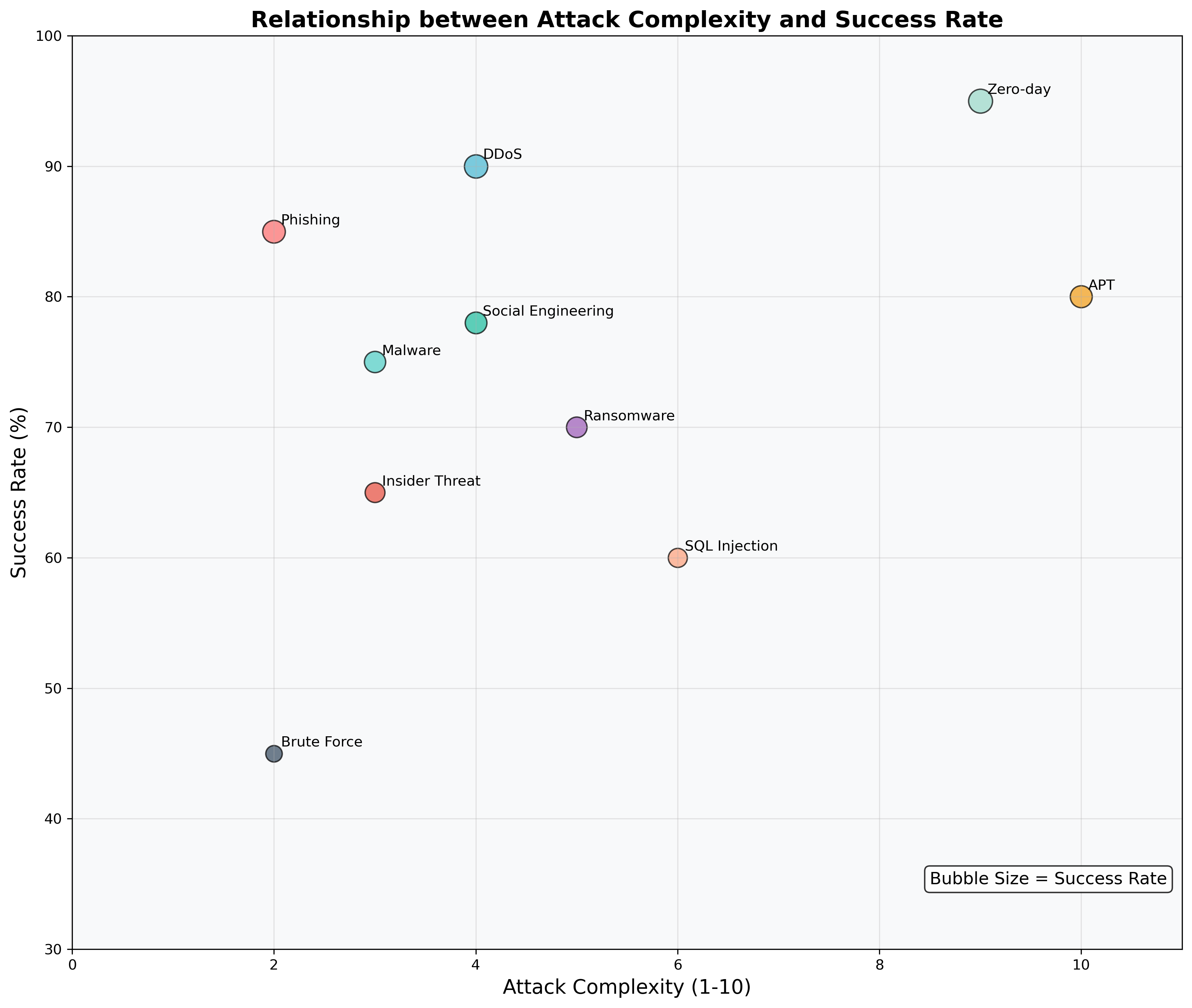

攻撃の複雑度と成功率の関係

サイバー攻撃の成功率は、攻撃手法の複雑度と密接な関係があります。フィッシング攻撃のような比較的単純な攻撃は実行が容易である一方、成功率も高い傾向にあります。一方、ゼロデイ攻撃のような高度な攻撃は実行に高いスキルと資源を要求しますが、発見された場合の成功率は非常に高くなります。

APT(Advanced Persistent Threat)攻撃は、最も複雑で高度な攻撃手法の一つです。長期間にわたってターゲットシステムに潜伏し、段階的に攻撃を進める手法で、国家レベルの攻撃者によって実行されることが多いです。この攻撃への対策には、高度脅威検出システムやセキュリティ情報・イベント管理(SIEM)が必要です。

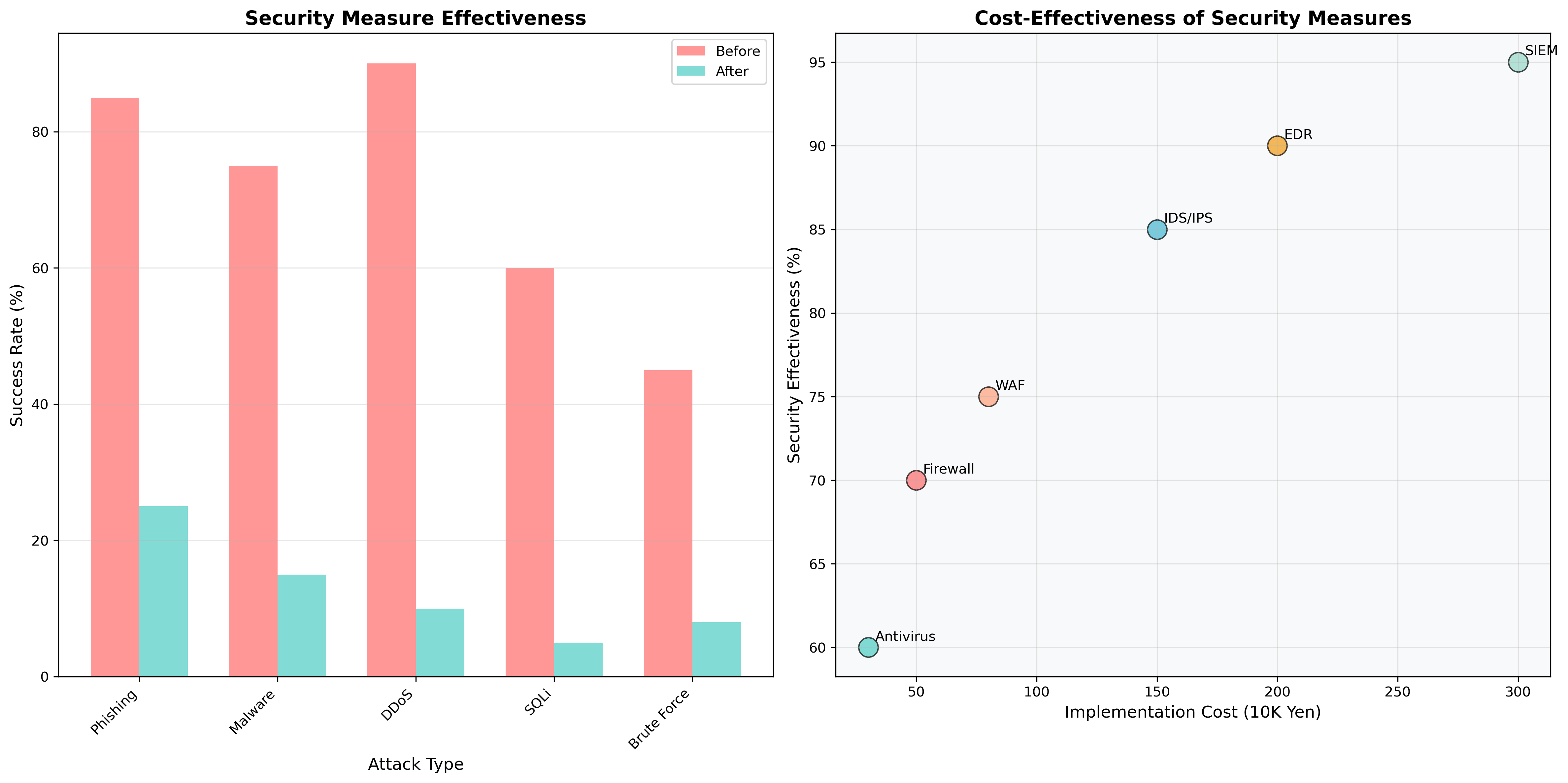

セキュリティ対策の効果とコスト分析

効果的なセキュリティ対策を実装することで、攻撃の成功率を大幅に低減することが可能です。適切なセキュリティ対策により、フィッシング攻撃の成功率を85%から25%まで削減し、マルウェア攻撃を75%から15%まで抑制することができます。

セキュリティ投資においては、コストと効果のバランスを考慮することが重要です。ファイアウォールやアンチウイルスソフトウェアは比較的低コストで導入でき、基本的な脅威に対して有効です。一方、SIEMやEDRソリューションは高額な投資を要求しますが、高度な脅威に対して優れた効果を発揮します。

セキュリティ投資計画ツールを活用することで、組織のリスクレベルと予算に応じた最適なセキュリティ対策の組み合わせを決定することができます。また、セキュリティ成熟度評価ツールにより、現在のセキュリティレベルを客観的に評価し、改善点を特定することが可能です。

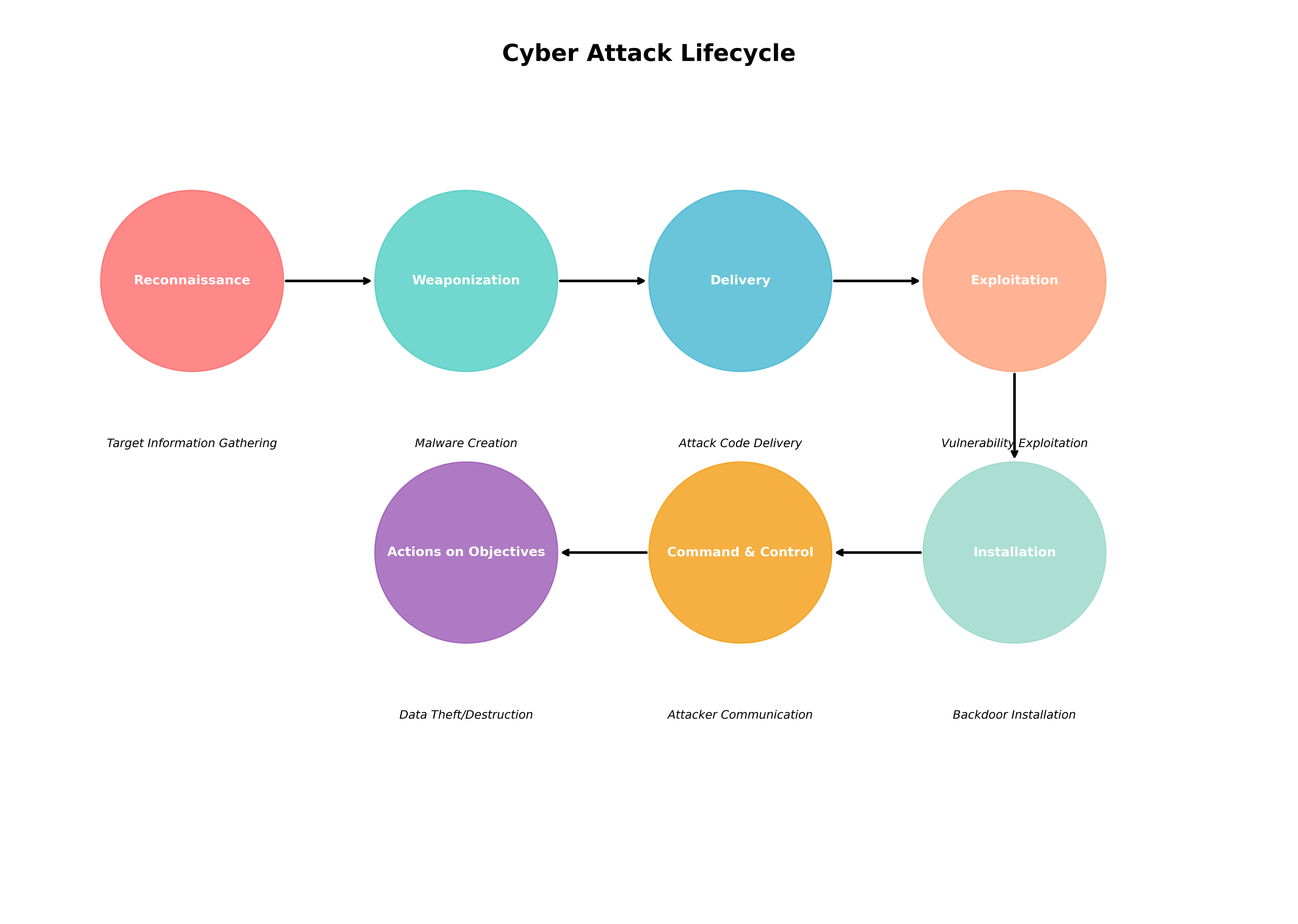

サイバー攻撃のライフサイクル

サイバー攻撃は、通常7つの段階を経て実行されます。この攻撃ライフサイクルを理解することで、各段階での効果的な対策を講じることができます。

偵察フェーズでは、攻撃者がターゲットの情報を収集します。この段階では、公開情報の調査、ネットワークスキャン、ソーシャルメディアの調査などが行われます。武器化フェーズでは、収集した情報を基にマルウェアやエクスプロイトコードが作成されます。配信フェーズでは、作成された攻撃コードがメールの添付ファイル、Webサイト、USBメモリなどを通じてターゲットに送信されます。

悪用フェーズでは、システムの脆弱性が実際に悪用され、攻撃者がシステムへの初期アクセスを獲得します。インストールフェーズでは、バックドアや追加のマルウェアがシステムに設置され、継続的なアクセスが確保されます。コマンド・アンド・コントロール(C&C)フェーズでは、攻撃者とマルウェアの間で通信チャネルが確立されます。

最終的な目的実行フェーズでは、データの窃取、システムの破壊、金銭の詐取など、攻撃者の最終目標が実行されます。各フェーズでの適切な対策により、攻撃の進行を阻止することが可能です。統合脅威管理(UTM)システムは、複数のセキュリティ機能を統合し、攻撃ライフサイクル全体にわたって保護を提供します。

応用情報技術者試験での出題傾向

応用情報技術者試験において、サイバー攻撃に関する問題は情報セキュリティ分野の中核を成しています。午前問題では、各攻撃手法の特徴、対策技術、セキュリティプロトコルなどが頻繁に出題されます。特に、SQLインジェクション、XSS、DDoS攻撃、マルウェアの種類と特徴について詳細な理解が求められます。

午後問題では、より実践的な場面での攻撃対策の設計や実装が問われます。企業のネットワーク構成を題材に、多層防御の考え方や、インシデント対応計画の策定などが出題されます。また、最新の脅威動向やゼロデイ攻撃、標的型攻撃に関する知識も重要です。

試験対策として、情報セキュリティ関連の最新技術書や応用情報技術者試験の専門問題集を活用することが効果的です。実際の攻撃事例を分析し、対策の妥当性を検討する練習も重要です。

新興技術と攻撃手法の進化

クラウドコンピューティングの普及に伴い、クラウド環境を標的とした新たな攻撃手法が登場しています。設定ミスによるデータ漏洩、クラウドアカウントの不正利用、サーバーレス環境での攻撃などが新たな脅威として認識されています。これらの脅威に対応するため、クラウドセキュリティ監視ツールやクラウド設定監査ツールの導入が重要です。

IoTデバイスの急速な普及により、IoTを標的とした攻撃も増加しています。デフォルトパスワードの悪用、ファームウェアの脆弱性を狙った攻撃、大規模なボットネットの構築などが問題となっています。IoTセキュリティには、IoTデバイス管理プラットフォームの導入が効果的です。

人工知能と機械学習技術の発展により、攻撃者もこれらの技術を悪用した新たな攻撃手法を開発しています。ディープフェイクを使用した詐欺、AIを活用したソーシャルエンジニアリング、機械学習モデルへの敵対的攻撃などが新たな脅威として浮上しています。

組織的なセキュリティ対策の実装

効果的なサイバー攻撃対策には、技術的な対策だけでなく、組織全体でのセキュリティ意識の向上が不可欠です。セキュリティポリシーの策定、定期的なセキュリティ訓練の実施、インシデント対応チームの設置などが重要な要素となります。

セキュリティ意識向上のため、定期的な教育プログラムの実施が効果的です。セキュリティ教育コンテンツや模擬攻撃訓練サービスを活用することで、実践的なセキュリティスキルを向上させることができます。

インシデント対応においては、事前の準備と迅速な対応が重要です。インシデント対応計画テンプレートやフォレンジック調査ツールを準備し、万一の場合に備えることが重要です。

国際的な協力と情報共有

サイバー攻撃は国境を越えた脅威であり、国際的な協力と情報共有が不可欠です。各国の政府機関、セキュリティベンダー、研究機関が連携して脅威情報を共有し、新たな攻撃手法への対策を開発しています。

脅威インテリジェンスの活用により、既知の攻撃者グループの手法や指標を事前に把握し、プロアクティブな防御を実現することが可能です。脅威インテリジェンスプラットフォームを導入することで、リアルタイムで最新の脅威情報を取得し、セキュリティ対策に活用することができます。

まとめ

サイバー攻撃は、技術の進歩と共に日々進化し続ける深刻な脅威です。攻撃手法の多様化と高度化に対応するため、多層防御の考え方に基づいた包括的なセキュリティ対策が必要です。技術的な対策だけでなく、組織のセキュリティ文化の醸成、従業員教育、インシデント対応体制の整備が重要な要素となります。

応用情報技術者試験において、サイバー攻撃に関する知識は必須の分野です。基本的な攻撃手法から最新の脅威動向まで、幅広い知識を身につけることで、実際の業務においても効果的なセキュリティ対策を講じることができます。継続的な学習と実践により、変化する脅威環境に適応できる能力を培うことが重要です。

セキュリティは一度実装すれば終わりではなく、継続的な改善と更新が必要なプロセスです。新たな脅威に対応するため、最新のセキュリティ技術や対策手法を常に学び続け、組織のセキュリティレベルを向上させていくことが、現代の情報社会において不可欠な取り組みとなっています。