バッファオーバーフローは、コンピュータセキュリティにおいて最も深刻で長年にわたって問題となっている脆弱性の一つです。この攻撃手法は、プログラムのメモリ管理の不備を悪用し、システムの制御を奪取したり、機密情報を窃取したりする可能性があります。応用情報技術者試験においても頻出の重要なトピックであり、セキュリティ対策の基礎知識として深く理解する必要があります。

バッファオーバーフローとは、プログラムが配列やバッファに対して、事前に確保されたメモリ領域を超えてデータを書き込む現象です。この現象により、隣接するメモリ領域のデータが破壊され、プログラムの異常終了や予期しない動作が発生します。さらに悪質な場合には、攻撃者が巧妙に細工したデータを注入することで、システムの制御を完全に奪取することも可能になります。

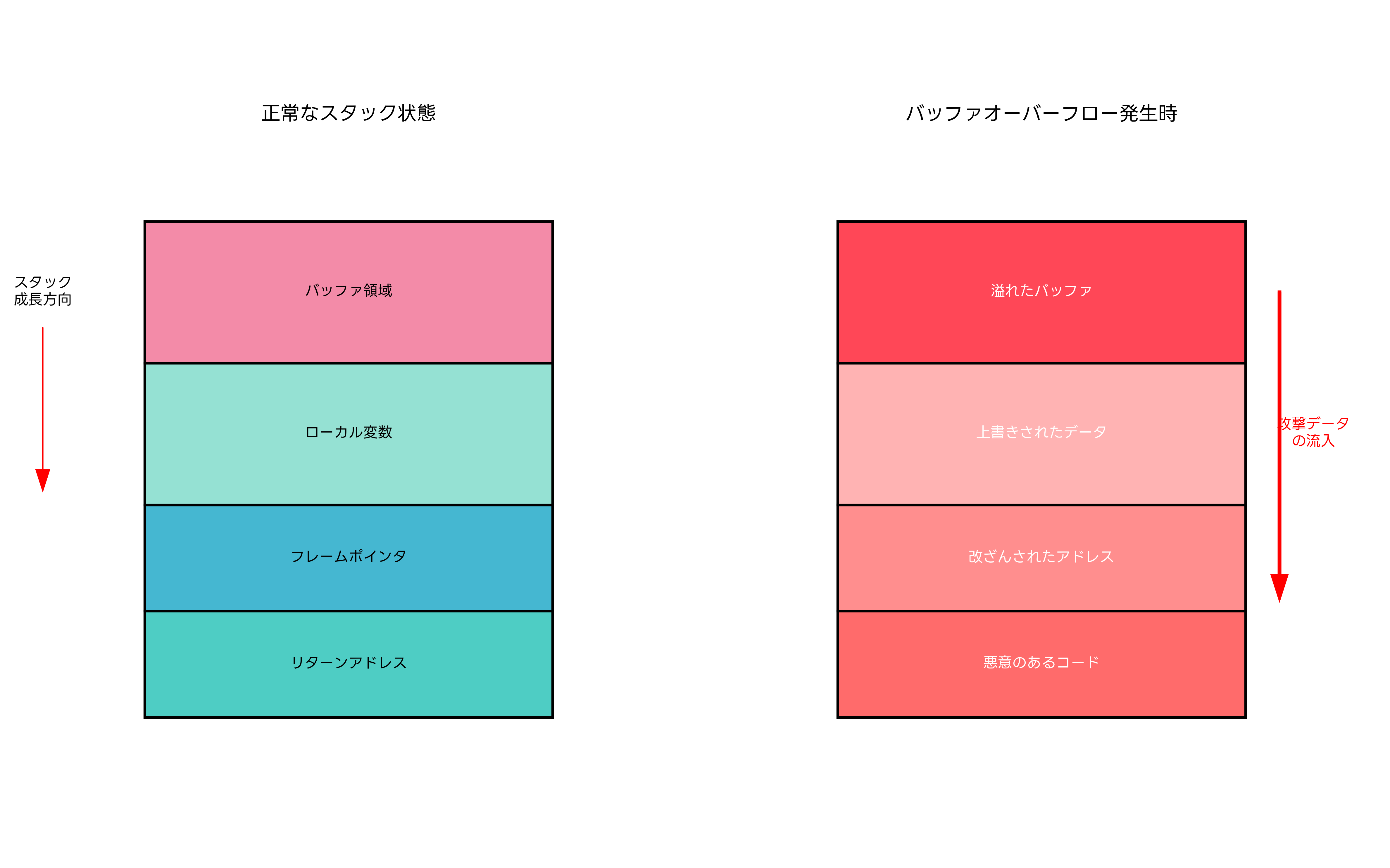

バッファオーバーフローの発生メカニズム

バッファオーバーフローが発生する根本的な原因は、プログラムの境界チェックの不備にあります。C言語やC++言語などの低レベル言語では、メモリ管理がプログラマーの責任に委ねられており、配列の境界を超えるアクセスを自動的に検出する機能が限られています。このため、strcpy関数、strcat関数、gets関数などの危険な関数を不適切に使用すると、バッファオーバーフローが発生する可能性が高くなります。

プログラムが実行される際、メモリ領域はスタック、ヒープ、データセグメント、コードセグメントなどに分割されます。特にスタック領域では、関数の呼び出し情報、ローカル変数、リターンアドレスなどが格納されており、この領域でバッファオーバーフローが発生すると、プログラムの実行流れを制御するリターンアドレスが改ざんされる危険性があります。

攻撃者は、この仕組みを悪用して、悪意のあるコードのアドレスをリターンアドレスに上書きし、プログラムの制御を奪取します。これにより、システム上で任意のコードを実行し、管理者権限の取得、機密情報の窃取、システム破壊などの深刻な被害をもたらすことができます。現代のサイバーセキュリティ対策において、バッファオーバーフロー検出ツールの導入は欠かせません。

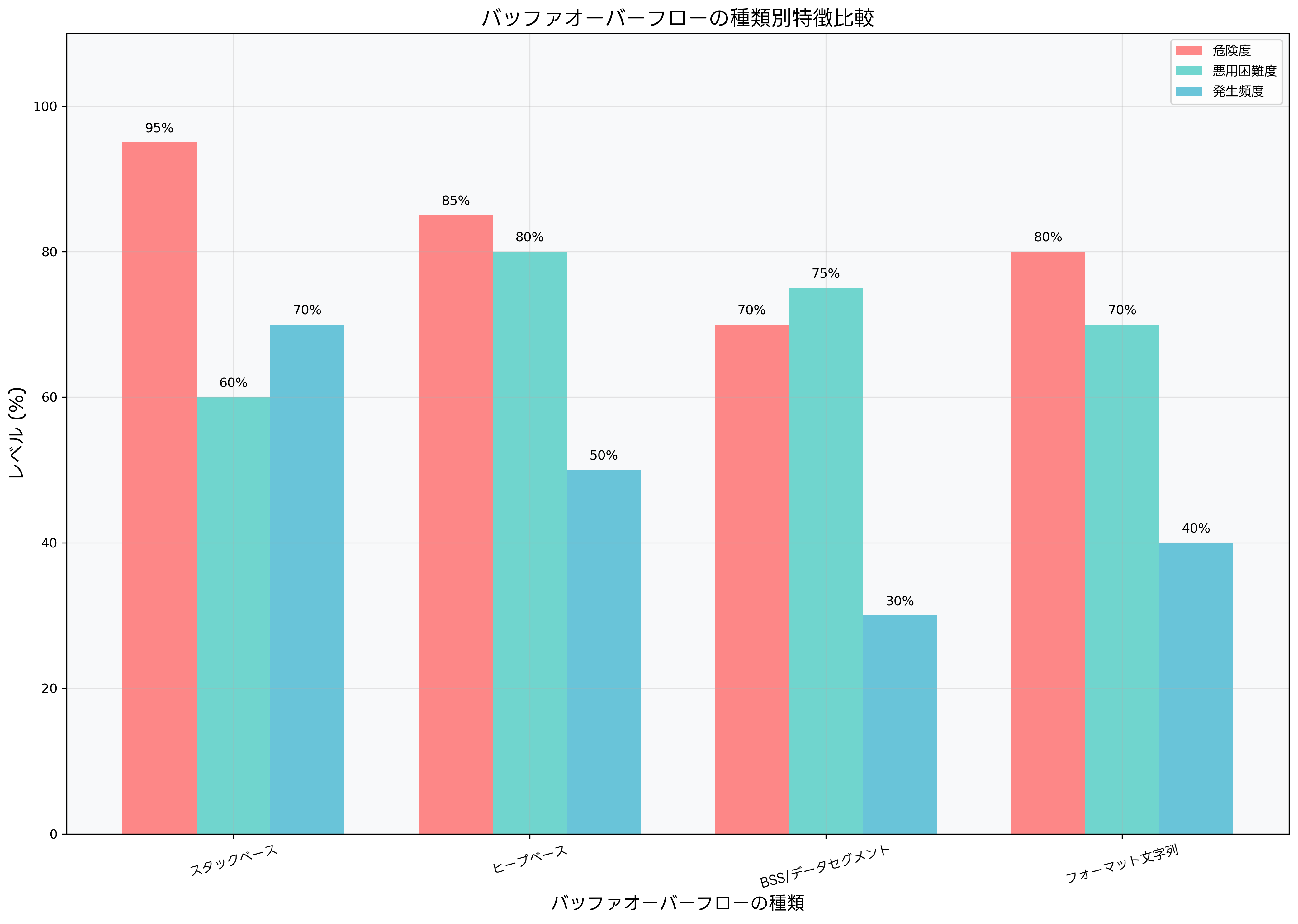

バッファオーバーフローには、発生する場所に応じていくつかの種類があります。スタックベースのオーバーフローは最も一般的で危険度が高く、ヒープベースのオーバーフローは悪用が困難ですが大きな被害をもたらす可能性があります。また、BSS/データセグメントでのオーバーフローや、フォーマット文字列攻撃なども重要な脅威として認識されています。

歴史的背景と現在の状況

バッファオーバーフロー攻撃の歴史は、1988年のモリスワームの事件にまで遡ります。この事件では、fingerdプログラムのバッファオーバーフロー脆弱性が悪用され、インターネット全体に大きな混乱をもたらしました。それ以来、バッファオーバーフローは情報セキュリティ分野において重要な研究対象となり、多くの対策技術が開発されてきました。

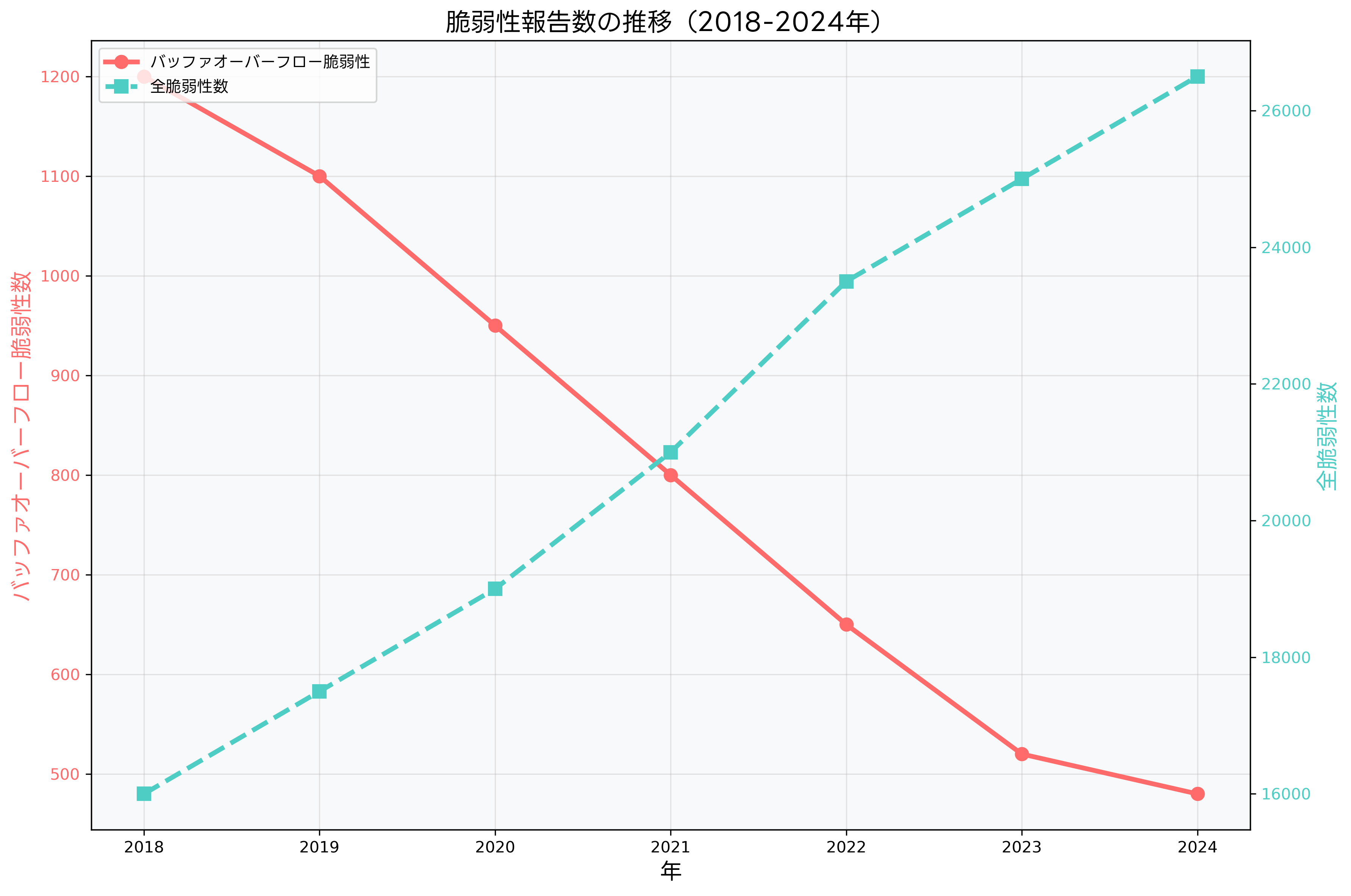

近年の統計データを見ると、バッファオーバーフロー脆弱性の報告数は徐々に減少していますが、依然として深刻な脅威として存在しています。これは、セキュアコーディングの普及、静的解析ツールの活用、最新のセキュリティ開発ツールの導入などの効果によるものです。しかし、レガシーシステムやIoTデバイスなどでは、依然として多くのバッファオーバーフロー脆弱性が存在しており、継続的な対策が必要です。

特に、組み込みシステムやIoTデバイスの普及により、新たな攻撃対象が増加している状況があります。これらのデバイスでは、リソースの制約や開発期間の短縮などの理由により、十分なセキュリティ対策が実装されていない場合が多く、バッファオーバーフロー攻撃の温床となっています。IoTセキュリティ対策製品の需要が高まっているのも、このような背景があります。

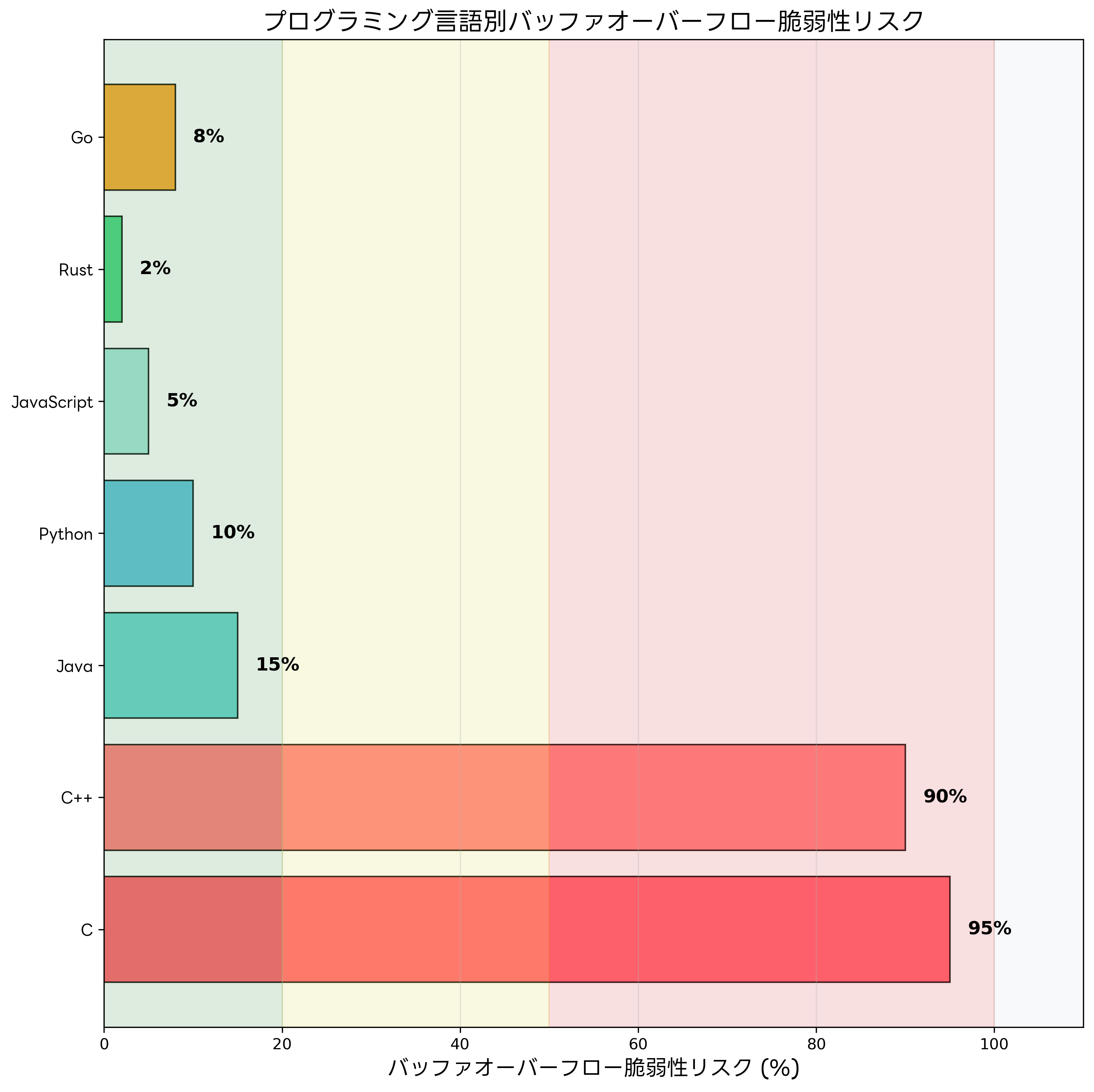

プログラミング言語による脅威レベルの違い

バッファオーバーフロー脆弱性のリスクは、使用するプログラミング言語によって大きく異なります。C言語やC++言語などの低レベル言語では、メモリ管理が手動で行われるため、バッファオーバーフローのリスクが非常に高くなります。一方、Java、Python、JavaScriptなどの高レベル言語では、自動的な境界チェックやガベージコレクション機能により、バッファオーバーフローのリスクが大幅に軽減されます。

近年注目されているRust言語は、メモリ安全性を重視した設計により、バッファオーバーフローをコンパイル時に検出する機能を持っています。このような安全な言語の普及により、将来的にはバッファオーバーフロー脆弱性の大幅な減少が期待されています。Rust言語学習書籍やセキュアプログラミング教材を活用して、安全なプログラミング技術を習得することが重要です。

Go言語も比較的安全な言語として知られていますが、C言語との相互運用やunsafeパッケージの使用により、バッファオーバーフローのリスクが存在します。開発者は、言語の特性を理解し、適切なセキュリティ対策を実装する必要があります。

具体的な攻撃手法と事例

バッファオーバーフロー攻撃には、様々な手法があります。最も基本的なスタックスマッシング攻撃では、スタック上のリターンアドレスを攻撃者の用意したシェルコードのアドレスに書き換えることで、任意のコードを実行します。この手法は古典的ですが、現在でも多くのシステムで有効な攻撃手法として使用されています。

より高度な攻撃手法として、ROP(Return-Oriented Programming)攻撃があります。この手法では、既存のプログラムコード片を組み合わせて攻撃を実行するため、実行可能な領域への新たなコード注入が不要になります。DEP(Data Execution Prevention)などの対策を回避する手法として広く使用されており、ROP攻撃対策ツールの重要性が高まっています。

ヒープスプレー攻撃は、ヒープ領域に大量の攻撃コードを配置し、バッファオーバーフローによってプログラムの実行をヒープ領域に誘導する手法です。この攻撃は、ブラウザやプラグインソフトウェアでよく使用され、Webベースの攻撃で重要な役割を果たしています。

実際の攻撃事例として、2003年のBlasterワームや2008年のConfickerワームなどが有名です。これらのマルウェアは、WindowsシステムのRPCサービスやServer Serviceのバッファオーバーフロー脆弱性を悪用し、世界中で数百万台のコンピュータに感染しました。マルウェア対策ソフトウェアの重要性を再認識させる事件でした。

防御技術と対策手法

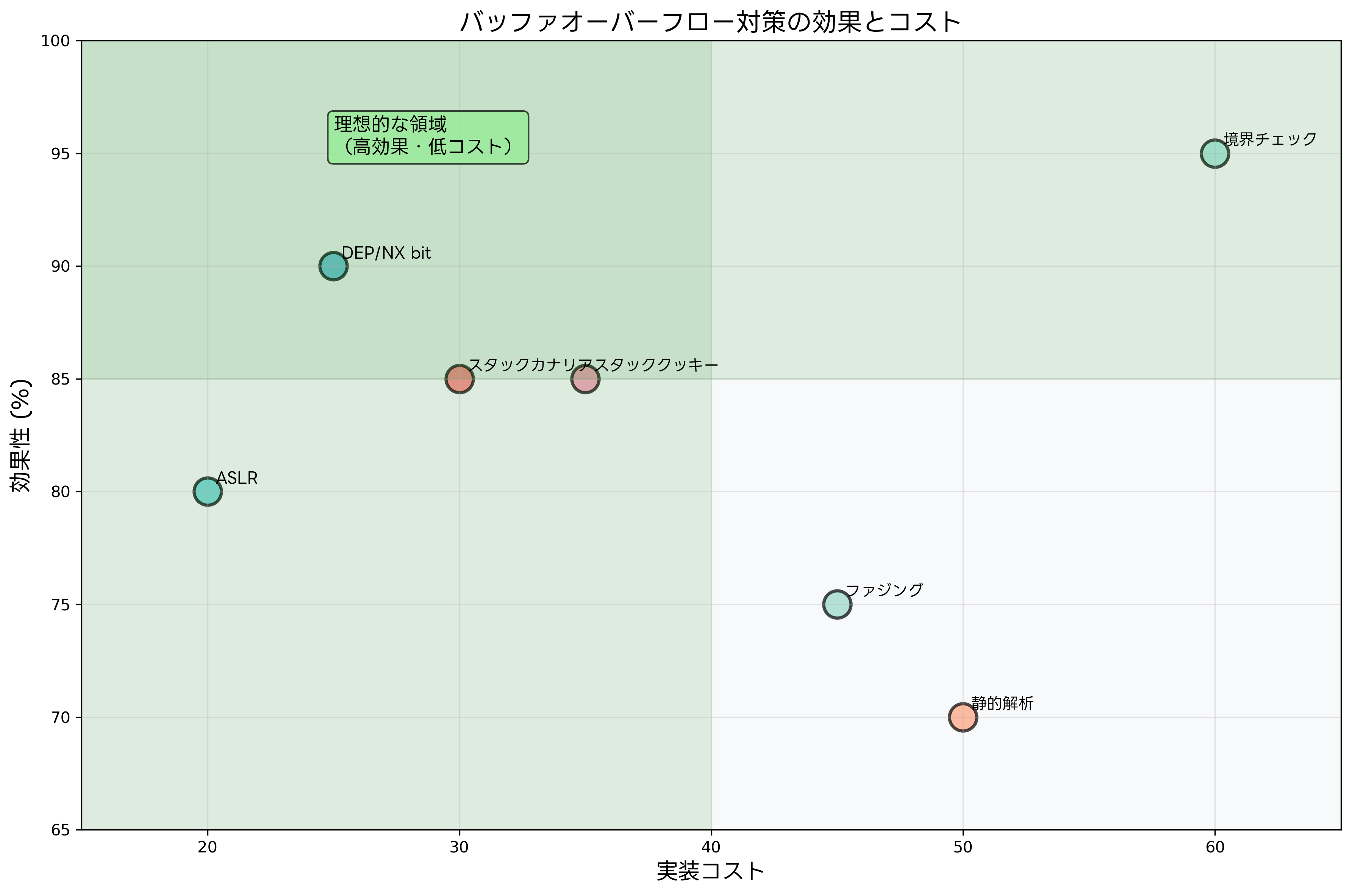

バッファオーバーフロー攻撃に対する防御技術は、長年にわたって研究開発が進められ、現在では多層防御の考え方に基づいた包括的な対策が利用可能になっています。これらの対策は、予防、検出、緩和の三つのカテゴリに分類することができます。

スタックカナリア(Stack Canary)は、最も効果的な防御技術の一つです。この技術では、関数のプロローグでスタック上にランダムな値(カナリア値)を配置し、関数のエピローグでその値が変更されていないかを確認します。バッファオーバーフローが発生した場合、カナリア値が破壊されるため、攻撃を検出することができます。スタックカナリア対応コンパイラの使用が推奨されています。

ASLR(Address Space Layout Randomization)は、プログラムの実行時にメモリレイアウトをランダム化する技術です。これにより、攻撃者が特定のメモリアドレスを予測することが困難になり、ROP攻撃などの高度な攻撃手法の成功率を大幅に低下させることができます。現代のオペレーティングシステムでは、ASLRが標準的に実装されています。

DEP(Data Execution Prevention)またはNX bit(No-eXecute bit)は、データ領域での実行を禁止する技術です。この技術により、スタックやヒープ領域に注入されたシェルコードの実行が防止されます。ハードウェアレベルでの支援により、高い効果を発揮する防御技術として広く採用されています。

静的解析ツールは、ソースコードを解析してバッファオーバーフロー脆弱性を検出する技術です。静的解析ツールを開発プロセスに組み込むことで、脆弱性を早期に発見し、修正することができます。特に、大規模なソフトウェア開発では、自動化された脆弱性検出が重要な役割を果たします。

動的解析やファジングは、プログラムの実行時に異常な入力を与えて脆弱性を発見する技術です。ファジングツールを使用することで、従来のテスト手法では発見困難な脆弱性を効率的に発見することができます。

セキュアコーディングの実践

バッファオーバーフロー脆弱性を根本的に防ぐためには、セキュアコーディングの実践が不可欠です。安全な関数の使用、境界チェックの実装、入力検証の徹底などが基本的な対策となります。

C言語での安全なプログラミングでは、strcpy()の代わりにstrncpy()、strcat()の代わりにstrncat()、gets()の代わりにfgets()を使用することが推奨されています。さらに、より安全なMicrosoft社のSecure CRT関数群(strcpy_s()、strcat_s()など)やGCC拡張のfortify機能を活用することで、追加的な安全性を確保できます。

入力検証は、外部からのデータを処理する際の重要な防御策です。文字列の長さチェック、数値の範囲チェック、特殊文字のフィルタリングなどを適切に実装することで、悪意のある入力による攻撃を防ぐことができます。入力検証ライブラリを活用することで、効率的で確実な入力検証を実現できます。

メモリ管理についても、適切な初期化、境界チェック、解放後のポインタの無効化などを徹底することが重要です。特に、動的メモリ確保を行う際には、確保サイズの計算ミスや解放忘れがないよう注意が必要です。メモリデバッガを使用することで、メモリ関連の問題を早期に発見できます。

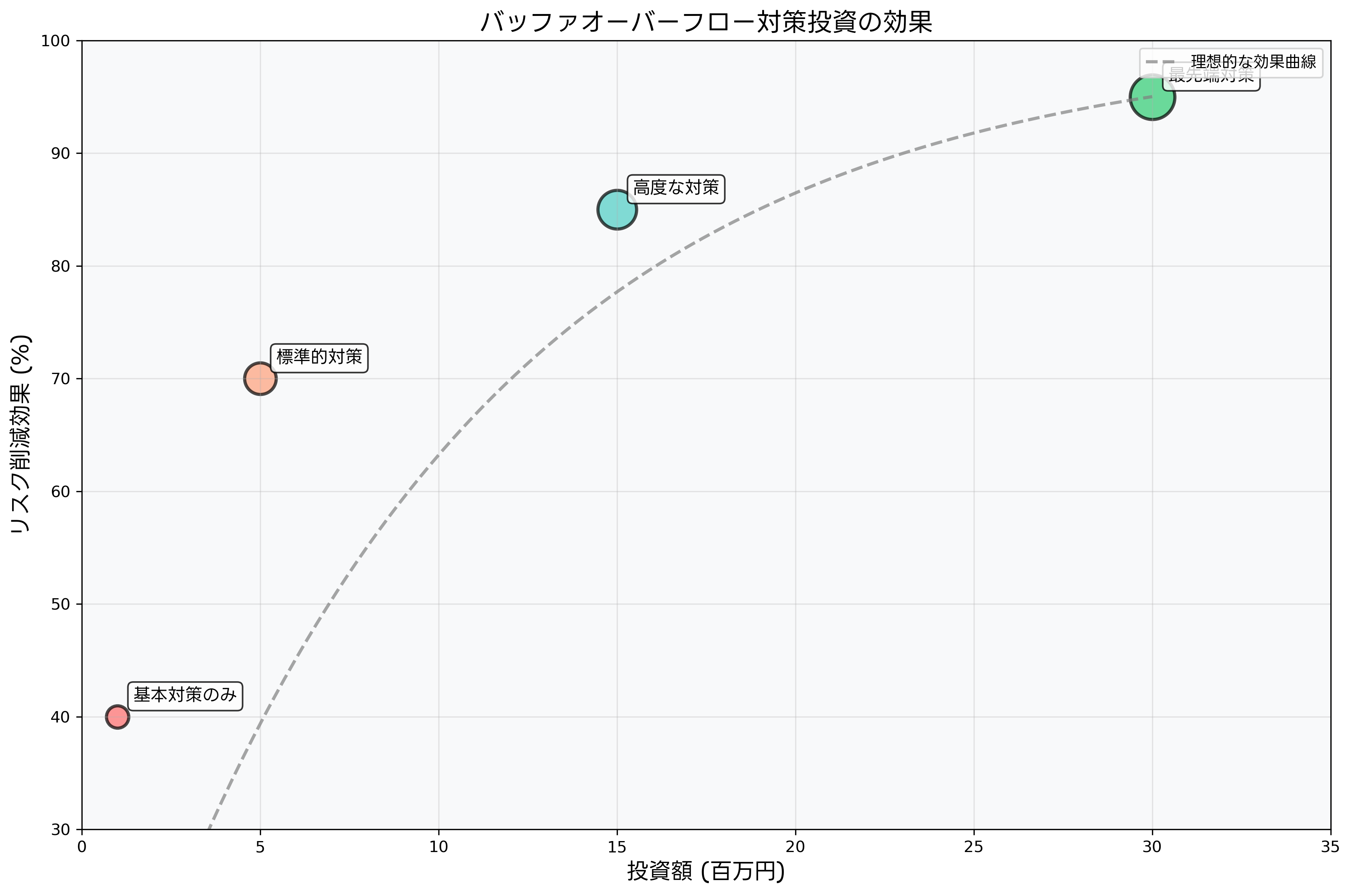

セキュリティ投資の考え方

バッファオーバーフロー対策に関するセキュリティ投資は、コストと効果のバランスを考慮した戦略的なアプローチが必要です。基本的な対策から始めて、段階的に高度な対策を導入することで、効率的なセキュリティレベルの向上が可能になります。

基本レベルでは、セキュアコーディング教育、基本的な静的解析ツールの導入、コンパイラの安全機能の有効化などに投資します。これらの対策は比較的低コストで実装でき、多くの脆弱性を防ぐことができます。セキュアコーディング教育教材への投資は、長期的な効果が期待できる重要な施策です。

標準レベルでは、高機能な静的解析ツール、動的解析ツール、ファジングツールの導入に加えて、セキュリティテストの自動化、継続的インテグレーションへのセキュリティチェックの組み込みなどを実施します。統合セキュリティテストプラットフォームの導入により、開発プロセス全体でのセキュリティ品質向上が図れます。

高度なレベルでは、カスタマイズされたセキュリティソリューション、専門家による定期的なセキュリティ監査、最新の脅威情報に基づく対策の更新などに投資します。また、ペネトレーションテストサービスを活用して、実際の攻撃シナリオに対する耐性を評価することも重要です。

最先端レベルでは、人工知能を活用したセキュリティ監視、ゼロデイ攻撃対策、高度な持続的脅威(APT)への対応などに投資します。これらの対策は高コストですが、重要なシステムやデータを保護するためには必要不可欠です。

応用情報技術者試験での重要ポイント

応用情報技術者試験においては、バッファオーバーフローに関する問題が情報セキュリティ分野で頻繁に出題されています。試験対策として理解すべき重要なポイントを整理すると、まず基本的な仕組みと発生原因を正確に理解することが必要です。

午前問題では、バッファオーバーフローの定義、発生メカニズム、具体的な対策手法、プログラミング言語による脆弱性の違いなどが問われます。特に、スタック構造とリターンアドレスの概念、危険な関数と安全な関数の違い、各種防御技術の特徴と効果について詳しく学習する必要があります。

午後問題では、より実践的な場面でのバッファオーバーフロー対策が問われます。システム設計時のセキュリティ考慮事項、脆弱性診断の実施方法、インシデント対応手順などについて、具体的な事例を基に考察する能力が評価されます。

試験対策としては、応用情報技術者試験セキュリティ分野対策書での理論学習に加えて、実際のプログラミング経験を通じた理解を深めることが効果的です。また、情報セキュリティマネジメント試験対策書も併せて学習することで、より包括的な知識を身につけることができます。

過去問題の分析では、バッファオーバーフローと他のセキュリティ脅威との関連性、リスク評価手法、対策の優先順位決定などが重要なテーマとして扱われています。これらのトピックについて、技術的な詳細だけでなく、マネジメント的な観点からも理解を深めることが重要です。

IoTとクラウド環境での新たな課題

近年のIoTデバイスの急速な普及により、バッファオーバーフロー脆弱性の新たな課題が生じています。IoTデバイスは、リソースの制約、アップデートの困難さ、セキュリティ意識の不足などの理由により、従来のPCやサーバーよりも脆弱性対策が困難な状況にあります。

特に、組み込みシステムでは、リアルタイム性の要求やメモリ使用量の制限により、包括的なセキュリティ対策の実装が困難な場合があります。このような環境では、設計段階でのセキュリティ考慮、最小限の機能実装、定期的なセキュリティ更新などが重要になります。IoTセキュリティ専用ソリューションの導入により、効率的な保護が可能になります。

クラウド環境においても、コンテナ技術やマイクロサービスアーキテクチャの普及により、新たなセキュリティ課題が生じています。コンテナイメージに含まれる脆弱性、サービス間通信のセキュリティ、動的なスケーリング環境でのセキュリティ管理などが重要な考慮事項となります。

エッジコンピューティング環境では、処理の分散化により攻撃面が拡大し、従来の境界防御モデルでは対応が困難になっています。ゼロトラストアーキテクチャの考え方に基づき、すべての通信を検証し、最小権限の原則を適用することが重要です。エッジセキュリティソリューションの導入により、分散環境でのセキュリティを確保できます。

人工知能とセキュリティの融合

人工知能技術の発達により、バッファオーバーフロー対策においても新たな可能性が開かれています。機械学習を活用した異常検知システムでは、従来の署名ベースの検知では発見困難な未知の攻撃パターンを検出することが可能になります。

深層学習を用いたコード解析では、静的解析では検出困難な複雑な脆弱性パターンを発見することができます。また、自然言語処理技術を活用して、脆弱性情報の自動収集と分析を行い、迅速な対策の実装を支援することも可能です。AI搭載脆弱性検出システムの導入により、従来手法では困難だった高精度な脆弱性検出が実現されています。

一方で、攻撃者側でもAI技術が悪用される可能性があります。自動化された脆弱性発見、標的型攻撃の最適化、回避技術の高度化などにより、従来の防御手法では対応困難な新たな脅威が出現する可能性があります。このような状況に対応するため、AI技術を活用した防御システムの継続的な改良と、人間の専門知識との組み合わせが重要になります。

国際標準と規制への対応

バッファオーバーフロー対策は、国際的なセキュリティ標準や規制要件の重要な要素となっています。ISO/IEC 27001、NIST Cybersecurity Framework、IEC 62443などの標準では、バッファオーバーフロー対策が明示的または暗黙的に要求されています。

特に、医療機器、自動車、産業制御システムなどの安全性が重要な分野では、厳格なセキュリティ要件が課せられており、バッファオーバーフロー対策は必須の要件となっています。セキュリティ標準対応コンサルティングサービスを活用することで、効率的な標準対応が可能になります。

GDPR、CCPA、個人情報保護法などのプライバシー規制においても、システムのセキュリティ確保が義務付けられており、バッファオーバーフロー対策は重要な要素となっています。規制違反による制裁金や損害賠償のリスクを考慮すると、適切なセキュリティ投資は経営戦略上の重要な判断となります。

組織的な取り組みと人材育成

技術的な対策だけでなく、組織全体でのセキュリティ意識向上と人材育成が、バッファオーバーフロー対策の成功には不可欠です。開発者向けのセキュアコーディング教育、管理者向けのセキュリティマネジメント教育、全社員向けのセキュリティ意識向上研修などを体系的に実施することが重要です。

特に、開発チームにおいては、セキュリティチャンピオンプログラムの導入、ピアレビューの強化、セキュリティテストの自動化などにより、日常的な業務にセキュリティ対策を組み込むことが効果的です。セキュリティ教育プラットフォームを活用することで、継続的で効果的な教育プログラムを実現できます。

セキュリティインシデントが発生した場合の対応体制も重要です。インシデント対応計画の策定、対応チームの編成、定期的な訓練の実施などにより、迅速かつ適切な対応を可能にします。インシデント対応管理システムの導入により、効率的なインシデント管理が実現されます。

まとめ

バッファオーバーフローは、情報システムのセキュリティにとって長年にわたって深刻な脅威となっている脆弱性です。技術の進歩により様々な対策手法が開発されていますが、完全な解決は困難であり、継続的な対策が必要です。応用情報技術者として、この脅威の本質を理解し、適切な対策を実装できる能力を身につけることは極めて重要です。

効果的なバッファオーバーフロー対策には、技術的な対策、組織的な取り組み、継続的な学習の三つの要素が不可欠です。新しい技術や脅威に対応するため、常に最新の情報を収集し、対策を更新していくことが求められます。セキュリティは一度構築すれば終わりではなく、継続的な改善が必要な分野であることを認識し、長期的な視点でのセキュリティ戦略を策定することが重要です。

現代のデジタル社会において、セキュリティの重要性はますます高まっています。バッファオーバーフロー対策を含む包括的なセキュリティ対策により、安全で信頼性の高い情報システムを構築し、社会の発展に貢献することが、IT技術者の重要な責務といえるでしょう。