現代のデジタル社会において、インターネット上での安全な通信や取引を実現するために欠かせない技術が証明書(Certificate)です。デジタル証明書は、私たちが日常的に使用するWebサイトへの安全なアクセス、メールの暗号化、ソフトウェアの信頼性確認など、様々な場面で重要な役割を果たしています。応用情報技術者試験においても、この証明書の仕組みと管理は重要な出題範囲となっており、情報セキュリティの基本理解として必須の知識です。

デジタル証明書とは、公開鍵基盤(PKI:Public Key Infrastructure)において、公開鍵の所有者を証明するためのデジタル文書です。これは実世界の身分証明書のデジタル版と考えることができ、証明書に含まれる公開鍵が確実に証明書の名義人のものであることを、信頼できる第三者機関である認証局(CA:Certificate Authority)が保証します。

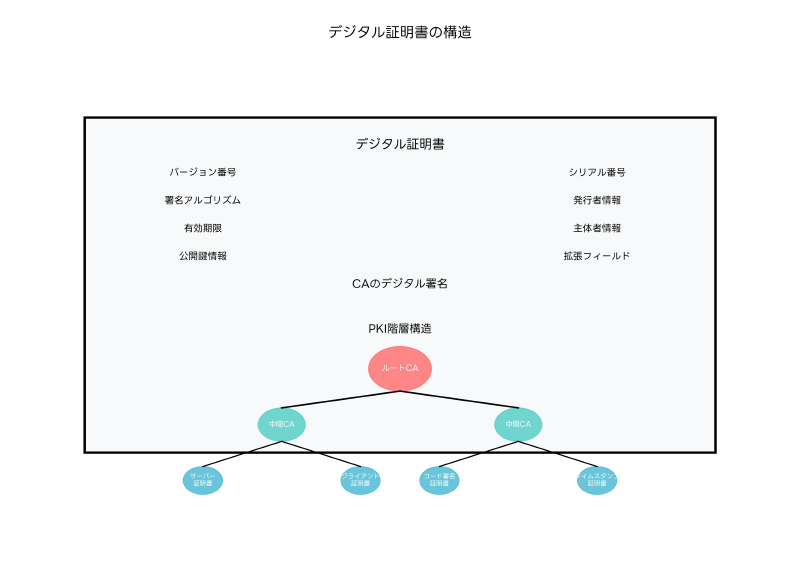

デジタル証明書の基本構造と仕組み

デジタル証明書は、X.509という国際標準規格に基づいて構成されており、複数の重要な情報が含まれています。証明書のバージョン番号、一意に識別するためのシリアル番号、証明書に署名を行うアルゴリズムの情報、証明書を発行した認証局の識別情報、証明書の有効期限、証明書の名義人(主体者)の識別情報、名義人の公開鍵とそのアルゴリズム情報、そして最も重要な認証局のデジタル署名が含まれています。

この構造により、証明書を受信した側は、認証局の公開鍵を使用してデジタル署名を検証することで、証明書が改ざんされていないこと、そして信頼できる認証局によって発行されたことを確認できます。高品質なPKIソリューションを導入することで、企業は効率的な証明書管理を実現できます。

公開鍵基盤における証明書の階層構造は、ルートCA、中間CA、エンドエンティティ証明書という三層構造で構成されています。ルートCAは証明書チェーンの最上位に位置し、自己署名された証明書を持ちます。中間CAは、ルートCAによって署名された証明書を持ち、実際のエンドユーザーや機器に対する証明書の発行を担当します。エンドエンティティ証明書は、Webサーバー、ユーザー、デバイスなどの最終的な利用者に発行される証明書です。

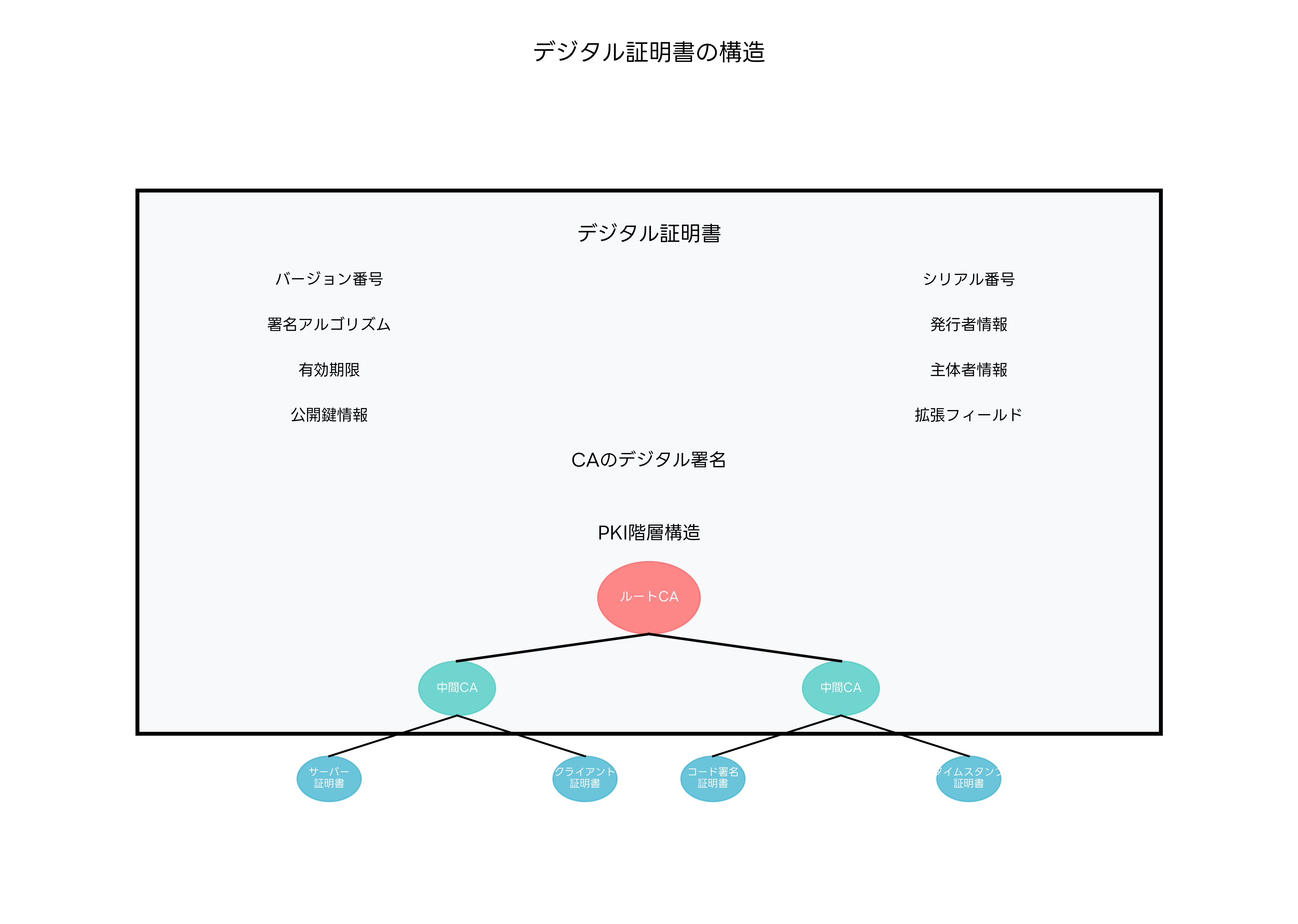

証明書チェーンの検証プロセスでは、まずエンドエンティティ証明書の署名を中間CAの公開鍵で検証し、次に中間CA証明書の署名をルートCAの公開鍵で検証します。ルートCA証明書は、ブラウザやオペレーティングシステムにあらかじめ信頼されたルート証明書として組み込まれているため、この連鎖的な検証により証明書の信頼性が確立されます。

SSL/TLS証明書:安全なWeb通信の基盤

SSL/TLS証明書は、Webサイトとブラウザ間の通信を暗号化し、サイトの身元を証明するために使用される最も一般的なデジタル証明書です。この証明書により、HTTPSによる安全な通信が実現され、クレジットカード情報や個人情報などの機密データが第三者によって盗聴されることを防ぎます。

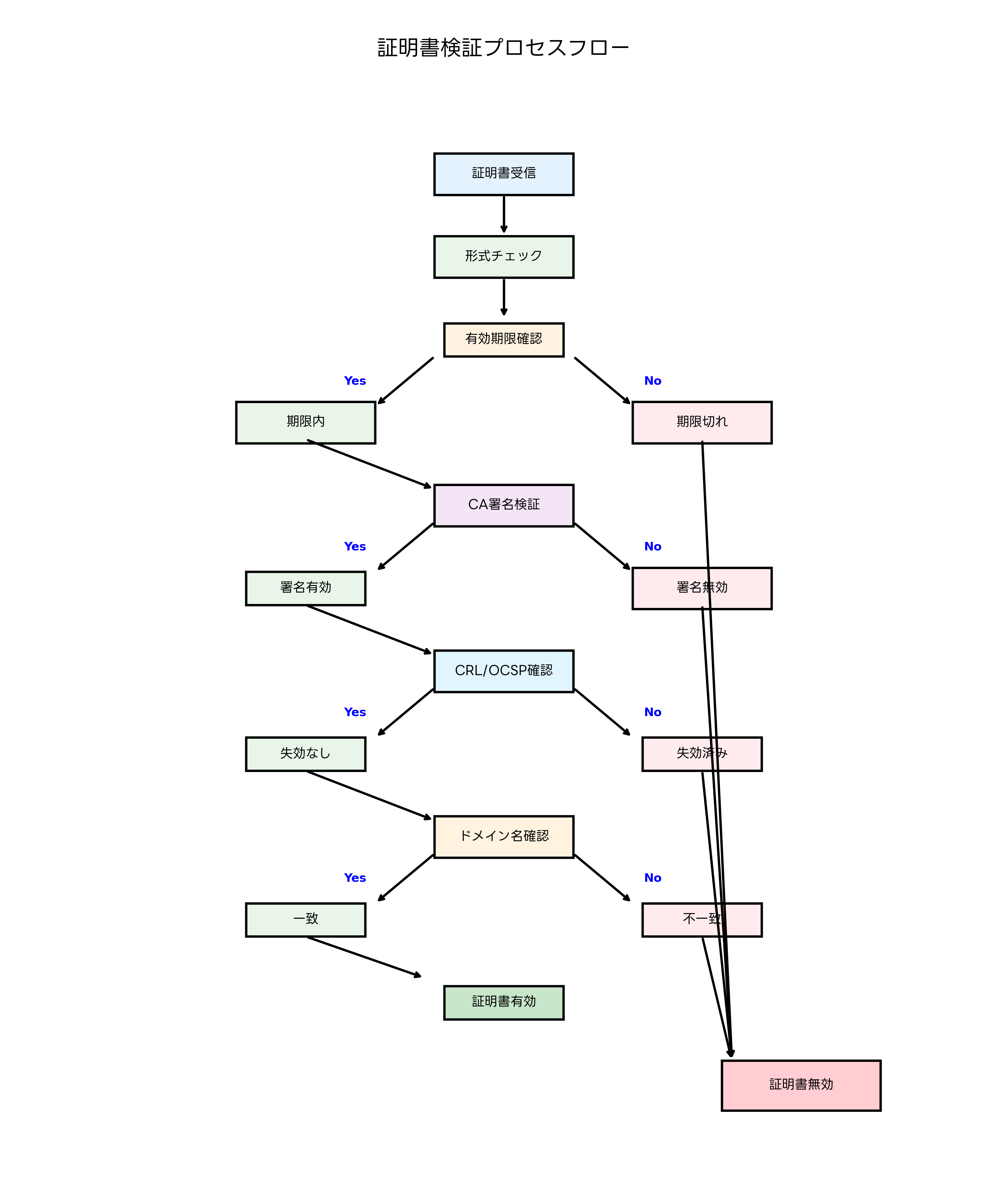

SSL/TLS証明書の検証プロセスは、複数の段階を経て実行されます。クライアント(ブラウザ)がWebサーバーに接続を要求すると、サーバーは自身のSSL/TLS証明書をクライアントに送信します。クライアントは受信した証明書に対して、証明書の形式が正しいか、有効期限内かどうか、証明書に含まれるドメイン名がアクセス先のドメインと一致するかなどを確認します。

さらに、証明書チェーンの検証を行い、中間CA証明書やルートCA証明書まで遡って署名の有効性を確認します。また、証明書失効リスト(CRL:Certificate Revocation List)やOCSP(Online Certificate Status Protocol)を使用して、証明書が失効していないかも確認します。これらの検証がすべて成功した場合、暗号化された安全な通信が開始されます。

SSL/TLS証明書には、ドメイン認証(DV)、組織認証(OV)、拡張認証(EV)の三つの認証レベルがあります。DV証明書は最も基本的なレベルで、ドメインの所有権のみを確認します。OV証明書では、組織の実在性も確認されます。EV証明書は最も厳格な認証レベルで、組織の法的存在と物理的存在を詳細に確認し、ブラウザのアドレスバーに組織名が表示されます。

現代のWebサイト運営において、SSL/TLS証明書の導入は必須となっています。検索エンジンはHTTPS化されたサイトを評価し、多くのブラウザはHTTPサイトに対して警告を表示するようになりました。信頼性の高いSSL証明書の導入により、ユーザーの信頼を獲得し、SEO効果も期待できます。

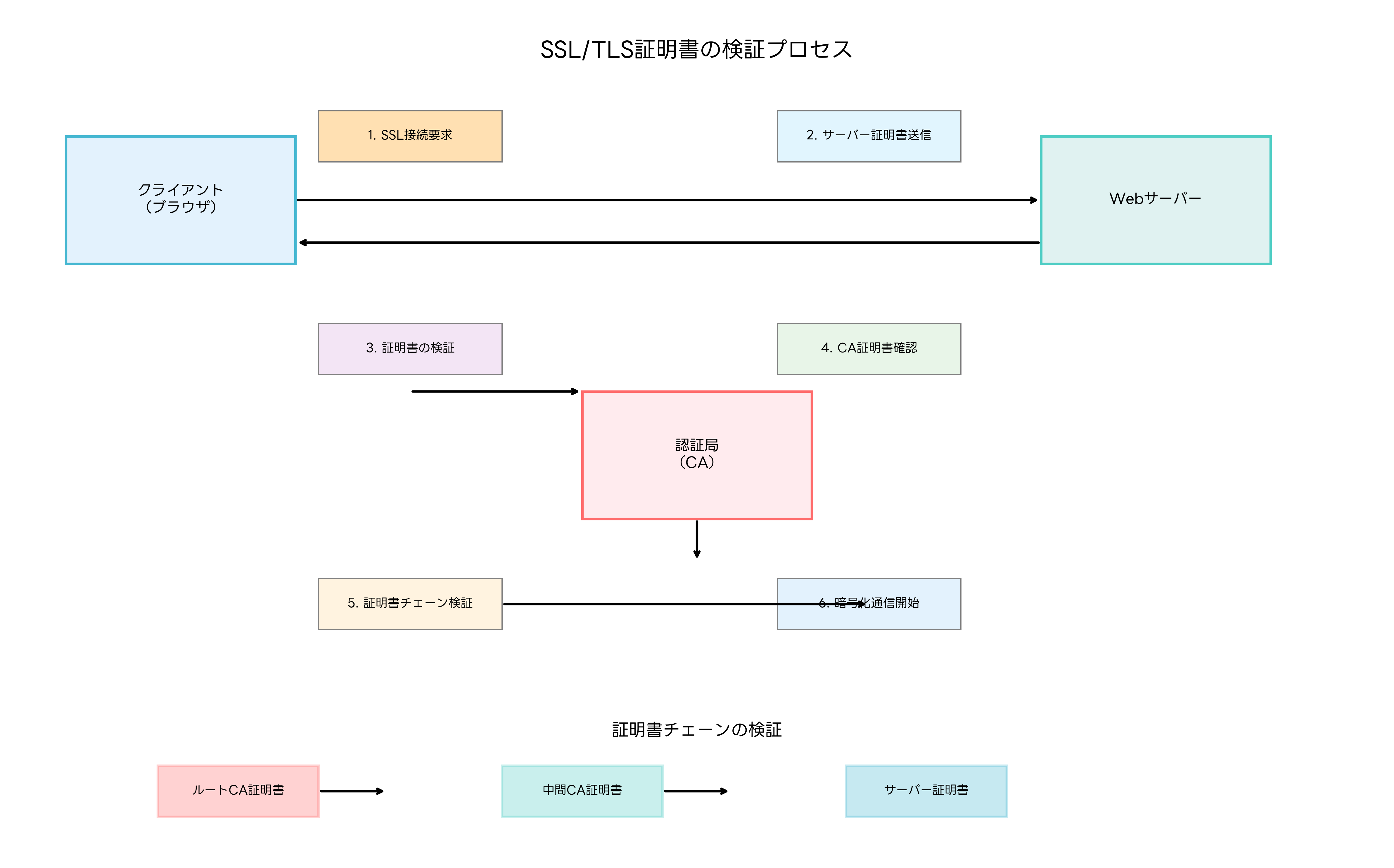

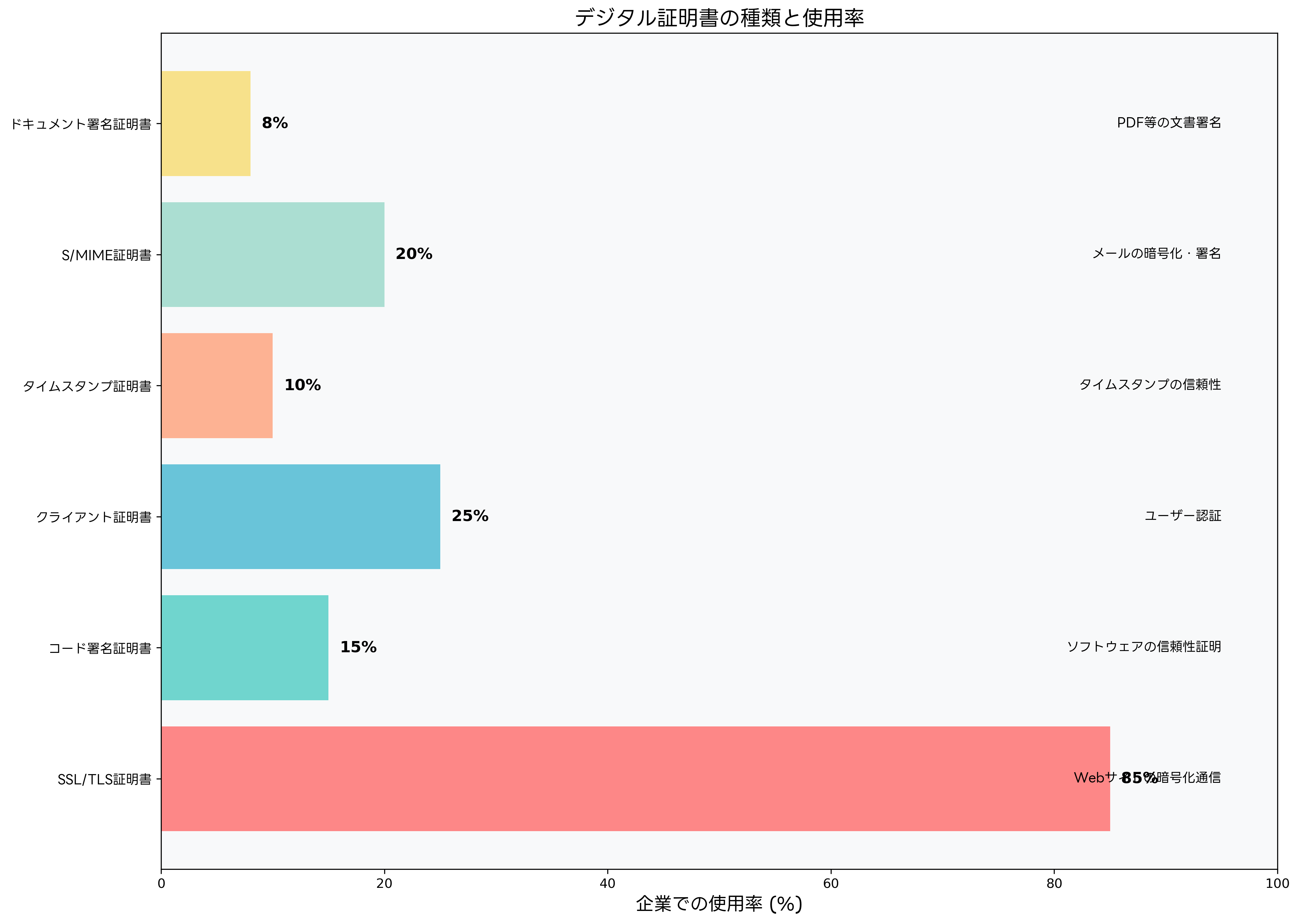

証明書の種類と多様な用途

デジタル証明書には、その用途に応じて様々な種類があります。SSL/TLS証明書以外にも、コード署名証明書、クライアント証明書、S/MIME証明書、タイムスタンプ証明書、ドキュメント署名証明書など、多岐にわたる証明書が存在し、それぞれが特定の目的に最適化されています。

コード署名証明書は、ソフトウェアやアプリケーションの開発者がプログラムにデジタル署名を付与するために使用されます。この証明書により、ソフトウェアが署名後に改ざんされていないこと、および信頼できる開発者によって作成されたことを証明できます。オペレーティングシステムは、署名されていないソフトウェアに対して警告を表示するため、コード署名証明書はソフトウェア配布において重要な役割を果たします。

クライアント証明書は、個人やデバイスの認証に使用される証明書です。企業の社内システムへのアクセス時に、IDとパスワードに加えてクライアント証明書を要求することで、より強固な二要素認証を実現できます。特に、リモートワークが普及した現在、クライアント証明書管理システムの導入により、安全なリモートアクセス環境を構築することが重要です。

S/MIME証明書は、電子メールの暗号化とデジタル署名に使用されます。機密性の高い情報をメールで送信する際に、S/MIME証明書を使用することで、メール内容の暗号化と送信者の身元証明を同時に実現できます。医療機関や金融機関など、個人情報を扱う業界では、S/MIMEメールセキュリティソリューションの導入が推奨されています。

タイムスタンプ証明書は、電子文書やデジタルデータに対して、特定の時刻における存在を証明するために使用されます。法的な証拠能力を持つ電子文書の作成や、契約書の締結時刻の証明などに活用されます。タイムスタンプサービスを利用することで、電子契約システムの法的信頼性を向上させることができます。

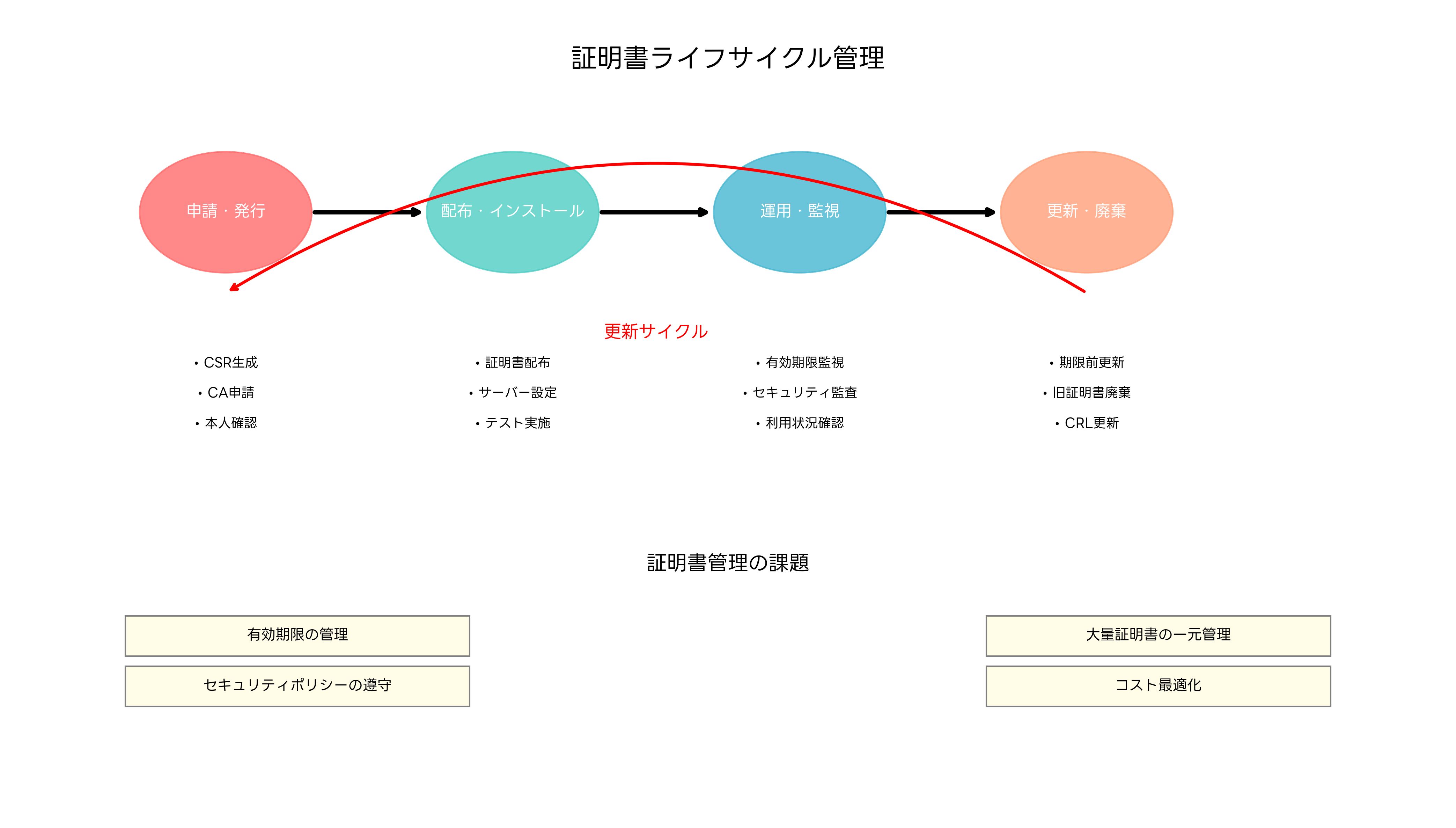

証明書ライフサイクル管理:効率的な運用のための戦略

証明書の適切な管理は、組織のセキュリティと業務継続性を確保するために極めて重要です。証明書ライフサイクル管理(CLM:Certificate Lifecycle Management)は、証明書の申請・発行から廃棄まで全過程を体系的に管理するアプローチです。

証明書ライフサイクルの最初の段階である申請・発行フェーズでは、証明書署名要求(CSR:Certificate Signing Request)の生成、認証局への申請、本人確認手続きが行われます。組織では、証明書申請のポリシーを明確に定め、承認プロセスを確立することが重要です。証明書管理ツールを使用することで、申請プロセスの自動化と効率化を実現できます。

配布・インストールフェーズでは、発行された証明書を適切なサーバーやデバイスに配布し、正しく設定することが必要です。特に大規模な組織では、多数のサーバーやデバイスに対する証明書の一括配布と設定が課題となります。自動化された証明書配布システムの導入により、人的ミスを減らし、効率的な運用を実現できます。

運用・監視フェーズでは、証明書の有効期限監視、セキュリティ監査、利用状況の確認が継続的に行われます。証明書の期限切れは、サービス停止や業務中断を引き起こす重大な問題となるため、証明書監視ソリューションによる自動監視とアラート機能の活用が不可欠です。

更新・廃棄フェーズでは、有効期限が近づいた証明書の更新手続きと、不要になった証明書の適切な廃棄が行われます。証明書の更新は計画的に行う必要があり、十分な余裕を持ったスケジュールで実施することが重要です。また、社員の退職やサーバーの撤去時には、関連する証明書を確実に失効させ、セキュリティリスクを排除する必要があります。

大企業では数千から数万の証明書を管理することも珍しくありません。このような環境では、エンタープライズ証明書管理システムの導入により、証明書インベントリの一元化、自動更新、ポリシー準拠の確認などが可能になります。

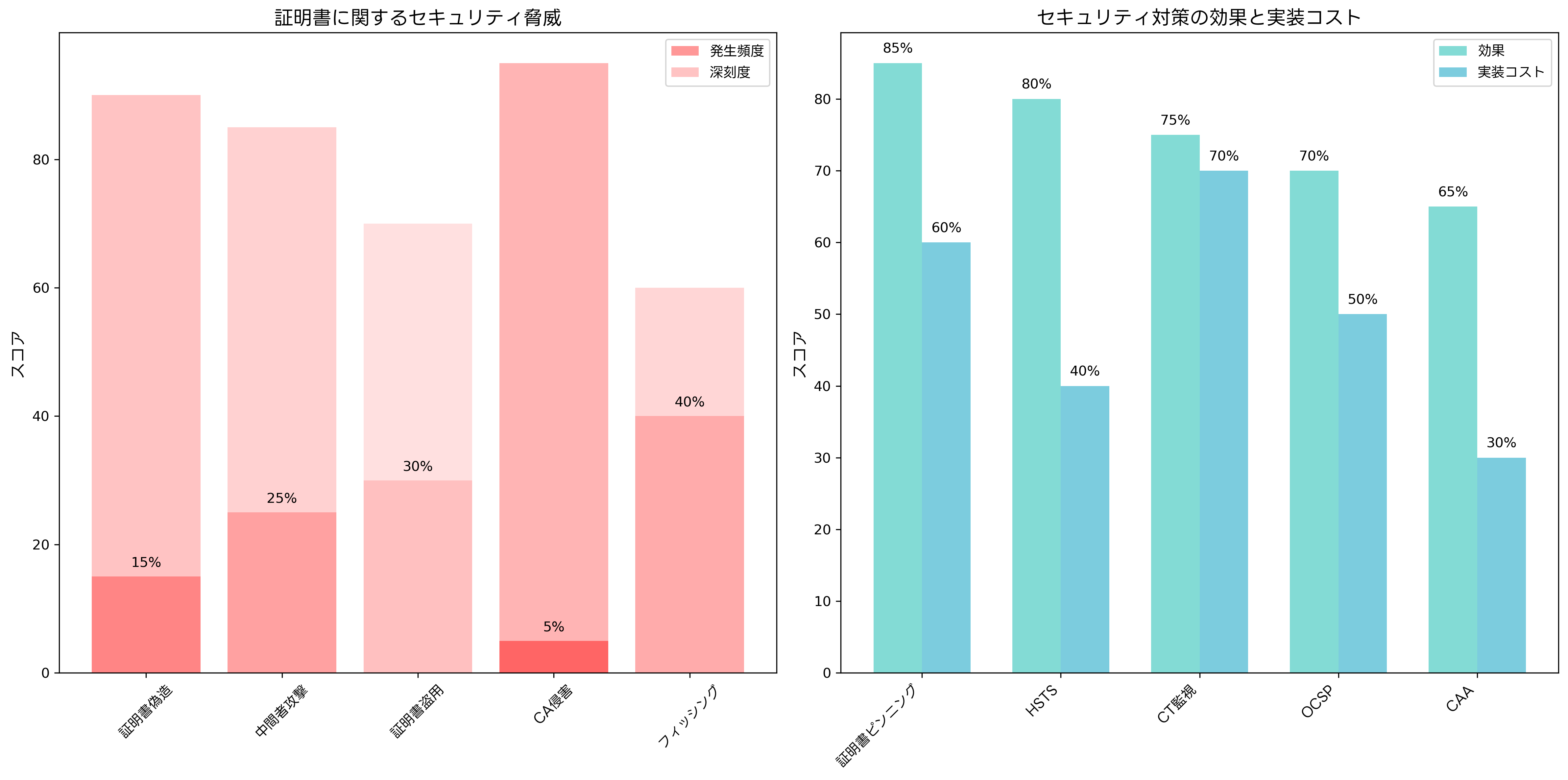

証明書に関するセキュリティ脅威と対策

証明書の普及とともに、証明書を標的とした攻撃や悪用も増加しています。これらの脅威を理解し、適切な対策を講じることが、安全なデジタル環境の維持には不可欠です。

証明書偽造は、攻撃者が正規の証明書を模倣して作成する不正な証明書です。技術の進歩により偽造の精度は向上していますが、Certificate Transparency(CT)ログの監視により、不正な証明書の発行を検出することが可能になっています。CT監視サービスを利用することで、自社ドメインに対する不正な証明書発行を迅速に発見できます。

中間者攻撃では、攻撃者が通信経路に割り込み、偽の証明書を提示してクライアントを騙そうとします。この攻撃に対する効果的な対策として、証明書ピンニング(Certificate Pinning)があります。アプリケーションやブラウザに特定の証明書やCA証明書を事前に組み込んでおき、それ以外の証明書を受け入れないようにする技術です。

HSTS(HTTP Strict Transport Security)は、Webサイトが強制的にHTTPS接続を要求する仕組みです。一度HTTSヘッダーを受信したブラウザは、指定された期間中、そのサイトへはHTTPS接続のみを行うようになります。HSTS対応Webサーバー構築ツールを活用することで、効果的なセキュリティ強化が可能です。

認証局の侵害は、最も深刻なセキュリティ脅威の一つです。認証局のシステムが攻撃者によって侵害されると、任意のドメインに対する有効な証明書が不正に発行される可能性があります。この対策として、CAA(Certificate Authority Authorization)DNSレコードの設定により、特定の認証局のみがドメインの証明書を発行できるよう制限することができます。

OCSP(Online Certificate Status Protocol)は、証明書の失効状況をリアルタイムで確認するプロトコルです。従来のCRL(Certificate Revocation List)では、定期的に更新される失効リストを参照するため、最新の失効情報を即座に反映できませんでしたが、OCSPにより、証明書の使用時点での失効状況を確認できるようになりました。OCSP対応セキュリティシステムの導入により、より確実な証明書検証が可能です。

応用情報技術者試験での証明書関連出題傾向

応用情報技術者試験において、証明書に関する問題は情報セキュリティ分野の重要な出題テーマとなっています。特に、PKIの仕組み、証明書の構造と検証プロセス、SSL/TLSプロトコル、証明書管理などが頻繁に出題されています。

午前問題では、証明書の基本概念、X.509標準、認証局の役割、証明書チェーンの検証方法などが問われます。また、SSL/TLSハンドシェイクプロセス、暗号化アルゴリズム、デジタル署名の仕組みについても理解が必要です。応用情報技術者試験対策書籍を活用して、理論的な知識を体系的に学習することが重要です。

午後問題では、より実践的な場面での証明書の活用が問われます。企業のセキュリティポリシー策定、証明書運用計画の立案、セキュリティインシデント対応などの文脈で、証明書に関する知識の応用能力が評価されます。

具体的な出題例として、「SSL/TLS証明書の検証において、どの段階で失敗した場合にセキュリティ警告が表示されるか」「PKIにおける中間CAの役割と必要性」「証明書失効の仕組みとCRLとOCSPの違い」などがあります。これらの問題に対応するためには、理論だけでなく実際の証明書管理の経験も重要です。

情報セキュリティ専門書やPKI技術解説書を併読することで、より深い理解を得ることができます。また、証明書管理実践ガイドなどの実用書も、実際の業務での応用力向上に役立ちます。

新技術と証明書の進化

近年、クラウドコンピューティング、IoT(Internet of Things)、モバイルデバイスの普及により、証明書技術も新たな展開を見せています。これらの技術環境に対応するため、従来の証明書管理手法も進化し続けています。

クラウド環境における証明書管理では、動的にスケールするインフラストラクチャに対応した証明書の自動プロビジョニングが重要になります。クラウド証明書管理サービスを活用することで、クラウドリソースの増減に応じた証明書の自動発行と配布が可能になります。

IoTデバイスの急激な増加により、従来の証明書管理手法では対応が困難な課題が生まれています。IoTデバイス向けの軽量証明書や、デバイスの製造時に埋め込まれるハードウェアセキュリティモジュール(HSM)との連携が重要になっています。IoTセキュリティソリューションの導入により、大量のIoTデバイスに対する効率的な証明書管理が実現できます。

モバイルデバイス管理(MDM)環境では、企業が支給するモバイルデバイスに対する証明書の配布と管理が重要になります。BYODポリシーの下では、個人所有デバイスに対する証明書管理も課題となります。モバイル証明書管理システムにより、多様なモバイル環境での証明書ライフサイクル管理が可能です。

Let’s Encryptのような無料のSSL証明書プロバイダーの登場により、SSL証明書の普及は大幅に進みました。しかし、企業環境では、より高度な認証レベルや充実したサポートを提供する商用SSL証明書の需要も継続しています。

国際標準と規制への対応

証明書技術は、国際標準化機構(ISO)、国際電気通信連合(ITU-T)、インターネット技術タスクフォース(IETF)などの国際標準化団体によって標準化されています。X.509証明書標準をはじめ、PKCS(Public-Key Cryptography Standards)シリーズなどの標準に準拠することで、相互運用性と信頼性を確保しています。

日本においては、電子署名法や個人情報保護法などの法的要件への対応も重要です。特に、マイナンバー制度や電子行政サービスにおいては、政府認定の認証局による証明書の使用が求められる場合があります。政府認定証明書対応システムの導入により、法的要件を満たした電子署名システムの構築が可能です。

ヨーロッパのeIDAS規則や、アメリカのFIPS(Federal Information Processing Standards)など、各地域の規制要件に対応するためには、国際標準に準拠した証明書管理システムの構築が必要です。グローバル企業では、多地域対応証明書管理プラットフォームの導入により、各地域の規制要件に対応した統一的な証明書管理を実現しています。

証明書管理のベストプラクティス

効果的な証明書管理を実現するためには、技術的な側面だけでなく、組織的なガバナンスと運用プロセスの確立が重要です。証明書ポリシーの策定、責任者の明確化、定期的な監査の実施などが、証明書管理の成功要因となります。

証明書インベントリの維持は、証明書管理の基盤となります。組織内で使用されているすべての証明書を一元的に把握し、発行者、有効期限、用途、設置場所などの情報を正確に記録することが必要です。証明書インベントリ管理ツールを活用することで、効率的なインベントリ管理が可能になります。

証明書の自動更新機能の活用により、人的ミスによる期限切れを防ぐことができます。特に、Let’s EncryptのACME(Automatic Certificate Management Environment)プロトコルに対応した自動証明書更新システムにより、証明書の自動発行と更新が可能になります。

セキュリティインシデント対応計画においても、証明書関連の対応手順を明確に定めておくことが重要です。証明書の漏洩や認証局の侵害が発生した場合の対応手順、緊急時の証明書失効手順、代替証明書の発行手順などを事前に準備しておく必要があります。

まとめ

デジタル証明書は、現代の情報社会における信頼の基盤として、極めて重要な役割を果たしています。SSL/TLS証明書によるWebサイトの安全性確保から、コード署名証明書によるソフトウェアの信頼性保証まで、様々な場面で証明書が活用されています。

応用情報技術者試験における証明書の理解は、単なる技術的知識にとどまらず、PKI全体の仕組みや証明書ライフサイクル管理の実践的な側面まで含んでいます。証明書の構造と検証プロセス、各種証明書の用途と特徴、セキュリティ脅威と対策について、体系的に理解することが重要です。

技術の進歩とともに、証明書を取り巻く環境も急速に変化しています。クラウド、IoT、モバイルなどの新技術への対応、国際標準や規制要件への準拠、新たなセキュリティ脅威への対策など、継続的な学習と実践が求められます。

組織における証明書管理の成功には、適切なツールの選択と導入、明確なポリシーとプロセスの確立、継続的な監視と改善が不可欠です。総合的な証明書管理ソリューションの活用により、効率的で安全な証明書運用を実現し、デジタル時代における組織の競争力向上に貢献することができます。