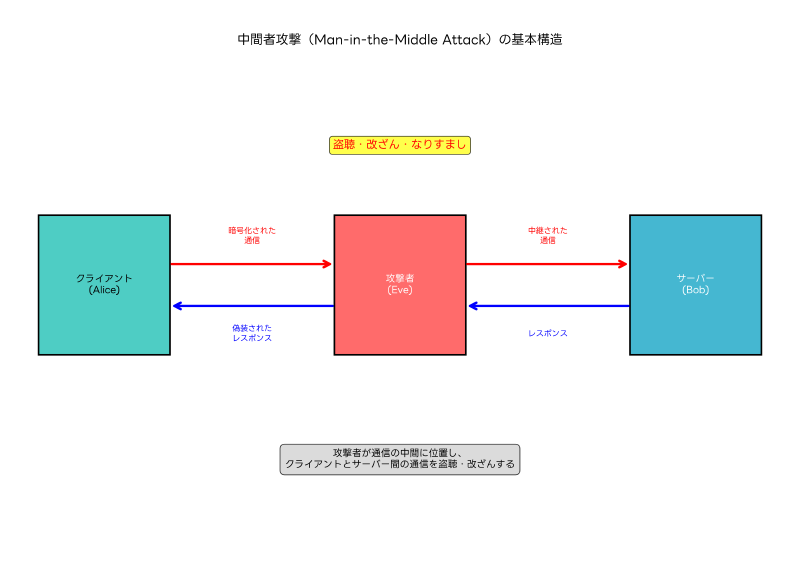

中間者攻撃(Man-in-the-Middle Attack、MitM攻撃)は、情報セキュリティの分野で最も危険視される攻撃手法の一つです。この攻撃は、通信を行う二者の間に攻撃者が介入し、通信内容の盗聴、改ざん、なりすましを行う手法として知られています。応用情報技術者試験においても頻出の重要トピックであり、現代のネットワーク社会で働くすべてのIT技術者が理解すべき脅威です。

この攻撃の特徴は、通信の当事者双方が攻撃に気づかない点にあります。クライアントはサーバーと正常に通信していると思い込み、サーバー側もクライアントからの正当な接続だと認識してしまいます。しかし実際には、攻撃者が両者の中間に位置し、すべての通信を監視・操作しているのです。

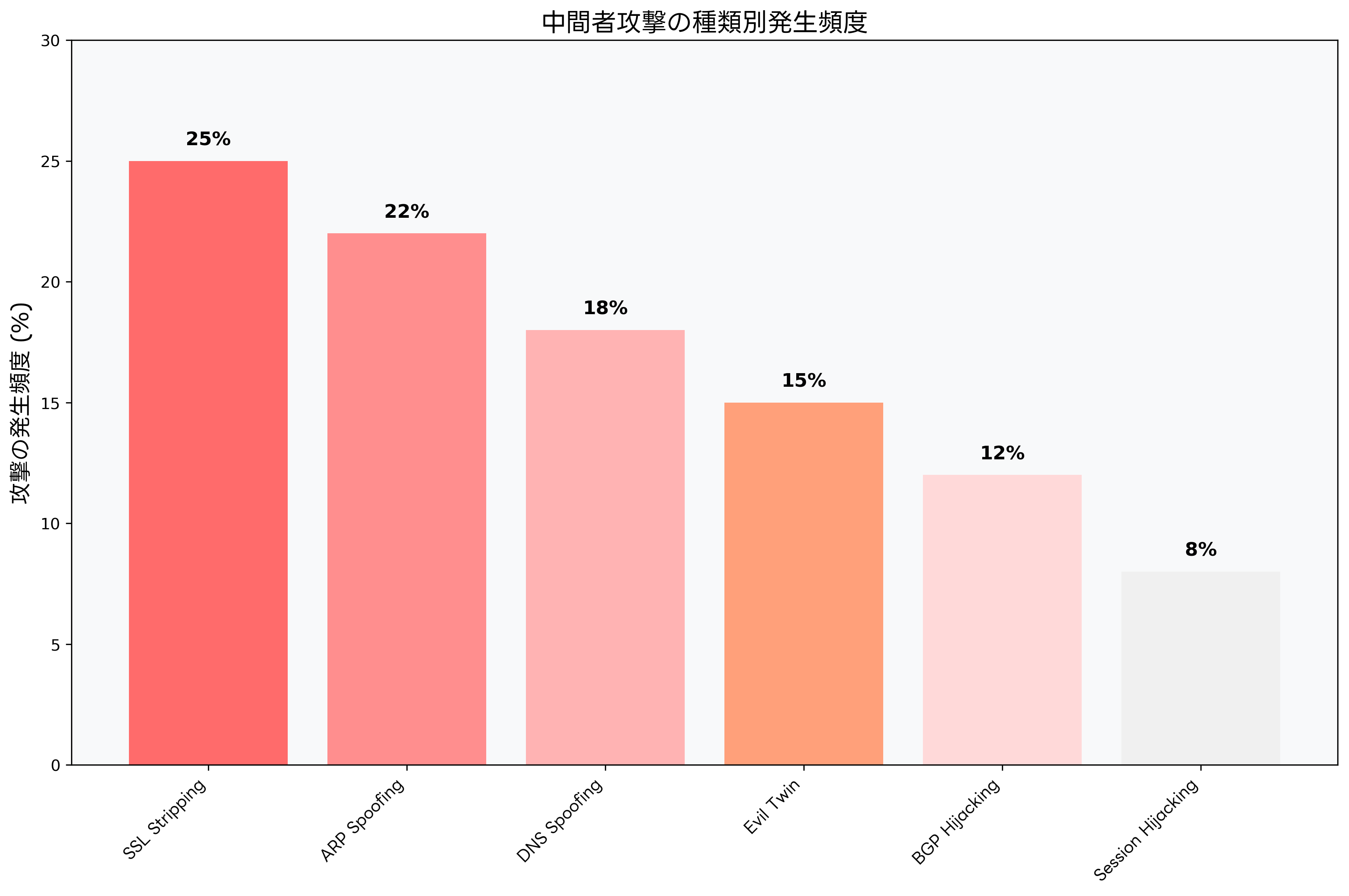

中間者攻撃の基本メカニズム

中間者攻撃は、通信プロトコルの特性や実装の脆弱性を悪用して実行されます。攻撃者は、ネットワークの物理的な位置または論理的な位置に自身を配置し、正当な通信の中継点として機能します。この時、攻撃者は通信内容を完全に制御できる状態になります。

最も基本的な攻撃シナリオでは、クライアントがWebサーバーにアクセスしようとした際、攻撃者がDNSレスポンスを偽装して自身のサーバーへと誘導します。その後、攻撃者は被害者からの要求を実際のサーバーに転送し、レスポンスを受け取って被害者に返送します。この過程で、攻撃者は通信内容を自由に閲覧・変更できます。

通信の暗号化が行われている場合でも、攻撃者は様々な手法を用いて暗号化を回避します。例えば、SSL/TLS通信では、攻撃者が偽造した証明書を使用して暗号化通信を確立し、復号した内容を閲覧した後、正規のサーバーとの間で新たな暗号化通信を確立します。この手法により、エンドツーエンドの暗号化が破られてしまいます。

企業環境では、高性能なネットワーク監視システムを導入することで、異常な通信パターンを検出し、中間者攻撃を早期に発見することが可能です。また、侵入検知システム(IDS)を活用することで、不審なネットワーク活動をリアルタイムで監視できます。

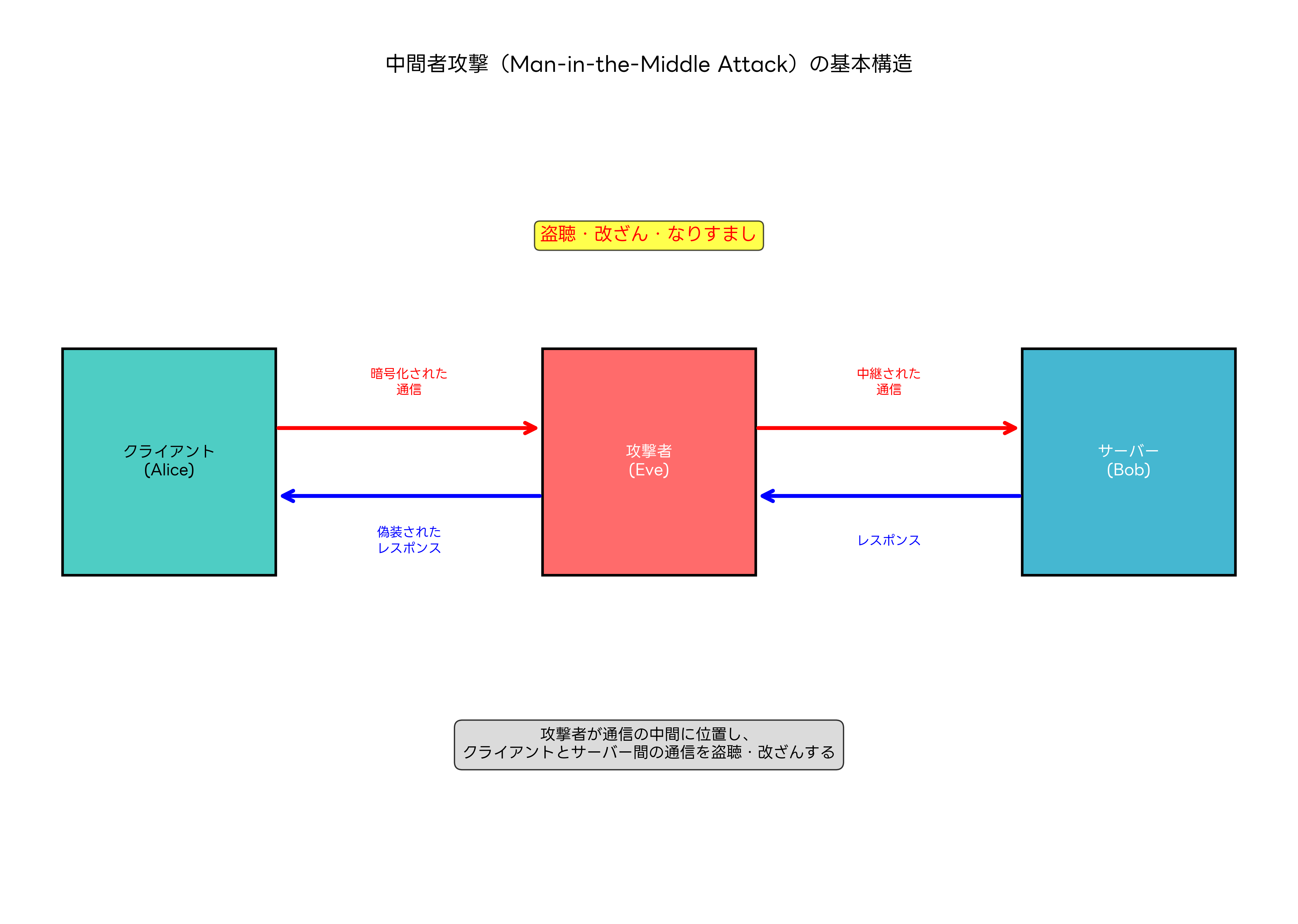

SSL/TLS通信における脆弱性と攻撃手法

SSL/TLS通信は、インターネット上での安全な通信を実現するための重要な技術ですが、中間者攻撃の標的になりやすい側面も持っています。攻撃者は、証明書の検証プロセスの弱点を悪用して、偽装した証明書を使用した攻撃を仕掛けます。

SSL Stripping攻撃は、中間者攻撃の代表的な手法の一つです。この攻撃では、攻撃者がHTTPS通信をHTTP通信にダウングレードさせ、暗号化されていない平文で通信を行わせます。多くのユーザーはブラウザのアドレスバーの変化に気づかず、機密情報を平文で送信してしまいます。

証明書の偽装も深刻な脅威です。攻撃者は、正規の証明書に見せかけた偽造証明書を作成し、被害者のブラウザに提示します。多くのユーザーは証明書の警告メッセージを無視してしまうため、この攻撃は成功しやすいとされています。企業では、証明書管理ソリューションを導入して、証明書の有効性を自動的に検証し、偽造証明書を検出することが重要です。

HSTS(HTTP Strict Transport Security)は、SSL Stripping攻撃に対する有効な対策です。この技術により、ブラウザは強制的にHTTPS通信を使用し、HTTP通信へのダウングレードを防ぎます。HSTS対応のWebサーバーソフトウェアを使用することで、この対策を実装できます。

Certificate Pinning(証明書ピニング)は、より高度な対策として注目されています。この手法では、アプリケーションに特定の証明書や公開鍵の情報を事前に組み込み、それ以外の証明書による接続を拒否します。モバイルアプリケーションの開発では、[Certificate Pinning対応の開発ツール](https://www.amazon.co.jp/s?k=Certificate Pinning開発ツール&tag=amazon-product-items-22)を活用することが推奨されます。

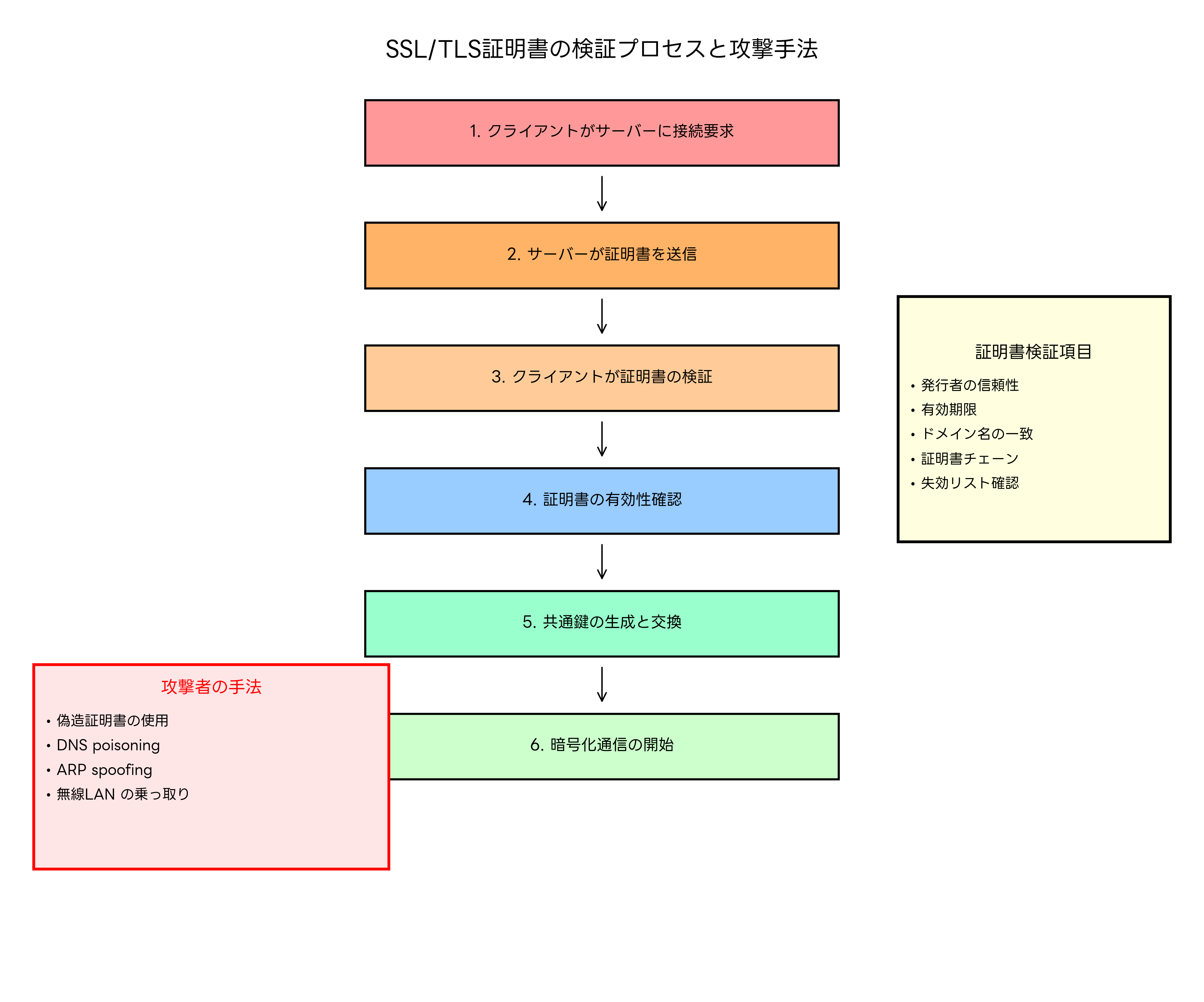

攻撃の種類と発生頻度

中間者攻撃には様々な種類があり、それぞれ異なる手法と特徴を持っています。攻撃の成功率や影響度も攻撃手法によって大きく異なるため、各攻撃の特性を理解することが重要です。

ARP Spoofing攻撃は、ローカルネットワーク内で頻繁に発生する攻撃です。攻撃者は偽のARP(Address Resolution Protocol)パケットを送信し、自身のMACアドレスを正規のゲートウェイのIPアドレスに関連付けます。これにより、ネットワーク内のすべての通信が攻撃者を経由するようになります。この攻撃を防ぐには、ARP監視ツールを導入し、異常なARP活動を検出することが効果的です。

DNS Spoofing攻撃では、攻撃者が偽のDNSレスポンスを送信し、被害者を悪意のあるサーバーに誘導します。この攻撃は、DNSサーバーの脆弱性やDNSキャッシュポイズニング攻撃として実行されることが多く、広範囲の被害をもたらす可能性があります。対策として、DNS セキュリティソリューションや、DNSSEC(DNS Security Extensions)の実装が推奨されます。

Evil Twin攻撃は、公衆無線LANにおいて特に危険な攻撃手法です。攻撃者は正規のアクセスポイントと同じSSIDを持つ偽のアクセスポイントを設置し、被害者を接続させます。接続後、すべての通信が攻撃者を経由するため、機密情報の窃取が可能になります。この攻撃を防ぐには、企業向けWiFiセキュリティソリューションを導入し、不正なアクセスポイントを検出することが重要です。

BGP Hijacking攻撃は、国家レベルや大規模なISPによって実行される高度な攻撃です。攻撃者はBGP(Border Gateway Protocol)の脆弱性を悪用し、インターネットのルーティングテーブルを改ざんします。これにより、特定の宛先への通信を攻撃者が制御するサーバーに転送できます。この攻撃に対する対策は複雑で、BGP監視システムによる異常なルート変更の検出が必要です。

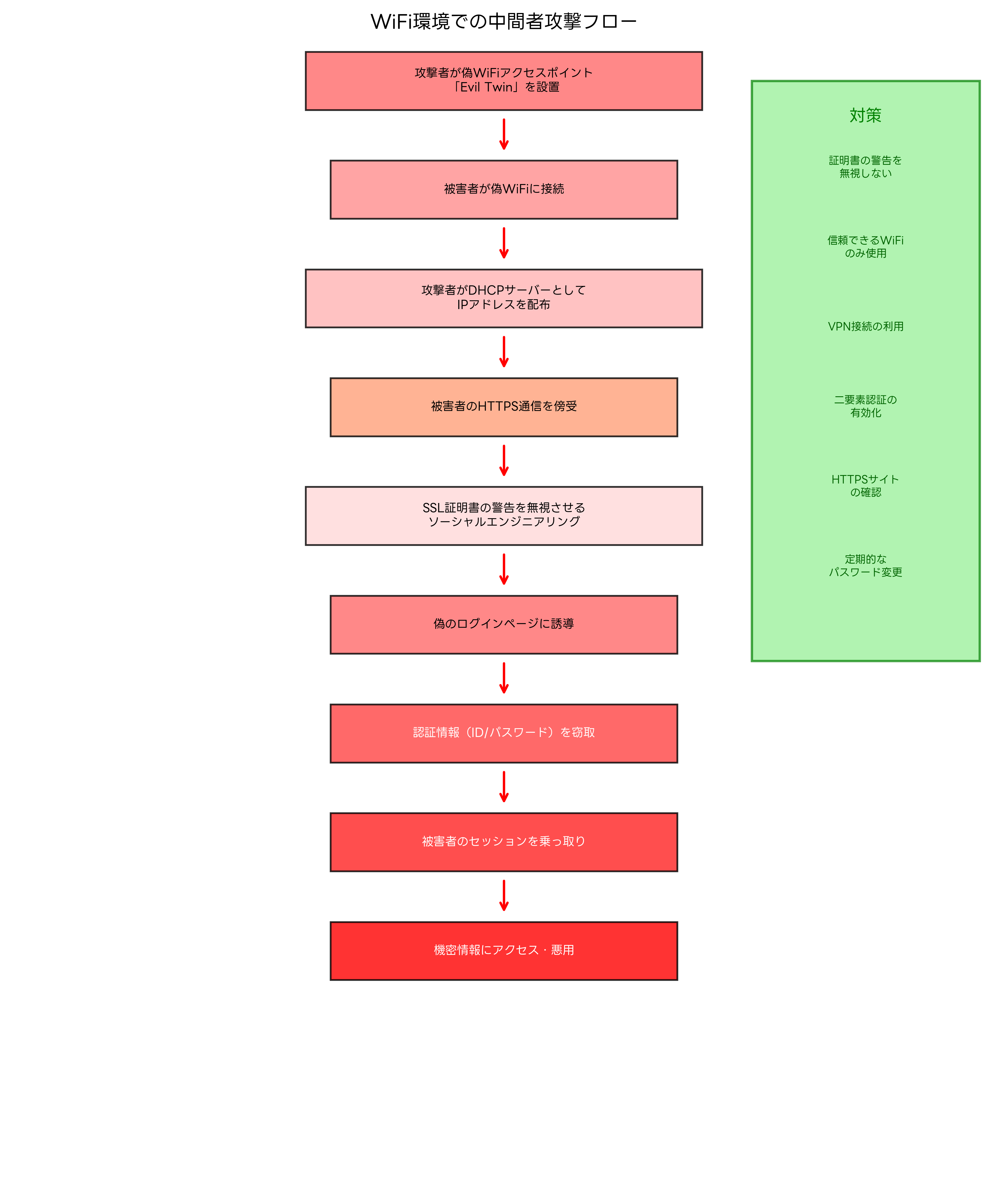

WiFi環境での中間者攻撃とその対策

無線LAN環境は、中間者攻撃が最も実行しやすい環境の一つです。電波という性質上、物理的な接続を必要とせず、攻撃者は比較的容易に通信に介入できます。特に公衆無線LANでは、セキュリティ対策が不十分な場合が多く、攻撃の成功率が高くなります。

公衆WiFiでの最も一般的な攻撃シナリオは、攻撃者が偽のアクセスポイントを設置し、魅力的な名前(例:「Free_WiFi」「Coffee_Shop_Guest」など)を付けて被害者を誘い込む手法です。被害者が接続すると、攻撃者はDHCPサーバーとして機能し、自身をデフォルトゲートウェイに設定します。これにより、すべてのインターネット通信が攻撃者を経由するようになります。

WPA2/WPA3の暗号化が有効であっても、攻撃者が同じネットワークに接続している場合、パケット解析によって通信内容を取得できる可能性があります。特に古いWEP暗号化では、比較的簡単に暗号鍵を破られてしまいます。企業環境では、エンタープライズ級WiFiソリューションを導入し、WPA3-Enterpriseなどの強固な認証方式を使用することが推奨されます。

VPN(Virtual Private Network)の使用は、WiFi環境での中間者攻撃に対する最も効果的な対策の一つです。VPNを使用することで、攻撃者がWiFi通信を傍受しても、暗号化されたVPNトンネル内の通信内容は保護されます。個人ユーザーにはコンシューマー向けVPNサービス、企業には企業向けVPNソリューションの導入が推奨されます。

モバイルデバイスでは、自動WiFi接続機能を無効にし、信頼できるネットワークのみに手動で接続することが重要です。また、モバイルセキュリティアプリを使用して、不正なアクセスポイントや危険なネットワークを検出することも効果的です。

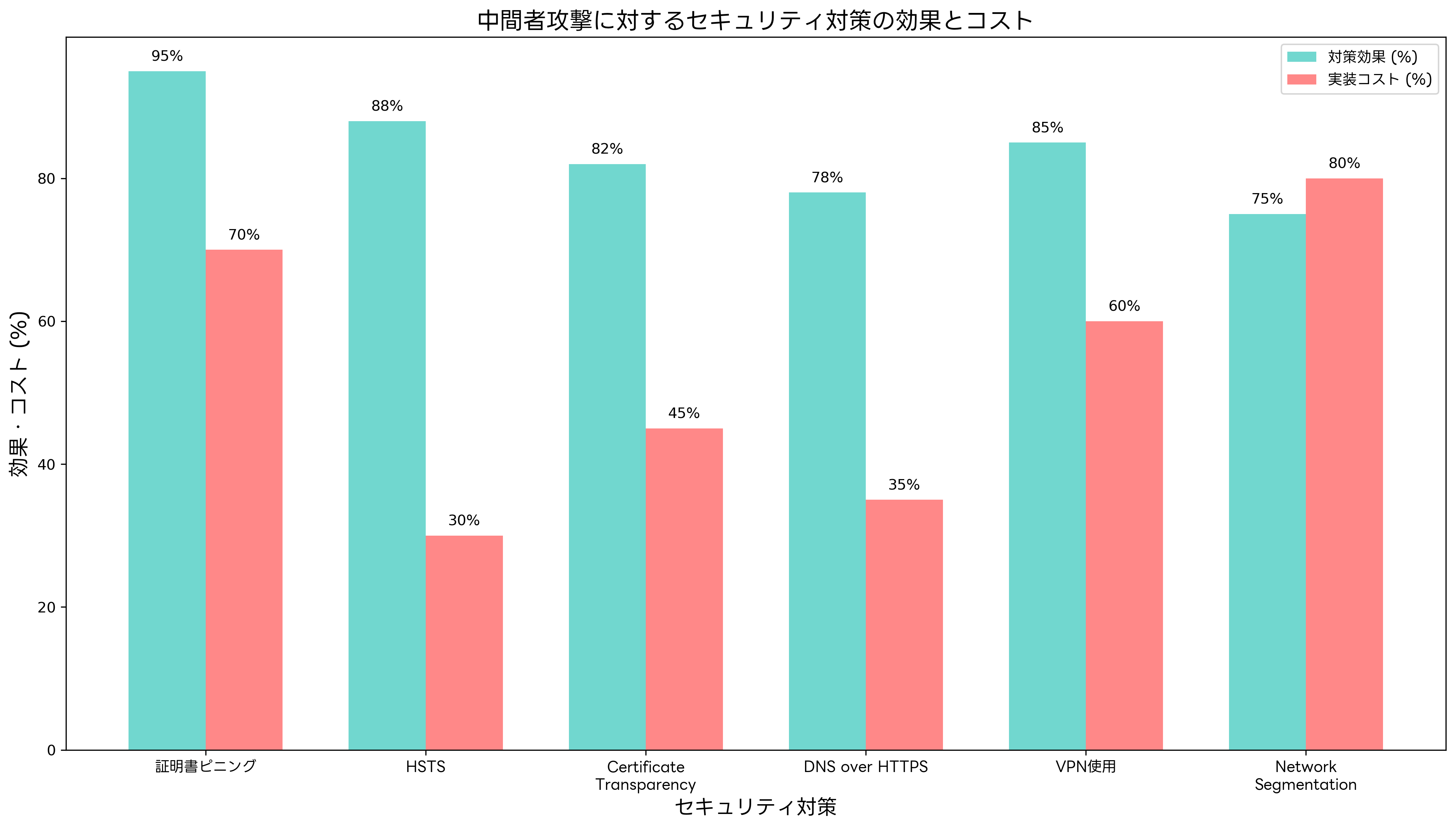

セキュリティ対策の効果とコスト分析

中間者攻撃に対する様々なセキュリティ対策は、それぞれ異なる効果とコストを持ちます。組織は限られた予算の中で最大の効果を得るため、各対策の費用対効果を慎重に評価する必要があります。

Certificate Pinning(証明書ピニング)は、最も高い効果を示すセキュリティ対策の一つです。実装コストは高めですが、偽造証明書による攻撃をほぼ完全に防ぐことができます。特にモバイルアプリケーションや重要なWebアプリケーションでは、[Certificate Pinning実装ライブラリ](https://www.amazon.co.jp/s?k=Certificate Pinning実装ライブラリ&tag=amazon-product-items-22)を活用して導入することが推奨されます。

HSTS(HTTP Strict Transport Security)は、比較的低コストで高い効果を得られる対策です。Webサーバーの設定変更だけで実装でき、SSL Stripping攻撃を効果的に防ぐことができます。HSTS対応のロードバランサーを使用することで、大規模なWebサイトでも容易に導入できます。

DNS over HTTPS(DoH)やDNS over TLS(DoT)は、DNS通信を暗号化することでDNS Spoofing攻撃を防ぐ新しい技術です。これらの技術に対応した[DNS セキュリティアプライアンス](https://www.amazon.co.jp/s?k=DNS セキュリティアプライアンス&tag=amazon-product-items-22)を導入することで、組織全体のDNS通信を保護できます。

Network Segmentation(ネットワーク分離)は、実装コストが高いものの、攻撃の影響範囲を限定する効果があります。ネットワーク分離ソリューションを使用して、重要なシステムを物理的または論理的に分離することで、中間者攻撃による被害を最小限に抑えることができます。

教育訓練も重要な対策の一つです。従業員のセキュリティ意識を向上させることで、社会工学的な攻撃手法を組み合わせた中間者攻撃を防ぐことができます。セキュリティ教育プラットフォームを活用して、継続的な教育を実施することが効果的です。

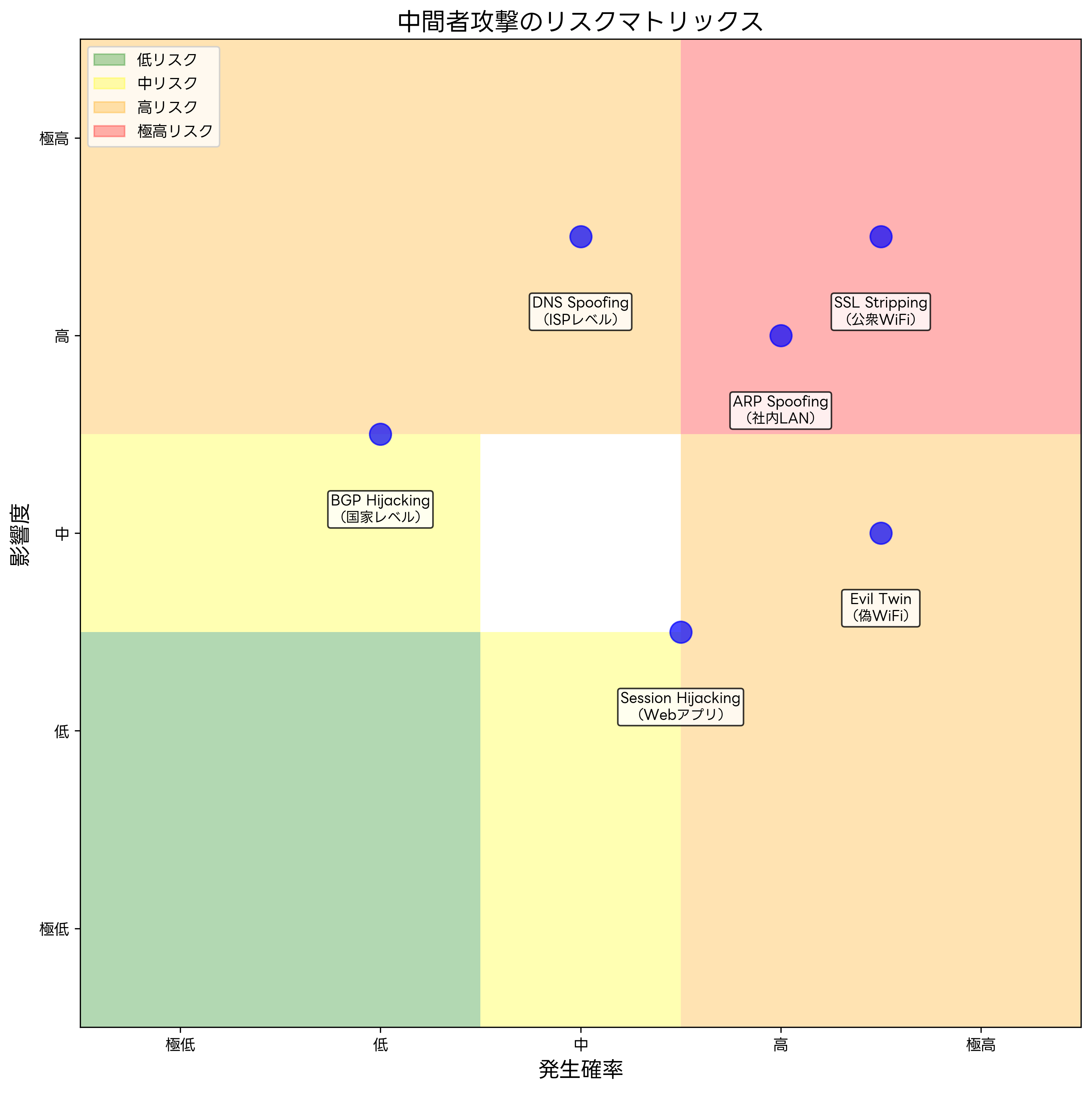

リスク評価と優先順位付け

中間者攻撃に対するリスク管理では、攻撃の発生確率と影響度を総合的に評価し、適切な対策の優先順位を決定することが重要です。組織の業務内容、取り扱う情報の機密性、ネットワーク環境などを考慮した包括的なリスク評価が必要です。

SSL Stripping攻撃は、公衆WiFi環境では発生確率が高く、影響度も深刻です。特に、顧客情報や財務データを扱うWebアプリケーションでは、この攻撃による被害は組織の存続に関わる可能性があります。Webアプリケーションファイアウォール(WAF)の導入により、この種の攻撃を効果的に防ぐことができます。

社内LANでのARP Spoofing攻撃は、内部犯行や侵入者による攻撃として発生する可能性があります。影響度は限定的ですが、重要な内部システムへのアクセスが可能になる場合があります。ネットワークアクセス制御(NAC)ソリューションを導入することで、未承認デバイスのネットワーク接続を防ぐことができます。

DNS Spoofing攻撃は、ISPレベルで発生する場合、多数の組織に同時に影響を与える可能性があります。発生確率は低いものの、影響度は非常に高いため、重要なリスクとして認識する必要があります。DNS監視サービスを利用して、DNS解決の異常を早期に検出することが重要です。

BGP Hijacking攻撃は、国家レベルの攻撃として実行される場合があり、通常の企業が単独で対策することは困難です。しかし、重要な通信については、専用線サービスや[MPLS VPNサービス](https://www.amazon.co.jp/s?k=MPLS VPNサービス&tag=amazon-product-items-22)を利用することで、インターネット経由の通信を回避できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、中間者攻撃は情報セキュリティ分野の重要な出題範囲として位置づけられています。特に、攻撃の原理、具体的な手法、対策技術について詳細な理解が求められます。

午前問題では、中間者攻撃の定義や基本的なメカニズムに関する問題が出題されます。例えば、「SSL Stripping攻撃の説明として最も適切なものはどれか」や「ARP Spoofing攻撃を防ぐために有効な対策はどれか」といった選択問題が頻出します。これらの問題に対応するため、応用情報技術者試験の専門参考書で基礎知識を固めることが重要です。

午後問題では、より実践的なシナリオでの中間者攻撃に関する問題が出題されます。企業のネットワーク構成図を示し、どこに脆弱性があるか、どのような攻撃が可能か、効果的な対策は何かを問う記述式問題が典型的です。このような問題に対応するためには、ネットワークセキュリティの技術書で実践的な知識を深めることが必要です。

証明書に関する問題も頻出分野の一つです。PKI(公開鍵基盤)の仕組み、証明書の検証プロセス、証明書チェーンの概念などについて深く理解する必要があります。PKI・電子署名の解説書を参考に、理論と実装の両面から学習することが推奨されます。

暗号化技術の理解も重要です。SSL/TLS、VPN、IPsecなどの暗号化プロトコルの仕組みと、それらがどのように中間者攻撃を防ぐかを理解する必要があります。暗号化技術の専門書で理論的な基盤を固めた上で、実際の製品やサービスでの実装例を学習することが効果的です。

新技術と中間者攻撃の進化

テクノロジーの進歩とともに、中間者攻撃の手法も sophisticated化しています。AI(人工知能)や機械学習技術を悪用した攻撃、IoT(モノのインターネット)デバイスを標的とした攻撃、5G通信における新たな脅威など、従来の対策では対応できない新しい攻撃手法が登場しています。

AI技術を活用した中間者攻撃では、攻撃者が大量のネットワークトラフィックをリアルタイムで解析し、最も効果的な攻撃タイミングや手法を自動的に選択します。また、機械学習を用いてユーザーの行動パターンを学習し、より自然で発見されにくい攻撃を実行することも可能になっています。これらの新しい脅威に対抗するため、AI搭載セキュリティソリューションの導入が注目されています。

IoTデバイスの普及により、中間者攻撃の対象も拡大しています。多くのIoTデバイスは十分なセキュリティ機能を持たず、容易に攻撃者に乗っ取られる可能性があります。乗っ取られたデバイスは、ネットワーク内での中間者攻撃の踏み台として利用されます。IoTセキュリティ管理プラットフォームを導入することで、IoTデバイスのセキュリティを一元管理できます。

5G通信の普及により、新たなセキュリティ課題も浮上しています。5Gネットワークの複雑な構造や、エッジコンピューティングとの連携により、従来とは異なる攻撃面が生まれています。5Gセキュリティソリューションを活用して、新世代ネットワークにおけるセキュリティを確保することが重要です。

組織的な対策と継続的改善

中間者攻撃に対する効果的な防御には、技術的な対策だけでなく、組織的な取り組みが不可欠です。セキュリティポリシーの策定、インシデント対応体制の整備、継続的な監視とリスク評価などが重要な要素となります。

セキュリティポリシーでは、中間者攻撃に特化した対策を明文化し、従業員に周知徹底することが重要です。特に、公衆WiFiの使用制限、証明書警告への対応方法、疑わしい通信の報告手順などを具体的に定める必要があります。セキュリティポリシー策定支援ツールを活用することで、効果的なポリシーを策定できます。

インシデント対応体制では、中間者攻撃を受けた場合の初動対応、被害範囲の特定、システムの復旧手順などを事前に定めておくことが重要です。インシデント対応管理システムを導入することで、迅速かつ適切な対応が可能になります。

継続的な監視には、ネットワークトラフィックの異常検知、証明書の有効性監視、DNSクエリの監視などが含まれます。統合セキュリティ監視プラットフォームを活用することで、これらの監視活動を効率的に実行できます。

まとめ

中間者攻撃は、現代の情報システムにとって深刻な脅威であり、その手法は技術の進歩とともに巧妙化し続けています。この攻撃を防ぐためには、技術的な対策、組織的な取り組み、従業員の意識向上を総合的に実施することが必要です。

応用情報技術者試験の観点からも、中間者攻撃に関する深い理解は必須の知識です。攻撃の原理、具体的な手法、効果的な対策技術について体系的に学習し、実際のシステム設計や運用に活かすことが重要です。

技術の進歩により新たな攻撃手法が生まれる一方で、より高度な防御技術も開発されています。組織は継続的に最新の脅威情報を収集し、適切な対策を実装することで、中間者攻撃から重要な情報資産を守ることができます。セキュリティは一度実装すれば終わりではなく、継続的な改善と進化が必要な取り組みなのです。