クロスサイトリクエストフォージェリ(Cross-Site Request Forgery、CSRF)は、Webアプリケーションにおける深刻なセキュリティ脆弱性の一つです。この攻撃手法は、ユーザーが気づかないうちに悪意のある操作を実行させる巧妙な仕組みを持ち、応用情報技術者試験においても重要な出題分野となっています。近年のWebアプリケーションの普及に伴い、CSRF攻撃の被害は増加傾向にあり、企業や個人にとって無視できない脅威となっています。

CSRF攻撃は、認証済みのユーザーセッションを悪用して、ユーザーの意図しない操作を強制的に実行させる攻撃手法です。攻撃者は、ユーザーが信頼しているWebサイトに対して、別のWebサイトから不正なリクエストを送信させることで、パスワード変更、資金移動、個人情報の変更などの重要な操作を無断で実行します。この攻撃の特徴は、ユーザーが攻撃されていることに気づきにくい点にあり、被害が発覚するまでに時間がかかることが多いのです。

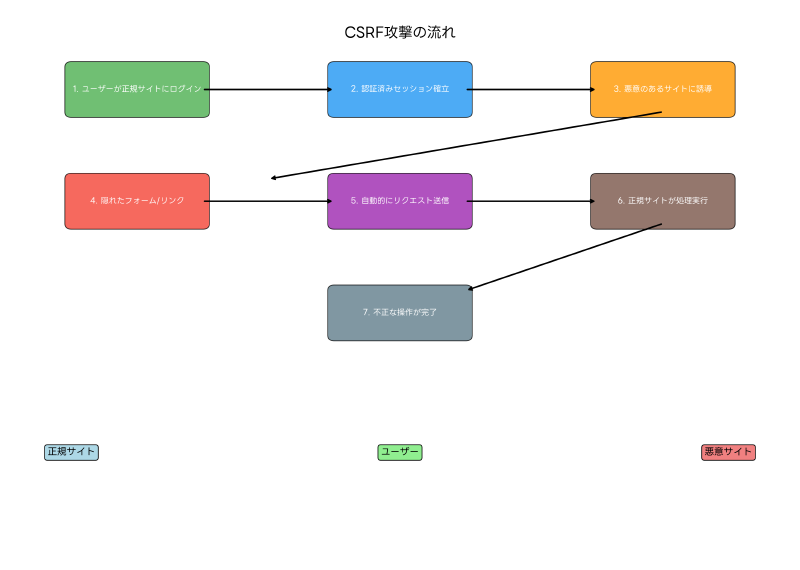

CSRF攻撃の基本メカニズム

CSRF攻撃の基本的な仕組みを理解するためには、まずWebアプリケーションの認証メカニズムを把握する必要があります。一般的なWebアプリケーションでは、ユーザーがログインすると、サーバーからセッションIDが発行され、このIDがCookieとしてブラウザに保存されます。その後のリクエストでは、このCookieが自動的に送信されることで、ユーザーの認証状態が維持されます。

CSRF攻撃は、この自動的なCookie送信の仕組みを悪用します。攻撃者は、標的となるWebサイトに対して不正なリクエストを送信するHTMLページを作成し、ユーザーをそのページに誘導します。ユーザーがそのページを開くと、ブラウザは自動的に標的サイトに向けてリクエストを送信し、認証済みのCookieも一緒に送られてしまうため、サーバーは正当なユーザーからのリクエストと誤認して処理を実行してしまいます。

このような攻撃から身を守るため、多くの企業では包括的なWebセキュリティソリューションを導入し、多層防御体制を構築しています。また、セキュリティ担当者にはWebアプリケーションセキュリティの専門書による継続的な学習が推奨されています。

攻撃の具体的な流れは以下のようになります。まず、ユーザーが正規のWebサイト(例:インターネットバンキング)にログインし、認証済みのセッションを確立します。次に、攻撃者がユーザーを悪意のあるWebサイトや電子メールに誘導し、そこに埋め込まれた隠れたフォームやリンクによって、ユーザーの知らないうちに正規サイトに向けて不正なリクエストが送信されます。サーバーは、認証済みのCookieが送信されているため、このリクエストを正当なものと判断し、パスワード変更や資金移動などの重要な操作を実行してしまいます。

CSRF攻撃の種類と手法

CSRF攻撃には、その実行方法によっていくつかの種類があります。最も一般的なのは、HTMLフォームを使用した攻撃です。攻撃者は、標的サイトのフォーム構造を模倣したHTMLフォームを作成し、JavaScriptを使用して自動的にフォームを送信させます。この手法では、ユーザーがページを開いた瞬間に攻撃が実行されるため、ユーザーが気づく暇もありません。

画像タグを利用した攻撃も頻繁に使用されます。攻撃者は、画像のソースURLとして標的サイトの操作URLを指定することで、ユーザーがページを開いた際に自動的にGETリクエストが送信されるようにします。この手法は特に簡単で、電子メールやフォーラムへの投稿にも容易に組み込むことができます。

AjaxやXMLHttpRequestを使用した高度な攻撃も存在します。これらの手法では、より複雑なリクエストを送信することが可能で、JSONデータの送信やRESTful APIへの攻撃にも対応できます。ただし、同一オリジンポリシーの制約により、この種の攻撃は制限される場合があります。

現代の攻撃者は、これらの手法を組み合わせて、より効果的な攻撃を仕掛けます。そのため、高度な脅威検知システムやリアルタイム監視ツールの導入により、異常なアクセスパターンを早期に発見することが重要です。

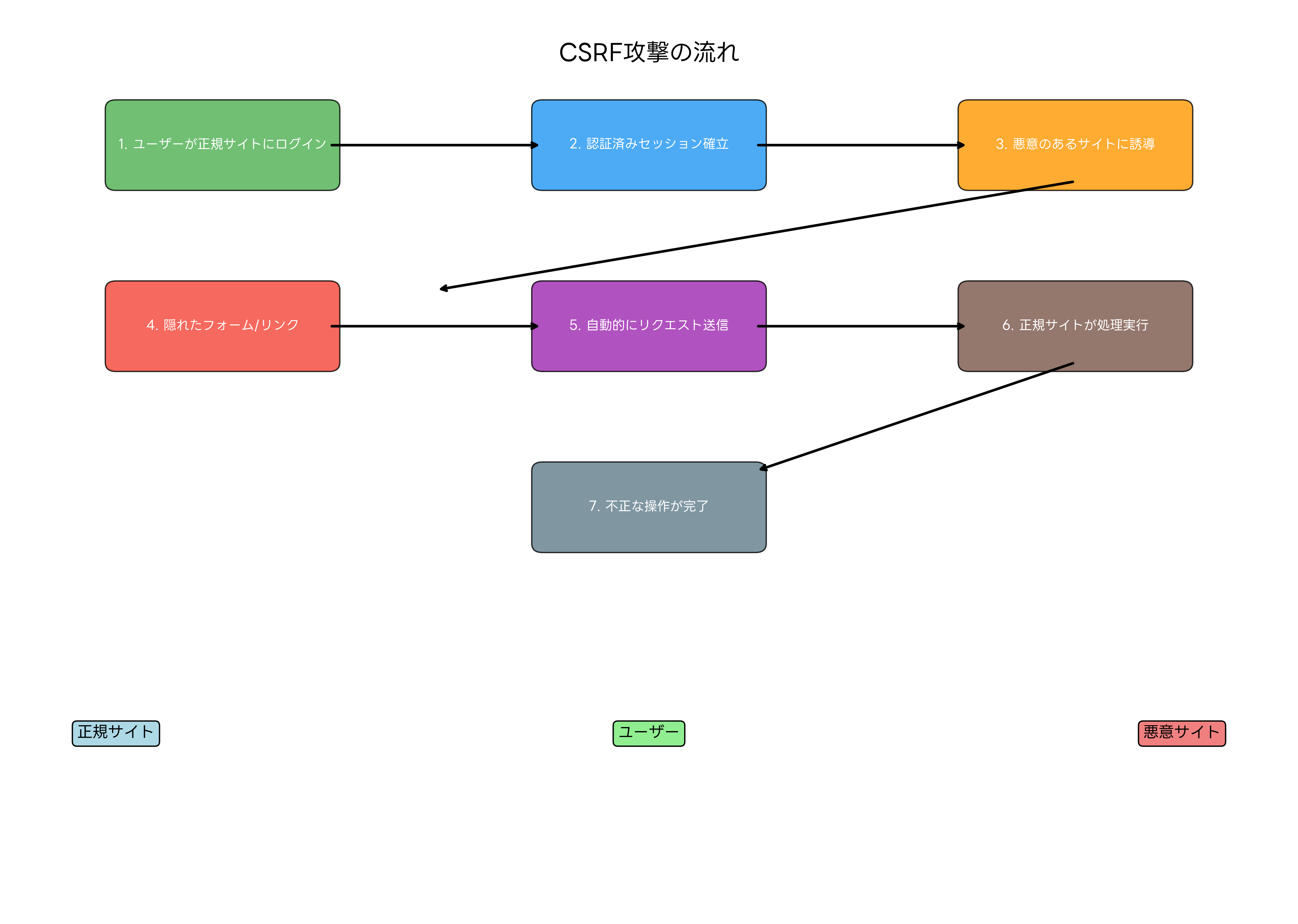

CSRF攻撃の対策手法

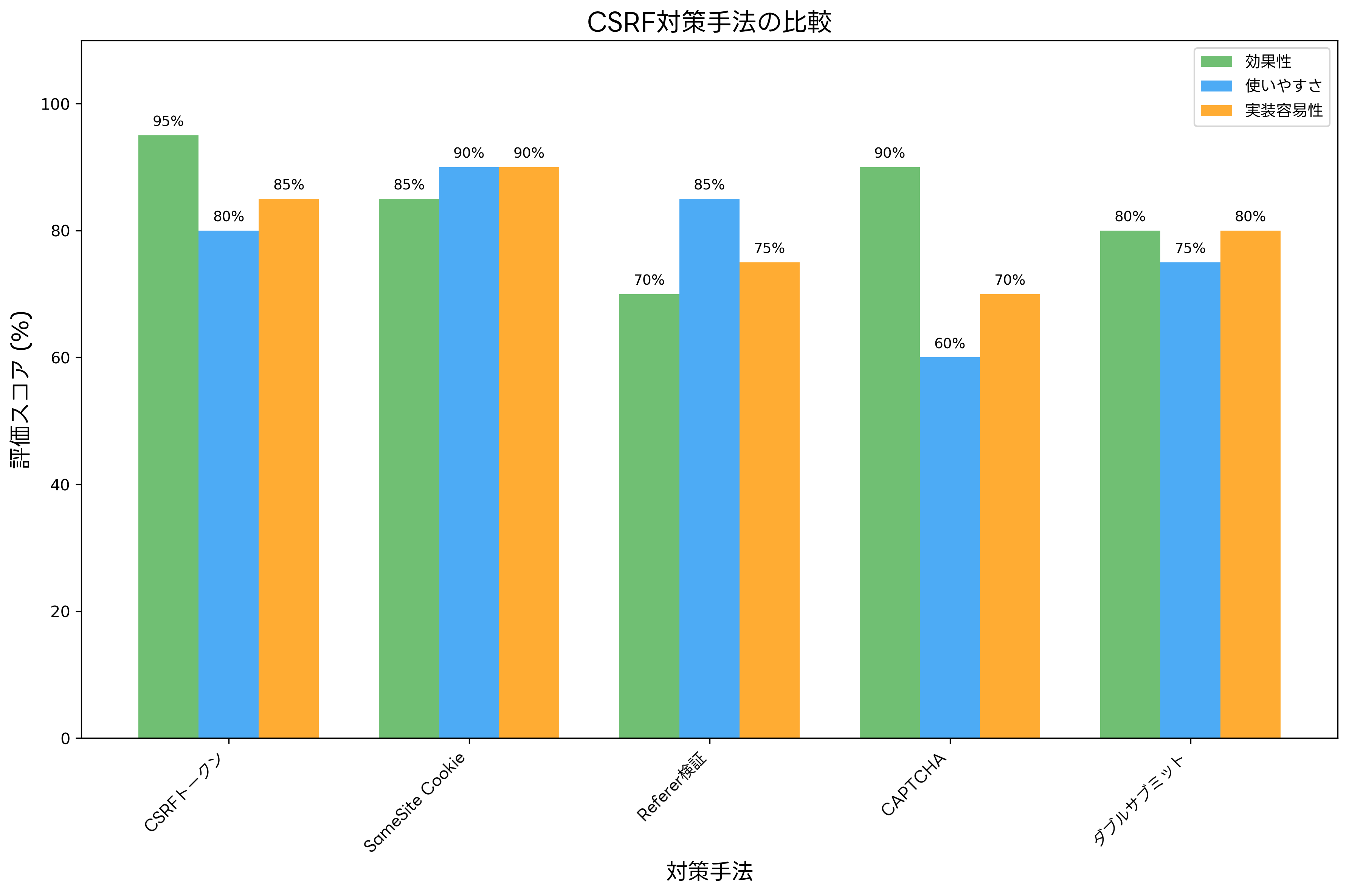

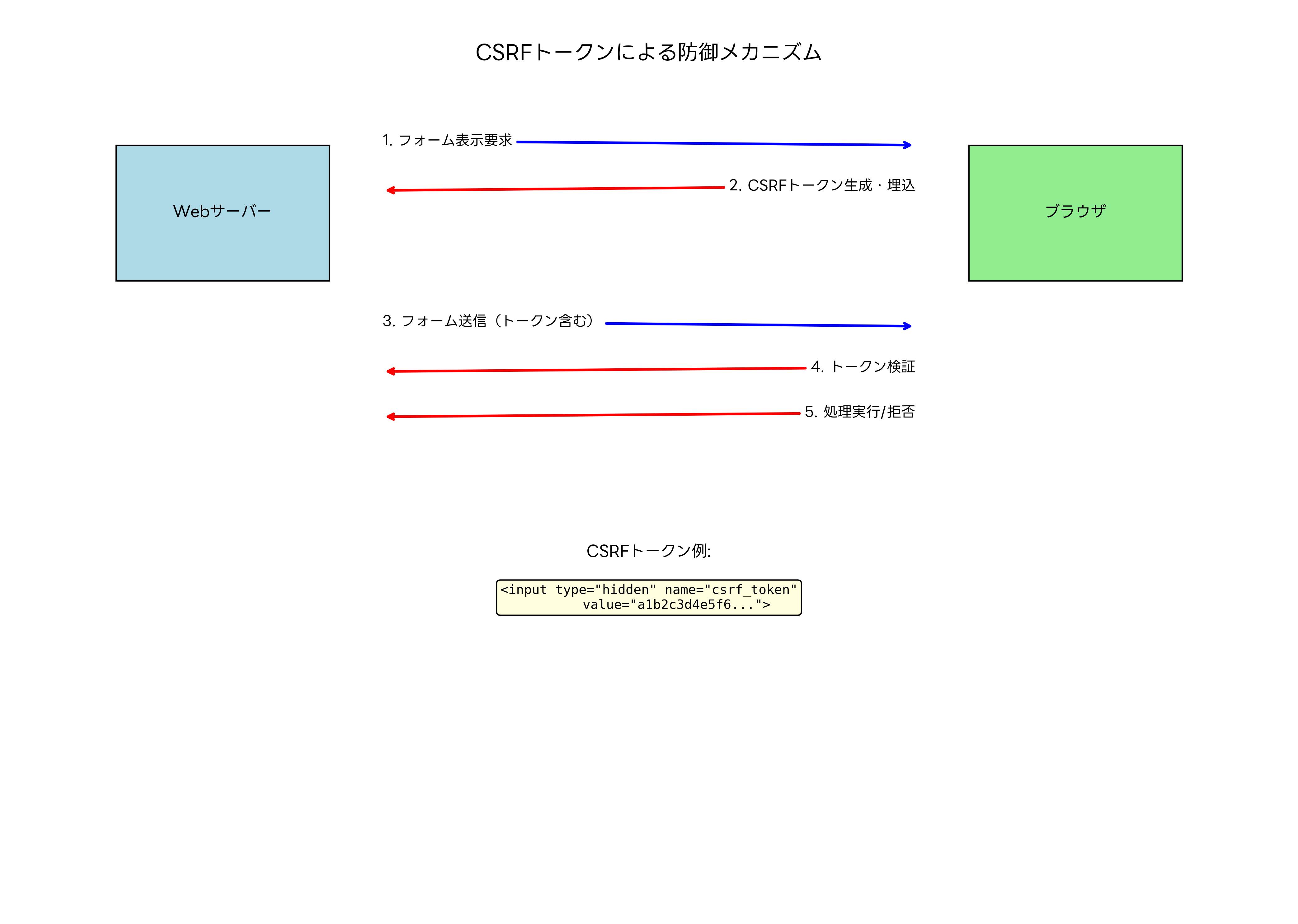

CSRF攻撃に対する最も効果的な対策は、CSRFトークンの実装です。この手法では、サーバーがフォームを生成する際に、一意で予測不可能なトークンを生成し、それをhidden fieldとしてフォームに埋め込みます。フォームが送信された際に、サーバーはこのトークンを検証し、正しいトークンが含まれていない場合は処理を拒否します。

CSRFトークンの実装には、いくつかの方式があります。セッションベースの方式では、トークンをサーバーのセッションストアに保存し、リクエスト時に照合します。この方式は高いセキュリティを提供しますが、サーバーのメモリ使用量が増加する欠点があります。一方、署名ベースの方式では、トークンにデジタル署名を付与することで、サーバー側での状態管理を不要にします。

SameSite Cookieの設定も重要な対策の一つです。この属性をCookieに設定することで、異なるオリジンからのリクエストに対してCookieの送信を制限できます。SameSite属性には、Strict、Lax、Noneの三つのモードがあり、それぞれ異なるレベルの制限を提供します。Strictモードでは、異なるサイトからのすべてのリクエストでCookieが送信されず、LaxモードではトップレベルナビゲーションのGETリクエストのみ許可されます。

Refererヘッダーの検証も有効な対策です。この手法では、リクエストのRefererヘッダーを確認し、正規のサイトからのリクエストであることを検証します。ただし、Refererヘッダーはユーザーやプロキシの設定によって削除される場合があるため、この手法のみに依存することは推奨されません。

CAPTCHAの導入も、重要な操作に対する追加の保護層として有効です。ユーザーに対して画像認証や数値入力を求めることで、自動化された攻撃を防ぐことができます。高度なCAPTCHAシステムでは、AIによる画像認識技術を活用して、より自然で使いやすい認証体験を提供しています。

二重送信Cookie(Double Submit Cookie)パターンも効果的な対策です。この手法では、CSRFトークンをCookieとしても送信し、フォームの値とCookieの値を比較して検証します。この方式は、サーバー側での状態管理が不要で、スケーラビリティに優れています。

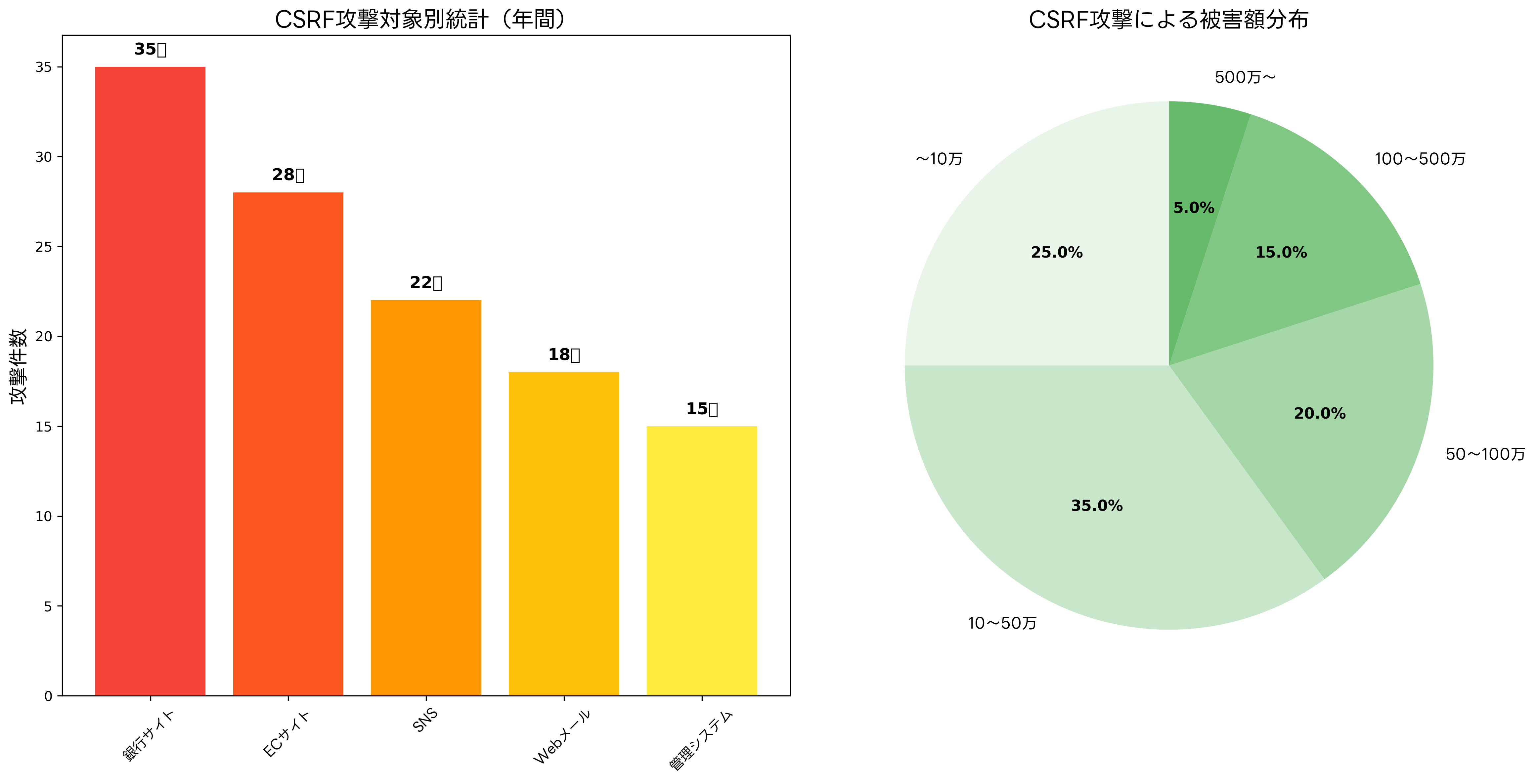

CSRF攻撃の被害実態と統計

CSRF攻撃による被害は、近年深刻化しています。特に、オンラインバンキングやEコマースサイトにおける被害が顕著で、個人の資産損失だけでなく、企業の信頼失墜にもつながっています。統計によると、CSRF攻撃の標的となりやすいのは、金融機関のWebサイト、オンラインショッピングサイト、ソーシャルネットワーキングサービス、Webメールサービス、企業の管理システムなどです。

金融機関への攻撃では、不正な振込や口座情報の変更が主な被害となっています。攻撃者は、ユーザーがオンラインバンキングにログインしている状態を狙い、資金移動やパスワード変更を実行させます。このような攻撃から身を守るため、金融機関では多要素認証システムの導入を進めており、顧客にはセキュリティトークンの使用を推奨しています。

Eコマースサイトでは、不正な商品購入や配送先住所の変更が被害として報告されています。攻撃者は、ユーザーのクレジットカード情報を悪用して商品を購入し、自分の住所に配送させる手口を使用します。このような被害を防ぐため、不正検知システムや行動分析ソフトウェアの導入が効果的です。

企業の管理システムへの攻撃では、ユーザー権限の変更やシステム設定の改ざんが行われます。これにより、攻撃者が企業システムへの不正アクセス権を獲得し、機密情報の窃取や業務妨害を行う可能性があります。このような被害を防ぐため、企業向けセキュリティソリューションの導入と、定期的なセキュリティ監査ツールによる脆弱性チェックが重要です。

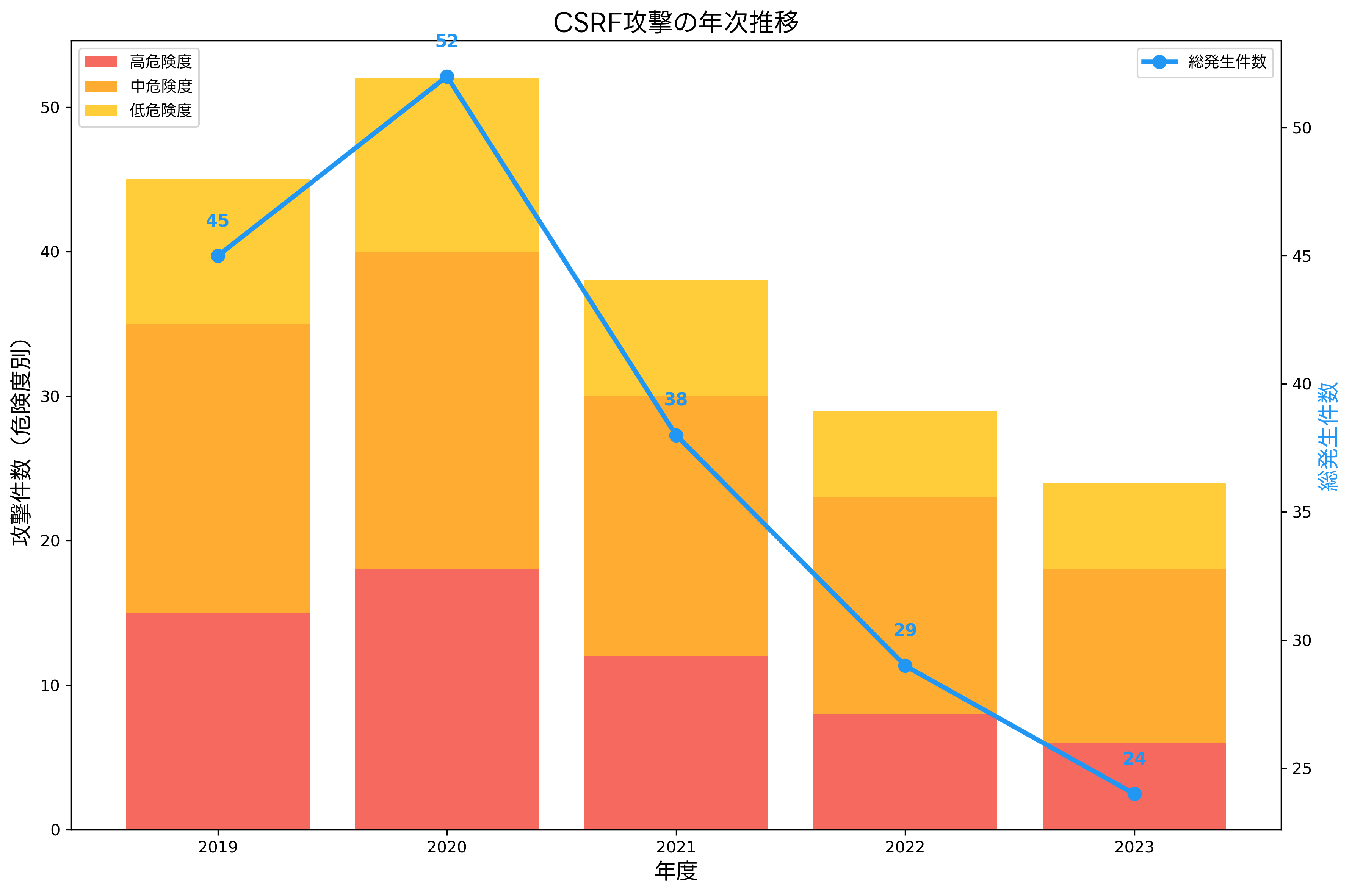

近年の傾向を見ると、CSRF攻撃は減少傾向にあります。これは、主要なWebアプリケーションフレームワークがデフォルトでCSRF対策を提供するようになったことや、開発者のセキュリティ意識の向上によるものです。しかし、高危険度の攻撃は依然として発生しており、被害額も高額になる傾向があります。

応用情報技術者試験における出題傾向

応用情報技術者試験では、CSRF攻撃に関する問題が情報セキュリティ分野で頻繁に出題されています。午前問題では、CSRF攻撃の定義、攻撃手法、対策手法などの理論的な知識が問われます。特に、CSRFトークンの仕組み、SameSite Cookieの効果、Refererヘッダーの役割などについて理解しておく必要があります。

午後問題では、より実践的な場面での問題解決能力が評価されます。例えば、Webアプリケーションの設計におけるCSRF対策の実装方法、既存システムの脆弱性評価、インシデント発生時の対応手順などが出題されます。また、他のセキュリティ脅威(XSS、SQLインジェクションなど)との関連性についても理解が求められます。

試験対策としては、応用情報技術者試験の参考書で基礎的な知識を固めることが重要です。特に、情報セキュリティ専門の教材では、実際の攻撃事例や対策手法について詳細に学ぶことができます。

実践的な理解を深めるためには、Webアプリケーション開発の技術書やセキュアコーディングガイドを活用することが効果的です。これらの書籍では、実際のコード例を通じてCSRF対策の実装方法を学ぶことができます。

開発現場での実装ベストプラクティス

実際の開発現場では、CSRF対策を確実に実装するためのベストプラクティスが確立されています。まず、開発フレームワークが提供するCSRF対策機能を積極的に活用することが重要です。多くのモダンなWebアプリケーションフレームワークでは、CSRF対策がデフォルトで有効になっており、開発者は設定を変更するだけで保護機能を利用できます。

セキュリティヘッダーの適切な設定も重要です。Content-Security-Policy(CSP)ヘッダーを設定することで、インライン スクリプトの実行を制限し、CSRF攻撃の成功率を下げることができます。また、X-Frame-Optionsヘッダーを設定することで、iframe内での不正な操作を防ぐことができます。

コードレビューの過程で、CSRF対策が適切に実装されているかを確認することも重要です。静的コード解析ツールを使用することで、CSRF脆弱性を自動的に検出し、開発初期段階で問題を修正することができます。

APIの設計においては、状態変更を行う操作にはPOSTメソッドを使用し、GETメソッドでは読み取り専用の操作のみを行うようにします。この原則を守ることで、画像タグを使用した単純なCSRF攻撃を防ぐことができます。

テスト環境では、セキュリティテストツールを使用してCSRF攻撃の検証を定期的に実施します。これにより、新機能の追加や既存機能の変更によってCSRF脆弱性が発生していないかを確認できます。

新技術とCSRF対策の進化

近年のWeb技術の進歩に伴い、CSRF対策も進化しています。Single Page Application(SPA)の普及により、従来のCSRFトークンだけでは対応しきれない新しい課題が生まれています。SPAでは、ページの再読み込みが発生しないため、トークンの更新タイミングや管理方法について新しいアプローチが必要です。

JSON Web Token(JWT)を使用した認証方式では、トークンをローカルストレージに保存することで、自動的なCookie送信を回避できます。ただし、この方式では、XSS攻撃に対する新たな脆弱性が生まれるため、総合的なセキュリティ対策が必要です。

GraphQL APIにおけるCSRF対策も新しい課題です。GraphQLでは、単一のエンドポイントで複数の操作を実行できるため、従来のCSRF対策を適用する際に注意が必要です。GraphQLセキュリティツールを使用することで、GraphQL特有のセキュリティ課題に対応できます。

マイクロサービスアーキテクチャでは、サービス間の通信におけるCSRF対策が重要になります。各サービスが独立してCSRF対策を実装する必要があり、マイクロサービスセキュリティソリューションの導入により、一元的な管理が可能になります。

組織的なセキュリティ対策

CSRF攻撃への対策は、技術的な実装だけでなく、組織全体での取り組みが重要です。セキュリティポリシーの策定において、CSRF攻撃に関する対策を明確に定義し、開発チーム全体で共有する必要があります。セキュリティポリシー策定ガイドを活用することで、包括的なポリシーを作成できます。

開発者教育も重要な要素です。定期的な研修やワークショップを通じて、CSRF攻撃の仕組みや対策手法について理解を深める必要があります。セキュリティ研修教材を活用することで、効果的な教育プログラムを実施できます。

インシデント対応計画においても、CSRF攻撃への対応手順を明確に定義しておく必要があります。攻撃が発生した場合の初動対応、被害範囲の特定、復旧手順などを事前に準備することで、迅速な対応が可能になります。インシデント対応計画策定ツールを使用することで、体系的な計画を作成できます。

まとめ

クロスサイトリクエストフォージェリ(CSRF)は、Webアプリケーションセキュリティにおける重要な脅威の一つです。この攻撃は、ユーザーの認証済みセッションを悪用して不正な操作を実行させる巧妙な手法であり、被害に気づきにくいという特徴があります。しかし、適切な対策を実装することで、この脅威を効果的に防ぐことができます。

CSRFトークンの実装、SameSite Cookieの設定、Refererヘッダーの検証、CAPTCHAの導入など、複数の対策を組み合わせることで、強固な防御体制を構築できます。また、開発フレームワークが提供するセキュリティ機能を適切に活用し、定期的なセキュリティテストを実施することで、継続的な保護を実現できます。

応用情報技術者試験においても、CSRF攻撃は重要な出題分野であり、理論的な理解と実践的な応用能力の両方が求められます。技術の進歩とともに攻撃手法も進化していますが、基本的な対策原則を理解し、新しい技術動向にも対応できる知識とスキルを身につけることが重要です。組織全体でのセキュリティ意識の向上と、継続的な対策の実施により、CSRF攻撃から重要な情報資産を守ることができます。