現代のソフトウェア開発において、スピードと品質、そしてセキュリティを同時に実現することは重要な課題です。従来の開発手法では、セキュリティが開発プロセスの最後に後付けで追加されることが多く、これが原因で脆弱性の発見や修正に多大なコストと時間を要していました。DevSecOpsは、この課題を解決するために生まれた革新的なアプローチであり、開発(Development)、運用(Operations)、セキュリティ(Security)を統合した包括的な手法です。応用情報技術者試験においても、近年重要視されているトピックの一つです。

DevSecOpsとは、DevOpsの文化と実践にセキュリティを組み込み、ソフトウェア開発ライフサイクル全体を通じてセキュリティを継続的に考慮する手法です。この概念は、「Shift Left」として知られるセキュリティの早期導入により、開発の初期段階からセキュリティを組み込むことで、より安全で信頼性の高いソフトウェアを効率的に開発することを目指しています。

従来の開発手法とDevSecOpsの違い

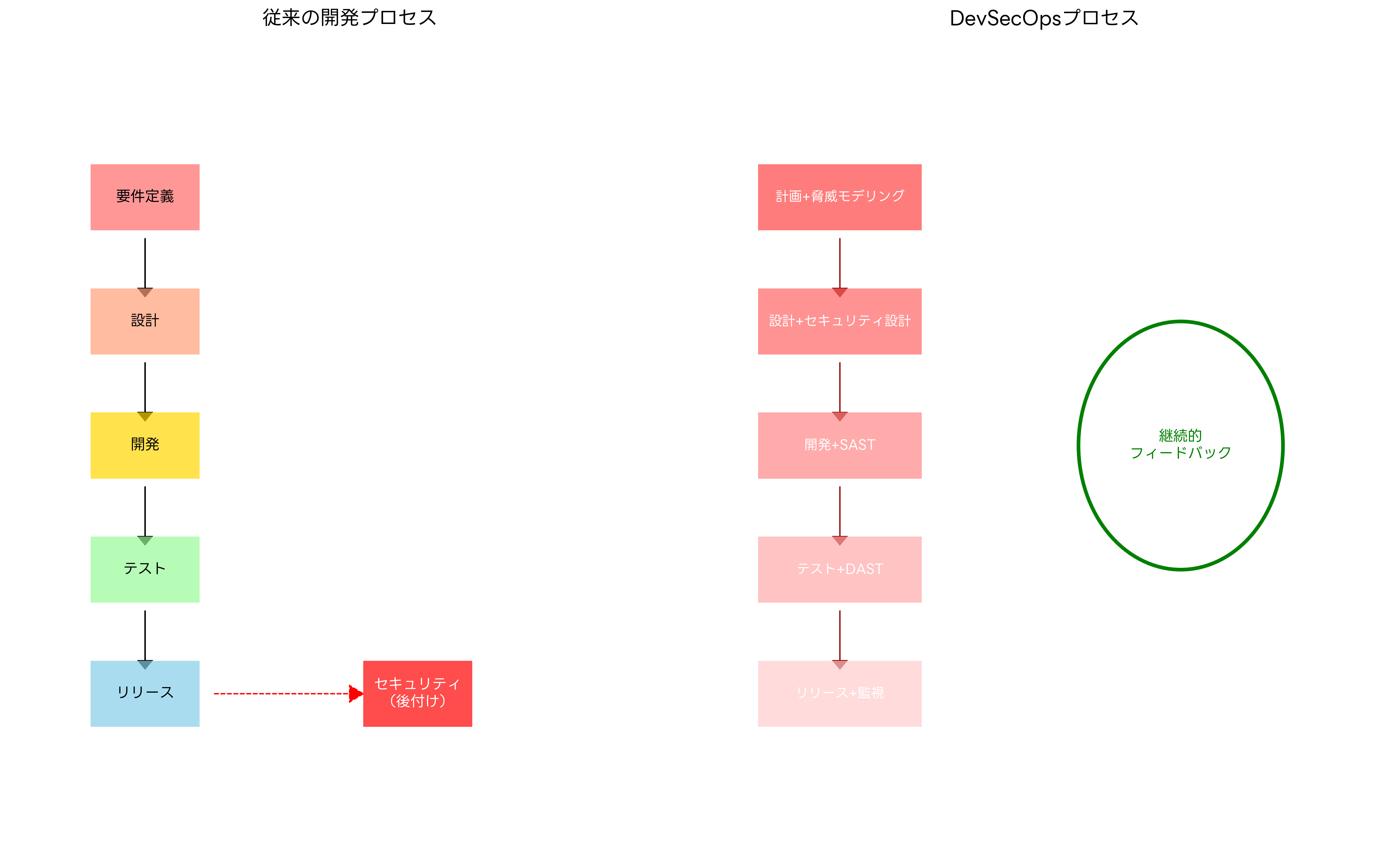

従来のウォーターフォール型開発やDevOpsにおいては、セキュリティは開発プロセスの後半やリリース直前に考慮されることが一般的でした。この手法では、開発が完了した後にセキュリティテストを実施し、脆弱性が発見された場合には大幅な修正が必要となり、スケジュールの遅延やコストの増加を招いていました。

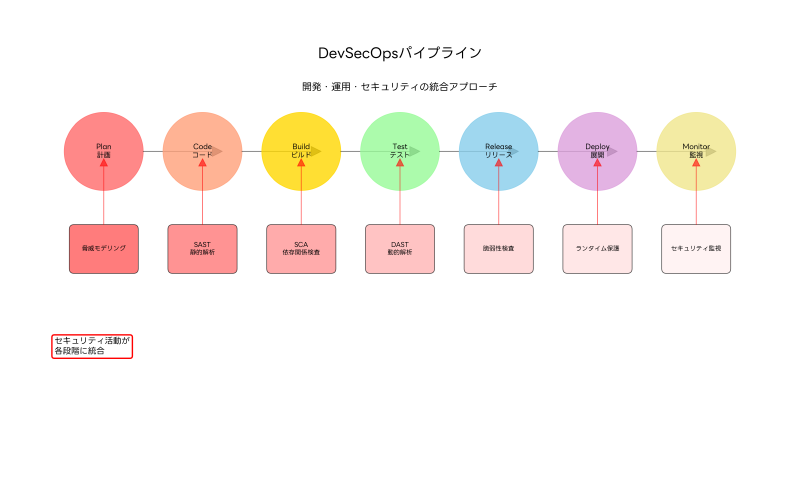

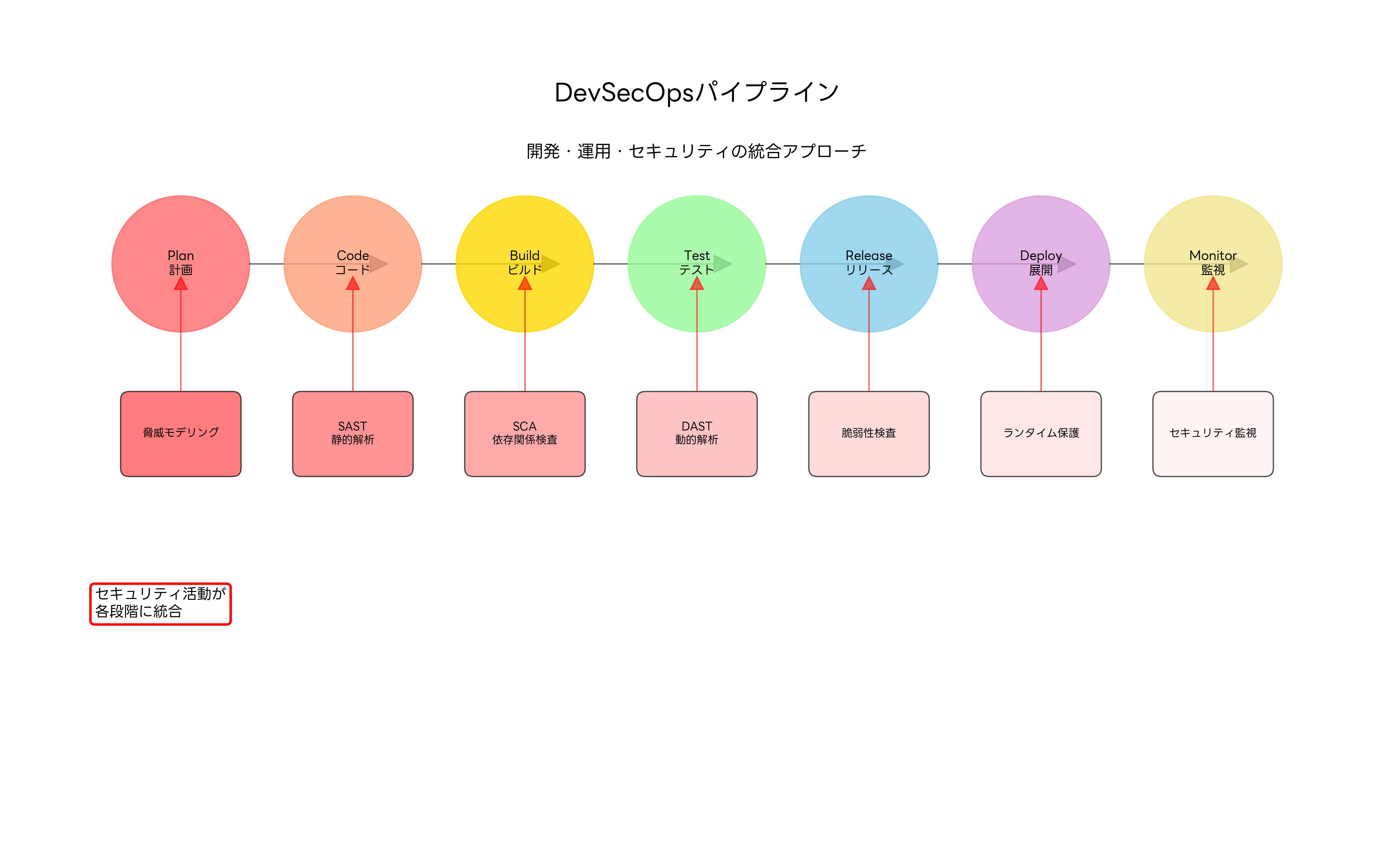

DevSecOpsでは、セキュリティが開発プロセス全体に統合され、計画段階から脅威モデリングを実施し、コーディング段階では静的解析ツールによる自動チェック、ビルド段階では依存関係の脆弱性検査、テスト段階では動的解析、そしてデプロイメント後も継続的な監視が行われます。この統合されたアプローチにより、セキュリティリスクを早期に特定し、修正コストを大幅に削減できます。

セキュリティの自動化も重要な要素です。CI/CDパイプライン統合ツールを活用することで、手動による脆弱性検査を自動化し、開発速度を維持しながらセキュリティレベルを向上させることが可能になります。また、セキュリティ自動化プラットフォームを導入することで、複数のセキュリティツールを統合し、一元的な管理を実現できます。

文化的な変化も DevSecOps の重要な側面です。開発者、運用者、セキュリティ専門家が密接に協力し、共通の責任を持ってセキュリティに取り組む文化を構築することが必要です。この文化変革により、セキュリティが開発の障害ではなく、品質向上の重要な要素として認識されるようになります。

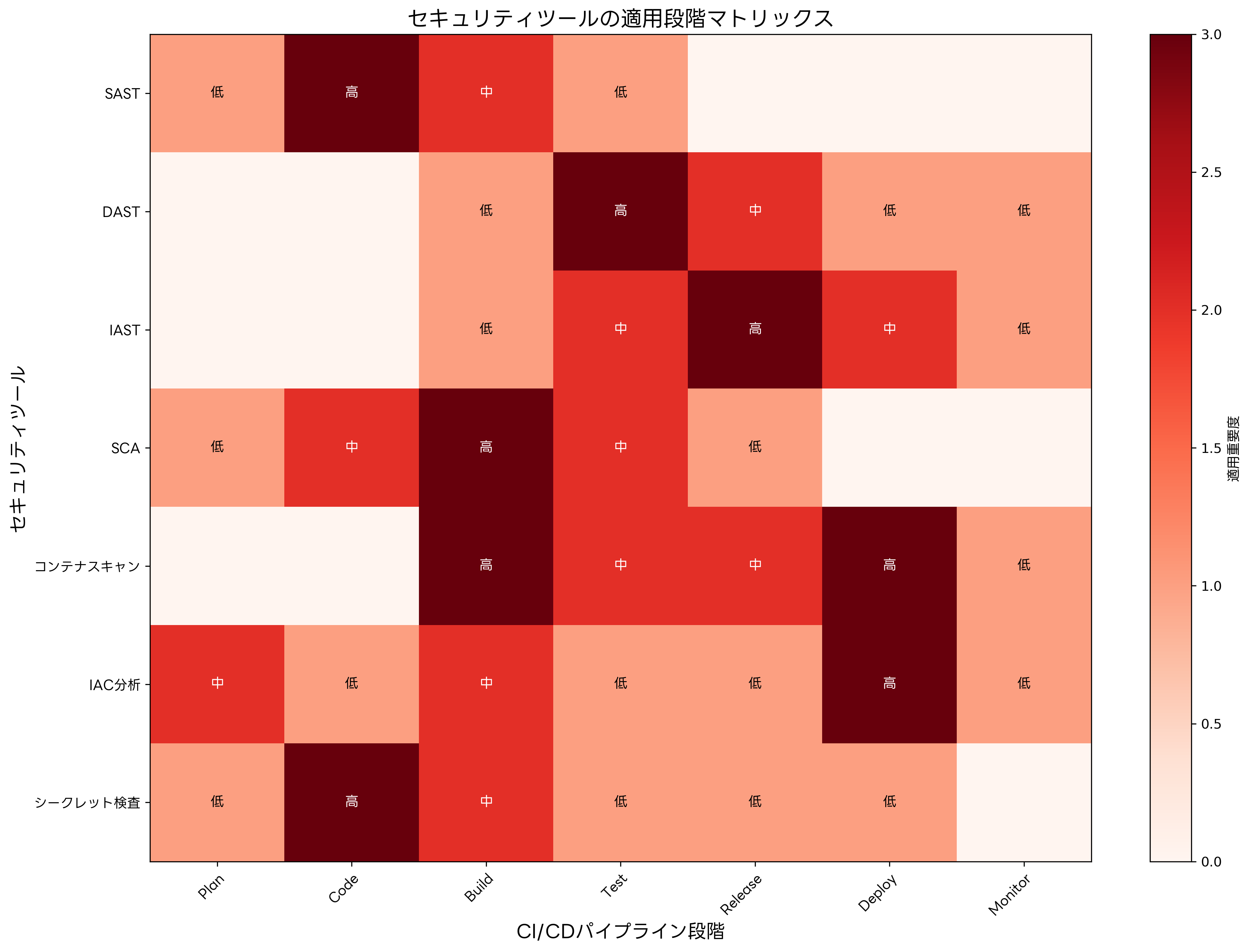

セキュリティツールの種類と適用段階

DevSecOpsでは、開発ライフサイクルの各段階で適切なセキュリティツールを使用することが重要です。静的アプリケーションセキュリティテスト(SAST)は、ソースコード解析により潜在的な脆弱性を検出するツールで、コーディング段階からビルド段階にかけて効果的です。

動的アプリケーションセキュリティテスト(DAST)は、実行中のアプリケーションに対してテストを行い、ランタイム時の脆弱性を検出します。これは主にテスト段階からデプロイメント段階で使用されます。高性能DAST ツールを導入することで、Webアプリケーションの脆弱性を効率的に検出できます。

ソフトウェア構成分析(SCA)は、オープンソースライブラリや第三者コンポーネントの既知の脆弱性を検出するツールです。現代のソフトウェア開発では多くの外部ライブラリに依存するため、包括的SCAソリューションの導入が不可欠です。

インタラクティブアプリケーションセキュリティテスト(IAST)は、SASTとDASTの利点を組み合わせ、実行時にアプリケーション内部の動作を監視して脆弱性を検出します。この技術により、より正確で効率的な脆弱性検出が可能になります。

コンテナセキュリティツールは、コンテナイメージの脆弱性スキャンや実行時の監視を行います。Kubernetes環境では、コンテナセキュリティプラットフォームを使用してコンテナのライフサイクル全体でセキュリティを確保することが重要です。

Infrastructure as Code(IaC)セキュリティツールは、Terraformやクラウドテンプレートの設定ミスや脆弱性を検出します。クラウド環境でのセキュリティ設定は複雑であり、IaCセキュリティ検査ツールにより設定の正確性を確保できます。

シークレット管理ツールは、APIキー、パスワード、証明書などの機密情報が誤ってコードリポジトリにコミットされることを防ぎます。エンタープライズシークレット管理システムを導入することで、機密情報の安全な管理と配布が可能になります。

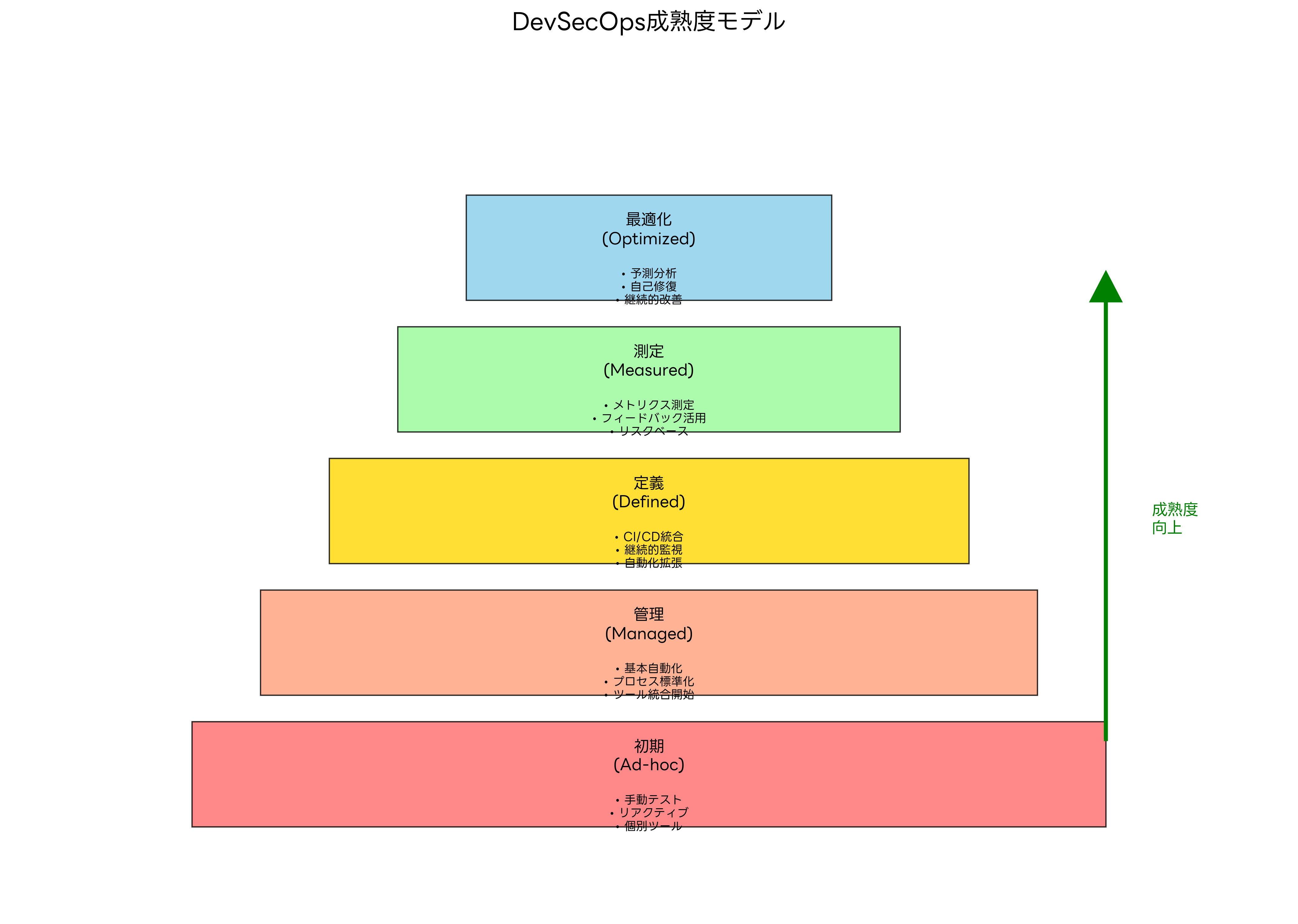

DevSecOps成熟度モデル

組織のDevSecOps成熟度は段階的に向上していきます。成熟度モデルを理解することで、現在の状況を評価し、次の改善ステップを計画できます。

初期段階(Ad-hoc)では、セキュリティテストは手動で行われ、問題が発生してから対応するリアクティブなアプローチが取られます。個別のセキュリティツールが使用されているものの、統合されておらず、一貫性のないプロセスとなっています。この段階では、基本的なセキュリティスキャナーの導入から始めることが推奨されます。

管理段階(Managed)では、基本的な自動化が導入され、セキュリティプロセスの標準化が始まります。CI/CDパイプラインに一部のセキュリティチェックが組み込まれ、ツール間の統合が進みます。この段階では、統合セキュリティダッシュボードの導入により、セキュリティ状況の可視化を向上させることができます。

定義段階(Defined)では、CI/CDパイプラインにセキュリティが完全に統合され、継続的な監視システムが確立されます。自動化の範囲が拡張され、セキュリティポリシーが明文化されます。高度なCI/CDセキュリティプラットフォームにより、包括的なセキュリティ統合が実現されます。

測定段階(Measured)では、セキュリティメトリクスの測定と分析が行われ、データに基づいたフィードバックループが確立されます。リスクベースのアプローチが採用され、脅威の優先順位付けが行われます。セキュリティメトリクス分析ツールを使用して、定量的なセキュリティ評価を実施できます。

最適化段階(Optimized)では、予測分析と機械学習を活用した高度なセキュリティ対策が実装されます。自己修復機能により、検出された問題の自動修正が行われ、継続的な改善プロセスが確立されます。AI搭載セキュリティオーケストレーションプラットフォームにより、最高レベルのセキュリティ自動化が実現されます。

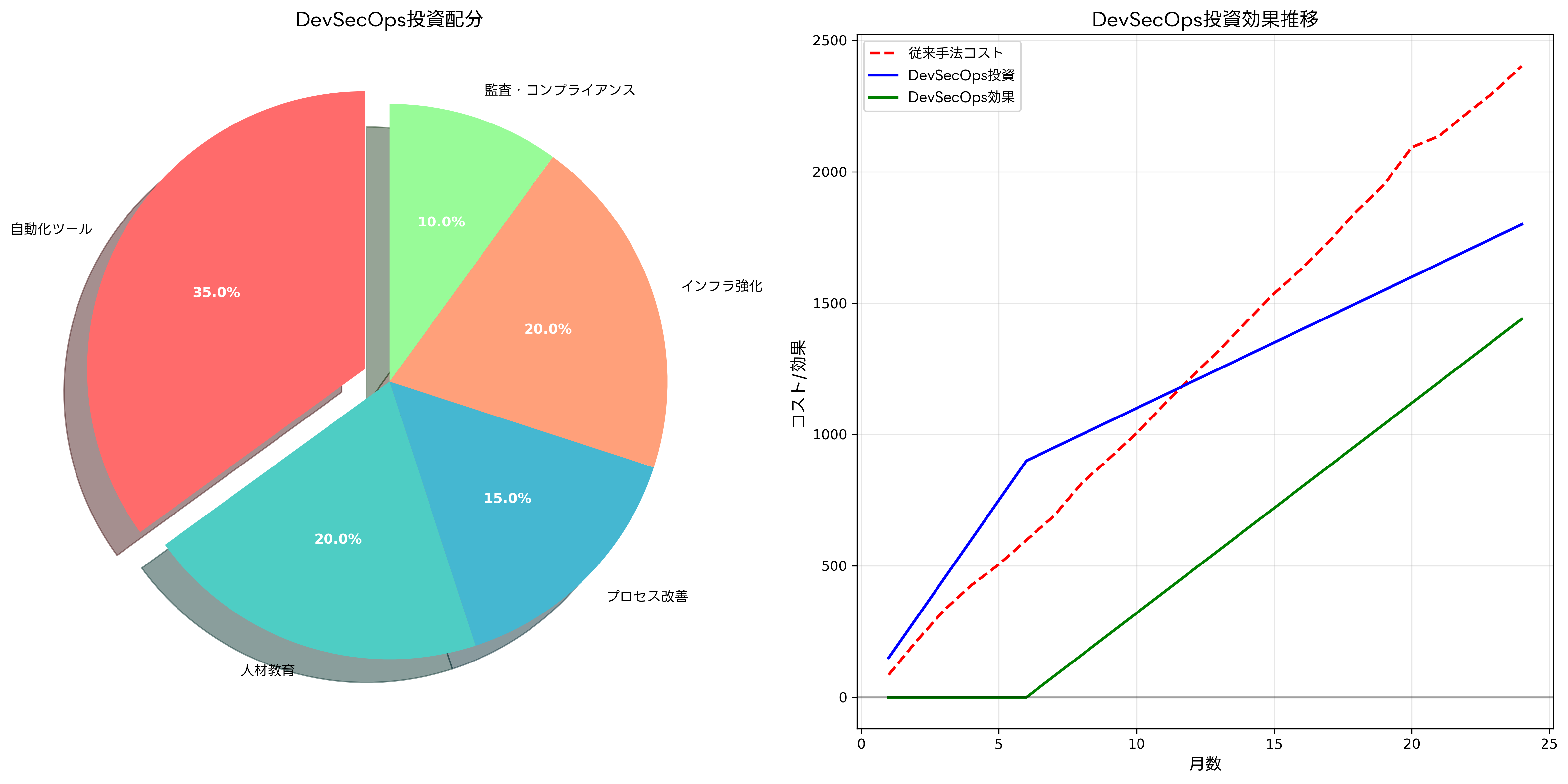

DevSecOpsの経済的効果とROI

DevSecOpsの導入には初期投資が必要ですが、長期的には大きな経済的効果をもたらします。セキュリティ脆弱性の早期発見により、修正コストを大幅に削減できることが最大の利点です。

投資配分においては、自動化ツールへの投資が最も大きな割合を占めます。これは、手動プロセスの自動化により、人的コストを削減し、効率性を向上させるためです。総合的なDevSecOpsプラットフォームへの投資により、複数のツールを統合し、運用コストを最適化できます。

人材教育への投資も重要です。開発者のセキュリティスキル向上により、セキュアなコーディング実践が浸透し、脆弱性の発生自体を減らすことができます。開発者セキュリティトレーニングプラットフォームを活用することで、効果的な教育プログラムを実施できます。

プロセス改善への投資により、ワークフローの最適化と標準化が実現されます。明確なプロセス定義により、チーム間の連携が向上し、セキュリティの品質と一貫性が確保されます。

インフラ強化への投資では、セキュリティ監視システムやログ分析基盤の構築が含まれます。高性能セキュリティ監視システムにより、リアルタイムでの脅威検出と対応が可能になります。

コンプライアンス要件への対応も重要な投資分野です。規制要件を満たすためのセキュリティ対策は、ビジネスの継続性と信頼性の確保に不可欠です。コンプライアンス管理ソリューションにより、複雑な規制要件への対応を効率化できます。

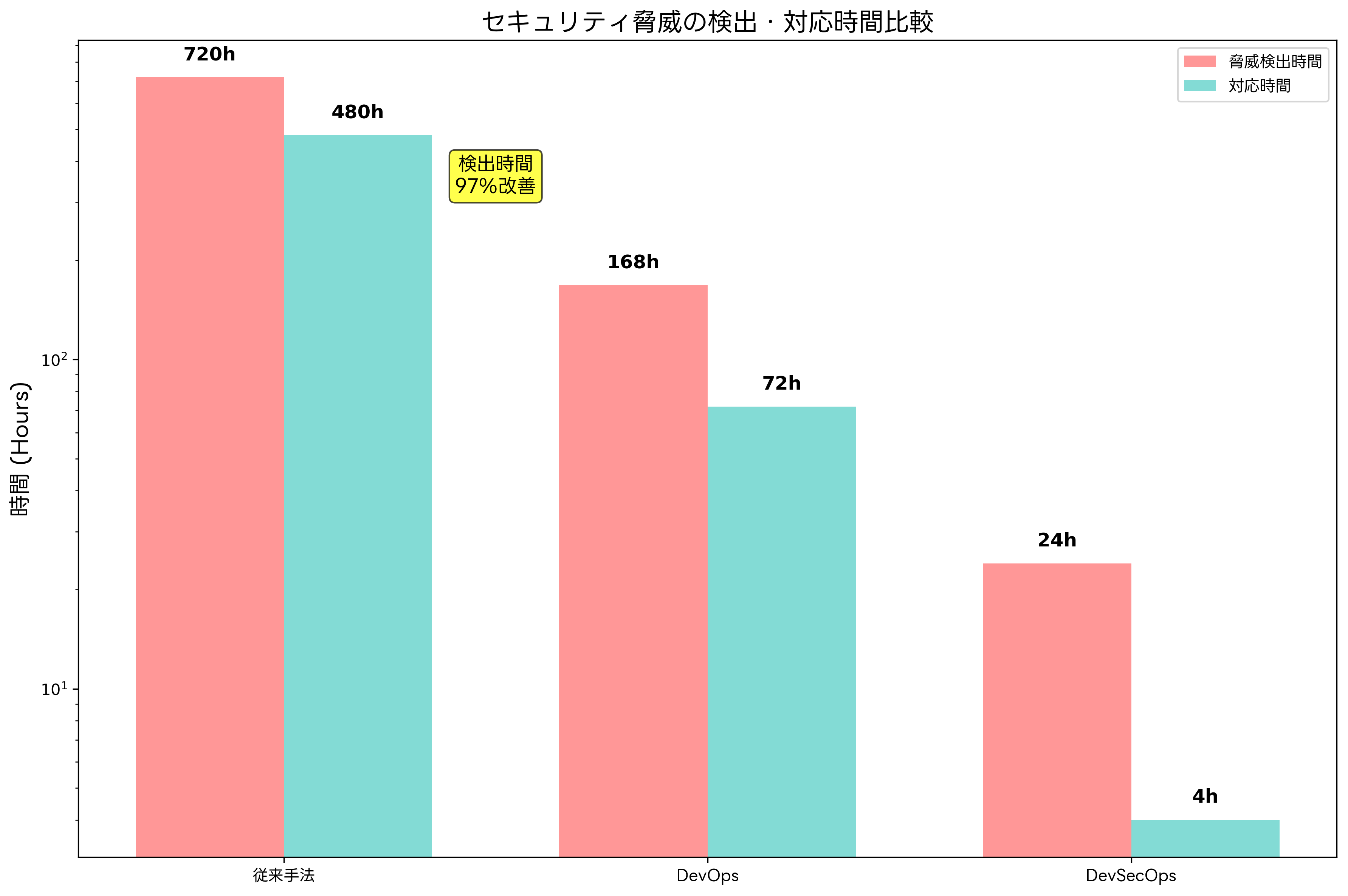

脅威検出と対応の高速化

DevSecOpsの最も重要な利点の一つは、セキュリティ脅威の検出と対応の大幅な高速化です。従来の手法では、脅威の検出に数週間から数ヶ月を要することが珍しくありませんでしたが、DevSecOpsアプローチにより、これを大幅に短縮できます。

自動化されたセキュリティスキャンにより、コードのコミット時点で潜在的な脆弱性を即座に検出できます。これにより、開発者は問題のあるコードの内容を覚えている状態で修正作業を行うことができ、修正の正確性と効率性が向上します。

継続的監視システムにより、本番環境での異常な動作やセキュリティイベントをリアルタイムで検出できます。統合セキュリティ情報イベント管理(SIEM)システムを導入することで、複数のセキュリティツールからの情報を統合し、包括的な脅威検出を実現できます。

自動化されたインシデント対応により、検出された脅威に対する初期対応を自動化できます。定義されたプレイブックに基づいて、アラートの分類、エスカレーション、初期対応措置が自動的に実行されます。セキュリティオーケストレーション自動化応答(SOAR)プラットフォームにより、高度なインシデント対応自動化が可能になります。

実践的な実装戦略

DevSecOpsの成功的な実装には、段階的なアプローチと適切な戦略が必要です。まず、現在のセキュリティ成熟度を評価し、具体的な改善目標を設定することから始めます。

最初のステップとして、開発チームに基本的なセキュリティ教育を実施し、セキュアコーディングの原則を理解してもらうことが重要です。セキュアコーディング教材を活用して、実践的なスキルを身につけることができます。

次に、CI/CDパイプラインへの基本的なセキュリティツールの統合を行います。静的コード解析ツールから開始し、段階的に動的解析、依存関係検査、コンテナスキャンなどを追加していきます。DevSecOps統合ツールセットを使用することで、複数のツールを効率的に管理できます。

ポリシー定義と標準化も重要な要素です。セキュリティポリシー、コーディング標準、レビュープロセスを明文化し、チーム全体で共有します。これにより、一貫したセキュリティ品質を確保できます。

測定と改善のためのメトリクス定義も欠かせません。脆弱性検出率、修正時間、セキュリティテストカバレッジなどの指標を定義し、継続的な改善のためのデータを収集します。セキュリティダッシュボードツールにより、これらのメトリクスを可視化し、トレンド分析を実施できます。

クラウドネイティブ環境でのDevSecOps

現代のソフトウェア開発では、クラウドネイティブアーキテクチャの採用が急速に進んでいます。マイクロサービス、コンテナ、Kubernetesなどの技術により、DevSecOpsの実装方法も進化しています。

コンテナセキュリティでは、イメージの脆弱性スキャン、実行時の監視、ネットワークセグメンテーションが重要です。コンテナ専用セキュリティソリューションにより、コンテナライフサイクル全体でのセキュリティを確保できます。

Kubernetesセキュリティでは、RBAC(Role-Based Access Control)の適切な設定、ネットワークポリシーの実装、シークレット管理が重要です。Kubernetesセキュリティプラットフォームを使用することで、Kubernetes環境での包括的なセキュリティ管理が可能になります。

サービスメッシュセキュリティでは、マイクロサービス間の通信暗号化、認証、認可が重要です。IstioやLinkerdなどのサービスメッシュ技術と組み合わせて、ゼロトラストネットワークアーキテクチャを実現できます。

Infrastructure as Code(IaC)セキュリティでは、Terraform、CloudFormation、Ansibleなどのテンプレートの設定ミスを検出し、セキュアな設定を強制します。IaC専用セキュリティツールにより、インフラストラクチャレベルでのセキュリティを確保できます。

応用情報技術者試験での出題傾向

応用情報技術者試験において、DevSecOpsは情報セキュリティ分野での重要なトピックとして扱われています。特に、開発プロセスにおけるセキュリティの統合、CI/CDパイプラインでのセキュリティ自動化、脆弱性管理などが頻出テーマです。

午前問題では、DevSecOpsの基本概念、従来の開発手法との違い、セキュリティツールの種類と適用タイミング、CI/CDパイプラインの構成要素などが問われます。特に、Shift Leftの概念や、SASTとDASTの違い、コンテナセキュリティの重要性についての理解が求められます。

午後問題では、より実践的な場面でのDevSecOps導入計画、セキュリティツールの選定、脆弱性対応プロセスの設計などが出題されます。企業のDevSecOps成熟度評価や、ROI計算、リスク分析なども重要なテーマです。

試験対策としては、DevSecOps実践ガイドやクラウドセキュリティ技術書を活用して、理論と実践の両面から学習することが重要です。また、応用情報技術者試験セキュリティ分野問題集で実際の出題パターンを理解することも効果的です。

実際のツールを使った経験も重要です。GitLab CI/CD、GitHub Actions、Jenkins、SonarQubeなどのツールを実際に使用して、DevSecOpsパイプラインを構築してみることで、理論的な知識を実践的なスキルに変換できます。

新技術とDevSecOpsの未来

DevSecOpsの分野では、AIと機械学習の活用が急速に進んでいます。AIを活用したコード解析により、従来のツールでは検出困難な論理的な脆弱性や設計上の問題を特定できるようになっています。

機械学習による脅威検出では、正常な動作パターンを学習し、異常な動作を高精度で検出できます。AI搭載脅威検出システムにより、未知の脅威に対する検出能力が大幅に向上しています。

自動修復技術の発展により、検出された脆弱性の自動修正が可能になっています。簡単な設定ミスやコーディングエラーについては、人間の介入なしに自動的に修正される未来が近づいています。

量子コンピューティングの発展に伴い、現在の暗号技術が無効化されるリスクが高まっています。ポスト量子暗号への移行計画と、量子耐性セキュリティアーキテクチャの設計が新たな課題となっています。

ゼロトラストアーキテクチャとDevSecOpsの統合により、すべてのアクセスを検証し、最小権限の原則を徹底する開発環境が実現されています。ゼロトラスト統合プラットフォームにより、開発から本番までの一貫したセキュリティポリシーの適用が可能になります。

組織文化の変革とチームビルディング

DevSecOpsの成功には、技術的な実装だけでなく、組織文化の変革が不可欠です。セキュリティをすべての関係者の共通責任として位置づけ、blame-free文化を醸成することが重要です。

クロスファンクショナルチームの形成により、開発者、運用者、セキュリティエンジニアが密接に協力する体制を構築します。定期的なセキュリティレビューやペアプログラミングにより、知識の共有と相互学習を促進します。

継続的学習の文化を確立し、新しいセキュリティ脅威や技術トレンドに対応できる組織能力を構築します。技術書購読サービスやオンライン学習プラットフォームを活用して、チーム全体のスキル向上を図ります。

まとめ

DevSecOpsは、現代のソフトウェア開発において不可欠なアプローチです。開発、運用、セキュリティを統合することで、より安全で信頼性の高いソフトウェアを効率的に開発できます。応用情報技術者試験においても重要なトピックであり、理論的な理解と実践的な経験の両方が求められます。

成功的なDevSecOps実装には、適切なツールの選定、プロセスの標準化、チームの教育、文化の変革が必要です。段階的なアプローチにより、組織の成熟度に応じて継続的に改善していくことが重要です。

技術の進歩とともに、DevSecOpsの手法も進化し続けています。AIと機械学習の活用、ゼロトラストアーキテクチャの統合、量子コンピューティング対応など、新しい技術とセキュリティ要件に対応していく必要があります。

DevSecOpsの導入により、組織はセキュリティリスクを大幅に削減し、開発効率を向上させ、顧客の信頼を獲得することができます。継続的な学習と改善により、変化する脅威環境に対応できる強靭な開発体制を構築することが可能です。