DMZ(Demilitarized Zone、非武装地帯)は、ネットワークセキュリティアーキテクチャにおいて極めて重要な概念として、現代の企業ネットワークや組織のITインフラストラクチャーの安全性確保に不可欠な役割を果たしています。

この概念は、朝鮮戦争の非武装地帯から名前を取っており、外部ネットワーク(インターネット)と内部ネットワーク(LAN)の間に設置される緩衝地帯として機能します。DMZは、組織の重要なデータやシステムを保護しながら、外部からのアクセスが必要なサービスを安全に提供するための重要なセキュリティ層として位置づけられています。

この概念は、朝鮮戦争の非武装地帯から名前を取っており、外部ネットワーク(インターネット)と内部ネットワーク(LAN)の間に設置される緩衝地帯として機能します。DMZは、組織の重要なデータやシステムを保護しながら、外部からのアクセスが必要なサービスを安全に提供するための重要なセキュリティ層として位置づけられています。

DMZの基本概念と構造

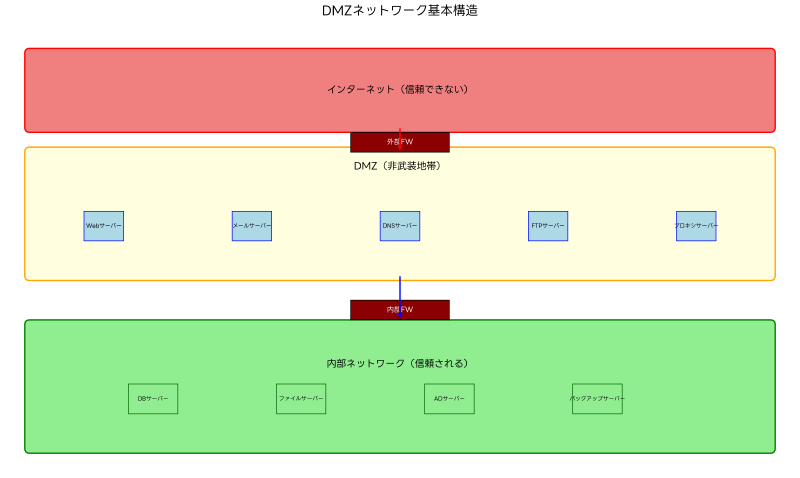

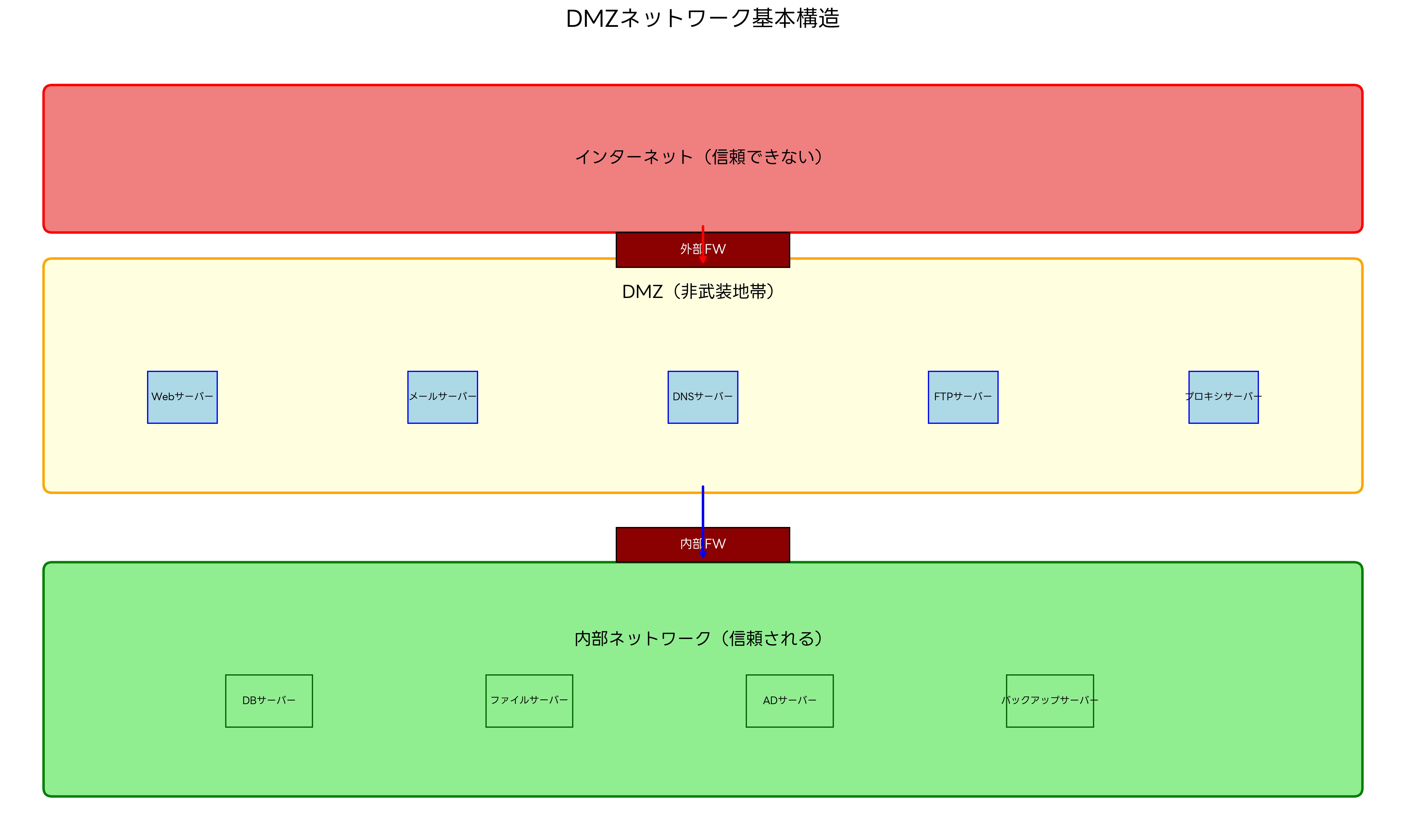

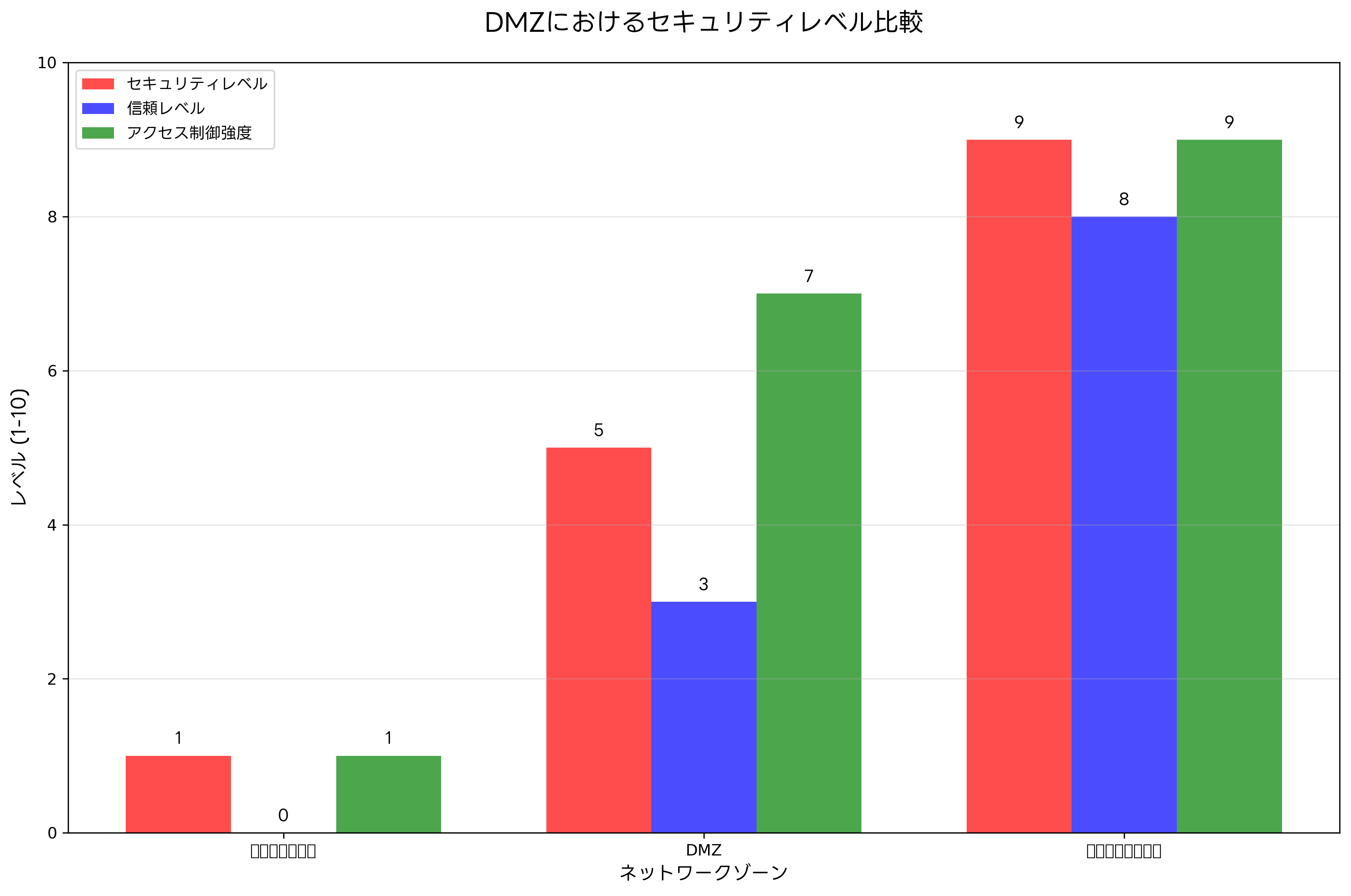

DMZの基本的な概念は、三つの異なるセキュリティレベルを持つネットワークゾーンを明確に分離することにあります。まず、最も危険度が高いとされる外部ネットワーク(インターネット)があり、これは完全に信頼できない環境として扱われます。次に、組織の最も重要な資産が配置される内部ネットワーク(LAN)があり、これは最高レベルのセキュリティで保護される必要があります。そして、これら二つの間に配置されるのがDMZであり、中間的なセキュリティレベルを持つゾーンとして機能します。

DMZの構造的特徴は、二つのファイアウォールによって構成される「サンドイッチ」構造にあります。外部ファイアウォールは、インターネットからの不正なアクセスをブロックし、DMZ内のサーバーへの適切なアクセスのみを許可します。一方、内部ファイアウォールは、DMZから内部ネットワークへのアクセスを厳格に制御し、万が一DMZ内のサーバーが侵害されたとしても、内部ネットワークへの影響を最小限に抑える役割を果たします。

この構造により、DMZは「屏風のような」多層防御システムの一部として機能し、組織のセキュリティポスチャーを大幅に向上させます。ネットワークセキュリティ機器を適切に配置することで、このような多層防御アーキテクチャーを効果的に実装することができます。

DMZに配置されるサービスとシステム

DMZ内に配置されるサーバーやサービスは、外部からのアクセスが必要でありながら、組織の内部ネットワークから分離する必要があるものが中心となります。最も典型的な例がWebサーバーです。企業のWebサイトやWebアプリケーションは、インターネットからのアクセスを受け入れる必要がありますが、同時に内部ネットワークの機密情報にアクセスされるリスクを避ける必要があります。DMZ内にWebサーバーを配置することで、この両方の要件を満たすことができます。

メールサーバーもDMZに配置される代表的なサービスの一つです。SMTP、POP3、IMAPなどのメールプロトコルは、外部からの通信を受信する必要があるため、DMZ内での運用が適しています。また、メールサーバーは組織の通信の要となるシステムであるため、適切なセキュリティ対策と監視体制が不可欠です。

FTPサーバーやファイル共有サービスも、外部パートナーとのデータ交換が必要な場合に、DMZ内に配置されることが多いシステムです。これらのサービスは、ファイルの転送や共有という性質上、外部アクセスが必要でありながら、セキュリティリスクも高いため、DMZという中間的なセキュリティゾーンでの運用が理想的です。

DNSサーバーは、組織のドメイン名解決を担う重要なインフラストラクチャーです。外部からの名前解決要求に応答する必要があるため、DMZ内に配置されることが一般的です。ただし、内部DNSサーバーとは分離し、外部向けの情報のみを提供するように設定することが重要です。

リバースプロキシサーバーもDMZの重要な構成要素の一つです。これは、外部からの要求を受け取り、内部のWebサーバーやアプリケーションサーバーに転送する役割を果たします。リバースプロキシにより、内部サーバーの詳細を隠蔽し、負荷分散やSSL終端などの機能も提供できます。プロキシサーバーソフトウェアを活用することで、高度なプロキシ機能を実現できます。

DMZの設計原則とベストプラクティス

効果的なDMZの設計には、いくつかの重要な原則があります。まず、最小権限の原則を徹底することです。DMZ内のサーバーには、その機能を果たすために必要最小限のアクセス権限のみを付与し、不要なサービスやプロトコルは無効化または削除します。この原則により、万が一システムが侵害された場合でも、攻撃者が実行できる行動を大幅に制限できます。

ネットワーク分離の原則も重要です。DMZ内の異なるサービス間でも、必要に応じてさらに細かくネットワークを分離し、VLAN(Virtual LAN)やサブネット分割を活用します。例えば、Webサーバーとメールサーバーを異なるVLANに配置することで、一方が侵害されても他方への影響を防ぐことができます。

監視とログ記録の強化も不可欠です。DMZ内のすべてのトラフィックとシステム活動を詳細にログ記録し、リアルタイムでの監視体制を構築します。異常な活動や攻撃の兆候を早期に検出し、迅速な対応を可能にするため、SIEM(Security Information and Event Management)システムの導入も検討すべきです。

定期的なセキュリティ評価とペネトレーションテストも重要な要素です。DMZの設定やセキュリティポリシーが適切に機能しているかを定期的に検証し、新たな脅威や脆弱性に対応するための改善を継続的に行います。セキュリティ評価ツールを使用することで、体系的なセキュリティ評価を実施できます。

ファイアウォールの設定と運用

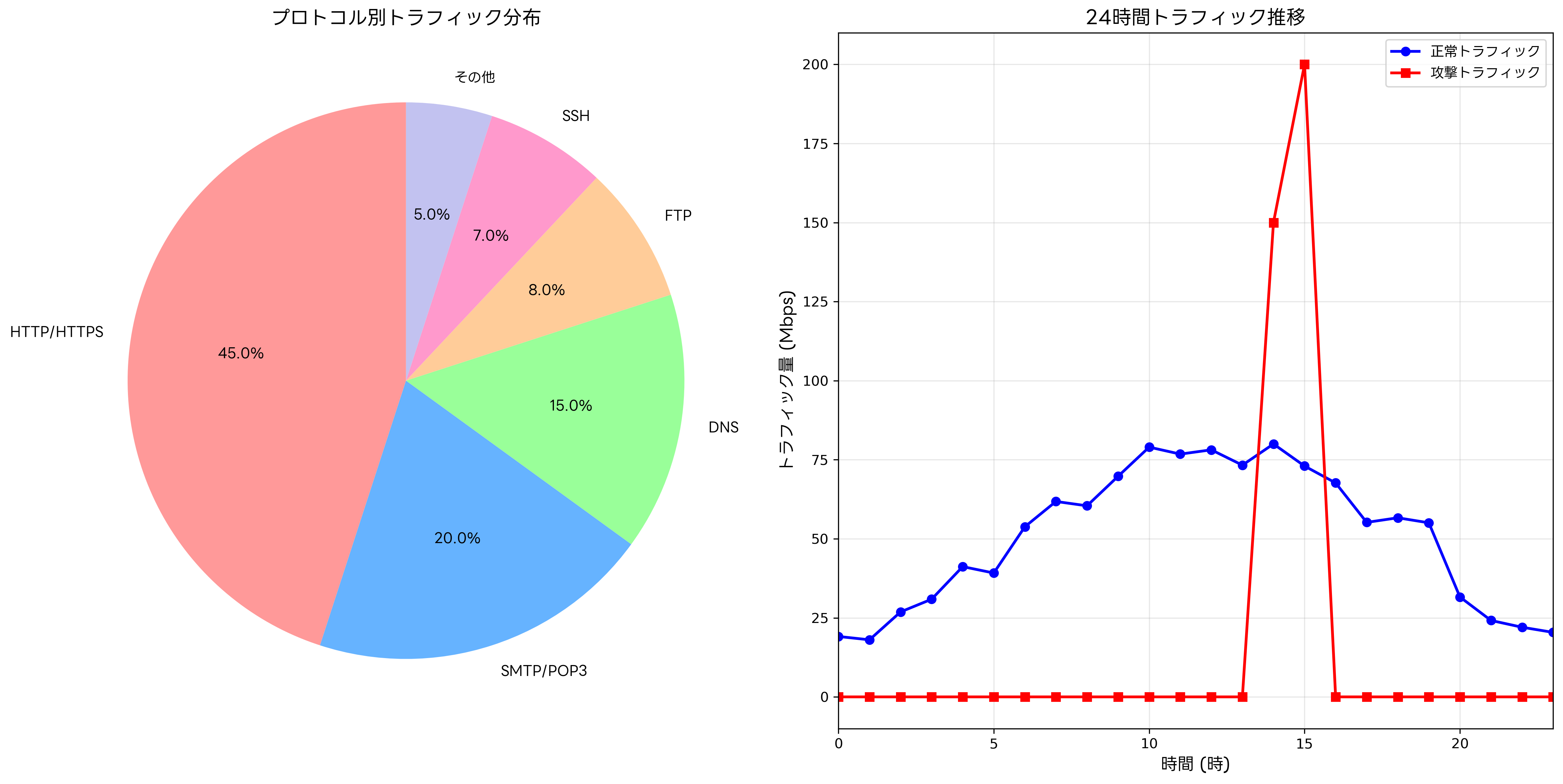

DMZを支える中核技術であるファイアウォールの適切な設定と運用は、DMZ全体のセキュリティレベルを決定する重要な要素です。外部ファイアウォールでは、インターネットからDMZへのアクセスルールを定義します。基本的なアプローチとして、デフォルトで全てのトラフィックを拒否し、必要なサービスとポートのみを明示的に許可するホワイトリスト方式を採用します。

具体的には、WebサーバーへのHTTP(ポート80)とHTTPS(ポート443)のアクセス、メールサーバーへのSMTP(ポート25)、POP3(ポート110)、IMAP(ポート143)のアクセスなど、業務上必要なトラフィックのみを許可します。また、これらのルールには送信元IPアドレスの制限や時間制限なども適用し、より細かなアクセス制御を実現します。

内部ファイアウォールでは、DMZから内部ネットワークへのアクセスをより厳格に制御します。原則として、DMZから内部ネットワークへの直接アクセスは禁止し、必要な場合のみ特定のプロトコルとポートでの通信を許可します。例えば、DMZ内のWebサーバーが内部データベースにアクセスする必要がある場合、データベース専用のポート(例:MySQL 3306、PostgreSQL 5432)のみを許可し、送信元と送信先のIPアドレスを厳密に指定します。

ファイアウォールログの分析と監視も重要です。すべてのトラフィックの詳細なログを記録し、定期的に分析することで、攻撃の兆候や設定の問題を早期に発見できます。ログ分析の自動化により、大量のログデータから重要な情報を効率的に抽出し、セキュリティインシデントの対応時間を短縮できます。ファイアウォール管理ソフトウェアを活用することで、複雑なファイアウォールルールの管理と監視を効率化できます。

DMZの高可用性とロードバランシング

現代のビジネス環境では、DMZ内のサービスに対する高可用性の要求が高まっています。単一障害点を排除し、サービスの継続性を確保するために、冗長化とロードバランシングの実装が不可欠です。DMZ内のWebサーバーやアプリケーションサーバーを複数台配置し、ロードバランサーによってトラフィックを分散することで、一台のサーバーに障害が発生しても、サービスを継続できます。

ロードバランサーの配置戦略は、DMZのアーキテクチャーに大きな影響を与えます。レイヤー4(トランスポート層)でのロードバランシングでは、IPアドレスとポート番号に基づいてトラフィックを分散し、レイヤー7(アプリケーション層)でのロードバランシングでは、HTTPヘッダーやURL、クッキーなどの情報を使用してより高度な分散を実現できます。

地理的な冗長性も重要な考慮事項です。複数のデータセンターにDMZを構築し、災害復旧やビジネス継続性を確保します。この場合、データセンター間でのデータ同期やフェイルオーバー機能の実装が必要になります。クラウドサービスを活用することで、地理的冗長性を効率的に実現することも可能です。

データベースクラスタリングとレプリケーションも高可用性の重要な要素です。DMZ内のアプリケーションが依存するデータベースシステムについて、マスター・スレーブ構成やマスター・マスター構成を実装し、データの可用性と整合性を確保します。高可用性システム構築ガイドを参考にして、効果的な冗長化戦略を立案できます。

セキュリティ監視とインシデント対応

DMZにおけるセキュリティ監視は、多層的なアプローチを必要とします。ネットワークレベルでの監視では、IDS(Intrusion Detection System)やIPS(Intrusion Prevention System)を配置し、不正なトラフィックパターンや既知の攻撃シグネチャーを検出します。これらのシステムは、DMZの入り口と出口、および内部の重要なネットワークセグメントに配置し、包括的な監視体制を構築します。

ホストレベルでの監視では、DMZ内の各サーバーにホストベースのIDS(HIDS)やエンドポイント検出・応答(EDR)システムを導入し、システムファイルの改ざん、異常なプロセス実行、権限昇格の試みなどを検出します。また、ログ収集エージェントを配置し、システムログ、アプリケーションログ、セキュリティログを集中的に収集・分析します。

アプリケーションレベルでの監視では、Webアプリケーションファイアウォール(WAF)を導入し、SQLインジェクション、クロスサイトスクリプティング(XSS)、その他のWebアプリケーション攻撃を検出・防止します。WAFは、アプリケーションの動作を詳細に分析し、正常なトラフィックと悪意のあるトラフィックを区別します。

インシデント対応プロセスの確立も重要です。セキュリティインシデントが発生した場合の対応手順を事前に定義し、関係者の役割と責任を明確にします。インシデント対応チーム(CSIRT)の設置、エスカレーション手順の策定、証拠保全手順の確立などが含まれます。インシデント対応ツールを導入することで、インシデント対応の効率性と効果性を向上させることができます。

クラウド環境でのDMZ実装

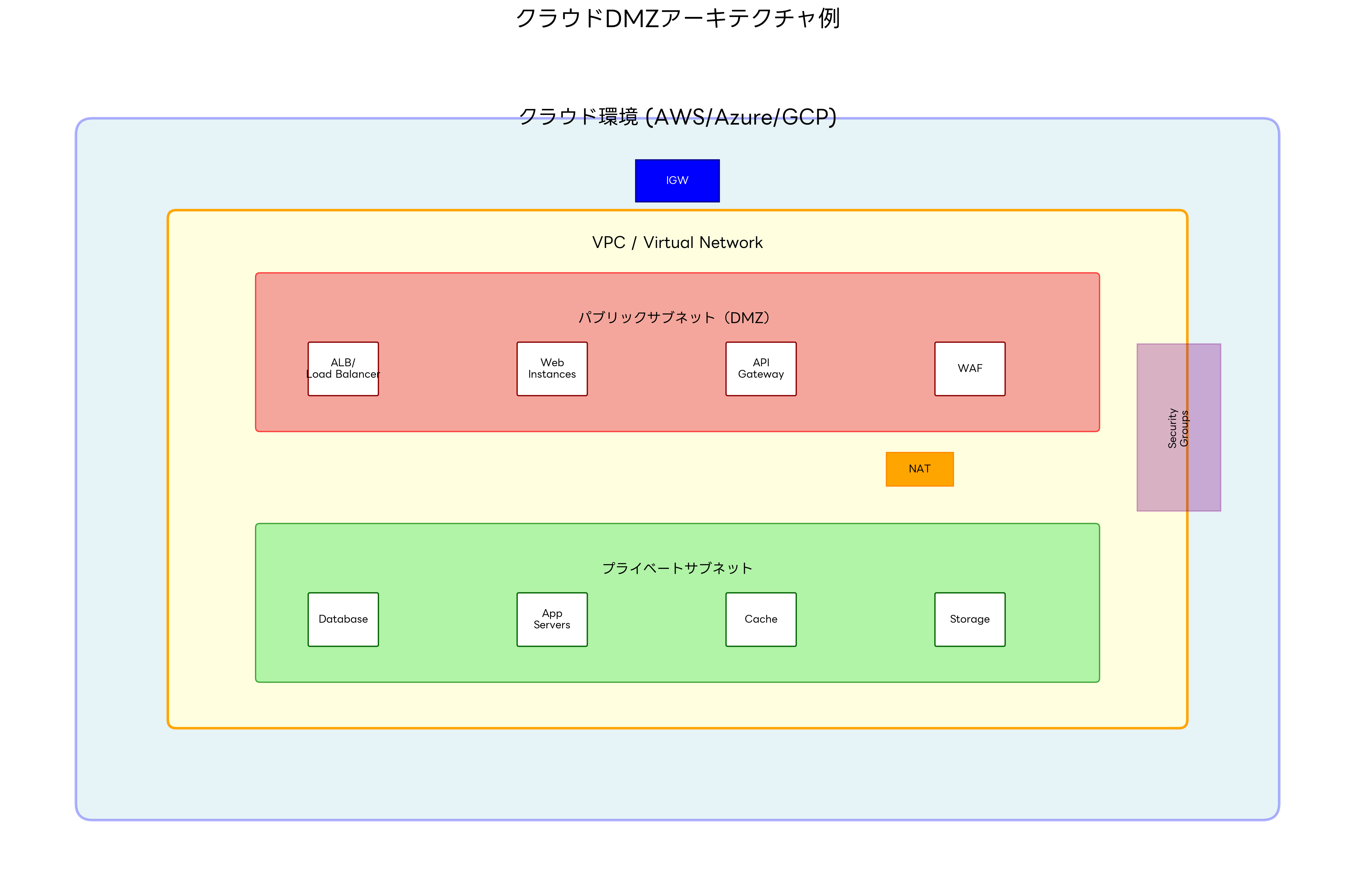

クラウドコンピューティングの普及に伴い、従来のオンプレミス環境でのDMZ実装に加えて、クラウド環境でのDMZ構築が重要になっています。Amazon Web Services(AWS)、Microsoft Azure、Google Cloud Platform(GCP)などの主要なクラウドプロバイダーは、DMZに相当するネットワークセキュリティ機能を提供しています。

AWSでは、Virtual Private Cloud(VPC)内にパブリックサブネットとプライベートサブネットを作成し、パブリックサブネットをDMZとして機能させることができます。セキュリティグループとネットワークACL(Access Control List)を組み合わせることで、詳細なアクセス制御を実現します。また、AWS WAFやAWS Shieldなどのマネージドセキュリティサービスを活用することで、高度なセキュリティ機能を効率的に実装できます。

Azureでは、仮想ネットワーク(VNet)とサブネットを使用してDMZを構築し、ネットワークセキュリティグループ(NSG)やApplication Security Groups(ASG)でアクセス制御を行います。Azure Firewallや Azure DDoS Protectionなどのサービスを組み合わせることで、包括的なセキュリティソリューションを実現できます。

ハイブリッドクラウド環境では、オンプレミスとクラウドの両方にDMZを配置し、それらを安全に接続する必要があります。VPN接続やAWS Direct Connect、Azure ExpressRouteなどの専用線接続を使用して、ハイブリッドDMZアーキテクチャーを構築します。クラウドネットワーキング書籍を参考にして、効果的なクラウドDMZ戦略を策定できます。

DMZにおける脅威とリスク管理

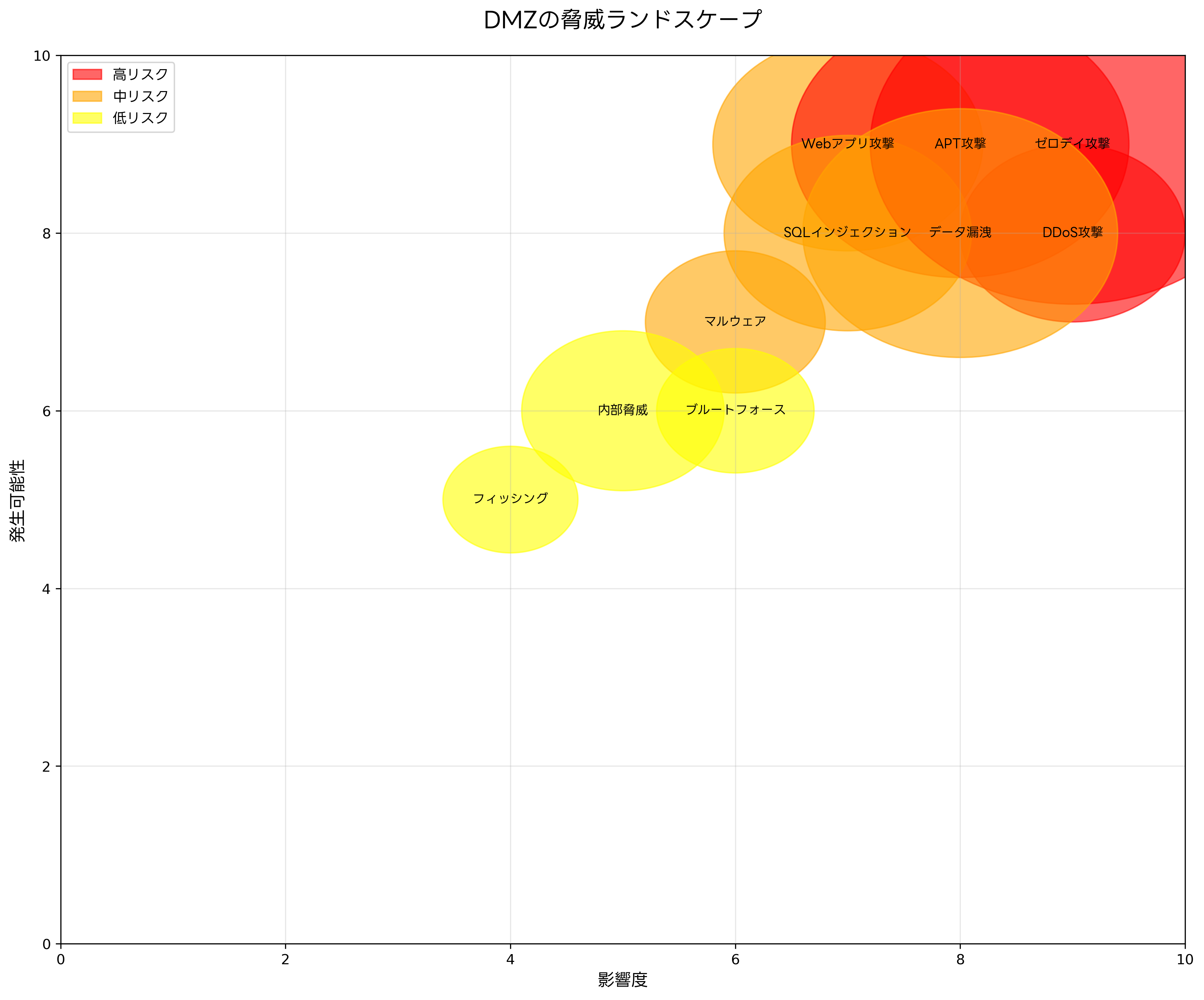

DMZは外部ネットワークとの接点であるため、様々なセキュリティ脅威にさらされています。最も一般的な脅威の一つがDDoS攻撃です。大量のトラフィックを送信してDMZ内のサーバーやネットワークリソースを枯渇させ、サービスの可用性を損なおうとする攻撃です。DDoS攻撃への対策として、レート制限、トラフィック分析、異常検知システムの導入が効果的です。

Webアプリケーション攻撃も重要な脅威です。SQLインジェクション、クロスサイトスクリプティング、ディレクトリトラバーサルなどの攻撃により、DMZ内のWebアプリケーションの脆弱性を悪用しようとします。これらの攻撃への対策として、入力検証の強化、WAFの導入、定期的な脆弱性スキャンが必要です。

APT(Advanced Persistent Threat)攻撃は、長期間にわたって継続的に行われる高度な攻撃で、DMZを踏み台として内部ネットワークへの侵入を試みます。APT攻撃への対策として、ゼロトラスト原則の採用、継続的な監視、行動分析、脅威インテリジェンスの活用が重要です。

内部脅威も考慮すべきリスクです。DMZを管理する内部の人員による悪意のある行為や、アカウントの侵害による不正アクセスなどがあります。内部脅威への対策として、最小権限原則の徹底、職務分離、監査ログの強化、定期的なアクセス権見直しが効果的です。脅威管理ソリューションを活用することで、包括的な脅威対策を実現できます。

パフォーマンスの最適化と監視

DMZのパフォーマンス最適化は、ユーザーエクスペリエンスとビジネス継続性に直接影響する重要な要素です。ネットワークレベルでの最適化では、帯域幅の適切な配分、Quality of Service(QoS)の実装、トラフィック整形などを行います。重要なアプリケーションに対して優先的に帯域幅を割り当て、その他のトラフィックを制限することで、サービス品質を維持できます。

サーバーレベルでの最適化では、CPU、メモリ、ストレージの使用率を監視し、ボトルネックとなる要素を特定します。ロードアベレージ、レスポンス時間、スループットなどの指標を継続的に監視し、パフォーマンスの劣化を早期に検出します。仮想化環境では、リソースの動的な割り当てにより、需要の変化に応じた柔軟なスケーリングが可能です。

アプリケーションレベルでの最適化では、データベースクエリの最適化、キャッシュの活用、コンテンツ配信ネットワーク(CDN)の導入などを行います。静的コンテンツをCDNで配信することで、DMZ内のサーバーの負荷を軽減し、グローバルなユーザーに対する応答速度を向上させることができます。

パフォーマンス監視ツールの導入により、リアルタイムでの監視とアラート機能を実現します。閾値を設定し、パフォーマンス指標が基準を下回った場合に自動的にアラートを発行し、迅速な対応を可能にします。ネットワーク監視ツールを活用することで、効率的な監視体制を構築できます。

DMZの設計パターンと実装モデル

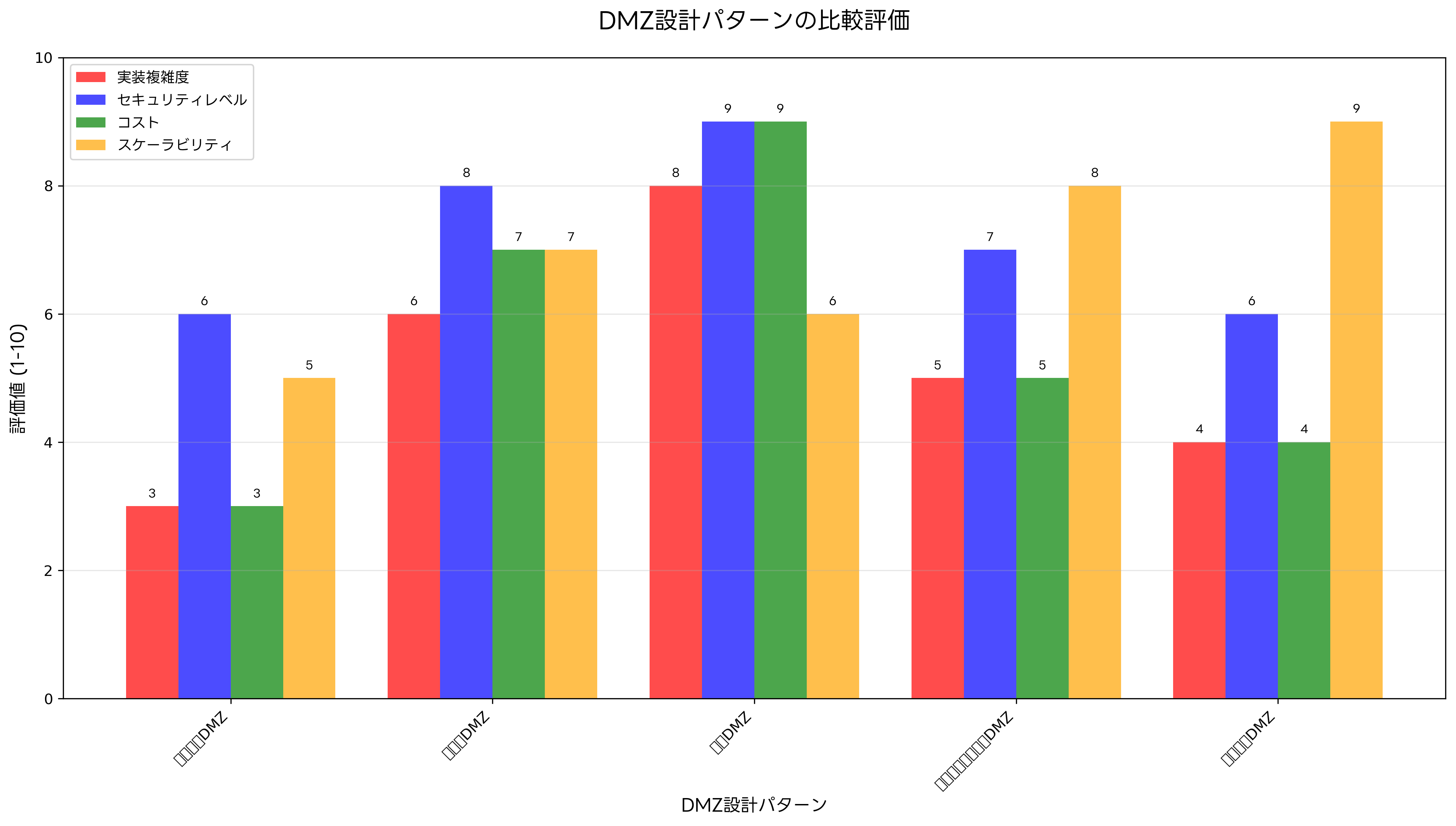

DMZの実装には、組織の要件やセキュリティポリシーに応じて、いくつかの異なる設計パターンがあります。最も基本的なパターンは、シングルDMZモデルです。このモデルでは、一つのDMZセグメントにすべての外部向けサービスを配置し、二つのファイアウォールで保護します。実装が比較的簡単で、小規模から中規模の組織に適しています。

マルチDMZモデルでは、異なるセキュリティレベルや機能要件に応じて、複数のDMZセグメントを作成します。例えば、Webサービス用DMZ、メールサービス用DMZ、パートナーアクセス用DMZなどを分離し、それぞれに異なるセキュリティポリシーを適用します。このモデルは、大規模な組織や複雑な要件を持つ環境に適しています。

三層DMZモデルでは、外部DMZ、中間DMZ、内部DMZの三つの層を設け、段階的にセキュリティレベルを高めます。外部DMZには最も危険度の高いサービス、内部DMZには内部ネットワークにより近いサービスを配置し、きめ細かいアクセス制御を実現します。

リバースプロキシDMZモデルでは、DMZにリバースプロキシサーバーのみを配置し、実際のアプリケーションサーバーは内部ネットワークに配置します。このモデルにより、アプリケーションサーバーを直接外部にさらすことなく、必要なサービスを提供できます。プロキシ技術解説書を参考にして、効果的なプロキシ構成を設計できます。

規制要件とコンプライアンス

多くの業界では、DMZの実装に関して特定の規制要件やコンプライアンス基準を満たす必要があります。金融業界では、PCI DSS(Payment Card Industry Data Security Standard)やSOX法(Sarbanes-Oxley Act)などの規制により、カード情報や財務データを保護するための厳格なネットワークセキュリティ要件が定められています。

医療業界では、HIPAA(Health Insurance Portability and Accountability Act)により、患者の医療情報を保護するためのセキュリティ要件が規定されています。DMZの設計において、PHI(Protected Health Information)へのアクセス制御、暗号化、監査ログの要件を満たす必要があります。

政府機関や防衛関連組織では、より厳格なセキュリティ要件が適用されます。FISMA(Federal Information Security Management Act)やNIST Cybersecurity Frameworkなどの基準に従い、高度なセキュリティ対策を実装する必要があります。

国際的な規制としては、GDPR(General Data Protection Regulation)により、個人データの保護に関する要件が定められています。DMZの設計において、データの最小化、目的制限、アクセス制御、削除権などの原則を考慮する必要があります。コンプライアンス管理ガイドを活用することで、効果的なコンプライアンス戦略を策定できます。

DMZの運用管理とメンテナンス

DMZの効果的な運用には、継続的な管理とメンテナンスが不可欠です。日常的な運用作業として、システムの稼働状況監視、ログの分析、セキュリティパッチの適用、バックアップの実行などがあります。これらの作業を自動化することで、運用効率を向上させ、人的エラーのリスクを軽減できます。

変更管理プロセスの確立も重要です。DMZの設定変更、新しいサービスの追加、セキュリティポリシーの更新などは、すべて正式な変更管理プロセスを通じて行う必要があります。変更前の影響評価、承認プロセス、テスト実施、ロールバック計画などを含む包括的な変更管理により、システムの安定性とセキュリティを維持できます。

容量計画と拡張性の検討も継続的に行う必要があります。トラフィック量の増加、新しいサービスの追加、ユーザー数の拡大などに対応するため、定期的に容量を評価し、必要に応じてスケールアップやスケールアウトを実施します。クラウド環境では、自動スケーリング機能を活用することで、需要の変化に動的に対応できます。

災害復旧計画(DRP)とビジネス継続計画(BCP)の策定も重要です。自然災害、サイバー攻撃、システム障害などの緊急事態に備え、DMZサービスの迅速な復旧手順を定めます。定期的な復旧テストを実施し、計画の有効性を検証することも必要です。IT運用管理ツールを活用することで、効率的な運用管理を実現できます。

ゼロトラストアーキテクチャとDMZ

近年、従来の境界防御モデルに代わる新しいセキュリティアプローチとして、ゼロトラストアーキテクチャが注目されています。ゼロトラストの基本原則は、「何も信頼せず、すべてを検証する」ことであり、従来のDMZの概念を根本的に見直すことを要求します。

ゼロトラスト環境では、ネットワークの場所に関係なく、すべてのトラフィックを検証し、認証・認可を行います。これにより、従来のDMZの境界防御に依存するセキュリティモデルから、より動的で適応的なセキュリティモデルへの転換が可能になります。

マイクロセグメンテーションは、ゼロトラストアーキテクチャの重要な要素の一つです。DMZ内においても、各アプリケーションやサービスを独立したセキュリティゾーンに分離し、きめ細かいアクセス制御を実現します。これにより、ラテラルムーブメント(横方向の攻撃拡散)を防ぎ、攻撃の影響を最小限に抑えることができます。

アイデンティティベースのアクセス制御も重要な要素です。従来のIPアドレスベースのアクセス制御に加えて、ユーザーアイデンティティ、デバイス認証、行動分析などを組み合わせた多要素認証により、より強固なセキュリティを実現します。ゼロトラストセキュリティ書籍を参考にして、効果的なゼロトラスト戦略を策定できます。

新興技術とDMZの未来

人工知能(AI)と機械学習(ML)技術の進歩により、DMZのセキュリティ監視と脅威検出の分野で革新的な変化が起きています。AIを活用した異常検知システムは、従来のシグネチャーベースの検出では発見できない新しい攻撃パターンや異常な動作を識別できます。機械学習アルゴリズムがネットワークトラフィックやシステム動作のベースラインを学習し、そこからの逸脱を自動的に検出します。

コンテナ技術とマイクロサービスアーキテクチャの普及により、DMZの実装方法も変化しています。Docker、Kubernetes、Istioなどのコンテナオーケストレーションツールを使用して、よりきめ細かく、動的なセキュリティ境界を実現できます。サービスメッシュ技術により、マイクロサービス間の通信を暗号化し、認証・認可を行うことで、従来のネットワークレベルのセキュリティを補完します。

エッジコンピューティングの台頭により、従来の中央集権的なDMZモデルから、分散型のエッジDMZモデルへの移行が進んでいます。IoT(Internet of Things)デバイスや5Gネットワークの普及により、エッジロケーションでのセキュリティ機能の重要性が高まっています。

量子コンピューティングの発展は、暗号化技術に根本的な変革をもたらす可能性があります。現在の公開鍵暗号が量子コンピューターによって破られる可能性を考慮し、耐量子暗号の研究と実装が進んでいます。DMZのセキュリティアーキテクチャも、この新しい暗号技術に対応する必要があります。新興技術トレンド書籍を参照して、最新の技術動向を把握することが重要です。

DMZの設定例と実装手順

実際のDMZ構築において、具体的な設定例と実装手順を理解することは重要です。小規模なWebサーバーDMZの構築例として、外部ファイアウォールではHTTP(ポート80)とHTTPS(ポート443)のみを許可し、その他のすべてのトラフィックを拒否する設定を行います。内部ファイアウォールでは、WebサーバーからデータベースサーバーへのMySQL接続(ポート3306)のみを許可し、その他のアクセスを厳格に制限します。

IPアドレス設計において、DMZセグメントには専用のサブネット(例:192.168.100.0/24)を割り当て、内部ネットワーク(例:10.0.0.0/16)とは明確に分離します。NATとポート転送を適切に設定し、外部からの要求を内部の適切なサーバーに転送します。

DNS設定では、外部向けDNSサーバーをDMZに配置し、内部ネットワークの詳細情報を漏洩させないよう注意深く設定します。分割DNS(Split DNS)の実装により、外部ユーザーと内部ユーザーに異なるDNS情報を提供します。

SSL/TLS証明書の管理も重要な要素です。DMZ内のWebサーバーには、信頼できる認証局(CA)から発行された証明書を適切に設定し、暗号化通信を確保します。証明書の更新プロセスを自動化し、有効期限切れによるサービス中断を防ぎます。SSL証明書管理ツールを活用することで、証明書の効率的な管理が可能になります。

結論

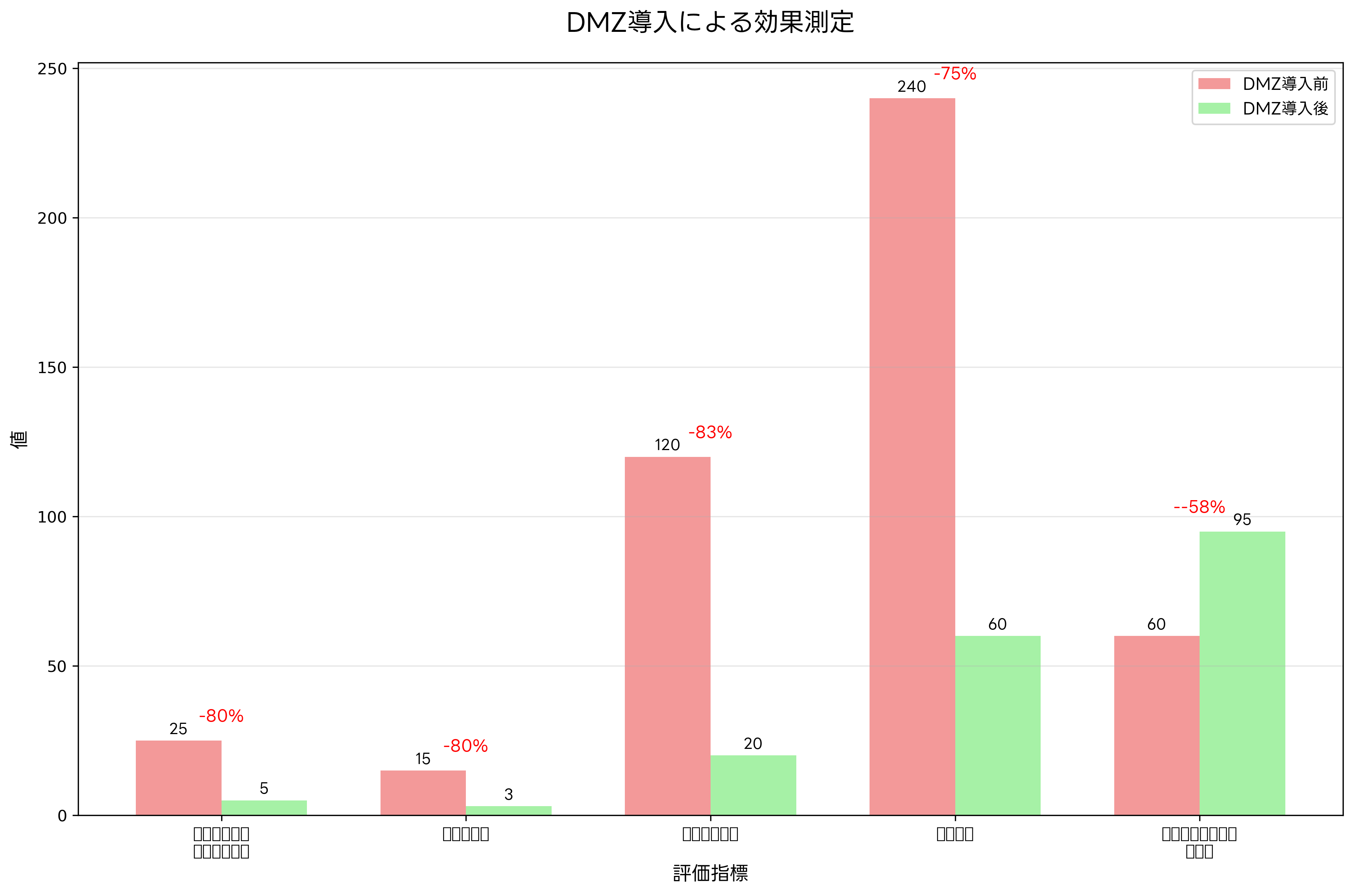

DMZ(非武装地帯)は、現代のネットワークセキュリティアーキテクチャにおいて不可欠な要素として、組織の重要なデジタル資産を保護する重要な役割を果たしています。その基本概念である多層防御の実現から、高可用性システムの構築、クラウド環境での実装、新興技術への対応まで、DMZの理解と適切な実装は、情報セキュリティ専門家にとって極めて重要なスキルです。

効果的なDMZの設計と運用には、技術的な知識だけでなく、業務要件の理解、規制要件への対応、リスク管理、継続的な改善への取り組みが必要です。セキュリティ脅威の進化、新しい技術の登場、規制環境の変化に対応するため、DMZのアーキテクチャも継続的に進化し続ける必要があります。

ゼロトラストアーキテクチャ、AI/ML技術、コンテナ技術、エッジコンピューティングなどの新しいアプローチにより、従来のDMZの概念は拡張され、より動的で適応的なセキュリティモデルへと発展しています。しかし、その基本的な原則である境界防御、アクセス制御、監視、インシデント対応の重要性は変わりません。

組織がデジタルトランスフォーメーションを推進する中で、DMZは単なる技術的な実装を超えて、ビジネス戦略の一部として位置づけられるべきです。適切に設計され、運用されるDMZは、組織の競争優位性を支える重要なインフラストラクチャとして機能し、顧客の信頼とビジネスの継続性を確保する基盤となります。

今後、DMZの概念と実装技術は、新しい脅威と技術の発展に対応してさらに進化していくでしょう。情報セキュリティ専門家として、これらの変化を継続的に学習し、最新のベストプラクティスを実装していくことが、組織のセキュリティポスチャーの向上と、デジタル社会の安全性確保に貢献することになります。情報セキュリティ実践ガイドを活用して、継続的な学習と専門性の向上を図ることが重要です。