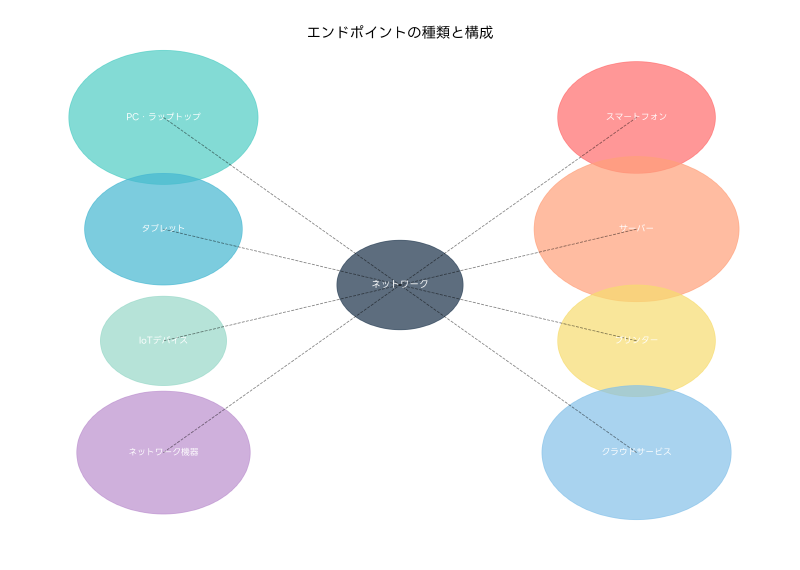

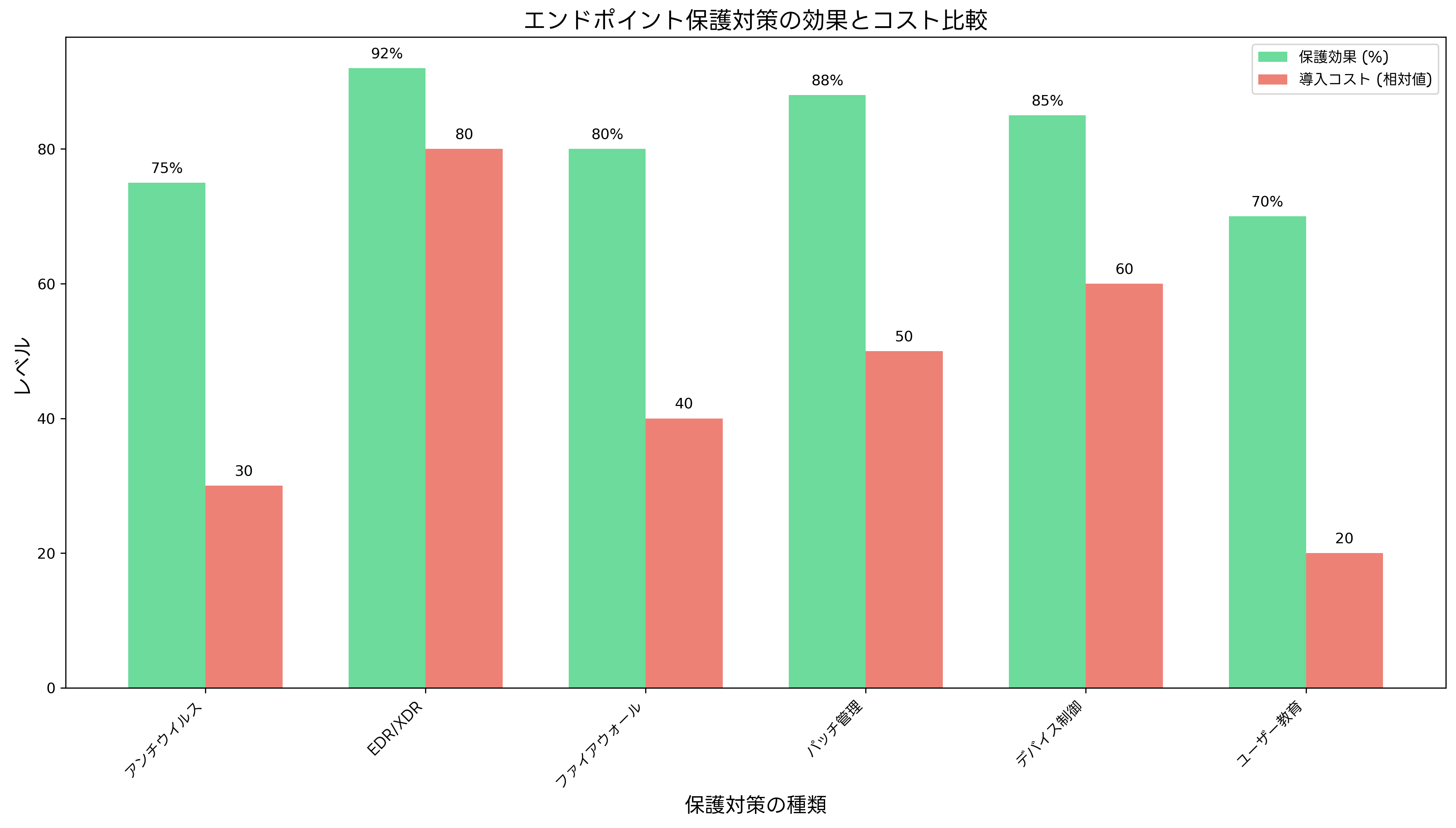

現代の企業ITインフラストラクチャにおいて、エンドポイントは最も重要でありながら、同時に最も脆弱性の高い構成要素の一つです。エンドポイントとは、ネットワークに接続される端末機器の総称であり、パソコン、スマートフォン、タブレット、IoTデバイス、プリンター、サーバーなど、様々なデバイスを含みます。応用情報技術者試験においても、エンドポイントセキュリティは重要な出題分野となっており、現代のサイバーセキュリティを理解する上で欠かせない概念です。

デジタル化の進展とリモートワークの普及により、企業ネットワークに接続されるエンドポイントの数と種類は急激に増加しています。これらのエンドポイントは、企業の重要な情報資産へのアクセスポイントとなる一方で、サイバー攻撃者にとっても格好の標的となっています。そのため、エンドポイントの適切な管理とセキュリティ対策は、組織全体のセキュリティレベルを決定する重要な要素となっています。

エンドポイントの定義と分類

エンドポイントという用語は、IT分野において複数の意味で使用されますが、セキュリティの文脈では主にネットワークの終端に位置する機器やデバイスを指します。これらのデバイスは、ユーザーが直接操作したり、データの入出力を行ったりする接点となることから、「エンドポイント」と呼ばれています。

従来型のエンドポイントには、デスクトップPC、ラップトップ、ワークステーションなどが含まれます。これらのデバイスは通常、Windows、macOS、Linuxなどのオペレーティングシステムを搭載し、ビジネスアプリケーションを実行します。企業では、これらのデバイスに高性能なビジネス用PCやセキュリティ機能付きノートパソコンを導入することで、業務効率とセキュリティを両立させています。

モバイルエンドポイントは、スマートフォン、タブレット、ウェアラブルデバイスなどを含みます。これらのデバイスの普及により、BYOD(Bring Your Own Device)やモバイルワークが一般的になり、企業のセキュリティ境界が曖昧になっています。モバイルデバイスの管理には、MDM(モバイルデバイス管理)ソリューションが不可欠となっています。

IoTエンドポイントは、センサー、監視カメラ、産業制御システム、スマートビルディングシステムなど、ネットワークに接続される様々なスマートデバイスを含みます。これらのデバイスは、従来のIT機器とは異なる特性を持ち、専用のセキュリティ対策が必要です。IoTセキュリティソリューションの導入により、IoTエンドポイントの可視化と保護を実現できます。

エンドポイントに対する脅威の現状

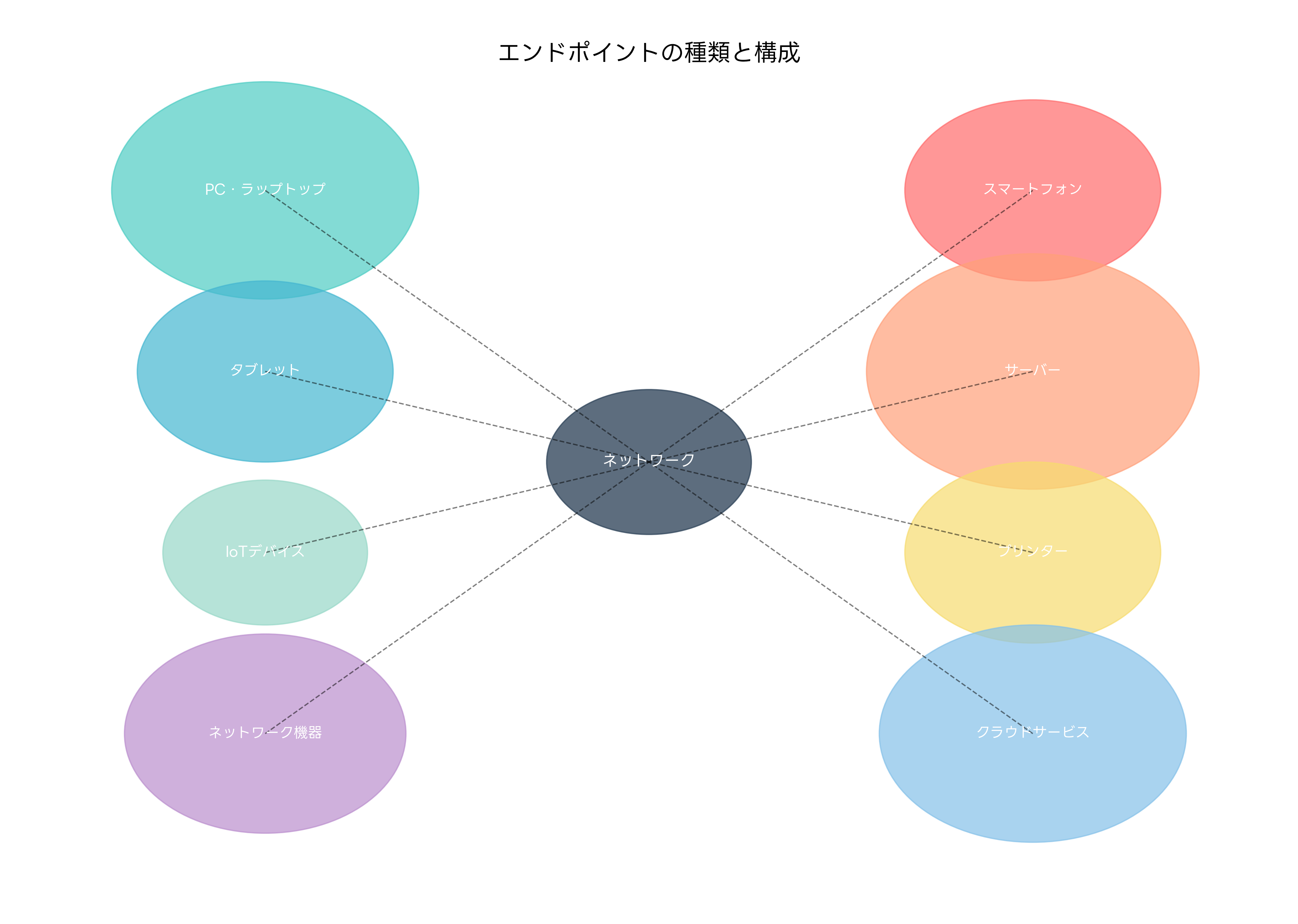

エンドポイントは、サイバー攻撃の主要な標的となっており、様々な脅威にさらされています。これらの脅威は年々高度化し、従来のセキュリティ対策では対応が困難になっています。

マルウェア攻撃は、エンドポイントに対する最も一般的で深刻な脅威の一つです。ウイルス、ワーム、トロイの木馬、スパイウェア、アドウェアなど、様々な種類のマルウェアがエンドポイントを狙っています。現代のマルウェアは、従来のシグネチャベースの検知を回避する高度な技術を使用しており、次世代アンチウイルスソフトウェアの導入が重要になっています。

ランサムウェア攻撃は、近年特に深刻化している脅威です。攻撃者は、エンドポイントのデータを暗号化し、復号化のための身代金を要求します。ランサムウェアの被害を防ぐためには、包括的なランサムウェア対策ソリューションと、定期的なバックアップシステムの導入が不可欠です。

フィッシング攻撃は、ユーザーを騙して機密情報を窃取したり、マルウェアをインストールさせたりする攻撃手法です。メール、SMS、ソーシャルメディアなど、様々なチャネルを通じて実行されます。フィッシング対策には、高度なメールセキュリティソリューションと継続的なユーザー教育が重要です。

不正アクセスは、認証を突破してエンドポイントに侵入する攻撃です。弱いパスワード、未パッチの脆弱性、設定ミスなどが攻撃の入り口となります。不正アクセスを防ぐためには、多要素認証システムの導入と、定期的な脆弱性管理が必要です。

USB攻撃は、物理的なアクセスを通じてエンドポイントを攻撃する手法です。感染したUSBデバイスを使用してマルウェアを感染させたり、機密データを窃取したりします。この脅威に対しては、USBポート制御ソリューションの導入が効果的です。

エンドポイント保護の戦略と技術

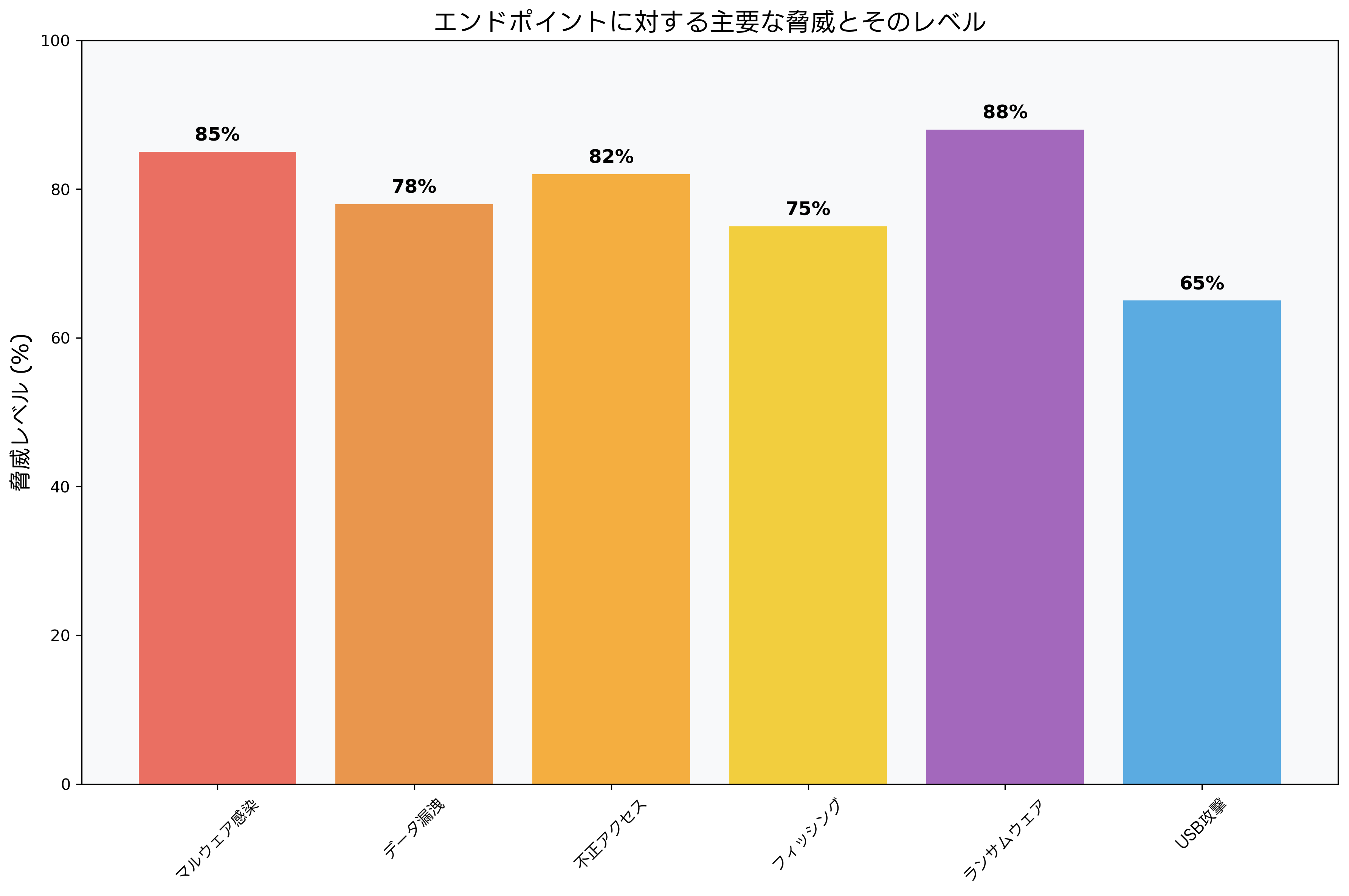

効果的なエンドポイント保護を実現するためには、多層防御の考え方に基づいた包括的なセキュリティ戦略が必要です。単一の技術や製品に依存するのではなく、複数のセキュリティ技術を組み合わせることで、高いセキュリティレベルを実現できます。

予防的保護は、脅威がエンドポイントに到達する前に阻止する対策です。アンチウイルス、ファイアウォール、アプリケーション制御、ウェブフィルタリングなどが含まれます。現代の脅威に対応するためには、統合エンドポイント保護プラットフォームの導入により、複数の保護機能を一元管理することが重要です。

検知と対応(EDR/XDR)は、侵入を許した脅威を迅速に発見し、対応する技術です。EDR(Endpoint Detection and Response)は、エンドポイントでの活動を継続的に監視し、異常な行動を検知します。XDR(Extended Detection and Response)は、エンドポイントを含む複数のセキュリティレイヤーからの情報を統合し、より包括的な脅威検知を実現します。高度なEDR/XDRソリューションの導入により、未知の脅威や高度な攻撃にも対応できます。

パッチ管理は、エンドポイントのセキュリティ維持において極めて重要な要素です。オペレーティングシステム、アプリケーション、ファームウェアの脆弱性を迅速に修正することで、攻撃者の侵入経路を塞ぐことができます。自動パッチ管理システムの導入により、効率的で確実なパッチ適用が可能になります。

アクセス制御と認証は、正当なユーザーのみがエンドポイントとリソースにアクセスできるようにする仕組みです。多要素認証、生体認証、証明書ベース認証などの強力な認証方式を組み合わせることで、不正アクセスのリスクを大幅に削減できます。エンタープライズ認証システムの導入により、セキュアで使いやすい認証環境を構築できます。

データ保護は、エンドポイントに保存される機密情報を守るための対策です。暗号化、データ損失防止(DLP)、デジタル著作権管理(DRM)などの技術を使用して、データの機密性と完全性を保護します。データ暗号化ソリューションとDLPシステムの組み合わせにより、包括的なデータ保護を実現できます。

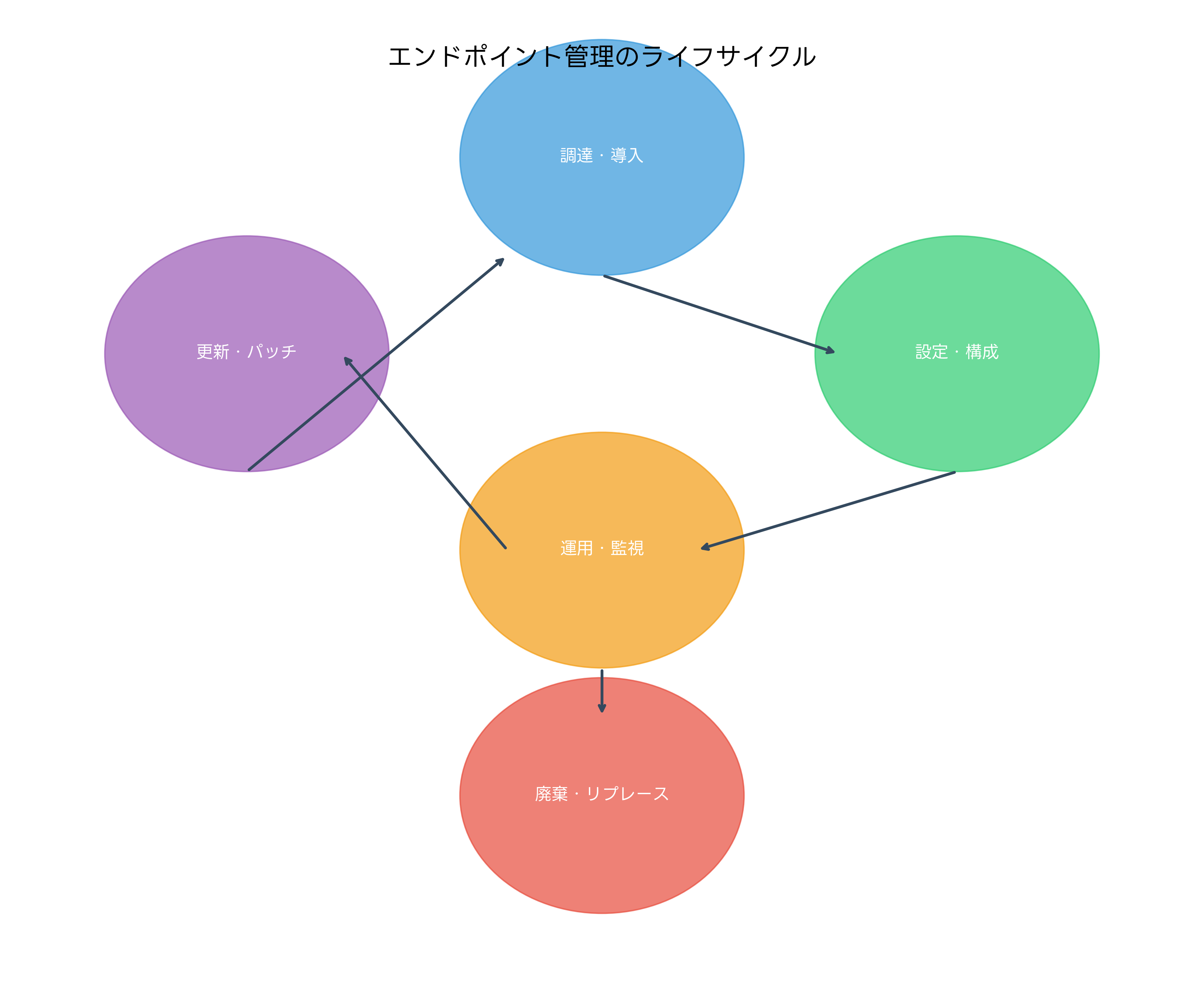

エンドポイント管理のライフサイクル

効果的なエンドポイント管理を実現するためには、デバイスのライフサイクル全体を通じた一貫した管理が必要です。計画的で体系的なアプローチにより、セキュリティリスクを最小化し、運用効率を最大化できます。

調達・導入フェーズでは、組織のセキュリティ要件を満たすエンドポイントの選定と導入を行います。セキュリティ機能、管理性、コストパフォーマンスを総合的に評価し、最適なデバイスを選択します。この段階では、セキュリティ認証を取得したエンタープライズ機器の選択が重要です。

設定・構成フェーズでは、組織のセキュリティポリシーに従ってエンドポイントを設定します。オペレーティングシステムの強化、セキュリティソフトウェアのインストール、アクセス権限の設定、ネットワーク構成などを実施します。エンドポイント設定管理ツールを使用することで、一貫した設定を効率的に適用できます。

運用・監視フェーズでは、エンドポイントの日常的な管理と監視を行います。セキュリティ状態の監視、インシデントの検知と対応、パフォーマンスの最適化などが含まれます。統合エンドポイント管理プラットフォームにより、多数のエンドポイントを効率的に管理できます。

更新・パッチフェーズでは、セキュリティパッチ、ソフトウェア更新、設定変更などを実施します。このフェーズは継続的に実行され、エンドポイントのセキュリティレベルを維持します。自動更新管理システムの活用により、迅速で確実な更新が可能になります。

廃棄・リプレースフェーズでは、エンドポイントのライフサイクル終了時に適切な処理を行います。データの完全消去、資産の回収、環境に配慮した廃棄などが含まれます。セキュアデータ消去ツールを使用して、機密情報の漏洩を防ぎます。

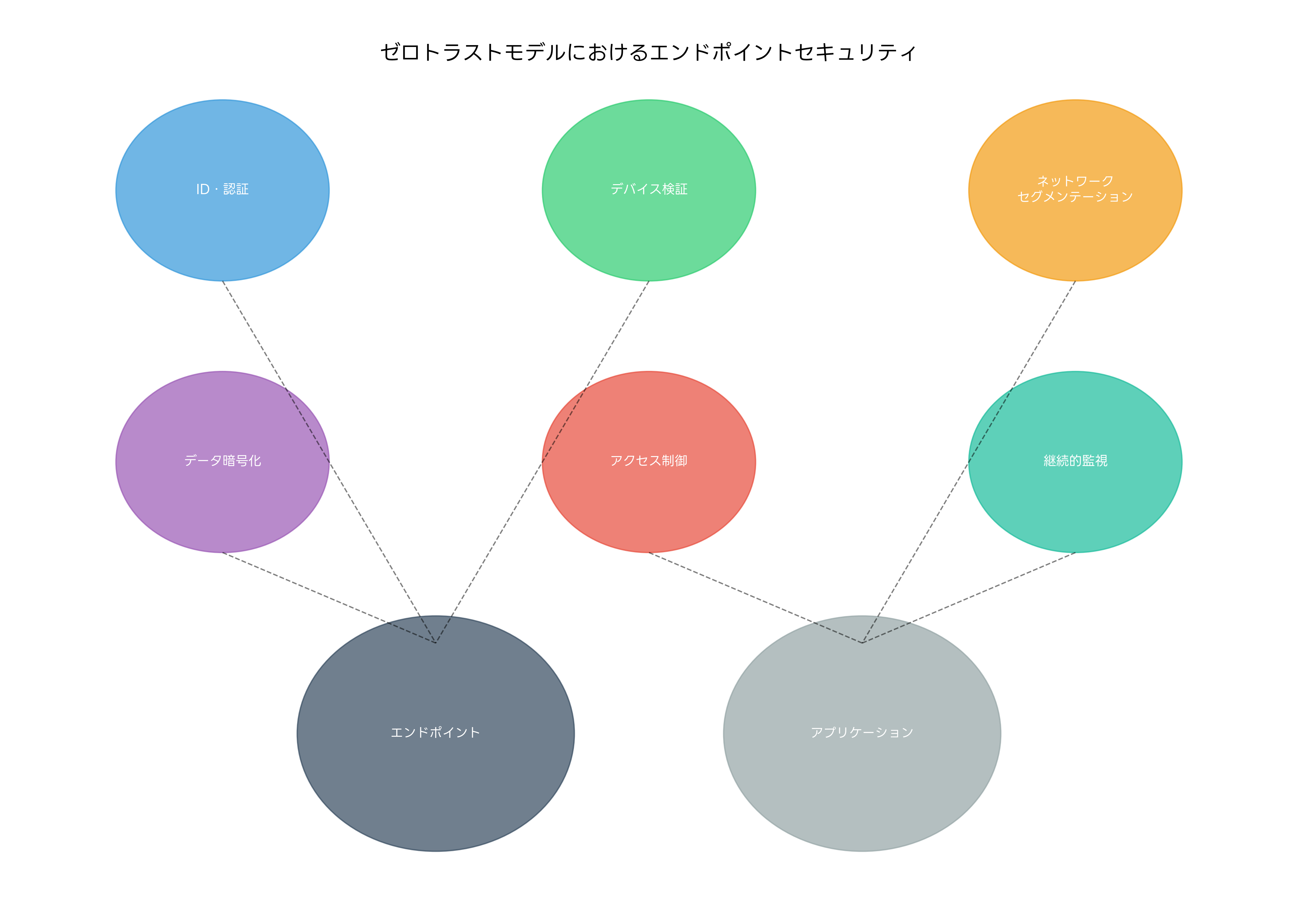

ゼロトラストアーキテクチャとエンドポイント

従来の境界防御モデルの限界が明らかになる中、ゼロトラストアーキテクチャが新たなセキュリティパラダイムとして注目されています。ゼロトラストでは、「何も信用せず、すべてを検証する」という原則に基づき、エンドポイントを含むすべての要素を継続的に検証します。

ゼロトラストにおけるエンドポイントセキュリティは、デバイスの身元確認、正常性評価、継続的な監視を中核とします。エンドポイントがネットワークにアクセスする際には、デバイスの認証、セキュリティ状態の確認、ユーザーの身元確認が必要になります。ゼロトラストエンドポイントソリューションにより、この厳格な検証プロセスを自動化できます。

デバイス認証では、エンドポイントの身元を確実に確認します。デジタル証明書、ハードウェアベースの認証、デバイスフィンガープリンティングなどの技術を使用して、なりすましを防ぎます。ハードウェアセキュリティモジュール(HSM)を内蔵したデバイスにより、より強固な認証が可能になります。

デバイスの正常性評価では、エンドポイントのセキュリティ状態を継続的に監視し、組織のセキュリティポリシーに適合しているかを確認します。アンチウイルスの状態、パッチレベル、設定の整合性、実行中のプロセスなどを評価し、リスクレベルに応じてアクセス制御を行います。

条件付きアクセスは、ゼロトラストの重要な要素です。エンドポイントの信頼レベル、ユーザーの役割、アクセス先のリソース、ネットワークの場所などの要因を総合的に評価し、動的にアクセス権限を決定します。条件付きアクセス制御システムにより、柔軟で強固なアクセス制御を実現できます。

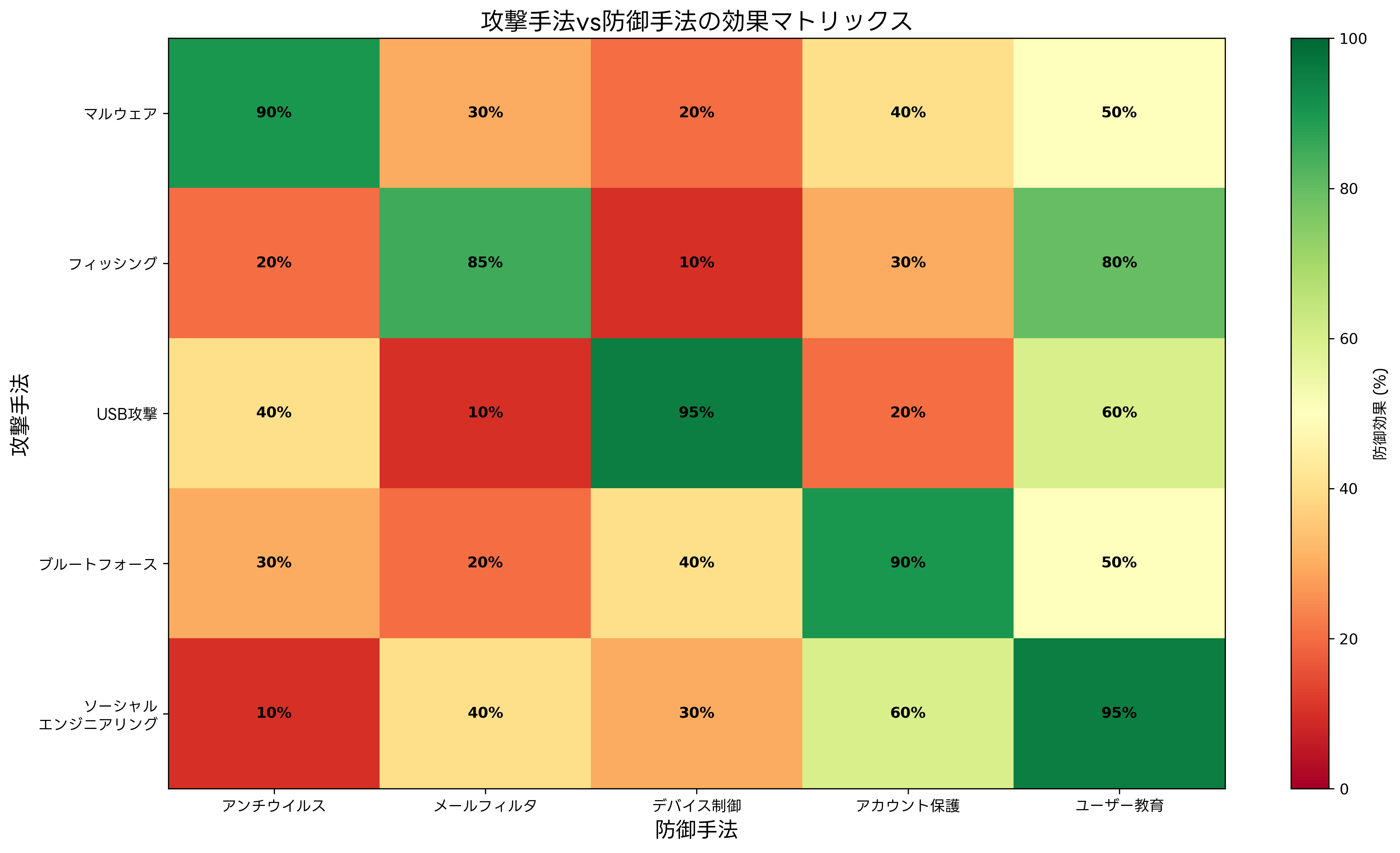

攻撃手法と防御戦略のマトリックス

エンドポイントセキュリティの効果を最大化するためには、主要な攻撃手法に対して最適な防御戦略を選択することが重要です。攻撃手法と防御技術の関係を理解することで、効率的でコストパフォーマンスの高いセキュリティ投資が可能になります。

マルウェア攻撃に対しては、アンチウイルスソフトウェアが最も直接的で効果的な防御手段です。ただし、現代の高度なマルウェアには、行動解析、機械学習、サンドボックス解析などの技術を組み合わせた次世代アンチマルウェアソリューションが必要です。また、アプリケーション制御や特権管理により、マルウェアの実行を防ぐことも重要です。

フィッシング攻撃に対しては、メールセキュリティとユーザー教育の組み合わせが効果的です。高度なメールフィルタリングシステムにより、悪意のあるメールを事前に除去し、ユーザー教育により人的要因による被害を削減できます。また、フィッシング対策トレーニングプラットフォームを活用して、継続的な意識向上を図ることが重要です。

USB攻撃に対しては、デバイス制御が最も効果的な対策です。USBデバイス制御ソリューションにより、許可されたデバイスのみの使用を強制し、未知のデバイスからの脅威を排除できます。また、データ損失防止(DLP)機能により、機密データの持ち出しを防ぐことも可能です。

ブルートフォース攻撃に対しては、アカウント保護が中核となります。多要素認証、アカウントロックアウト、パスワードポリシーの強化により、不正ログインを防げます。アカウント保護ソリューションにより、包括的なアカウントセキュリティを実現できます。

ソーシャルエンジニアリング攻撃に対しては、ユーザー教育が最も重要な防御策です。技術的な対策だけでは防ぎきれない人的要因による攻撃に対して、継続的な教育とトレーニングが効果を発揮します。セキュリティ意識向上プログラムを通じて、従業員のセキュリティリテラシーを向上させることが重要です。

クラウド時代のエンドポイント管理

クラウドコンピューティングの普及により、エンドポイント管理のアプローチも大きく変化しています。従来のオンプレミス中心の管理から、クラウドベースの統合管理への移行が進んでいます。

クラウドベースのエンドポイント管理では、管理コンソールがクラウド上に配置され、インターネット経由でエンドポイントを管理します。これにより、地理的に分散したエンドポイントを一元的に管理でき、リモートワーカーやモバイルデバイスの管理も容易になります。クラウドベースエンドポイント管理プラットフォームにより、スケーラブルで柔軟な管理環境を構築できます。

マルチクラウド環境では、複数のクラウドサービスにまたがるエンドポイントを統合的に管理する必要があります。異なるクラウドプロバイダーのサービスを利用する場合でも、一貫したセキュリティポリシーを適用し、統一されたセキュリティレベルを維持することが重要です。マルチクラウドセキュリティ管理ツールにより、複雑な環境での効率的な管理が可能になります。

エッジコンピューティングの普及により、ネットワークの端に配置されるエンドポイントが増加しています。これらのエッジエンドポイントは、従来のデータセンター中心のセキュリティモデルでは保護が困難です。エッジセキュリティソリューションにより、分散環境でのセキュリティを確保できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験においては、エンドポイントセキュリティに関する問題が情報セキュリティ分野を中心に出題されています。技術的な理解だけでなく、管理的・運用的な観点からの知識も求められます。

午前問題では、エンドポイント保護技術の種類と特徴、脅威の分類と対策、セキュリティポリシーの策定と運用などが頻出です。特に、EDR/XDR、ゼロトラスト、BYOD管理などの新しい概念や技術に関する問題が増加傾向にあります。応用情報技術者試験専門書で基礎知識を固め、最新の情報セキュリティ動向書籍で新技術の理解を深めることが重要です。

午後問題では、企業のエンドポイントセキュリティ戦略の立案、インシデント対応、リスク評価などの実践的な問題が出題されます。ケーススタディ形式で、具体的な状況における最適な対策の選択や、セキュリティ投資の優先順位付けなどが問われます。

試験対策としては、理論的な知識の習得に加えて、実際のセキュリティ製品やサービスの動向を把握することが重要です。セキュリティ関連の技術雑誌や業界レポートを活用して、最新の動向を追跡することをおすすめします。

また、過去問題集を繰り返し解くことで、出題パターンを理解し、時間内に正確に解答する能力を養うことができます。特に、計算問題では、リスク評価やコスト計算などの実務的な計算スキルが必要になります。

未来のエンドポイントセキュリティ

エンドポイントセキュリティの分野は、技術革新とともに急速に進化しています。人工知能、機械学習、量子コンピューティングなどの新技術が、セキュリティの概念と実装方法を根本的に変えつつあります。

人工知能と機械学習の活用により、未知の脅威の検知精度が大幅に向上しています。従来のシグネチャベースの検知では対応できない新しいマルウェアや攻撃手法に対して、行動分析や異常検知により効果的な防御が可能になっています。AI搭載エンドポイントセキュリティにより、自動化された高度な脅威対応が実現されています。

量子コンピューティングの発展は、暗号化技術に大きな影響を与えています。現在の暗号化方式が脆弱になる可能性があり、量子耐性暗号の研究と実装が急務となっています。量子セキュリティソリューションの開発により、将来の脅威に対する準備が進められています。

5Gネットワークの普及により、より多くのデバイスが高速でネットワークに接続されるようになります。これにより、エンドポイントの種類と数が急激に増加し、新たなセキュリティ課題が生まれています。5G対応セキュリティソリューションにより、次世代ネットワーク環境でのセキュリティを確保できます。

まとめ

エンドポイントは現代ITインフラストラクチャの最前線であり、同時に最も脆弱な部分でもあります。デジタル化の進展、リモートワークの普及、IoTデバイスの増加により、エンドポイントセキュリティの重要性はますます高まっています。効果的なエンドポイント保護を実現するためには、予防、検知、対応の多層防御アプローチと、ライフサイクル全体を通じた一貫した管理が必要です。

ゼロトラストアーキテクチャの採用により、従来の境界防御の限界を克服し、より堅牢なセキュリティ体制を構築できます。人工知能や機械学習などの新技術を活用することで、高度化する脅威に対しても効果的な防御が可能になります。

応用情報技術者試験においても、エンドポイントセキュリティは重要な出題分野であり、理論的な知識と実践的な応用能力の両方が求められます。継続的な学習と最新技術の動向把握により、変化する脅威環境に対応できる能力を身につけることが重要です。

組織におけるエンドポイントセキュリティの成功は、技術的な対策だけでなく、適切な管理体制、継続的な監視、従業員教育の総合的な取り組みによって実現されます。投資対効果を考慮しながら、組織の特性とリスクレベルに応じた最適なセキュリティ戦略を策定し、実装することが成功の鍵となります。