現代のサイバーセキュリティ環境において、エンドポイントセキュリティは企業や組織の情報資産を保護するための最も重要な防御手段の一つです。リモートワークの普及、クラウドサービスの利用拡大、IoTデバイスの増加により、従来の境界防御だけでは十分な保護を提供できなくなった今、個々のエンドポイント(端末)を保護することが極めて重要になっています。応用情報技術者試験においても、エンドポイントセキュリティに関する理解は必須の知識として位置づけられています。

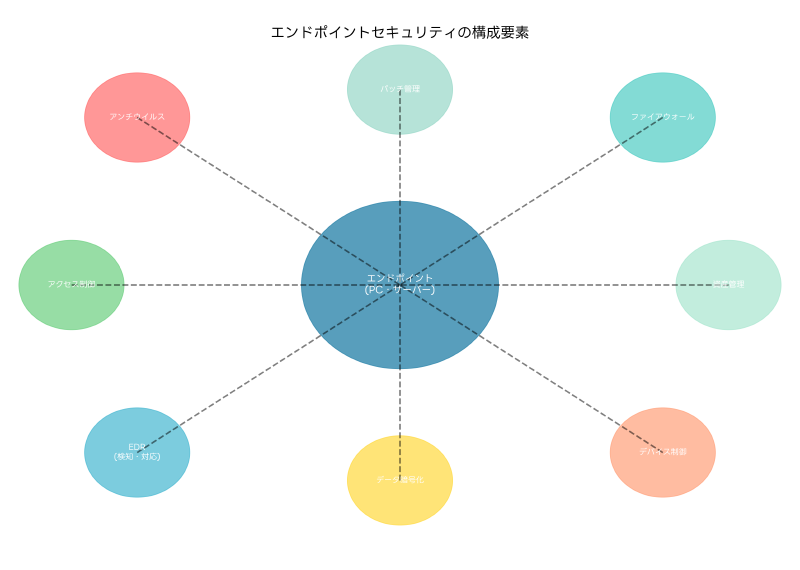

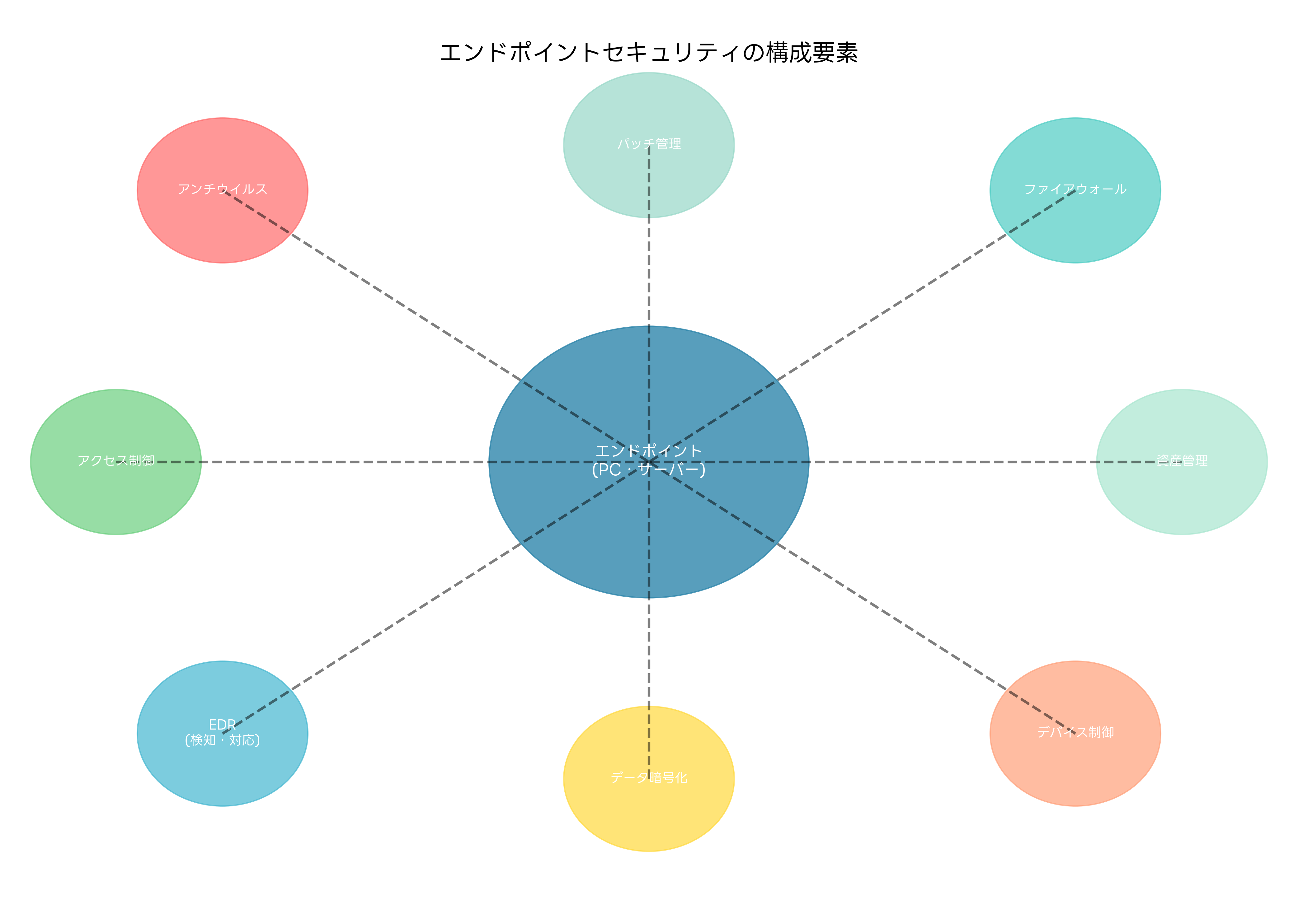

エンドポイントセキュリティとは、パソコン、サーバー、スマートフォン、タブレット、IoTデバイスなど、ネットワークに接続されるすべての端末(エンドポイント)を脅威から保護するセキュリティ対策の総称です。これらのデバイスは、組織のネットワークに接続される際の「入り口」となり、サイバー攻撃者にとって格好の標的となるため、強固な保護が必要です。

エンドポイントセキュリティの重要性と現代的課題

従来のネットワークセキュリティは、組織の境界にファイアウォールを設置し、外部からの侵入を防ぐ「境界防御」の考え方が主流でした。しかし、クラウドコンピューティングの普及、モバイルデバイスの業務利用、リモートワークの常態化により、明確な「境界」が存在しなくなっています。このような環境では、個々のエンドポイントが攻撃の起点となる可能性が高く、包括的なエンドポイント保護が不可欠です。

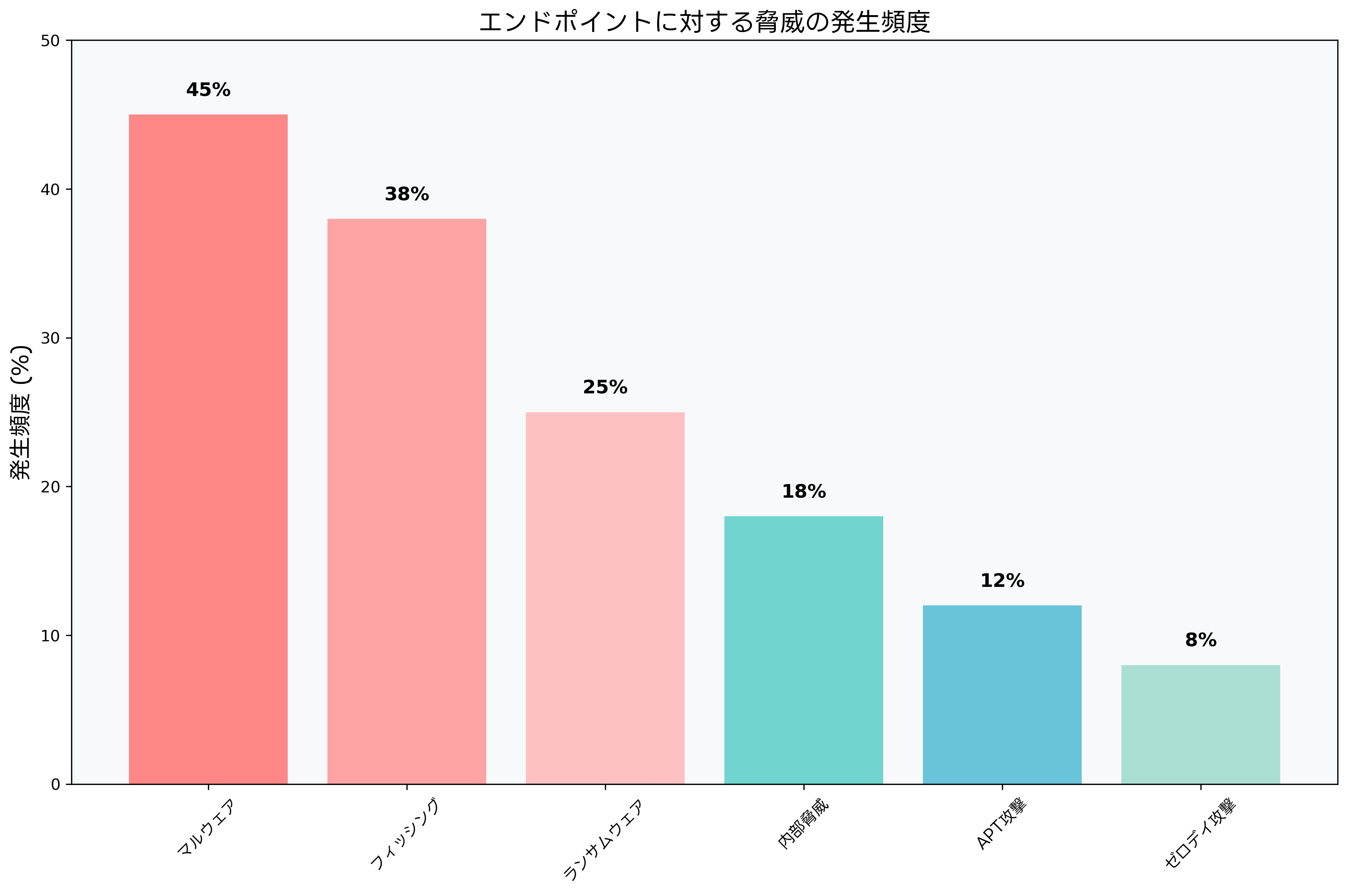

現代の脅威環境では、攻撃者は巧妙な手法を用いてエンドポイントに侵入を試みます。標的型攻撃、APT(Advanced Persistent Threat)攻撃、ゼロデイ攻撃、ランサムウェア、フィッシング攻撃など、多様な脅威が存在します。これらの脅威に対抗するため、高度なエンドポイント保護ソリューションの導入が企業にとって必須となっています。

また、BYOD(Bring Your Own Device)政策の普及により、従業員が個人所有のデバイスを業務に使用するケースが増加しています。これらのデバイスは、企業が直接管理することが困難であり、セキュリティポリシーの適用や監視が難しくなります。このような課題に対応するため、MDM(Mobile Device Management)ソリューションやUEM(Unified Endpoint Management)プラットフォームの導入が重要になっています。

従来型アンチウイルスの限界と次世代保護技術

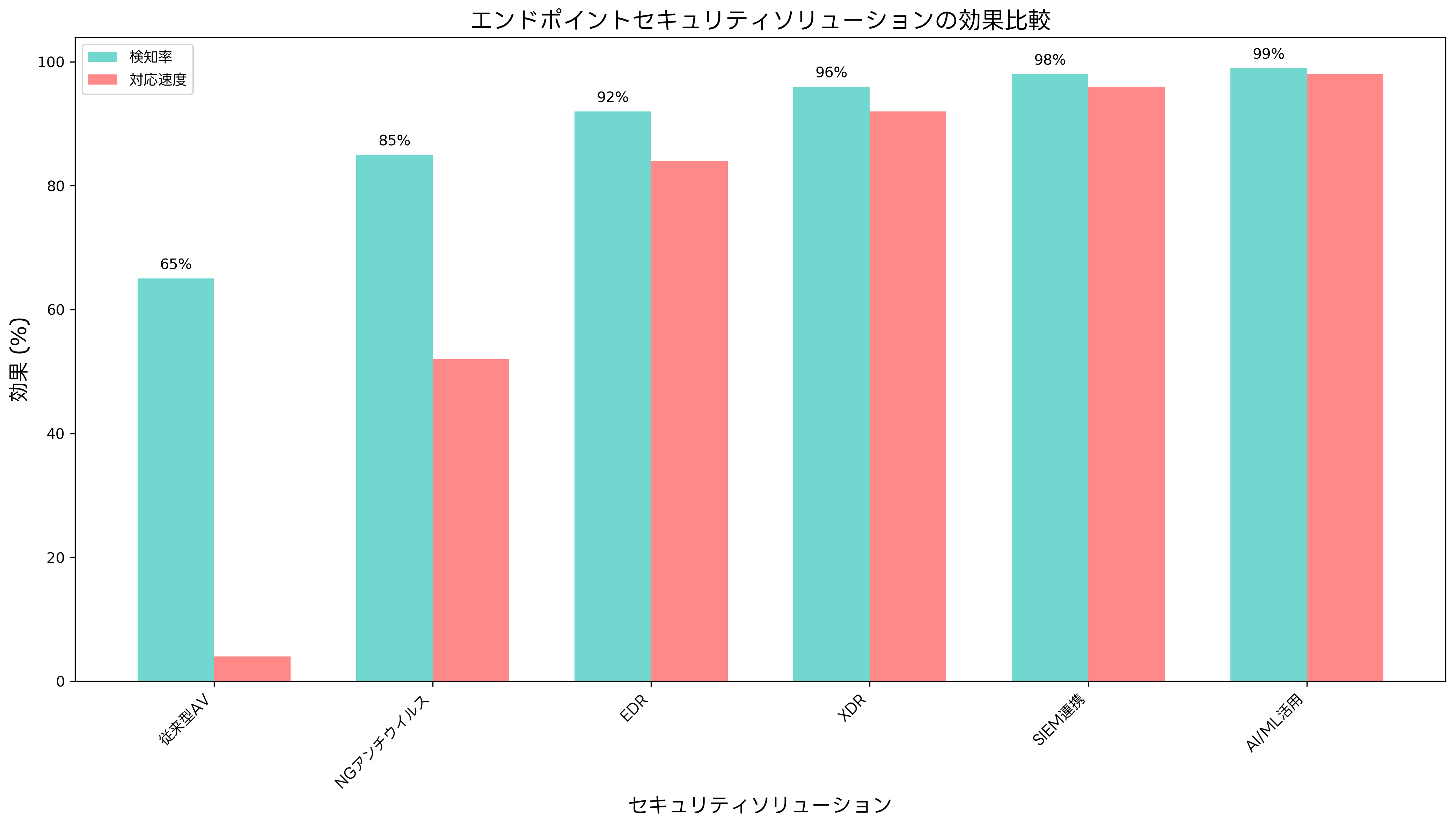

従来のアンチウイルスソフトウェアは、既知のマルウェアのシグネチャ(特徴)を データベースに登録し、ファイルスキャン時にシグネチャマッチングを行うことで脅威を検出していました。しかし、この手法には重大な限界があります。新しいマルウェアや変種に対しては、シグネチャが更新されるまで検出できないため、ゼロデイ攻撃や多態性マルウェアに対して脆弱です。

現代の次世代アンチウイルス(NGAV:Next-Generation Anti-Virus)は、機械学習、人工知能、行動分析、ヒューリスティック分析など、複数の技術を組み合わせて未知の脅威も検出できます。これらの技術により、従来のシグネチャベースの検出では見逃していた高度な攻撃も検出可能になりました。次世代アンチウイルスソリューションの導入により、企業はより包括的な保護を実現できます。

EDR(Endpoint Detection and Response)は、エンドポイントでの活動を継続的に監視し、異常な行動やインシデントを検出した際に、迅速な対応を可能にする技術です。EDRソリューションは、ファイル実行、ネットワーク通信、レジストリ変更、プロセス起動などの詳細なログを収集し、高度な分析エンジンを用いて脅威を特定します。EDRセキュリティプラットフォームは、現代のサイバーセキュリティ戦略において中核的な役割を果たしています。

さらに発展したXDR(Extended Detection and Response)は、エンドポイントだけでなく、ネットワーク、クラウド、メール、Webなど、複数のセキュリティ領域からのデータを統合して分析します。これにより、単一のソリューションでは見えない攻撃の全体像を把握し、より効果的な脅威検出と対応が可能になります。XDRセキュリティソリューションは、複雑化するサイバー攻撃に対する包括的な防御を提供します。

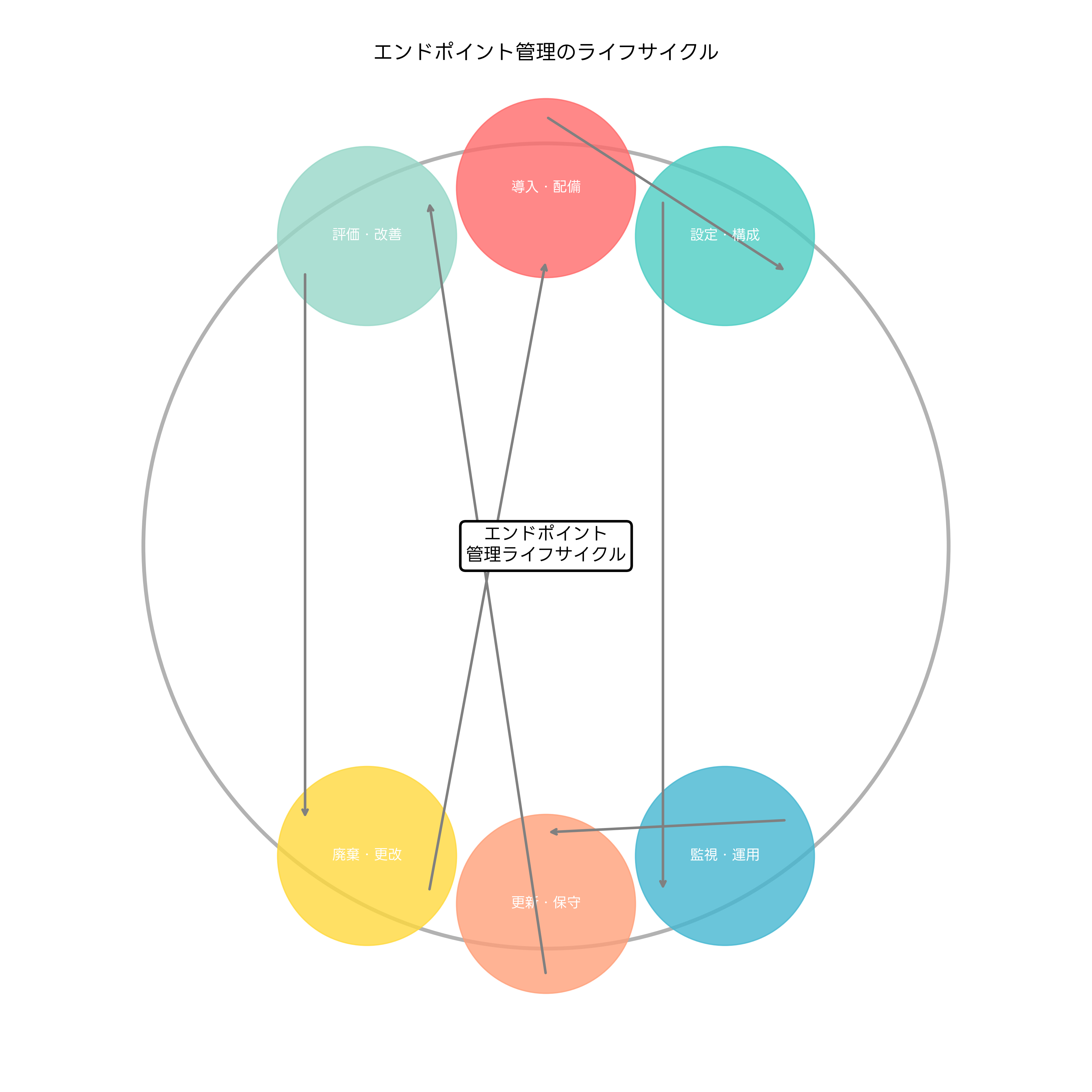

エンドポイント管理とライフサイクル

効果的なエンドポイントセキュリティを実現するためには、デバイスのライフサイクル全体を通じた適切な管理が必要です。デバイスの調達から廃棄まで、各段階において適切なセキュリティ対策を実施することで、一貫した保護レベルを維持できます。

デバイスの導入段階では、セキュリティポリシーに準拠した設定を自動化することが重要です。デバイス設定管理ツールを使用して、標準化されたセキュリティ設定を一括適用し、手動設定によるミスを防ぎます。また、デバイスの資産管理も重要で、IT資産管理ソフトウェアにより、組織内のすべてのデバイスを把握し、適切な管理を行います。

運用段階では、継続的な監視と定期的な更新が必要です。オペレーティングシステムやアプリケーションの脆弱性は日々発見されており、迅速なパッチ適用が求められます。パッチ管理システムを導入することで、脆弱性情報の収集から影響範囲の評価、パッチの検証、適用まで、一連のプロセスを自動化できます。

デバイスの廃棄段階では、機密情報の確実な消去が重要です。物理的な破壊だけでなく、暗号化やデータワイピングなどの技術的手法を組み合わせて、情報漏洩を防ぐ必要があります。データ消去ソリューションを使用して、業界標準に準拠した確実なデータ消去を実現します。

データ保護と暗号化技術

エンドポイントに保存されるデータの保護は、情報漏洩防止の観点から極めて重要です。データの暗号化は、デバイスの紛失や盗難、不正アクセスが発生した場合でも、データの機密性を保護する最後の防線となります。

フルディスク暗号化(FDE:Full Disk Encryption)は、ハードディスクやSSD全体を暗号化し、デバイスの電源が入っていない状態では、物理的にストレージを取り出してもデータを読み取れないようにします。BitLocker(Windows)、FileVault(macOS)、LUKS(Linux)などのOSネイティブな暗号化機能に加えて、エンタープライズ暗号化ソリューションを導入することで、より高度な暗号化管理が可能になります。

ファイルレベル暗号化は、特定のファイルやフォルダーのみを暗号化する手法で、より細かな制御が可能です。機密度の高い文書やデータベースファイルに対して選択的に暗号化を適用し、パフォーマンスへの影響を最小限に抑えながら保護を実現できます。ファイル暗号化ソフトウェアを使用して、業務に応じた柔軟な暗号化ポリシーを実装できます。

データ損失防止(DLP:Data Loss Prevention)技術は、機密データの不正な送信や保存を検出・防止します。DLPソリューションは、個人情報、クレジットカード番号、企業機密など、あらかじめ定義したパターンに一致するデータの動きを監視し、ポリシー違反があった場合にアラートを発出したり、処理を阻止したりします。DLPセキュリティソリューションにより、内部脅威や意図しない情報漏洩を防ぐことができます。

アクセス制御と認証管理

エンドポイントセキュリティにおけるアクセス制御は、適切なユーザーのみがデバイスや データにアクセスできることを保証する重要な要素です。従来のユーザー名とパスワードによる認証だけでは、パスワードの漏洩や推測攻撃に対して脆弱であり、より強固な認証方式の導入が必要です。

多要素認証(MFA:Multi-Factor Authentication)は、パスワードに加えて、SMS、音声通話、認証アプリ、ハードウェアトークン、生体認証などの追加要素を組み合わせることで、認証の強度を大幅に向上させます。多要素認証システムの導入により、アカウント乗っ取りのリスクを大幅に減少させることができます。

生体認証技術は、指紋、顔、虹彩、声紋などの生体的特徴を用いた認証方式で、高いセキュリティレベルと利便性を両立できます。最近のノートパソコンやスマートフォンには、指紋リーダーや顔認証カメラが標準装備されることが多く、生体認証デバイスの導入により、パスワードレス認証環境を構築できます。

特権アクセス管理(PAM:Privileged Access Management)は、システム管理者やデータベース管理者など、特権的なアクセス権限を持つアカウントの管理と監視を行います。特権アカウントは攻撃者にとって非常に価値の高い標的であり、厳重な管理が必要です。PAMソリューションにより、特権アカウントのパスワード管理、セッション監視、承認ワークフローなどを一元管理できます。

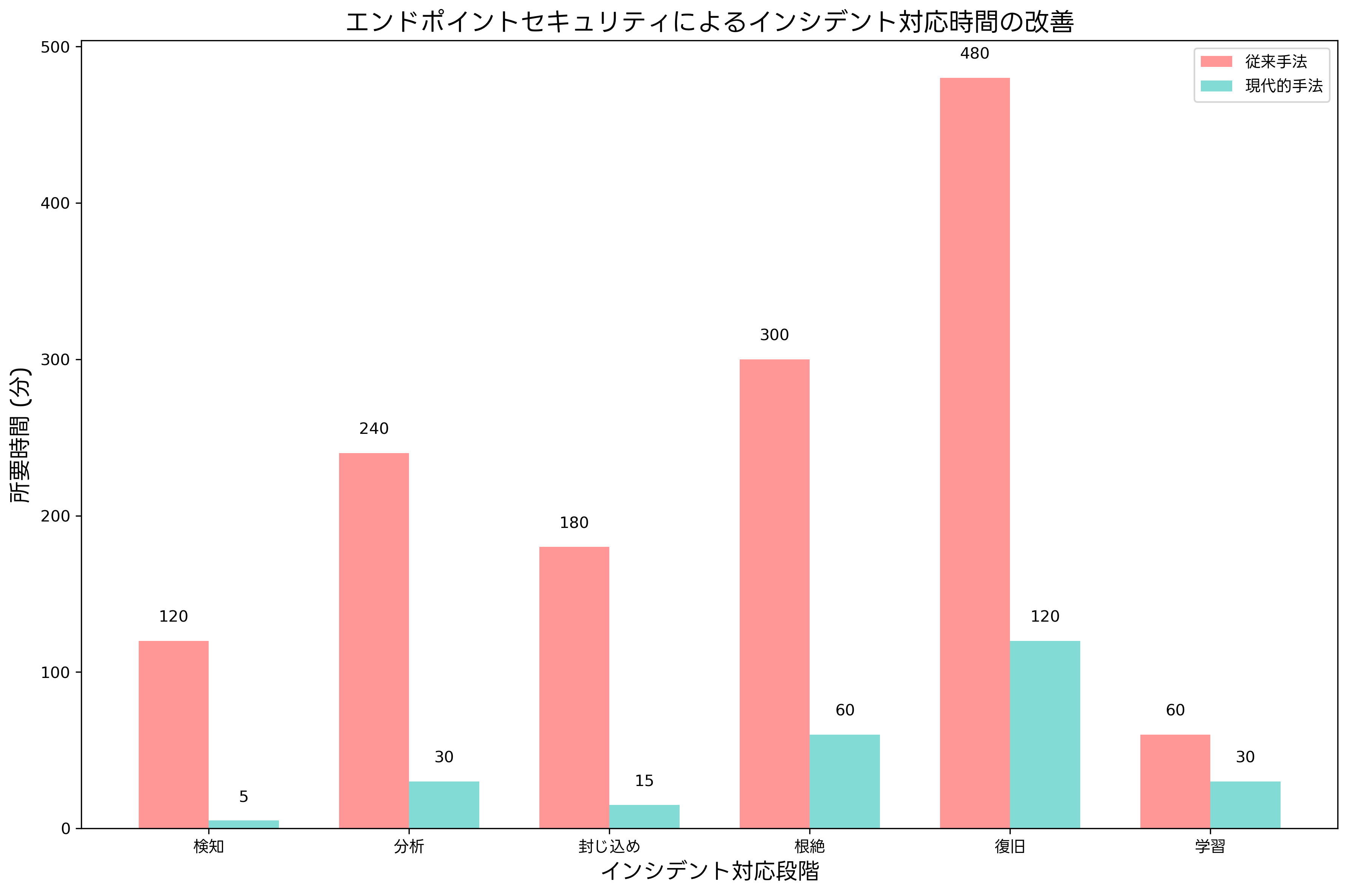

インシデント対応と脅威ハンティング

エンドポイントセキュリティにおけるインシデント対応は、脅威が検出された際の迅速で効果的な対処を可能にする重要なプロセスです。従来の手動対応では時間がかかりすぎ、攻撃者に十分な時間を与えてしまう可能性があります。

SOAR(Security Orchestration, Automation and Response)プラットフォームは、インシデント対応プロセスを自動化し、対応時間を大幅に短縮します。脅威が検出された際に、自動的に影響範囲の調査、関連システムの分離、証拠の保全、関係者への通知などを実行し、人間の介入を最小限に抑えながら効果的な対応を実現します。SOARプラットフォームの導入により、インシデント対応の効率性と一貫性を向上させることができます。

脅威ハンティングは、受動的な検出を待つのではなく、能動的に組織内の脅威を探索する活動です。セキュリティアナリストが仮説を立て、ログデータやネットワークトラフィックを分析して、既存のセキュリテ ィツールでは検出できない高度な脅威を発見します。脅威ハンティングツールを活用することで、APT攻撃や内部脅威などの検出困難な攻撃を早期に発見できます。

フォレンジック調査は、セキュリティインシデントが発生した際に、攻撃の手法、影響範囲、根本原因を特定するための技術的調査です。エンドポイントのメモリダンプ、ディスクイメージ、ログファイルなどを詳細に分析し、攻撃者の行動を再構築します。デジタルフォレンジックツールにより、法的証拠能力を持つ調査結果を得ることができます。

クラウド環境でのエンドポイントセキュリティ

クラウドコンピューティングの普及により、エンドポイントセキュリティの考え方も大きく変化しています。従来のオンプレミス環境では、物理的な境界内でのセキュリティ管理が中心でしたが、クラウド環境では地理的に分散したリソースを統合的に保護する必要があります。

クラウドベースのエンドポイント保護プラットフォーム(EPP:Endpoint Protection Platform)は、クラウドからエンドポイントを一元管理し、リアルタイムでの脅威情報共有と迅速な対応を可能にします。クラウドEPPソリューションにより、地理的に分散した拠点のエンドポイントを統一的に管理できます。

ゼロトラストアーキテクチャは、「信頼しない、検証する」という原則に基づき、すべてのアクセス要求を検証するセキュリティモデルです。エンドポイントの場所や所有者に関係なく、すべてのデバイスとユーザーを検証し、最小権限の原則に基づいてアクセスを許可します。ゼロトラストセキュリティプラットフォームの導入により、クラウドファーストの環境に適したセキュリティを実現できます。

コンテナとマイクロサービスアーキテクチャの普及により、エンドポイントセキュリティもこれらの技術に対応する必要があります。コンテナは従来の仮想マシンと異なる特性を持ち、専用のセキュリティソリューションが必要です。コンテナセキュリティソリューションにより、コンテナ環境特有の脅威に対応できます。

モバイルデバイス管理と BYOD対応

スマートフォンやタブレットなどのモバイルデバイスの業務利用が一般的になった現在、これらのデバイスに対するセキュリティ対策も重要な課題です。モバイルデバイスは、紛失・盗難のリスクが高く、多様なアプリケーションがインストールされるため、従来のPCとは異なるセキュリティアプローチが必要です。

MDM(Mobile Device Management)は、モバイルデバイスの設定、アプリケーション、データを一元管理するソリューションです。リモートワイプ、アプリケーション配布、設定強制、コンプライアンス監視などの機能により、モバイルデバイスのセキュリティを確保します。MDM管理プラットフォームにより、大規模なモバイルデバイス環境を効率的に管理できます。

MAM(Mobile Application Management)は、モバイルアプリケーションレベルでのセキュリティ管理を行います。企業アプリケーションのサンドボックス化、データ暗号化、リモート消去などにより、個人所有デバイス上でも企業データを安全に扱うことができます。MAMソリューションにより、BYODポリシーの実現と従業員のプライバシー保護を両立できます。

モバイル脅威防御(MTD:Mobile Threat Defense)は、モバイルデバイス特有の脅威に対する包括的な保護を提供します。マルウェア検出、ネットワーク攻撃防御、アプリケーション分析、デバイスの整合性検証などの機能により、モバイル環境での高度な脅威にも対応できます。モバイル脅威防御ソリューションにより、モバイルファーストの業務環境を安全に実現できます。

IoTデバイスのセキュリティ管理

IoT(Internet of Things)デバイスの普及により、従来のコンピューターやモバイルデバイス以外のエンドポイントも企業ネットワークに接続されるようになりました。これらのデバイスは、組み込みシステムベースで動作することが多く、従来のエンドポイントセキュリティソリューションを直接適用できない場合があります。

IoTデバイスの多くは、限られた計算リソースと電力で動作するため、軽量なセキュリティソリューションが必要です。また、デバイスのファームウェア更新が困難な場合も多く、セキュリティ設計の段階から慎重な検討が必要です。IoTセキュリティプラットフォームにより、多様なIoTデバイスを統合的に管理できます。

ネットワークセグメンテーションは、IoTデバイスのセキュリティにおいて特に重要です。IoTデバイス専用のネットワークセグメントを構築し、重要な業務システムとの分離を行うことで、IoTデバイスが侵害された場合の影響を限定できます。ネットワークセグメンテーションソリューションにより、効果的なマイクロセグメンテーションを実現できます。

人工知能と機械学習の活用

現代のエンドポイントセキュリティにおいて、人工知能(AI)と機械学習(ML)技術の活用は不可欠です。従来のルールベースやシグネチャベースの検出手法では対応が困難な、未知の脅威や高度な攻撃に対して、AIとMLを活用した動的な検出・分析が有効です。

機械学習ベースの異常検知は、正常な動作パターンを学習し、それから逸脱した行動を異常として検出します。ユーザーの行動、プロセスの実行パターン、ネットワーク通信の特徴などを継続的に分析し、攻撃者の活動を早期に発見できます。AI搭載セキュリティソリューションにより、高精度な脅威検出を実現できます。

脅威インテリジェンスとの連携により、グローバルな脅威情報をリアルタイムで活用できます。世界中のセキュリティベンダーや研究機関が収集した脅威情報を分析し、新しい攻撃手法や脆弱性情報を自動的に防御ルールに反映させます。脅威インテリジェンスプラットフォームにより、プロアクティブなセキュリティ対策を実現できます。

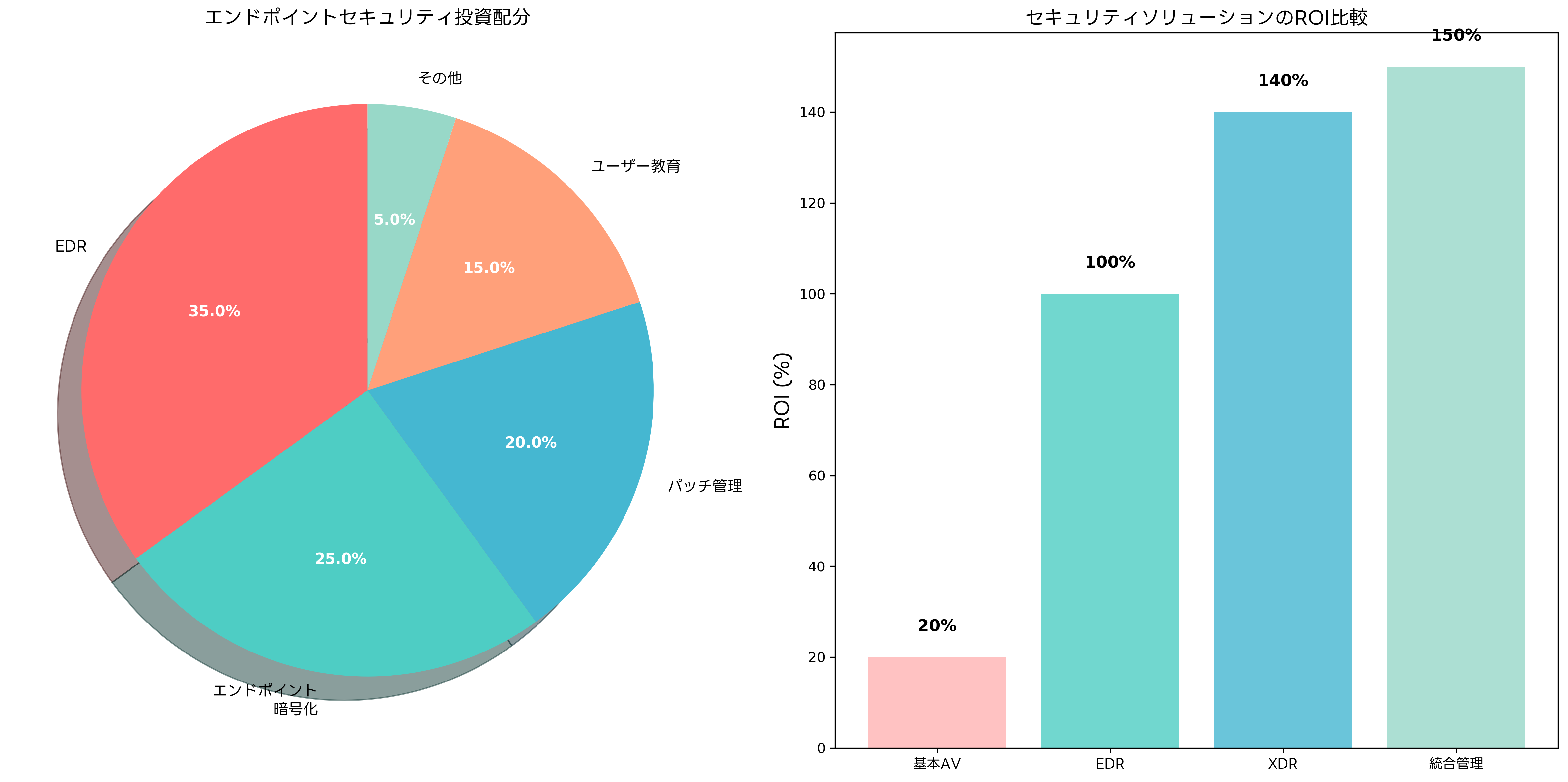

セキュリティ投資とROI(投資収益率)

エンドポイントセキュリティへの投資は、企業にとって重要な経営判断です。セキュリティ投資の効果を適切に評価し、限られた予算を最も効果的に配分することが求められます。

セキュリティ投資のROI計算では、予防効果、検出効果、対応効果をそれぞれ定量化する必要があります。セキュリティインシデントによる直接的な損失(データ復旧費用、システム停止による機会損失)だけでなく、間接的な損失(ブランド価値の毀損、顧客信頼の失墜、法的責任)も考慮する必要があります。セキュリティROI計算ツールにより、投資効果の定量的評価が可能になります。

総所有コスト(TCO:Total Cost of Ownership)の観点から、初期導入費用だけでなく、運用・保守費用、人材育成費用、更新費用なども含めた包括的なコスト評価が重要です。クラウドベースのソリューションは、初期投資を抑制し、柔軟なスケーリングを可能にする一方で、長期的な運用コストも考慮する必要があります。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、エンドポイントセキュリティは情報セキュリティ分野の重要なトピックとして頻繁に出題されています。試験では、技術的な理解だけでなく、経営的な観点からのセキュリティ戦略についても問われます。

午前問題では、エンドポイントセキュリティの基本概念、具体的な技術(アンチウイルス、EDR、DLP等)、脅威の種類と対策、セキュリティポリシーの策定などが出題されます。特に、従来技術と次世代技術の違い、各ソリューションの特徴と適用場面について理解しておくことが重要です。

午後問題では、実際の企業環境を想定したケーススタディが出題されることが多く、セキュリティリスクの評価、対策の立案、投資判断、インシデント対応計画の策定などが問われます。これらの問題に対応するため、応用情報技術者試験対策書や情報セキュリティ関連の専門書を活用した学習が効果的です。

実践的な経験を積むため、サイバーセキュリティ演習環境やセキュリティシミュレーションソフトウェアを活用することも有効です。実際のセキュリティツールを操作し、インシデント対応の流れを体験することで、理論的な知識を実践的なスキルに変換できます。

組織的な取り組みと人材育成

エンドポイントセキュリティの効果的な実装には、技術的な対策だけでなく、組織的な取り組みも重要です。セキュリティポリシーの策定、従業員の教育・訓練、インシデント対応体制の構築など、人的・組織的な要素が技術的対策の効果を大きく左右します。

セキュリティ意識向上のための継続的な教育プログラムは、内部脅威の軽減において特に重要です。フィッシング攻撃、ソーシャルエンジニアリング、マルウェア感染などの脅威に対する従業員の認識と対応能力を向上させることで、技術的対策だけでは防げない攻撃を防ぐことができます。セキュリティ教育プラットフォームにより、体系的かつ継続的な教育を実施できます。

セキュリティ運用センター(SOC:Security Operations Center)の構築により、24時間365日のセキュリティ監視と迅速なインシデント対応を実現できます。自社でSOCを構築することが困難な場合は、マネージドセキュリティサービス(MSS)を活用することで、専門的なセキュリティ運用を外部委託できます。SOC構築ガイドブックにより、効果的なSOC設計と運用方法を学ぶことができます。

今後の展望と新技術動向

エンドポイントセキュリティの分野は、技術革新とともに急速に進化しています。量子コンピューティング、5G通信、エッジコンピューティング、区块链技術などの新しい技術は、セキュリティ分野にも大きな影響を与えると予想されます。

量子コンピューティングの実用化は、現在の暗号化技術に根本的な変革をもたらします。量子コンピューターによる暗号解読の脅威に対応するため、量子耐性暗号(Post-Quantum Cryptography)の開発と実装が進められています。量子セキュリティソリューションにより、将来の量子脅威に備えることができます。

5G通信の普及により、IoTデバイスの大規模展開と超低遅延通信が可能になりますが、同時に新しいセキュリティ課題も生じます。エッジコンピューティング環境でのセキュリティ、大規模IoTネットワークの管理、5G特有の脅威への対応など、新しいアーキテクチャに適したセキュリティソリューションが必要です。

まとめ

エンドポイントセキュリティは、現代企業の情報セキュリティ戦略において中核的な役割を果たしています。従来のシグネチャベースの保護から、AI・機械学習を活用した動的で包括的な保護へと進化し、多様化する脅威に対応しています。リモートワーク、クラウドファースト、モバイル活用、IoT導入などの業務環境の変化に伴い、エンドポイントセキュリティの重要性はますます高まっています。

効果的なエンドポイントセキュリティの実現には、技術的対策、組織的取り組み、人材育成を統合したホリスティックなアプローチが必要です。継続的な学習と実践により、変化する脅威環境に対応できる能力を身につけることが、組織の競争優位性と信頼性の維持につながります。応用情報技術者試験の学習を通じて、これらの知識とスキルを体系的に習得し、実務に活用することが重要です。