現代のデジタル社会において、ハッシュ関数は情報セキュリティとデータ処理の根幹を支える重要な技術です。パスワード管理、デジタル署名、ブロックチェーン技術、データ整合性の検証など、私たちの日常生活に深く関わる多くのシステムでハッシュ関数が活用されています。応用情報技術者試験においても、ハッシュ関数の理解は必須の知識として頻繁に出題されており、情報処理技術者として身につけるべき基本的な概念の一つです。

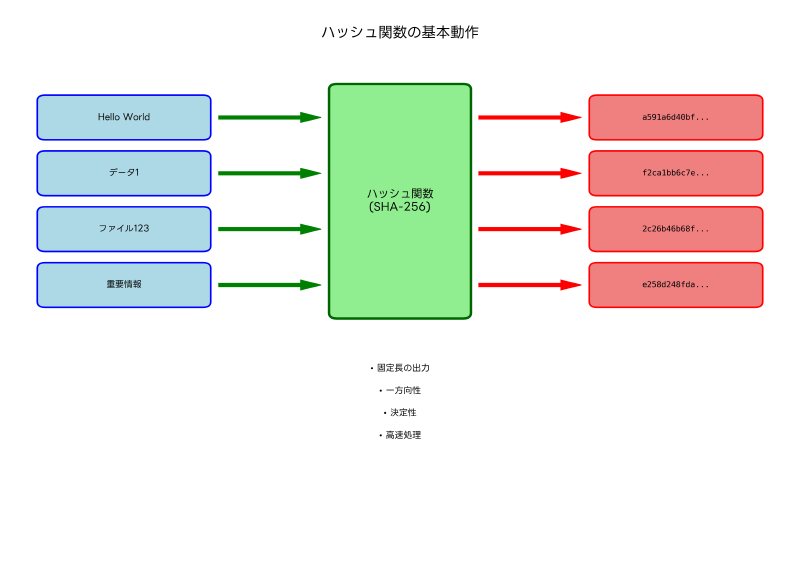

ハッシュ関数とは、任意の長さのデータを入力として受け取り、固定長の値(ハッシュ値)を出力する数学的な関数です。この特性により、大量のデータを効率的に管理し、データの同一性を迅速に判定することが可能になります。ハッシュ関数は一方向性を持つため、ハッシュ値から元のデータを復元することは計算上極めて困難です。

ハッシュ関数の基本原理と特徴

ハッシュ関数の最も重要な特徴は、入力データの長さに関係なく、常に一定の長さの出力を生成することです。例えば、SHA-256ハッシュ関数では、1バイトの小さなファイルであっても、数ギガバイトの大きなファイルであっても、必ず256ビット(32バイト)の固定長ハッシュ値を出力します。この特性により、データの識別子として使用したり、データの整合性を効率的に検証したりすることができます。

決定性もハッシュ関数の重要な特徴の一つです。同じ入力データに対して、同じハッシュ関数を適用すると、必ず同じハッシュ値が得られます。この性質により、データの変更を検出したり、データベースでの高速な検索を実現したりすることが可能です。現代のシステムでは、高性能なハッシュ処理専用ハードウェアを使用することで、大量のデータを高速に処理できます。

一方向性は、ハッシュ関数のセキュリティ上最も重要な特徴です。ハッシュ値が与えられても、元の入力データを求めることは計算上極めて困難です。この性質により、パスワードの安全な保存や、デジタル署名の実装が可能になります。実際の運用では、暗号化処理専用チップを搭載したセキュリティデバイスを使用することで、より高い安全性を確保できます。

雪崩効果も重要な特徴の一つです。入力データにわずかな変更があった場合でも、出力されるハッシュ値は大きく変化します。例えば、「Hello World」と「Hello World!」(感嘆符が追加)では、全く異なるハッシュ値が生成されます。この性質により、データの微細な変更も確実に検出できます。

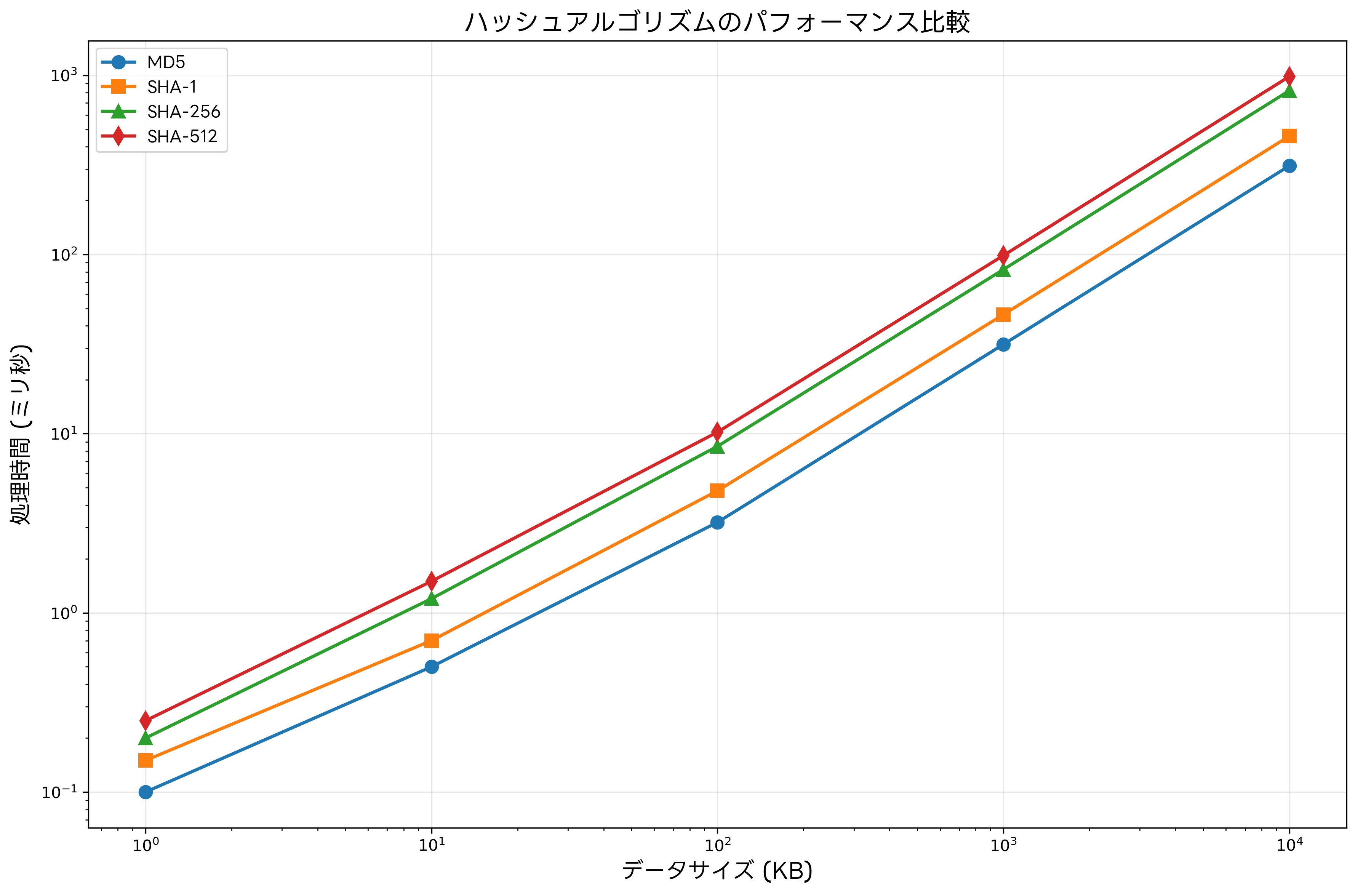

主要なハッシュアルゴリズムの比較と選択

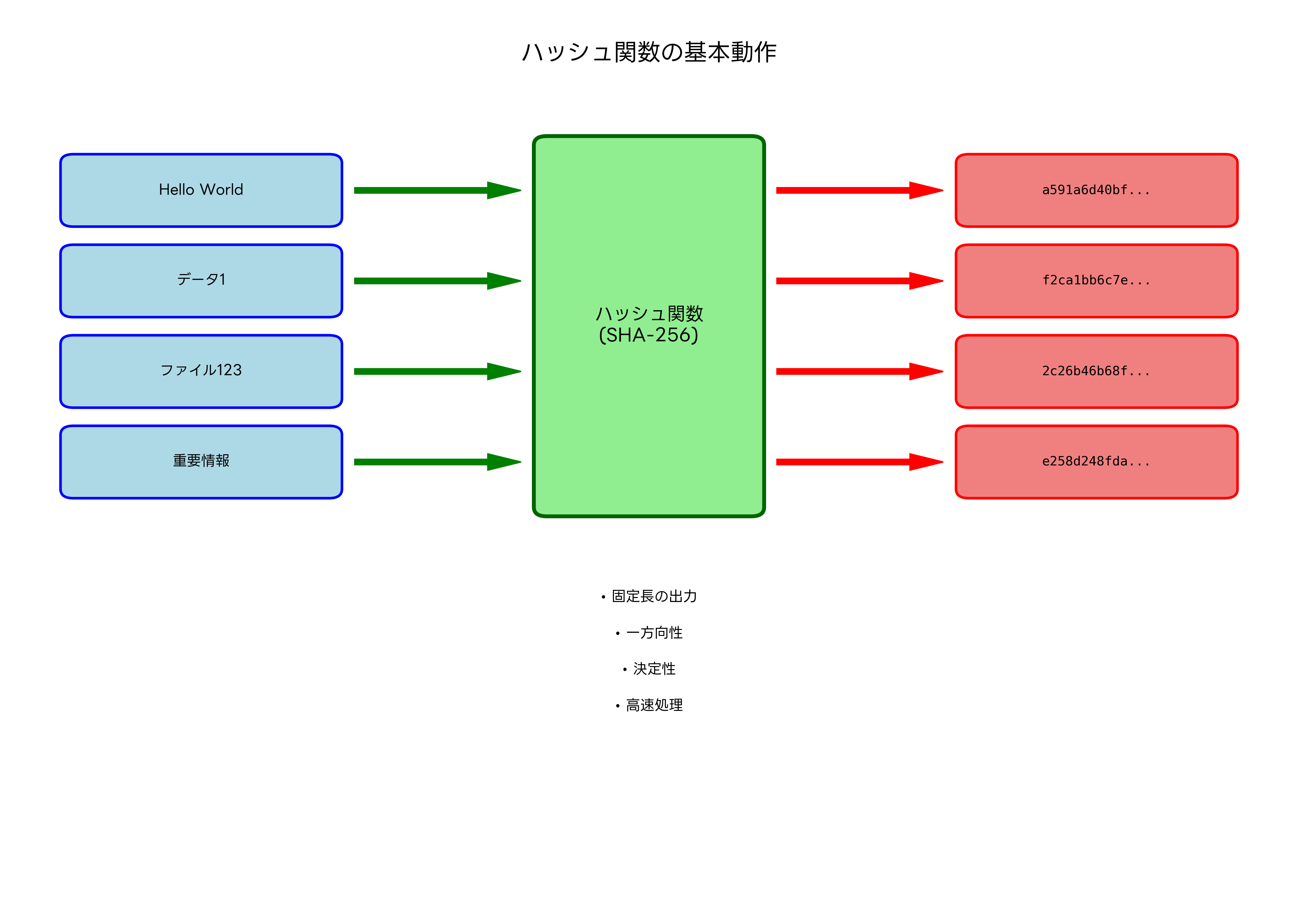

現在使用されているハッシュアルゴリズムには、それぞれ異なる特徴と用途があります。MD5は128ビットのハッシュ値を生成する古典的なアルゴリズムですが、現在では脆弱性が発見されており、セキュリティが重要な用途での使用は推奨されません。しかし、データの整合性チェックなど、セキュリティが重要でない場面では、その高速性から今でも使用されています。

SHA-1は160ビットのハッシュ値を生成し、MD5よりも高いセキュリティを提供していましたが、2017年に実用的な衝突攻撃が成功し、現在では非推奨とされています。多くの組織では、SHA-1からSHA-256への移行ツールを使用して、既存システムのアップグレードを進めています。

SHA-256は現在最も広く使用されているハッシュアルゴリズムの一つです。256ビットのハッシュ値を生成し、現在のところ実用的な攻撃手法は知られていません。ビットコインを始めとする多くの暗号通貨や、TLS通信、デジタル署名など、高いセキュリティが要求される場面で使用されています。企業での導入には、SHA-256対応の暗号化ライブラリを使用することで、効率的な実装が可能です。

SHA-512は512ビットのハッシュ値を生成し、SHA-256よりもさらに高いセキュリティを提供します。処理速度は若干低下しますが、長期間の安全性が要求される場面や、大量のデータを扱う場面で使用されています。高性能なサーバー環境では、SHA-512最適化プロセッサーを使用することで、処理速度の向上が期待できます。

SHA-3は最新のハッシュアルゴリズムファミリーで、従来のSHAシリーズとは異なる内部構造を持っています。スポンジ構造と呼ばれる新しいアプローチにより、より高い安全性と柔軟性を提供します。将来的な攻撃手法に対する耐性も期待されており、次世代のセキュリティシステムでの採用が進んでいます。

ハッシュ衝突:原理と対策

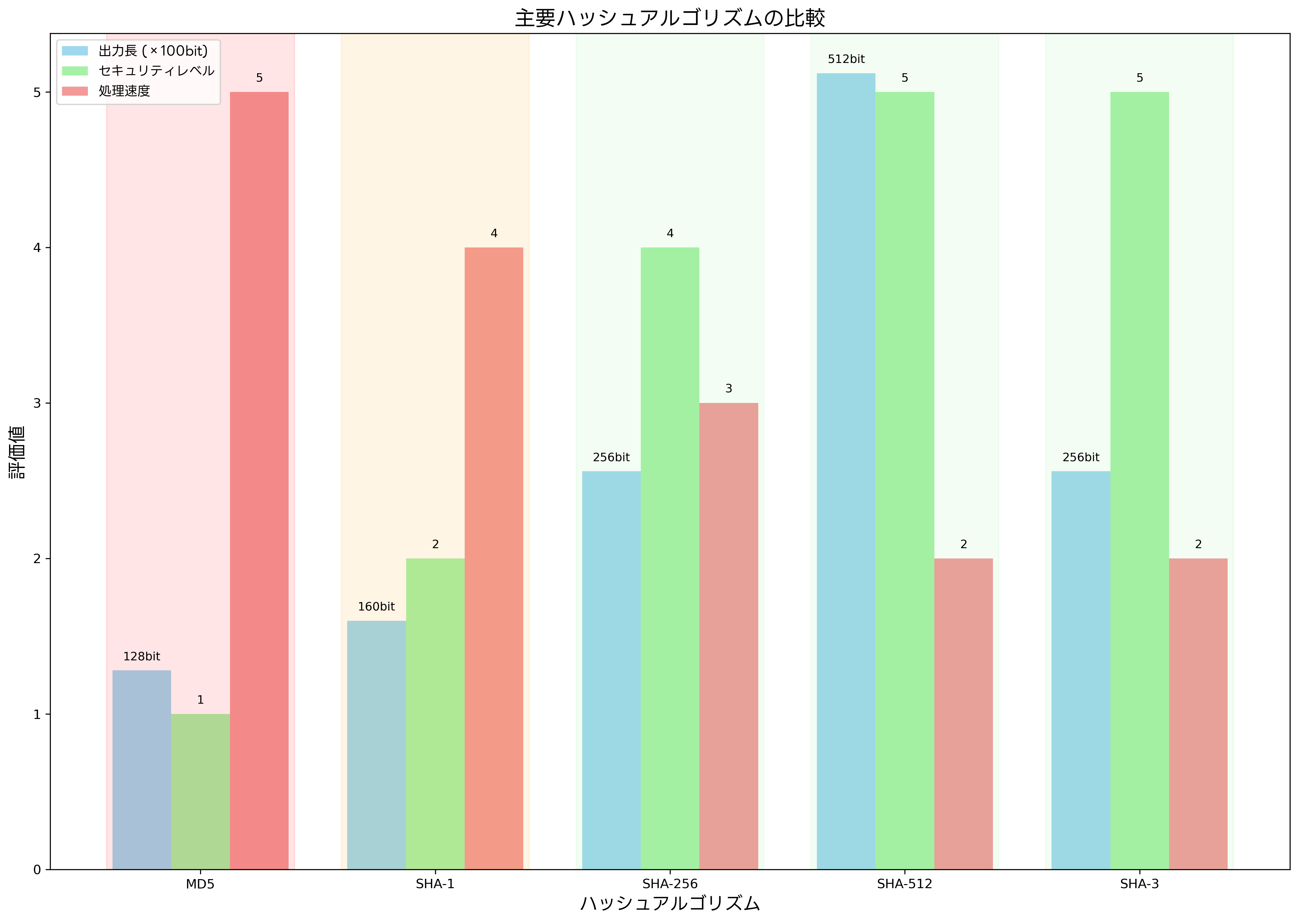

ハッシュ衝突とは、異なる入力データに対して同じハッシュ値が生成される現象です。ハッシュ関数は無限の入力データを有限のハッシュ値に対応させるため、数学的には衝突の発生は避けられません。しかし、実用的な観点では、衝突の発生確率を十分に低く抑えることが重要です。

誕生日パラドックスは、ハッシュ衝突の確率を理解する上で重要な概念です。nビットのハッシュ値を持つハッシュ関数では、約2^(n/2)回の試行で50%の確率で衝突が発生します。これは、23人のグループで誕生日が同じ人がいる確率が50%を超えることと同じ原理です。この理論により、256ビットのハッシュ値を持つSHA-256では、約2^128回の試行で衝突の確率が50%になることが分かります。

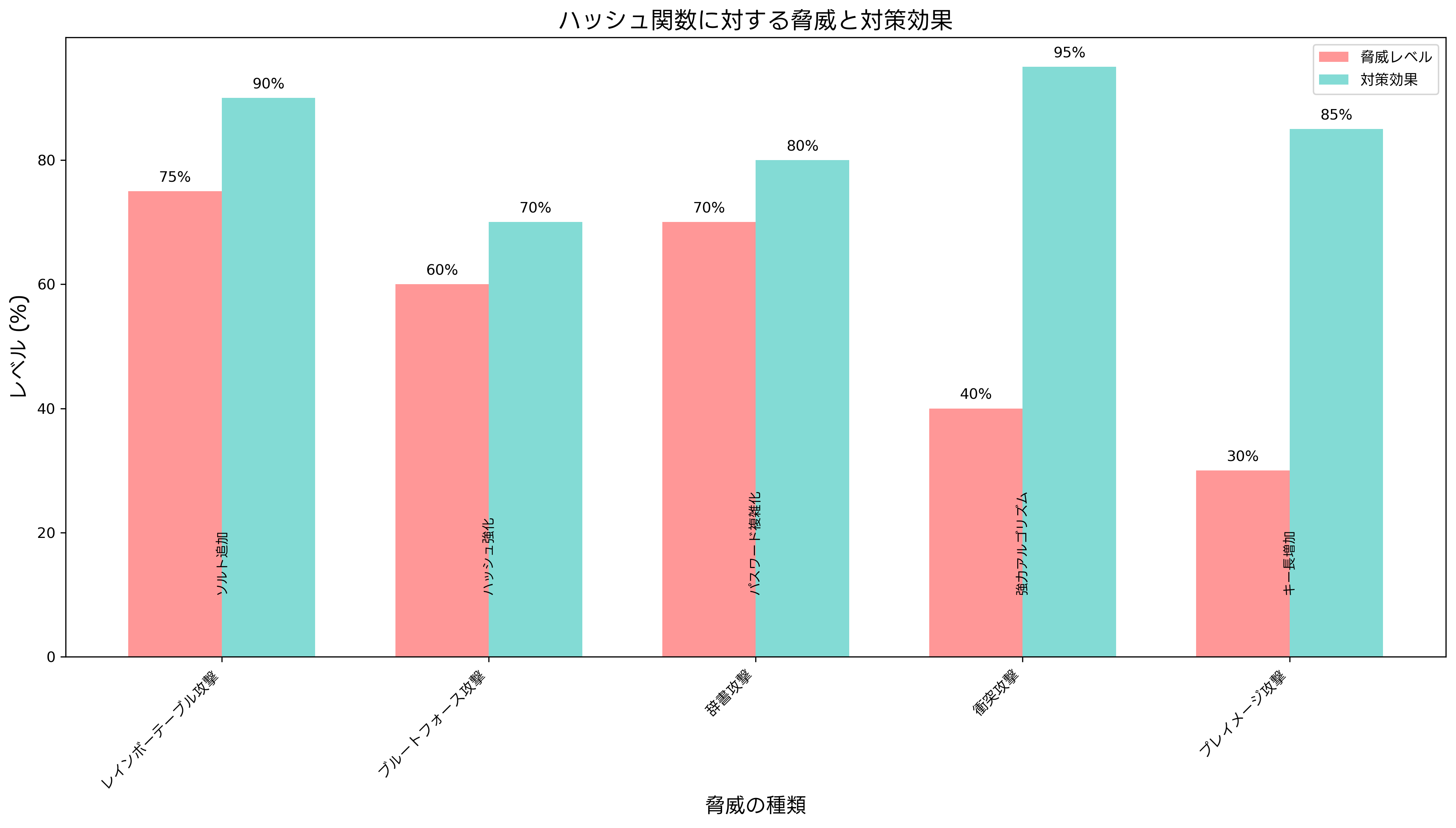

実際の攻撃手法として、レインボーテーブル攻撃があります。これは、よく使用されるパスワードとそのハッシュ値の対応表を事前に作成し、ハッシュ値からパスワードを逆算する攻撃です。対策として、ソルト(salt)と呼ばれるランダムな値をパスワードに付加してからハッシュ化することで、レインボーテーブル攻撃を防ぐことができます。現代のシステムでは、レインボーテーブル攻撃対策ツールを使用して、包括的な防御を実装しています。

ブルートフォース攻撃は、総当たりでハッシュ値に対応する入力データを探す攻撃手法です。計算能力の向上により、短いハッシュ値を持つアルゴリズムに対する脅威は年々高まっています。対策として、より長いハッシュ値を持つアルゴリズムの使用や、キーストレッチングと呼ばれる技術により、攻撃に要する時間を大幅に増加させることができます。

暗号学的衝突攻撃は、数学的な解析により効率的に衝突を発見する手法です。MD5やSHA-1に対しては、実用的な衝突攻撃が成功しており、これらのアルゴリズムの使用は推奨されていません。現在のところ、SHA-256やSHA-3に対する実用的な衝突攻撃は知られていませんが、継続的な研究により、将来的には新たな攻撃手法が発見される可能性があります。

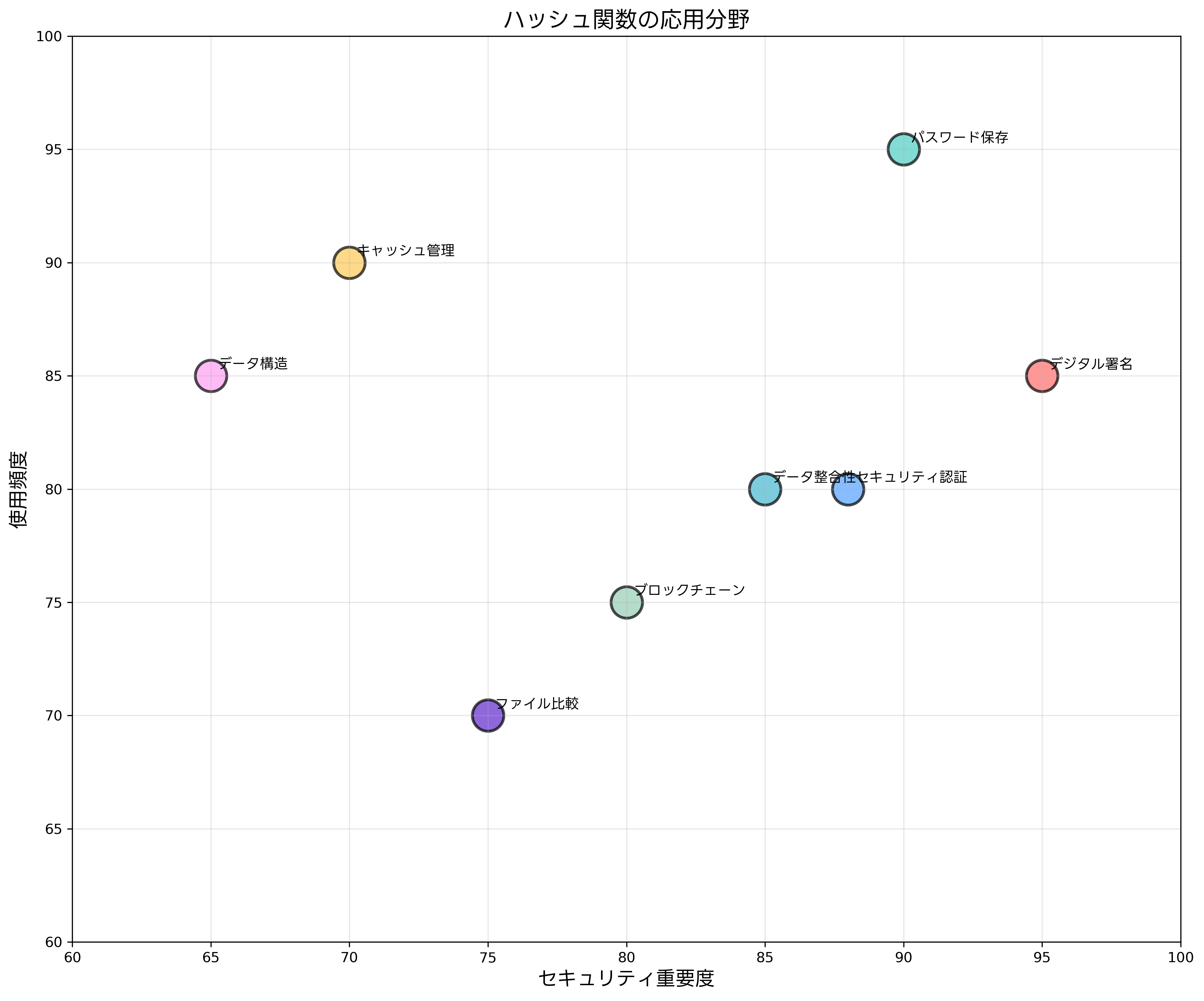

ハッシュ関数の多様な応用分野

ハッシュ関数は、情報セキュリティの分野を超えて、様々な領域で活用されています。デジタル署名では、大きなデータを直接署名するのではなく、そのハッシュ値に対して署名を行います。これにより、署名の生成と検証を高速化し、署名サイズを削減することができます。企業では、デジタル署名ソリューションを導入することで、契約書や重要文書の真正性を確保しています。

パスワード管理システムでは、ユーザーのパスワードを平文で保存するのではなく、ハッシュ値として保存します。これにより、仮にデータベースが漏洩した場合でも、パスワードの実際の値を知られることを防ぐことができます。現代のパスワード管理では、高度なパスワードハッシュ化ツールを使用して、より強固なセキュリティを実現しています。

ブロックチェーン技術では、ハッシュ関数がブロックの連結に使用されています。各ブロックには前のブロックのハッシュ値が含まれており、これにより改ざんを検出し、データの整合性を保証しています。ビットコインでは、SHA-256が使用されており、マイニングプロセスでも重要な役割を果たしています。ブロックチェーンの開発では、ブロックチェーン開発キットを使用することで、効率的な開発が可能です。

データ構造の分野では、ハッシュテーブルの実装でハッシュ関数が使用されています。キーをハッシュ値に変換することで、データの高速な検索、挿入、削除を実現しています。多くのプログラミング言語では、辞書や連想配列の内部実装でハッシュテーブルが使用されています。

ファイルシステムでは、ファイルの重複検出や整合性チェックにハッシュ関数が使用されています。同じハッシュ値を持つファイルは同一のファイルとして判定され、重複を排除したり、バックアップの効率化を図ったりすることができます。大容量のストレージシステムでは、重複排除ストレージシステムを使用することで、ストレージ効率を大幅に向上させることができます。

セキュリティ脅威と対策技術

ハッシュ関数に対する脅威は、技術の進歩とともに進化し続けています。量子コンピューティングの発展により、従来の暗号化技術に対する脅威が高まっており、ハッシュ関数も例外ではありません。量子アルゴリズムであるGroverのアルゴリズムにより、従来の半分のビット長のセキュリティレベルまで低下する可能性があります。

サイドチャネル攻撃は、ハッシュ関数の実装における物理的な情報漏洩を利用した攻撃手法です。電力消費、電磁波、処理時間などの情報から、秘密情報を推定します。対策として、一定時間での処理や、電力消費の平準化など、実装レベルでの対策が必要です。セキュリティの高い環境では、サイドチャネル攻撃対策ハードウェアを使用することで、より高い安全性を確保できます。

差分攻撃は、入力データの差分とハッシュ値の差分の関係を解析する攻撃手法です。この攻撃により、ハッシュ関数の内部構造の弱点を発見し、衝突を効率的に見つけることができます。SHA-1の脆弱性も、この手法により発見されました。対策として、より強固な内部構造を持つハッシュアルゴリズムの使用や、定期的なアルゴリズムの見直しが重要です。

実装上の脆弱性も重要な脅威です。ハッシュ関数自体は安全であっても、実装の誤りにより脆弱性が生じる場合があります。バッファオーバーフロー、初期化の不備、乱数生成の問題などが例として挙げられます。対策として、セキュアコーディングの実践、コードレビューの徹底、テストの充実などが必要です。開発現場では、セキュアコーディング支援ツールを使用することで、脆弱性の早期発見と修正が可能です。

パフォーマンス特性と最適化

ハッシュ関数のパフォーマンスは、アルゴリズムの選択、実装方法、実行環境により大きく左右されます。一般的に、セキュリティレベルが高いアルゴリズムほど処理時間が長くなる傾向があります。システムの要求に応じて、適切なバランスを見つけることが重要です。

ハードウェアによる最適化は、ハッシュ関数の性能向上に大きな効果をもたらします。最新のCPUには、AES-NIやSHA-NIなどの専用命令が搭載されており、これらを活用することで大幅な性能向上が期待できます。企業のサーバー環境では、ハードウェア暗号化アクセラレーターを導入することで、処理能力を大幅に向上させることができます。

並列処理による最適化も重要な要素です。大量のデータを処理する場合、データを分割して並列にハッシュ処理を行うことで、処理時間を短縮できます。GPU を活用した並列処理により、特定の用途では CPU の数十倍の性能を実現することも可能です。高性能コンピューティング環境では、GPU暗号化処理ボードを使用することで、大規模な暗号化処理を効率化できます。

メモリ効率の最適化も重要です。ハッシュ関数の実装では、作業用メモリの使用量を最小限に抑えることで、キャッシュ効率を向上させ、全体的な性能を向上させることができます。組み込みシステムなど、メモリ制約の厳しい環境では、特に重要な要素です。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験では、ハッシュ関数に関する問題が情報セキュリティ分野を中心に出題されています。基本的な概念から実際の応用まで、幅広い知識が求められます。午前問題では、ハッシュ関数の基本的な性質、主要アルゴリズムの特徴、セキュリティ上の考慮点などが出題されます。

デジタル署名との関連で出題される問題では、ハッシュ関数の役割と重要性を理解する必要があります。大きなデータに対してデジタル署名を行う際に、なぜハッシュ値を使用するのか、その利点と効果について説明できることが重要です。試験対策として、応用情報技術者試験対策書を活用して、体系的な学習を進めることが効果的です。

パスワード管理システムでの活用に関する問題では、平文パスワードの保存がなぜ危険なのか、ハッシュ化による保護の仕組み、ソルトの役割などが問われます。実際のシステムでの実装例を理解し、セキュリティ上の考慮点を説明できることが重要です。

ブロックチェーン技術との関連では、ハッシュ関数がどのようにブロックの連結に使用されているか、改ざん検出の仕組み、マイニングプロセスでの役割などが出題されます。最新の技術動向に対応するため、ブロックチェーン技術解説書を参考にして、理解を深めることが有効です。

午後問題では、より実践的な場面でのハッシュ関数の活用が問われます。システム設計におけるハッシュ関数の選択、セキュリティ要件の分析、パフォーマンス要件との兼ね合いなど、総合的な判断力が評価されます。実際の業務経験がある場合は、自社システムでのハッシュ関数の使用例を分析し、問題解決のアプローチを身につけることが重要です。

新技術とハッシュ関数の進化

人工知能と機械学習の発展により、ハッシュ関数の分野でも新しいアプローチが研究されています。深層学習を活用した学習可能なハッシュ関数により、特定のデータセットに対して最適化されたハッシュ値を生成することが可能になっています。これにより、従来の手法では困難だった高次元データの効率的な処理が実現されています。

量子耐性ハッシュ関数の研究も活発に行われています。量子コンピューターの実用化に備えて、量子アルゴリズムによる攻撃に対しても安全なハッシュ関数の開発が進められています。NIST(米国国立標準技術研究所)では、量子耐性暗号の標準化プロセスが進行中であり、将来的には新しい標準が策定される予定です。

IoT(Internet of Things)環境での軽量ハッシュ関数も重要な研究分野です。リソースが限られた組み込みデバイスでも効率的に動作する、軽量でありながら十分なセキュリティを提供するハッシュ関数の開発が求められています。IoT用セキュリティチップの進歩により、小型デバイスでも高度なセキュリティ機能を実装できるようになっています。

プライバシー保護技術との組み合わせも注目されています。ハッシュ関数と準同型暗号や零知識証明などの技術を組み合わせることで、プライバシーを保護しながらデータの検証や計算を行うことが可能になっています。これにより、医療データの分析や金融取引の検証など、プライバシーが重要な分野での応用が期待されています。

実装時の注意点とベストプラクティス

ハッシュ関数を実際のシステムに実装する際には、多くの注意点があります。まず、適切なアルゴリズムの選択が重要です。セキュリティ要件、パフォーマンス要件、将来的な拡張性を総合的に考慮して選択する必要があります。現在では、SHA-256以上のセキュリティレベルを持つアルゴリズムの使用が推奨されています。

ソルトの適切な使用も重要なポイントです。パスワードハッシュ化では、ユーザーごとに異なる十分に長いランダムなソルトを使用することで、レインボーテーブル攻撃を防ぐことができます。ソルトの生成には、暗号学的に安全な乱数生成器を使用することが重要です。暗号学的乱数生成器を使用することで、予測困難な高品質な乱数を生成できます。

キーストレッチングの実装も検討すべき要素です。特にパスワード認証システムでは、ハッシュ関数を複数回適用することで、ブルートフォース攻撃に対する耐性を向上させることができます。ただし、正当なユーザーの利便性を損なわない範囲で調整することが重要です。現代のシステムでは、適応的ハッシュ関数ライブラリを使用することで、効率的な実装が可能です。

エラーハンドリングの実装も重要です。ハッシュ計算中にエラーが発生した場合の適切な処理、メモリ不足やタイムアウトなどの例外的な状況への対応を考慮する必要があります。また、機密情報を含むメモリ領域の適切な消去も重要なセキュリティ対策です。

業界標準と規格への対応

ハッシュ関数の実装では、業界標準や規格への準拠も重要な要素です。FIPS(連邦情報処理標準)140-2やCommon Criteria(共通基準)などの認定を取得することで、政府機関や金融機関などの高いセキュリティレベルが要求される分野での使用が可能になります。これらの認定を取得するためには、実装の詳細な検証と第三者による評価が必要です。

ISO/IEC 27001やISO/IEC 27002などの情報セキュリティ管理に関する国際標準では、ハッシュ関数の適切な選択と実装が求められています。組織の情報セキュリティマネジメントシステムの一環として、ハッシュ関数の使用に関するポリシーと手順を策定することが重要です。

PCI DSS(Payment Card Industry Data Security Standard)などの業界固有の標準では、カード会員データの保護において、ハッシュ関数の使用が推奨されています。これらの標準への準拠により、顧客の信頼を獲得し、規制当局からの要求を満たすことができます。コンプライアンス対応では、[PCI DSS対応ソリューション](https://www.amazon.co.jp/s?k=PCI DSS対応ソリューション&tag=amazon-product-items-22)を活用することで、効率的な対応が可能です。

未来展望と技術動向

ハッシュ関数の分野は、技術の進歩とともに継続的に発展しています。量子コンピューティングの実用化に向けて、量子耐性を持つハッシュ関数の研究が活発に行われています。現在のハッシュ関数の多くは、量子コンピューターによる攻撃に対して十分な耐性を持たないため、新しいアプローチが求められています。

分散システムやクラウドコンピューティングの発展により、大規模なデータ処理におけるハッシュ関数の役割も拡大しています。分散ハッシュテーブルや一貫性ハッシュなどの技術により、スケーラブルなシステムの構築が可能になっています。クラウド環境では、分散ハッシュ処理サービスを活用することで、大規模な処理を効率的に実行できます。

プライバシー保護技術との統合も重要な技術動向です。差分プライバシーや同態暗号などの技術と組み合わせることで、プライバシーを保護しながら有用な情報を抽出することが可能になっています。これにより、医療データの分析や個人データの活用において、新しい可能性が開けています。

エッジコンピューティングの普及により、リソースが限られた環境でのハッシュ関数の最適化も重要な課題となっています。軽量でありながら十分なセキュリティを提供するハッシュ関数の開発により、IoTデバイスや組み込みシステムでの応用範囲が拡大しています。

まとめ

ハッシュ関数は、現代の情報システムにおいて基盤的な役割を果たす重要な技術です。データの整合性検証、パスワード管理、デジタル署名、ブロックチェーン技術など、多岐にわたる分野で活用されており、その重要性は今後もさらに高まることが予想されます。

適切なハッシュアルゴリズムの選択、セキュリティ要件の分析、パフォーマンス最適化、業界標準への準拠など、実装時に考慮すべき要素は多岐にわたります。継続的な技術動向の把握と、新しい脅威への対応が重要です。

応用情報技術者試験においても、ハッシュ関数の理解は必須の知識です。基本的な概念から最新の技術動向まで、幅広い知識を身につけることで、変化する技術環境に対応できる能力を養うことができます。実際の業務においても、ハッシュ関数の適切な理解と活用により、より安全で効率的なシステムの構築が可能になります。