標的型攻撃(Advanced Persistent Threat、APT)は、現代の情報セキュリティにおいて最も深刻で複雑な脅威の一つです。特定の組織や個人を標的として、長期間にわたって潜伏し、機密情報の窃取や破壊活動を行う高度なサイバー攻撃手法として知られています。応用情報技術者試験においても重要なトピックであり、企業のセキュリティ担当者にとって理解が不可欠な概念です。

APTという用語は、Advanced(高度な)、Persistent(持続的な)、Threat(脅威)の頭文字を取ったもので、従来の一般的なサイバー攻撃とは大きく異なる特徴を持ちます。これらの攻撃は、国家支援のハッカーグループや高度に組織化された犯罪集団によって実行されることが多く、豊富な資源と時間を投入して標的を綿密に調査し、長期間にわたって攻撃を継続します。

APT攻撃の基本概念と特徴

APT攻撃の最も重要な特徴は、その「持続性」にあります。従来のサイバー攻撃が短期間で金銭的利益を得ることを目的とするのに対し、APT攻撃は数ヶ月から数年にわたって標的組織に潜伏し、継続的に情報を収集します。この長期間の潜伏により、攻撃者は標的組織の内部構造、重要な情報資産の場所、セキュリティ対策の詳細を詳しく把握できます。

攻撃の高度性も重要な特徴です。APT攻撃では、ゼロデイ脆弱性の悪用、カスタムマルウェアの開発、ソーシャルエンジニアリングの巧妙な活用など、最先端の技術と手法が組み合わせて使用されます。これらの技術を効果的に活用するため、攻撃者は高性能なハッキングツールや専門的な解析ソフトウェアに相当する能力を持つシステムを構築し、運用しています。

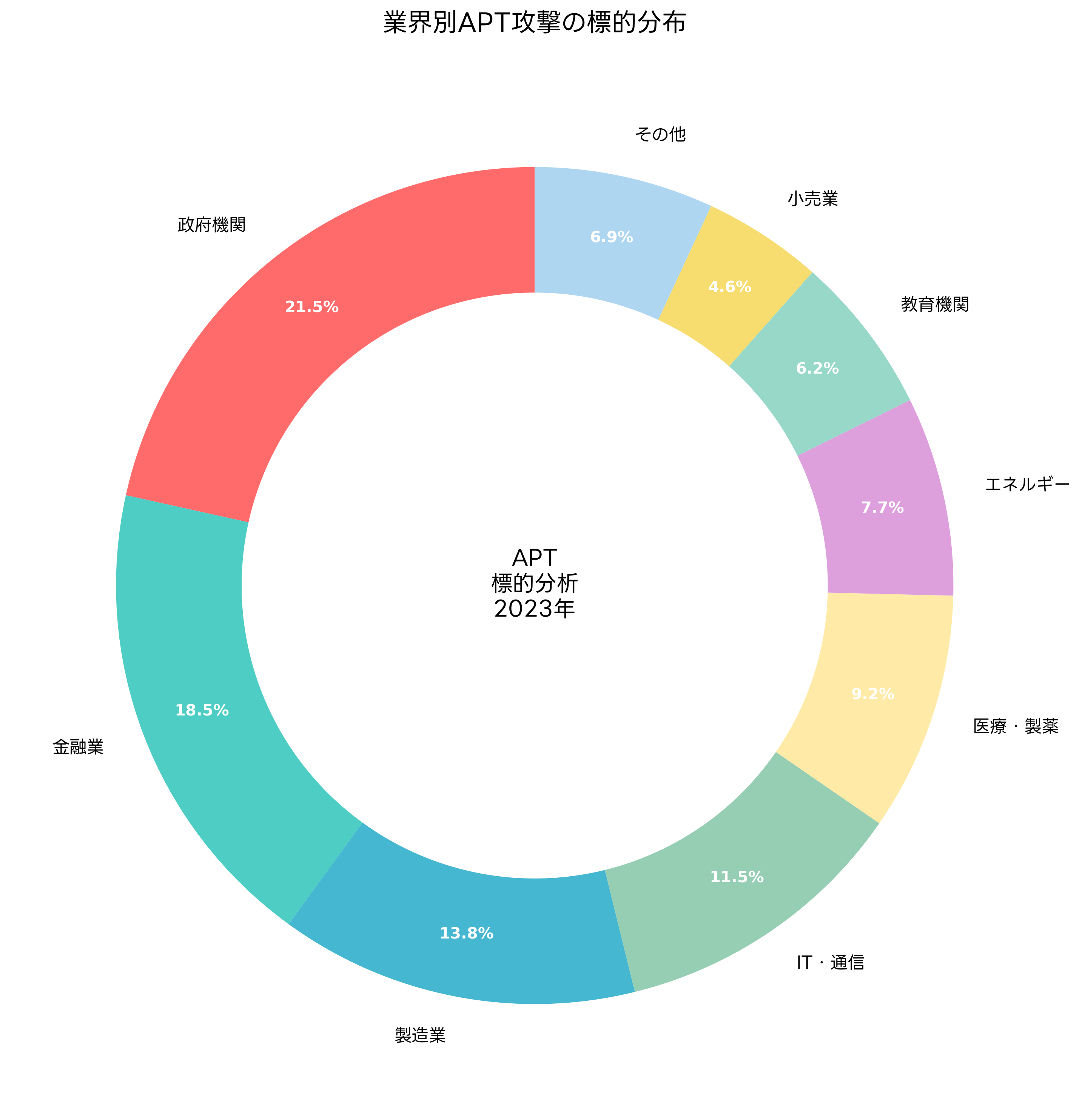

標的の明確性もAPT攻撃の重要な要素です。攻撃者は特定の組織、業界、または個人を明確な目標として設定し、その標的に関する詳細な情報収集を行います。政府機関、大企業、研究機関、軍事関連組織などが主な標的となり、攻撃者はこれらの組織が保有する機密情報、知的財産、個人情報の窃取を目的とします。

APT攻撃の実行者は、高度な技術力と豊富な資源を持つ組織化されたグループです。国家支援のハッカーグループ、犯罪組織、産業スパイ組織などが主な実行者として知られており、これらのグループは専門的な役割分担を行い、組織的に攻撃を実行します。攻撃の計画立案、初期侵入、権限昇格、データ窃取、痕跡隠滅など、それぞれの段階で専門家が関与し、高度に洗練された攻撃を実現しています。

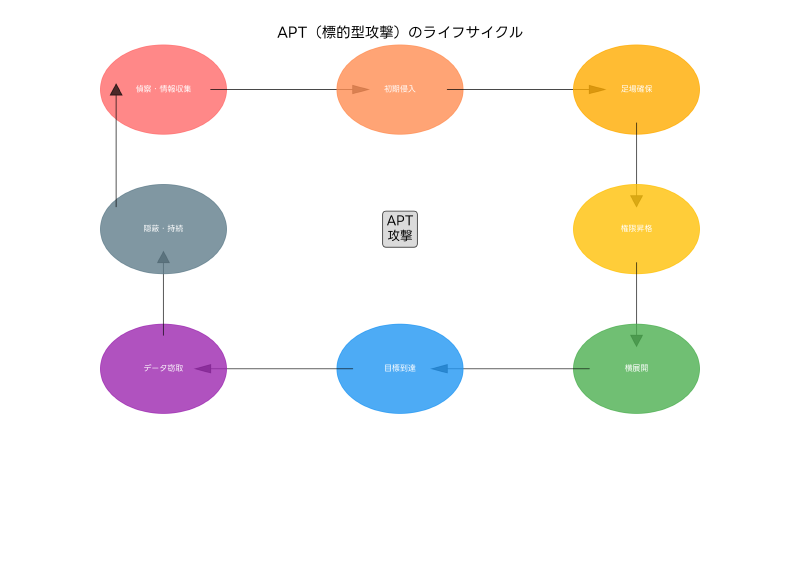

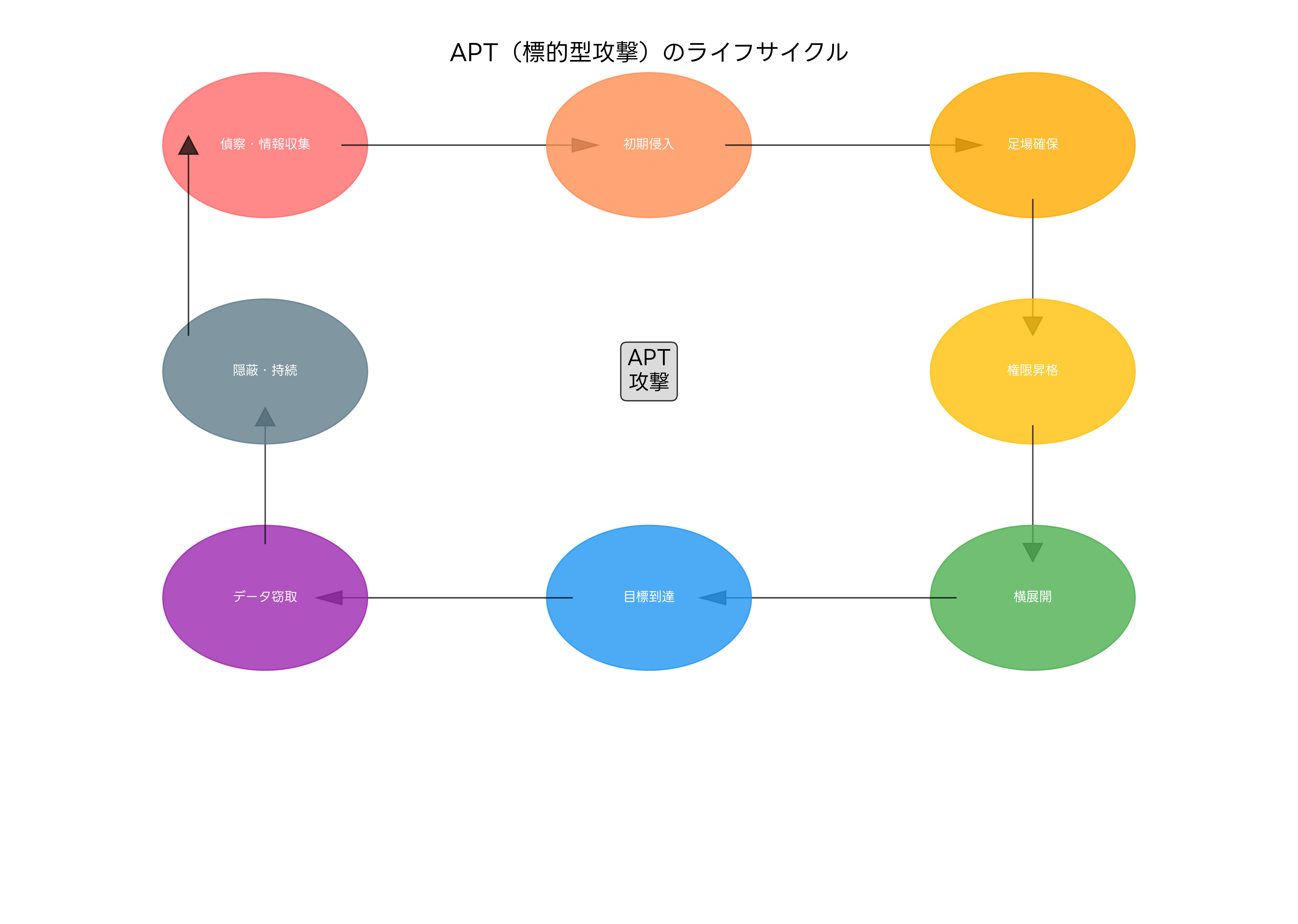

APT攻撃のライフサイクルと攻撃手順

APT攻撃は、明確に定義されたライフサイクルに従って実行されます。最初の段階である偵察・情報収集では、攻撃者は標的組織に関する詳細な情報を収集します。組織の構造、従業員の情報、使用している技術、セキュリティ対策の詳細などを、公開情報やソーシャルメディア、技術情報サイトなどから収集します。この段階では、OSINT(オープンソースインテリジェンス)ツールに相当する高度な情報収集技術が使用されます。

初期侵入段階では、収集した情報を基に標的組織への最初の侵入を試みます。スピアフィッシングメール、ウォーターホール攻撃、サプライチェーン攻撃などの手法が使用され、組織の従業員や関連するシステムを通じて内部ネットワークへの足がかりを確保します。この段階で使用されるマルウェアは、多くの場合カスタム開発されたものであり、既存のセキュリティソリューションでは検知が困難な特徴を持ちます。

足場確保段階では、初期侵入で得た足がかりを強化し、長期間の潜伏に必要な基盤を構築します。バックドアの設置、通信チャネルの確保、持続化メカニズムの実装などが行われ、攻撃者が継続的にシステムにアクセスできる環境が整備されます。この段階では、高度な監視回避技術が使用され、セキュリティ監視システムによる検知を回避します。

権限昇格段階では、初期侵入で得た限定的な権限をより高い権限に昇格させます。ローカル権限昇格の脆弱性、パスワードクラッキング、認証情報の窃取などの手法が使用され、管理者権限や重要なシステムへのアクセス権を獲得します。この過程で、特権アクセス管理システムを回避するための高度な技術が使用される場合があります。

横展開段階では、獲得した権限を利用して組織内の他のシステムやネットワークセグメントに侵入範囲を拡大します。Active Directoryの悪用、ネットワーク内の脆弱性探索、認証情報の再利用などの手法により、攻撃者は組織内の重要なシステムに段階的にアクセスしていきます。

目標到達段階では、最終的な攻撃目標である重要なデータやシステムにアクセスします。機密文書の保管場所、データベースサーバー、重要なアプリケーションなど、攻撃者が本来の目的を達成するために必要なリソースへのアクセスを確保します。

データ窃取段階では、標的となる情報の抽出と外部への送信を行います。大量のデータを検知されることなく外部に送信するため、通常の業務トラフィックに紛れ込ませる、暗号化して送信する、分割して送信するなどの手法が使用されます。この段階では、データ損失防止(DLP)システムを回避する高度な技術が必要となります。

最終的な隠蔽・持続段階では、攻撃の痕跡を隠滅し、将来的な再侵入のための仕組みを維持します。ログの改ざんや削除、バックドアの維持、新たな侵入経路の確保などが行われ、攻撃者は長期間にわたって標的組織へのアクセスを維持します。

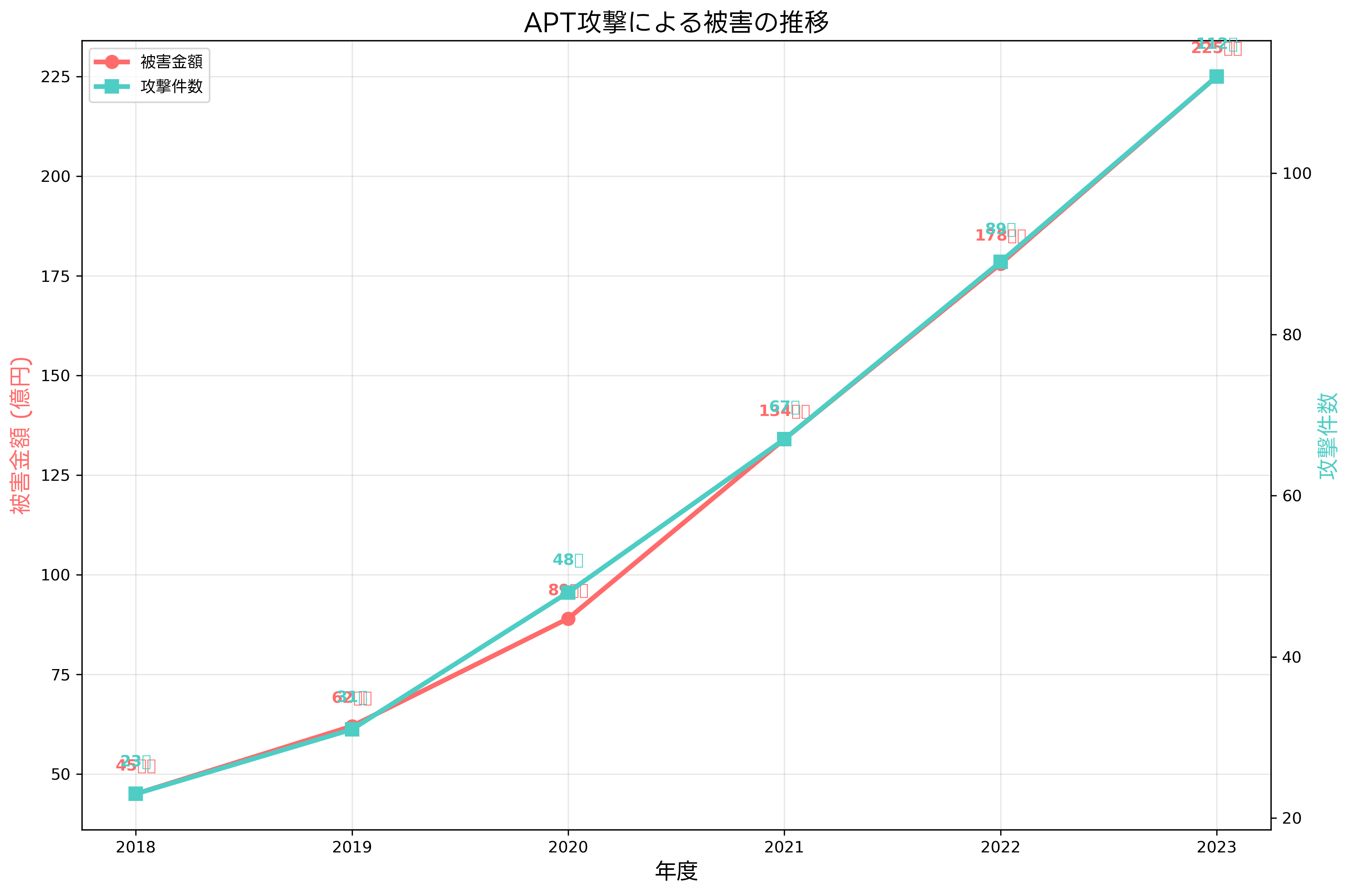

APT攻撃による被害の実態と影響

APT攻撃による被害は年々深刻化しており、その規模と影響は従来のサイバー攻撃をはるかに上回ります。経済的被害だけでなく、国家安全保障、企業の競争力、個人のプライバシーなど、社会の様々な側面に深刻な影響を与えています。

経済的被害の規模は急速に拡大しており、単一の攻撃で数百億円規模の損失が発生するケースも珍しくありません。直接的な金銭的損失に加えて、事業の中断、復旧費用、法的費用、信頼回復のためのコストなど、間接的な被害も含めると、その総額は膨大なものになります。特に、重要インフラや大規模企業が標的となった場合、社会全体への影響が深刻化します。

知的財産の窃取は、APT攻撃による最も深刻な被害の一つです。企業が長年にわたって開発してきた技術、研究成果、商業機密などが窃取されることで、競争優位性が失われ、長期的な事業戦略に重大な影響を与えます。製造業、IT企業、製薬会社などの研究開発型企業では、知的財産管理システムの導入により、重要な情報資産の保護を強化する必要があります。

個人情報の大規模漏洩も深刻な問題です。顧客情報、従業員情報、患者情報などの機密性の高い個人情報が窃取されることで、プライバシーの侵害、個人への二次被害、組織に対する法的責任などの問題が発生します。GDPR、個人情報保護法などの規制により、個人情報漏洩に対する罰則が強化されており、組織にとって重大なリスクとなっています。

国家安全保障への影響も無視できません。政府機関、軍事関連組織、重要インフラへのAPT攻撃は、国家の安全保障に直接的な脅威をもたらします。機密情報の漏洩、重要システムの破壊、社会インフラの停止などが発生した場合、国家の安全と国民の生活に深刻な影響を与える可能性があります。

業界別の被害状況を見ると、政府機関、金融業、製造業、IT・通信業が特に標的になりやすい傾向があります。これらの業界は、攻撃者にとって価値の高い情報を保有しており、社会への影響も大きいため、重点的に狙われています。各業界では、業界特化型セキュリティソリューションの導入により、業界固有の脅威に対する防御力を強化することが重要です。

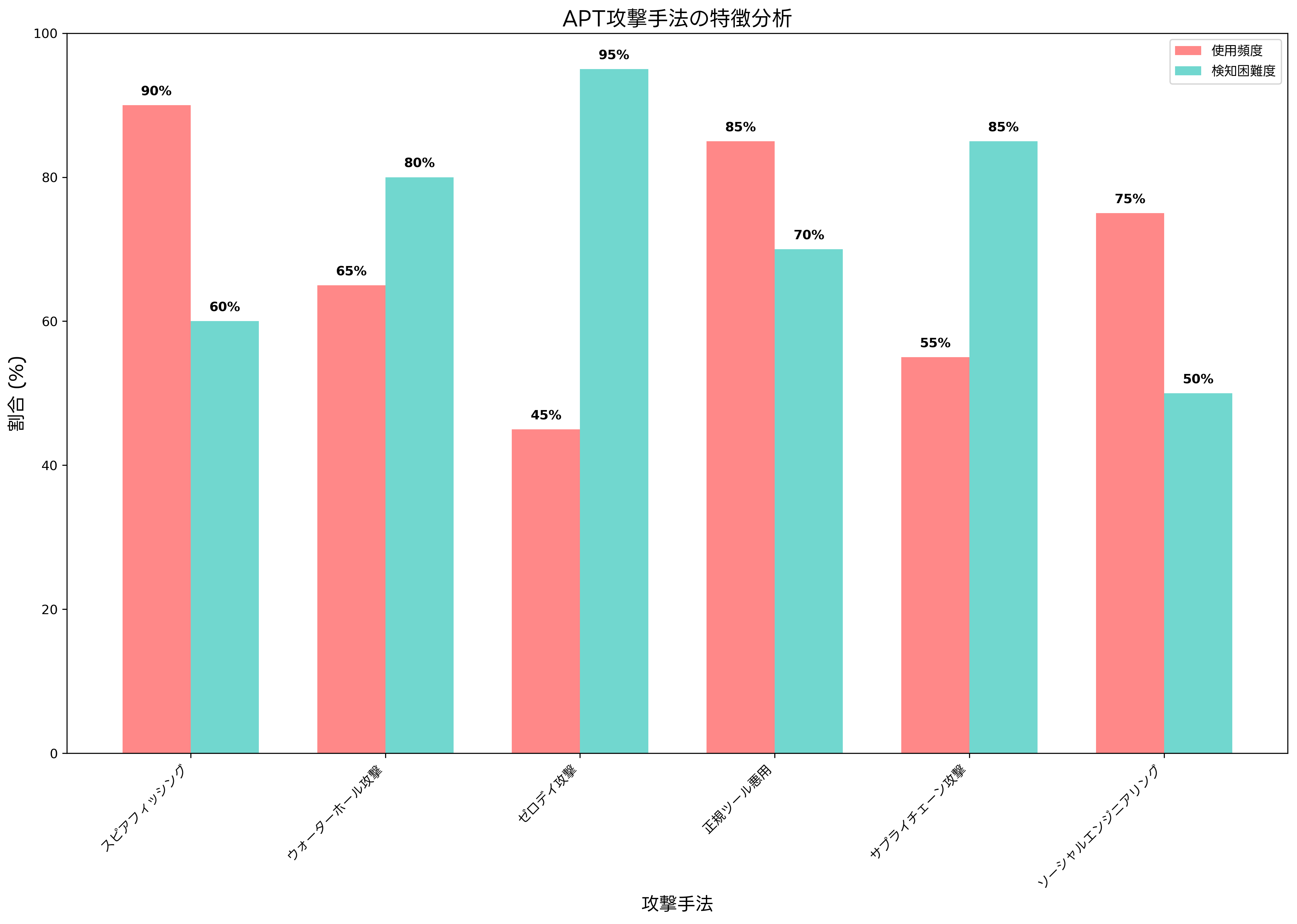

主要なAPT攻撃手法の詳細分析

スピアフィッシングは、APT攻撃で最も頻繁に使用される初期侵入手法です。攻撃者は標的となる個人や組織に関する詳細な情報を事前に収集し、信頼できる送信者になりすました非常に巧妙なメールを作成します。これらのメールには、悪意のある添付ファイルやリンクが含まれており、受信者がこれらを開くことでマルウェアが実行されます。従来の一般的なフィッシング攻撃とは異なり、スピアフィッシングは特定の標的に合わせてカスタマイズされているため、受信者が騙される可能性が非常に高くなります。

対策としては、高度なメールセキュリティソリューションの導入により、悪意のあるメールの検知と遮断を行うことが重要です。また、従業員に対する継続的なセキュリティ意識向上トレーニングにより、スピアフィッシングメールを識別し、適切に対処する能力を向上させることが必要です。

ウォーターホール攻撃は、標的となる組織の従業員が頻繁に訪問するWebサイトを事前に侵害し、そこに悪意のあるコードを埋め込む攻撃手法です。標的組織の従業員がそのサイトを訪問すると、ブラウザの脆弱性を悪用してマルウェアが実行されます。この手法は、標的となる組織の行動パターンを詳細に分析した上で実行されるため、非常に効果的です。

ウォーターホール攻撃への対策には、Webセキュリティゲートウェイの導入により、悪意のあるWebサイトへのアクセスを遮断することが重要です。また、ブラウザやプラグインの定期的な更新、脆弱性管理システムによる継続的な脆弱性の監視と修正が必要です。

ゼロデイ攻撃は、公に知られていない脆弱性を悪用する攻撃手法で、APT攻撃者が好んで使用する高度な手法の一つです。ベンダーがまだ認識していない、またはパッチが提供されていない脆弱性を悪用するため、従来のシグネチャベースの検知手法では発見が困難です。攻撃者は、これらの脆弱性を独自に発見したり、闇市場で購入したりして、攻撃に利用します。

ゼロデイ攻撃への対策は特に困難ですが、行動ベースの異常検知システムやサンドボックス技術により、未知の脅威を検知する能力を向上させることが可能です。また、システムの多層防御、最小権限の原則の適用、定期的なセキュリティ監査などにより、ゼロデイ攻撃の影響を最小限に抑えることができます。

正規ツールの悪用(Living off the Land)は、近年のAPT攻撃で急速に普及している手法です。攻撃者は、PowerShell、WMI、PsExecなどの管理者が日常的に使用する正規のシステム管理ツールを悪用して攻撃を実行します。これらのツールは正当な目的で使用されることが多いため、セキュリティソリューションによる検知が困難であり、攻撃者にとって非常に効果的な手法となっています。

この手法への対策には、特権アクセス管理(PAM)の導入により、管理者権限の使用を厳格に制御することが重要です。また、エンドポイント検知・対応(EDR)ソリューションにより、正規ツールの異常な使用パターンを検知し、迅速に対応することが必要です。

サプライチェーン攻撃は、標的組織に直接攻撃を仕掛けるのではなく、その組織が信頼している第三者(サプライヤー、ベンダー、パートナー)を経由して攻撃を実行する手法です。攻撃者は、まずサプライチェーンの中で比較的セキュリティが弱い組織を侵害し、そこから標的組織にアクセスします。この手法は、標的組織のセキュリティ対策が強固であっても、信頼関係を悪用することで効果的に侵入できるため、近年急速に増加しています。

APT対策技術と防御戦略

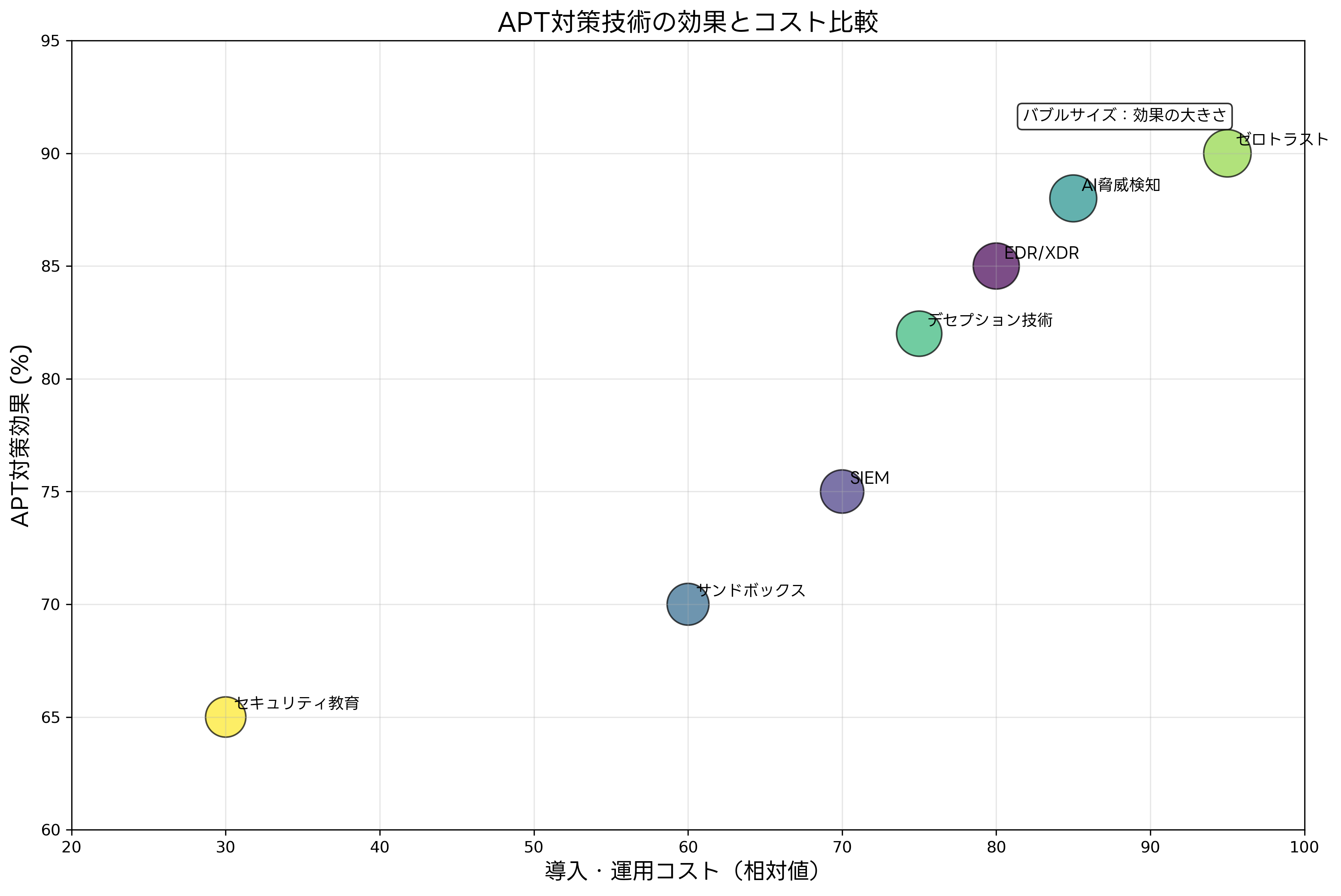

APT攻撃に対する効果的な防御には、従来の境界防御だけでは不十分であり、多層防御と継続的な監視に基づく包括的なアプローチが必要です。現代のAPT対策は、予防、検知、対応、復旧の各段階において、最新の技術と手法を組み合わせた統合的なセキュリティ戦略を実装することが重要です。

エンドポイント検知・対応(EDR)と拡張検知・対応(XDR)は、APT対策の中核となる技術です。これらのソリューションは、エンドポイントでの異常な活動を継続的に監視し、既知の脅威だけでなく未知の脅威も検知する能力を持ちます。機械学習と行動分析を活用することで、従来のシグネチャベースの検知では発見できない高度な攻撃も検知できます。次世代EDRソリューションの導入により、APT攻撃の早期発見と迅速な対応が可能になります。

セキュリティ情報・イベント管理(SIEM)システムは、組織全体のセキュリティイベントを集約し、相関分析を行うことでAPT攻撃を検知します。ネットワーク機器、サーバー、アプリケーション、セキュリティツールなどから収集されるログデータを統合的に分析し、攻撃の兆候や異常なパターンを特定します。クラウドベースSIEMソリューションにより、スケーラブルで効率的なセキュリティ監視が実現できます。

人工知能(AI)と機械学習を活用した脅威検知技術は、APT攻撃の検知精度を大幅に向上させています。これらの技術は、大量のセキュリティデータから攻撃パターンを学習し、新しい攻撃手法や未知の脅威も検知できる能力を持ちます。AI搭載脅威検知システムの導入により、従来の手法では検知が困難だった高度なAPT攻撃も早期に発見できます。

サンドボックス技術は、疑わしいファイルやURLを隔離された環境で実行し、その動作を分析することで悪意のある活動を検知します。APT攻撃で使用されるカスタムマルウェアや未知の脅威も、サンドボックス環境での動作分析により検知できます。高度なサンドボックスソリューションは、回避技術を使用するマルウェアも検知する能力を持ちます。

デセプション技術は、組織内に偽の資産やデータを配置し、攻撃者がこれらにアクセスした際に警告を発する手法です。APT攻撃者は、侵入後に組織内を探索し、価値のある情報を探すため、適切に配置されたデセプション技術により早期に検知できます。デセプション技術プラットフォームにより、攻撃者の活動を早期に発見し、被害を最小限に抑えることができます。

ゼロトラストアーキテクチャは、「信頼せず、検証する」という原則に基づく新しいセキュリティモデルです。従来の境界防御では、内部ネットワークを信頼できる領域として扱いますが、ゼロトラストでは内部・外部を問わずすべてのアクセスを検証します。これにより、APT攻撃者が内部ネットワークに侵入した後の横展開を効果的に防ぐことができます。ゼロトラストセキュリティプラットフォームの導入により、現代的なセキュリティアーキテクチャを構築できます。

組織的な対策と人材育成

技術的な対策と並んで、組織的な取り組みもAPT攻撃対策の重要な要素です。セキュリティガバナンスの確立、インシデント対応体制の構築、従業員教育の実施、第三者との連携強化などが必要です。

セキュリティ意識の向上は、APT攻撃対策の基盤となります。従業員一人ひとりがセキュリティの重要性を理解し、日常業務でセキュリティを意識した行動を取ることで、攻撃の初期段階での検知と防止が可能になります。包括的セキュリティ教育プログラムにより、従業員のセキュリティスキルとリテラシーを継続的に向上させることが重要です。

インシデント対応計画の策定と定期的な訓練も不可欠です。APT攻撃が発生した場合の対応手順を明確に定義し、関係者が迅速かつ効果的に対応できる体制を構築する必要があります。インシデント対応管理ツールを活用することで、インシデント対応プロセスを標準化し、効率化できます。

脅威インテリジェンスの活用により、APT攻撃の最新動向や手法に関する情報を収集し、防御策に反映させることが重要です。脅威インテリジェンスプラットフォームにより、グローバルな脅威情報を効果的に活用し、組織固有のリスクに応じた対策を実装できます。

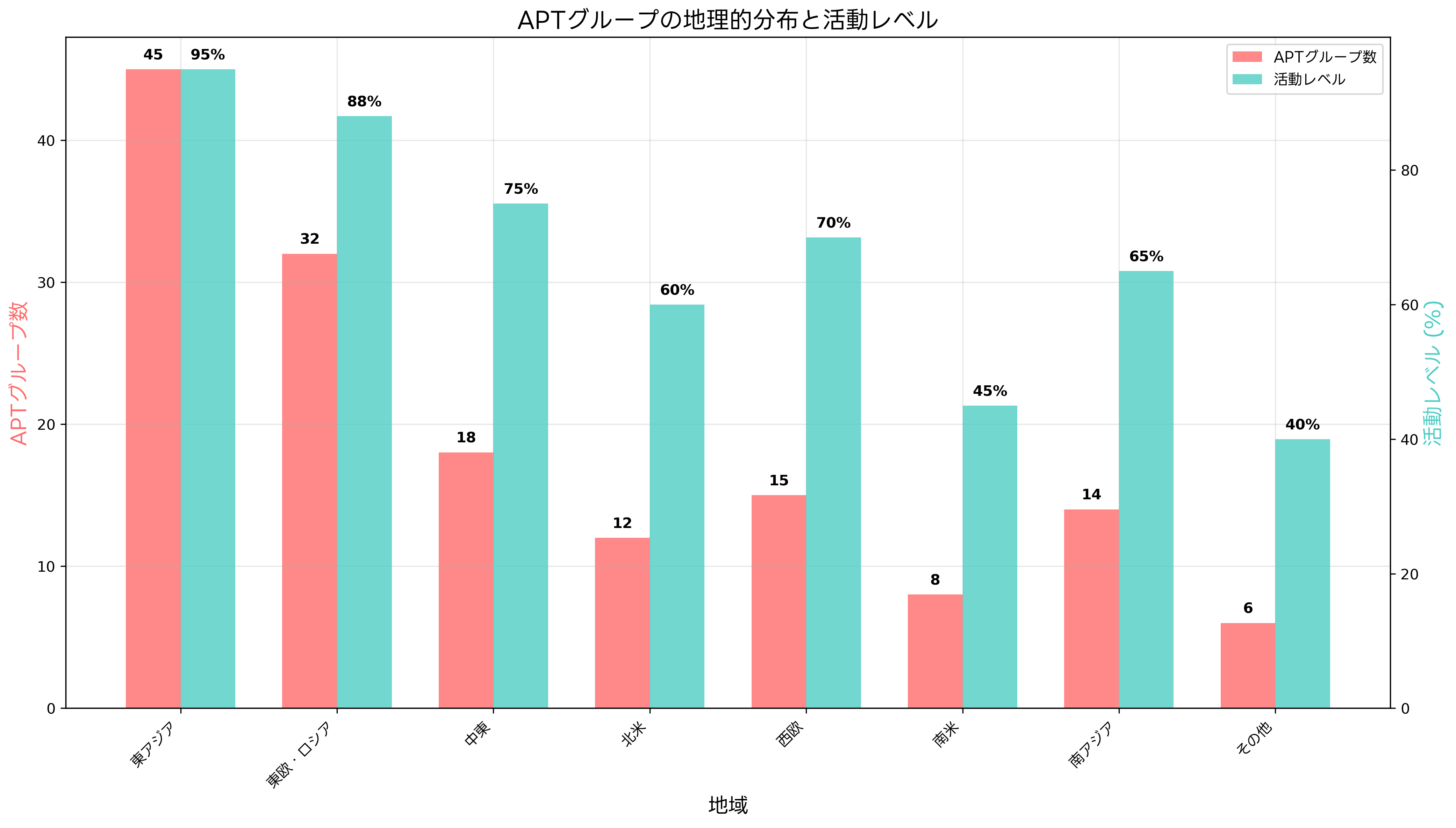

APTグループの分析と地理的分布

世界各地のAPTグループは、それぞれ異なる動機、能力、標的を持ち、地政学的な状況と密接に関連しています。東アジア地域のAPTグループは特に活発で、政府支援による高度な能力を持つグループが多く存在します。これらのグループは、知的財産の窃取、政治的諜報活動、軍事情報の収集などを主な目的として活動しています。

東欧・ロシア地域のAPTグループは、サイバー犯罪とサイバーエスピオナージの両方に関与することが多く、金銭的利益と政治的目標の両方を追求します。これらのグループは、特に金融業界、エネルギー業界、政府機関を標的とし、高度なマルウェアと洗練された攻撃手法を使用します。

中東地域のAPTグループは、地域の政治的紛争と密接に関連した活動を行うことが多く、破壊的な攻撃と諜報活動の両方を実施します。重要インフラへの攻撃、政府機関への侵入、民間企業からの情報窃取などが主な活動です。

各地域のAPTグループの特徴を理解することで、組織は自身が直面する可能性の高い脅威を特定し、適切な対策を実装できます。地域別脅威インテリジェンスを活用することで、特定の地域からの脅威に対する理解を深め、効果的な防御戦略を策定できます。

応用情報技術者試験でのAPT対策

応用情報技術者試験においては、APT攻撃に関する理解が情報セキュリティ分野の重要な評価項目となっています。試験では、APT攻撃の定義、特徴、攻撃手法、対策技術、組織的対応などの幅広い知識が問われます。

午前問題では、APT攻撃の基本概念、主要な攻撃手法、対策技術の選択問題が出題されます。「APT攻撃の特徴として最も適切なものはどれか」「スピアフィッシング攻撃の対策として有効なものはどれか」といった問題が典型的です。

午後問題では、より実践的な場面でのAPT対策の企画・実装・運用に関する問題が出題されます。企業のセキュリティ戦略立案、インシデント対応計画の策定、セキュリティ投資の優先順位付けなどの文脈で、APT対策の知識を応用する能力が評価されます。

試験対策としては、応用情報技術者試験の専門書に加えて、APT攻撃に関する専門書籍や最新のセキュリティ技術解説書を活用して、理論と実践の両面から理解を深めることが重要です。

新技術とAPT対策の未来

人工知能と機械学習の進歩により、APT対策技術も急速に進化しています。深層学習を活用した異常検知、自然言語処理による脅威インテリジェンス分析、強化学習による自動対応システムなど、次世代のセキュリティ技術が開発されています。

量子コンピューティングの実用化は、暗号化技術に革命的な変化をもたらします。現在の暗号化手法が量子コンピューターによって破られる可能性がある一方で、量子暗号通信により理論的に解読不可能な通信が実現される可能性もあります。量子セキュリティ技術の研究開発により、将来のAPT攻撃に対する根本的な対策が期待されています。

ゼロトラスト、SASE(Secure Access Service Edge)、クラウドネイティブセキュリティなどの新しいセキュリティアーキテクチャにより、従来の境界防御を超えた包括的な防御戦略が実現されています。これらの技術により、分散化された現代のIT環境においても効果的なAPT対策が可能になります。

自動化とオーケストレーションの進歩により、セキュリティ運用の効率化と高度化が進んでいます。セキュリティオーケストレーション自動化対応(SOAR)プラットフォームにより、インシデント対応の自動化と標準化が実現され、APT攻撃への迅速な対応が可能になります。

まとめ

標的型攻撃(APT)は、現代のサイバーセキュリティにおいて最も深刻な脅威の一つであり、組織にとって継続的な対策が不可欠です。APT攻撃の高度性、持続性、標的性という特徴を理解し、多層防御と継続的な監視に基づく包括的な対策を実装することが重要です。

技術的な対策だけでなく、組織的な取り組み、人材育成、第三者との連携なども含めた統合的なアプローチにより、APT攻撃のリスクを効果的に軽減できます。また、最新の脅威動向と対策技術の進歩を継続的に追跡し、組織のセキュリティ戦略を定期的に見直すことが必要です。

応用情報技術者試験の観点からも、APT攻撃に関する深い理解は重要であり、理論的な知識と実践的な応用能力の両方を身につけることが求められます。継続的な学習と実践により、変化し続けるAPT攻撃の脅威に対応できる能力を向上させることが重要です。