現代の情報社会において、サイバー攻撃の脅威は日々増大しており、企業や組織にとって情報セキュリティの確保は極めて重要な課題となっています。異常検知システム(Intrusion Detection System: IDS)は、このような脅威からシステムを保護するための重要な防御技術です。応用情報技術者試験においても頻出の重要トピックであり、情報セキュリティ分野の基礎知識として必須の概念です。

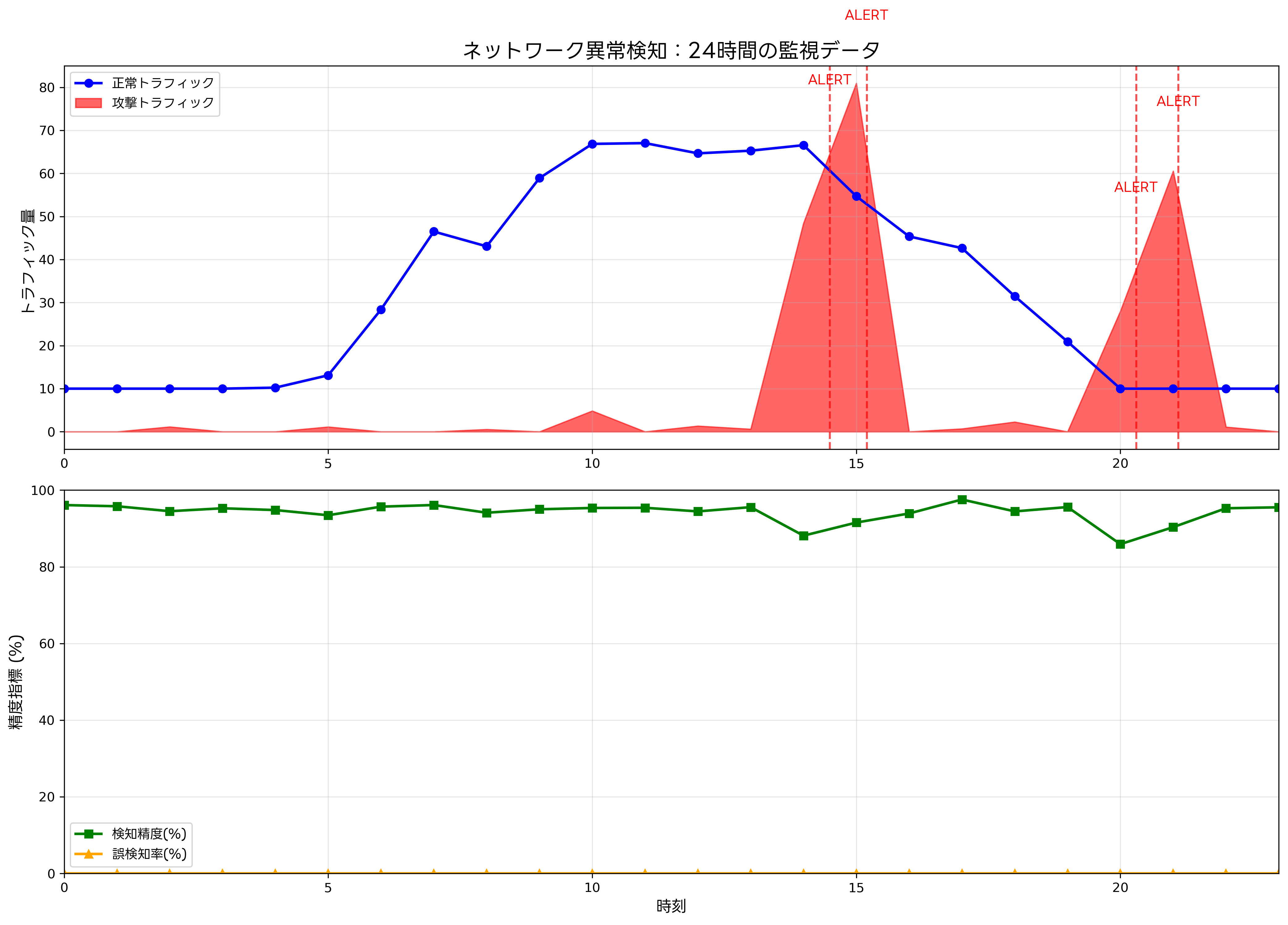

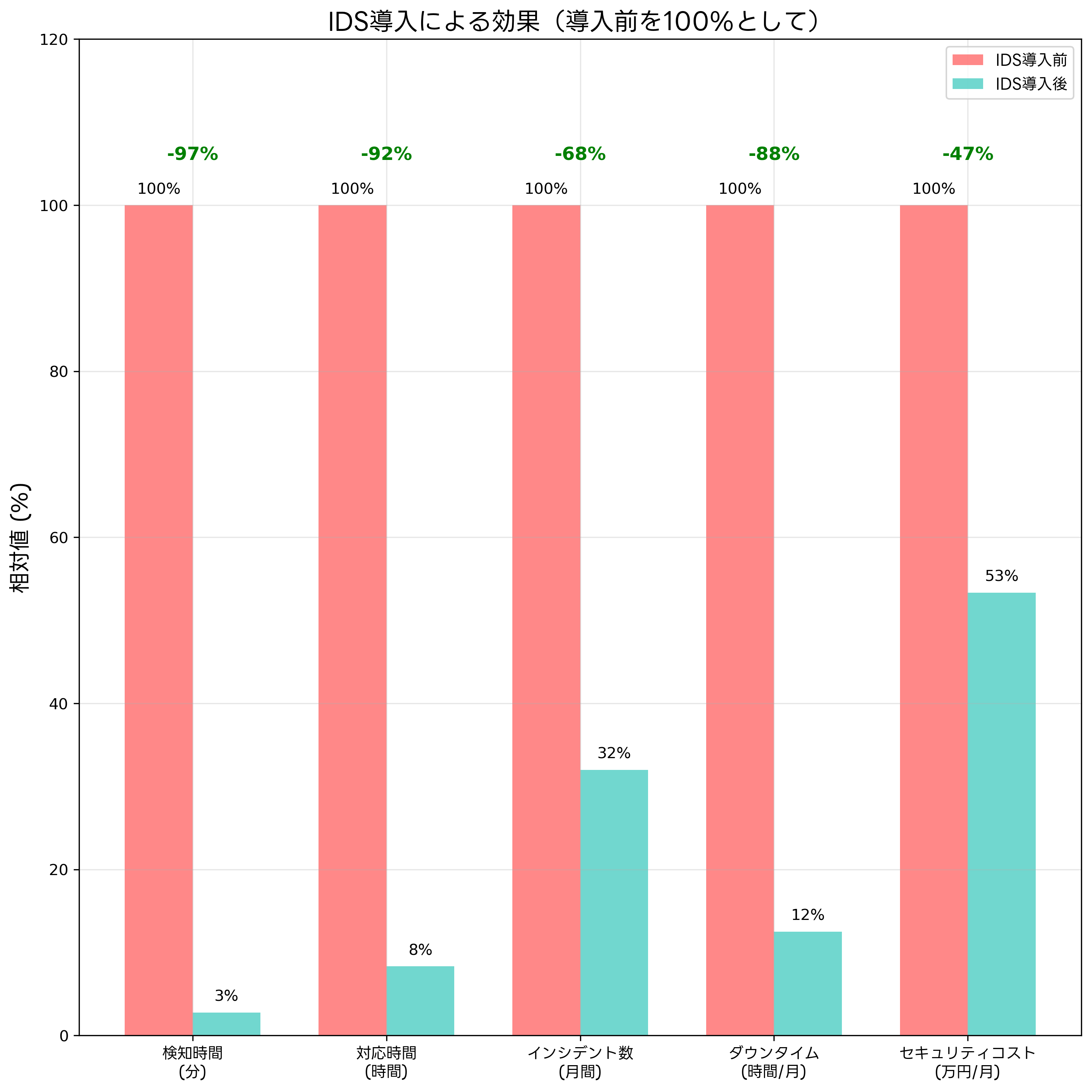

異常検知とは、ネットワークやシステムに対する不正なアクセスや攻撃を検出し、管理者に警告を発するセキュリティ技術です。この技術により、攻撃の早期発見と迅速な対応が可能になり、被害の最小化を図ることができます。

異常検知システム(IDS)の基本概念と重要性

異常検知システムは、組織の情報資産を保護するための監視システムとして機能します。通常の業務活動とは異なる不審な活動やパターンを検出し、セキュリティインシデントの発生を管理者に通知します。これにより、攻撃が成功する前に適切な対策を講じることが可能になります。

IDSの導入により、企業は多層防御戦略の一環として包括的なセキュリティ体制を構築できます。従来のファイアウォールや暗号化技術だけでは防ぎきれない高度な攻撃に対しても、IDSは有効な検知機能を提供します。特に、内部からの不正アクセスや未知の攻撃手法に対する検知能力は、現代のセキュリティ環境において不可欠です。

セキュリティ運用の効率化においても、IDSは重要な役割を果たします。統合セキュリティ管理システムと連携することで、セキュリティイベントの一元管理と自動化された対応が可能になります。これにより、セキュリティ担当者の負担軽減と対応速度の向上を実現できます。

また、コンプライアンス要件の観点からも、IDSの導入は重要です。多くの業界規制や法的要件において、適切な監視とログ記録が求められており、IDSはこれらの要件を満たすための基盤技術として機能します。コンプライアンス管理ソフトウェアと組み合わせることで、規制要件への対応を効率化できます。

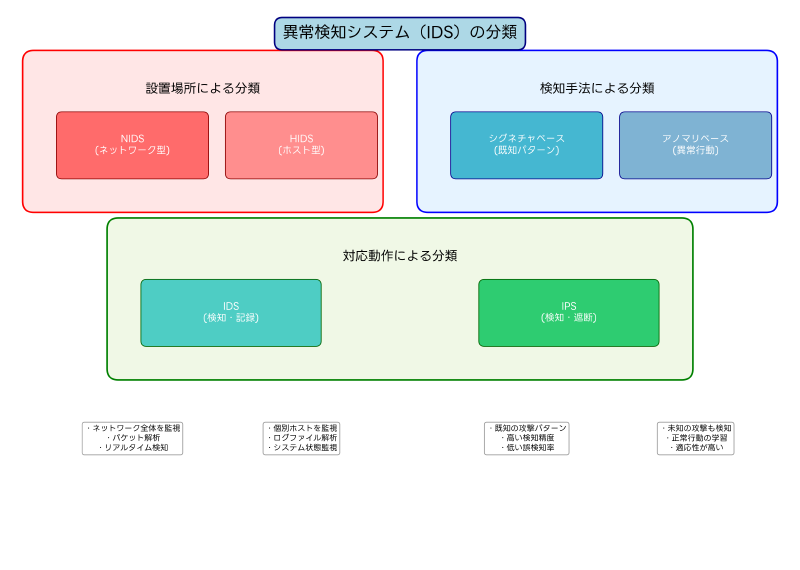

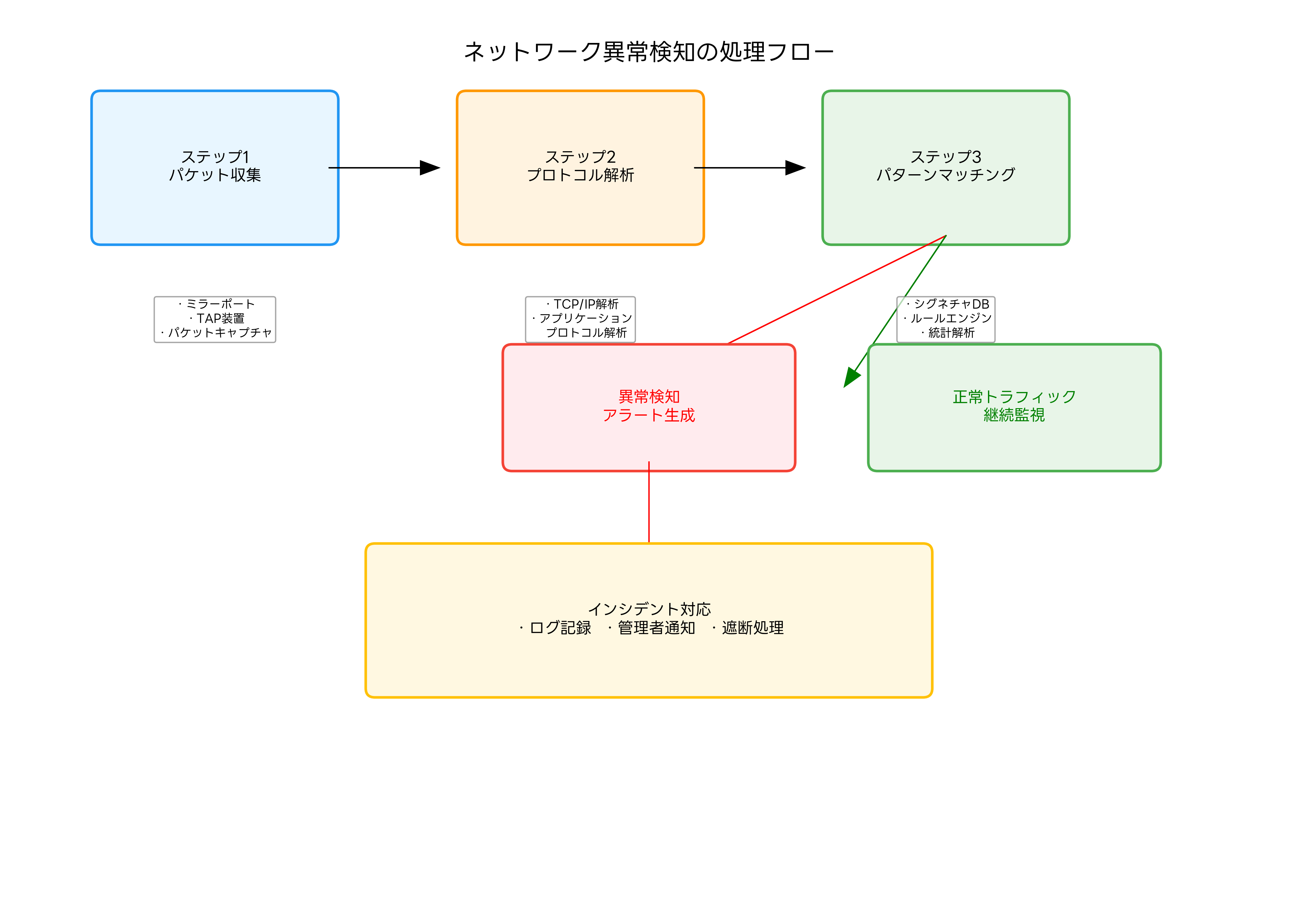

設置場所による分類:NIDS(ネットワーク型)とHIDS(ホスト型)

異常検知システムは、設置場所によって大きく二つのカテゴリに分類されます。それぞれが異なる特徴と利点を持ち、組織のセキュリティ要件に応じて選択・組み合わせが行われます。

NIDS(Network-based Intrusion Detection System)

NIDS(ネットワーク型IDS)は、ネットワーク上を流れるトラフィックを監視し、不正な通信パターンを検出するシステムです。ネットワークの要所に設置され、パケットレベルでの詳細な解析を行います。

NIDSの最大の利点は、ネットワーク全体を包括的に監視できることです。複数のホストが接続されたネットワークセグメント全体を一つのセンサーで監視できるため、コスト効率が高く、管理も比較的簡単です。高性能ネットワーク監視機器を使用することで、ギガビット級の高速通信にも対応できます。

NIDSは、外部からの攻撃の検知に特に優れています。DDoS攻撃、ポートスキャン、脆弱性を狙った攻撃などのネットワークレベルの脅威を効果的に検出できます。また、ネットワークセキュリティアプライアンスとして専用ハードウェアに実装することで、高いパフォーマンスと信頼性を実現できます。

一方で、NIDSには制限もあります。暗号化された通信の内容は解析できないため、SSL/TLSで保護された通信内の攻撃は検知が困難です。また、スイッチングハブ環境では、ミラーポートやネットワークTAPの設置が必要になります。

HIDS(Host-based Intrusion Detection System)

HIDS(ホスト型IDS)は、個別のコンピュータやサーバーに直接インストールされ、そのホスト内での活動を監視するシステムです。オペレーティングシステムのログ、ファイルシステムの変更、プロセスの実行状況などを詳細に監視します。

HIDSの大きな利点は、ホスト内部での活動を詳細に把握できることです。ログファイルの解析、重要ファイルの改ざん検知、不正なプロセスの実行検知など、ネットワークレベルでは検出できない内部の異常を発見できます。ホストセキュリティソリューションとして統合的な保護機能を提供する製品も多数あります。

特に、内部からの脅威や特権昇格攻撃の検知において、HIDSは優れた性能を発揮します。管理者権限の不正使用、機密ファイルへの不正アクセス、システム設定の改ざんなどを即座に検出し、警告を発することができます。

また、暗号化された通信であっても、ホスト内でのファイル操作やプロセス実行は監視できるため、NIDSでは検知できない攻撃も発見可能です。エンドポイント検知・対応(EDR)ソリューションとして、より高度な機能を提供する製品も増えています。

しかし、HIDSは各ホストに個別にインストールする必要があるため、大規模環境では管理コストが高くなる可能性があります。また、ホストのリソースを消費するため、システムパフォーマンスへの影響も考慮する必要があります。

検知手法による分類:シグネチャベースとアノマリベース

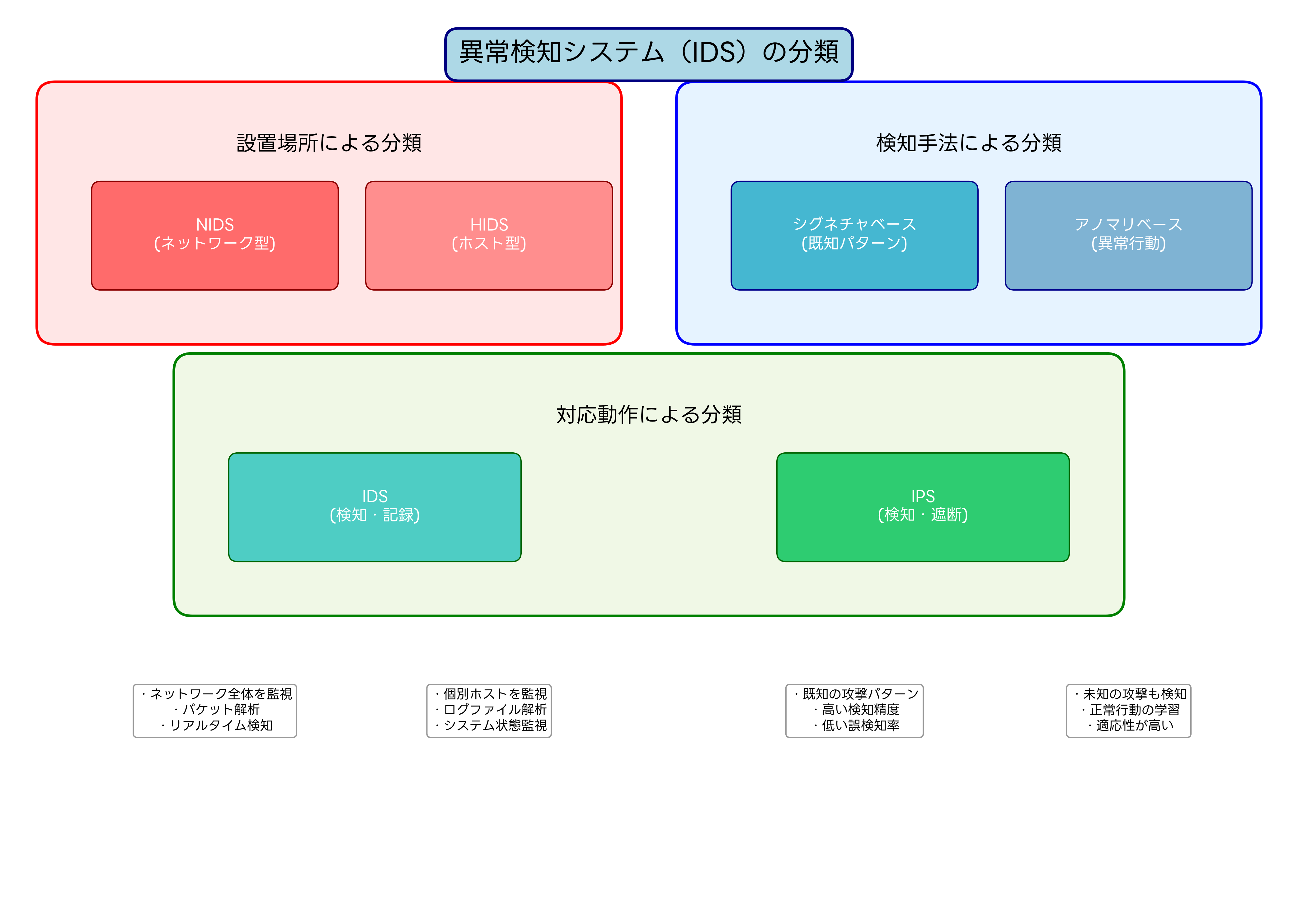

異常検知システムの検知手法は、大きく分けてシグネチャベース(ルールベース)とアノマリベース(異常行動検知)の二つのアプローチがあります。それぞれに特徴と適用場面があり、多くの現代的なIDSはこれらを組み合わせたハイブリッド方式を採用しています。

シグネチャベース検知(ルールベース検知)

シグネチャベース検知は、既知の攻撃パターンをデータベース化し、監視対象のトラフィックやログと照合することで攻撃を検知する手法です。この手法は、ウイルス対策ソフトウェアの検知方式と類似しており、確実性の高い検知が可能です。

シグネチャベースの最大の利点は、検知精度の高さと誤検知率の低さです。既知の攻撃パターンに対しては、ほぼ確実に検知でき、正常な通信を攻撃として誤認する可能性も低くなります。また、検知結果の解析も比較的容易で、どの攻撃パターンに該当したかが明確に分かります。

専用のシグネチャ管理ソフトウェアを使用することで、最新の脅威情報を自動的に取得し、シグネチャデータベースを常に最新の状態に保つことができます。商用のIDSソリューションでは、セキュリティベンダーが継続的にシグネチャの更新を提供しています。

しかし、シグネチャベース検知には重要な限界があります。未知の攻撃や新しい攻撃手法に対しては検知できない可能性が高く、攻撃者がシグネチャを回避するような手法を用いた場合も検知が困難になります。また、シグネチャの継続的な更新と管理が必要で、運用コストがかかります。

アノマリベース検知(異常行動検知)

アノマリベース検知は、正常な状態のベースラインを学習し、それから逸脱した異常な行動を検知する手法です。統計的分析、機械学習、人工知能技術を活用して、通常とは異なるパターンを識別します。

この手法の最大の利点は、未知の攻撃や新しい攻撃手法も検知できる可能性があることです。攻撃者が既存のシグネチャを回避しようとしても、正常な行動から逸脱している限り、検知される可能性が高くなります。AI搭載セキュリティシステムでは、機械学習アルゴリズムにより、より精密な異常検知が可能になっています。

アノマリベース検知は、内部からの脅威の検知にも効果的です。正当なユーザーが普段とは異なる時間帯にアクセスしたり、通常とは異なるデータにアクセスしたりした場合も検知できます。ユーザー行動分析(UBA)ツールとして、より高度な分析機能を提供する製品も登場しています。

一方で、アノマリベース検知の課題は誤検知率の高さです。正常な行動の変化や新しい業務パターンも異常として検知される可能性があり、運用上の負荷が増加する場合があります。また、正常状態の学習に時間がかかり、学習期間中は検知精度が低下する可能性もあります。

対応動作による分類:IDSとIPS

異常検知システムは、攻撃を検知した後の対応動作によっても分類されます。従来のIDS(検知・記録型)に加えて、自動的に防御動作を行うIPS(Intrusion Prevention System)が広く普及しています。

IDS(Intrusion Detection System)

従来のIDSは、攻撃の検知と記録に特化したシステムです。異常を検知すると、ログに記録し、管理者にアラートを送信しますが、攻撃を自動的に遮断する機能は持ちません。検知後の対応は、人間の判断と操作に委ねられます。

IDSの利点は、ネットワークトラフィックに影響を与えることなく監視できることです。パッシブな監視により、既存のネットワーク構成を変更することなく導入でき、システムパフォーマンスへの影響も最小限に抑えられます。ネットワーク監視専用アプライアンスとして、高い信頼性と安定性を提供します。

また、IDSは詳細なログ記録と分析機能に優れており、フォレンジック調査や攻撃パターンの分析に有用な情報を提供します。ログ分析・SIEM(Security Information and Event Management)システムと連携することで、包括的なセキュリティ運用が可能になります。

IPS(Intrusion Prevention System)

IPSは、検知機能に加えて、攻撃を自動的に遮断する機能を持つシステムです。ネットワークのインライン位置に設置され、通過するパケットをリアルタイムで解析し、脅威を検知すると即座にブロックします。

IPSの最大の利点は、攻撃の自動遮断による迅速な対応です。人間の介入を待つことなく、攻撃が成功する前に通信を遮断できるため、被害の拡大を防げます。次世代ファイアウォール(NGFW)の一機能として統合されることも多く、包括的なネットワークセキュリティを提供します。

特に、DDoS攻撃や明らかに悪意のある通信に対しては、IPSの自動遮断機能が非常に効果的です。DDoS対策専用機器と組み合わせることで、大規模な攻撃にも対応できます。

しかし、IPSには単一障害点となるリスクがあります。IPS自体に障害が発生すると、ネットワーク通信全体が停止する可能性があります。また、誤検知により正常な通信がブロックされるリスクもあり、慎重な調整が必要です。

異常検知の処理プロセスとアルゴリズム

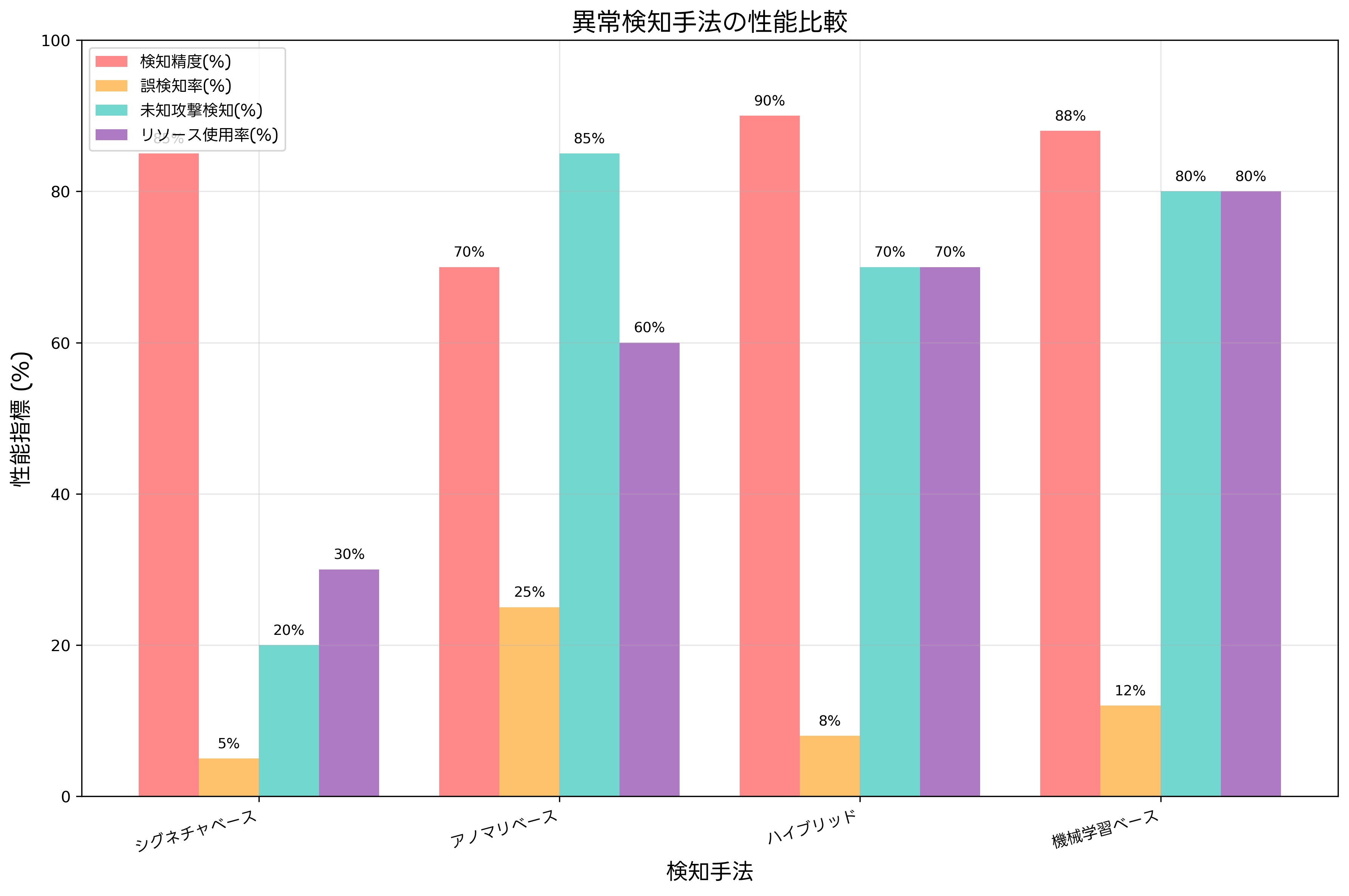

異常検知システムの内部処理は、複数の段階を経て実行されます。効果的な検知を実現するためには、各段階での適切な処理とアルゴリズムの選択が重要です。

データ収集と前処理

異常検知の第一段階は、監視対象からのデータ収集です。ネットワークトラフィック、システムログ、アプリケーションログ、ユーザー行動データなど、多様なデータソースから情報を収集します。高速データ収集システムにより、大量のデータをリアルタイムで処理することが可能になります。

収集されたデータは、解析に適した形式に変換する前処理が必要です。データの正規化、ノイズの除去、欠損値の補完、特徴量の抽出などが行われます。この段階での処理品質が、後続の検知精度に大きく影響します。

ネットワークトラフィックの場合、パケットキャプチャから始まり、プロトコル解析、セッション復元、アプリケーションデータの抽出といった段階的な処理が行われます。パケット解析ソフトウェアを使用することで、詳細なトラフィック分析が可能になります。

パターンマッチングと統計解析

シグネチャベース検知では、収集されたデータと既知の攻撃パターンとの照合が行われます。文字列マッチング、正規表現、有限オートマトンなどのアルゴリズムが使用され、効率的なパターンマッチングが実現されます。

アノマリベース検知では、統計的手法や機械学習アルゴリズムが活用されます。正常データの分布を学習し、閾値を設定して異常を検知します。主成分分析、クラスタリング、ニューラルネットワーク、サポートベクターマシンなど、様々なアルゴリズムが適用されます。

機械学習プラットフォームを活用することで、大規模データに対する高度な分析が可能になります。特に、深層学習技術を用いた異常検知では、従来の手法では検出困難な微細な異常も発見できる可能性があります。

リアルタイム処理とスケーラビリティ

現代の異常検知システムでは、リアルタイム処理能力が重要な要件となっています。攻撃の検知から対応までの時間を最小化するため、ストリーム処理技術や並列処理技術が活用されます。

大規模環境では、分散処理アーキテクチャの採用が不可欠です。複数の検知エンジンを並列動作させ、負荷分散を行うことで、高いスループットと可用性を実現します。分散処理システムの導入により、企業レベルの大容量トラフィックにも対応できます。

クラウド環境では、自動スケーリング機能を活用して、トラフィック量に応じた動的なリソース調整が可能です。クラウド型セキュリティサービスとして、柔軟で cost-effective なソリューションが提供されています。

脅威の種類と検知の課題

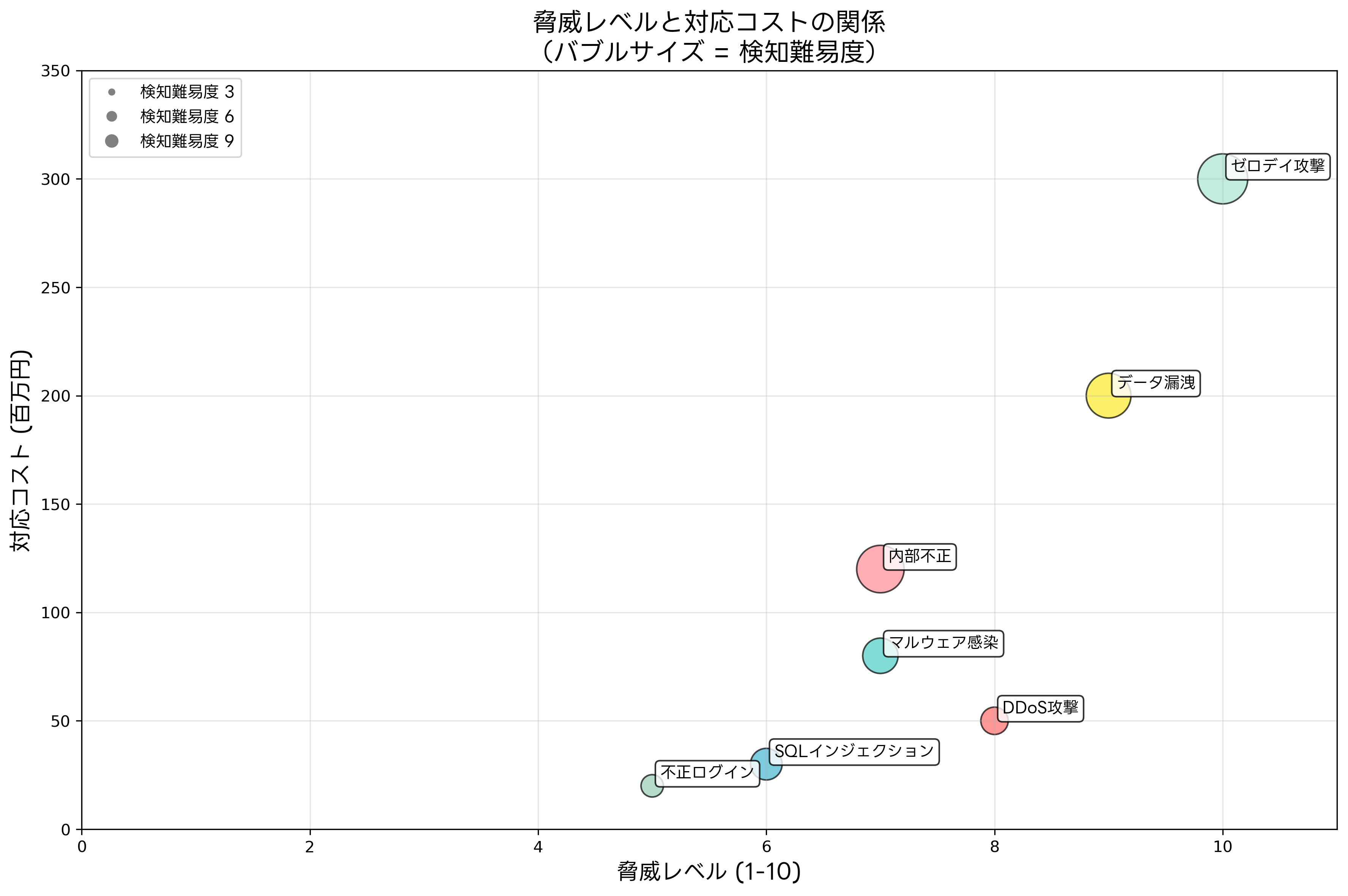

現代のサイバー攻撃は多様化・高度化しており、異常検知システムもこれらの脅威に対応するため、継続的な進化が求められています。各種攻撃手法の特徴を理解し、適切な検知手法を選択することが重要です。

外部からの攻撃

外部からの攻撃には、DDoS攻撃、SQLインジェクション、クロスサイトスクリプティング(XSS)、バッファオーバーフロー攻撃などがあります。これらの攻撃は、ネットワーク境界での検知が比較的容易で、NIDSによる効果的な検知が可能です。

DDoS攻撃の検知では、トラフィック量の急激な増加、特定の送信元からの大量接続、異常なプロトコル分布などが指標となります。DDoS攻撃対策ソリューションでは、リアルタイムでのトラフィック解析と自動的な軽減措置が提供されます。

Webアプリケーション攻撃の場合、HTTPリクエストの内容分析が重要です。SQLインジェクションやXSSの試行は、特徴的なパターンを持つため、シグネチャベース検知が効果的です。Webアプリケーションファイアウォール(WAF)として、専用の検知・防御機能が提供されています。

内部からの脅威

内部からの脅威は、正当な権限を持つユーザーによる不正行為や、システムに侵入した攻撃者による権限昇格など、検知が困難な攻撃です。HIDSとアノマリベース検知の組み合わせが効果的です。

特権ユーザーの行動監視では、通常とは異なる時間帯でのアクセス、大量のデータダウンロード、重要ファイルへの異常なアクセスパターンなどが検知対象となります。特権アクセス管理(PAM)システムにより、管理者権限の使用を詳細に監視・記録できます。

データ漏洩の検知では、ファイルアクセスパターンの分析、ネットワーク通信の監視、リムーバブルメディアの使用状況確認などが重要です。データ損失防止(DLP)ソリューションとして、包括的な監視・制御機能が提供されています。

高度持続的脅威(APT)

APT攻撃は、長期間にわたって標的組織に潜伏し、機密情報の窃取を目的とする高度な攻撃です。従来の検知手法では発見が困難で、複数の検知技術を組み合わせた包括的なアプローチが必要です。

APT攻撃の検知では、長期間のログ分析、通信パターンの分析、マルウェアの行動分析などが重要です。攻撃者は正常な活動に紛れて行動するため、微細な異常を検出する高度な分析技術が求められます。

脅威インテリジェンスプラットフォームを活用することで、外部の脅威情報と内部の監視データを組み合わせた分析が可能になります。これにより、APT攻撃の早期発見と対応が実現できます。

異常検知システムの導入と運用

効果的な異常検知システムの導入には、技術的な検討だけでなく、組織的な準備と継続的な運用体制の構築が重要です。導入から運用までの各段階で適切な計画と実施が必要です。

導入計画と要件定義

異常検知システムの導入には、まず組織のセキュリティ要件と現状の脅威レベルを正確に把握することが重要です。ネットワーク構成、システム構成、業務フロー、コンプライアンス要件などを総合的に分析し、最適なソリューションを選択します。

導入規模と予算の検討では、段階的な導入アプローチが効果的です。まず重要度の高いシステムから導入を開始し、運用ノウハウの蓄積とともに対象範囲を拡大していきます。セキュリティアセスメントツールを活用して、現状のリスクレベルを定量的に評価することも重要です。

技術仕様の決定では、検知対象、検知手法、アラート条件、ログ保存期間、システム連携要件などを詳細に定義します。また、将来の拡張性や他システムとの統合性も考慮する必要があります。

システム構築と設定

システム構築段階では、ネットワーク設計、機器配置、初期設定、テスト運用などが行われます。ネットワーク監視点の選定は、検知効果に大きく影響するため、トラフィック分析と検知要件を考慮した慎重な判断が必要です。

センサーの設置では、ネットワークTAPやミラーポートの設定、HIDSエージェントのインストール、管理サーバーとの通信設定などが必要です。ネットワーク構築支援ツールにより、効率的な設置・設定作業が可能になります。

初期設定では、検知ルールの調整、閾値の設定、アラート条件の定義などが重要です。この段階での適切な調整により、誤検知の最小化と検知精度の最大化が実現できます。

運用体制と人材育成

異常検知システムの効果的な運用には、専門知識を持つ人材と適切な運用体制が不可欠です。24時間365日の監視体制、インシデント対応手順、エスカレーション体制などを整備する必要があります。

SOC(Security Operations Center)の構築により、集中的なセキュリティ監視・対応体制を実現できます。SOC構築支援サービスを活用することで、効率的な運用体制の構築が可能です。

人材育成では、セキュリティ分析技術、インシデント対応技術、システム運用技術などの習得が必要です。セキュリティ教育・トレーニングプログラムにより、継続的なスキル向上を図ることができます。

外部の専門サービスとの連携も重要な選択肢です。マネージドセキュリティサービス(MSS)やセキュリティ監視サービスを活用することで、専門的な運用を外部委託し、内部リソースを効率的に活用できます。

最新技術動向と将来展望

異常検知技術は、人工知能、機械学習、ビッグデータ分析などの最新技術の進歩とともに、継続的に発展しています。これらの技術動向を理解し、将来の脅威に対応できる技術選択が重要です。

人工知能・機械学習の活用

深層学習技術の発展により、従来の手法では検出困難な高度な攻撃も検知できるようになりました。畳み込みニューラルネットワーク(CNN)、再帰型ニューラルネットワーク(RNN)、長短期記憶(LSTM)などのアルゴリズムが、異常検知に応用されています。

AI・機械学習セキュリティプラットフォームにより、大量のデータから複雑なパターンを学習し、未知の攻撃も検知できる高度なシステムが実現されています。特に、ゼロデイ攻撃や多段階攻撃の検知において、その効果が期待されています。

自然言語処理技術の応用により、ログファイルやドキュメントの内容分析も高度化しています。テキストマイニング技術を活用することで、従来は見落とされがちな情報からも異常を検知できるようになりました。

クラウド・エッジコンピューティング対応

クラウドファースト戦略の普及により、クラウド環境に特化した異常検知技術の重要性が高まっています。マルチクラウド環境、ハイブリッドクラウド環境での統合的な監視・検知機能が求められています。

クラウドセキュリティ統合管理プラットフォームにより、複数のクラウドサービスを横断した一元的なセキュリティ監視が可能になっています。

エッジコンピューティングの普及により、分散環境での異常検知も重要な課題となっています。エッジデバイスでの軽量な検知機能と、クラウドでの高度な分析機能を組み合わせたハイブリッドアプローチが注目されています。

ゼロトラストアーキテクチャとの統合

ゼロトラストセキュリティモデルの普及により、異常検知システムもこのアーキテクチャに対応した進化が求められています。すべてのアクセスを検証し、継続的な監視を行うアプローチにおいて、異常検知は中核的な役割を果たします。

ゼロトラスト統合セキュリティソリューションでは、アイデンティティ管理、アクセス制御、異常検知を統合した包括的なセキュリティ機能が提供されています。

マイクロセグメンテーション技術との組み合わせにより、より細かな粒度での監視・制御が可能になり、攻撃の拡散防止と早期封じ込めが実現できます。

応用情報技術者試験での重要ポイント

応用情報技術者試験において、異常検知は情報セキュリティ分野の重要なトピックとして頻繁に出題されます。理論的な知識と実践的な応用能力の両方が求められるため、体系的な学習が重要です。

出題傾向と対策

午前問題では、異常検知システムの分類、検知手法の特徴、技術的な仕組み、導入・運用に関する知識が問われます。NIDSとHIDSの違い、シグネチャベースとアノマリベースの特徴、IDSとIPSの相違点などの基本概念は必須の知識です。

午後問題では、企業のセキュリティ戦略立案、インシデント対応計画の策定、異常検知システムの設計・運用などの実践的な場面での応用が問われます。応用情報技術者試験対策書籍を活用して、出題パターンを理解することが重要です。

特に、コスト効果分析、ROI(投資収益率)計算、リスクアセスメントなどの経営的観点からの問題も出題されるため、技術的知識だけでなく、ビジネス的な理解も必要です。

実践的な学習方法

理論的な学習に加えて、実際の異常検知システムに触れることで、理解を深めることができます。セキュリティ学習用仮想環境を使用して、実際の攻撃パターンと検知プロセスを体験することが効果的です。

オープンソースのIDSソリューション(Snort、Suricata、OSSECなど)を使用した実習により、実装レベルでの理解を深めることができます。ネットワークセキュリティ実習キットにより、実践的な学習環境を構築できます。

また、最新のセキュリティ動向や事例研究も重要です。情報セキュリティ専門雑誌やセキュリティカンファレンス資料を通じて、最新の脅威動向と対策技術を学習することが重要です。

まとめ

異常検知システムは、現代の情報セキュリティにおいて不可欠な技術であり、組織の情報資産を多様な脅威から保護する重要な役割を果たしています。NIDS、HIDS、シグネチャベース、アノマリベースなど、様々な技術アプローチがあり、組織の要件に応じた適切な選択と組み合わせが重要です。

技術の進歩とともに、AI・機械学習、クラウド技術、ゼロトラストアーキテクチャなどの最新技術との統合が進み、より高度で効果的な異常検知が可能になっています。同時に、適切な導入・運用体制の構築と継続的な人材育成が、システムの効果を最大化するために不可欠です。

応用情報技術者試験においても重要なトピックであり、理論的な理解と実践的な応用能力の両方が求められます。継続的な学習と実践により、変化する脅威環境に対応できる専門知識を身につけることが重要です。組織のセキュリティ向上と試験合格の両方を実現するため、体系的かつ実践的な学習アプローチを採用することが成功の鍵となります。