現代のサイバーセキュリティの世界において、最も恐ろしい脅威の一つがインメモリ攻撃です。この攻撃手法は、従来のセキュリティ対策をすり抜け、ディスクに痕跡を残すことなくシステム内で活動するため、発見が極めて困難です。応用情報技術者試験においても、高度な攻撃手法として出題される重要なトピックであり、情報セキュリティ専門家にとって理解必須の概念です。

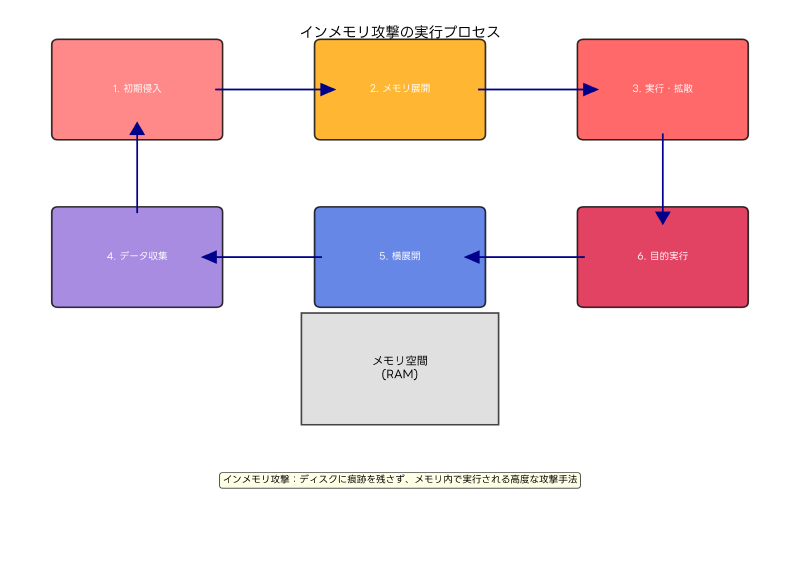

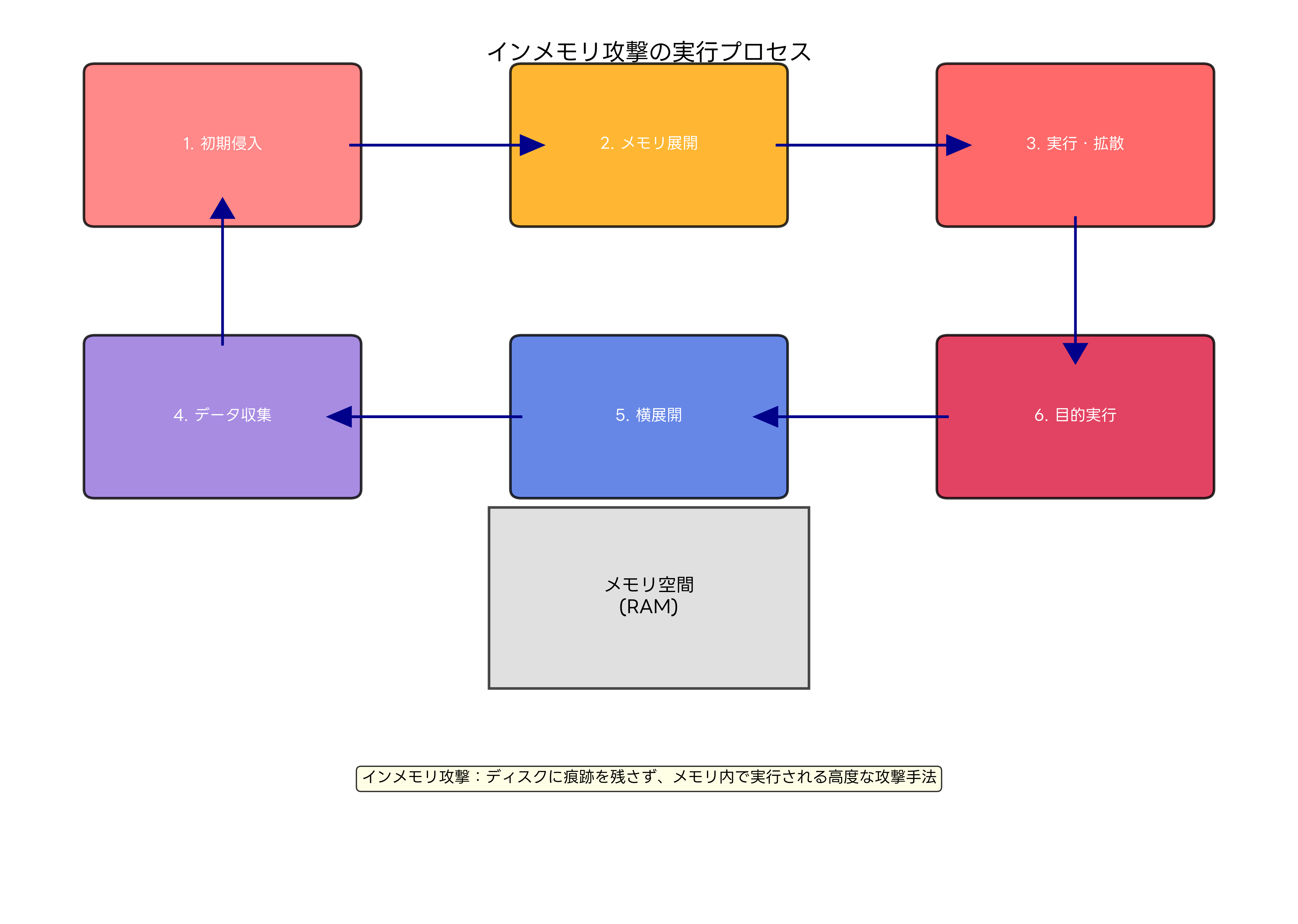

インメモリ攻撃(In-Memory Attack)とは、コンピューターのメモリ(RAM)内でのみ実行され、ディスクに実行ファイルを保存しない攻撃手法です。この特性により、従来のファイルベースの検出手法では発見が困難であり、「ファイルレス攻撃」の一種として分類されることもあります。

インメモリ攻撃の基本概念と特徴

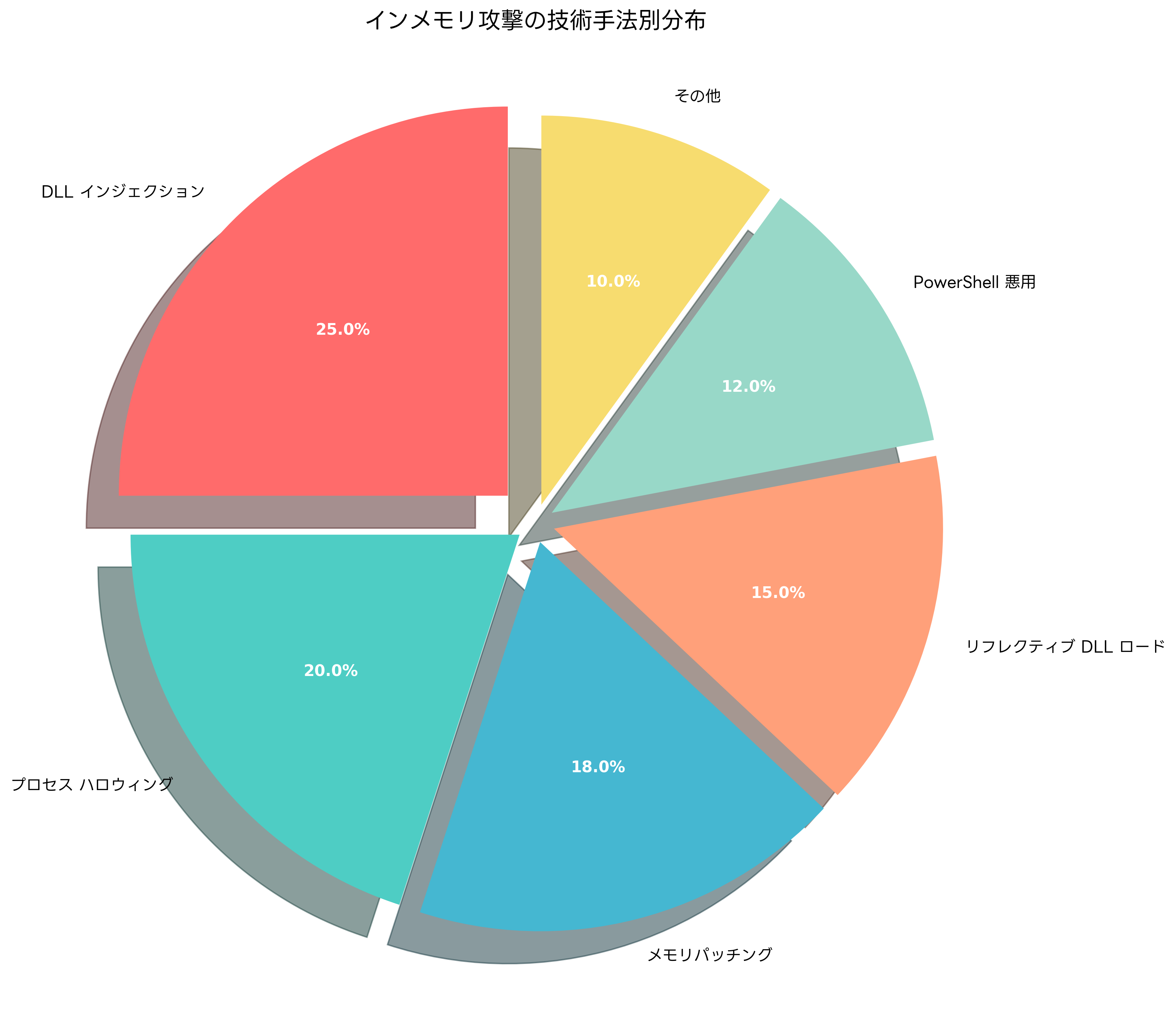

インメモリ攻撃の最大の特徴は、その隠密性にあります。従来のマルウェアは実行ファイルをディスクに保存し、その後実行されるため、アンチウイルスソフトウェアによる検出が可能でした。しかし、インメモリ攻撃では、悪意のあるコードが直接メモリ内に展開され、実行されるため、ディスクベースの検出手法では発見できません。

この攻撃手法は、正規のプロセスのメモリ空間を悪用することで実現されます。攻撃者は、既に実行中の正規プロセスのメモリ領域に悪意のあるコードを注入し、そのプロセスの権限を使って不正な活動を行います。これにより、システム管理者から見ると正規のプロセスが動作しているように見えるため、異常を検出することが困難になります。

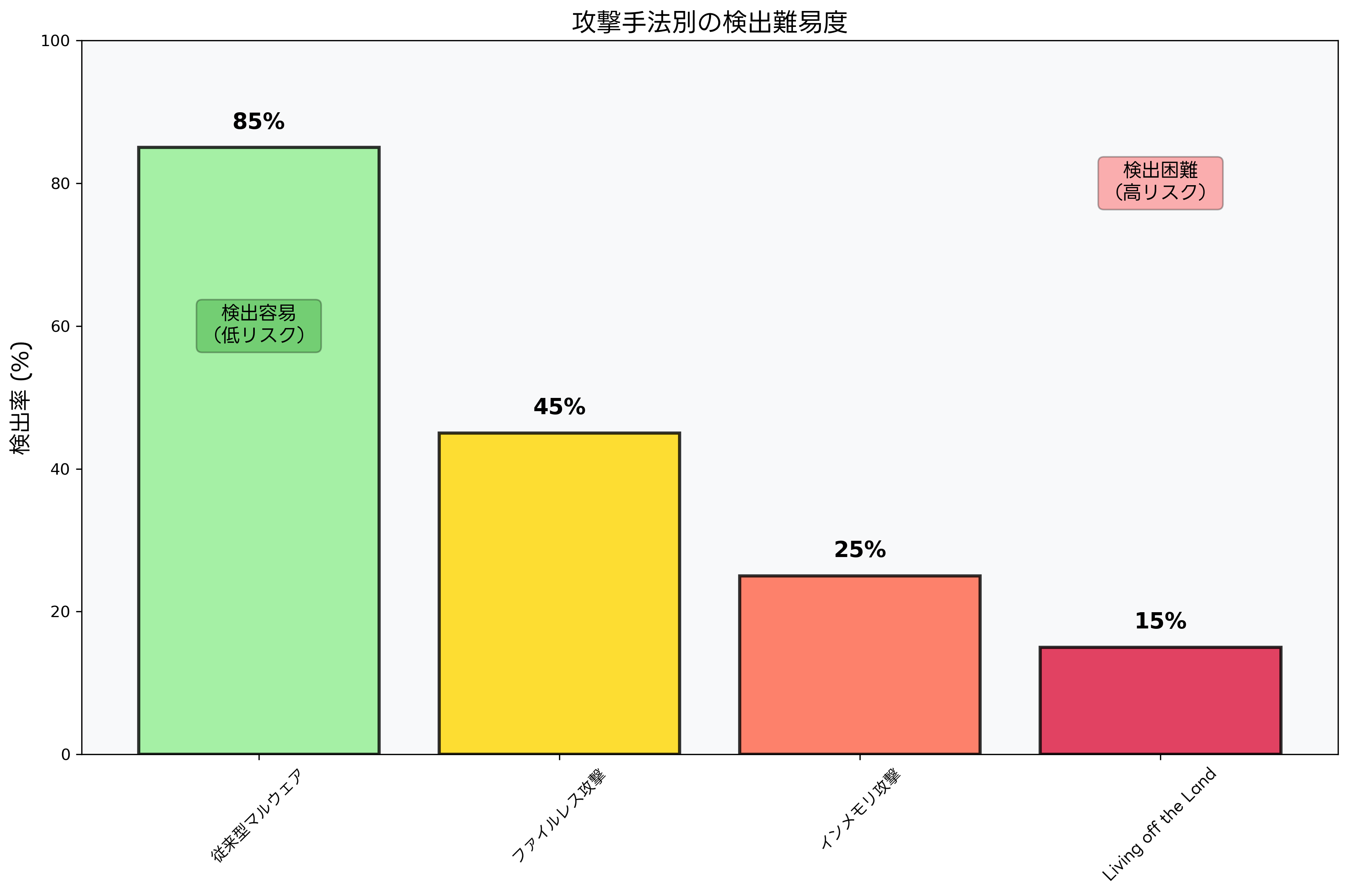

インメモリ攻撃の技術的な実装には、DLLインジェクション、プロセスハロウィング、リフレクティブDLLローディングなどの高度な技術が使用されます。これらの技術は、本来はソフトウェア開発やシステム管理において正当な目的で使用されるものですが、攻撃者によって悪用されることで強力な攻撃手法となります。

企業や組織にとって、インメモリ攻撃の脅威は深刻です。機密情報の窃取、システムの破壊、ランサムウェアの展開など、様々な悪意のある活動がメモリ内で実行される可能性があります。特に、高性能なサーバーシステムや大容量メモリを搭載したワークステーションが標的になりやすく、これらの環境では特に注意深い監視が必要です。

主要なインメモリ攻撃技術

インメモリ攻撃には複数の技術的手法が存在し、それぞれが異なる仕組みでメモリ内での実行を実現します。最も一般的な手法の一つがDLLインジェクションです。この技術では、攻撃者が悪意のあるDLL(Dynamic Link Library)を標的プロセスのメモリ空間に強制的に読み込ませ、そのDLL内のコードを実行させます。

プロセスハロウィング(Process Hollowing)は、さらに巧妙な手法です。この技術では、正規のプロセスを起動した後、そのプロセスのメモリ内容を悪意のあるコードで置き換えます。外部から見ると正規のプロセスが実行されているように見えるため、検出が極めて困難です。この手法は、プロセス監視ツールでも発見が困難であり、高度な行動分析が必要になります。

リフレクティブDLLローディングは、DLLファイルをディスクに保存することなく、メモリ内で直接ロードする技術です。通常、DLLはディスクからメモリに読み込まれますが、この手法では攻撃者が独自のローダーを使用してメモリ内でDLLを構築し実行します。これにより、ファイルシステムに痕跡を残すことなく悪意のあるコードを実行できます。

PowerShellを悪用したインメモリ攻撃も増加しています。PowerShellは、Windowsシステムに標準で搭載されている強力なスクリプト実行環境であり、メモリ内でのスクリプト実行を容易に行うことができます。攻撃者は、PowerShellの正規機能を悪用して、セキュリティソフトウェアによる検出を回避しながら攻撃を実行します。

メモリパッチングは、実行中のプロセスのメモリ内容を動的に変更する技術です。攻撃者は、標的プロセスの特定のメモリ領域を書き換えることで、プロセスの動作を変更し、悪意のある処理を実行させます。この手法は、既存のプロセスの機能を悪用するため、新たなプロセスを起動する必要がなく、検出がより困難になります。

インメモリ攻撃の検出と調査の困難性

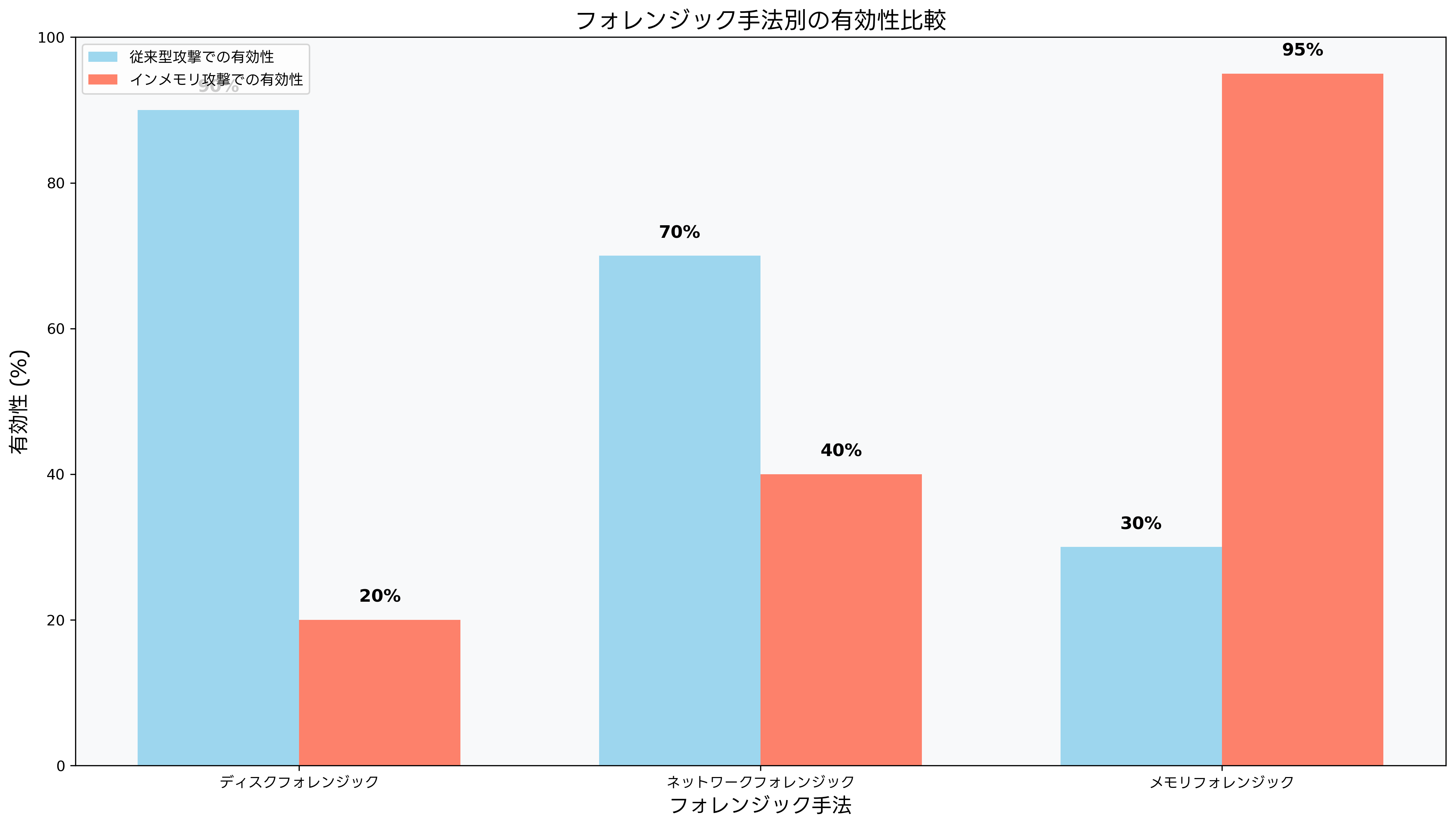

インメモリ攻撃の検出が困難な理由は、従来のセキュリティ対策がファイルベースの検出に依存していることにあります。多くのアンチウイルスソフトウェアは、ディスクに保存されたファイルをスキャンして脅威を検出しますが、インメモリ攻撃ではファイルが存在しないため、この手法では検出できません。

ログベースの検出も限界があります。従来のシステムログは、ファイルの作成、削除、実行などのイベントを記録しますが、メモリ内での活動は記録されません。また、攻撃者がシステムログを改ざんしたり削除したりする可能性もあり、証拠の保全が困難になります。このような状況では、高度なログ管理システムや改ざん防止機能付きログサーバーの導入が重要になります。

ネットワークベースの検出についても課題があります。インメモリ攻撃では、攻撃コードがメモリ内で実行されるため、不審なファイルのダウンロードやアップロードが発生しない場合があります。また、正規のプロセスを悪用するため、ネットワーク通信も正常に見える可能性があります。

メモリフォレンジックは、インメモリ攻撃の検出において最も有効な手法の一つです。しかし、メモリの内容は揮発性であり、システムの電源を切ると失われてしまいます。また、メモリダンプの取得には専門的な知識と専用のフォレンジックツールが必要であり、迅速な対応が求められます。

時間的な制約も大きな課題です。インメモリ攻撃は、攻撃者がシステムから退出するとメモリから消去されるため、証拠の保全には迅速な対応が必要です。インシデント対応チームは、攻撃の兆候を検出した瞬間から、限られた時間内でメモリダンプを取得し、分析を開始する必要があります。

インメモリ攻撃への効果的な対策技術

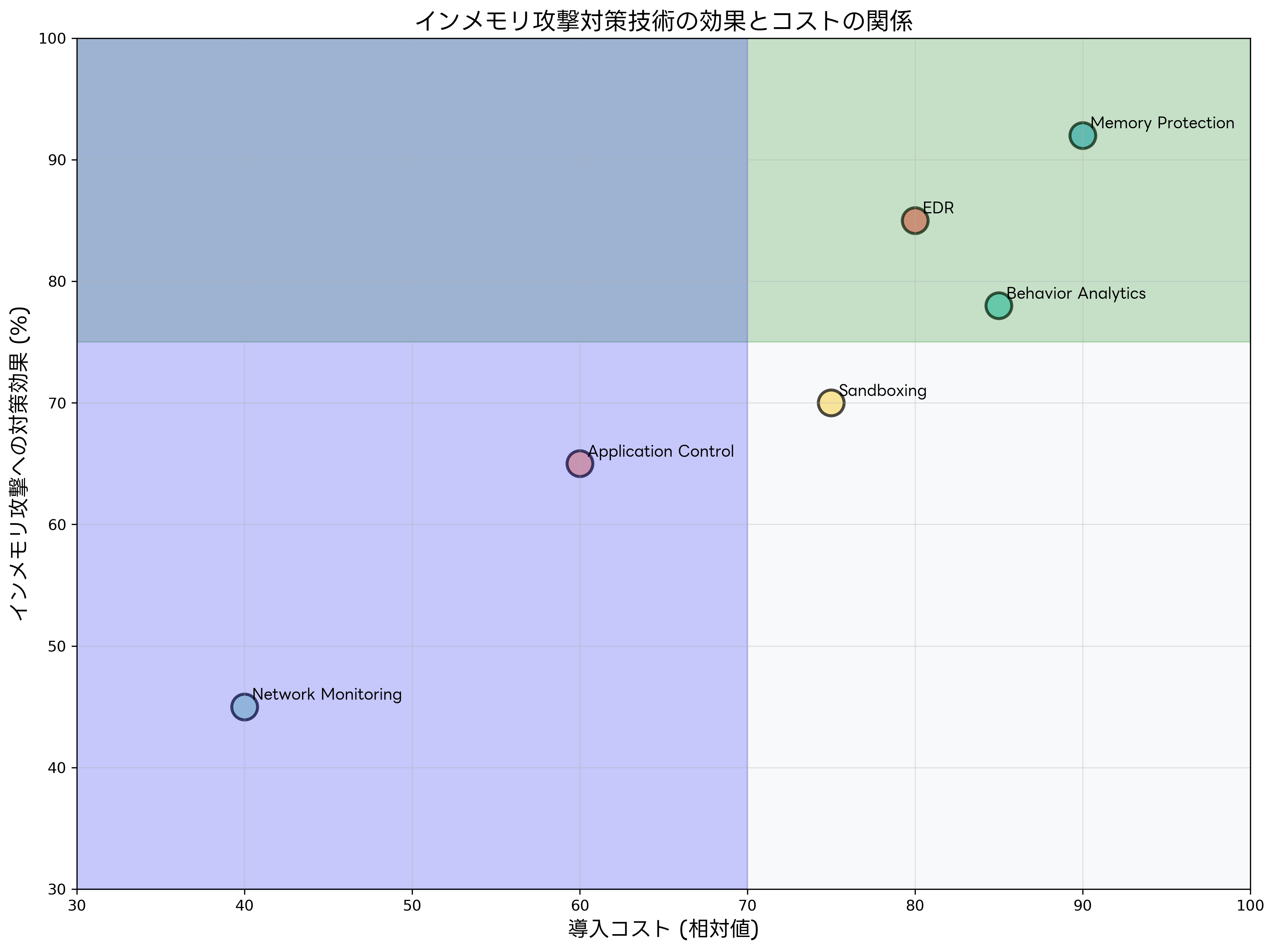

インメモリ攻撃への対策には、従来のセキュリティ対策とは異なるアプローチが必要です。最も効果的な対策の一つが、行動ベースの検出(Behavioral Detection)です。この手法では、プロセスの異常な動作パターンを監視し、正規のプロセスが不審な活動を行っている場合に警告を発します。

EDR(Endpoint Detection and Response)ソリューションは、インメモリ攻撃の検出において重要な役割を果たします。EDRは、エンドポイントでの詳細な活動を監視し、異常な動作を検出します。特に、プロセスメモリの監視、API呼び出しの分析、ネットワーク通信の追跡などの機能により、インメモリ攻撃の兆候を捉えることができます。高度なEDRソリューションの導入により、リアルタイムでの脅威検出と対応が可能になります。

メモリ保護技術も重要な対策です。DEP(Data Execution Prevention)やASLR(Address Space Layout Randomization)などの技術により、攻撃者がメモリ内で悪意のあるコードを実行することを困難にします。また、Control Flow Integrity(CFI)などの高度な保護技術により、プロセスの実行フローを保護し、異常な処理の実行を防止できます。

アプリケーション制御(Application Control)は、承認されたアプリケーションのみの実行を許可する技術です。この手法により、未知の実行ファイルや不正なプロセスの起動を防止できます。ただし、インメモリ攻撃では正規のプロセスを悪用するため、より高度な制御が必要になります。アプリケーション制御ソフトウェアを選択する際は、メモリ内での動作監視機能を持つものを選ぶことが重要です。

サンドボックス技術は、疑わしいプロセスを隔離された環境で実行し、その動作を分析する手法です。インメモリ攻撃の場合、サンドボックス内でメモリ内容を詳細に監視することで、攻撃の実態を把握できます。高度なサンドボックスソリューションでは、メモリレベルでの動作分析が可能であり、インメモリ攻撃の検出に効果を発揮します。

機械学習ベースの検出システムも有効です。大量のメモリアクセスパターンや実行パターンを学習し、異常な動作を自動的に検出できます。この手法は、未知の攻撃手法に対しても一定の効果を発揮するため、ゼロデイ攻撃への対策としても重要です。

メモリフォレンジックの実践的手法

インメモリ攻撃の調査において、メモリフォレンジックは欠かせない技術です。メモリダンプの取得は、ライブフォレンジックの一環として、システムを停止することなく実行する必要があります。専用のメモリダンプツールを使用して、実行中のシステムのメモリ内容を完全に複製し、後の分析に備えます。

メモリダンプの分析には、専門的なツールと技術が必要です。Volatility FrameworkやRekallなどのオープンソースツールが広く使用されており、メモリ内のプロセス情報、ネットワーク接続、レジストリ情報などを抽出できます。また、商用のメモリ分析ツールでは、より高度な分析機能や自動化された検出機能が提供されています。

プロセス分析では、実行中のプロセスの詳細情報を調査します。特に、正規のプロセス名を持つが異常な動作を示すプロセスや、通常とは異なるメモリ使用パターンを持つプロセスに注目します。DLLインジェクションが行われている場合、プロセスが通常ロードしないDLLを使用している可能性があります。

ネットワーク接続の分析も重要です。メモリダンプからは、プロセスが確立していたネットワーク接続の情報を抽出できます。攻撃者が外部のサーバーと通信している場合、その接続情報から攻撃の全体像を把握できる可能性があります。

マルウェア検出では、メモリ内に存在する悪意のあるコードのパターンを探索します。既知のマルウェアのシグネチャーと比較するだけでなく、異常なコード実行パターンや不審なAPI呼び出しも分析対象となります。マルウェア分析ツールを併用することで、より効率的な分析が可能になります。

組織的な対策とインシデント対応

インメモリ攻撃への対策は、技術的な対策だけでなく、組織的な取り組みも重要です。インシデント対応計画には、メモリフォレンジックの手順を含める必要があります。攻撃の兆候を検出した際の初動対応、メモリダンプの取得手順、分析チームへの連絡体制などを事前に定めておくことが重要です。

従業員教育も欠かせません。インメモリ攻撃は高度な技術を使用するため、一般的なユーザーが直接検出することは困難ですが、初期侵入の段階では従来の攻撃手法(フィッシングメール、不正なWebサイトへのアクセスなど)が使用される場合があります。セキュリティ意識向上のための教育教材を活用して、従業員のセキュリティリテラシーを向上させることが重要です。

セキュリティ運用センター(SOC)の構築も有効です。24時間365日でシステムを監視し、異常な動作を検出した際に迅速に対応できる体制を整備します。特に、メモリベースの監視に特化したSOC運用ツールの導入により、インメモリ攻撃の早期発見が可能になります。

脅威インテリジェンスの活用も重要です。最新のインメモリ攻撃の手法や指標(IoC: Indicators of Compromise)を継続的に収集し、自組織のセキュリティ対策に反映させます。脅威インテリジェンスプラットフォームを活用することで、グローバルな脅威情報をリアルタイムで取得し、予防的な対策を講じることができます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験においては、インメモリ攻撃に関する問題が情報セキュリティ分野で出題されています。特に、攻撃手法の特徴、検出の困難さ、対策技術の理解が重要です。試験では、具体的な攻撃シナリオを示して、適切な対策手法を選択する問題や、インメモリ攻撃の技術的特徴を問う問題が出題されます。

午前問題では、インメモリ攻撃の定義や特徴、従来の攻撃手法との違いなどが問われます。例えば、「ファイルレス攻撃の特徴として最も適切なものはどれか」といった問題や、「メモリフォレンジックが有効な攻撃手法はどれか」といった問題が出題される可能性があります。

午後問題では、より実践的な場面でのインメモリ攻撃への対応が問われます。企業のセキュリティインシデント対応計画の策定、EDRシステムの導入効果の評価、メモリフォレンジックの実施手順などが出題される可能性があります。

試験対策としては、情報セキュリティの専門書でインメモリ攻撃の技術的詳細を学習することが重要です。また、サイバーセキュリティの事例集を読むことで、実際の攻撃事例と対策事例を理解できます。

実践的な学習には、仮想環境でのセキュリティ学習キットを活用することも有効です。実際にインメモリ攻撃のシミュレーションを行い、検出や対策の手法を体験することで、理論と実践の両面から理解を深めることができます。

将来の脅威動向と対策の進化

インメモリ攻撃は、今後さらに高度化・複雑化することが予想されます。人工知能や機械学習技術の発達により、攻撃者もより巧妙な手法を開発する可能性があります。例えば、正規のプロセスの動作パターンを学習し、それに紛れ込む形で攻撃を実行する技術の開発が考えられます。

クラウド環境でのインメモリ攻撃も新たな脅威として注目されています。仮想化環境では、従来の物理的なメモリ保護機能が制限される場合があり、新たな対策技術の開発が必要です。クラウドセキュリティ専用ツールの導入により、クラウド環境特有の脅威に対応することが重要になります。

IoT(Internet of Things)デバイスへのインメモリ攻撃も懸念されています。多くのIoTデバイスは、限られたセキュリティ機能しか持たないため、インメモリ攻撃に対して脆弱な可能性があります。IoTセキュリティソリューションの発展により、これらの脅威への対応が進められています。

対策技術の進化も期待されています。量子コンピューティング技術の発達により、従来の暗号化技術に影響が生じる可能性がありますが、同時に新たなセキュリティ技術の開発も進んでいます。また、ハードウェアレベルでのセキュリティ機能の強化により、インメモリ攻撃への根本的な対策も可能になると予想されます。

まとめ

インメモリ攻撃は、現代のサイバーセキュリティにおいて最も深刻な脅威の一つです。その隠密性と検出の困難さにより、従来のセキュリティ対策では対応が困難であり、新たなアプローチが必要です。組織は、技術的な対策と組織的な取り組みを組み合わせて、包括的なセキュリティ戦略を構築する必要があります。

応用情報技術者試験においても重要なトピックであり、理論的な理解だけでなく、実践的な対策手法の知識が求められます。継続的な学習と最新の脅威情報の収集により、変化し続ける脅威に対応できる能力を身につけることが重要です。

技術の進歩とともに、インメモリ攻撃の手法も進化し続けていますが、同時に対策技術も発展しています。最新のセキュリティ技術を活用し、多層防御の考え方に基づいた総合的な対策により、組織の情報資産を保護することが可能です。セキュリティ専門家は、この見えない脅威と向き合い、常に一歩先を行く対策を講じることが求められています。