情報セキュリティの世界において、インシデント対応は組織の存続に関わる重要な能力です。どんなに強固なセキュリティ対策を講じても、完全にサイバー攻撃や情報セキュリティ事故を防ぐことは困難です。そのため、インシデントが発生した際に迅速かつ適切に対応する能力が、現代の企業にとって不可欠となっています。応用情報技術者試験においても、インシデント対応に関する知識は重要な出題分野であり、実務で活用できる体系的な理解が求められます。

インシデント対応とは、情報システムのセキュリティが脅かされたり、実際に被害が発生したりした際に、被害を最小限に抑え、迅速に正常な状態に復旧するための一連の活動です。この活動には、事前の準備から事後の学習まで、包括的なプロセスが含まれています。効果的なインシデント対応を実現するためには、技術的な対策だけでなく、組織体制、手順書、教育訓練、外部との連携など、多角的なアプローチが必要です。

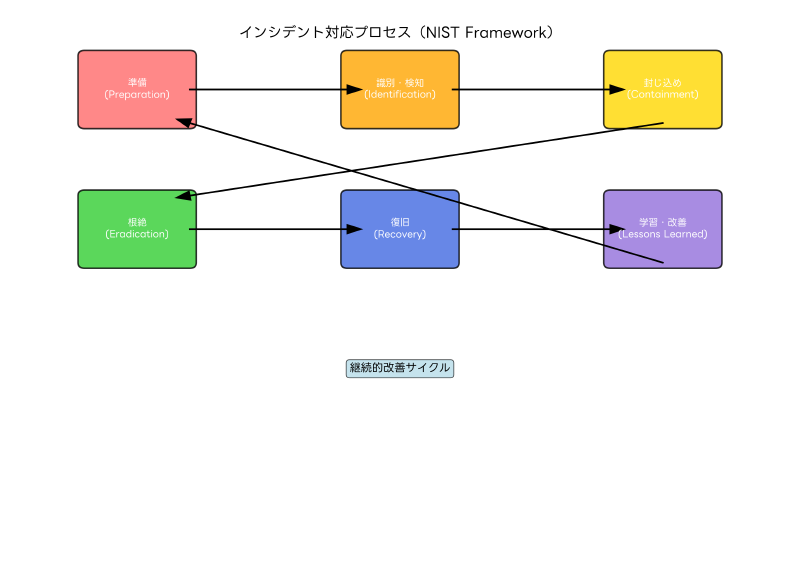

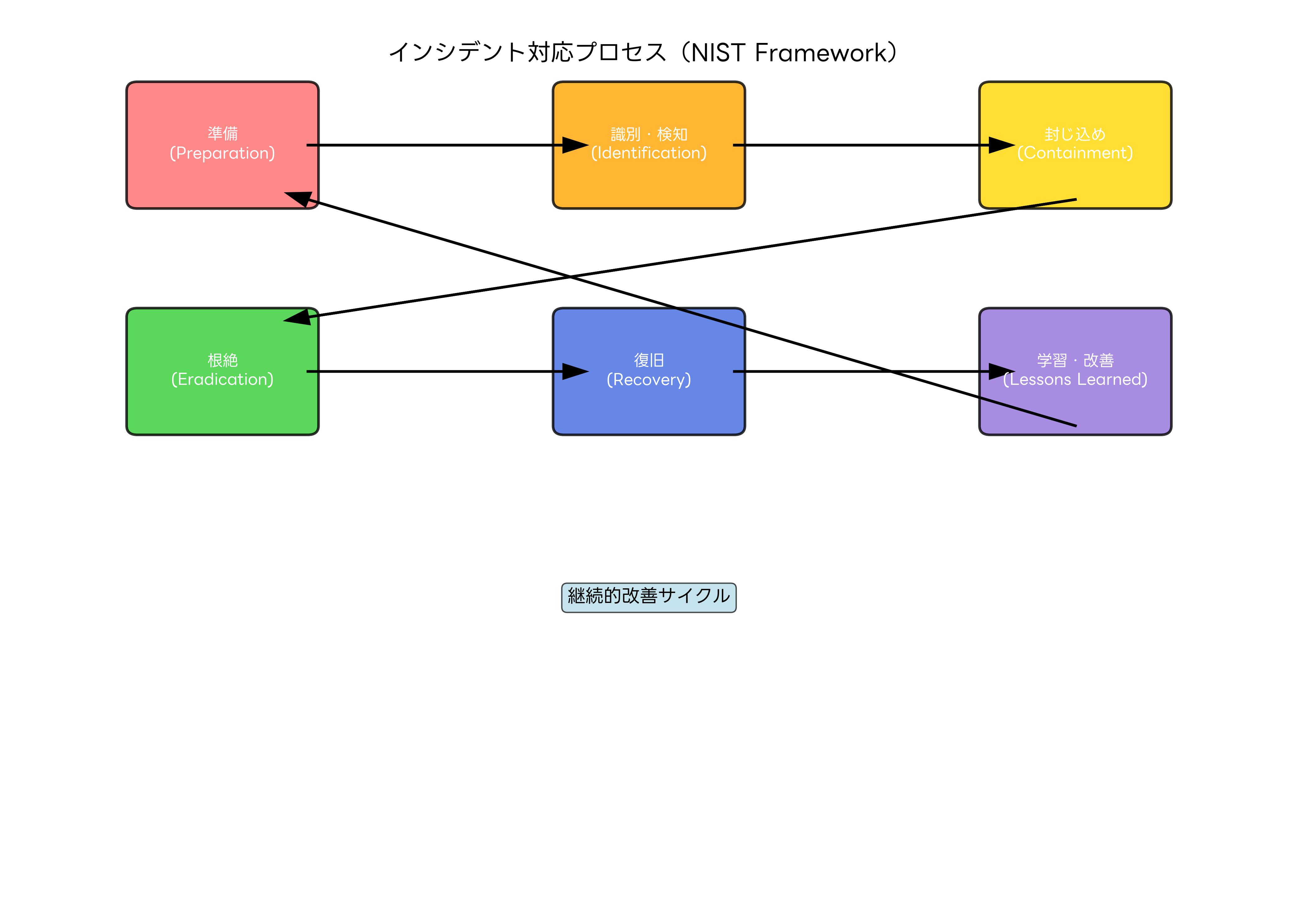

インシデント対応の基本プロセス

インシデント対応は、一般的にNIST(米国国立標準技術研究所)が提唱する6つのフェーズに沿って実施されます。準備、識別・検知、封じ込め、根絶、復旧、学習・改善の各段階を体系的に進めることで、効果的な対応が可能になります。

準備フェーズでは、インシデント発生に備えた事前準備を行います。これには、インシデント対応計画書の策定、CSIRT(Computer Security Incident Response Team)の設置、セキュリティ監視ツールの導入、従業員教育などが含まれます。準備の質が、その後の対応の成否を左右するため、十分な時間と資源を投入することが重要です。

識別・検知フェーズでは、セキュリティインシデントの発生を早期に発見し、その性質を特定します。SIEM(Security Information and Event Management)システムやEDR(Endpoint Detection and Response)ツールなどの技術を活用して、異常な活動を自動的に検知し、アラートを発出します。また、従業員からの報告や外部機関からの通知も重要な検知源となります。

封じ込めフェーズでは、被害の拡大を防ぐための緊急措置を実施します。短期的な封じ込めとして、感染したシステムのネットワーク切断や不正アクセスの遮断を行い、長期的な封じ込めとして、システムの一時的な修正や代替手段の実装を行います。このフェーズでの迅速な判断と行動が、被害の規模を大きく左右します。

根絶フェーズでは、インシデントの根本原因を特定し、完全に除去します。マルウェアの除去、不正アクセスに使用されたアカウントの無効化、脆弱性の修正などを実施します。この段階では、フォレンジックツールを使用した詳細な調査が必要になることが多く、専門的な知識と技能が要求されます。

復旧フェーズでは、システムを正常な運用状態に戻します。バックアップからのデータ復元、システムの再構築、セキュリティ対策の強化などを実施します。復旧作業では、信頼性の高いバックアップシステムが重要な役割を果たします。また、復旧後の監視体制も強化し、再発防止に努めます。

学習・改善フェーズでは、インシデント対応の全過程を振り返り、得られた教訓を今後の対策に活かします。インシデント対応報告書の作成、プロセスの見直し、追加の対策実施などを行います。この継続的改善により、組織のセキュリティレベルが向上し、同様のインシデントの再発を防ぐことができます。

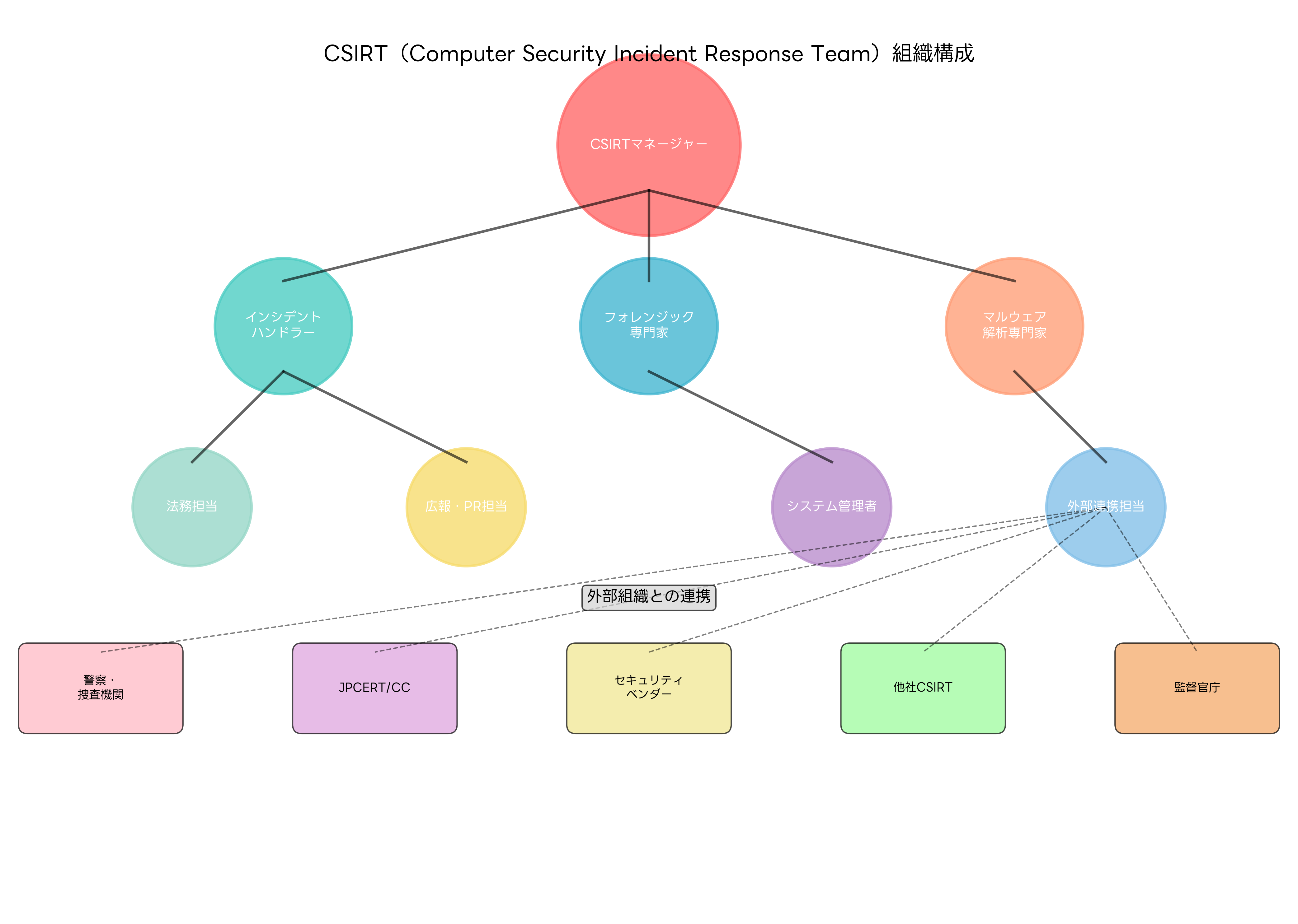

CSIRT(Computer Security Incident Response Team)の役割と組織構成

効果的なインシデント対応を実現するためには、専門的な組織であるCSIRTの設置が不可欠です。CSIRTは、組織内外のセキュリティインシデントに対応する専門チームであり、24時間365日体制でセキュリティ監視と事故対応を行います。

CSIRTの組織構成は、組織の規模や業種によって異なりますが、一般的にはCSIRTマネージャー、インシデントハンドラー、フォレンジック専門家、マルウェア解析専門家、法務担当、広報・PR担当、システム管理者、外部連携担当などの役割で構成されます。各メンバーは専門分野の知識と経験を持ち、連携してインシデント対応にあたります。

CSIRTマネージャーは、チーム全体の統括責任者として、インシデント対応戦略の策定、リソースの配分、経営陣への報告などを担当します。高度な技術的知識と経営視点の両方を持ち合わせることが求められます。CSIRT構築・運用ガイドブックを参考にして、効果的な組織運営を実現することが重要です。

インシデントハンドラーは、実際のインシデント対応の最前線で活動する専門家です。インシデントの初期対応、影響範囲の調査、対応優先度の判定、関係者との調整などを担当します。幅広い技術的知識と迅速な判断力が必要であり、インシデントハンドリング専門書を活用した継続的な学習が重要です。

フォレンジック専門家は、デジタル証拠の収集と分析を担当します。攻撃手法の解明、被害範囲の特定、法的証拠の保全などを行います。デジタルフォレンジック機器を使用した高度な技術的分析が求められ、法的手続きに関する知識も必要です。

マルウェア解析専門家は、攻撃に使用されたマルウェアの動作解析と対策検討を担当します。マルウェア解析環境を構築し、安全な環境でマルウェアの動作を分析します。これにより、攻撃者の意図や手法を理解し、効果的な対策を立案できます。

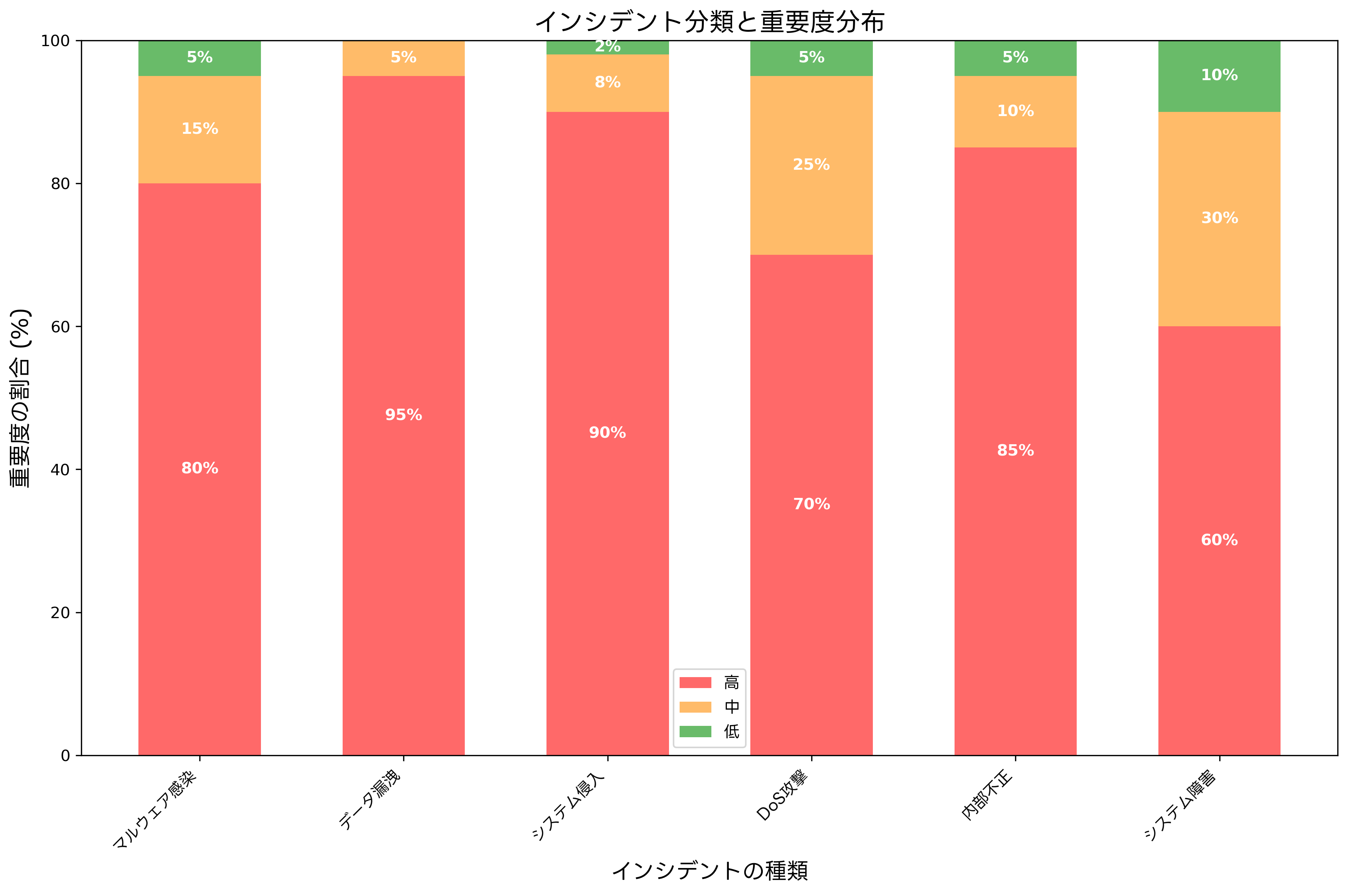

インシデントの分類と対応優先度の決定

インシデント対応では、限られたリソースを効果的に活用するため、インシデントの分類と優先度の決定が重要です。インシデントの種類、影響範囲、緊急度などを総合的に評価し、対応の順序と投入するリソースを決定します。

インシデントの分類では、まず技術的な側面から分類を行います。マルウェア感染、不正アクセス、DoS攻撃、データ漏洩、内部不正、システム障害など、インシデントの性質によって対応手法が異なります。各種類に応じた専門的な対応手順を整備し、インシデント対応手順書として文書化することが重要です。

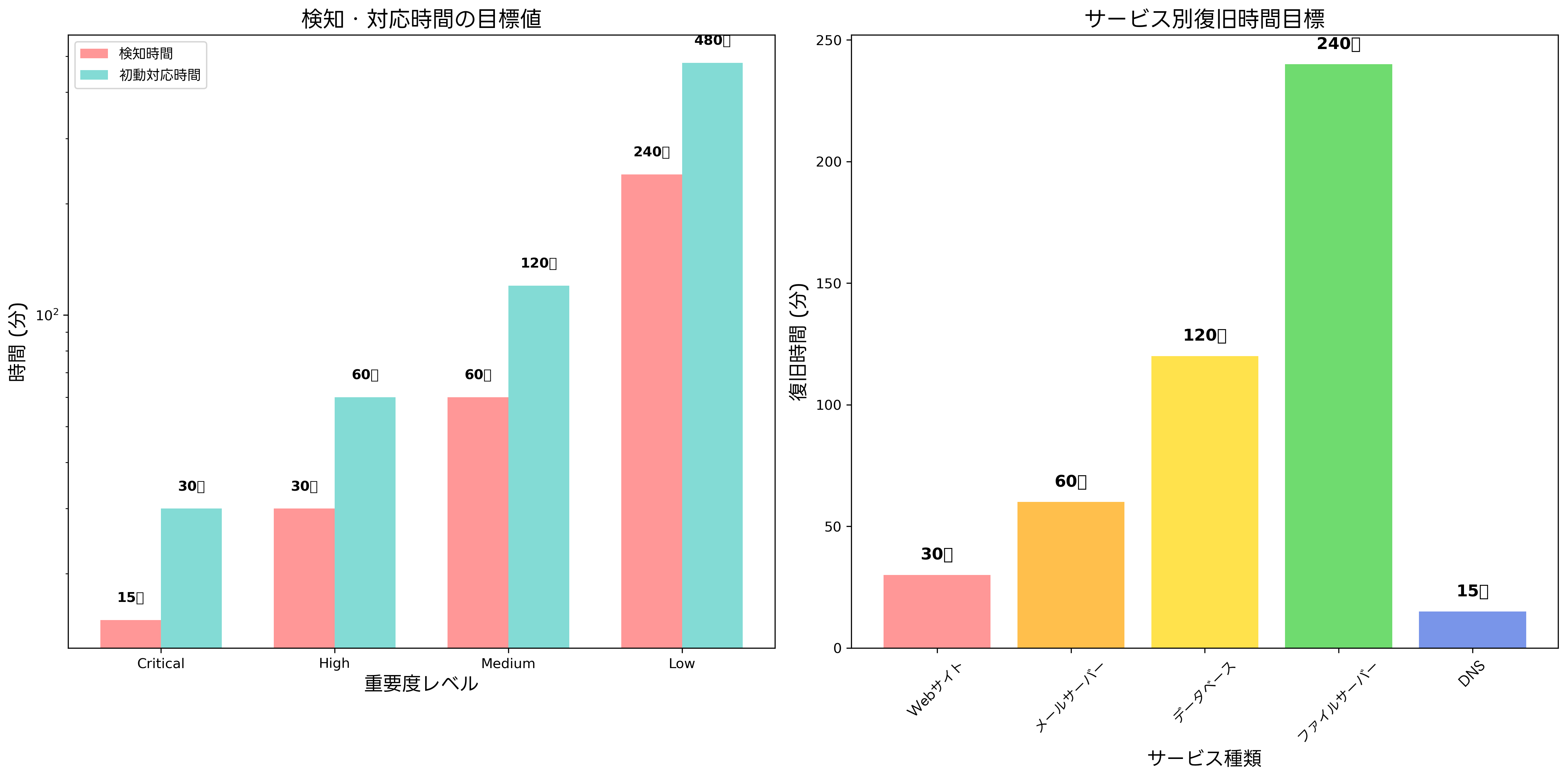

重要度の評価では、ビジネスへの影響度と技術的な深刻度を組み合わせて判定します。Critical、High、Medium、Lowの4段階で評価し、それぞれに対応時間の目標値を設定します。Critical案件では15分以内の検知、30分以内の初動対応を目標とし、Low案件では4時間以内の検知、8時間以内の初動対応を許容するなど、明確な基準を設けます。

影響範囲の評価では、システムの停止範囲、データの漏洩規模、顧客への影響などを総合的に判断します。リスク評価ツールを使用して定量的な評価を行い、客観的な判断基準を確立します。これにより、感情的な判断を排除し、合理的な対応ができます。

緊急度の評価では、時間的な制約を考慮します。攻撃が進行中で被害が拡大している場合は緊急度が高く、すでに終息している攻撃の事後調査は緊急度が低くなります。インシデント管理システムを導入して、リアルタイムでの状況把握と優先度調整を行います。

技術的な対応手法と専門ツールの活用

インシデント対応では、様々な専門ツールと技術的手法を駆使して、効率的かつ効果的な対応を実現します。各フェーズで使用するツールと手法を事前に準備し、チームメンバーが習熟しておくことが重要です。

検知・監視段階では、ネットワーク監視ツール、ログ分析システム、侵入検知システム(IDS)などを組み合わせて、多層的な監視体制を構築します。これらのツールからのアラートを一元的に管理し、迅速な初動対応につなげます。

封じ込め段階では、ファイアウォールの設定変更、ネットワーク分離装置の活用、感染端末の物理的な切断などを実施します。また、Web Application Firewall(WAF)を使用して、Webアプリケーションへの攻撃を遮断します。

証拠保全段階では、デジタルフォレンジック専用機器を使用して、改ざんされていない証拠を確実に収集します。ハードディスクの完全複製(ビットバイビットコピー)、メモリダンプの取得、ネットワークトラフィックの記録などを実施し、後の詳細分析に備えます。

分析段階では、マルウェア解析ソフトウェア、パケット解析ツール、ログ解析ツールなどを駆使して、攻撃手法の解明と被害範囲の特定を行います。これらの分析結果は、効果的な対策立案の基礎となります。

復旧段階では、災害復旧システム、データ復元ツール、システム復旧ソフトウェアを使用して、迅速かつ確実な復旧を実現します。復旧作業では、セキュリティ対策の強化も同時に実施し、再発防止を図ります。

コスト管理と投資対効果の最適化

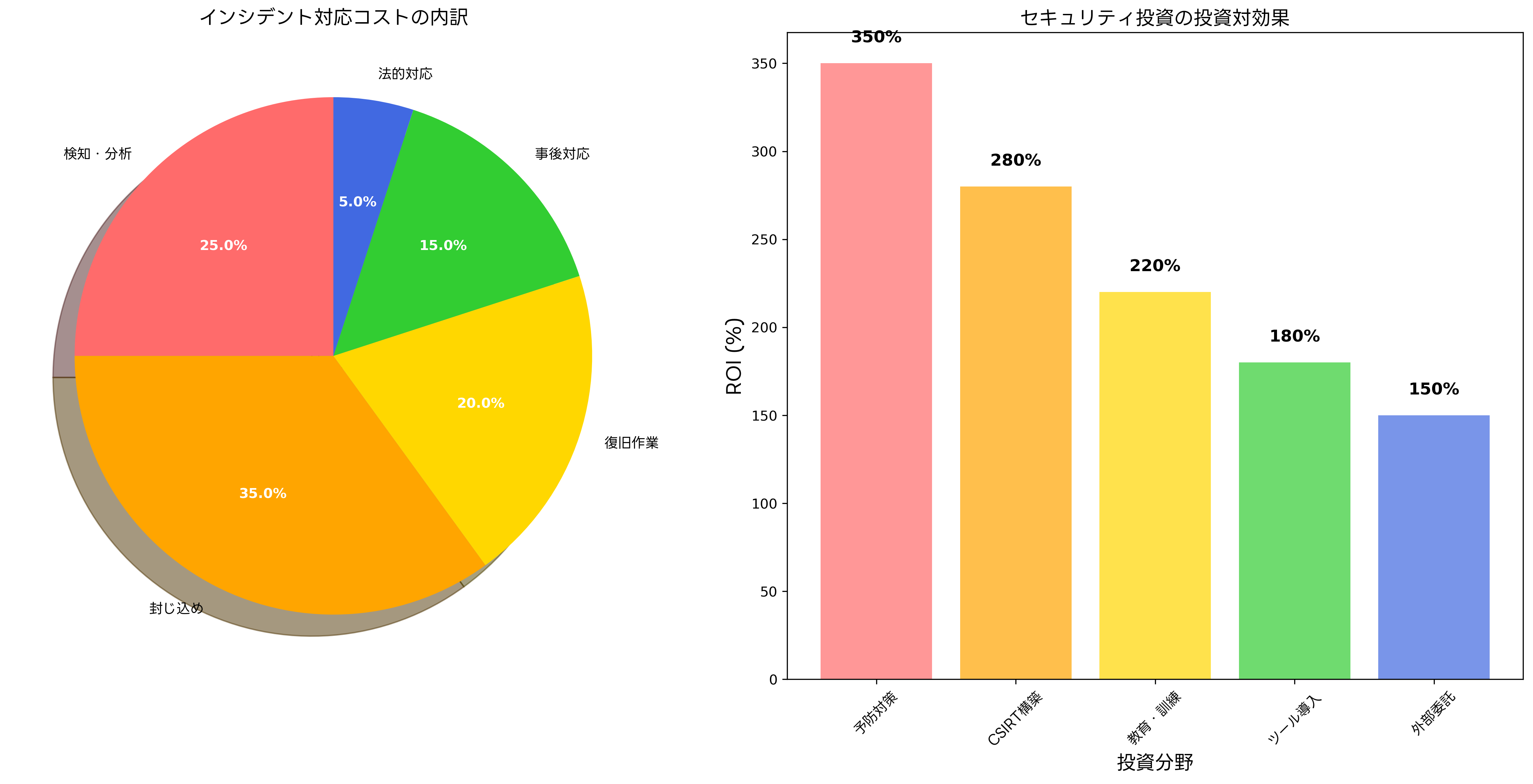

インシデント対応は、組織にとって大きなコストを伴う活動ですが、適切に実施することで長期的な投資対効果を実現できます。コストの内訳を理解し、効率的な投資配分を行うことで、限られた予算で最大限の効果を得ることができます。

インシデント対応のコストは、検知・分析、封じ込め、復旧作業、事後対応、法的対応の各段階で発生します。これらのコストを最小化するためには、事前の準備投資が重要です。予防的セキュリティソリューションへの投資により、インシデントの発生確率を下げ、発生時の対応コストを削減できます。

CSIRT構築への投資は、初期コストは高いものの、長期的には大きな投資対効果をもたらします。専門チームの設置により、インシデント対応時間の短縮、被害規模の最小化、再発防止の徹底が可能になります。CSIRT構築コンサルティングサービスを活用して、効果的な組織構築を実現することが重要です。

教育・訓練への投資も重要な要素です。従業員のセキュリティ意識向上により、インシデントの発生確率を下げ、発生時の初動対応を迅速化できます。セキュリティ教育プログラムやインシデント対応訓練シミュレーターを活用して、実践的な能力向上を図ります。

ツール導入への投資では、自動化による効率化を重視します。自動化されたインシデント対応ツールにより、定型的な作業を自動化し、専門家はより高度な判断業務に集中できます。これにより、対応時間の短縮と品質の向上を同時に実現できます。

外部委託の活用も、コスト効率化の重要な手段です。専門性が高く頻度の低い業務については、専門的なセキュリティサービスへの外部委託を検討します。内製と外部委託の適切な組み合わせにより、コスト効率と専門性の両立を図ります。

法的・規制要件への対応と外部連携

インシデント対応では、法的要件や規制要件への適切な対応が不可欠です。個人情報保護法、サイバーセキュリティ基本法、業界固有の規制などに基づく報告義務や対応義務を遵守する必要があります。

個人情報漏洩事故が発生した場合、個人情報保護委員会への報告、本人への通知、公表などの法的義務があります。これらの手続きを適切に実施するため、法的対応マニュアルを整備し、法務部門との連携体制を構築します。

サイバーセキュリティに関する政府機関との連携も重要です。NISC(内閣サイバーセキュリティセンター)、JPCERT/CC(一般社団法人JPCERTコーディネーションセンター)、警察庁などとの情報共有により、より効果的な対応が可能になります。政府機関連携ガイドラインを参考にして、適切な連携体制を構築します。

業界団体や他社CSIRTとの連携により、脅威情報の共有や対応ノウハウの交換を行います。同業他社との情報共有により、新たな脅威への早期対応や効果的な対策の横展開が可能になります。業界セキュリティ情報共有プラットフォームを活用して、継続的な情報交換を実現します。

メディア対応も重要な要素です。重大なインシデントが発生した場合、適切なメディア対応により、企業の信頼失墜を最小限に抑えることができます。危機管理広報マニュアルを整備し、広報部門との連携体制を構築します。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験においては、インシデント対応に関する問題が情報セキュリティ分野で頻繁に出題されています。理論的な知識だけでなく、実践的な対応能力を問う問題が多く、包括的な理解が求められます。

午前問題では、インシデント対応プロセスの各段階、CSIRTの役割、法的要件、技術的な対応手法などが出題されます。NISTフレームワークの6段階プロセスや、各段階での具体的な活動内容について、正確な理解が必要です。応用情報技術者試験セキュリティ分野参考書を活用して、体系的な学習を行います。

午後問題では、具体的なインシデント事例を題材とした実践的な問題が出題されます。インシデントの分析、対応優先度の判定、適切な対応手順の選択、関係者との調整方法などが問われます。インシデント対応事例集を学習して、様々なパターンの対応方法を理解することが重要です。

実務経験がある場合は、自社のインシデント対応体制を分析し、改善提案を考える練習が効果的です。現在の体制の強みと弱みを客観的に評価し、より効果的な対応体制の構築方法を検討します。インシデント対応成熟度評価ツールを活用して、定量的な評価を行うことも有効です。

過去問題の演習では、時間制限を設けて実際の試験と同様の条件で解答練習を行います。応用情報技術者試験過去問題集を繰り返し解くことで、出題パターンを理解し、効率的な解答方法を身につけます。

継続的改善と次世代技術への対応

インシデント対応は、継続的な改善により効果を高めることができます。各インシデントから得られた教訓を組織的な学習につなげ、対応能力の向上と予防策の強化を図ります。

事後レビューでは、対応の全過程を客観的に分析し、改善点を特定します。対応時間の分析、手順の有効性評価、コミュニケーションの問題点整理などを通じて、具体的な改善施策を立案します。インシデント対応レビューテンプレートを活用して、体系的なレビューを実施します。

メトリクス管理により、対応能力の向上を定量的に測定します。検知時間、初動対応時間、復旧時間、再発率などの指標を継続的に測定し、改善効果を確認します。セキュリティメトリクス管理ツールを導入して、データドリブンな改善を実現します。

新技術への対応も重要です。人工知能を活用した脅威検知、機械学習による異常検知、自動化された対応システムなど、新しい技術を積極的に導入して対応能力を向上させます。AI搭載セキュリティソリューションを評価・導入して、次世代のインシデント対応を実現します。

クラウド環境やモバイル環境の普及により、インシデント対応の対象範囲も拡大しています。クラウドセキュリティ対応ツールやモバイルデバイス管理システムを活用して、多様な環境でのインシデント対応能力を強化します。

まとめ

インシデント対応は、現代の企業にとって不可欠な経営課題です。適切な準備、迅速な対応、継続的な改善により、組織をサイバー脅威から守り、ビジネスの継続性を確保することができます。応用情報技術者試験においても重要な分野であり、理論と実践の両面からの理解が求められます。

技術の進歩とともに脅威も高度化しているため、インシデント対応能力も継続的に向上させる必要があります。組織的な体制整備、専門人材の育成、最新技術の活用、外部との連携などを通じて、レジリエントな組織を構築することが重要です。

効果的なインシデント対応により、組織は危機を乗り越えるだけでなく、より強固なセキュリティ体制を構築し、競争優位を獲得することができます。継続的な学習と実践により、変化する脅威環境に対応できる能力を身につけることが、現代のビジネスパーソンに求められる重要なスキルです。