現代の企業活動において、ITインフラストラクチャは業務の中核を担う重要な基盤となっています。しかし、この重要なインフラストラクチャは、日々進化する多様なサイバー脅威にさらされており、適切なセキュリティ対策なしには企業の存続そのものが脅かされる可能性があります。インフラセキュリティは、このような脅威からシステム全体を保護し、安全で信頼性の高いIT環境を実現するための包括的なアプローチです。

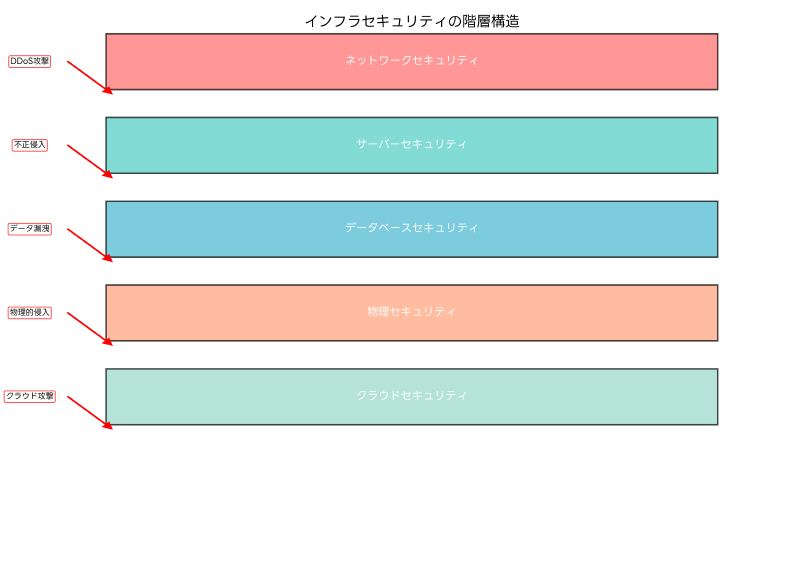

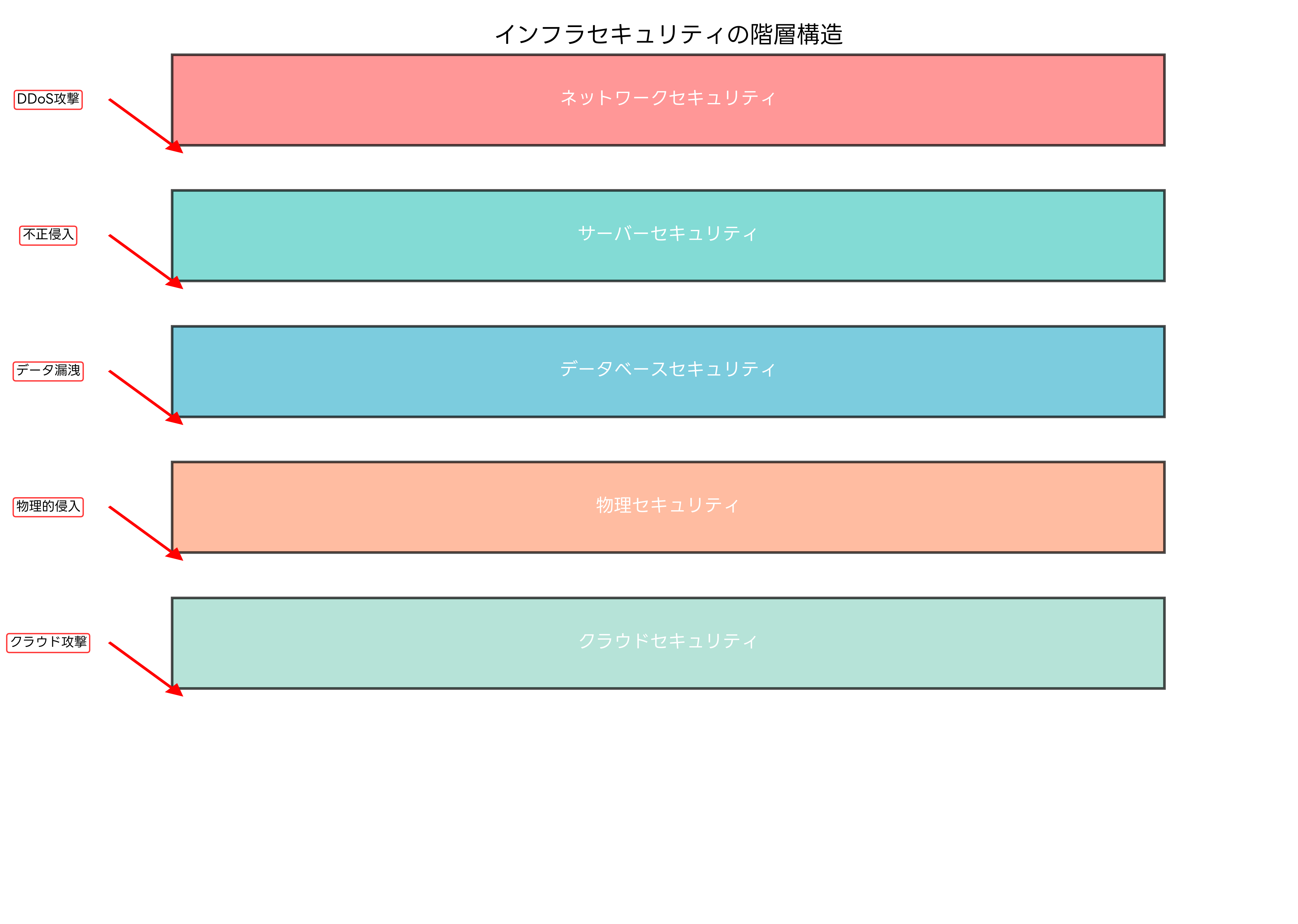

インフラセキュリティは、ネットワークセキュリティ、サーバーセキュリティ、データベースセキュリティ、物理セキュリティ、クラウドセキュリティといった複数の層から構成される多層防御の概念に基づいています。これらの各層が連携することで、単一の防御手法では対応できない高度な攻撃に対しても、強固な防御体制を構築することができます。応用情報技術者試験においても、インフラセキュリティは重要な出題分野であり、システム設計から運用まで幅広い知識が求められています。

ネットワークセキュリティ:外部脅威からの第一線防御

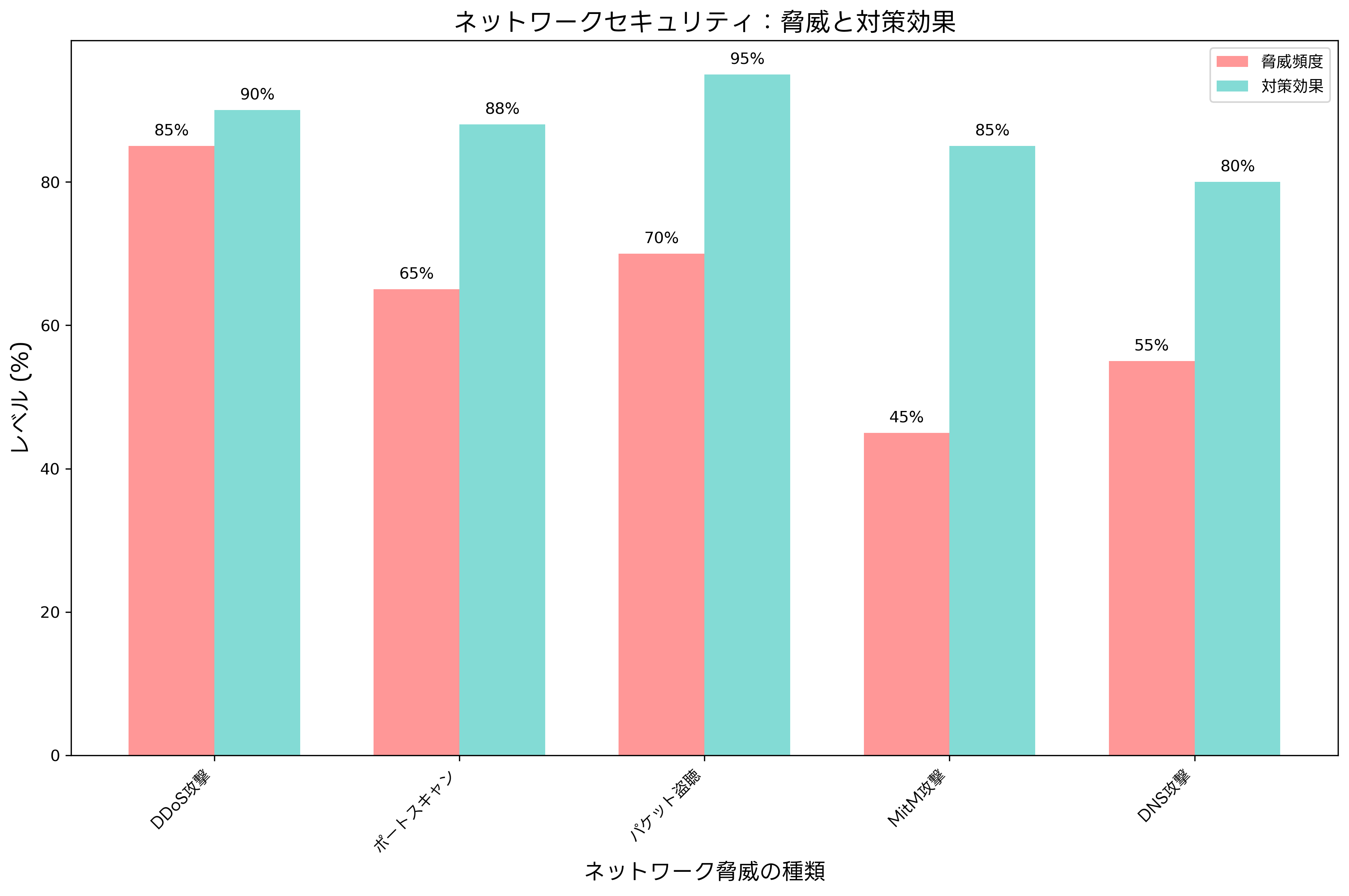

ネットワークセキュリティは、インフラセキュリティの最前線に位置する重要な防御層です。インターネットからの様々な攻撃を検出し、ブロックすることで、内部システムへの不正侵入を防ぐ役割を果たします。主要な脅威には、DDoS攻撃、ポートスキャン、パケット盗聴、中間者攻撃(Man-in-the-Middle Attack)、DNS攻撃などがあり、それぞれに対して適切な対策技術を導入する必要があります。

ファイアウォールは、ネットワークセキュリティの基本的な防御機構として広く利用されています。現代のファイアウォールは、単純なパケットフィルタリングから進化し、アプリケーション層での検査や統計的分析による異常検知機能を備えています。高性能なファイアウォールシステムを導入することで、多様な攻撃パターンに対応した包括的な防御が可能になります。

侵入検知システム(IDS)と侵入防止システム(IPS)は、ファイアウォールを補完する重要な技術です。IDSはネットワークトラフィックを監視して異常な活動を検出し、IPSはリアルタイムで攻撃をブロックします。これらのシステムは、既知の攻撃パターンだけでなく、機械学習を活用して未知の脅威も検出できるAI搭載IDS/IPSソリューションが注目されています。

ネットワーク通信の暗号化は、データの機密性と完全性を保護するために不可欠です。VPN(Virtual Private Network)技術により、リモートアクセス時の通信を暗号化し、企業グレードのVPNソリューションを導入することで、テレワーク環境でも安全な接続を実現できます。また、TLS/SSL証明書による通信暗号化も、Webアプリケーションのセキュリティに欠かせない要素です。

ネットワークセグメンテーションは、攻撃の横展開を防ぐ効果的な手法です。VLAN(Virtual LAN)やSDN(Software-Defined Network)技術を活用して、ネットワークを論理的に分離し、重要なシステムへの不正アクセスを制限します。ネットワークセグメンテーション機器の導入により、内部ネットワークの安全性を大幅に向上させることができます。

DDoS攻撃対策は、サービスの可用性を維持するために重要です。大量のトラフィックによるサービス停止を防ぐため、DDoS攻撃対策専用機器やクラウドベースの防御サービスを活用し、攻撃トラフィックを効率的に識別・遮断します。

サーバーセキュリティ:システムの中核を守る多角的防御

サーバーセキュリティは、アプリケーションやデータが稼働する中核システムを保護する重要な分野です。物理サーバー、仮想サーバー、コンテナ環境のいずれにおいても、適切なセキュリティ対策を実装することで、システムの安全性と信頼性を確保できます。

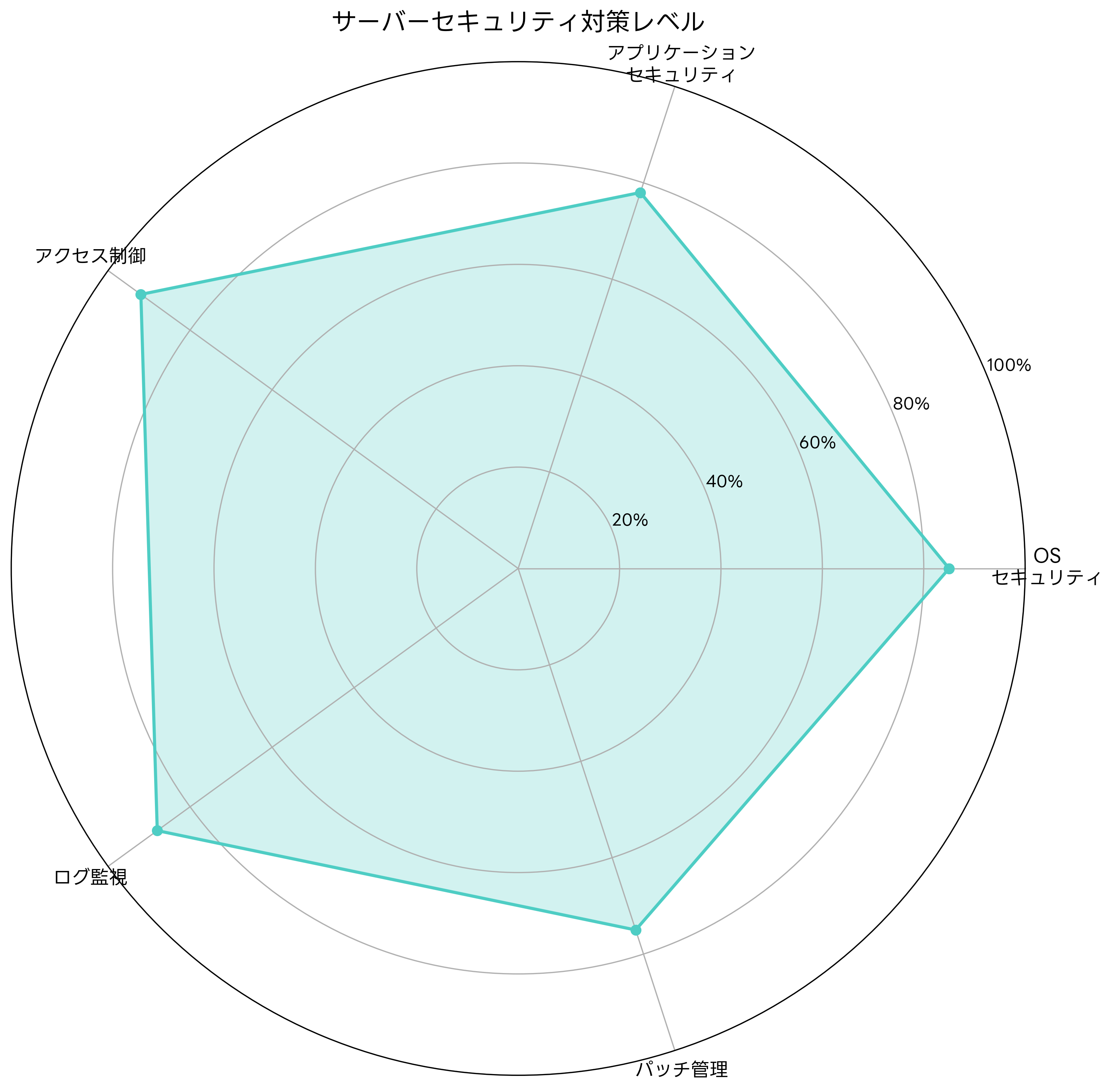

オペレーティングシステム(OS)のセキュリティ強化は、サーバーセキュリティの基盤です。OSのハードニングとして、不要なサービスの無効化、セキュリティパッチの適用、アクセス権限の最小化、監査ログの有効化などを実施します。サーバーセキュリティ管理ツールを活用することで、複数のサーバーに対して一貫したセキュリティポリシーを適用できます。

アプリケーションセキュリティでは、脆弱性のあるコードや設定ミスを排除することが重要です。セキュアコーディングの実践、定期的な脆弱性スキャン、Webアプリケーションファイアウォール(WAF)の導入により、アプリケーション層での攻撃を防御します。アプリケーションセキュリティテストツールを使用して、開発段階から脆弱性を発見・修正することで、セキュアなアプリケーションを構築できます。

アクセス制御システムは、権限のないユーザーによる不正操作を防ぐ重要な仕組みです。役割ベースアクセス制御(RBAC)や属性ベースアクセス制御(ABAC)を実装し、最小権限の原則に基づいてアクセス権限を管理します。統合認証システムの導入により、シングルサインオンと多要素認証を組み合わせた強固な認証基盤を構築できます。

ログ監視とセキュリティインシデント対応は、攻撃の早期発見と被害の最小化に不可欠です。SIEM(Security Information and Event Management)システムを導入し、リアルタイムでセキュリティイベントを分析・相関付けします。SIEM統合セキュリティ監視システムにより、大量のログデータから異常を迅速に検出し、適切な対応を実施できます。

パッチ管理は、既知の脆弱性を悪用した攻撃を防ぐために重要です。自動化されたパッチ管理システムを導入し、セキュリティパッチの配布とインストールを効率的に管理します。また、パッチ適用前のテスト環境での検証により、システムの安定性を確保しながらセキュリティレベルを維持できます。

エンドポイント保護では、サーバーに直接接続するデバイスのセキュリティも重要です。エンドポイントセキュリティソリューションを導入し、マルウェア検出、デバイス制御、データ損失防止(DLP)機能により、多角的な保護を実現します。

データベースセキュリティ:企業の重要情報資産を守る専門的対策

データベースは企業の最も重要な情報資産を格納する中核システムであり、その保護は企業の存続に直結する重要な課題です。顧客情報、財務データ、知的財産などの機密情報が集約されるデータベースに対する攻撃は、企業に深刻な影響をもたらす可能性があるため、専門的かつ包括的なセキュリティ対策が必要です。

SQLインジェクション攻撃は、データベースに対する最も一般的で危険な攻撃手法の一つです。不適切なSQL文の構築により、攻撃者がデータベースの内容を不正に取得したり、改ざんしたりする可能性があります。この攻撃を防ぐため、パラメータ化クエリの使用、入力値の検証、データベースセキュリティファイアウォールの導入が有効です。

データベースアクセス制御では、最小権限の原則に基づいて、ユーザーごとに必要最小限のアクセス権限のみを付与します。データベース管理者(DBA)権限の分離、機能別権限の細分化、定期的な権限見直しにより、内部不正や権限昇格攻撃を防止できます。データベースアクセス制御システムを活用することで、複雑な権限管理を効率的に実施できます。

データ暗号化は、データベース内の機密情報を保護する重要な技術です。保存時暗号化(Encryption at Rest)により、データベースファイルが不正に取得されても内容を読み取れないよう保護し、転送時暗号化(Encryption in Transit)により、通信経路での盗聴を防ぎます。データベース暗号化ソリューションの導入により、包括的な暗号化対策を実現できます。

データベース監査とログ管理は、不正アクセスや異常操作の検出に不可欠です。すべてのデータベースアクセスを記録し、異常なパターンを検出するため、データベース監査ツールを導入します。ログの改ざん防止と長期保存により、フォレンジック調査や法的要求にも対応できます。

データマスキングと仮名化技術により、開発・テスト環境での本番データ使用リスクを軽減できます。機密情報を意味のない値に置き換えることで、開発者がテストに必要なデータ構造を保ちながら、機密性を保護できます。データマスキングツールの活用により、効率的なデータ保護が可能です。

バックアップセキュリティも重要な要素です。バックアップデータの暗号化、アクセス制御、複数地点での保管により、災害復旧時の迅速な復元と、バックアップデータの不正利用防止を両立できます。セキュアバックアップシステムにより、包括的なバックアップ保護を実現します。

物理セキュリティ:ITインフラの物理的保護基盤

物理セキュリティは、サイバーセキュリティ対策の基盤となる重要な分野です。どれほど高度なサイバーセキュリティ対策を実装しても、物理的にシステムにアクセスされてしまえば、その効果は大幅に低下してしまいます。データセンター、サーバールーム、オフィス環境における物理的な脅威から重要なITインフラストラクチャを保護することは、企業のセキュリティ戦略の根幹を成します。

施設への入退管理は、物理セキュリティの第一線防御です。ICカード認証、生体認証、多要素認証を組み合わせたアクセス制御システムにより、権限のない人物の立ち入りを防ぎます。また、入退室ログの記録と監視により、セキュリティインシデント発生時の調査にも活用できます。

監視カメラシステムは、24時間365日の監視体制を実現する重要な技術です。高解像度カメラ、夜間撮影機能、動体検知機能を備えた統合監視システムにより、異常な活動を迅速に検出できます。AI技術を活用した映像解析により、人物の特定や異常行動の自動検出も可能になっています。

環境監視システムは、ITシステムの安定稼働に必要な環境条件を維持します。温度、湿度、電力供給状況、水漏れ検知などを常時監視し、異常発生時には即座にアラートを発信します。環境監視センサーシステムの導入により、環境要因によるシステム障害を予防できます。

電源セキュリティでは、停電や電力変動からシステムを保護することが重要です。無停電電源装置(UPS)により短時間の停電に対応し、非常用発電機により長時間の停電にも対応できます。電源系統の冗長化により、単一障害点を排除することも重要です。

データ媒体の物理的保護では、機密情報を含む記録媒体の適切な管理が必要です。セキュリティキャビネットによる保管、データ消去時の物理的破壊、運搬時の暗号化など、ライフサイクル全体での保護が重要です。

クラウドセキュリティ:新時代のインフラ保護戦略

クラウドコンピューティングの普及により、従来のオンプレミス環境とは異なるセキュリティアプローチが必要になっています。クラウドセキュリティは、責任共有モデルの理解、クラウド固有の脅威への対応、マルチクラウド環境での一貫したセキュリティポリシーの適用など、従来のセキュリティ概念を拡張した包括的なアプローチです。

クラウドアクセス制御では、ゼロトラストアーキテクチャの概念が重要です。すべてのアクセスを検証し、最小権限の原則に基づいて権限を付与します。クラウドアクセス制御システムにより、動的な権限管理と継続的な認証を実現できます。

データ保護では、クラウド環境での暗号化とキー管理が重要です。クラウドプロバイダーが提供する暗号化サービスと、顧客管理の暗号化キーを組み合わせることで、適切なデータ保護を実現できます。クラウド暗号化管理ツールにより、複雑な暗号化環境を効率的に管理できます。

クラウド監視では、従来のネットワーク境界が曖昧になる環境での可視性確保が課題です。クラウドセキュリティ監視ツールにより、マルチクラウド環境での統合監視と脅威検出を実現できます。

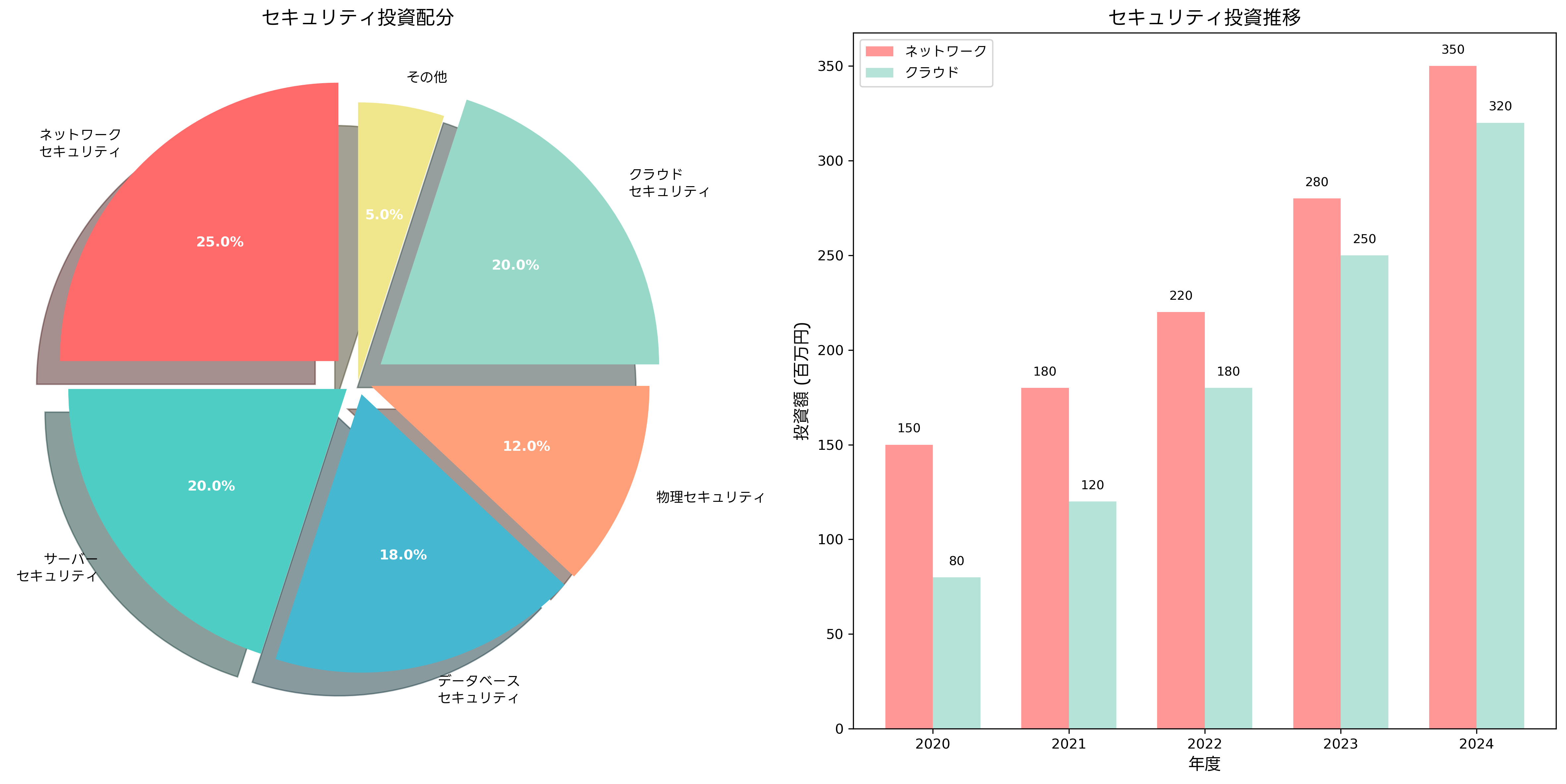

セキュリティ投資とROI:戦略的なリソース配分

インフラセキュリティへの投資は、企業の継続的な成長と競争優位の維持に不可欠です。しかし、限られた予算の中で最大の効果を得るためには、戦略的な投資計画と継続的な効果測定が重要です。

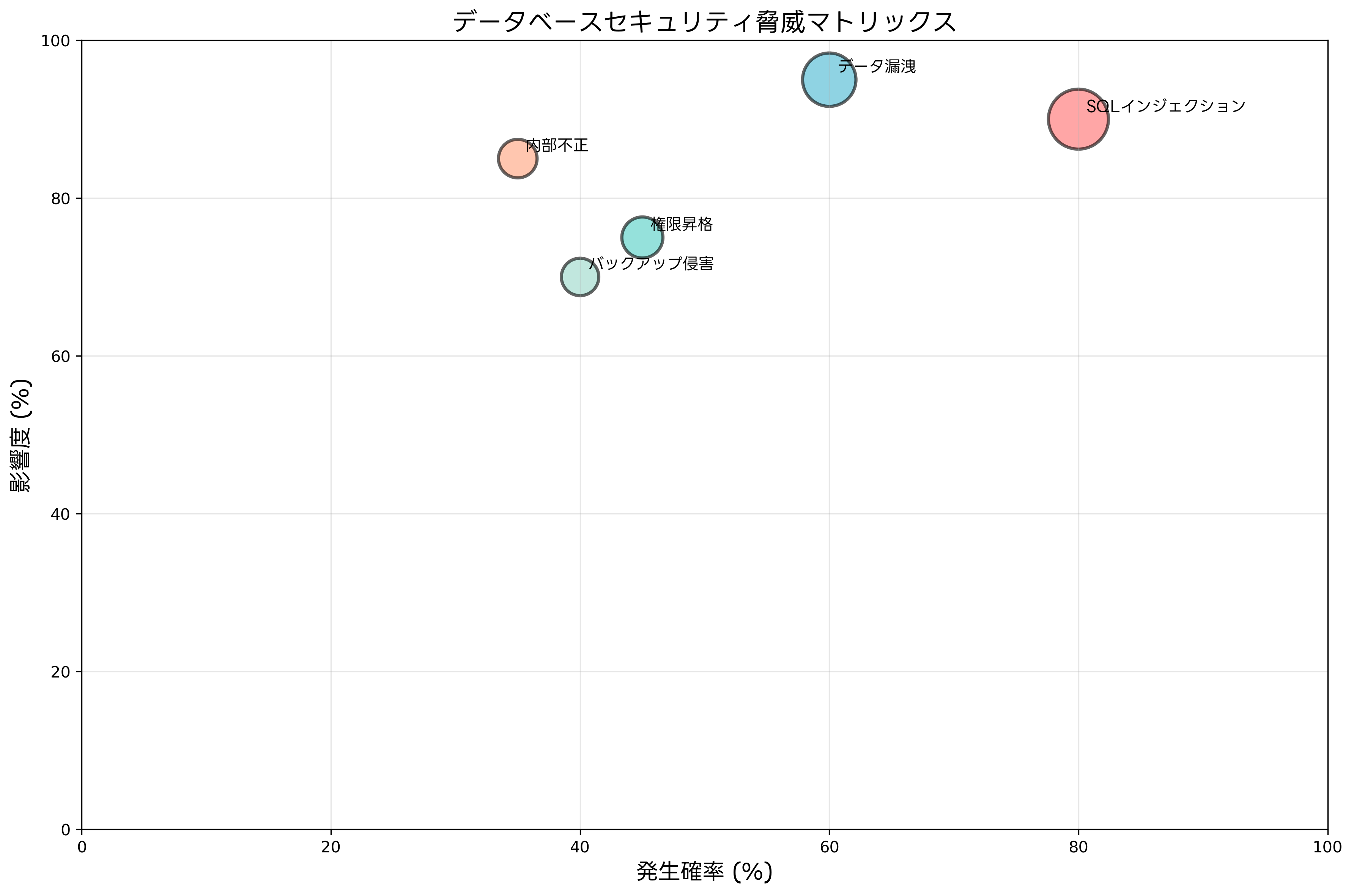

リスクベースの投資アプローチでは、脅威の影響度と発生確率を評価し、優先順位を決定します。リスク評価ツールを活用して、定量的なリスク分析を実施し、投資対効果の高い対策から実装します。

セキュリティ投資のROI測定では、直接的な損失回避だけでなく、ブランド価値の保護、顧客信頼の維持、法的リスクの軽減なども考慮する必要があります。セキュリティROI測定ツールにより、包括的な投資効果分析が可能です。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、インフラセキュリティは情報セキュリティ分野の中核的なテーマとして頻繁に出題されています。特に、システム設計、運用管理、セキュリティ対策の実装といった実践的な知識が重視される傾向があります。

午前問題では、各セキュリティ技術の仕組み、適用場面、効果などが問われます。ファイアウォールの種類と特徴、暗号化技術の選択基準、アクセス制御方式の比較などが典型的な出題パターンです。応用情報技術者試験対策書で理論的な知識を体系的に学習することが重要です。

午後問題では、具体的なシステム構成や運用シナリオにおけるセキュリティ対策の設計・評価が問われます。企業の要件に応じたセキュリティアーキテクチャの選択、インシデント対応手順の策定、セキュリティ監査の実施などが出題されます。

試験対策としては、実際の事例研究と演習問題の反復が効果的です。情報セキュリティ事例集やセキュリティ演習問題集を活用して、実践的な問題解決能力を向上させることが重要です。

まとめ

インフラセキュリティは、現代企業のIT戦略において中核的な役割を果たす重要な分野です。ネットワーク、サーバー、データベース、物理環境、クラウドという各層での包括的な対策により、多様化する脅威に対する強固な防御体制を構築できます。技術の進歩とともに脅威も高度化し続けているため、継続的な学習と対策の更新が不可欠です。

応用情報技術者試験においても、インフラセキュリティの理解は必須の知識となっています。理論的な知識と実践的な応用力を併せ持つことで、変化する情報セキュリティ環境において価値のある人材として活躍できます。戦略的な投資と継続的な改善により、安全で信頼性の高いITインフラストラクチャを構築し、企業の持続的な成長を支えることが可能になります。