インジェクション攻撃は、現代のWebアプリケーションにおいて最も深刻なセキュリティ脅威の一つです。OWASP Top 10において長年上位にランクインし続けており、応用情報技術者試験でも頻出の重要トピックとして扱われています。この攻撃手法は、アプリケーションの入力処理の脆弱性を悪用し、意図しないコードやコマンドを実行させることで、システムに重大な被害をもたらします。

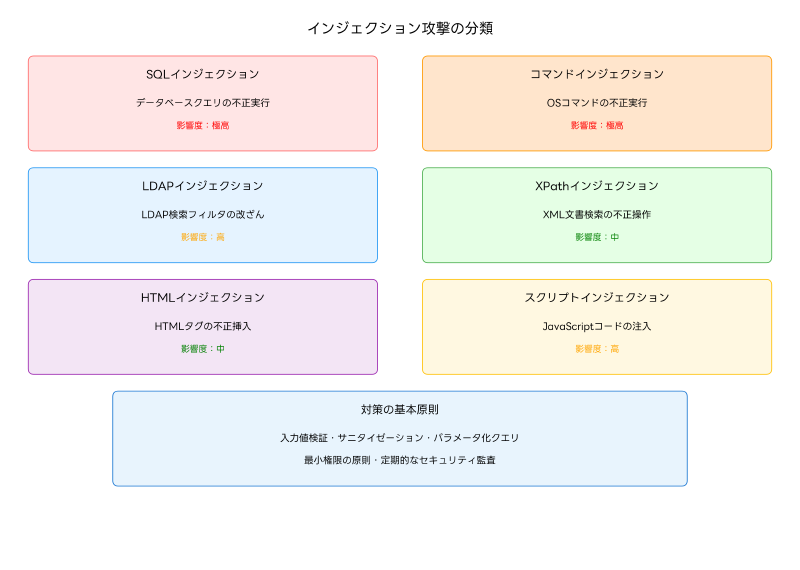

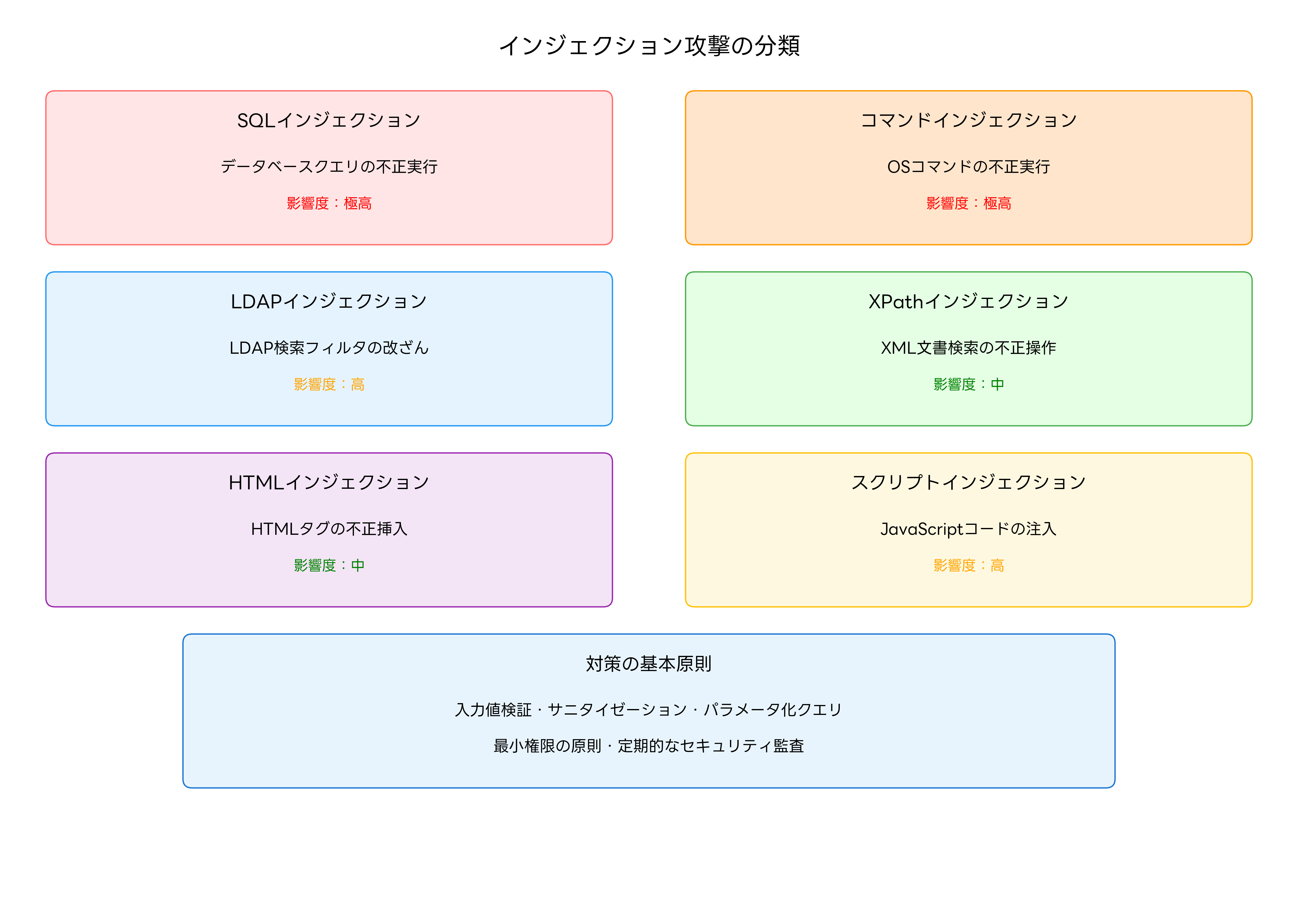

インジェクション攻撃は、攻撃対象となるシステムやコンポーネントによって様々な種類に分類されます。最も一般的で危険性の高いSQLインジェクションをはじめ、コマンドインジェクション、LDAPインジェクション、XPathインジェクション、HTMLインジェクション、スクリプトインジェクションなど、多岐にわたる攻撃手法が存在します。これらの攻撃は、適切な対策を講じていないシステムに対して深刻な被害をもたらし、データの漏洩、システムの乗っ取り、サービスの停止などの重大な結果を招く可能性があります。

SQLインジェクション:データベースへの不正アクセス

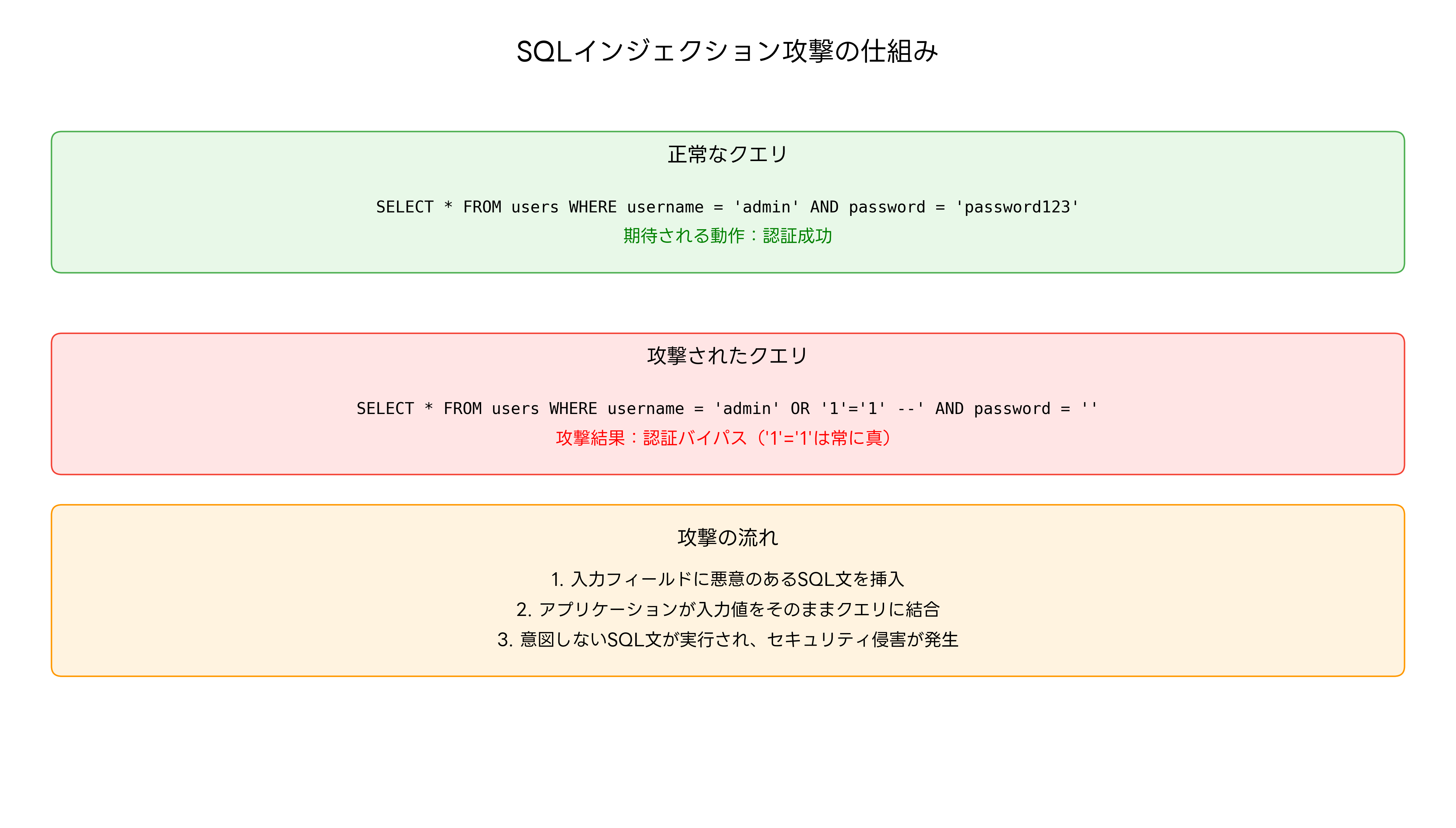

SQLインジェクションは、インジェクション攻撃の中でも最も危険で頻繁に発生する攻撃手法です。この攻撃は、Webアプリケーションがユーザーからの入力値を適切に検証せずにSQL文に組み込むことで発生します。攻撃者は、入力フィールドに悪意のあるSQL文を挿入することで、データベースの内容を不正に取得したり、改ざんしたり、削除したりすることが可能になります。

SQLインジェクション攻撃の典型的な例として、ログイン画面での認証バイパスがあります。通常のログイン処理では、「SELECT * FROM users WHERE username = ‘admin’ AND password = ‘password123’」のようなSQL文が実行されます。しかし、攻撃者がユーザー名フィールドに「admin’ OR ‘1’=‘1’ –」と入力すると、SQL文は「SELECT * FROM users WHERE username = ‘admin’ OR ‘1’=‘1’ –’ AND password = ‘’」となり、「‘1’=‘1’」は常に真であるため、パスワードの検証をバイパスして不正ログインが成功してしまいます。

企業のセキュリティ担当者は、SQLインジェクション対策として高性能なデータベースセキュリティツールの導入を検討すべきです。これらのツールは、リアルタイムでデータベースへのアクセスを監視し、異常なクエリパターンを検出してアラートを発出します。また、Webアプリケーションファイアウォール(WAF)を導入することで、悪意のあるSQL文を含むリクエストを事前にブロックすることが可能です。

SQLインジェクション攻撃の被害を防ぐためには、パラメータ化クエリ(プレースホルダー)の使用が最も効果的です。この手法では、SQL文とデータを分離して処理するため、攻撃者が悪意のあるSQL文を挿入しても、それがコマンドとして実行されることはありません。開発者は、SQLインジェクション対策の専門書を参考にして、安全なコーディング手法を習得することが重要です。

データベース管理者は、最小権限の原則に基づいてデータベースユーザーの権限を設定することも重要です。Webアプリケーションから接続するデータベースユーザーには、必要最小限の権限のみを付与し、システム管理者権限や不要なテーブルへのアクセス権限は与えないようにします。このような権限管理を効率的に行うため、データベース権限管理ソフトウェアの活用が推奨されます。

コマンドインジェクション:システムレベルでの攻撃

コマンドインジェクションは、Webアプリケーションがユーザーの入力を基にオペレーティングシステムのコマンドを実行する際に発生する攻撃です。この攻撃が成功すると、攻撃者はサーバー上で任意のコマンドを実行できるようになり、システム全体を完全に制御下に置くことが可能になります。SQLインジェクションと同様に非常に危険な攻撃手法であり、適切な対策が不可欠です。

コマンドインジェクション攻撃は、ファイル処理、画像変換、システム情報取得などの機能を提供するWebアプリケーションでよく発生します。例えば、ファイル名を入力として受け取り、そのファイルに対してコマンドを実行する機能があるとします。攻撃者が「file.txt; rm -rf /」のような入力を行うと、元のコマンドに加えて「rm -rf /」コマンドが実行され、システム全体のファイルが削除される可能性があります。

このような攻撃を防ぐためには、入力値の厳格な検証とサニタイゼーションが必要です。特に、シェルの特殊文字(;、|、&、$、`など)を含む入力は危険であり、これらの文字を適切にエスケープするか、完全に除去する必要があります。入力値検証ライブラリを使用することで、安全で効率的な入力値チェックを実装できます。

システム管理者は、アプリケーションが実行されるサーバー環境のセキュリティ強化も重要です。サーバーセキュリティ監視ツールを導入して、異常なコマンド実行やプロセスの起動を検出し、迅速に対処できる体制を構築します。また、侵入検知システム(IDS)により、外部からの不正アクセスを早期に発見することも効果的です。

可能な限り、システムコマンドの直接実行を避け、代替手段を使用することが推奨されます。例えば、ファイル操作については、プログラミング言語が提供する標準ライブラリやフレームワークの機能を使用し、シェルコマンドを実行しないアプローチを採用します。このようなセキュアな開発手法については、セキュアコーディング入門書で詳しく学習できます。

インジェクション攻撃の被害状況と統計

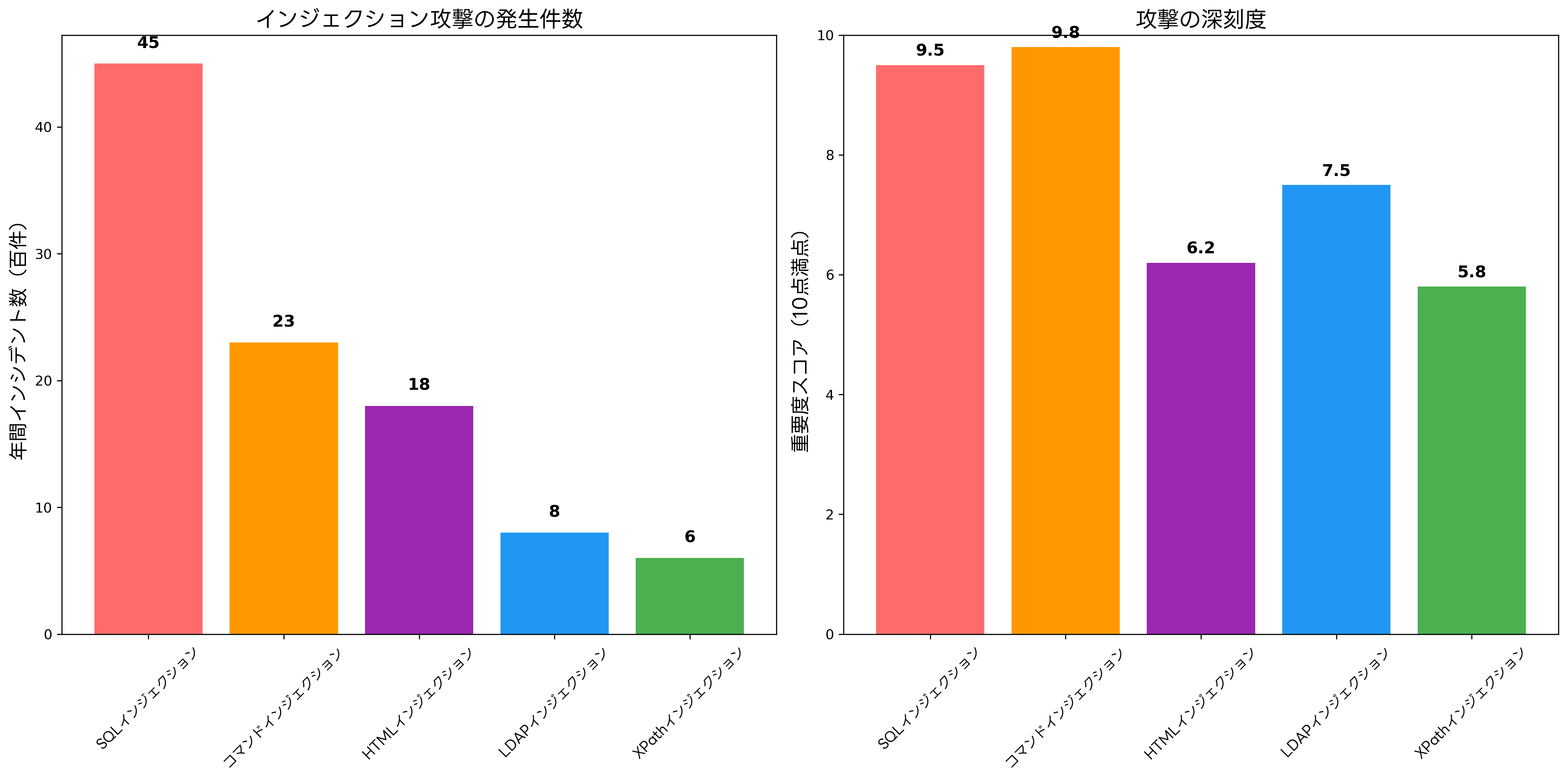

近年のサイバーセキュリティ調査によると、インジェクション攻撃は依然として企業や組織にとって最大の脅威の一つとなっています。特にSQLインジェクションとコマンドインジェクションは、その影響の深刻さから重要度の高い脅威として位置づけられています。

統計データによると、SQLインジェクション攻撃は年間で数千件規模で発生しており、その重要度スコアは10点満点中9.5点と極めて高い値を示しています。コマンドインジェクションも同様に高い重要度スコア(9.8点)を記録しており、これらの攻撃が成功した場合の被害の深刻さを物語っています。一方、HTMLインジェクションやXPathインジェクションは、発生件数は比較的少ないものの、Webアプリケーションの機能や設計によっては重大な影響を与える可能性があります。

企業のセキュリティ投資において、インジェクション攻撃対策は最優先事項として扱われるべきです。企業向けセキュリティソリューションを導入することで、包括的な防御体制を構築できます。また、従業員のセキュリティ意識向上のため、セキュリティ教育プログラムの実施も重要です。

インジェクション攻撃による被害額は、企業規模や業種によって大きく異なりますが、大規模な個人情報漏洩が発生した場合、数億円から数十億円の損失を被ることもあります。このような被害を防ぐため、サイバー保険への加入を検討する企業も増えています。しかし、保険はあくまで被害後の補償であり、根本的な対策としては適切な技術的・組織的対策の実施が不可欠です。

業界別では、金融機関、医療機関、電子商取引サイトなど、機密性の高い個人情報を扱う業界でのインジェクション攻撃被害が特に深刻です。これらの業界では、業界特化型セキュリティソリューションの導入により、業界固有の脅威に対する専門的な対策を講じることが重要です。

効果的な対策手法と実装

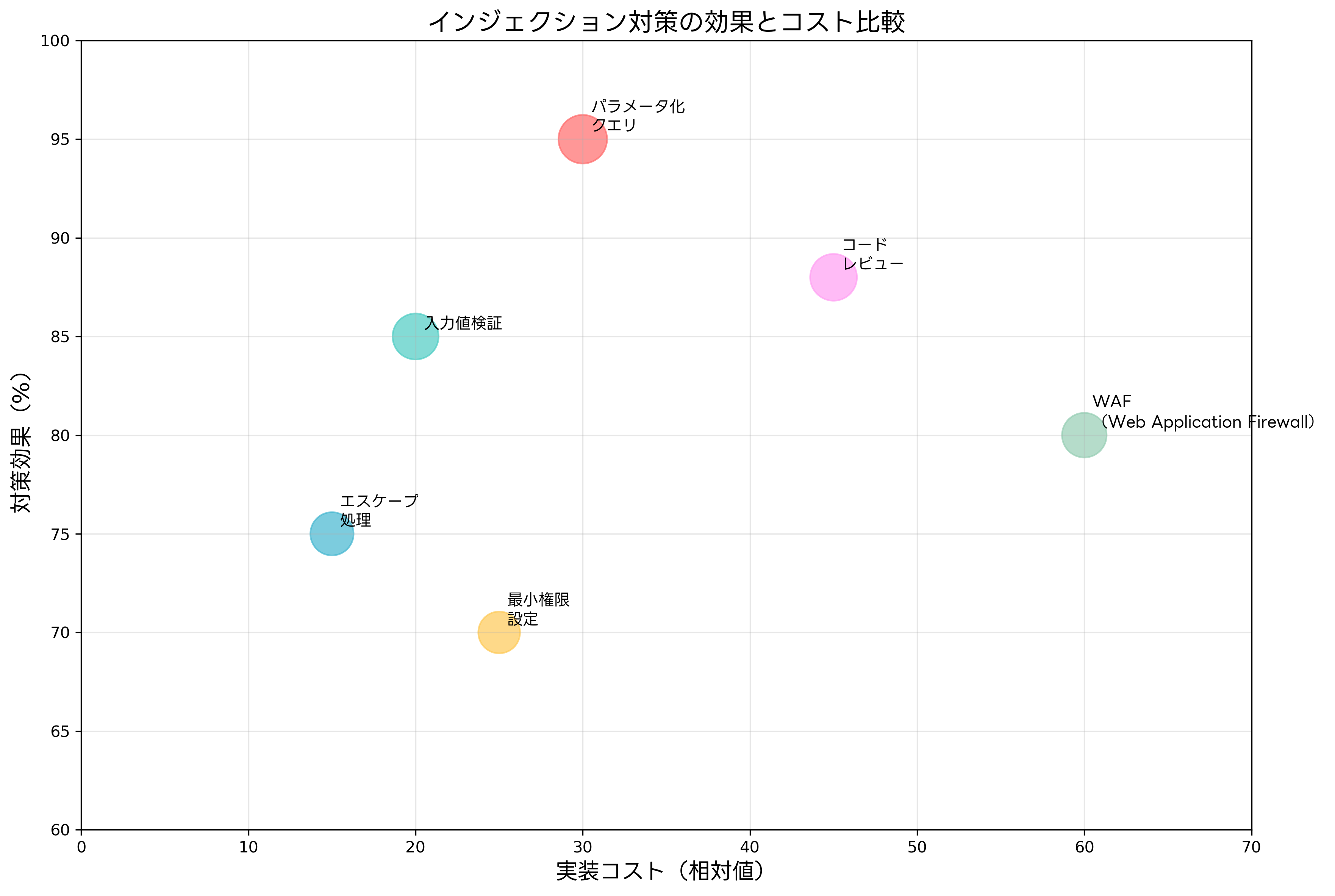

インジェクション攻撃に対する対策は、技術的対策と組織的対策の両面から総合的に実施する必要があります。最も効果的な技術的対策は、パラメータ化クエリ(プリペアードステートメント)の使用です。この手法により、SQLインジェクション攻撃を根本的に防ぐことができます。

パラメータ化クエリは、95%という非常に高い効果率を誇りながら、実装コストは比較的低く抑えられるため、最も推奨される対策手法です。開発者は、データベースアクセスライブラリを活用して、安全なデータベース操作を実装することが重要です。また、ORM(Object-Relational Mapping)フレームワークを使用することで、SQLインジェクション攻撃に対する保護を自動的に提供することも可能です。

入力値検証は、85%の効果率を示しており、実装コストも低いため、すべてのWebアプリケーションで実装すべき基本的な対策です。この対策では、ユーザーからの入力値に対して、データ型、長さ、文字種、形式などの妥当性をチェックします。入力値検証フレームワークを使用することで、効率的かつ確実な検証処理を実装できます。

WAF(Webアプリケーションファイアウォール)は、80%の効果率を持ちながら、実装コストがやや高くなる傾向があります。しかし、既存のアプリケーションに対する追加的な保護層として非常に有効であり、クラウド型WAFサービスを利用することで、比較的簡単に導入できます。WAFは、既知の攻撃パターンをブロックするだけでなく、機械学習を活用して新しい攻撃パターンを検出する機能も提供しています。

コードレビューは、88%という高い効果率を示しており、セキュリティ専門家による定期的なコードレビューを実施することで、開発段階でのセキュリティ問題を早期に発見できます。コードレビューツールを使用することで、効率的なレビュープロセスを構築し、セキュリティ品質の向上を図ることができます。

最小権限設定は、70%の効果率を持ち、データベースユーザーやアプリケーションユーザーに必要最小限の権限のみを付与することで、攻撃が成功した場合の被害を最小限に抑えることができます。権限管理システムを導入することで、複雑な権限設定を効率的に管理できます。

セキュリティテストと脆弱性検出

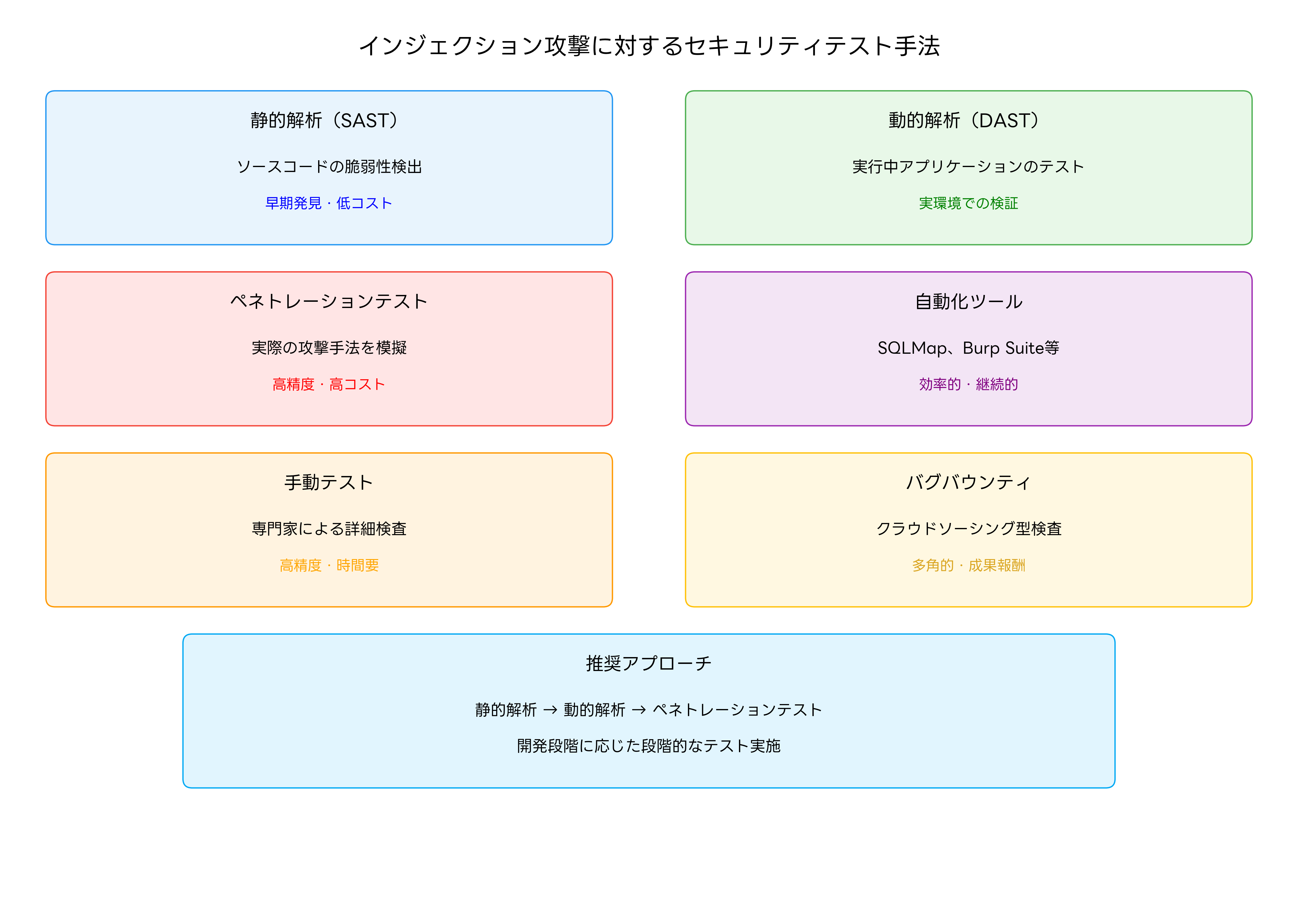

インジェクション攻撃に対する防御体制を確実にするためには、定期的なセキュリティテストの実施が不可欠です。セキュリティテストには、静的解析、動的解析、ペネトレーションテスト、自動化ツールによるテスト、手動テスト、バグバウンティプログラムなど、様々なアプローチがあります。

静的解析(SAST)は、ソースコードを実行せずに解析し、潜在的な脆弱性を検出する手法です。開発の早期段階で問題を発見できるため、修正コストを大幅に削減できます。静的解析ツールを開発環境に組み込むことで、コミット時やビルド時に自動的にセキュリティチェックを実行できます。

動的解析(DAST)は、実行中のアプリケーションに対してテストを行い、実際の攻撃を模擬して脆弱性を検出します。この手法は、実環境での動作を検証できるため、より現実的な脅威評価が可能です。動的解析ツールを使用することで、本番環境に近い条件でのセキュリティテストを自動化できます。

ペネトレーションテストは、実際の攻撃手法を用いてシステムの脆弱性を検証するテストです。高度なスキルを持つセキュリティ専門家が実施するため、コストは高くなりますが、非常に高精度な脅威評価が可能です。ペネトレーションテストサービスを利用することで、専門的なテストを外部委託できます。

SQLMapやBurp Suiteなどの自動化ツールは、SQLインジェクション攻撃を効率的に検出できる専門ツールです。これらのツールは、継続的なセキュリティテストを可能にし、新しい脆弱性の早期発見に貢献します。セキュリティテストツール統合パッケージを導入することで、複数のツールを効率的に管理・運用できます。

手動テストは、自動化ツールでは検出できない複雑な脆弱性を発見するために重要です。セキュリティ専門家が手動で様々な攻撃パターンを試行し、アプリケーション固有の問題を特定します。セキュリティテスト専門書を参考にして、体系的な手動テスト手法を学習することが重要です。

バグバウンティプログラムは、外部のセキュリティ研究者やハッカーが脆弱性を発見した際に報奨金を支払う制度です。多角的な視点からのセキュリティ検証が可能で、成果に応じた報酬制度のため、コストパフォーマンスの高い脆弱性発見手法として注目されています。

応用情報技術者試験での出題傾向

応用情報技術者試験においては、インジェクション攻撃に関する問題が情報セキュリティ分野で頻繁に出題されています。特に、SQLインジェクションの仕組み、攻撃例、対策手法について詳細な理解が求められます。

午前問題では、インジェクション攻撃の定義、種類、具体的な攻撃手法、対策技術に関する選択問題が出題されます。例えば、「SQLインジェクション攻撃を防ぐために最も効果的な対策はどれか」といった問題や、「以下のSQL文のうち、SQLインジェクション攻撃の脆弱性があるものはどれか」といった具体的なコード例を用いた問題が出題されます。

午後問題では、より実践的な場面でのインジェクション攻撃対策の設計や実装について問われます。Webアプリケーションのセキュリティ設計、脆弱性の特定と対策の提案、セキュリティインシデントの分析と対応などの文脈で、インジェクション攻撃に関する深い理解と応用能力が評価されます。

試験対策としては、応用情報技術者試験セキュリティ分野の専門書を活用して、理論的な知識を体系的に学習することが重要です。また、情報セキュリティ技術者向け問題集を繰り返し解くことで、出題パターンを理解し、実践的な問題解決能力を身につけることができます。

実際の開発経験がある場合は、自社のWebアプリケーションをインジェクション攻撃の観点から分析し、脆弱性の特定と対策の検討を行う実習も効果的です。Webアプリケーションセキュリティ実習環境を構築することで、安全な環境で攻撃手法と対策を実際に試すことができます。

セキュリティフレームワークやガイドラインの理解も重要です。OWASP Top 10、NIST Cybersecurity Framework、ISO 27001などのセキュリティ標準における、インジェクション攻撃の位置づけと対策要件を理解することで、より包括的な知識を身につけることができます。

新技術とインジェクション攻撃の関係

近年の技術革新により、インジェクション攻撃の手法と対策も進化しています。NoSQLデータベースの普及に伴い、NoSQLインジェクション攻撃という新しい脅威が出現しています。従来のSQLインジェクション対策だけでは不十分であり、NoSQL特有の攻撃パターンに対する理解と対策が必要です。

クラウドコンピューティングの普及により、クラウド環境での新しいインジェクション攻撃ベクトルも出現しています。サーバーレスアーキテクチャやコンテナ技術において、従来とは異なる攻撃手法が開発されており、クラウドセキュリティ専門ツールによる対策が重要になっています。

人工知能と機械学習の活用により、インジェクション攻撃の検出精度が大幅に向上しています。AI搭載セキュリティソリューションは、既知の攻撃パターンだけでなく、未知の攻撃手法も検出できる能力を持っています。これにより、ゼロデイ攻撃に対する防御力が大幅に向上しています。

API(Application Programming Interface)の普及に伴い、APIインジェクション攻撃という新しい脅威も注目されています。RESTful APIやGraphQL APIに対するインジェクション攻撃は、従来のWebアプリケーション攻撃とは異なる特徴を持っており、APIセキュリティ専門ツールによる対策が必要です。

DevSecOpsの概念により、セキュリティがソフトウェア開発ライフサイクル全体に統合されるようになっています。これにより、インジェクション攻撃対策も開発の初期段階から組み込まれ、より効果的な防御が実現されています。DevSecOpsプラットフォームを導入することで、継続的なセキュリティ検証を自動化できます。

組織的な対策とガバナンス

インジェクション攻撃に対する効果的な防御は、技術的対策だけでなく、組織全体でのセキュリティガバナンスの確立が重要です。セキュリティポリシーの策定、従業員教育、インシデント対応体制の構築、定期的なセキュリティ監査などが必要な要素となります。

セキュリティポリシーでは、安全なコーディング標準、コードレビューの実施基準、セキュリティテストの要件、脆弱性対応の手順などを明確に定義する必要があります。セキュリティポリシー策定ガイドブックを参考にして、組織の規模や業務内容に適したポリシーを作成することが重要です。

従業員のセキュリティ意識向上には、継続的な教育プログラムが不可欠です。開発者向けには、セキュアコーディング研修、脆弱性分析演習、最新の攻撃手法に関する情報共有などを実施します。セキュリティ教育教材を活用することで、効果的な教育プログラムを構築できます。

インシデント対応体制では、インジェクション攻撃を受けた場合の対応手順、関係者への連絡体制、証拠保全の方法、復旧手順などを事前に整備しておく必要があります。インシデント対応マニュアルを参考にして、実用的な対応計画を策定することが重要です。

まとめ

インジェクション攻撃は、現代のWebアプリケーションにとって最も深刻な脅威の一つであり、適切な対策を講じなければ壊滅的な被害をもたらす可能性があります。SQLインジェクション、コマンドインジェクション、その他の各種インジェクション攻撃について理解し、効果的な対策を実装することが重要です。

技術的対策としては、パラメータ化クエリの使用、入力値検証、エスケープ処理、WAFの導入などが基本となります。これらの対策を組み合わせることで、多層防御による強固なセキュリティ体制を構築できます。また、定期的なセキュリティテストにより、新しい脆弱性の早期発見と対処が可能になります。

組織的な取り組みとしては、セキュリティポリシーの策定、従業員教育、インシデント対応体制の整備が不可欠です。セキュリティは技術だけでなく、人と組織の問題でもあるため、総合的なアプローチが必要です。

応用情報技術者試験においても、インジェクション攻撃は重要なトピックとして扱われており、理論的な理解と実践的な応用能力の両方が求められます。継続的な学習と実践により、変化する脅威に対応できる知識とスキルを身につけることが重要です。

新しい技術の導入に伴い、インジェクション攻撃の手法も進化し続けています。最新の動向を把握し、適切な対策を講じることで、安全で信頼性の高いシステムを構築・運用することができます。