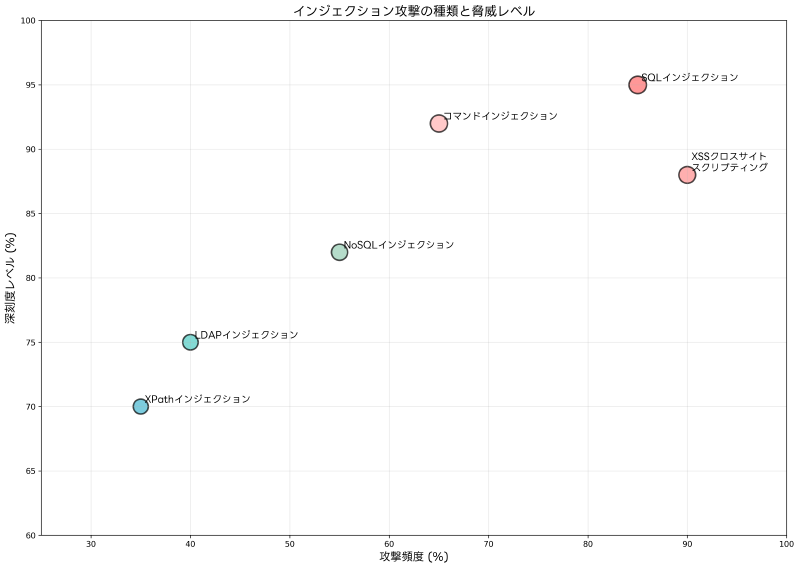

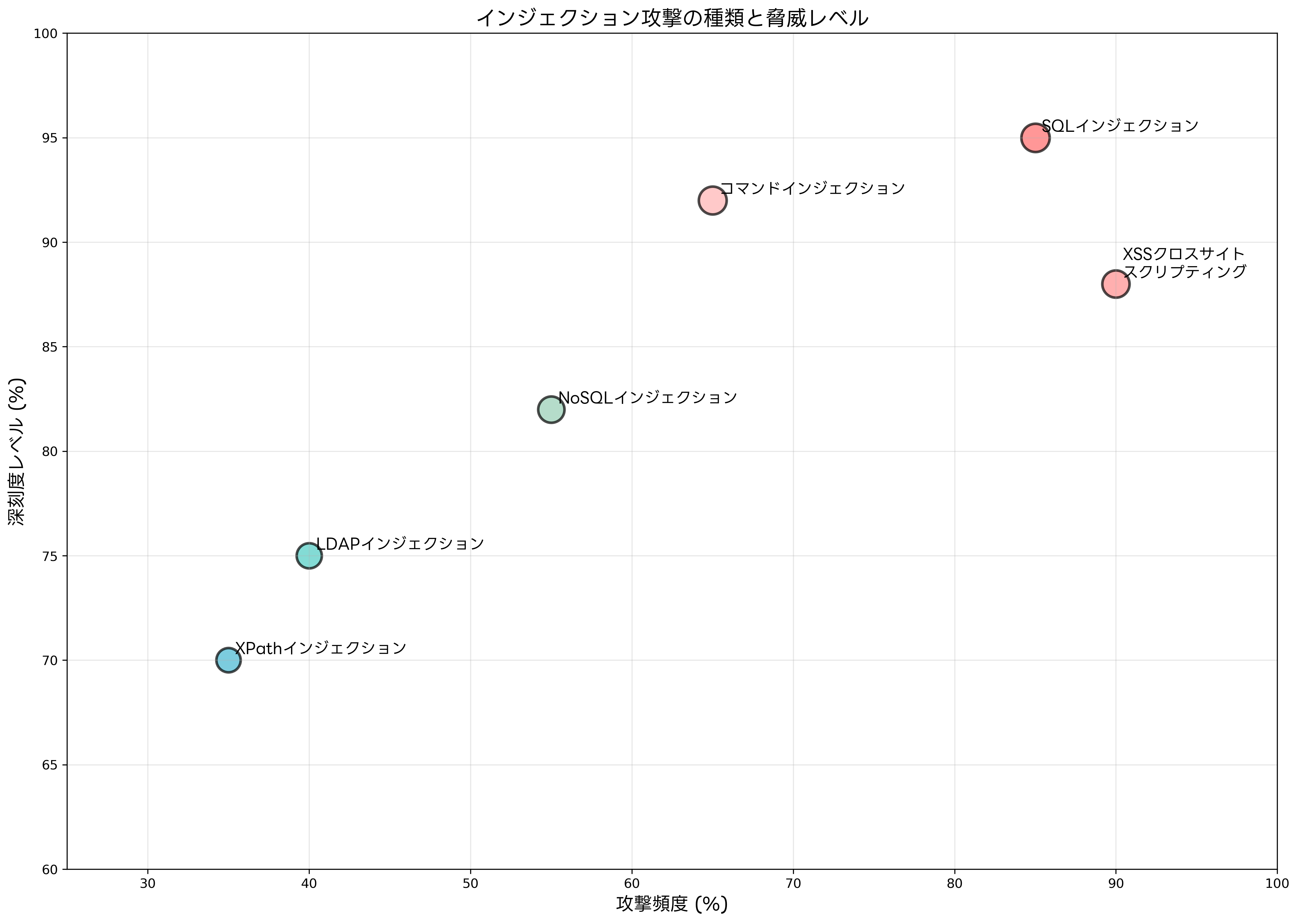

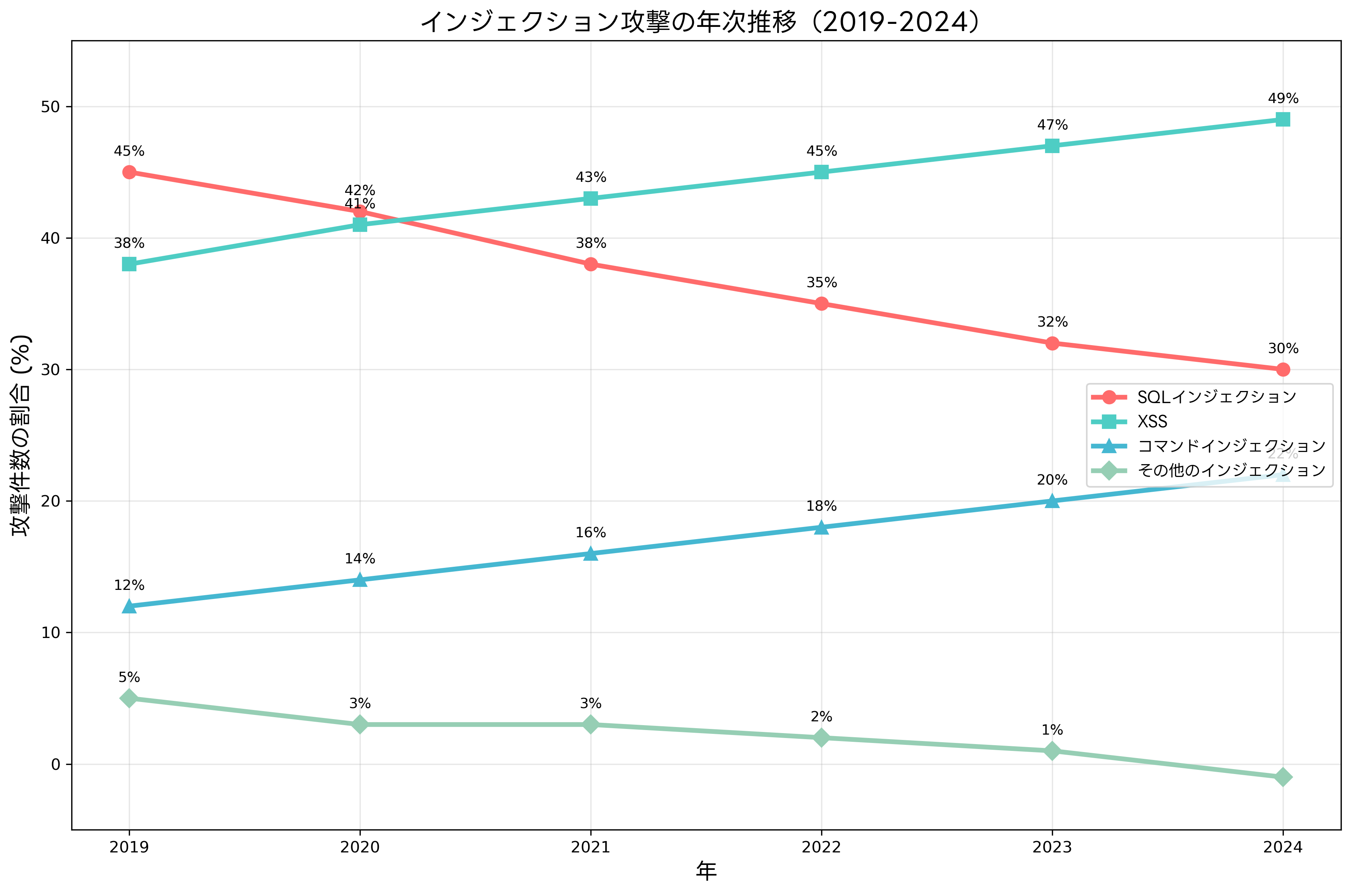

インジェクション攻撃は、現代のサイバーセキュリティにおいて最も深刻な脅威の一つです。OWASP Top 10において長年にわたって上位にランクインし続けており、Web アプリケーションの脆弱性を悪用した攻撃手法として、企業や組織に甚大な被害をもたらしています。応用情報技術者試験においても頻出の重要トピックであり、現代のIT専門家にとって必須の知識となっています。

インジェクション攻撃とは、アプリケーションが信頼できないデータを適切に検証や無害化することなく、インタープリターに送信する際に発生する脆弱性を悪用した攻撃です。攻撃者は悪意のあるコードやコマンドを正常な入力データに混入させることで、システムの意図しない動作を引き起こし、機密情報の窃取、データの改ざん、システムの完全制御などを行います。

SQLインジェクション:データベースへの不正アクセス

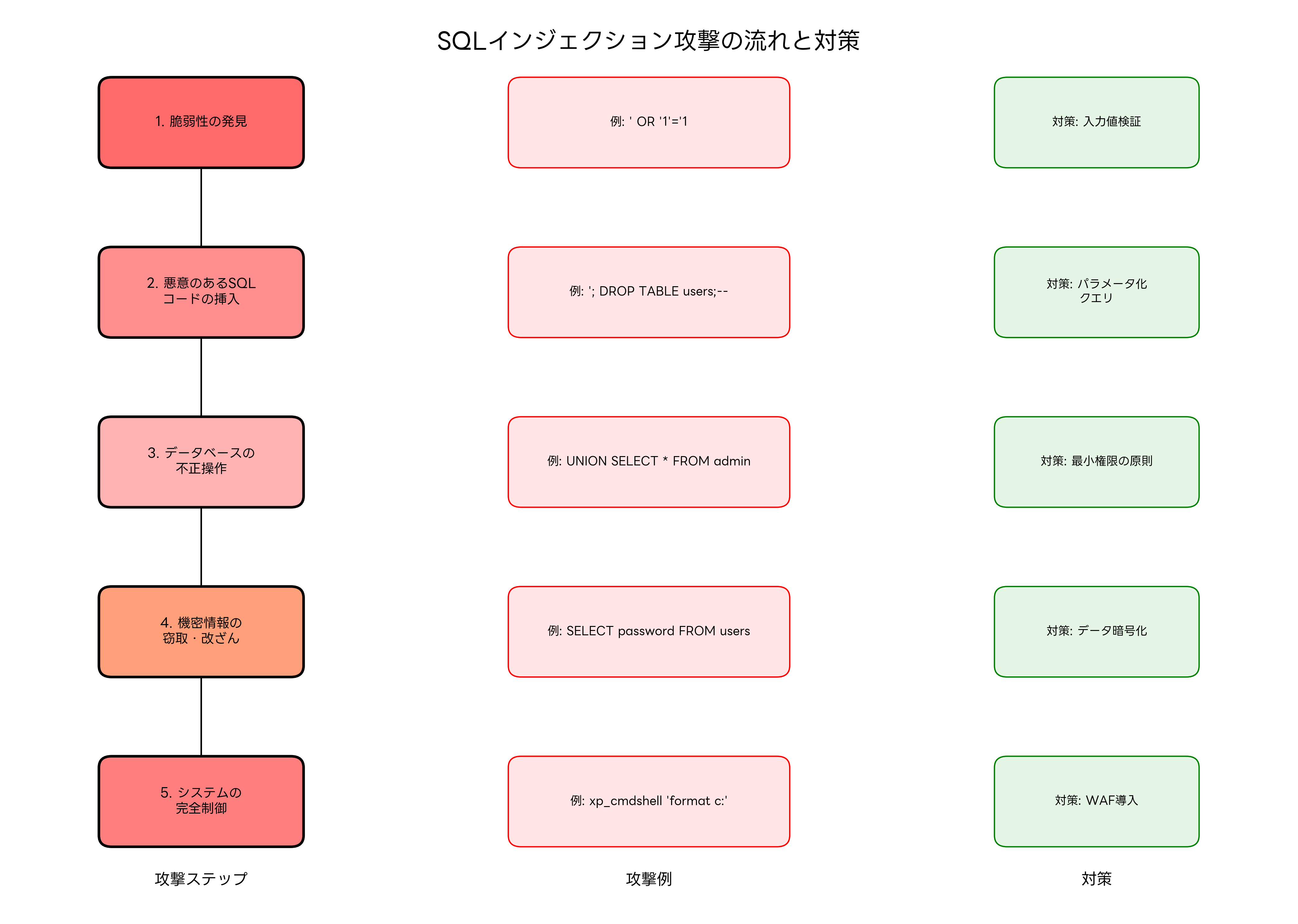

SQLインジェクションは、最も一般的で危険なインジェクション攻撃の一つです。Webアプリケーションがユーザーからの入力を適切に検証せずにSQL クエリに組み込む際に発生する脆弱性を悪用します。攻撃者は悪意のあるSQL コードを入力フィールドに挿入することで、データベースの内容を不正に閲覧、変更、削除することが可能になります。

典型的なSQLインジェクション攻撃では、ログインフォームの入力フィールドに「’ OR ‘1’=‘1」のような文字列を入力することで、認証を回避します。このような攻撃を防ぐためには、セキュリティが強化されたデータベース管理システムの導入が重要です。

パラメータ化クエリ(プリペアードステートメント)の使用は、SQLインジェクション対策の基本です。この手法により、SQLコードとデータを明確に分離し、悪意のあるコードの実行を防ぐことができます。多くの開発者は、セキュアコーディングガイドブックを参考にして、安全なプログラミング技法を習得しています。

入力値の検証とサニタイゼーションも重要な対策です。ユーザーからの入力データに対して、許可される文字や長さ、形式などを厳格にチェックし、危険な文字列を除去または無害化します。この処理を効率的に行うため、入力値検証ライブラリの活用が推奨されます。

データベースのアクセス権限を最小限に制限することも重要です。アプリケーションがデータベースにアクセスする際は、必要最小限の権限のみを付与し、管理者権限での接続は避けます。データベースセキュリティ監査ツールを使用して、定期的に権限設定を見直すことが重要です。

クロスサイトスクリプティング(XSS):ブラウザでの悪意のあるコード実行

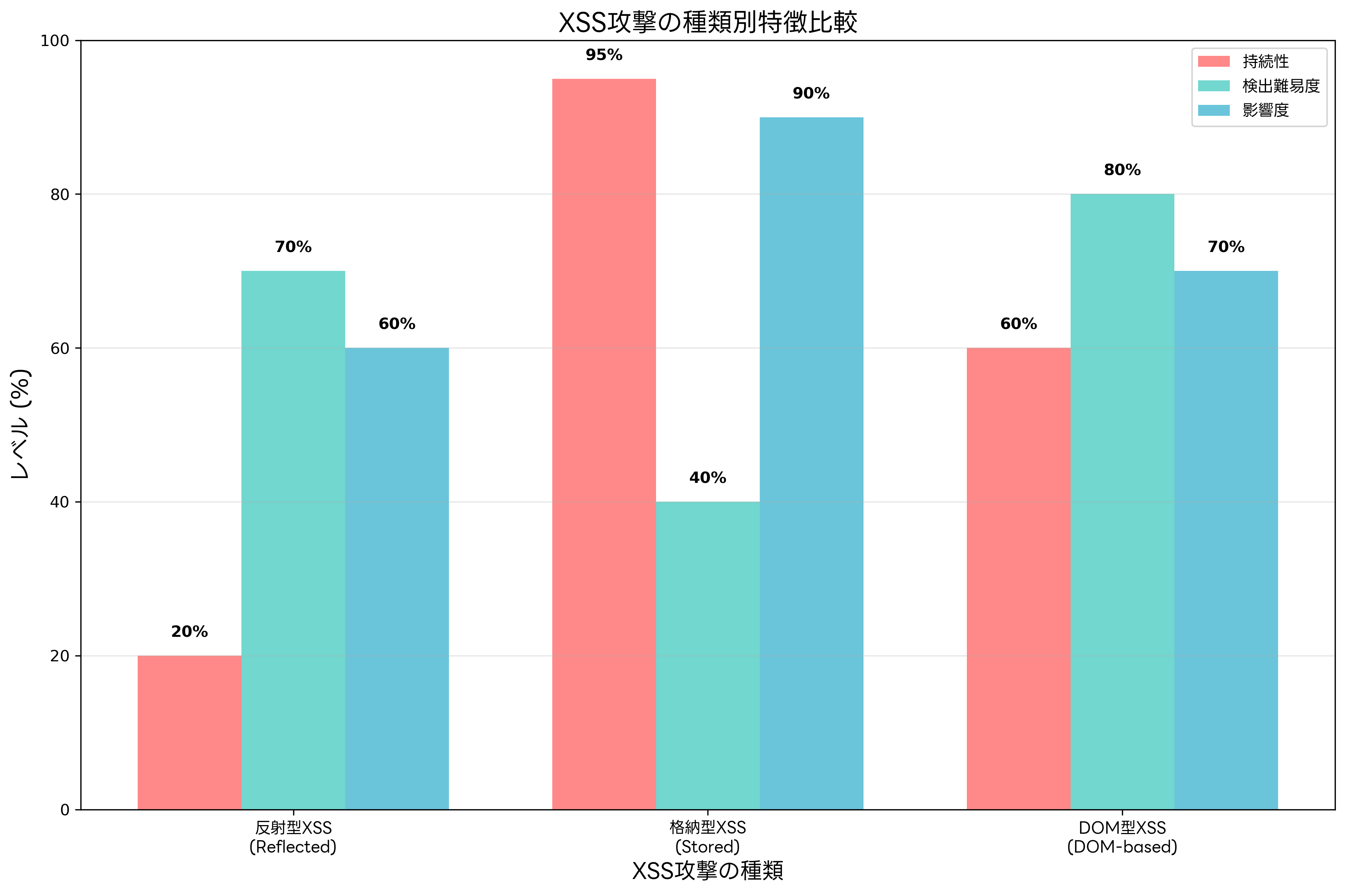

クロスサイトスクリプティング(XSS)は、Webアプリケーションがユーザーからの入力を適切にエスケープせずにブラウザに出力する際に発生する脆弱性です。攻撃者は悪意のあるJavaScriptコードをWebページに埋め込み、他のユーザーのブラウザで実行させることで、セッション情報の窃取、フィッシング攻撃、マルウェアの配布などを行います。

反射型XSS(Reflected XSS)は、最も一般的なXSS攻撃の形態です。攻撃者は悪意のあるスクリプトを含むURLを作成し、被害者にクリックさせることで攻撃を実行します。この攻撃を防ぐためには、Webアプリケーションファイアウォール(WAF)の導入が効果的です。

格納型XSS(Stored XSS)は、悪意のあるスクリプトがサーバー上に保存され、他のユーザーがそのページを閲覧する際に実行される攻撃です。掲示板やコメント機能を持つWebサイトで頻繁に発生します。この脅威に対抗するため、多くの企業がXSS検出・防御ソリューションを導入しています。

DOM型XSS(DOM-based XSS)は、クライアントサイドのJavaScriptが動的にページ内容を変更する際に発生する攻撃です。この攻撃は従来の検出手法では発見が困難なため、JavaScriptセキュリティ解析ツールの活用が重要になります。

XSS攻撃の対策には、出力時のエスケープ処理が基本となります。HTML、JavaScript、CSS、URLなど、出力先に応じた適切なエスケープ処理を実装する必要があります。セキュリティフレームワークを使用することで、これらの処理を自動化し、開発者のミスを防ぐことができます。

Content Security Policy(CSP)の導入も効果的な対策です。CSPヘッダーを設定することで、ブラウザがスクリプトを実行する際の制限を設け、悪意のあるスクリプトの実行を防ぎます。CSP設定支援ツールを活用して、適切なポリシーを設定することが重要です。

コマンドインジェクション:システムコマンドの不正実行

コマンドインジェクションは、アプリケーションが外部コマンドを実行する際に、ユーザーからの入力を適切に検証せずにコマンドラインに渡すことで発生する脆弱性です。攻撃者は悪意のあるコマンドを入力に混入させることで、サーバー上で任意のコマンドを実行し、システムの完全制御を獲得することができます。

この攻撃は特に、ファイルアップロード機能、システム情報表示機能、外部ツールとの連携機能などで発生しやすくなっています。例えば、ping コマンドを実行するWebアプリケーションで、IPアドレスの入力フィールドに「8.8.8.8; cat /etc/passwd」のような文字列を入力することで、システムのユーザー情報を窃取することが可能です。

コマンドインジェクション攻撃を防ぐためには、まず外部コマンドの実行を避けることが最も効果的です。ライブラリやAPIを使用して同等の機能を実現できる場合は、そちらを優先すべきです。どうしても外部コマンドの実行が必要な場合は、コマンドインジェクション対策ライブラリを使用して、安全にコマンドを構築します。

入力値の厳格な検証も重要です。許可される文字、長さ、形式を明確に定義し、ホワイトリスト方式で検証を行います。特に、シェルの特殊文字(;、|、&、$、`など)の混入を防ぐことが重要です。セキュリティ入力検証フレームワークを活用することで、包括的な検証を実装できます。

その他のインジェクション攻撃

LDAPインジェクションは、LDAP(Lightweight Directory Access Protocol)クエリに悪意のあるコードを挿入する攻撃です。企業の認証システムやディレクトリサービスを標的とし、不正なアクセスや機密情報の窃取を行います。LDAPセキュリティ強化ツールの導入により、この脅威に対抗できます。

XPathインジェクションは、XML文書の検索に使用されるXPath式に悪意のあるコードを挿入する攻撃です。XMLデータベースやWebサービスを利用するアプリケーションで発生し、機密情報の窃取や認証回避に悪用されます。XMLセキュリティライブラリを使用することで、安全なXML処理を実現できます。

NoSQLインジェクションは、MongoDB、CouchDB、CassandraなどのNoSQLデータベースを標的とした新しい形態の攻撃です。従来のSQLインジェクションとは異なる手法を用いるため、NoSQL固有の対策が必要です。NoSQLセキュリティ監視ツールの導入が効果的です。

インジェクション攻撃の検出と監視

インジェクション攻撃を効果的に防ぐためには、攻撃の早期発見と対応が重要です。ログ監視システムを導入し、異常なクエリパターンや入力パターンを検出することで、攻撃の兆候を捉えることができます。セキュリティ情報・イベント管理(SIEM)システムにより、リアルタイムでの脅威検出が可能になります。

Webアプリケーションファイアウォール(WAF)は、インジェクション攻撃に対する強力な防御手段です。既知の攻撃パターンを検出し、悪意のあるリクエストをブロックします。クラウド環境では、クラウドベースWAFサービスの利用により、スケーラブルな保護を実現できます。

侵入検知システム(IDS)と侵入防止システム(IPS)も重要な役割を果たします。ネットワークレベルとホストレベルの両方で異常を検出し、攻撃を阻止します。統合侵入検知・防止システムにより、包括的な保護を実現できます。

データベース活動監視(DAM)ツールは、データベースへの不正アクセスを検出する専用ソリューションです。SQLインジェクション攻撃による異常なクエリパターンを検出し、アラートを発出します。データベース活動監視ツールの導入により、データベースセキュリティを強化できます。

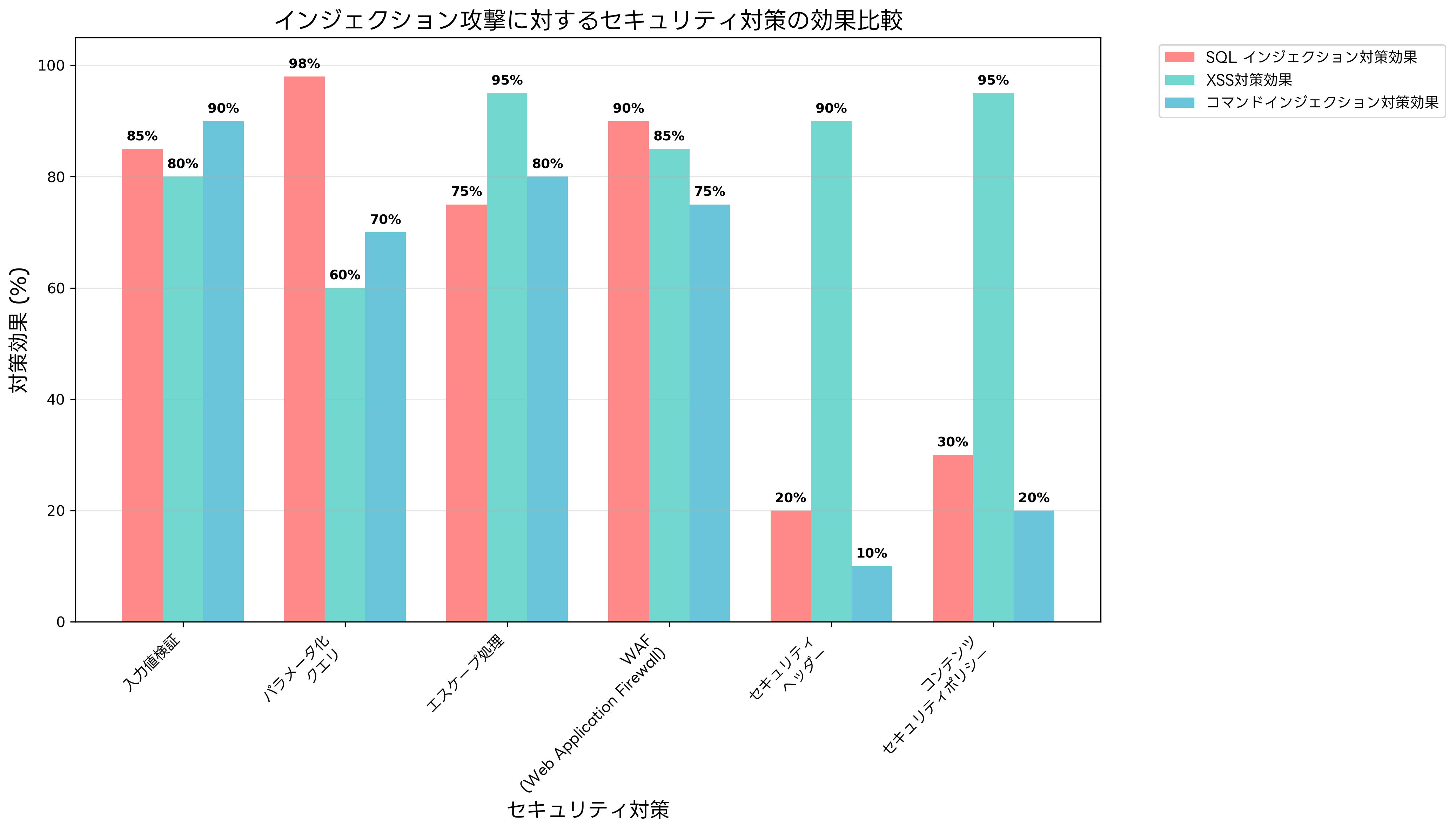

セキュリティ対策の効果比較と実装指針

各種セキュリティ対策の効果を理解し、適切に組み合わせることが重要です。パラメータ化クエリは SQLインジェクション に対して98%の効果を示しますが、XSSに対しては限定的です。一方、Content Security Policy(CSP)はXSSに対して95%の効果を発揮しますが、SQLインジェクションには効果がありません。

多層防御の考え方に基づいて、複数の対策を組み合わせることで、包括的なセキュリティを実現できます。統合セキュリティプラットフォームを活用することで、効率的な管理と運用が可能になります。

開発プロセスにセキュリティを組み込むDevSecOpsの実践も重要です。コードレビュー、静的解析、動的解析を開発サイクルに統合し、脆弱性の早期発見と修正を行います。DevSecOpsツールチェーンにより、セキュリティ品質の向上を図ることができます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験においては、インジェクション攻撃に関する問題が午前問題、午後問題ともに頻繁に出題されています。特に、情報セキュリティ分野では、具体的な攻撃手法とその対策についての理解が問われます。

午前問題では、インジェクション攻撃の種類、攻撃原理、対策手法などが選択問題として出題されます。「SQLインジェクション攻撃を防ぐために最も効果的な対策はどれか」「XSS攻撃の特徴として正しいものはどれか」といった問題が典型的です。

午後問題では、より実践的な場面でのセキュリティ対策の検討が求められます。Webアプリケーションの設計・開発におけるセキュリティ要件の定義、脆弱性診断結果の分析、インシデント対応計画の策定などの文脈で、インジェクション攻撃の知識を活用する能力が評価されます。

試験対策として、応用情報技術者試験のセキュリティ分野専門書や情報セキュリティ技術解説書を活用して、理論的な知識を深めることが重要です。また、セキュリティ実習用教材を使用して、実際の攻撃手法と対策を体験することで、理解を深めることができます。

最新の脅威動向と今後の展望

近年、AI(人工知能)を活用したインジェクション攻撃が登場しており、従来の対策では検出が困難な高度な攻撃が可能になっています。攻撃者はAIを使用して、WAFや検出システムを回避する巧妙な攻撃ペイロードを生成します。AI対応セキュリティソリューションの導入により、これらの新たな脅威に対抗する必要があります。

クラウドネイティブアプリケーションの普及により、コンテナ環境でのインジェクション攻撃も増加しています。Kubernetes、Docker などの環境特有の脆弱性を悪用した攻撃手法が開発されており、コンテナセキュリティプラットフォームによる保護が重要です。

マイクロサービスアーキテクチャの採用が進む中、サービス間通信を標的としたインジェクション攻撃も注目されています。API経由での攻撃が増加しており、APIセキュリティゲートウェイの導入が急務となっています。

IoT(Internet of Things)デバイスの普及により、組み込みシステムでのインジェクション攻撃も増加しています。リソースが限られた環境での効果的な対策が課題となっており、IoTセキュリティソリューションの開発が進んでいます。

組織的な対策と人材育成

技術的な対策と並行して、組織的な取り組みも重要です。セキュアコーディング教育を通じて、開発者のセキュリティ意識を向上させる必要があります。セキュアコーディング教育プログラムを活用して、体系的な知識習得を図ることが重要です。

定期的な脆弱性診断とペネトレーションテストの実施により、アプリケーションのセキュリティレベルを継続的に評価する必要があります。脆弱性診断ツールを使用して、自動化された診断を実施することで、効率的なセキュリティ管理が可能になります。

インシデント対応体制の構築も重要です。インジェクション攻撃を受けた場合の対応手順を明確化し、迅速な復旧を可能にする必要があります。インシデント対応管理プラットフォームにより、効果的な対応を実現できます。

まとめ

インジェクション攻撃は、現代のサイバーセキュリティにおいて最も深刻な脅威の一つです。SQLインジェクション、XSS、コマンドインジェクションなど、様々な形態の攻撃が存在し、それぞれに適切な対策が必要です。技術的な対策と組織的な取り組みを組み合わせることで、包括的な防御を実現できます。

応用情報技術者試験においても重要なトピックであり、理論的な理解と実践的な応用能力の両方が求められます。継続的な学習と実践により、変化する脅威に対応できる能力を身につけることが重要です。

技術の進歩とともに、新たな形態のインジェクション攻撃も登場し続けています。最新の脅威情報を収集し、適切な対策を講じることで、安全で信頼性の高いシステムを構築・運用することができます。