インターネットの普及とデジタル化の進展により、私たちの生活やビジネスはネットワークに深く依存するようになりました。しかし、この利便性の向上と同時に、サイバー犯罪や悪意のある攻撃も急速に増加し、より巧妙化しています。インターネットセキュリティは、これらの脅威から組織や個人の情報資産を保護するための包括的な取り組みであり、応用情報技術者試験においても中核的な知識分野として位置づけられています。

現代のインターネットセキュリティは、単一の技術や製品では対応できない複雑な課題となっています。多層防御の概念に基づき、ネットワークレベル、システムレベル、アプリケーションレベル、そして人的要素を含む包括的な対策が必要です。企業や組織は、総合的なセキュリティソリューションを導入し、継続的な監視と改善を行うことで、変化する脅威環境に対応しています。

インターネット脅威の現状と動向

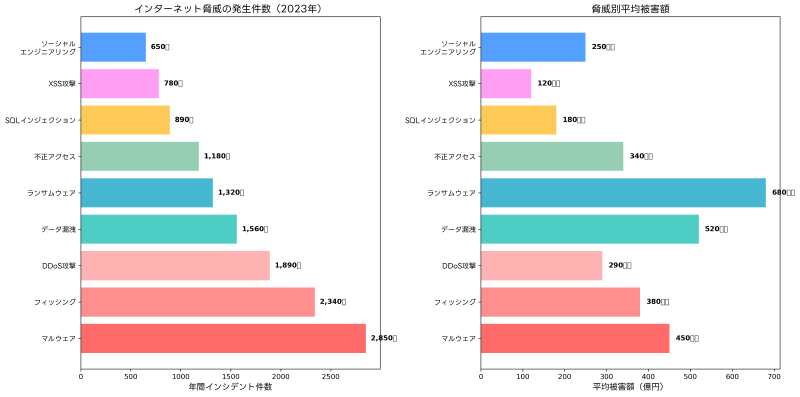

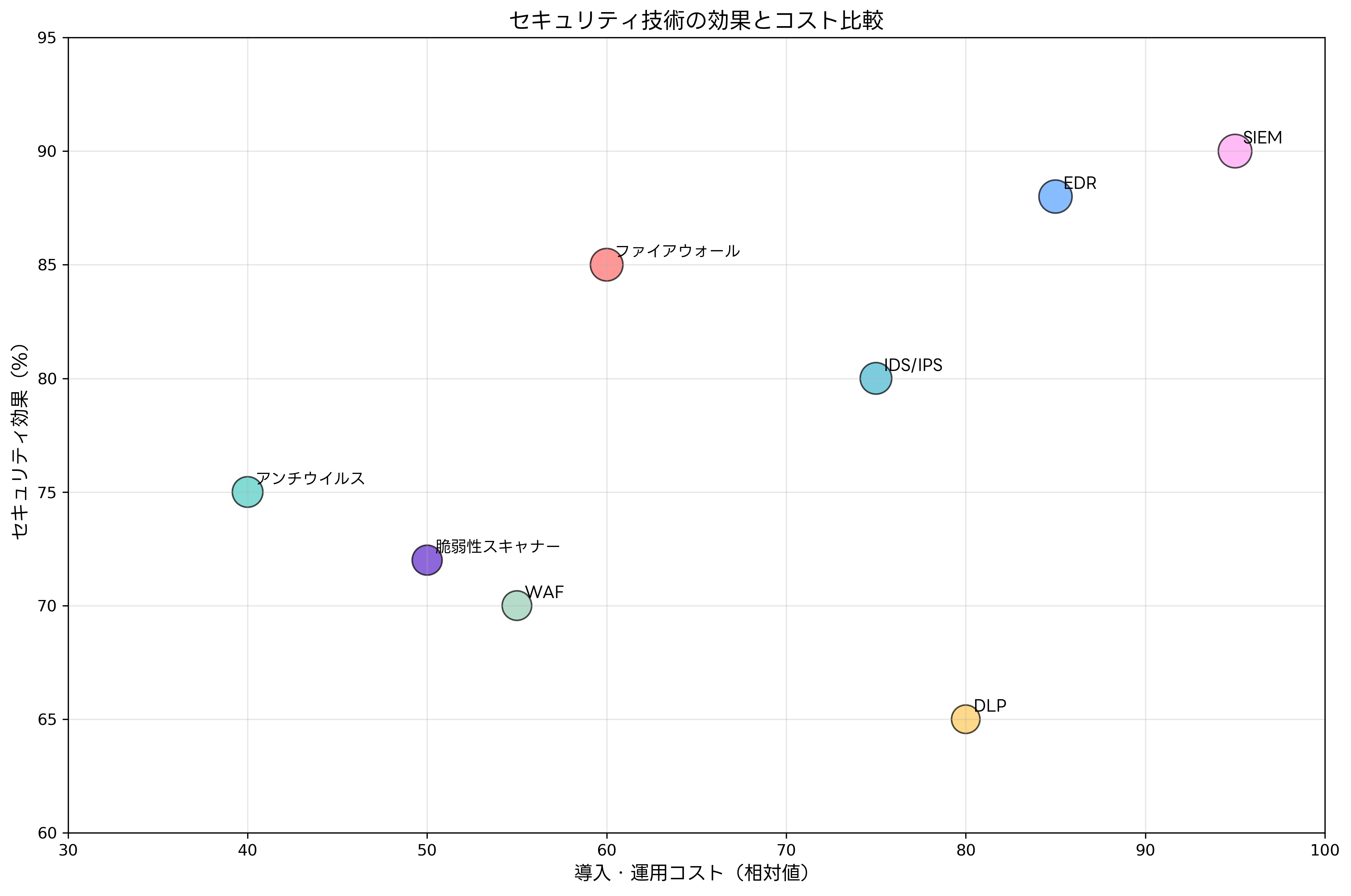

インターネット上の脅威は年々増加し、その手法も高度化しています。2023年の統計によると、マルウェア感染が最も多い脅威として報告されており、年間で約2850件のインシデントが発生しています。次いでフィッシング攻撃が2340件、DDoS攻撃が1890件となっており、これらの三大脅威が全体の約60%を占めています。

特に注目すべきは、ランサムウェア攻撃の被害額の深刻さです。件数では1320件と全体の約8%に過ぎませんが、平均被害額は680億円と最も高く、一度の攻撃で組織に壊滅的な影響を与える可能性があります。このため、多くの組織がランサムウェア対策専用ソリューションの導入を検討しています。

フィッシング攻撃は、その巧妙さが年々増しており、従来の技術的対策だけでは完全な防御が困難になっています。攻撃者は、有名企業や金融機関を装った偽のメールやウェブサイトを作成し、ユーザーの認証情報や個人情報を詐取しようとします。このような攻撃に対抗するため、組織ではフィッシング対策訓練プラットフォームを導入し、従業員の意識向上を図っています。

DDoS攻撃は、ウェブサービスの可用性を直接的に脅かす攻撃手法です。攻撃者は、複数のコンピューターから同時に大量のトラフィックを送信し、対象のサーバーやネットワークを過負荷状態にして正常なサービス提供を妨害します。クラウドサービスの普及により、クラウドベースのDDoS対策サービスが効果的な対策として注目されています。

標的型攻撃(APT:Advanced Persistent Threat)は、特定の組織や個人を狙った高度で持続的な攻撃です。攻撃者は長期間にわたってネットワーク内に潜伏し、機密情報の窃取や破壊活動を行います。これらの攻撃に対抗するため、高度な脅威検知システムや脅威インテリジェンスサービスの導入が重要になっています。

ネットワークセキュリティアーキテクチャの設計

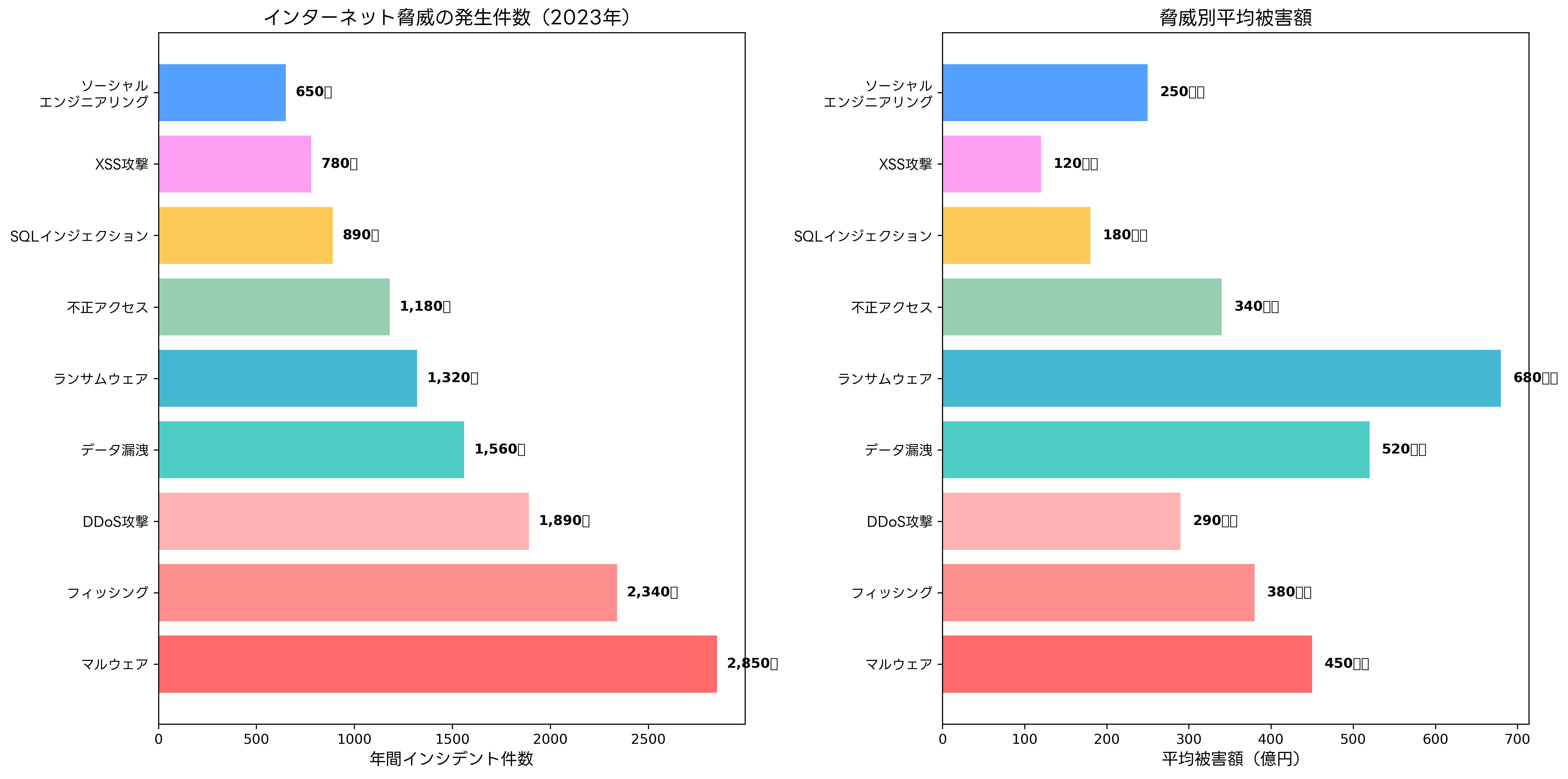

効果的なインターネットセキュリティを実現するためには、適切なネットワークセキュリティアーキテクチャの設計が不可欠です。従来の境界防御モデルから、多層防御とゼロトラストアーキテクチャを組み合わせたアプローチへの転換が進んでいます。

ネットワークの境界には、ファイアウォールを配置して不正な通信をブロックします。現代のファイアウォールは、従来のパケットフィルタリング機能に加えて、アプリケーション層での検査機能やIPS(侵入防止システム)機能を統合した次世代ファイアウォール(NGFW)が主流となっています。

DMZ(非武装地帯)の設置により、インターネットに公開するサーバーと内部ネットワークを分離します。WebサーバーやメールサーバーなどのパブリックサービスをDMZに配置することで、これらのサーバーが侵害された場合でも、内部ネットワークへの影響を最小限に抑えることができます。DMZ内のサーバーには、専用のセキュリティ監視ツールを導入し、異常な活動を早期に検出します。

IDS(侵入検知システム)とIPS(侵入防止システム)は、ネットワーク上の不正な活動を検知し、必要に応じて自動的にブロックします。これらのシステムは、既知の攻撃パターンを検出するシグネチャベースの検知に加えて、正常な通信パターンからの異常を検出するアノマリベースの検知機能を備えています。統合IDS/IPSソリューションにより、効率的な監視と対応が可能になります。

内部ネットワークのセグメンテーションも重要な要素です。VLAN(仮想LAN)やソフトウェア定義ネットワーク(SDN)技術を活用して、部署や機能ごとにネットワークを分離し、横展開攻撃のリスクを軽減します。ネットワークセグメンテーションソリューションにより、細かなアクセス制御と監視が実現できます。

無線LANセキュリティも重要な考慮事項です。WPA3暗号化の採用、MAC アドレスフィルタリング、ゲストネットワークの分離などの対策に加えて、エンタープライズ無線LANセキュリティシステムを導入することで、無線通信の安全性を確保します。

セキュリティ技術の比較と選択

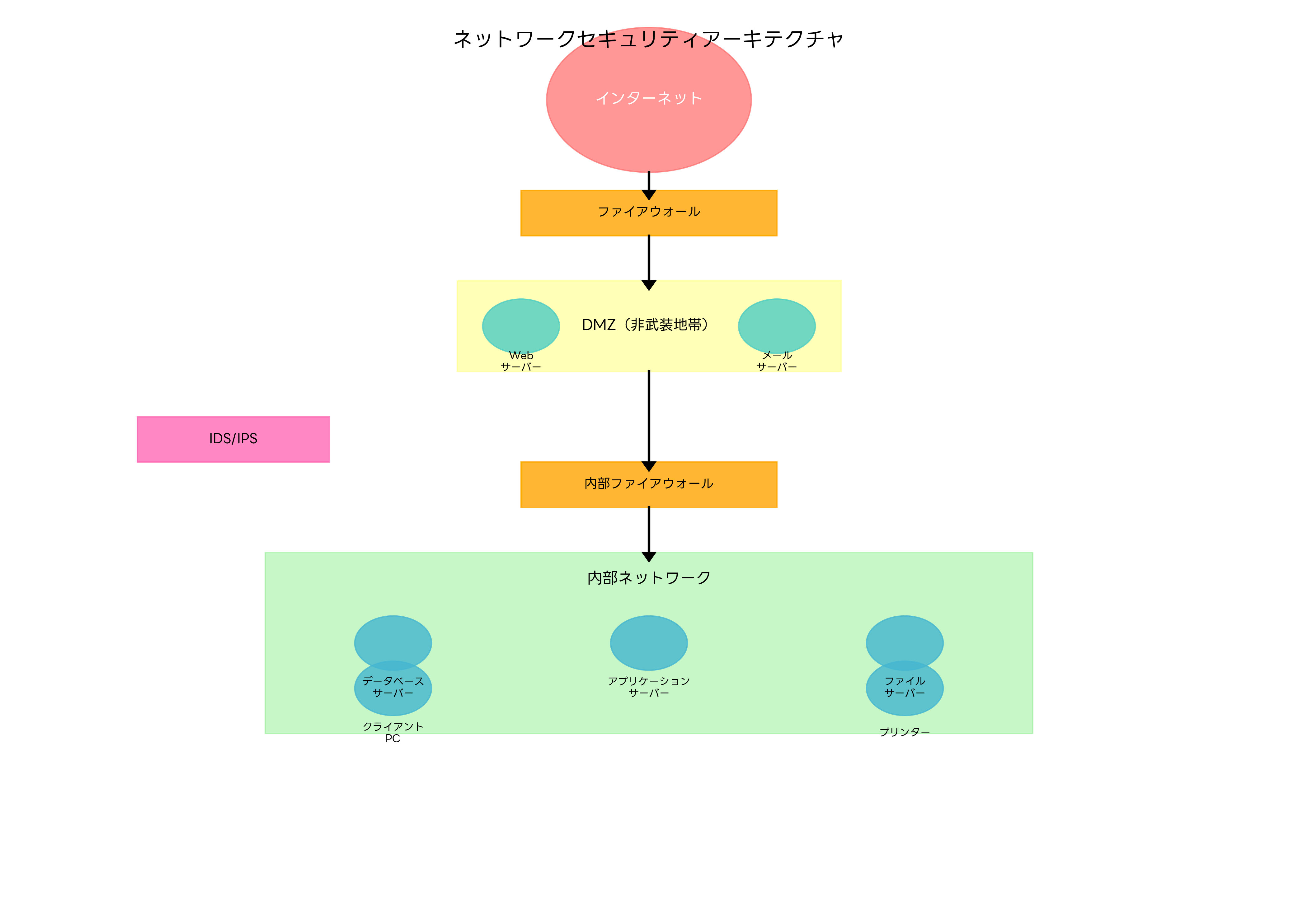

インターネットセキュリティには様々な技術が存在し、それぞれに特徴と適用領域があります。組織のニーズとリソースに応じて、最適な技術の組み合わせを選択することが重要です。

ファイアウォールは、ネットワークセキュリティの基本的な技術として広く普及しており、比較的低コストで高い効果を得られます。しかし、アプリケーション層の攻撃や暗号化された通信内の脅威には限界があるため、他の技術との組み合わせが必要です。

アンチウイルスソフトウェアは、個人利用から企業利用まで幅広く使用される基本的なセキュリティ技術です。従来のシグネチャベースの検知に加えて、機械学習やAIを活用した次世代アンチウイルスソリューションにより、未知の脅威に対する検知能力が向上しています。

EDR(Endpoint Detection and Response)は、エンドポイントでの高度な脅威検知と対応を行う技術です。従来のアンチウイルスでは検出できない高度な攻撃や、ファイルレス攻撃に対して有効です。EDRソリューションは、インシデント発生時の詳細な調査と迅速な対応を可能にします。

WAF(Web Application Firewall)は、Webアプリケーションに対する攻撃を防御する専用のセキュリティ技術です。SQLインジェクション、XSS(クロスサイトスクリプティング)、CSRFなどのWeb特有の攻撃に対して効果的です。クラウドサービスとして提供されるクラウドWAFサービスにより、導入コストを抑制しながら高度な保護が可能です。

SIEM(Security Information and Event Management)は、様々なセキュリティ機器やシステムからのログを収集・分析し、統合的なセキュリティ監視を行うソリューションです。高い効果が期待できる一方で、導入・運用コストも高く、専門知識を持った人材が必要です。SIEMプラットフォームの選択と運用体制の構築が成功の鍵となります。

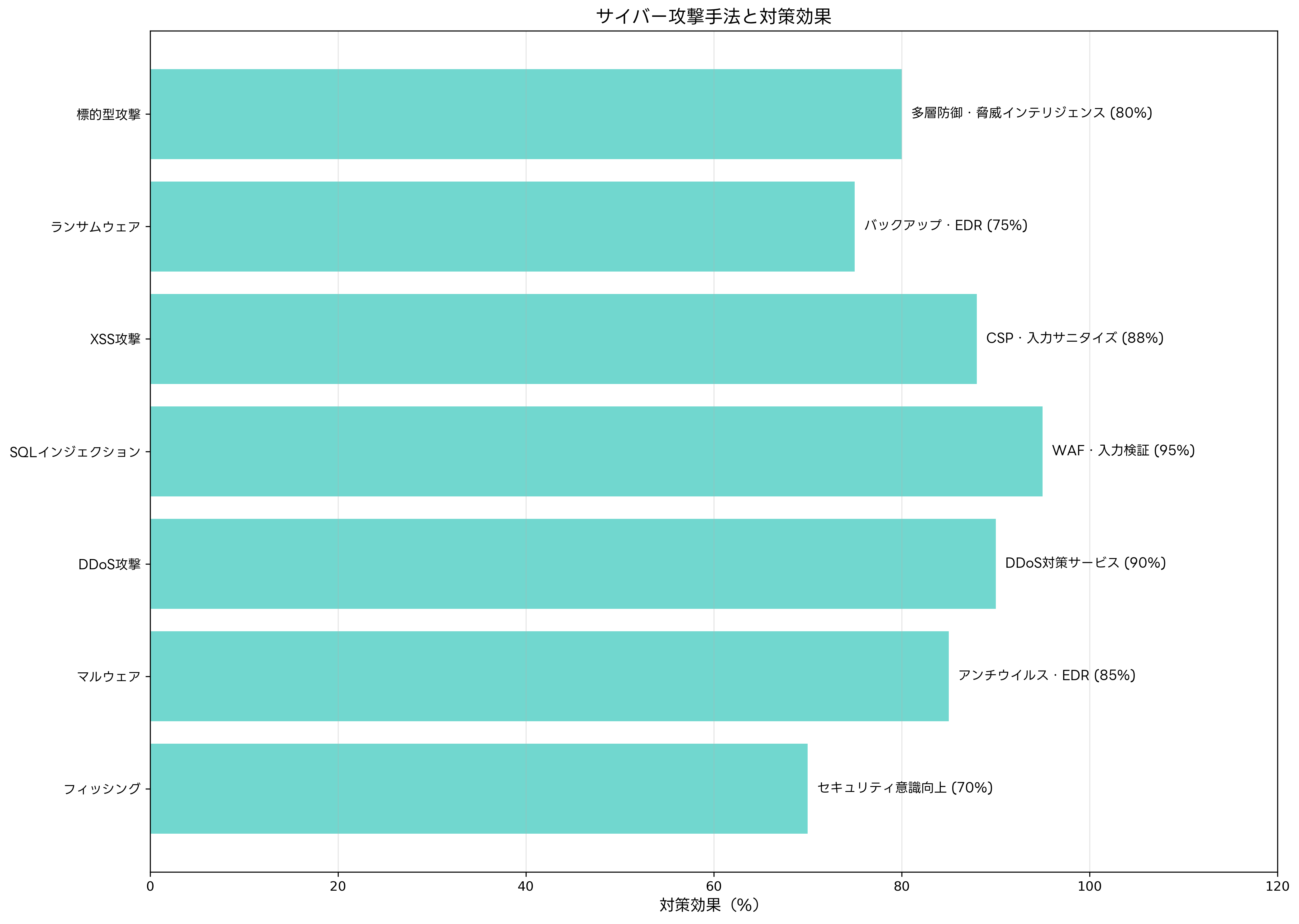

サイバー攻撃手法と効果的な対策

現代のサイバー攻撃は多様化し、それぞれに特化した対策が必要です。攻撃手法を理解し、適切な対策を講じることで、被害を最小限に抑えることができます。

SQLインジェクション攻撃は、Webアプリケーションの脆弱性を悪用してデータベースに不正にアクセスする攻撃です。この攻撃に対しては、入力値の検証とサニタイゼーション、パラメータ化クエリの使用、WAFの導入が効果的です。開発段階でのセキュアコーディング教育ツールの活用により、根本的な対策が可能です。

XSS(クロスサイトスクリプティング)攻撃は、Webサイトに悪意のあるスクリプトを埋め込み、サイト利用者のブラウザで実行させる攻撃です。CSP(Content Security Policy)の実装、入力値のサニタイゼーション、HTTPSの使用などが有効な対策となります。Webアプリケーションセキュリティ脆弱性スキャナーにより、脆弱性の早期発見が可能です。

ソーシャルエンジニアリング攻撃は、技術的な脆弱性ではなく、人間の心理的な隙を突く攻撃手法です。このような攻撃に対しては、技術的対策だけでなく、従業員教育と意識向上が最も重要です。定期的なセキュリティ意識向上トレーニングプログラムの実施により、組織全体のセキュリティレベルを向上させることができます。

ランサムウェア攻撃は、ファイルを暗号化して身代金を要求する攻撃です。定期的なバックアップの作成、エンドポイント保護、ネットワークセグメンテーション、インシデント対応計画の策定が重要な対策となります。ランサムウェア専用対策ソリューションにより、感染の早期発見と被害の最小化が可能です。

標的型攻撃(APT)は、長期間にわたって潜伏し、機密情報を窃取する高度な攻撃です。多層防御、継続的監視、脅威インテリジェンスの活用、インシデント対応能力の向上が必要です。APT対策専用ソリューションにより、高度な攻撃の検知と対応が強化されます。

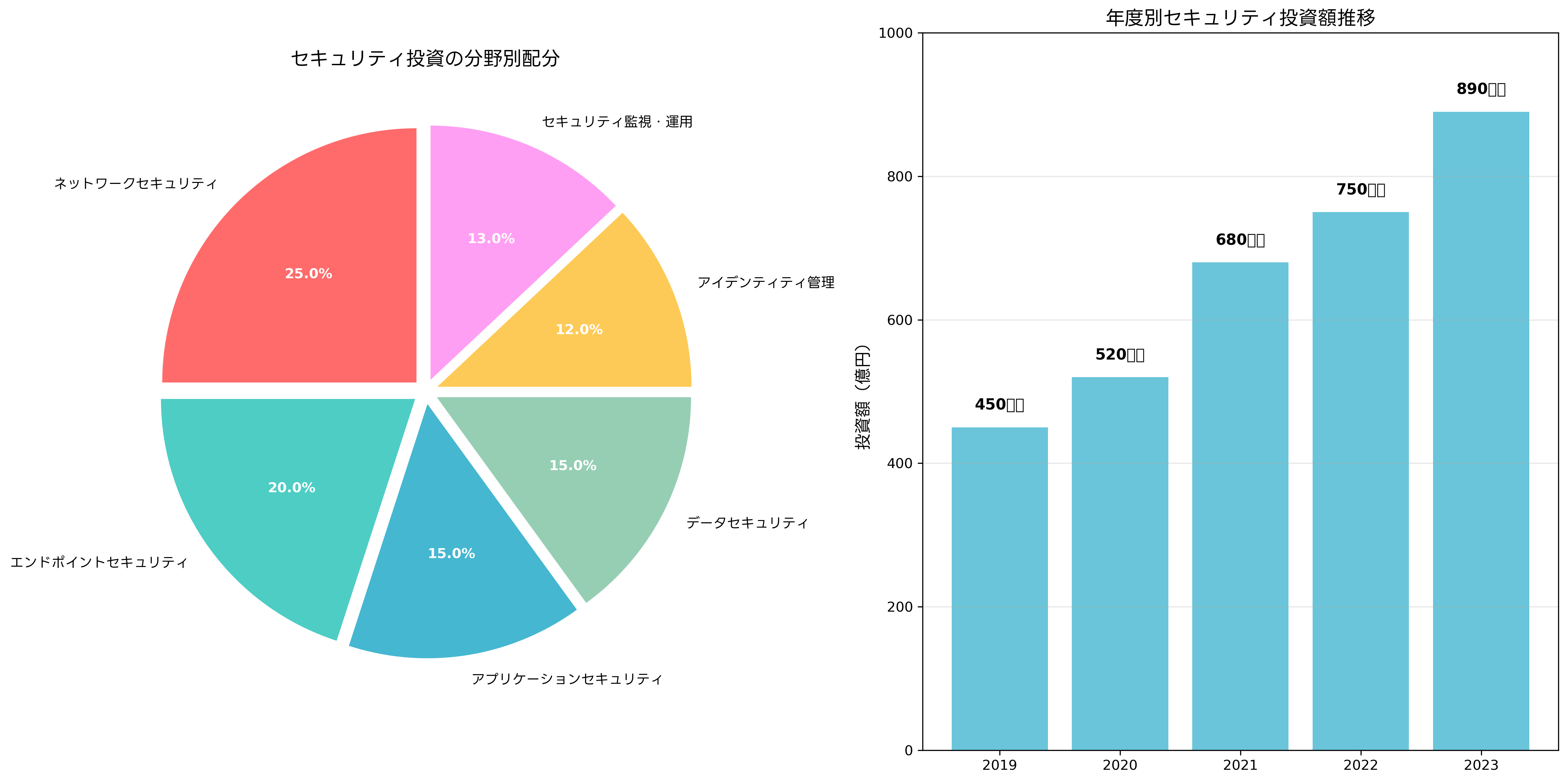

セキュリティ投資の戦略的配分

効果的なインターネットセキュリティを実現するためには、限られた予算を戦略的に配分することが重要です。脅威の傾向、組織の特性、リスク評価の結果に基づいて、投資の優先順位を決定する必要があります。

ネットワークセキュリティは、セキュリティ投資の約25%を占める最大の分野です。ファイアウォール、IDS/IPS、ネットワーク監視システムなどの基盤技術への投資が中心となります。近年は、ゼロトラストネットワークアクセス(ZTNA)への投資が増加しており、従来の境界防御を補完する重要な技術として注目されています。

エンドポイントセキュリティは全体の20%を占め、テレワークの普及により重要性が増しています。従来のアンチウイルスから、EDR、EPP(Endpoint Protection Platform)、統合エンドポイント管理(UEM)への投資が活発化しています。

アプリケーションセキュリティとデータセキュリティは、それぞれ15%ずつの投資配分となっています。DevSecOpsの普及により、開発プロセスにセキュリティを組み込むアプリケーションセキュリティテスティングツールへの投資が増加しています。

アイデンティティ管理は12%の投資配分で、多要素認証、シングルサインオン、特権アクセス管理(PAM)などの技術が含まれます。統合ID管理プラットフォームにより、効率的なアクセス制御と監査が可能になります。

セキュリティ監視・運用は13%の投資配分で、SOC(Security Operations Center)の構築、SIEM、SOAR(Security Orchestration, Automation and Response)などが対象となります。人材不足が深刻な分野であり、マネージドセキュリティサービス(MSS)の活用も検討されています。

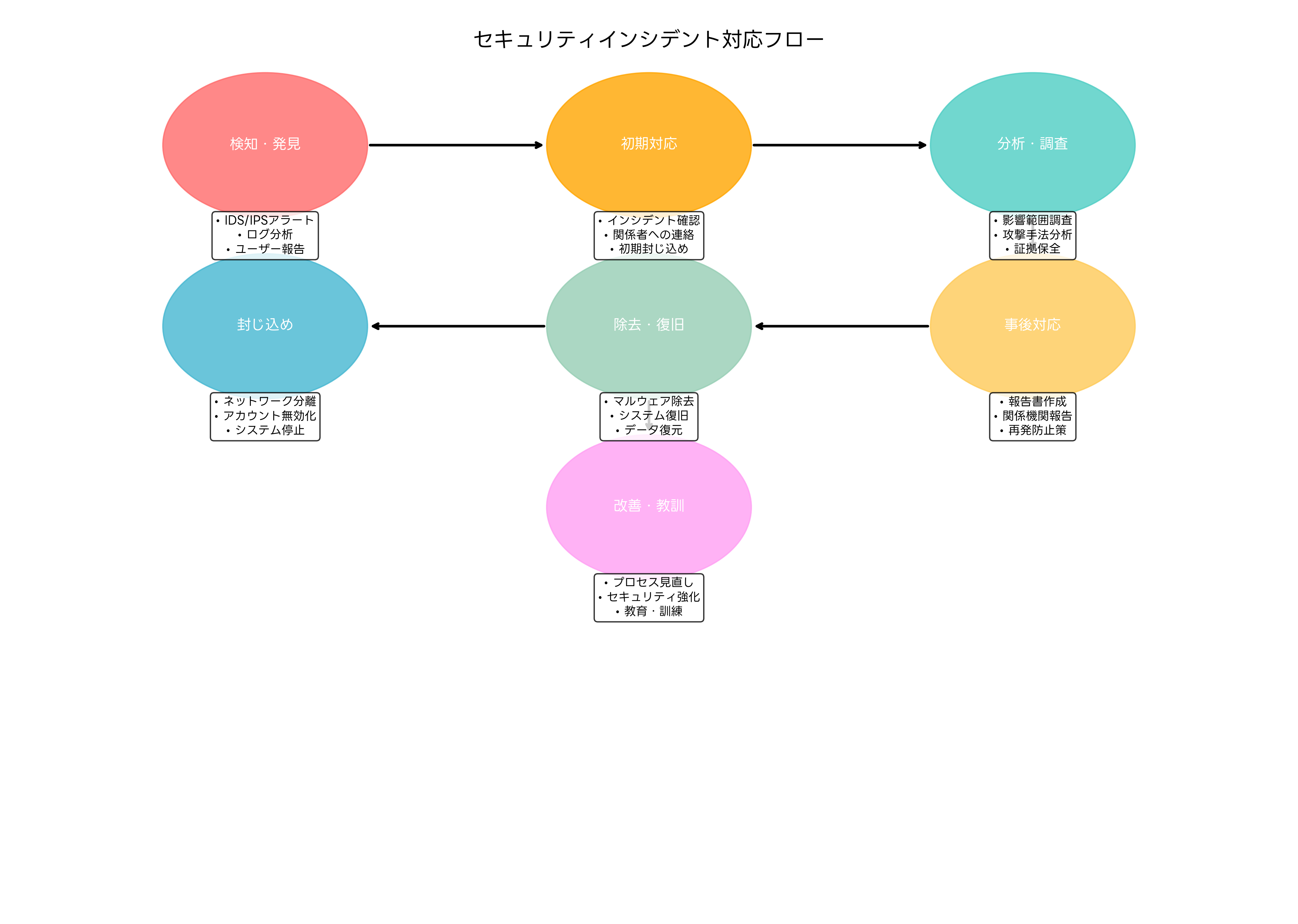

インシデント対応とセキュリティ運用

インターネットセキュリティの実効性を確保するためには、インシデント発生時の迅速かつ適切な対応体制の構築が不可欠です。事前の準備、発生時の対応、事後の改善のサイクルを確立することで、被害を最小限に抑え、再発を防止できます。

インシデント対応の第一段階は、検知・発見です。SIEM、IDS/IPS、EDRなどの監視システムからのアラート、ユーザーからの報告、外部機関からの通知などがトリガーとなります。統合セキュリティ監視プラットフォームにより、多様な情報源からの警告を一元的に管理できます。

初期対応では、インシデントの真偽と影響範囲の確認、関係者への連絡、初期封じ込め措置の実施を行います。この段階での迅速な判断と行動が、被害拡大の防止に重要な役割を果たします。インシデント対応管理システムにより、標準化された手順に従った対応が可能になります。

分析・調査段階では、攻撃の手法、侵入経路、影響範囲、攻撃者の目的などを詳細に調査します。デジタルフォレンジック技術を活用して、証拠を保全し、攻撃の全容を解明します。デジタルフォレンジックツールにより、専門的な調査が可能になります。

封じ込めでは、攻撃の拡散を防ぐためにネットワークの分離、アカウントの無効化、システムの停止などの措置を講じます。この段階では、ビジネス継続性とセキュリティ対策のバランスを考慮した判断が必要です。

除去・復旧では、マルウェアの除去、システムの復旧、データの復元を行います。クリーンなバックアップからの復元、パッチの適用、設定の見直しなどを通じて、正常な状態への回復を図ります。バックアップ・復旧ソリューションにより、迅速な復旧が可能になります。

事後対応では、詳細な報告書の作成、関係機関への報告、顧客や関係者への説明を行います。法的要件や業界標準に従った適切な報告が必要です。

改善・教訓では、インシデント対応プロセスの見直し、セキュリティ対策の強化、従業員教育の実施を行います。インシデントから得られた教訓を組織全体で共有し、同様の事案の再発防止に活用します。

新技術とインターネットセキュリティの進化

インターネットセキュリティの分野では、新しい技術の導入により、防御能力の向上と効率化が進んでいます。人工知能、機械学習、ブロックチェーン、量子コンピューティングなどの技術が、セキュリティ対策に革新をもたらしています。

AI・機械学習技術は、従来のシグネチャベースの検知では困難な未知の脅威の検出を可能にします。大量のログデータから異常なパターンを自動的に検出し、セキュリティアナリストの判断を支援します。AI搭載セキュリティソリューションにより、高度な脅威分析と自動対応が実現されています。

SOAR(Security Orchestration, Automation and Response)技術は、インシデント対応プロセスの自動化により、対応時間の短縮と人的ミスの削減を実現します。複数のセキュリティツールを連携させ、定型的な対応を自動化することで、セキュリティ運用の効率化を図ります。

ゼロトラストアーキテクチャは、「信頼しない、常に検証する」という原則に基づく新しいセキュリティモデルです。すべてのユーザーとデバイスを潜在的な脅威と見なし、アクセスごとに認証・認可を行います。ゼロトラストセキュリティプラットフォームにより、境界防御の限界を補完する包括的な保護が可能です。

クラウドセキュリティは、クラウドサービスの普及に伴い重要性が増しています。CASB(Cloud Access Security Broker)、CSPM(Cloud Security Posture Management)、CWPP(Cloud Workload Protection Platform)などの技術により、クラウド環境の可視性と制御を強化します。

DevSecOpsの普及により、開発プロセスにセキュリティが組み込まれるようになっています。継続的インテグレーション・継続的デプロイメント(CI/CD)パイプラインにセキュリティテストを統合し、DevSecOpsプラットフォームにより、安全なアプリケーション開発を実現します。

応用情報技術者試験での出題ポイント

応用情報技術者試験におけるインターネットセキュリティの出題は、理論的知識と実践的応用の両方が問われます。試験対策では、技術的な詳細だけでなく、セキュリティマネジメントの観点からの理解も重要です。

午前問題では、各種セキュリティ技術の特徴、攻撃手法の分類、セキュリティプロトコル、暗号化技術、認証方式などが頻出します。特に、ファイアウォールの種類と機能、IDS/IPSの違い、VPNの仕組み、PKIの構成要素などは重要なトピックです。

午後問題では、実際のシステム設計におけるセキュリティ要件の分析、セキュリティ対策の選択と組み合わせ、インシデント対応シナリオの分析などが出題されます。単一の技術に関する知識だけでなく、システム全体のセキュリティアーキテクチャを理解し、適切な対策を選択する能力が求められます。

試験対策では、応用情報技術者試験のセキュリティ分野専用テキストを活用し、理論と実践の両面から学習することが効果的です。また、情報処理安全確保支援士試験の参考書も併用することで、より深い理解が得られます。

実務経験のない受験者は、ネットワークセキュリティ実習キットやサイバーセキュリティシミュレーションソフトを活用して、実践的な理解を深めることが推奨されます。

組織のセキュリティ成熟度向上

インターネットセキュリティの実効性を高めるには、技術的対策だけでなく、組織のセキュリティ成熟度を継続的に向上させることが重要です。セキュリティポリシーの策定、従業員教育、定期的な評価と改善のサイクルが必要です。

セキュリティポリシーは、組織のセキュリティに対する基本方針と具体的な規則を定めたものです。ポリシーの策定では、組織の業務特性、法的要件、業界標準を考慮し、実現可能で効果的な内容とする必要があります。セキュリティポリシー策定支援ツールにより、標準的なテンプレートと専門家の知見を活用できます。

従業員教育は、人的要因によるセキュリティリスクを軽減するために不可欠です。定期的な研修、フィッシング対策訓練、セキュリティ意識調査などを通じて、組織全体のセキュリティ意識を向上させます。従業員向けセキュリティ教育プラットフォームにより、効果的な教育プログラムの実施が可能です。

セキュリティ監査と評価は、現状の把握と改善点の特定に重要な役割を果たします。内部監査、外部監査、ペネトレーションテスト、脆弱性診断などを定期的に実施し、セキュリティレベルの客観的な評価を行います。セキュリティ監査支援ツールにより、効率的な監査の実施が可能になります。

まとめ

インターネットセキュリティは、現代社会の情報基盤を支える重要な分野です。多様化・高度化する脅威に対抗するには、技術的対策、組織的対策、人的対策を統合した包括的なアプローチが必要です。応用情報技術者試験においても、これらの知識の統合的な理解と実践的な応用能力が求められています。

継続的な学習と実践により、変化する脅威環境に対応できる能力を身につけることが重要です。新しい技術の導入、組織の成熟度向上、人材育成を通じて、堅牢で効果的なインターネットセキュリティを実現することができます。セキュリティは一度の対策で完結するものではなく、継続的な改善と進化が必要な分野であることを理解し、常に最新の知識と技術を習得していくことが求められます。