現代のデジタル社会において、情報通信の安全性を脅かす重大な脅威の一つがインターセプト攻撃です。応用情報技術者試験においても頻繁に出題される重要な概念であり、情報セキュリティの専門知識として必須の理解が求められます。インターセプトとは、通信経路上で行われるデータの不正な傍受や盗聴を指し、機密情報の漏洩や通信内容の改ざんを引き起こす深刻なセキュリティ脅威です。

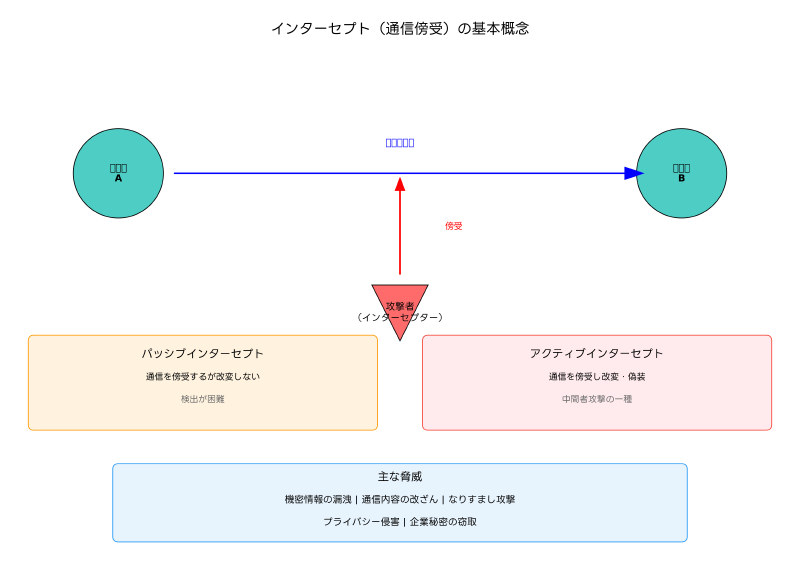

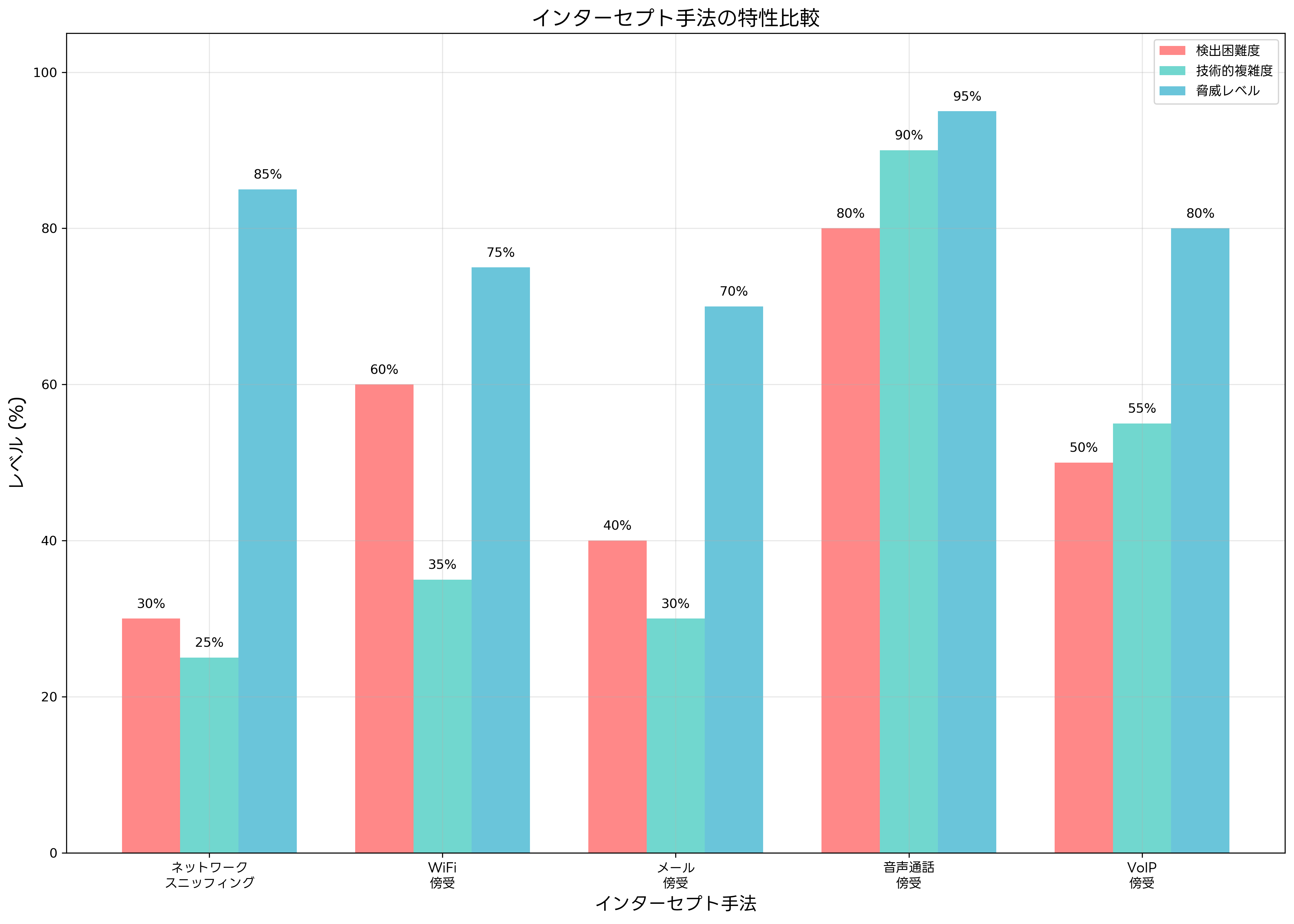

インターセプト攻撃は、送信者と受信者の間に位置する攻撃者が、正当な通信を密かに監視し、場合によっては改ざんする攻撃手法です。この攻撃は、パッシブインターセプトとアクティブインターセプトの2つの主要な分類に分けることができ、それぞれ異なる特徴と脅威レベルを持ちます。

パッシブインターセプト:静的な情報収集攻撃

パッシブインターセプトは、攻撃者が通信内容を傍受するものの、通信データ自体を改変しない攻撃手法です。この種の攻撃は検出が非常に困難で、被害者が攻撃を受けていることに気づかないまま長期間にわたって情報が流出する可能性があります。

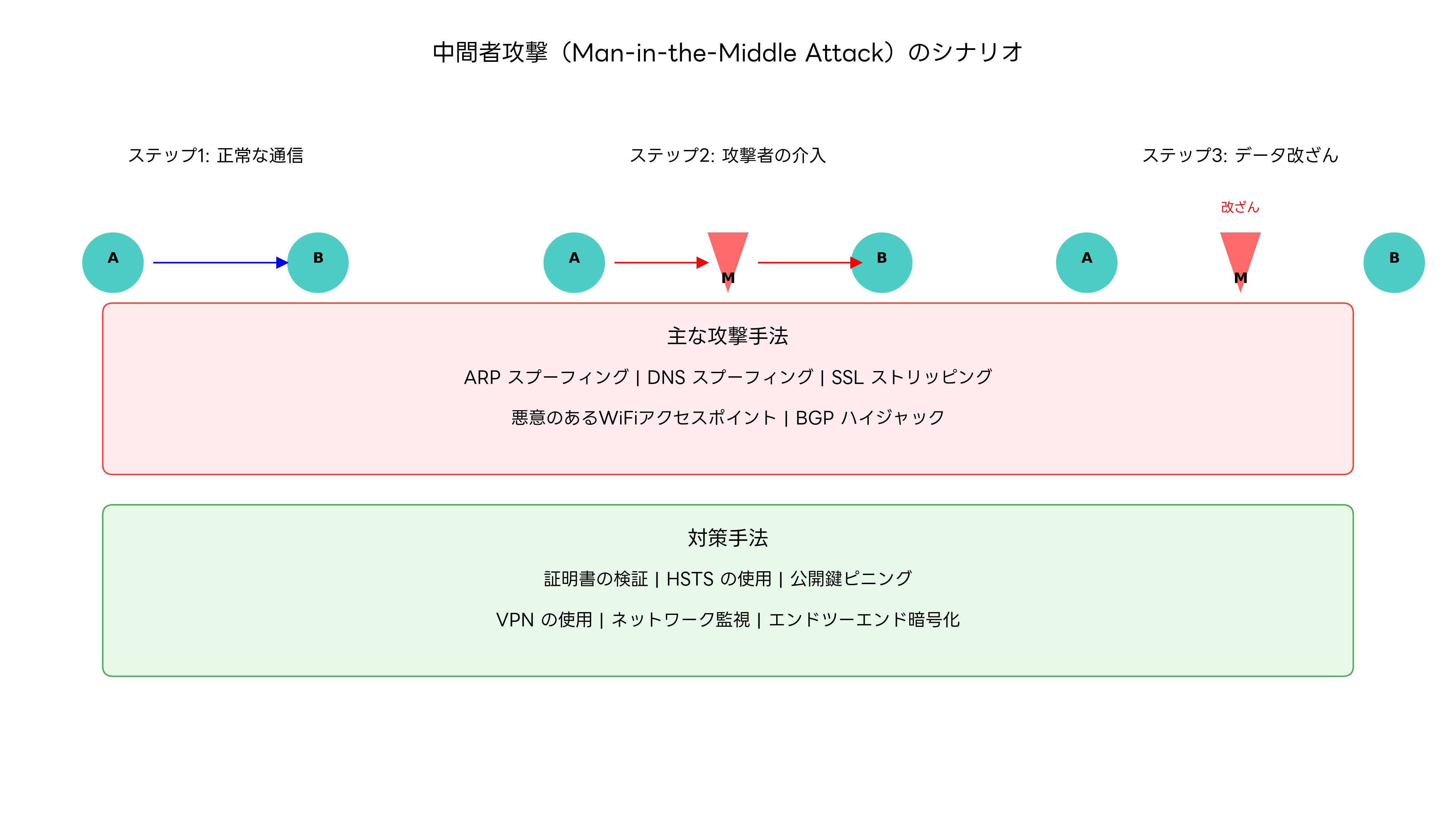

パッシブインターセプトの代表的な手法として、ネットワークスニッフィングがあります。攻撃者は高性能なネットワーク監視ツールやパケットキャプチャソフトウェアを使用して、ネットワーク上を流れるデータパケットを収集し、分析します。特に、暗号化されていない通信では、パスワード、クレジットカード番号、個人情報などの機密データが容易に取得される危険性があります。

WiFiネットワークの傍受も深刻な問題です。公共のWiFiアクセスポイントでは、多くの場合、通信が十分に保護されておらず、悪意のある第三者が容易に通信内容を盗聴できます。企業環境では、企業向けWiFiセキュリティシステムの導入により、WPA3などの強力な暗号化プロトコルを使用することが重要です。

メール通信の傍受では、SMTP、POP3、IMAPなどのメールプロトコルが標的となります。これらのプロトコルが暗号化されていない場合、攻撃者はメールの内容、送信者、受信者の情報を容易に取得できます。対策として、メールセキュリティソリューションの導入や、S/MIMEやPGPなどの暗号化技術の使用が推奨されます。

パッシブインターセプトの脅威は、その隠密性にあります。通信の遅延や異常が発生しないため、被害者は攻撃を受けていることに気づかず、長期間にわたって機密情報が流出し続ける可能性があります。また、攻撃者は収集した情報を分析し、より高度な攻撃の準備に使用することもあります。

アクティブインターセプト:通信内容の改変と偽装

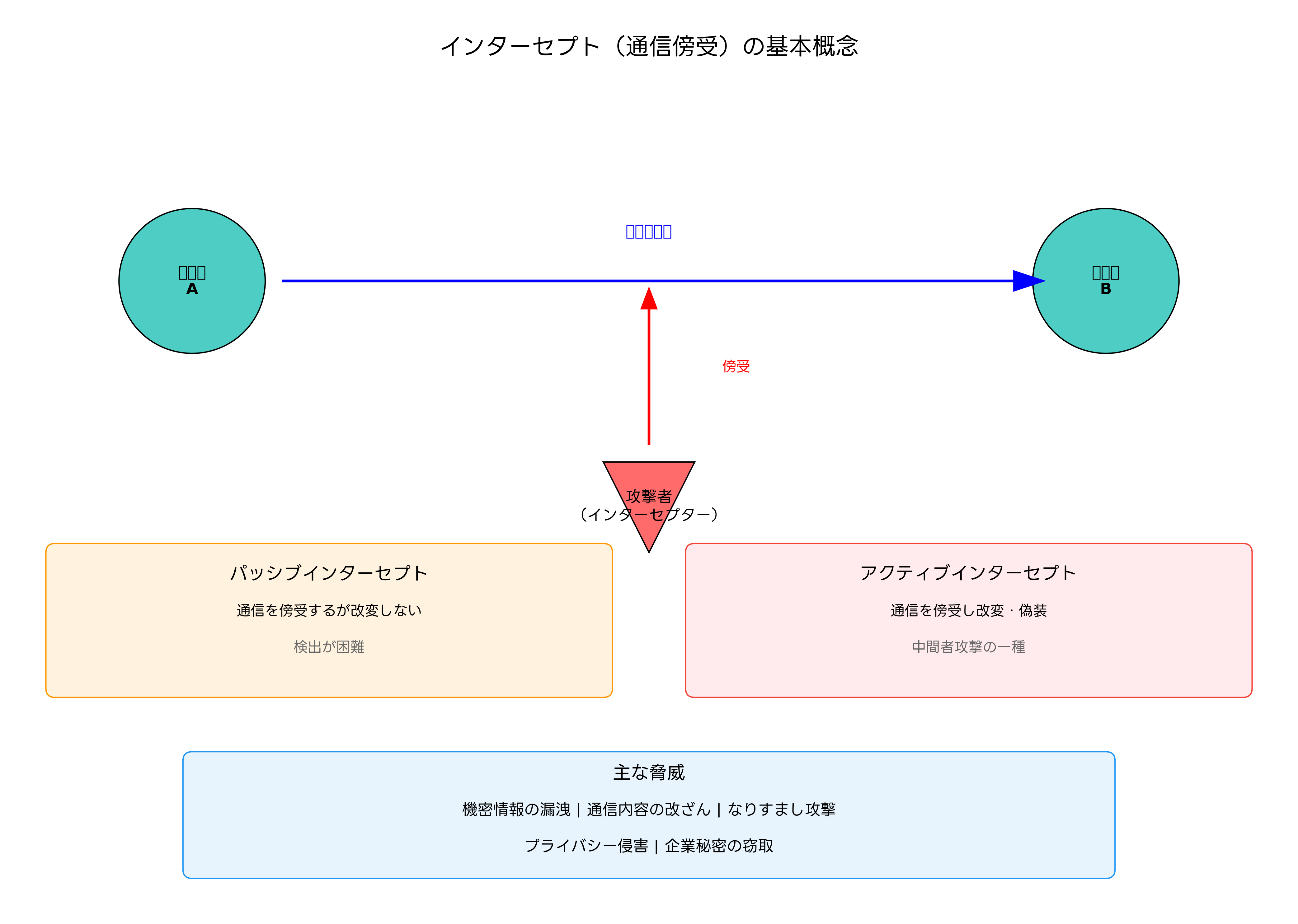

アクティブインターセプトは、攻撃者が通信を傍受するだけでなく、データの改ざんや偽装も行う攻撃手法です。この攻撃は中間者攻撃(Man-in-the-Middle Attack)の一種であり、通信の整合性と真正性を脅かします。

アクティブインターセプトの最も危険な側面は、攻撃者が通信の両端点になりすますことです。攻撃者は送信者に対しては受信者として振る舞い、受信者に対しては送信者として振る舞います。この手法により、両者は正常に通信していると認識しながら、実際には攻撃者がすべての通信を制御している状況が生まれます。

DNS スプーフィングは、アクティブインターセプトの代表的な手法の一つです。攻撃者は偽のDNS応答を送信することで、被害者を悪意のあるWebサイトに誘導します。この攻撃を防ぐため、DNS セキュリティソリューションやDNSSECの実装が重要となります。

ARP スプーフィングも重要な攻撃手法です。攻撃者は偽のARP応答を送信することで、ネットワーク上の通信を自分の端末に経由させ、すべてのトラフィックを監視・改ざんできます。企業ネットワークでは、ARPスプーフィング対策ツールの導入により、このような攻撃を検出・防止することが可能です。

SSL ストリッピング攻撃では、攻撃者がHTTPS通信をHTTPにダウングレードさせ、暗号化されていない状態で通信内容を取得します。この攻撃に対する防御として、HSTS(HTTP Strict Transport Security)の実装やSSL/TLS証明書管理システムの使用が効果的です。

インターセプト攻撃の手法分析と対策効果

現代のインターセプト攻撃は、技術の進歩とともに多様化・高度化しています。攻撃者は様々な手法を組み合わせて、より効果的で検出が困難な攻撃を実行します。

ネットワークスニッフィングは、最も基本的なインターセプト手法でありながら、依然として高い脅威レベルを持ちます。攻撃者は高性能なネットワーク解析装置を使用して、大量のネットワークトラフィックをリアルタイムで監視・分析できます。企業ネットワークでは、ネットワークセグメンテーションやネットワーク侵入検知システム(IDS)の導入により、不審なトラフィックを検出することが重要です。

音声通話の傍受は、技術的な複雑度が高い一方で、成功した場合の脅威レベルも極めて高い攻撃手法です。従来の固定電話から携帯電話、さらにはVoIP通信まで、様々な音声通信が攻撃の対象となります。企業では、セキュアな音声通信システムの導入により、重要な会話の機密性を保護することが必要です。

VoIP通信の傍受は、インターネットプロトコルを基盤とする音声通信の脆弱性を狙った攻撃です。SIPやRTPなどのプロトコルが適切に保護されていない場合、攻撃者は通話内容を容易に傍受できます。対策として、VoIPセキュリティゲートウェイの導入や、SRTP(Secure Real-time Transport Protocol)の使用が推奨されます。

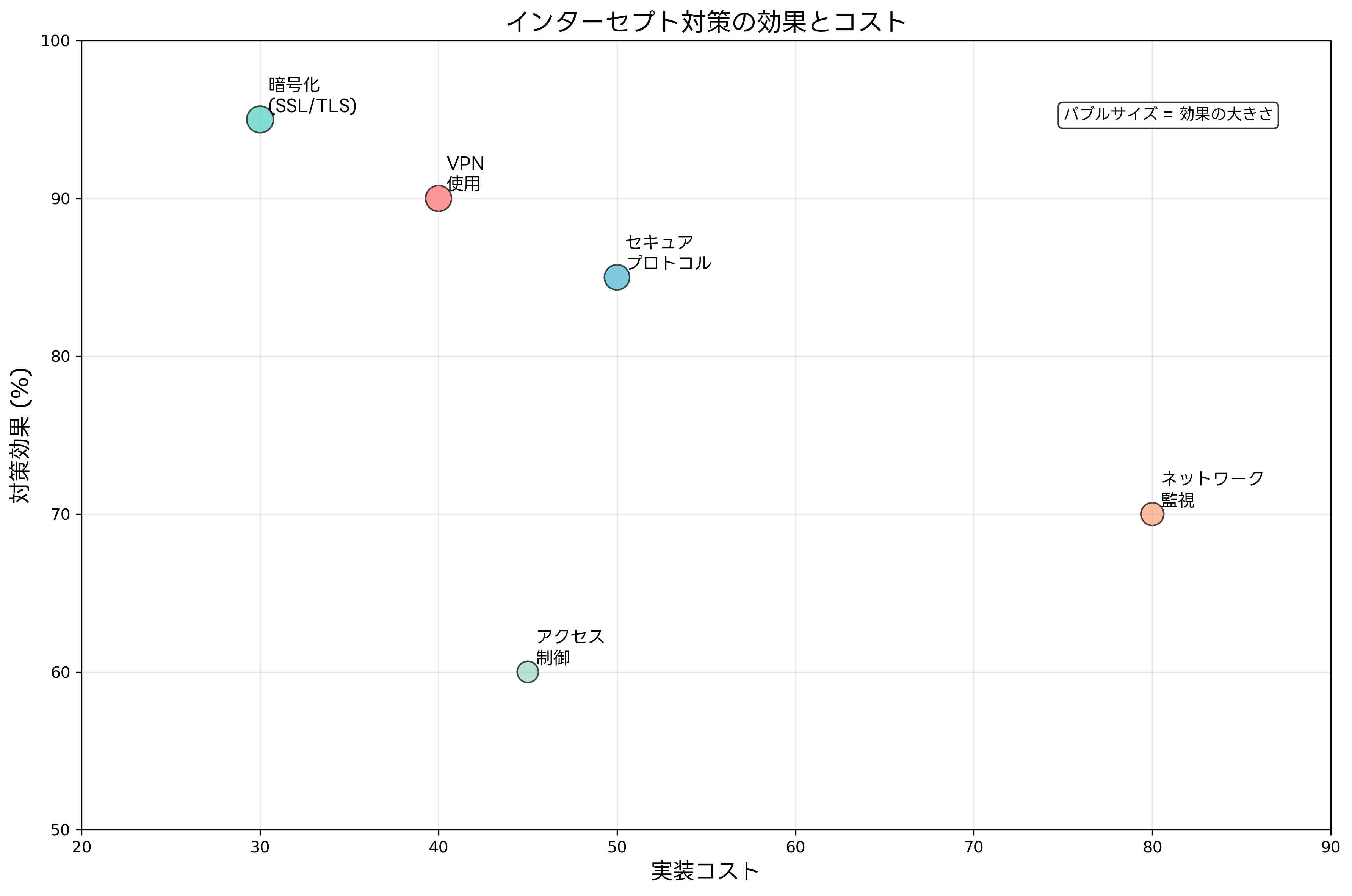

効果的なインターセプト対策の実装

インターセプト攻撃に対する効果的な防御策は、多層防御の概念に基づいて実装される必要があります。単一の対策に依存するのではなく、複数の防御メカニズムを組み合わせることで、攻撃の成功確率を大幅に低減できます。

暗号化は、インターセプト攻撃に対する最も基本的かつ効果的な対策です。SSL/TLSプロトコルを使用したHTTPS通信の実装により、Webアプリケーションの通信を保護できます。企業環境では、エンタープライズ級SSL証明書の導入により、信頼性の高い暗号化通信を実現できます。また、エンドツーエンド暗号化の実装により、中間経路での傍受を防ぐことが可能です。

VPN(Virtual Private Network)の使用は、リモートワークが普及する現代において特に重要な対策です。VPNは通信経路全体を暗号化し、仮想的な専用ネットワークを構築することで、インターセプト攻撃から通信を保護します。企業では、企業向けVPNソリューションの导入により、従業員の安全なリモートアクセスを実現できます。

セキュアプロトコルの採用も重要な対策の一つです。HTTPS、SFTP、IMAPS、POP3Sなどの暗号化されたプロトコルを使用することで、平文での通信を避けることができます。レガシーシステムの更新が困難な場合は、プロトコル変換ゲートウェイを使用して、セキュアな通信を実現することも可能です。

ネットワーク監視は、インターセプト攻撃の早期発見に重要な役割を果たします。ネットワーク行動分析システムを導入することで、通常とは異なるトラフィックパターンや不審な通信を検出できます。機械学習を活用した監視システムでは、新しい攻撃手法に対しても自動的に対応できる能力を持ちます。

アクセス制御の強化により、ネットワークリソースへの不正アクセスを防ぐことができます。多要素認証システムの導入により、認証の強度を向上させ、なりすまし攻撃を防ぐことが可能です。また、ゼロトラストネットワークアーキテクチャの採用により、すべてのアクセスを検証するアプローチを実現できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、インターセプト攻撃に関する問題は情報セキュリティ分野の重要なトピックとして頻繁に出題されています。試験では、理論的な知識だけでなく、実践的な対策手法や事例分析も問われます。

午前問題では、インターセプト攻撃の定義、分類、具体的な攻撃手法に関する選択問題が出題されます。例えば、「パッシブインターセプトとアクティブインターセプトの違いを説明せよ」といった基本概念の理解や、「SSL ストリッピング攻撃の対策として最も適切なものはどれか」といった具体的な対策手法を問う問題が見られます。

午後問題では、より実践的なシナリオベースの問題が出題されます。企業ネットワークでのインターセプト攻撃事例を示し、攻撃の手法を分析させたり、適切な対策を提案させたりする問題が典型的です。また、コストとセキュリティのバランスを考慮した対策選択を求める問題も出題されます。

試験対策としては、応用情報技術者試験の専門参考書での理論学習に加えて、情報セキュリティマネジメント関連書籍で実践的な知識を深めることが重要です。また、ネットワークセキュリティ実習書を使用して、実際の攻撃手法と対策を体験的に学ぶことも効果的です。

実務経験のある受験者は、自社のセキュリティポリシーをインターセプト攻撃の観点から見直し、改善点を検討する練習も有効です。セキュリティ評価ツールを使用して、現在のシステムの脆弱性を評価し、対策の優先順位を決定する演習を行うことで、試験で求められる実践的な思考力を養うことができます。

新技術環境でのインターセプト脅威

クラウドコンピューティング、IoT、5G通信などの新技術の普及により、インターセプト攻撃の脅威も進化しています。これらの新しい技術環境では、従来の対策だけでは十分でない場合があり、新たなセキュリティアプローチが必要になります。

クラウド環境では、データの保存場所や通信経路が複雑化し、インターセプト攻撃の機会が増加します。クラウドプロバイダーとの間の通信、複数のクラウドサービス間の通信、クラウドと オンプレミス環境間の通信など、様々な経路でインターセプトのリスクが存在します。クラウドセキュリティ管理ソリューションの導入により、マルチクラウド環境での統合的なセキュリティ管理が可能になります。

IoTデバイスの普及により、インターセプト攻撃の対象が大幅に拡大しています。多くのIoTデバイスは限られたリソースで動作するため、強力な暗号化やセキュリティ機能の実装が困難です。攻撃者はこれらの脆弱なデバイスを標的として、ネットワーク全体への侵入を試みます。IoTセキュリティプラットフォームの導入により、IoTデバイスの統合的な監視と保護が実現できます。

5G通信は高速で低遅延の通信を可能にしますが、新たなセキュリティ課題も生み出します。ネットワークスライシング、エッジコンピューティング、マルチアクセスエッジコンピューティング(MEC)などの新技術により、攻撃者がインターセプトできる地点が増加します。5Gセキュリティソリューションの導入により、次世代通信環境でのセキュリティを確保することが重要です。

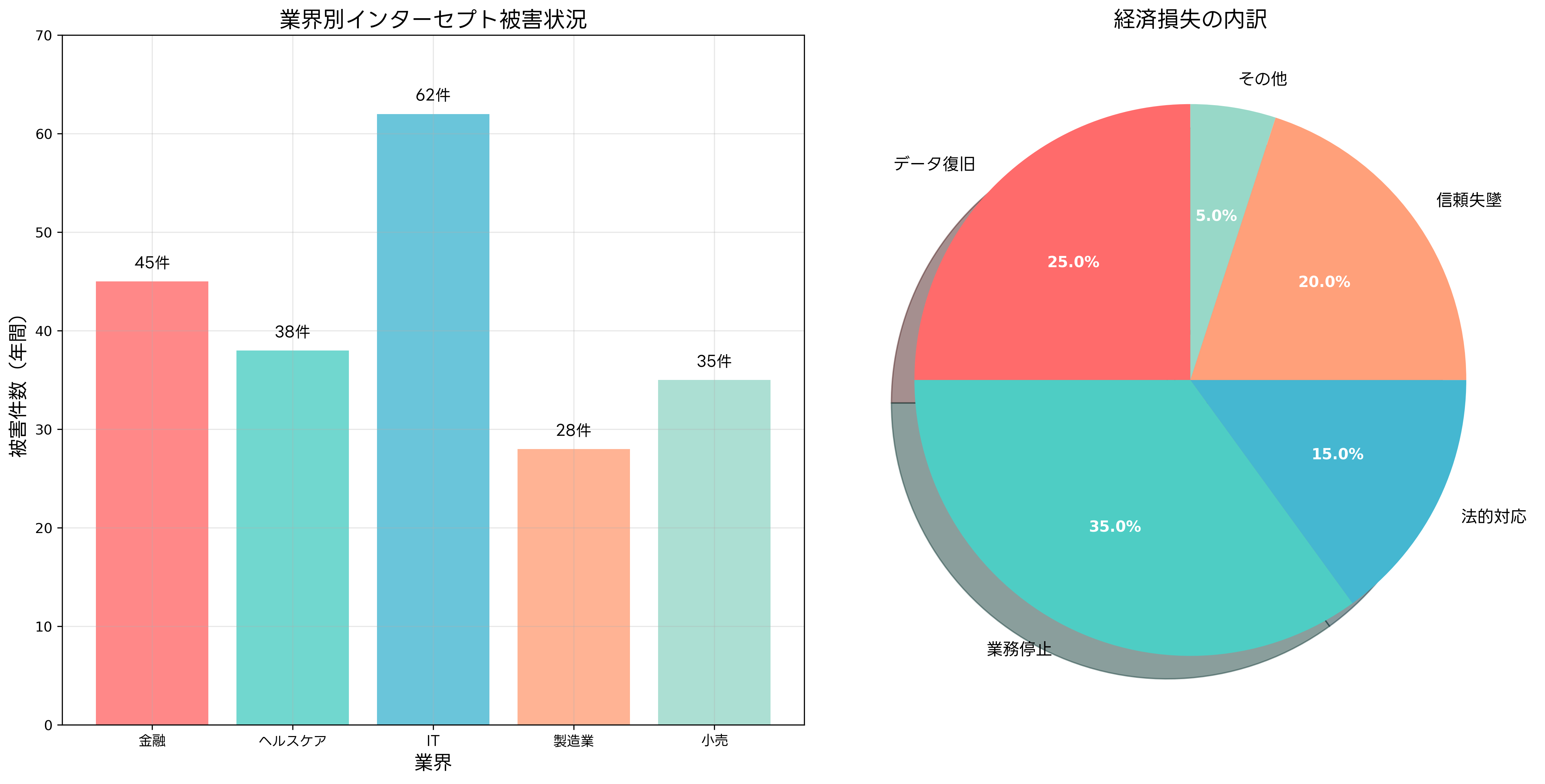

インターセプト攻撃の被害実態と経済的影響

インターセプト攻撃による被害は、技術的な側面だけでなく、経済的・社会的な影響も深刻です。企業や組織は、攻撃による直接的な損失だけでなく、信頼失墜、法的責任、規制対応などの間接的なコストも負担しなければなりません。

金融業界では、インターセプト攻撃による被害が特に深刻です。顧客の金融情報や取引データが攻撃者に傍受されると、金銭的な損失だけでなく、金融機関の信頼性にも重大な影響を与えます。金融機関では、金融業界向けセキュリティソリューションの導入により、厳格なセキュリティ基準を満たすことが求められます。

ヘルスケア業界では、患者の医療記録や個人健康情報(PHI)が攻撃の標的となります。これらの情報は長期間にわたって価値を持つため、攻撃者にとって魅力的な標的です。医療機関では、医療業界向けセキュリティシステムの導入により、患者情報の保護とプライバシー規制への対応を実現する必要があります。

IT業界では、技術的な専門知識を持つ攻撃者による高度なインターセプト攻撃が問題となっています。企業の知的財産、ソースコード、顧客データなどが標的となり、競合他社への情報流出や技術盗用のリスクがあります。IT企業では、ソースコード保護システムの導入により、重要な技術資産を保護することが重要です。

製造業では、産業制御システム(ICS)やSCADAシステムがインターセプト攻撃の標的となることがあります。これらのシステムへの攻撃は、生産停止、品質問題、安全性の問題を引き起こす可能性があります。製造業では、産業制御システムセキュリティソリューションの導入により、重要インフラの保護を実現する必要があります。

組織的対策とインシデント対応

インターセプト攻撃への効果的な対策は、技術的な手段だけでなく、組織的な取り組みも重要です。セキュリティポリシーの策定、従業員教育、インシデント対応体制の構築など、包括的なアプローチが必要です。

セキュリティポリシーの策定では、インターセプト攻撃に対する具体的な対策指針を明確に定義する必要があります。通信の暗号化要件、VPNの使用規則、公共WiFiの利用制限、機密情報の取り扱い手順などを詳細に規定します。ポリシー管理システムの導入により、組織全体でのポリシー遵守を確保できます。

従業員教育は、インターセプト攻撃の防止において極めて重要な要素です。技術的な対策が完璧であっても、従業員の不注意により攻撃が成功する可能性があります。セキュリティ教育プラットフォームを活用して、定期的な教育プログラムを実施し、従業員のセキュリティ意識を向上させることが重要です。

インシデント対応体制の構築では、インターセプト攻撃の検出、分析、対応、復旧のプロセスを明確に定義します。インシデント対応管理システムの導入により、攻撃発生時の迅速かつ効果的な対応が可能になります。また、定期的な演習により、対応チームのスキル向上と手順の検証を行うことが重要です。

脅威インテリジェンスの活用により、最新のインターセプト攻撃手法や脅威情報を収集し、予防的な対策を講じることができます。脅威インテリジェンスプラットフォームを導入することで、グローバルな脅威情報をリアルタイムで収集し、組織の防御体制を強化できます。

法的・規制的観点からの対策

インターセプト攻撃への対策は、技術的・組織的な側面だけでなく、法的・規制的な要請も考慮する必要があります。各国の個人情報保護法、業界固有の規制、国際的なセキュリティ基準への対応が求められます。

日本では、個人情報保護法により、個人情報の適切な管理と保護が義務付けられています。インターセプト攻撃による個人情報の漏洩は、法的責任を問われる可能性があります。企業は、個人情報保護管理システムの導入により、法令遵守と適切なデータ保護を実現する必要があります。

ヨーロッパのGDPR(一般データ保護規則)は、EU域内の個人データの処理に関して厳格な要件を定めています。インターセプト攻撃による個人データの漏洩は、巨額の制裁金の対象となる可能性があります。グローバル企業では、GDPR対応ソリューションの導入により、規制要件への適切な対応を実現することが重要です。

金融業界では、PCI DSS(Payment Card Industry Data Security Standard)により、クレジットカード情報の保護が義務付けられています。インターセプト攻撃による決済情報の漏洩は、PCI DSS違反となり、重大な経済的・法的影響をもたらします。金融機関や決済処理業者は、PCI DSS対応セキュリティソリューションの導入が不可欠です。

まとめ

インターセプト攻撃は、現代の情報社会において最も重要なセキュリティ脅威の一つです。パッシブインターセプトとアクティブインターセプトの両方を理解し、それぞれに適した対策を実装することが重要です。技術的な対策だけでなく、組織的な取り組み、法的・規制的な要請への対応を含む包括的なアプローチが必要です。

応用情報技術者試験においても、インターセプト攻撃に関する深い理解が求められます。理論的な知識と実践的な対策手法の両方を習得し、変化する脅威環境に対応できる能力を身につけることが重要です。継続的な学習と最新技術への対応により、効果的なセキュリティ対策を実現し、組織の情報資産を保護することができます。

新技術の普及とともにインターセプト攻撃の手法も進化していますが、適切な対策とセキュリティ意識の向上により、これらの脅威から組織を守ることが可能です。多層防御の概念に基づいた総合的なセキュリティ戦略の実装と、継続的な改善活動により、安全で信頼性の高い情報通信環境を構築することができます。