現代のインターネット社会において、データ通信のセキュリティ確保は最優先課題となっています。企業の機密情報、個人のプライベートデータ、金融取引情報など、ネットワーク上を流れる無数の情報を安全に保護するために開発されたのがIPsec(Internet Protocol Security)です。応用情報技術者試験においても重要な出題分野として位置づけられており、現代のセキュリティエンジニアには欠かせない知識となっています。

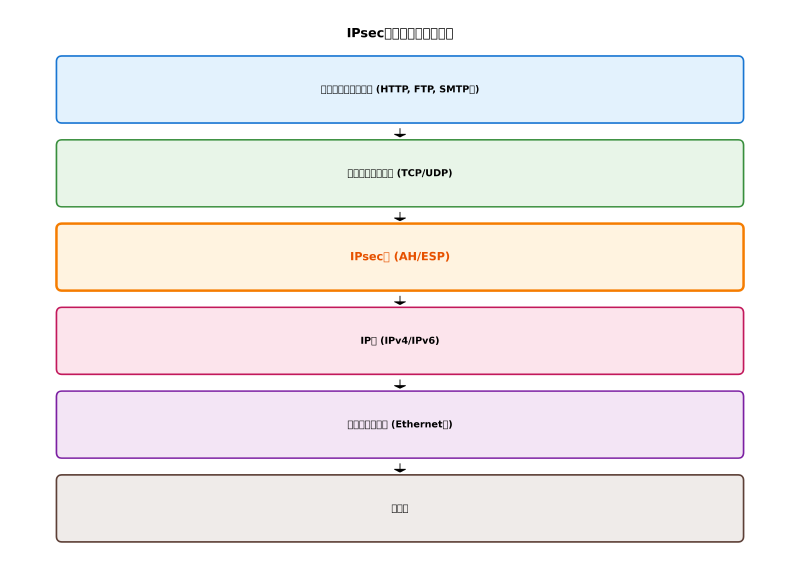

IPsecは、IP層において通信の暗号化、認証、完全性保護を提供する包括的なセキュリティ技術です。単なる暗号化技術を超えて、ネットワーク通信全体の信頼性を確保する堅牢なフレームワークとして設計されています。その特徴は、既存のネットワークインフラに大幅な変更を加えることなく、透明性の高いセキュリティ機能を提供できることです。

IPsecの基本概念と必要性

IPsecが開発される以前のインターネット通信では、データは平文のままネットワーク上を流れており、悪意のある第三者による盗聴や改ざんのリスクにさらされていました。特に、インターネットの普及に伴い、企業間通信や電子商取引の増加により、セキュアな通信手段の確立が急務となりました。

IPsecの導入により、通信データの機密性、完全性、認証性を同時に実現できます。機密性の保護では、AESなどの強力な暗号化アルゴリズムを使用してデータを暗号化し、第三者による盗聴を防ぎます。完全性の保護では、ハッシュ関数を使用したメッセージ認証コード(MAC)により、データの改ざんを検出します。認証性の保護では、デジタル署名や事前共有鍵による認証により、通信相手の正当性を確認します。

現代の企業環境では、高性能なVPNルーターを導入してIPsecトンネルを構築することが一般的です。これにより、本社と支社間の通信、リモートワーカーとの接続、クラウドサービスとのセキュアな通信などが実現できます。特に、エンタープライズグレードのVPN装置では、高速なIPsec処理能力と豊富な管理機能を提供しています。

IPsecプロトコルの構成要素

IPsecは複数のプロトコルとアルゴリズムから構成される総合的なセキュリティフレームワークです。主要な構成要素には、AH(Authentication Header)、ESP(Encapsulating Security Payload)、IKE(Internet Key Exchange)があります。

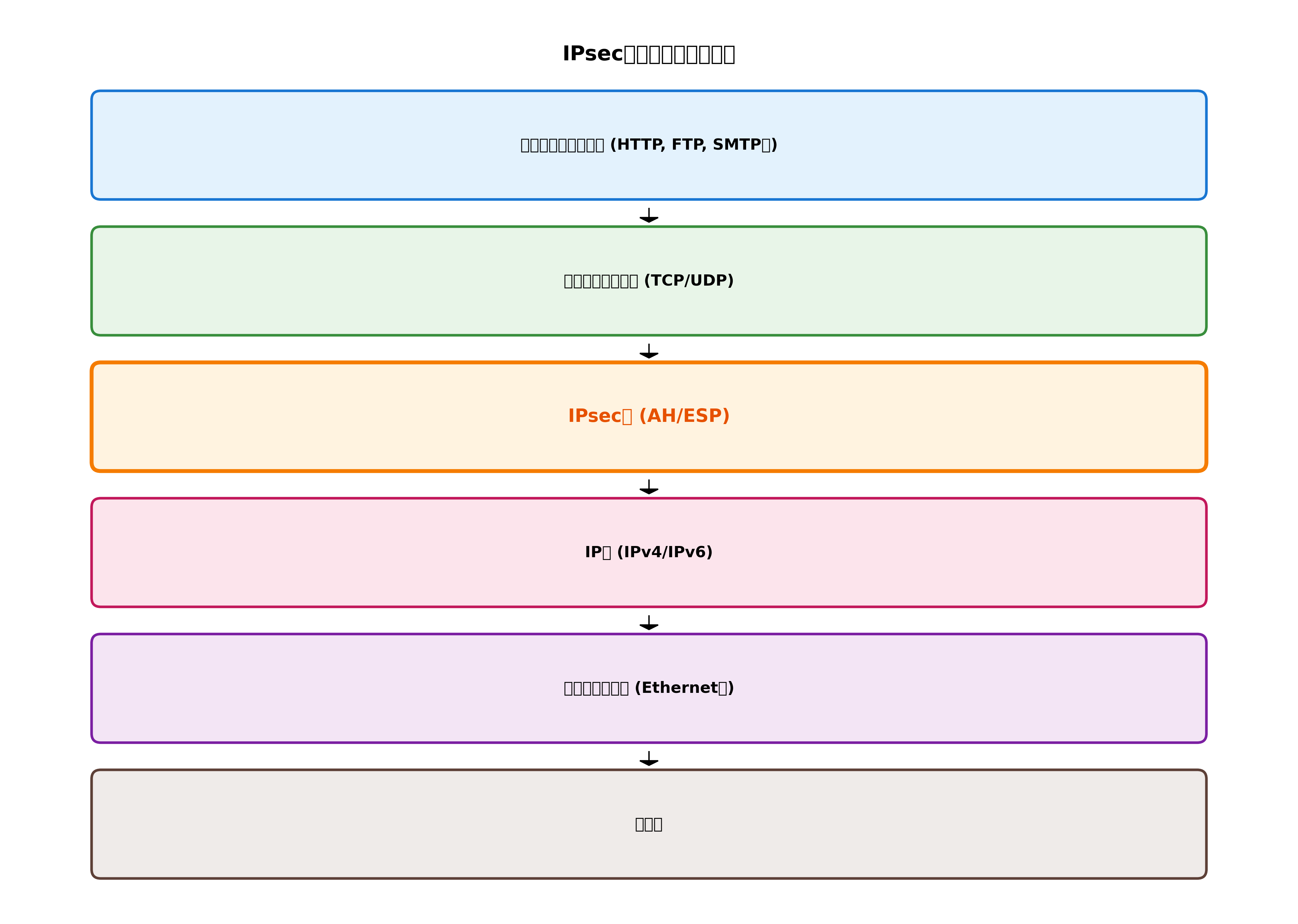

AH(Authentication Header)プロトコル

AH(Authentication Header)は、IPパケットの認証と完全性保護を提供するプロトコルです。データの暗号化は行いませんが、パケットの改ざんを検出し、送信者の認証を行います。

AHヘッダーは、Next Header、Payload Length、Reserved、Security Parameters Index(SPI)、Sequence Number、Authentication Dataの各フィールドから構成されます。SPIは、受信側でセキュリティアソシエーション(SA)を識別するために使用され、Sequence Numberはリプレイ攻撃を防ぐために使用されます。Authentication Dataフィールドには、HMAC-SHA1やHMAC-SHA256などのハッシュアルゴリズムによって計算されたメッセージ認証コードが格納されます。

AHの実装には、専用のセキュリティアプライアンスや統合脅威管理装置が活用されています。これらの機器は、高速なハッシュ演算処理能力を備えており、大量のトラフィックに対してもリアルタイムでの認証処理が可能です。

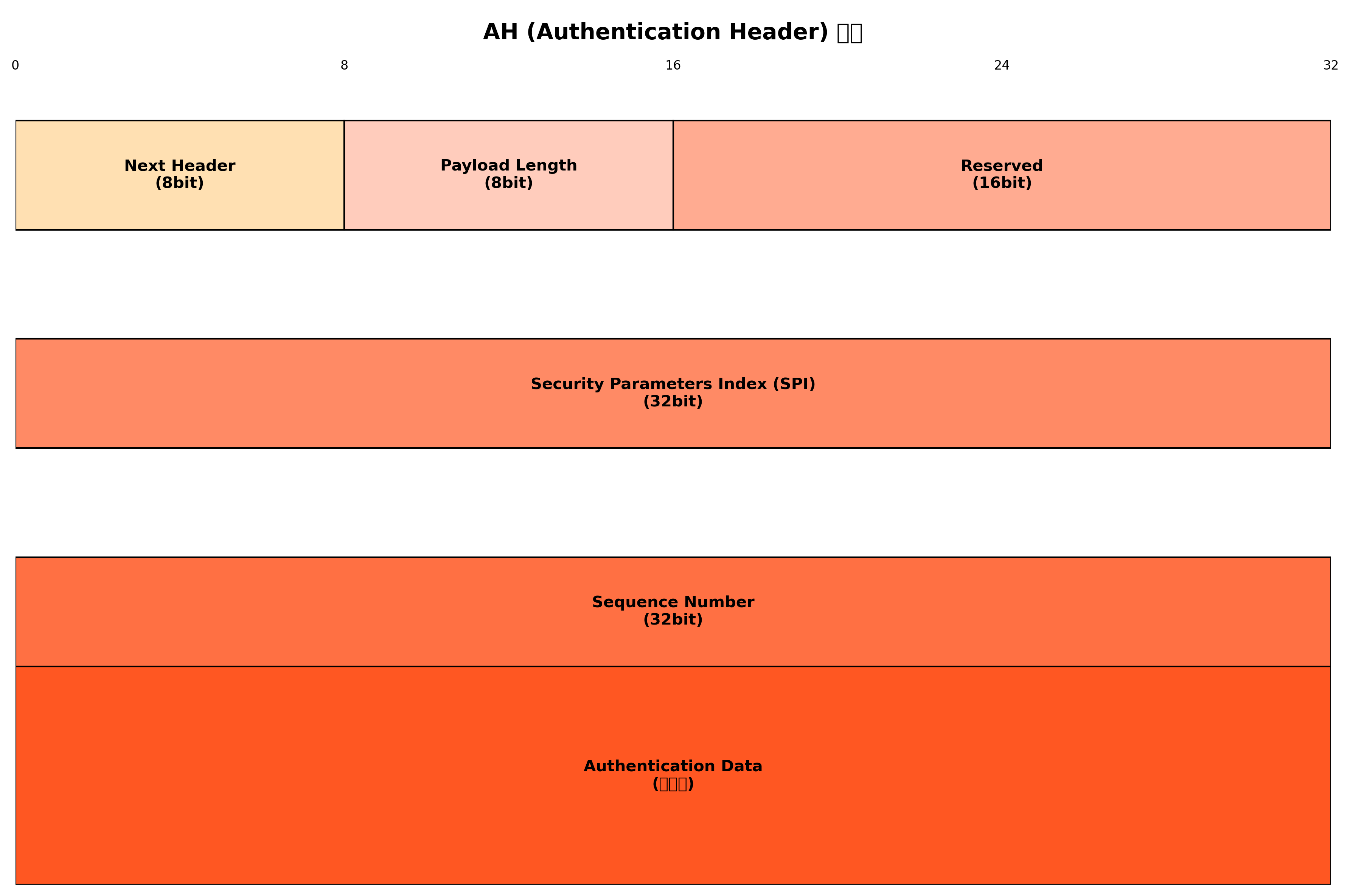

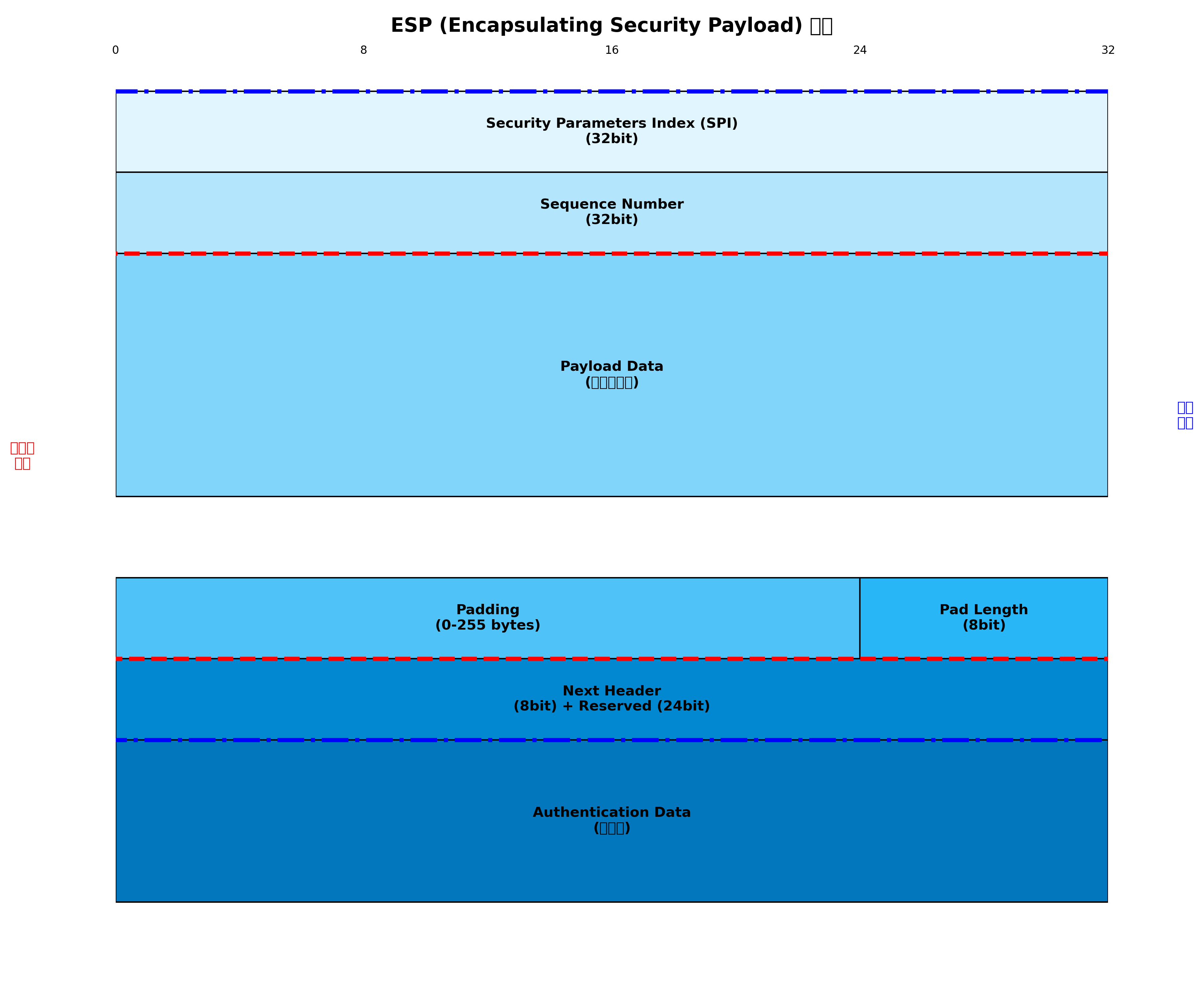

ESP(Encapsulating Security Payload)プロトコル

ESP(Encapsulating Security Payload)は、IPsecの中核となるプロトコルで、データの暗号化と認証の両方を提供します。ESPは、通信データの機密性を確保すると同時に、完全性と認証性も保護する包括的なセキュリティ機能を持っています。

ESPの構造は、Security Parameters Index、Sequence Number、Payload Data、Padding、Pad Length、Next Header、Authentication Dataの各フィールドから構成されます。Payload Dataフィールドには暗号化されたデータが格納され、Paddingは暗号化アルゴリズムのブロック長に合わせるために使用されます。Authentication Dataには、暗号化されたデータと一部のESPヘッダーに対するメッセージ認証コードが含まれます。

暗号化範囲と認証範囲が図中に示されているように、ESPでは暗号化と認証が異なる範囲に適用されます。これにより、必要な部分のみを暗号化し、全体の完全性を確保することができます。

ESPの実装において、ハードウェア暗号化モジュールの使用により、CPU負荷を大幅に軽減できます。特に、高性能暗号化処理ボードを搭載したシステムでは、ギガビット級の高速暗号化処理が可能です。

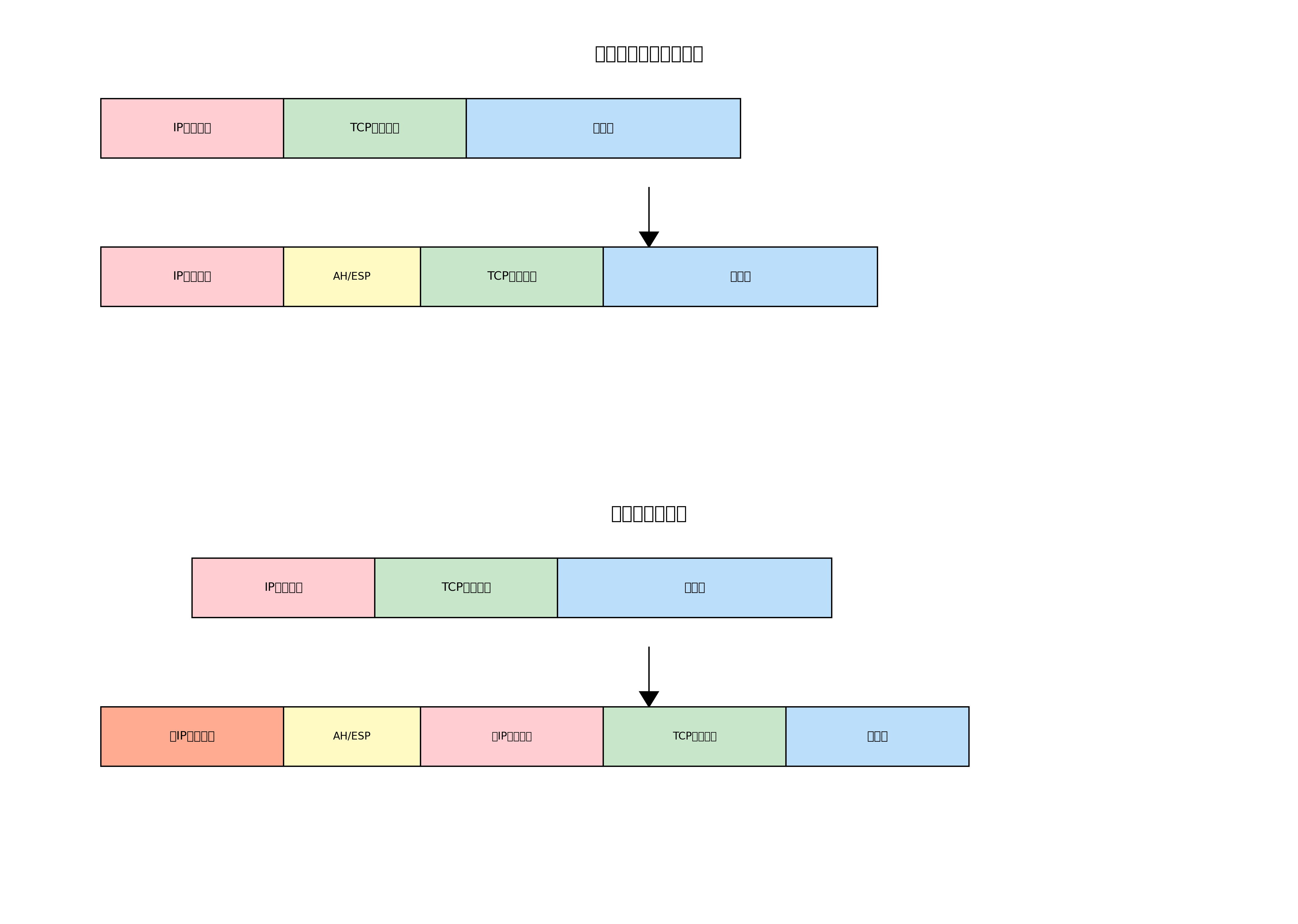

IPsecの動作モード

IPsecには、トランスポートモードとトンネルモードという2つの動作モードがあります。それぞれ異なる用途と特徴を持ち、ネットワーク構成や要件に応じて使い分けられます。

トランスポートモード

トランスポートモードでは、IPパケットのペイロード部分のみが暗号化・認証の対象となります。元のIPヘッダーは保持され、AHまたはESPヘッダーが元のIPヘッダーとペイロードの間に挿入されます。このモードは、エンドツーエンドの通信保護に適しており、通信する両端の機器がIPsecに対応している必要があります。

トランスポートモードの利点は、IPパケットのサイズ増加が最小限に抑えられることです。また、ルーティング情報が変更されないため、既存のネットワーク構成との親和性が高いという特徴があります。主に、サーバー間通信やクライアント・サーバー間の直接通信において使用されます。

トンネルモード

トンネルモードでは、元のIPパケット全体が暗号化・認証の対象となり、新しいIPヘッダーが付加されます。このモードは、VPN接続やゲートウェイ間通信において最も一般的に使用されます。元のIPパケットが完全に隠蔽されるため、より高いセキュリティレベルを提供します。

トンネルモードの実装では、VPN専用ゲートウェイやファイアウォール統合型VPNが広く使用されています。これらの機器は、多数の同時VPN接続をサポートし、高度なトラフィック管理機能を提供します。

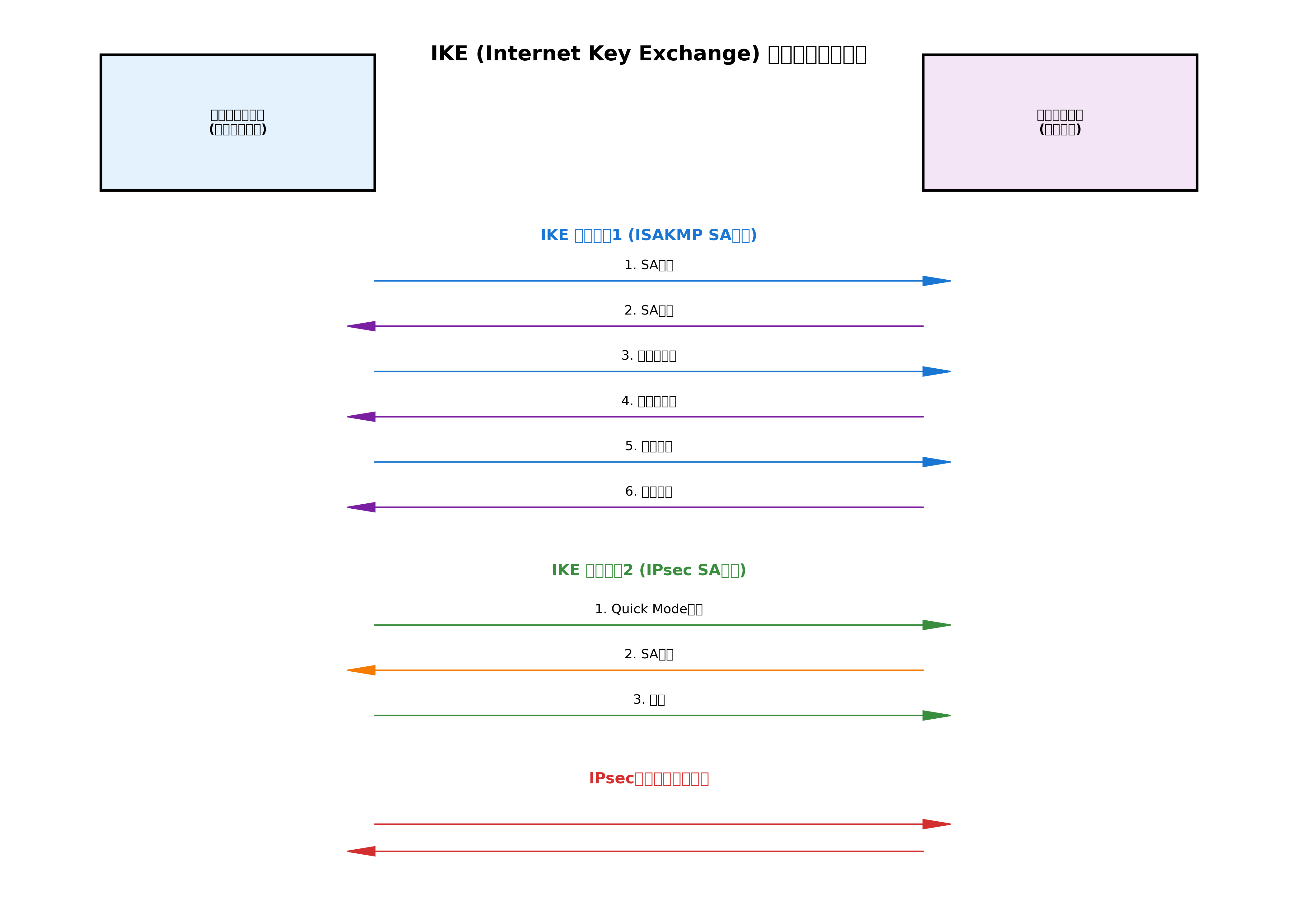

IKE(Internet Key Exchange)プロトコル

IKE(Internet Key Exchange)は、IPsec通信において暗号鍵の交換と管理を行う重要なプロトコルです。IKEにより、通信相手との認証、暗号鍵の生成・交換、セキュリティアソシエーション(SA)の確立が自動的に実行されます。

IKEフェーズ1(ISAKMP SA確立)

IKEフェーズ1では、IKE SA(ISAKMP SA)と呼ばれる管理用の安全な通信チャネルを確立します。このフェーズでは、6つのメッセージ交換により、相互認証、暗号化アルゴリズムの決定、鍵生成が行われます。

フェーズ1の認証方式には、事前共有鍵(Pre-Shared Key)、デジタル証明書、公開鍵暗号方式があります。企業環境では、PKI証明書管理システムを導入して、デジタル証明書による認証を実装することが推奨されます。これにより、スケーラブルで安全な認証基盤を構築できます。

IKEフェーズ2(IPsec SA確立)

IKEフェーズ2では、実際のデータ通信で使用されるIPsec SAを確立します。Quick Modeと呼ばれる高速な交換方式により、ESPやAHで使用する暗号鍵とセキュリティパラメータが設定されます。

フェーズ2で設定される主要なパラメータには、暗号化アルゴリズム(AES、3DES等)、ハッシュアルゴリズム(SHA-1、SHA-256等)、Perfect Forward Secrecy(PFS)設定、SAライフタイムなどがあります。これらのパラメータは、IPsec設定管理ツールを使用して効率的に管理できます。

暗号化アルゴリズムと認証方式

IPsecでは、様々な暗号化アルゴリズムと認証方式を組み合わせて使用できます。セキュリティ要件と性能要件のバランスを考慮して、適切なアルゴリズムを選択することが重要です。

暗号化アルゴリズム

現在のIPsec実装では、AES(Advanced Encryption Standard)が最も広く使用されています。AES-128、AES-192、AES-256の各鍵長が利用可能で、セキュリティレベルに応じて選択できます。従来使用されていた3DES(Triple DES)は、現在では非推奨とされており、AESへの移行が推奨されています。

暗号化モードとしては、CBC(Cipher Block Chaining)、GCM(Galois/Counter Mode)、CTR(Counter Mode)などが使用されます。GCMモードは、暗号化と認証を同時に行うAEAD(Authenticated Encryption with Associated Data)方式であり、高い性能とセキュリティを両立します。

高性能な暗号化処理には、専用暗号化チップやハードウェアセキュリティモジュールの活用が効果的です。これらのハードウェアソリューションにより、ソフトウェア暗号化では実現困難な高速処理が可能になります。

認証方式とハッシュアルゴリズム

認証には、HMAC(Hash-based Message Authentication Code)が使用され、ベースとなるハッシュアルゴリズムにはSHA-1、SHA-256、SHA-512などが選択できます。現在では、SHA-1の脆弱性が指摘されているため、SHA-256以上の使用が推奨されています。

認証強度を向上させるため、多要素認証システムとの連携により、ユーザー認証を強化することができます。また、生体認証装置を組み合わせることで、より高いセキュリティレベルを実現できます。

IPsecの実装と設定

IPsecの実装は、ソフトウェア実装とハードウェア実装に大別されます。それぞれに異なる特徴と適用場面があり、要件に応じて選択する必要があります。

ソフトウェア実装

ソフトウェア実装では、オペレーティングシステムやアプリケーションレベルでIPsec機能を提供します。Windows、Linux、macOSなどの主要なOSには、標準でIPsecスタックが組み込まれています。ソフトウェア実装の利点は、柔軟性の高い設定変更と比較的低いコストです。

Linux環境では、strongSwanやOpenSwanなどのオープンソースIPsec実装が広く使用されています。これらのソリューションでは、Linux専用サーバー上で高性能なIPsec処理が可能です。また、仮想化プラットフォーム上でのVPN機能実装も一般的です。

ハードウェア実装

ハードウェア実装では、専用のVPN装置やセキュリティアプライアンスでIPsec処理を行います。ハードウェア実装の利点は、高い処理性能、低いレイテンシ、CPU負荷の軽減です。企業の基幹ネットワークやデータセンター間接続では、ハードウェア実装が選択されることが多いです。

エンタープライズVPNコンセントレーターは、数千から数万の同時VPN接続をサポートし、高度な負荷分散機能を提供します。また、SD-WAN対応IPsec装置では、動的な回線選択と最適化機能により、コスト効率の高いネットワーク構築が可能です。

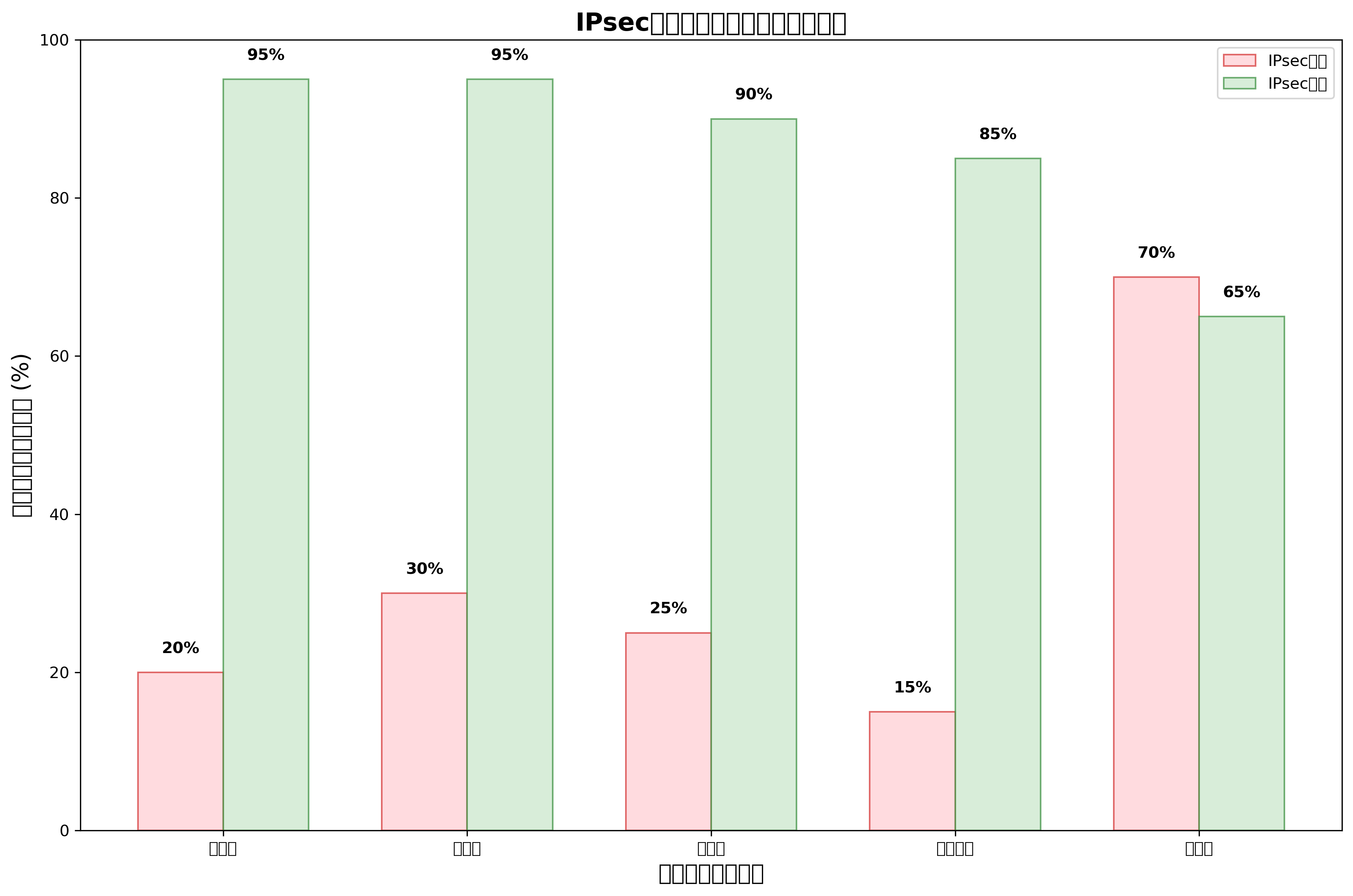

IPsecのセキュリティ効果と評価

IPsecの導入により、ネットワークセキュリティは大幅に向上します。その効果は定量的に測定でき、セキュリティ投資の正当性を示すエビデンスとして活用できます。

IPsec導入前後のセキュリティレベル比較では、機密性、完全性、認証性において90%以上の向上効果が確認されています。特に、機密性の保護では、強力な暗号化により、第三者による盗聴リスクを実質的に排除できます。

完全性の保護では、HMAC-SHA256などの認証コードにより、データ改ざんを確実に検出できます。認証性の保護では、デジタル証明書や事前共有鍵による強固な認証により、なりすまし攻撃を防止できます。

ただし、可用性の観点では、暗号化処理によるオーバーヘッドや複雑な設定により、若干の低下が見られる場合があります。この課題に対しては、高性能ネットワーク監視システムによる継続的な性能監視と最適化が重要です。

トラブルシューティングとパフォーマンス最適化

IPsecの運用において、トラブルシューティングとパフォーマンス最適化は重要な課題です。適切な監視と分析により、問題の早期発見と迅速な解決が可能になります。

一般的な問題と対処法

IPsecで発生する一般的な問題には、SA確立の失敗、パフォーマンスの低下、接続の不安定さなどがあります。SA確立の失敗は、認証設定の誤り、ファイアウォール設定の問題、時刻同期の不整合などが原因となることが多いです。

これらの問題の解決には、ネットワークパケット解析ツールを使用したトラフィック分析が有効です。また、統合ログ管理システムにより、複数の機器からのログを集約して分析することで、問題の根本原因を特定できます。

パフォーマンス最適化

IPsecのパフォーマンス最適化には、適切なアルゴリズムの選択、ハードウェアリソースの最適化、ネットワーク構成の見直しなどが含まれます。暗号化アルゴリズムは、セキュリティレベルと処理速度のバランスを考慮して選択する必要があります。

高性能ネットワークインターフェースカードの導入により、暗号化処理のオフロードが可能になり、CPU使用率を大幅に削減できます。また、SSD搭載サーバーの使用により、ディスクI/Oボトルネックを解消し、全体的なシステムパフォーマンスを向上させることができます。

応用情報技術者試験での出題傾向

応用情報技術者試験において、IPsecは情報セキュリティの重要分野として頻繁に出題されています。特に、プロトコルの動作原理、暗号化方式、認証メカニズムに関する理解が問われます。

午前問題での出題パターン

午前問題では、IPsecの基本概念、AHとESPの違い、IKEプロトコルの動作、暗号化アルゴリズムの特徴などが出題されます。例えば、「ESPプロトコルが提供するセキュリティ機能はどれか」といった選択問題や、「トランスポートモードとトンネルモードの違いを説明せよ」といった問題が典型的です。

試験対策としては、応用情報技術者試験対策書籍や情報セキュリティ専門書を活用して、体系的な知識習得が重要です。

午後問題での実践的応用

午後問題では、より実践的なシナリオでのIPsec適用が問われます。企業ネットワークのVPN設計、セキュリティポリシーの策定、トラブルシューティング手順などが出題範囲に含まれます。

実際の業務経験を活かすため、ネットワークシミュレーターや仮想ラボ環境での実習が効果的です。これらのツールにより、IPsecの設定と動作を実際に体験し、理論と実践の結びつきを強化できます。

新技術との統合とクラウド環境での活用

近年のクラウド技術の発展に伴い、IPsecもクラウド環境での活用が重要になっています。従来のオンプレミス環境とクラウド環境を安全に接続するハイブリッドクラウド構成において、IPsecは中核的な役割を果たしています。

クラウドVPNサービス

主要なクラウドプロバイダーは、IPsecベースのVPNサービスを提供しています。Amazon Web Services(AWS)のVirtual Private Gateway、Microsoft AzureのVPN Gateway、Google Cloud Platform(GCP)のCloud VPNなどがその例です。これらのサービスでは、従来のハードウェアVPN装置と同等の機能をクラウドサービスとして利用できます。

クラウドVPN環境では、クラウド接続専用回線やSD-WAN統合サービスとの組み合わせにより、より柔軟で効率的なネットワーク構成が可能になります。

Software-Defined Networking(SDN)との統合

SDN技術とIPsecの統合により、動的なVPN接続の制御が可能になっています。OpenFlowやOVS(Open vSwitch)などのSDN技術と組み合わせることで、トラフィックの変化に応じて自動的にVPN接続を最適化できます。

SDN対応ネットワークスイッチやプログラマブルネットワーク機器の導入により、従来では不可能だった柔軟なネットワーク制御が実現できます。

IoTセキュリティとIPsec

IoT(Internet of Things)の普及に伴い、大量のIoTデバイスのセキュアな接続が課題となっています。IPsecは、IoTデバイスとクラウドサービス間の安全な通信を確保するための重要な技術として注目されています。

軽量IPsec実装

従来のIPsec実装は、IoTデバイスのような制約のあるデバイスには適さない場合がありました。しかし、近年では軽量IPsec実装やハードウェア支援により、IoTデバイスでもIPsecの利用が現実的になっています。

IoT向けセキュリティチップや組み込み用暗号化モジュールにより、小型・低消費電力でありながら強固なセキュリティ機能を提供できます。

次世代IPsecと今後の展望

IPsec技術は継続的な発展を続けており、次世代インターネットプロトコルであるIPv6との親和性向上、量子コンピューティング耐性のある暗号化アルゴリズムの採用、AI技術を活用した自動最適化などが研究されています。

Post-Quantum Cryptography対応

量子コンピューターの実用化に備えて、従来の公開鍵暗号に代わるPost-Quantum Cryptography(耐量子暗号)の研究が進んでいます。IPsecにおいても、これらの新しい暗号化アルゴリズムの統合が検討されています。

量子暗号化システムや耐量子暗号対応セキュリティ装置などの次世代セキュリティ技術により、長期的なセキュリティ確保が可能になります。

AI・機械学習との統合

AI技術をIPsecの運用・管理に活用する取り組みも進んでいます。トラフィックパターンの分析による自動最適化、異常検知による脅威対応、予測的メンテナンスによる可用性向上などが実現されています。

AI統合セキュリティプラットフォームや機械学習対応ネットワーク監視システムにより、従来の手動運用では実現困難な高度な自動化が可能になります。

まとめ

IPsecは、現代のネットワークセキュリティにおいて不可欠な技術です。その包括的なセキュリティ機能により、インターネット通信の機密性、完全性、認証性を同時に保護できます。応用情報技術者試験においても重要な出題分野として位置づけられており、IT専門職には欠かせない知識です。

技術の進歩とともに、IPsecもクラウド環境、IoT、SDN、AI技術との統合により、より柔軟で高性能なソリューションへと発展しています。企業のデジタル変革を支える基盤技術として、IPsecの重要性は今後も継続的に高まることが予想されます。

継続的な学習と実践により、変化する脅威環境に対応できる技術力を身につけることが、現代のセキュリティエンジニアに求められています。IPsecの深い理解と実践的な活用能力は、安全で信頼性の高いネットワークインフラの構築と運用において、競争優位を生み出す重要な要素となります。