情報セキュリティの世界において、組織が実装すべき具体的な管理策を定めた国際標準がISO/IEC 27002です。この規格は、情報セキュリティマネジメントシステム(ISMS)の中核となる管理策を体系化し、実践的なガイダンスを提供しています。応用情報技術者試験においても重要な出題範囲であり、現代の企業が直面する多様なセキュリティ脅威に対応するための必須知識です。

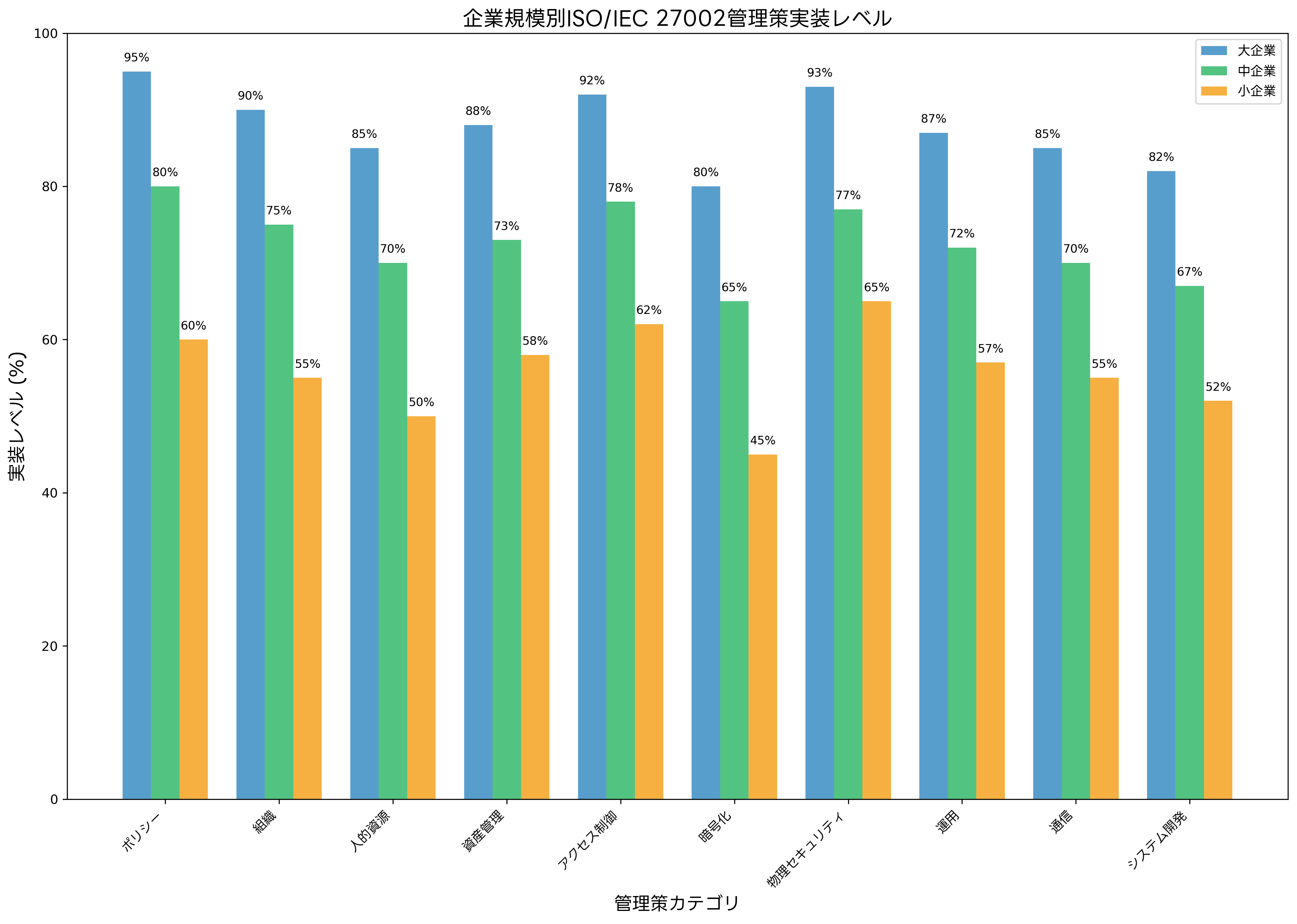

ISO/IEC 27002は、2022年に大幅な改訂が行われ、現代のセキュリティ環境に対応した93の管理策が14のカテゴリに分類されています。これらの管理策は、組織の情報資産を包括的に保護するための実践的な指針として機能し、世界中の企業や政府機関で広く採用されています。

ISO/IEC 27002の概要と目的

ISO/IEC 27002は、国際標準化機構(ISO)と国際電気標準会議(IEC)が共同で策定した情報セキュリティ管理策の実践規範です。この規格は、ISO/IEC 27001で要求される情報セキュリティマネジメントシステムの管理策を具体化し、実装方法を詳細に説明しています。

規格の主要な目的は、組織が情報セキュリティリスクを効果的に管理するための実証された管理策を提供することです。これにより、組織は自身の情報資産を機密性、完全性、可用性の観点から保護し、ステークホルダーの信頼を維持することができます。

2022年版の改訂では、クラウドコンピューティング、人工知能、IoT、リモートワークなど、現代の技術環境に対応した管理策が追加されました。また、プライバシー保護やサプライチェーンセキュリティなど、近年重要性が高まっている領域についても強化されています。

ISO/IEC 27002を導入する企業では、情報セキュリティ管理システムや統合セキュリティプラットフォームを活用して、管理策の効率的な実装と運用を実現しています。これらのツールにより、規格の要求事項を体系的に管理し、継続的な改善を図ることができます。

14のセキュリティカテゴリの詳細解説

情報セキュリティポリシー

情報セキュリティポリシーは、組織の情報セキュリティに対する経営陣の方針と責任を明確にする最も基本的な管理策です。このカテゴリでは、組織全体のセキュリティ方針の策定、承認、実装、維持について詳細に規定されています。

効果的なセキュリティポリシーの策定には、組織の事業目標、法的要求事項、リスク環境を総合的に考慮することが必要です。ポリシーは定期的に見直され、組織の変化や脅威環境の変化に応じて更新されなければなりません。

ポリシー管理ツールを活用することで、ポリシーの版数管理、承認プロセス、配布、教育の効率化が可能になります。また、ガバナンス・リスク・コンプライアンス(GRC)システムにより、ポリシーの遵守状況を継続的に監視できます。

情報セキュリティの組織

組織的な管理策では、情報セキュリティの責任体制、役割分担、意思決定プロセスが定められています。情報セキュリティ委員会の設置、最高情報セキュリティ責任者(CISO)の任命、各部門のセキュリティ責任者の指名など、組織全体でセキュリティガバナンスを確立することが重要です。

現代の企業では、セキュリティオーケストレーション・自動化・対応(SOAR)プラットフォームを導入して、セキュリティ運用の効率化と標準化を図っています。これにより、インシデント対応プロセスの自動化や、セキュリティチーム間の連携強化が実現されます。

人的資源のセキュリティ

人的資源のセキュリティでは、採用プロセスでのセキュリティ審査、従業員のセキュリティ教育訓練、離職時の情報資産の返却など、人に関わるセキュリティリスクの管理について規定されています。

従業員のセキュリティ意識向上には、継続的な教育プログラムが不可欠です。eラーニングプラットフォームやフィッシング訓練ツールを活用することで、効果的な教育を実施できます。

資産の管理

情報資産の管理では、組織が保有するすべての情報資産の識別、分類、適切な保護について詳述されています。資産台帳の作成、資産の価値評価、適切な取り扱い手順の確立が重要な要素となります。

IT資産管理ツールを導入することで、ハードウェア、ソフトウェア、データなどの資産を一元管理し、セキュリティ状況を可視化できます。また、データ分類・ラベリングツールにより、情報の機密性レベルに応じた適切な保護策を自動適用できます。

リスク評価とリスク管理の実践

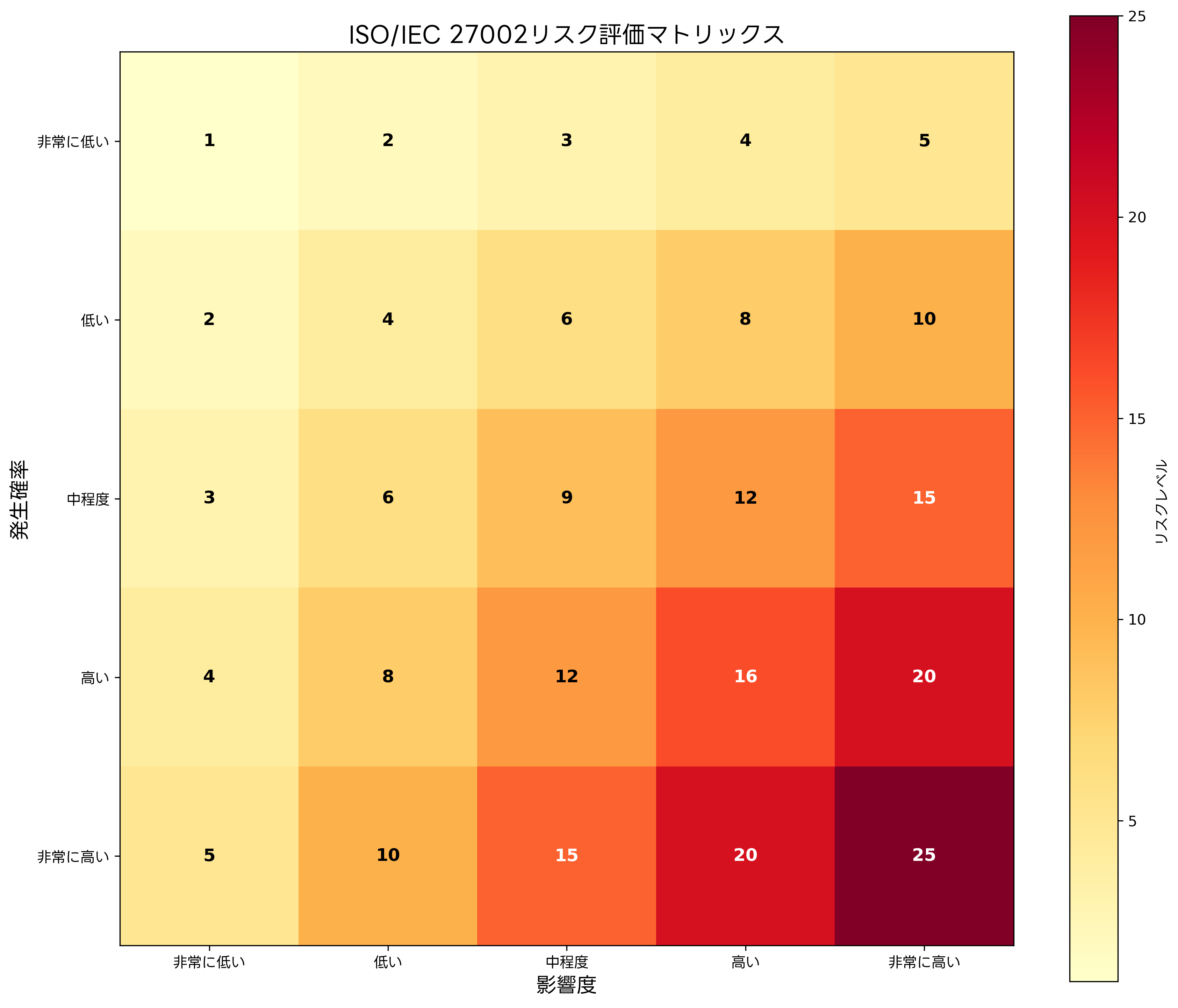

ISO/IEC 27002の効果的な実装には、組織のリスク環境を正確に評価し、適切な管理策を選択することが不可欠です。リスク評価プロセスでは、脅威の特定、脆弱性の評価、リスクレベルの算定を体系的に実施します。

リスク評価では、発生確率と影響度を組み合わせたリスクマトリックスを使用して、リスクの優先順位を決定します。高リスクの領域に対しては、強固な管理策を適用し、中・低リスクの領域に対しては、コストバランスを考慮した適切な対策を選択します。

リスク評価ソフトウェアを活用することで、定量的なリスク分析が可能になり、意思決定の根拠となるデータを提供できます。また、脅威インテリジェンスプラットフォームにより、最新の脅威情報を収集し、リスク評価に反映することができます。

リスク管理は継続的なプロセスであり、定期的な見直しと更新が必要です。組織の変化、技術環境の変化、脅威環境の変化に応じて、リスク評価を更新し、管理策の有効性を検証する必要があります。

アクセス制御の実装戦略

アクセス制御は、情報セキュリティの根幹を成す重要な管理策です。ISO/IEC 27002では、アクセス制御ポリシーの策定、ユーザーアクセス管理、特権アクセス管理、システムアクセス制御について詳細に規定されています。

現代のアクセス制御では、ゼロトラストアーキテクチャの概念が重要性を増しています。従来の境界防御モデルから、すべてのアクセス要求を検証する信頼しないアプローチへの転換が求められています。

統合ID管理(IAM)システムの導入により、ユーザーアカウントのライフサイクル管理、ロールベースアクセス制御(RBAC)、属性ベースアクセス制御(ABAC)の実装が可能になります。また、多要素認証(MFA)ソリューションにより、認証の強化を図ることができます。

特権アクセス管理(PAM)は、管理者権限やシステム権限の適切な管理を実現する重要な要素です。特権アクセス管理ツールを使用することで、特権アカウントの発見、管理、監視を自動化し、内部脅威のリスクを軽減できます。

暗号化技術の活用

暗号化は、情報の機密性と完全性を保護するための基本的な技術的管理策です。ISO/IEC 27002では、暗号化ポリシーの策定、鍵管理、デジタル署名の使用について詳述されています。

データの保存時と転送時の両方で適切な暗号化を実装することが重要です。機密性の高いデータには、AES256などの強力な暗号化アルゴリズムを使用し、適切な鍵管理プロセスを確立する必要があります。

エンタープライズ暗号化ソリューションを導入することで、データベース、ファイル、メール、バックアップなどの包括的な暗号化が可能になります。また、鍵管理システム(KMS)により、暗号化鍵の生成、配布、ローテーション、廃棄を安全に管理できます。

クラウド環境では、クラウド暗号化サービスを活用することで、データの暗号化とアクセス制御を統合的に管理できます。これにより、データの所在に関わらず一貫したセキュリティレベルを維持することが可能になります。

物理的および環境的セキュリティ

物理的セキュリティは、情報システムとデータを物理的な脅威から保護するための重要な管理策です。セキュアエリアの設定、物理的な入退管理、環境監視、機器の保護について詳細に規定されています。

データセンターやサーバールームでは、入退室管理システムや監視カメラシステムを導入して、物理的なアクセスを制御し、監視します。また、環境監視システムにより、温度、湿度、水漏れなどの環境要因を監視し、機器の故障や損傷を防ぎます。

オフィス環境では、デスクトップセキュリティ製品やセキュリティキャビネットを使用して、重要な文書や機器を保護します。リモートワーク環境では、VPNソリューションやエンドポイント保護ツールにより、分散した作業環境でのセキュリティを確保します。

運用のセキュリティ

運用セキュリティでは、日常的なシステム運用におけるセキュリティ手順とプロセスが定められています。変更管理、容量管理、マルウェア対策、バックアップ、ログ記録と監視、脆弱性管理などが含まれます。

効果的な運用セキュリティの実装には、セキュリティ情報・イベント管理(SIEM)システムが不可欠です。これにより、システム全体のセキュリティイベントを一元管理し、異常な活動を迅速に検出できます。

脆弱性管理では、脆弱性スキャナーやパッチ管理システムを使用して、システムの脆弱性を定期的に評価し、適切なパッチ適用を実施します。また、構成管理ツールにより、システム構成の変更を追跡し、セキュリティ基準からの逸脱を防ぎます。

バックアップとリストアの管理では、エンタープライズバックアップソリューションを導入して、データの定期的なバックアップと迅速な復旧を実現します。災害復旧計画の一環として、災害復旧サービスを活用することも重要です。

通信のセキュリティ

通信セキュリティでは、ネットワーク上でのデータ転送を保護するための管理策が定められています。ネットワークセキュリティ管理、情報転送、メッセージングが主要な要素となります。

現代のネットワーク環境では、次世代ファイアウォール(NGFW)や侵入検知・防止システム(IDS/IPS)の導入により、高度な脅威からネットワークを保護します。また、ネットワークアクセス制御(NAC)システムにより、ネットワークへの接続を制御し、未承認デバイスのアクセスを防ぎます。

セキュアな通信プロトコルの使用も重要です。HTTPS、SFTP、VPNなどの暗号化された通信チャネルを使用し、データの盗聴や改ざんを防ぎます。SSL/TLS証明書管理システムにより、証明書のライフサイクル管理を自動化し、セキュアな通信を継続的に維持できます。

システム取得・開発・保守のセキュリティ

システムの取得、開発、保守におけるセキュリティでは、セキュア開発ライフサイクル、セキュリティテスト、開発・テスト環境の保護について規定されています。

セキュア開発では、静的アプリケーションセキュリティテスト(SAST)ツールや動的アプリケーションセキュリティテスト(DAST)ツールを使用して、開発段階からセキュリティ脆弱性を検出し、修正します。また、ソフトウェア構成解析(SCA)ツールにより、オープンソースコンポーネントの脆弱性を管理します。

DevSecOpsの実践により、開発プロセスにセキュリティを統合し、継続的なセキュリティテストを実現します。CI/CDセキュリティツールを使用することで、自動化されたセキュリティチェックを開発パイプラインに組み込むことができます。

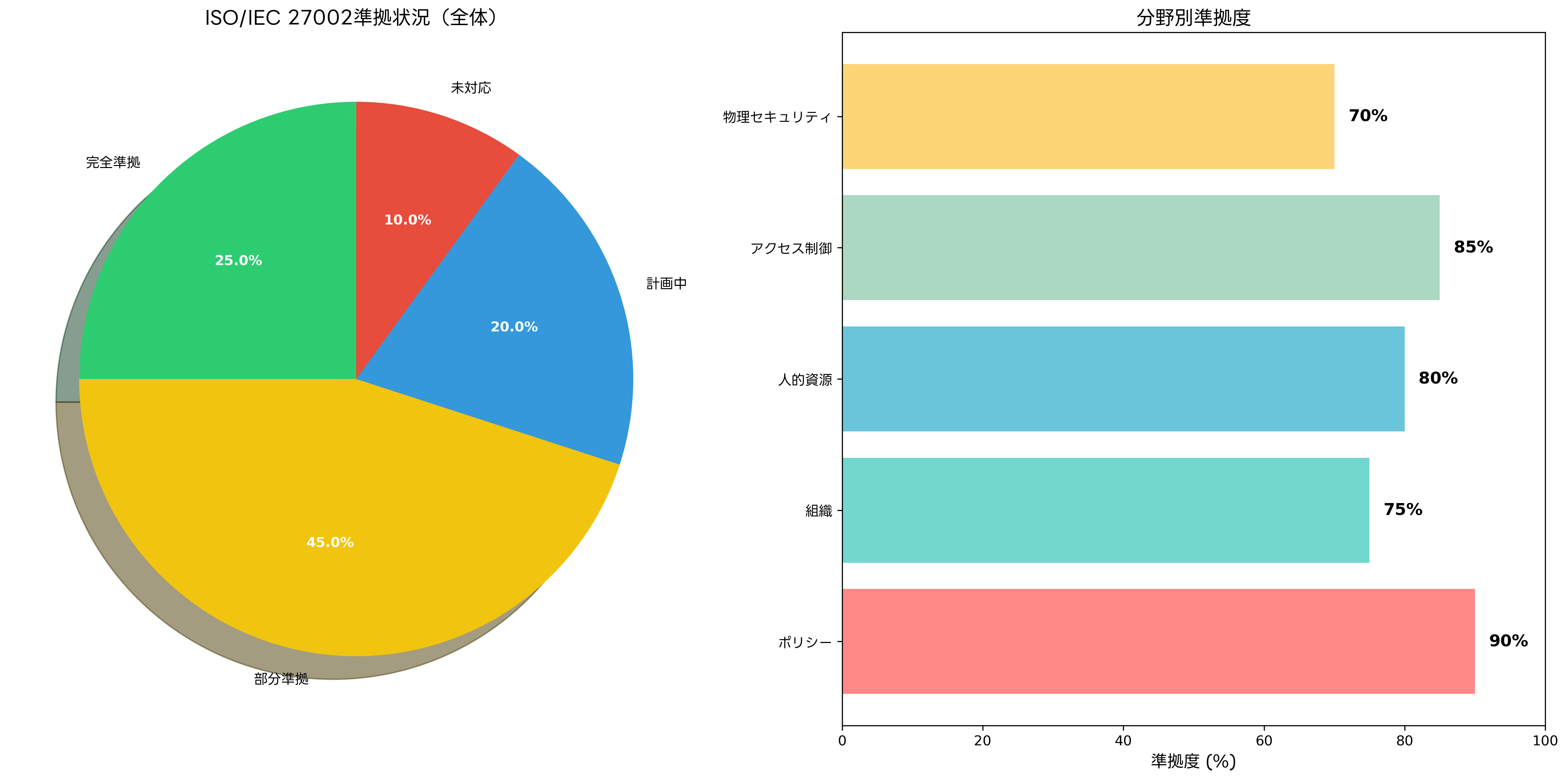

コンプライアンスと監査

ISO/IEC 27002の実装において、コンプライアンスの確保と継続的な監査は極めて重要です。法的要求事項への準拠、情報セキュリティのレビュー、技術的コンプライアンスチェックが含まれます。

効果的なコンプライアンス管理には、ガバナンス・リスク・コンプライアンス(GRC)プラットフォームの導入が推奨されます。これにより、規制要求事項の管理、コンプライアンス状況の可視化、監査証跡の管理を統合的に実施できます。

内部監査の実施では、監査管理ソフトウェアを使用して、監査計画の策定、実施、結果管理を効率化します。また、コンプライアンス監視ツールにより、継続的なコンプライアンス状況の監視を実現できます。

第三者による外部監査では、認定された監査機関による客観的な評価を受けることで、ISO/IEC 27002の実装状況を検証し、改善点を特定します。監査支援ツールを活用することで、監査準備と対応を効率化できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験におけるISO/IEC 27002の出題は、近年増加傾向にあります。特に、午前問題では管理策の分類や具体的な実装方法について問われることが多く、午後問題では実際の企業における管理策の適用事例が出題されます。

試験対策としては、まず14のカテゴリと93の管理策の概要を理解することが重要です。各管理策の目的、実装方法、期待される効果について体系的に学習する必要があります。

実際の業務経験がある場合は、自社のセキュリティ対策をISO/IEC 27002の観点から分析し、どの管理策が実装されているか、不足している管理策は何かを評価することが効果的な学習方法です。

応用情報技術者試験の専門書やISO27002解説書を活用して、理論と実践の両面から理解を深めることが重要です。また、過去問題集を繰り返し解くことで、出題パターンを把握し、実践的な問題解決能力を身につけることができます。

実装のベストプラクティス

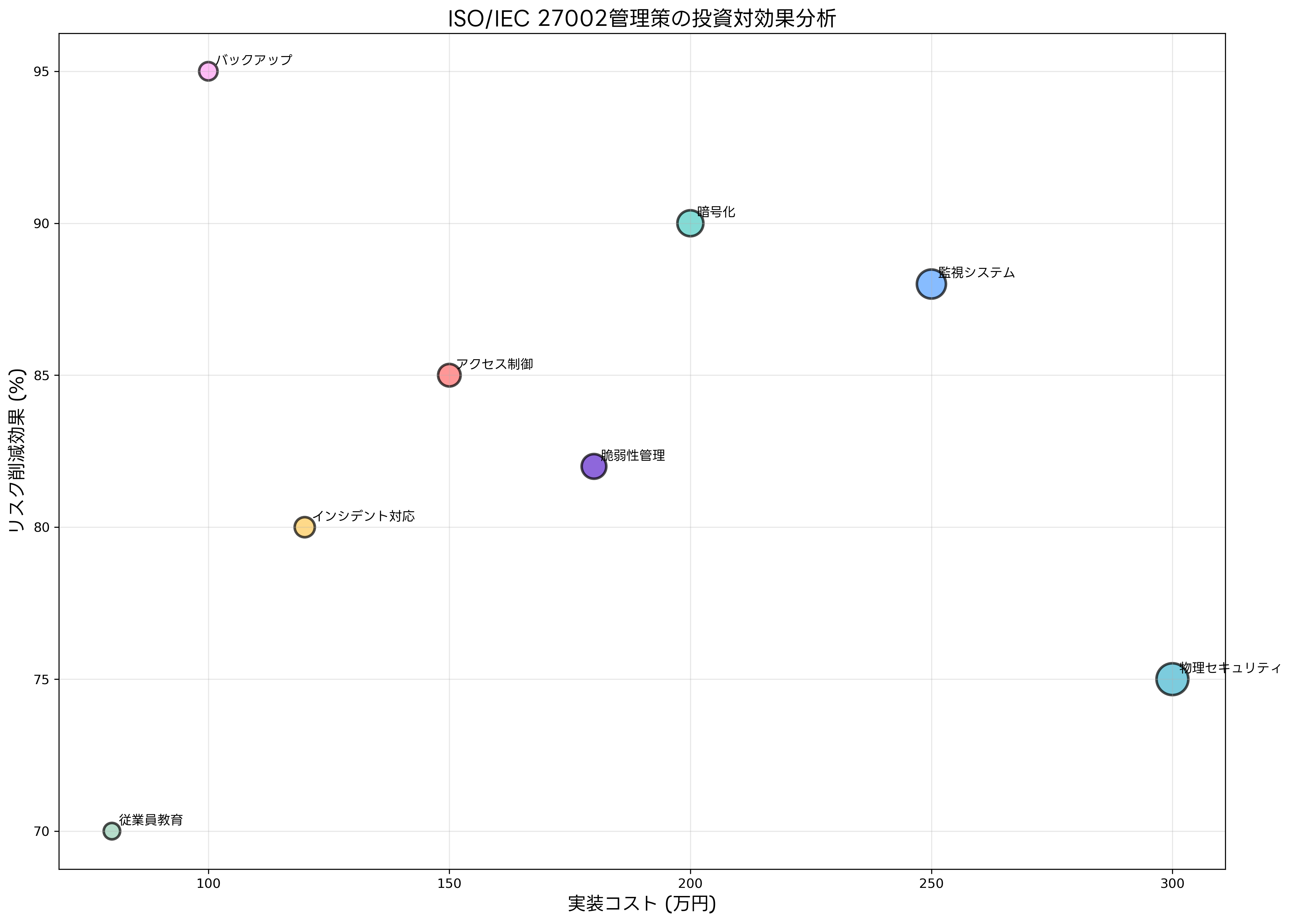

ISO/IEC 27002の効果的な実装には、段階的なアプローチが推奨されます。まず、現状のセキュリティ状況を評価し、優先度の高い領域から管理策を実装していきます。

実装プロジェクトでは、経営陣のコミットメント、専門チームの組成、適切な予算配分が成功の鍵となります。また、従業員の意識向上と継続的な教育も重要な要素です。

プロジェクト管理ツールを使用して実装スケジュールを管理し、変更管理ソフトウェアにより組織変更を円滑に進めることが重要です。

継続的改善の観点から、定期的な有効性評価と見直しを実施し、管理策の最適化を図ります。パフォーマンス監視ツールにより、管理策の効果を定量的に測定し、投資対効果を評価することができます。

新技術とISO/IEC 27002の進化

人工知能、機械学習、IoT、クラウドコンピューティングなどの新技術の普及により、ISO/IEC 27002も継続的に進化しています。これらの技術がもたらす新たなリスクに対応するため、管理策も更新され続けています。

AIセキュリティソリューションを活用することで、従来の手法では検出困難な高度な脅威も発見できるようになりました。また、IoTセキュリティプラットフォームにより、増加するIoTデバイスのセキュリティ管理を効率化できます。

クラウドファーストの時代においては、クラウドセキュリティポスチャ管理(CSPM)ツールやクラウドワークロード保護プラットフォーム(CWPP)の導入により、クラウド環境固有のセキュリティリスクに対応できます。

まとめ

ISO/IEC 27002は、現代の組織が直面する複雑で多様な情報セキュリティリスクに対応するための包括的なガイダンスを提供しています。14のカテゴリに分類された93の管理策は、組織の情報資産を効果的に保護するための実証された手法として、世界中で広く採用されています。

応用情報技術者試験においても重要な出題範囲であり、情報セキュリティ専門家を目指す者にとって必須の知識です。理論的な理解と実践的な応用能力の両方を身につけることで、組織のセキュリティ向上に貢献できる人材となることができます。

技術の進歩とともに脅威環境も変化し続けるため、ISO/IEC 27002の学習と実践は継続的なプロセスです。最新の技術動向と脅威情報を常に把握し、管理策を適切に更新・改善していくことが、効果的な情報セキュリティ管理の実現につながります。組織の特性と要求事項に応じて適切な管理策を選択し、継続的な改善を通じて、堅牢で持続可能なセキュリティ体制を構築することが重要です。