Kerberosは、ネットワーク環境におけるユーザー認証とアクセス制御のために開発された、世界で最も信頼されている認証プロトコルの一つです。1980年代にMIT(マサチューセッツ工科大学)で開発されたこのシステムは、現在でも多くの企業や組織で中核的な認証基盤として使用されており、応用情報技術者試験においても重要な出題分野となっています。

Kerberosの名前は、ギリシャ神話に登場する三つの頭を持つ地獄の番犬ケルベロスに由来しています。この名前が示すように、Kerberosは三つの主要コンポーネント(クライアント、認証サーバー、サービスサーバー)から構成される強固なセキュリティシステムです。現代のIT環境において、企業の機密情報を保護するために不可欠な技術として広く採用されています。

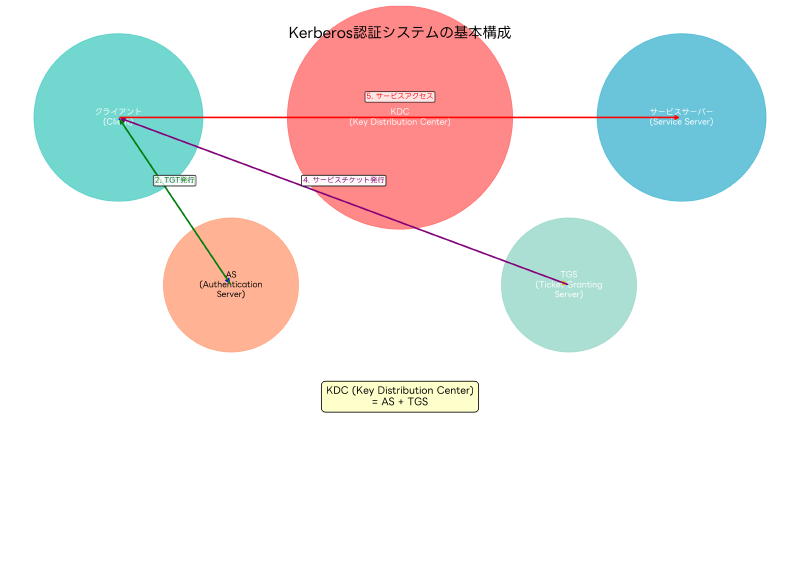

Kerberosの基本アーキテクチャ

Kerberosシステムは、KDC(Key Distribution Center)と呼ばれる中央集権的な認証サーバーを中心に構成されています。KDCは、さらにAS(Authentication Server)とTGS(Ticket Granting Server)の二つのコンポーネントに分かれており、それぞれが異なる役割を担っています。

ASは初期認証を担当し、ユーザーの身元を確認してTGT(Ticket Granting Ticket)を発行します。TGSはサービスチケットの発行を担当し、認証されたユーザーが特定のサービスにアクセスするためのチケットを提供します。この二段階の認証メカニズムにより、高度なセキュリティと効率的な認証が実現されています。

企業環境でKerberosを導入する際には、エンタープライズ認証システムやディレクトリサービスとの統合が重要になります。特に、Active DirectoryやLDAPなどの既存システムとの連携により、組織全体での統一的な認証基盤を構築できます。

Kerberosの最大の特徴の一つは、対称暗号化を使用していることです。これにより、公開鍵暗号化よりも高速な処理が可能となり、大規模なネットワーク環境でも効率的に動作します。しかし、この特徴により、すべての参加者が事前に共有秘密を持つ必要があるため、初期設定とキー管理が重要な課題となります。

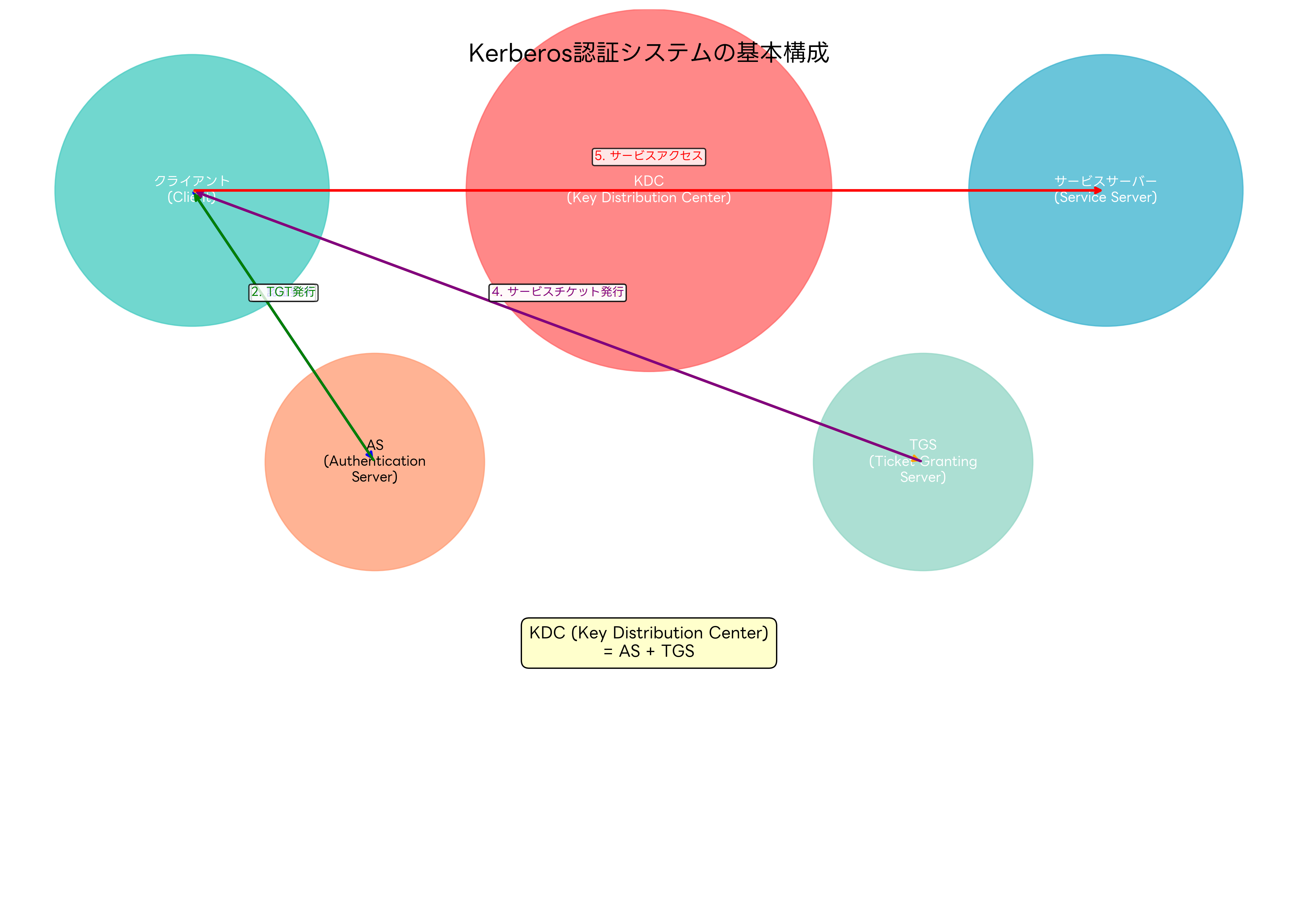

Kerberos認証フローの詳細

Kerberosの認証プロセスは、複数のステップから構成される精巧なメカニズムです。このプロセスを理解することは、応用情報技術者試験の対策としても、実際のシステム運用においても極めて重要です。

認証フローの第一段階では、クライアントがASに対してAS-REQ(Authentication Server Request)を送信します。この要求には、ユーザーID、要求するサービス(通常はTGS)のID、タイムスタンプ、有効期限などの情報が含まれます。重要なのは、この段階でパスワードは平文で送信されないことです。

ASは、受信した要求を検証し、ユーザーが正当である場合、AS-REP(Authentication Server Reply)を送信します。この応答には、TGTとクライアント-TGS間のセッションキーが含まれています。TGTはTGSの秘密キーで暗号化されているため、クライアントは内容を読むことができません。

第二段階では、クライアントがTGSに対してTGS-REQ(Ticket Granting Server Request)を送信します。この要求には、前段階で受信したTGTと、アクセスしたいサービスの情報が含まれます。TGSは、TGTを復号化してクライアントの正当性を確認し、要求されたサービスへのアクセスを許可する場合、サービスチケットを発行します。

最終段階では、クライアントがサービスサーバーに対してAP-REQ(Application Request)を送信し、サービスチケットを提示します。サービスサーバーは、チケットを検証し、クライアントの認証が成功した場合、要求されたサービスを提供します。相互認証が設定されている場合は、サーバーからクライアントに対してAP-REP(Application Reply)が送信され、サーバーの正当性も確認されます。

このような多段階の認証プロセスを効率的に管理するためには、認証管理ソフトウェアやネットワーク監視ツールの導入が推奨されます。これらのツールにより、認証の成功・失敗を追跡し、セキュリティインシデントの早期発見が可能になります。

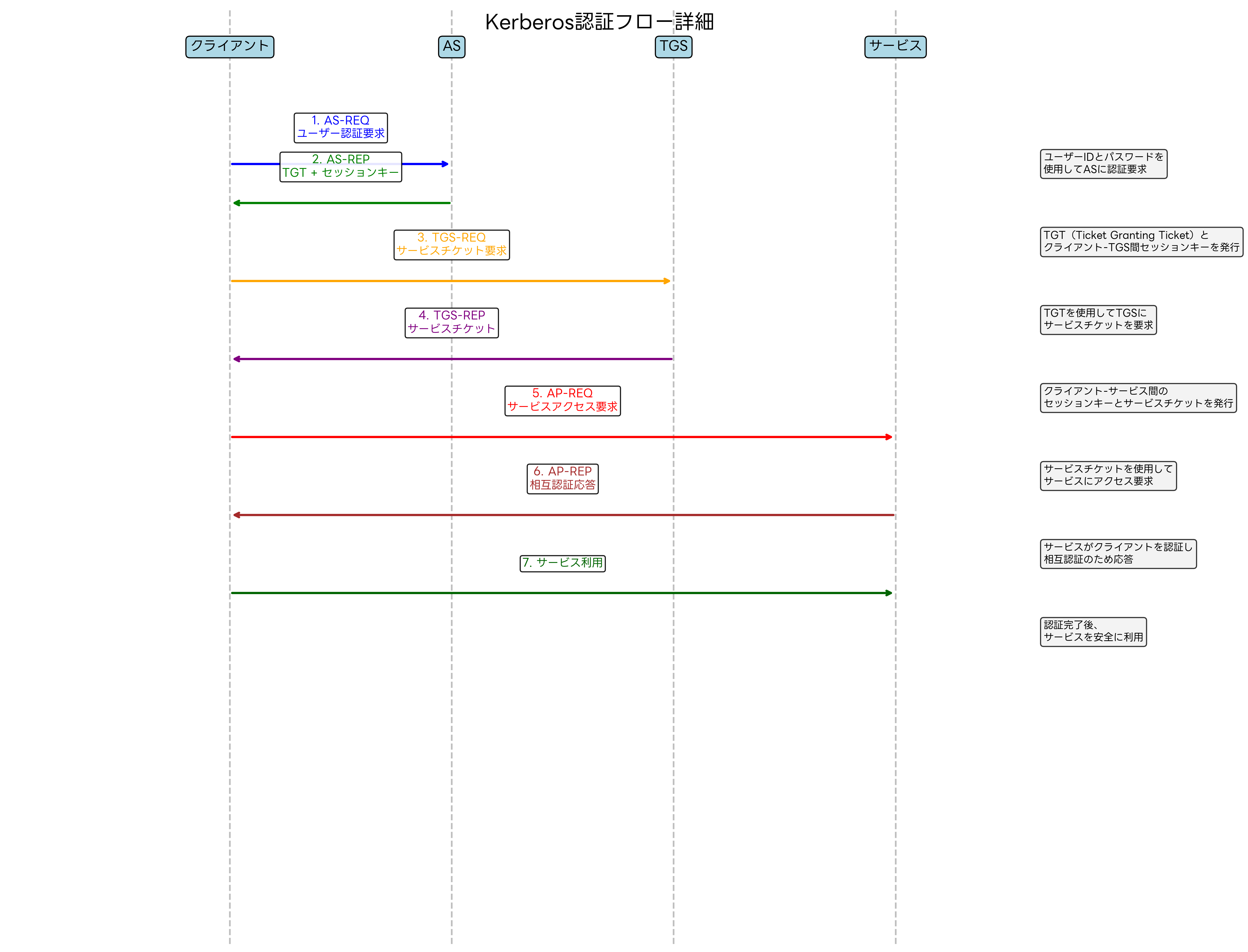

チケットの構造と暗号化メカニズム

Kerberosの心臓部とも言えるのが、チケットシステムです。チケットは、認証済みのユーザーがサービスにアクセスするための電子的な証明書であり、厳密に定義された構造と暗号化メカニズムによって保護されています。

TGT(Ticket Granting Ticket)は、ユーザーが初期認証に成功した際にASから発行される特別なチケットです。TGTには、クライアントID、TGSのID、クライアント-TGS間のセッションキー、有効期限、タイムスタンプ、クライアントのネットワークアドレスなどの情報が含まれています。これらの情報は、TGSの秘密キーで暗号化されているため、クライアント自身も内容を読むことができません。

サービスチケットは、特定のサービスにアクセスするためのチケットで、TGSによって発行されます。サービスチケットには、クライアントID、サービスのID、クライアント-サービス間のセッションキー、有効期限、アクセス権限情報などが含まれます。このチケットは、対象サービスの秘密キーで暗号化されているため、該当するサービスサーバーのみが復号化できます。

チケットの有効期限管理は、Kerberosシステムの重要な側面です。一般的に、TGTの有効期限は8-24時間、サービスチケットの有効期限は数時間から数分程度に設定されます。この比較的短い有効期限により、チケットが盗まれた場合の被害を最小限に抑えることができます。

暗号化に使用されるアルゴリズムは、設定によって選択できますが、現在ではAES暗号化対応のセキュリティデバイスを使用してAES128やAES256が推奨されています。従来のDES暗号化は、セキュリティ上の脆弱性により、現在では使用が推奨されていません。

タイムスタンプとnonce(使い捨ての乱数)の使用により、リプレイ攻撃を防止しています。すべてのメッセージにタイムスタンプが含まれており、受信側は一定時間以上古いメッセージを拒否します。この仕組みにより、攻撃者が古いメッセージを再送信する攻撃を防ぐことができます。

Kerberosと他の認証方式との比較

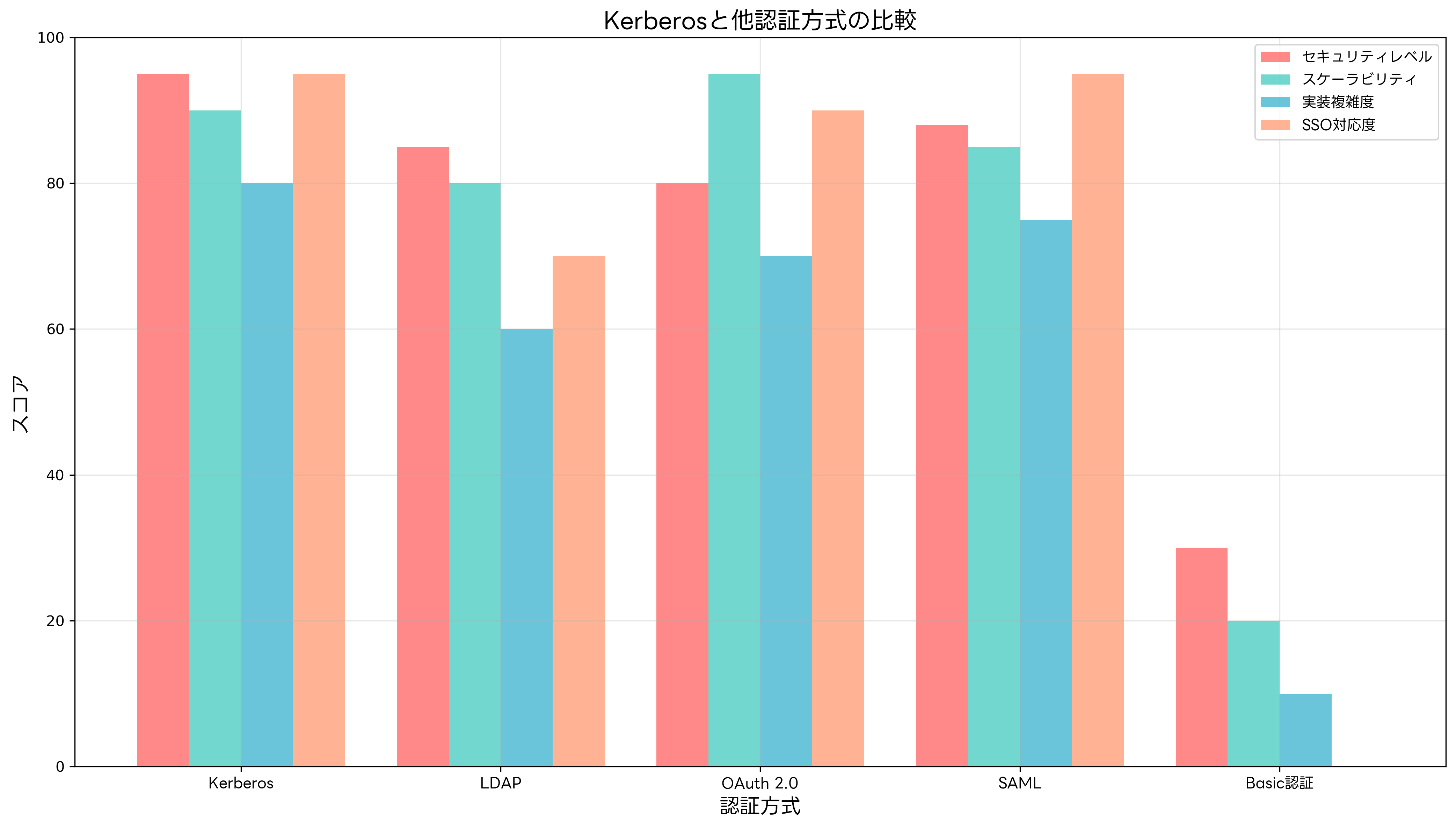

現代の企業環境では、様々な認証方式が利用されており、それぞれに特徴と適用場面があります。Kerberosを正しく評価し、適切に導入するためには、他の認証方式との比較理解が重要です。

LDAP(Lightweight Directory Access Protocol)認証は、ディレクトリサービスベースの認証方式で、組織の階層構造を反映したアクセス制御が可能です。しかし、LDAPは主に認証と認可の機能を提供するものの、Kerberosのような高度なチケットベースの認証メカニズムは提供していません。企業環境では、LDAP対応ディレクトリサーバーとKerberosを組み合わせることが多く見られます。

OAuth 2.0は、主にWebアプリケーションやAPIのアクセス制御に使用される認証・認可フレームワークです。特に、第三者アプリケーションへの権限委譲において優れた機能を提供します。しかし、OAuth 2.0は主にHTTPSベースの通信を前提としており、内部ネットワークでの包括的な認証には向いていません。OAuth対応開発ツールを使用することで、WebアプリケーションでのKerberosとOAuthの統合が可能になります。

SAML(Security Assertion Markup Language)は、主にWebベースのシングルサインオン(SSO)に使用される標準的な認証プロトコルです。SAMLはXMLベースのメッセージ交換により、異なる組織間での認証情報の安全な共有を実現します。Kerberosと比較して、SAMLはWebベースの認証に特化している一方、Kerberosはより広範囲なネットワークサービスに対応できます。

Basic認証は、HTTPの標準的な認証メカニズムですが、パスワードを平文で送信するため、HTTPSと組み合わせない限りセキュリティリスクが高い方式です。現代の企業環境では、Basic認証は簡単なテスト環境でのみ使用され、本格的な運用環境では使用されません。

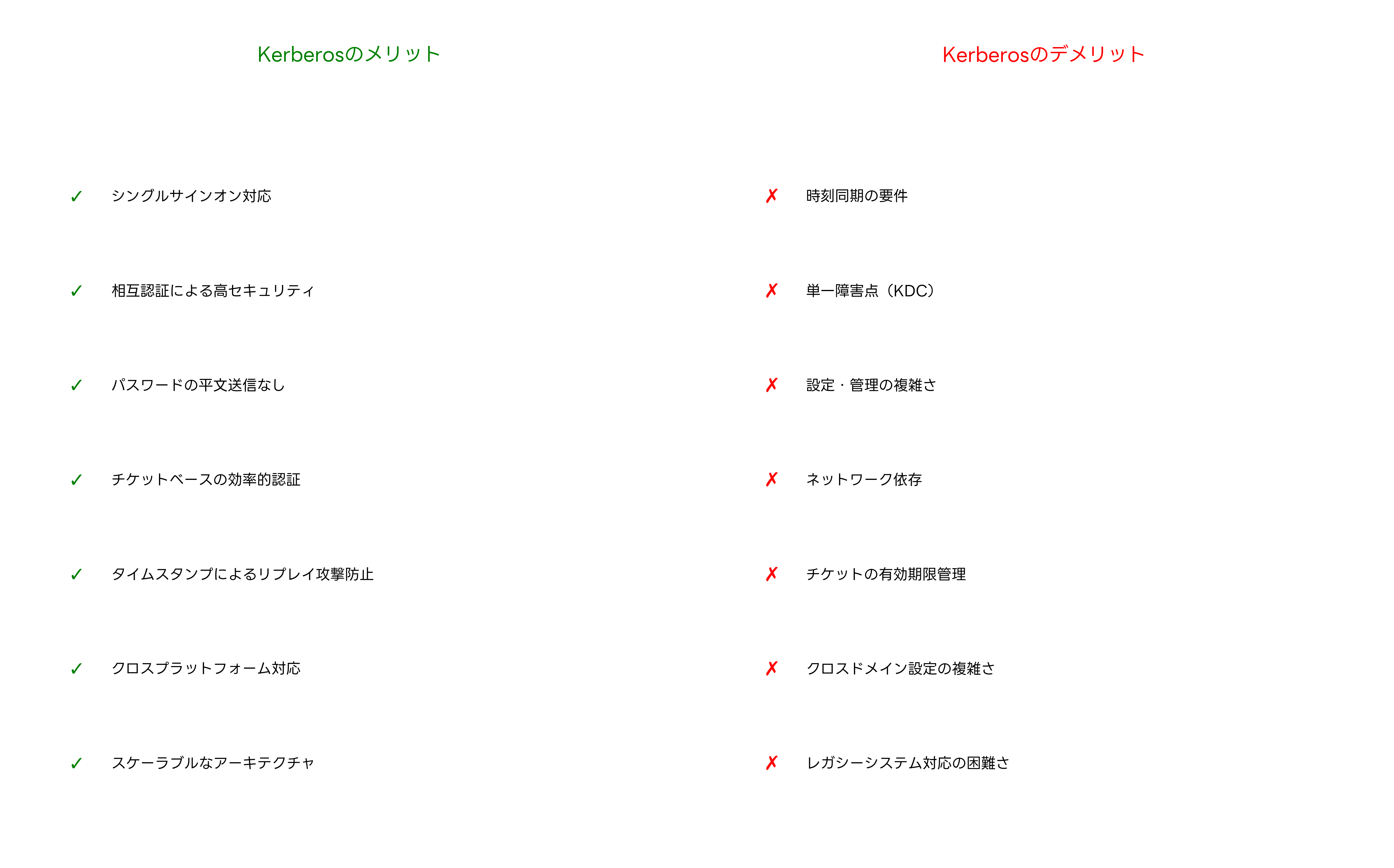

Kerberosの優位性は、相互認証、パスワードの平文送信回避、効率的なチケットベース認証、時刻ベースのセキュリティメカニズムなどにあります。特に、内部ネットワークでの包括的な認証基盤としては、他の方式と比較して明確な優位性を持っています。

Kerberosの実装と導入のベストプラクティス

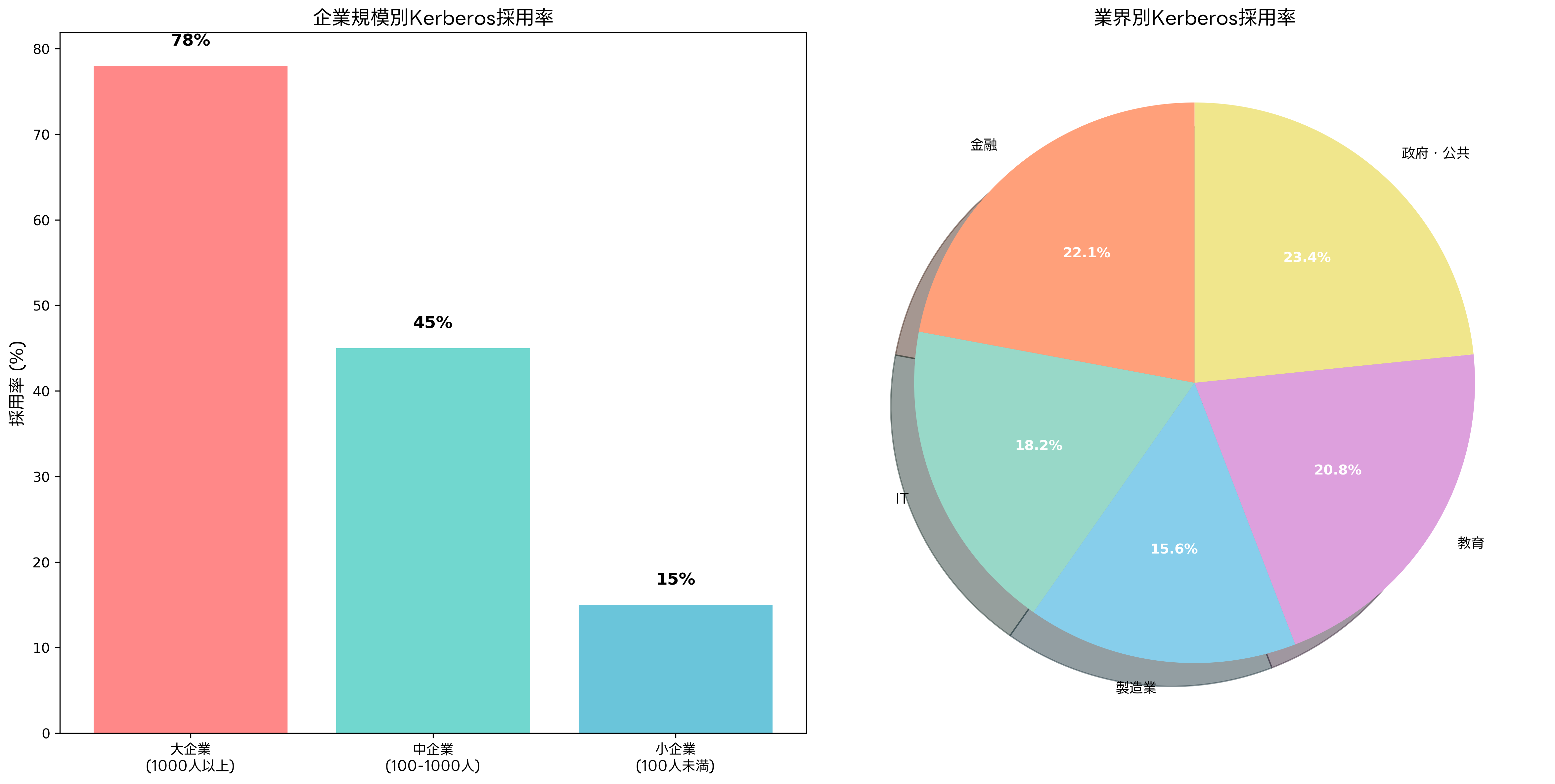

Kerberosシステムを実際に導入する際には、計画的なアプローチと適切な技術選択が成功の鍵となります。特に、既存のIT基盤との統合や、運用管理の複雑さを考慮した設計が重要です。

KDCの高可用性設計は、Kerberos導入の最重要課題の一つです。KDCが単一障害点となることを避けるため、複数のKDCサーバーを配置し、マスター・スレーブ構成やマルチマスター構成を採用します。高可用性サーバーシステムを使用して、KDCの冗長化を実現することで、認証サービスの継続性を確保できます。

時刻同期は、Kerberosの正常動作に不可欠な要素です。すべてのKerberosクライアント、サーバー、KDCは、正確な時刻同期を維持する必要があります。一般的に、5分以内の時刻差が許容されますが、より厳密な環境では1分以内の同期が推奨されます。精密時刻同期システムを導入することで、ネットワーク全体での正確な時刻管理が可能になります。

ドメイン設計とレルム構成も重要な考慮事項です。Kerberosのレルムは、DNSドメインと密接に関連しており、適切な命名規則と階層構造を設計する必要があります。大規模な組織では、地理的分散や組織構造を反映した複数レルムの構成を検討し、クロスレルム認証の設定も必要になります。

セキュリティポリシーの設定では、チケットの有効期限、更新ポリシー、暗号化アルゴリズムの選択などを慎重に決定する必要があります。セキュリティポリシー管理ツールを使用して、組織のセキュリティ要件に応じた詳細な設定を行います。

クライアント設定の自動化も重要な側面です。大規模な環境では、各クライアントマシンでのKerberos設定を手動で行うことは現実的ではありません。システム管理ツールや設定管理ソフトウェアを活用して、クライアント設定の自動配布と管理を実現します。

監査とログ管理は、Kerberosシステムの運用において欠かせない要素です。認証の成功・失敗、チケットの発行・失効、異常なアクセスパターンなどを詳細に記録し、定期的な分析を行います。ログ管理システムを導入することで、セキュリティインシデントの早期発見と対応が可能になります。

Microsoft Active Directoryとの統合

現代の企業環境において、Kerberosは多くの場合、Microsoft Active Directory(AD)と密接に統合されています。ADは、Kerberosを認証プロトコルとして採用しており、Windows環境でのシームレスなシングルサインオンを実現しています。

Active DirectoryでのKerberos実装は、標準的なKerberosプロトコルに独自の拡張を加えたものです。例えば、PAC(Privilege Attribute Certificate)と呼ばれる認可情報をチケットに含めることで、WindowsのACL(Access Control List)ベースのアクセス制御と統合しています。

Unix/LinuxシステムとActive Directoryの統合には、いくつかのアプローチがあります。Sambaを使用してActive Directoryドメインに参加する方法、SSSD(System Security Services Daemon)を使用する方法、ディレクトリ統合ソリューションを使用する方法などがあります。

クロスプラットフォーム環境では、異なるKerberos実装間の互換性に注意が必要です。MIT Kerberos、Heimdal Kerberos、Microsoft Kerberosなど、複数の実装が存在し、それぞれに微妙な違いがあります。Kerberos互換性テストツールを使用して、異なる実装間での動作確認を行うことが重要です。

クラウド環境でのKerberos

クラウドコンピューティングの普及に伴い、Kerberosシステムのクラウド展開が重要な課題となっています。従来のオンプレミス環境とは異なる考慮事項があり、適切な設計と実装が必要です。

AWS、Azure、Google Cloudなどの主要クラウドプロバイダーは、Kerberosをサポートするマネージドサービスを提供しています。例えば、AWSのMicrosoft Active Directory、AzureのActive Directory Domain Services、Google CloudのManaged Microsoft ADなどがあります。これらのサービスを利用することで、クラウド認証システムの構築が簡素化されます。

ハイブリッドクラウド環境では、オンプレミスのKerberosシステムとクラウド上のシステムを統合する必要があります。VPN接続やDirect Connect、ExpressRouteなどの専用接続を使用して、安全なネットワーク接続を確保し、クロスレルム認証を設定します。

クラウドネイティブアプリケーションでのKerberos統合には、コンテナ化された環境での認証メカニズムの実装が重要です。KubernetesやDockerなどのコンテナオーケストレーション環境で、コンテナセキュリティソリューションを使用してKerberos認証を実装します。

マルチクラウド環境では、異なるクラウドプロバイダー間でのKerberos統合が課題となります。マルチクラウド管理ツールを使用して、複数のクラウド環境での一貫したKerberos認証を実現します。

セキュリティ上の考慮事項と脅威対策

Kerberosは高度なセキュリティメカニズムを提供しますが、適切に実装・運用されない場合、様々なセキュリティリスクが存在します。これらのリスクを理解し、適切な対策を講じることが重要です。

Kerberoasting攻撃は、近年注目されているKerberos固有の攻撃手法です。この攻撃では、攻撃者が有効なドメインアカウントを使用してサービスチケットを要求し、オフラインでパスワードクラックを試みます。この攻撃を防ぐためには、強固なパスワード管理システムを使用して、サービスアカウントに長く複雑なパスワードを設定する必要があります。

Golden Ticket攻撃は、KDCの秘密キー(krbtgt)が漏洩した場合に発生する深刻な攻撃です。攻撃者がこのキーを入手すると、任意のユーザーとして有効なTGTを作成できます。この攻撃を防ぐためには、定期的なキーローテーション、特権アクセス管理システムの導入、KDCへのアクセス制限の強化が必要です。

Silver Ticket攻撃は、特定のサービスの秘密キーが漏洩した場合に発生します。攻撃者はそのサービスへの不正アクセスが可能になりますが、被害範囲はGolden Ticket攻撃よりも限定的です。対策として、サービスアカウント管理ツールを使用した定期的なパスワード変更と、サービスレベルでのアクセス監視が重要です。

Pass-the-Ticket攻撃では、攻撃者が有効なKerberosチケットを窃取し、それを使用して不正アクセスを行います。この攻撃を防ぐためには、エンドポイント保護システムによるメモリ保護、チケットの短い有効期限設定、異常なアクセスパターンの監視が効果的です。

応用情報技術者試験での出題傾向

応用情報技術者試験において、Kerberosは情報セキュリティ分野の重要なトピックとして頻繁に出題されています。試験対策として、理論的な理解と実践的な知識の両方が求められます。

午前問題では、Kerberosの基本概念、認証フロー、チケットの構造、他の認証方式との違いなどが出題されます。特に、「KDCの役割」、「TGTとサービスチケットの違い」、「相互認証の仕組み」などは頻出項目です。応用情報技術者試験対策書を活用して、これらの基本概念を確実に理解することが重要です。

午後問題では、企業のネットワーク設計やセキュリティ設計の文脈で、Kerberosの適用方法や課題解決が問われます。例えば、「複数拠点を持つ企業でのKerberos設計」、「既存システムとの統合方法」、「セキュリティインシデントへの対応」などの実践的な問題が出題されます。

記述式問題では、Kerberosの認証フローを具体的に説明する問題や、セキュリティ上の脅威とその対策を論述する問題が出題されることがあります。情報セキュリティ専門書を参考に、技術的な詳細と実装上の考慮事項を理解することが重要です。

実務経験がある受験者は、自社でのKerberos導入事例や運用経験を試験対策に活用できます。ネットワークセキュリティ実習書を使用して、理論と実践の橋渡しを行うことで、より深い理解が得られます。

最新技術トレンドとKerberosの将来

Kerberosは長い歴史を持つ技術ですが、現在でも進化を続けており、新しい技術トレンドとの統合が進んでいます。これらの動向を理解することは、将来のシステム設計において重要です。

ゼロトラストアーキテクチャとの統合において、Kerberosは継続的な認証と認可のメカニズムとして重要な役割を果たしています。従来の境界防御モデルから、すべてのアクセスを検証するモデルへの転換において、ゼロトラスト対応セキュリティソリューションとの統合が進んでいます。

マイクロサービスアーキテクチャでのKerberos活用も注目されている分野です。コンテナ化されたアプリケーション間での安全な通信を実現するため、マイクロサービスセキュリティツールとの統合が重要になっています。

人工知能と機械学習技術の活用により、Kerberosの運用管理が改善されています。異常な認証パターンの検出、自動化された脅威対応、予測的なセキュリティ管理などが、AI搭載セキュリティ分析ツールにより実現されています。

量子コンピューティングの発展に対応するため、耐量子暗号化(Post-Quantum Cryptography)への移行も検討されています。現在のKerberosで使用されている暗号化アルゴリズムは、量子コンピューターによる攻撃に対して脆弱性を持つ可能性があるため、次世代暗号化システムへの移行準備が進んでいます。

運用管理とトラブルシューティング

Kerberosシステムの安定運用には、適切な監視、保守、トラブルシューティングが不可欠です。特に、大規模な企業環境では、システムの複雑性により様々な問題が発生する可能性があります。

時刻同期の問題は、Kerberosで最も頻繁に発生するトラブルの一つです。クライアントとサーバー間の時刻差が許容範囲を超えると、認証が失敗します。ネットワーク時刻同期ツールを使用して、定期的な時刻同期状態の監視と調整を行います。

DNS設定の問題も、Kerberosの動作に大きな影響を与えます。SRVレコードの設定ミス、逆引きDNSの設定不備、ドメイン名の解決エラーなどが原因で認証が失敗することがあります。DNS管理ツールを使用して、DNS設定の正確性を定期的に検証します。

チケットの期限切れや更新失敗は、ユーザーエクスペリエンスに直接影響する問題です。適切なチケット更新メカニズムの設定と、認証状態監視システムによる監視により、これらの問題を予防できます。

KDCのパフォーマンス問題は、大規模な環境で特に重要です。認証要求の急増、データベースの性能劣化、ネットワーク遅延などが原因で、認証レスポンスが低下する場合があります。システム性能監視ツールを使用して、KDCの性能を継続的に監視し、必要に応じてスケールアウトやチューニングを実施します。

まとめ

Kerberosは、30年以上にわたって企業のネットワーク認証の中核を担ってきた、極めて重要な技術です。その堅牢なセキュリティメカニズム、効率的なチケットベース認証、相互認証機能により、現在でも多くの組織で信頼される認証基盤として使用されています。

応用情報技術者試験においても、Kerberosは重要な出題分野であり、理論的な理解と実践的な知識の両方が求められます。認証フローの詳細、チケット構造、セキュリティメカニズム、他の認証方式との比較など、幅広い知識が必要です。

現代のIT環境では、クラウドコンピューティング、マイクロサービス、ゼロトラストアーキテクチャなど、新しい技術トレンドとの統合が重要になっています。Kerberosの基本概念を確実に理解した上で、これらの新技術との組み合わせ方を学習することで、将来にわたって活用できる知識を身につけることができます。

組織でKerberosを導入・運用する際には、適切な計画、設計、実装、運用管理が成功の鍵となります。セキュリティ要件、パフォーマンス要件、運用要件を総合的に考慮し、組織に最適なKerberosシステムを構築することで、安全で効率的な認証基盤を実現できます。