共通鍵暗号方式は、情報セキュリティの分野において最も重要な基盤技術の一つです。この暗号方式は、暗号化と復号化に同じ鍵を使用する仕組みであり、高速な処理性能と実装の容易さから、現代のデジタル社会において幅広く活用されています。応用情報技術者試験においても頻出の重要トピックであり、情報セキュリティの基本概念を理解する上で欠かせない知識です。

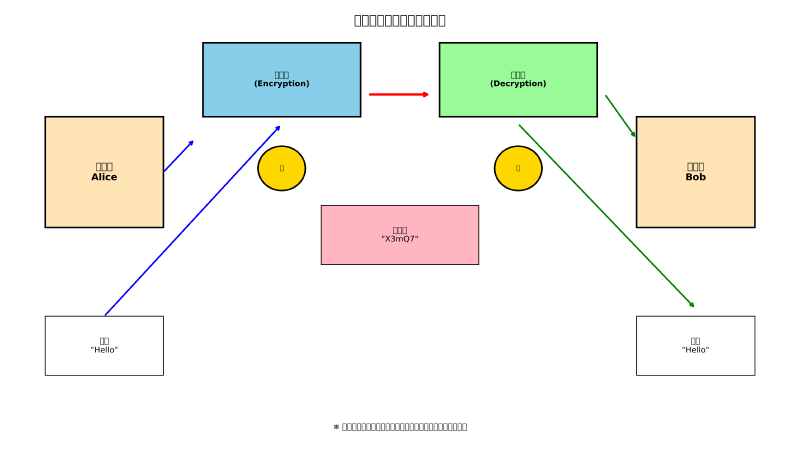

共通鍵暗号方式の最大の特徴は、送信者と受信者が同一の鍵を共有することです。この共通の鍵を使用して、送信者は平文を暗号文に変換し、受信者は暗号文を元の平文に復元します。この仕組みにより、第三者が通信内容を盗聴しても、鍵を持たない限り内容を理解することはできません。

共通鍵暗号方式の動作原理と特徴

共通鍵暗号方式の動作は比較的単純で理解しやすい仕組みになっています。まず、送信者であるアリス(Alice)と受信者であるボブ(Bob)が事前に秘密の鍵を共有します。この鍵の共有は、安全なチャネルを通じて行われる必要があります。例えば、直接会って手渡しする、セキュアなUSBドライブを使用する、または信頼できる配送サービスを利用するといった方法があります。

暗号化プロセスでは、アリスが平文メッセージを共通鍵を使用して暗号文に変換します。この変換処理は、数学的アルゴリズムに基づいて実行され、元のメッセージの内容を第三者には理解できない形式に変更します。現代の共通鍵暗号では、高性能な暗号化ソフトウェアを使用することで、このプロセスを数秒で完了することができます。

復号化プロセスでは、ボブが受信した暗号文を同じ共通鍵を使用して元の平文に復元します。このプロセスは暗号化の逆変換であり、正しい鍵を持つ受信者のみが実行できます。復号化に使用する鍵が暗号化に使用した鍵と異なる場合、正しい平文を得ることはできません。

共通鍵暗号方式の最大の利点は、その処理速度の高さです。対称的な鍵を使用するため、アルゴリズムの計算量が比較的少なく、大量のデータを高速で暗号化することができます。このため、大容量ストレージの暗号化やリアルタイム通信の暗号化において広く採用されています。

一方で、共通鍵暗号方式には鍵配布問題という重要な課題があります。送信者と受信者が安全に鍵を共有する方法が必要であり、特に多数の参加者が関与するシステムでは、鍵管理の複雑さが指数関数的に増加します。この問題を解決するため、鍵管理システムやハードウェアセキュリティモジュールなどの専門的なソリューションが開発されています。

主要な共通鍵暗号アルゴリズム

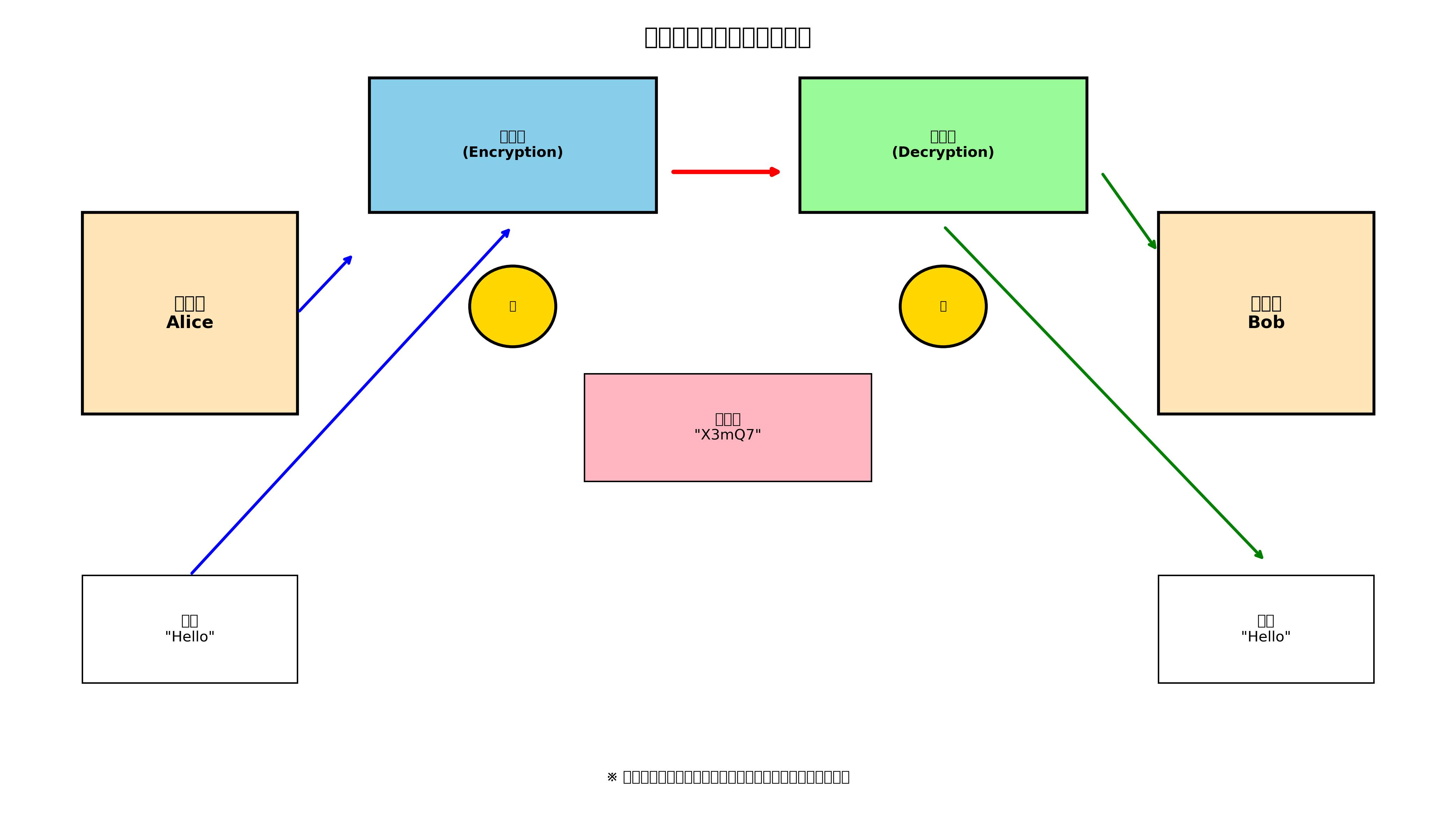

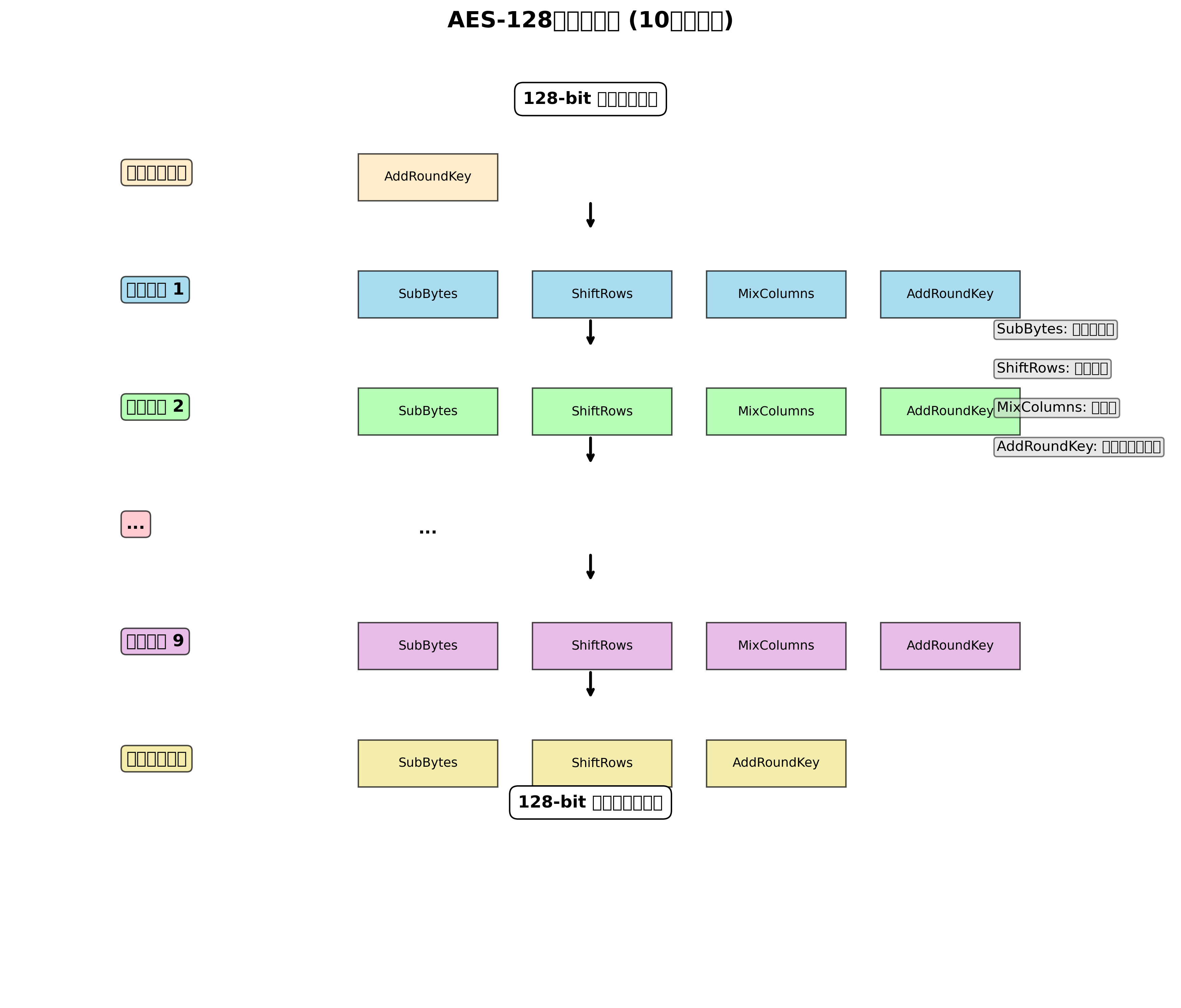

共通鍵暗号の分野では、長年にわたって様々なアルゴリズムが開発され、改良されてきました。それぞれのアルゴリズムは、セキュリティレベル、処理性能、実装の複雑さなどの観点で異なる特徴を持っています。

DES(Data Encryption Standard)は、1977年にアメリカ国立標準技術研究所によって制定された最初の標準的な共通鍵暗号アルゴリズムです。56ビットの鍵長を持ち、64ビットのブロックサイズで動作します。DESは長年にわたって広く使用されましたが、現在では鍵長が短すぎるため、ブルートフォース攻撃に対して脆弱性があると考えられています。そのため、新規システムでの使用は推奨されていませんが、レガシーシステム対応の暗号化機器において互換性維持のために使用される場合があります。

3DES(Triple DES)は、DESの脆弱性を解決するために開発されたアルゴリズムです。DESを3回適用することで実質的に168ビットの鍵長を実現し、セキュリティレベルを大幅に向上させました。しかし、処理速度の面ではDESの3倍の時間を要するため、性能が重要な用途では制約となります。現在でも一部の金融機関向けセキュリティ機器で使用されていますが、より効率的なAESへの移行が進んでいます。

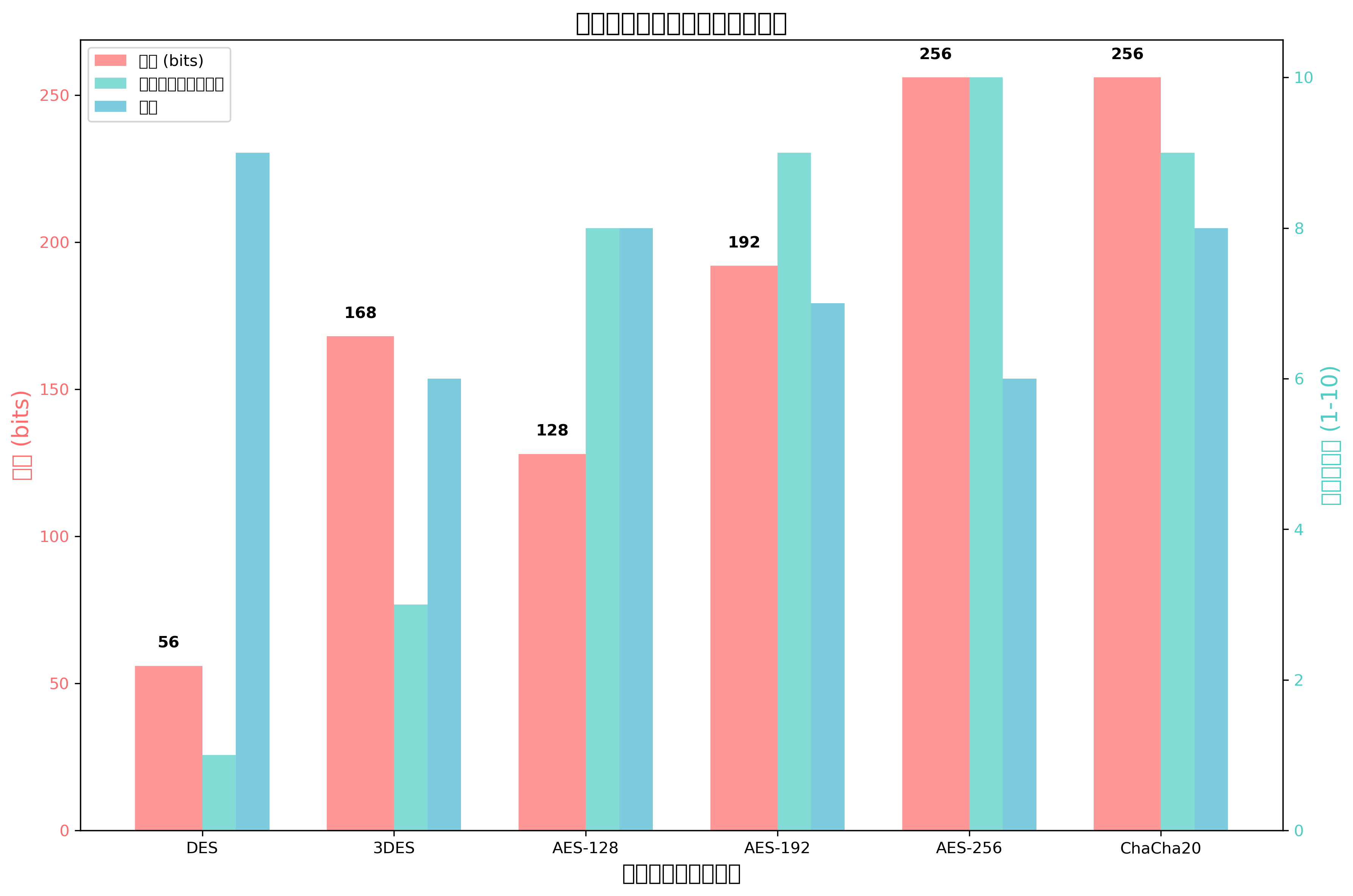

AES(Advanced Encryption Standard)は、2001年にDESの後継として制定された現在最も広く使用されている共通鍵暗号アルゴリズムです。128ビット、192ビット、256ビットの3つの鍵長をサポートし、128ビットのブロックサイズで動作します。AESは高いセキュリティレベルと優れた処理性能を両立しており、民生用暗号化ソリューションから政府機関向けセキュリティシステムまで幅広い分野で採用されています。

AESの内部構造は、複数のラウンド処理によって構成されています。AES-128では10ラウンド、AES-192では12ラウンド、AES-256では14ラウンドの処理が実行されます。各ラウンドでは、SubBytes(バイト置換)、ShiftRows(行シフト)、MixColumns(列混合)、AddRoundKey(ラウンド鍵加算)の4つの基本操作が適用されます。これらの操作を組み合わせることで、高い非線形性と拡散性を実現し、様々な暗号解読攻撃に対する耐性を確保しています。

ChaCha20は、比較的新しいストリーム暗号アルゴリズムとして注目を集めています。256ビットの鍵長を持ち、特にソフトウェア実装において高い性能を発揮します。AESがハードウェア支援を前提として設計されているのに対し、ChaCha20は純粋なソフトウェア実装でも高速動作するよう最適化されています。このため、モバイルデバイス向け暗号化アプリケーションやIoTデバイスのセキュリティソリューションにおいて採用が進んでいます。

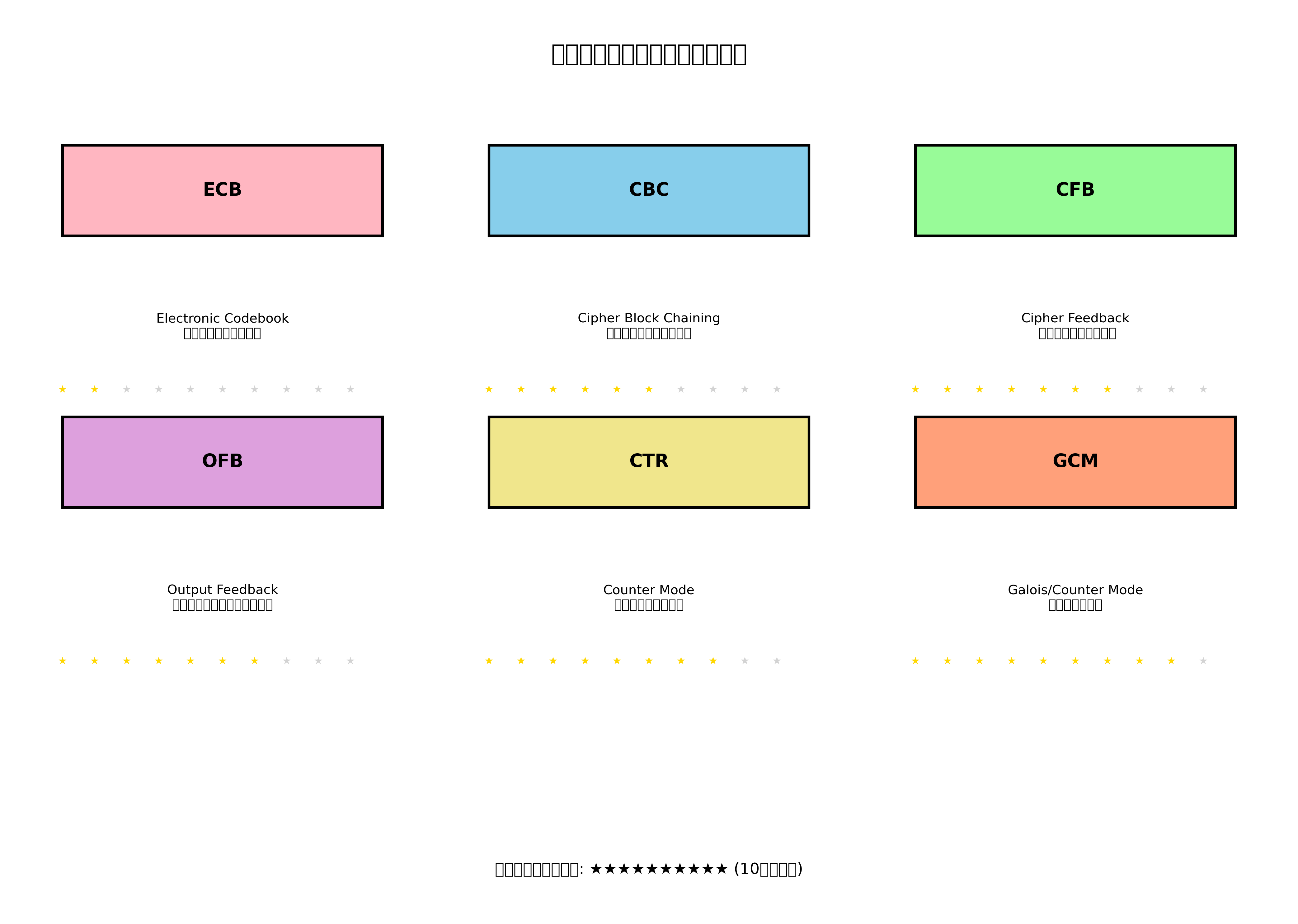

ブロック暗号の動作モード

ブロック暗号アルゴリズムは、固定サイズのデータブロック(通常128ビット)を処理単位として動作します。しかし、実際の暗号化対象となるデータは任意のサイズであるため、ブロック暗号を実用的に使用するための動作モードが必要になります。動作モードは、複数のブロックをどのように処理し、ブロック間でどのような関連性を持たせるかを定義します。

ECB(Electronic Codebook)モードは、最もシンプルな動作モードです。各平文ブロックを独立して暗号化し、同じ平文ブロックは常に同じ暗号文ブロックになります。この単純さは実装の容易さをもたらしますが、セキュリティ面では重大な問題があります。同一の平文パターンが暗号文にも現れるため、攻撃者が暗号文の構造を分析することで元のデータに関する情報を推測できる可能性があります。そのため、ECBモードは実用的な暗号化では使用を避けるべきモードとされています。

CBC(Cipher Block Chaining)モードは、現在最も広く使用されている動作モードの一つです。前のブロックの暗号化結果を次のブロックの暗号化に使用することで、同一の平文ブロックでも異なる暗号文を生成します。最初のブロックには初期化ベクトル(IV)と呼ばれるランダムな値を使用します。CBCモードはデータベース暗号化システムやファイル暗号化ツールで広く採用されています。

CFB(Cipher Feedback)モードとOFB(Output Feedback)モードは、ブロック暗号をストリーム暗号のように動作させるモードです。これらのモードでは、ブロックサイズより小さな単位(バイト単位など)での暗号化が可能になり、リアルタイム通信や可変長データの暗号化に適しています。ネットワーク暗号化機器やストリーミング暗号化ソリューションでこれらのモードが採用されることがあります。

CTR(Counter)モードは、カウンタ値を暗号化してキーストリームを生成し、平文とXORを取って暗号文を作成します。このモードの最大の利点は、並列処理が可能なことです。各ブロックが独立して処理できるため、マルチコアプロセッサや専用ハードウェアを活用した高速暗号化が実現できます。高性能暗号化アクセラレータやクラウド暗号化サービスでCTRモードが活用されています。

GCM(Galois/Counter Mode)は、認証付き暗号化を実現する最新の動作モードです。CTRモードによる暗号化と、ガロア体上の乗算を利用した認証タグの生成を同時に行います。これにより、暗号化と同時にデータの完全性と真正性を保証できます。GCMモードは次世代ネットワークセキュリティ機器やTLS1.3対応のセキュリティソリューションで標準的に採用されています。

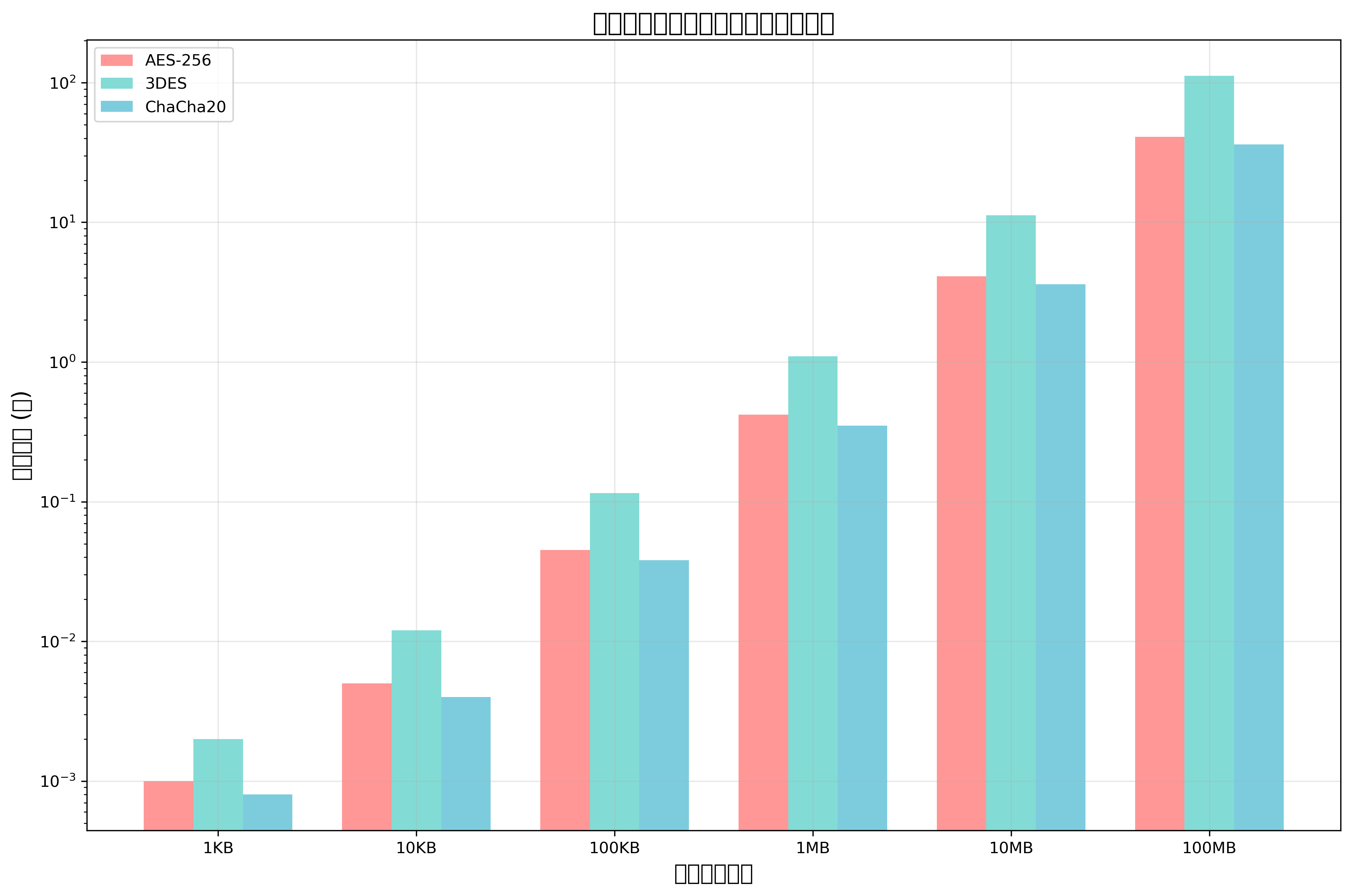

性能特性と実装考慮事項

共通鍵暗号の実装において、性能は重要な考慮要素の一つです。暗号化・復号化の処理時間は、システム全体のパフォーマンスに直接影響を与えるため、用途に応じた最適なアルゴリズムと実装方法の選択が必要です。

ソフトウェア実装における性能は、プロセッサのアーキテクチャ、メモリアクセスパターン、並列処理の活用度などに大きく依存します。一般的に、AESは現代のプロセッサに搭載されているAES-NI(AES New Instructions)などの専用命令を活用することで、極めて高速な処理が可能になります。AES-NI対応プロセッサを使用することで、ソフトウェアベースでありながらハードウェア並みの性能を実現できます。

ハードウェア実装では、専用の暗号化チップやFPGA(Field-Programmable Gate Array)を使用することで、さらに高い性能を実現できます。特に、大量のデータを継続的に暗号化する必要がある用途では、専用暗号化ハードウェアの導入により、CPUリソースを他の処理に集中させることができます。

メモリ使用量も重要な考慮要素です。ブロック暗号では、ラウンド鍵の展開によって元の鍵よりも多くのメモリを必要とする場合があります。組み込みシステムやモバイルデバイスなど、メモリ制約が厳しい環境では、メモリ効率的な暗号化ライブラリの選択が重要になります。

電力消費も、特にバッテリー駆動のデバイスでは重要な要素です。暗号化処理は計算集約的であるため、効率的なアルゴリズムと実装方法の選択により、バッテリー寿命を大幅に改善できます。低消費電力暗号化チップや省電力暗号化ソフトウェアの活用により、モバイルデバイスでも実用的な暗号化が可能になります。

サイドチャネル攻撃に対する耐性も、実装において重要な考慮事項です。暗号化処理中の電力消費パターンや実行時間の変化を解析することで、秘密鍵を推測する攻撃手法が存在します。これらの攻撃に対抗するため、サイドチャネル攻撃対策済み暗号化実装やタイミング攻撃対策ライブラリの使用が推奨されます。

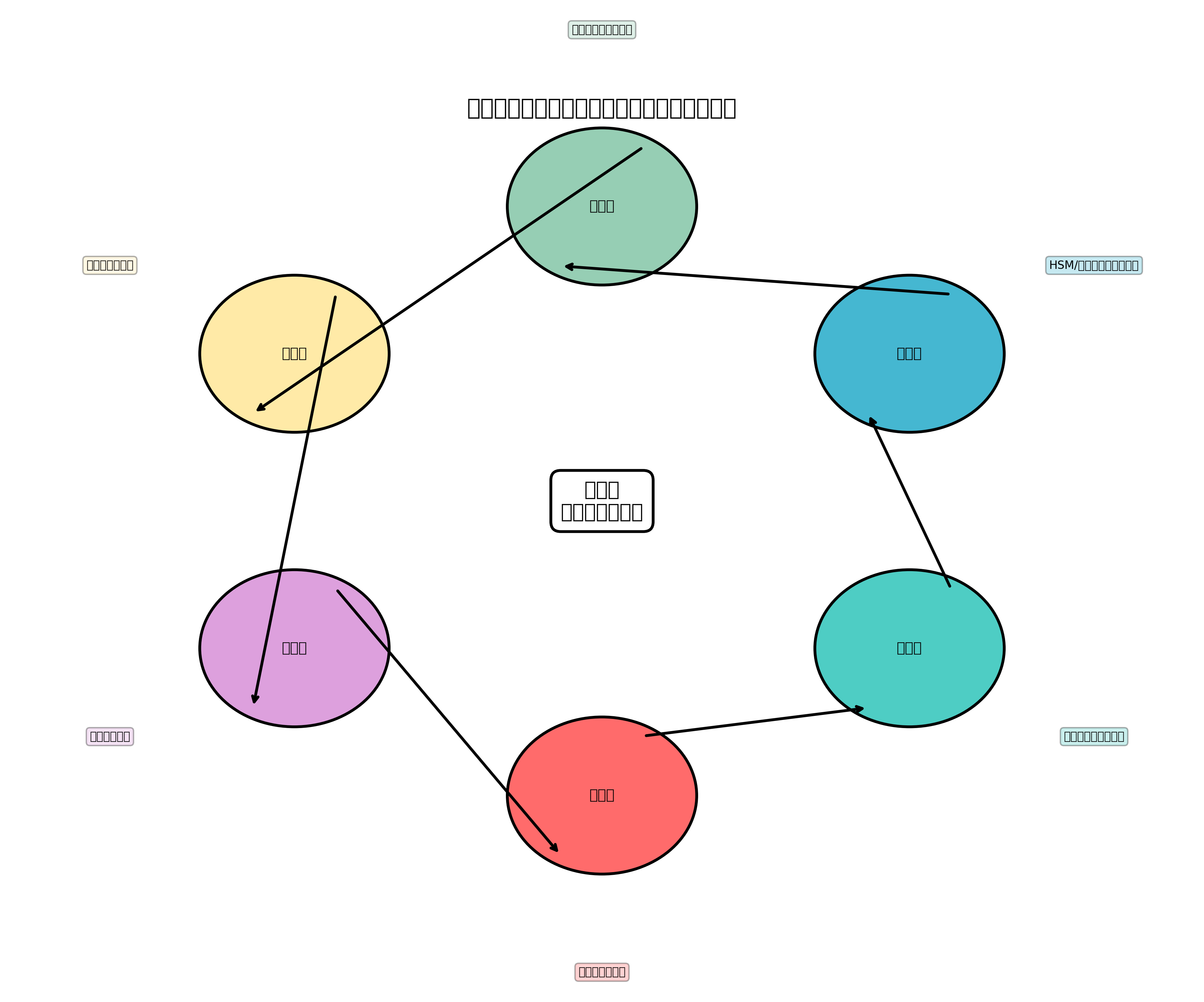

鍵管理のライフサイクル

共通鍵暗号システムにおいて、鍵管理は暗号化アルゴリズム自体と同じかそれ以上に重要な要素です。適切な鍵管理が行われていない場合、どれほど強力な暗号化アルゴリズムを使用していても、システム全体のセキュリティは脆弱になってしまいます。

鍵生成は、鍵管理ライフサイクルの最初のステップです。暗号学的に安全な鍵を生成するためには、予測不可能で偏りのない真の乱数源が必要です。コンピュータシステムでは、ハードウェア乱数生成器や、複数のエントロピー源を組み合わせた擬似乱数生成器を使用します。ハードウェア乱数生成器や暗号学的乱数生成ソフトウェアを使用することで、統計的に予測困難な鍵を生成できます。

鍵配布は、生成された鍵を適切な参加者に安全に配布するプロセスです。物理的な配布方法では、暗号化されたUSBドライブや専用の鍵配布装置を使用します。ネットワークを介した配布では、公開鍵暗号を用いた鍵交換プロトコルや、事前共有鍵を使用した鍵配布プロトコルを利用します。セキュア鍵配布システムや鍵配布プロトコル実装ツールにより、大規模システムでも効率的な鍵配布が可能になります。

鍵保管では、鍵の機密性と可用性を両立させる必要があります。鍵は不正アクセスから保護されなければなりませんが、同時に正当なユーザーが必要な時にアクセスできなければなりません。ハードウェアセキュリティモジュール(HSM)、セキュアエレメント、トラステッドプラットフォームモジュール(TPM)などの専用ハードウェアを使用することで、高いセキュリティレベルでの鍵保管が実現できます。企業向けHSMやクラウドHSMサービスにより、堅牢な鍵管理インフラストラクチャを構築できます。

鍵使用段階では、アクセス制御、使用履歴の記録、不正使用の検出などが重要になります。鍵へのアクセスは、必要最小限の権限を持つユーザーに限定し、すべての鍵使用活動をログとして記録します。異常な使用パターンを検出した場合は、自動的にアラートを発出し、必要に応じて鍵を無効化します。鍵使用監視システムや暗号化活動分析ツールにより、鍵の適切な使用を確保できます。

鍵更新は、定期的または特定のイベント発生時に古い鍵を新しい鍵に置き換えるプロセスです。鍵の有効期限管理、段階的な移行、後方互換性の確保などが重要な考慮事項になります。自動的な鍵ローテーション機能を実装することで、人的ミスを減らし、運用効率を向上させることができます。自動鍵ローテーションシステムや鍵更新管理ツールにより、大規模システムでも確実な鍵更新が可能になります。

鍵廃棄は、不要になった鍵を安全に削除するプロセスです。単純なファイル削除では、記録媒体に鍵の痕跡が残る可能性があるため、暗号学的消去やデータの上書き、物理的な破壊などの手法を使用します。特に、機密性の高い鍵については、複数の削除手法を組み合わせて確実な廃棄を行います。セキュアデータ消去ツールやデータ完全削除サービスにより、鍵情報の確実な削除が可能になります。

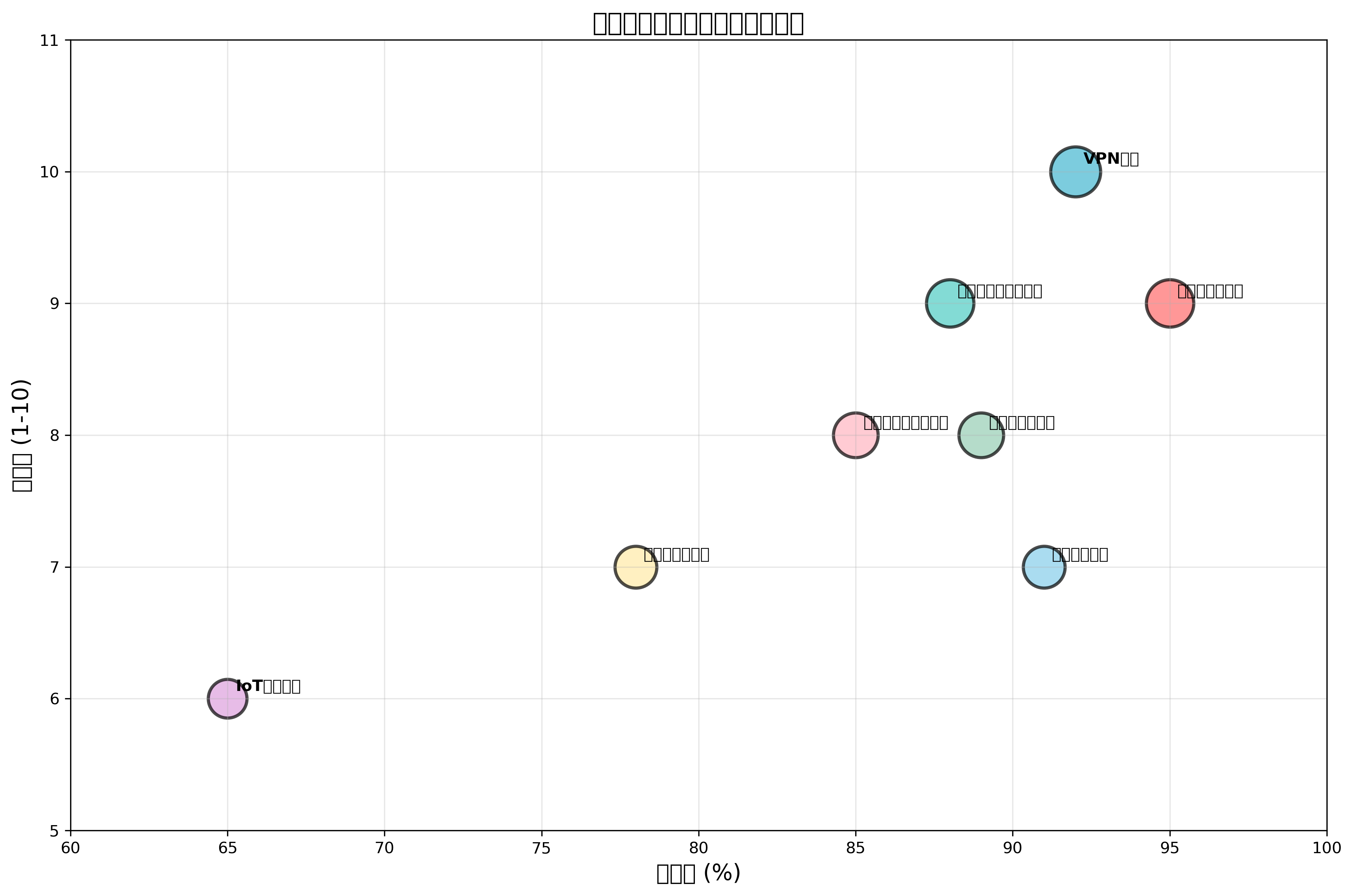

共通鍵暗号の応用分野と実装例

共通鍵暗号は、その高い処理性能と実装の容易さから、現代の情報システムにおいて極めて広範囲に活用されています。各応用分野では、特有の要求事項や制約条件に応じて、最適なアルゴリズムや実装方法が選択されています。

ファイル暗号化は、共通鍵暗号の最も基本的な応用分野の一つです。個人のプライベートファイルから企業の機密文書まで、様々なファイルの暗号化に使用されています。ファイル暗号化では、通常AESアルゴリズムがCBCモードまたはGCMモードで使用されます。ファイル暗号化ソフトウェアや企業向けファイル暗号化システムにより、ユーザーフレンドリーな操作で高度なファイル保護が実現できます。

データベース暗号化では、大量の構造化データを効率的に暗号化する必要があります。透明暗号化(Transparent Data Encryption)と呼ばれる技術により、アプリケーションレベルでの変更を最小限に抑えながら、データベース内のデータを暗号化できます。列レベル暗号化や行レベル暗号化により、きめ細かなセキュリティポリシーの適用が可能です。データベース暗号化ソリューションやクラウドデータベース暗号化サービスにより、包括的なデータベースセキュリティが実現できます。

VPN(Virtual Private Network)通信では、インターネット上での安全な通信を実現するために共通鍵暗号が使用されます。IPSec、SSL/TLS、WireGuardなどのプロトコルで、AESやChaCha20などのアルゴリズムが採用されています。VPN接続では、初期の鍵交換フェーズで共通鍵が確立され、その後の通信データはこの共通鍵を使用して高速に暗号化されます。企業向けVPNソリューションや個人向けVPNサービスにより、安全なリモートアクセス環境を構築できます。

ディスク暗号化は、ストレージデバイス全体を暗号化することで、デバイスの紛失や盗難時におけるデータ漏洩を防ぐ技術です。フルディスク暗号化(Full Disk Encryption)により、オペレーティングシステム、アプリケーション、ユーザーデータのすべてが暗号化されます。BitLocker、FileVault、dm-cryptなどの実装により、透明な暗号化が実現されています。自己暗号化ドライブや外付け暗号化ハードディスクにより、ハードウェアレベルでの暗号化が可能になります。

メッセージングアプリケーションでは、エンドツーエンド暗号化の実現において共通鍵暗号が重要な役割を果たします。Signal Protocol、WhatsAppの暗号化、iMessageなどで、AESアルゴリズムが使用されています。これらのシステムでは、公開鍵暗号を使用して共通鍵を安全に交換し、実際のメッセージ暗号化には高速な共通鍵暗号を使用するハイブリッド暗号化が採用されています。セキュアメッセージングアプリケーションや企業向け暗号化チャットシステムにより、プライベートなコミュニケーションを保護できます。

IoT(Internet of Things)デバイスでは、計算リソースとバッテリー制約が厳しい環境での暗号化が求められます。軽量暗号(Lightweight Cryptography)の研究分野では、IoTデバイス向けに最適化された共通鍵暗号アルゴリズムが開発されています。AESの軽量版実装、PRESENT、CLEFIA、Simmonなどのアルゴリズムが検討されています。IoT向け暗号化チップや低消費電力セキュリティモジュールにより、制約の厳しい環境でも実用的な暗号化が実現できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、共通鍵暗号方式は情報セキュリティ分野の中核的なトピックとして頻繁に出題されています。試験では、基本的な概念の理解から、実践的な応用まで幅広い範囲がカバーされます。

午前問題では、共通鍵暗号の基本概念、主要アルゴリズムの特徴、動作モードの違い、鍵長とセキュリティレベルの関係などが出題されます。例えば、「AES-256の鍵長は何ビットか」、「CBCモードとECBモードの違いを説明せよ」、「共通鍵暗号方式の利点と欠点を述べよ」といった問題が典型的です。これらの問題に対応するためには、応用情報技術者試験の専門参考書や情報セキュリティ技術解説書を活用して体系的な知識を身につけることが重要です。

午後問題では、より実践的なシナリオでの共通鍵暗号の応用が問われます。企業のセキュリティポリシー策定、暗号化システムの設計、暗号化通信の実装、性能要件を満たす暗号化方式の選択などが出題範囲となります。これらの問題では、単純な暗記ではなく、状況に応じた適切な判断力と応用力が求められます。応用情報技術者試験の過去問題集を繰り返し解くことで、出題パターンを理解し、実践的な問題解決能力を養うことができます。

計算問題では、暗号化処理時間の見積もり、鍵空間のサイズ計算、ブルートフォース攻撃の時間計算などが出題されます。例えば、「鍵長128ビットの暗号において、総当たり攻撃で鍵を発見するのに要する時間を求めよ」といった問題です。これらの計算問題に対応するためには、基本的な数学的概念と暗号学の理論的背景を理解することが必要です。暗号学の数学的基礎を解説した書籍や情報セキュリティ数学参考書を参照することで、必要な数学的スキルを身につけることができます。

実務経験がある受験者は、自社のセキュリティシステムを共通鍵暗号の観点から分析し、改善提案を検討する練習が効果的です。どのような暗号化アルゴリズムが使用されているか、鍵管理はどのように実装されているか、性能とセキュリティのバランスはどう取られているかなどを調査することで、理論と実践の関連性を理解できます。セキュリティ監査ツールや暗号化実装検証ソフトウェアを使用して、実際のシステムの暗号化状況を調査することも有効な学習方法です。

最新の技術動向についても注意を払う必要があります。量子コンピュータの発展、軽量暗号の研究、認証付き暗号化の普及、クラウド環境での暗号化などの最新トピックが出題される可能性があります。最新情報セキュリティ動向解説書や暗号学研究動向レポートを定期的に読むことで、最新の知識を維持できます。

将来展望と新技術動向

共通鍵暗号の分野は、技術の進歩とともに継続的に発展しています。量子コンピュータの出現、IoTデバイスの普及、クラウドコンピューティングの発展などの技術変化に対応するため、新しいアルゴリズムや実装手法の研究開発が活発に進められています。

量子コンピュータの脅威に対する対策として、耐量子暗号(Post-Quantum Cryptography)の研究が進んでいます。現在の共通鍵暗号アルゴリズムの多くは、量子コンピュータによる攻撃に対して一定の耐性を持つとされていますが、より長期的な安全性を確保するため、新しいアルゴリズムの開発が必要です。耐量子暗号研究資料や量子コンピュータセキュリティ解説書により、この重要な技術動向を理解できます。

軽量暗号の研究は、IoTデバイスやセンサーネットワークでの暗号化ニーズに対応するため重要な分野になっています。従来のAESよりも少ないメモリとCPUリソースで動作する暗号アルゴリズムの開発が進められており、NIST(米国国立標準技術研究所)では軽量暗号の標準化プロセスが進行しています。軽量暗号技術解説書やIoTセキュリティ実装ガイドを参照することで、この新しい技術領域の理解を深めることができます。

完全準同型暗号(Fully Homomorphic Encryption)は、暗号化されたデータに対して計算処理を行うことができる革新的な技術です。この技術により、クラウド上でデータを暗号化したまま処理することが可能になり、プライバシー保護とクラウドコンピューティングの利便性を両立できます。完全準同型暗号技術書やプライバシー保護計算技術解説により、この先進的な暗号技術について学習できます。

認証付き暗号化(Authenticated Encryption)は、暗号化と認証を同時に実現する技術として注目されています。従来は暗号化と認証を別々に実装する必要がありましたが、認証付き暗号化により、より効率的で安全な実装が可能になります。AES-GCM、ChaCha20-Poly1305、AES-CCMなどのアルゴリズムが実用化されています。

ハードウェアセキュリティの分野では、サイドチャネル攻撃やフォルト攻撃に対する耐性を持つ実装技術の研究が進んでいます。マスキング、シャッフリング、冗長計算などの対策技術により、物理的な攻撃に対しても安全な暗号化実装が可能になっています。ハードウェアセキュリティ技術書やサイドチャネル攻撃対策ガイドを参照することで、実装レベルのセキュリティ技術を理解できます。

まとめ

共通鍵暗号方式は、現代の情報セキュリティにおける基盤技術として、極めて重要な役割を果たしています。高速な処理性能、実装の容易さ、幅広い応用可能性から、ファイル暗号化、ネットワーク通信、データベース保護、IoTセキュリティなど、様々な分野で活用されています。

技術的な観点では、DESからAESへの進化、多様な動作モードの開発、軽量暗号や認証付き暗号化などの新技術の登場により、用途に応じた最適な暗号化ソリューションの選択が可能になっています。実装面では、ハードウェア支援の活用、サイドチャネル攻撃対策、効率的な鍵管理システムの構築などにより、高い性能とセキュリティを両立することができます。

応用情報技術者試験の観点では、共通鍵暗号は頻出の重要トピックであり、基本概念から実践的な応用まで幅広い知識が求められます。理論的な理解と実務経験を組み合わせることで、試験合格に必要な実力を身につけることができます。

将来展望として、量子コンピュータ、IoT、クラウドコンピューティングなどの技術発展に対応するため、耐量子暗号、軽量暗号、完全準同型暗号などの新技術の研究開発が継続されています。これらの技術動向を理解し、適切に活用することで、変化する脅威環境においても安全で効率的な情報システムを構築することが可能になります。

共通鍵暗号方式の習得は、情報セキュリティ専門家にとって必須のスキルであり、継続的な学習と実践により専門性を高めることができる重要な技術分野です。