現代のサイバーセキュリティ環境において、脅威インテリジェンス(Threat Intelligence)は組織の防御力を飛躍的に向上させる重要な要素として注目されています。応用情報技術者試験でも頻出する重要なトピックであり、企業のセキュリティ戦略における中核的な概念です。脅威インテリジェンスとは、組織に対するサイバー脅威に関する情報を収集、分析、評価し、実用的な知見として活用することで、予防的かつ効果的なセキュリティ対策を実現する手法です。

脅威インテリジェンスは単なる情報収集ではなく、収集した脅威情報を組織の意思決定に役立つ実用的な知見に変換するプロセス全体を指します。これにより、従来の受動的なセキュリティ対策から、脅威を予測し先手を打つ能動的なセキュリティ戦略への転換が可能になります。組織は脅威インテリジェンスを活用することで、限られたセキュリティリソースを最も効果的な分野に集中させ、投資対効果の高いセキュリティ対策を実現できます。

脅威インテリジェンスの基本概念と定義

脅威インテリジェンスは、組織に対するサイバー脅威の現在および潜在的な状況に関する情報を体系的に収集、処理、分析し、意思決定者が適切なセキュリティ対策を講じるために活用できる知見として提供するプロセスです。この概念は、軍事や諜報の分野で培われた手法をサイバーセキュリティ領域に応用したものであり、脅威の性質、動機、能力、機会を総合的に分析することで、組織のリスク評価と対策立案を支援します。

脅威インテリジェンスの核心は、単なるデータの蓄積ではなく、データから意味のある洞察を抽出し、具体的な行動指針を提供することにあります。例えば、特定の業界を狙った攻撃キャンペーンの情報を収集した場合、その攻撃手法、使用されるマルウェア、標的の選定基準、攻撃者の意図などを詳細に分析し、自組織への影響度を評価して適切な対策を立案します。

効果的な脅威インテリジェンスの実装には、高性能な脅威分析プラットフォームの導入が不可欠です。これらのプラットフォームは、多様な情報源からのデータを自動的に収集し、機械学習やAI技術を活用して大量の情報を効率的に分析することができます。また、脅威インテリジェンス管理ツールを使用することで、収集した情報の品質管理、分析結果の可視化、関係者への配信を効率化できます。

脅威インテリジェンスの価値は、情報の正確性、適時性、関連性によって決まります。正確性は情報の信頼度と検証可能性を意味し、適時性は脅威に対応するために必要なタイミングでの情報提供を指します。関連性は、収集した情報が組織の特定の状況や業務に対してどの程度有用であるかを示します。これらの要素をバランスよく満たすことで、実用的な脅威インテリジェンスが構築されます。

脅威インテリジェンスの種類と特徴

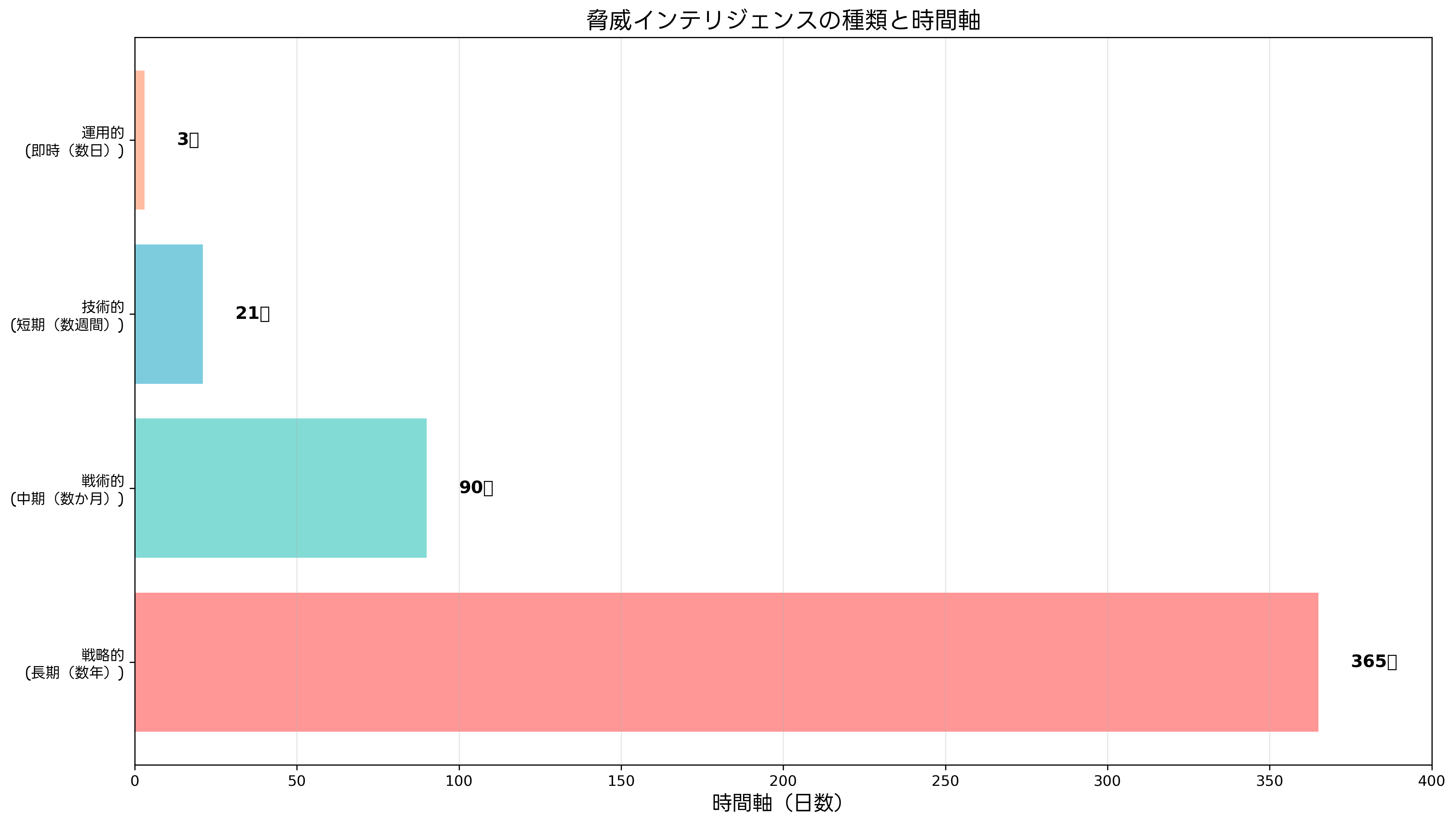

脅威インテリジェンスは、その目的と時間軸に応じて複数の種類に分類されます。それぞれの種類は異なる利用者と用途を想定しており、組織の意思決定レベルに応じて適切な種類の情報を提供する必要があります。

戦略的インテリジェンス(Strategic Intelligence)は、組織の経営層や上級管理者を対象とした長期的な脅威動向の分析です。この種類のインテリジェンスは、数年から数十年の時間軸で脅威環境の変化を予測し、組織の戦略的方向性やリソース配分の意思決定を支援します。例えば、特定の地政学的情勢がサイバー攻撃の傾向に与える影響や、新興技術の普及が将来の脅威環境に与える変化などが分析対象となります。戦略的インテリジェンスの作成には、地政学分析ツールや長期トレンド分析ソフトウェアが活用されます。

戦術的インテリジェンス(Tactical Intelligence)は、セキュリティ担当者や運用チームを対象とした中期的な脅威情報の提供です。数週間から数ヶ月の時間軸で、特定の攻撃キャンペーンや脅威グループの活動パターンを分析し、具体的な対策の立案と実装を支援します。攻撃者の手法(TTP:Tactics, Techniques, and Procedures)の分析、使用されるツールやインフラの特定、攻撃の進行段階の予測などが主な内容です。効果的な戦術的インテリジェンスの生成には、攻撃パターン分析ツールや脅威ハンティングプラットフォームの活用が重要です。

技術的インテリジェンス(Technical Intelligence)は、セキュリティアナリストや技術者を対象とした短期的な技術的脅威情報です。数日から数週間の時間軸で、マルウェアの詳細な分析結果、脆弱性の技術的詳細、攻撃インフラの構成などを提供します。この種類のインテリジェンスは、セキュリティツールの設定調整、検知ルールの作成、インシデント対応の技術的指針として活用されます。マルウェア解析ツールやネットワークフォレンジックツールを使用して、技術的インテリジェンスの品質と精度を向上させることができます。

運用的インテリジェンス(Operational Intelligence)は、セキュリティ運用センター(SOC)やインシデント対応チームを対象とした即時性の高い脅威情報です。数時間から数日の時間軸で、進行中の攻撃活動や緊急性の高い脅威に関する情報を提供し、迅速な対応を可能にします。侵害指標(IOC:Indicators of Compromise)、攻撃者のインフラ情報、進行中のキャンペーンの詳細などが含まれます。

IOC(侵害指標)の活用と管理

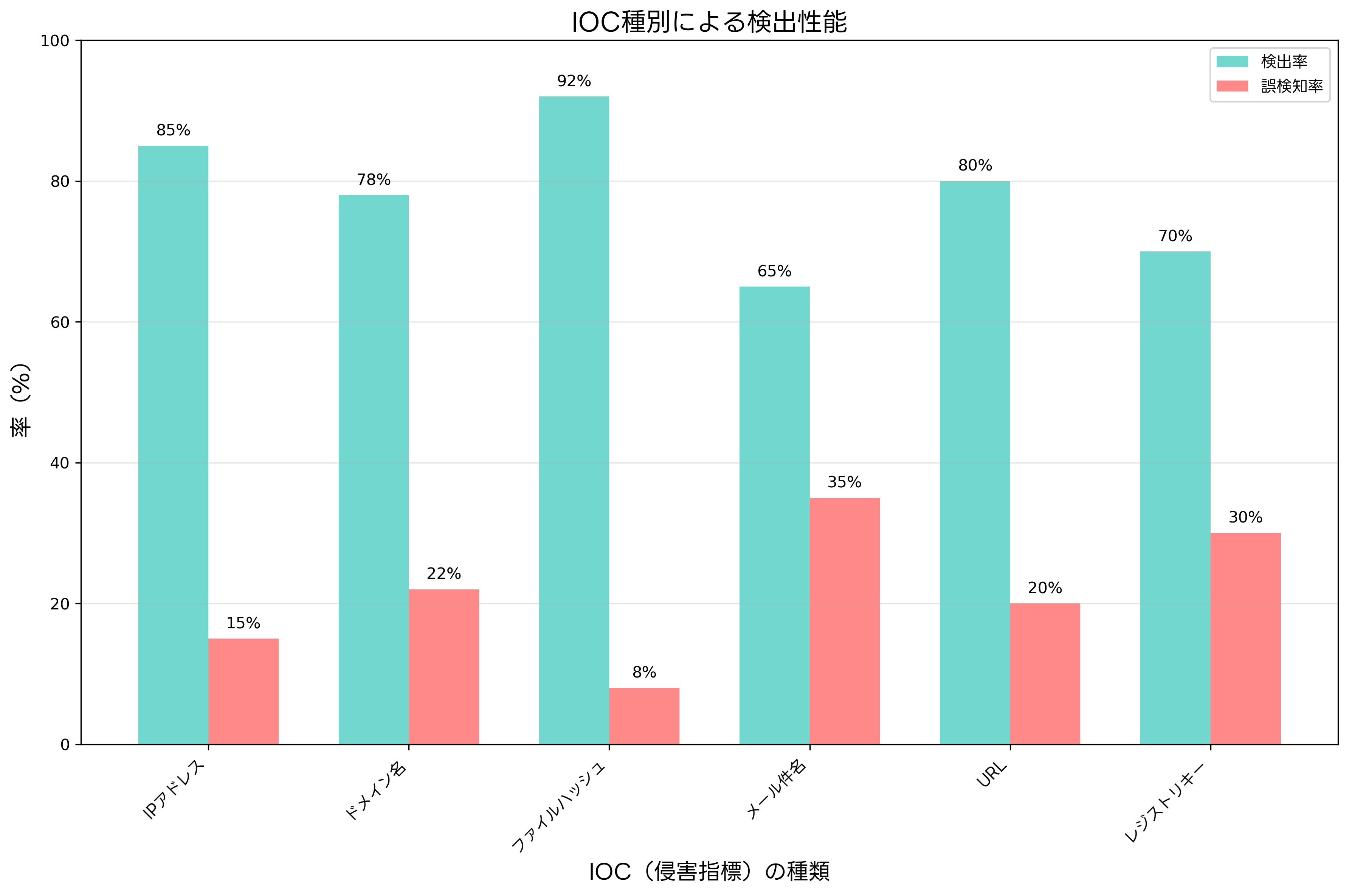

IOC(Indicators of Compromise)は、脅威インテリジェンスの実装において最も重要な要素の一つです。IOCは、システムやネットワークが侵害された可能性を示す技術的証拠であり、攻撃の検出、分析、対応に不可欠な情報です。効果的なIOCの活用により、組織は攻撃の早期発見と迅速な対応を実現できます。

IOCは、その性質と持続性に応じて複数の種類に分類されます。IPアドレスは最も基本的なIOCの一つですが、攻撃者が容易に変更できるため、検出効果は比較的短期間に限定されます。しかし、高度なIP脅威分析ツールを使用することで、IPアドレスの地理的分析、所有者情報の調査、関連する攻撃活動の追跡が可能になります。

ドメイン名は、攻撃者のインフラを特定する重要なIOCです。特に、DGA(Domain Generation Algorithm)を使用する高度なマルウェアの検出には、ドメイン名パターンの分析が不可欠です。ドメイン脅威分析サービスを活用することで、新たに登録されたドメインの監視、怪しいドメインの早期発見、ドメインの信頼性評価が可能になります。

ファイルハッシュは最も信頼性の高いIOCの一つです。MD5、SHA-1、SHA-256などのハッシュ値により、既知のマルウェアファイルを確実に特定できます。ただし、攻撃者がファイルを少しでも変更するとハッシュ値が変わるため、ファジーハッシュ分析ツールを併用して類似ファイルの検出能力を向上させることが重要です。

レジストリキーとファイルパスは、マルウェアの動作パターンを示す重要なIOCです。これらの情報により、システム内でのマルウェアの持続性メカニズムや隠蔽手法を理解できます。システム動作分析ツールを使用して、レジストリの変更監視、ファイルシステムの異常検出、プロセスの動作分析を行うことで、高度な攻撃の検出精度を向上させることができます。

IOCの効果的な管理には、脅威インテリジェンスプラットフォーム(TIP:Threat Intelligence Platform)の活用が不可欠です。TIPは、多様な情報源からIOCを自動収集し、品質評価、重複排除、関連性分析を行い、セキュリティツールに自動配信する機能を提供します。統合脅威インテリジェンスプラットフォームを導入することで、IOCの管理作業を大幅に効率化し、分析官の負担を軽減できます。

脅威アクターの分析と分類

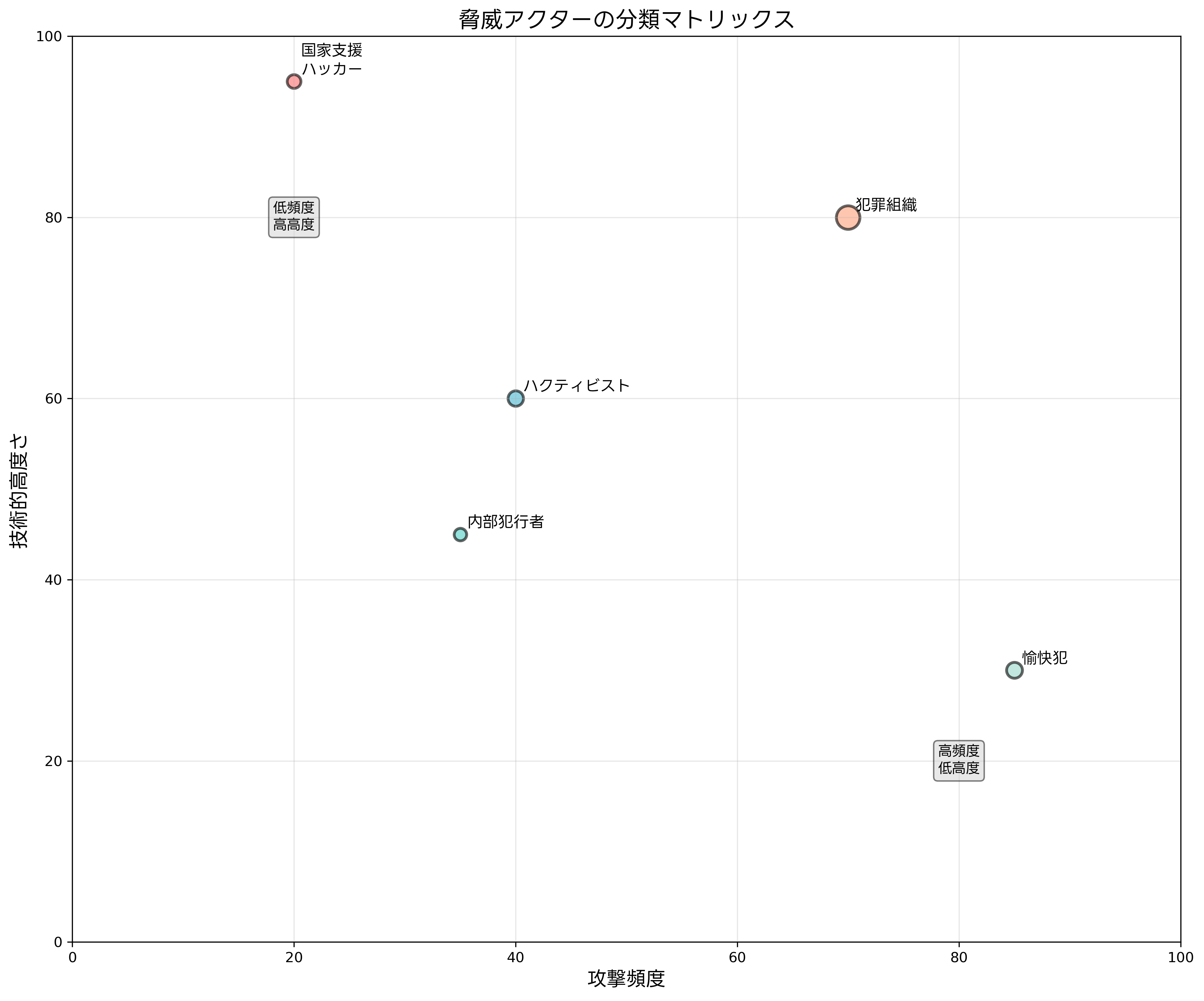

脅威アクターの理解は、効果的な脅威インテリジェンスの基盤となります。脅威アクターとは、サイバー攻撃を実行する個人、組織、またはグループを指し、その動機、能力、手法、資源によって分類されます。各種の脅威アクターは異なる特徴を持ち、組織への脅威レベルも大きく異なるため、適切な対策を講じるためには詳細な分析が必要です。

国家支援ハッカー(Nation-State Actors)は、最も高度で持続的な脅威を与える存在です。政府機関や軍事組織に支援され、豊富な資源と高度な技術力を持つこれらのアクターは、長期間にわたって標的を追跡し、既存のセキュリティ対策を回避する能力を持ちます。彼らの攻撃は、政治的・経済的・軍事的な目的を持ち、知的財産の窃取、インフラの破壊、諜報活動などを行います。国家支援ハッカーに対抗するためには、高度脅威検出システムやゼロトラストセキュリティアーキテクチャの導入が効果的です。

犯罪組織(Cybercriminal Groups)は、金銭的利益を目的とした攻撃を行います。ランサムウェア攻撃、バンキングトロジャンによる金融詐欺、クレジットカード情報の窃取などが主な活動です。これらのグループは、高い技術力と組織化された運営体制を持ち、攻撃の成功率も高いことが特徴です。犯罪組織への対策には、アンチランサムウェアソリューションや金融取引監視システムの導入が重要です。

ハクティビスト(Hacktivists)は、政治的・社会的なメッセージを伝達するために攻撃を行うグループです。ウェブサイトの改ざん、DDoS攻撃、機密情報の暴露などを通じて、特定の組織や政策に対する抗議を表明します。彼らの技術レベルは中程度ですが、メディアの注目を集めやすい攻撃手法を好む傾向があります。ハクティビストへの対策には、ウェブアプリケーションファイアウォールやDDoS防御サービスの導入が効果的です。

内部犯行者(Insider Threats)は、組織内部のアクセス権限を悪用して攻撃を行う脅威です。従業員、契約業者、元従業員などが該当し、正当なアクセス権限を持つため従来のセキュリティ対策では検出が困難です。内部犯行への対策には、ユーザー行動分析ツールや特権アクセス管理システムの導入が重要です。

愉快犯(Script Kiddies)は、技術的知識は限定的ですが、既存のツールやスクリプトを使用して攻撃を行います。彼らの動機は主に好奇心や自己顕示欲であり、組織的な計画性は低いものの、数が多く攻撃頻度が高いことが特徴です。愉快犯への対策には、基本的なセキュリティ対策の徹底とセキュリティ教育プログラムの実施が効果的です。

脅威インテリジェンス共有の重要性

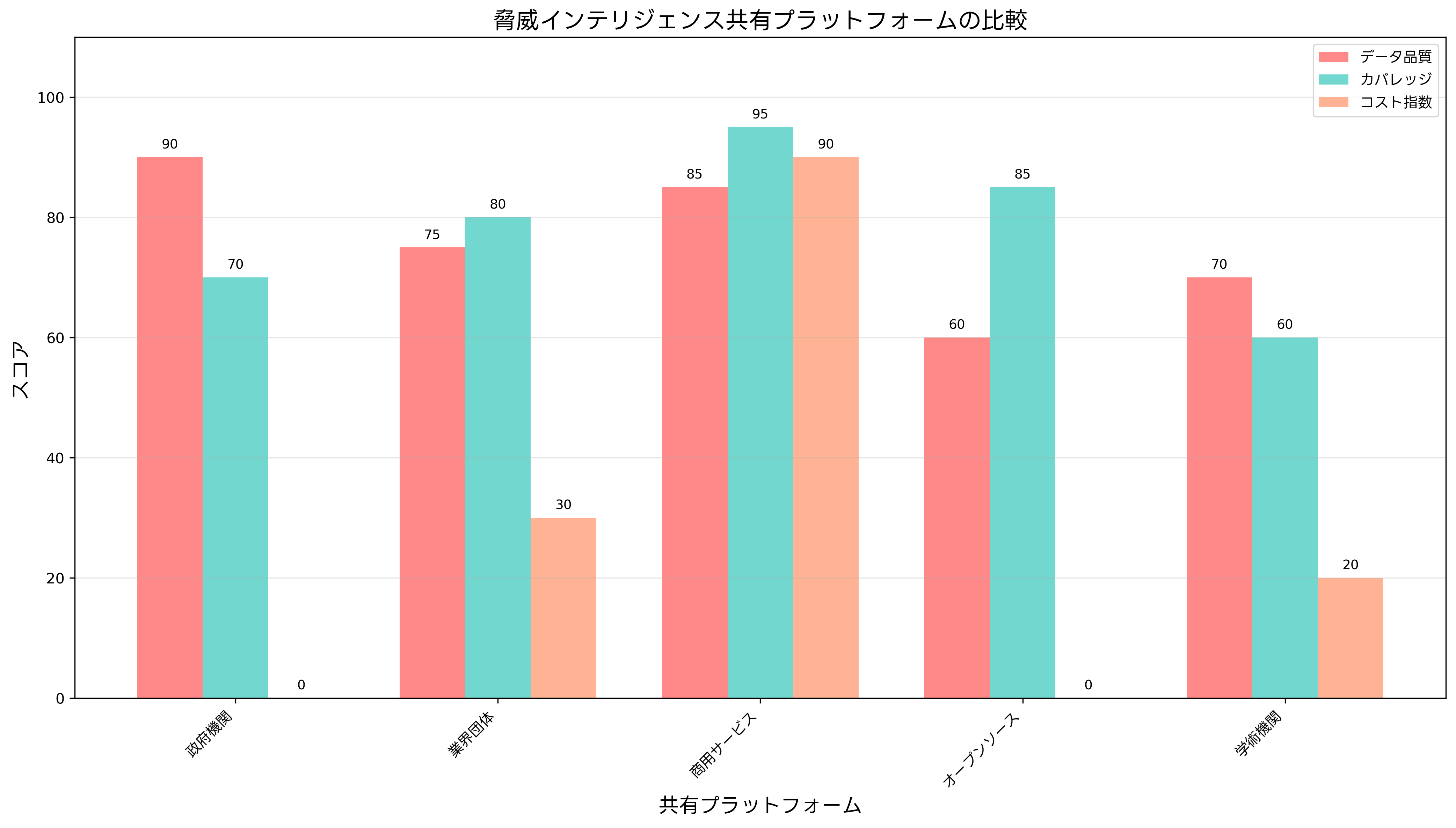

脅威インテリジェンスの価値は、組織間での情報共有によって大幅に向上します。サイバー脅威は国境や業界を超えて影響を与えるため、単一の組織だけでは対応が困難な場合が多く、業界全体や国家レベルでの協力が不可欠です。効果的な情報共有により、脅威の早期発見、対策の迅速な展開、集合知の活用が可能になります。

政府機関による脅威インテリジェンス共有は、国家レベルでのサイバーセキュリティ強化において重要な役割を果たします。各国の政府は、CERT(Computer Emergency Response Team)やCSIRT(Computer Security Incident Response Team)を通じて、重要インフラ事業者や民間企業と脅威情報を共有しています。日本では、内閣サイバーセキュリティセンター(NISC)や警察庁、総務省などが中心となって、脅威情報の収集と配信を行っています。政府からの脅威情報にアクセスするためには、政府認定セキュリティクリアランスの取得や適切な情報管理体制の整備が必要です。

業界団体による情報共有は、同一業界内での脅威情報の迅速な共有を可能にします。金融業界のFSISAC(Financial Services Information Sharing and Analysis Center)、製造業のMFG-ISAC(Manufacturing ISAC)、エネルギー業界のE-ISAC(Electricity Subsector ISAC)などが代表的な例です。これらの組織は、業界特有の脅威情報を収集し、メンバー企業間で共有することで、業界全体のセキュリティレベル向上に貢献しています。業界団体への参加には、業界標準セキュリティ評価ツールによる自社の準備状況の確認が推奨されます。

商用脅威インテリジェンスサービスは、専門的な脅威分析と高品質な情報を提供します。FireEye、CrowdStrike、Recorded Future、ThreatQuotientなどの大手プロバイダーは、世界中の脅威情報を収集し、高度な分析を行って顧客に提供しています。これらのサービスは、専門的な脅威アナリストによる分析、カスタマイズされたレポート、APIによる自動連携などの付加価値を提供します。商用サービスの選定には、脅威インテリジェンス評価フレームワークを使用して、自組織のニーズに最適なサービスを選択することが重要です。

オープンソース脅威インテリジェンス(OSINT:Open Source Intelligence)は、公開情報源から収集される脅威情報です。VirusTotal、AlienVault Open Threat Exchange(OTX)、MISP(Malware Information Sharing Platform)などのプラットフォームが代表的な例です。OSINTは無料で利用できる利点がありますが、情報の品質や信頼性にばらつきがあるため、適切な検証と評価が必要です。OSINTの効果的な活用には、OSINT収集ツールや情報信頼性評価システムの導入が有効です。

学術機関との連携は、新興脅威の研究や長期的な脅威動向の分析において重要な役割を果たします。大学の研究室やセキュリティ研究機関は、最新の攻撃手法の分析、防御技術の開発、脅威の将来予測などの研究を行っています。これらの研究成果を脅威インテリジェンスに活用することで、従来の手法では対応できない新たな脅威への準備が可能になります。

脅威インテリジェンスの実装と運用

効果的な脅威インテリジェンスの実装には、技術的基盤の整備、人材の育成、プロセスの確立が必要です。組織は、自らの規模、業界特性、リスクプロファイルに応じて、最適な実装方針を策定する必要があります。段階的なアプローチを採用することで、リスクを最小化しながら効果的な脅威インテリジェンス能力を構築できます。

技術的基盤の整備においては、脅威インテリジェンスプラットフォーム(TIP)の選定と導入が最も重要な決定事項です。TIPは、多様な情報源からの脅威情報を統合し、分析し、既存のセキュリティツールに配信する中核的な役割を果たします。主要なTIPソリューションには、Anomali、ThreatStream、EclecticIQ、MISP、OpenCTIなどがあります。適切なTIPの選定には、TIP評価チェックリストやベンダー比較分析ツールを活用して、機能要件、統合要件、コスト要件を総合的に評価することが重要です。

SIEM(Security Information and Event Management)との統合は、脅威インテリジェンスの実用性を大幅に向上させます。SIEMシステムに脅威インテリジェンスを組み込むことで、アラートの優先度付け、コンテキスト情報の提供、脅威の自動分析が可能になります。主要なSIEMベンダーは、脅威インテリジェンスとの統合機能を提供しており、SIEM脅威インテリジェンス統合ツールを使用することで、効率的な統合を実現できます。

エンドポイント検出・応答(EDR:Endpoint Detection and Response)システムとの連携も重要な要素です。EDRシステムに脅威インテリジェンスを統合することで、エンドポイントレベルでの高精度な脅威検出と迅速な対応が可能になります。EDR脅威インテリジェンス連携ソリューションを導入することで、エンドポイントセキュリティの効果を最大化できます。

人材育成の観点では、脅威インテリジェンスアナリストの採用と育成が重要な課題です。効果的な脅威インテリジェンスには、技術的知識だけでなく、分析的思考力、コミュニケーション能力、業界知識が必要です。脅威インテリジェンス専門書籍やセキュリティアナリスト認定コースを活用して、社内人材のスキル向上を図ることが重要です。

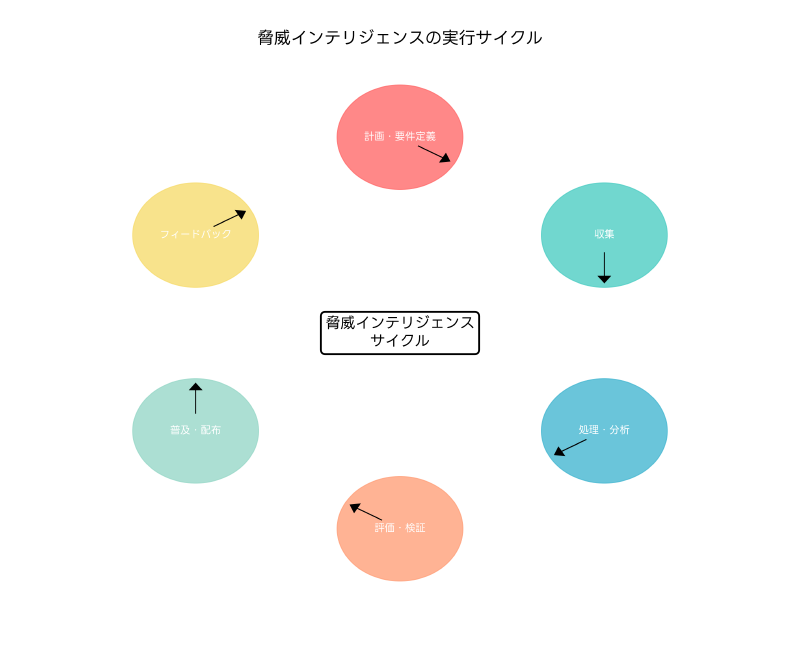

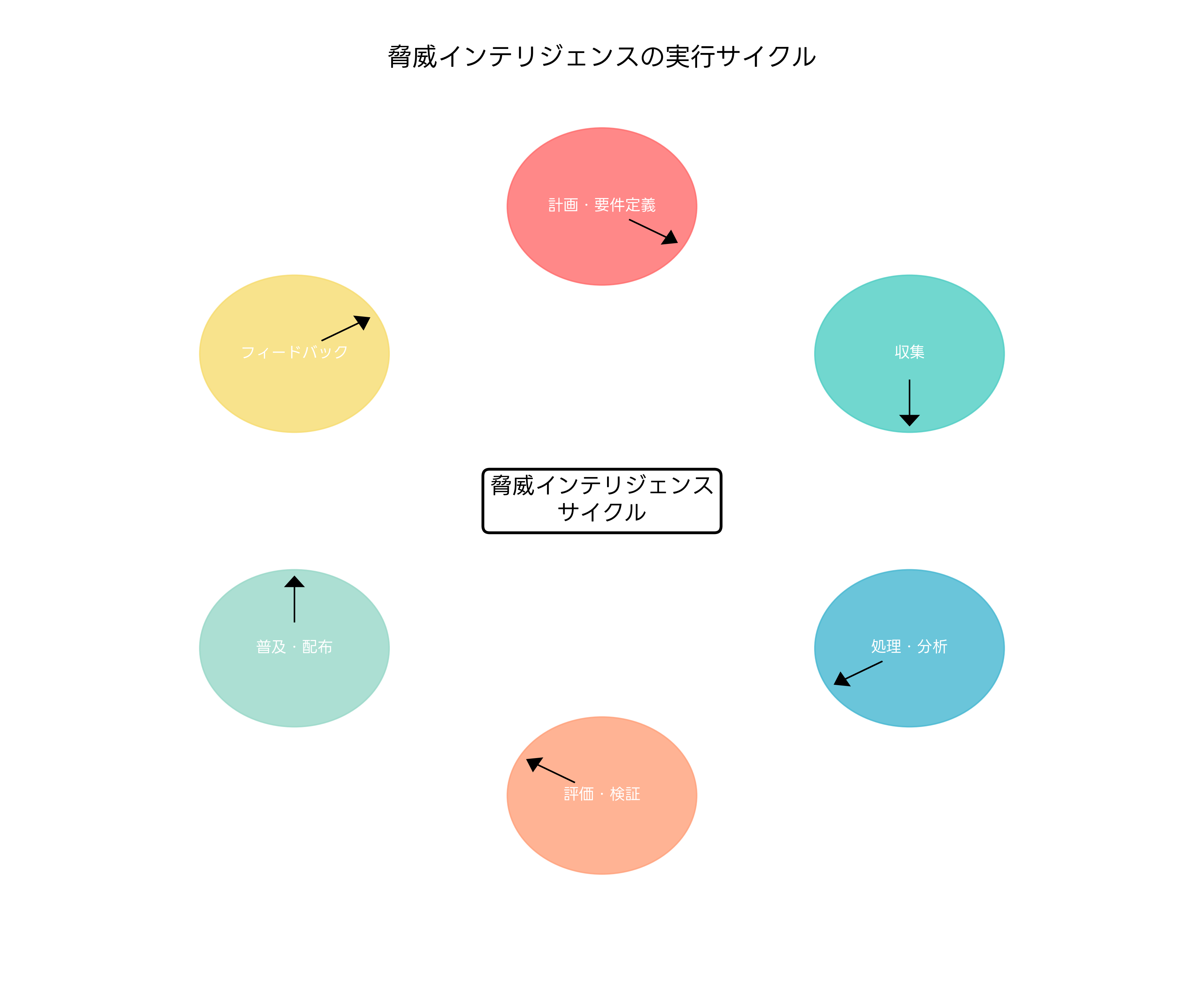

プロセスの確立においては、脅威インテリジェンスサイクルの各段階を明確に定義し、責任者を配置することが必要です。計画・要件定義段階では、組織のニーズと優先度を明確化し、収集すべき情報の種類と品質基準を設定します。収集段階では、内外の情報源から適切な情報を効率的に収集するプロセスを確立します。処理・分析段階では、収集した情報を統合し、ノイズを除去し、意味のある洞察を抽出します。評価・検証段階では、分析結果の正確性と信頼性を評価し、品質保証を行います。普及・配布段階では、分析結果を適切な関係者に適時に配信し、活用を促進します。フィードバック段階では、利用者からの意見を収集し、プロセスの継続的改善を行います。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、脅威インテリジェンスは情報セキュリティ分野の重要なトピックとして出題されています。試験では、脅威インテリジェンスの基本概念、実装方法、運用プロセス、効果測定などが幅広く問われるため、理論的理解と実践的知識の両方が必要です。

午前問題では、脅威インテリジェンスの定義、種類、IOCの分類、脅威アクターの特徴、STIX/TAXIIなどの標準規格に関する問題が頻出します。これらの問題に対応するためには、応用情報技術者試験セキュリティ分野専門書や情報セキュリティマネジメント参考書を活用して、体系的な知識を身につけることが重要です。

午後問題では、企業のセキュリティ戦略立案、脅威インテリジェンスプログラムの設計、インシデント対応における脅威インテリジェンスの活用などの実践的な問題が出題されます。これらの問題では、与えられた状況を分析し、適切な脅威インテリジェンスの活用方針を提案する能力が求められます。実践的な問題への対応には、セキュリティ戦略立案ガイドやインシデント対応マニュアルを参考にして、実務的な知識を補強することが有効です。

STIX(Structured Threat Information eXpression)とTAXII(Trusted Automated eXchange of Indicator Information)は、脅威インテリジェンスの標準化において重要な役割を果たしており、試験でも頻繁に出題されます。STIXは脅威情報の構造化された表現形式を定義し、TAXIIは脅威情報の安全で自動化された交換を可能にするプロトコルです。これらの標準に関する詳細な理解には、STIX/TAXII技術仕様書や脅威インテリジェンス標準化ガイドの学習が推奨されます。

効果測定と継続的改善

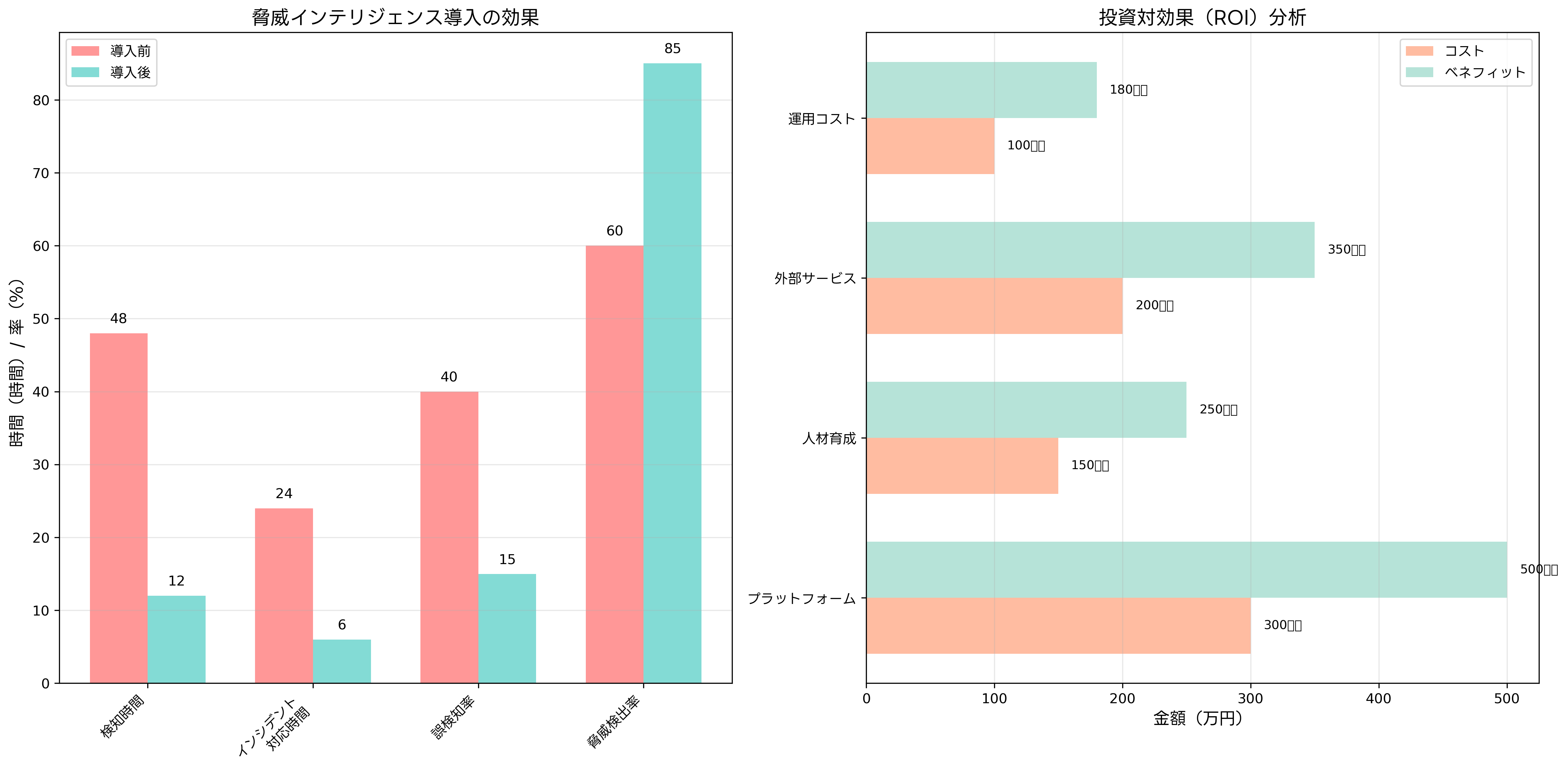

脅威インテリジェンスプログラムの効果を測定し、継続的に改善することは、投資対効果の最大化と組織のセキュリティ向上において極めて重要です。適切な測定指標の設定、定期的な評価の実施、改善計画の策定により、脅威インテリジェンスの価値を最大化できます。

効果測定の指標は、量的指標と質的指標の両方を含む必要があります。量的指標には、脅威検出数の増加、誤検知率の減少、インシデント対応時間の短縮、平均復旧時間の改善などが含まれます。これらの指標は、セキュリティメトリクス管理ツールを使用して自動的に収集・分析することで、客観的な評価が可能になります。

質的指標には、脅威情報の精度向上、分析レポートの品質改善、意思決定者の満足度向上、組織のセキュリティ成熟度の向上などが含まれます。これらの指標の測定には、セキュリティ成熟度評価ツールやステークホルダー満足度調査システムの活用が有効です。

投資対効果(ROI)の分析は、脅威インテリジェンスプログラムの継続的な支援を得るために重要です。ROI分析では、脅威インテリジェンスへの投資額(人件費、ツール費用、外部サービス費用など)と、その結果得られる効果(被害軽減額、効率化による節約額、リスク軽減による保険料削減など)を比較します。ROI計算ツールやセキュリティ投資効果分析ソフトウェアを活用することで、正確なROI分析が可能になります。

継続的改善のプロセスには、定期的なレビュー会議の開催、改善提案の収集と評価、ベストプラクティスの共有、新技術の評価と導入などが含まれます。改善プロセスの効率化には、継続的改善管理システムやプロセス改善分析ツールの導入が有効です。

ベンチマーキングも重要な改善手法です。同業他社や業界のベストプラクティスと自組織のパフォーマンスを比較することで、改善の機会を特定できます。業界ベンチマーキングサービスを活用することで、客観的な比較分析が可能になります。

新技術と脅威インテリジェンスの融合

人工知能(AI)と機械学習(ML)の進歩により、脅威インテリジェンスの収集、分析、活用において革新的な変化が生まれています。これらの技術は、大量の脅威データの処理、パターンの自動検出、予測分析の精度向上を可能にし、脅威インテリジェンスの効果を飛躍的に向上させています。

自然言語処理(NLP)技術は、ソーシャルメディア、ダークウェブ、技術文書などの非構造化データから脅威情報を自動抽出する能力を提供します。AI搭載脅威インテリジェンス分析システムを導入することで、従来は人間のアナリストが手動で行っていた情報収集と初期分析を自動化し、より高度な分析業務に人的リソースを集中させることができます。

機械学習アルゴリズムは、過去の攻撃パターンから将来の脅威を予測する能力を提供します。異常検知、クラスタリング、分類などの手法により、新たな脅威の早期発見、攻撃者の行動予測、脅威の自動分類が可能になります。機械学習ベース脅威予測システムの活用により、従来の手法では検出困難だった高度な脅威も検出できるようになりました。

ブロックチェーン技術は、脅威インテリジェンスの信頼性と透明性を向上させる新たな可能性を提供します。分散台帳技術により、脅威情報の改ざん防止、情報源の検証、共有履歴の透明性確保が可能になります。ブロックチェーン基盤脅威インテリジェンス共有システムを活用することで、信頼性の高い脅威情報共有エコシステムの構築が期待されます。

まとめ

脅威インテリジェンスは、現代のサイバーセキュリティ戦略において欠かせない要素です。組織は、適切な脅威インテリジェンスプログラムを実装することで、受動的なセキュリティ対策から能動的な脅威対応への転換を実現できます。効果的な脅威インテリジェンスの実装には、技術的基盤の整備、人材の育成、プロセスの確立、継続的な改善が必要です。

応用情報技術者試験においても、脅威インテリジェンスに関する深い理解が求められており、理論的知識と実践的応用能力の両方を身につけることが重要です。新技術の進歩により、脅威インテリジェンスの可能性はさらに拡大しており、組織は継続的な学習と改善により、変化する脅威環境に対応していく必要があります。

適切な投資と運用により、脅威インテリジェンスは組織のセキュリティ成熟度を大幅に向上させ、ビジネスの継続性と競争優位性の確保に貢献します。将来に向けて、AI、機械学習、ブロックチェーンなどの新技術を積極的に活用し、より高度で効果的な脅威インテリジェンス能力を構築することが、組織の持続的な成長と発展の基盤となるでしょう。