情報セキュリティの世界において、最も厳格で強力なアクセス制御手法として知られる強制アクセス制御(Mandatory Access Control、MAC)は、軍事機関や政府機関、金融機関などの極めて機密性の高い情報を扱う組織で広く採用されています。応用情報技術者試験においても重要な出題領域であり、情報セキュリティの最高峰を理解するために欠かせない概念です。

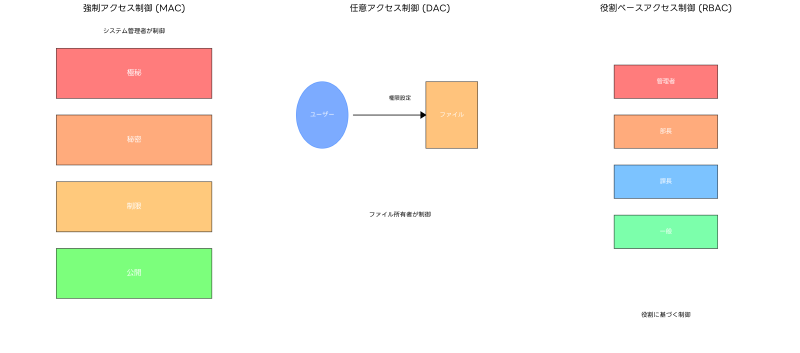

強制アクセス制御は、システム管理者が定義したセキュリティポリシーに基づいて、ユーザーやプロセスのアクセス権限を強制的に制御する仕組みです。ユーザー自身がアクセス権限を変更できる任意アクセス制御(DAC)や、役割に基づいてアクセス権限を管理する役割ベースアクセス制御(RBAC)とは根本的に異なり、絶対的なセキュリティポリシーの下でアクセス制御が行われます。

強制アクセス制御の基本概念と特徴

強制アクセス制御の最大の特徴は、アクセス権限の決定が完全にシステムレベルで行われることです。個々のユーザーは自分自身の権限を変更することができず、すべてのアクセス決定はシステムが定義したセキュリティポリシーに従って実行されます。この仕組みにより、人的ミスや悪意のある操作によるセキュリティ侵害を防ぐことができます。

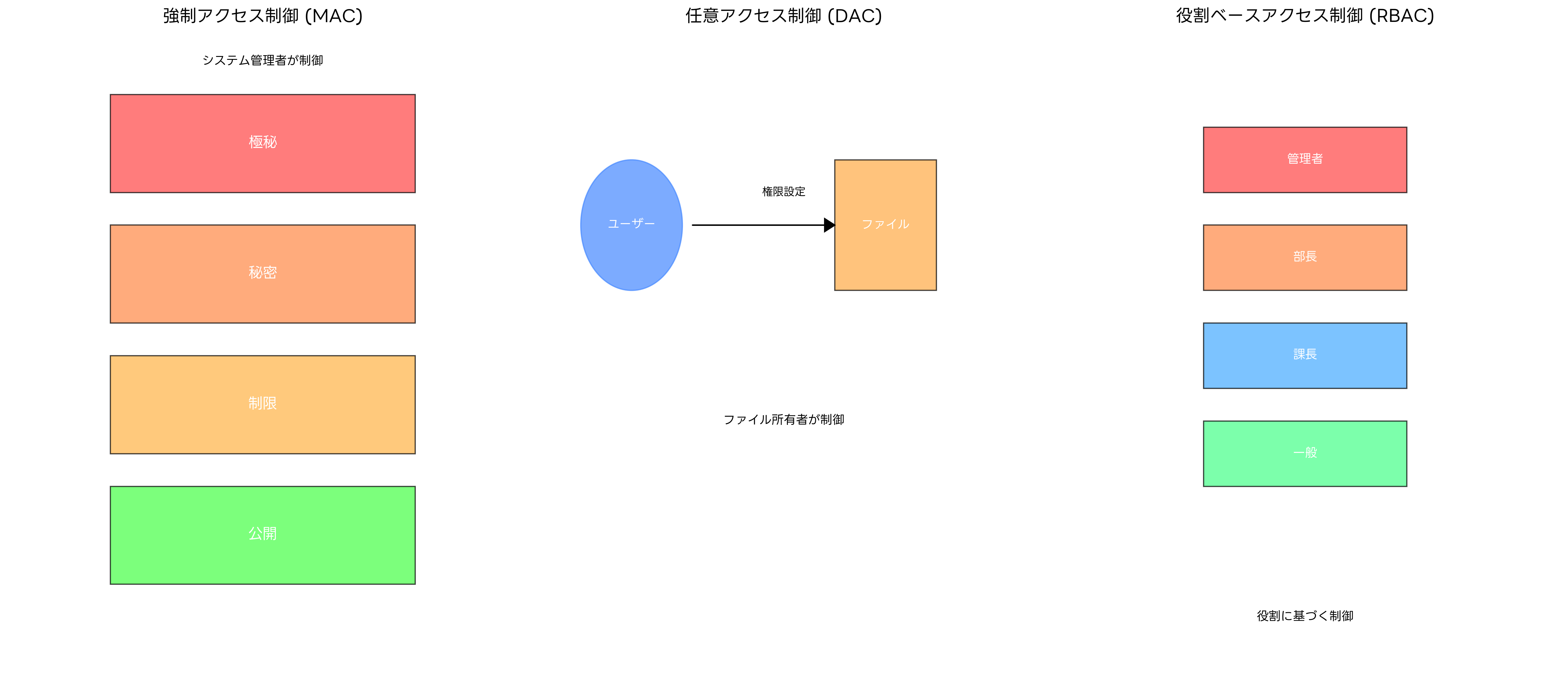

MACの実装では、主体(subject)と客体(object)の両方にセキュリティラベルが付与されます。主体とはユーザーやプロセスなどのアクセスを要求する側であり、客体とはファイルやデータベースなどのアクセス対象となるリソースです。これらのセキュリティラベルには、機密性レベルとカテゴリ情報が含まれ、アクセス制御の判断基準として使用されます。

セキュリティラベルの構造は、分類レベル(Classification Level)とカテゴリ(Category)の組み合わせで構成されます。分類レベルには、一般的に「極秘(Top Secret)」「秘密(Secret)」「制限(Confidential)」「公開(Unclassified)」といった階層的な機密性レベルが設定されます。カテゴリは、特定の業務領域や組織部門に関連する情報を分類するために使用され、「核兵器」「諜報」「外交」「技術」「人事」などの分野別情報へのアクセスを制御します。

強制アクセス制御の実装には、高度なセキュリティ管理システムが必要です。これらのシステムは、複雑なセキュリティポリシーを効率的に管理し、リアルタイムでアクセス制御の判断を行う機能を提供します。また、企業向けセキュリティソフトウェアの中には、MAC機能を統合したソリューションも存在し、組織のセキュリティ要件に応じて柔軟に導入できます。

Bell-LaPadula(BLP)モデル:機密性重視のセキュリティモデル

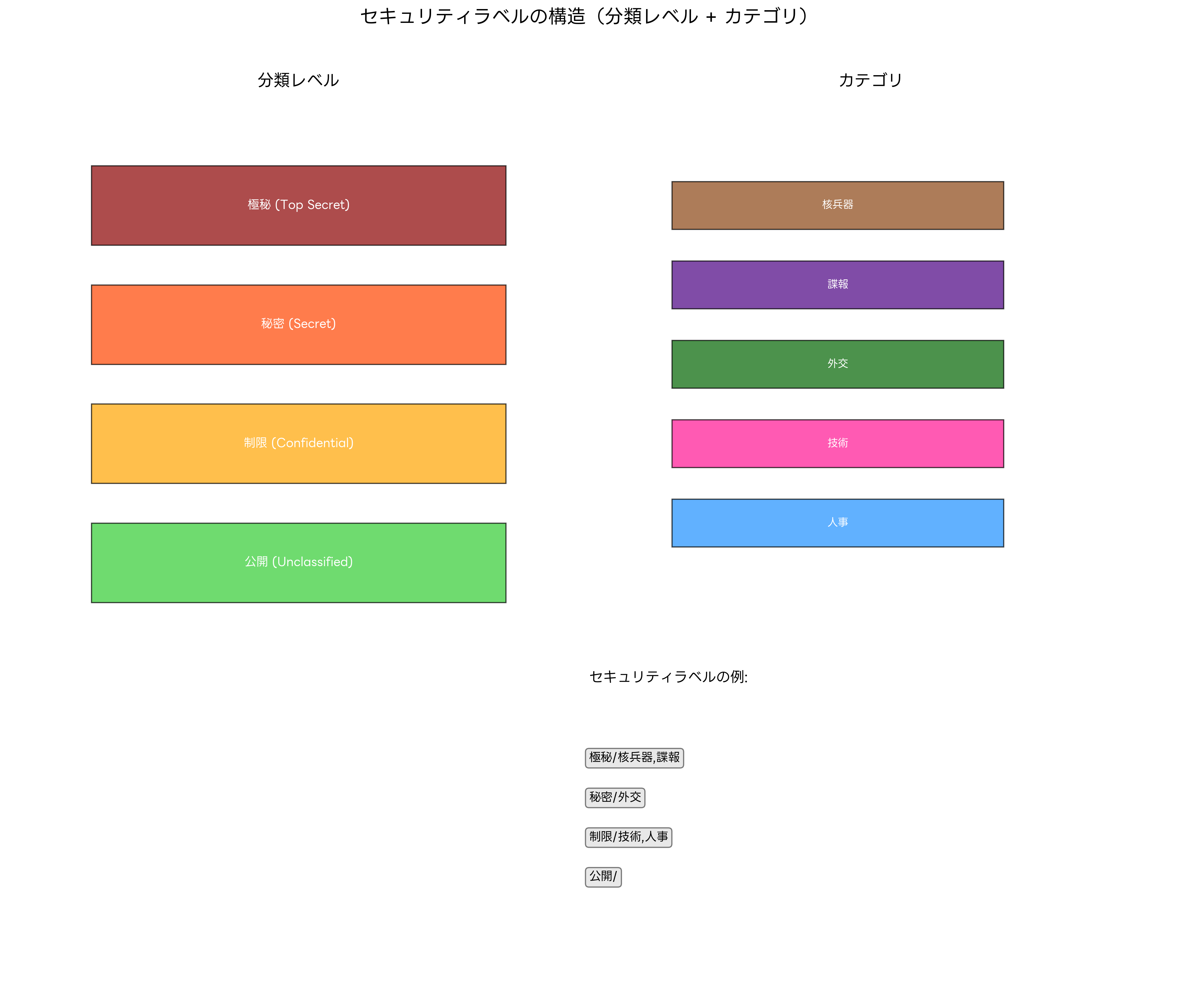

Bell-LaPadulaモデルは、強制アクセス制御の代表的な理論モデルであり、機密性の保護を最優先に設計されています。このモデルは、1970年代に米国国防総省の依頼により開発され、軍事システムや政府機関の情報システムで広く採用されています。

BLPモデルの核心は、二つの基本原則に基づいています。第一の原則は「No Read Up」と呼ばれ、低いセキュリティレベルの主体が高いセキュリティレベルの情報を読み取ることを禁止します。例えば、「制限」レベルのクリアランスを持つユーザーは、「秘密」や「極秘」レベルの情報にアクセスできません。これにより、機密情報の不正な下位レベルへの流出を防ぎます。

第二の原則は「No Write Down」と呼ばれ、高いセキュリティレベルの主体が低いセキュリティレベルの客体に書き込むことを禁止します。「極秘」レベルの情報を扱うユーザーが「制限」レベルのファイルに情報を書き込むことで、機密情報が間接的に低いレベルに漏洩することを防ぎます。

BLPモデルの実装には、高度なアクセス制御システムが必要です。これらのシステムは、複雑なセキュリティポリシーをリアルタイムで評価し、数万人のユーザーと数百万のファイルに対して瞬時にアクセス判断を行う能力を持ちます。現代の実装では、クラウドベースのアクセス制御ソリューションにより、地理的に分散した組織でも一貫したセキュリティポリシーの適用が可能になっています。

BLPモデルの適用範囲は軍事システムに留まらず、金融機関の顧客情報管理、医療機関の患者情報保護、研究機関の知的財産保護など、多様な分野で活用されています。特に、個人情報保護法やGDPRなどの規制要件が厳しい分野では、BLPモデルに基づく強制アクセス制御の導入が法的コンプライアンスの観点からも重要になっています。

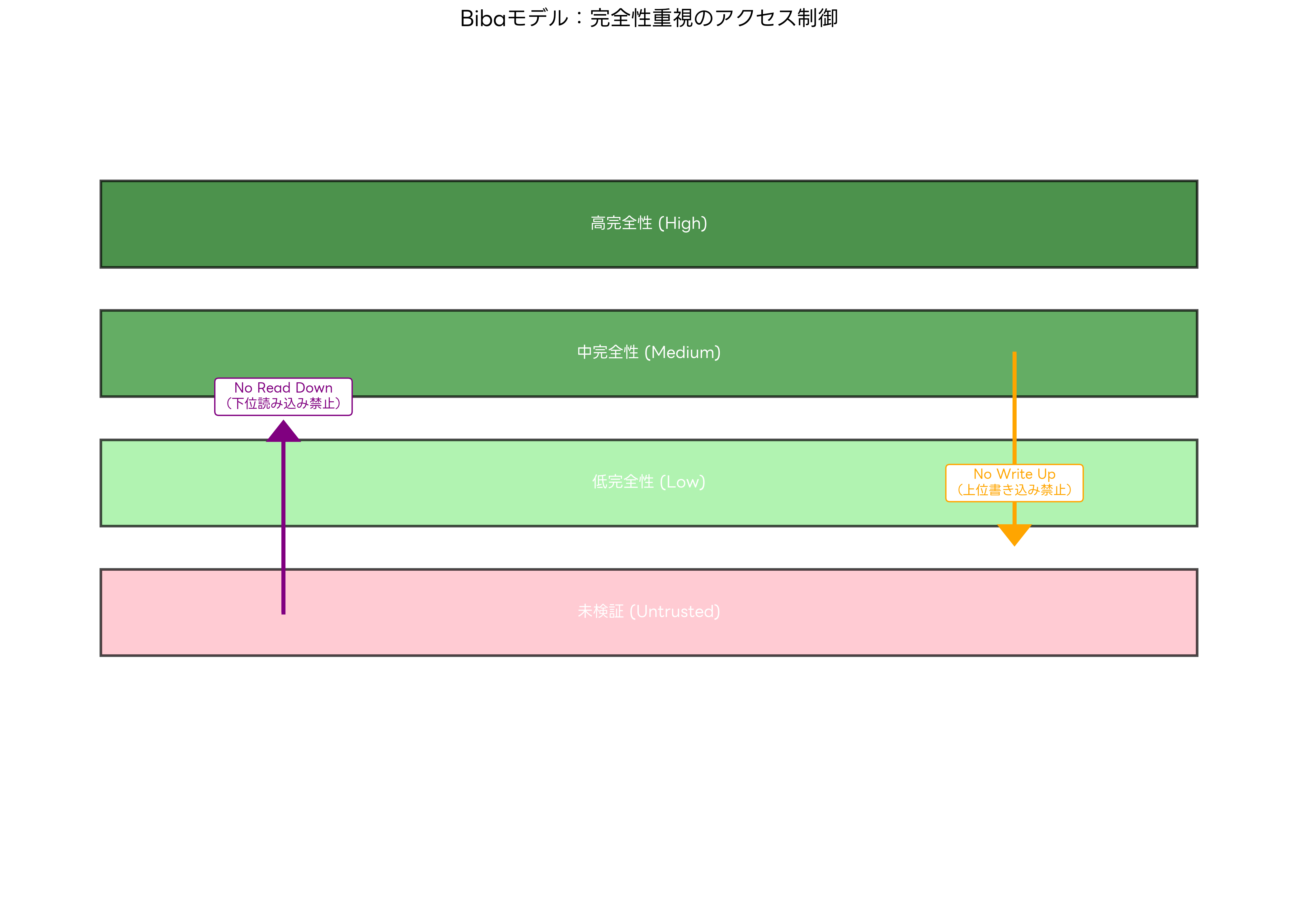

Bibaモデル:完全性重視のセキュリティアプローチ

Bibaモデルは、Bell-LaPadulaモデルが機密性に重点を置いているのに対し、情報の完全性保護を最優先に設計されたセキュリティモデルです。金融取引、医療記録、監査ログなど、データの正確性と信頼性が極めて重要な領域で採用されています。

Bibaモデルの基本原則は、BLPモデルとは正反対の方向性を持ちます。「No Read Down」原則では、高い完全性レベルの主体が低い完全性レベルの情報を読み取ることを禁止します。これにより、信頼性の低い情報が高い完全性を要求するプロセスに影響を与えることを防ぎます。例えば、財務システムが未検証の外部データを直接取り込むことを阻止し、データの汚染を防ぎます。

「No Write Up」原則では、低い完全性レベルの主体が高い完全性レベルの客体に書き込むことを禁止します。信頼性の低いプロセスや権限の制限されたユーザーが、重要なシステムファイルや監査ログを改ざんすることを防ぎ、システム全体の完全性を保護します。

Bibaモデルの実装には、データ完全性保護ツールやトランザクション管理システムが重要な役割を果たします。これらのシステムは、データの変更履歴を詳細に記録し、不正な変更を検出してロールバック機能を提供します。

現代のビジネス環境では、BLPモデルとBibaモデルを組み合わせたハイブリッドアプローチが注目されています。機密性と完全性の両方を同時に保護する必要がある環境では、統合セキュリティ管理プラットフォームを使用して、複数のセキュリティモデルを効率的に運用することが可能です。

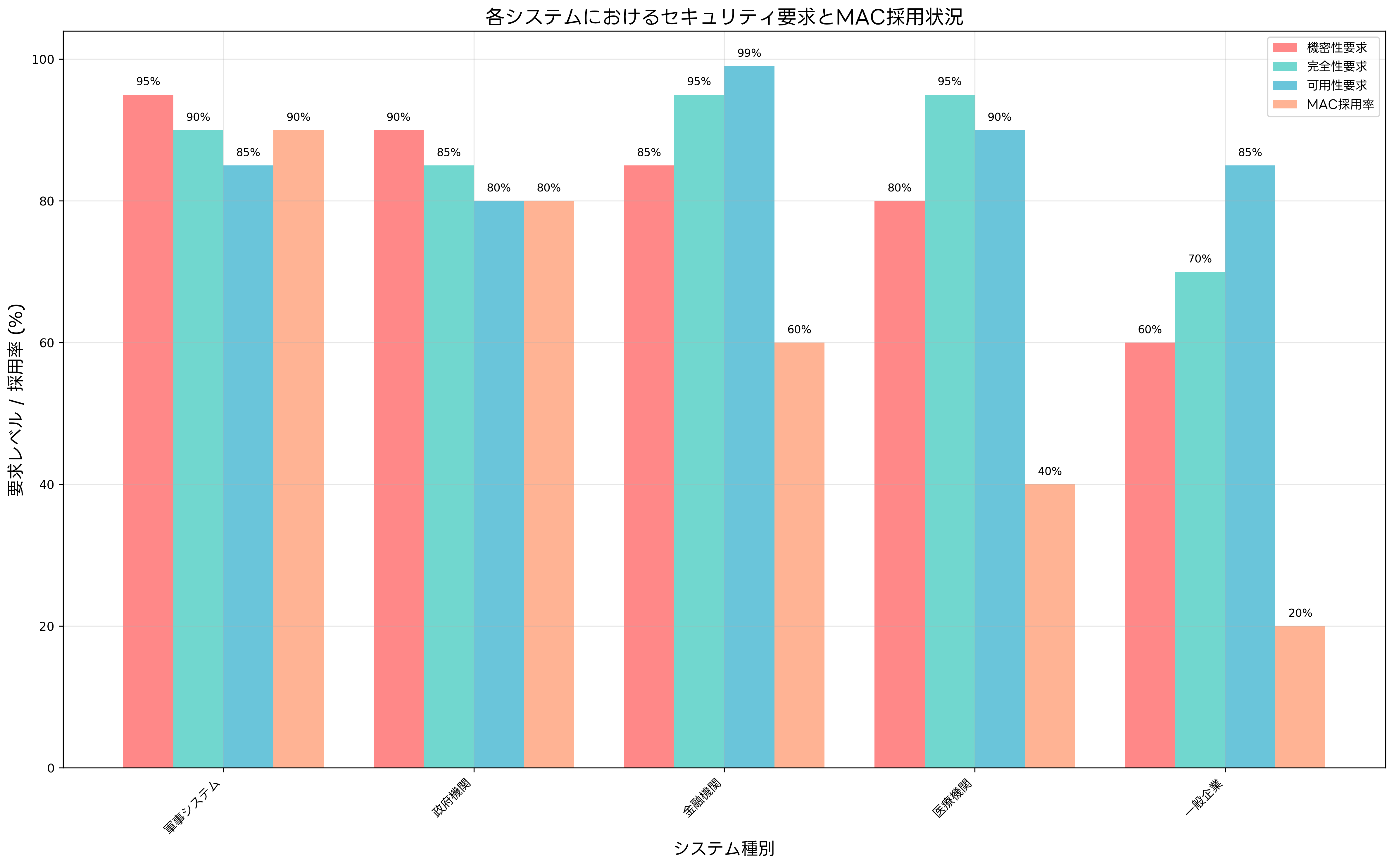

強制アクセス制御の実装と採用状況

強制アクセス制御の実装は、組織の業種、規模、セキュリティ要件によって大きく異なります。軍事機関や政府機関では、国家安全保障上の機密情報を扱うため、最も厳格なMAC実装が求められます。これらの組織では、職員のセキュリティクリアランスレベルと情報の機密度が厳密に管理され、アクセス権限は最小特権の原則に基づいて付与されます。

金融機関におけるMAC実装は、顧客の金融情報保護と規制遵守の観点から重要です。銀行や証券会社では、取引データ、顧客情報、内部統制に関する情報に対して、厳格なアクセス制御を実装しています。金融機関向けセキュリティソリューションは、業界固有の規制要件に対応した機能を提供し、コンプライアンス報告の自動化も支援します。

医療機関でのMAC導入は、患者のプライバシー保護と医療データの完全性確保が主な目的です。電子カルテシステム、検査結果データベース、医療画像システムなどで、医師、看護師、薬剤師、事務職員など、職種に応じた細かなアクセス制御が実装されています。医療情報セキュリティシステムは、HIPAA準拠やその他の医療情報保護規制に対応した機能を提供します。

一般企業におけるMAC採用は、扱う情報の機密性レベルと業界の規制要件に依存します。製造業では、製品設計情報や製造プロセスの機密保護にMACが使用されることがあります。IT企業では、ソースコード、顧客データ、知的財産の保護にMACを適用し、エンタープライズ向けアクセス制御ソリューションを導入して効率的な管理を実現しています。

クラウド環境でのMAC実装は、従来のオンプレミス環境とは異なる課題と機会を提供します。クラウドセキュリティ管理ツールを使用することで、マルチクラウド環境での一貫したアクセス制御ポリシーの適用が可能になり、地理的に分散した組織でも効果的なセキュリティ管理を実現できます。

技術的実装方法と運用上の考慮事項

強制アクセス制御の技術的実装は、オペレーティングシステムレベル、アプリケーションレベル、ネットワークレベルの各層で行われます。オペレーティングシステムレベルでは、Linux SELinux、Windows Integrity Control、Solarisの Trusted Extensions などが代表的な実装例です。これらのシステムは、カーネルレベルでアクセス制御を実行し、アプリケーションやユーザーが制御を回避することを防ぎます。

アプリケーションレベルの実装では、データベース管理システム、Webアプリケーション、ファイルサーバーなどで独自のMAC機能が提供されます。データベースセキュリティツールは、行レベル、列レベルの細かなアクセス制御を可能にし、機密データの不正アクセスを防ぎます。

ネットワークレベルでは、ファイアウォール、VPN、ネットワークアクセス制御(NAC)システムが連携してMACを実装します。ネットワークセキュリティアプライアンスは、パケットレベルでのアクセス制御を実行し、ネットワーク全体でのセキュリティポリシー適用を支援します。

運用面では、セキュリティラベルの管理、ユーザーのクリアランス管理、監査ログの分析などが重要な要素となります。セキュリティ情報・イベント管理(SIEM)システムは、大量のログデータを分析し、セキュリティポリシー違反や異常なアクセスパターンを検出する機能を提供します。

自動化と人工知能の活用により、MAC運用の効率化が進んでいます。AI搭載セキュリティ分析ツールは、ユーザーの行動パターンを学習し、異常なアクセス要求を自動的に検出します。これにより、セキュリティ管理者の負荷軽減と、より迅速な脅威対応が可能になります。

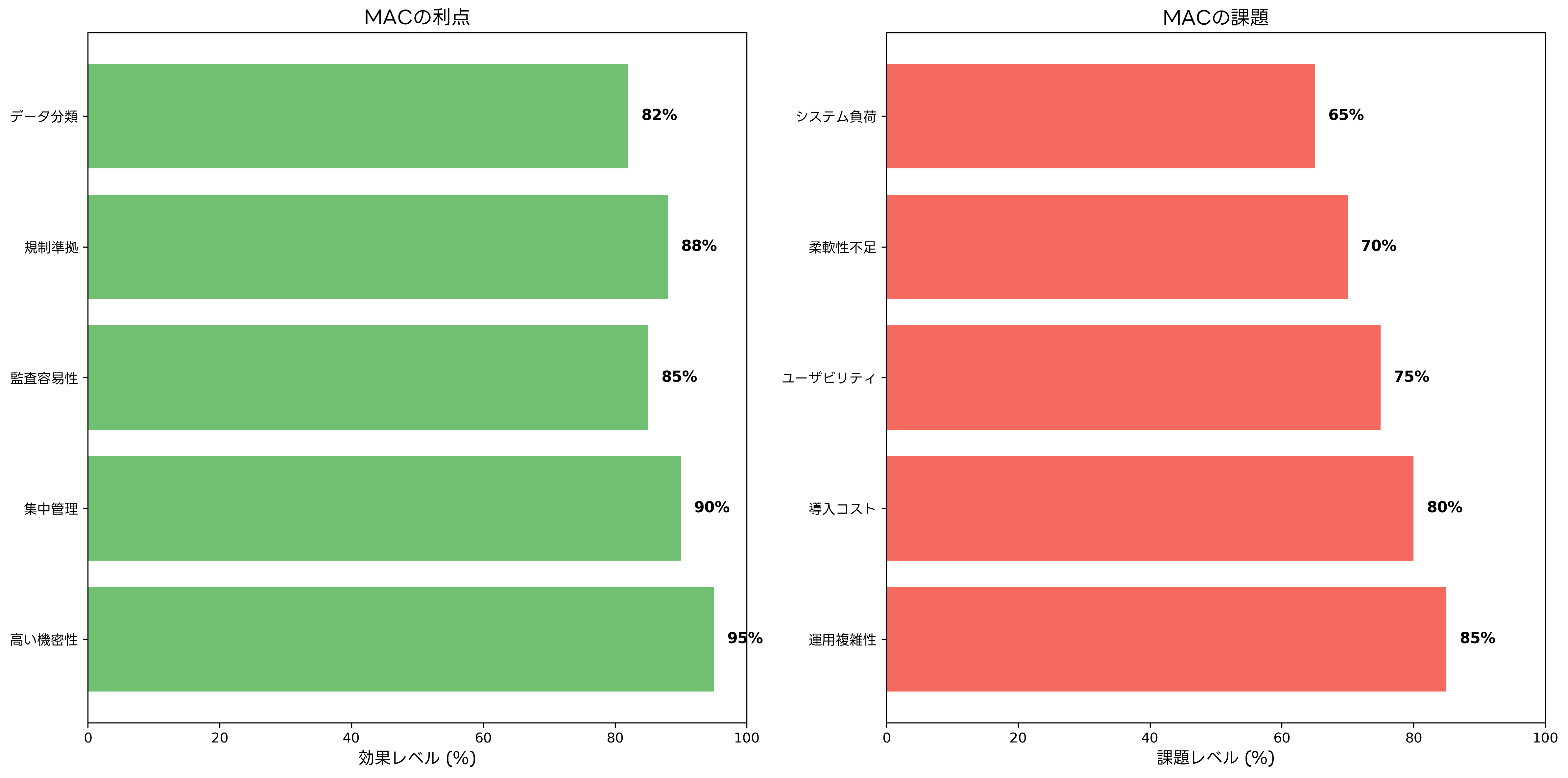

MACの利点と実装上の課題

強制アクセス制御の最大の利点は、極めて高いレベルのセキュリティ保護を実現できることです。ユーザーが自分の権限を変更できないため、内部脅威やヒューマンエラーによるセキュリティ侵害を効果的に防ぐことができます。また、一元管理されたセキュリティポリシーにより、組織全体で一貫したセキュリティレベルを維持できます。

集中管理による利点は、大規模な組織での運用において特に顕著です。数千人の従業員と数万のリソースを管理する環境では、統合アクセス管理ソリューションにより、効率的なポリシー配布と一括管理が可能になります。また、監査要件への対応も容易になり、規制遵守の証明に必要な詳細なログとレポートを自動生成できます。

一方で、MACの実装には多くの課題も存在します。運用の複雑性は最も大きな課題の一つであり、適切なセキュリティラベルの設計、ユーザーのクリアランス管理、例外処理の仕組みなど、高度な専門知識が必要です。セキュリティ管理者向けトレーニングプログラムにより、運用担当者のスキル向上を図ることが重要です。

導入コストも重要な考慮事項です。MAC対応システムの導入、既存システムの改修、運用スタッフの訓練など、初期投資は相当な規模になります。しかし、投資対効果分析ツールを使用することで、セキュリティ侵害による潜在的損失と比較した場合の費用対効果を定量的に評価できます。

ユーザビリティの低下も課題として挙げられます。厳格なアクセス制御により、正当な業務でも必要な情報にアクセスできない場合があります。この問題に対しては、ユーザーエクスペリエンス向上ツールを導入し、セキュリティを維持しながら使いやすさを向上させる取り組みが行われています。

応用情報技術者試験での出題パターンと対策

応用情報技術者試験におけるMAC関連の出題は、午前問題と午後問題の両方で見られ、情報セキュリティマネジメント分野の重要な構成要素となっています。午前問題では、MACの基本概念、BLPモデルとBibaモデルの違い、他のアクセス制御方式との比較、実装上の特徴などが問われます。

典型的な出題例として、「Bell-LaPadulaモデルにおけるNo Read Up原則の説明として最も適切なものはどれか」といった選択問題や、「強制アクセス制御の特徴として正しいものはどれか」といった知識問題が頻出します。これらの問題に対応するためには、応用情報技術者試験対策書や情報セキュリティ専門書を活用した体系的な学習が効果的です。

午後問題では、より実践的な文脈でのMAC知識の応用が求められます。企業のセキュリティ戦略立案、情報漏洩事件の原因分析と対策、新しいシステム導入時のセキュリティ要件定義などの場面で、MAC の知識を活用する能力が評価されます。

実務経験を活かした学習も重要です。自社や業界でのセキュリティ対策をMACの観点から分析し、改善提案を考える練習により、理論と実践の橋渡しができます。セキュリティ診断ツールを使用して実際のシステムを評価し、MACの適用可能性を検討することも効果的な学習方法です。

過去問題集を活用した反復学習により、出題パターンの理解と解答スピードの向上を図ることも重要です。特に、MAC関連の問題は他のセキュリティ概念との関連性が高いため、包括的な理解が求められます。

最新技術動向と将来展望

強制アクセス制御の分野では、人工知能、機械学習、ブロックチェーンなどの新技術の統合により、従来にない高度なセキュリティ機能が実現されつつあります。AI駆動のMAC システムでは、ユーザーの行動パターンを学習し、異常なアクセス要求を自動的に検出して阻止する機能が開発されています。

ゼロトラストアーキテクチャとMACの融合により、より包括的なセキュリティ戦略が生まれています。ゼロトラストセキュリティプラットフォームでは、すべてのアクセス要求を検証し、動的にアクセス権限を調整する機能が提供されます。

クラウドネイティブなMAC実装も注目されています。コンテナ技術、マイクロサービスアーキテクチャ、サーバーレスコンピューティングなどの環境に最適化されたアクセス制御機能により、現代的なIT インフラストラクチャでの効果的なセキュリティ管理が可能になっています。

量子コンピューティングの進歩に伴い、量子暗号技術とMACの統合も研究されています。量子セキュリティソリューションでは、従来の暗号化手法では実現できない、理論的に破ることが不可能なセキュリティレベルの実現が期待されています。

組織導入のベストプラクティス

効果的なMAC導入には、段階的なアプローチが重要です。まず、組織内の情報資産の分類と機密度の評価から始め、最も重要なリソースから順次MAC を適用していきます。情報資産管理ツールを使用することで、効率的な資産分類と継続的な管理が可能になります。

ステークホルダーの理解と協力も成功の鍵となります。経営層、IT部門、エンドユーザーそれぞれに対して、MAC導入の必要性と利点を明確に説明し、組織全体でのコンセンサスを形成することが重要です。プロジェクト管理ツールにより、導入プロジェクトの進捗管理と関係者間のコミュニケーション促進を図ることができます。

継続的な改善と最適化により、MAC システムの効果を最大化できます。定期的なセキュリティ評価、ユーザーフィードバックの収集、新しい脅威への対応など、継続的な見直しが必要です。セキュリティメトリクス管理システムを導入することで、定量的な効果測定と改善施策の立案が可能になります。

まとめ

強制アクセス制御は、情報セキュリティの最高峰を代表する重要な概念です。軍事機関や政府機関で開発された厳格なアクセス制御手法は、現在では金融、医療、製造業など様々な分野で活用され、組織の最重要情報資産を保護する役割を果たしています。

Bell-LaPadulaモデルによる機密性保護とBibaモデルによる完全性保護の理解は、応用情報技術者試験においても重要な知識領域です。理論的な背景を理解すると同時に、実際の実装方法や運用上の課題についても把握することで、包括的なセキュリティ知識を身につけることができます。

新技術の進歩とともに、MACの実装方法も進化し続けています。人工知能、クラウドコンピューティング、量子技術などとの融合により、より高度で効率的なセキュリティ機能が実現されつつあります。継続的な学習と実践により、変化する脅威環境に対応できるセキュリティ専門知識を維持することが重要です。