LDAP(Lightweight Directory Access Protocol)は、現代の企業IT環境において不可欠な技術の一つです。分散ネットワーク上でディレクトリサービスにアクセスするためのプロトコルとして、ユーザー認証、権限管理、組織情報の管理などの中核的な役割を担っています。応用情報技術者試験においても重要なトピックとして頻出しており、システム統合やセキュリティ分野の問題で深い理解が求められます。

LDAPは、X.500ディレクトリサービスの軽量版として開発され、TCP/IPネットワーク上で動作するオープンスタンダードです。その柔軟性と拡張性により、小規模な組織から大規模なエンタープライズまで幅広く採用されています。特に、複数のシステムやアプリケーションが混在する現代のIT環境では、統一されたディレクトリサービスの重要性がますます高まっています。

LDAPの基本概念と仕組み

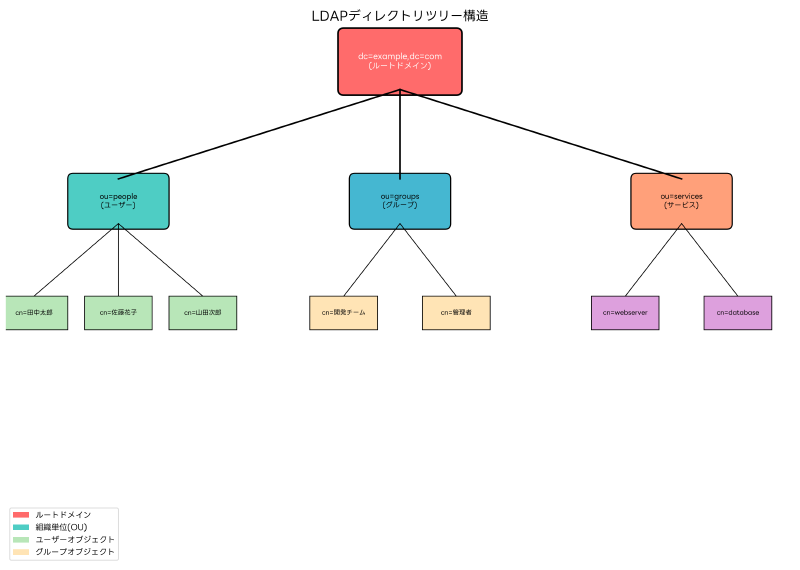

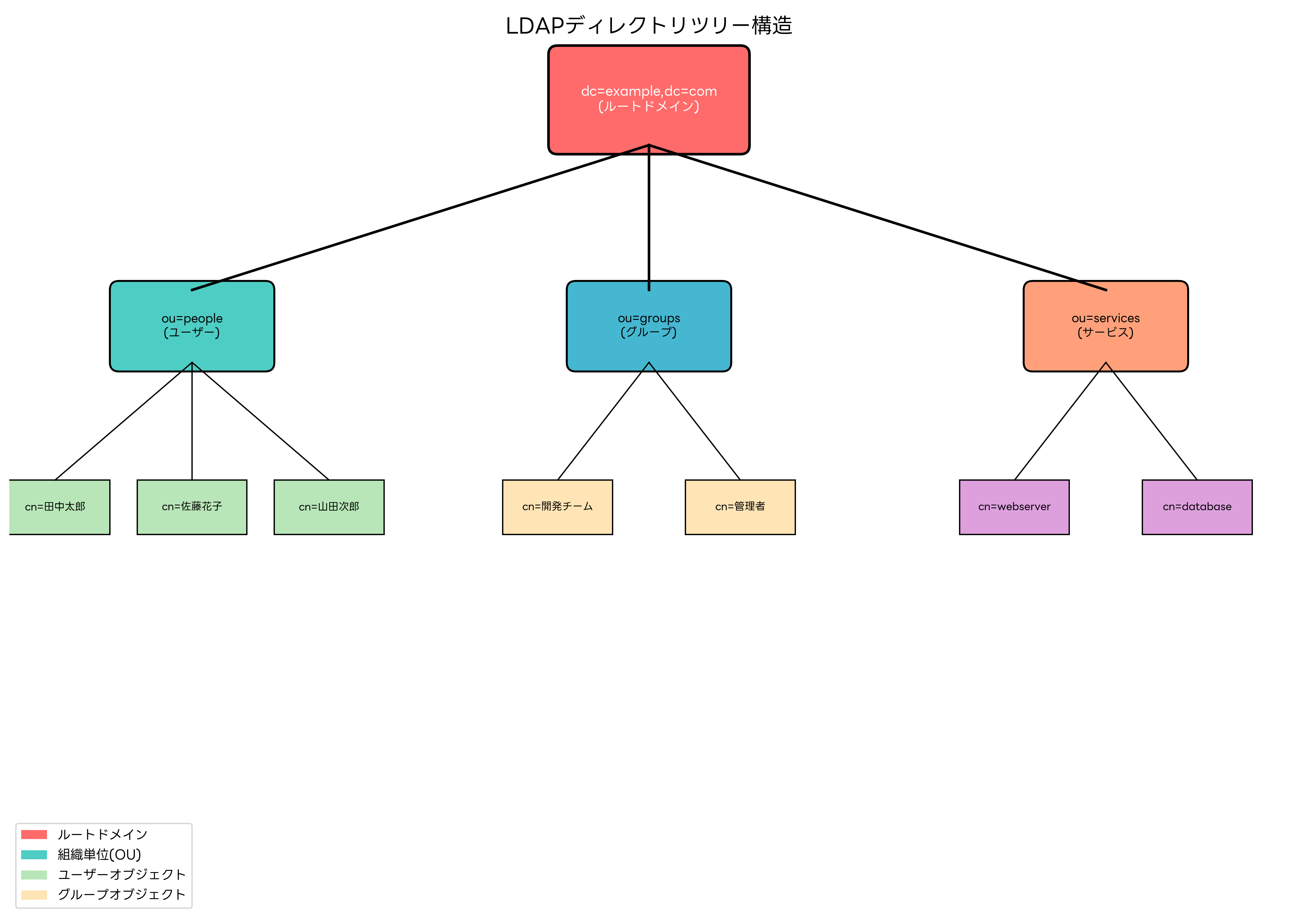

LDAPは、階層構造を持つディレクトリデータベースにアクセスするためのプロトコルです。この階層構造は、DNSと同様にツリー形式で組織されており、各エントリは一意の識別名(Distinguished Name: DN)によって特定されます。例えば、「cn=田中太郎,ou=営業部,dc=example,dc=com」といった形式で表現されます。

ディレクトリツリーの構成要素は、ドメインコンポーネント(dc)、組織単位(ou)、共通名(cn)などの属性によって階層化されています。この構造により、大規模な組織でも効率的な検索と管理が可能になります。各エントリには複数の属性が含まれ、それぞれの属性には一つまたは複数の値が格納されます。

LDAPサーバーは、このディレクトリ情報を格納し、クライアントからの要求に応じてデータの検索、追加、修正、削除などの操作を実行します。通信には標準でTCPポート389を使用し、セキュアな通信が必要な場合にはLDAPS(LDAP over SSL/TLS)としてポート636を使用します。

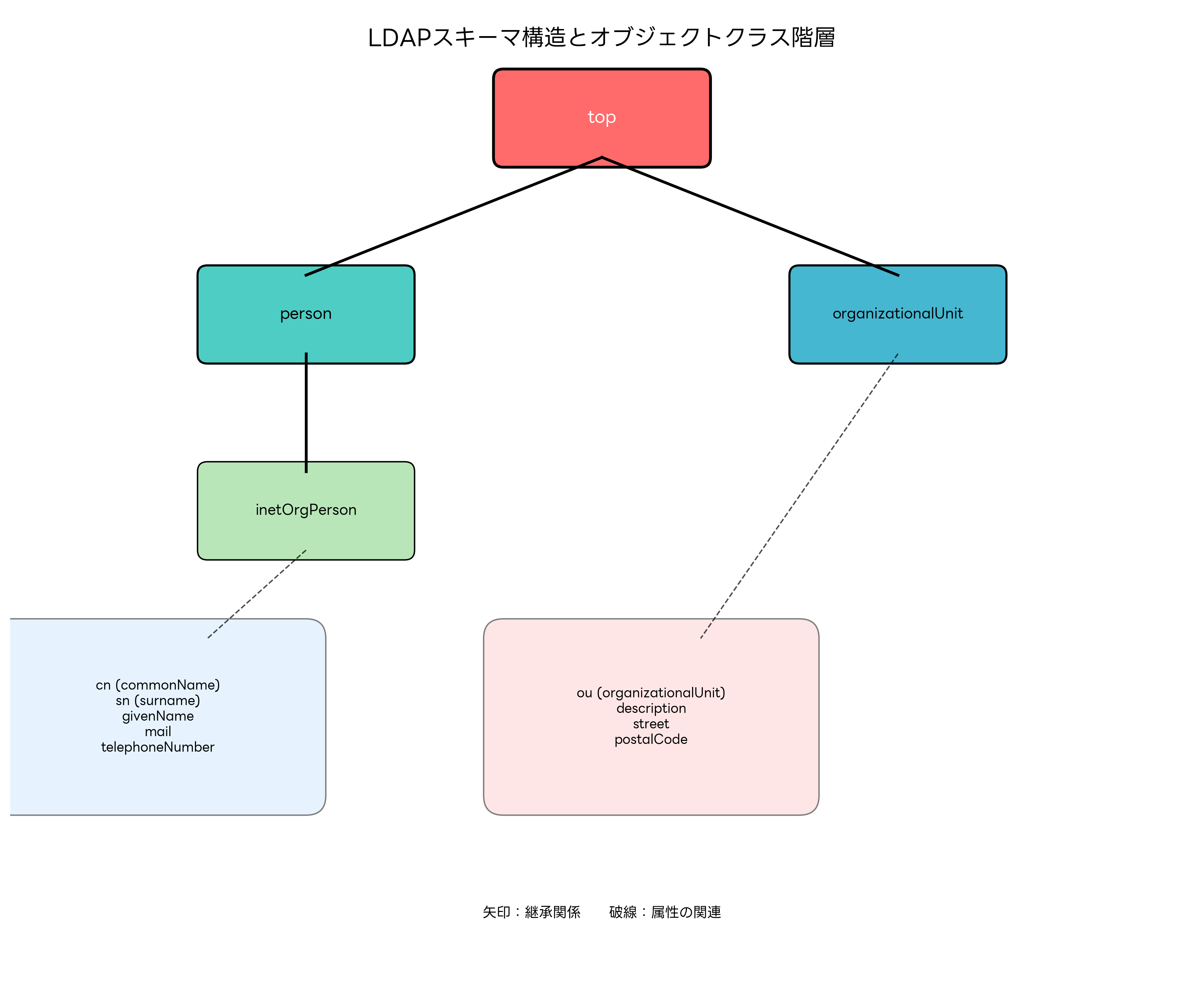

スキーマは、LDAPディレクトリの設計図として機能します。オブジェクトクラスと属性の定義により、どのような情報を格納できるかが決まります。標準的なスキーマには、person、organizationalUnit、inetOrgPersonなどのオブジェクトクラスが含まれており、必要に応じて独自のスキーマを拡張することも可能です。

LDAP操作の詳細解説

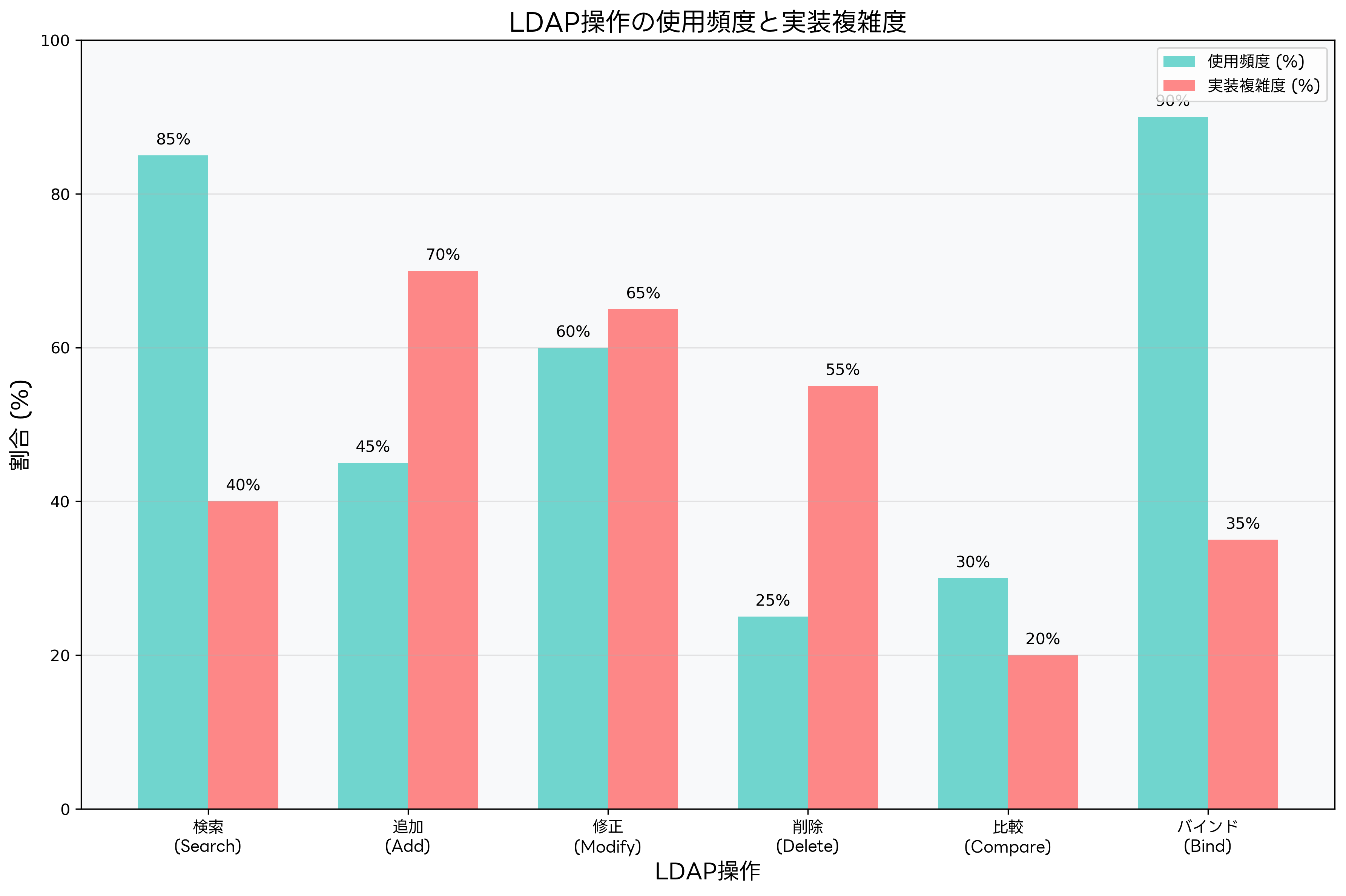

LDAPでは、8つの基本操作が定義されています。これらの操作により、クライアントアプリケーションはディレクトリサービスと効率的に通信できます。最も重要な操作の一つがBind操作で、これによりクライアントはLDAPサーバーに認証を行います。エンタープライズ認証システムでは、このBind操作が認証の基盤となります。

Search操作は、最も頻繁に使用される操作です。クライアントは検索フィルタ、検索ベース、検索スコープを指定してディレクトリを検索します。検索フィルタは、(cn=田中*)や(|(mail=*@example.com)(telephoneNumber=03*))といった形式で複雑な条件を指定できます。効率的な検索のためには、適切なインデックスの設定が重要であり、高性能ディレクトリサーバーの選択が検索パフォーマンスに大きく影響します。

Add操作では、新しいエントリをディレクトリに追加します。追加するエントリは、定義されたスキーマに従っている必要があり、必須属性がすべて含まれていることが条件です。Modify操作は既存のエントリの属性値を変更し、ModifyDN操作はエントリの名前や場所を変更します。Delete操作では指定されたエントリを削除しますが、子エントリが存在する場合は削除できません。

Compare操作は、指定された属性値が実際の値と一致するかを確認します。パスワード検証などで使用され、実際の値を返すことなく真偽値のみを返すため、セキュリティの観点から重要な操作です。Unbind操作は、セッションを終了してサーバーとの接続を切断します。

これらの操作を効果的に活用するためには、LDAP開発ツールやディレクトリサービス管理ソフトウェアの導入が推奨されます。これらのツールにより、複雑なLDAP操作も効率的に実装できます。

LDAPスキーマの設計と拡張

スキーマは、LDAPディレクトリの論理構造を定義する重要な要素です。オブジェクトクラスは、エントリが持つべき属性の集合を定義し、継承関係により階層化されています。最上位のtopオブジェクトクラスから、person、organizationalUnit、groupOfNamesなどの具体的なオブジェクトクラスが派生します。

属性の定義には、名前、OID(Object Identifier)、構文、一致ルールなどが含まれます。例えば、commonName(cn)属性は、人物やオブジェクトの一般的な名前を格納し、directoryString構文を使用します。mail属性は電子メールアドレスを格納し、ia5String構文を使用します。

企業独自の要件に対応するため、カスタムスキーマの設計が必要な場合があります。例えば、従業員番号や部門コード、プロジェクト情報などの独自属性を定義することで、組織固有の情報管理が可能になります。スキーマ設計支援ツールを活用することで、効率的なスキーマ設計と検証が可能です。

スキーマの拡張時には、既存のデータとの互換性や将来の拡張性を考慮する必要があります。OIDの適切な管理、属性名の命名規則、必須属性とオプション属性の適切な選択などが重要な設計要素です。また、エンタープライズスキーマ管理システムにより、複雑なスキーマ環境の一元管理が実現できます。

認証とセキュリティ機能

LDAPにおける認証は、組織のセキュリティ戦略の中核を担います。単純認証では、ユーザー名とパスワードによる基本的な認証を提供しますが、SASL(Simple Authentication and Security Layer)認証により、より高度なセキュリティメカニズムが利用できます。

匿名バインド、単純バインド、SASL認証の三つの認証方式があります。単純バインドは最も一般的で、ユーザーのDNとパスワードを使用します。SASL認証では、DIGEST-MD5、EXTERNAL、GSSAPI(Kerberos)などの認証メカニズムが利用でき、高セキュリティ認証システムとの統合が可能です。

アクセス制御は、ACL(Access Control List)により実現されます。各エントリやディレクトリ階層に対して、読み取り、書き込み、検索、比較などの権限を細かく設定できます。例えば、人事部のスタッフのみが給与情報にアクセスできるように制限したり、管理者のみがスキーマの変更を許可するような制御が可能です。

通信のセキュリティには、SSL/TLSによる暗号化が重要です。LDAPSやStartTLS拡張により、認証情報やディレクトリデータを暗号化して送信できます。SSL証明書管理システムやPKI基盤ソリューションの導入により、企業レベルのセキュリティ要件を満たすことができます。

LDAPとActive Directoryの比較

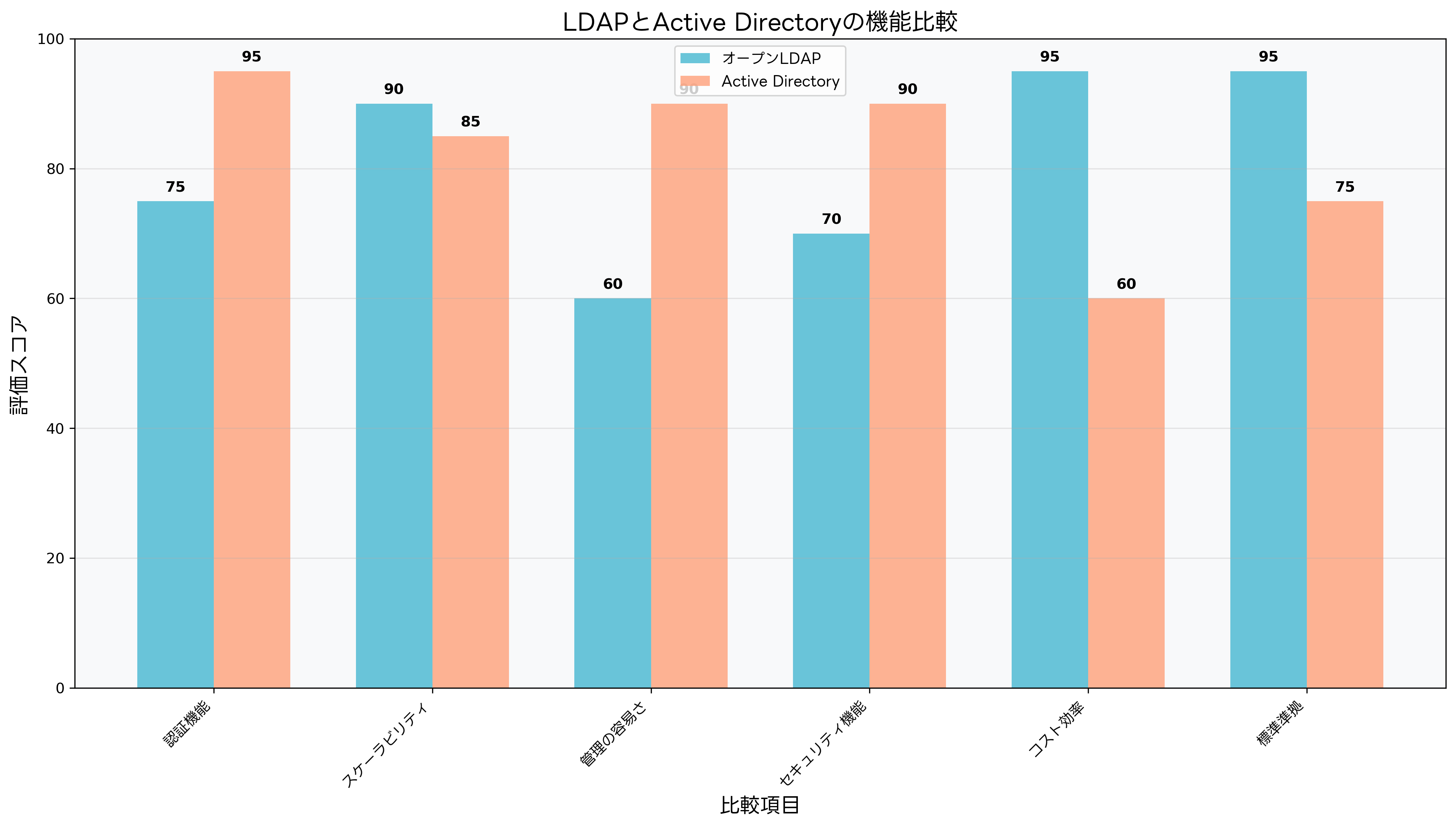

Microsoft Active Directory(AD)は、LDAPプロトコルをベースとしたディレクトリサービスですが、多くの独自拡張を含んでいます。オープンソースのLDAPソリューションと比較して、それぞれに特徴と利点があります。

OpenLDAPなどのオープンソースLDAPは、標準準拠性が高く、ベンダーロックインを避けることができます。コストが低く、カスタマイズ性に優れているため、技術的な知識がある組織では有利です。一方、Active Directoryは、Windows環境との統合性に優れ、Group Policyによる一元管理、Kerberosとの統合、Exchange Serverとの連携などの強力な機能を提供します。

選択の判断基準として、組織の規模、既存システムとの連携要件、技術的な専門知識、コスト制約などを考慮する必要があります。混合環境では、ディレクトリ統合ソリューションにより、異なるディレクトリサービス間の連携が可能です。

ハイブリッド環境では、マルチディレクトリ管理ツールを活用して、LDAPとActive Directoryを統合的に管理することで、それぞれの利点を活用できます。クラウド移行時には、クラウドディレクトリサービスとの連携も重要な考慮点となります。

LDAPの実装と導入戦略

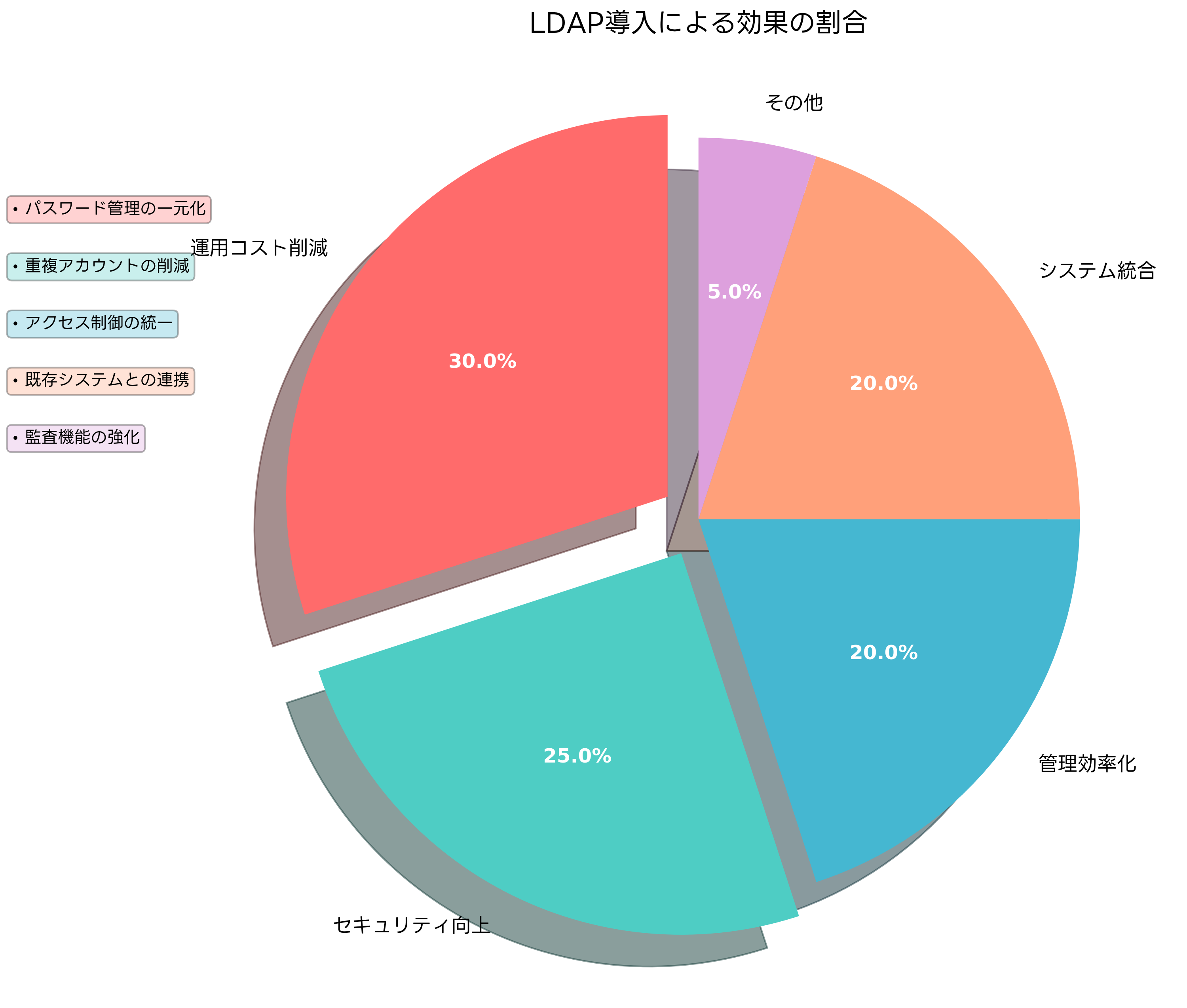

LDAP導入の成功には、適切な計画と段階的なアプローチが重要です。まず、組織の要件分析から始まり、ディレクトリ構造の設計、スキーマの定義、セキュリティポリシーの策定を行います。要件定義支援ツールを活用することで、見落としのない包括的な計画策定が可能です。

技術的な実装では、適切なLDAPサーバーの選択が重要です。OpenLDAP、389 Directory Server、ApacheDS、OpenDJなど、様々なオープンソース実装があります。商用ソリューションには、Oracle Internet Directory、IBM Security Directory Server、CA Directory Serverなどがあります。LDAPサーバー比較ツールにより、要件に最適なソリューションを選択できます。

パフォーマンス最適化には、適切なインデックス設計、メモリ配分、キャッシュ戦略が必要です。大規模環境では、レプリケーションによる負荷分散と可用性の向上が重要です。マスター・スレーブ構成、マルチマスター構成、カスケードレプリケーションなど、要件に応じた構成を選択できます。

データ移行は、既存システムからの移行において最も慎重に計画すべき作業です。データ移行ツールやETLツールを活用して、データの整合性を保ちながら段階的に移行を進めます。移行時には、既存システムとの並行運用期間を設けることが一般的です。

アプリケーション統合とSSO実装

LDAPの真価は、複数のアプリケーションやシステムとの統合により発揮されます。シングルサインオン(SSO)の実装により、ユーザーは一度の認証で複数のシステムにアクセスできるようになります。SAML、OAuth、OpenID Connectなどの標準プロトコルと連携して、エンタープライズSSOソリューションを構築できます。

Webアプリケーションとの統合では、LDAP認証モジュールやライブラリを使用します。Java環境ではJNDI、PHP環境ではPHP LDAP拡張、Python環境ではldap3ライブラリなどが利用できます。アプリケーション統合フレームワークにより、開発効率を向上させることができます。

クラウドサービスとの統合も重要な要素です。AWS、Azure、Google Cloudなどのクラウドプラットフォームは、LDAPとの連携機能を提供しており、ハイブリッドクラウド環境でのID管理が可能です。クラウドID管理サービスとの連携により、オンプレミスとクラウドの統合認証環境を構築できます。

監査・ログ管理とコンプライアンス

LDAP環境における監査機能は、セキュリティとコンプライアンス要件を満たすために不可欠です。アクセスログ、認証ログ、操作ログの詳細な記録により、不正アクセスの検出と調査が可能になります。ログ分析システムやSIEM統合ソリューションとの連携により、リアルタイムでの脅威検出が実現できます。

法的要件や業界標準への対応では、SOX法、PCI DSS、GDPR、個人情報保護法などの規制に準拠する必要があります。適切なアクセス制御、データ保護、監査証跡の維持により、コンプライアンス要件を満たします。コンプライアンス管理ツールにより、継続的な準拠状況の監視と報告が可能です。

長期保存とアーカイブ戦略では、ログデータの適切な保存期間の設定、圧縮、暗号化が重要です。エンタープライズアーカイブシステムにより、大量のログデータを効率的に管理できます。

災害復旧と事業継続計画

LDAP環境の可用性確保は、組織の事業継続に直接影響します。適切なバックアップ戦略により、データ損失や破損からの迅速な回復が可能になります。完全バックアップ、差分バックアップ、増分バックアップを組み合わせた効率的なバックアップスケジュールの設計が重要です。

レプリケーション機能により、複数のサイト間でディレクトリデータを同期し、災害時の自動フェイルオーバーを実現できます。災害復旧ソリューションや事業継続管理システムとの統合により、包括的な災害復旧計画を策定できます。

クラウド環境との連携では、オンプレミスとクラウドの間でのデータレプリケーション、クラウドバックアップ、ハイブリッド災害復旧戦略が有効です。ハイブリッドクラウドソリューションにより、柔軟性とコスト効率を両立できます。

応用情報技術者試験での出題傾向

応用情報技術者試験においては、LDAPの基本概念から実装詳細まで幅広く出題されています。午前問題では、LDAPの基本操作、ディレクトリ構造、認証方式、スキーマの理解が問われます。特に、DNの記述形式、検索フィルタの構文、オブジェクトクラスの継承関係などが頻出項目です。

午後問題では、企業環境でのLDAP導入計画、既存システムとの統合、セキュリティ設計、パフォーマンス最適化などの実践的な知識が評価されます。システム統合やネットワークセキュリティの文脈で、LDAPの技術的詳細と運用面の理解が求められます。

試験対策としては、応用情報技術者試験専門書での理論学習に加え、LDAP技術書による詳細な技術理解が効果的です。実際のLDAP環境での検証により、理論と実践を結びつけた学習が可能です。

新技術との連携と将来展望

IoT時代の到来により、LDAPの役割は拡大しています。数百万のデバイスが接続される環境では、スケーラブルなディレクトリサービスが不可欠です。IoTデバイス管理プラットフォームとの連携により、大規模IoT環境での認証・認可が実現できます。

AIとの統合では、機械学習によるアクセスパターンの分析、異常検知、自動化された権限管理などの可能性があります。AI統合セキュリティプラットフォームにより、従来の静的なアクセス制御から動的で知的な制御への発展が期待されます。

ブロックチェーン技術との組み合わせでは、分散型ID管理、改ざん防止機能の強化、透明性の向上などの可能性があります。分散型ID管理システムの発展により、従来の中央集権的なディレクトリサービスの概念が変革される可能性があります。

まとめ

LDAPは、現代の企業IT基盤において中核的な役割を果たす重要な技術です。統一されたディレクトリサービスにより、複雑なIT環境での効率的な管理と高いセキュリティを両立できます。応用情報技術者試験においても重要な知識領域であり、理論的理解と実践的応用能力の両方が求められます。

技術の進歩とともに、クラウド化、IoT化、AI化といった新たな要求に対応するため、LDAPの実装と運用も進化し続けています。適切な導入計画と継続的な改善により、組織のデジタル変革を支える強固なID管理基盤を構築することができます。

将来的には、従来の境界型セキュリティからゼロトラストアーキテクチャへの移行、マルチクラウド環境での統合管理、AIによる自動化された運用などの発展が期待されます。これらの変化に対応するため、LDAPの専門知識と実践経験の継続的な習得が重要です。