MD5(Message Digest Algorithm 5)は、1991年にRon Rivestによって開発された暗号学的ハッシュ関数であり、情報セキュリティの分野で長年にわたって広く使用されてきました。応用情報技術者試験においても重要なトピックとして頻繁に出題される概念です。任意の長さの入力データから128ビット(32桁の16進数)の固定長ハッシュ値を生成するこのアルゴリズムは、データの完全性検証、パスワード保存、デジタル署名など、様々な用途で活用されています。

しかし、現代においてはセキュリティ上の脆弱性が発見されており、より安全な代替アルゴリズムへの移行が推奨されています。それでもMD5の理解は、ハッシュ関数の基本概念を学ぶ上で重要であり、セキュリティエンジニアや情報システム管理者にとって必須の知識となっています。

MD5アルゴリズムの基本原理と動作メカニズム

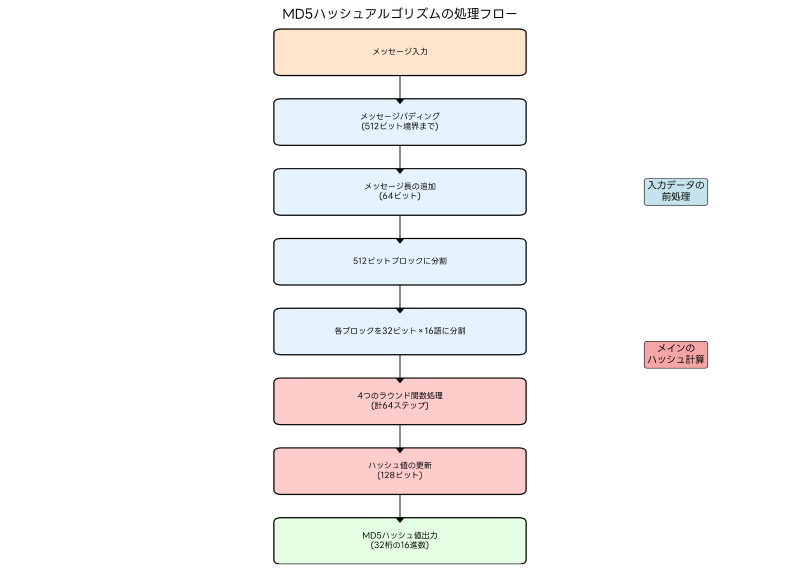

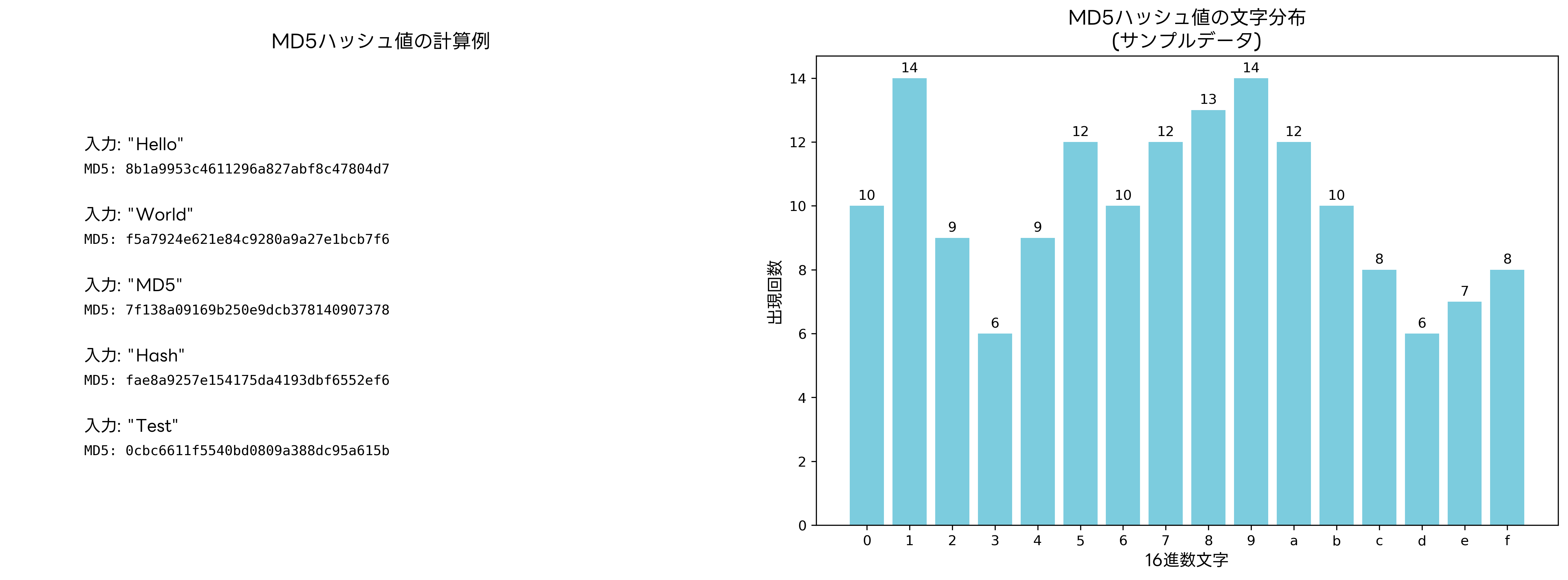

MD5アルゴリズムは、入力されたメッセージを一連の数学的操作により128ビットのハッシュ値に変換する一方向関数です。この処理は決定論的であり、同じ入力に対しては必ず同じハッシュ値が出力されます。一方で、ハッシュ値から元のメッセージを復元することは計算量的に困難とされています。

アルゴリズムの処理は複数の段階に分かれています。まず、入力メッセージにパディングが追加され、メッセージ長が512ビットの倍数になるよう調整されます。次に、メッセージ全体が512ビットのブロックに分割され、各ブロックが順次処理されます。各ブロックは32ビットの16個の語に分割され、4つのラウンド関数を通して処理されます。

メッセージパディングの過程では、まず入力メッセージの末尾に「1」ビットが追加されます。その後、メッセージ長が448ビット(512 - 64)になるまで「0」ビットが追加されます。最後に、元のメッセージ長を64ビットで表現した値が追加され、全体で512ビットの倍数となります。この前処理により、どのような長さの入力データでも統一的に処理できるようになります。

各512ビットブロックの処理では、4つのラウンド関数(F、G、H、I)が使用されます。これらの関数は、それぞれ16回ずつ実行され、合計64回のステップでブロック全体が処理されます。各ステップでは、4つの32ビット変数(A、B、C、D)が更新され、最終的にこれらの値が128ビットのハッシュ値を構成します。

MD5の実装において重要なのは、高性能な暗号ライブラリを使用することです。多くのプログラミング言語には標準的なMD5実装が含まれていますが、特に大量のデータを処理する場合には、最適化された暗号処理ハードウェアの活用も検討されます。

MD5の主要な用途と応用分野

MD5は開発当初から現在まで、様々な分野で広く活用されています。最も一般的な用途の一つは、ファイルの完全性検証です。ソフトウェアのダウンロード時やデータ転送時に、MD5ハッシュ値を比較することで、ファイルが改ざんされていないかを確認できます。多くのソフトウェア配布サイトでは、ダウンロードファイルと共にMD5チェックサムが提供されています。

パスワード管理システムにおいても、MD5は長年使用されてきました。平文のパスワードをそのまま保存することは極めて危険であるため、MD5ハッシュ値として保存することで、セキュリティリスクを軽減できます。ユーザーがログイン時に入力したパスワードをMD5でハッシュ化し、保存されているハッシュ値と比較することで認証を行います。ただし、現在ではより安全なパスワード管理ソリューションの使用が推奨されています。

デジタルフォレンジック分野では、証拠データの完全性を保証するためにMD5が使用されます。法執行機関や企業の内部調査において、デジタル証拠の改ざんを検出し、証拠能力を確保するために重要な役割を果たします。フォレンジック専用ツールの多くは、MD5ハッシュ値の自動計算機能を備えています。

データベース管理システムでは、重複データの検出にMD5が活用されることがあります。大量のデータから重複レコードを効率的に見つけるため、各レコードのMD5ハッシュ値を計算し、ハッシュ値の比較により重複を検出します。この手法により、大容量データベースでも高速な重複検出が可能になります。データベース管理ツールの中には、このような機能を標準搭載しているものもあります。

バージョン管理システムにおいても、MD5は重要な役割を果たします。ファイルの変更を検出し、効率的な差分計算を行うために、ファイルのMD5ハッシュ値が利用されます。Git等の分散バージョン管理システムでは、より安全なSHA-1やSHA-256が使用されていますが、レガシーシステムではMD5が使用されている場合があります。

MD5の脆弱性と現代的なセキュリティ課題

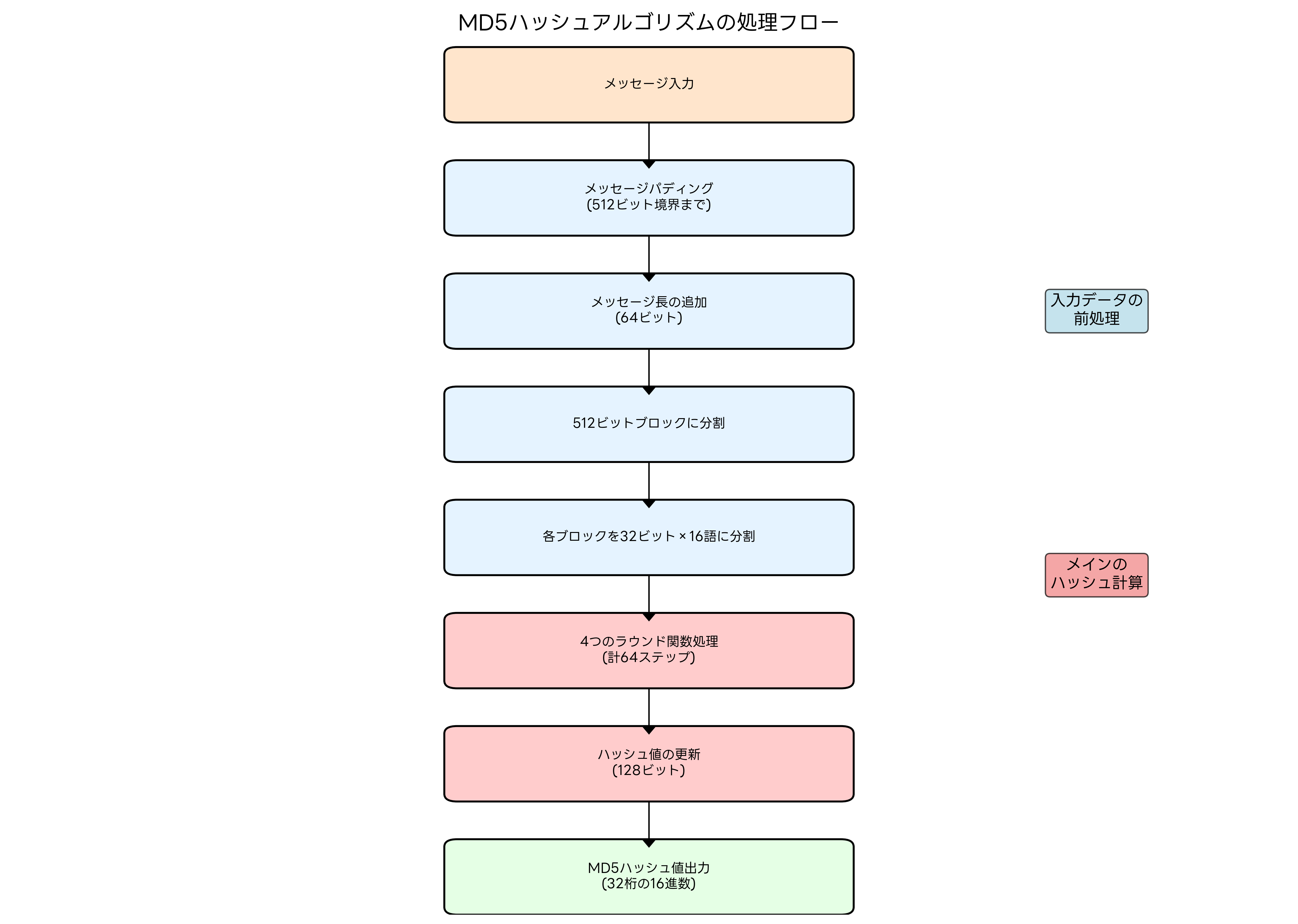

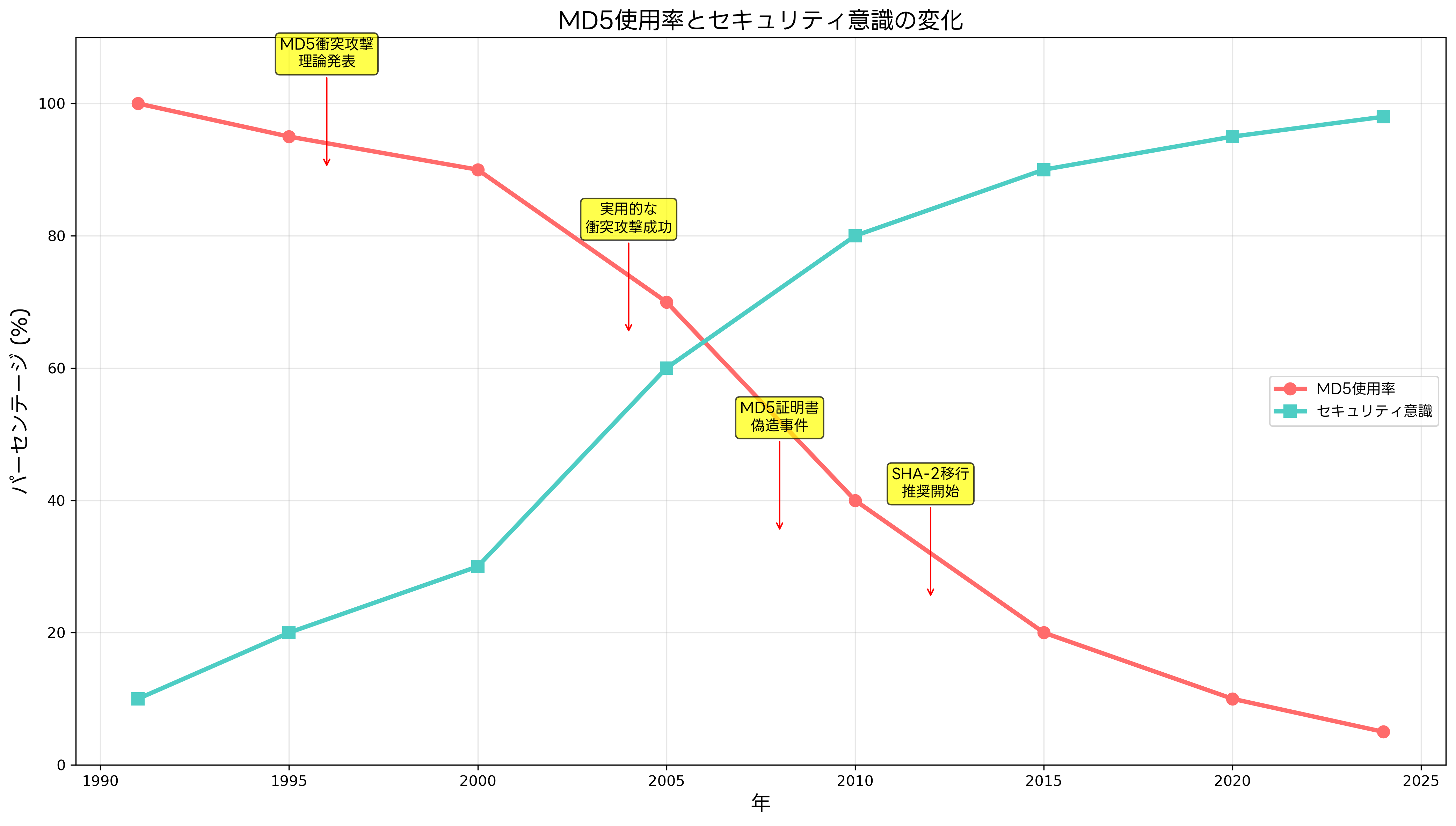

MD5の最大の問題は、衝突攻撃に対する脆弱性です。衝突攻撃とは、異なる入力データから同じハッシュ値を生成する攻撃手法であり、1996年に理論的な可能性が示され、2004年には実用的な攻撃手法が発表されました。この脆弱性により、悪意のある攻撃者が偽造されたデータを作成し、正当なデータと同じMD5ハッシュ値を持たせることが可能になります。

衝突攻撃の実例として、2008年に発生したMD5証明書偽造事件があります。攻撃者は、正当なSSL証明書と同じMD5ハッシュ値を持つ偽造証明書を作成し、中間者攻撃を実行しました。この事件により、MD5の脆弱性が実際のセキュリティ脅威として認識されるようになりました。現在では、SSL証明書の発行においてSHA-256ベースの証明書が標準となっています。

レインボーテーブル攻撃も、MD5の重要な脅威の一つです。レインボーテーブルとは、事前に計算されたハッシュ値と平文の対応表であり、MD5ハッシュ値から元のパスワードを逆算するために使用されます。特に、短いパスワードや一般的なパスワードについては、レインボーテーブルによる攻撃が非常に効果的です。これに対抗するため、強固なパスワード生成ツールの使用や、ソルト(salt)の追加が推奨されています。

辞書攻撃とブルートフォース攻撃も、MD5に対する現実的な脅威です。現代の高性能コンピュータでは、短時間で大量のMD5ハッシュ値を計算できるため、簡単なパスワードは容易に破られてしまいます。専用のハッシュクラッキングハードウェアを使用すれば、さらに高速な攻撃が可能になります。

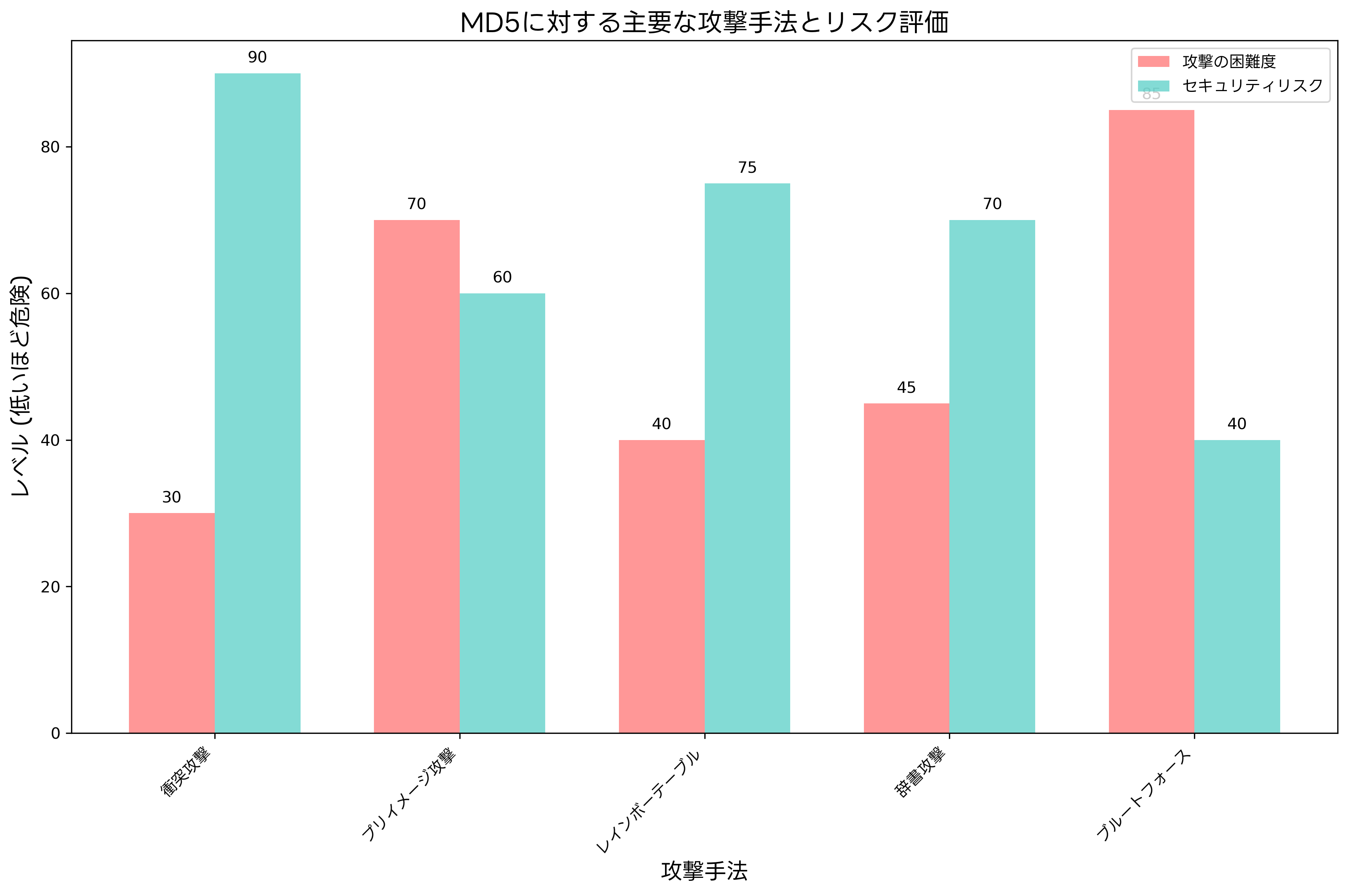

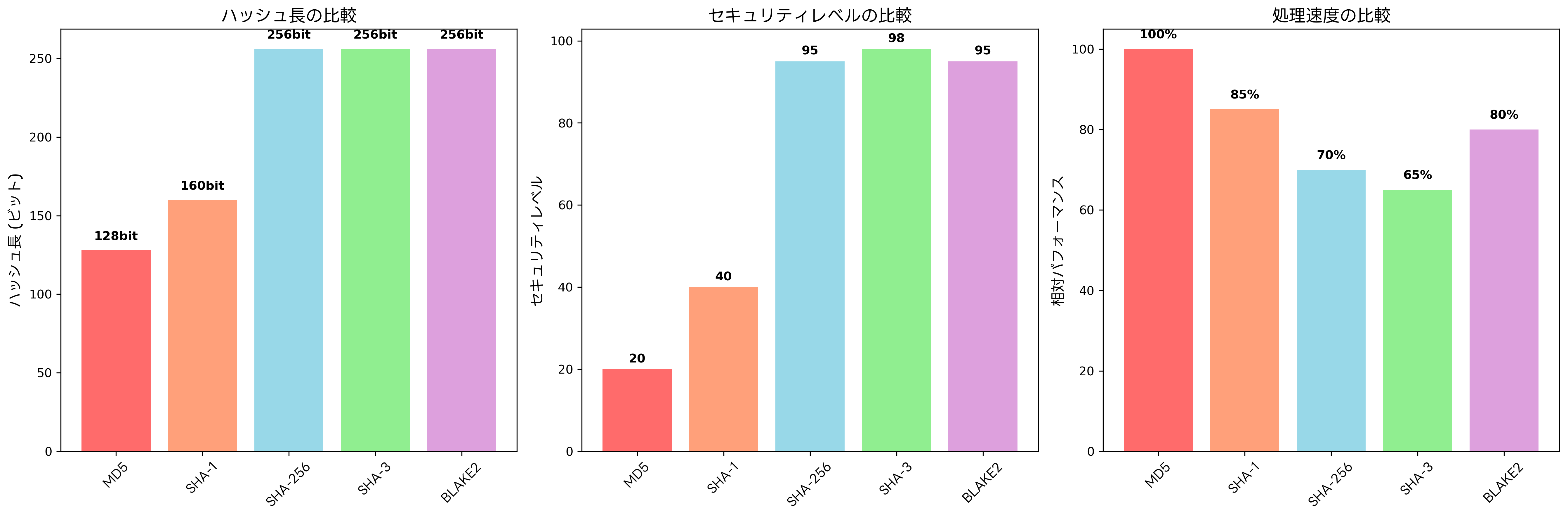

プリイメージ攻撃とセカンドプリイメージ攻撃は、理論的には可能とされていますが、現実的な時間内での実行は困難とされています。しかし、アルゴリズムの複雑さの観点から、MD5の128ビットハッシュ長は現代の基準では不十分とされており、より長いハッシュ長を持つアルゴリズムへの移行が推奨されています。

代替ハッシュアルゴリズムとの比較

MD5の脆弱性が明らかになったことで、より安全な代替アルゴリズムの開発と普及が進んでいます。SHA-1(Secure Hash Algorithm 1)は、MD5の後継として広く使用されましたが、現在ではこれも脆弱性が発見されており、新規システムでの使用は推奨されていません。

SHA-256は、現在最も推奨されるハッシュアルゴリズムの一つです。256ビットのハッシュ長を持ち、MD5よりもはるかに高いセキュリティレベルを提供します。ビットコインをはじめとする暗号通貨でも採用されており、その安全性は広く認められています。SHA-256対応の暗号化システムは、現代のセキュリティ要件を満たす重要な投資となります。

SHA-3は、最新のハッシュアルゴリズム標準として2015年にNISTによって策定されました。Keccakアルゴリズムをベースとしており、SHA-2とは異なるアプローチでセキュリティを実現しています。将来的な量子コンピュータの脅威に対しても、一定の耐性を持つとされています。

BLAKE2は、高速性とセキュリティを両立した現代的なハッシュアルゴリズムです。MD5よりも高速でありながら、SHA-3と同等のセキュリティレベルを提供します。特に、リソースが限られた環境や高速処理が要求される用途において、BLAKE2対応のハードウェアの導入が検討されています。

パフォーマンスの観点から見ると、MD5は依然として高速なハッシュアルゴリズムです。レガシーシステムや、セキュリティ要件がそれほど厳しくない用途では、互換性の理由でMD5が使用され続けている場合があります。しかし、新規システムの設計においては、セキュリティとパフォーマンスのバランスを考慮した最新のハッシュアルゴリズム実装の選択が重要です。

MD5の使用状況と業界動向

MD5の使用状況は、セキュリティ脆弱性の発見とともに大きく変化してきました。1990年代から2000年代初頭にかけては、MD5は業界標準として広く採用されていました。しかし、2004年の実用的な衝突攻撃の発表以降、セキュリティ意識の高い組織から順次、より安全なアルゴリズムへの移行が始まりました。

現在でも、多くのレガシーシステムでMD5が使用されており、完全な移行には時間がかかると予想されます。特に、大規模な企業システムや政府機関のシステムでは、システム移行管理ツールを活用した段階的な移行計画が必要です。

金融業界では、セキュリティ要件の厳格化により、MD5からSHA-256への移行がほぼ完了しています。決済システムや個人情報を扱うシステムでは、金融グレードの暗号化ソリューションの導入が必須となっています。

ヘルスケア業界でも、患者データの保護に関する規制強化により、MD5からより安全なアルゴリズムへの移行が進んでいます。HIPAA(Health Insurance Portability and Accountability Act)などの規制遵守のため、医療データセキュリティシステムの導入が重要な課題となっています。

一方で、ファイル整合性チェックやデータ重複排除など、セキュリティ攻撃のリスクが比較的低い用途では、MD5が継続して使用されている場合があります。これらの用途では、処理速度と互換性が重視されるため、適切なリスク評価に基づいた判断が必要です。

実装時の注意点とベストプラクティス

MD5を実装する際には、その限界を理解し、適切なセキュリティ対策を講じることが重要です。パスワードハッシュとしてMD5を使用する場合は、必ずソルト(salt)を追加し、レインボーテーブル攻撃を防ぐ必要があります。ソルトは、パスワードに追加されるランダムな文字列であり、同じパスワードでも異なるハッシュ値を生成させる効果があります。

現代のパスワード保存では、MD5よりもbcrypt、scrypt、Argon2などのパスワード専用ハッシュ関数の使用が推奨されています。これらのアルゴリズムは、意図的に計算コストを高くすることで、ブルートフォース攻撃を困難にします。専用のパスワードハッシュライブラリを使用することで、安全な実装が可能になります。

ファイル整合性チェックにMD5を使用する場合は、攻撃者がファイル改ざんを行う可能性を考慮する必要があります。重要なファイルについては、MD5に加えて他のハッシュアルゴリズムとの併用や、デジタル署名の追加を検討すべきです。複数ハッシュ対応の整合性チェックツールの導入により、より堅牢な検証が可能になります。

プログラミング実装においては、信頼できるライブラリの使用が重要です。自前でMD5アルゴリズムを実装することは、バグやセキュリティホールの原因となる可能性があります。標準ライブラリや、広く使用されている暗号ライブラリの使用により、安全で効率的な実装が可能になります。

パフォーマンスが重要な要件である場合は、ハードウェアアクセラレーションの活用を検討できます。現代のCPUの多くは、暗号処理専用の命令セットを備えており、これらを活用することで高速なハッシュ計算が可能になります。暗号処理最適化ライブラリを使用することで、これらの機能を効果的に活用できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験においては、MD5に関する問題が情報セキュリティ分野で頻繁に出題されています。午前問題では、MD5の基本的な性質、ハッシュ長、用途、脆弱性などに関する知識が問われます。特に、「MD5の出力ビット数は何ビットか」「MD5の主な脆弱性は何か」「MD5の代替として推奨されるアルゴリズムは何か」といった基本的な問題が出題される傾向があります。

午後問題では、より実践的な場面でのMD5の応用が問われます。システム設計において、どのような場面でMD5を使用すべきか、あるいは使用すべきでないかの判断力が評価されます。また、セキュリティインシデントの事例問題では、MD5の脆弱性がどのように悪用されるかの理解が必要です。

試験対策としては、MD5の技術的詳細だけでなく、現実のセキュリティ課題との関連性を理解することが重要です。応用情報技術者試験の専門書では、ハッシュ関数の章でMD5が詳しく解説されています。また、情報セキュリティの実践書を通じて、現実の脅威とその対策を学ぶことで、試験問題への対応力が向上します。

過去問題の分析では、MD5関連の問題は基本的な知識問題から応用問題まで幅広く出題されています。過去問題集を活用して、出題パターンを把握し、弱点を補強することが効果的です。

実務経験がある場合は、自社システムでのハッシュ関数の使用状況を調査し、セキュリティリスクを評価する練習も有効です。セキュリティ評価ツールを使用して、実際のシステムの脆弱性を確認することで、理論と実践の結びつきを深めることができます。

量子コンピュータ時代への対応

将来的な量子コンピュータの実用化は、MD5を含む現在の暗号技術に大きな影響を与える可能性があります。量子アルゴリズムであるGroverのアルゴリズムは、ハッシュ関数の安全性を平方根分だけ低下させる効果があります。128ビットのMD5の場合、実効的なセキュリティレベルが64ビット相当まで低下する可能性があります。

この脅威に対応するため、耐量子暗号(Post-Quantum Cryptography)の研究開発が進んでいます。NISTでは、量子コンピュータ耐性を持つ新しい暗号アルゴリズムの標準化作業を進めており、将来的にはこれらのアルゴリズムへの移行が必要になると予想されます。耐量子暗号対応システムの研究開発は、長期的なセキュリティ戦略において重要な要素となります。

現時点では、量子コンピュータによる実用的な攻撃は困難とされていますが、機密性の高いデータを長期間保護する必要がある場合は、将来のリスクを考慮した対策が必要です。長期データ保護ソリューションでは、複数の暗号アルゴリズムの併用や、定期的なアルゴリズム更新機能が重要になります。

MD5の教育的価値と学習意義

MD5の脆弱性にも関わらず、教育的観点からは依然として重要な価値を持っています。ハッシュ関数の基本概念、暗号学的要件、攻撃手法などを学ぶ上で、MD5は優れた教材となります。比較的シンプルなアルゴリズム構造により、暗号学の基礎を理解しやすく、セキュリティの重要性を実感できます。

情報セキュリティ教育では、MD5の歴史的経緯と現在の課題を通じて、暗号技術の進歩と限界を学ぶことができます。暗号学の教科書では、MD5を題材にした演習問題が多く含まれており、理論的理解を深めることができます。

実際のプログラミング演習では、MD5の実装を通じてアルゴリズムの動作原理を理解し、セキュリティ要件の重要性を学ぶことができます。プログラミング学習環境を活用して、様々な言語でのMD5実装を比較することで、実装上の注意点や最適化手法を習得できます。

まとめ

MD5は、暗号学的ハッシュ関数の発展において重要な役割を果たしてきましたが、現在ではセキュリティ上の脆弱性により、新規システムでの使用は推奨されていません。衝突攻撃への脆弱性、レインボーテーブル攻撃の脅威、量子コンピュータ時代への対応などの課題により、より安全なSHA-256、SHA-3、BLAKE2などのアルゴリズムへの移行が進んでいます。

しかし、MD5の理解は情報セキュリティの基礎教育において重要であり、応用情報技術者試験でも頻出のトピックです。適切なリスク評価に基づいて、用途に応じた最適なハッシュアルゴリズムを選択することが、現代のセキュリティエンジニアに求められるスキルです。

技術の進歩とともに、新しい脅威と対策が継続的に出現しています。MD5の歴史から学び、将来の暗号技術の発展に備えることで、安全で信頼性の高い情報システムを構築することができます。継続的な学習と実践により、変化するセキュリティ環境に対応できる能力を身につけることが重要です。