MD5(Message Digest 5)は、1991年にロナルド・リベストによって設計された暗号学的ハッシュ関数として、長年にわたって情報セキュリティの分野で重要な役割を果たしてきました。128ビットのハッシュ値を生成するこのアルゴリズムは、データの完全性確認、パスワードの保存、デジタル署名など、様々な用途で活用されています。現在では脆弱性が発見されているものの、その歴史的意義と技術的な理解の重要性は今なお高く評価されています。

MD5の基本概念と仕組み

MD5は、任意の長さのデータを入力として受け取り、固定長の128ビット(32文字の16進数)のハッシュ値を出力する一方向関数です。この関数は決定論的であり、同じ入力に対しては常に同じハッシュ値を生成します。また、入力データにわずかでも変更があった場合、出力されるハッシュ値は大幅に変化するという性質を持っています。

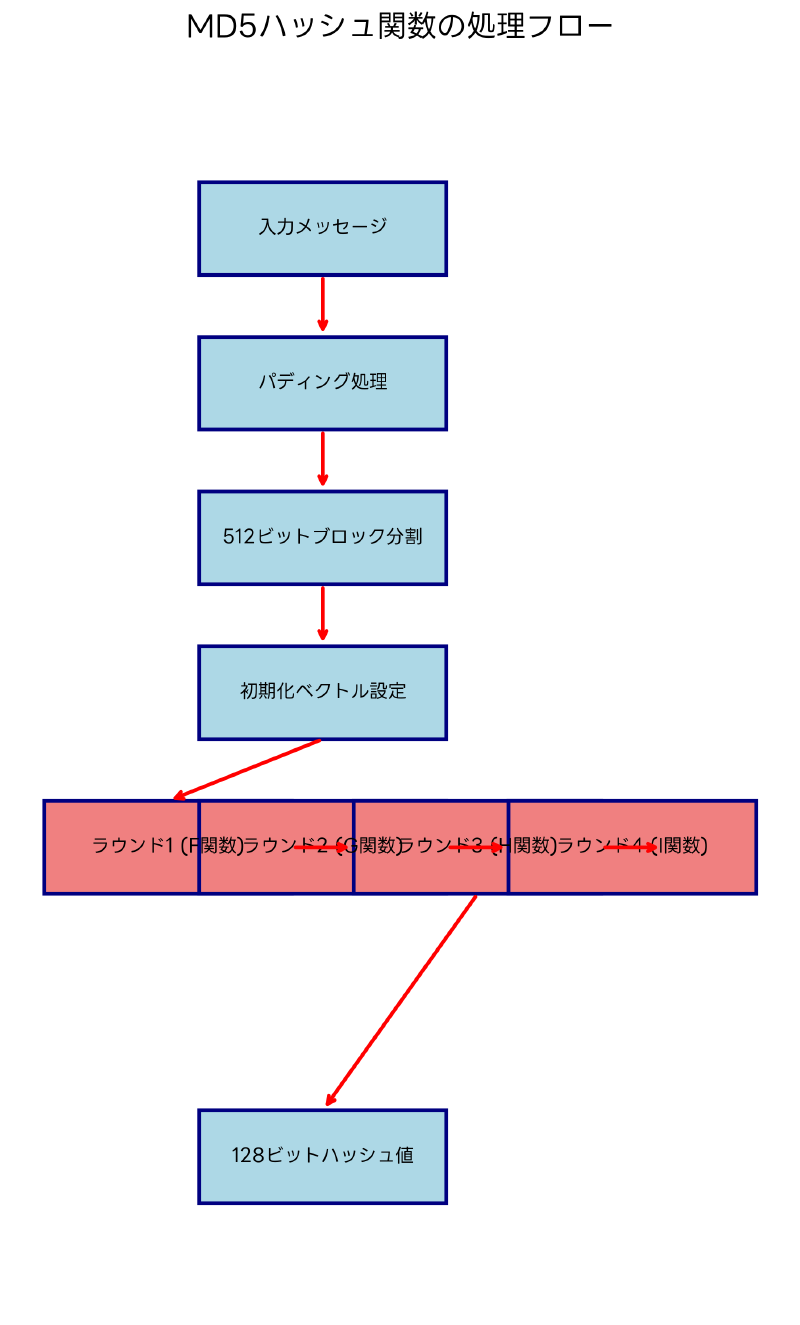

MD5の動作原理は、入力データを512ビットのブロックに分割し、各ブロックを順次処理することで最終的なハッシュ値を計算します。この処理過程では、4つの32ビットワード(A、B、C、D)を使用し、64回の基本操作を4つのラウンドに分けて実行します。各ラウンドでは異なる論理関数(F、G、H、I)を使用し、複雑な非線形変換を行います。

暗号学的ハッシュ関数を理解するための暗号学参考書では、MD5の詳細な動作原理について詳しく解説されています。これらの書籍は、情報セキュリティの基礎知識を深めるために重要な資料となります。

MD5の歴史的背景と開発経緯

MD5の開発は、1990年代初頭の暗号学的ハッシュ関数の発展において重要な転換点でした。その前身であるMD4の脆弱性が発見されたことを受けて、ロナルド・リベストはより安全性の高いハッシュ関数の開発に取り組みました。MD5は、MD4の設計を改良し、より複雑な操作を追加することで、当時の攻撃手法に対する耐性を向上させました。

1991年に発表されたMD5は、その後約20年間にわたって広く使用されることになります。インターネットの普及とともに、Webサイトのパスワード保存、ファイルの完全性確認、デジタル証明書の署名など、様々な用途でMD5が採用されました。特に、UNIX系システムでのパスワード保存やFTPサーバーでのファイル検証において、MD5は標準的なハッシュ関数として定着しました。

しかし、2004年以降、MD5の脆弱性が次々と発見されるようになります。特に、衝突攻撃(異なる入力が同じハッシュ値を生成する攻撃)の実現可能性が証明されたことで、MD5の安全性に対する信頼は大きく揺らぐことになりました。セキュリティ技術書籍では、このような暗号学的ハッシュ関数の脆弱性発見の歴史について詳しく記述されています。

MD5の技術的特徴と実装

MD5の技術的特徴は、その効率性と実装の容易さにあります。アルゴリズムは比較的単純で、ソフトウェアによる実装が容易であり、計算速度も高速です。これらの特徴により、MD5は多くのプログラミング言語で標準ライブラリとして提供され、開発者が簡単に利用できるようになりました。

MD5の実装において重要なのは、パディング処理です。入力データの長さが512の倍数でない場合、データの末尾に特定のパターンでビットを追加し、最終的に512ビットの倍数になるように調整します。このパディング処理により、任意の長さのデータを一定のブロックサイズで処理できるようになります。

具体的な実装例として、多くのプログラミング言語でMD5ライブラリが提供されています。Python、Java、C++、JavaScriptなど、主要な言語では標準的なライブラリまたは追加のモジュールとしてMD5の機能が利用可能です。プログラミング関連書籍では、これらの実装方法について具体的なコード例とともに解説されています。

MD5の応用分野と使用例

MD5は、その開発から長年にわたって様々な分野で活用されてきました。最も一般的な用途の一つは、ファイルの完全性確認です。大きなファイルをダウンロードする際、ファイルが破損していないかを確認するために、MD5ハッシュ値が使用されます。送信者が事前に計算したMD5ハッシュ値と、受信者が受け取ったファイルから計算したMD5ハッシュ値を比較することで、ファイルの完全性を検証できます。

パスワード保存においても、MD5は広く使用されました。平文のパスワードをそのまま保存することは重大なセキュリティリスクを伴うため、MD5ハッシュ値を計算してデータベースに保存する手法が採用されました。ユーザーがログイン時にパスワードを入力すると、システムはそのパスワードのMD5ハッシュ値を計算し、保存されているハッシュ値と比較して認証を行います。

デジタル署名の実装においても、MD5は重要な役割を果たしました。大きなドキュメントに対して直接署名を行うことは効率的ではないため、まずドキュメントのMD5ハッシュ値を計算し、そのハッシュ値に対して署名を行います。この手法により、署名のサイズを小さく抑えながら、ドキュメント全体の完全性を保証できます。

チェックサム生成においても、MD5は長年にわたって使用されてきました。ソフトウェアの配布において、ダウンロードしたファイルが正しいものかを確認するために、MD5チェックサムが提供されることが一般的でした。データ整合性管理ツールでは、MD5をはじめとする各種ハッシュ関数を使用したファイル検証機能が提供されています。

MD5の脆弱性と攻撃手法

MD5の最も重要な脆弱性は、衝突攻撃に対する耐性の不足です。2004年に中国の研究者チームによって、MD5の衝突攻撃の実現可能性が証明されました。この攻撃では、異なる二つの入力データが同じMD5ハッシュ値を生成することが可能であることが示されました。この発見は、MD5の安全性に対する根本的な疑問を提起し、暗号学的ハッシュ関数の分野に大きな影響を与えました。

衝突攻撃の実現により、MD5を使用したデジタル署名の偽造が理論的に可能になりました。攻撃者は、正当なドキュメントと悪意のあるドキュメントが同じMD5ハッシュ値を持つように構成することで、正当なドキュメントに対する署名を悪意のあるドキュメントにも適用できるようになります。この攻撃は、MD5を使用したPKI(公開鍵基盤)システムの信頼性を根本的に脅かすものでした。

レインボーテーブル攻撃も、MD5の重要な脆弱性の一つです。この攻撃では、事前に計算されたハッシュ値とパスワードの対応表を使用して、MD5ハッシュ値からパスワードを逆算します。特に、短いパスワードや一般的なパスワードに対しては、この攻撃が非常に効果的です。

ブルートフォース攻撃の効率化も、MD5の脆弱性を悪用した攻撃手法の一つです。現代のコンピューターの計算能力向上により、MD5ハッシュ値の総当たり攻撃が現実的な時間内で実行可能になりました。特に、高性能グラフィックカードを使用したGPUコンピューティングでは、MD5の計算速度が大幅に向上し、攻撃者にとって有利な状況が生まれています。

現代におけるMD5の位置づけ

現在では、MD5の脆弱性が広く認識されており、新しいシステムでの使用は推奨されていません。米国国立標準技術研究所(NIST)は、MD5を暗号学的用途での使用を禁止する勧告を発表しており、多くの組織がMD5からより安全なハッシュ関数への移行を進めています。

しかし、MD5が完全に無用になったわけではありません。セキュリティが重要でない用途、例えばファイルの重複検出やデータベースのインデックス作成など、単純な識別子として使用する場合には、MD5の高速性と実装の容易さが依然として価値を持っています。また、レガシーシステムとの互換性を保つために、MD5を継続して使用せざるを得ない場合もあります。

現代のセキュリティ要件に適合させるためには、MD5の使用を他の安全な技術と組み合わせる必要があります。例えば、パスワード保存においては、MD5の代わりにbcryptやArgon2などの専用のパスワードハッシュ関数を使用することが推奨されます。これらの関数は、意図的に計算コストを高くすることで、ブルートフォース攻撃を困難にします。

現代暗号学書籍では、MD5の脆弱性とその対策について詳しく解説されており、現代のセキュリティ要件に適合したハッシュ関数の選択指針が提供されています。

SHA-256とMD5の比較

MD5の後継として開発されたSHA-256は、現在最も広く使用されている暗号学的ハッシュ関数の一つです。SHA-256は256ビットのハッシュ値を生成し、MD5の128ビットと比較して大幅に長いハッシュ値を提供します。この長さの違いは、セキュリティレベルの向上に直結しており、総当たり攻撃に対する耐性が大幅に強化されています。

計算速度の面では、MD5がSHA-256よりも高速です。MD5は単純な操作で構成されており、計算リソースの消費が少ないため、大量のデータを処理する際には優位性を持ちます。一方、SHA-256はより複雑な操作を行うため、計算時間は長くなりますが、その分セキュリティレベルが向上しています。

メモリ使用量についても、MD5はSHA-256よりも効率的です。MD5は4つの32ビットワードを使用するのに対し、SHA-256は8つの32ビットワードを使用します。また、処理ブロックサイズも異なり、MD5は512ビットブロック、SHA-256は512ビットブロックですが、内部状態のサイズが異なるため、メモリ使用量に差が生じます。

セキュリティ面では、SHA-256がMD5を大幅に上回ります。SHA-256は現在まで実用的な攻撃手法が発見されておらず、長期間にわたって安全性が維持されると予想されています。セキュリティ比較分析ツールを使用することで、異なるハッシュ関数の性能とセキュリティレベルを客観的に評価できます。

MD5の実装における注意点

MD5を実装する際には、いくつかの重要な注意点があります。まず、入力データの処理において、エンディアンネス(バイト順序)を正しく処理することが重要です。MD5の仕様では、リトルエンディアン形式でデータを処理することが定められており、異なるアーキテクチャ間でのデータ交換において、この点を正確に実装する必要があります。

パディング処理の実装も重要な要素です。入力データの長さが512ビットの倍数でない場合、適切なパディングを行わなければ、正しいハッシュ値を計算できません。パディングには、最初に1ビットを追加し、その後必要な数の0ビットを追加し、最後に元のデータ長を64ビットで表現して追加するという手順があります。

メモリ管理も実装上の重要な考慮事項です。特に、大きなファイルを処理する際には、メモリ効率的な実装が必要になります。ファイル全体をメモリに読み込むのではなく、ブロック単位で順次処理することで、メモリ使用量を抑制できます。

セキュリティ面での実装上の注意点として、サイドチャネル攻撃への対策があります。MD5の計算時間がデータの内容に依存しないように実装することで、タイミング攻撃を防ぐことができます。セキュア実装ガイドでは、このような攻撃に対する対策について詳しく解説されています。

MD5の代替技術と移行戦略

MD5の脆弱性が明らかになった現在、多くの組織が代替技術への移行を進めています。最も一般的な移行先は、SHA-256やSHA-3などのより安全なハッシュ関数です。これらの関数は、現在の攻撃手法に対して十分な耐性を持ち、長期間にわたって安全性を維持できると期待されています。

パスワード保存においては、bcrypt、scrypt、Argon2などの専用のパスワードハッシュ関数への移行が推奨されます。これらの関数は、意図的に計算コストを高くすることで、ブルートフォース攻撃を困難にします。また、ソルトの使用により、レインボーテーブル攻撃も効果的に防ぐことができます。

段階的な移行戦略も重要な考慮事項です。既存のシステムで大量のMD5ハッシュ値が保存されている場合、一度にすべてを変更することは現実的ではありません。このような場合、新しいデータについては新しいハッシュ関数を使用し、既存のデータについては段階的に更新するという手法が採用されます。

ハイブリッドアプローチも有効な戦略の一つです。MD5ハッシュ値に追加の安全な要素を組み合わせることで、セキュリティレベルを向上させることができます。例えば、MD5ハッシュ値をSHA-256でさらにハッシュ化することで、MD5の脆弱性を軽減できます。システム移行管理ツールを使用することで、このような複雑な移行プロセスを効率的に管理できます。

MD5の性能特性と最適化

MD5の性能特性を理解することは、適切な実装と最適化のために重要です。MD5は軽量なハッシュ関数として設計されており、計算速度の観点では多くの利点があります。1秒間に処理できるデータ量は、使用するハードウェアによって異なりますが、現代的なCPUでは数百メガバイト毎秒の処理速度を実現できます。

メモリアクセスパターンも性能に大きな影響を与えます。MD5は順次アクセスパターンを主に使用するため、キャッシュ効率が良く、メモリ帯域幅を効率的に活用できます。この特性により、大きなファイルの処理においても安定した性能を発揮します。

並列処理による性能向上も可能です。複数のファイルを同時にハッシュ化する場合、マルチスレッドやマルチプロセッシングを活用することで、全体の処理時間を短縮できます。ただし、単一のファイルに対するMD5計算は本質的に順次処理であるため、並列化による性能向上は限定的です。

SIMD(Single Instruction, Multiple Data)命令を活用した最適化も効果的です。現代のCPUが提供するSIMD命令セットを使用することで、MD5の計算を高速化できます。特に、複数のデータブロックを同時に処理する場合、SIMD命令による性能向上が期待できます。最適化技術書籍では、このような低レベル最適化技術について詳しく解説されています。

MD5の国際標準化と規格

MD5は、1992年にRFC 1321としてInternet Engineering Task Force(IETF)によって標準化されました。この標準化により、MD5の仕様が正式に定められ、世界中の開発者が同じ実装を参照できるようになりました。RFC 1321では、MD5のアルゴリズムの詳細、実装例、テストベクターなどが提供されています。

国際標準化機構(ISO)においても、MD5は ISO/IEC 10118-3として規格化されています。この規格は、情報セキュリティの分野における国際的な標準として位置づけられており、多くの国や組織で参照されています。

しかし、MD5の脆弱性が発見された後、これらの標準化機関は新しい指針を発表しています。NISTは、Federal Information Processing Standards(FIPS)においてMD5の使用を非推奨とし、SHA-256やSHA-3などのより安全なハッシュ関数の使用を推奨しています。

欧州の標準化機関であるETSI(European Telecommunications Standards Institute)も、MD5の使用に関する制限を設けています。特に、デジタル署名やタイムスタンプなどの長期的な検証が必要な用途では、MD5の使用が禁止されています。国際標準化参考書では、これらの標準化動向について詳しく解説されています。

MD5の教育的価値と学習意義

MD5の脆弱性が明らかになった現在でも、その教育的価値は非常に高いものがあります。MD5は、暗号学的ハッシュ関数の基本的な概念を理解するための優れた教材として機能します。アルゴリズムが比較的単純で理解しやすく、実装も容易であるため、初学者がハッシュ関数の動作原理を学ぶのに適しています。

MD5の学習を通じて、学生や技術者は、ハッシュ関数の基本的な性質である一方向性、決定論的性質、avalanche効果などを具体的に理解できます。また、MD5の脆弱性を学ぶことで、暗号学的攻撃手法の基本的な考え方や、セキュリティ設計における重要な原則を学ぶことができます。

実装演習においても、MD5は優れた学習教材です。C言語、Java、Pythonなどの様々なプログラミング言語でMD5を実装することで、低レベルのビット操作、メモリ管理、パフォーマンス最適化などの重要な技術を学ぶことができます。

コンピューターサイエンスの教育において、MD5は暗号学、情報セキュリティ、アルゴリズム設計などの複数の分野を横断する学習教材として活用されています。暗号学教科書では、MD5を例として使用したハッシュ関数の解説が多く見られます。

MD5の産業応用と実世界での使用例

MD5は、その長い歴史の中で様々な産業分野で応用されてきました。ソフトウェア業界では、ソフトウェアの配布において、ダウンロードしたファイルの完全性を確認するためにMD5チェックサムが広く使用されました。多くのオープンソースプロジェクトやソフトウェアベンダーが、配布パッケージにMD5ハッシュ値を添付して提供していました。

データベース管理においても、MD5は重要な役割を果たしました。大規模なデータベースにおいて、レコードの重複を検出するためにMD5ハッシュ値が使用されることがありました。また、データの変更検出や、分散データベースにおける同期処理において、MD5が活用されました。

Web開発の分野では、MD5はセッション管理やユーザー認証において使用されました。特に、初期のWebアプリケーションでは、パスワードの保存やセッションIDの生成において、MD5が標準的に使用されていました。

ネットワーク機器の設定管理においても、MD5は活用されました。ルーターやスイッチなどのネットワーク機器では、設定ファイルの完全性を確認するためにMD5チェックサムが使用されることがありました。ネットワーク管理ツールでは、MD5をはじめとする各種ハッシュ関数を使用した設定管理機能が提供されています。

MD5の法的・規制的側面

MD5の使用に関する法的・規制的側面も重要な考慮事項です。多くの国や地域において、政府機関や金融機関などの重要なインフラストラクチャーでは、MD5の使用が制限または禁止されています。これは、MD5の脆弱性が国家機密や金融情報の漏洩につながる可能性があるためです。

米国では、Federal Information Processing Standards(FIPS)140-2において、MD5の使用が制限されています。政府機関や政府との取引を行う企業は、FIPS認定されたより安全なハッシュ関数を使用することが求められています。

欧州においても、General Data Protection Regulation(GDPR)やeIDAS規則などの規制により、個人情報の保護や電子署名の安全性確保が求められており、MD5の使用は推奨されていません。

日本においても、政府機関や金融機関では、MD5の使用を段階的に廃止し、より安全なハッシュ関数への移行が進められています。法規制対応ガイドでは、これらの規制要件について詳しく解説されています。

MD5の未来と技術的展望

MD5の脆弱性が明らかになった現在、その将来的な役割は限定的になると予想されます。しかし、完全に消滅するわけではなく、特定の用途において継続的に使用される可能性があります。

レガシーシステムとの互換性維持において、MD5は重要な役割を果たし続けるでしょう。既存のシステムで大量のMD5ハッシュ値が保存されている場合、完全な移行には長期間を要するため、段階的な移行戦略の一環として、MD5の使用が継続される可能性があります。

非セキュリティ用途においては、MD5の高速性と実装の容易さが依然として価値を持ちます。例えば、ファイルの重複検出、データベースのインデックス作成、キャッシュキーの生成などにおいて、MD5の使用が継続される可能性があります。

教育分野においても、MD5は暗号学的ハッシュ関数の基本概念を学ぶための重要な教材として使用され続けるでしょう。その単純性と理解しやすさにより、初学者がハッシュ関数の動作原理を学ぶのに適した教材として価値を持ち続けます。

量子コンピューティングの発展においても、MD5は興味深い研究対象となる可能性があります。量子アルゴリズムによるハッシュ関数への攻撃手法の研究において、MD5は実験的なプラットフォームとして活用される可能性があります。量子コンピューティング書籍では、量子アルゴリズムと暗号学的ハッシュ関数の関係について詳しく解説されています。

結論

MD5は、暗号学的ハッシュ関数の発展において重要な役割を果たした歴史的に意義深い技術です。1991年の発表以来、約30年間にわたって世界中で使用され、情報セキュリティの基盤技術として機能してきました。その単純性、効率性、実装の容易さにより、多くの開発者や組織に採用され、インターネットの発展と普及に重要な貢献をしました。

しかし、2004年以降に発見された脆弱性により、MD5の安全性に対する信頼は大きく損なわれました。衝突攻撃、レインボーテーブル攻撃、ブルートフォース攻撃などの攻撃手法の実現により、MD5をセキュリティが重要な用途で使用することは危険であることが明らかになりました。

現在では、SHA-256、SHA-3、bcrypt、Argon2などのより安全なハッシュ関数が利用可能であり、新しいシステムの開発においてはこれらの関数を使用することが強く推奨されています。しかし、レガシーシステムとの互換性維持や、非セキュリティ用途において、MD5が完全に無用になったわけではありません。

MD5の学習は、現代の技術者にとって依然として重要な意味を持ちます。暗号学的ハッシュ関数の基本概念を理解し、セキュリティ設計における重要な原則を学ぶために、MD5は優れた教材として機能します。また、MD5の脆弱性を学ぶことで、攻撃手法の基本的な考え方や、セキュリティ技術の発展過程を理解することができます。

情報セキュリティの分野は急速に発展しており、新しい攻撃手法や防御技術が絶えず開発されています。MD5の歴史から学べることは、どのような技術も時間の経過とともに脆弱性が発見される可能性があり、継続的な研究と改良が必要であるということです。情報セキュリティ総合書籍を参考にして、常に最新の技術動向を把握し、適切なセキュリティ対策を実施することが重要です。

技術者として、MD5の歴史と教訓を理解し、より安全で効率的な情報システムの設計と実装に活かしていくことが求められています。過去の技術から学び、未来の技術発展に貢献することで、より安全で信頼性の高いデジタル社会の実現に向けて取り組んでいくことが重要です。