多要素認証(Multi-Factor Authentication、MFA)は、現代のサイバーセキュリティにおいて最も重要な防御メカニズムの一つとして広く認識されています。従来の単一要素認証では対応しきれない高度化するサイバー脅威に対抗するため、複数の認証要素を組み合わせることで、より堅牢なセキュリティ体制を構築する技術です。応用情報技術者試験においても頻出のトピックである多要素認証について、基本概念から最新の実装技術まで、体系的かつ包括的に解説します。

多要素認証の基本概念と歴史的発展

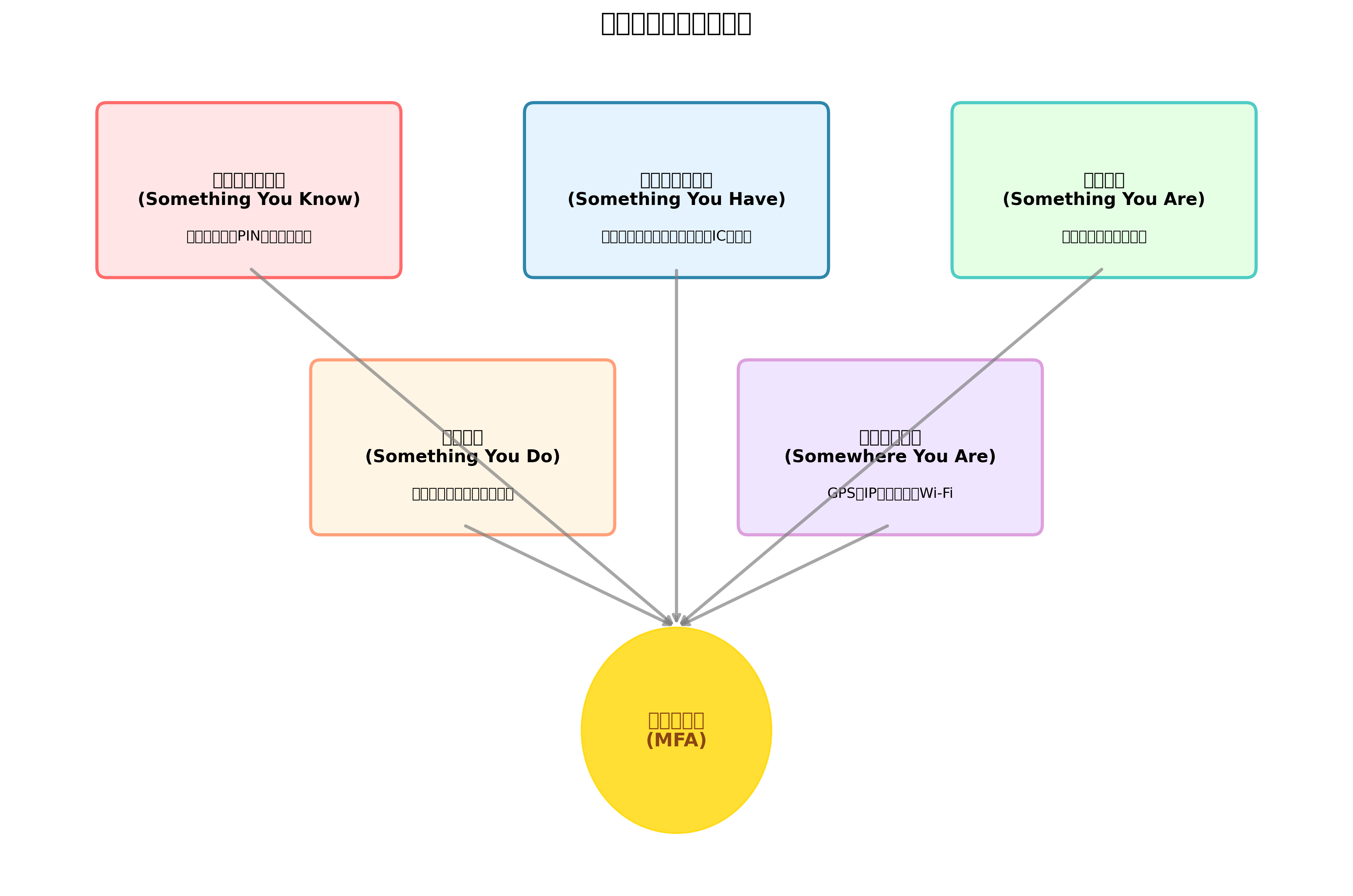

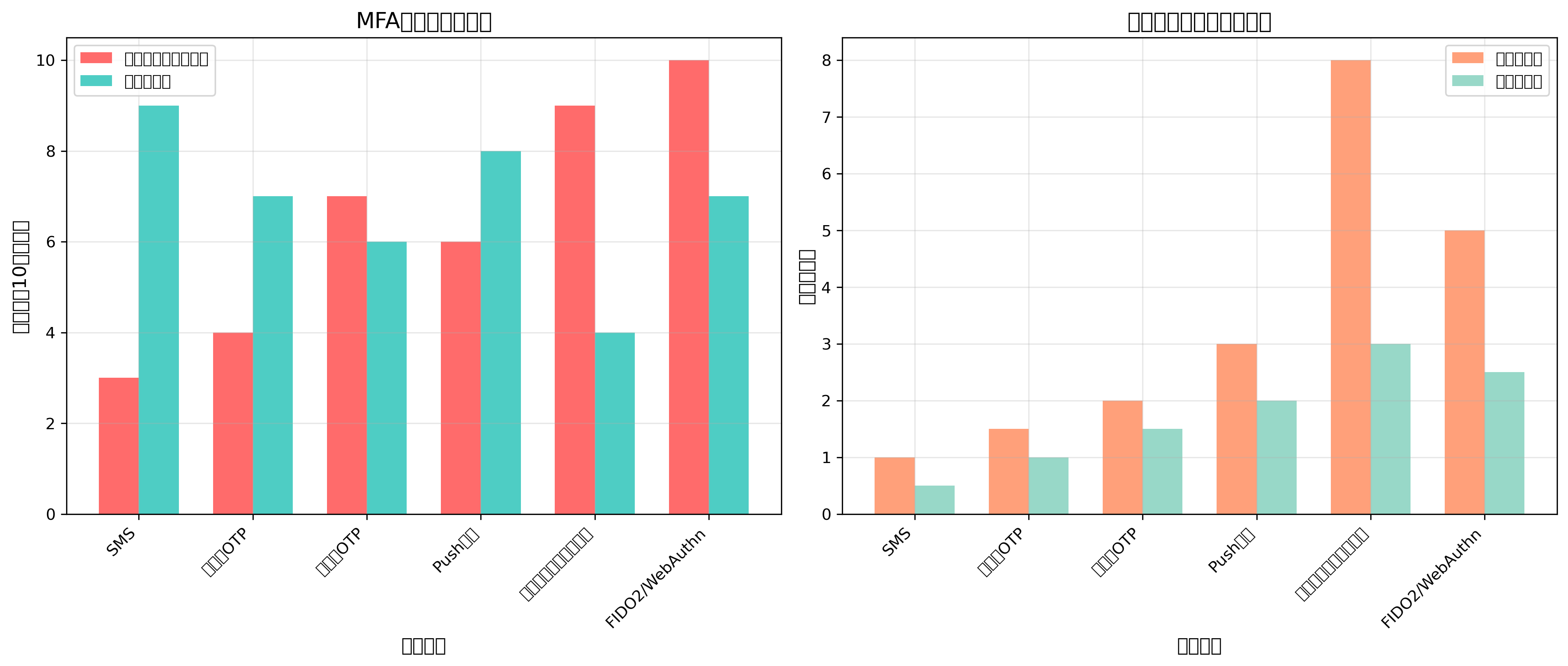

多要素認証の概念は、セキュリティの三要素として知られる「知識ベース認証(Something You Know)」「所有ベース認証(Something You Have)」「生体認証(Something You Are)」の組み合わせに基づいています。この三要素の理論的基盤は、1960年代の初期のコンピューターセキュリティ研究に遡ることができ、現在では更に「行動認証(Something You Do)」や「位置情報認証(Somewhere You Are)」といった要素も加わっています。

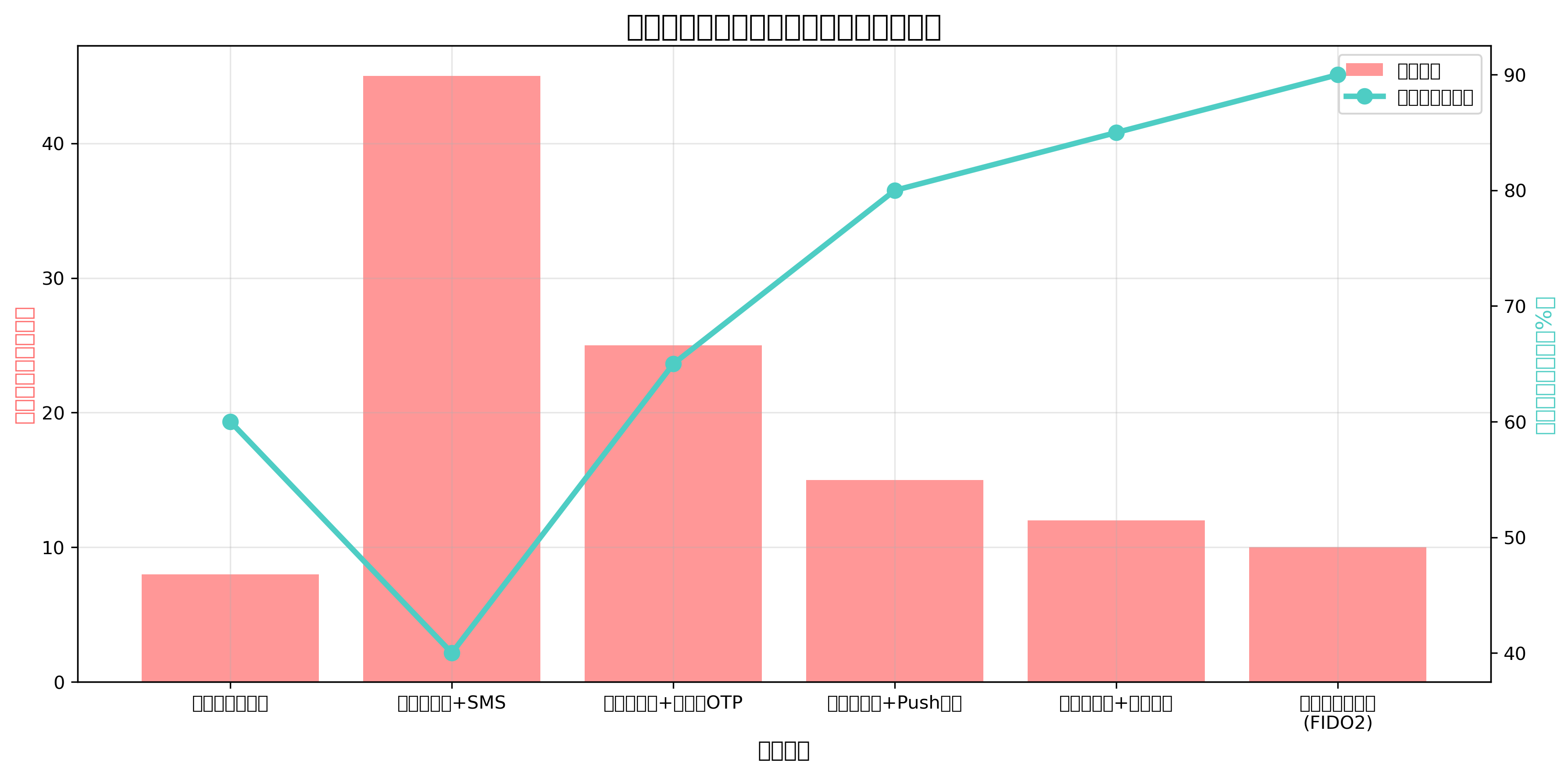

知識ベース認証は、ユーザーが記憶している情報に基づく認証方式です。パスワード、PIN番号、秘密の質問への回答などが代表的な例です。この方式の利点は実装が容易で、追加のハードウェアを必要としないことですが、パスワードの使い回しや推測可能なパスワードの使用、フィッシング攻撃への脆弱性といった課題があります。現代のサイバー攻撃では、辞書攻撃、ブルートフォース攻撃、レインボーテーブル攻撃などの手法により、単純なパスワードベースの認証は容易に突破される可能性があります。

所有ベース認証は、ユーザーが物理的に所有しているデバイスや物品に基づく認証方式です。スマートフォン、セキュリティトークン、ICカード、USBキーなどが使用されます。この方式では、デバイスの紛失や盗難のリスクがありますが、物理的な所有を証明することで、リモートからの攻撃を困難にする効果があります。セキュリティトークンを活用することで、企業レベルでの高度なセキュリティ体制を構築できます。

生体認証は、ユーザーの生物学的特徴に基づく認証方式です。指紋、顔、虹彩、音声、静脈パターンなどの生体情報を使用します。生体情報は偽造が困難で、ユーザーが忘却するリスクがないという利点があります。しかし、センサーの精度、環境要因による認証失敗、生体情報の登録困難などの技術的課題が存在します。近年の技術革新により、生体認証デバイスの精度と使いやすさが大幅に向上しています。

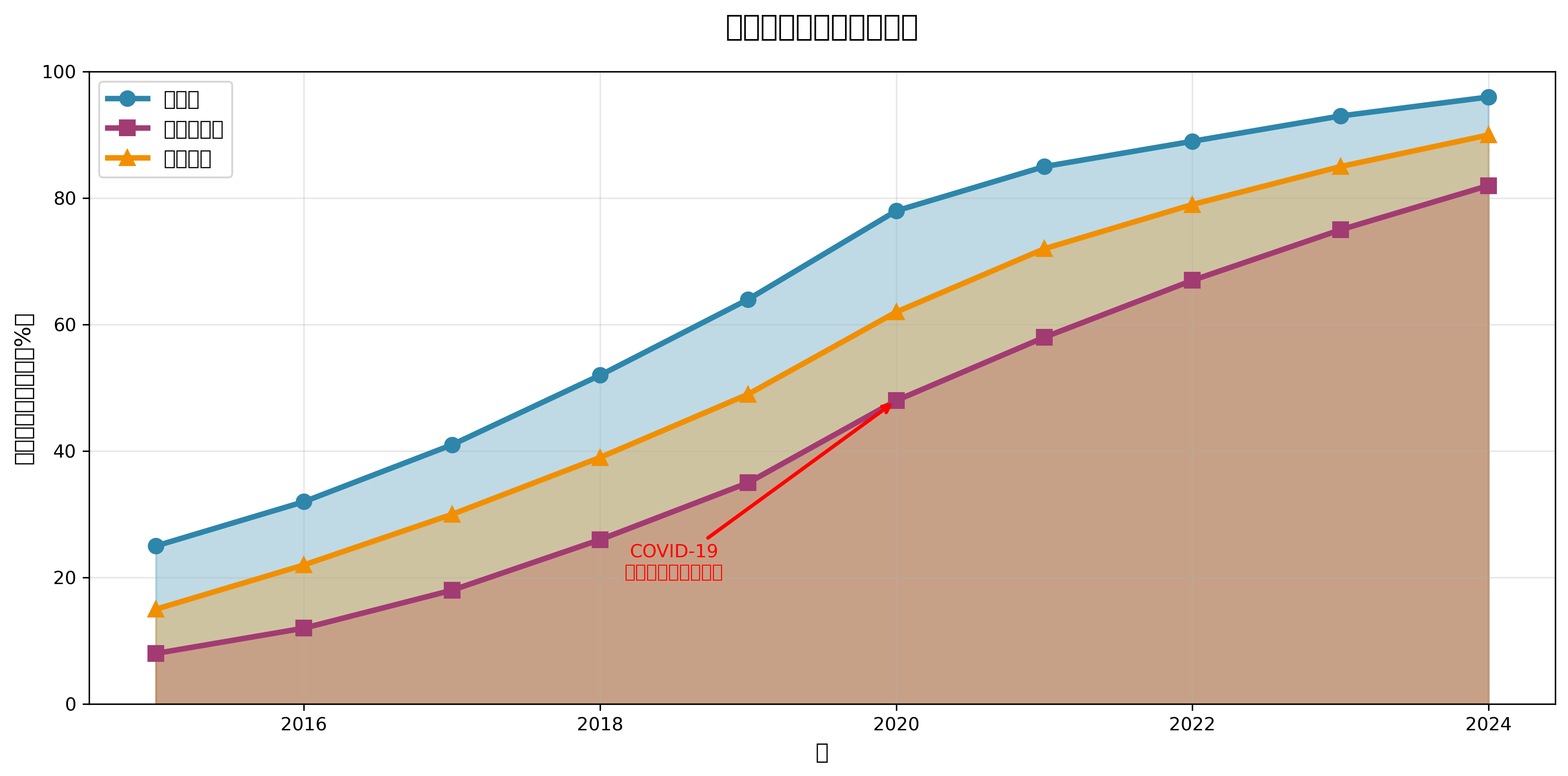

多要素認証の歴史的発展において重要な転換点となったのは、1990年代後半のインターネットの商用化と電子商取引の普及です。金融機関における不正アクセス事件の増加により、従来のパスワード認証だけでは不十分であることが明らかになりました。2000年代に入ると、RSAセキュリティのSecurIDトークンに代表されるハードウェアトークンが企業環境で本格的に導入され始めました。

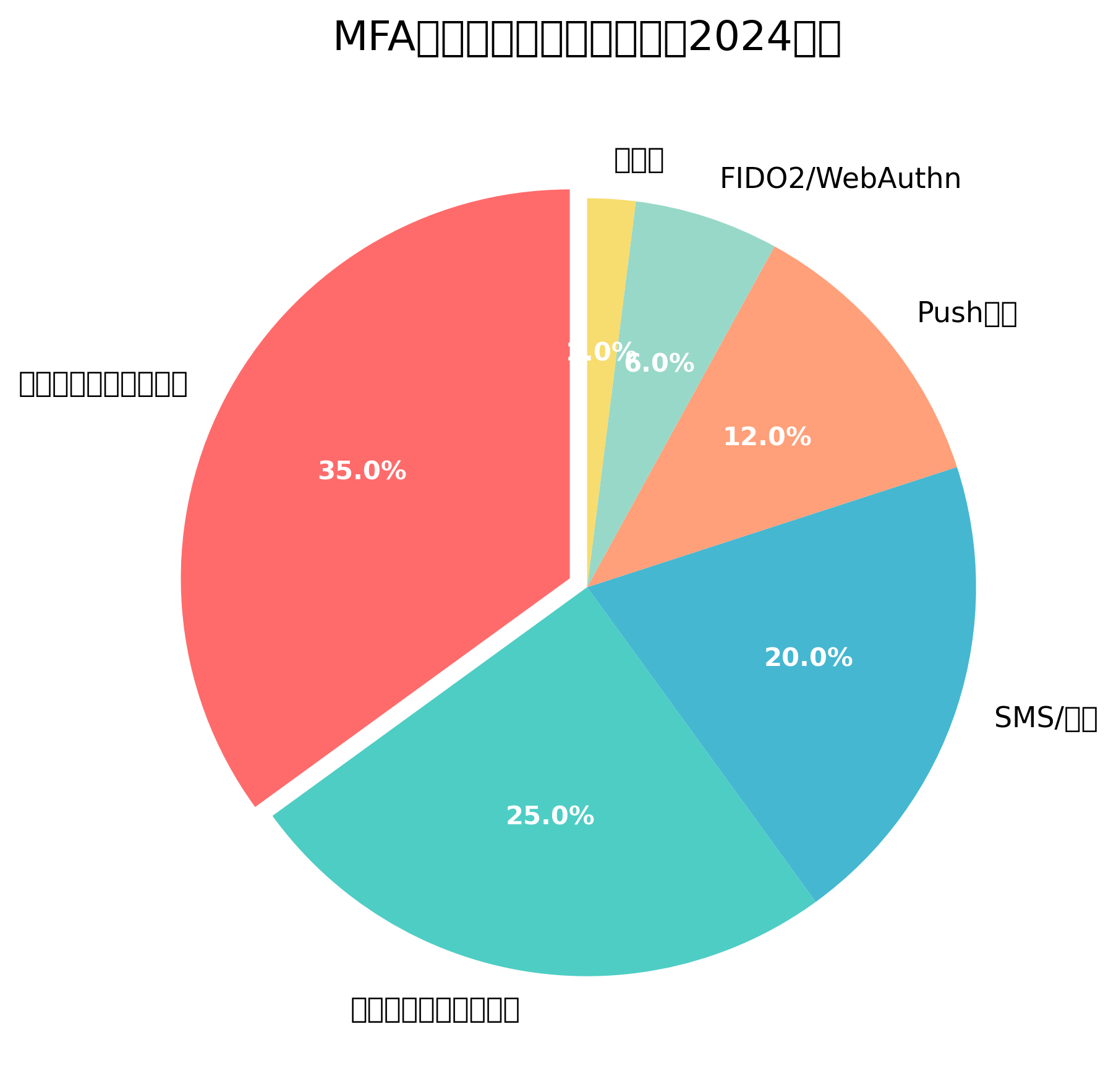

2010年代のスマートフォンの普及は、多要素認証の大衆化に大きな影響を与えました。SMS認証、プッシュ通知、ソフトウェアトークンアプリケーションなど、より身近で使いやすい認証手段が提供されるようになりました。Google AuthenticatorやMicrosoft Authenticatorなどの無料アプリケーションの登場により、個人ユーザーでも手軽に多要素認証を利用できるようになりました。

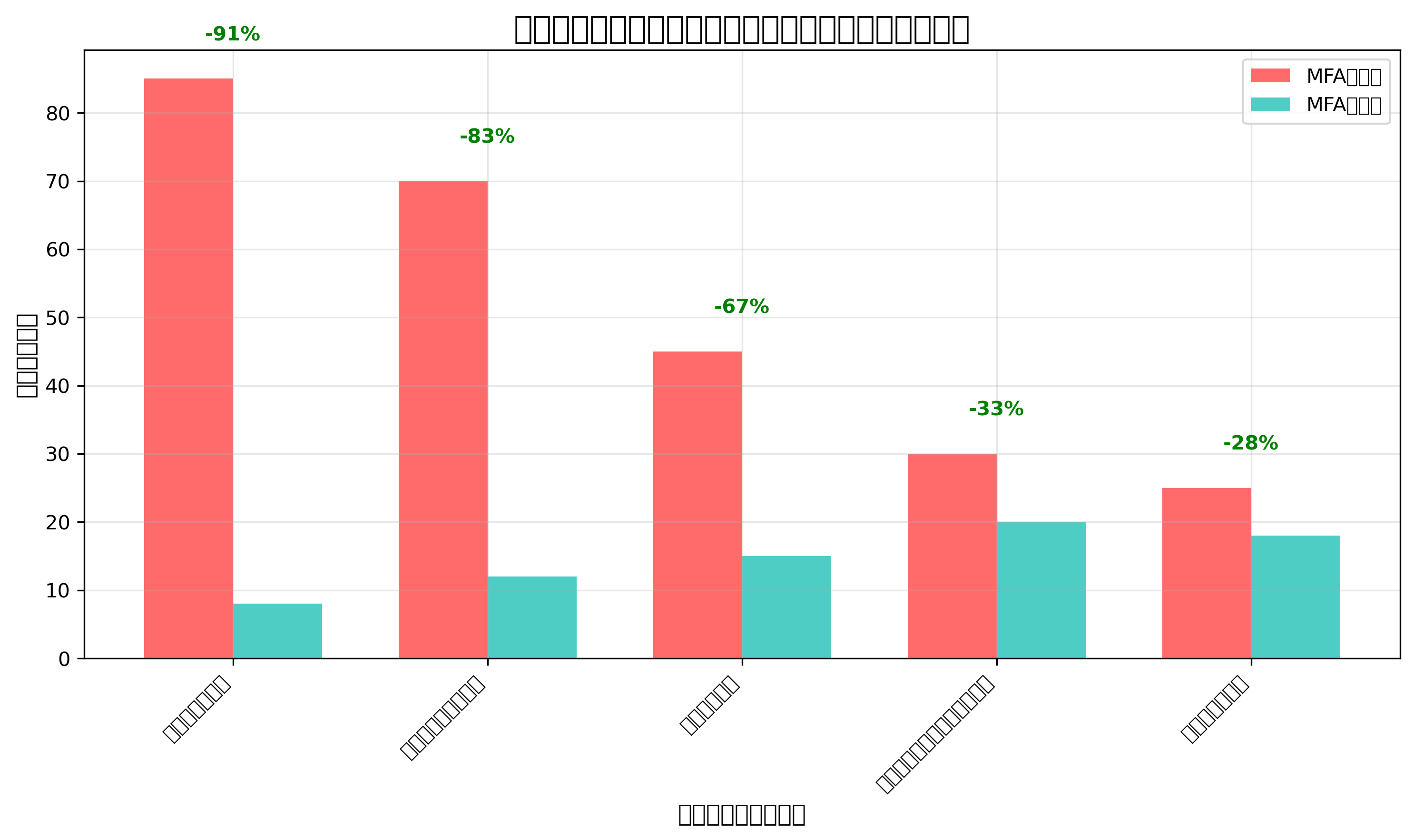

2020年のCOVID-19パンデミックは、リモートワークの急速な普及を促し、多要素認証の重要性を更に高めました。従来のオフィス環境では物理的なセキュリティ対策に依存していた企業も、従業員が自宅や外部環境から企業リソースにアクセスする状況に対応するため、多要素認証の導入を加速させました。リモートアクセス用VPNクライアントと多要素認証の組み合わせにより、安全なリモートワーク環境を実現できます。

生体認証技術の詳細解説と実装技術

生体認証技術は、人間の生物学的特徴や行動パターンを利用した認証方式として、近年急速に発展している分野です。各種生体認証技術は、それぞれ異なる特徴と適用場面を持っており、セキュリティレベル、利便性、コストなどを総合的に考慮して選択する必要があります。

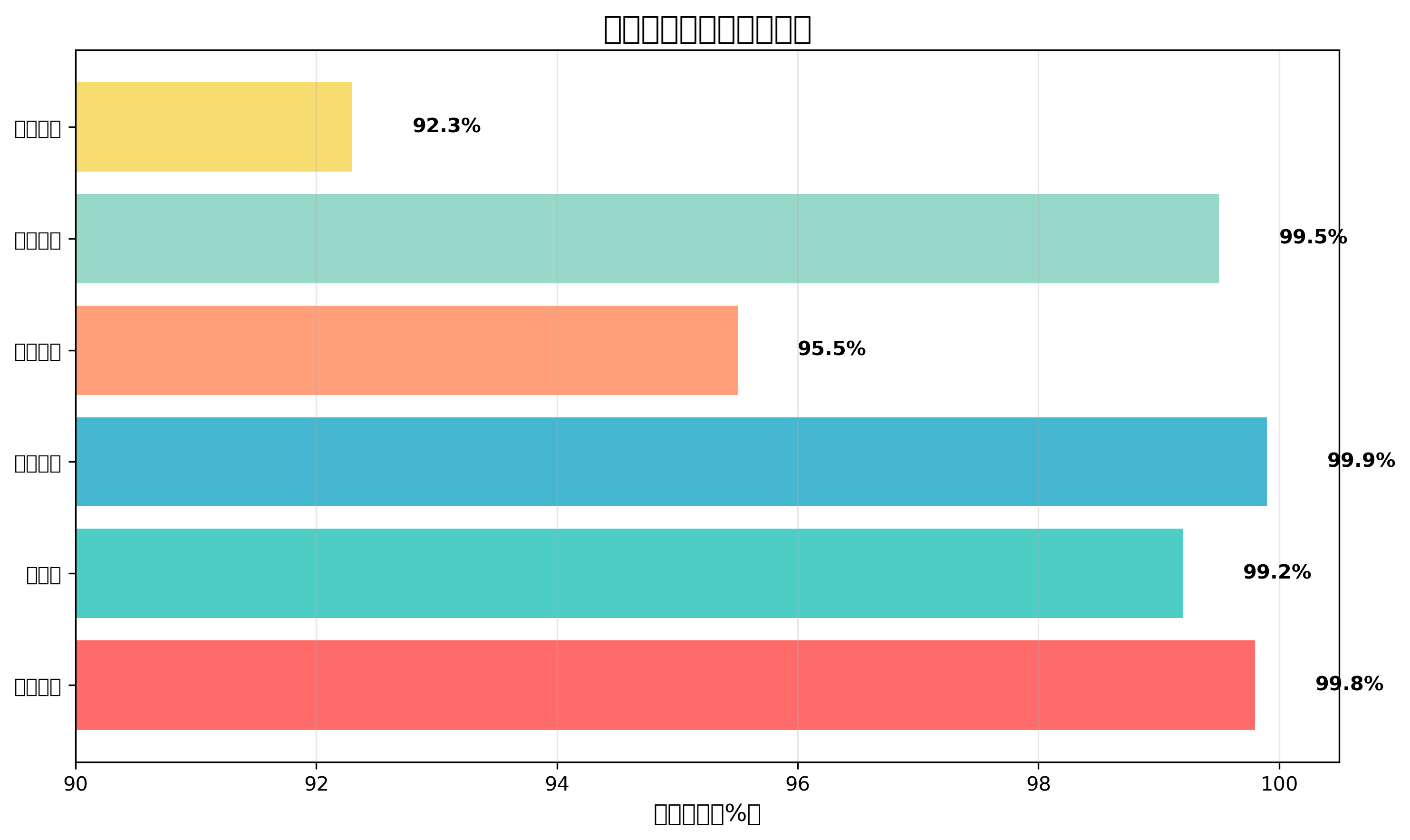

指紋認証は最も普及している生体認証技術の一つです。指紋の隆線パターンは個人固有で、成長とともに変化することがほとんどありません。現代の指紋認証システムでは、光学式、静電容量式、超音波式などの様々なセンサー技術が使用されています。光学式センサーは比較的低コストで実装でき、乾燥した環境でも安定した性能を発揮しますが、偽造指紋に対する脆弱性があります。静電容量式センサーは生体検知機能を備え、より高いセキュリティレベルを提供しますが、湿度や汚れの影響を受けやすい特徴があります。

顔認証技術は、コンピュータビジョンと機械学習の進歩により、精度と実用性が大幅に向上しています。2D顔認証では、カメラで撮影した画像から顔の特徴点を抽出し、事前に登録されたテンプレートと照合します。しかし、写真を使った偽装攻撃に対する脆弱性があるため、3D顔認証や赤外線センサーを組み合わせた活体検知技術が開発されています。iPhone Xで導入されたFace IDは、TrueDepthカメラシステムを使用して3万点以上のドットパターンを投影し、顔の立体構造を詳細に分析することで、高精度で安全な顔認証を実現しています。

虹彩認証は、眼球の虹彩パターンを利用した生体認証技術です。虹彩パターンは指紋よりも複雑で個人差が大きく、極めて高い認証精度を実現できます。また、虹彩は外部からの接触が困難な内部器官であるため、偽造攻撃に対する耐性が高いとされています。しかし、虹彩認証には高精度なカメラと特殊な照明装置が必要で、実装コストが高いという課題があります。高精度虹彩認証システムは、重要施設やハイセキュリティ環境での導入が進んでいます。

音声認証は、声の特徴を利用した生体認証技術です。声紋と呼ばれる音声の周波数特性や発話パターンは個人固有の特徴を持っています。音声認証では、テキスト依存型とテキスト独立型の二つのアプローチがあります。テキスト依存型では、事前に決められたフレーズを発話してもらい認証を行います。テキスト独立型では、任意の発話内容で認証が可能ですが、精度がやや劣る傾向があります。音声認証の利点は、既存の電話システムやスマートスピーカーとの親和性が高いことですが、録音された音声による偽装攻撃や、風邪などによる声質の変化への対応が課題となります。

静脈認証は、手の甲や指の静脈パターンを赤外線で読み取る生体認証技術です。静脈パターンは皮膚の内部にあるため、外部からの観察や複製が極めて困難で、高いセキュリティレベルを提供します。また、静脈パターンは血流に依存するため、生体検知機能が自然に組み込まれています。日本の金融機関では、ATMでの静脈認証の導入が進んでおり、静脈認証装置の技術革新により、より小型で高精度なシステムが開発されています。

歩行認証は、人間の歩き方の特徴を利用した行動生体認証技術です。歩幅、歩行速度、足の接地パターン、重心移動などの歩行特徴は個人固有の特性を持っています。歩行認証は非接触で実行でき、ユーザーの意識的な協力を必要としない利点があります。監視カメラや床面センサー、ウェアラブルデバイスなどを活用して歩行データを収集し、機械学習アルゴリズムにより個人を特定します。しかし、歩行パターンは健康状態や履物、路面状況などの外部要因に影響されやすく、認証精度の安定性が課題となっています。

物理デバイス認証とハードウェアセキュリティ

物理デバイス認証は、ユーザーが物理的に所有している認証デバイスを使用する認証方式です。この方式の根本的な考え方は、攻撃者が物理的なデバイスを取得することの困難性に基づいています。物理デバイス認証には、様々な技術とフォームファクターのデバイスが使用され、それぞれが異なるセキュリティレベルと使用体験を提供します。

ハードウェアセキュリティモジュール(HSM)は、暗号鍵の生成、保存、管理を専用ハードウェアで行うデバイスです。HSMは改ざん検知機能を備え、物理的な攻撃を検出すると内部の暗号鍵を自動的に消去する仕組みを持っています。エンタープライズレベルのHSMは、FIPS 140-2 Level 3やCommon Criteriaの認証を取得しており、極めて高いセキュリティレベルを提供します。クラウドサービスでも、Amazon CloudHSM、Azure Dedicated HSM、Google Cloud HSMなどのマネージドHSMサービスが提供されており、企業が自社でHSMを運用することなく、高度な暗号鍵管理を実現できます。

スマートカードは、ICチップを内蔵したカード型の認証デバイスです。接触型と非接触型(RFID/NFC)の両方の実装があり、用途に応じて選択されます。スマートカードには、暗号処理能力を持つマイクロプロセッサ、暗号鍵とデジタル証明書を安全に保存するメモリ、外部との通信インターフェースが搭載されています。PKI(公開鍵基盤)ベースの認証システムでは、スマートカードにユーザーの秘密鍵とデジタル証明書を格納し、強力な認証とデジタル署名を実現します。企業向けスマートカードリーダーを導入することで、既存のPCインフラストラクチャにスマートカード認証を統合できます。

USB認証キーは、USB接続による物理認証デバイスです。FIDO(Fast Identity Online)アライアンスが策定したFIDO2/WebAuthn標準に準拠したUSB認証キーは、フィッシング攻撃に対する強力な耐性を提供します。FIDO2では、各ウェブサイトやアプリケーションに対して一意の暗号鍵ペアを生成し、秘密鍵は認証キー内に安全に保存されます。認証プロセスでは、ウェブサイトのドメイン情報も検証されるため、フィッシングサイトでの認証は技術的に不可能となります。YubiKey、Google Titan Security Key、Feitian ePassなどの製品が市場で提供されており、FIDO2対応認証キーの導入により、パスワードレス認証の実現が可能となります。

近距離無線通信(NFC)を利用した認証デバイスも重要な選択肢です。NFCタグやNFC対応のスマートフォンを使用して、タップベースの認証を実現できます。NFCの通信距離は数センチメートルと短いため、意図しない認証を防ぐことができます。また、NFC認証は直感的で使いやすく、高齢者や技術に不慣れなユーザーでも容易に利用できます。Android Beamやリプレースメントカード技術により、既存のアクセスカードシステムを拡張してスマートフォンベースの認証を実現することも可能です。

Bluetooth Low Energy(BLE)を使用した近接認証システムも注目されています。BLEビーコンやウェアラブルデバイスを使用して、ユーザーの物理的な存在を検証し、継続的な認証を提供します。この方式では、ユーザーがデバイスから離れると自動的にロックアウトされ、戻ってくると自動的に認証される仕組みを実現できます。Apple Watchのアンロック機能やMicrosoft Hello近接認証などが実用例として挙げられます。

ソフトウェアトークンとワンタイムパスワード技術

ソフトウェアトークンは、スマートフォンやタブレット、PCなどの汎用デバイス上で動作するアプリケーションベースの認証ソリューションです。専用ハードウェアを必要とせず、既存のデバイスを活用できるため、導入コストを大幅に削減できる利点があります。また、ソフトウェアトークンは定期的なアップデートにより新機能の追加やセキュリティの強化が可能で、柔軟性と拡張性に優れています。

Time-based One-Time Password(TOTP)は、現在時刻と共有秘密鍵を使用してワンタイムパスワードを生成するアルゴリズムです。TOTPアルゴリズムは、HMAC-SHA1ハッシュ関数と30秒間隔のタイムウィンドウを使用して、6桁または8桁の数値パスワードを生成します。Google Authenticator、Microsoft Authenticator、Authy、1Passwordなどの人気アプリケーションがTOTPをサポートしており、スマートフォン用認証アプリとの組み合わせにより、高いセキュリティと利便性を両立できます。

HMAC-based One-Time Password(HOTP)は、カウンタベースのワンタイムパスワード生成アルゴリズムです。HOTPでは、共有秘密鍵と同期カウンタを使用してパスワードを生成し、認証が成功するたびにカウンタがインクリメントされます。HOTPはタイムシンクロナイゼーションの問題がない利点がありますが、カウンタの同期が失われるリスクがあります。また、未使用のパスワードを事前に生成できるため、オフライン環境での認証にも対応できます。

プッシュ通知ベースの認証は、ユーザーのスマートフォンに認証要求を直接送信し、ワンタップまたは生体認証による承認を求める方式です。この方式では、ユーザーがコードを入力する必要がなく、極めて使いやすい認証体験を提供します。Microsoft Authenticator、Duo Mobile、Okta Verifyなどのアプリケーションがプッシュ通知認証をサポートしており、認証要求には時刻、場所、デバイス情報などのコンテキスト情報も含まれるため、ユーザーは不正な認証要求を容易に識別できます。

SMS認証は、携帯電話番号宛にワンタイムパスワードを送信する方式です。専用アプリケーションのインストールが不要で、フィーチャーフォンでも利用できる汎用性が利点です。しかし、SMS認証にはSIMスワッピング攻撃、SS7ネットワークの脆弱性、SMSインターセプション攻撃などのセキュリティリスクが存在します。米国国立標準技術研究所(NIST)は、SMS認証を「非推奨」と位置づけており、より安全な認証方式への移行を推奨しています。それでも、既存システムとの互換性や利用者の利便性を考慮して、適切なリスク評価のもとでSMS認証を継続使用する組織も多く存在します。

音声通話ベースの認証は、自動音声システムによりワンタイムパスワードを読み上げる方式です。視覚障害者や高齢者にとってアクセシブルな認証手段として重要な選択肢です。また、SMSが利用できない地域や通信環境でも音声通話が利用できる場合があります。しかし、ボイスメールシステムへの録音リスクや、周囲の人による盗聴リスクなどのセキュリティ上の考慮事項があります。

電子メールベースのワンタイムパスワードも、システムの互換性と実装の容易さから広く使用されています。この方式では、ユーザーの登録メールアドレス宛にワンタイムパスワードやマジックリンクを送信します。電子メールアカウントへの不正アクセスリスクがありますが、多くの場合、電子メールアカウント自体も多要素認証で保護されているため、実質的にはマルチレイヤーのセキュリティを構成しています。

高度な認証技術とゼロトラスト認証

リスクベース認証(Risk-Based Authentication、RBA)は、ユーザーの行動パターン、デバイス特性、ネットワーク環境、地理的位置などの多次元情報を分析し、認証リスクを動的に評価する技術です。RBAシステムでは、機械学習アルゴリズムを使用してユーザーの正常な行動プロファイルを学習し、異常な活動を検出すると追加の認証要素を要求します。これにより、低リスクの状況では簡素化された認証を提供し、高リスクの状況では厳格な認証を実行することで、セキュリティと利便性のバランスを最適化できます。

適応型認証(Adaptive Authentication)は、RBAを更に発展させた技術で、リアルタイムの脅威インテリジェンス、デバイスフィンガープリンティング、行動バイオメトリクスなどを統合し、継続的なリスク評価を実行します。Microsoft Azure AD Identity Protection、Okta Adaptive MFA、Cisco Duo Securityなどのプラットフォームは、数百の異なる信号を分析して認証決定を行います。これらの信号には、IPアドレスの評判、デバイスの信頼度、過去の認証履歴、異常なログイン時間、不可能な移動パターンなどが含まれます。

継続的認証(Continuous Authentication)は、初回認証後もユーザーのアクティビティを継続的に監視し、セッション中のリスク変化に応じて再認証を要求する技術です。この技術では、キーストロークダイナミクス、マウス移動パターン、スクリーンタッチパターンなどの行動バイオメトリクスを活用してユーザーの身元を継続的に確認します。また、デバイスの物理的移動、ネットワーク接続の変更、異常なファイルアクセスパターンなども監視対象となります。

デバイス証明書ベースの認証は、デバイス自体にデジタル証明書を埋め込み、デバイスレベルでの認証を実行する技術です。この方式では、Trusted Platform Module(TPM)やSecure Enclave、Hardware Security Module(HSM)などのハードウェアセキュリティ機能を活用して、証明書と秘密鍵を改ざん困難な形で保存します。Apple Device Enrollment Program、Microsoft Autopilot、Google Chrome Enterprise Enrollmentなどのデバイス管理ソリューションでは、デバイス証明書を活用したゼロタッチ認証を実現しています。企業向けデバイス管理ソフトウェアにより、大規模なデバイスフリートの認証管理を効率化できます。

コンテキスト認証(Contextual Authentication)は、認証要求の状況的要因を考慮して認証決定を行う技術です。時間、場所、デバイス、ネットワーク、アプリケーション、データ分類レベルなどのコンテキスト情報を総合的に評価し、適切な認証レベルを決定します。例えば、営業時間外のアクセス、海外からのアクセス、新しいデバイスからのアクセス、機密データへのアクセスなどの場合には、より厳格な認証を要求します。Amazon Web Services(AWS)のIAM条件、Microsoft Azure ADの条件付きアクセス、Google Cloudのコンテキスト認識アクセスなどがコンテキスト認証の実装例です。

FIDO2/WebAuthn標準とパスワードレス認証

FIDO2(Fast Identity Online 2)は、FIDO Allianceが開発したパスワードレス認証の業界標準規格です。FIDO2は、WebAuthn(Web Authentication)とCTAP(Client to Authenticator Protocol)の二つの仕様から構成されており、公開鍵暗号方式に基づく強力でフィッシング耐性のある認証を実現します。WebAuthnは、W3C(World Wide Web Consortium)により標準化されたWeb APIで、ブラウザとウェブサイト間の認証通信を定義します。CTAPは、外部認証器(USB、NFC、Bluetoothキー)とクライアントデバイス間の通信プロトコルを定義します。

FIDO2認証プロセスでは、ユーザーがウェブサイトに初回登録する際に、認証器内で暗号鍵ペア(公開鍵と秘密鍵)が生成されます。公開鍵はウェブサイトに登録され、秘密鍵は認証器内に安全に保存されます。認証時には、ウェブサイトからのチャレンジに対して秘密鍵でデジタル署名を行い、ウェブサイトは公開鍵を使用して署名を検証します。このプロセスでは、パスワードやその他の共有秘密情報は使用されず、秘密鍵は認証器から外部に送信されることはありません。

FIDO2認証の大きな利点は、フィッシング攻撃に対する根本的な耐性です。認証プロセスでは、ウェブサイトのオリジン(ドメイン名)が暗号学的に検証されるため、フィッシングサイトでの認証は技術的に不可能となります。また、各ウェブサイトに対して一意の鍵ペアが生成されるため、一つのサイトでの認証情報漏洩が他のサイトに影響することはありません。

プラットフォーム認証器は、デバイス内蔵の認証機能を指します。iPhoneのTouch IDやFace ID、Android端末の指紋認証、Windows HelloのPINや生体認証などが該当します。これらの認証器は、追加のハードウェアを必要とせず、日常的に使用されているデバイスで認証を完結できる利点があります。Apple Secure Enclave、Android StrongBox、Windows TPMなどのハードウェアセキュリティ機能により、認証資格情報が安全に保護されます。

外部認証器は、USB、NFC、Bluetoothで接続される物理認証デバイスです。YubiKey 5 Series、Google Titan Security Key、Feitian ePass FIDO2-NFC、SoloKeys、Nitrokey FIDO2などの製品が市場で提供されています。外部認証器の利点は、複数のデバイスで同じ認証器を使用できることと、物理的な所有確認によるセキュリティの向上です。FIDO2対応セキュリティキーの導入により、パスワードに依存しない高度なセキュリティ体制を構築できます。

パスワードレス認証の実装では、段階的移行アプローチが重要です。多くの組織では、まずパスワードと並行してFIDO2認証を導入し、ユーザーの習熟度と信頼性が確認できた段階でパスワードを廃止します。Microsoft Azure AD、Google Workspace、Okta、Auth0などの主要な認証プラットフォームは、FIDO2/WebAuthn認証をサポートしており、既存のシステムとの統合を容易にしています。

企業環境での多要素認証実装戦略

企業における多要素認証の実装は、セキュリティ要件、ユーザー体験、運用コスト、技術的制約など、多くの要因を総合的に考慮した戦略的アプローチが必要です。成功する実装のためには、段階的展開、ユーザー教育、継続的な改善プロセスが重要となります。

リスクアセスメントは、多要素認証実装の出発点となります。組織が保護すべき資産、脅威の種類と可能性、既存のセキュリティ対策の有効性、規制要件などを詳細に分析します。クラウンジュエル分析により、最も重要な資産とアクセス経路を特定し、優先順位をつけて保護策を実装します。金融機関であれば顧客データと取引システム、医療機関であれば患者記録、製造業であれば設計図と生産制御システムなど、業界特有の重要資産を中心とした保護戦略を策定します。

ユーザーセグメンテーションに基づく段階的展開が、実装の成功率を高めます。まず、ITリテラシーが高く新技術に適応しやすい早期採用者グループから開始し、フィードバックを収集して実装を改善します。次に、セキュリティ要件が高い特権ユーザーや管理者グループに展開し、最終的に全従業員への展開を完了します。各段階で適切なサポート体制とトレーニングプログラムを提供することで、ユーザーの抵抗を最小化し、スムーズな導入を実現できます。

ハイブリッド認証アーキテクチャは、多様な認証要件に対応するための実用的なアプローチです。オンプレミスのActive DirectoryとクラウドのAzure ADの統合、SAMLとOAuth 2.0/OpenID Connectプロトコルの併用、レガシーシステムと最新認証技術の橋渡しなど、複雑な企業環境に適応した認証基盤を構築します。エンタープライズ認証ソリューションを活用することで、統合された認証管理プラットフォームを実現できます。

シングルサインオン(SSO)との統合は、多要素認証の利便性を向上させる重要な要素です。SAML、OAuth 2.0、OpenID Connectなどの標準プロトコルを使用して、一度の認証で複数のアプリケーションにアクセスできる環境を構築します。Okta、Ping Identity、Microsoft Azure AD、Google Workspace、OneLoginなどのIdentity as a Service(IDaaS)プラットフォームは、数千のアプリケーションとの事前統合を提供しており、迅速な導入を可能にします。

条件付きアクセスポリシーの設計により、リスクレベルに応じた適応型認証を実装します。低リスクの状況では単一要素認証またはSSO、中リスクの状況では二要素認証、高リスクの状況では多要素認証と追加の検証を要求する段階的認証モデルを構築します。Microsoft Azure ADの条件付きアクセス、AWS IAM Identity Center、Google Cloud Identity and Access Management、Okta Adaptive MFAなどのプラットフォームが、高度な条件付きアクセス機能を提供しています。

モバイルファースト認証とBYOD対応

Bring Your Own Device(BYOD)環境の普及により、個人所有のスマートフォンやタブレットを活用した認証ソリューションの重要性が高まっています。モバイルデバイスは、複数の認証要素を統合できるプラットフォームとして、従来のハードウェアトークンに代わる選択肢となっています。

モバイルデバイス管理(MDM)ソリューションとの統合により、企業はBYODデバイスのセキュリティポリシーを強制できます。デバイス暗号化の要求、セキュリティパッチの適用確認、ジェイルブレイク/ルート化の検出、紛失時のリモートワイプなどの機能により、個人デバイスであっても企業レベルのセキュリティを確保します。Microsoft Intune、VMware Workspace ONE、Cisco Meraki、Jamf ProなどのMDMソリューションが、包括的なデバイス管理機能を提供しています。

コンテナ化技術により、個人用途と業務用途を同一デバイス上で安全に分離できます。Samsung Knox、BlackBerry Dynamics、Microsoft Intune App Protection、Citrix Endpoint Managementなどのソリューションは、アプリケーションレベルでの分離とデータ保護を実現します。業務用コンテナ内のデータは暗号化され、個人領域から隔離されるため、プライバシーを保護しながら企業データのセキュリティを確保できます。

プッシュ通知の信頼性と到達性は、モバイル認証の重要な要素です。Apple Push Notification Service(APNS)とGoogle Firebase Cloud Messaging(FCM)の冗長構成、通知の暗号化、配信確認メカニズムなどにより、認証要求の確実な配信を保証します。また、ネットワーク接続が不安定な環境でも認証が継続できるよう、オフライン対応のソフトウェアトークンとオンライン認証の併用アプローチを採用します。

生体認証APIの活用により、デバイス内蔵の生体認証機能を認証プロセスに統合できます。iOS TouchID/FaceID、Android Fingerprint/BiometricPrompt、Windows Hello APIなどのプラットフォーム標準APIを使用することで、ユーザーに一貫した認証体験を提供します。これらのAPIは、生体テンプレートの安全な保存、活体検知、フォールバック認証などの高度な機能を標準で提供しています。

規制要件とコンプライアンス対応

多要素認証は、様々な業界規制や標準でセキュリティ要件として義務付けられており、コンプライアンス対応の重要な要素となっています。各規制の要件を正確に理解し、適切な実装を行うことで、法的リスクを回避しながら事業継続を実現できます。

PCI DSS(Payment Card Industry Data Security Standard)では、カード会員データ環境へのアクセスに対して多要素認証の実装を要求しています。PCI DSS 4.0では、認証要件がさらに強化され、すべての個人アカウントとすべての管理アクセスに対して多要素認証が必須となりました。また、認証要素の独立性、セッション管理、定期的な再認証なども詳細に規定されています。PCI DSS対応セキュリティソリューションを活用することで、決済業界の厳格な要件に対応できます。

SOX法(Sarbanes-Oxley Act)では、財務報告に関わるITシステムのアクセス制御として多要素認証の実装が推奨されています。SOX法402条とSOX法404条では、内部統制の有効性評価において、ITシステムのセキュリティ統制が重要な要素として評価されます。多要素認証は、アクセス権限の適切な管理と監査証跡の確保において重要な役割を果たします。

HIPAA(Health Insurance Portability and Accountability Act)では、保護対象保健情報(PHI)へのアクセスに対して適切なアクセス制御の実装を要求しています。HIPAAセキュリティ規則では、技術的保護措置として多要素認証の実装が強く推奨されており、特に電子PHIへのリモートアクセスでは必須とされることが多くあります。医療機関向けのHIPAA対応認証システムにより、患者データの保護と規制要件の遵守を両立できます。

GDPR(General Data Protection Regulation)では、個人データの保護に関して「適切な技術的および組織的措置」の実装を要求しており、多要素認証は重要な技術的保護措置として位置づけられています。特に、データ処理システムへの権限のないアクセスを防止する措置として、多要素認証の実装が推奨されています。また、データ侵害時の通知義務において、適切なセキュリティ措置の実装状況が評価要因となります。

NIST Cybersecurity Framework(CSF)では、アクセス制御カテゴリにおいて多要素認証の実装を推奨しています。NIST SP 800-63シリーズ(Digital Identity Guidelines)では、認証強度レベル(AAL:Authenticator Assurance Level)を定義し、AAL2以上では多要素認証が必須要件となっています。米国連邦政府機関では、Executive Order 14028により多要素認証の実装が義務付けられており、民間企業でも政府契約において同様の要件が適用されます。

人工知能と機械学習を活用した次世代認証

人工知能(AI)と機械学習(ML)技術の進歩により、認証システムは従来の静的な認証から、動的で適応型の認証へと進化しています。これらの技術により、ユーザーの行動パターンを学習し、異常を検出し、リスクに応じた認証要件を動的に調整することが可能になっています。

行動バイオメトリクスは、ユーザーの特徴的な行動パターンを機械学習で分析する技術です。キーストロークダイナミクス、マウス移動パターン、タッチスクリーンの操作特性、歩行パターン、音声の韻律などを継続的に分析し、ユーザーの「行動指紋」を作成します。これらの行動パターンは意識的に模倣することが困難で、従来の認証要素を補完する強力な認証手段となります。BioCatch、BehavioSec、Nuance、TypingDNAなどの企業が、行動バイオメトリクス技術を商用化しています。

異常検知アルゴリズムは、大量の認証ログデータから正常な行動パターンを学習し、異常な活動を自動的に検出します。教師なし学習アルゴリズム(k-means クラスタリング、Isolation Forest、One-Class SVM)や深層学習(オートエンコーダー、LSTM、GAN)を活用して、既知の攻撃パターンだけでなく、未知の攻撃も検出できます。これらの技術により、ゼロデイ攻撃や高度な標的型攻撃に対する早期発見が可能となります。

リアルタイムリスクスコアリングでは、認証要求の瞬間に数百の信号を分析し、0から100の範囲でリスクスコアを算出します。IPアドレスの評判、デバイスフィンガープリント、地理的位置、アクセス時間、ユーザーの過去の行動履歴、外部脅威インテリジェンスなどを統合的に評価します。低リスクスコアの場合は簡略化された認証、高リスクスコアの場合は強化された多要素認証を動的に適用することで、セキュリティと利便性の最適なバランスを実現します。

AIセキュリティプラットフォームの導入により、これらの先進的な認証技術を統合的に活用できます。Microsoft Azure AD Identity Protection、IBM Security Verify、Okta AI、CyberArk Identity Analyticsなどのプラットフォームは、機械学習ベースのリスク評価とコンテキスト認証を提供しています。

深層学習を活用した生体認証の精度向上も注目される分野です。畳み込みニューラルネットワーク(CNN)による顔認証、リカレントニューラルネットワーク(RNN)による音声認証、トランスフォーマーアーキテクチャによる行動認証など、最新のニューラルネットワーク技術により認証精度が大幅に向上しています。また、連合学習(Federated Learning)により、個人データをクラウドに送信することなく、デバイス上で学習モデルを改善することも可能になっています。

ゼロトラストアーキテクチャとの統合

ゼロトラストセキュリティモデルにおいて、多要素認証は中核的な役割を果たします。「決して信頼せず、常に検証する」というゼロトラストの原則により、ネットワークの内部外部を問わず、すべてのアクセス要求に対して適切な認証と認可を実行する必要があります。

マイクロセグメンテーションとの統合により、ネットワークを細分化し、各セグメント間のアクセスに多要素認証を適用できます。Software Defined Perimeter(SDP)、Zero Trust Network Access(ZTNA)、Secure Access Service Edge(SASE)などのアーキテクチャにより、従来の境界防御モデルから、アイデンティティ中心のセキュリティモデルへの移行が可能となります。Palo Alto Prisma Access、Zscaler Private Access、Cisco Umbrella、Cloudflare Zero Trustなどのソリューションが、統合されたゼロトラストプラットフォームを提供しています。

Just-In-Time(JIT)アクセス制御では、必要な時にのみ必要な権限を付与し、使用後は自動的に権限を取り消します。このアプローチにより、特権アカウントの常時接続リスクを最小化し、攻撃の機会を限定できます。Microsoft Azure AD Privileged Identity Management、CyberArk Privileged Access Management、BeyondTrust Password Safe、Thycotic Secret Serverなどの特権アクセス管理ソリューションが、JITアクセス機能を提供しています。

継続的な信頼性評価により、認証後もユーザーとデバイスの信頼性を動的に評価し続けます。セッション中の異常行動、権限の乱用、データアクセスパターンの変化などを検出し、リアルタイムでアクセス権限を調整します。また、デバイスの健康状態、セキュリティパッチの適用状況、マルウェア感染の兆候なども継続的に監視し、コンプライアンス違反を検出します。

量子コンピューティング時代の認証セキュリティ

量子コンピューティングの実用化により、現在の暗号技術に基づく認証システムに根本的な変革が求められています。ショアのアルゴリズムにより、RSA暗号や楕円曲線暗号などの公開鍵暗号が破られる可能性があるため、量子耐性暗号(Post-Quantum Cryptography)への移行が急務となっています。

NIST Post-Quantum Cryptography Standardization Projectにより、Kyber(鍵カプセル化)、Dilithium(デジタル署名)、SPHINCS+(代替デジタル署名)、FALCON(効率的デジタル署名)などの量子耐性アルゴリズムが標準化されています。これらのアルゴリズムは、格子ベース暗号、符号ベース暗号、多変数暗号、ハッシュベース暗号などの数学的困難問題に基づいており、量子コンピューターでも解読が困難とされています。

ハイブリッド暗号システムでは、従来の暗号技術と量子耐性暗号を組み合わせることで、移行期間中のセキュリティを確保します。この手法により、従来の暗号が破られても量子耐性暗号により保護され、量子耐性暗号に未知の脆弱性が発見されても従来の暗号により保護されるという二重の安全性を実現できます。量子耐性暗号ソリューションの研究開発により、将来の量子脅威に対する準備が進められています。

量子鍵配送(QKD)は、量子力学の原理を利用した究極的に安全な鍵配送技術です。光子の量子状態を利用して暗号鍵を配送し、盗聴の試みを物理的に検出できます。日本、中国、欧州などでQKDネットワークの実証実験が進められており、将来的には重要インフラストラクチャの保護に活用される可能性があります。

未来の認証技術と展望

認証技術の未来は、より自然で摩擦のない認証体験と、同時により高いセキュリティレベルの実現に向かっています。アンビエント認証(Ambient Authentication)では、ユーザーが意識することなく、環境に埋め込まれたセンサーにより自動的に身元確認が行われます。

脳波認証(Brainwave Authentication)は、脳電図(EEG)による脳活動パターンを利用した新しい生体認証技術です。脳波パターンは個人固有で、意識的な制御が困難なため、極めて高いセキュリティレベルを提供する可能性があります。また、思考による認証(Thought-Based Authentication)では、特定の思考パターンや記憶の想起による認証が研究されています。

DNAシーケンシング技術の進歩により、DNA認証も将来的な選択肢として検討されています。DNAは究極的に個人固有の情報であり、偽造が不可能な認証要素です。しかし、プライバシーの懸念、サンプル採取の複雑さ、コストなどの課題があり、特殊な用途に限定される可能性があります。

量子生体認証では、量子もつれや量子重ね合わせなどの量子効果を利用した新しい認証技術が研究されています。この技術により、測定不能な量子状態を利用した究極的にセキュアな認証が理論的に可能となります。

拡張現実(AR)と仮想現実(VR)環境での認証技術も重要な研究分野です。空間的な動作パターン、視線追跡、仮想オブジェクトとの相互作用パターンなどを利用した新しい認証方式が開発されています。メタバースなどの仮想空間が普及するにつれて、これらの技術の重要性が高まると予想されます。

次世代認証技術の研究開発により、より安全で便利な認証システムの実現が期待されています。人工知能、量子技術、生体認証、行動認証などの技術革新により、多要素認証は今後も進化を続け、デジタル社会のセキュリティ基盤として重要な役割を果たし続けるでしょう。

多要素認証は、現代のサイバーセキュリティにおいて不可欠な防御メカニズムとして確立されており、技術の進歩とともにその重要性は増大しています。応用情報技術者として、これらの技術動向を理解し、適切な実装戦略を策定することで、組織のデジタル資産を効果的に保護し、安全で信頼性の高い情報システムの構築に貢献できます。継続的な学習と技術習得により、変化する脅威環境に対応できる専門性を身につけることが重要です。