情報セキュリティの分野において、認可(Authorization)は認証と並んで極めて重要な概念です。認証がユーザーの身元確認を行うのに対し、認可は認証されたユーザーが何にアクセスでき、どのような操作を実行できるかを決定する仕組みです。応用情報技術者試験でも頻出のトピックであり、現代の情報システムの安全性を確保するために欠かせない知識となっています。

企業や組織では、従業員一人ひとりが持つべき権限が異なります。経理部門の担当者は財務データにアクセスできる一方で、人事データへのアクセスは制限されるべきです。このような細かな権限管理を実現するのが認可システムの役割であり、適切に実装されることで情報漏洩や不正アクセスを防ぐことができます。

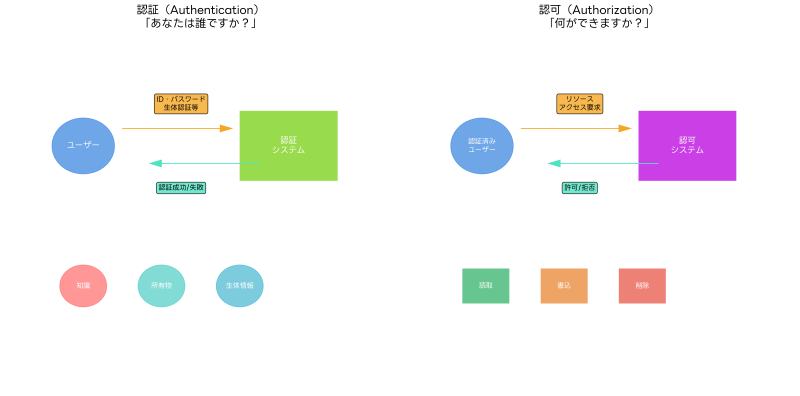

認証と認可の基本的な違い

認証(Authentication)と認可(Authorization)は、しばしば混同されがちですが、それぞれ異なる役割を持つ重要な概念です。認証は「あなたは誰ですか?」という問いに答えるプロセスであり、ユーザーの身元を確認します。一方、認可は「あなたに何ができますか?」という問いに答えるプロセスであり、認証されたユーザーに対してリソースへのアクセス権限を与えるかどうかを決定します。

認証プロセスでは、ユーザーIDとパスワード、生体認証、多要素認証などの手法を用いて本人確認を行います。この段階で必要となるのが高性能な認証システムや生体認証デバイスです。近年では、指紋認証や顔認証技術の向上により、より安全で利便性の高い認証が可能になっています。

認可プロセスは認証が成功した後に実行され、ユーザーの属性、役割、権限レベルなどに基づいてアクセス可否を判断します。この判断には複雑なルールや条件が関与するため、高度なアクセス制御システムの導入が必要です。また、大規模な組織では統合ID管理ソリューションを活用して、一元的な権限管理を実現することが一般的です。

実際のシステム運用では、認証と認可が連携して動作します。例えば、社内システムにアクセスする際、まずユーザーが自身のID情報を提供し、システムが本人確認を行います。認証が成功すると、システムはユーザーの所属部署、職位、プロジェクト参加状況などの情報を参照し、適切な権限レベルを決定してシステムへのアクセスを許可します。

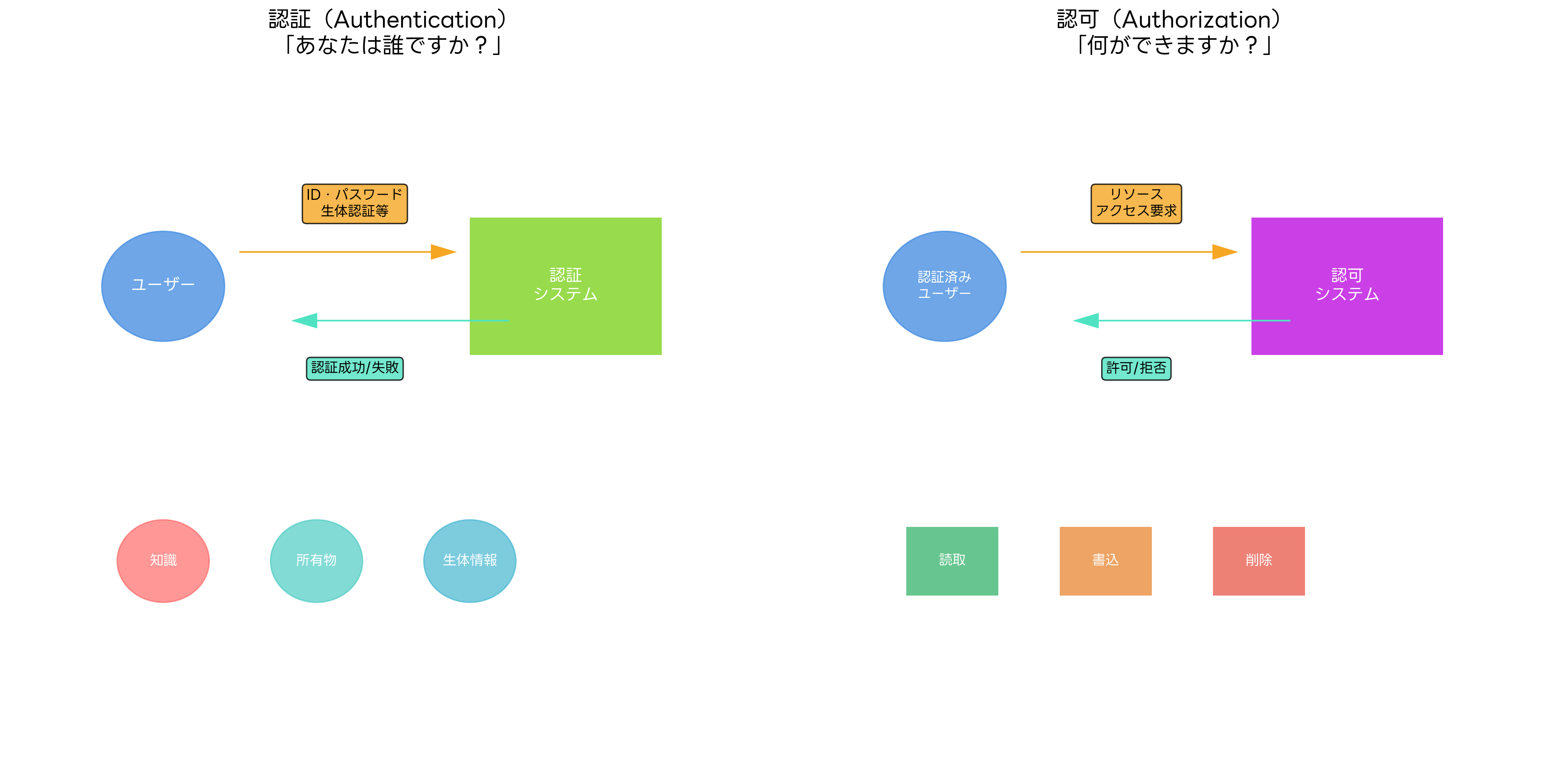

アクセス制御モデルの種類と特徴

認可システムを実装する際には、組織の要件に応じて適切なアクセス制御モデルを選択することが重要です。主要なアクセス制御モデルには、任意アクセス制御(DAC)、強制アクセス制御(MAC)、役割ベースアクセス制御(RBAC)、属性ベースアクセス制御(ABAC)があります。

任意アクセス制御(DAC:Discretionary Access Control)は、リソースの所有者が他のユーザーに対するアクセス権限を決定できるモデルです。UNIXやLinuxのファイルシステムで広く使用されており、ファイルの所有者が読み取り、書き込み、実行の権限を個別に設定できます。DACの実装にはファイル権限管理ツールが有効で、複雑な権限設定を視覚的に管理できます。

強制アクセス制御(MAC:Mandatory Access Control)は、システム管理者が集中的にアクセス権限を決定し、個々のユーザーが権限を変更できないモデルです。軍事組織や政府機関などの高度なセキュリティが要求される環境で使用され、機密レベルに応じたアクセス制御を実現します。MAC環境の構築には高セキュリティOSや専用セキュリティソフトウェアが必要です。

役割ベースアクセス制御(RBAC:Role-Based Access Control)は、ユーザーに役割を割り当て、その役割に基づいて権限を付与するモデルです。企業環境で最も広く採用されており、組織構造に合わせた柔軟な権限管理が可能です。RBACの効果的な実装にはエンタープライズ向けID管理システムの導入が推奨されます。

属性ベースアクセス制御(ABAC:Attribute-Based Access Control)は、ユーザー、リソース、環境の様々な属性を組み合わせて動的にアクセス制御を行うモデルです。時間、場所、デバイスの種類などの環境要因も考慮できるため、より細かく柔軟な制御が可能です。ABACの実装にはポリシー管理プラットフォームやコンテキスト認識セキュリティシステムが必要です。

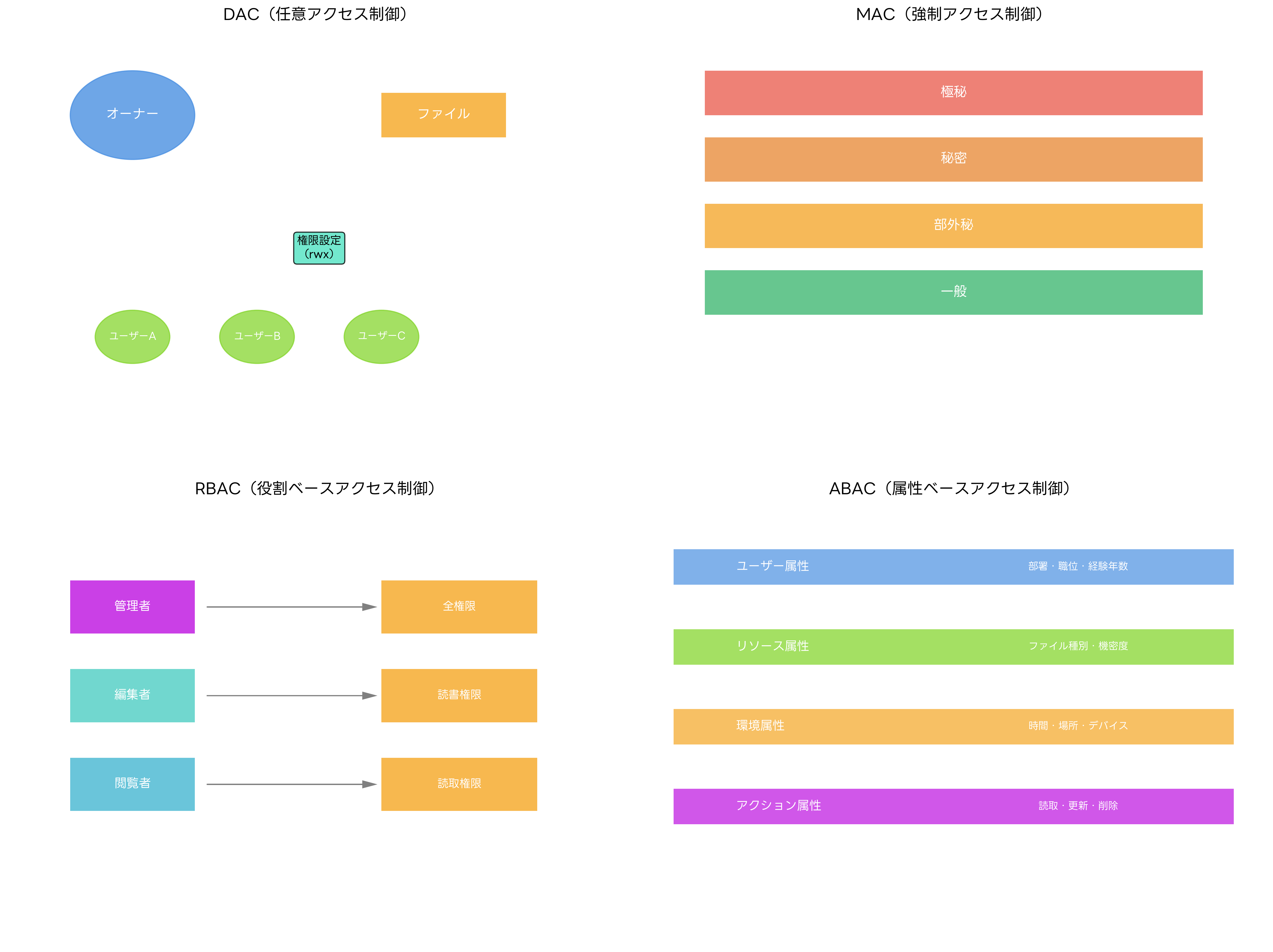

権限管理のライフサイクル

効果的な認可システムを運用するためには、権限管理のライフサイクル全体を理解し、適切なプロセスを確立することが重要です。権限管理のライフサイクルは、要求、承認、プロビジョニング、レビュー、更新・削除、監査の段階から構成されます。

要求段階では、ユーザーまたはユーザーの上司が必要な権限を申請します。この段階では申請理由、必要な権限の詳細、使用期間などを明確にする必要があります。効率的な要求管理にはワークフロー管理システムの導入が有効で、申請プロセスの自動化と進捗管理を実現できます。

承認段階では、適切な承認者が申請内容をレビューし、承認または却下の判断を行います。承認者は申請者の業務内容、必要性、リスクレベルなどを総合的に判断します。この段階では承認管理ソフトウェアを活用することで、承認フローの可視化と効率化を図ることができます。

プロビジョニング段階では、承認された権限を実際にシステムに設定します。この作業は人的ミスを避けるため、可能な限り自動化することが推奨されます。自動プロビジョニングツールを使用することで、迅速かつ正確な権限付与が可能になります。

レビュー段階では、既存の権限が適切であるかを定期的に検証します。組織の変化、役割の変更、プロジェクトの終了などにより、不要な権限が残存している可能性があります。権限レビューツールを活用することで、大量の権限情報を効率的に分析し、問題を特定できます。

更新・削除段階では、レビューの結果に基づいて権限の変更や削除を実行します。この段階でも自動化が重要で、人事システムとの連携により、退職者の権限を自動的に無効化する仕組みを構築することが理想的です。

監査段階では、権限の使用状況を記録し、不正な利用がないかを監視します。セキュリティ監査ツールを使用して、アクセスログの分析と異常検知を自動化することで、セキュリティインシデントの早期発見が可能になります。

OAuth 2.0と現代的な認可フレームワーク

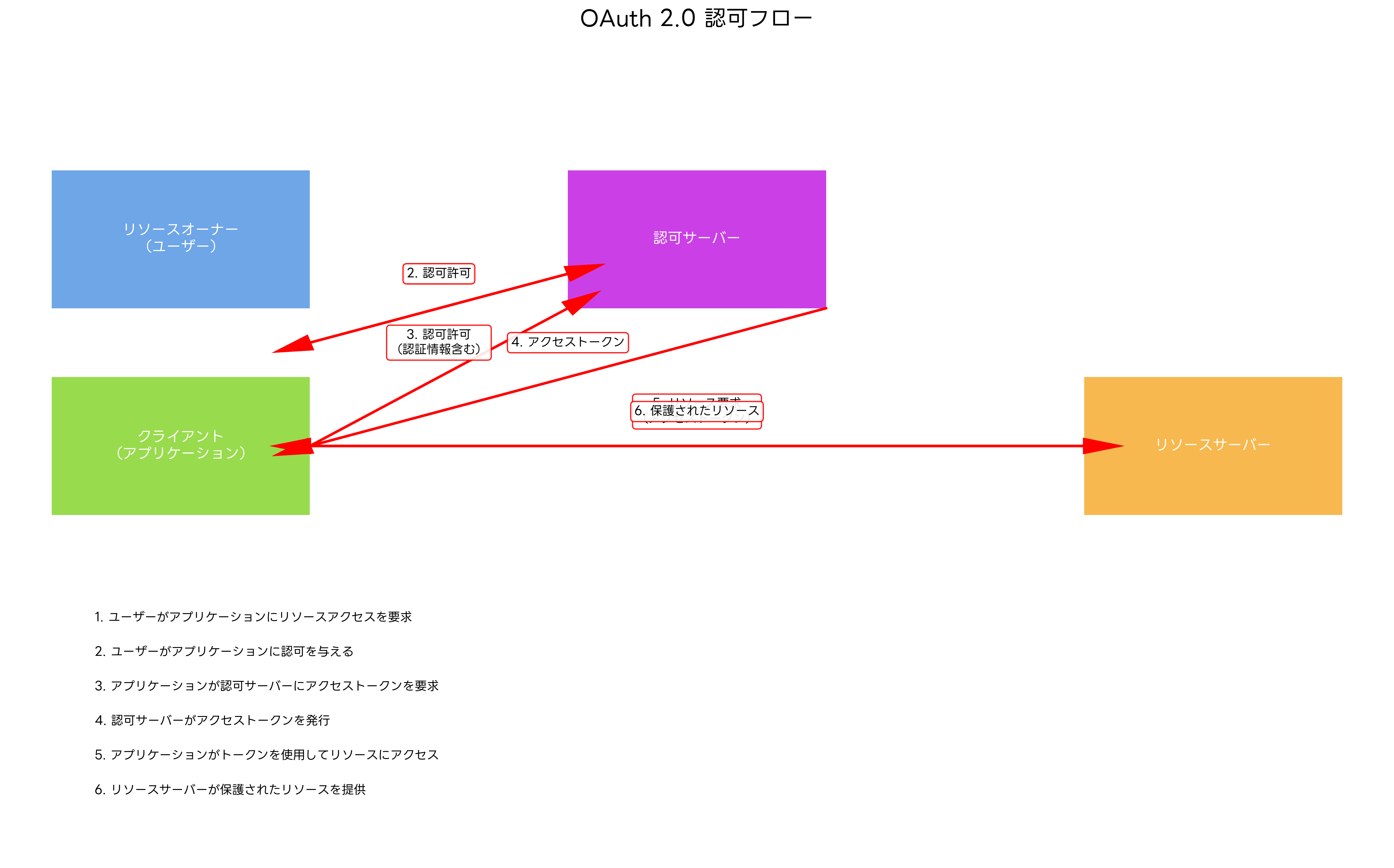

現代のWebアプリケーションやクラウドサービスでは、OAuth 2.0が標準的な認可フレームワークとして広く採用されています。OAuth 2.0は、リソースオーナー(ユーザー)が第三者のアプリケーション(クライアント)に対して、直接認証情報を共有することなく、限定的なアクセス権限を与えることを可能にします。

OAuth 2.0の基本的なフローでは、まずクライアントアプリケーションがリソースオーナーに認可を要求します。ユーザーが承認すると、認可サーバーがアクセストークンを発行し、クライアントはこのトークンを使用してリソースサーバーから保護されたリソースにアクセスします。このプロセスにより、ユーザーのパスワードをクライアントアプリケーションに直接共有することなく、安全な認可が実現されます。

OAuth 2.0の実装には複数のグラント種別があります。認可コードフローは最も安全な方式で、サーバーサイドアプリケーションに適しています。インプリシットフローは主にSingle Page Application(SPA)で使用されますが、セキュリティ上の懸念からPKCE(Proof Key for Code Exchange)拡張の使用が推奨されています。

現代的なOAuth 2.0の実装では、OAuth対応認証システムや[API Gateway](https://www.amazon.co.jp/s?k=API Gateway&tag=amazon-product-items-22)の活用が一般的です。これらのシステムにより、複雑なOAuth 2.0フローを簡単に実装し、セキュアなAPI認可を実現できます。

OpenID Connect(OIDC)は、OAuth 2.0の上に構築された認証レイヤーで、IDトークンを通じてユーザー情報の安全な交換を可能にします。多くの組織で[OpenID Connect対応ソリューション](https://www.amazon.co.jp/s?k=OpenID Connect対応ソリューション&tag=amazon-product-items-22)が導入されており、シングルサインオン(SSO)の実現に活用されています。

JSON Web Token(JWT)は、OAuth 2.0やOIDCで広く使用される標準的なトークン形式です。JWTは自己完結型のトークンで、検証に必要な情報をトークン内に含んでいます。JWT管理ライブラリを活用することで、開発者は安全で効率的なトークン処理を実装できます。

権限エスカレーション攻撃とその対策

認可システムを脅かす重要な攻撃手法の一つが権限エスカレーション攻撃です。この攻撃は、攻撃者が正当な権限を持つユーザーの権限を悪用して、本来アクセスできないリソースにアクセスしたり、より高い権限を取得したりする攻撃です。

水平権限エスカレーションは、同一権限レベルの他のユーザーのリソースに不正アクセスする攻撃です。例えば、一般ユーザーが他の一般ユーザーの個人データにアクセスする場合がこれに該当します。この攻撃を防ぐためには、適切な認可チェックの実装が重要で、[Web Application Firewall(WAF)](https://www.amazon.co.jp/s?k=Web Application Firewall&tag=amazon-product-items-22)やアプリケーションセキュリティツールの導入が効果的です。

垂直権限エスカレーションは、より高い権限レベルへの不正昇格を試みる攻撃です。一般ユーザーが管理者権限を取得したり、システムレベルの権限を獲得したりする場合がこれに該当します。この攻撃への対策として、最小権限の原則の徹底、定期的な権限レビュー、システムの脆弱性管理が重要です。

セキュアコーディングの実践も権限エスカレーション攻撃の防止に欠かせません。入力値検証、SQLインジェクション対策、バッファオーバーフロー対策などを適切に実装することで、攻撃者による権限昇格を防ぐことができます。開発チームにはセキュアコーディング教材を活用した継続的な教育が重要です。

ログ監視と異常検知システムの導入により、権限エスカレーション攻撃を早期に発見できます。[SIEM(Security Information and Event Management)システム](https://www.amazon.co.jp/s?k=SIEM システム&tag=amazon-product-items-22)を活用することで、大量のログデータから異常なアクセスパターンを検出し、迅速な対応が可能になります。

ゼロトラストアーキテクチャと認可

近年、従来の境界防御モデルの限界が明らかになる中、ゼロトラストアーキテクチャが注目されています。ゼロトラストでは「決して信頼せず、常に検証する」という原則に基づき、すべてのアクセス要求に対して認証と認可を実行します。

ゼロトラストアーキテクチャでは、認可の判断により多くの要素が考慮されます。ユーザーの身元、デバイスの状態、ネットワークの場所、アクセス先リソースの機密性、時間帯などの情報を総合的に評価し、動的にアクセス制御を行います。この複雑な判断を支援するため、ゼロトラストセキュリティプラットフォームの導入が重要です。

マイクロセグメンテーションは、ゼロトラストアーキテクチャの重要な要素で、ネットワーク内でも細かな認可制御を実現します。ネットワークセグメンテーションツールを活用することで、たとえ攻撃者がネットワーク内に侵入したとしても、横方向への移動を制限できます。

デバイス認証とコンプライアンス管理も、ゼロトラストにおける認可の重要な要素です。デバイス管理システムにより、アクセスを許可するデバイスを管理し、セキュリティポリシーへの準拠を確認します。

クラウド環境での認可管理

クラウドサービスの普及に伴い、認可管理の複雑さも増しています。複数のクラウドプロバイダーを利用するマルチクラウド環境では、一貫した認可ポリシーの適用が課題となります。

AWS、Azure、Google Cloudなどの主要クラウドプロバイダーは、それぞれ独自のIdentity and Access Management(IAM)システムを提供しています。これらのシステムを効果的に活用するためには、クラウドIAM管理ツールやマルチクラウド管理プラットフォームの導入が有効です。

コンテナ環境では、従来の認可モデルに加えて、コンテナレベルでの細かな権限制御が必要です。Kubernetesの場合、RBAC機能を活用してポッドレベルでの認可制御を実装できます。Kubernetes権限管理ツールにより、複雑なクラスター権限を効率的に管理できます。

サーバーレスアーキテクチャでは、関数レベルでの認可制御が重要です。各関数が最小限の権限で動作するよう設計し、関数間の不正アクセスを防ぐことが必要です。サーバーレスセキュリティツールを活用することで、関数の権限管理とモニタリングを効率化できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、認可に関する問題は情報セキュリティ分野の重要な出題範囲です。特に、アクセス制御モデルの違い、OAuth 2.0のフロー、権限エスカレーション攻撃とその対策などが頻繁に出題されます。

午前問題では、DACとMACの違い、RBACとABACの特徴、OAuth 2.0のグラント種別などの基本的な知識が問われます。これらの概念を深く理解するためには、応用情報技術者試験対策書や情報セキュリティ専門書を活用した学習が効果的です。

午後問題では、具体的なシステム設計における認可要件の分析、アクセス制御ポリシーの策定、セキュリティインシデントへの対応などが問われます。実践的な問題解決能力を身につけるためには、ケーススタディ形式の問題集や実践的セキュリティ演習教材の活用が推奨されます。

認可に関する最新技術動向も出題される可能性があります。ゼロトラスト、コンテナセキュリティ、クラウドIAMなどの新しい概念についても理解を深めておくことが重要です。最新セキュリティトレンド解説書を定期的に読むことで、技術動向に追いつくことができます。

人工知能と機械学習による認可システムの進化

近年、人工知能(AI)と機械学習技術の活用により、認可システムがより高度で動的なものへと進化しています。従来の静的なルールベースの認可システムでは対応が困難だった複雑な状況判断が、AI技術により可能になっています。

機械学習を活用した異常検知システムでは、ユーザーの通常の行動パターンを学習し、通常とは異なるアクセスパターンを検出できます。これにより、アカウントの乗っ取りや内部不正を早期に発見することが可能になります。AI搭載セキュリティシステムの導入により、従来のシグネチャベースの検知では発見できない高度な攻撃も検出できるようになりました。

自然言語処理技術を活用したポリシー管理システムでは、複雑な認可ルールを自然言語で記述し、システムが自動的に実装可能な形式に変換できます。これにより、非技術者でも理解しやすい形でセキュリティポリシーを策定できます。

コンテキスト認識システムでは、ユーザーの位置情報、使用デバイス、時間帯、ネットワーク状況などの多様な情報を統合的に分析し、リアルタイムで認可判断を行います。コンテキスト認識セキュリティソリューションにより、より柔軟で適応的な認可制御が実現されています。

組織的な取り組みと人材育成

認可システムの効果的な運用には、技術的な実装だけでなく、組織的な取り組みが不可欠です。セキュリティポリシーの策定、従業員教育、インシデント対応体制の構築などが重要な要素となります。

セキュリティポリシーの策定では、組織の業務特性やリスク環境に応じて、適切な認可ルールを定義する必要があります。ポリシー策定支援ツールを活用することで、業界標準に基づいた包括的なポリシーを効率的に作成できます。

従業員教育では、認可の重要性、適切な権限の使用方法、セキュリティインシデントの報告手順などを継続的に教育することが重要です。セキュリティ教育プラットフォームを活用して、インタラクティブな学習コンテンツを提供し、従業員のセキュリティ意識向上を図ることができます。

インシデント対応体制では、認可関連のセキュリティインシデントが発生した際の対応手順を明確に定義し、迅速な対応を可能にする必要があります。インシデント対応管理システムにより、インシデントの検知から解決まで一元的に管理できます。

まとめ

認可(Authorization)は、現代の情報システムにおいて極めて重要な役割を果たすセキュリティ技術です。適切な認可システムの実装により、組織は情報資産を保護しながら、必要なユーザーに適切な権限を提供することができます。

技術の進歩とともに、認可システムも進化し続けています。OAuth 2.0、ゼロトラスト、AI技術の活用など、新しいアプローチが次々と登場しており、組織はこれらの技術を適切に活用することで、より効果的なセキュリティ対策を実現できます。

応用情報技術者試験においても重要な出題分野である認可について、基本的な概念から最新の技術動向まで幅広く理解を深めることで、実際の業務での課題解決能力を向上させることができます。継続的な学習と実践を通じて、情報セキュリティの専門知識を身につけ、組織の情報資産保護に貢献していくことが期待されます。