情報システムのセキュリティにおいて、適切なアクセス制御は極めて重要な要素です。その中でも任意アクセス制御(Discretionary Access Control, DAC)は、最も広く使用されているアクセス制御モデルの一つです。応用情報技術者試験では、セキュリティ分野の重要な基礎概念として頻繁に出題され、実際のシステム設計や運用においても不可欠な知識となっています。

DACは、リソースの所有者(オーナー)がそのリソースに対するアクセス権限を決定できるセキュリティモデルです。この「任意」という名称は、オーナーが自分の裁量でアクセス権限を設定できることに由来しています。従来のUNIXやLinuxシステム、WindowsのNTFSファイルシステム、多くのデータベース管理システムなど、現代の情報システムの多くでDACが採用されています。

DACの基本原理と動作メカニズム

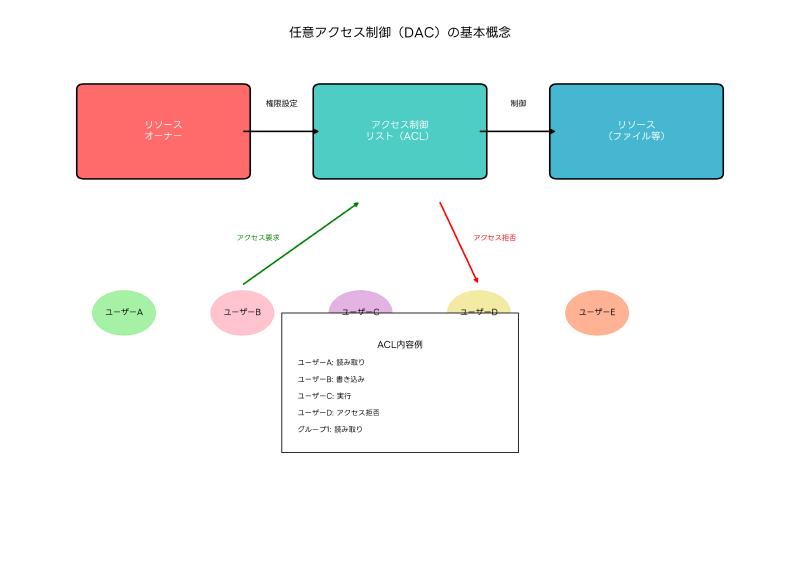

任意アクセス制御の中核となる概念は、リソースの所有権とアクセス制御リスト(ACL: Access Control List)です。システム内の各リソース(ファイル、ディレクトリ、データベーステーブルなど)には必ず所有者が存在し、その所有者がアクセス権限を決定する権限を持ちます。

アクセス制御リストは、特定のリソースに対してどのユーザーやグループがどのような操作を実行できるかを定義したリストです。一般的な権限には、読み取り(Read)、書き込み(Write)、実行(Execute)があります。例えば、企業向けファイルサーバーでは、人事部門の機密文書に対して部長は読み書き権限、一般職員は読み取り専用権限、他部門は一切アクセス不可という設定が可能です。

DACの実装において重要な要素の一つが、権限の継承メカニズムです。親ディレクトリで設定された権限は、デフォルトで子ディレクトリやファイルに継承されます。これにより、大量のファイルに対して個別に権限設定を行う必要がなく、管理効率が大幅に向上します。ただし、この継承機能は適切に管理されないと、意図しない権限の付与につながるリスクもあります。

DACと他のアクセス制御モデルとの比較

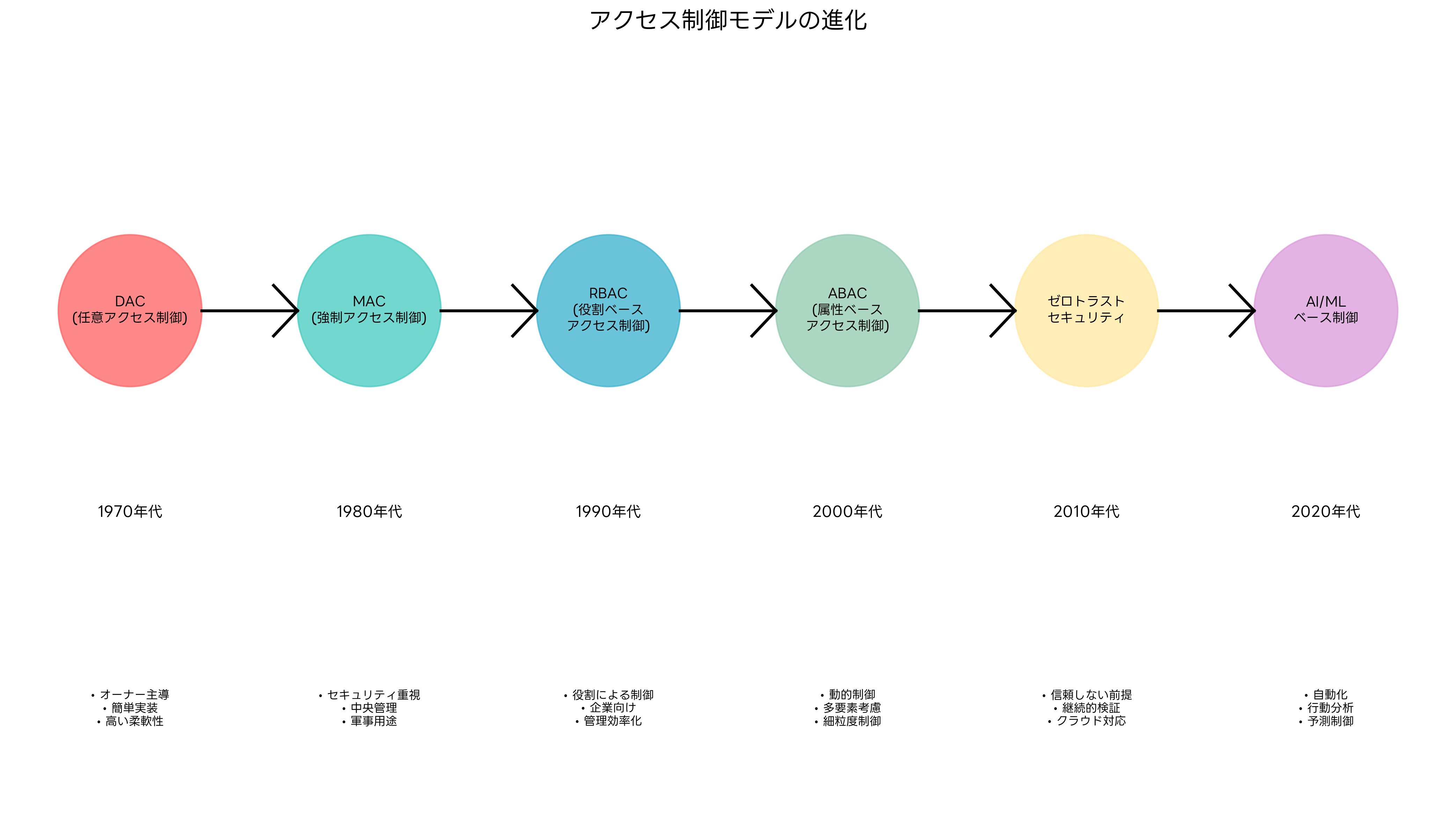

情報セキュリティの分野では、DACの他にも強制アクセス制御(MAC: Mandatory Access Control)、役割ベースアクセス制御(RBAC: Role-Based Access Control)など、様々なアクセス制御モデルが存在します。それぞれのモデルには固有の特徴と適用場面があります。

強制アクセス制御(MAC)では、システム管理者が定義したセキュリティポリシーに基づいてアクセス制御が行われ、一般ユーザーは権限設定を変更できません。これは軍事システムや機密性の極めて高いシステムで使用されるモデルです。軍事グレードのセキュリティソリューションでは、MACが重要な役割を果たしています。

一方、DACの最大の特徴は柔軟性にあります。ユーザー自身が所有するリソースの権限を自由に設定できるため、業務の効率性と利便性を重視する企業環境では非常に有効です。中小企業向けのネットワーク管理ツールの多くは、DACを基盤としたアクセス制御機能を提供しています。

役割ベースアクセス制御(RBAC)は、DACとMACの中間的な位置づけにあります。ユーザーに直接権限を付与するのではなく、役割(ロール)に権限を付与し、ユーザーをその役割に割り当てることで間接的にアクセス制御を実現します。大規模な企業環境では、統合ID管理システムを使用してRBACを実装することが一般的です。

UNIX/Linuxにおけるファイル権限システム

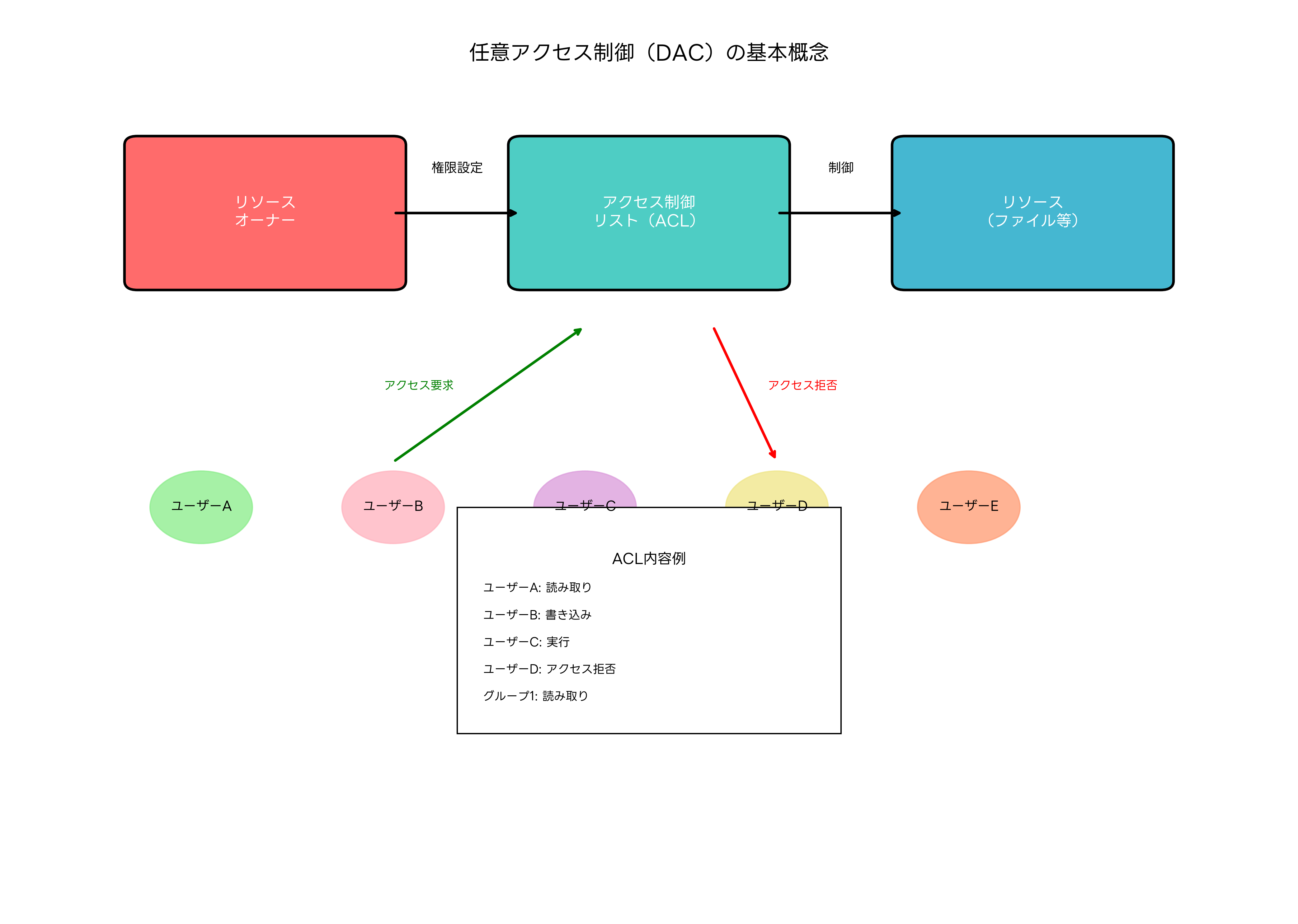

DACの最も身近な実装例として、UNIX/Linuxのファイル権限システムがあります。このシステムは、ファイルやディレクトリの所有者、グループ、その他のユーザーに対して、読み取り、書き込み、実行の各権限を個別に設定できる仕組みです。

ファイル権限は、通常「rwxrwxrwx」のような9文字で表現されます。最初の3文字が所有者、次の3文字がグループ、最後の3文字がその他のユーザーの権限を示しています。例えば、「rw-r–r–」は、所有者が読み書き可能、グループとその他は読み取り専用を意味します。

システム管理者にとって、適切なファイル権限の設定は セキュリティの要です。Linux系統サーバー管理の専門書には、権限設定のベストプラクティスが詳しく解説されています。特に、実行権限の管理は慎重に行う必要があり、不要な実行権限の付与はセキュリティリスクの増大につながります。

8進数表記も広く使用されており、「755」や「644」といった数値でファイル権限を表現します。この表記法は、システム管理の自動化ツールやスクリプトで権限設定を行う際に特に有用です。数値の各桁は、それぞれ所有者、グループ、その他の権限を表し、4(読み取り)、2(書き込み)、1(実行)の組み合わせで権限レベルを決定します。

Windowsにおけるアクセス制御の実装

Windowsオペレーティングシステムでは、NTFSファイルシステムを基盤としたより高度なDACの実装が行われています。UNIXのシンプルな権限モデルと比較して、Windowsのアクセス制御は非常に詳細で複雑な権限設定が可能です。

NTFSのアクセス制御では、ファイルやフォルダに対して個別のアクセス制御エントリ(ACE: Access Control Entry)を設定できます。各ACEには、特定のユーザーまたはグループに対する具体的な権限(フルコントロール、変更、読み取りと実行、読み取り、書き込みなど)が定義されます。[Windows Server管理の実践ガイド](https://www.amazon.co.jp/s?k=Windows Server管理実践&tag=amazon-product-items-22)では、これらの複雑な権限設定について詳しく解説されています。

Windowsの特徴的な機能として、継承可能権限と明示的権限の区別があります。親フォルダから継承された権限と、そのオブジェクトに直接設定された権限を明確に区別し、管理者はいつでもこれらの設定を確認・変更できます。エンタープライズWindows管理ツールを使用することで、大規模な企業環境でもこれらの複雑な権限設定を効率的に管理できます。

Active Directoryと連携したグループポリシーにより、組織全体での一貫したアクセス制御ポリシーの適用も可能です。これにより、個々のユーザーが任意にアクセス権限を設定できるDACの利点を活かしつつ、組織レベルでのセキュリティ統制も実現できます。

データベースシステムにおけるDAC

データベース管理システム(DBMS)においても、DACは重要な役割を果たしています。リレーショナルデータベースでは、テーブル、ビュー、ストアドプロシージャなどの各オブジェクトに対して、個別のアクセス権限を設定できます。

データベースのDACでは、GRANT文とREVOKE文を使用して権限の付与と剥奪を行います。例えば、営業部門のユーザーには顧客テーブルへの読み取り権限のみを付与し、経理部門には売上テーブルへの読み書き権限を付与するといった細かな制御が可能です。データベースセキュリティの専門書には、これらの権限管理のベストプラクティスが詳しく記載されています。

ビューの活用により、機密性の高いデータを含むテーブルから必要な情報のみを抽出したビューを作成し、そのビューに対してのみアクセス権限を付与することで、データの機密性を保ちながら必要な情報へのアクセスを提供できます。企業向けデータベース管理システムでは、このような柔軟なアクセス制御機能が標準的に提供されています。

DACの利点と課題

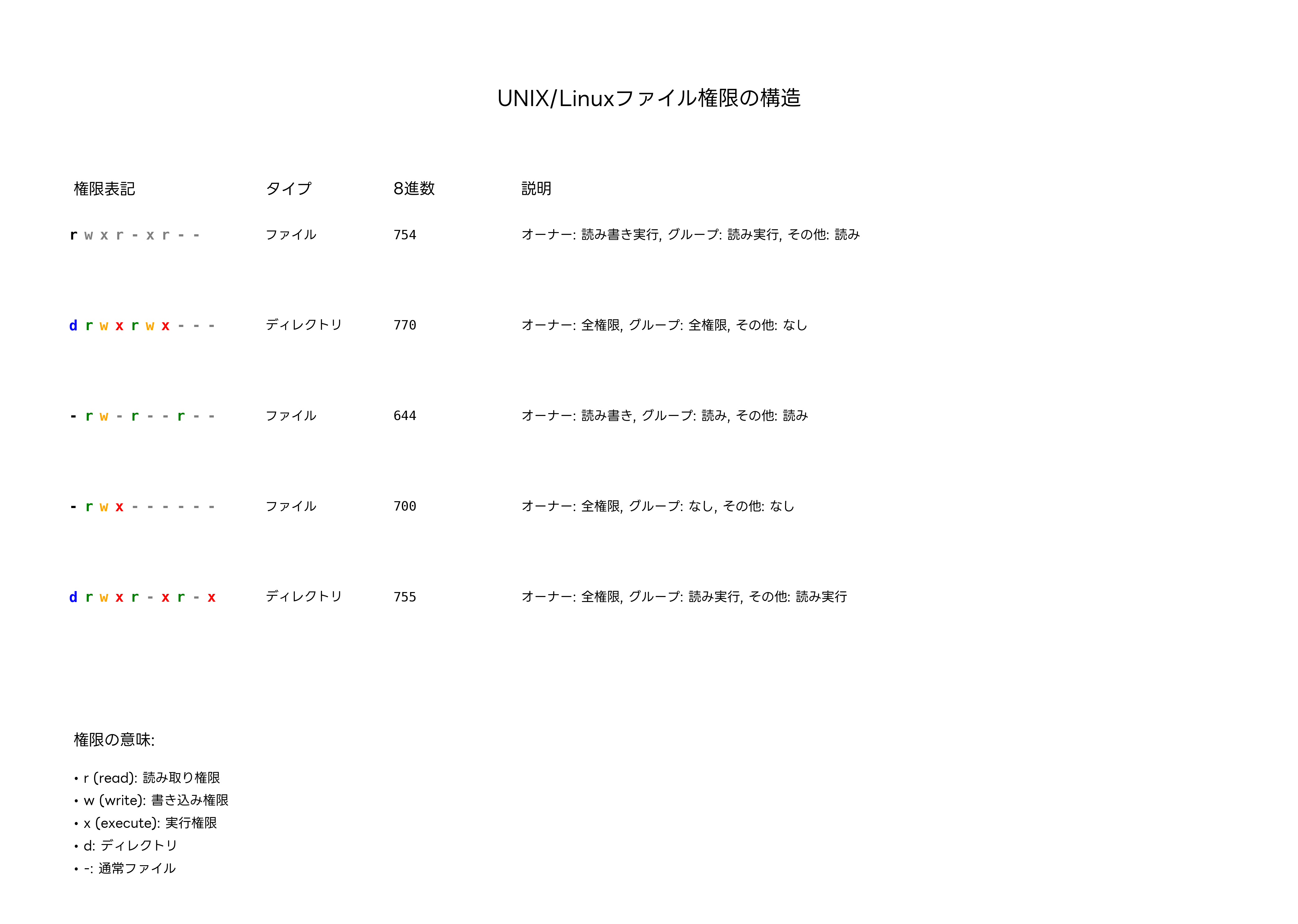

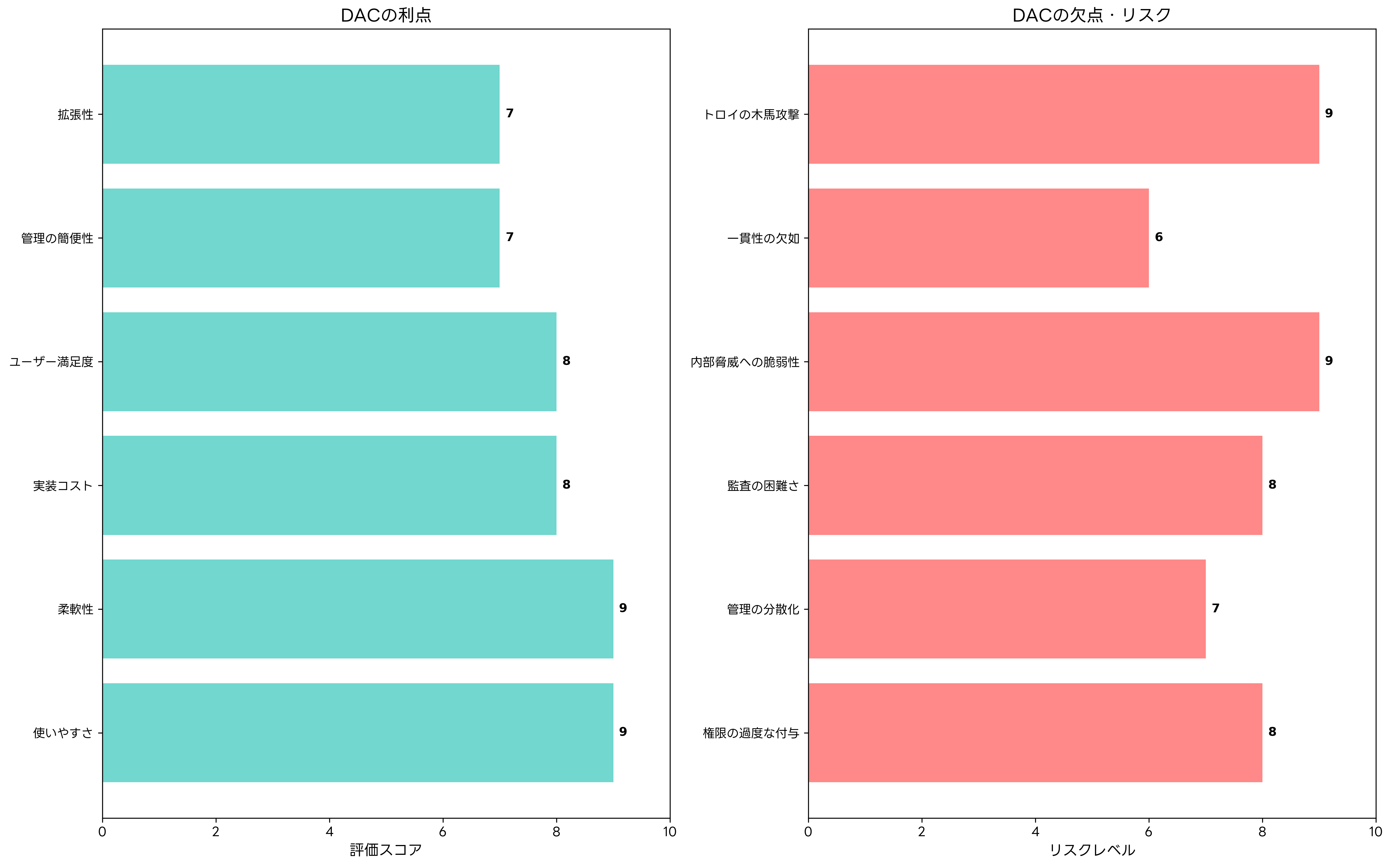

任意アクセス制御には多くの利点がある一方で、セキュリティ上の課題も存在します。これらの特徴を理解することは、適切なセキュリティ戦略を策定する上で不可欠です。

DACの最大の利点は、その柔軟性と使いやすさです。ユーザーが自分の判断でアクセス権限を設定できるため、ビジネスの変化に迅速に対応できます。新しいプロジェクトチームが結成された際に、チームメンバー間でファイル共有の権限を即座に設定できるのは、DACの大きな強みです。チーム協業支援ツールの多くは、この柔軟性を活かしたアクセス制御機能を提供しています。

実装コストの低さも重要な利点です。複雑なセキュリティポリシーエンジンや専門的な管理ツールを必要とせず、比較的シンプルな仕組みで実現できるため、中小企業でも導入しやすいアクセス制御モデルです。中小企業向けITソリューションでは、DACベースのアクセス制御が標準機能として提供されることが多くあります。

一方で、DACには重要なセキュリティ上の課題があります。最も深刻な問題は、権限の過度な付与です。ユーザーが業務上の利便性を優先して、必要以上に広範囲なアクセス権限を付与してしまうリスクがあります。この問題に対処するため、アクセス権限監査ツールを導入して、定期的に権限設定をレビューすることが推奨されます。

トロイの木馬攻撃に対する脆弱性も重要な課題です。悪意のあるプログラムがユーザーの権限で実行された場合、そのユーザーがアクセス可能なすべてのリソースが危険にさらされる可能性があります。エンドポイントセキュリティソリューションの導入により、このようなリスクを軽減することができます。

アクセス制御の進化と現代的な実装

情報セキュリティの分野は急速に進化しており、従来のDACも新しい技術や概念と組み合わせて発展しています。クラウドコンピューティング、ゼロトラストセキュリティ、人工知能などの新技術は、アクセス制御の在り方に大きな変化をもたらしています。

クラウド環境におけるDACでは、従来のオンプレミス環境とは異なる考慮事項があります。Amazon Web Services(AWS)のIAM(Identity and Access Management)やMicrosoft AzureのActive Directory、Google Cloud PlatformのCloud IAMなど、各クラウドプロバイダーは独自のアクセス制御機能を提供しています。クラウドセキュリティ管理ツールを使用することで、マルチクラウド環境での一元的なアクセス制御が可能になります。

ゼロトラストセキュリティモデルは、「何も信頼しない」ことを前提とした新しいセキュリティ概念です。従来のDACでは、一度認証されたユーザーはネットワーク内で自由にアクセスできましたが、ゼロトラストでは各アクセス要求を個別に検証します。ゼロトラストアーキテクチャソリューションの導入により、DACの柔軟性を維持しながらセキュリティレベルを大幅に向上させることができます。

人工知能と機械学習技術の活用により、異常なアクセスパターンの検出や動的な権限調整が可能になっています。ユーザーの行動パターンを学習し、通常とは異なるアクセス要求を自動的に検出してアラートを発するAI搭載セキュリティシステムが登場しています。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験においては、DACに関する問題が情報セキュリティ分野で頻繁に出題されています。試験では、DACの基本概念、他のアクセス制御モデルとの違い、具体的な実装方法、セキュリティ上の課題などが問われます。

午前問題では、DACの定義や特徴に関する基本的な選択問題が多く出題されます。「任意アクセス制御(DAC)の特徴として最も適切なものはどれか」といった問題や、「UNIXのファイル権限『rwxr-xr–』の意味は何か」といった具体的な実装に関する問題が典型的です。

午後問題では、より実践的なシナリオでのDACの適用が問われます。企業のファイルサーバーにおけるアクセス権限設計、データベースシステムでの権限管理戦略、セキュリティ事故の原因分析と対策立案などの問題が出題されます。応用情報技術者試験の対策書を活用して、理論と実践の両面から理解を深めることが重要です。

試験対策としては、まずDACの基本概念を確実に理解し、他のアクセス制御モデル(MAC、RBAC、ABAC)との違いを明確に説明できるようになることが必要です。また、具体的なシステム(UNIX/Linux、Windows、データベース)でのDACの実装について、詳細な知識を身につけることも重要です。

実際のシステム運用におけるベストプラクティス

DACを効果的に運用するためには、適切な設計方針とベストプラクティスの適用が不可欠です。セキュリティと利便性のバランスを取りながら、組織のビジネス要件を満たすアクセス制御システムを構築する必要があります。

最小権限の原則は、DACの運用において最も重要な概念の一つです。ユーザーには業務遂行に必要最小限の権限のみを付与し、定期的に権限の見直しを行うことで、セキュリティリスクを最小化できます。権限管理ソフトウェアを使用することで、大規模な組織でもこの原則を効率的に適用できます。

定期的な権限監査は、DACシステムの健全性を維持するために欠かせません。四半期または半年ごとに、すべてのユーザーアカウントとアクセス権限をレビューし、不要な権限の削除や適切でない権限設定の修正を行います。セキュリティ監査ツールを活用することで、この作業を自動化し、効率的に実施できます。

ログ管理と監視も重要な要素です。すべてのアクセス要求と権限変更を詳細にログに記録し、異常なパターンがないかを継続的に監視します。ログ管理システムを導入することで、リアルタイムでの異常検知と迅速なインシデント対応が可能になります。

セキュリティインシデントの分析と対策

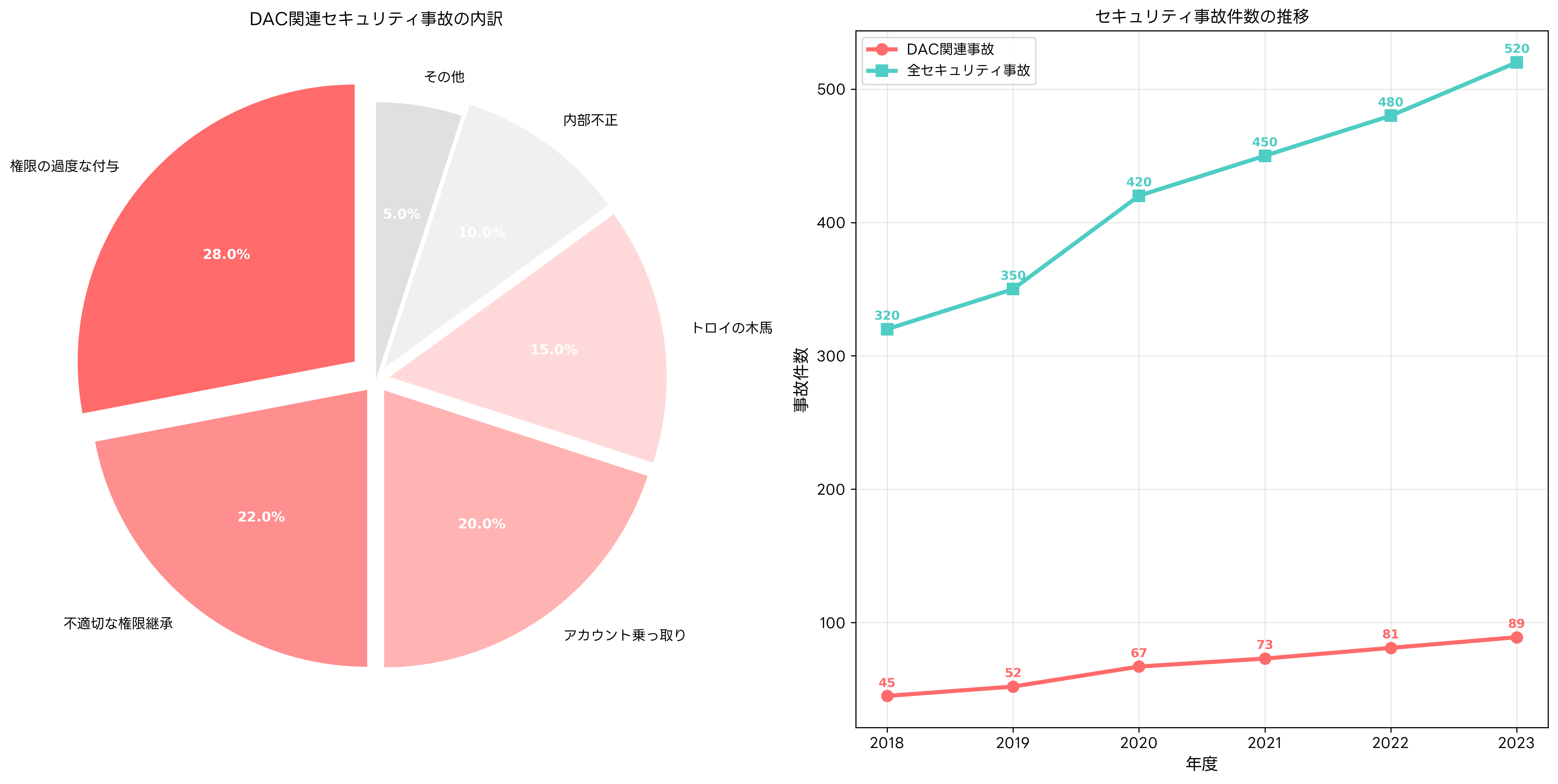

DACに関連するセキュリティインシデントは、年々増加傾向にあります。これらのインシデントの分析により、効果的な対策を講じることができます。

最も多いインシデントの一つが、権限の過度な付与による情報漏洩です。業務効率を優先するあまり、必要以上に広範囲なアクセス権限を付与した結果、機密情報が不適切にアクセスされるケースです。データ損失防止(DLP)ソリューションを導入することで、このようなリスクを軽減できます。

内部不正による情報漏洩も深刻な問題です。正当なアクセス権限を持つ内部関係者が、悪意を持って機密情報を持ち出すケースです。この対策として、ユーザー行動分析(UBA)ツールを導入し、通常とは異なるアクセスパターンを検出することが有効です。

アカウント乗っ取りによる不正アクセスも増加しています。フィッシング攻撃や認証情報の漏洩により、攻撃者が正当なユーザーのアカウントを乗っ取り、そのユーザーの権限で不正な操作を行うケースです。多要素認証(MFA)システムの導入により、このようなリスクを大幅に軽減できます。

新技術との統合と未来展望

DACは伝統的なアクセス制御モデルでありながら、新しい技術との統合により進化を続けています。人工知能、ブロックチェーン、エッジコンピューティングなどの新技術は、DACの可能性を大きく広げています。

人工知能と機械学習の活用により、従来の静的なアクセス制御から動的なアクセス制御への移行が進んでいます。ユーザーの行動パターン、アクセス時間、場所、使用デバイスなどの情報を総合的に分析し、リスクレベルに応じてアクセス権限を動的に調整するインテリジェントアクセス制御システムが登場しています。

ブロックチェーン技術は、アクセス制御ログの改ざん防止と透明性の向上に貢献しています。分散台帳技術により、アクセス履歴を改ざん不可能な形で記録し、監査の信頼性を大幅に向上させることができます。ブロックチェーンベースセキュリティソリューションの活用により、次世代のアクセス制御システムの構築が可能になります。

エッジコンピューティング環境では、分散されたリソースに対する効率的なアクセス制御が課題となっています。従来の中央集権的なアクセス制御では、ネットワーク遅延やオフライン時のアクセス継続性に問題がありました。エッジセキュリティソリューションにより、分散環境でも一貫したアクセス制御を実現できます。

組織レベルでの実装戦略

DACの効果的な実装には、技術的な側面だけでなく、組織的な取り組みも重要です。ポリシーの策定、従業員教育、継続的な改善プロセスの確立が成功の鍵となります。

組織のセキュリティポリシーにおいて、DACの適用範囲と原則を明確に定義することが重要です。どのような情報資産にDACを適用するか、どのような権限設定を許可するか、権限変更の承認プロセスはどうするかなど、詳細なガイドラインを策定する必要があります。セキュリティポリシー策定ガイドを参考に、組織に適したポリシーを作成できます。

従業員への教育とトレーニングも欠かせません。DACの概念、適切な権限設定の方法、セキュリティリスクの認識などについて、定期的な研修を実施する必要があります。セキュリティ教育プログラムを活用して、組織全体のセキュリティ意識を向上させることが重要です。

まとめ

任意アクセス制御(DAC)は、現代の情報システムにおいて広く採用されている基本的なセキュリティモデルです。その柔軟性と実装の容易さから、多くの組織で活用されていますが、適切な運用と管理が行われないとセキュリティリスクが増大する可能性があります。

応用情報技術者試験においても重要なトピックとして扱われており、理論的な理解と実践的な知識の両方が求められます。DACの基本概念、他のアクセス制御モデルとの違い、具体的な実装方法、セキュリティ上の課題と対策について、体系的に学習することが重要です。

技術の進歩とともに、DACも進化を続けています。人工知能、ブロックチェーン、エッジコンピューティングなどの新技術との統合により、より高度で効率的なアクセス制御システムの実現が期待されます。組織は、これらの新技術を活用しながら、セキュリティと利便性のバランスを取った最適なアクセス制御戦略を策定する必要があります。

最終的に、DACの成功は技術的な実装だけでなく、組織全体でのセキュリティ意識の向上と継続的な改善努力にかかっています。適切な教育、定期的な監査、新技術への対応を通じて、安全で効率的な情報システムの運用を実現することができるでしょう。