認証(Authentication)は、情報セキュリティの基盤となる重要な技術です。システムにアクセスしようとする者が、本当に本人であるかどうかを確認するプロセスであり、不正アクセスを防ぐための最初の防御線として機能します。応用情報技術者試験においても頻出の重要テーマであり、情報セキュリティを理解する上で欠かせない知識分野です。

現代のデジタル社会では、個人情報や企業の機密データを保護するため、強固な認証システムの構築が不可欠です。パスワード認証から生体認証、多要素認証まで、様々な認証技術が開発され、実用化されています。これらの技術を適切に理解し、適用することで、安全で信頼性の高い情報システムを構築することができます。

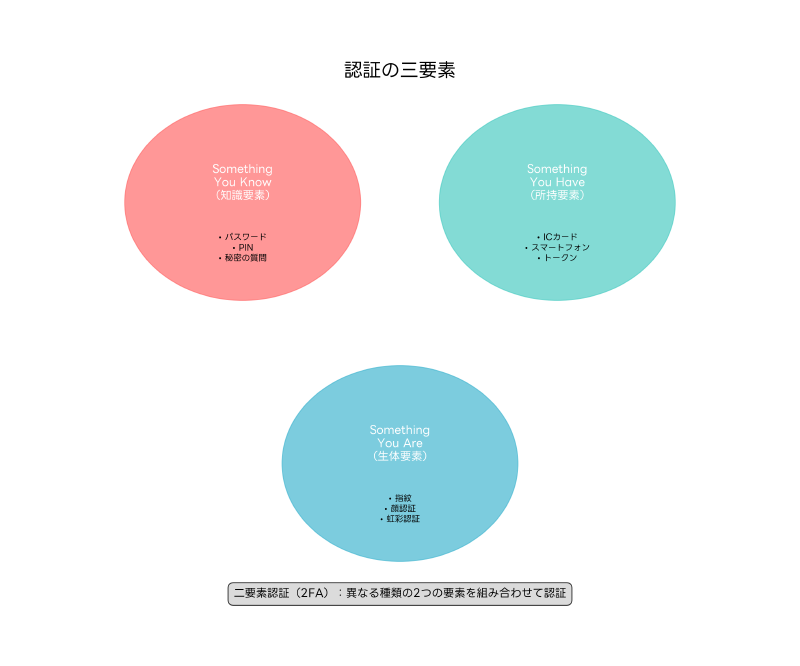

認証技術は、知識要素、所持要素、生体要素という三つの基本要素に分類されます。これらの要素を単独で使用する単要素認証から、複数の要素を組み合わせる多要素認証まで、セキュリティレベルに応じて適切な認証方式を選択することが重要です。

認証の基本概念と重要性

認証とは、システムにアクセスしようとする主体(ユーザー、デバイス、プロセスなど)が、主張する身元と一致することを確認するプロセスです。これは情報セキュリティのAAAフレームワーク(Authentication、Authorization、Accounting)の第一段階であり、すべてのセキュリティ対策の基盤となります。

認証プロセスでは、主体が提示する認証情報(クレデンシャル)と、システムが保持する正当な認証情報を照合します。この照合が成功した場合のみ、システムへのアクセスが許可されます。認証の失敗は、不正アクセスの防止につながり、システムの安全性を維持する重要な役割を果たします。

現代の企業では、統合認証システムの導入により、複数のシステムやアプリケーションに対する一元的な認証管理が実現されています。これにより、管理効率の向上とセキュリティレベルの統一が可能になります。

認証の重要性は、サイバー攻撃の増加とともにますます高まっています。不正アクセスによる情報漏洩は、企業に深刻な経済的損失と信用失墜をもたらします。そのため、高度な認証ソリューションへの投資は、現代の企業にとって必須の戦略的決定となっています。

認証の三要素:知識、所持、生体

認証技術は、認証に用いる情報の性質に基づいて、三つの基本要素に分類されます。これらの要素を理解することは、適切な認証システムを設計し、実装するために不可欠です。

知識要素(Something You Know)

知識要素は、ユーザーが記憶している情報を用いた認証方式です。最も一般的なものがパスワード認証であり、ユーザー名とパスワードの組み合わせにより身元を確認します。その他にも、PIN(Personal Identification Number)、秘密の質問への回答、パスフレーズなどが知識要素に含まれます。

パスワード認証の利点は、実装が簡単でコストが低いことです。しかし、パスワードの強度不足、使い回し、フィッシング攻撃への脆弱性などの課題があります。これらの課題を克服するため、パスワード管理ソフトウェアの使用が推奨されています。

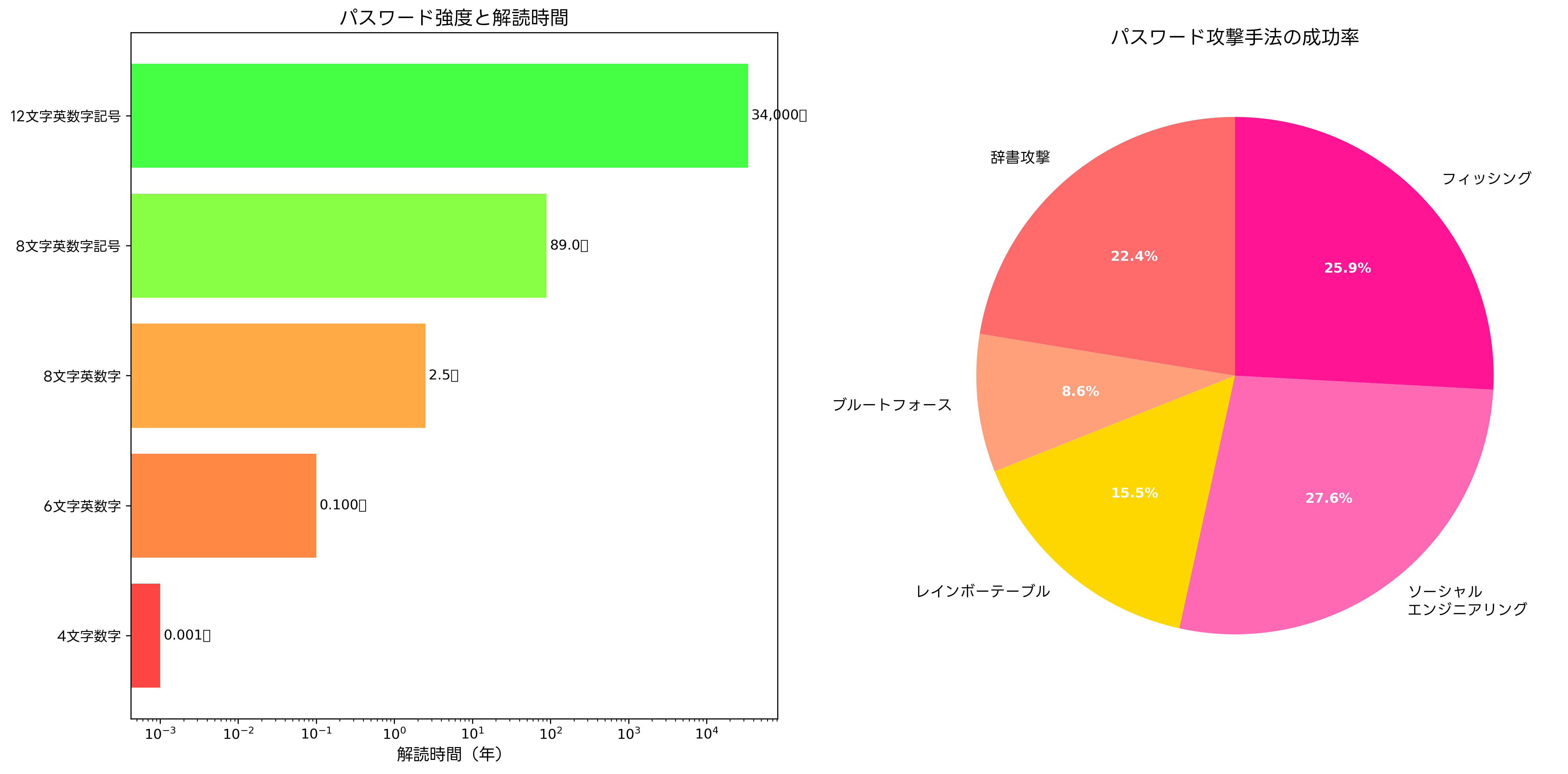

強固なパスワードポリシーの実装には、最低文字数、文字種の組み合わせ、定期的な変更などの要件を設定します。また、パスワード強度チェックツールを活用することで、ユーザーが安全なパスワードを作成することを支援できます。

所持要素(Something You Have)

所持要素は、ユーザーが物理的に所持している物品を用いた認証方式です。ICカード、USBトークン、スマートフォン、ハードウェアトークンなどが代表的な例です。これらのデバイスは、秘密鍵や証明書を安全に格納し、認証プロセスで使用されます。

ICカード認証は、企業での入退室管理やシステムアクセス制御に広く使用されています。高セキュリティICカードシステムでは、暗号化技術とPKI(公開鍵基盤)を組み合わせて、強固なセキュリティを実現しています。

スマートフォンを認証デバイスとして活用するモバイル認証も普及しています。専用の認証アプリケーションをインストールすることで、時間ベースのワンタイムパスワード(TOTP)や push通知による認証が可能になります。

ハードウェアセキュリティモジュール(HSM)は、暗号化キーの生成、保存、管理を専門的に行うデバイスです。エンタープライズ向けHSMの導入により、最高レベルのセキュリティを要求される環境での認証が実現できます。

生体要素(Something You Are)

生体要素は、ユーザーの生体的特徴を用いた認証方式です。指紋、顔、虹彩、声紋、静脈パターン、手のひらの静脈、署名の筆跡などが生体要素として利用されます。これらの特徴は個人固有であり、偽造が困難であるという利点があります。

指紋認証は最も普及している生体認証技術の一つです。高精度指紋認証システムでは、光学式、静電容量式、熱検知式などの読み取り技術を用いて、高い認証精度を実現しています。

顔認証技術は、深層学習の進歩により大幅に精度が向上しています。AI搭載顔認証システムでは、3D顔認識技術により、写真による偽装攻撃を防ぐことができます。また、マスク着用時の認証にも対応した製品が開発されています。

虹彩認証は、目の虹彩のパターンを用いる高精度な生体認証技術です。虹彩認証システムは、金融機関や政府機関など、最高レベルのセキュリティを要求される環境で採用されています。

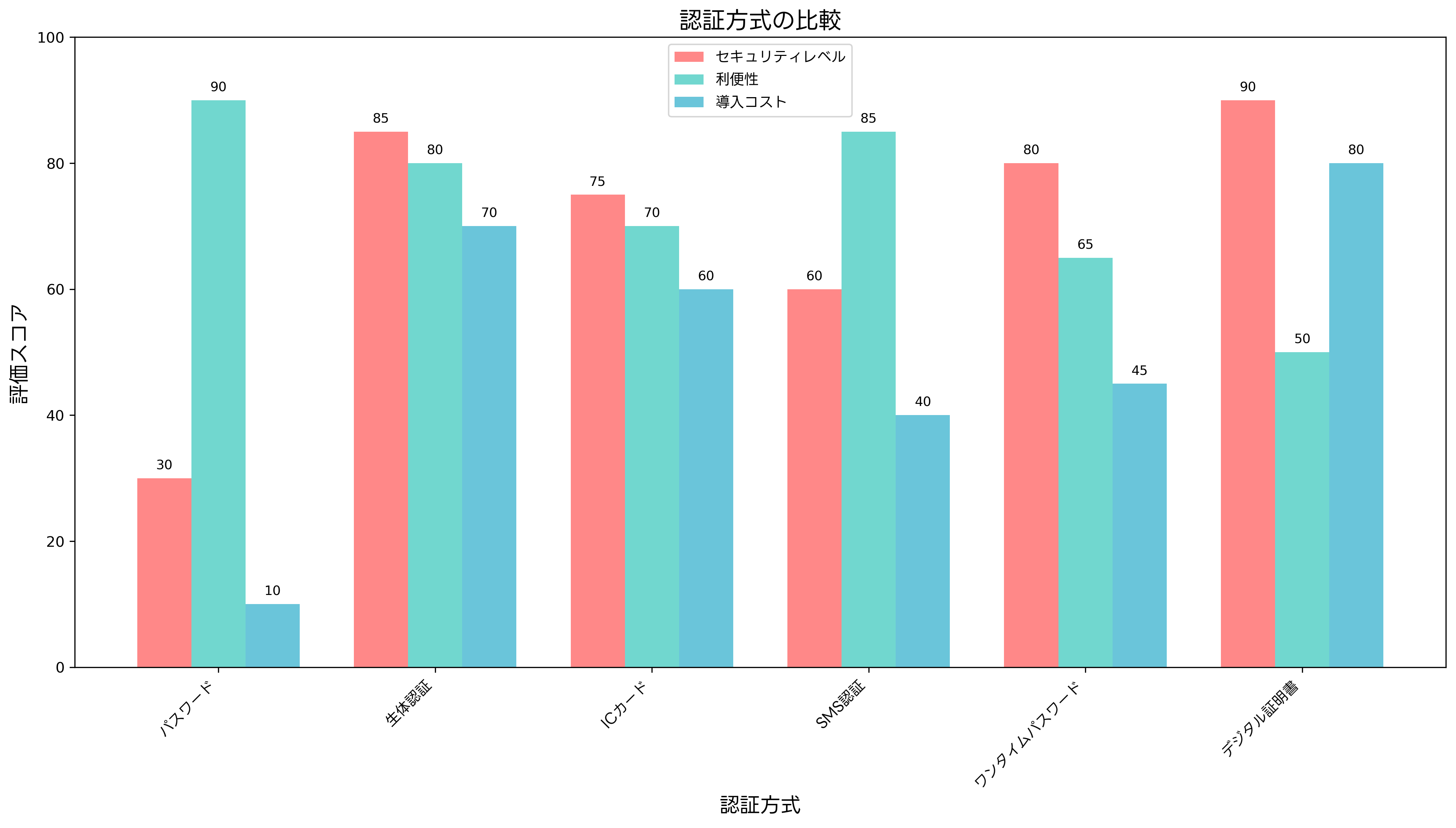

パスワード認証の課題と対策

パスワード認証は最も広く使用されている認証方式ですが、多くの課題を抱えています。これらの課題を理解し、適切な対策を講じることが重要です。

パスワードの強度不足は、最も深刻な問題の一つです。多くのユーザーは、記憶しやすい単純なパスワードを選択する傾向があります。「123456」「password」「qwerty」などの脆弱なパスワードは、辞書攻撃やブルートフォース攻撃により短時間で破られてしまいます。

パスワードの使い回しも重要な課題です。同じパスワードを複数のサービスで使用することで、一つのサービスでパスワードが漏洩した場合、他のサービスも危険にさらされます。この問題を解決するため、パスワード自動生成ツールの使用が推奨されています。

フィッシング攻撃は、偽のWebサイトにパスワードを入力させる詐欺手法です。これに対する対策として、フィッシング対策ソフトウェアの導入や、ユーザー教育の強化が重要です。

パスワードポリシーの実装は、組織レベルでの対策として効果的です。最低8文字以上の文字数、英数字と記号の組み合わせ、定期的な変更、過去のパスワードの再利用禁止などの要件を設定します。パスワードポリシー管理ツールにより、これらのポリシーを自動的に適用できます。

ソルトハッシュ化は、パスワードを安全に保存するための技術です。パスワードにランダムな文字列(ソルト)を追加してからハッシュ化することで、レインボーテーブル攻撃を防ぐことができます。現代的なパスワードハッシュ化では、bcrypt、scrypt、Argon2などの安全なアルゴリズムが使用されています。

生体認証技術の種類と特徴

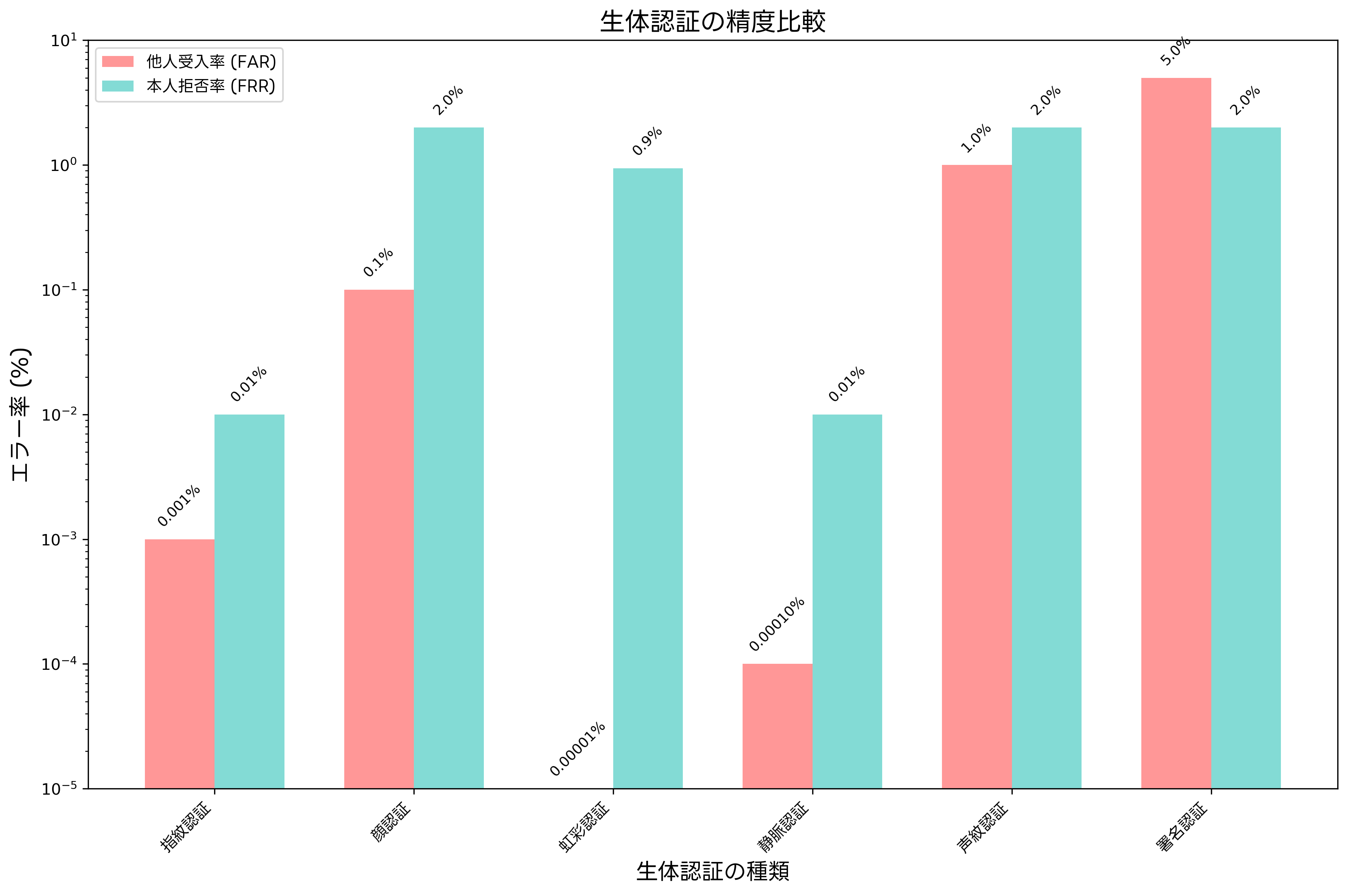

生体認証技術は、個人の生理的または行動的特徴を用いて身元を確認する技術です。各技術には固有の特徴があり、用途に応じて適切な技術を選択することが重要です。

指紋認証は、最も成熟した生体認証技術の一つです。指紋の隆線パターンは個人固有であり、生涯変わることがありません。現代の指紋認証システムでは、特徴点抽出アルゴリズムにより、指紋の特徴的なパターンを数値化して照合します。

顔認証技術は、近年のAI技術の発展により大幅に精度が向上しました。深層学習を用いた顔認識アルゴリズムは、照明条件の変化、表情の変化、軽微な外見の変化に対しても高い認識精度を維持できます。深層学習ベース顔認証システムでは、99%以上の認証精度を実現する製品も登場しています。

虹彩認証は、目の虹彩に存在する複雑なパターンを用いる認証技術です。虹彩のパターンは指紋よりもさらに個人差が大きく、極めて高い認証精度を実現できます。遠距離からの認証も可能で、非接触虹彩認証システムは、衛生面でも優れています。

静脈認証は、手のひらや指の静脈パターンを用いる認証技術です。静脈は体内にあるため外部から視認できず、偽造が極めて困難です。また、生体活動が必要なため、切断された手では認証できないという安全性があります。

声紋認証は、音声の特徴を用いる行動的生体認証です。声の高さ、音色、話し方の癖などを総合的に分析して個人を識別します。電話やインターネット通話での本人確認に活用され、音声認証システムの導入により、リモートでの安全な認証が実現できます。

署名認証は、筆跡の特徴を用いる行動的生体認証です。文字の形状だけでなく、筆圧、筆記速度、ペンの傾きなどの動的な特徴も分析します。デジタル署名認証システムにより、紙の署名に代わるセキュアな電子署名が実現できます。

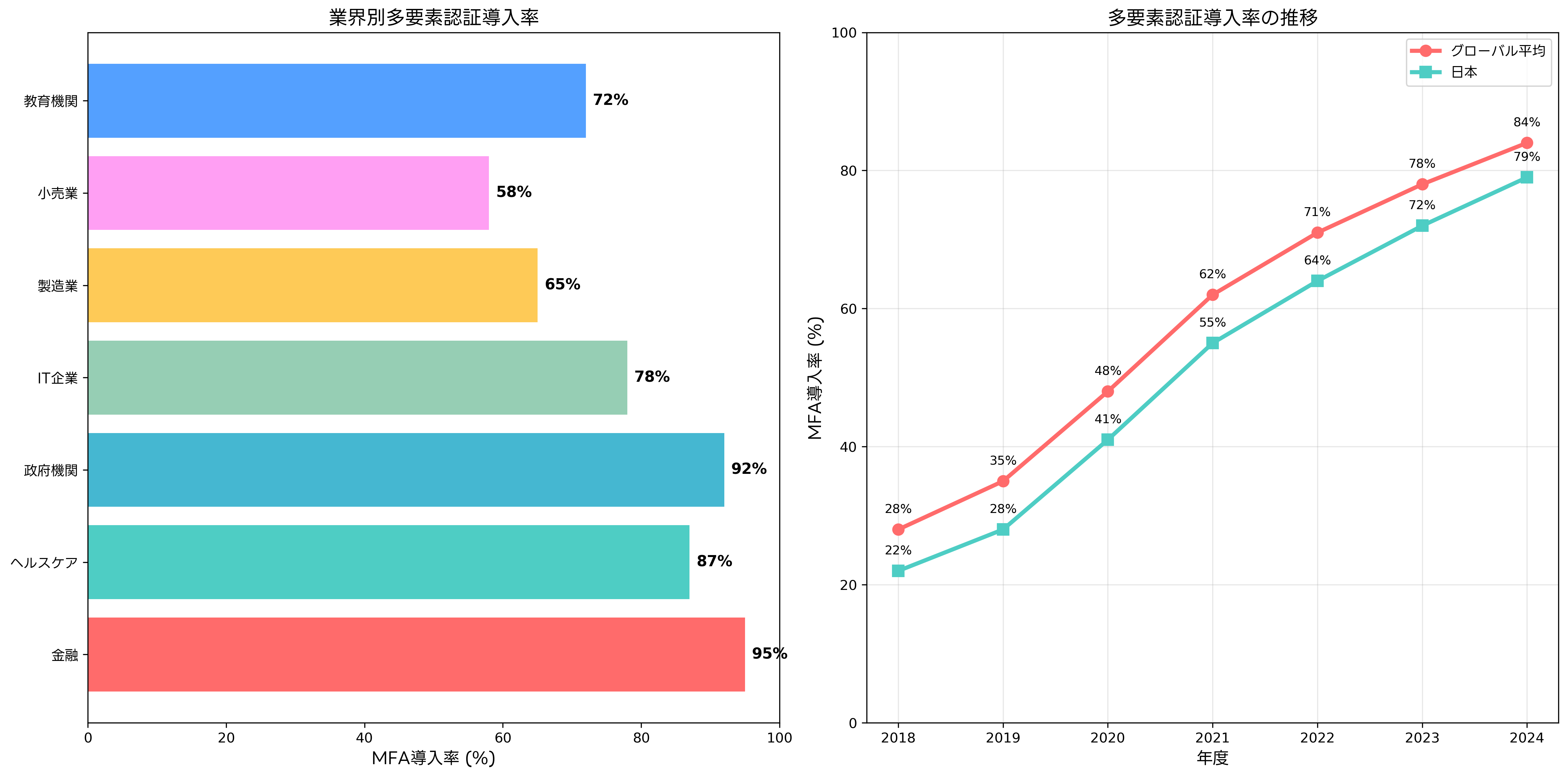

多要素認証(MFA)の実装と効果

多要素認証(Multi-Factor Authentication、MFA)は、異なる種類の認証要素を組み合わせることで、セキュリティを大幅に向上させる認証方式です。単一の認証要素が破られても、他の要素により不正アクセスを防ぐことができます。

二要素認証(2FA)は、最も一般的な多要素認証の形態です。通常、知識要素(パスワード)と所持要素(スマートフォンのアプリやSMS)を組み合わせます。二要素認証システムの導入により、パスワード単独の認証と比較して、セキュリティレベルを大幅に向上させることができます。

時間ベースワンタイムパスワード(TOTP)は、時刻同期に基づいてワンタイムパスワードを生成する方式です。Google AuthenticatorやMicrosoft Authenticatorなどの認証アプリを使用して、30秒や60秒ごとに変更される一意のコードを生成します。

SMS認証は、携帯電話のSMSを用いた認証方式です。認証時に登録された電話番号にワンタイムパスワードが送信され、それを入力することで認証を完了します。ただし、SIMスワッピング攻撃やSMS傍受のリスクがあるため、より安全な認証方式への移行が推奨されています。

プッシュ通知認証は、スマートフォンアプリに通知を送信して認証を行う方式です。ユーザーはスマートフォンで通知を確認し、承認または拒否を選択します。プッシュ認証システムは、ユーザビリティとセキュリティのバランスが良い認証方式として注目されています。

ハードウェアトークンは、専用のデバイスを用いた所持要素認証です。USB型やBluetooth型のトークンがあり、フィッシング攻撃に対して高い耐性を持ちます。FIDO2対応ハードウェアキーは、パスワードレス認証の実現にも対応しています。

リスクベース認証は、ユーザーの行動パターンやアクセス状況を分析して、リスクレベルに応じて認証要件を動的に変更する方式です。通常とは異なる場所からのアクセスや異常な操作パターンを検出した場合に、追加の認証を要求します。

シングルサインオン(SSO)と統合認証

シングルサインオン(SSO)は、一度の認証で複数のシステムやアプリケーションにアクセスできる仕組みです。ユーザビリティの向上とセキュリティ管理の簡素化を同時に実現できる重要な技術です。

SSOの実装には、複数のプロトコルが使用されます。SAML(Security Assertion Markup Language)は、企業環境で広く使用されているXMLベースの標準プロトコルです。SAML対応SSOソリューションにより、異なるベンダーのシステム間でのシームレスな認証連携が実現できます。

OAuth 2.0とOpenID Connectは、Web APIアクセスとユーザー認証のためのモダンなプロトコルです。これらのプロトコルを使用したモダンSSO実装により、モバイルアプリケーションやSPAでの安全な認証が実現できます。

フェデレーション認証は、組織間での認証情報の相互利用を可能にする仕組みです。信頼関係を構築した組織間で、一方の認証を他方が受け入れることで、シームレスなアクセスが実現できます。フェデレーション認証システムは、企業間連携やクラウドサービス統合に重要な役割を果たします。

アクティブディレクトリ(AD)は、Microsoftが開発した認証とディレクトリサービスです。Windows環境での統合認証に広く使用され、グループポリシーによる一元的な管理が可能です。Active Directory管理ツールにより、大規模な企業環境でのユーザー管理を効率化できます。

LDAP(Lightweight Directory Access Protocol)は、ディレクトリサービスにアクセスするためのプロトコルです。様々なシステムが対応しており、統合認証の基盤技術として重要な役割を果たします。LDAPサーバーソリューションにより、組織の認証インフラを構築できます。

新世代認証技術:FIDO、パスワードレス認証

FIDO(Fast IDentity Online)は、パスワードに依存しない強力な認証を実現するための業界標準です。公開鍵暗号技術を基盤とし、フィッシング攻撃に対して根本的な耐性を持つ革新的な認証技術です。

FIDO U2F(Universal 2nd Factor)は、二要素認証の第二要素として使用されるプロトコルです。USBキーやNFC対応デバイスを認証器として使用し、フィッシング攻撃を根本的に防ぐことができます。[FIDO U2F対応セキュリティキー](https://www.amazon.co.jp/s?k=FIDO U2Fセキュリティキー&tag=amazon-product-items-22)は、多くの主要なWebサービスでサポートされています。

FIDO2とWebAuthnは、パスワードレス認証を実現する次世代の標準です。Webブラウザに組み込まれたAPIを通じて、生体認証やハードウェアキーによる直接的な認証が可能になります。WebAuthn対応認証デバイスにより、パスワードを使用しない安全で便利な認証体験を提供できます。

Windows Helloは、Microsoftが開発したパスワードレス認証技術です。顔認証、指紋認証、PINを用いて、Windowsデバイスへの安全で便利なログインを実現します。[Windows Hello対応デバイス](https://www.amazon.co.jp/s?k=Windows Hello対応デバイス&tag=amazon-product-items-22)では、従来のパスワード入力が不要になります。

Apple Face IDとTouch IDは、Appleが開発した生体認証技術です。iPhoneやiPadでの認証に使用され、高い精度と利便性を実現しています。企業環境では、iOS向け認証管理ソリューションにより、これらの機能をビジネスアプリケーションで活用できます。

証明書ベース認証は、デジタル証明書を用いた高セキュリティな認証方式です。PKI(公開鍵基盤)を基盤とし、個人の身元を暗号学的に証明します。PKI証明書管理システムにより、大規模な組織での証明書ライフサイクル管理が実現できます。

認証システムの設計と実装

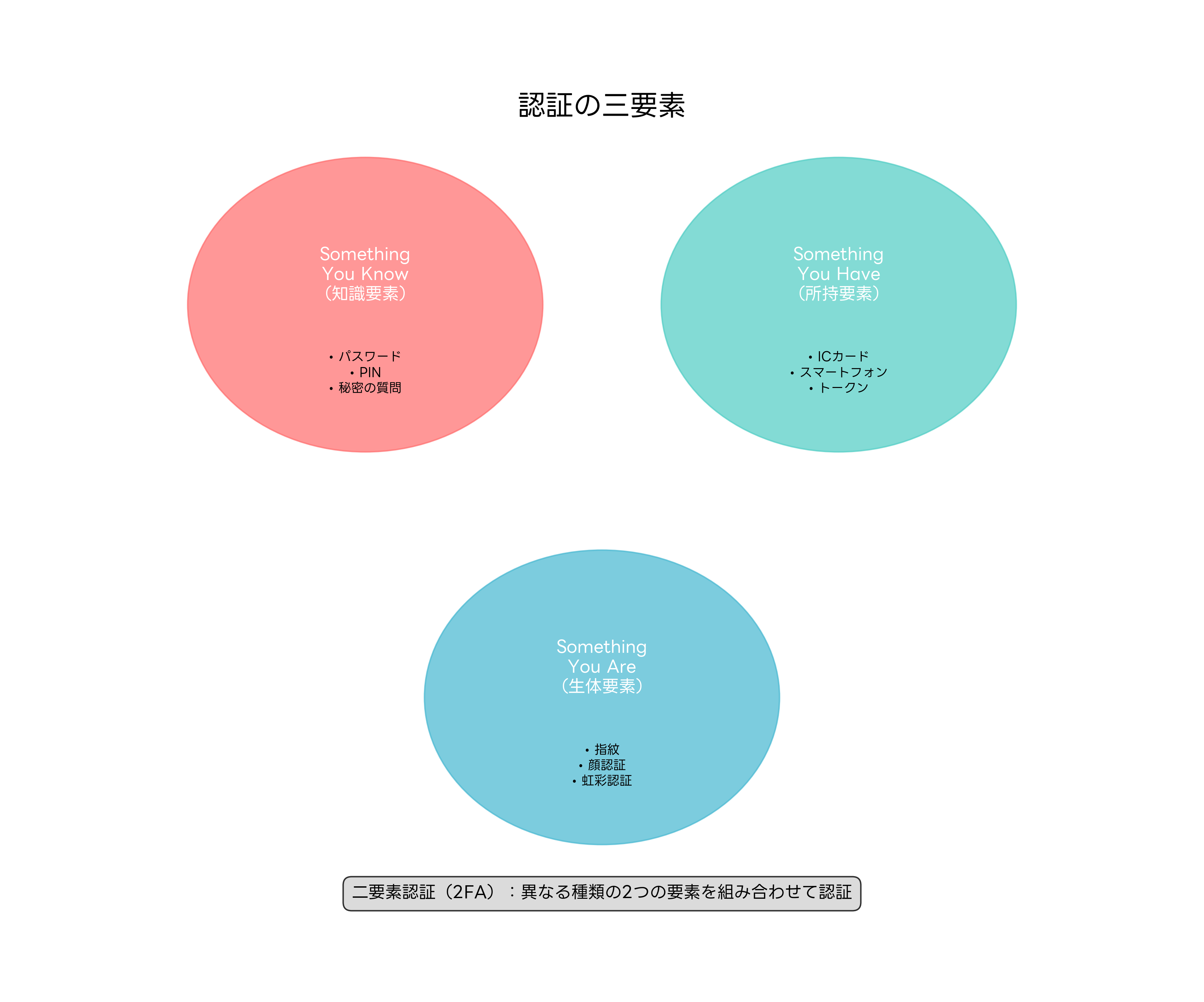

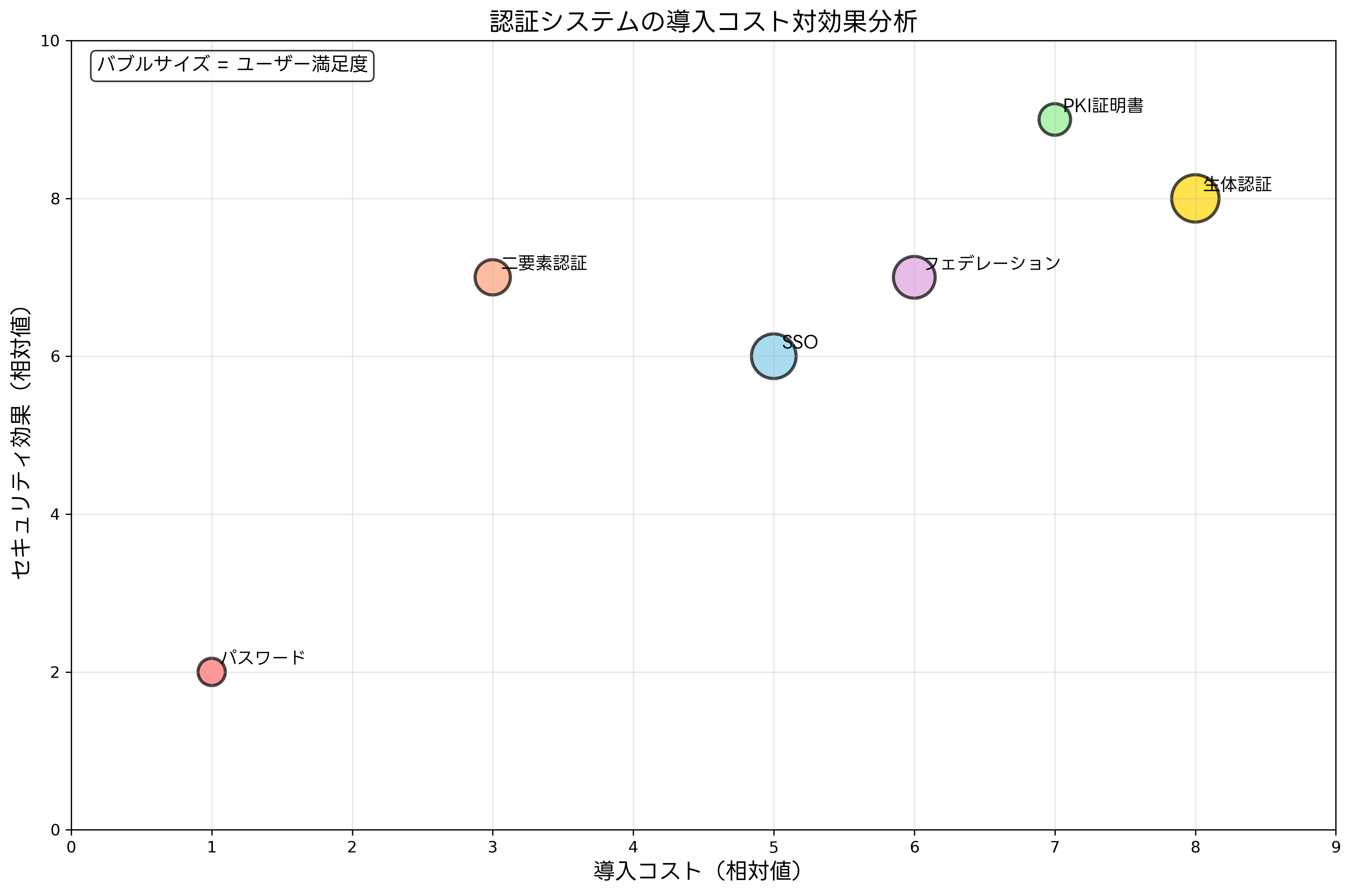

効果的な認証システムの設計には、セキュリティ要件、ユーザビリティ、コスト、運用性など多くの要素を総合的に考慮する必要があります。組織の特性と要件に最適な認証アーキテクチャを構築することが重要です。

認証アーキテクチャの設計では、認証ポリシー、認証フロー、認証インフラストラクチャの三つの層を考慮します。認証ポリシーでは、どのレベルのセキュリティが必要か、どの認証方式を使用するかを定義します。認証アーキテクチャ設計ツールにより、体系的な設計が可能です。

ユーザーエクスペリエンス(UX)の考慮は、認証システムの成功に重要です。セキュリティを強化しながらも、ユーザーにとって使いやすいインターフェースを提供する必要があります。UX最適化認証システムでは、認証プロセスの簡素化と安全性の両立を実現しています。

スケーラビリティの設計も重要な考慮事項です。組織の成長とともに認証システムも拡張できる必要があります。クラウドベースのスケーラブル認証サービスにより、需要に応じて認証能力を動的に調整できます。

セキュリティ監査とログ管理は、認証システムの運用において不可欠です。すべての認証試行を記録し、不正アクセスの試みや異常なパターンを検出する必要があります。認証ログ分析システムにより、セキュリティインシデントの早期発見と対応が可能になります。

応用情報技術者試験での認証技術

応用情報技術者試験では、認証技術に関する問題が情報セキュリティ分野を中心に出題されます。理論的な理解と実践的な応用能力の両方が求められるため、体系的な学習が重要です。

午前問題では、認証の基本概念、認証方式の分類、生体認証の特徴、多要素認証の効果などが出題されます。特に、各認証方式の利点と欠点、適用場面、セキュリティレベルの比較などが重要なポイントです。

午後問題では、より実践的な場面での認証システムの設計や運用が問われます。企業のセキュリティ要件を満たす認証システムの選択、SSOの導入計画、セキュリティインシデントへの対応などが出題範囲となります。

試験対策としては、応用情報技術者試験セキュリティ対策書を用いた理論学習と、情報セキュリティ実践問題集による問題演習を組み合わせることが効果的です。

実際の認証システムに触れる機会を作ることも重要です。認証システム構築キットを使用して、実際に認証システムを構築し、動作を確認することで、理論と実践の結びつきを深めることができます。

まとめ:認証技術の未来と重要性

認証技術は、デジタル社会の基盤インフラとして、ますますその重要性を増しています。サイバー攻撃の高度化、リモートワークの普及、IoTデバイスの増加などにより、従来の認証技術では対応が困難な課題が生まれています。

パスワードレス認証、生体認証、AIを活用した行動認証など、新しい認証技術の開発が活発に進んでいます。これらの技術を適切に理解し、組織の要件に最適な形で実装することが、情報セキュリティの専門家に求められています。

認証技術の選択と実装には、技術的な理解だけでなく、ビジネス要件、法規制、ユーザビリティ、コストなど多面的な検討が必要です。包括的認証戦略策定ガイドなどのリソースを活用して、戦略的な認証システム導入を進めることが重要です。

応用情報技術者試験においても、認証技術は重要な出題分野であり、体系的な理解が求められます。理論学習と実践経験を両立させることで、試験合格と実務での活用の両方を実現できます。認証技術の継続的な学習により、変化する技術トレンドに対応し、安全で信頼性の高い情報システムの構築に貢献することができます。