デジタル時代の進展とともに、従来のパスワードのみによる認証では十分なセキュリティを確保できない時代となりました。サイバー攻撃の巧妙化、データ漏洩の頻発、フィッシング詐欺の蔓延など、多様な脅威に対抗するため、二要素認証(Two-Factor Authentication、2FA)は現代の情報セキュリティにおいて欠かせない技術となっています。応用情報技術者試験でも重要な出題分野であり、セキュリティの基本概念として深く理解しておく必要があります。

二要素認証とは、異なる二つの認証要素を組み合わせてユーザーの本人確認を行う認証方式です。単一の認証要素に依存することの脆弱性を克服し、認証の信頼性を大幅に向上させることで、不正アクセスのリスクを劇的に削減します。現在では、銀行、企業システム、Webサービスなど、あらゆる分野で広く採用されています。

認証の三要素:二要素認証の基盤となる概念

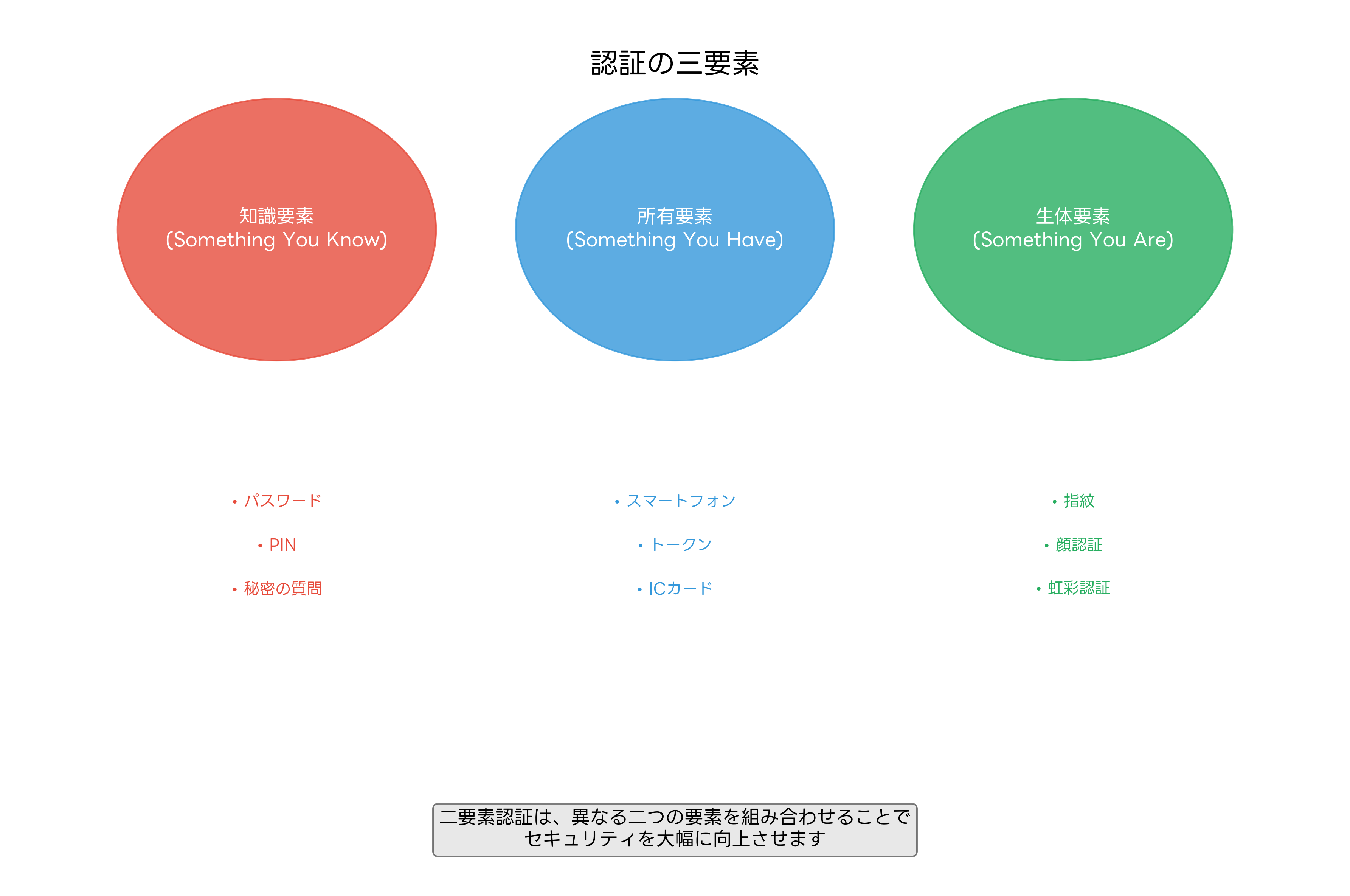

二要素認証を理解するためには、まず認証の三要素について理解する必要があります。これらの要素は、情報セキュリティにおける本人確認の基本原則を構成しており、組み合わせることで強固な認証システムを構築できます。

知識要素(Something You Know)は、ユーザーが知っている情報による認証です。パスワード、PIN番号、秘密の質問への回答などが該当します。最も一般的で導入コストが低い認証要素ですが、推測や盗取のリスクがあります。強力なパスワードを生成・管理するため、パスワード管理ツールの活用が推奨されます。

所有要素(Something You Have)は、ユーザーが所有する物理的またはデジタル的なアイテムによる認証です。スマートフォン、ハードウェアトークン、ICカード、USBキーなどが代表例です。物理的な所有が必要なため、知識要素よりも高いセキュリティレベルを提供します。企業環境では、セキュリティトークンやスマートカードリーダーが広く使用されています。

生体要素(Something You Are)は、ユーザーの生体的特徴による認証です。指紋認証、顔認証、虹彩認証、音声認証などが含まれます。偽造が困難で利便性が高い一方、プライバシーへの懸念や認証精度の問題があります。最新の生体認証デバイスは、高精度な認証機能を提供し、セキュリティと利便性を両立しています。

二要素認証の実装方式と特徴

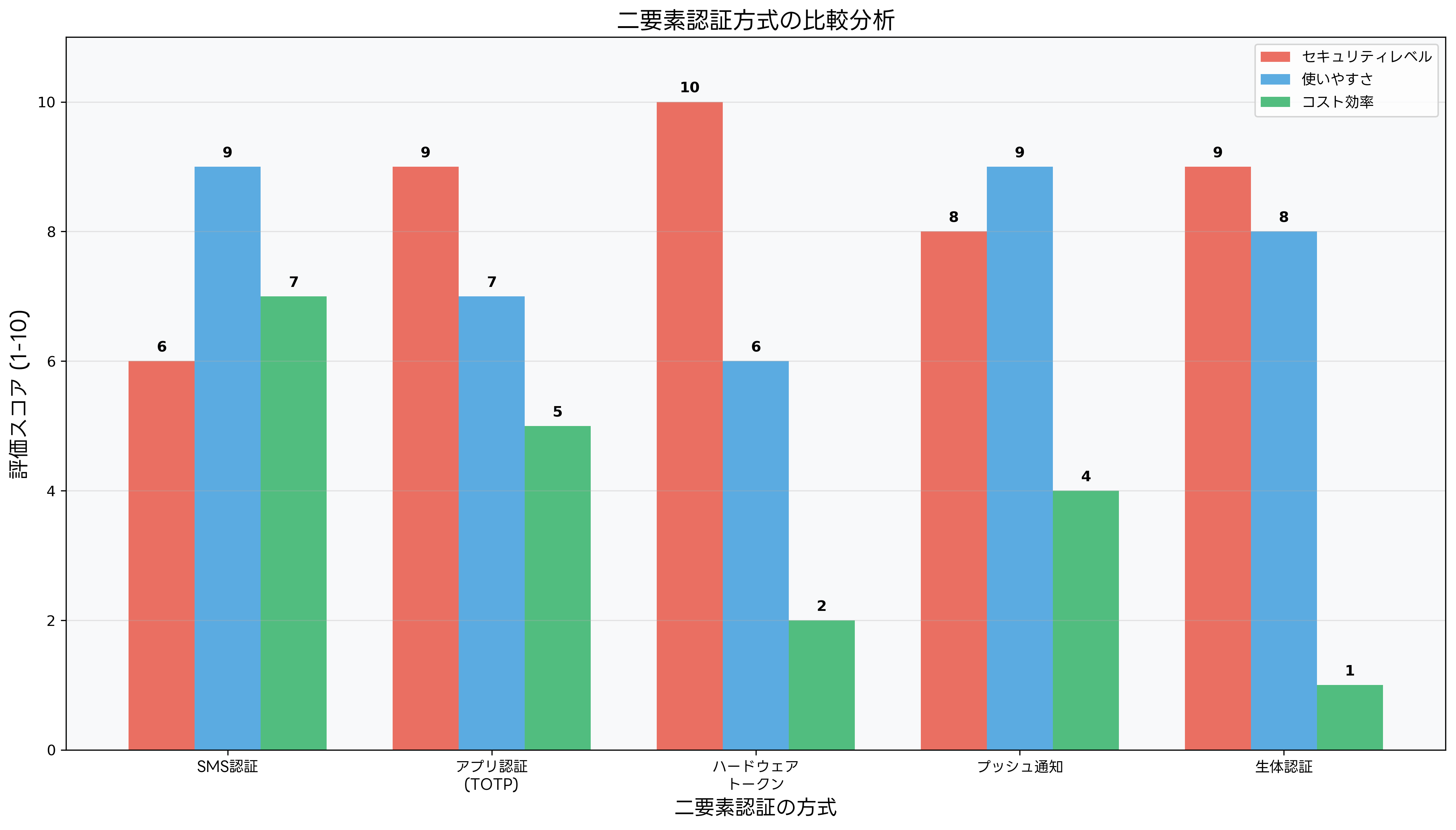

二要素認証には複数の実装方式があり、それぞれ異なる特徴とメリット・デメリットを持っています。組織のセキュリティ要件、コスト、使いやすさなどを総合的に考慮して最適な方式を選択することが重要です。

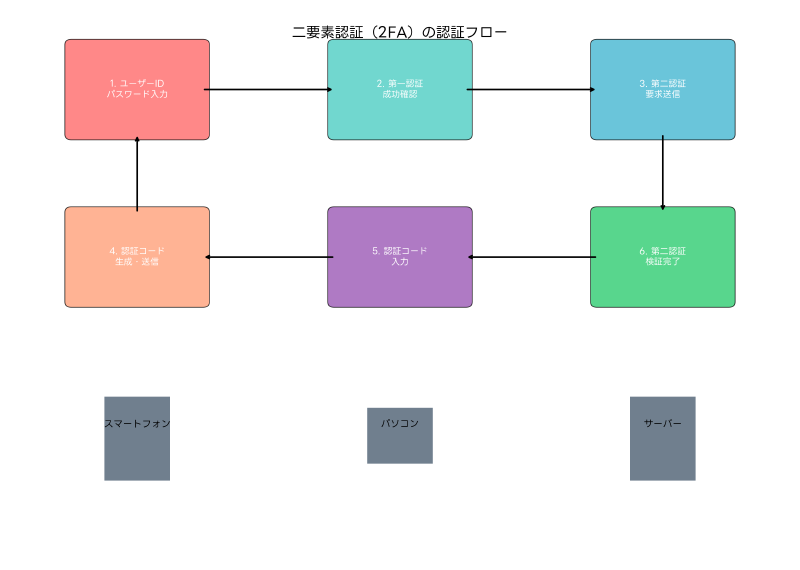

SMS認証は、携帯電話のショートメッセージサービスを利用した認証方式です。ユーザーが第一認証を完了した後、登録された電話番号に認証コードが送信され、そのコードを入力することで第二認証が完了します。導入が容易で利用者の負担も少ないため、多くのWebサービスで採用されています。しかし、SIMスワッピング攻撃やSS7プロトコルの脆弱性により、セキュリティ面での課題が指摘されています。

時間ベースワンタイムパスワード(TOTP)方式は、GoogleAuthenticatorやMicrosoft Authenticatorなどの認証アプリを使用する方式です。時間と秘密鍵に基づいて生成される6桁の数字コードを使用し、通常30秒間隔で更新されます。オフラインでも動作し、SMS認証よりも高いセキュリティを提供しますが、ユーザーは専用アプリの設定と管理が必要です。

ハードウェアトークンは、専用のデバイスを使用する物理的な認証方式です。RSA SecurIDのようなハードウェアトークンや、FIDO2対応のセキュリティキーが代表的です。最高レベルのセキュリティを提供しますが、デバイスの購入・管理コストが高く、紛失のリスクもあります。

プッシュ通知方式は、スマートフォンアプリを通じて認証要求を送信し、ユーザーが承認または拒否を選択する方式です。Microsoft Authenticator、Duo Mobile、Oktaなどのエンタープライズ認証ソリューションで採用されています。直感的で使いやすく、コードの入力が不要なため、ユーザビリティに優れています。

生体認証を組み合わせた二要素認証では、知識要素と生体要素の組み合わせが一般的です。Windows HelloやTouch ID、Face IDなどの生体認証機能付きデバイスにより、パスワードと指紋や顔認証を組み合わせた認証が可能です。

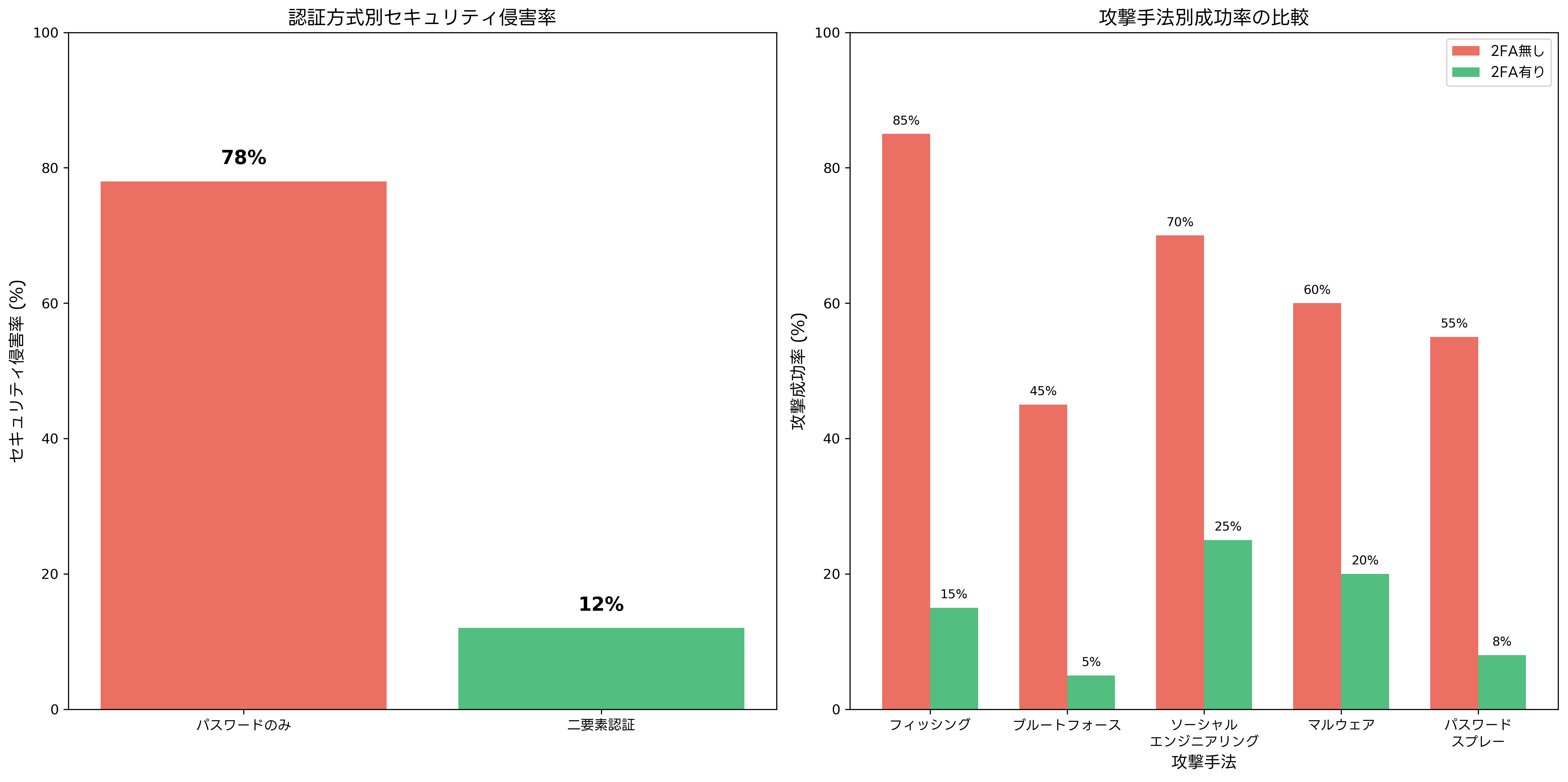

セキュリティ効果と脅威への対応

二要素認証の導入により、セキュリティは劇的に向上します。統計データによると、適切に実装された二要素認証により、アカウント侵害を99.9%以上削減できることが報告されています。これは、攻撃者が第一認証を突破しても、第二認証を突破することが極めて困難であるためです。

フィッシング攻撃に対する防御効果は特に顕著です。従来のフィッシング攻撃では、偽のログインページでパスワードを盗取することで不正アクセスが可能でした。しかし、二要素認証が有効な場合、攻撃者はパスワードを入手しても、時間制限のある認証コードや物理的なデバイスなしではアクセスできません。このため、フィッシング対策ソリューションと組み合わせることで、包括的な防御が可能です。

ブルートフォース攻撃や辞書攻撃に対する効果も絶大です。これらの攻撃手法は、パスワードの総当たりや一般的なパスワードリストを使用してアクセスを試みますが、二要素認証により第二の認証要素が必要となるため、攻撃の成功率は大幅に低下します。攻撃検知システムと連携することで、より効果的な防御が実現できます。

ソーシャルエンジニアリング攻撃では、攻撃者が人的な操作によりパスワードなどの認証情報を入手することがありますが、二要素認証により追加の認証要素が必要となるため、攻撃の成功は困難になります。しかし、SIM スワッピングやソーシャルエンジニアリングによる認証コード詐取などの高度な攻撃手法も存在するため、セキュリティ意識向上トレーニングとの組み合わせが重要です。

マルウェア感染による認証情報の盗取に対しても、二要素認証は有効な対策となります。キーロガーやスクリーンショット型マルウェアによりパスワードが盗取されても、時間制限のある認証コードや物理的なトークンなしではアクセスできません。マルウェア対策ソリューションと併用することで、多層防御を実現できます。

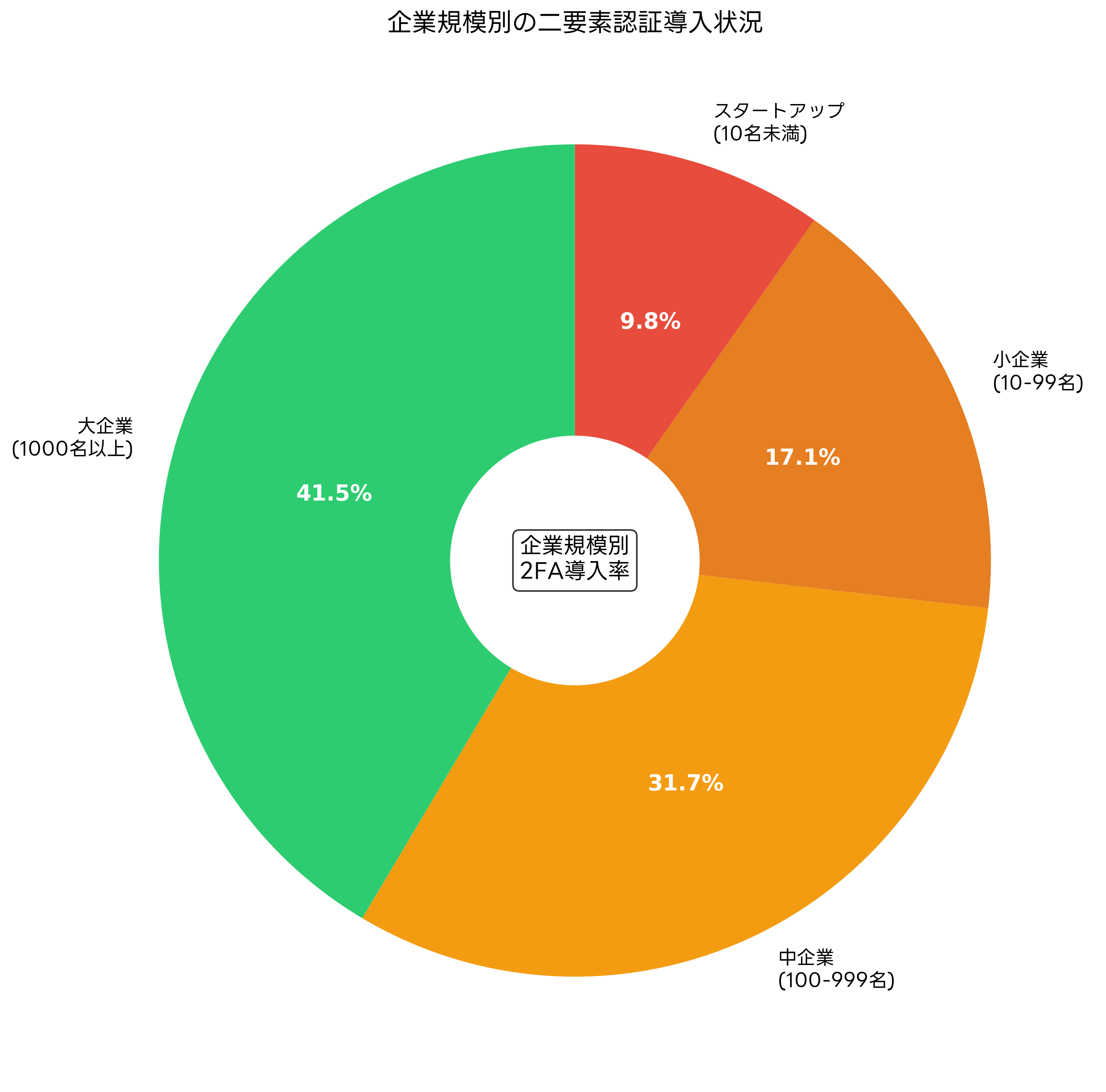

企業における導入戦略と実装

企業環境での二要素認証導入では、組織の規模、業種、セキュリティ要件、予算などを総合的に考慮した戦略的なアプローチが必要です。段階的な導入により、リスクを最小化しながら効果的な認証システムを構築できます。

まず、リスクアセスメントにより、保護すべき情報資産と脅威レベルを特定します。機密性の高い情報や重要なシステムへのアクセスには、より強力な認証方式を適用し、一般的なシステムには使いやすさを重視した方式を選択します。リスクアセスメントツールを活用することで、客観的な評価が可能です。

パイロットプロジェクトとして、限定された部門やシステムで二要素認証を試験導入し、効果と課題を評価します。IT部門や財務部門など、セキュリティ意識が高く技術的な理解がある部門から開始することが推奨されます。この段階で、認証システム構築キットを使用して、小規模な環境での検証を行います。

システム統合の観点では、既存のActive DirectoryやLDAP、クラウド認証サービスとの連携が重要です。Microsoft AzureAD、Google Workspace、AWSなどのクラウド認証サービスは、二要素認証機能を標準で提供しており、シームレスな統合が可能です。

ユーザビリティの確保も重要な要素です。複雑な認証プロセスはユーザーの生産性を低下させ、回避行動を招く可能性があります。シングルサインオン(SSO)との組み合わせにより、認証回数を最小化し、ユーザビリティテストツールを使用してユーザー体験を最適化することが重要です。

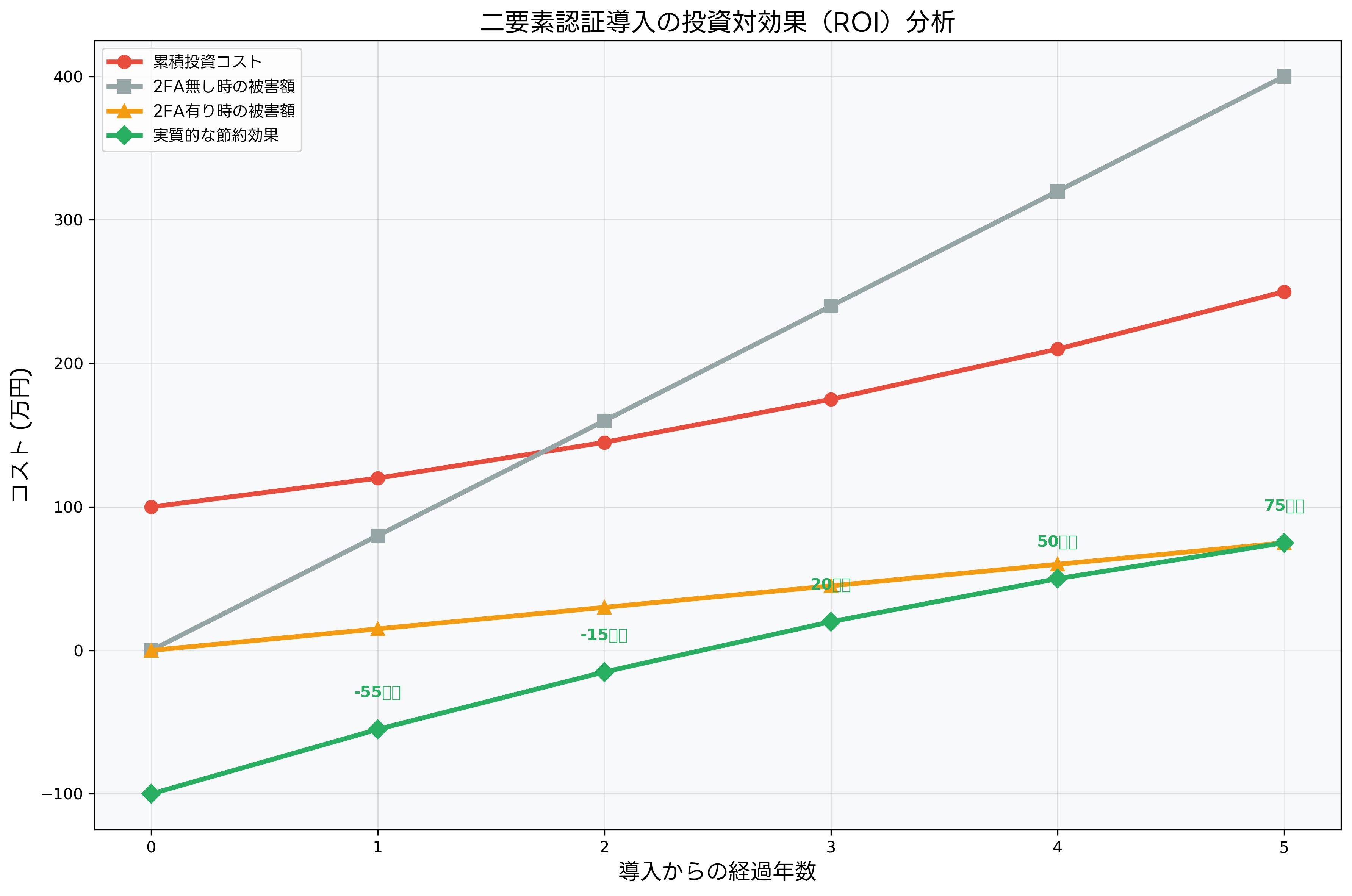

コスト効果分析と投資対効果

二要素認証の導入には初期投資とランニングコストが必要ですが、セキュリティ侵害による損失を考慮すると、投資対効果(ROI)は非常に高いことが実証されています。

初期コストには、認証システムの導入、ハードウェアトークンやソフトウェアライセンスの購入、システム統合、ユーザー教育などが含まれます。クラウドベースの認証サービスを利用することで、初期投資を大幅に削減できます。

ランニングコストには、トークンの交換、ヘルプデスクサポート、システム運用・保守などがあります。自動化された認証管理システムを導入することで、運用コストを最小化できます。

セキュリティ侵害による損失には、直接的な金銭被害、業務停止による機会損失、信頼失墜による顧客離れ、法的対応費用、規制当局からの制裁金などが含まれます。データ漏洩の平均コストは1件あたり数億円に及ぶケースも多く、二要素認証の導入コストと比較すると、投資効果は明確です。

業界によっては、規制要件により二要素認証が義務付けられている場合があります。金融業界のPCI DSS、医療業界のHIPAA、政府機関のFISMA等の規制では、強力な認証メカニズムが要求されており、コンプライアンス管理ツールを活用して、規制要件への適合を確保することが重要です。

技術的な実装詳細とベストプラクティス

二要素認証の技術的実装では、標準プロトコルの採用、セキュリティの確保、スケーラビリティの考慮などが重要です。

TOTP(Time-based One-time Password)の実装では、RFC 6238に準拠したアルゴリズムを使用し、共有シークレットの安全な管理が必要です。暗号化ストレージソリューションを使用して、シークレットキーを安全に保管し、定期的なローテーションを実施します。

FIDO2/WebAuthn標準の採用により、フィッシング耐性のある認証を実現できます。公開鍵暗号を使用し、秘密鍵はデバイス内のセキュアエレメントで保護されます。FIDO2対応デバイスの導入により、将来性のある認証システムを構築できます。

バックアップとリカバリの仕組みも重要です。メインの認証デバイスが利用できない場合に備えて、バックアップコード、予備デバイス、管理者による緊急アクセスなどの仕組みを準備します。バックアップ管理システムにより、効率的な管理が可能です。

適応的認証(Risk-based Authentication)の導入により、リスクレベルに応じて認証強度を調整できます。ログイン場所、デバイス、時間帯、アクセスパターンなどを分析し、異常な状況では追加認証を要求します。リスクベース認証システムにより、セキュリティとユーザビリティのバランスを最適化できます。

モバイル環境での二要素認証

現代のビジネス環境では、モバイルデバイスでの認証が不可欠です。スマートフォンやタブレットでの二要素認証には、特有の考慮事項があります。

モバイルアプリベースの認証では、デバイスのセキュリティ機能を活用できます。生体認証センサー、セキュアエレメント、TEE(Trusted Execution Environment)などにより、高いセキュリティレベルを実現します。セキュリティ強化済みスマートフォンの利用により、企業レベルのセキュリティを確保できます。

MDM(Mobile Device Management)との統合により、デバイスレベルでの制御が可能です。デバイスの暗号化、リモートワイプ、アプリケーションの制御などにより、包括的なセキュリティを実現します。MDMソリューションにより、企業のモバイルデバイスを効率的に管理できます。

オフライン環境での認証も重要な考慮事項です。ネットワーク接続がない状況でも認証が必要な場合、時間ベースのトークンやデバイス内蔵の暗号化機能を活用します。オフライン認証対応デバイスにより、場所を選ばない認証が可能です。

新しい技術トレンドと将来展望

二要素認証の分野では、新しい技術や標準の登場により、より安全で使いやすい認証方式が開発されています。

パスワードレス認証は、従来のパスワードを完全に排除し、生体認証やセキュリティキーのみで認証を行う方式です。Microsoft、Google、Appleなどの大手企業が推進しており、FIDO Allianceが策定したWebAuthn標準により相互運用性が確保されています。パスワードレス認証対応デバイスの普及により、実用化が進んでいます。

行動生体認証(Behavioral Biometrics)は、ユーザーの行動パターンを分析して本人確認を行う技術です。キーストロークパターン、マウスの動き、タッチパターンなどの特徴を学習し、継続的な認証を実現します。行動分析ソリューションにより、透明性の高い認証が可能です。

量子暗号技術の発展により、従来の暗号化手法に対する脅威が高まっていますが、同時に量子暗号を活用した新しい認証技術も研究されています。量子暗号対応セキュリティシステムの開発により、将来の脅威に対応した認証システムが構築されています。

業界別の導入状況と特殊要件

異なる業界では、それぞれ固有のセキュリティ要件と規制があり、二要素認証の実装方法も異なります。

金融業界では、顧客資産の保護とコンプライアンス要件により、最も厳格な認証要件があります。PCI DSS、Basel III、Sarbanes-Oxley法などの規制により、多要素認証が義務付けられています。金融業界向けセキュリティソリューションにより、規制要件を満たした認証システムを構築できます。

医療業界では、患者プライバシーの保護とHIPAA規制への対応が重要です。電子カルテシステムや医療機器への不正アクセスを防ぐため、強力な認証機能が要求されます。医療業界向け認証システムにより、患者データの安全性を確保できます。

政府機関では、国家機密の保護と公共サービスのセキュリティ確保が最優先事項です。FISMA、Common Criteria、FIPS 140-2などの高度なセキュリティ標準への準拠が必要です。政府機関向けセキュリティソリューションにより、国家レベルのセキュリティを実現できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験における二要素認証は、情報セキュリティ分野の重要なトピックとして頻繁に出題されています。理論的な理解と実践的な応用能力の両方が評価されます。

午前問題では、二要素認証の基本概念、認証要素の分類、各方式の特徴と適用場面、セキュリティ効果などが問われます。特に、知識要素・所有要素・生体要素の組み合わせや、TOTP・SMS・ハードウェアトークンの違いについての理解が重要です。応用情報技術者試験対策書を活用して、体系的な知識を身につけることが効果的です。

午後問題では、企業のセキュリティ戦略立案、認証システムの設計・運用、インシデント対応などの実践的な場面での応用が評価されます。具体的な業務シナリオにおいて、適切な認証方式の選択、リスクアセスメント、コスト効果分析などを行う能力が求められます。

事例問題では、企業の現状分析から始まり、脅威の特定、対策の立案、実装計画の策定まで、一連のプロセスを理解している必要があります。情報セキュリティマネジメント関連書籍により、実務的な知識を深めることができます。

技術的な詳細では、暗号化アルゴリズム、プロトコルの仕様、システム間連携、パフォーマンス最適化などの知識も必要です。ネットワークセキュリティ技術書を通じて、技術的な深い理解を得ることが重要です。

運用・管理のベストプラクティス

二要素認証システムの効果的な運用には、継続的な監視、定期的な見直し、ユーザーサポート体制の構築が不可欠です。

監視とログ分析では、認証の成功・失敗、異常なアクセスパターン、システムの可用性などを継続的に監視し、セキュリティインシデントの早期発見に努めます。セキュリティ監視システムにより、リアルタイムでの脅威検知が可能です。

ユーザーサポートでは、認証デバイスの紛失・故障、操作方法の問い合わせ、アカウントロックアウトなどに対応する体制が必要です。ヘルプデスク管理システムにより、効率的なサポート業務を実現できます。

定期的なセキュリティ監査により、認証システムの有効性と適切性を評価し、必要に応じて改善を実施します。セキュリティ監査ツールを使用して、客観的な評価を行うことが重要です。

まとめ

二要素認証は、現代のデジタル社会において必須のセキュリティ技術です。単一の認証要素に依存することのリスクを克服し、多様な脅威から情報資産を保護する効果的な手段として、あらゆる分野で広く採用されています。

技術の進歩とともに、より安全で使いやすい認証方式が開発されており、パスワードレス認証や行動生体認証などの新しいアプローチも登場しています。企業や組織は、自身の要件に最適な認証方式を選択し、継続的な改善により、セキュリティレベルの向上を図ることが重要です。

応用情報技術者試験においても重要な出題分野であり、理論的な理解と実践的な応用能力の両方が求められます。現代の情報セキュリティ専門家として、二要素認証の深い理解と適切な実装能力を身につけることが、安全なデジタル社会の構築に貢献する基盤となります。