現代のインターネット社会において、私たちは日常的に複数のWebサービスを利用し、それらのサービス間でデータを連携させています。TwitterでFacebookの友達を招待したり、GoogleアカウントでさまざまなWebサイトにログインしたり、写真共有アプリで他のSNSに画像を投稿したりする際に、背景で動作しているのがOAuth(Open Authorization)という技術です。OAuthは、ユーザーが自分のパスワードを第三者のアプリケーションに教えることなく、安全にリソースへのアクセス権限を委譲することを可能にする認可フレームワークです。

OAuthは2006年にTwitterとGoogleの開発者によって最初に提案され、2010年にRFC 5849としてOAuth 1.0が標準化されました。その後、よりシンプルで実装しやすいOAuth 2.0が2012年にRFC 6749として策定され、現在最も広く使用されているバージョンとなっています。OAuth 2.0は従来のOAuth 1.0の複雑さを解消し、モバイルアプリケーションやシングルページアプリケーション(SPA)での使用にも適したフレームワークとして設計されています。

OAuthの基本概念と重要性

OAuthの核心概念は「認可の委譲」です。従来のWeb認証では、ユーザーがサードパーティのアプリケーションに自分のユーザー名とパスワードを直接提供する必要がありました。しかし、この方法にはいくつかの重大な問題があります。まず、ユーザーは信頼できない第三者にパスワードを教える必要があり、セキュリティ上のリスクが高まります。また、アプリケーションがユーザーアカウントへの完全なアクセス権を持つため、必要以上の権限を与えてしまう可能性があります。

OAuthはこれらの問題を解決するため、パスワードの代わりにアクセストークンという仕組みを導入しました。アクセストークンは、特定のリソースに対する限定的なアクセス権限を表現する文字列で、有効期限やスコープ(アクセス範囲)を設定することができます。これにより、ユーザーは自分のパスワードを第三者に開示することなく、必要最小限の権限のみを安全に委譲することが可能になります。

企業環境では、OAuth対応の認証システムを導入することで、社内の複数のシステム間でのシングルサインオン(SSO)を実現し、従業員の利便性とセキュリティの両方を向上させることができます。また、API管理プラットフォームとOAuthを組み合わせることで、外部パートナーや開発者に対して安全にAPIアクセスを提供することが可能です。

OAuthの重要性は、現代のマイクロサービスアーキテクチャやクラウドネイティブアプリケーションの普及とともにますます高まっています。複数のサービスが連携して動作する環境では、各サービス間での認証と認可を効率的かつ安全に行う必要があり、OAuthはその標準的なソリューションとして位置づけられています。

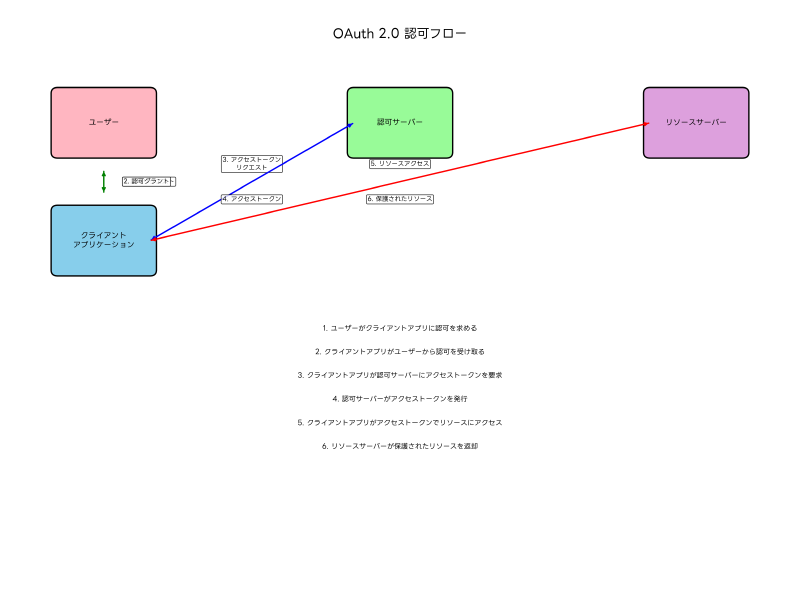

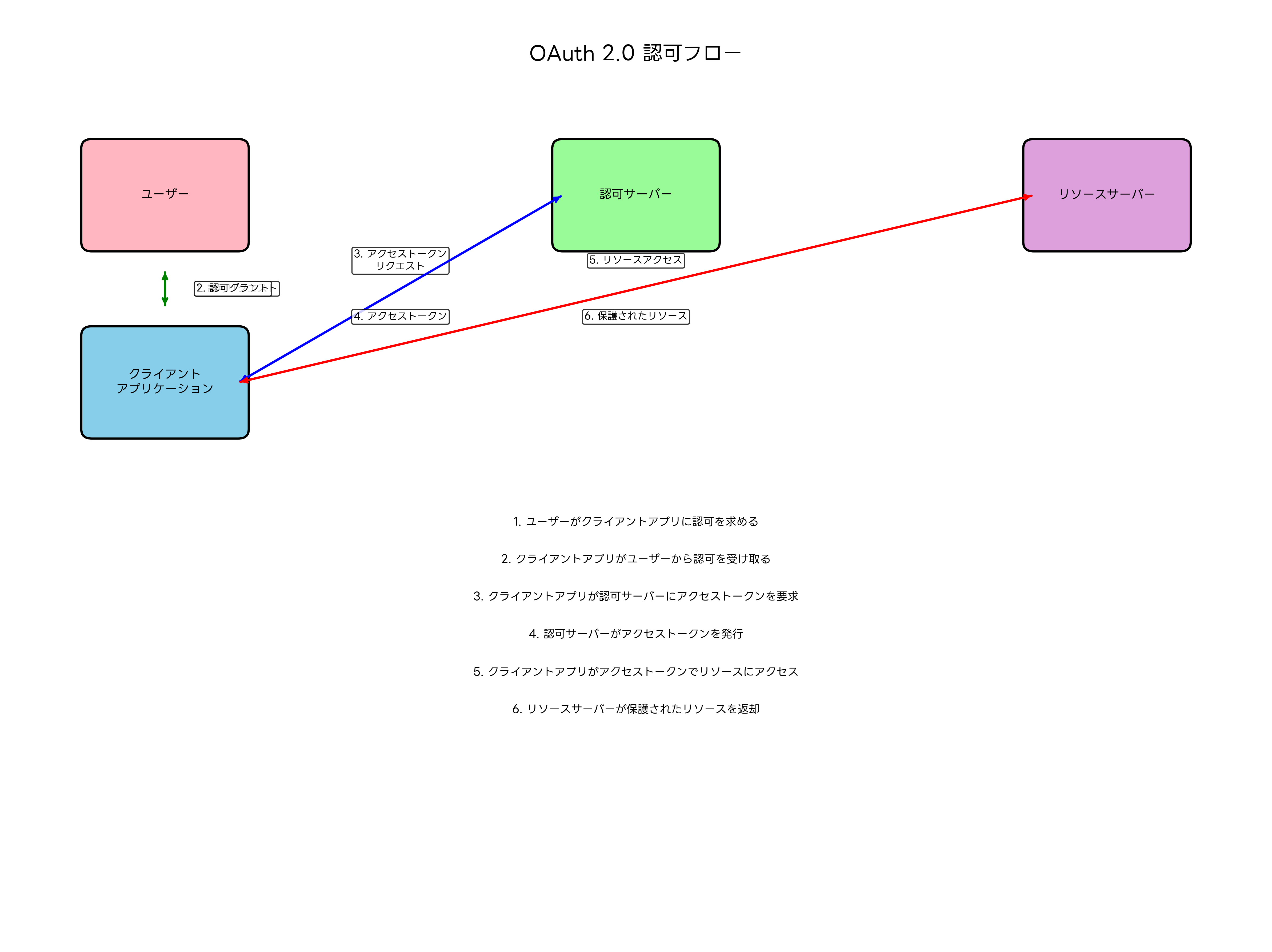

OAuth 2.0の参加者とロール

OAuth 2.0フレームワークには、四つの主要な参加者(ロール)が定義されています。これらのロールを理解することは、OAuthの動作メカニズムを把握する上で極めて重要です。

リソースオーナー(Resource Owner)は、保護されたリソースへのアクセス権限を付与する能力を持つエンティティです。通常、これはエンドユーザーを指しますが、場合によってはシステムやアプリケーション自体がリソースオーナーになることもあります。例えば、ユーザーがGoogle Driveに保存された写真を第三者のアプリケーションで編集しようとする場合、そのユーザーがリソースオーナーとなります。

クライアント(Client)は、リソースオーナーの承認を得て保護されたリソースにアクセスするアプリケーションです。クライアントには、機密クライアント(Confidential Client)とパブリッククライアント(Public Client)の二種類があります。機密クライアントは、クライアント認証情報を安全に保管できるアプリケーション(サーバーサイドWebアプリケーションなど)であり、パブリッククライアントは、クライアント認証情報を安全に保管できないアプリケーション(モバイルアプリやJavaScriptアプリなど)です。

認可サーバー(Authorization Server)は、リソースオーナーを認証し、リソースオーナーの承認を得た後、クライアントにアクセストークンを発行するサーバーです。認可サーバーは、ユーザーの認証情報を管理し、OAuthフローの中核的な役割を果たします。多くの場合、認可サーバーは専用の認証プラットフォームとして実装され、高度なセキュリティ機能と管理機能を提供します。

リソースサーバー(Resource Server)は、保護されたリソースをホストし、アクセストークンを使用したリソースリクエストを受け入れて応答するサーバーです。リソースサーバーは、受信したアクセストークンの有効性を検証し、トークンに含まれるスコープに基づいてリソースへのアクセスを制御します。実際の実装では、認可サーバーとリソースサーバーが同一のサーバー上で動作することも多くあります。

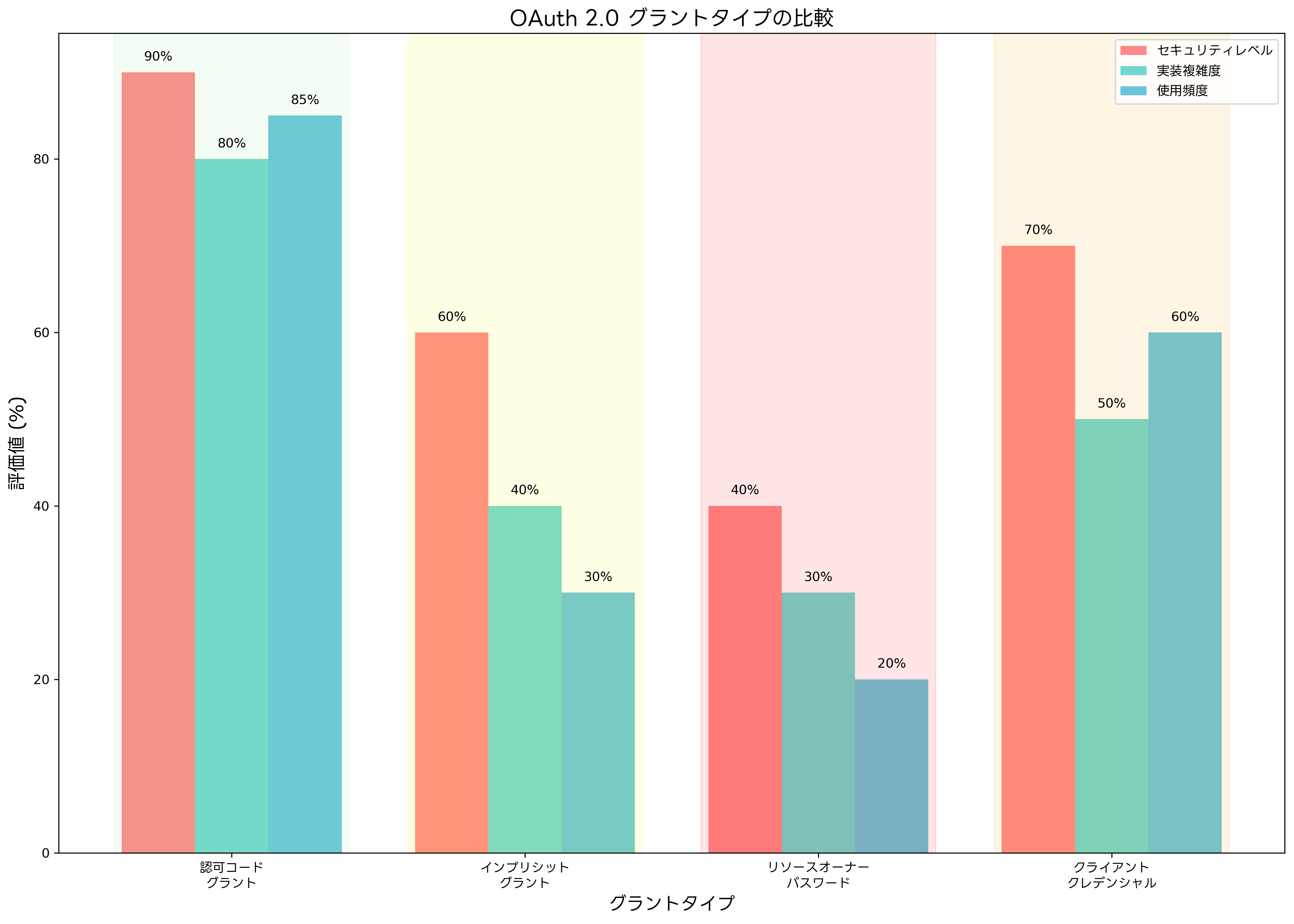

グラントタイプ:様々な認可フロー

OAuth 2.0では、異なるアプリケーションタイプや使用ケースに対応するため、複数のグラントタイプ(認可フロー)が定義されています。各グラントタイプは、特定のシナリオに最適化されており、セキュリティレベルと実装の複雑さのバランスを考慮して選択する必要があります。

認可コードグラント(Authorization Code Grant)は、最も一般的で安全なグラントタイプです。このフローでは、ユーザーは認可サーバーで直接認証を行い、認可コードがクライアントに返されます。その後、クライアントは認可コードとクライアント認証情報を使用してアクセストークンを取得します。このフローの利点は、ユーザーの認証情報がクライアントに直接露出されないことと、アクセストークンがフロントエンド(ブラウザー)を経由しないことです。サーバーサイドWebアプリケーションでは、このグラントタイプが強く推奨されています。

実装時には、OAuth 2.0ライブラリを使用することで、認可コードフローの複雑な処理を簡素化できます。また、PKCE(Proof Key for Code Exchange)拡張を組み合わせることで、より高いセキュリティレベルを実現できます。

インプリシットグラント(Implicit Grant)は、主にJavaScriptで実装されたシングルページアプリケーション(SPA)向けに設計されたフローです。このフローでは、認可コードの交換ステップを省略し、認可サーバーからアクセストークンが直接返されます。しかし、アクセストークンがURLフラグメントを通じてクライアントに渡されるため、セキュリティ上のリスクが高く、現在では使用が推奨されていません。代わりに、PKCE拡張を使用した認可コードフローの使用が推奨されています。

リソースオーナーパスワードクレデンシャルズグラント(Resource Owner Password Credentials Grant)は、ユーザーが直接ユーザー名とパスワードをクライアントに提供するフローです。このグラントタイプは、クライアントが高度に信頼されている場合にのみ使用すべきで、例えば、サービスプロバイダー自身が開発したネイティブアプリケーションなどが該当します。しかし、このフローはOAuthの基本原則である「パスワードの非開示」に反するため、他の選択肢がない場合の最後の手段として位置づけられています。

クライアントクレデンシャルズグラント(Client Credentials Grant)は、クライアント自身がリソースオーナーとなる場合に使用されるフローです。このフローは、マシン間通信やAPIアクセスにおいて、ユーザーの介入なしにリソースにアクセスする必要がある場合に適用されます。例えば、バッチ処理システムが定期的にAPIからデータを取得する場合や、マイクロサービス間での通信などがこれに該当します。企業環境では、API管理ツールを使用してクライアントクレデンシャルズフローを管理し、システム間通信のセキュリティを確保できます。

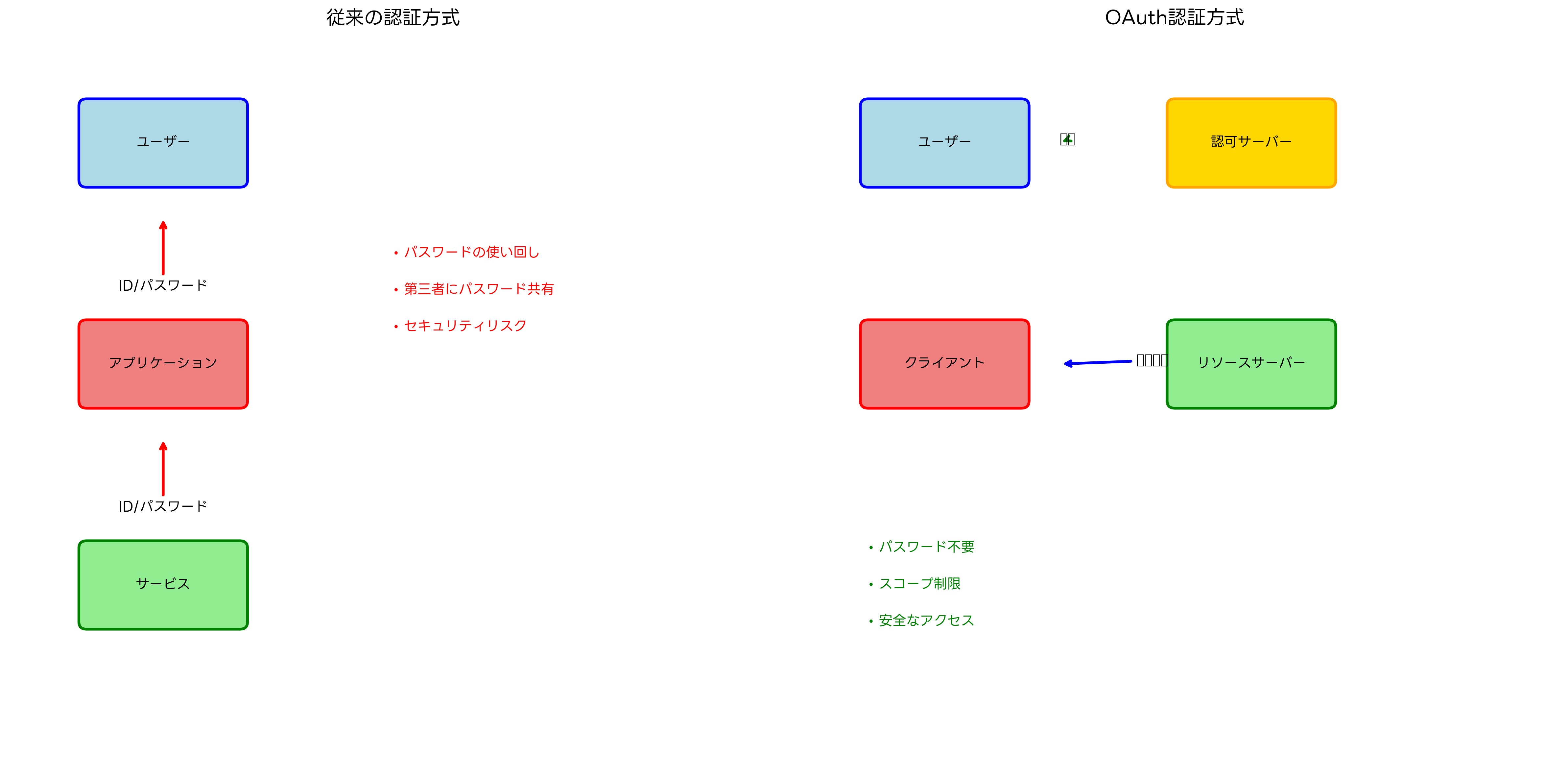

従来認証方式との比較

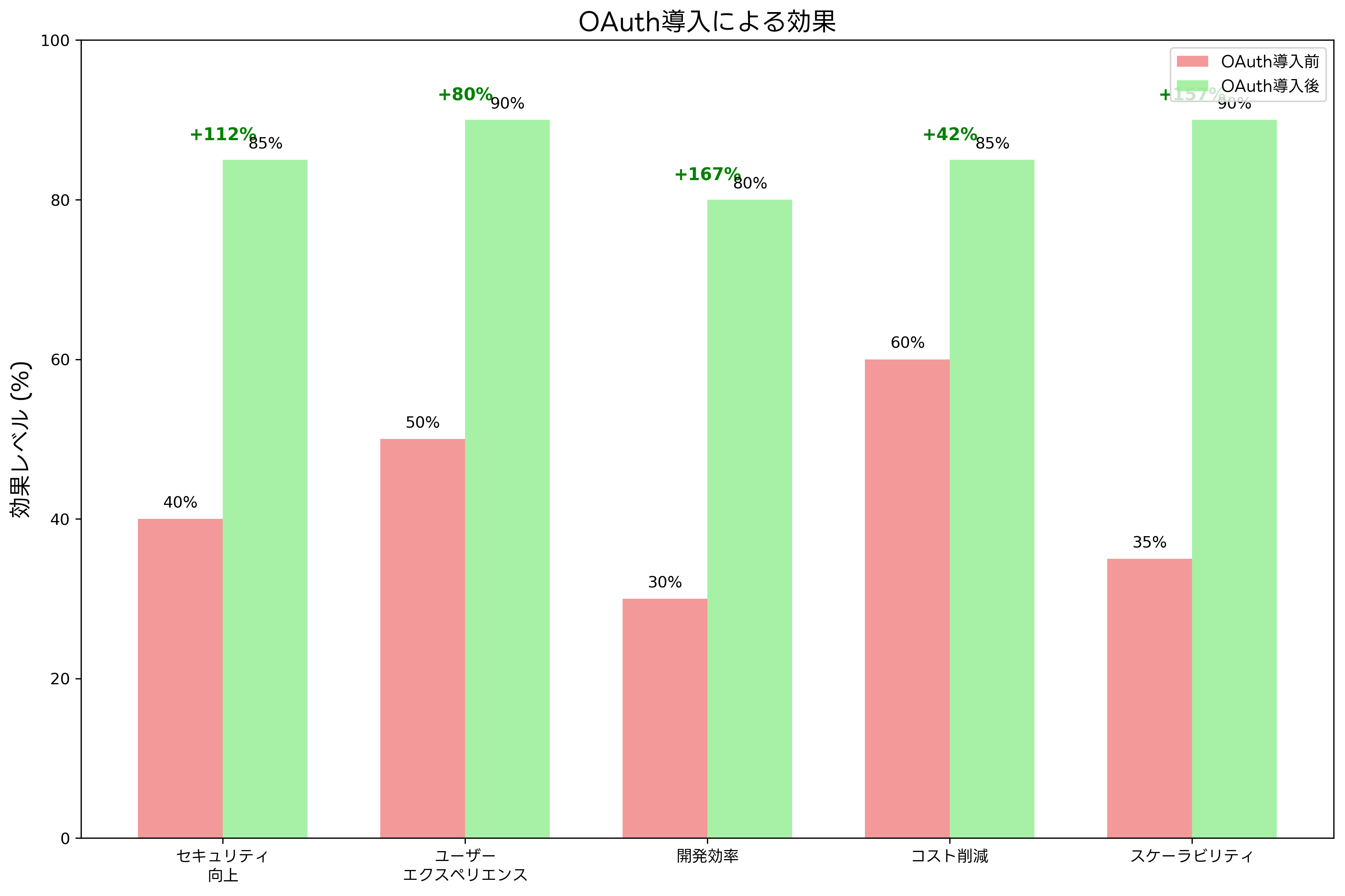

従来の認証方式とOAuthを比較することで、OAuthの利点とその重要性がより明確になります。従来の方式では、ユーザーが第三者のアプリケーションに自分のユーザー名とパスワードを直接提供する必要がありました。これは、セキュリティ、ユーザビリティ、システム管理の各面で多くの問題を引き起こしていました。

セキュリティの観点から見ると、従来の方式では複数の深刻な問題がありました。まず、パスワードの使い回しによるリスクです。多くのユーザーは複数のサービスで同じパスワードを使用しているため、一つのサービスでパスワードが漏洩すると、他のサービスへの不正アクセスリスクが高まります。また、第三者アプリケーションにパスワードを提供することで、そのアプリケーションがユーザーアカウントへの完全なアクセス権を持つことになり、必要以上の権限を与えてしまうリスクがありました。

OAuthはこれらの問題を根本的に解決します。ユーザーは自分のパスワードを第三者に開示する必要がなく、代わりにアクセストークンという限定的な権限を表す情報のみを提供します。アクセストークンには有効期限を設定でき、また特定のリソースやアクションに対してのみ有効なスコープを定義できるため、最小権限の原則を実現できます。

ユーザビリティの面でも、OAuthは大きな改善をもたらします。従来の方式では、ユーザーは各サービスごとに個別のアカウントを作成し、それぞれ異なるパスワードを管理する必要がありました。OAuthを使用することで、ユーザーは信頼できるアイデンティティプロバイダー(GoogleやFacebookなど)のアカウントを使用して、複数のサービスにアクセスできるようになります。これにより、パスワード管理の負担が軽減され、より良いユーザーエクスペリエンスを提供できます。

開発者とシステム管理者の観点からも、OAuthは多くの利点をもたらします。従来の方式では、各アプリケーションが独自の認証システムを実装する必要があり、セキュリティの確保と維持に多大なコストがかかっていました。OAuthを採用することで、認証処理を専門の認可サーバーに委譲でき、開発者はアプリケーションのコア機能の開発に集中できます。現代の開発環境では、OAuth対応の開発フレームワークを使用することで、効率的にOAuth認証を実装できます。

スコープとアクセス制御の詳細

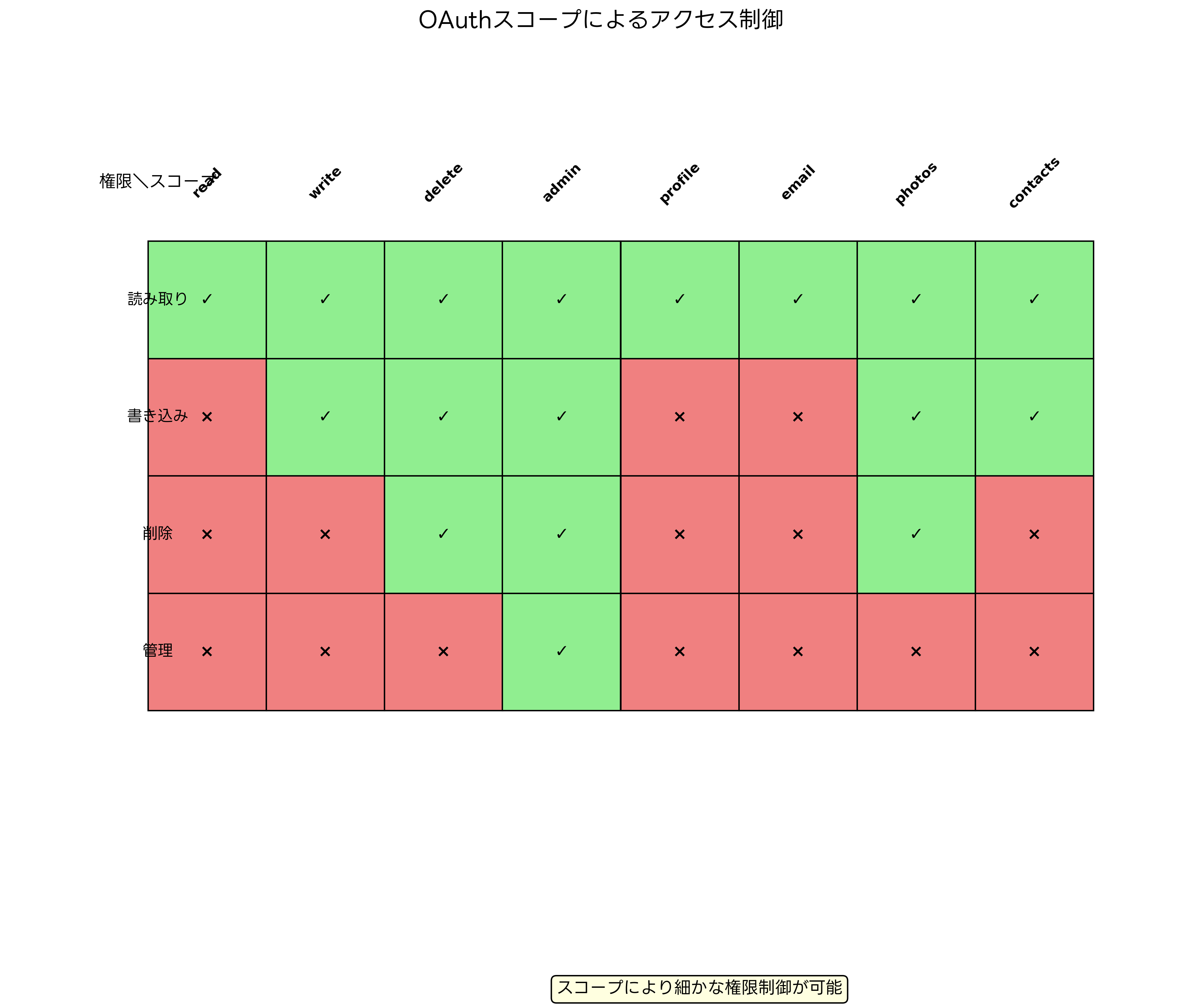

OAuthの最も重要な機能の一つが、スコープ(Scope)による細かなアクセス制御です。スコープは、アクセストークンが付与する具体的な権限を定義する仕組みで、最小権限の原則を実現するための核心的な概念です。適切なスコープ設計により、アプリケーションは必要最小限の権限のみを要求し、ユーザーのプライバシーとセキュリティを保護できます。

スコープの設計は、サービスの性質とセキュリティ要件に応じて慎重に行う必要があります。一般的なスコープの例として、読み取り専用アクセスを許可する「read」、データの作成や更新を許可する「write」、データの削除を許可する「delete」、管理機能へのアクセスを許可する「admin」などがあります。さらに、特定のリソースタイプに限定したスコープ(「profile」、「email」、「photos」、「contacts」など)を定義することで、より細かな制御が可能になります。

実際のスコープ実装では、階層的な権限モデルを採用することが多くあります。例えば、「write」スコープは自動的に「read」権限を含み、「admin」スコープはすべての権限を含むといった設計です。しかし、この方式には注意が必要で、権限の継承関係が複雑になりすぎると、意図しない権限付与やセキュリティホールの原因となる可能性があります。

動的スコープという概念も重要です。これは、ユーザーの行動や文脈に応じてスコープを動的に調整する仕組みです。例えば、地理的位置に基づくアクセス制限や、時間帯による権限の変更などが挙げられます。このような高度なアクセス制御を実現するには、アクセス制御管理システムの導入が効果的です。

スコープの設計において重要な考慮事項の一つが、ユーザーの理解しやすさです。技術的に正確なスコープ名よりも、一般ユーザーが理解しやすい説明文を提供することが重要です。例えば、「user:email」というスコープ名よりも、「あなたのメールアドレスへのアクセス」という説明の方がユーザーにとって理解しやすくなります。

また、スコープの粒度についても適切なバランスを見つける必要があります。あまりにも細かなスコープを定義すると、ユーザーが多数の権限許可を要求され、ユーザビリティが低下します。一方、粗すぎるスコープでは、最小権限の原則を実現できません。組織内でのスコープ標準化には、APIガバナンスツールを活用することで、一貫性のあるスコープ設計を維持できます。

OAuthのセキュリティ脅威と対策

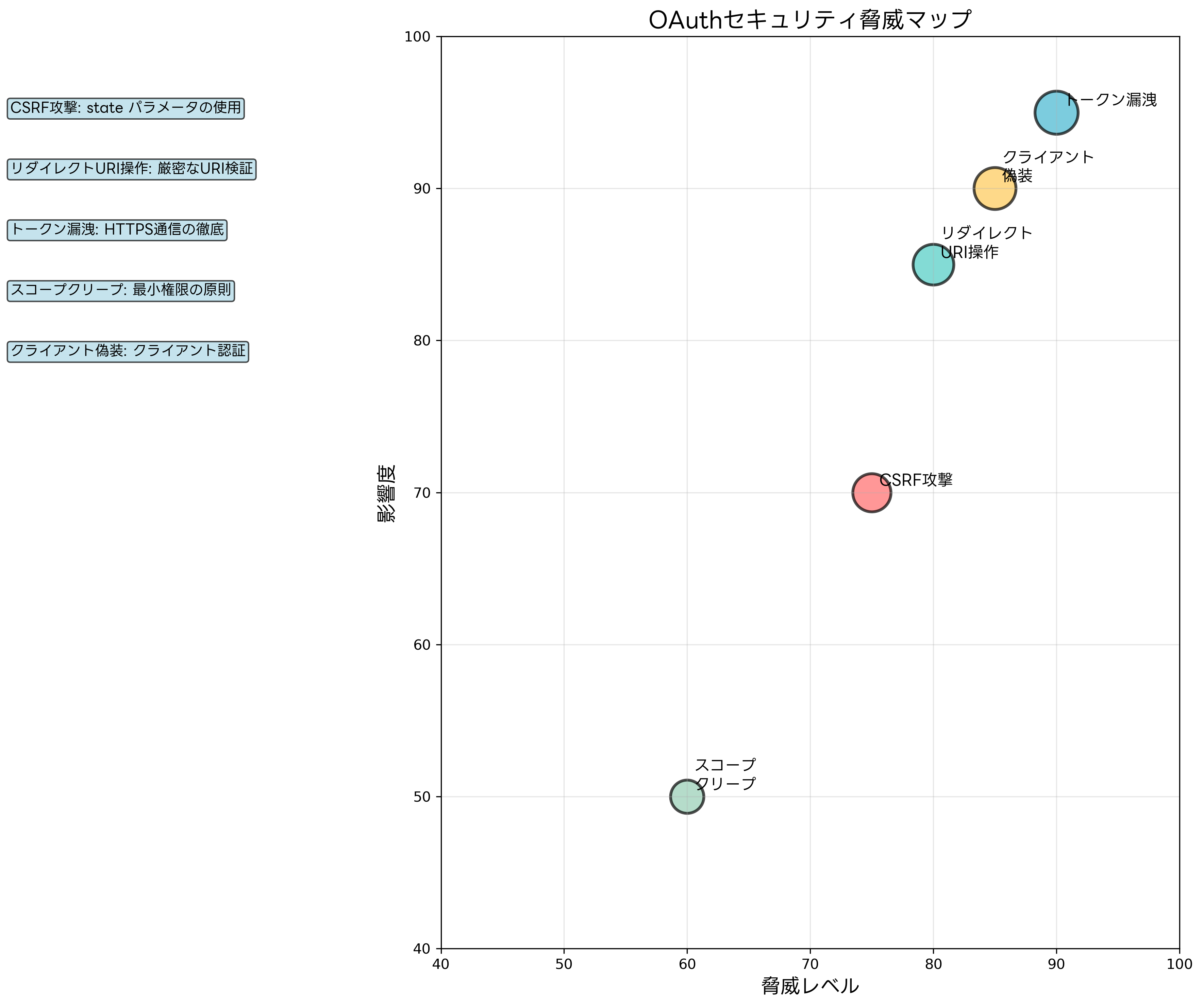

OAuthは強力なセキュリティフレームワークですが、その実装や使用において様々なセキュリティ脅威が存在します。これらの脅威を理解し、適切な対策を講じることは、安全なOAuth実装のために不可欠です。

CSRF(Cross-Site Request Forgery)攻撃は、OAuthフローにおける最も一般的な脅威の一つです。攻撃者は、被害者のブラウザーを悪用して、意図しない認可リクエストを送信させる可能性があります。この攻撃を防ぐために、OAuth 2.0では「state」パラメータの使用が推奨されています。stateパラメータは、認可リクエストの送信時にクライアントが生成するランダムな値で、認可サーバーからのレスポンスに含まれて返されます。クライアントは返されたstate値を検証することで、リクエストの正当性を確認できます。

リダイレクトURI操作攻撃は、攻撃者がリダイレクトURIを改ざんして、認可コードやアクセストークンを不正に取得しようとする攻撃です。この対策として、認可サーバーは事前に登録されたリダイレクトURIとの厳密な比較を行う必要があります。また、リダイレクトURIの登録時には、HTTPSの使用を必須とし、wildcard(ワイルドカード)の使用を制限することが重要です。

トークン漏洩は、アクセストークンやリフレッシュトークンが攻撃者に露出する脅威です。トークンの漏洩を防ぐために、HTTPS通信の徹底使用、トークンの適切な保存方法の実装、短い有効期限の設定などが必要です。特に、JavaScriptアプリケーションでは、XSS(Cross-Site Scripting)攻撃によるトークン窃取を防ぐため、Webアプリケーションセキュリティツールの導入が推奨されます。

スコープクリープは、アプリケーションが最初に要求した以上の権限を徐々に取得していく現象です。これを防ぐために、明確なスコープポリシーの策定、定期的なアクセス権限の見直し、ユーザーへの権限変更通知などの対策が必要です。また、権限管理監査ツールを使用することで、不適切な権限拡大を自動的に検出できます。

クライアント偽装攻撃では、攻撃者が正当なクライアントになりすまして、ユーザーからの認可を得ようとします。この対策として、クライアント認証の強化、公開鍵証明書の使用、Dynamic Client Registration(動的クライアント登録)における厳格な検証などが重要です。

実装のベストプラクティス

OAuth 2.0の安全で効率的な実装には、多くのベストプラクティスがあります。これらの実践により、セキュリティリスクを最小化し、ユーザビリティを向上させることができます。

PKCE(Proof Key for Code Exchange)の実装は、現代のOAuth実装において必須とされています。PKCEは元々パブリッククライアント向けのセキュリティ拡張として開発されましたが、現在では機密クライアントでも使用が推奨されています。PKCEは、認可コード横取り攻撃を防ぐために、動的に生成されるcode_verifierとcode_challengeを使用します。実装には、PKCE対応のOAuthライブラリを使用することで、複雑な暗号化処理を簡素化できます。

トークンの適切な管理も重要な要素です。アクセストークンには短い有効期限(通常1時間以内)を設定し、リフレッシュトークンを使用して新しいアクセストークンを取得する仕組みを実装する必要があります。トークンの保存においては、ブラウザーのローカルストレージよりもhttpOnlyとsecureフラグが設定されたCookieの使用が推奨されます。また、機密性の高いアプリケーションでは、ハードウェアセキュリティモジュール(HSM)を使用してトークンの暗号化とキー管理を行うことが効果的です。

エラーハンドリングの実装では、セキュリティ上の考慮が重要です。エラーレスポンスに機密情報を含めないようにし、攻撃者に有用な情報を提供しないように注意する必要があります。また、ブルートフォース攻撃を防ぐために、レート制限の実装も重要です。API保護ソリューションを使用することで、包括的な保護機能を実装できます。

ログ記録と監視も重要な要素です。認証イベント、認可イベント、異常なアクセスパターンを記録し、リアルタイムで監視する仕組みを構築する必要があります。これにより、セキュリティインシデントの早期発見と対応が可能になります。

モバイルアプリケーションでのOAuth実装

モバイルアプリケーションでのOAuth実装には、特有の課題と考慮事項があります。モバイル環境では、アプリストアの配布方式、様々なOSとバージョン、ネイティブアプリとWebビューの使い分けなど、Web アプリケーションとは異なる要素を考慮する必要があります。

モバイルアプリケーションは、技術的にはパブリッククライアントに分類されます。これは、アプリケーションバイナリが配布されるため、クライアントシークレットを安全に保管できないからです。そのため、PKCEの使用が必須となり、認可コードフローにPKCE拡張を組み合わせることが標準的な実装方式となっています。

カスタムURLスキームの使用は、モバイルOAuth実装における重要な要素です。認可が完了した後、ユーザーをアプリケーションに戻すために、アプリ固有のURLスキーム(例:myapp://oauth/callback)を使用します。しかし、カスタムURLスキームは他のアプリケーションに横取りされる可能性があるため、App Links(Android)やUniversal Links(iOS)の使用が推奨されています。

WebビューではなくシステムブラウザーやSafariViewController/Chrome Custom Tabsの使用も重要なベストプラクティスです。システムブラウザーを使用することで、ユーザーは既存のログインセッションを活用でき、フィッシング攻撃のリスクも軽減されます。また、アプリケーションがユーザーの認証情報に直接アクセスできないため、セキュリティが向上します。モバイルアプリセキュリティテストツールを使用することで、実装の安全性を検証できます。

トークンの保存においては、iOS Keychainや Android Keystore などのセキュアストレージの使用が推奨されます。これらのシステムは、トークンを暗号化して保存し、他のアプリケーションからのアクセスを防ぎます。また、デバイスのロック解除と連動したアクセス制御も可能です。

バックグラウンドアプリ更新やアプリの復帰処理も考慮が必要です。モバイルアプリは頻繁にバックグラウンドに移行するため、トークンの有効性確認とリフレッシュの仕組みを適切に実装する必要があります。特に、ネットワーク接続が不安定な環境での動作も考慮した設計が重要です。

エンタープライズ環境でのOAuth導入

エンタープライズ環境でのOAuth導入は、技術的な実装だけでなく、組織的な観点からの検討も重要です。企業規模での導入では、既存システムとの統合、ガバナンス、コンプライアンス、運用管理など、多角的なアプローチが必要となります。

シングルサインオン(SSO)の実現は、エンタープライズOAuth導入の主要な目的の一つです。従業員が複数の社内システムに個別にログインする手間を省き、パスワード管理の負担を軽減できます。これにより、生産性の向上とセキュリティリスクの軽減を同時に実現できます。[エンタープライズSSO ソリューション](https://www.amazon.co.jp/s?k=エンタープライズSSO ソリューション&tag=amazon-product-items-22)を導入することで、大規模組織での効率的な認証管理が可能になります。

アイデンティティ管理システム(IdM)との統合も重要な要素です。Active Directory、LDAP、SAML などの既存認証システムとOAuthを連携させることで、統一されたアイデンティティ管理を実現できます。この統合により、従業員のライフサイクル管理(入社、異動、退社)に伴うアクセス権限の管理を自動化できます。

API ガバナンスの確立も エンタープライズOAuth 導入において重要です。組織内の多数のAPI に対する一貫したアクセス制御ポリシーを策定し、実装する必要があります。これには、標準的なスコープ定義、承認プロセス、監査機能が含まれます。APIガバナンスプラットフォームを活用することで、企業全体でのAPI管理を効率化できます。

コンプライアンス要件への対応も重要な考慮事項です。金融業界のPCI DSS、医療業界のHIPAA、欧州のGDPRなど、業界や地域固有の規制要件に準拠したOAuth実装が必要です。これには、データの暗号化、監査ログの記録、データの地理的制限などが含まれます。

災害復旧とビジネス継続性の計画も欠かせません。認証システムは企業の中核機能であるため、高可用性の確保と災害時の復旧計画が必要です。災害復旧ソリューションを導入することで、認証システムの継続的な可用性を確保できます。

OAuth 2.1と将来の展望

OAuth 2.0の経験と学びを基に、OAuth 2.1の策定が進行中です。OAuth 2.1は、OAuth 2.0の後方互換性を保ちながら、セキュリティのベストプラクティスを標準に組み込み、実装の複雑さを軽減することを目的としています。

OAuth 2.1の主要な変更点の一つは、PKCE の必須化です。OAuth 2.0では推奨とされていたPKCEが、OAuth 2.1ではすべての認可コードフローで必須となります。これにより、認可コード横取り攻撃に対する保護が標準的に提供されます。

インプリシットフローの廃止も重要な変更です。セキュリティ上の理由から、OAuth 2.1ではインプリシットフローが削除され、代わりにPKCE付きの認可コードフローの使用が推奨されています。これにより、SPAにおいてもより安全な実装が標準となります。

リフレッシュトークンのセキュリティ強化も含まれています。リフレッシュトークンの使用時には、一回限りの使用(ワンタイム使用)が推奨され、リフレッシュトークンの漏洩時の影響を最小化します。また、リフレッシュトークンローテーションという仕組みにより、トークンが使用されるたびに新しいリフレッシュトークンが発行されます。

ゼロトラストアーキテクチャとの統合も注目される分野です。従来の境界防御モデルから、すべてのアクセスを検証するゼロトラストモデルへの移行において、OAuthは重要な役割を果たします。ゼロトラスト対応セキュリティソリューションとの組み合わせにより、より強固なセキュリティ体制を構築できます。

実世界での活用事例

OAuth の実世界での活用事例を理解することで、その実用性と価値をより深く理解できます。これらの事例は、様々な業界と用途におけるOAuthの適用可能性を示しています。

ソーシャルメディア連携は、OAuth の最も一般的な活用事例の一つです。多くのWebサイトやアプリケーションが、Facebook、Twitter、Google、GitHubなどのアカウントを使用したログイン機能を提供しています。これにより、ユーザーは新しいアカウントを作成することなく、既存のソーシャルアカウントでサービスを利用できます。また、開発者は認証システムの開発と維持にかかるコストを削減できます。

API エコシステムの構築において、OAuthは中核的な役割を果たしています。Twitter、Facebook、Google、Salesforceなどの主要プラットフォームは、OAuthを使用してサードパーティ開発者にAPIアクセスを提供しています。これにより、豊富なエコシステムが形成され、プラットフォームの価値向上と開発者コミュニティの拡大を実現しています。API管理プラットフォームを使用することで、企業も同様のエコシステムを構築できます。

クラウドサービス統合においても、OAuthは重要な技術です。Google Workspace、Microsoft 365、Salesforceなどのクラウドサービス間での連携では、OAuthによる安全な認証と認可が使用されています。これにより、ユーザーは複数のクラウドサービスをシームレスに利用できます。

IoT(Internet of Things)デバイス認証においても、OAuthの応用が進んでいます。スマートホームデバイス、ウェアラブルデバイス、産業用IoTセンサーなどが、クラウドサービスと安全に通信するためにOAuthが使用されています。IoTセキュリティソリューションとの組み合わせにより、大規模なIoT環境でのセキュアな通信を実現できます。

金融サービス業界では、オープンバンキングAPIの実装においてOAuthが標準的に使用されています。PSD2(欧州決済サービス指令)やオープンバンキング規制に準拠するため、銀行は第三者金融サービスプロバイダーに安全にAPIアクセスを提供する必要があり、OAuthがその基盤技術として採用されています。

応用情報技術者試験での出題傾向

応用情報技術者試験において、OAuthは情報セキュリティ分野の重要なトピックとして出題されています。出題内容は、基本概念から実装上の考慮事項まで多岐にわたり、理論的な理解と実践的な知識の両方が求められます。

午前問題では、OAuthの基本概念、グラントタイプの特徴、従来認証方式との違い、セキュリティ上の考慮事項などが問われます。特に、各グラントタイプの適用場面や、PKCEの役割、stateパラメータの重要性などについて、具体的なシナリオを想定した問題が出題される傾向があります。試験対策としては、応用情報技術者試験対策書でOAuth関連の項目を重点的に学習することが効果的です。

午後問題では、より実践的な場面でのOAuth活用が問われます。企業のシステム統合における認証方式の選択、API設計におけるセキュリティ考慮事項、モバイルアプリケーションでの実装方針などが出題されます。これらの問題では、単純な知識だけでなく、要件分析、リスク評価、実装方針の決定といった総合的な能力が評価されます。

シングルサインオン(SSO)との関連で出題される問題では、OAuthとSAMLの比較、適用場面の違い、技術的特徴の理解などが重要です。また、エンタープライズ環境での導入における組織的・技術的考慮事項についても出題されることがあります。

最新の技術動向として、OAuth 2.1やOpenID Connectとの関連についても出題される可能性があります。これらの発展的なトピックについては、最新技術解説書を参考にして、継続的に知識をアップデートすることが重要です。

実際の業務経験がある受験者は、自社システムでのOAuth実装例を分析し、設計判断の根拠や課題について整理しておくことが有効です。また、主要なクラウドサービス(AWS、Azure、Google Cloud)でのOAuth実装についても理解を深めておくことが推奨されます。

実装時の技術的詳細とトラブルシューティング

OAuth実装において遭遇する可能性のある技術的課題とその解決方法を理解することは、実践的なシステム開発において重要です。これらの知識は、堅牢で運用しやすいOAuthシステムを構築するために不可欠です。

トークンのライフサイクル管理は、OAuth実装における最も複雑な側面の一つです。アクセストークンの有効期限切れに対する適切な処理、リフレッシュトークンの安全な保存と使用、トークンの取り消し処理などを実装する必要があります。特に、複数のAPI呼び出しを行うアプリケーションでは、トークンの有効性を事前にチェックし、必要に応じて自動的にリフレッシュする仕組みが重要です。トークン管理ライブラリを使用することで、これらの複雑な処理を自動化できます。

クロスドメインの問題は、WebアプリケーションでのOAuth実装において頻繁に遭遇する課題です。CORS(Cross-Origin Resource Sharing)ポリシーの適切な設定、プリフライトリクエストの処理、Cookieのドメイン設定などを正しく実装する必要があります。また、サブドメイン間でのトークン共有や、CDN経由でのリソースアクセスなど、複雑なドメイン構成でのOAuth実装には特別な考慮が必要です。

エラーハンドリングとログ記録も重要な実装要素です。OAuth フローにおけるエラーは、ネットワーク問題、認証失敗、認可拒否、サーバーエラーなど多様です。これらのエラーを適切に分類し、ユーザーに理解しやすいエラーメッセージを提供しつつ、デバッグに必要な詳細情報をログに記録する必要があります。アプリケーション監視ツールを導入することで、OAuth関連のエラーをリアルタイムで監視できます。

パフォーマンスの最適化も考慮が必要です。認可サーバーとの通信回数の最小化、トークンのキャッシュ戦略、バックエンドAPIとの効率的な通信などが重要です。特に、高トラフィックなアプリケーションでは、認証処理がボトルネックにならないよう注意深い設計が必要です。

国際標準化と相互運用性

OAuthの国際標準化と異なるシステム間での相互運用性の確保は、グローバルなWebエコシステムの発展において重要な要素です。これらの側面を理解することで、より広い視野でのOAuth活用が可能になります。

IETF(Internet Engineering Task Force)におけるOAuth標準化プロセスは、技術仕様の進化と改善を継続的に行っています。OAuth 2.0以降も、様々な拡張仕様やセキュリティ改善が提案され、標準化されています。例えば、RFC 7636のPKCE、RFC 7662のトークンイントロスペクション、RFC 8414の認可サーバーメタデータなどが挙げられます。

OpenID Connectは、OAuthをベースとした認証プロトコルとして重要な位置を占めています。OAuth 2.0が認可に特化しているのに対し、OpenID Connectは認証とアイデンティティ情報の交換機能を追加しています。これにより、ユーザーの身元確認とリソースアクセス権限の両方を統一的に処理できます。[OpenID Connect対応ライブラリ](https://www.amazon.co.jp/s?k=OpenID Connect対応ライブラリ&tag=amazon-product-items-22)を使用することで、高度な認証機能を効率的に実装できます。

FIDO(Fast Identity Online)アライアンスとの連携も注目される分野です。FIDO認証とOAuthを組み合わせることで、パスワードレス認証とリソースアクセス制御を統合したシステムを構築できます。これは、ユーザビリティとセキュリティの両方を向上させる革新的なアプローチです。

相互運用性テストとcertificationプログラムも重要です。OpenID Foundation などの業界団体が実施する相互運用性テストにより、異なるベンダーの実装間での互換性が確保されています。企業がOAuth実装を選択する際には、これらの認定を受けた製品を選ぶことで、将来的な統合やマイグレーションのリスクを軽減できます。

まとめ

OAuthは、現代のデジタル社会におけるセキュアな認可メカニズムの標準として、不可欠な技術となっています。その重要性は、Webアプリケーション、モバイルアプリ、API、クラウドサービス、IoTデバイスなど、あらゆるデジタルプラットフォームで認められています。

OAuthの基本概念である認可の委譲は、従来のパスワードベース認証の問題を根本的に解決し、最小権限の原則を実現します。適切なグラントタイプの選択、スコープによる細かなアクセス制御、PKCEやstateパラメータによるセキュリティ強化により、安全で使いやすい認証体験を提供できます。

エンタープライズ環境での導入においては、技術的な実装だけでなく、ガバナンス、コンプライアンス、運用管理といった組織的な観点からの検討も重要です。適切な計画と実装により、セキュリティの向上、ユーザビリティの改善、運用コストの削減を同時に実現できます。

応用情報技術者試験においても、OAuthは重要な出題分野として位置づけられており、基本概念から実装上の考慮事項まで幅広い知識が求められます。継続的な学習と実践により、変化する技術環境に対応できる能力を身につけることが重要です。

OAuth 2.1への進化や新しいセキュリティ脅威への対応など、OAuth技術は継続的に発展しています。最新の動向を把握し、ベストプラクティスを適用することで、安全で効率的なOAuth実装を維持できます。現代のデジタルインフラストラクチャにおいて、OAuthの理解と適切な実装は、情報処理技術者にとって必須のスキルと言えるでしょう。