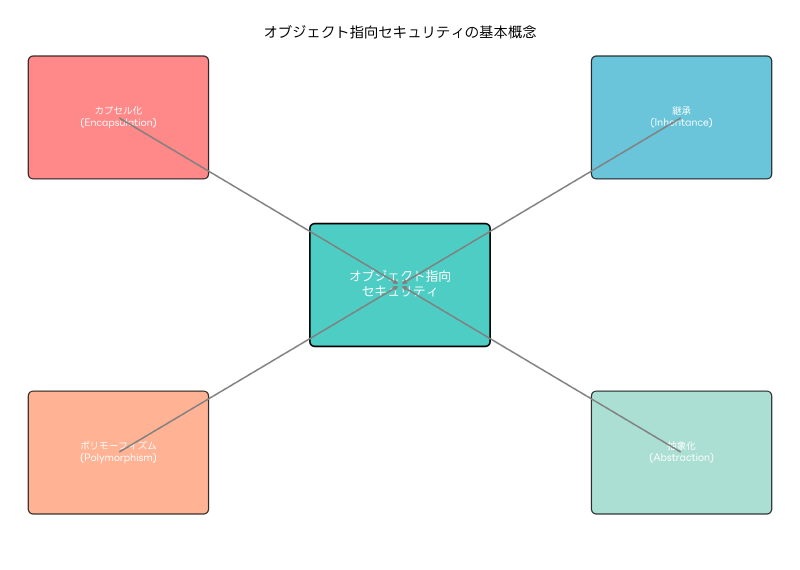

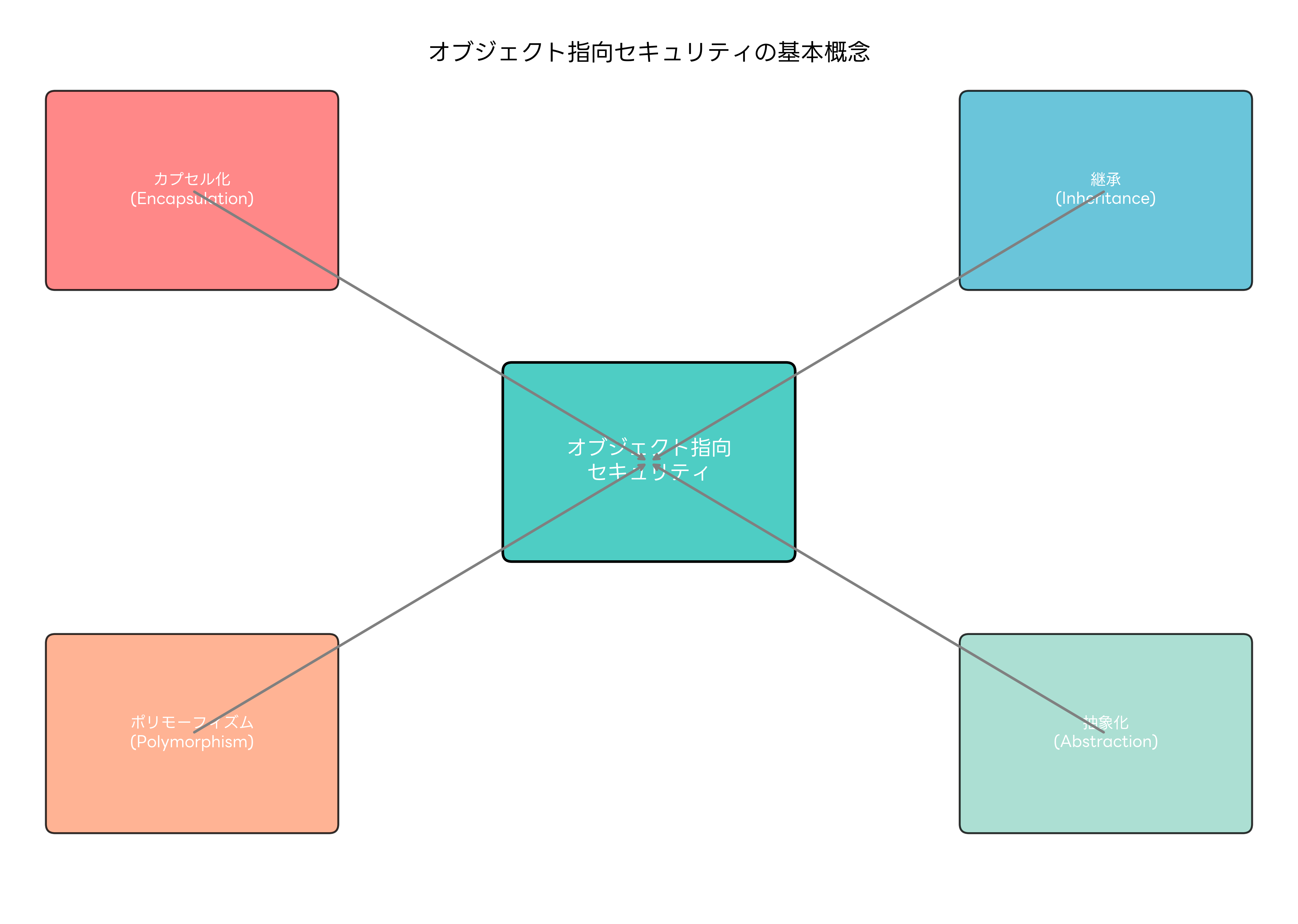

情報システムのセキュリティ設計において、オブジェクト指向の概念を活用したアプローチが注目を集めています。オブジェクト指向セキュリティとは、オブジェクト指向プログラミングの基本原則である「カプセル化」「継承」「ポリモーフィズム」「抽象化」を情報セキュリティの設計と実装に適用する手法です。応用情報技術者試験においても、セキュリティアーキテクチャやソフトウェア設計の問題で頻繁に出題される重要な概念となっています。

従来のセキュリティ設計では、機能ごとに個別の対策を講じることが一般的でしたが、オブジェクト指向アプローチでは、セキュリティ機能を再利用可能なオブジェクトとして設計し、保守性と拡張性を高めながら、より堅牢なセキュリティシステムを構築することが可能になります。このアプローチは、現代の複雑化するサイバー脅威に対応するために不可欠な設計思想となっています。

カプセル化によるアクセス制御の強化

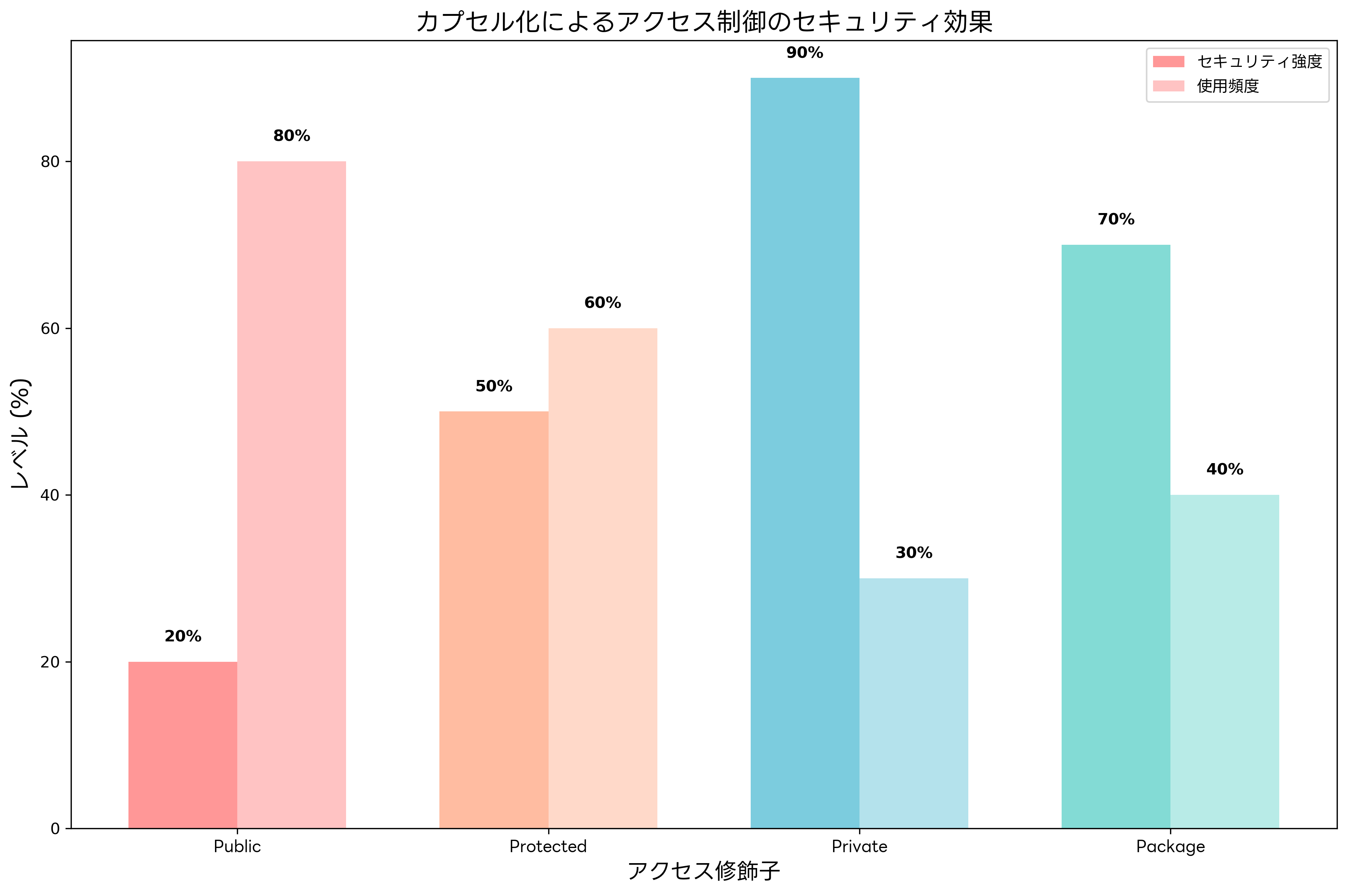

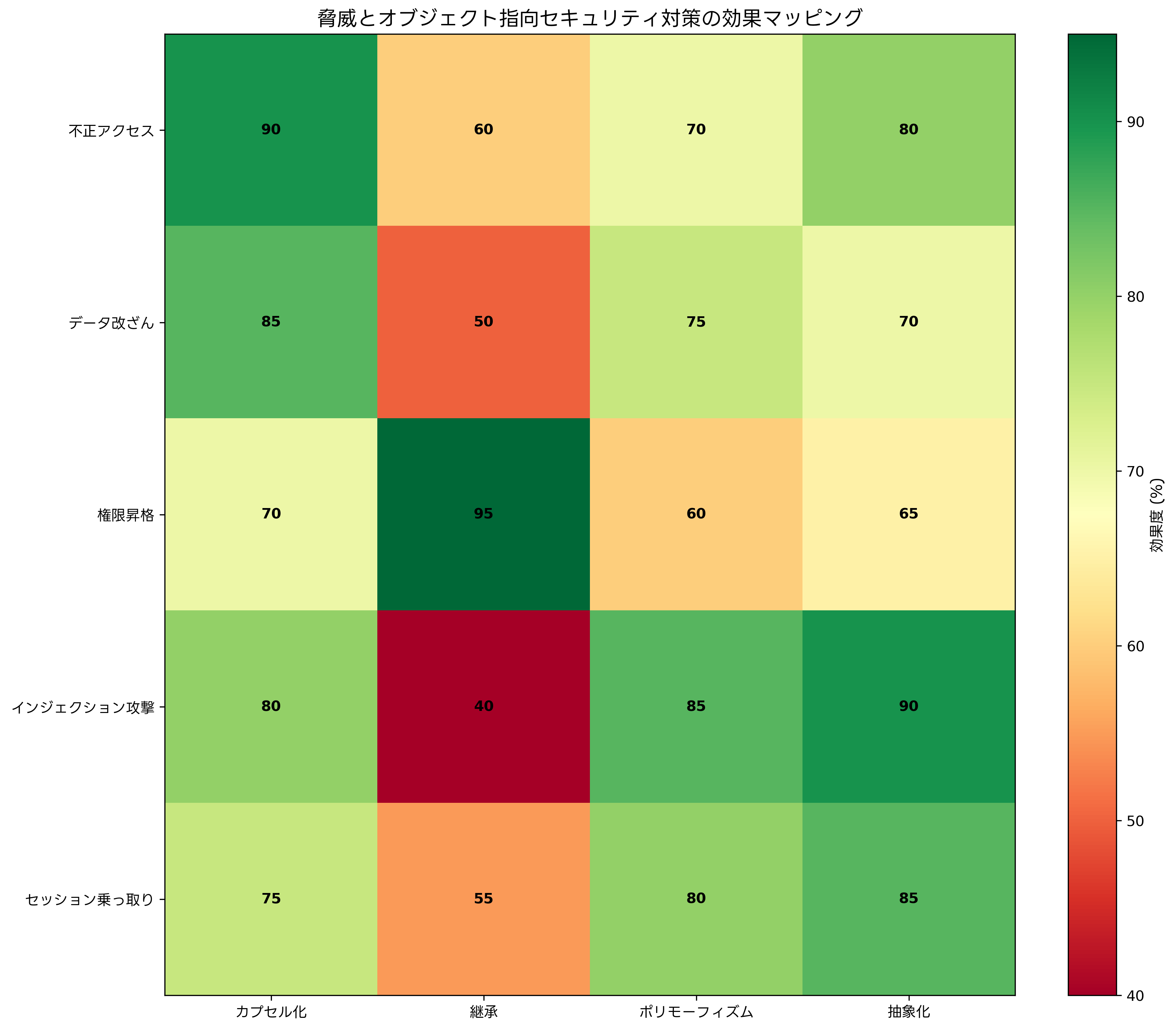

カプセル化は、オブジェクト指向セキュリティの最も基本的な概念の一つです。この原則では、オブジェクトの内部データと実装詳細を外部から隠蔽し、定義されたインターフェースを通じてのみアクセスを許可します。セキュリティの観点から見ると、カプセル化は情報の機密性を保護し、不正なアクセスを防ぐ重要な仕組みとなります。

アクセス修飾子を適切に使用することで、データへのアクセス権限を細かく制御できます。Private修飾子を使用したメンバー変数は、同一クラス内からのみアクセス可能となり、機密性の高いデータを保護します。Protected修飾子は継承関係にあるクラス間でのアクセスを許可し、階層的な権限管理を実現します。Public修飾子は一般的なアクセスを許可しますが、セキュリティの観点では最小限に留めることが重要です。

実際のシステム開発では、カプセル化を活用して認証情報や暗号化キーなどの機密データを保護します。例えば、パスワードハッシュを格納するクラスでは、ハッシュ値をprivateメンバーとして定義し、検証用のメソッドのみをpublicとして公開します。これにより、直接的なハッシュ値の取得を防ぎ、適切な検証プロセスを経た場合のみアクセスを許可することができます。

カプセル化を効果的に実装するためには、セキュアコーディング関連の書籍を参考にして、適切な設計パターンを学習することが重要です。また、静的解析ツールを使用してコードの品質を検証し、カプセル化の原則が適切に実装されているかを確認することも重要です。

現代の開発環境では、IDE(統合開発環境)がカプセル化の実装を支援する機能を提供しています。プロフェッショナル向けIDEを使用することで、アクセス修飾子の適切な使用やセキュリティベストプラクティスの遵守を効率的に行うことができます。

継承による階層的権限管理システム

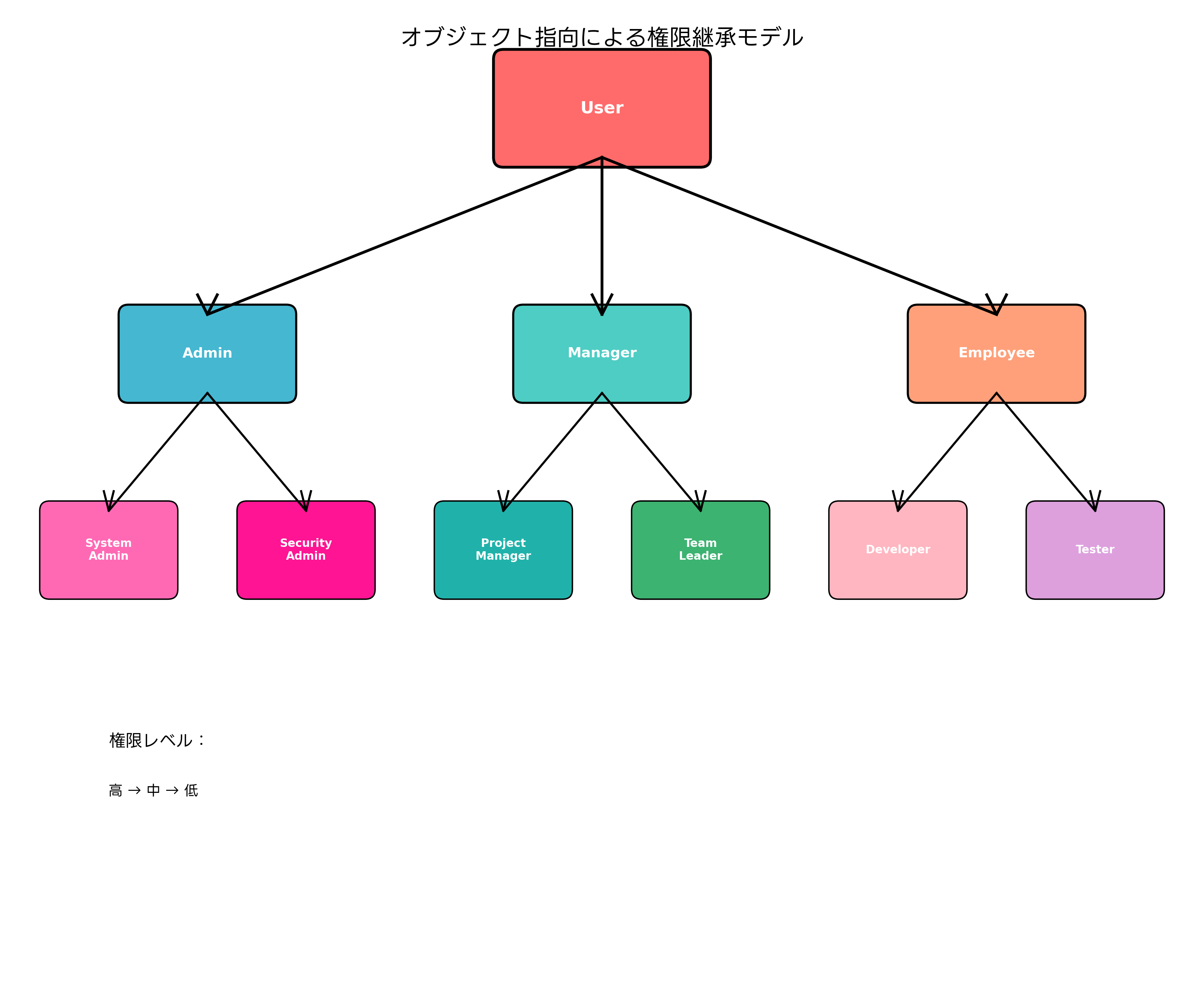

継承は、オブジェクト指向セキュリティにおいて階層的な権限管理システムを構築するための強力な手法です。この概念を活用することで、組織の権限構造を反映したセキュリティモデルを効率的に実装できます。基底クラスで基本的な権限を定義し、派生クラスで特定の役割に応じた権限を拡張することで、柔軟かつ保守しやすい権限管理システムを構築できます。

継承ベースの権限管理システムでは、最上位にUser基底クラスを配置し、基本的な認証機能とアクセス権限を定義します。この基底クラスから派生したAdmin、Manager、Employeeクラスでは、それぞれの役割に応じた権限を継承し、必要に応じて追加の権限を実装します。さらに、これらの中間クラスから具体的な職務に対応したクラスを派生させることで、詳細な権限制御を実現できます。

継承による権限管理の利点は、権限の一貫性と保守性にあります。基底クラスで定義された基本的なセキュリティポリシーは、すべての派生クラスに自動的に適用されるため、セキュリティ要件の変更時には基底クラスを修正するだけで、システム全体に変更を反映できます。これにより、権限管理の複雑さを軽減し、セキュリティホールの発生を防ぐことができます。

実装時には、Liskov置換原則を遵守することが重要です。この原則により、派生クラスのオブジェクトは基底クラスのオブジェクトと置換可能でなければならず、セキュリティポリシーの一貫性を保つことができます。権限の強化は許可されますが、基底クラスで定義された権限を弱めることは許可されません。

継承ベースのセキュリティシステムを効果的に設計するには、UMLモデリングツールを使用してクラス階層を視覚化し、権限の継承関係を明確に定義することが重要です。また、デザインパターンの専門書を参考にして、適切な継承パターンを選択することで、保守性の高いセキュリティシステムを構築できます。

ポリモーフィズムによる柔軟なセキュリティ戦略

ポリモーフィズムは、同一のインターフェースを通じて異なる実装を提供する能力であり、オブジェクト指向セキュリティにおいて極めて重要な概念です。この原則を活用することで、実行時に適切なセキュリティ戦略を動的に選択し、様々な脅威や状況に対応できる柔軟なセキュリティシステムを構築できます。

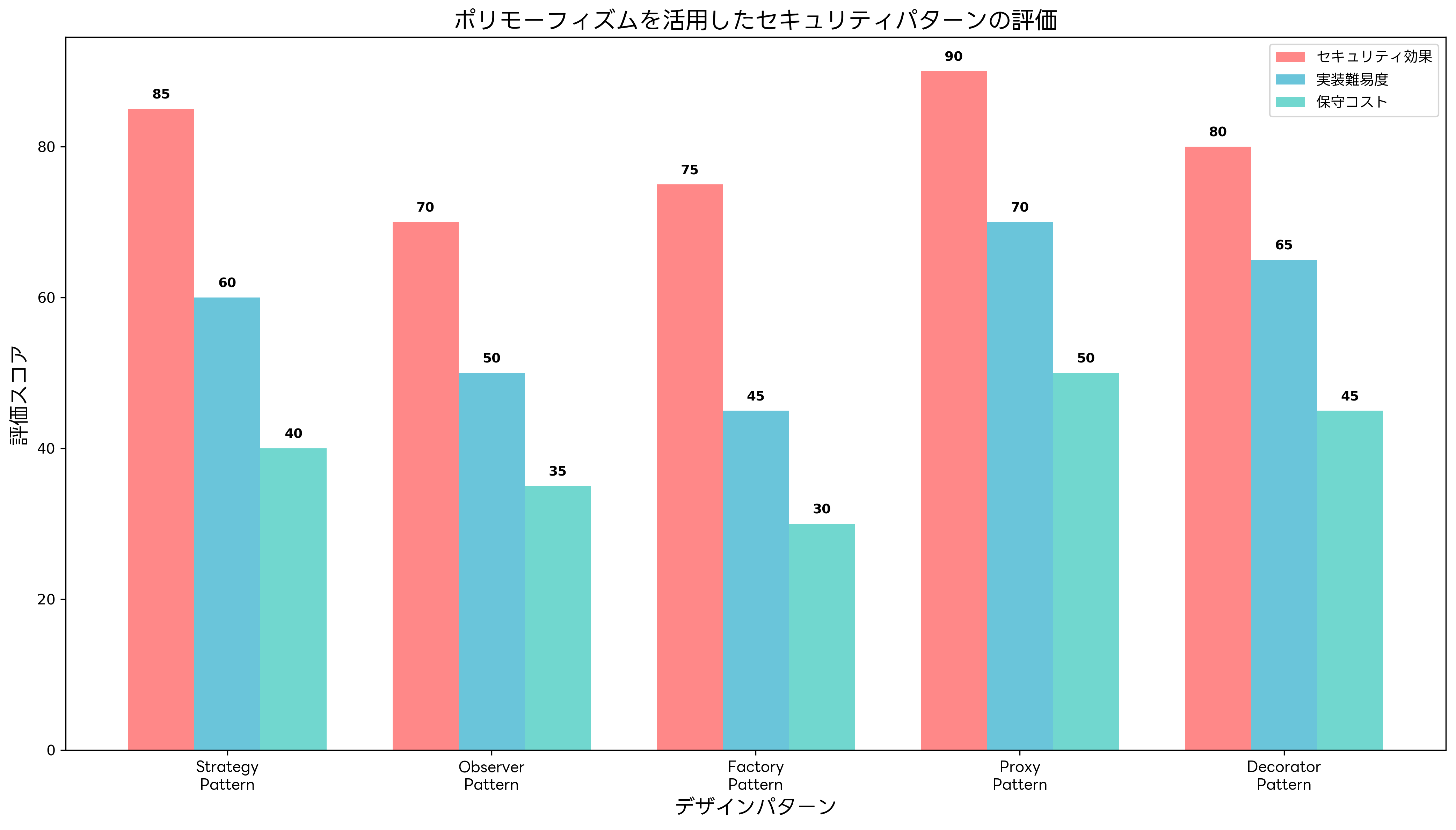

Strategyパターンは、ポリモーフィズムを活用したセキュリティ実装の代表例です。認証戦略インターフェースを定義し、パスワード認証、二要素認証、生体認証などの具体的な認証方式をそれぞれ独立したクラスとして実装します。システムは実行時にセキュリティポリシーや脅威レベルに応じて、最適な認証戦略を動的に選択できます。これにより、セキュリティ要件の変化に柔軟に対応し、新しい認証方式の追加も容易になります。

Observerパターンは、セキュリティイベントの監視と通知に活用されます。セキュリティイベントが発生した際に、複数の監視システムやログシステムに自動的に通知することで、包括的なセキュリティ監視を実現できます。各監視システムは独自の処理ロジックを持ちながら、統一されたインターフェースを通じてイベント情報を受信します。

Proxyパターンは、アクセス制御の実装に広く使用されます。実際のオブジェクトへのアクセスを代理オブジェクトが制御し、認証、認可、ログ記録などのセキュリティ処理を透過的に実行します。これにより、既存のビジネスロジックを変更することなく、セキュリティ機能を追加できます。

Decoratorパターンは、セキュリティ機能の段階的な拡張に有効です。基本的なデータアクセス機能に対して、暗号化、圧縮、ログ記録などの機能を動的に追加できます。各機能は独立したDecoratorクラスとして実装され、必要に応じて組み合わせることで、多層的なセキュリティ保護を実現できます。

ポリモーフィズムを効果的に実装するためには、ソフトウェアアーキテクチャ設計の専門書を参考にして、適切な設計パターンを選択することが重要です。また、リファクタリングツールを使用して、既存のコードをポリモーフィック設計に改善することも効果的です。

抽象化による複雑性の管理

抽象化は、システムの複雑な詳細を隠蔽し、重要な概念やインターフェースのみを公開する原則です。オブジェクト指向セキュリティにおいて、抽象化は複雑なセキュリティ機能を単純化し、開発者が理解しやすく、使用しやすいAPIを提供するために重要な役割を果たします。

セキュリティフレームワークの設計では、抽象基底クラスやインターフェースを使用して、共通のセキュリティ操作を定義します。例えば、暗号化操作を抽象化することで、AES、RSA、楕円曲線暗号などの具体的なアルゴリズムの違いを隠蔽し、統一されたAPIを通じて暗号化機能を提供できます。これにより、暗号化アルゴリズムの変更や追加が必要になった場合でも、既存のコードに影響を与えることなく対応できます。

認証システムの抽象化では、認証プロバイダーインターフェースを定義し、LDAP、OAuth、SAML、データベース認証などの具体的な認証方式を統一されたインターフェースで利用できるようにします。これにより、認証方式の変更や複数の認証システムの統合が容易になり、システムの柔軟性が向上します。

アクセス制御の抽象化では、許可判定インターフェースを定義し、役割ベースアクセス制御(RBAC)、属性ベースアクセス制御(ABAC)、強制アクセス制御(MAC)などの異なるアクセス制御モデルを統一的に扱えるようにします。これにより、組織のセキュリティポリシーの変更に応じて、アクセス制御モデルを柔軟に変更できます。

抽象化レイヤーの設計では、適切な抽象度を維持することが重要です。過度な抽象化は不要な複雑さを生み、パフォーマンスの低下を招く可能性があります。一方、抽象化が不十分な場合は、コードの再利用性と保守性が低下します。セキュリティ要件と実装の複雑さのバランスを考慮して、適切な抽象化レベルを決定する必要があります。

抽象化の実装には、エンタープライズアーキテクチャ設計の専門書を参考にして、レイヤードアーキテクチャやヘキサゴナルアーキテクチャなどの設計パターンを活用することが効果的です。また、API設計ツールを使用して、抽象化されたインターフェースを適切に設計し、文書化することも重要です。

実装フレームワークとツールの活用

オブジェクト指向セキュリティの実装には、適切なフレームワークとツールの選択が重要です。現代の開発環境では、多くのセキュリティフレームワークがオブジェクト指向の原則に基づいて設計されており、これらを活用することで効率的にセキュアなアプリケーションを開発できます。

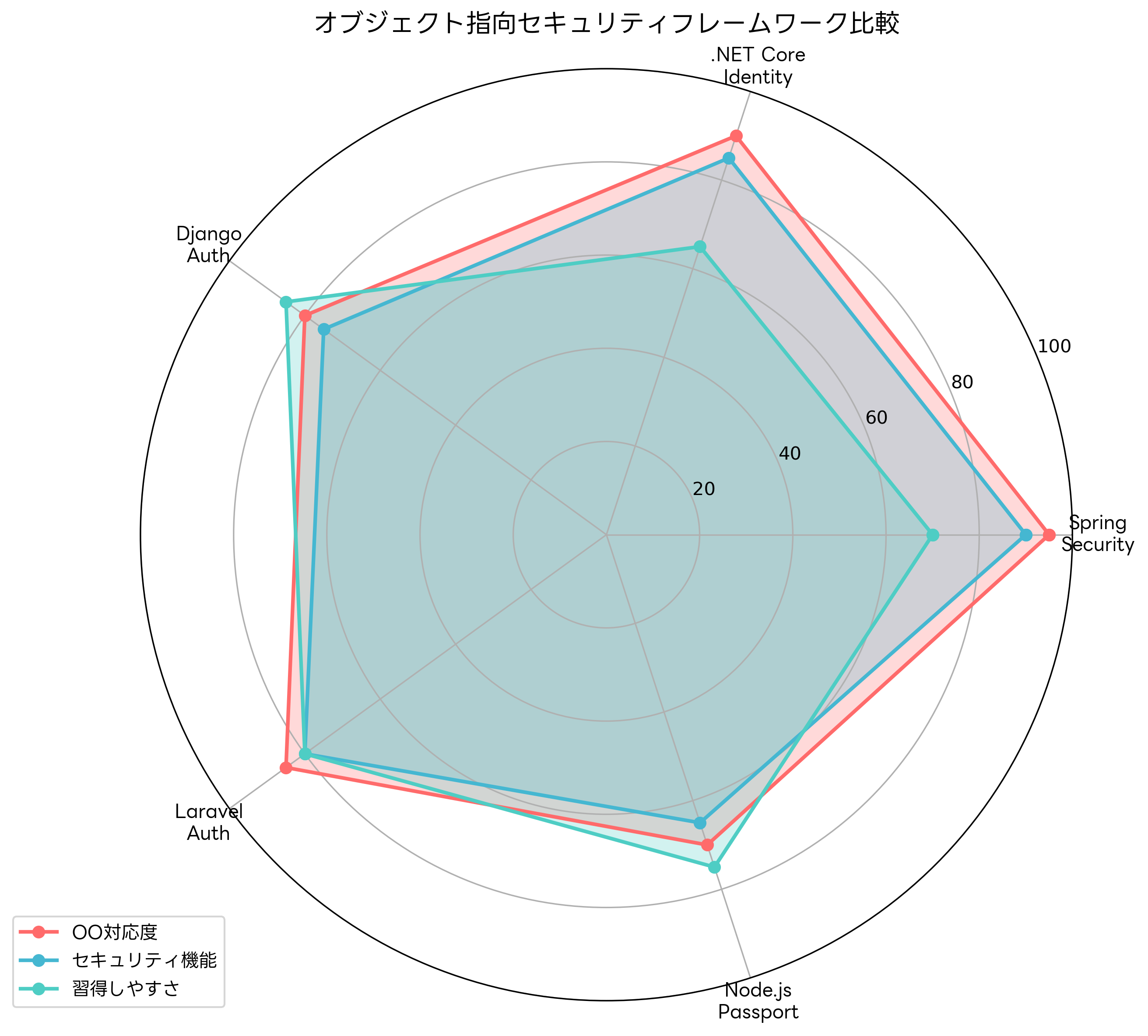

Spring Securityは、Javaプラットフォームにおける代表的なセキュリティフレームワークです。依存性注入とアスペクト指向プログラミングを活用し、認証、認可、セッション管理などのセキュリティ機能を宣言的に実装できます。フィルターチェーンパターンとプロキシパターンを組み合わせることで、既存のビジネスロジックに影響を与えることなく、セキュリティ機能を追加できます。

.NET Core Identityは、マイクロソフトのプラットフォームにおけるアイデンティティ管理フレームワークです。Entity Frameworkと統合されたオブジェクトリレーショナルマッピング機能により、ユーザー情報や権限データをオブジェクト指向的に管理できます。カスタムユーザーストアやパスワードハッシャーの実装により、組織固有のセキュリティ要件に対応できます。

Django AuthenticationとAuthorizationシステムは、Pythonにおけるセキュリティ実装の標準です。デコレーターパターンとミドルウェアパターンを活用し、ビューレベルでのアクセス制御を実現します。カスタムユーザーモデルとパーミッションシステムにより、複雑な権限管理要件にも対応できます。

これらのフレームワークを効果的に使用するためには、フレームワーク固有の技術書を参考にして、適切な実装パターンを学習することが重要です。また、セキュリティテストツールを使用して、実装したセキュリティ機能の有効性を検証することも必要です。

開発効率を向上させるためには、統合開発環境のセキュリティプラグインを活用することも有効です。これらのツールは、コーディング時にセキュリティベストプラクティスの遵守を支援し、潜在的な脆弱性を早期に発見することができます。

セキュリティパターンの実践的応用

オブジェクト指向セキュリティの実装では、確立されたセキュリティパターンを活用することで、堅牢で保守しやすいシステムを構築できます。これらのパターンは、長年の経験と研究に基づいて体系化された設計手法であり、一般的なセキュリティ問題に対する効果的な解決策を提供します。

Single Access Point パターンは、システムへのすべてのアクセスを単一のエントリーポイントを通じて制御するパターンです。このパターンでは、認証ゲートウェイクラスがすべてのリクエストを受け取り、適切な認証と認可を実行してから、後続の処理に転送します。これにより、セキュリティポリシーの一貫性を保ち、監査ログの完全性を確保できます。

Check Point パターンは、システム内の重要なポイントでセキュリティチェックを実行するパターンです。各チェックポイントは独立したバリデータークラスとして実装され、特定のセキュリティ条件を検証します。これらのバリデーターはチェーンパターンで組み合わせることで、多層的なセキュリティ検証を実現できます。

Roles パターンは、ユーザーの権限を役割として抽象化し、動的に割り当てるパターンです。ユーザーオブジェクトは複数の役割オブジェクトを持ち、各役割は特定の権限セットを定義します。コンポジットパターンを使用することで、役割の階層構造や複合的な権限の組み合わせを効率的に管理できます。

Secure Session State パターンは、セッション情報を安全に管理するパターンです。セッション状態オブジェクトは暗号化されたトークンとして実装され、改ざん検知機能を持ちます。ファクトリーパターンを使用してセッション生成を制御し、オブザーバーパターンでセッションの有効期限を監視します。

これらのパターンを効果的に実装するためには、セキュリティパターンの専門書を参考にして、各パターンの適用場面と実装方法を深く理解することが重要です。また、パターン実装支援ツールを使用することで、正確で一貫性のあるパターン実装を効率的に行うことができます。

脅威モデリングとオブジェクト指向設計

オブジェクト指向セキュリティの設計では、脅威モデリングを通じて潜在的なセキュリティリスクを特定し、適切な対策を講じることが重要です。脅威モデリングプロセスをオブジェクト指向アプローチで実装することで、システマティックで再利用可能な脅威分析を実現できます。

STRIDE(Spoofing、Tampering、Repudiation、Information Disclosure、Denial of Service、Elevation of Privilege)脅威モデルをオブジェクト指向で実装する際は、各脅威カテゴリを独立したクラスとして定義し、システムコンポーネントに対する潜在的な脅威を評価します。脅威分析エンジンは、システムモデルとSTRIDE脅威クラスを組み合わせて、包括的な脅威評価を実行します。

DREAD(Damage、Reproducibility、Exploitability、Affected Users、Discoverability)リスク評価モデルも、オブジェクト指向アプローチで実装できます。各評価基準をクラスとして実装し、重み付けアルゴリズムを使用してリスクスコアを計算します。これにより、定量的なリスク評価とリスクの優先順位付けを自動化できます。

攻撃ツリー分析では、攻撃ノードを階層的なオブジェクト構造として表現し、コンポジットパターンを使用して複雑な攻撃シナリオをモデル化します。各攻撃ノードは、攻撃成功の確率、必要なリソース、検出可能性などの属性を持ち、攻撃パスの分析と対策の効果測定を支援します。

脅威モデリングツールとしては、専門的な脅威モデリングソフトウェアの導入が効果的です。これらのツールは、視覚的なモデリング機能と自動化された脅威分析機能を提供し、効率的な脅威評価を支援します。また、セキュリティリスク管理の専門書を参考にして、組織固有の脅威モデリングプロセスを確立することも重要です。

テスト駆動セキュリティ開発

オブジェクト指向セキュリティの実装では、テスト駆動開発(TDD)のアプローチを採用することで、セキュリティ要件の確実な実装と継続的な品質保証を実現できます。セキュリティテストを先に作成し、それを満たすセキュリティ機能を実装することで、要件の漏れや実装の不備を防ぐことができます。

単体テストレベルでは、各セキュリティクラスの機能を独立してテストします。認証クラスのテストでは、正当な認証情報での成功、不正な認証情報での失敗、ブルートフォース攻撃に対する耐性などを検証します。モックオブジェクトとスタブオブジェクトを使用することで、外部依存関係を排除し、純粋なセキュリティ機能のテストを実行できます。

統合テストでは、複数のセキュリティコンポーネントの連携動作を検証します。認証、認可、セッション管理、ログ記録などの機能が適切に連携して、エンドツーエンドのセキュリティ保護を提供することを確認します。テストシナリオには、正常ケースだけでなく、様々な攻撃パターンに対する防御能力も含めます。

セキュリティテストの自動化には、専用のテストフレームワークの活用が効果的です。セキュリティテスト自動化ツールを使用することで、継続的インテグレーション環境でのセキュリティテストを実現できます。また、ペネトレーションテストツールを開発プロセスに組み込むことで、実際の攻撃シナリオに対する耐性を検証できます。

パフォーマンステストでは、セキュリティ機能が システムの性能に与える影響を評価します。暗号化処理、認証処理、ログ記録処理などのオーバーヘッドを測定し、パフォーマンス要件を満たしていることを確認します。負荷テストツールを使用して、高負荷時でもセキュリティ機能が適切に動作することを検証します。

保守性とスケーラビリティの考慮

オブジェクト指向セキュリティシステムの長期的な成功には、保守性とスケーラビリティの考慮が不可欠です。セキュリティ要件は時間とともに変化し、新しい脅威に対応するために既存システムの拡張や修正が必要になります。適切な設計により、これらの変更を効率的に実装できるシステムを構築することが重要です。

モジュラー設計では、セキュリティ機能を独立したモジュールとして実装し、疎結合な関係を維持します。各モジュールは明確に定義されたインターフェースを持ち、内部実装の変更が他のモジュールに影響を与えないようにします。これにより、新しいセキュリティ機能の追加や既存機能の修正を、システム全体への影響を最小限に抑えて実行できます。

設定管理では、セキュリティポリシーやパラメーターを外部設定ファイルやデータベースに格納し、実行時に動的に読み込む仕組みを実装します。これにより、アプリケーションの再コンパイルやデプロイメントなしに、セキュリティ設定の変更を適用できます。設定の妥当性検証機能も実装し、不正な設定による脆弱性の発生を防ぎます。

ログ管理とモニタリングでは、構造化ログ出力とリアルタイム監視機能を実装します。セキュリティイベントは標準化されたフォーマットで出力し、外部のSIEMシステムや分析ツールとの連携を容易にします。ログ管理システムとの統合により、包括的なセキュリティ監視を実現できます。

ドキュメンテーションでは、セキュリティアーキテクチャの設計思想、実装詳細、運用手順を体系的に文書化します。コードレベルの文書化では、JavaDocやXMLドキュメンテーションコメントを使用して、各クラスとメソッドの役割とセキュリティ要件を明記します。技術文書作成ツールを活用することで、保守性の高い文書を効率的に作成できます。

応用情報技術者試験での出題傾向と対策

応用情報技術者試験において、オブジェクト指向セキュリティに関連する問題は、システムアーキテクチャ、セキュリティ、プログラミングの分野で頻繁に出題されています。特に、午後問題では実践的なシステム設計問題として、オブジェクト指向の原則を適用したセキュリティアーキテクチャの設計や評価が求められることが多くあります。

午前問題では、オブジェクト指向の基本概念(カプセル化、継承、ポリモーフィズム、抽象化)とセキュリティ原則の関係について出題されます。例えば、「カプセル化がセキュリティに与える効果として最も適切なものはどれか」といった問題や、「継承を用いた権限管理システムの利点はどれか」といった問題が出題されます。

午後問題では、より複雑なシナリオでのオブジェクト指向セキュリティの応用が問われます。企業のセキュリティシステム刷新プロジェクトを題材として、既存システムの問題点の分析、オブジェクト指向アプローチによる改善案の提示、実装上の考慮事項の検討などが出題されます。これらの問題では、理論的な知識だけでなく、実践的な設計能力も評価されます。

試験対策としては、まず基本的なオブジェクト指向の概念を確実に理解することが重要です。オブジェクト指向設計の基礎書を使用して、カプセル化、継承、ポリモーフィズム、抽象化の概念とその利点を深く理解します。その上で、これらの概念がセキュリティにどのように適用されるかを学習します。

デザインパターンの知識も重要です。特に、セキュリティ分野でよく使用されるStrategy、Observer、Proxy、Decoratorパターンについては、その構造と適用場面を詳しく理解する必要があります。デザインパターン学習教材を活用して、パターンの実装方法と効果を学習します。

実際のフレームワークの知識も有用です。Spring Security、.NET Core Identity、Django認証システムなどの主要なセキュリティフレームワークがどのようにオブジェクト指向の原則を適用しているかを理解することで、実践的な問題に対応できます。セキュリティフレームワーク学習書を参考にして、具体的な実装例を学習することが効果的です。

過去問題の分析と演習も重要です。応用情報技術者試験の過去問題集を使用して、出題傾向を分析し、類似問題の解法パターンを習得します。特に、午後問題では論理的な思考プロセスと記述能力が重要になるため、継続的な演習が必要です。

新技術トレンドとの融合

オブジェクト指向セキュリティは、クラウドコンピューティング、マイクロサービス、人工知能などの新しい技術トレンドと組み合わせることで、より高度で効果的なセキュリティソリューションを実現できます。これらの技術との融合により、従来のセキュリティアプローチでは対応困難だった複雑な要件にも対応できるようになります。

マイクロサービスアーキテクチャでは、各サービスが独立したセキュリティ境界を持ち、サービス間通信のセキュリティ確保が重要になります。オブジェクト指向のService Mesh パターンを適用することで、認証、認可、暗号化、監視などのセキュリティ機能を各サービスから分離し、インフラストラクチャレイヤーで一元管理できます。

コンテナ技術との統合では、セキュリティポリシーをコンテナイメージに組み込み、実行時に動的に適用する仕組みを実装できます。イミュータブルインフラストラクチャの概念とオブジェクト指向設計を組み合わせることで、一貫性があり再現可能なセキュリティ設定を実現できます。

人工知能と機械学習の活用では、異常検知、脅威予測、自動応答などの機能をオブジェクト指向で実装できます。機械学習モデルをオブジェクトとして抽象化し、予測結果に基づいて適切なセキュリティアクションを実行するアダプティブセキュリティシステムを構築できます。

これらの新技術との統合には、クラウドセキュリティ専門書やマイクロサービスセキュリティガイドなどの最新の技術書を参考にすることが重要です。また、AI/MLセキュリティツールを活用して、実際の実装経験を積むことも効果的です。

まとめ

オブジェクト指向セキュリティは、現代の複雑な情報システムにおいて、堅牢で保守しやすく、拡張可能なセキュリティソリューションを実現するための重要なアプローチです。カプセル化による情報隠蔽、継承による階層的権限管理、ポリモーフィズムによる柔軟な戦略選択、抽象化による複雑性の管理という四つの基本原則を適切に適用することで、従来のセキュリティ設計では実現困難だった高度な要件に対応できます。

実装面では、適切なフレームワークとツールの選択、確立されたセキュリティパターンの活用、テスト駆動開発による品質保証が成功の鍵となります。また、脅威モデリングプロセスをオブジェクト指向で実装することで、体系的で再利用可能な脅威分析を実現できます。

応用情報技術者試験においても、オブジェクト指向セキュリティは重要なトピックとして頻繁に出題されており、理論的な理解と実践的な設計能力の両方が求められます。継続的な学習と実践により、変化する技術環境とセキュリティ脅威に対応できる能力を身につけることが重要です。

将来的には、クラウドコンピューティング、マイクロサービス、人工知能などの新技術との融合により、さらに高度で効果的なセキュリティソリューションが実現されることが期待されます。オブジェクト指向の基本原則を理解し、新しい技術動向に対応できる柔軟性を持つことで、次世代のセキュリティプロフェッショナルとして活躍できるでしょう。