現代のデジタル社会において、従来のユーザー名とパスワードだけの認証では、高度化するサイバー攻撃に対して十分なセキュリティを提供することが困難になっています。このような背景から、一時パスワード(One-time Password、OTP)は、多要素認証の重要な構成要素として広く採用され、情報セキュリティの向上に大きく貢献しています。応用情報技術者試験においても、OTPに関する理解は必須の知識であり、セキュリティエンジニアとして活躍するために欠かせない技術です。

一時パスワードは、その名前が示すとおり、一度だけ使用可能なパスワードです。従来の静的パスワードとは異なり、一定時間経過後や使用後に自動的に無効化される動的なパスワードとして機能します。この特性により、パスワードの盗聴や再利用攻撃などの脅威を大幅に軽減することができ、システムのセキュリティレベルを飛躍的に向上させることが可能です。

一時パスワードの基本概念と動作原理

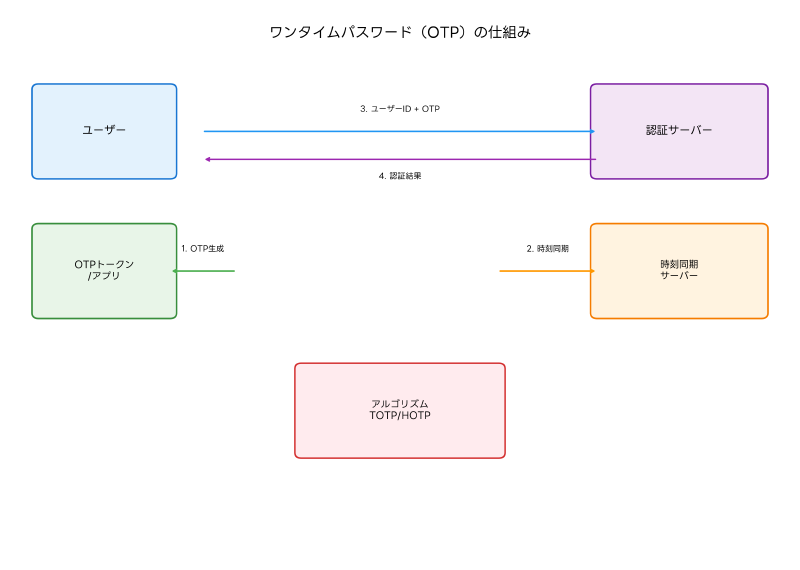

一時パスワードの動作原理は、共有秘密(Shared Secret)と呼ばれる暗号学的な概念に基づいています。認証を受けるユーザーと認証サーバーの両方が同じ秘密情報を保持し、この秘密情報と時刻やカウンター値などの変動要素を組み合わせて、同一のパスワードを生成します。この仕組みにより、事前の通信なしに両者が同じパスワードを生成できるため、オフライン環境でも安全な認証が実現できます。

OTPの生成には、暗号学的ハッシュ関数であるHMAC(Hash-based Message Authentication Code)が使用されます。HMACは、共有秘密と可変データ(時刻やカウンター)を入力として、一定長のハッシュ値を出力します。このハッシュ値から数桁の数字を抽出することで、ユーザーが入力しやすい形式のOTPが生成されます。

セキュリティの観点から見ると、OTPの強度は使用されるハッシュアルゴリズムの強度と共有秘密の長さに依存します。一般的には、SHA-1やSHA-256などの暗号学的に安全なハッシュアルゴリズムが使用され、共有秘密は128ビット以上の長さが推奨されます。この組み合わせにより、現実的な時間内での総当たり攻撃を困難にし、高いセキュリティレベルを確保できます。

OTPシステムの実装には、専用のハードウェアトークンや認証アプリケーションが使用されます。これらのツールは、セキュアな環境で共有秘密を保管し、正確なOTPを生成する役割を果たします。

TOTP(Time-based One-time Password)の詳細

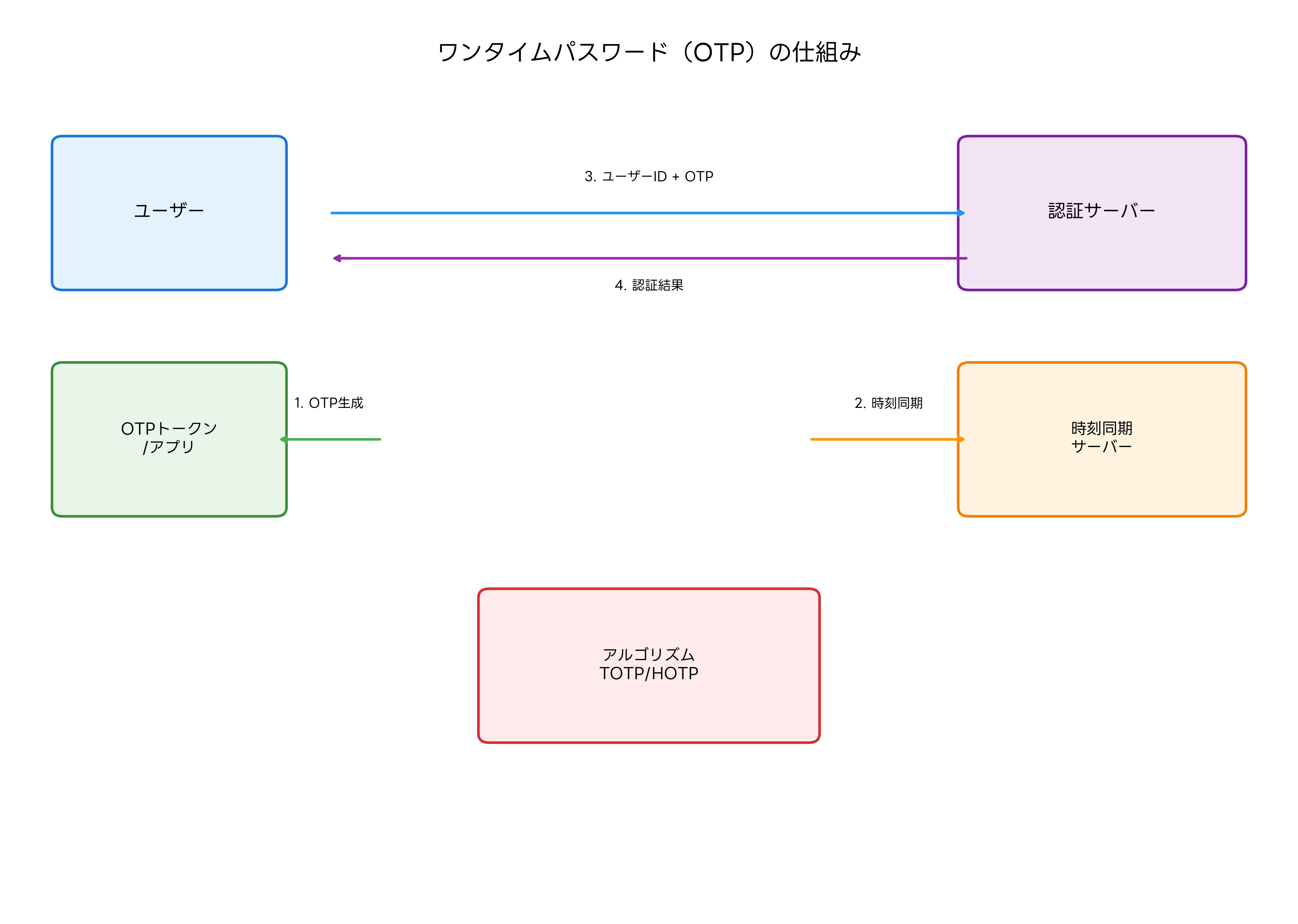

TOTP(Time-based One-time Password)は、時刻を基準としてOTPを生成する方式です。RFC 6238で標準化されており、現在最も広く使用されているOTP方式の一つです。TOTPでは、Unix時刻(1970年1月1日からの経過秒数)を一定の時間間隔(通常30秒)で区切った値を使用してOTPを生成します。

TOTPの最大の利点は、クライアントとサーバー間で時刻同期が取れていれば、事前の通信なしに認証が可能なことです。この特性により、ネットワーク接続が不安定な環境や、オフライン環境でも認証を実行できます。また、時間の経過とともにOTPが自動的に無効化されるため、盗聴されたOTPの悪用リスクを最小限に抑えることができます。

TOTPの実装では、時刻同期の精度が重要な要素となります。クライアントとサーバーの時刻にずれが生じると、異なるOTPが生成され、認証に失敗する可能性があります。この問題を解決するため、多くのシステムでは複数の時間窓(Time Window)を設定し、現在時刻の前後数分間のOTPを受け入れる仕組みを採用しています。

高精度な時刻同期システムの導入により、TOTP認証の信頼性を向上させることができます。また、ネットワーク時刻プロトコル(NTP)サーバーを設置することで、組織内の機器間での時刻同期を確実に行うことが可能です。

TOTPの代表的な実装例として、Google Authenticator、Microsoft Authenticator、Authyなどの認証アプリがあります。これらのアプリは、QRコードを読み取ることで簡単にセットアップでき、複数のサービスのOTPを一元管理できる利便性を提供します。企業環境では、統合認証管理システムと連携することで、大規模な組織でのTOTP運用が実現できます。

HOTP(HMAC-based One-time Password)の特徴

HOTP(HMAC-based One-time Password)は、カウンター値を基準としてOTPを生成する方式です。RFC 4226で標準化されており、TOTPの基盤となる技術でもあります。HOTPでは、認証の度にカウンター値がインクリメントされ、この値を使用してOTPが生成されます。

HOTPの主な利点は、時刻同期が不要なことです。クライアントとサーバーの両方でカウンター値を管理し、認証成功時に同期を行うため、時刻のずれによる認証失敗のリスクがありません。この特性により、時刻同期が困難な環境や、長時間オフラインで使用される機器での認証に適しています。

一方で、HOTPには同期の問題があります。ユーザーが誤ってOTPを生成した場合や、ネットワーク障害により認証が失敗した場合、クライアントとサーバーのカウンター値にずれが生じる可能性があります。この問題を解決するため、多くの実装では「Look-ahead Window」と呼ばれる仕組みを採用し、一定範囲内のカウンター値で生成されたOTPを受け入れるようになっています。

HOTPの実装では、カウンター値の管理とセキュリティが重要な要素となります。セキュアなカウンター管理システムを導入することで、カウンター値の不正な操作を防ぎ、システムの整合性を保つことができます。

セキュリティレベルの比較と評価

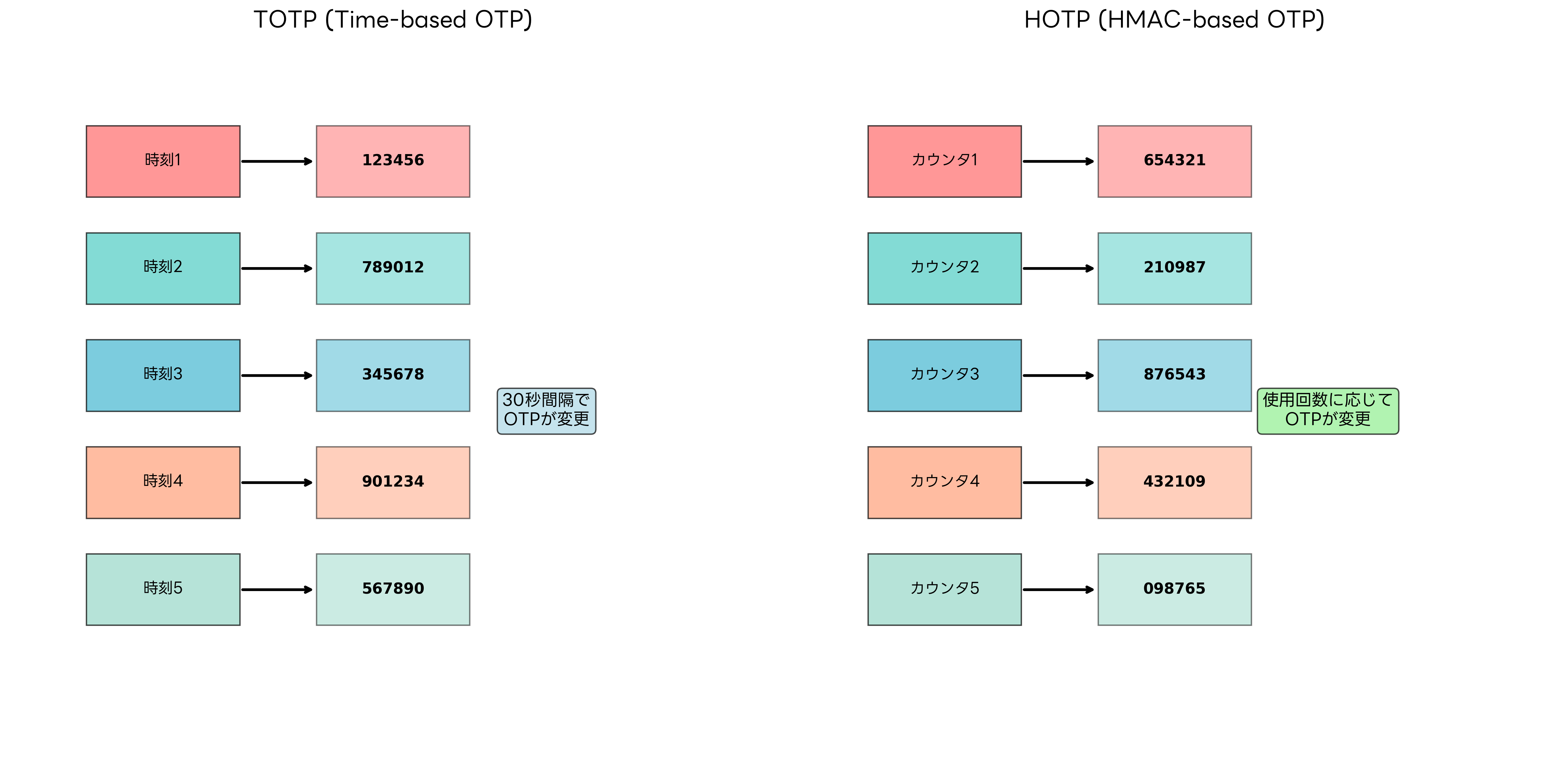

従来の認証方式と比較して、OTPを含む多要素認証は大幅にセキュリティレベルを向上させます。単一パスワード認証では、パスワードの漏洩や推測により容易に不正アクセスが可能ですが、OTPを組み合わせることで、たとえパスワードが漏洩しても追加の認証要素が必要となり、不正アクセスのリスクを大幅に削減できます。

SMS(Short Message Service)を使用したOTPは導入が容易で広く使用されていますが、SIMスワップ攻撃やSMSインターセプトなどの脅威に対して脆弱性があります。これらの攻撃手法では、攻撃者が被害者の電話番号を乗っ取ることで、OTPを受信してしまう可能性があります。このため、高いセキュリティが要求される用途では、SMSベースのOTPは推奨されない傾向にあります。

アプリケーションベースのOTP(TOTP)は、SMS OTPよりも高いセキュリティを提供します。専用アプリ内で生成されるOTPは、ネットワーク経由での傍受が困難で、デバイスの物理的な制御が必要となるため、リモート攻撃に対して高い耐性を持ちます。高セキュリティ認証アプリを使用することで、さらなるセキュリティ向上が期待できます。

ハードウェアトークンは最高レベルのセキュリティを提供しますが、コストと管理の複雑さがデメリットとなります。物理的なデバイスとして独立しているため、マルウェアやフィッシング攻撃に対して極めて高い耐性を持ちます。金融機関や政府機関など、最高レベルのセキュリティが要求される環境では、エンタープライズ級ハードウェアトークンの導入が推奨されます。

生体認証とOTPを組み合わせた多層認証は、現在最も強固なセキュリティソリューションの一つです。生体認証デバイスとOTP生成システムを統合することで、「何かを知っている」「何かを持っている」「何かである」という3つの認証要素すべてを満たす認証システムを構築できます。

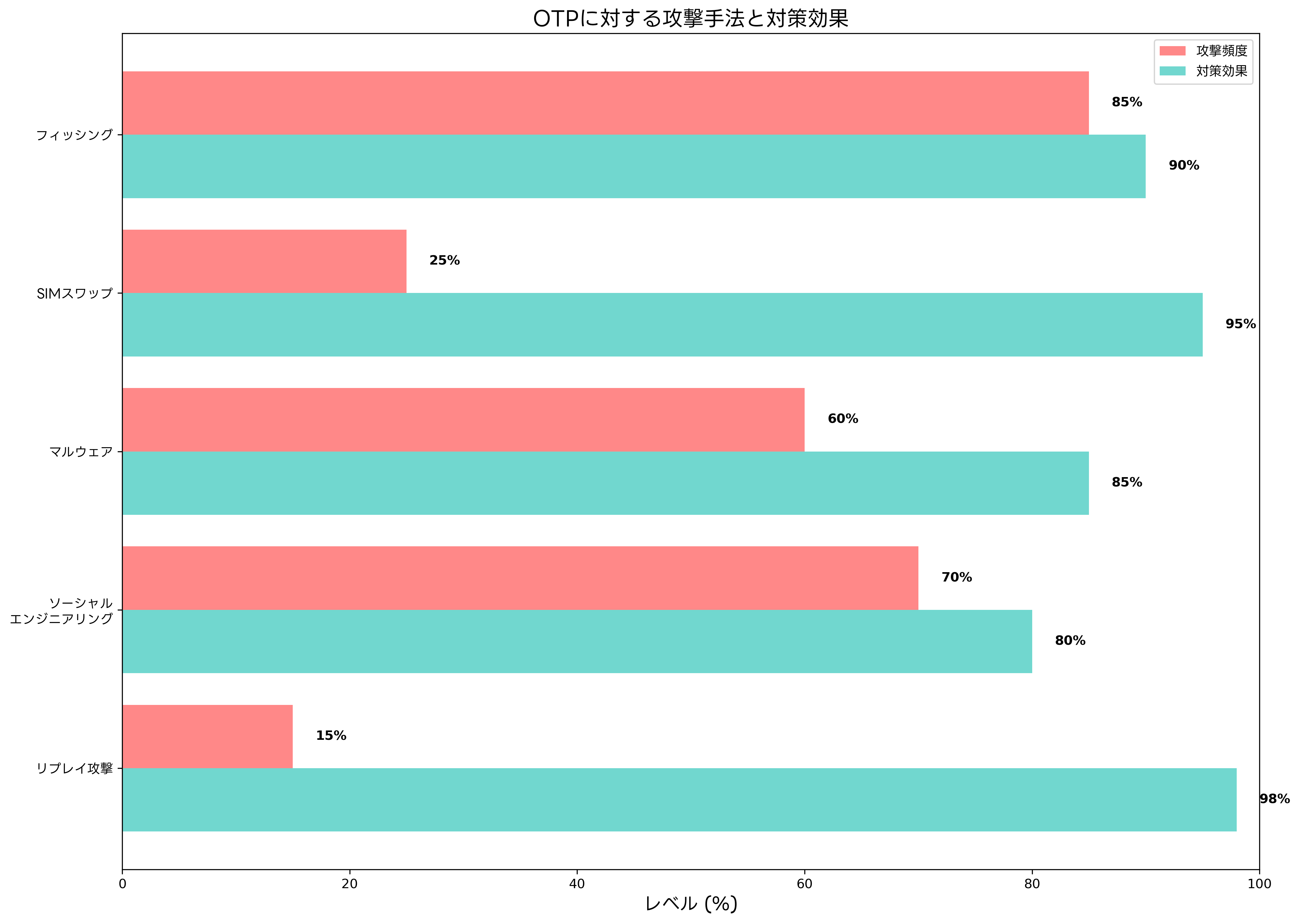

OTPに対する攻撃手法と対策

OTPシステムは高いセキュリティを提供しますが、完全に攻撃から免れるわけではありません。攻撃者は様々な手法を用いてOTPシステムの突破を試みており、これらの脅威に対する理解と対策が重要です。

フィッシング攻撃は、OTPに対する最も一般的な攻撃手法の一つです。攻撃者は偽のWebサイトを作成し、ユーザーにOTPを含む認証情報を入力させることで、リアルタイムでの不正アクセスを試みます。この攻撃に対しては、フィッシング対策ソリューションの導入と、ユーザー教育が重要な対策となります。

SIMスワップ攻撃は、SMS OTPに対する深刻な脅威です。攻撃者が携帯電話会社に対してソーシャルエンジニアリングを行い、被害者の電話番号を自分のSIMカードに移転させることで、SMS OTPを受信します。この攻撃を防ぐためには、SIM保護サービスの利用と、SMS以外のOTP配信方法への移行が推奨されます。

マルウェア攻撃では、悪意のあるソフトウェアがユーザーのデバイスに感染し、OTPの傍受や操作を行います。特に、モバイルデバイスを標的としたマルウェアは、SMS OTPやアプリベースOTPの両方を攻撃対象とします。対策として、総合セキュリティソフトウェアの導入と、定期的なセキュリティアップデートが重要です。

ソーシャルエンジニアリングは、技術的な攻撃ではなく、人の心理的な弱点を突く攻撃手法です。攻撃者がサポート担当者になりすまし、ユーザーからOTPを聞き出すケースが報告されています。この脅威に対しては、セキュリティ意識向上プログラムの実施と、組織全体でのセキュリティポリシーの徹底が効果的です。

リプレイ攻撃は、過去に使用されたOTPを再利用する攻撃手法ですが、OTPの性質上、この攻撃は一般的に成功しません。ただし、システムの実装に不備がある場合や、時刻同期の問題でOTPが重複した場合には、この攻撃が成功する可能性があります。セキュアなOTP実装フレームワークを使用することで、このような実装レベルの脆弱性を防ぐことができます。

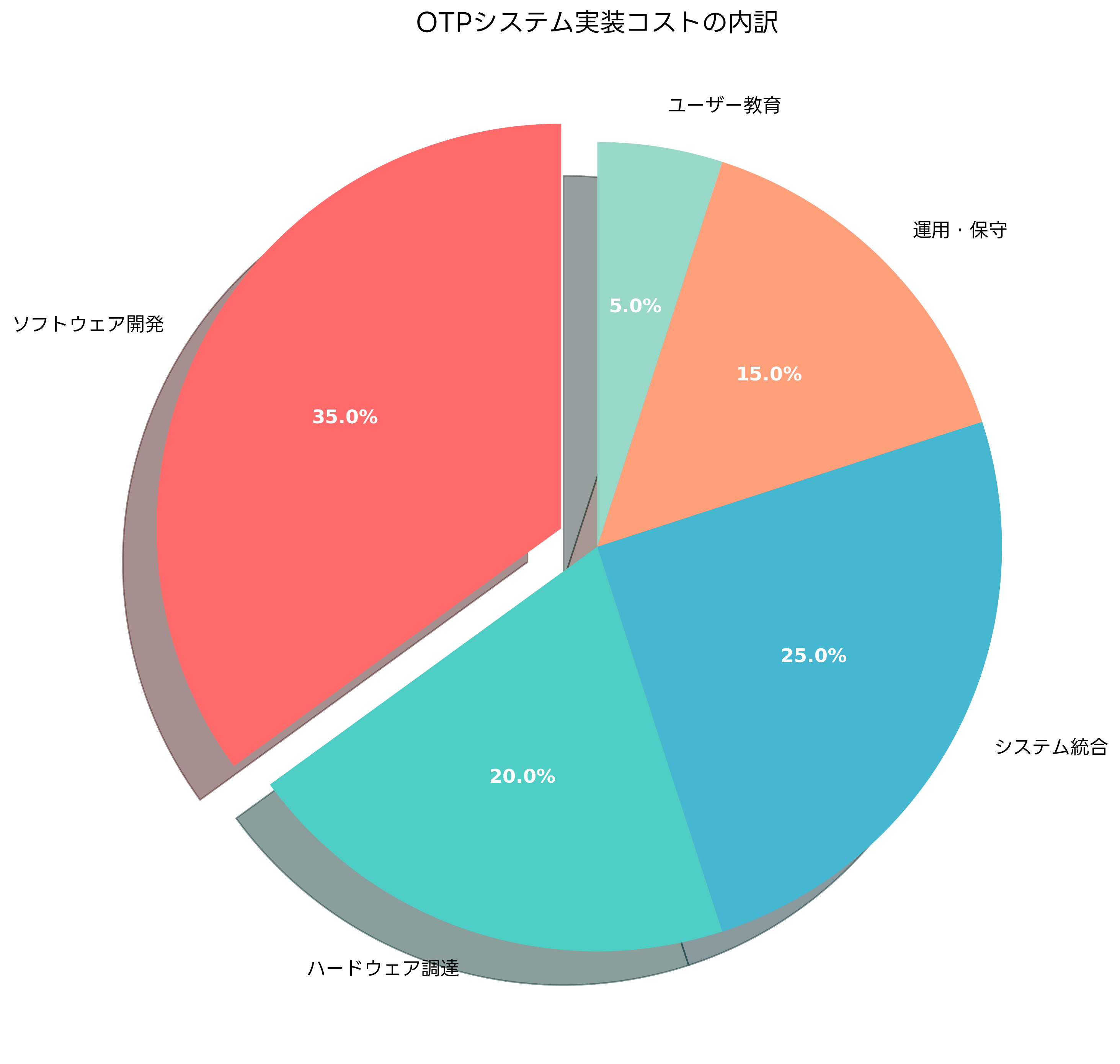

実装とコスト分析

OTPシステムの実装には、技術的な要件とコストの両面での検討が必要です。組織の規模、セキュリティ要件、予算制約などを総合的に考慮し、最適なソリューションを選択することが重要です。

ソフトウェア開発コストは、OTP実装の中で最も大きな割合を占めます。既存システムへのOTP機能の統合、ユーザーインターフェースの開発、セキュリティテストの実施などが主な費用項目となります。開発コストを削減するためには、OTPライブラリや認証SDKの活用が効果的です。これらのツールを使用することで、開発期間の短縮と品質の向上を同時に実現できます。

ハードウェア調達コストには、ハードウェアトークンの購入費用や、サーバーインフラの増強費用が含まれます。大規模組織では、数千から数万個のトークンが必要となる場合があり、大量調達対応のハードウェアトークンを選択することでコストの最適化が可能です。

システム統合コストは、既存の認証システムやID管理システムとの連携に必要な費用です。エンタープライズ統合プラットフォームを使用することで、複雑な統合作業を効率化し、コストを削減できます。

運用・保守コストには、システムの監視、トラブル対応、定期メンテナンスなどが含まれます。統合運用管理ツールの導入により、運用業務の自動化と効率化を図ることができます。

ユーザー教育コストは比較的小さな割合ですが、システムの成功に重要な要素です。オンライン研修プラットフォームを活用することで、効率的なユーザー教育を実現できます。

応用情報技術者試験での出題傾向

応用情報技術者試験において、OTPに関する問題は情報セキュリティ分野で頻繁に出題されています。特に、多要素認証の文脈でOTPの仕組みや利点について問われることが多く、受験者にはOTPの技術的な理解と実践的な応用能力が求められます。

午前問題では、OTPの基本概念、TOTPとHOTPの違い、セキュリティ上の利点、実装方式などが選択問題として出題されます。例えば、「TOTPで使用される時間間隔として最も一般的なものはどれか」や「HOTPでカウンター同期が失われた場合の対処法として適切なものはどれか」といった問題が出題される傾向があります。

午後問題では、より実践的なシナリオでのOTP活用が問われます。企業のセキュリティ強化計画の策定、OTPシステムの設計・実装、セキュリティインシデント対応などの文脈で、OTPの知識を活用する能力が評価されます。また、コスト効果分析やリスク評価を含む総合的な判断力も問われることがあります。

試験対策としては、応用情報技術者試験の専門参考書や情報セキュリティ技術書を活用して、理論的な知識を深めることが重要です。また、実習環境構築キットを使用して、実際にOTPシステムを構築・運用する経験を積むことで、理解を深めることができます。

クラウド環境でのOTP実装

現代の企業環境では、クラウドサービスの利用が急速に拡大しており、クラウド環境でのOTP実装が重要な課題となっています。クラウドプロバイダーが提供するOTPサービスを活用することで、自社でのシステム構築・運用コストを大幅に削減しながら、高いセキュリティレベルを実現できます。

Amazon Web Services(AWS)では、AWS Multi-Factor Authentication(MFA)サービスが提供されており、仮想MFAデバイスやハードウェアMFAデバイスを使用したOTP認証が可能です。[AWS MFA対応デバイス](https://www.amazon.co.jp/s?k=AWS MFA対応デバイス&tag=amazon-product-items-22)を導入することで、クラウドリソースへのアクセスセキュリティを強化できます。

Microsoft Azureでは、Azure Multi-Factor Authenticationサービスが提供されており、電話確認、SMS、モバイルアプリ通知、モバイルアプリ確認コードなど、複数のOTP配信方法をサポートしています。[Azure MFA連携ソリューション](https://www.amazon.co.jp/s?k=Azure MFA連携ソリューション&tag=amazon-product-items-22)を使用することで、オンプレミスシステムとクラウドサービスの統合認証を実現できます。

Google Cloud Platform(GCP)では、Google Cloud Identity and Access Management(IAM)と連携したMFAサービスが提供されており、Google Authenticatorアプリや物理セキュリティキーを使用したOTP認証が可能です。[Google Cloud MFA対応キー](https://www.amazon.co.jp/s?k=Google Cloud MFA対応キー&tag=amazon-product-items-22)の導入により、クラウドインフラの高度なセキュリティ保護が実現できます。

マルチクラウド環境では、複数のクラウドプロバイダーにまたがる統一的なOTP管理が課題となります。マルチクラウド認証管理プラットフォームを導入することで、一元的なOTPポリシー管理と監査が可能になります。

モバイルデバイスでのOTP活用

スマートフォンやタブレットなどのモバイルデバイスは、OTPの生成・配信において中心的な役割を果たしています。モバイルデバイスの普及により、ユーザーは常にOTP生成デバイスを携帯している状況が実現し、OTP認証の利便性が大幅に向上しています。

モバイルアプリベースのOTPは、オフライン環境でも動作し、ネットワーク接続に依存しないという大きな利点があります。Google Authenticator、Microsoft Authenticator、Authyなどの人気アプリは、高性能スマートフォンでの動作に最適化されており、快適なユーザー体験を提供します。

企業環境では、Mobile Device Management(MDM)ソリューションと連携したOTPアプリの管理が重要です。エンタープライズMDMソリューションを使用することで、認証アプリのポリシー設定、リモートワイプ、使用状況監視などの管理機能を実現できます。

プッシュ通知ベースのOTPは、より高い利便性を提供する新しいアプローチです。ユーザーがログインを試行すると、登録済みのモバイルデバイスにプッシュ通知が送信され、ユーザーは通知をタップするだけで認証を完了できます。プッシュ通知OTPソリューションにより、パスワード入力の手間を大幅に削減できます。

バイオメトリクス認証との組み合わせにより、さらなるセキュリティ向上が可能です。指紋認証や顔認証でOTPアプリのロックを解除する仕組みにより、デバイスの盗難や紛失時のリスクを軽減できます。バイオメトリクス対応認証デバイスを活用することで、多層防御の認証システムを構築できます。

IoTとOTPの融合

Internet of Things(IoT)デバイスの急速な普及に伴い、IoT環境でのOTP活用が新たな技術領域として注目されています。従来のIoTデバイスは計算資源やユーザーインターフェースが限られているため、OTP実装には特別な考慮が必要です。

軽量なOTPアルゴリズムの開発により、リソース制約のあるIoTデバイスでもOTP認証が可能になっています。IoT対応OTPモジュールを使用することで、既存のIoTデバイスにOTP機能を追加できます。

エッジコンピューティング環境では、ローカルでのOTP検証により、クラウドとの通信遅延やネットワーク障害の影響を軽減できます。エッジOTP処理ユニットの導入により、リアルタイム性が要求されるIoTアプリケーションでの認証を実現できます。

ブロックチェーン技術との組み合わせにより、分散型OTP管理システムの構築が可能になっています。ブロックチェーンOTPソリューションにより、中央集権的な認証サーバーに依存しない、より堅牢な認証システムを実現できます。

将来の展望と新技術

OTP技術は継続的に進化しており、新しい技術やアプローチが登場しています。Quantum-resistant cryptographyの研究により、量子コンピューターの脅威に対応したOTPアルゴリズムの開発が進められています。

人工知能(AI)と機械学習の活用により、ユーザーの行動パターンを学習した適応的OTPシステムの実現が期待されています。AI搭載セキュリティプラットフォームにより、異常な認証パターンの検出と対応が自動化されます。

FIDO(Fast Identity Online)アライアンスが推進するWebAuthn標準により、OTPに代わる新しい認証方式も普及し始めています。FIDO2対応セキュリティキーの導入により、パスワードレス認証の実現が可能になります。

まとめ

一時パスワード(OTP)は、現代の情報セキュリティにおいて不可欠な技術となっています。従来の静的パスワード認証の脆弱性を克服し、多要素認証の重要な構成要素として、組織のセキュリティレベルを大幅に向上させることができます。TOTP、HOTPという2つの主要な方式それぞれに特徴があり、用途や環境に応じた適切な選択が重要です。

応用情報技術者試験においても、OTPに関する深い理解は必須の知識となっており、理論的な基礎から実践的な応用まで幅広い知識が求められます。技術の進歩とともに、クラウド環境、モバイルデバイス、IoTなど、様々な領域でのOTP活用が拡大しており、継続的な学習と実践により、変化する技術環境に対応できる能力を身につけることが重要です。

セキュリティ技術として確立されたOTPですが、新しい脅威や技術の進歩に対応するため、常に最新の情報にキャッチアップし、適切な実装と運用を心がけることで、組織の情報資産を効果的に保護することができます。