オープンポートは、ネットワークセキュリティにおいて最も基本的かつ重要な概念の一つです。応用情報技術者試験においても頻出のトピックであり、システム管理者やセキュリティエンジニアにとって必須の知識となっています。オープンポートの理解は、ネットワークの安全性を確保し、サイバー攻撃から組織を守るために欠かせません。

オープンポートとは、コンピューターやネットワーク機器において、外部からの通信を受け入れる状態にあるポートのことです。ポートは、ネットワーク通信において特定のサービスやアプリケーションを識別するための論理的な通信エンドポイントであり、0から65535までの番号で管理されています。これらのポートが適切に管理されていない場合、セキュリティ上の重大なリスクとなる可能性があります。

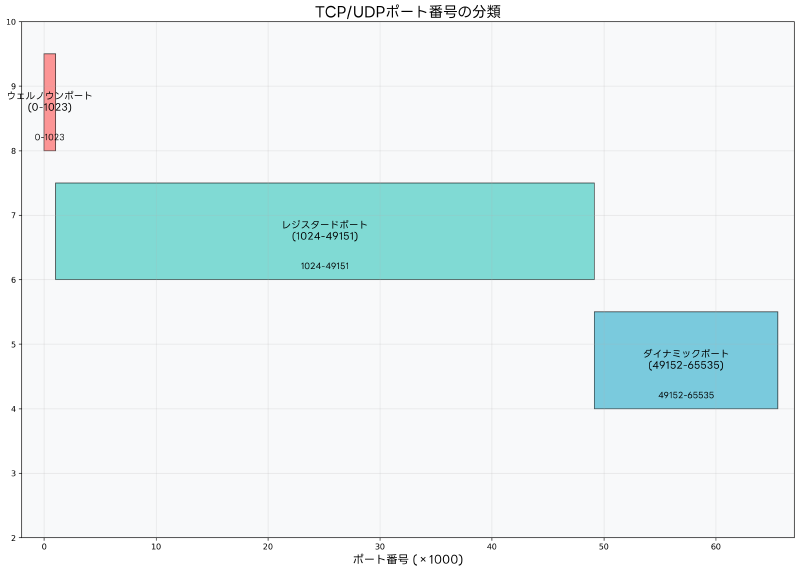

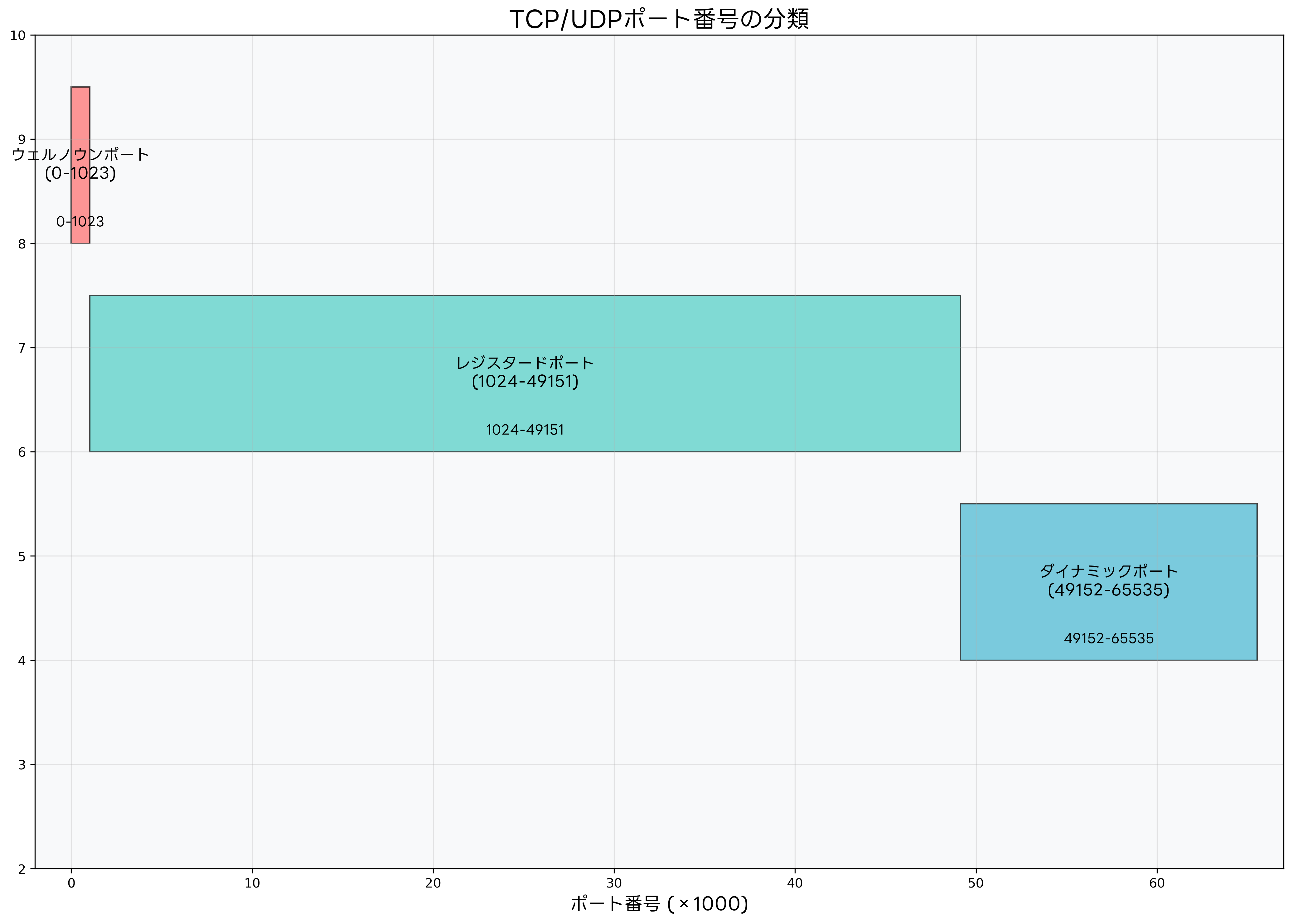

ポート番号の基本構造と分類

ポート番号は、インターネット技術標準化機構(IANA)によって管理されており、用途に応じて三つのカテゴリに分類されています。ウェルノウンポート(0-1023)は、システム管理者権限が必要な重要なサービスに割り当てられており、HTTPの80番、HTTPSの443番、FTPの21番など、インターネットの基盤となるサービスが含まれています。

レジスタードポート(1024-49151)は、特定のアプリケーションやサービスによって使用されるポートです。これらのポートは、IANAに登録されたアプリケーションが使用しますが、システム管理者権限は必要ありません。例えば、データベースサーバーのMySQLは3306番、PostgreSQLは5432番を使用します。

ダイナミックポート(49152-65535)は、一時的な通信やクライアント側のアプリケーションが動的に使用するポートです。これらのポートは、通信の開始時に自動的に割り当てられ、通信終了後に解放されます。このようなポート管理を効率的に行うために、ネットワーク監視ツールやポートスキャナーが広く利用されています。

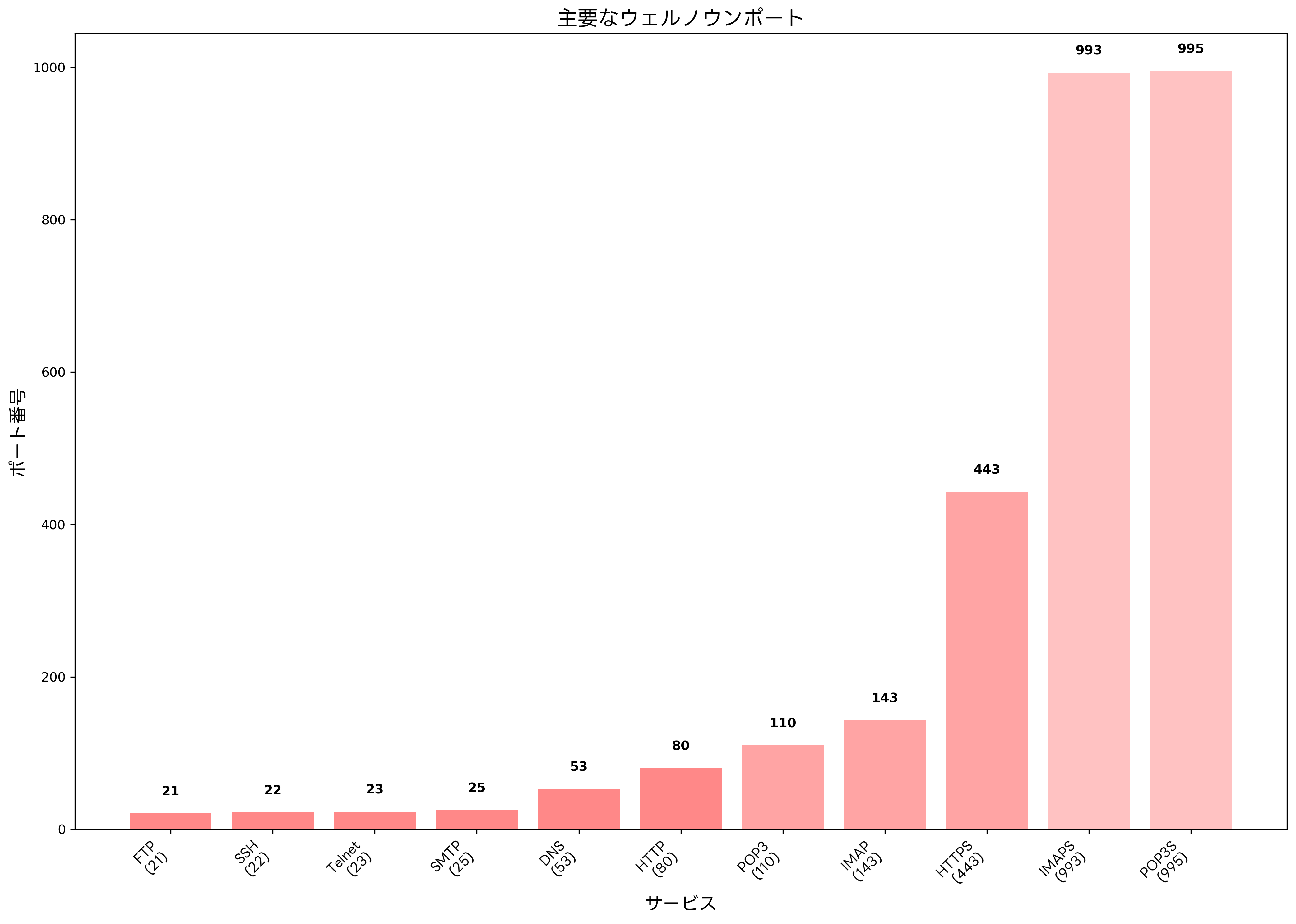

主要なサービスとポート番号

ネットワークサービスにおいて、特に重要なウェルノウンポートについて詳しく理解することが必要です。HTTPサービスは80番ポートを使用し、WebブラウザとWebサーバー間の通信を担当します。しかし、セキュリティの観点から、現在では暗号化されたHTTPS(443番ポート)の使用が強く推奨されています。

電子メールサービスでは、複数のポートが使用されます。SMTP(Simple Mail Transfer Protocol)は25番ポートを使用してメールの送信を行い、POP3(Post Office Protocol version 3)は110番ポート、IMAP(Internet Message Access Protocol)は143番ポートでメールの受信を担当します。セキュリティを向上させるため、これらのサービスには暗号化バージョンも存在し、SMTPS(465番/587番)、POP3S(995番)、IMAPS(993番)が使用されます。

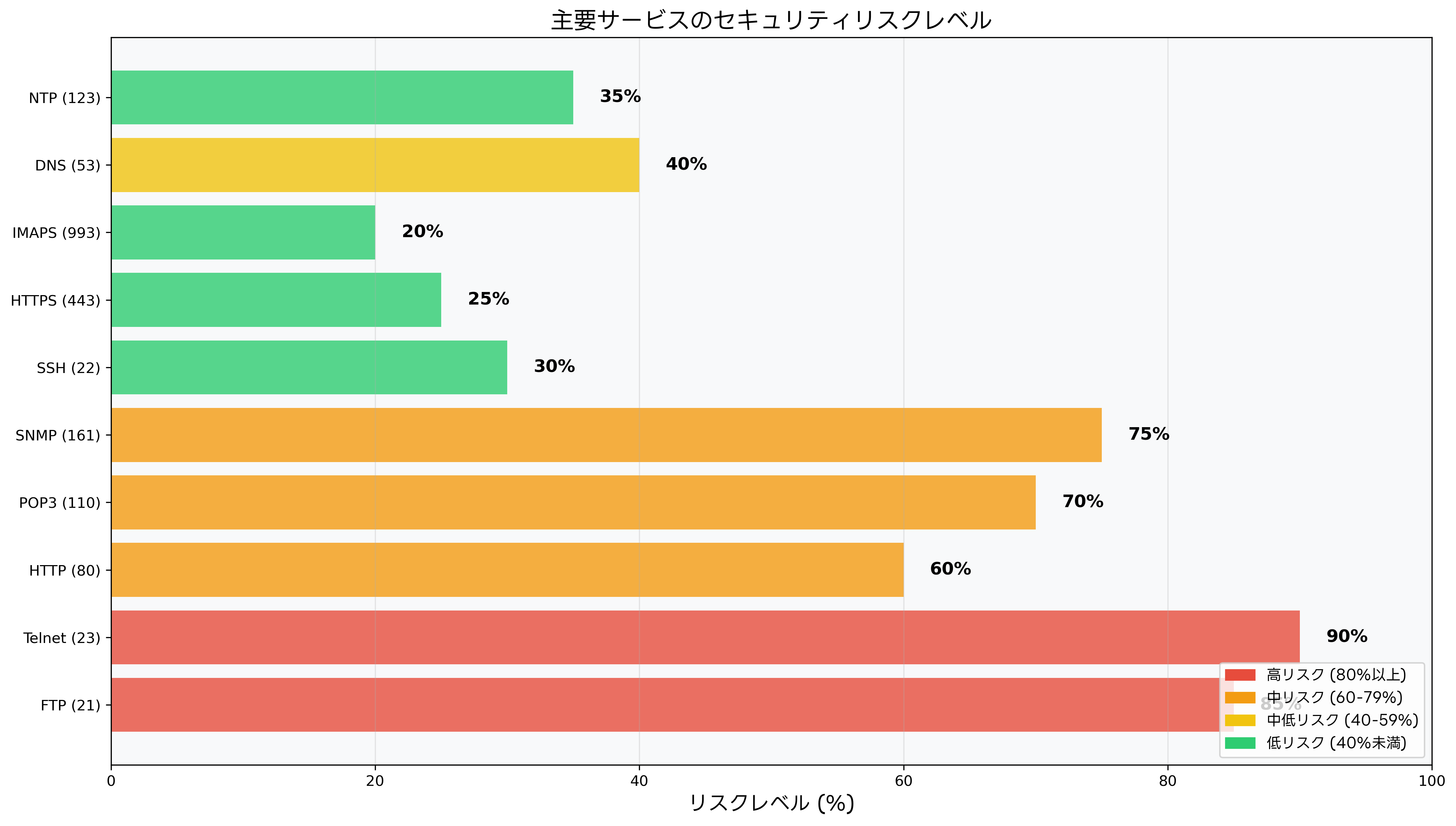

ファイル転送サービスでは、FTP(File Transfer Protocol)が21番ポートを使用しますが、セキュリティ上の問題から、現在ではSFTP(SSH File Transfer Protocol)やFTPS(FTP over SSL/TLS)の使用が推奨されています。これらのセキュアなファイル転送を実現するために、セキュアファイル転送ソフトウェアの導入が重要です。

リモート管理サービスでは、SSH(Secure Shell)が22番ポートを使用し、暗号化された安全なリモートアクセスを提供します。従来のTelnet(23番ポート)は平文での通信であるため、セキュリティリスクが高く、現在では使用が推奨されていません。適切なリモート管理を行うためには、SSH接続管理ツールの活用が効果的です。

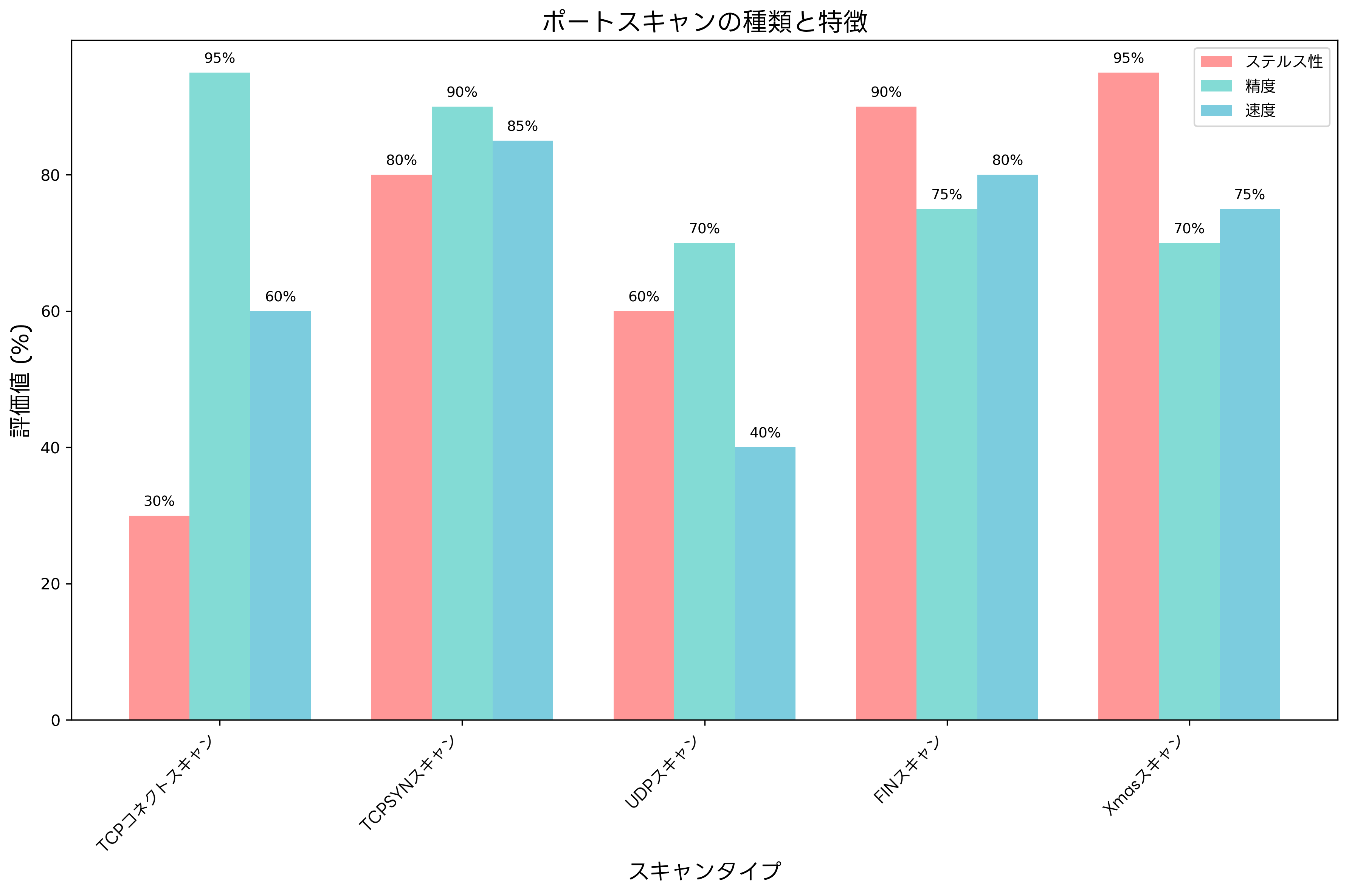

ポートスキャンの技術と検出手法

オープンポートの調査には、ポートスキャンと呼ばれる技術が使用されます。ポートスキャンは、システム管理者がネットワークの状態を確認するための正当な目的で使用される一方、攻撃者が脆弱性を発見するための手段としても悪用される可能性があります。

TCPコネクトスキャンは、最も基本的なスキャン手法であり、対象ポートに対して完全なTCP接続を確立して開放状態を確認します。この手法は高い精度を持ちますが、ログに記録されやすく、検出される可能性が高いのが特徴です。一方、TCPSYNスキャンは、TCP三方向ハンドシェイクの最初のSYNパケットのみを送信し、応答を分析してポートの状態を判断します。この手法は「ハーフオープンスキャン」とも呼ばれ、ステルス性が高く、多くのポートスキャンツールで標準的に使用されています。

UDPスキャンは、UDPプロトコルを使用するサービスの検出に用いられます。UDPは接続レスプロトコルであるため、TCPスキャンよりも時間がかかり、精度も低くなる傾向があります。しかし、DNSやSNMPなどの重要なサービスがUDPを使用するため、包括的なセキュリティ評価には欠かせません。

高度なスキャン技術として、FINスキャンやXmasスキャンなどのステルススキャン手法があります。これらは、通常の通信では使用されない特殊なTCPフラグを使用することで、ファイアウォールやIDS(侵入検知システム)による検出を回避しようとします。このような高度な攻撃を検出するためには、高性能なネットワークセキュリティアプライアンスの導入が効果的です。

ポート状態の分類と意味

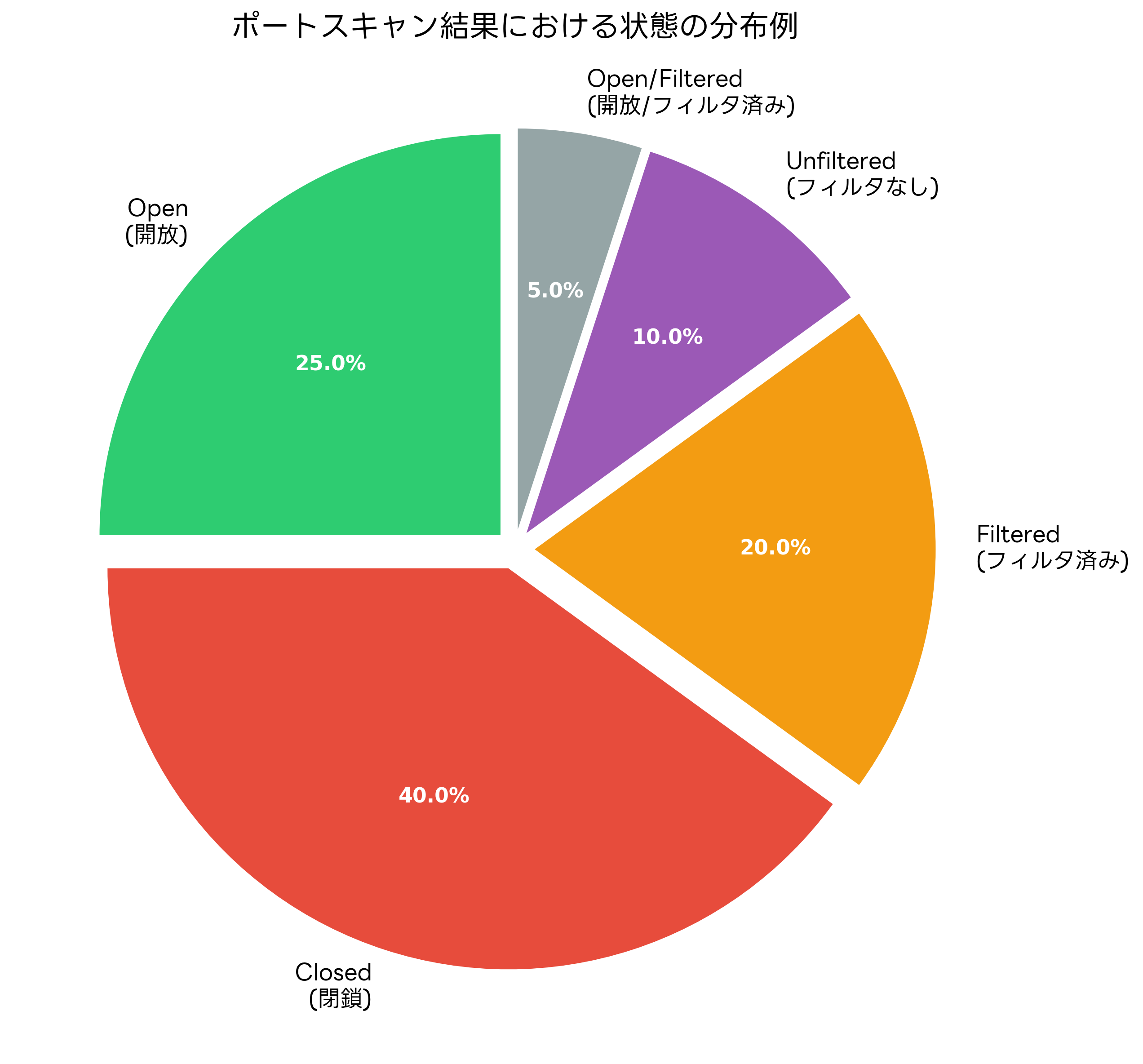

ポートスキャンの結果、各ポートは複数の状態に分類されます。Open(開放)状態は、ポートがアクティブにリスンしており、外部からの接続を受け入れる準備ができていることを示します。この状態のポートは、サービスが正常に動作している証拠ですが、同時にセキュリティ上の注意が必要な箇所でもあります。

Closed(閉鎖)状態は、ポートがアクセス可能であるものの、現在リスンしているアプリケーションが存在しないことを示します。この状態は、システムが正常に動作しているが、特定のサービスが停止していることを意味します。Filtered(フィルタ済み)状態は、ファイアウォールやその他のネットワークフィルタリング機器によって、ポートへのアクセスがブロックされていることを示します。

Unfiltered(フィルタなし)状態は、ポートがアクセス可能であるが、開放または閉鎖の状態を判断できないことを示します。この状態は、特定のスキャン技術を使用した場合に発生することがあります。Open/Filtered状態は、UDPスキャンやステルススキャンにおいて、ポートが開放されているかフィルタされているかを明確に判断できない場合に使用されます。

これらの状態を正確に把握し、適切に管理するためには、ポート管理ソフトウェアやネットワーク可視化ツールの活用が重要です。これらのツールにより、ネットワーク全体のポート状態を継続的に監視し、異常な変化を迅速に検出することができます。

セキュリティリスクと脅威

オープンポートは、サイバー攻撃の主要な侵入経路となる可能性があります。不要なポートが開放されていると、攻撃者はそれらのポートを通じてシステムに不正アクセスを試みることがあります。特に、パスワードが設定されていない、デフォルト認証情報が使用されている、既知の脆弱性が存在するサービスが動作しているポートは、高いリスクを伴います。

FTPサービス(21番ポート)は、認証情報が平文で送信されるため、ネットワーク盗聴による情報漏洩のリスクがあります。また、多くのFTPサーバーソフトウェアには、バッファオーバーフローやディレクトリトラバーサルなどの脆弱性が報告されています。これらのリスクを軽減するため、セキュアFTPサーバーソフトウェアへの移行が推奨されています。

Telnetサービス(23番ポート)は、すべての通信が平文で行われるため、現代のセキュリティ基準では使用すべきではありません。認証情報、コマンド、出力結果すべてが暗号化されずに送信されるため、ネットワーク上での盗聴により機密情報が漏洩する可能性があります。代替手段として、SSH(22番ポート)の使用が強く推奨されています。

SNMPサービス(161番ポート)は、ネットワーク機器の管理に広く使用されていますが、特にSNMPv1およびSNMPv2cは、コミュニティストリングが平文で送信されるセキュリティ上の問題があります。攻撃者がコミュニティストリングを取得すると、ネットワーク機器の設定情報を読み取ったり、設定を変更したりできる可能性があります。

データベースサービスが使用するポート(MySQLの3306番、PostgreSQLの5432番など)が外部に開放されている場合、SQLインジェクション攻撃や総当たり攻撃の標的となる可能性があります。これらのサービスは、必要最小限のネットワークからのみアクセス可能にし、データベースセキュリティ監視ツールによる継続的な監視が重要です。

Webサービス(80番、443番ポート)も、適切に設定されていない場合は重大なセキュリティリスクとなります。Webアプリケーションの脆弱性、設定ミス、アップデートの遅れなどが原因で、データ漏洩や不正アクセスが発生する可能性があります。Webアプリケーションファイアウォールの導入により、これらのリスクを軽減することができます。

ファイアウォールによるポート制御

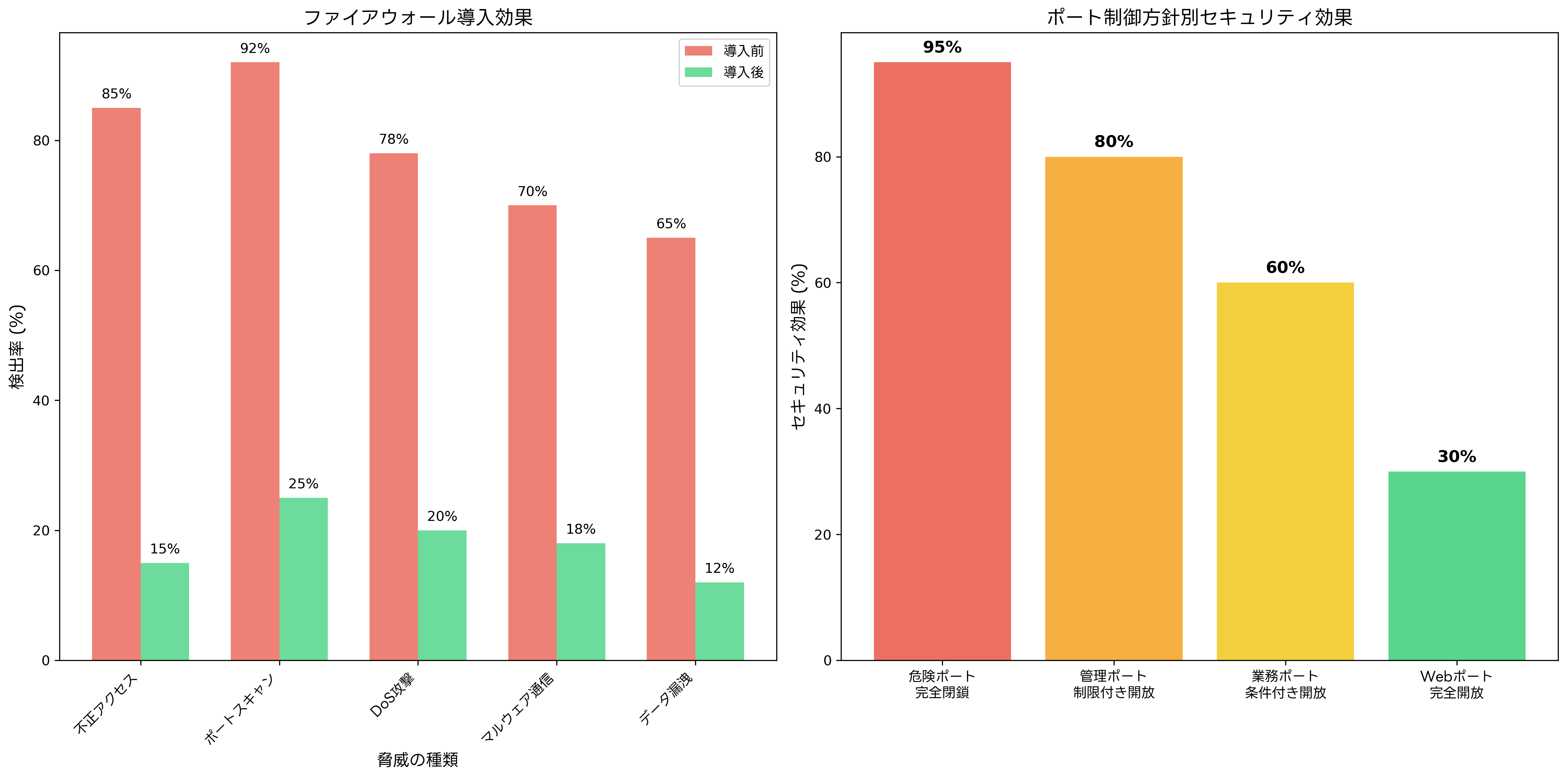

ファイアウォールは、オープンポートのセキュリティリスクを管理する最も重要なツールの一つです。ファイアウォールを適切に設定することで、不要なポートへのアクセスをブロックし、必要なサービスのみを選択的に公開することができます。現代のファイアウォールは、パケットフィルタリング、ステートフルインスペクション、アプリケーション層フィルタリングなど、多層的な保護機能を提供しています。

パケットフィルタリングファイアウォールは、IPアドレス、ポート番号、プロトコル種別などの基本的な情報に基づいて通信を制御します。この方式は処理速度が速く、大量のトラフィックを効率的に処理できますが、アプリケーション層の内容までは検査できません。一方、ステートフルファイアウォールは、通信の状態を追跡し、確立された接続に関連するパケットのみを通過させることで、より高度なセキュリティを提供します。

アプリケーション層ファイアウォール(ALG)は、特定のアプリケーションプロトコルの内容を解析し、プロトコル固有の攻撃を検出・ブロックできます。例えば、HTTPトラフィックに対してSQLインジェクション攻撃やクロスサイトスクリプティング攻撃を検出し、防御することができます。

次世代ファイアウォール(NGFW)は、従来のファイアウォール機能に加えて、侵入防止システム(IPS)、アプリケーション制御、URL フィルタリング、マルウェア検出などの機能を統合したソリューションです。次世代ファイアウォールアプライアンスを導入することで、包括的なネットワークセキュリティを実現できます。

ファイアウォールルールの設計においては、最小権限の原則を適用することが重要です。すべてのトラフィックをデフォルトで拒否し、業務上必要な通信のみを明示的に許可するアプローチを取ることで、セキュリティリスクを最小化できます。また、定期的なルールの見直しと最適化により、セキュリティレベルを維持しながらパフォーマンスの向上を図ることができます。

侵入検知・防止システムとの連携

オープンポートの監視とセキュリティ強化には、侵入検知システム(IDS)と侵入防止システム(IPS)の活用が効果的です。これらのシステムは、ネットワークトラフィックをリアルタイムで分析し、悪意のある活動や異常なパターンを検出します。特に、ポートスキャンやサービスの脆弱性を狙った攻撃の検出において、重要な役割を果たします。

ネットワーク型IDS(NIDS)は、ネットワークセグメント上のトラフィックを監視し、既知の攻撃パターンや異常な通信を検出します。ポートスキャンの検出においては、短時間内に多数のポートへのアクセス試行が発生した場合や、通常とは異なるパケットパターンが検出された場合にアラートを生成します。

ホスト型IDS(HIDS)は、個々のサーバーやワークステーションにインストールされ、システムログ、ファイル変更、プロセス活動などを監視します。オープンポートに関連する脅威として、不正なサービスの起動や設定ファイルの改ざんなどを検出できます。

IPSは、IDSの検出機能に加えて、リアルタイムでの攻撃阻止機能を提供します。悪意のあるトラフィックが検出された場合、自動的に通信をブロックし、攻撃の成功を防ぎます。統合セキュリティ管理システムを導入することで、IDS/IPSとファイアウォールを連携させ、より効果的な防御を実現できます。

SIEM(Security Information and Event Management)システムは、複数のセキュリティツールからのログとアラートを収集・分析し、セキュリティインシデントの全体像を把握できます。オープンポートに関連するイベントを他のセキュリティイベントと関連付けて分析することで、高度な攻撃や内部脅威を検出できます。

脆弱性管理とパッチ適用

オープンポートで動作するサービスの脆弱性管理は、セキュリティ維持の重要な要素です。ソフトウェアの脆弱性は継続的に発見されており、これらの脆弱性を悪用した攻撃が日々発生しています。定期的な脆弱性スキャンとタイムリーなパッチ適用により、これらのリスクを軽減することができます。

脆弱性スキャナーは、ネットワーク上のシステムに対して自動的にスキャンを実行し、既知の脆弱性を検出します。これらのツールは、CVE(Common Vulnerabilities and Exposures)データベースと連携し、最新の脅威情報に基づいて評価を行います。エンタープライズ脆弱性管理ソリューションを導入することで、大規模なネットワーク環境でも効率的な脆弱性管理が可能になります。

パッチ管理プロセスにおいては、脆弱性の重要度評価、テスト環境での検証、本番環境への段階的適用が重要です。特に、インターネットに公開されているサービスについては、高優先度での対応が必要です。自動パッチ管理システムを活用することで、パッチ適用の効率化と適用漏れの防止を実現できます。

ゼロデイ脆弱性に対する対策として、仮想パッチングや行動ベース検知技術の活用も重要です。これらの技術により、パッチが提供される前の期間においても、攻撃を検出・阻止することができます。

クラウド環境でのポート管理

クラウドコンピューティングの普及により、従来のオンプレミス環境とは異なるポート管理の考え方が必要になっています。クラウドサービスプロバイダーは、セキュリティグループ、ネットワークACL、ファイアウォールルールなど、様々な仕組みを提供しており、これらを適切に設定することで効果的なポート制御が可能です。

Amazon Web Services(AWS)では、セキュリティグループによってインスタンスレベルでのファイアウォール機能を提供し、ネットワークACLによってサブネットレベルでの制御を行います。Microsoft Azureでは、ネットワークセキュリティグループ(NSG)とAzure Firewallを組み合わせて多層的な防御を実現します。Google Cloud Platform(GCP)では、VPCファイアウォールルールによる柔軟なネットワーク制御を提供しています。

クラウド環境特有の考慮事項として、自動スケーリングや負荷分散による動的なネットワーク構成変更への対応があります。クラウドセキュリティ管理ツールを使用することで、クラウドリソースのセキュリティ設定を継続的に監視し、ベストプラクティスからの逸脱を検出できます。

コンテナ環境では、コンテナオーケストレーションプラットフォーム(Kubernetes、Docker Swarmなど)が提供するネットワークポリシー機能を活用し、マイクロサービス間の通信を細かく制御することが重要です。コンテナセキュリティツールにより、コンテナ固有のセキュリティリスクに対処できます。

応用情報技術者試験での出題傾向

応用情報技術者試験においては、オープンポートに関する問題が、ネットワーク技術、セキュリティ技術、システム運用管理の分野で出題されます。午前問題では、ポート番号の知識、プロトコルとポートの対応関係、ファイアウォールの設定方針などが問われます。

典型的な出題例として、「HTTPSで使用されるポート番号はどれか」「FTPデータ転送で使用されるポート番号の特徴はどれか」「ファイアウォールでWebサーバーへのアクセスを許可する場合の適切な設定はどれか」などがあります。これらの問題に対応するためには、主要なプロトコルとポート番号の対応を正確に記憶し、セキュリティの観点からの設定方針を理解することが重要です。

午後問題では、より実践的な場面でのポート管理が問われます。企業ネットワークのセキュリティ設計、ファイアウォールルールの最適化、セキュリティインシデントの分析などの文脈で、オープンポートの知識を活用する能力が評価されます。例えば、「ネットワーク構築プロジェクトにおいて、セキュリティを確保しながら必要なサービスを提供するためのポート設定を検討せよ」といった問題が出題されます。

試験対策としては、応用情報技術者試験のネットワーク分野参考書や情報セキュリティ技術書を活用して、理論的な知識を深めることが重要です。また、ネットワーク実習教材を使用して、実際のネットワーク環境でのポート管理を体験することで、実践的な理解を深めることができます。

監査とコンプライアンス

オープンポートの管理は、情報セキュリティ監査やコンプライアンス要件においても重要な要素です。ISO 27001、PCI DSS、SOX法などの標準や規制では、ネットワークセキュリティ制御の一環として、ポート管理に関する要件が定められています。

PCI DSS(Payment Card Industry Data Security Standard)では、カード会員データを扱うシステムにおいて、不要なサービスやポートの無効化、ファイアウォールによる適切なアクセス制御などが要求されています。定期的なポートスキャンと脆弱性評価により、セキュリティ状態を継続的に確認することが必要です。

SOX法(Sarbanes-Oxley Act)では、財務報告の信頼性を確保するために、ITシステムの内部統制が要求されています。財務システムへのアクセス制御、変更管理プロセス、監査ログの維持などにおいて、ポート管理が重要な役割を果たします。

監査準備においては、コンプライアンス管理ソフトウェアを活用し、ポート管理に関する証跡を体系的に収集・管理することが効果的です。また、セキュリティ監査ツールにより、定期的な自己評価を実施し、監査に備えることができます。

新技術とオープンポートの関係

新たな技術の導入により、オープンポート管理の考え方も進化しています。ソフトウェア定義ネットワーク(SDN)では、ネットワーク制御がソフトウェアによって動的に管理され、従来の静的なポート設定とは異なるアプローチが可能になります。

ゼロトラストネットワークアーキテクチャでは、ネットワークの境界に依存せず、すべての通信を検証・認証するアプローチを取ります。この考え方では、オープンポートの概念も変化し、マイクロセグメンテーションや動的アクセス制御が重要になります。ゼロトラストセキュリティソリューションにより、これらの先進的なセキュリティモデルを実装できます。

IoT(Internet of Things)デバイスの普及により、従来とは異なるポート管理の課題が生じています。多数の小型デバイスが様々なポートを使用し、従来のファイアウォールでは管理が困難な場合があります。IoTセキュリティゲートウェイを導入することで、IoT環境特有のセキュリティ要件に対応できます。

人工知能と機械学習の活用により、ポート活動の異常検知や攻撃予測がより高度になっています。AI搭載ネットワークセキュリティシステムを導入することで、従来の手法では検出困難な高度な攻撃も発見できるようになります。

まとめ

オープンポートは、ネットワークセキュリティの基本でありながら、現代のサイバー脅威環境において重要性が増している分野です。適切なポート管理により、組織の情報資産を保護し、業務継続性を確保することができます。応用情報技術者試験においても重要なトピックであり、理論的な理解と実践的な応用能力の両方が求められます。

技術の進歩とともに、オープンポート管理の手法も進化し続けています。クラウドコンピューティング、コンテナ技術、IoT、人工知能などの新技術を活用し、より効果的で効率的なセキュリティ対策を実現することが重要です。継続的な学習と実践により、変化する脅威環境に対応できる能力を身につけ、組織のセキュリティレベルを向上させることができます。