オープンリダイレクト脆弱性は、現代のWebアプリケーションにおいて最も見過ごされがちな、しかし深刻な影響をもたらすセキュリティ脆弱性の一つです。この脆弱性は、攻撃者が信頼できるWebサイトのドメインを悪用して、ユーザーを悪意のあるサイトへ誘導することを可能にします。応用情報技術者試験においても重要なトピックとして扱われており、Webセキュリティの基本的な理解を問う問題として頻出しています。

オープンリダイレクト脆弱性とは、Webアプリケーションがユーザーの入力値を適切に検証せずに、他のURLへのリダイレクト処理を行ってしまう脆弱性のことです。この脆弱性を悪用することで、攻撃者は正規のWebサイトのドメインを使って悪意のあるサイトへの誘導を行い、フィッシング攻撃やマルウェア配布などの犯罪行為に利用できます。

オープンリダイレクト脆弱性のメカニズム

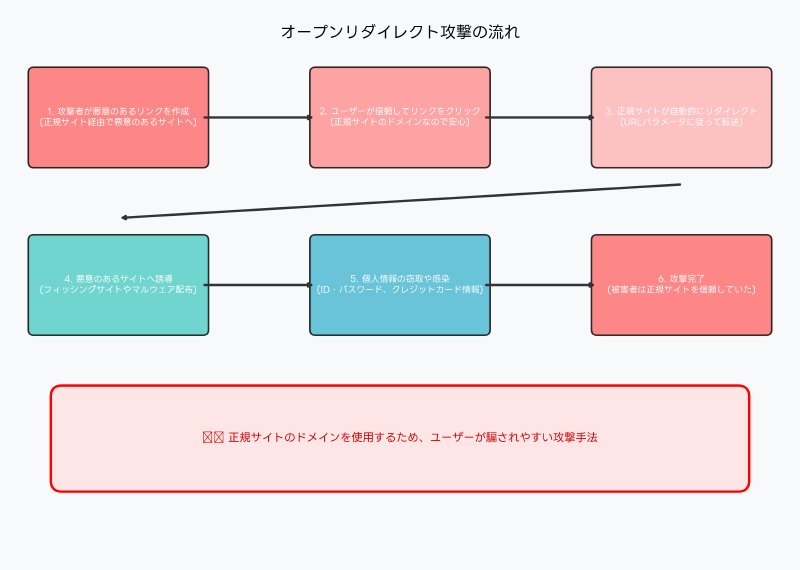

オープンリダイレクト脆弱性が発生する根本的な原因は、Webアプリケーションがリダイレクト先のURLを動的に決定する際に、適切な検証を行わないことにあります。多くのWebアプリケーションでは、ログイン後のリダイレクト先やページ遷移の制御にURLパラメータを使用しており、この仕組みが攻撃者に悪用される可能性があります。

典型的な攻撃シナリオでは、攻撃者はまず正規のWebサイトのURLを基盤として、悪意のあるリダイレクト先を指定したリンクを作成します。例えば、https://trusted-site.com/redirect.php?url=https://malicious-site.comのようなURLです。ユーザーは信頼できるドメイン名を見て安心してリンクをクリックしますが、実際には悪意のあるサイトへリダイレクトされてしまいます。

このような攻撃を防ぐためには、Webアプリケーションセキュリティ対策ツールの導入や、適切なコーディング規約の遵守が重要です。また、開発者向けのセキュリティガイドライン書籍を参考にして、セキュアなコーディング手法を学習することが推奨されます。

攻撃者はソーシャルエンジニアリングの手法と組み合わせて、オープンリダイレクト攻撃を実行することが多くあります。メールやSNS、メッセージアプリを通じて「緊急のセキュリティアップデート」や「重要なお知らせ」といった文言でユーザーの注意を引き、悪意のあるリンクをクリックさせようとします。このような攻撃に対抗するため、企業ではセキュリティ意識向上研修プログラムを実施し、従業員のセキュリティリテラシーを向上させることが重要です。

脆弱性のあるコード例と安全な実装

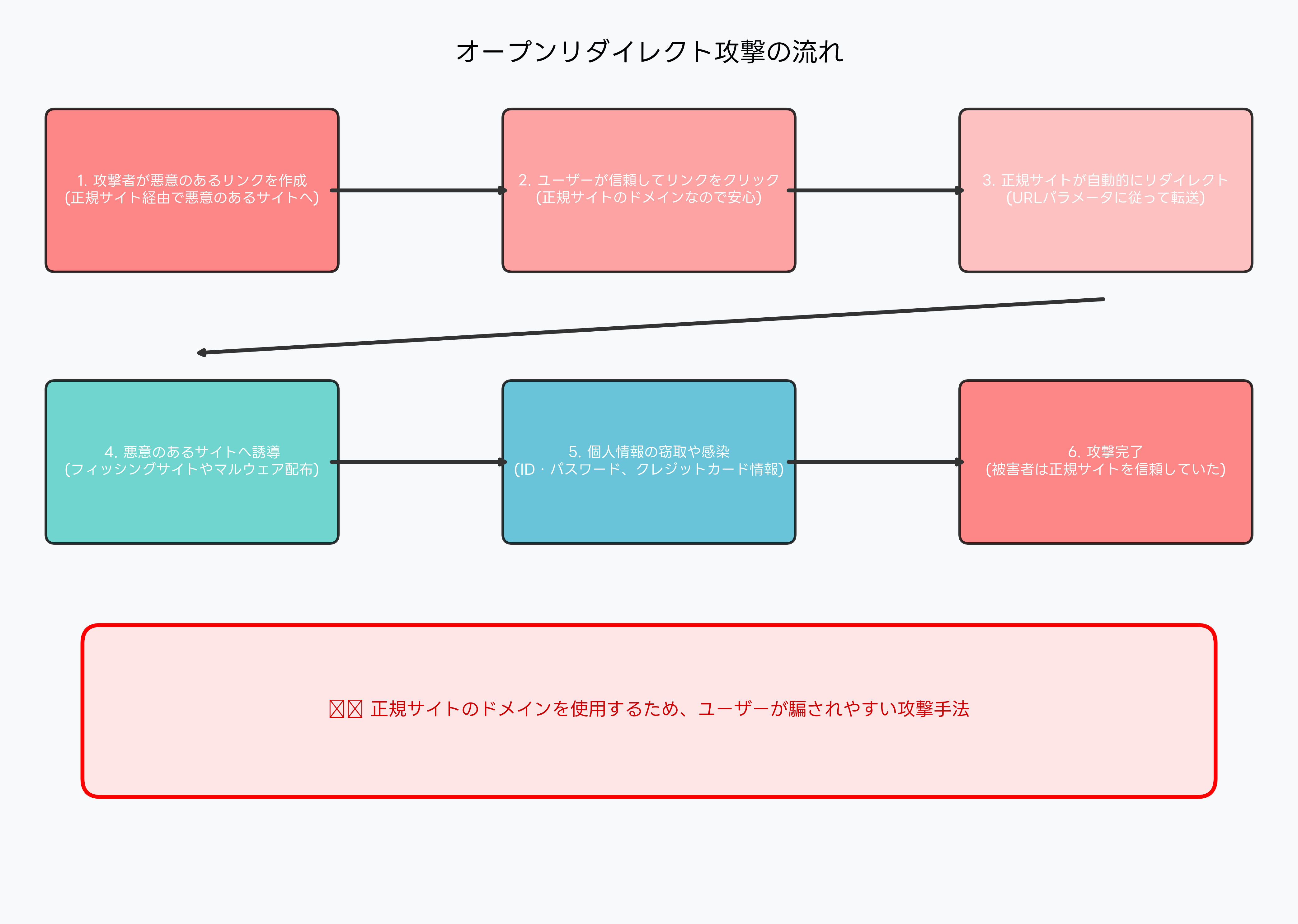

オープンリダイレクト脆弱性を理解するためには、具体的なコード例を見ることが重要です。脆弱性のあるコードと安全な実装を比較することで、問題点と対策方法を明確に把握できます。

脆弱なコード例では、ユーザーから受け取ったURLパラメータをそのままリダイレクト処理に使用しています。PHPの場合、$_GET['url']で取得した値を直接header("Location: " . $redirect_url)に渡すことで、任意のURLへのリダイレクトが可能になってしまいます。このような実装では、攻撃者が外部の悪意のあるサイトを指定した場合でも、そのまま転送されてしまいます。

安全な実装では、リダイレクト先URLの検証を行います。ホワイトリスト方式を採用し、事前に定義された信頼できるドメインのみをリダイレクト先として許可します。URLの解析にはparse_url()関数を使用し、ホスト名を抽出してホワイトリストと照合します。一致しない場合は、エラーページにリダイレクトするかデフォルトのページに誘導します。

より高度な対策として、トークンベースの検証やリファラーチェックを組み合わせることも効果的です。セキュアコーディング実践書には、これらの手法の詳細な実装方法が記載されており、開発者にとって貴重なリソースとなります。

また、フレームワークレベルでの対策も重要です。多くの現代的なWebフレームワークでは、CSRF保護やXSS対策と同様に、オープンリダイレクト対策の機能が組み込まれています。モダンWebフレームワーク解説書を参考にして、フレームワーク固有のセキュリティ機能を活用することで、より安全なアプリケーションを構築できます。

攻撃による被害と統計データ

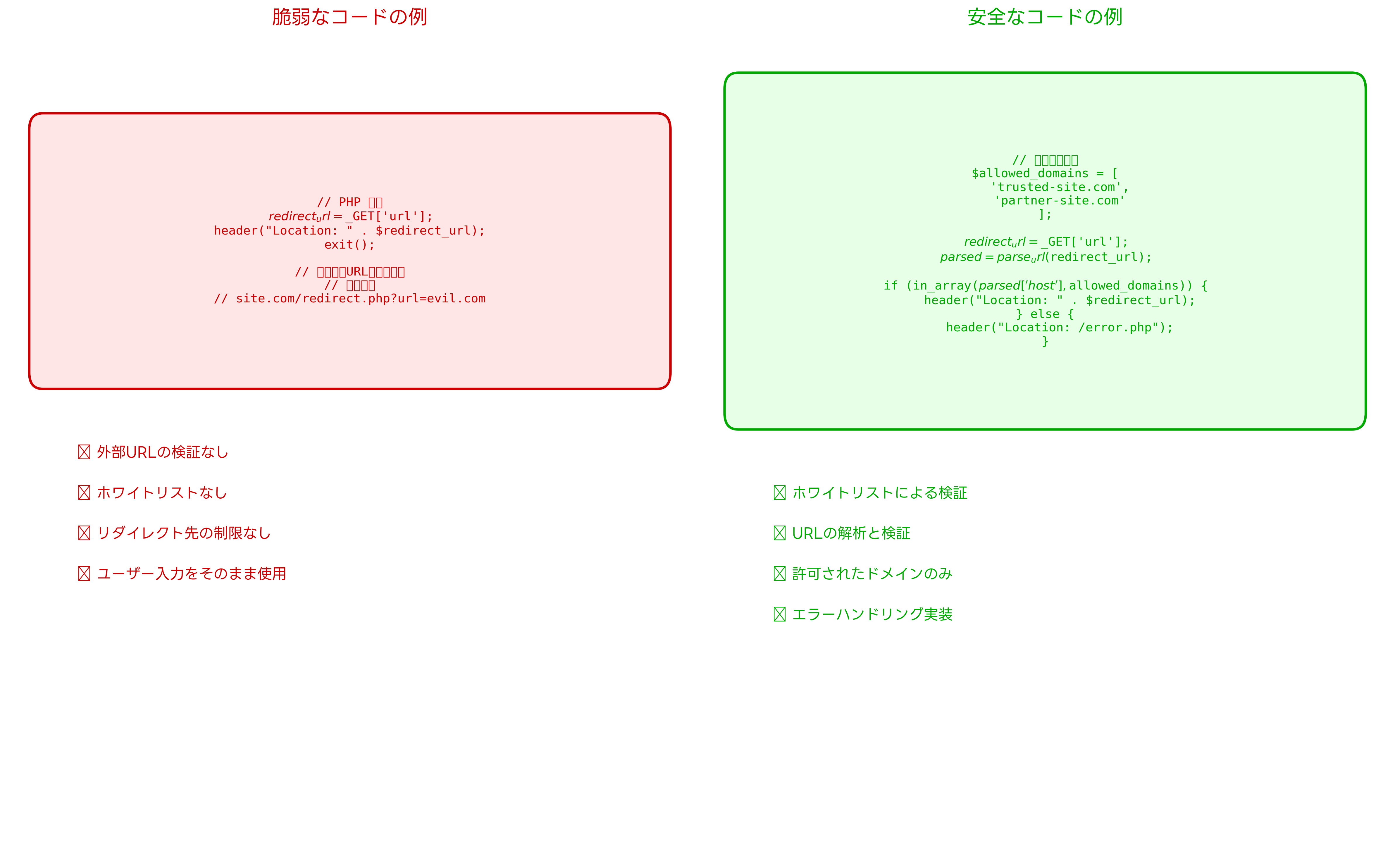

オープンリダイレクト攻撃による被害は年々深刻化しており、企業や個人に大きな損失をもたらしています。近年の調査データによると、オープンリダイレクト脆弱性の発見件数は継続的に増加傾向にあり、2023年には2,000件を超える脆弱性が報告されています。

被害の内訳を見ると、フィッシング詐欺が全体の45%を占めており、最も一般的な攻撃手法となっています。攻撃者は銀行やクレジットカード会社、大手ECサイトなどを模倣したフィッシングサイトを作成し、オープンリダイレクト脆弱性を利用してユーザーを誘導します。このような攻撃から身を守るためには、フィッシング対策ソフトウェアの導入が効果的です。

マルウェア感染による被害も深刻で、全体の30%を占めています。攻撃者はドライブバイダウンロード攻撃やエクスプロイトキットを仕込んだサイトにユーザーを誘導し、ブラウザの脆弱性を悪用してマルウェアを感染させます。これらの脅威に対抗するため、統合型セキュリティスイートやエンドポイント保護ソリューションの導入が推奨されます。

セッション乗っ取りやクッキー盗取による被害は15%となっており、これらの攻撃では認証情報や個人情報が窃取されます。攻撃者は中間者攻撃やセッションフィクセーション攻撃と組み合わせることで、ユーザーのアカウントを不正に使用します。このような攻撃から防御するためには、セッション管理セキュリティツールの活用が有効です。

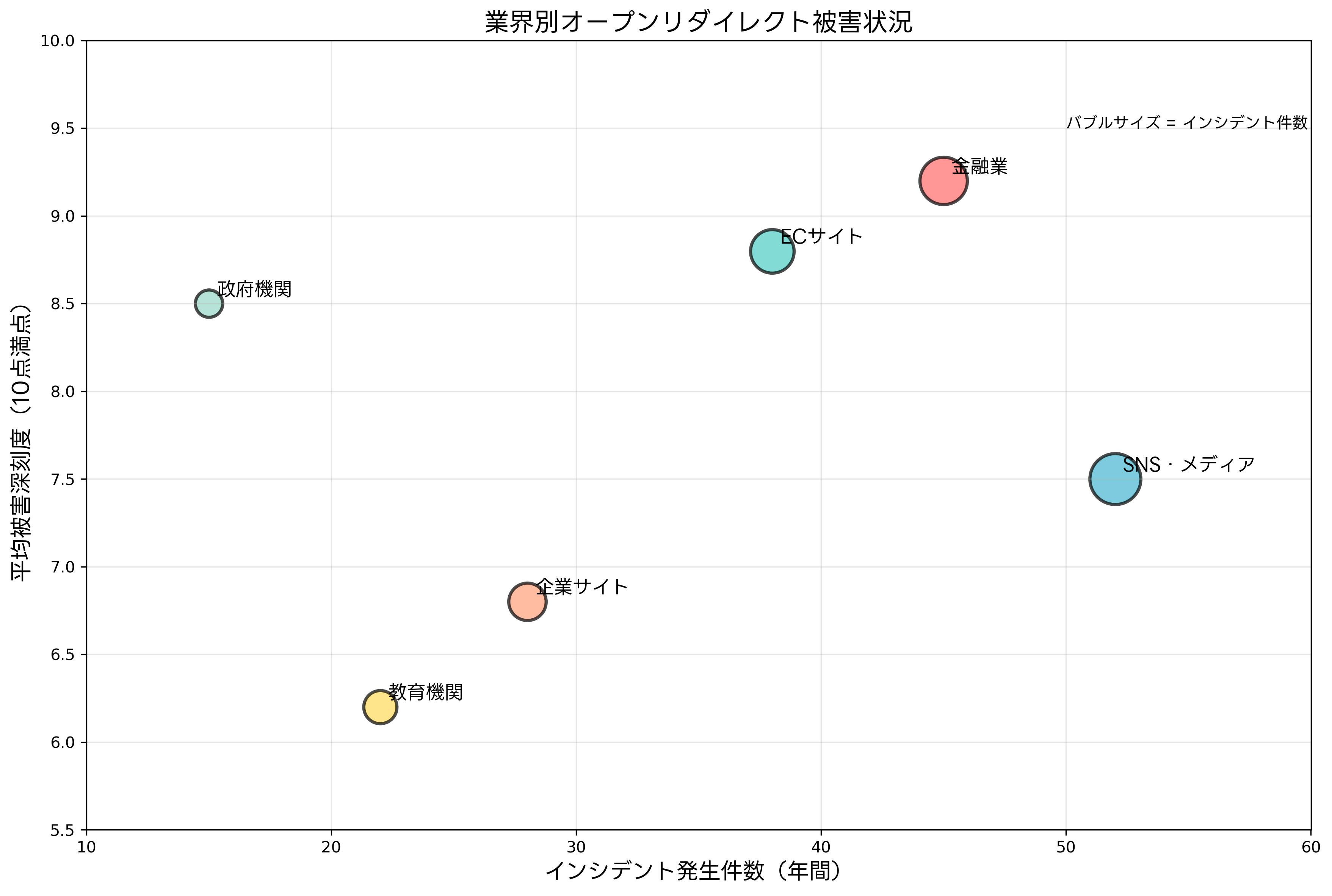

業界別の影響を見ると、金融業界が最も深刻な被害を受けており、平均被害深刻度は9.2点となっています。これは顧客の金融情報が狙われやすく、経済的損失が大きいためです。ECサイトも8.8点と高い数値を示しており、顧客の決済情報や個人情報が攻撃対象となっています。

効果的な対策手法と実装方法

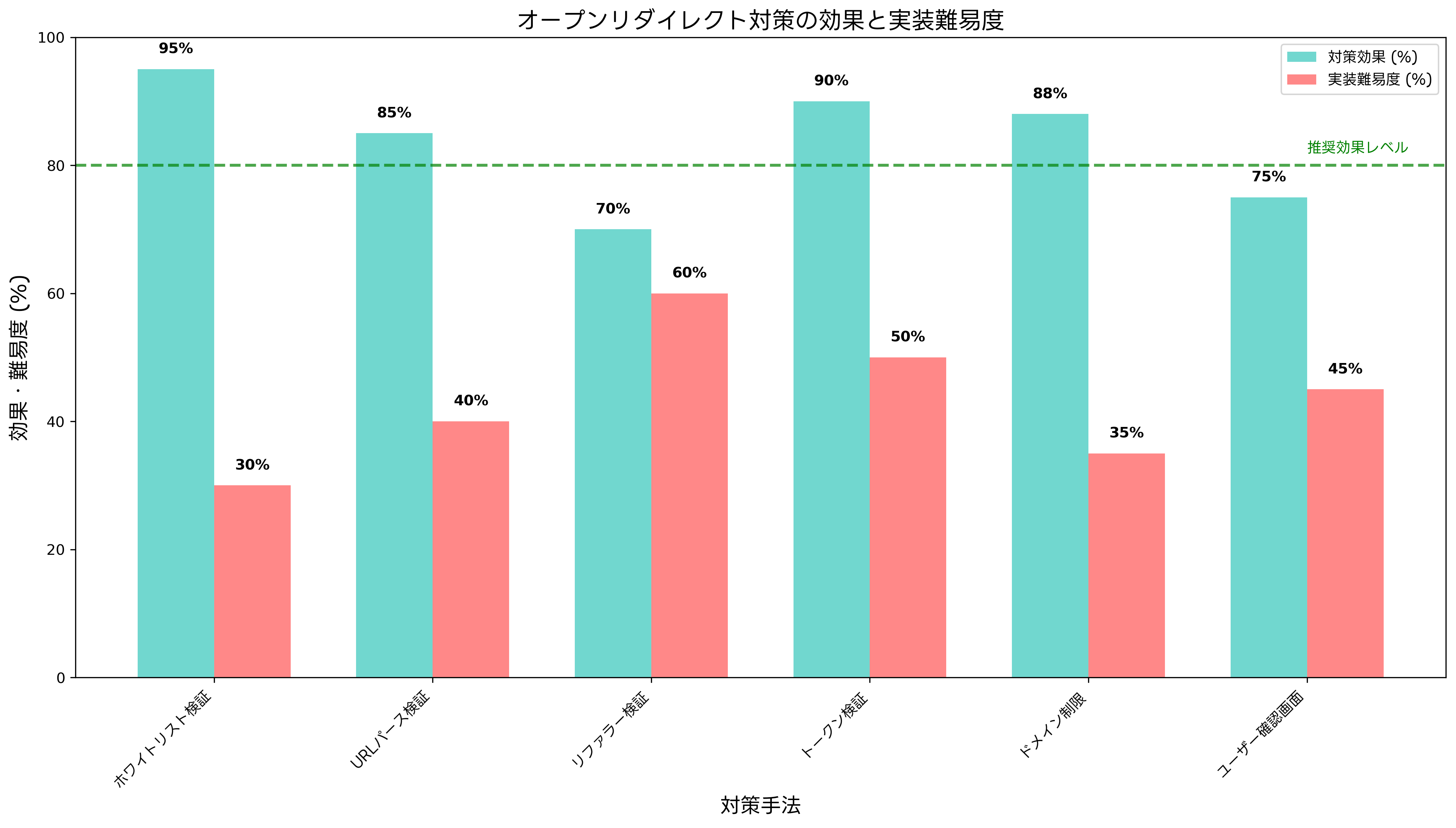

オープンリダイレクト脆弱性に対する対策は、複数のレイヤーにわたって実装することが重要です。最も効果的とされるのはホワイトリスト検証で、95%の対策効果を持ちながら実装難易度は30%と比較的低く抑えられています。

ホワイトリスト検証の実装では、事前に信頼できるドメインやURLパターンのリストを定義し、リダイレクト要求があった際にこのリストと照合します。正規表現を使用したパターンマッチングや、ドメイン名の完全一致チェックなどの手法が用いられます。この実装を支援するURL検証ライブラリやセキュリティ検証ツールを活用することで、開発効率を向上させることができます。

URLパース検証は85%の効果を持ち、実装難易度は40%となっています。この手法では、受け取ったURLを解析してスキーム、ホスト、パスなどの各要素を抽出し、それぞれに対して妥当性を検査します。特に、javascript:やdata:といった危険なスキームの検出や、IPアドレス直指定の防止などが重要です。

トークン検証は90%と高い効果を示しており、セッション管理と組み合わせることで強力な防御を実現できます。リダイレクト要求時に一意のトークンを生成し、そのトークンが有効な場合のみリダイレクトを実行します。CSRF対策ライブラリの多くにはトークン検証機能が含まれており、オープンリダイレクト対策にも応用できます。

ドメイン制限は88%の効果があり、実装も比較的簡単です。同一ドメイン内でのリダイレクトのみを許可し、外部ドメインへのリダイレクトを一切禁止します。この手法は厳格すぎる場合もありますが、高いセキュリティレベルを要求するアプリケーションでは有効な選択肢となります。

ユーザー確認画面の実装は75%の効果を持ち、ユーザビリティとセキュリティのバランスを考慮した対策です。外部サイトへのリダイレクト前に警告画面を表示し、ユーザーの明示的な同意を得てから転送を実行します。ユーザーインターフェース設計ガイドを参考にして、直感的で分かりやすい確認画面を設計することが重要です。

業界別の被害状況と特徴

オープンリダイレクト攻撃の被害は業界によって大きく異なり、それぞれの業界特性に応じた対策が必要です。金融業界では年間45件のインシデントが発生し、平均被害深刻度は9.2点と最も高い数値を示しています。

金融業界が標的となりやすい理由は、顧客の金融情報や取引データが攻撃者にとって高い価値を持つためです。オンラインバンキングやクレジットカード決済システムでは、認証後のリダイレクト処理が頻繁に使用されており、この仕組みが攻撃者に悪用される可能性があります。金融機関では金融業界向けセキュリティソリューションや[PCI DSS準拠ツール](https://www.amazon.co.jp/s?k=PCI DSS準拠ツール&tag=amazon-product-items-22)を導入して、厳格なセキュリティ対策を実装しています。

ECサイト業界では年間38件のインシデントが発生し、被害深刻度は8.8点となっています。ECサイトでは商品購入後のリダイレクトやログイン後のページ遷移など、多くの場面でリダイレクト機能が使用されています。攻撃者は偽の決済ページや商品ページを作成し、顧客の決済情報やアカウント情報を窃取しようとします。ECサイト運営者はEC向けセキュリティ対策ツールや決済セキュリティソリューションを活用して、顧客データの保護を強化しています。

SNS・メディア業界では年間52件と最も多くのインシデントが発生していますが、被害深刻度は7.5点と比較的低めです。これは、金融情報のような機密性の高いデータが直接的に狙われることが少ないためですが、アカウント乗っ取りや個人情報の収集には頻繁に利用されています。ソーシャルメディアプラットフォームでは、外部サイトへのリンク共有機能が重要な機能となっており、この仕組みを悪用した攻撃が多発しています。

企業サイトでは年間28件のインシデントが発生し、被害深刻度は6.8点となっています。企業サイトでは主に従業員向けのイントラネットシステムや顧客向けのサポートページが攻撃対象となります。攻撃者は企業の信頼性を悪用して、従業員やパートナー企業を標的としたスピアフィッシング攻撃を実行します。

政府機関では年間15件と比較的少ないものの、被害深刻度は8.5点と高い数値を示しています。政府機関のWebサイトは高い信頼性を持つため、攻撃者にとって魅力的な標的となります。国家機密や個人情報の保護が重要な政府機関では、政府機関向けセキュリティソリューションや高度脅威対策システムを導入して、包括的なセキュリティ対策を実施しています。

検出・防御ツールの比較と選択

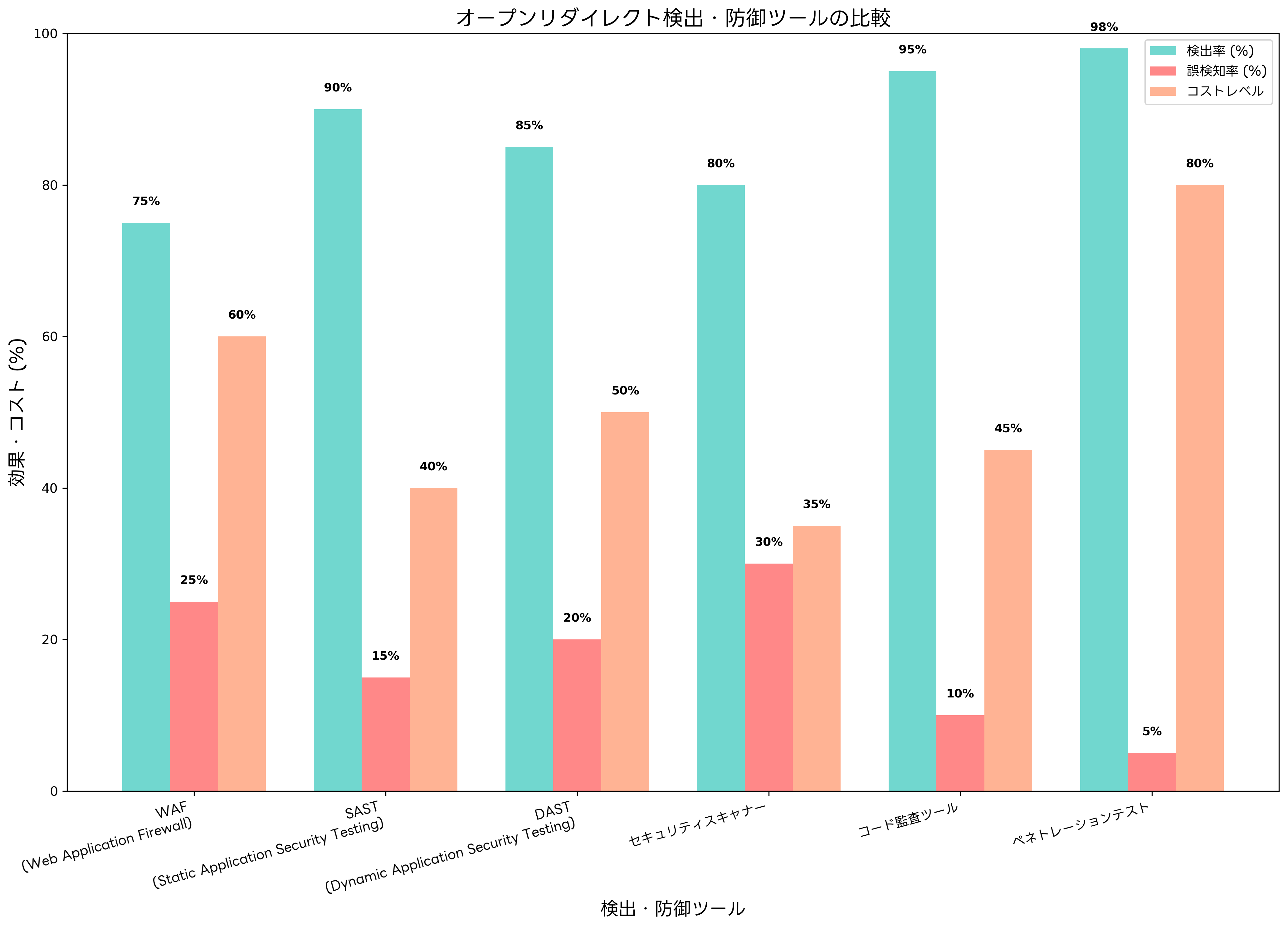

オープンリダイレクト脆弱性の検出と防御には、様々なツールと手法が利用できます。それぞれのツールには特徴があり、組織の要件や環境に適したソリューションを選択することが重要です。

WAF(Web Application Firewall)は75%の検出率を持ち、リアルタイムでの攻撃ブロックが可能です。誤検知率は25%とやや高めですが、既存のアプリケーションに影響を与えることなく導入できる利点があります。企業向けWAFソリューションやクラウド型WAFサービスを活用することで、効率的な導入が可能です。

SAST(Static Application Security Testing)は90%と高い検出率を誇り、開発段階での脆弱性発見に優れています。ソースコードを静的に解析するため、実際の攻撃を受ける前に問題を特定できます。誤検知率は15%と比較的低く、開発プロセスに組み込むことで継続的なセキュリティ向上が実現できます。SAST専用ツールや統合開発環境向けプラグインの導入により、開発者の負担を軽減できます。

DAST(Dynamic Application Security Testing)は85%の検出率を持ち、実際の動作環境での脆弱性検出が可能です。アプリケーションを外部から攻撃することで、実際の攻撃手法による脆弱性を発見できます。誤検知率は20%となっており、テスト環境での定期的な実行が推奨されます。DAST専門ツールやWebアプリケーション診断サービスを活用することで、包括的な脆弱性評価が実現できます。

セキュリティスキャナーは80%の検出率を持ち、コストレベルは35%と最も低く設定されています。自動でWebアプリケーションをスキャンし、既知の脆弱性パターンと照合して問題を特定します。導入が簡単で維持費用も低いため、中小企業でも活用しやすいソリューションです。オープンソースセキュリティスキャナーや商用脆弱性スキャナーから、組織の規模と要件に適したツールを選択できます。

コード監査ツールは95%と最も高い検出率を持ち、誤検知率も10%と低く抑えられています。人的リソースを活用したコードレビューと自動化ツールを組み合わせることで、高精度な脆弱性検出が可能です。実装難易度は45%と中程度ですが、長期的な品質向上には不可欠な取り組みです。

ペネトレーションテストは98%という最も高い検出率を実現しますが、コストレベルも80%と最も高くなっています。セキュリティ専門家が実際の攻撃手法を用いてシステムを評価するため、最も実践的で信頼性の高い結果が得られます。重要なシステムや高いセキュリティレベルが要求される環境では、ペネトレーションテスト専門サービスの利用が推奨されます。

応用情報技術者試験での出題傾向

応用情報技術者試験において、オープンリダイレクト脆弱性は情報セキュリティ分野の重要なトピックとして扱われています。近年の出題傾向を分析すると、技術的な詳細よりも脆弱性の概念理解と対策手法の理解が重点的に問われています。

午前問題では、オープンリダイレクト脆弱性の定義や特徴、攻撃手法、対策方法に関する選択問題が出題されます。特に、「正規のWebサイトのドメインを利用して悪意のあるサイトに誘導する攻撃手法」としての理解が求められます。また、ホワイトリスト検証やURL検証などの具体的な対策手法についても理解しておく必要があります。

午後問題では、より実践的な文脈でオープンリダイレクト脆弱性が扱われます。企業のWebアプリケーション開発プロジェクトにおけるセキュリティ対策の検討や、インシデント対応計画の策定などの場面で、オープンリダイレクト脆弱性の知識を応用する能力が評価されます。

試験対策としては、応用情報技術者試験セキュリティ分野対策書やWebセキュリティ基礎学習書を活用して、理論的な知識を体系的に学習することが重要です。また、実際のWebアプリケーション開発経験がある場合は、自社や過去のプロジェクトでのセキュリティ対策を振り返り、オープンリダイレクト脆弱性の観点から分析してみることも有効です。

過去問題集を活用した反復学習により、出題パターンを理解し、問題解決のアプローチを身につけることができます。特に、脆弱性の識別、影響度の評価、対策手法の選択といった思考プロセスを習得することが重要です。

最新の脅威動向と対策技術

オープンリダイレクト攻撃の手法は年々巧妙化しており、従来の対策だけでは不十分な状況が生まれています。最近では、機械学習やAIを活用した高度な攻撃手法が登場し、従来の検出システムを回避する能力を持つ攻撃が増加しています。

現代の攻撃者は、ソーシャルエンジニアリングと技術的な攻撃を巧妙に組み合わせて、より効果的な攻撃を実行しています。例えば、標的となる組織の業務フローや使用するシステムを事前に調査し、それに合わせたフィッシングサイトを作成します。そして、オープンリダイレクト脆弱性を利用してユーザーを誘導し、本物そっくりのログイン画面で認証情報を窃取します。

このような高度な攻撃に対抗するため、次世代セキュリティプラットフォームやAI搭載脅威検出システムの導入が注目されています。これらのシステムは、従来のシグネチャベースの検出に加えて、行動分析や異常検知の技術を活用して、未知の攻撃パターンも検出できます。

クラウド環境の普及により、オープンリダイレクト攻撃の対象も拡大しています。マイクロサービスアーキテクチャやAPI経由でのサービス連携が増加する中で、サービス間のリダイレクト処理も攻撃対象となる可能性があります。クラウドセキュリティ対策ツールやAPI セキュリティソリューションを活用して、包括的なセキュリティ対策を実装することが重要です。

モバイルアプリケーションにおけるオープンリダイレクト脆弱性も新たな脅威となっています。ディープリンクやカスタムURLスキームを悪用した攻撃が増加しており、従来のWeb向け対策だけでは不十分な状況です。モバイルアプリセキュリティ対策ツールやモバイルデバイス管理システムの導入により、モバイル環境でのセキュリティ強化が求められています。

組織的な対策と人材育成

オープンリダイレクト脆弱性への対策は、技術的な対策だけでなく、組織全体での取り組みが重要です。セキュリティポリシーの策定、開発プロセスへのセキュリティ組み込み、従業員教育などの組織的な対策により、包括的なセキュリティ向上を実現できます。

開発チームにおけるセキュリティ意識の向上は、脆弱性の根本的な解決につながります。セキュアコーディング研修やコードレビューの実施により、開発者がセキュリティを考慮したコーディングを行えるようになります。セキュアコーディング研修プログラムやコードレビューツールを活用して、継続的な技術力向上を図ることが重要です。

インシデント対応体制の整備も重要な要素です。オープンリダイレクト攻撃が発生した場合の対応手順を事前に定義し、迅速かつ適切な対応を可能にします。インシデント対応マニュアルやセキュリティインシデント管理システムを導入することで、組織的な対応能力を向上させることができます。

エンドユーザーへの教育も欠かせません。フィッシング攻撃やソーシャルエンジニアリングに対する意識向上により、攻撃の成功率を大幅に低下させることができます。セキュリティ意識向上教材やフィッシング対策トレーニングシステムを活用して、定期的な教育プログラムを実施することが推奨されます。

まとめ

オープンリダイレクト脆弱性は、その仕組みの単純さとは裏腹に、深刻なセキュリティリスクをもたらす脅威です。正規のWebサイトの信頼性を悪用することで、ユーザーを欺きやすく、フィッシング攻撃やマルウェア配布などの犯罪行為に利用されています。応用情報技術者試験においても重要なトピックとして位置づけられており、Webセキュリティの基本概念として理解しておく必要があります。

効果的な対策には、ホワイトリスト検証、URL検証、トークン検証などの技術的対策と、組織的な取り組みを組み合わせることが重要です。また、継続的な脅威監視と最新の攻撃手法への対応により、長期的なセキュリティ向上を実現できます。開発者、セキュリティ担当者、エンドユーザーそれぞれが適切な知識と対策を身につけることで、オープンリダイレクト攻撃による被害を最小限に抑えることができます。